2018年全国职业院校技能大赛“网络搭建与应用”路由器RT2配置文件

- 格式:docx

- 大小:14.38 KB

- 文档页数:5

2013年全国职业院校技能大赛”中职组网络搭建及应用赛项规程一、赛项名称网络搭建及应用二、竞赛目的通过竞赛,检验参赛选手的计算机网络的拓扑规划能力、IP 地址规划能力、设备配置与连接能力、服务的搭建与调试能力、故障排除和验证能力、应用的接入与测试能力、中英文技术文档阅读和应用能力、工程现场问题的分析和处理能力、组织管理与团队协调能力、质量管理和成本控制意识。

依托绿色、安全、智能的计算机网络技术发展趋势和产业应用方向,搭建校企合作平台,引领中职院校开展专业建设与教育教学改革,提升中职院校计算机类专业学生能力素质与企业用人标准的吻合度。

三、竞赛方式与内容(一)竞赛方式本赛项为团体赛,以院校为单位组队参赛,不得跨校组队。

每支参赛队由2 名选手(设队长1 名)和不超过2 名指导教师组成。

选手须为年龄不超过21 周岁(当年)的2013 年中职同校在籍学生。

(二)竞赛内容本赛项比赛时间为3 小时。

本竞赛重点考查参赛学生网络工程的实践技能,具体包括:1.参赛学生能够根据大赛提供的比赛方案,读懂实际的工程项目文档,理解实际的工程应用与业务架构。

2.参赛学生能够根据业务需求和实际的工程应用环境,实现网络设备、无线设备、安全设备、服务器的连接,并根据实际的工程业务需要,完成设备的互联互通并进行调试。

3.参赛学生能够在路由器、交换机、无线交换机、无线AP、防火墙上完成网络配置,实现网络的运行,并根据网络业务需求配置各种策略,以满足应用需求。

4.参赛学生能够根据网络实际运行中所面临的安全威胁,防范并解决网络恶意入侵和攻击行为;考查选手网络系统运行与监控、防御不良信息及病毒、构建和维护绿色网络的实战能力。

5.参赛学生能够根据国家标准提交标准化的工程验收文件等。

其主要比赛知识点如下:四、竞赛规则1.比赛场地通过抽签决定,比赛期间参赛选手不得离开比赛场地。

2.赛场开放,允许观众在不影响选手比赛的前提下现场参观和体验。

3.竞赛所需的硬件、软件和辅助工具统一提供,参赛队不得使用自带的任何有存储功能的设备,如硬盘、光盘、U盘、手机、随身听等。

神州数码交换机和路由器命令代码及比赛相关说明一、各队水平相差较大,各样设备相当缺乏,我们的水平也不一定就比他们差,我们要沉着应战!二、按照比赛规程安排,我们选手达到赛场后,抽签决定在哪一组,检查好自己队的工具与相关设备和软件是否齐全,计算机是否能够正常运行,所需要的软件环境是否安装完好,软件是否都放在规定的地方,服务器软件放在e:\soft,工具软件放在e:\tools。

比赛流程:1、制作直通和交叉网线1)、直通网线为不同设备之间连接,交叉网线为相同设备之间连接。

直通网线为T568B对T568B,交叉网线为T568A对T568B。

2)、如交换机跟交换机、交换机跟路由器等连接用交叉网线连接,交换机跟计算机之间用直通网线。

3)、网线制作符合T568B和T568A标准T568B顺序是:橙白、橙、绿白、蓝、蓝白、绿、棕白、棕T568A顺序是:绿白、绿、橙白、蓝、蓝白、橙、棕白、棕2、各设备配置命令代码如下:神州数码交换机和路由器都可以用show running-config查看配置信息如端口号的拼法等有些是三层交换机是0/0/1或者1/0/1表示一号端口(不同版本、不同设备的端口写法可能不一样)的写法、你配置的各项命令等。

(1)、路由器R1的代码命名:把路由器命名为R1Router>enable//进入特权模式Router#config//进入全局模式Router_config#hostname R1//路由器命名为R1R1(config)#write //在特权模式下保存配置文件为路由器配置地址R1(config)#interface GigaEthernet 0/3R1(config)#ip address 200.200.1.1 255.255.255.252R1(config)#no ip directed-broadcastR1(config)#ip nat insideR1(config)#interface GigaEthernet0/4R1(config)#ip nat outsideR1(config)# interface Loopback0R1(config)#ip address 200.200.200.200 255.255.255.255R1(config)#exitR1(config)#router ospf 1R1(config)#network 200.200.1.0 255.255.255.252 area 0R1(config)#network 200.200.200.0 255.255.255.255 area 0R1(config)#ip access-list standard 1R1(config)#permit 192.168.10.0 255.255.255.0R1(config)#permit 192.168.20.0 255.255.255.0R1(config)#permit 192.168.30.0 255.255.255.0R1(config)#permit 192.168.40.0 255.255.255.0R1(config)#permit 192.168.100.0 255.255.255.0R1(config)#ip nat inside source list 1 interface GigaEthernet0/4路由器ssh方式登录,SSH登录用户分别为R2SSH和R3SSH,密码为Network2015(注意区分大小写)R1(Config)#ssh-user R2SSH password 0 Network2015//设备登录用户名为R2SSH,密码为Network2015R1(Config)#ssh-user R3SSH password 0 Network2015//设备登录用户名为R3SSH,密码为Network2015R1(Config)#aaa authentication login logig_ssh localR1(Config)# line vty 0 4R1(Config)#ssh-server enable //打开ssh登录方式限制R1的SSH登陆,仅允许IP地址为192.168.10.10的用户登录。

“2018年全国职业院校技能大赛”高职组计算机网络应用竞赛竞赛样题B卷赛题说明一、竞赛内容分布第一部分:网络规划与实施(80%)模块一:无线网络规划与实施(10%)模块二:设备基础信息配置(5%)模块三:网络搭建与网络冗余备份方案部署(20%)模块四:移动互联网搭建与网优(15%)模块五:出口安全防护与远程接入(10%)模块六:云计算服务搭建与企业应用(20%)第二部分:综合布线规划与设计(15%)第三部分:赛场规范和文档规范(5%)二、竞赛时间竞赛时间为4个小时。

三、竞赛注意事项1.竞赛所需的硬件、软件和辅助工具由组委会统一布置,选手不得私自携带任何软件、移动存储、辅助工具、移动通信设备等进入赛场。

2.请根据大赛所提供的比赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使用。

3.操作过程中,需要及时保存设备配置。

比赛结束后,所有设备保持运行状态,不要拆动硬件连接。

4.比赛完成后,比赛设备、软件和赛题请保留在座位上,禁止将比赛所用的所有物品(包括试卷和草纸)带离赛场。

5.裁判以各参赛队提交的竞赛结果文档为主要评分依据。

所有提交的文档必须按照赛题所规定的命名规则命名,不得以任何形式体现参赛院校、工位号等信息。

四、竞赛结果文件的提交按照题目要求提交符合模板的WORD文件、PDF文件、Visio图纸文件和设备配置文件。

第一部分:网络规划与实施注意事项●赛场提供一组云平台环境,已经安装好JCOS系统及导入虚拟机模板镜像(Windows Server 2008 R2及CentOS 7.0)。

JCOS系统的IP地址为172.16.0.2。

●考生通过WEB页面登录到JCOS系统中,建立虚拟机并对虚拟机中的操作系统进行相关网络服务配置。

JCOS系统的登录用户名和密码都是XX(现场提供)。

●Windows操作系统的管理员和CentOS的root用户的密码在创建云主机的时候自行设置,ODL的虚拟机默认用户名密码都是mininet,软件均已经安装在电脑中。

一、赛项名称移动互联网应用软件开发二、竞赛目的通过竞赛,考察参赛选手实际工程项目的分析理解能力、编码与程序排错能力、文档编写能力、一定的创意创新能力,培养高职计算机类相关专业学生移动应用软件产品开发意识和用户体验设计能力,激发其对移动互联网应用软件开发领域的学习和研究兴趣,提高其软件编程能力和职业素养。

通过相应能力的考查和训练,让参赛选手尽可能地适应未来工作岗位的需要,为移动开发工作岗位和实习就业奠定坚实的基础。

推进移动应用开发专业对接最新行业标准和岗位规范,紧贴工程前沿技术和实际生产,调整课程结构,更新课程内容,有效开展实践性教学,促进产教深度融合的人才培养模式改革。

三、竞赛方式1、竞赛以团队方式进行,每支参赛队由1名领队(可由指导教师兼任)、3名选手(其中队长1名)、2名指导教师组成。

不计选手个人成绩,统计竞赛队的总成绩进行排序。

2、所有参赛队在现场根据给定的项目任务,相互配合,在设备上完成移动应用开发项目的系统文档、程序排错和功能编码,最后以配置文件、提交的截图、文档和竞赛作品作为最终评分依据。

3、3名选手自行分配系统设计题、“程序排错”题、“功能编码”题,以保证整个团队并行开发和调试。

四、竞赛内容与时间赛项以智能交通行业应用项目,采用实际操作形式,现场编程。

比赛通过“系统文档”“程序排错”“功能编码”及“创意设计”四种形式,考查参赛选手实际工程项目的编码与调试能力、文档编写能力、文档阅读能力、综合分析能力、创意创新能力。

考核技术点包括:UI、Activity、Service、BroadcastReceiver和ContentProvider四大组件、资源使用、网络编程、Handler/多线程/定时器、多媒体、手势识别、数据存储、业务逻辑。

网络接口协议采用最常使用的HTTP/JSON协议。

竞赛中,统一提供数据接口,重点考核在前端使用Android技术实现具体的业务功能。

比赛项目命题由赛事组委会确定,比赛主题重点突出行业发展趋势,结合信息化和工业化融合的指导思想。

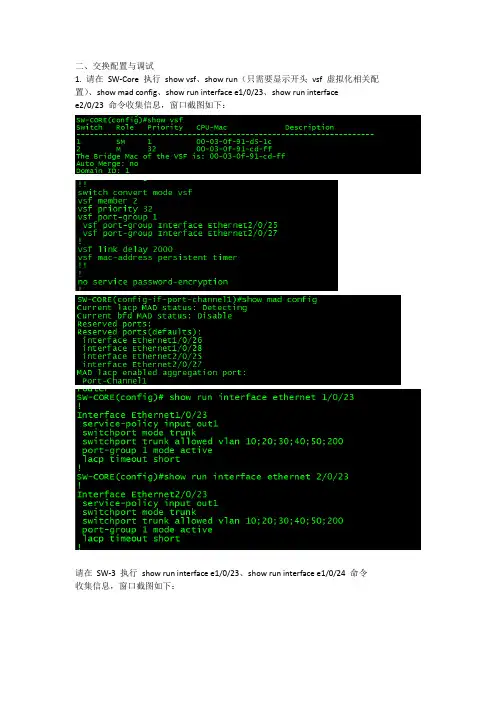

二、交换配置与调试1. 请在SW-Core 执行show vsf、show run(只需要显示开头vsf 虚拟化相关配置)、show mad config、show run interface e1/0/23、show run interfacee2/0/23 命令收集信息,窗口截图如下:请在SW-3 执行show run interface e1/0/23、show run interface e1/0/24 命令收集信息,窗口截图如下:2. 请在SW-Core 执行show run interface e 1/0/23、show run interface e2/0/23、show run interface e1/0/22、show run interface e2/0/22、show port-group X detail(X 为与SW-3 链路聚合组编号)命令收集信息,窗口截图如下:3. 请在SW-3 上执行show isolate-port group、show loopback-detection、show spanning-tree mst config、show spanning-tree 命令收集信息,窗口截图如下:4. 先请在SW-3 营销、行政VLAN 物理接口下连接PC 进行DHCP 地址分配测试,然后在RT1 上执行show ip dhcp binding 命令收集信息,窗口截图如下:请在SW-3 上执行show ip dhcp snooping 命令收集信息,窗口截图如下:5. 请在FW-1 上执行show lacp aggregateX(X 为聚合组编号)命令收集信息,窗口截图如下:请在SW-Core 执行show access-lists、show class-map、show policy-map 命令收集信息,窗口截图如下:6. 请在SW-Core 执行show access-lists、show vacl vlan 命令收集信息,窗口截图如下:7. 请在SW-Core 执行show snmp status、show mac-notification summary 命令收集信息,窗口截图如下:三、路由配置与调试1. 请在RT1 执行show ip ospf、show ip route ospf 命令收集信息,窗口截图如下:请在SW-Core 执行show ip route ospf 命令收集信息,窗口截图如下:2. 请在RT1 执行show ip route rip 命令收集信息,窗口截图如下:3. 请在RT1 执行show ip access-lists ipsecacl、show crypto isakmp sa、show crypto ipsec sa 命令收集信息,窗口截图如下:4. 请在RT1 执行show ip bgp neighbors、show ip route bgp 命令收集信息,窗口截图如下:5. 请在RT1 执行show ip bgp、show ip route static 命令收集信息,窗口截图如下:四、广域网配置1. 请在RT1 执行show ppp multilink、show run interface serial 0/1 命令收集信息,窗口截图如下:2. 请在RT1 执行show run interface multilink X (X 为捆绑组编号)命令收集信息,窗口截图如下:请在RT2 执行show run interface multilink X (X 为捆绑组编号)命令收集信息,窗口截图如下:五、无线配置1. 请在DCWS 执行show wireless、show wireless ap status 命令收集信息,窗口截图如下:2. 首先进入DCWS 无线全局配置模式(wireless),然后在执行show runningconfig current-mode 命令收集信息(重点截取network 模式下相关配置),窗口截图如下:3. 首先进入DCWS 无线全局配置模式(wireless),然后在执行show runningconfig current-mode 命令收集信息,窗口截图如下:六、安全策略配置1. 请在FW-1 执行show ip route、show address、show policy 命令收集信息,窗口截图如下:请在FW-2 执行show address、show policy 命令收集信息,窗口截图如下:2. 请在FW-1 执行show ad zone untrust configuration 命令收集信息,窗口截图如下:请在FW-2 执行show ad zone untrust configuration 命令收集信息,窗口截图如下:3. 请在FW-2 执行show snat 命令收集信息,窗口截图如下:赛位号:4. 请在FW-2 执行show url-profile、show webpost-profile、show configuration | include log 命令收集信息,窗口截图如下:七、业务选路配置请在RT2 执行show route-map、show ip route bgp 命令收集信息,窗口截图如下:请在RT2 命令行关闭tunnel 接口,执行show ip route bgp 命令收集信息,窗口截图如下:请在RT2 命令行恢复tunnel 接口、关闭multilink 接口,执行show ip route bgp 命令收集信息,窗口截图如下:截图完成后,请在RT2 命令行恢复multilink 接口。

职业院校技能大赛网络搭建及应用赛项规程二、竞赛目的通过竞赛展示学生计算机网络的拓扑规划能力、IP地址规划能力、网络的搭建与实施能力、设备配置与连接能力、网络安全管理能力、网络服务配置与测试能力、组织管理与团队协调能力等。

促进网络工程前沿技术在中职学校中的教学应用,推进产学结合的人才培养模式改革,进一步明确职业岗位能力要求,引导中职学校计算机网络相关专业的教学改革方向。

三、竞赛内容与时间本竞赛项目考察学生对企业网组建与应用过程中所涉及到的工程文档阅读与理解、网络设备安装与配置、网络应用服务配置3个环节与过程的整体把握和运用能力。

竞赛内容只涉及实践操作(包括技能考核与职业素养考核),具体分为三部分,第一部分为网络搭建与设备调试,第二部分为服务器配置与管理,第三部分为职业规范与团队精神,要求每个参赛队在180分钟内完成。

(一)赛事内容竞赛以实际工程项目为基础,面向岗位技能,突出工程应用,体现新技术的应用。

参赛队根据给定项目需求,完成一定规模符合网络需求的绿色、可靠、安全、智能的计算机网络的拓扑规划、IP地址规划、设备配置与连接、网络安全管理。

同时考察学生的快速学习和应用能力,在竞赛中考生根据现场提供的需求完成网络的实施。

(二)时间及流程1、理论测试(占总分30%)(1)时间:60分钟(2)形式:闭卷(3)内容(范围):教材内容为计算机网络应用基础2、实际操作(占总分70%)考试时间为180分钟,每一轮提供5个比赛位,根据报名参赛学校名单数量,抽签决定工位和轮次四、竞赛方式(一)本次竞赛采用团队比赛方式,每个参赛队由3名参赛选手组成,并选定其中1名队员为队长,在180分钟内共同完成给定项目的任务要求。

(二)每个参赛队可配1名指导教师,领队可由一名指导教师兼任也可以单独指定,指导教师经报名并通过资格审查后确定。

在比赛期间,指导教师不能进入赛场进行现场指导或在场外进行远程指导。

(三)本次竞赛根据参赛队数量分批次进行(每批次5个队),参赛队比赛竞赛位则由赛前抽签决定。

2018年度全国职业技能大赛中职组“网络空间安全”赛项江苏省竞赛任务书(样题)一、竞赛时间9:00-12:00,共计3小时。

二、竞赛阶段简介1 / 11三、竞赛任务书内容(一)拓扑图任务一、网络平台搭建(20分)1. 根据网络拓扑图所示,配置交换机的管理VLAN 为VLAN60X;X 为每参赛队所在组号2. 根据网络拓扑图所示,配置交换机管理VLAN 的IP 地址为X.X.X.X/24。

(X 为每参赛队所在组号);2 / 113. 据网络拓扑图所示,配置交换机telnet 服务,交换机Telnet 用户名:zhongke ;密码:选手自行设定;4. 根据《赛场参数表》,配置交换机上连实战平台网络接口为Trunk ;5. 根据《赛场参数表》,配置交换机实战平台管理VLAN 为VLAN80,并将PC1所连接口划入该VLAN ;6. 根据网络拓扑图所示,在第二阶段开始时按照《赛场参数表》配置交换机渗透测试VLAN ,并将PC2所连接口划入该VLAN ;任务2.ARP扫描渗透测试(20分)任务环境说明:✓服务器场景:CentOS5.5✓服务器场景操作系统:CentOS5.51.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;Arping –c 5 192.168.0.1163 / 112.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;53.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;Use auxiliary/scanner/discovery/arp_sweep4.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;completed5.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景4 / 11CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;appears6.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交;run任务3.操作系统及应用程序扫描渗透测试(20分)任务环境说明:✓服务器场景:CentOS5.5✓服务器场景操作系统:CentOS5.51.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ping扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;sP5 / 112.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ping扫描渗透测试(使用工具nmap),并将该操作显示结果的上数第3行左数第3个单词作为Flag提交;up3.通过PC2中渗透测试平台对服务器场景CentOS5.5进行综合性扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;A4.通过PC2中渗透测试平台对服务器场景CentOS5.5进行综合性扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作显示结果的最后1行最后1个单词作为Flag提交;seconds5.通过PC2中渗透测试平台对服务器场景CentOS5.5进行操作系统扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;O6.通过通过PC2中渗透测试平台对服务器场景CentOS5.5进行系统服务及版本号扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;6 / 11sV7.通过通过PC2中渗透测试平台对服务器场景CentOS5.5进行系统服务及版本号扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作显示结果的SSH服务版本信息字符串作为Flag提交;OpenSSH 5.3 (protocol 2.0)任务4.Web应用程序文件包含安全攻防(20分)任务环境说明:✓服务器场景名称:WebServ2003✓服务器场景安全操作系统:Microsoft Windows2003 Server✓服务器场景安装中间件:Apache2.2;✓服务器场景安装Web开发环境:Php6;✓服务器场景安装数据库:Microsoft SqlServer2000;✓服务器场景安装文本编辑器:EditPlus;1.访问WebServ2003服务器场景,"/"->"Display Uploaded's FileContent",分析该页面源程序,找到提交的变量名,并将该变量名作为Flag(形式:name=“变量名”)提交;7 / 11Name = ‘filename’2.对该任务题目1页面注入点进行渗透测试,通过php://filter协议使当前页面以Base64编码方式回显WebServ2003服务器场景访问日志文件:AppServ/Apache2.2/logs/flag.log的内容,并将注入语句作为Flag提交;..\..\..\AppServ\Apache2.2\logs\flag.log3.对该任务题目2页面注入点进行注入以后,将当前页面以Base64编码方式回显内容作为Flag提交;4.通过PHP函数对题目3中Base64编码回显内容进行解码,并将解码内容作为Flag提交;5.进入WebServ2003服务器场景的目录,找到DisplayFileCtrl.php文件,使用EditPlus工具打开并填写该文件中空缺的F1、F2、F3、F4的值,使之可以抵御文件包含渗透测试,并提交Flag(形式:F1|F2|F3|F4);8 / 11F1= $str = ‘..’;F2= If (strstr($filename,$str)==false){F3= }else{F4= Echo ‘no no no playload’;}自己建的文件6.再次对该任务题目1页面注入点进行渗透测试,验证此次利用该注入点对WebServ2003服务器场景进行文件包含渗透测试无效,并将回显页面源文件内容作为Flag提交;No no no playload任务5. Windows操作系统服务端口扫描渗透测试(20分)任务环境说明:✓服务器场景:WinServ2003(用户名:administrator;密码:空)✓服务器场景操作系统:Microsoft Windows2003 Server✓服务器场景操作系统安装服务:HTTP✓服务器场景操作系统安装服务:CA✓服务器场景操作系统安装服务:SQL9 / 111.进入PC2虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG1字符串,将该字符串作为FLAG值(形式:FLAG1字符串)提交;(2分)2.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG2字符串,将该字符串作为FLAG 值(形式:FLAG2字符串)提交;(2分)3.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG3字符串,将该字符串作为FLAG 值(形式:FLAG3字符串)提交;(2分)4.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG4字符串,将该字符串作为FLAG 值(形式:FLAG4字符串)提交;(2分)5.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG5字符串,将该字符串作为FLAG 10 / 11值(形式:FLAG5字符串)提交;(3分)6.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG6字符串,将该字符串作为FLAG 值(形式:FLAG6字符串)提交;(3分)7.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG7字符串,将该字符串作为FLAG 值(形式:FLAG7字符串)提交;(3分)8.在虚拟机操作系统:Ubuntu Linux 32bit下执行tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,将该文件执行后的显示结果中,包含TCP 80端口行的全部字符作为FLAG值提交。

2018年中职⽹络搭建与应⽤省赛样题2018年全国职业院校技能⼤赛⽹络搭建与应⽤竞赛(省赛样题)(总分1000分)赛题说明⼀、竞赛内容分布“⽹络搭建与应⽤”竞赛共分⼆个部分,其中:第⼀部分:⽹络搭建及安全部署项⽬第⼆部分:服务器配置及应⽤项⽬⼆、竞赛注意事项(1)禁⽌携带和使⽤移动存储设备、计算器、通信⼯具及参考资料。

(2)请根据⼤赛所提供的⽐赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使⽤。

(3)本试卷共有两个部分。

请选⼿仔细阅读⽐赛试卷,按照试卷要求完成各项操作。

(4)操作过程中,需要及时保存设备配置。

⽐赛结束后,所有设备保持运⾏状态,评判以最后的硬件连接和配置为最终结果。

(5)⽐赛完成后,⽐赛设备、软件和赛题请保留在座位上,禁⽌将⽐赛所⽤的所有物品(包括试卷和草纸)带离赛场。

(6)禁⽌在纸质资料上填写与竞赛⽆关的标记,如违反规定,可视为0分。

(7)与⽐赛相关的⼯具软件放置在每台主机的D盘soft⽂件夹中。

项⽬简介:某集团公司原在国内建⽴了总部,后在俄罗斯地区建⽴了分部。

总部设有⾏政、营销、财务与法务、技术等4个部门,统⼀进⾏IP及业务资源的规划和分配,⽹络采⽤BGP、OSPF 和RIP路由协议。

公司规模在2017年快速发展,业务数据量和公司访问量增长巨⼤。

为了更好管理数据,提供服务,集团决定建⽴⾃⼰的⼩型数据中⼼及业务服务平台,以达到快速、可靠交换数据,以及增强业务部署弹性的⽬的。

集团总部及俄罗斯地区分部的⽹络拓扑结构如下图所⽰。

其中⼀台S4600交换机编号为SW-3,⽤于实现终端⾼速接⼊;两台CS6200交换机VSF虚拟化后编号为SW-Core,作为总部的核⼼交换机;⼀台DCFW-1800作为总部的内⽹防⽕墙;另⼀台DCFW-1800作为总部&分部的外⽹防⽕墙,存放于ISP 机房;⼀台DCR-2600路由器编号为RT1,作为总部的核⼼路由器;另⼀台DCR-2600路由器编号为RT2,作为分部路由器;⼀台DCWS-6028作为分部机构的有线⽆线智能⼀体化控制器,编号为DCWS,通过与WL8200-I2⾼性能企业级AP配合实现分部⽆线覆盖。

2018年全国职业院校技能大赛拟设赛项规程一、赛项名称赛项编号:ZZ-2018051赛项名称:分布式光伏系统的装调与运维英语翻译:Assembly Commissioning and Operation of Distributed PV system赛项组别:中职组赛项归属产业:战略新兴产业、信息技术产业、新能源技术产业二、竞赛目的本赛项基于分布式光伏工程运维领域复合型人才断层的产业需求背景,落实国务院办公厅关于深化产教融合的若干意见指导思想的文件精神,推动新能源等产业急需紧缺专业建设与产业转型升级相适应,融合中等职业教育人才培养的岗位能力要求特点设计而生的赛项。

本赛项主要突出分布式光伏系统的安装调试及其智能化运维管理。

赛项立足分布式光伏系统的项目实施、系统运行、工程维护、智能运维等,检验参赛选手在既定的工程项目下的方案识读能力、对分布式光伏领域专业知识理解和应用能力、熟练的技能操作能力以及基础的创新创业能力,通过分布式光伏系统项目的安装与调试、运行与维护、管理与分析提升中职学生对工具性知识的掌握,对于专业知识的理解和操作技能的掌握,并注重对应用实践能力、创新发展能力和综合职业素养的开发。

与此同时,该赛项旨在通过赛事的组织与推广,响应国家“互联网+”智慧能源行业政策和产业结构调整的需求,引导中等职业院校对于分布式光伏领域人才培养的重视,创造优质的教育资源供给环境,以促进“互联网+”智慧能源行业的发展。

三、竞赛内容本赛项需要参赛选手完成对分布式光伏系统项目的方案设计,并对项目中的光伏发电、控制、储能、逆变、负载等设备,依照方案进行安装及调试;完成分布式光伏系统的并网连接、并网运行及调试;完成智能化通讯系统的安装及配置、通过最新的物联网通讯技术下发调度指令进行分布式系统的智能化维护。

本赛项选手竞赛时间为3小时,比赛任务及考核内容如表1所示。

表1:比赛任务及考核内容四、竞赛方式(一)赛项采取团队比赛形式,不计选手个人成绩,统计参赛队的总成绩并进行排序。

2018年全国职业院校技能大赛拟设赛项规程一、赛项名称赛项编号:GZ-2018115赛项名称:云计算技术与应用英语翻译:Cloud Computing Technologies and Applications赛项组别:高职组赛项归属产业:电子信息二、竞赛目的云计算技术与应用赛项紧密结合我国云计算产业发展战略规划和云计算技术发展方向,贯彻国务院《关于促进云计算创新发展培育信息产业新业态的意见》和《关于促进大数据发展的行动纲要》中人才措施要求,针对高职“云计算技术与应用”专业建设和发展的需求,通过引入云计算平台、云服务、大数据和云应用开发等实际应用场景,全面考察高职学生云计算技术基础、云平台规划设计和云平台部署,虚拟桌面、云存储、云网络、云安全、容器和大数据等云服务运维,云应用和大数据分析开发等前沿的知识、技术技能、职业素养和团队协作能力。

赛项围绕企业云计算的实际需求和岗位要求进行设计,通过大赛促进相关教材、师资、认证、实习就业等全面建设,引领相关专业课程改革创新。

促进职业院校信息类相关专业建设,推动院校与科研院所和企业联合培养云计算人才,加强学校教育与产业发展的有效衔接。

产教融合、校企合作,通过赛项展示和提高教师的云计算专业教学成果、科研能力。

展示学生的云计算技术实践能力,提升学生从事云计算相关岗位的适岗性,为“互联网+”国家战略和国家“智慧城市”规划提供云计算领域的高素质技能型人才。

三、竞赛内容竞赛内容根据业务需求和实际的工程应用环境,实现云计算平台架构的规划设计,完成云计算平台网络基础设备、服务器、存储服务器的互联和配臵,完成云计算基础架构平台、云计算开发服务平台和大数据平台等系统软件的部署、配臵和管理,通过云平台实现大数据分析、云存储、软件定义网络等各类云应用部署、运维和开发,满足应用场景需求并提交标准化的工程工作总结报告。

竞赛开始与结束时间为9:00-13:00,共计240分钟,本赛项总分100分,竞赛具体内容及相应评分分值如下:(一)IaaS云计算基础架构平台(15分)1.理解和分析一个企业云计算应用的服务需求,进行设计、构建和维护一个安全、可靠的云计算服务平台。

2018年全国职业院校技能大赛高职组计算机网络应用竞赛试题I卷全国职业院校技能大赛赛项执委会2018年6月赛题说明一、竞赛内容分布第一部分:网络规划与实施(80%)模块一:无线网络规划与实施(10%)模块二:设备基础信息配置(5%)模块三:网络搭建与网络冗余备份方案部署(20%)模块四:移动互联网搭建与网优(15%)模块五:出口安全防护与远程接入(10%)模块六:云计算服务搭建与企业应用(20%)第二部分:综合布线规划与设计(15%)模块七:综合布线规划与设计(15%)第三部分:赛场规范和文档规范(5%)模块八:赛场规范和文档规范(5%)二、竞赛时间竞赛时间为4个小时。

三、竞赛注意事项1.竞赛所需的硬件、软件和辅助工具由组委会统一布置,选手不得私自携带任何软件、移动存储、辅助工具、移动通信等进入赛场。

2.请根据大赛所提供的比赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使用。

3.操作过程中,需要及时保存设备配置。

比赛结束后,所有设备保持运行状态,不要拆动硬件连接。

4.比赛完成后,比赛设备、软件和赛题请保留在座位上,禁止将比赛所用的所有物品(包括试卷和草纸)带离赛场。

5.裁判以各参赛队提交的竞赛结果文档作为主要评分依据。

所有提交的文档必须按照赛题所规定的命名规则命名,不得以任何形式体现参赛院校、工位号等信息。

四、竞赛结果文件的提交按照题目要求,提交符合模板的WORD文件以及对应的PDF文件(利用Office Word另存为pdf文件方式生成pdf文件)、Visio图纸文件和设备配置文件。

第一部分:网络规划与实施注意事项●赛场提供一组云平台环境,已经安装好JCOS系统及导入虚拟机模板镜像(Windows Server 2008 R2及CentOS 7.0)。

JCOS系统的IP地址为172.16.0.2。

●考生通过WEB页面登录到JCOS系统中,建立虚拟机并对虚拟机中的操作系统进行相关网络服务配置。

DCFW-1800# show configurationBuilding configuration..Running configuration:!Version 5.4ip vrouter "trust-vr"exitvswitch "vswitch1"exitzone "trust"exitzone "untrust"exitzone "dmz"exitzone "l2-trust" l2exitzone "l2-untrust" l2exitzone "l2-dmz" l2exitzone "VPNHub"exitzone "HA"exitinterface vswitchif1exitinterface ethernet0/0exitinterface ethernet0/1exitinterface ethernet0/2exitinterface ethernet0/3exitinterface ethernet0/4exitinterface ethernet0/5exitinterface ethernet0/6exitinterface ethernet0/7interface ethernet0/8exitinterface aggregate1exitinterface aggregate1.1000exitinterface aggregate1.1001exitaddress id 3 "local"exitaddress id 4 "remove"exitaaa-server "local" type localexitadmin user "admin"password hhioeqcLnCA1+sb242w49spAmt privilege RXWaccess consoleaccess telnetaccess sshaccess httpaccess httpsexitpki trust-domain "trust_domain_default"keypair "Default-Key"enrollment selfsubject commonName "DCFW-1800"subject organization "DigitalChina Networks Limited" exitpki trust-domain "trust_domain_ssl_proxy"keypair "Default-Key"enrollment selfsubject commonName "DCFW-1800"subject organization "DigitalChina Networks Limited" exitpki trust-domain "network_manager_ca"enrollment terminalexitaddress id 3 "local"ip 10.80.50.0/24ip 10.80.40.0/24ip 10.80.30.0/24ip 10.80.20.0/24address id 4 "remove"ip 172.17.10.0/24exitzone "untrust"type wanad tear-dropad ip-spoofingad land-attackad ip-optionad ip-fragmentad ip-directed-broadcastad winnukead port-scanad syn-floodad syn-flood destination ip-basedad tcp-anomalyad icmp-floodad ip-sweepad ping-of-deathad huge-icmp-pakad udp-floodad dns-query-floodad dns-query-flood recursionad dns-query-flood recursion source-threshold 1000ad dns-query-flood recursion destination-threshold 1000 ad arp-spoofing reverse-queryad syn-proxyad syn-proxy cookieexitzone "l2-untrust" l2type wanexithostname "DCFW-1800"admin host any anyisakmp proposal "psk-md5-des-g2"hash md5encryption desexitisakmp proposal "psk-md5-3des-g2"hash md5exitisakmp proposal "psk-md5-aes128-g2" hash md5encryption aesexitisakmp proposal "psk-md5-aes256-g2" hash md5encryption aes-256exitisakmp proposal "psk-sha-des-g2" encryption desexitisakmp proposal "psk-sha-3des-g2" exitisakmp proposal "psk-sha-aes128-g2" encryption aesexitisakmp proposal "psk-sha-aes256-g2" encryption aes-256exitisakmp proposal "rsa-md5-des-g2" authentication rsa-sighash md5encryption desexitisakmp proposal "rsa-md5-3des-g2" authentication rsa-sighash md5exitisakmp proposal "rsa-md5-aes128-g2" authentication rsa-sighash md5encryption aesexitisakmp proposal "rsa-md5-aes256-g2" authentication rsa-sighash md5encryption aes-256exitisakmp proposal "rsa-sha-des-g2" authentication rsa-sigencryption desexitisakmp proposal "rsa-sha-3des-g2" authentication rsa-sigexitisakmp proposal "rsa-sha-aes128-g2" authentication rsa-sigencryption aesexitisakmp proposal "rsa-sha-aes256-g2" authentication rsa-sigencryption aes-256exitisakmp proposal "dsa-sha-des-g2" authentication dsa-sigencryption desexitisakmp proposal "dsa-sha-3des-g2" authentication dsa-sigexitisakmp proposal "dsa-sha-aes128-g2" authentication dsa-sigencryption aesexitisakmp proposal "dsa-sha-aes256-g2" authentication dsa-sigencryption aes-256exitipsec proposal "esp-md5-des-g2" hash md5group 2exitipsec proposal "esp-md5-des-g0" hash md5encryption desexitipsec proposal "esp-md5-3des-g2" hash md5encryption 3desgroup 2exitipsec proposal "esp-md5-3des-g0" hash md5encryption 3desexitipsec proposal "esp-md5-aes128-g2" hash md5encryption aesgroup 2exitipsec proposal "esp-md5-aes128-g0" hash md5encryption aesexitipsec proposal "esp-md5-aes256-g2" hash md5encryption aes-256group 2exitipsec proposal "esp-md5-aes256-g0" hash md5encryption aes-256exitipsec proposal "esp-sha-des-g2" hash shagroup 2exitipsec proposal "esp-sha-des-g0" hash shaencryption desexitipsec proposal "esp-sha-3des-g2" hash shaencryption 3desgroup 2exitipsec proposal "esp-sha-3des-g0" hash shaencryption 3desexitipsec proposal "esp-sha-aes128-g2" hash shaencryption aesgroup 2exitipsec proposal "esp-sha-aes128-g0" hash shaencryption aesexitipsec proposal "esp-sha-aes256-g2" hash shaencryption aes-256group 2exitipsec proposal "esp-sha-aes256-g0" hash shaencryption aes-256exitinterface ethernet0/0zone "trust"ip address 192.168.1.1 255.255.255.0 manage sshmanage telnetmanage pingmanage snmpmanage httpmanage httpsexitinterface ethernet0/3aggregate aggregate1exitinterface ethernet0/5aggregate aggregate1exitinterface aggregate1.1000zone "trust"ip address 10.80.255.2 255.255.255.252 manage pingmanage httpmanage httpsexitinterface aggregate1.1001zone "untrust"ip address 10.80.255.6 255.255.255.252 manage pingmanage httpmanage httpsexitip vrouter "trust-vr"ip route 172.17.10.0/24 10.80.255.5ip route 10.80.50.0/24 10.80.255.1ip route 10.80.40.0/24 10.80.255.1ip route 10.80.30.0/24 10.80.255.1ip route 10.80.20.0/24 10.80.255.1exitrule id 1action permitsrc-zone "trust"dst-zone "untrust"src-addr "local"dst-addr "remove"service "Any"exitrule id 2action permitsrc-zone "untrust"dst-zone "trust"src-addr "remove"dst-addr "local"service "Any"exitl2-nonip-action dropalg autono alg siptcp-mss all 1448ecmp-route-select by-src-and-dststrict-tunnel-checkstatistics-set "predef_if_bw"target-data bandwidth id 0 record-historygroup-by interface directionalexitstatistics-set "predef_user_bw"target-data bandwidth id 1 record-historygroup-by user directionalexitstatistics-set "predef_app_bw"target-data bandwidth id 2 record-historygroup-by applicationexitstatistics-set "predef_user_app_bw"target-data bandwidth id 3group-by user directional interface zone application exitstatistics-set "predef_zone_if_app_bw"target-data bandwidth id 4group-by interface zone directional applicationexitEnd。

二、交换配置与调试1. 请在SW-Core 执行show vsf、show run(只需要显示开头vsf 虚拟化相关配置)、show mad config、show run interface e1/0/23、show run interfacee2/0/23 命令收集信息,窗口截图如下:请在SW-3 执行show run interface e1/0/23、show run interface e1/0/24 命令收集信息,窗口截图如下:2. 请在SW-Core 执行show run interface e 1/0/23、show run interface e2/0/23、show run interface e1/0/22、show run interface e2/0/22、show port-group X detail(X 为与SW-3 链路聚合组编号)命令收集信息,窗口截图如下:3. 请在SW-3 上执行show isolate-port group、show loopback-detection、show spanning-tree mst config、show spanning-tree 命令收集信息,窗口截图如下:4. 先请在SW-3 营销、行政VLAN 物理接口下连接PC 进行DHCP 地址分配测试,然后在RT1 上执行show ip dhcp binding 命令收集信息,窗口截图如下:请在SW-3 上执行show ip dhcp snooping 命令收集信息,窗口截图如下:5. 请在FW-1 上执行show lacp aggregateX(X 为聚合组编号)命令收集信息,窗口截图如下:请在SW-Core 执行show access-lists、show class-map、show policy-map 命令收集信息,窗口截图如下:6. 请在SW-Core 执行show access-lists、show vacl vlan 命令收集信息,窗口截图如下:7. 请在SW-Core 执行show snmp status、show mac-notification summary 命令收集信息,窗口截图如下:三、路由配置与调试1. 请在RT1 执行show ip ospf、show ip route ospf 命令收集信息,窗口截图如下:请在SW-Core 执行show ip route ospf 命令收集信息,窗口截图如下:2. 请在RT1 执行show ip route rip 命令收集信息,窗口截图如下:3. 请在RT1 执行show ip access-lists ipsecacl、show crypto isakmp sa、show crypto ipsec sa 命令收集信息,窗口截图如下:4. 请在RT1 执行show ip bgp neighbors、show ip route bgp 命令收集信息,窗口截图如下:5. 请在RT1 执行show ip bgp、show ip route static 命令收集信息,窗口截图如下:四、广域网配置1. 请在RT1 执行show ppp multilink、show run interface serial 0/1 命令收集信息,窗口截图如下:2. 请在RT1 执行show run interface multilink X (X 为捆绑组编号)命令收集信息,窗口截图如下:请在RT2 执行show run interface multilink X (X 为捆绑组编号)命令收集信息,窗口截图如下:五、无线配置1. 请在DCWS 执行show wireless、show wireless ap status 命令收集信息,窗口截图如下:2. 首先进入DCWS 无线全局配置模式(wireless),然后在执行show runningconfig current-mode 命令收集信息(重点截取network 模式下相关配置),窗口截图如下:3. 首先进入DCWS 无线全局配置模式(wireless),然后在执行show runningconfig current-mode 命令收集信息,窗口截图如下:六、安全策略配置1. 请在FW-1 执行show ip route、show address、show policy 命令收集信息,窗口截图如下:请在FW-2 执行show address、show policy 命令收集信息,窗口截图如下:2. 请在FW-1 执行show ad zone untrust configuration 命令收集信息,窗口截图如下:请在FW-2 执行show ad zone untrust configuration 命令收集信息,窗口截图如下:3. 请在FW-2 执行show snat 命令收集信息,窗口截图如下:赛位号:4. 请在FW-2 执行show url-profile、show webpost-profile、show configuration | include log 命令收集信息,窗口截图如下:七、业务选路配置请在RT2 执行show route-map、show ip route bgp 命令收集信息,窗口截图如下:请在RT2 命令行关闭tunnel 接口,执行show ip route bgp 命令收集信息,窗口截图如下:请在RT2 命令行恢复tunnel 接口、关闭multilink 接口,执行show ip route bgp 命令收集信息,窗口截图如下:截图完成后,请在RT2 命令行恢复multilink 接口。

RT1_config#show run正在收集配置...当前配置:!!version 1.3.3Hservice timestamps log dateservice timestamps debug dateno service password-encryption!hostname RT1!!!!!!gbsc group default!!!!!!!!!crypto isakmp key 123456 10.80.255.18 255.255.255.255 !!crypto isakmp policy 1hash md5!crypto ipsec transform-set ipsectransform-type esp-des esp-md5-hmac!crypto map ipsec 10 ipsec-isakmpset peer 10.80.255.18set transform-set ipsecmatch address ipsecacl!!interface Null0!interface Loopback1ip address 10.80.254.2 255.255.255.252no ip directed-broadcast!interface Tunnel1mtu 1476ip address 10.80.255.17 255.255.255.252no ip directed-broadcastcrypto map ipsectunnel source GigaEthernet0/5tunnel destination 10.80.255.30!interface Multilink1ip address 10.80.255.21 255.255.255.252no ip directed-broadcastppp multilinkmultilink-group 1bandwidth 64dlc-compress MPPC!interface FastEthernet0/0no ip addressno ip directed-broadcast!interface GigaEthernet0/3ip address 10.80.255.10 255.255.255.252no ip directed-broadcastip ospf network point-to-pointip ospf authentication message-digestip ospf message-digest-key 1 md5 Net_2018 !interface GigaEthernet0/4ip address 10.80.255.14 255.255.255.252no ip directed-broadcastip ospf network point-to-pointip ospf authentication message-digestip ospf message-digest-key 1 md5 Net_2018 !interface GigaEthernet0/5ip address 10.80.255.25 255.255.255.252no ip directed-broadcast!interface GigaEthernet0/6no ip addressno ip directed-broadcast!interface Serial0/1backup interface Serial0/2backup delay 6 6backup load 70 40no ip addressno ip directed-broadcastencapsulation pppppp multilinkmultilink-group 1!interface Serial0/2no ip addressno ip directed-broadcastencapsulation pppppp multilinkmultilink-group 1physical-layer speed 2048000!interface Async0/0no ip addressno ip directed-broadcast!!!!router ripversion 2no auto-summarynetwork 10.80.255.24 255.255.255.252 redistribute static!router ospf 10network 10.80.254.2 255.255.255.255 area 10 network 10.80.255.8 255.255.255.252 area 10 network 10.80.255.12 255.255.255.252 area 10 area 10 nssaredistribute bgp 1redistribute rip!!!!router bgp 1bgp log-neighbor-changesredistribute ospf 10 route-map vlan10neighbor 10.80.255.18 remote-as 2neighbor 10.80.255.22 remote-as 2!!ip route 10.80.0.0 255.255.192.0 Null0!!!!!!!!!!ip access-list standard vlan10deny 10.80.10.0 255.255.255.0permit any!ip access-list extended ipsecaclpermit ip 10.80.0.0 255.255.0.0 172.17.10.0 255.255.255.0 !!route-map vlan10 10 permitmatch ip address vlan10!!ip dhcpd pool vlan20network 10.80.20.0 255.255.255.0range 10.80.20.100 10.80.20.200default-router 10.80.20.254!ip dhcpd pool vlan30network 10.80.30.0 255.255.255.0range 10.80.30.100 10.80.30.200default-router 10.80.30.254!ip dhcpd pool vlan40network 10.80.40.0 255.255.255.0range 10.80.40.100 10.80.40.200default-router 10.80.40.254 !ip dhcpd enable!!!!!!。

2021年全国职业院校技能大赛赛项规程一、赛项名称赛项编号:GZ-2021104赛项名称:计算机网络应用➢e为ruijie;➢revision版本为1;➢实例值为1;➢S2作为实例中的主根,S3作为实例中的从根。

在S2和S3上配置VRR1)ain id:1,switch id:1,e to 2021 Com物理卷;a)创立一个名为datastore的卷组,卷组的nt/database目录。

a)FTe/ftin可以下载与上传文件以及删除重命名操作,并且权限为755;b)配置文件要求:以下文件除了文件其余文件均需要自行创立2)/etc/vsft配置文件〕3)/etc/vsftin 用户权限相关配置文件均在/etc/vsfte目录下文件名为。

➢部署ODL环境并与Mininet联动在云平台上搭建部署开源SDN控制器软件Om图2-1 工位平面布局图2-2 赛场工位布局图图2-3管理间6U机柜安装图FD1、FD2楼层管理间6U壁装机柜安装,配线架依次为110配线架、网络配线架、TV配线架和光纤配线架。

〔三〕工程安装、施工及管理1中心设备间子系统的安装、端接和测试按照图2-1及图2-2所示位置和要求,完成建筑物子系统布线安装。

要求:主干链路路由正确,端接端口对应合理,端接位置符合下述要求,每条链路要求测试为通。

1〕从标识为BD机架的模拟设备向模拟FD1、FD2机柜外侧安装1根Φ50 PVC线管,采用沿地面和沿墙体凹槽敷设方式,使用管卡固定,安装中线管使用配套成品弯头、三通和黄腊管接入FD1、FD2机柜内。

模拟管路内需布放4根单芯皮线光缆、2根25对大对数电缆和2根同轴电缆,分别接入FD1、FD2机柜内〔各FD机柜进线类型、数量相同,每个模拟FD机柜进线分别是:2根单芯皮线光缆、1根25对大对数电缆和1根同轴电缆〕,要求此间所有缆线从该管路中布放。

2〕4根单芯皮线光缆的一端穿入BD机架光纤配线架,制作光纤SC冷压接头接在1-4号进线端口,相对应的另一端分别穿入FD1、FD2机柜光纤配线架,制作光纤SC冷压接头分别对应接入1-2号进线端口〔BD机架光纤配线架1-2号进线端口对应FD1机柜1-2号进线端口,3-4号进线端口对应FD2机柜1-2号进线端口〕。

XX年全国职业院校技能大赛高职组计算机网络组建与安全维护”项目一、项目名称运算机技术——运算机网络组建与安全爱护二、竞赛目的适应网络产业快速进展及“三网融合”的趋势,表达绿色节能理念,促进网络工程项目及产业前沿技术在高职院校中的教学应用,引导高职教育运算机网络专业的教学改革方向,优化课程设置;深化校企合作,推进产学结合人才培养模式改革;促进高职相应专业学生实训实习与就业。

三、竞赛方式和内容(一)竞赛方式1.竞赛以团队方式进行,每支参赛队由3名选手组成,须为同校在籍学生, 其中队长1名,性别和年级不限,可配2名指导教师。

2.竞赛期间,承诺参赛队员在规定时刻内按照规则,同意指导教师指导。

参赛选手可自主选择是否同意指导,同意指导的时刻计入竞赛总用时。

赛场开放,承诺观众在不阻碍选手竞赛的前提下现场参观和体验。

(二)竞赛内容1.依照大赛提供的竞赛方案,读明白实际的工程项目文档,明白得实际的工程应用与业务架构。

2.依照业务需求和实际的工程应用环境,实现网络设备、无线设备、安全设备、服务器的连接,并依照实际的工程业务需要,完成综合布线,对设备进行互联互通并进行调试。

3.在路由器、交换机、无线交换机、无线AP、防火墙、IDS、VPN、服务器上配置各种协议,实现网络的运行,并依照网络业务需求配置各种策略,以满足应用需求。

4.能够依照网络实际运行中所面临的安全威逼,防范并解决网络恶意入侵和攻击行为;考查选手网络系统运行与监控、防备不良信息及病毒、构建和爱护绿色网络的实战能力。

5.依照国家标准提交标准化的工程验收文件等。

四、竞赛规则1.竞赛场地通过抽签决定,竞赛期间参赛选手原则上不得离开竞赛场地。

2.竞赛所需的硬件、软件和辅助工具统一提供,参赛队不得使用自带硬件、软件和辅助工具。

3.参赛队自行决定选手分工、工作程序和时刻安排。

4.参赛队在赛前10分钟领取竞赛任务并进入竞赛工位,竞赛正式开始后方可进行相关工作开展。

5.竞赛过程中,选手须严格遵守操作规程,确保人身及设备安全,并同意裁判员的监督和警示。

正在收集配置...

当前配置:

!

!version 1.3.3H

service timestamps log date

service timestamps debug date

no service password-encryption

!

hostname RT2

!

!

!

!

!

!

gbsc group default

!

!

!

!

!

!

!

!

!

crypto isakmp key 123456 10.80.255.17 255.255.255.255 !

!

crypto isakmp policy 1

hash md5

!

crypto ipsec transform-set ipsec

transform-type esp-des esp-md5-hmac

!

crypto map ipsec 10 ipsec-isakmp

set peer 10.80.255.17

set transform-set ipsec

match address ipsecacl

!

!

interface Tunnel1

mtu 1476

ip address 10.80.255.18 255.255.255.252

crypto map ipsec

tunnel source GigaEthernet0/5

tunnel destination 10.80.255.25

!

interface Multilink1

ip address 10.80.255.22 255.255.255.252 no ip directed-broadcast

ppp multilink

multilink-group 1

bandwidth 64

dlc-compress MPPC

!

interface FastEthernet0/0

no ip address

no ip directed-broadcast

!

interface GigaEthernet0/3

no ip address

no ip directed-broadcast

!

interface GigaEthernet0/3.10

ip address 172.17.10.254 255.255.255.0 no ip directed-broadcast encapsulation dot1Q 10

bandwidth 1000000

delay 1

!

interface GigaEthernet0/3.20

ip address 172.17.20.254 255.255.255.0 no ip directed-broadcast encapsulation dot1Q 20

bandwidth 1000000

delay 1

!

interface GigaEthernet0/3.100

ip address 172.17.101.254 255.255.254.0 no ip directed-broadcast encapsulation dot1Q 100

bandwidth 1000000

delay 1

!

interface GigaEthernet0/4

no ip address

!

interface GigaEthernet0/5

ip address 10.80.255.30 255.255.255.252 no ip directed-broadcast

!

interface GigaEthernet0/6

no ip address

no ip directed-broadcast

!

interface Serial0/1

no ip address

no ip directed-broadcast encapsulation ppp

ppp multilink

multilink-group 1

!

interface Serial0/2

no ip address

no ip directed-broadcast encapsulation ppp

ppp multilink

multilink-group 1

physical-layer speed 2048000

!

interface Async0/0

no ip address

no ip directed-broadcast

!

!

!

!

router rip

version 2

no auto-summary

network 10.80.255.28 255.255.255.252 network 172.17.20.0 255.255.255.0

!

!

!

router bgp 2

bgp log-neighbor-changes

network 172.17.10.0/24

neighbor 10.80.255.17 remote-as 1

neighbor 10.80.255.17 route-map Z in

neighbor 10.80.255.21 remote-as 1

neighbor 10.80.255.21 route-map B in

!

!

!

!

!

!

!

!

!

!

!

!

ip access-list extended ipsecacl

permit ip 172.17.10.0 255.255.255.0 10.80.0.0 255.255.0.0 !

!

route-map Z 1 permit

match ip address prefix-list xzcw

set metric 100

!

route-map Z 2 permit

match ip address prefix-list yx

set metric 200

!

route-map B 1 permit

match ip address prefix-list yxxx

set metric 100

!

route-map B 2 permit

match ip address prefix-list xzcw

set metric 200

!

ip prefix-list xzcw seq 1 permit 10.80.20.0/24

ip prefix-list xzcw seq 2 permit 10.80.40.0/24

ip prefix-list yx seq 1 permit 10.80.30.0/24

ip prefix-list yxxx seq 1 permit 10.80.30.0/24

ip prefix-list yxxx seq 2 permit 10.80.50.0/24

!

!

!

! ! ! ! !。