第6章 交换机及其配置

- 格式:ppt

- 大小:1.83 MB

- 文档页数:29

华为交换机配置命令大全第1章产品介绍1.1 产品简介随着Internet(因特网)的高速发展,人们对通信的需求已逐渐从传统的电话、传真、电报等低速业务向高速的Internet接入、可视电话、视频点播等宽带业务领域延伸,用户对上网速率的需求也越来越高。

在这种需求条件下,以太网接入因其成本低、速度高、使用简单而倍受市场的关注。

面对宽带网络建设的迅猛发展,华为公司根据不同的客户类型需求,推出了Quidway系列以太网交换机。

Quidway S2008B/Quidway S2016B/Quidway S2026B以太网交换机是华为公司自主开发的三款二层线速以太网交换产品,它除了能提供传统以太网的功能外,还针对楼道级交换机的特点,从软件、硬件及结构造型等方面进行了优化设计,因而特别适合于以太网宽带接入的要求。

Quidway S2008B/Quidway S2016B以太网交换机均为44mm高的盒式设备,可以壁挂安装。

S2008B以太网交换机提供8个固定的10/100Base-TX自适应端口,S2016B以太网交换机提供16个固定的10/100Base-TX自适应端口,此外两者都提供1个10/100Base-TX自适应上行端口及1个用于配置的Console口。

另外S2016B以太网交换机还提供1个扩展模块插槽,可选插100Base-FX多模光纤接口模块或100Base-FX单模光纤接口模块。

Quidway S2026B以太网交换机为42mm高的盒式设备,可以壁挂安装,也可以通过19英寸机架安装。

Quidway S2026B以太网交换机提供24个固定的10/100Base-TX自适应端口、1个100Base-TX上行端口(实际为1个100Base-TX上行端口复用为1个MDIX端口和1个MDI 端口,同时只能有1个端口工作)、1个用于配置的Console口和1个扩展模块插槽,可选插100Base-FX多模光纤接口模块或100Base-FX单模光纤接口模块。

网络安全配置作业指导书第1章网络安全基础概念 (4)1.1 网络安全的重要性 (4)1.2 常见网络安全威胁 (4)1.3 网络安全防护策略 (4)第2章操作系统安全配置 (5)2.1 Windows系统安全配置 (5)2.1.1 系统更新与补丁管理 (5)2.1.2 用户账户与权限管理 (5)2.1.3 防火墙配置 (5)2.1.4 安全策略设置 (6)2.2 Linux系统安全配置 (6)2.2.1 系统更新与软件包管理 (6)2.2.2 用户账户与权限管理 (6)2.2.3 防火墙配置 (6)2.2.4 安全加固 (6)2.3 macOS系统安全配置 (6)2.3.1 系统更新与软件管理 (6)2.3.2 用户账户与权限管理 (7)2.3.3 防火墙配置 (7)2.3.4 安全设置与防护 (7)第3章网络设备安全配置 (7)3.1 防火墙安全配置 (7)3.1.1 基本配置 (7)3.1.2 访问控制策略 (7)3.1.3 网络地址转换(NAT) (7)3.1.4 VPN配置 (7)3.2 路由器安全配置 (8)3.2.1 基本配置 (8)3.2.2 访问控制 (8)3.2.3 路由协议安全 (8)3.2.4 网络监控与审计 (8)3.3 交换机安全配置 (8)3.3.1 基本配置 (8)3.3.2 VLAN安全 (8)3.3.3 端口安全 (8)3.3.4 链路聚合与冗余 (8)3.3.5 网络监控与审计 (9)第4章应用层安全配置 (9)4.1 Web服务器安全配置 (9)4.1.1 保证Web服务器版本更新 (9)4.1.2 禁用不必要的服务和模块 (9)4.1.4 限制请求方法 (9)4.1.5 文件权限和目录访问控制 (9)4.1.6 配置SSL/TLS加密 (9)4.2 数据库服务器安全配置 (9)4.2.1 数据库软件更新与补丁应用 (9)4.2.2 数据库用户权限管理 (9)4.2.3 数据库加密 (9)4.2.4 备份与恢复策略 (9)4.2.5 日志审计与监控 (9)4.3 邮件服务器安全配置 (10)4.3.1 邮件传输加密 (10)4.3.2 邮件用户身份验证 (10)4.3.3 防病毒和反垃圾邮件措施 (10)4.3.4 邮件服务器访问控制 (10)4.3.5 日志记录与分析 (10)4.3.6 定期更新和漏洞修复 (10)第5章网络边界安全防护 (10)5.1 入侵检测系统(IDS)配置 (10)5.1.1 IDS概述 (10)5.1.2 配置步骤 (10)5.1.3 注意事项 (10)5.2 入侵防御系统(IPS)配置 (11)5.2.1 IPS概述 (11)5.2.2 配置步骤 (11)5.2.3 注意事项 (11)5.3 虚拟专用网络(VPN)配置 (11)5.3.1 VPN概述 (11)5.3.2 配置步骤 (11)5.3.3 注意事项 (12)第6章无线网络安全配置 (12)6.1 无线网络安全基础 (12)6.1.1 无线网络安全概述 (12)6.1.2 无线网络安全协议 (12)6.1.3 无线网络安全关键技术 (12)6.2 无线接入点(AP)安全配置 (12)6.2.1 无线接入点概述 (12)6.2.2 无线接入点安全配置原则 (12)6.2.3 无线接入点安全配置步骤 (12)6.3 无线网络安全监控与防护 (13)6.3.1 无线网络安全监控 (13)6.3.2 无线网络安全防护措施 (13)第7章端点安全防护 (13)7.1 端点防护概述 (13)7.2.1 选择合适的防病毒软件 (13)7.2.2 防病毒软件安装与配置 (14)7.3 端点检测与响应(EDR)系统配置 (14)7.3.1 EDR系统概述 (14)7.3.2 EDR系统配置 (14)第8章数据安全与加密 (14)8.1 数据加密技术 (14)8.1.1 加密概述 (14)8.1.2 对称加密 (15)8.1.3 非对称加密 (15)8.1.4 混合加密 (15)8.2 数字证书与公钥基础设施(PKI) (15)8.2.1 数字证书 (15)8.2.2 公钥基础设施(PKI) (15)8.2.3 数字签名 (15)8.3 数据备份与恢复策略 (15)8.3.1 数据备份 (15)8.3.2 数据恢复 (15)8.3.3 数据备份与恢复策略制定 (15)第9章安全审计与监控 (16)9.1 安全审计策略 (16)9.1.1 审计策略概述 (16)9.1.2 审计策略制定原则 (16)9.1.3 审计策略内容 (16)9.2 安全事件监控 (16)9.2.1 安全事件监控概述 (16)9.2.2 安全事件监控策略 (16)9.2.3 安全事件监控技术 (17)9.3 安全日志分析 (17)9.3.1 安全日志概述 (17)9.3.2 安全日志类型 (17)9.3.3 安全日志分析策略 (17)第10章网络安全防护体系构建与优化 (17)10.1 网络安全防护体系设计 (17)10.1.1 防护体系概述 (18)10.1.2 防护体系架构设计 (18)10.1.3 安全策略制定 (18)10.2 安全防护策略的实施与评估 (18)10.2.1 安全防护策略实施 (18)10.2.2 安全防护效果评估 (18)10.3 持续安全优化与改进措施 (18)10.3.1 安全优化策略 (18)10.3.2 安全改进措施 (19)第1章网络安全基础概念1.1 网络安全的重要性网络安全是保障国家信息安全、维护社会稳定、保护企业及个人信息资产的关键环节。

交换机常见的配置参数

交换机常见的配置参数如下:

1、端口配置参数:包括端口速率、双工模式、端口状态(开启/关闭)等。

2、VLAN配置参数:VLAN是一种将局域网(LAN)划分成多个逻辑网络的技术,配置参数包括VLAN ID、VLAN名称、端口所属VLAN等。

3、IP配置参数:包括管理IP地址、默认网关、子网掩码等。

4、用户名和密码:用于登录交换机进行配置和管理。

5、SNMP配置参数:包括SNMP版本、团体名、读/写权限等。

6、端口安全配置参数:包括允许接入的MAC地址、防止MAC地址攻击、防止ARP攻击等。

7、STP配置参数:STP是一种防止网络环路的协议,配置参数包括STP版本、桥ID、路径开销等。

8、QoS配置参数:用于在网络中为某些流量提供优先传输,配置参数包括流量分类、优先级、队列调度等。

9、系统参数:包括交换机名称、时钟同步、系统日志等。

10、端口聚合配置参数:端口聚合可以将多个物理端口捆绑成一个逻辑端口,以增加链路带宽和提高网络可靠性,配置参数包括聚合组ID、端口成员、聚合模式等。

11、协议支持:包括支持的网络协议(如TCP/IP、IPv4/IPv6等)、路由协议(如RIP、OSPF 等)、桥接协议(如STP、RSTP等)等。

12、硬件和软件版本:包括交换机硬件型号、操作系统版本、固件版本等。

1。

1.与广域网相比,局域网有哪些特点?参考答案:1)较小的地域范围。

2)传输速率高,误码率低。

3)通常为一个单位所建,并自行管理和使用。

4)可使用的传输介质较丰富。

5)较简单的网络拓扑结构。

6)有限的站点数量。

2. 局域网的3个关键技术是什么?试分析10BASE-T以太网所采用的技术。

参考答案:局域网的三个关键技术是拓扑结构、数据传输形式及介质访问控制方法。

10BASE-T以太网的物理拓扑结构为星型(逻辑拓扑结构为总线型),采用基带传输,使用CSMA/CD的介质访问控制方法。

3.以太网与总线网这两个概念有什么关系?参考答案:总线网是指拓扑结构为总线的网络,而以太网是指采用CSMA/CD介质访问控制方法的局域网,早期以太网的物理拓扑结构采用了总线型拓扑,也属于总线型网络,但现在的以太网大多为星型拓扑。

4.以太网与IEEE802.3网络的相同点有哪些?不同点有哪些?参考答案:二者都采用了总线型拓扑结构和基带传输方法,并且都使用CSMA/CD的介质访问控制方法。

不同之处主要有:1)帧结构有些细微的差别:帧首部的第13-14位的定义不同,IEEE802.3定义为数据字段的长度,而DIX Ethernet II定义为网络层协议类型;2)介质稍有不同,IEEE802.3标准定义了同轴电缆、双绞线和光纤三种介质,而DIX Ethernet II只使用同轴电缆。

5.IEEE 802标准规定了哪些层次?参考答案:IEEE 802标准规定了物理层和数据链路层两个层次。

其中又把数据链路层分为逻辑链路控制(LLC)和介质访问控制(MAC)两个功能子层。

6.试分析CSMA/CD介质访问控制技术的工作原理。

参考答案:CSMA/CD介质访问控制技术被广泛应用于以太网中。

CSMA/CD的工作原理是:当某个站点要发送数据时,它首先监听介质:①如果介质是空闲的,则发送;②如果介质是忙的,则继续监听,一旦发现介质空闲,就立即发送;③站点在发送帧的同时需要继续监听是否发生冲突(碰撞),若在帧发送期间检测到冲突,就立即停止发送,并向介质发送一串阻塞信号以强化冲突,保证让总线上的其他站点都知道已发生了冲突;④发送了阻塞信号后,等待一段随机时间,返回步骤①重试。

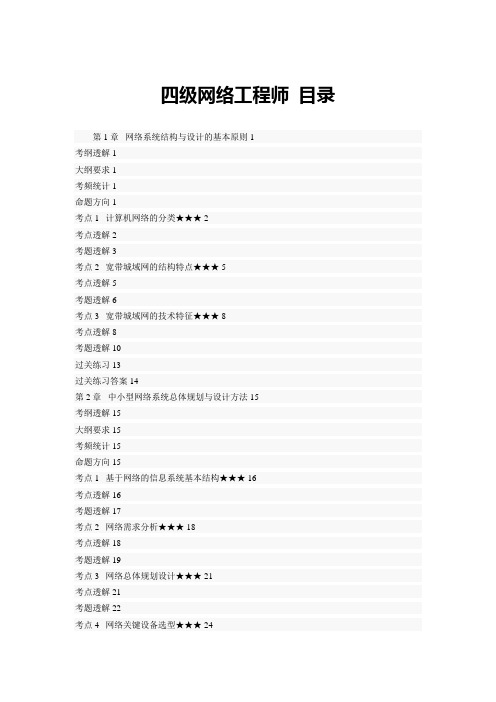

四级网络工程师目录第1章网络系统结构与设计的基本原则 1考纲透解 1大纲要求 1考频统计 1命题方向 1考点1 计算机网络的分类★★★ 2考点透解 2考题透解 3考点2 宽带城域网的结构特点★★★ 5考点透解 5考题透解 6考点3 宽带城域网的技术特征★★★ 8考点透解 8考题透解 10过关练习 13过关练习答案 14第2章中小型网络系统总体规划与设计方法 15考纲透解 15大纲要求 15考频统计 15命题方向 15考点1 基于网络的信息系统基本结构★★★ 16考点透解 16考题透解 17考点2 网络需求分析★★★ 18考点透解 18考题透解 19考点3 网络总体规划设计★★★ 21考点透解 21考题透解 22考点4 网络关键设备选型★★★ 24考点透解 24考题透解 25考点5 网络服务器选型★★★ 29考点透解 29考题透解 29考点6 网络系统安全设计★★★ 32考点透解 32考题透解 33过关练习 35过关练习答案 36第3章IP地址规划设计技术 37考纲透解 37大纲要求 37考频统计 37命题方向 37考点1 IP地址划分★★★ 38考点透解 38考题透解 41考点2 IP地址规划方法★★★ 44考点透解 44考题透解 46过关练习 49过关练习答案 50第4章路由设计基础 51考纲透解 51大纲要求 51考频统计 51命题方向 51考点1 路由选择算法★★★ 52考点透解 52考题透解 53考点2 自治系统与Internet路由选择协议★★★ 55 考点透解 55考题透解 58过关练习 63过关练习答案 64第5章局域网技术 65考纲透解 65大纲要求 65考频统计 65命题方向 65考点1 局域网基本知识★★★ 66考点透解 66考题透解 68考点2 综合布线★★★ 71考点透解 71考题透解 73考点3 以太网组网★★★ 77考点透解 77考题透解 79考点4 局域网互联设备★★★ 82考点透解 82考题透解 84过关练习 86过关练习答案 89第6章交换机及其配置 90考纲透解 90大纲要求 90考频统计 90命题方向 90考点1 交换机的基本工作原理★★★ 91 考点透解 91考题透解 93考点2 交换机的结构与分类★★★ 94考点透解 94考题透解 96考点3 交换机的配置★★★ 99考点透解 99考题透解 102考点4 交换机端口的基本配置★★★ 104考题透解 105考点5 交换机VLAN的配置★★★ 106考点透解 106考题透解 108考点6 交换机STP的配置★★★ 110考点透解 110考题透解 112过关练习 113过关练习答案 115第7章路由器及其配置 116考纲透解 116大纲要求 116考频统计 116命题方向 116考点1 路由器基本操作与配置方法★★★ 117考点透解 117考题透解 118考点2 路由器接口配置★★★ 120考点透解 120考题透解 122考点3 静态路由配置★★★ 125考点透解 125考题透解 125考点4 RIP动态路由配置★★★ 128考点透解 128考题透解 129考点5 OSPF动态路由配置★★★ 130考点透解 130考题透解 132考点6 路由器的DHCP功能及其配置★★★ 134 考点透解 134考题透解 136考点7 访问控制列表的配置★★★ 137考点透解 137过关练习 142过关练习答案 145第8章无线局域网设备安装与调试 146考纲透解 146大纲要求 146考频统计 146命题方向 146考点1 无线网络的基础知识★★★ 147考点透解 147考题透解 148考点2 无线局域网设计的基本知识★★★ 149考点透解 149考题透解 151考点3 无线局域网设备★★★ 153考点透解 153考题透解 154过关练习 156过关练习答案 156第9章计算机网络信息服务系统的安装与配置 157 考纲透解 157大纲要求 157考频统计 157命题方向 157考点1 DNS服务器的安装配置★★★ 158考点透解 158考题透解 160考点2 DHCP服务器的安装配置★★★ 163考点透解 163考题透解 165考点3 WWW服务器的安装配置★★★ 168考点透解 168考题透解 169考点4 FTP服务器的安装配置★★★ 171考点透解 171考点5 E-mail服务器的安装配置★★★ 176考点透解 176考题透解 178过关练习 180过关练习答案 182第10章网络安全技术 183考纲透解 183大纲要求 183考频统计 183命题方向 183考点1 网络安全的概念★★★ 184考点透解 184考题透解 187考点2 数据备份技术★★★ 189考点透解 189考题透解 190考点3 数据加密技术★★★ 193考点透解 193考题透解 194考点4 防病毒、防火墙与入侵检测技术★★★ 196 考点透解 196考题透解 198过关练习 202过关练习答案 203第11章网络管理技术 204考纲透解 204大纲要求 204考频统计 204命题方向 204考点1 网络管理的基本知识★★★ 205考点透解 205考题透解 208考点2 网络管理★★★ 211考点透解 211考点3 常见网络故障及漏洞扫描★★★ 216 考点透解 216考题透解 217过关练习 220过关练习答案 221第12章综合题 222考纲透解 222大纲要求 222命题方向 222考点1 IP地址划分 222考点透解 222考题透解 223考点2 交换机的配置 224考点透解 224考题透解 224考点3 路由器的配置 232考点透解 232考题透解 233考点4 DHCP的配置 235考点透解 235考题透解 235考点5 利用工具监控和管理网络 240考点透解 240考题透解 240考点6 大综合题 242考题透解 242过关练习 246过关练习答案 252第13章模拟试卷 25513.1 模拟试卷一 25513.2 模拟试卷二 26213.3 模拟试卷三 26713.4 模拟试卷四 27113.5 模拟试卷五 277命题方向一、总的情况1. 本章作为学习网络系统的基础部分以了解为主。

第6章网络互连与互联网★多个网络互相连接组成范围更大的网络叫做互联网(Internet),网络互相连接构成统一的通信系统,实现更大范围的资源共享。

中继器(Repeater)工作于物理层;网桥(bridge)和交换机(Switch)工作与数据链路层;路由器(Router)工作于网络层;而网关(Gateway)工作于网络层以上的协议层。

*冲突时槽选择题按2 2 8做。

中继器的功能是对接收信号进行再生和发送。

中继器不改变接收到的数字信息,再生的信号与接收信号完全相同,并可以沿着另外的网段传输到远端。

例如在以太网中,限制最多使用4个中继器,最多由5个网段组成。

5-4-3规则,5网段,4中继,3网段可用。

中继器工作于物理层,只是起到扩展传输距离的作用。

集线器(HUB)工作原理上基本上与中继器相同。

简单的说。

集线器是一个多端口的中继器,它把一个端口上收到的数据广播发送到其他所有端口上。

网桥是连接两个局域网段,但它工作于数据链路层。

网桥要分析帧地字段,以解决是否把收到的帧转发到另一个网段上。

以太网中广泛使用的交换机是一种多端口网桥,每一个端口都可以连接一个局域网(二层)。

路由器:工作于网络层。

通常把网络地址叫做逻辑地址(IP地址),把数据链路层地址叫做物理地址(MAC地址)。

由于路由器工作网络层,它处理的信息量比网桥要多,因此处理速度比网桥慢,但路由器的互连能力更强,可以执行复杂的路由选择算法。

路由桥(Routing Brideg)虽然能够运行路由器算法,是属于工作在数据链路层的。

网关:是最复杂的网络互连设备,它用于连接网络层之上执行不同的协议的子网组成异构型因特网。

网关能对互不兼容的高层协议进行转换,翻译和变换。

最后,有时不区分路由器和网关,而是把网络层及其以上进行协议转换的互连设备统称为网关。

广域网互连一般采用在网络层进行协议转换的办法实现。

这里使用的互连设备叫做网关,更确切的说是路由器。

因特网协议(Internet Protocol,IP)是今天使用最广泛的网络,因特网中的主要协议是TCP和IP,所以,Internet协议也叫TCP/IP协议簇。

网络系统维护与管理作业指导书第1章网络系统维护与管理概述 (4)1.1 网络系统维护的意义与任务 (4)1.1.1 网络系统维护的意义 (4)1.1.2 网络系统维护的任务 (4)1.2 网络管理的基本概念与方法 (4)1.2.1 网络管理的基本概念 (4)1.2.2 网络管理的方法 (4)第2章网络设备管理与配置 (5)2.1 网络设备概述 (5)2.2 网络设备配置方法 (5)2.2.1 交换机配置 (5)2.2.2 路由器配置 (5)2.2.3 防火墙配置 (5)2.2.4 无线设备配置 (5)2.3 常见网络设备故障处理 (5)2.3.1 交换机故障处理 (6)2.3.2 路由器故障处理 (6)2.3.3 防火墙故障处理 (6)2.3.4 无线设备故障处理 (6)第3章网络协议与标准化 (6)3.1 网络协议概述 (6)3.1.1 网络协议的概念 (7)3.1.2 网络协议的作用 (7)3.1.3 网络协议的分类 (7)3.2 常用网络协议分析 (7)3.2.1 TCP/IP协议族 (7)3.2.2 HTTP协议 (7)3.2.3 FTP协议 (8)3.3 网络标准化组织及规范 (8)3.3.1 国际电信联盟(ITU) (8)3.3.2 国际标准化组织(ISO) (8)3.3.3 互联网工程任务组(IETF) (8)3.3.4 电气和电子工程师协会(IEEE) (8)3.3.5 中国通信标准化协会(CCSA) (8)第4章网络功能监控与优化 (8)4.1 网络功能指标 (8)4.1.1 带宽利用率 (8)4.1.2 延迟与丢包率 (9)4.1.3 网络吞吐量 (9)4.1.4 负载均衡 (9)4.2 网络功能监控工具 (9)4.2.2 功能监控软件 (9)4.2.3 流量分析工具 (9)4.3 网络功能优化策略 (9)4.3.1 链路优化 (9)4.3.2 网络设备优化 (9)4.3.3 网络架构优化 (10)4.3.4 安全策略优化 (10)第5章网络安全防护与管理 (10)5.1 网络安全威胁与风险 (10)5.1.1 常见网络安全威胁 (10)5.1.2 网络安全风险分析 (10)5.1.3 网络安全风险评估与监测 (10)5.2 防火墙与入侵检测系统 (10)5.2.1 防火墙技术概述 (10)5.2.2 防火墙配置与管理 (10)5.2.3 入侵检测系统(IDS)与入侵防御系统(IPS) (11)5.2.4 IDS/IPS部署与优化 (11)5.3 网络安全策略制定与实施 (11)5.3.1 网络安全策略概述 (11)5.3.2 网络安全策略制定原则与方法 (11)5.3.3 网络安全策略实施与监督 (11)5.3.4 网络安全事件应对与处理 (11)5.3.5 持续改进与优化 (11)第6章网络故障排查与处理 (11)6.1 网络故障分类与排查方法 (11)6.1.1 故障分类 (11)6.1.2 排查方法 (12)6.2 常见网络故障案例分析 (12)6.2.1 物理层故障案例 (12)6.2.2 数据链路层故障案例 (12)6.2.3 网络层故障案例 (12)6.2.4 传输层故障案例 (12)6.2.5 应用层故障案例 (12)6.3 网络故障处理流程 (12)6.3.1 故障报修 (12)6.3.2 故障确认 (12)6.3.3 故障定位 (12)6.3.4 故障处理 (13)6.3.5 验证效果 (13)6.3.6 故障记录 (13)第7章网络设备维护与升级 (13)7.1 网络设备维护策略 (13)7.1.1 定期维护 (13)7.1.3 故障排查与修复 (13)7.2 网络设备升级方法 (13)7.2.1 软件升级 (13)7.2.2 硬件升级 (13)7.3 网络设备维护注意事项 (14)7.3.1 设备维护前的准备工作 (14)7.3.2 设备维护过程中的注意事项 (14)7.3.3 设备维护后的检查 (14)第8章网络管理软件与平台 (14)8.1 网络管理软件概述 (14)8.1.1 网络管理软件的定义与分类 (14)8.1.2 网络管理软件的功能与作用 (15)8.2 常见网络管理平台功能与特点 (15)8.2.1 常见网络管理平台 (15)8.2.2 网络管理平台的功能与特点 (16)8.3 网络管理软件的选型与部署 (16)8.3.1 网络管理软件选型原则 (16)8.3.2 网络管理软件部署方案 (16)第9章网络系统备份与恢复 (17)9.1 备份策略与类型 (17)9.1.1 备份策略 (17)9.1.2 备份类型 (17)9.2 网络系统备份操作 (17)9.2.1 备份流程 (17)9.2.2 备份操作注意事项 (18)9.3 网络系统恢复与灾难恢复 (18)9.3.1 系统恢复 (18)9.3.2 灾难恢复 (18)第10章网络系统维护与管理案例分析 (18)10.1 企业网络系统维护与管理案例 (18)10.1.1 案例背景 (18)10.1.2 维护与管理策略 (18)10.1.3 案例实施 (18)10.2 教育行业网络系统维护与管理案例 (19)10.2.1 案例背景 (19)10.2.2 维护与管理策略 (19)10.2.3 案例实施 (19)10.3 机关网络系统维护与管理案例 (19)10.3.1 案例背景 (19)10.3.2 维护与管理策略 (19)10.3.3 案例实施 (19)第1章网络系统维护与管理概述1.1 网络系统维护的意义与任务1.1.1 网络系统维护的意义网络系统作为现代信息时代的基础设施,其稳定、高效、安全的运行对于企业、组织乃至整个社会的发展具有举足轻重的作用。