华为三层交换vlan配置实例

- 格式:doc

- 大小:45.00 KB

- 文档页数:3

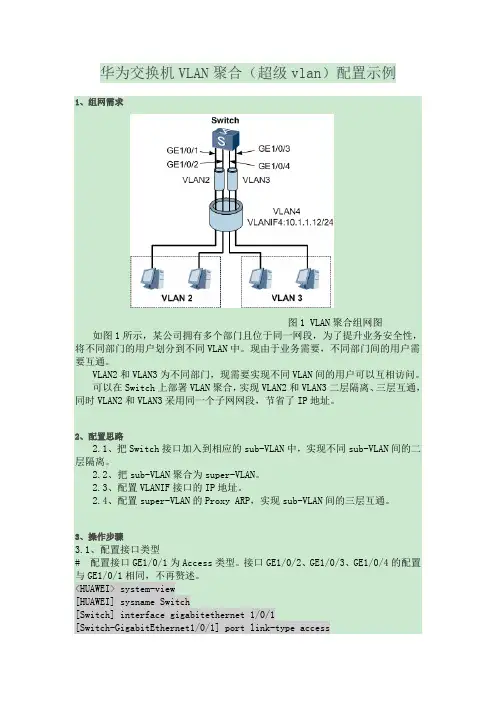

华为交换机VLAN聚合(超级vlan)配置示例1、组网需求图1 VLAN聚合组网图如图1所示,某公司拥有多个部门且位于同一网段,为了提升业务安全性,将不同部门的用户划分到不同VLAN中。

现由于业务需要,不同部门间的用户需要互通。

VLAN2和VLAN3为不同部门,现需要实现不同VLAN间的用户可以互相访问。

可以在Switch上部署VLAN聚合,实现VLAN2和VLAN3二层隔离、三层互通,同时VLAN2和VLAN3采用同一个子网网段,节省了IP地址。

2、配置思路2.1、把Switch接口加入到相应的sub-VLAN中,实现不同sub-VLAN间的二层隔离。

2.2、把sub-VLAN聚合为super-VLAN。

2.3、配置VLANIF接口的IP地址。

2.4、配置super-VLAN的Proxy ARP,实现sub-VLAN间的三层互通。

3、操作步骤3.1、配置接口类型# 配置接口GE1/0/1为Access类型。

接口GE1/0/2、GE1/0/3、GE1/0/4的配置与GE1/0/1相同,不再赘述。

<HUAWEI> system-view[HUAWEI] sysname Switch[Switch] interface gigabitethernet 1/0/1[Switch-GigabitEthernet1/0/1] port link-type access[Switch-GigabitEthernet1/0/1] quit#创建VLAN2并向VLAN2中加入GE1/0/1和GE1/0/2。

[Switch] vlan 2[Switch-vlan2] port gigabitethernet 1/0/1 1/0/2[Switch-vlan2] quit#创建VLAN3并向VLAN3中加入GE1/0/3和GE1/0/4。

[Switch] vlan 3[Switch-vlan3] port gigabitethernet 1/0/3 1/0/4[Switch-vlan3] quit3.2、配置VLAN4# 配置super-VLAN。

华为三层交换机配置实例一例服务器1双网卡,内网IP:192.168.0.1,其它计算机通过其代理上网PORT1属于VLAN1PORT2属于VLAN2PORT3属于VLAN3VLAN1的机器可以正常上网配置VLAN2的计算机的网关为:192.168.1.254配置VLAN3的计算机的网关为:192.168.2.254即可实现VLAN间互联如果VLAN2和VLAN3的计算机要通过服务器1上网则需在三层交换机上配置默认路由系统视图下:ip route-static 0.0.0.0 0.0.0.0 192.168.0.1然后再在服务器1上配置回程路由进入命令提示符route add 192.168.1.0 255.255.255.0 192.168.0.254route add 192.168.2.0 255.255.255.0 192.168.0.254这个时候vlan2和vlan3中的计算机就可以通过服务器1访问internet了~~华为路由器与CISCO路由器在配置上的差别"华为路由器与同档次的CISCO路由器在功能特性与配置界面上完全一致,有些方面还根据国内用户的需求作了很好的改进。

例如中英文可切换的配置与调试界面,使中文用户再也不用面对着一大堆的英文专业单词而无从下手了。

另外它的软件升级,远程配置,备份中心,PPP回拨,路由器热备份等,对用户来说均是极有用的功能特性。

在配置方面,华为路由器以前的软件版本(VRP1.0-相当于CISCO的IOS)与CISCO有细微的差别,但目前的版本(VRP1.1)已和CISCO兼容,下面首先介绍VRP软件的升级方法,然后给出配置上的说明。

一、 VRP软件升级操作升级前用户应了解自己路由器的硬件配置以及相应的引导软件bootrom的版本,因为这关系到是否可以升级以及升级的方法,否则升级失败会导致路由器不能运行。

在此我们以从VRP1.0升级到VRP1.1为例说明升级的方法。

拓扑说明:比较简单的三层环境,防火墙进来后接三层交换机s5700,然后接的几台二层交换机s2700,本文只对几个主要的应用配置做个描述1.vlan、gvrp相关配置举例:三层交换机:[5700]vlan 11 创建VLAN11[5700-vlan11]description xxx 加入描述信息xxx[5700-vlan11]quit[5700]gvrp 要用gvrp的话,全局模式下必须开启gvrp [5700]interface g0/0/23 进入与2层交换机连接的端口准备配置中继[5700-GigabitEthernet0/0/23]gvrp 中继端口下开启gvrp[5700-GigabitEthernet0/0/23]port link-type trunk 端口类型设置为trunk[5700-GigabitEthernet0/0/23]port trunk allow-pass vlan all 设置允许通过的vlan为所有,也可设为指定的vlan[5700-GigabitEthernet0/0/23]quit二层交换机:发现华为上不能批量进入端口,只有通过先创建端口组,再把响应端口加入组的方式来实现批量管理,比如我们要在2700上把千兆口都设为trunk口:[2700]port-group trunk 创建名为turnk的端口组,也可取其他名字。

如果已有此名,则会直接进入此端口组[2700-1-port-group-trunk]group-member g0/0/1 to g0/0/4 宣告组成员为G0/0/1到G0/0/4[2700-1-port-group-trunk]port link-type trunk 此组设为中继,即G0/0/1到G0/0/4都为中继[2700-1-port-group-trunk]port trunk allow-pass vlan all 这几步都和三层的配置一样,不同的是我们这里是进行的批量配置[2700-1-port-group-trunk]gvrp[2700-1-port-group-trunk]quit下面把相应端口加入vlan,这里我觉得端口组以vlan命名较为合适[2700]port group vlan11[2700-1-port-group- vlan11]group-member e0/0/1 to e0/0/4 [2700-1-port-group- vlan11]port link-type access 端口设置为access口[2700-1-port-group- vlan11]port default vlan 11 把E0/0/1-4口加入vlan11[2700-1-port-group- vlan11]quit以上VLAN的配置基本完成。

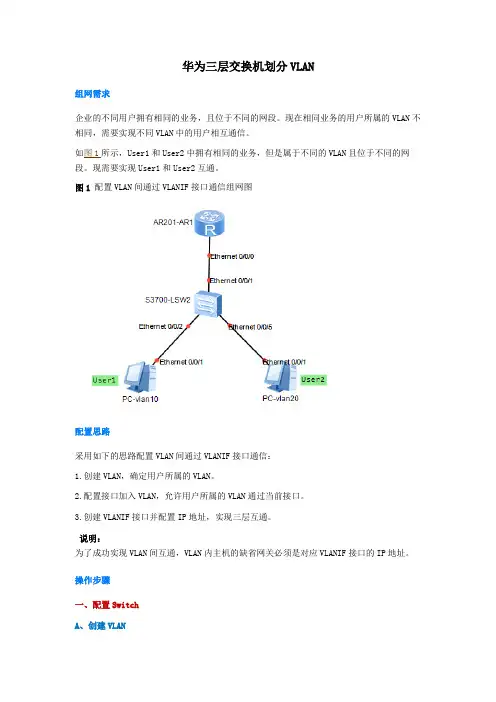

华为三层交换机划分VLAN组网需求企业的不同用户拥有相同的业务,且位于不同的网段。

现在相同业务的用户所属的VLAN不相同,需要实现不同VLAN中的用户相互通信。

如图1所示,User1和User2中拥有相同的业务,但是属于不同的VLAN且位于不同的网段。

现需要实现User1和User2互通。

图1 配置VLAN间通过VLANIF接口通信组网图配置思路采用如下的思路配置VLAN间通过VLANIF接口通信:1.创建VLAN,确定用户所属的VLAN。

2.配置接口加入VLAN,允许用户所属的VLAN通过当前接口。

3.创建VLANIF接口并配置IP地址,实现三层互通。

说明:为了成功实现VLAN间互通,VLAN内主机的缺省网关必须是对应VLANIF接口的IP地址。

操作步骤一、配置SwitchA、创建VLAN<Quidway> system-view[Quidway] sysname HuaWei //名称[HuaWei] vlan batch 10 20 //批量划分VLAN[HuaWei] quitB、配置接口加入VLAN[HuaWei] interface ethernet 0/0/2 //划分VLAN端口[HuaWei-Ethernet0/0/1] port link-type access[HuaWei-Ethernet0/0/1] port default vlan 10[HuaWei-Ethernet0/0/1] quit[HuaWei] interface ethernet 0/0/5 //划分VLAN端口[HuaWei-Ethernet0/0/2] port link-type access[HuaWei-Ethernet0/0/2] port default vlan 20[HuaWei-Ethernet0/0/2] quit多个端口加入到一个VLAN中[HuaWei] port-group 1[HuaWei-port-group-1] group-member GigabitEthernet 0/0/2 to GigabitEthernet0/0/4[HuaWei-port-group-1] potr link-type access[HuaWei-port-group-1] port default vlan 10C、配置VLANIF接口的IP地址[HuaWei] interface vlanif 10[HuaWei-Vlanif10] ip address 192.168.10.254 24 //通常这个接口地址作为vlan下面用户的网关[HuaWei-Vlanif10] quit[HuaWei] interface vlanif 20[HuaWei-Vlanif20] ip address 192.168.20.254 24 //通常这个接口地址作为vlan下面用户的网关[HuaWei-Vlanif20] quit检查配置结果在VLAN10中的User1主机上配置IP地址为192.168.10.3/24,缺省网关为VLANIF10接口的IP地址192.168.10.254/24。

华为三层交换机VLAN间路由怎么设置华为三层交换机VLAN间路由怎么设置三层交换机怎么设置VLAN间路由?三层交换机相当于交换机和路由器的结合,可以生鲜不同VLAN的PC之间进行通信,下面我们就来看看三层交换机设置vlan路由的方法,需要的.朋友可以参考下网络设备中三层交换机具有网络层的功能,相当于交换机和路由器的结合,利用三层交换机实现不同VLAN的PC之间进行通信。

1、首先打开思科模拟器软件,找出一台三层交换机和两台PC,如下图所示:2、将三层交换机和两台PC用直通线连接起来,如下图所示:3、在三层交换机上划分VLAN,命令是:复制内容到剪贴板Switch#conf tEnter configuration commands, one per line. End with CNTL/Z.Switch(config)#vlan 2Switch(config-vlan)#exitSwitch(config)#int f0/5Switch(config-if)#switchport mode access Switch(config-if)#switchport access vlan 1Switch(config-if)#int f0/6Switch(config-if)#switchport mode access Switch(config-if)#switchport access vlan 2 如下图所示:4、开启三层交换机的三层交换路由功能,命令是:ip routing,如下图所示:5、给PC配置IP地址和网关,如下图所示:6、进入三层交换机里面配置VLAN,命令是:复制内容到剪贴板Switch(config)#int vlan 1Switch(config-if)#no shutSwitch(config-if)#ip add 172.16.10.1 255.255.255.0Switch(config-if)#int vlan 2 Switch(config-if)#no shutSwitch(config-if)#ip add 172.16.20.1 255.255.255.0 如下图所示:7、利用ping命令对PC之间进行通信测试,可以ping通的结果如下图所示:注意事项:1、配置PC时一定要让它们处于不同IP和网关。

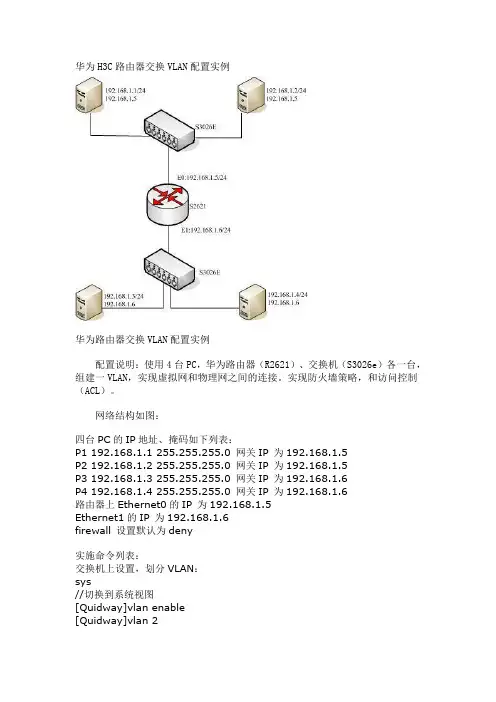

华为H3C路由器交换VLAN配置实例华为路由器交换VLAN配置实例配置说明:使用4台PC,华为路由器(R2621)、交换机(S3026e)各一台,组建一VLAN,实现虚拟网和物理网之间的连接。

实现防火墙策略,和访问控制(ACL)。

网络结构如图:四台PC的IP地址、掩码如下列表:P1 192.168.1.1 255.255.255.0 网关IP 为192.168.1.5P2 192.168.1.2 255.255.255.0 网关IP 为192.168.1.5P3 192.168.1.3 255.255.255.0 网关IP 为192.168.1.6P4 192.168.1.4 255.255.255.0 网关IP 为192.168.1.6路由器上Ethernet0的IP 为192.168.1.5Ethernet1的IP 为192.168.1.6firewall 设置默认为deny实施命令列表:交换机上设置,划分VLAN:sys//切换到系统视图[Quidway]vlan enable[Quidway]vlan 2[Quidway-vlan2]port e0/1 to e0/8[Quidway-vlan2]quit//默认所有端口都属于VLAN1,指定交换机的e0/1 到e0/8八个端口属于VLAN2[Quidway]vlan 3[Quidway-vlan3]port e0/9 to e0/16[Quidway-vlan3]quit//指定交换机的e0/9 到e0/16八个端口属于VLAN3[Quidway]dis vlan all[Quidway]dis cu路由器上设置,实现访问控制:[Router]interface ethernet 0[Router-Ethernet0]ip address 192.168.1.5 255.255.255.0 [Router-Ethernet0]quit//指定ethernet 0的ip[Router]interface ethernet 1[Router-Ethernet1]ip address 192.168.1.6 255.255.255.0 [Router-Ethernet1]quit//开启firewall,并将默认设置为deny[Router]fire enable[Router]fire default deny//允许192.168.1.1访问192.168.1.3//firewall策略可根据需要再进行添加[Router]acl 101[Router-acl-101]rule permit ip source 192.168.1.1 255.255.255.0 destination 192.168.1.3 255.255.255.0[Router-acl-101]quit//启用101规则[Router-Ethernet0]fire pa 101[Router-Ethernet0]quit[Router-Ethernet1]fire pa 101[Router-Ethernet1]quit。

网络配置教程(3)——锐捷、华为利用三层交换机实现VLAN间路由网络配置教程(3)——锐捷、华为利用三层交换机实现VLAN间路由【实训目的】(1)掌握交换机Tag VLAN的配置;(2)掌握三层交换机基本配置方法;(3)掌握三层交换机VLAN路由的配置方法;(4)通过三层交换机实现VLAN间相互通信;【技术原理】三层交换机具备网络层的功能,实现VLAN相互访问的原理是:利用三层交换机的路由功能,通过识别数据包的IP地址,查找路由表进行选路转发。

三层交换机利用直连路由可以实现不同VLAN之间的互相访问。

三层交换机给接口配置IP 地址,采用SVI(交换虚拟接口)的方式实现VLAN间互连。

SVI是指为交换机中的VLAN创建虚拟接口,并且配置IP地址。

【背景描述】某企业有两个主要部门,技术部和销售部,分处于不同的办公室,为了安全和便于管理对两个部门的主机进行了VLAN的划分,技术部和销售部分处于不同的VLAN。

现由于业务的需求需要销售部和技术部的主机能够相互访问,获得相应的资源,两个部门的交换机通过一台三层交换机进行了连接。

【实训内容】(1)在二层交换机上配置VLAN2、VLAN3,分别将端口2、端口3划到VLAN2、VLAN3;(2)将二层交换机与三层交换机相连的端口F0/1都定义为tag vlan 模式;(3)在三层交换机上配置VLAN2、VLAN3,此时验证二层交换机VLAN2、VLAN3下带主机之间不能互相通信;(4)设置三层交换机VLAN间通信,创建VLAN2、3的虚拟接口,并配置虚拟接口VLAN2、3的IP地址;(5)查看三层交换机路由表(6)将二层交换机VLAN2、VLAN3下的主机默认网关分别设置为相应虚拟接口的IP地址;(7)验证二层交换机VLAN2、VLAN3下的主机之间可以互相通信;【实训拓扑】【实训步骤】——锐捷实验(1)在二层交换机上配置VLAN2、VLAN3,分别将端口2、端口3划到VLAN2、VLAN3;Switch# configure terminalSwitch(config)# vlan 2 (创建VLAN2)Switch(config-vlan)#endSwitch# configure terminalSwitch(config)# interface fastethernet 0/2 (进入交换机接口0/2)Switch(config-if)# switchport access vlan 2 (将端口划到VLAN 2)Switch(config-if)# endVLAN3的配置,端口的划分方法同上;(2) 两主机互ping,不通;(3) 定义二层交换机与三层交换机相连的端口F0/1为tag vlan 模式;Switch# configure terminalSwitch(config)# interface fastethernet 0/1 (进入交换机接口0/1)Switch(config-if)# switchport mode trunk (将端口设置为trunk)Switch(config-if)# switchport trunk allowed vlan all //允许所有vlan 通过,设置trunk模式就已经允许所有通过,因此可以省略不写。

在华为三层交换机上进行VLAN间路由的配置,主要就是创建VLAN,端口划分,三层VLAN 接口地址配置,静态路由静态路由配置过程:PCA:ipPCB:ipPCC:ip分配S3526A三层交换机配置创建VLAN,把PC划到特定VLAN中://创建VLAN[S3526A]vlan2//把端口划到VLAN中[S3526A-VLAN2]portethernet0/9toethernet0/12[S3526A-VLAN2]vlan3[S3526A-VLAN2]portethernet0/13toethernet0/16[S3526A-VLAN2]vlan4//交换机B的配置:[S3526B]vlan2[S3526B-VLAN2]portethernet0/9toethernet0/12 [S3526B-VLAN2]vlan4配置各台PC的网关地址和交换机之间的网段地址://进入VLAN接口配置模式:[S3526A]interfaceVlan-interface2//配置三层VLAN路由接口地址[S3526A-Vlan-interface2]ipaddress[S3526A-Vlan-interface2]interfaceVlan-interface3 [S3526A-Vlan-interface3]ipaddress[S3526A-Vlan-interface3]interfaceVlan-interface4 [S3526A-Vlan-interface4]ipaddress[S3526B]interfaceVlan-interface2[S3526B-Vlan-interface2]ipaddress[S3526B-Vlan-interface2]interfaceVlan-interface4 [S3526B-Vlan-interface4]ipaddress在二台三层交换机上配置非直连网段静态路由:[S3526A]iproute-static[S3526B]iproute-static[S3526B]iproute-static查看路由表,查看网络互通情况:[S3526B]displayiprouting-tableRoutingTable:publicnetDestination/MaskProtoPreCostNexthopInterface STATIC600Vlan-interface4STATIC600Vlan-interface4DIRECT00Vlan-interface2DIRECT00InLoopBack0DIRECT00Vlan-interface4DIRECT00InLoopBack0DIRECT00InLoopBack0DIRECT00InLoopBack0RlP协议在三层交换机上的配置1.继续上面的,删除前面配置的静态路由。

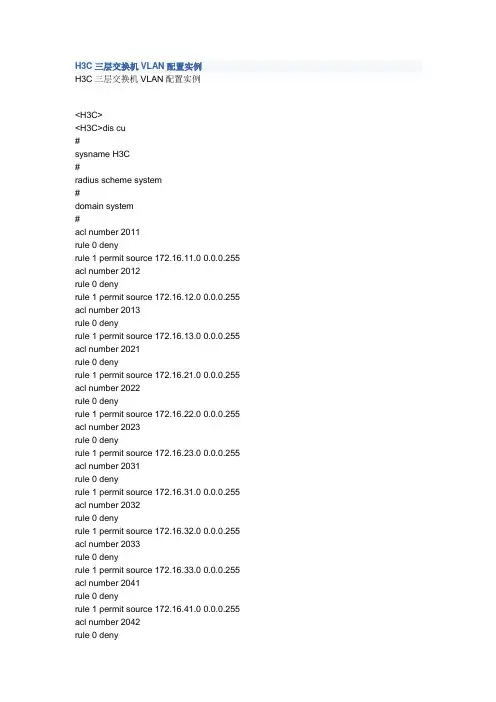

H3C三层交换机VLAN配置实例H3C三层交换机VLAN配置实例<H3C><H3C>dis cu#sysname H3C#radius scheme system#domain system#acl number 2011rule 0 denyrule 1 permit source 172.16.11.0 0.0.0.255 acl number 2012rule 0 denyrule 1 permit source 172.16.12.0 0.0.0.255 acl number 2013rule 0 denyrule 1 permit source 172.16.13.0 0.0.0.255 acl number 2021rule 0 denyrule 1 permit source 172.16.21.0 0.0.0.255 acl number 2022rule 0 denyrule 1 permit source 172.16.22.0 0.0.0.255 acl number 2023rule 0 denyrule 1 permit source 172.16.23.0 0.0.0.255 acl number 2031rule 0 denyrule 1 permit source 172.16.31.0 0.0.0.255 acl number 2032rule 0 denyrule 1 permit source 172.16.32.0 0.0.0.255 acl number 2033rule 0 denyrule 1 permit source 172.16.33.0 0.0.0.255 acl number 2041rule 0 denyrule 1 permit source 172.16.41.0 0.0.0.255 acl number 2042rule 0 denyrule 1 permit source 172.16.42.0 0.0.0.255 acl number 2043rule 0 denyrule 1 permit source 172.16.43.0 0.0.0.255 acl number 2080rule 0 denyrule 1 permit source 172.16.80.0 0.0.0.255 #vlan 1#vlan 11#vlan 12#vlan 13#vlan 21#vlan 22#vlan 23#vlan 31#vlan 32#vlan 33#vlan 41#vlan 42#vlan 43#vlan 80#interface Aux1/0/0#interface Ethernet1/0/1port link-type hybridport hybrid vlan 1 11 untaggedport hybrid pvid vlan 11packet-filter inbound ip-group 2011 rule 0 packet-filter inbound ip-group 2011 rule 1#interface Ethernet1/0/2port link-type hybridport hybrid vlan 1 12 untaggedport hybrid pvid vlan 12packet-filter inbound ip-group 2012 rule 0 packet-filter inbound ip-group 2012 rule 1 #interface Ethernet1/0/3port link-type hybridport hybrid vlan 1 13 untaggedport hybrid pvid vlan 13packet-filter inbound ip-group 2013 rule 0 packet-filter inbound ip-group 2013 rule 1 #interface Ethernet1/0/4port link-type hybridport hybrid vlan 1 21 untaggedport hybrid pvid vlan 21packet-filter inbound ip-group 2021 rule 0 packet-filter inbound ip-group 2021 rule 1 #interface Ethernet1/0/5port link-type hybridport hybrid vlan 1 22 untaggedport hybrid pvid vlan 22packet-filter inbound ip-group 2022 rule 0 packet-filter inbound ip-group 2022 rule 1 #interface Ethernet1/0/6port link-type hybridport hybrid vlan 1 23 untaggedport hybrid pvid vlan 23packet-filter inbound ip-group 2023 rule 0 packet-filter inbound ip-group 2023 rule 1 #interface Ethernet1/0/7port link-type hybridport hybrid vlan 1 31 untaggedport hybrid pvid vlan 31packet-filter inbound ip-group 2031 rule 0 packet-filter inbound ip-group 2031 rule 1 #interface Ethernet1/0/8port link-type hybridport hybrid vlan 1 32 untaggedport hybrid pvid vlan 32packet-filter inbound ip-group 2032 rule 0 packet-filter inbound ip-group 2032 rule 1 #interface Ethernet1/0/9port link-type hybridport hybrid vlan 1 33 untaggedport hybrid pvid vlan 33packet-filter inbound ip-group 2033 rule 0 packet-filter inbound ip-group 2033 rule 1 #interface Ethernet1/0/10port link-type hybridport hybrid vlan 1 41 untaggedport hybrid pvid vlan 41packet-filter inbound ip-group 2041 rule 0 packet-filter inbound ip-group 2041 rule 1 #interface Ethernet1/0/11port link-type hybridport hybrid vlan 1 42 untaggedport hybrid pvid vlan 42packet-filter inbound ip-group 2042 rule 0 packet-filter inbound ip-group 2042 rule 1 #interface Ethernet1/0/12port link-type hybridport hybrid vlan 1 43 untaggedport hybrid pvid vlan 43packet-filter inbound ip-group 2043 rule 0 packet-filter inbound ip-group 2043 rule 1 #interface Ethernet1/0/13#interface Ethernet1/0/14#interface Ethernet1/0/15#interface Ethernet1/0/16#interface Ethernet1/0/17#interface Ethernet1/0/18#interface Ethernet1/0/19#interface Ethernet1/0/20port link-type hybridport hybrid vlan 1 80 untaggedport hybrid pvid vlan 80packet-filter inbound ip-group 2080 rule 0packet-filter inbound ip-group 2080 rule 1#interface Ethernet1/0/21#interface Ethernet1/0/22port link-type hybridport hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #interface Ethernet1/0/23port link-type hybridport hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #interface Ethernet1/0/24port link-type hybridport hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #interface GigabitEthernet1/1/1#interface GigabitEthernet1/1/2#interface GigabitEthernet1/1/3port link-type hybridport hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #interface GigabitEthernet1/1/4port link-type hybridport hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #undo irf-fabric authentication-mode#interface NULL0#user-interface aux 0 7user-interface vty 0 4returnF100-C的设置问题回复方法一:F100-C恢复出厂设置,你以前的配置就会删除了,你可以重新配置你的固定IP配置固定IP配置实例:[H3C]dis cur#sysname H3C#firewall packet-filter enablefirewall packet-filter default permit#insulate#undo connection-limit enableconnection-limit default denyconnection-limit default amount upper-limit 50 lower-limit 20#nat address-group 1 218.94.*.* 218.94.*.*#firewall statistic system enable#radius scheme system#domain system#local-user wjmpassword simple wjmservice-type telnetlevel 3#acl number 2000 match-order autorule 0 permit source 192.168.0.0 0.0.255.255#interface Aux0async mode flow#interface Ethernet0/0ip address 192.168.0.1 255.255.255.0#interface Ethernet0/1interface Ethernet0/2#interface Ethernet0/3#interface Ethernet1/0ip address 218.94.*.* 255.255.255.240#interface Ethernet1/1#interface Ethernet1/2#interface NULL0#firewall zone localset priority 100#firewall zone trustadd interface Ethernet0/0add interface Ethernet0/1add interface Ethernet0/2add interface Ethernet0/3set priority 85#firewall zone untrustadd interface Ethernet1/0 add interface Ethernet1/1add interface Ethernet1/2set priority 5#firewall zone DMZset priority 50#firewall interzone local trust#firewall interzone local untrust#firewall interzone local DMZ#firewall interzone trust untrust#firewall interzone trust DMZ#firewall interzone DMZ untrustip route-static 0.0.0.0 0.0.0.0 218.94.*.*preference 60##user-interface con 0user-interface aux 0user-interface vty 0 4authentication-mode scheme#return华为交换机配置命令本文网址:/121555 复制华为QuidWay交换机配置命令手册:1、开始建立本地配置环境,将主机的串口通过配置电缆与以太网交换机的Console口连接。

三层交换机与路由器的配置实例(图解)目的:学会使用三层交换与路由器让处于不同网段的网络相互通信实验步骤:一:二层交换机的配置:在三个二层交换机上分别划出两VLAN,并将二层交换机上与三层交换或路由器上的接线设置为trunk接口二:三层交换机的配置:1:首先在三层交换上划出两个VLAN,并进入VLAN为其配置IP,此IP将作为与他相连PC的网关。

2:将与二层交换机相连的线同样设置为trunk接线,并将三层交换与路由器连接的线设置为路由接口(no switchsport)3:将路由器和下面的交换机进行单臂路由的配置实验最终结果:拓扑图下各个PC均能相互通信交换机的配置命令:SW 0:Switch>Switch>enSwitch#confConfiguring from terminal, memory, or network [terminal]?Enter configuration commands, one per line. End with CNTL/Z.Switch(config)#vlan 2Switch(config-vlan)#exitSwitch(config)#int f0/2Switch(config-if)#switchport access vlan 2Switch(config-if)#no shutSwitch(config-if)#int f0/3Switch(config-if)#switchport mode trunk%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/3, changed state to down %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/3, changed state to up Switch(config-if)#exitSwitch(config)#SW 1:Switch>enSwitch#confConfiguring from terminal, memory, or network [terminal]?Enter configuration commands, one per line. End with CNTL/Z.Switch(config)#int f0/2Switch(config-if)#switchport access vlan 2% Access VLAN does not exist. Creating vlan 2Switch(config-if)#no shutSwitch(config-if)#exitSwitch(config)#int f0/3Switch(config-if)#switchport mode trunk%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/3, changed state to down %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/3, changed state to up Switch(config-if)#SW 2:Switch>enSwitch#confConfiguring from terminal, memory, or network [terminal]?Enter configuration commands, one per line. End with CNTL/Z.Switch(config-if)#switchport access vlan 2% Access VLAN does not exist. Creating vlan 2Switch(config-if)#exitSwitch(config)#int f0/3Switch(config-if)#switchport mode trunkSwitch(config-if)#三层交换的配置命令:Switch>enSwitch#confConfiguring from terminal, memory, or network [terminal]?Enter configuration commands, one per line. End with CNTL/Z.Switch(config)#int f0/1Switch(config-if)#switchport mode trunk%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/2, changed state to down Switch(config-if)#exitSwitch(config)#int f0/2Switch(config-if)#switchport mode trunkSwitch(config-if)#exitSwitch(config)#vlan 2Switch(config-vlan)#exitSwitch(config)#int vlan 1Switch(config-if)#no shut%LINK-5-CHANGED: Interface Vlan1, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan1, changed state to upSwitch(config-if)#ip address 192.168.1.168 255.255.255.0Switch(config-if)#exitSwitch(config)#int vlan 2%LINK-5-CHANGED: Interface Vlan2, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan2, changed state to upSwitch(config-if)#ip addSwitch(config-if)#ip address 192.168.2.168 255.255.255.0Switch(config-if)#%LINK-5-CHANGED: Interface FastEthernet0/3, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/3, changed state to up Switch(config-if)#exitSwitch(config)#int f0/3Switch(config-if)#no switchport%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/3, changed state to down %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/3, changed state to upSwitch(config-if)#Switch(config-if)#ip address 192.168.10.1 255.255.255.0Switch(config-if)#exitSwitch(config)#ip routingSwitch(config-if)#exitSwitch(config)#ip route 0.0.0.0 0.0.0.0 192.168.10.2Switch(config)#路由器的配置:Router>enRouter#confConfiguring from terminal, memory, or network [terminal]?Enter configuration commands, one per line. End with CNTL/Z.Router(config)#int f0/0Router(config-if)#no shut%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to upRouter(config-if)#exitRouter(config)#int f0/1Router(config-if)#no shut%LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up Router(config-if)#exitRouter(config)#int f0/0Router(config-if)#no shutRouter(config-if)#exitRouter(config)#int f0/0.1Router(config-subif)#encapsulation dot1Q 1Router(config-subif)#ip address 192.168.3.168 255.255.255.0Router(config-subif)#exitRouter(config)#int f0/0.2Router(config-subif)#encapsulation dot1Q 2Router(config-subif)#ip addRouter(config-subif)#ip address 192.168.4.168 255.255.255.0Router(config-subif)#exitRouter(config)#ip route 0.0.0.0 0.0.0.0 192.168.10.1Router(config)#exit%SYS-5-CONFIG_I: Configured from console by consoleRouter#confConfiguring from terminal, memory, or network [terminal]?Enter configuration commands, one per line. End with CNTL/Z.Router(config)#int f0/1Router(config-if)#ip addRouter(config-if)#ip address 192.168.10.2 255.255.255.0Router(config-if)#我不知道为什么你要在三层交换机上把f0/1划入vlan 10、f0/2划入vlan 20 我觉得你这样做是完全多余的你试试去掉在SWA上配置的“把f0/1划入vlan 10、f0/2划入vlan 20”然后看看能否通信了我的配置是:三层交换机(就是你的SA):Switch>en //进入特权模式Switch#conf t //进入全局模式Switch(config)#in f0/24 //进入f0/24接口Switch(config-if)#sw mo tr //启用trunkSwitch#vlan da //进入vlan数据库模式Switch(vlan)#vlan 10 //创建valn 10Switch(vlan)#vlan 20 //创建valn 20Switch(vlan)#ex //退出vlan数据库模式Switch#conf tSwitch(config)#in vlan 10 //进入vlan 10Switch(config-if)#ip add 192.168.10.254 255.255.255.0 //配置IP Switch(config-if)#no sh //启用Switch(config-if)#ex //退出Switch(config)#in vlan 20Switch(config-if)#ip add 192.168.20.254 255.255.255.0Switch(config-if)#no sh二层交换(就是你的SB):Switch>enSwitch#conf tSwitch(config)#in f0/24Switch(config-if)#sw mo trSwitch#vlan daSwitch(vlan)#vlan 10Switch(vlan)#vlan 20Switch(vlan)#exSwitch#conf tSwitch(config)#in f0/23Switch(config-if)#sw acc vlan 10Switch(config-if)#sw mo accSwitch(config-if)#exSwitch(config)#in f0/22Switch(config-if)#sw acc vlan 10Switch(config-if)#sw mo accSwitch(config-if)#exSwitch(config)#in f0/21Switch(config-if)#sw acc vlan 20Switch(config-if)#sw mo accPC1:PC>ipconfigIP Address......................: 192.168.10.111Subnet Mask.....................: 255.255.255.0Default Gateway.................: 192.168.10.254PC2:PC>ipconfigIP Address......................: 192.168.10.222Subnet Mask.....................: 255.255.255.0Default Gateway.................: 192.168.10.254PC3:PC>ipconfigIP Address......................: 192.168.20.111Subnet Mask.....................: 255.255.255.0Default Gateway.................: 192.168.20.254经测试: pc1 ping pc3是通的任何一台PC都能PING通网关和其他PC设备:华为3928三层交换机一台,PC主机两台PC-A ,PC-B。

华为三层交换机配置1.给交换机划分VLANVlan是虚拟局域网的意思,它相当于一个局域网工作组。

“vlan几”可以理解成编号为几的vlan,比如vlan 2就是编号为2的vlan,只是一个编号而已,并不是说vlan 2的网段一定要是2网段,vlan 2的IP地址是可以随便设置的。

下面我将三层交换机的第20个端口添加到vlan 10里,步骤如下:A.在交换机里添加VLAN 10system-view (一般用缩写:sys)[Quidway] vlan10 (添加编号为10的vlan)[Quidway-vlan10] quit (一般缩写:q)B.设置vlan 10的IP地址为192.168.66.66 网关为255.255.255.0[Quidway]interface vlanif 10(interface一般可以缩写为:int ;vlanif也可以只写vlan)[Quidway-vlanif10]ip address192.168.66.66 255.255.255.0 (address缩写add) [Quidway-vlanif10]quitC.设定交换机上第20个端口模式为access(默认为trunk,需在将端口划入VLAN前转为ACCESS)[Quidway]int gigabitethernet 0/0/20(gigabitethernet:千兆以太网口)[Quidway-GigabitEthernet0/0/20]port link-type access (port:端口)[Quidway-GigabitEthernet0/0/20]quitD.将第20个端口加入到vlan 10里[Quidway] vlan 10[Quidway-vlan10] port gigabitethernet 0/0/20(如果是多个连续端口,用XX to XX)[Quidway-Vlan10] quit这样就是成功的将交换机上的第20个端口添加到了编号为10的Vlan里,划分VLAN就是这4个步骤,2个步骤设置vlan,2个步骤设置端口。

华为三层互换机配置步骤一.VLAN配置1. 成立 VLAN<Quidway>sys /进入特权模式[Quidway]vlan 1 /成立 vlan 1[Quidway]ctrl+z /退出 vlan1到一般模式[Quidway]vlan 2 /成立 vlan 2[Quidway]ctrl+z /退出 vlan2到一般模式【注】区分 VLAN,并描绘vlan 1description local-s3600// 本互换机使用vlan 2description link-to-shanxicentre //陕西省中心vlan 3description link-to-shangjiecentre //商界分中心内部使用2.配置端口加入到VLAN[Quidway]vlan 1 /进入vlan 1[Quidway-vlan 1]port Ethernet 0/1 /将端口E0/1加入到vlan1[Quidway-vlan 1] ctrl+z /退出vlan1到一般模式[Quidway]vlan 2 /进入vlan 2[Quidway-vlan 2]port Ethernet 0/2 /将端口E0/2加入到vlan2[Quidway-vlan 2] ctrl+z /退出vlan2到一般模式3. 配置 VLAN的 IP 地点[Quidway]interface vlan 1 /进入接口视图[Quidway-Vlan-interface1]ip address 13.1.1.130 255.255.255.0 /配置VLAN1的IP地点[Quidway-Vlan-interface1]ctrl+z /退出vlan1到一般模式[Quidway]interface vlan 2 /进入接口视图[Quidway-Vlan-interface2]ip address 192.168.2.1 255.255.255.0 /配置VLAN2的IP地点[Quidway-Vlan-interface1]ctrl+z /退出vlan2到一般模式4.配置静态路由/ 静态路由=网关5.配置上行端口为trunk[Quidway -Ethernet0/1]port link-type trunk/实质中间一般将上行端口设置成trunk属性,同意vlan 透传[Quidway -Ethernet0/1]port trunk permit vlan all/同意全部的vlan 从 E0/3 端口透传通过,也能够指定详细的vlan 值5.端口汇聚配置(1)进入端口 E0/1[Quidway]interface Ethernet 0/1(2)汇聚端口一定工作在全双工模式[Quidway -Ethernet0/1]duplex full(3)汇聚的端口速率要求同样,但不可以是自适应[Quidway -Ethernet0/1]speed 100(4)进入端口 E0/2[Quidway]interface Ethernet 0/2(5)汇聚端口一定工作在全双工模式[Quidway -Ethernet0/2]duplex full(6)汇聚的端口速率要求同样,但不可以是自适应[Quidway -Ethernet0/2]speed 100(7)依据源和目的 MAC 进行端口选择汇聚[Quidway]link-aggregation Ethernet 0/1 to Ether【增补说明】(1)同一个汇聚组中成员端口的链路种类与主端口的链路种类保持一致,即假如主端口为Trunk端口,则成员端口也为Trunk端口;如主端口的链路种类改为Access端口,则成员端口的链路种类也变成Access端口。

华为三层交换机配置教程按照网络OSI七层模型来划分,可以将交换机划分为二层交换机、三层交换机、多层交换机。

下面是小编收集整理的华为三层交换机配置教程,希望对大家有帮助~~华为三层交换机配置教程工具/原料s3600三层交换机PC机交换机console线一根方法/步骤language-modechinese//切换到中文模式system-view//进入系统视图[H3C]displaycurrent-configuration//显示当前配置三层交换配置三层交换机第一步:划分VLAN,并描述vlan1descriptionlocal-s3600//本交换机使用#vlan2descriptionlink-to-jilincentre//吉林省中心#vlan3descriptionlink-to-shangjiecentre//商界分中心内部使用#vlan4descriptionlink-to-chaoyangsuo//朝阳所#vlan5descriptionlink-to-nanguansuo//南关所配置三层交换机第二步:给VLAN划网关#interfaceVlan-interface2descriptionlinktojilincentreipaddress10.61.242.110255.255.255.252//省中心指定广域网关、子网掩码#interfaceVlan-interface3descriptionlinktoshangjiecentreipaddress10.161.134.65255.255.255.192//商界分中心局域网关、子网掩码#interfaceVlan-interface4descriptionlinktochaoyangsuoipaddress10.61.242.113255.255.255.252//朝阳所广域网关、子网掩码#interfaceVlan-interface5descriptionlinktonanguansuoipaddress10.61.242.117255.255.255.252//南关所广域网关、子网掩码配置三层交换机第三步:给VLAN指定端口#interfaceEthernet1/0/2//将交换机的端口2指定给省中心使用descriptionlinktojilincentreportaccessvlan2#interfaceEthernet1/0/15-24//将交换机的端口15-24指定给分中心内部使用descriptionlinktoshangjiecentreportaccessvlan3#interfaceEthernet1/0/3//将交换机的端口3指定给朝阳所使用descriptionlinktochaoyangsuoportaccessvlan4#interfaceEthernet1/0/4//将交换机的端口4指定给南关所使用descriptionlinktonanguansuoportaccessvlan5配置三层交换机第四步:配置路由协议//配静态路由(只用对远端设备配一条路由即可,本地自通)iproute0.0.0.00.0.0.010.61.242.109//指定所有网段到朝阳所的路由//配置三层交换机朝阳所的反向路由iproute10.161.134.0255.255.255.010.61.242.114iproute10.161.135.0255.255.255.010.61.242.114//配置三层交换机南关所的反向路由iproute10.161.135.0255.255.255.010.61.242.118iproute10.161.136.0255.255.255.010.61.242.118//省中心配置三层交换机:iproute10.61.242.0255.255.255.010.61.242.110//朝阳所242.114和南关所242.118共属的242.0指向分中心网关iproute10.161.134.0255.255.255.010.61.242.110//分中心内部网段指向分中心网关//iproute10.161.134.0255.255.255.010.61.242.110//iproute10.161.135.0255.255.255.010.61.242.110//iproute10.161.136.0255.255.255.010.61.242.110 华为三层交换机配置教程相关文章:1.三层交换机配置的实例教程2.华为路由器配置详细教程3.h3c交换机配置步骤教程4.华为交换机如何配置端口镜像5.华为交换机配置命令。

【最新整理,下载后即可编辑】华为三层交换机配置实例一例网络技术2008-07-25 06:08:28 阅读243 评论0 字号:大中小订阅华为三层交换机配置实例一例服务器1双网卡,内网IP:192.168.0.1,其它计算机通过其代理上网PORT1属于VLAN1PORT2属于VLAN2PORT3属于VLAN3VLAN1的机器可以正常上网配置VLAN2的计算机的网关为:192.168.1.254配置VLAN3的计算机的网关为:192.168.2.254即可实现VLAN间互联如果VLAN2和VLAN3的计算机要通过服务器1上网则需在三层交换机上配置默认路由系统视图下:ip route-static 0.0.0.0 0.0.0.0 192.168.0.1然后再在服务器1上配置回程路由进入命令提示符route add 192.168.1.0 255.255.255.0 192.168.0.254route add 192.168.2.0 255.255.255.0 192.168.0.254这个时候vlan2和vlan3中的计算机就可以通过服务器1访问internet了~~华为路由器与CISCO路由器在配置上的差别"华为路由器与同档次的CISCO路由器在功能特性与配置界面上完全一致,有些方面还根据国内用户的需求作了很好的改进。

例如中英文可切换的配置与调试界面,使中文用户再也不用面对着一大堆的英文专业单词而无从下手了。

另外它的软件升级,远程配置,备份中心,PPP回拨,路由器热备份等,对用户来说均是极有用的功能特性。

在配置方面,华为路由器以前的软件版本(VRP1.0-相当于CISCO的IOS)与CISCO有细微的差别,但目前的版本(VRP1.1)已和CISCO兼容,下面首先介绍VRP软件的升级方法,然后给出配置上的说明。

一、VRP软件升级操作升级前用户应了解自己路由器的硬件配置以及相应的引导软件bootrom的版本,因为这关系到是否可以升级以及升级的方法,否则升级失败会导致路由器不能运行。

华为三层交换vlan配置实例

1. 组网需求

交换机1 和交换机2 上指定端口的VLAN 属性,与交换机相连的工作站A、C 和B、D 分别属于VLAN10 或VLAN20,要求:

路由器子接口Ethernet3/0/0.1 、Ethernet3/0/0.2 和Ethernet4/0/0.1 、Ethernet4/0/0.2 的地址分别为1.0.0.1、2.0.0.1、3.0.0.1 和4.0.0.1;

工作站A 和B 之间、C 和D 之间能够互相通信,即同一交换机、不同VLAN

之间能够互相通信;

工作站A 和C 之间、B 和D 之间能够互相通信,即不同交换机、同一VLAN

之间能够互相通信;

工作站A 和D 之间、B 和C 之间能够互相通信,即不同交换机、不同VLAN

之间能够互相通信。

3. 配置步骤

(1) 配置路由器

# 创建并进入子接口(如图所示为Ethernet3/0/0.1、Ethernet3/0/0.2、Ethernet4/0/0.1 和Ethernet4/0/0.2),为其配置IP 地址,设置每个子接口上的封装类型以及相关联

的VLAN ID。

配置了子接口的封装类型后,子接口就被设置为允许中继。

<Quidway> system-view

[Quidway] interface ethernet 3/0/0.1

[Quidway-Ethernet3/0/0.1] ip address 1.0.0.1 255.0.0.0

[Quidway-Ethernet3/0/0.1] vlan-type dot1q 10

[Quidway-Ethernet3/0/0.1] quit

[Quidway] interface ethernet 3/0/0.2

[Quidway-Ethernet3/0/0.2] ip address 2.0.0.1 255.0.0.0 [Quidway-Ethernet3/0/0.2] vlan-type dot1q 20 [Quidway-Ethernet3/0/0.2] quit

[Quidway] interface ethernet 4/0/0.1

[Quidway-Ethernet4/0/0.1] ip address 3.0.0.1 255.0.0.0 [Quidway-Ethernet4/0/0.1] vlan-type dot1q 10 [Quidway-Ethernet4/0/0.1] quit

[Quidway] interface ethernet 4/0/0.2

[Quidway-Ethernet4/0/0.2] ip address 4.0.0.1 255.0.0.0 [Quidway-Ethernet4/0/0.2] vlan-type dot1q 20。