华为USG防火墙和H3C三层交换机设备组网配置简述.docx

- 格式:docx

- 大小:515.48 KB

- 文档页数:4

华为三层交换机配置-电脑资料目的:了解三层交换的意义理解三层交换与路由的异同点掌握vlanif的配置方法掌握valn之间实现通讯的配置方法掌握vlanif之间配置OSPF的方法拓扑图:场景:你是公司的网络管理员,。

当前网络中有四个用户。

S3、R1、R3与S4模拟为公司用户。

分属于不同的vlan,定义S3属于vlan3、R1属于vlan4、R3属于vlan6、S4属于vlan7,实现vlan之间的互通。

同时由于S1与S2之间使用三层链路实现互通,所以需要使用路由协议实现路由信息的互相学习。

学习任务步骤一.S1与S2之间的链路配置成eth-trunk链路实验之前,需要关闭部分实验设备接口与,避免影响本次试验。

本次实验需要关闭S3的E0/0/1、E0/0/23接口,另外需要关闭S4的E0/0/14接口。

关闭这些接口。

关闭这些接口后,开始实验配置。

[Huawei]sysname S1[S1]interface eth-trunk 1[S1-Eth-Trunk1]q[S1]interface g0/0/9[S1-GigabitEthernet0/0/9]eth-trunk 1[S1-GigabitEthernet0/0/9]interface g0/0/10[S1-GigabitEthernet0/0/10]eth-trunk 1Info: This operation may take a fewseconds. Please wait for amoment...done.[Huawei]sysname S2[S2]interface eth-trunk 1[S2-Eth-Trunk1]q[S2]interface g0/0/9[S2-GigabitEthernet0/0/9]eth-trunk 1[S2-GigabitEthernet0/0/9]interface g0/0/10[S2-GigabitEthernet0/0/10]eth-trunk 1步骤二.S1、S2配置valn3、4、5、6、7[S1]vlan batch 3 to 7[S2]vlan batch 3 to 7查看vlan的创建情况[S1]dis vlanThe total number of vlans is : 6--------------------------------------------------------------------------------U: Up; D: Down; TG: Tagged; UT: Untagged;MP: Vlan-mapping; ST: Vlan-stacking;#: ProtocolTransparent-vlan; *: Management-vlan;--------------------------------------------------------------------------------VID Type Ports--------------------------------------------------------------------------------1 common UT:GE0/0/1(U) GE0/0/2(D) GE0/0/3(D) G E0/0/4(D)GE0/0/5(D) GE0/0/6(D) GE0/0/7(D) GE0/0/8(D)GE0/0/11(D) GE0/0/12(D) GE0/0/13(U) GE0/0/14(D)GE0/0/15(D) GE0/0/16(D) GE0/0/17(D) GE0/0/18(D)GE0/0/19(D) GE0/0/20(D) GE0/0/21(D) GE0/0/22(D)GE0/0/23(D) GE0/0/24(D) Eth-Trunk1(U)3 common4 common5 common6 common7 commonVID Status Property MAC-LRN Statistics Description--------------------------------------------------------------------------------1 enable default enable disable VLAN 00013 enable default enable disable VLAN 00034 enable default enable disable VLAN 00045 enable default enable disable VLAN 00056 enable default enable disable VLAN0006。

内网:配置GigabitEthernet 0/0/1 加入Trust 区域[USG5300]firewall zone trust [USG5300-zone-untrust] add interface GigabitEthernet 0/0/1 外网:配置GigabitEthernet 0/0/2 加入Untrust 区域[USG5300]firewall zone untrust [USG5300-zone-untrust] add interface GigabitEthernet 0/0/2 DMZ:[USG5300] firewall zone dmz[USG5300-zone-untrust] add interface GigabitEthernet 0/0/3 [USG5300-zone-untrust] quit1.4.1 Trust 和Untrust 域间:允许内网用户访问公网policy 1 :允许源地址为10.10.10.0/24 的网段的报文通过[USG5300] policy interzone trust untrust outbound[USG5300-policy-interzone-trust-untrust-outbound] policy 1[USG5300-policy-interzone-trust-untrust-outbound-1] [USG5300-policy-interzone-trust-untrust-outbound-1] [USG5300-policy-interzone-trust-untrust-outbound-1] 如果是允许所有的内网地址上公网可以用以下命令:policy source 10.10.10.0 0.0.0.255 action permitquit[USG2100]firewall packet-filter default permit interzone trust untrust directionoutbound 须// 必1.4.2 DMZ和Untrust域间:从公网访问内部服务器policy 2 :允许目的地址为10.10.11.2 ,目的端口为21 的报文通过policy 3 :允许目的地址为10.10.11.3 ,目的端口为8080 的报文通过[USG5300] policy interzone untrust dmz inbound [USG5300-policy-interzone-dmz-untrust-inbound] policy 2[USG5300-policy-interzone-dmz-untrust-inbound-2] [USG5300-policy-interzone-dmz-untrust-inbound-2] [USG5300-policy-interzone-dmz-untrust-inbound-2] [USG5300-policy-interzone-dmz-untrust-inbound-2] policy destination 10.10.11.3 0 policy service service-set ftp action permitquit[USG5300-policy-interzone-dmz-untrust-inbound] policy 3[USG5300-policy-interzone-dmz-untrust-inbound-3] [USG5300-policy-interzone-dmz-untrust-inbound-3] policy destination 10.10.11.2 0 policy service service-set http[USG5300-policy-interzone-dmz-untrust-inbound-3] action permit[USG5300-policy-interzone-dmz-untrust-inbound-3] quit[USG5300-policy-interzone-dmz-untrust-inbound] quit配置内部服务器:<USG5300>system-view[USG5300] natserver protocol tcp global 220.10.10.16 8080 inside 10.10.11.2 www [USG5300] natserver protocol tcp global 220.10.10.17 ftp inside 10.10.11.3 ftpNAT 2、通过公网接口的方式创建 Trust 区域和 Untrust 区域之间的 NAT 策略,确定进行 NAT 转换的源地址范围 192.168.1.0/24 网段,并且将其与外网接口 GigabitEthernet 0/0/4 进行绑定。

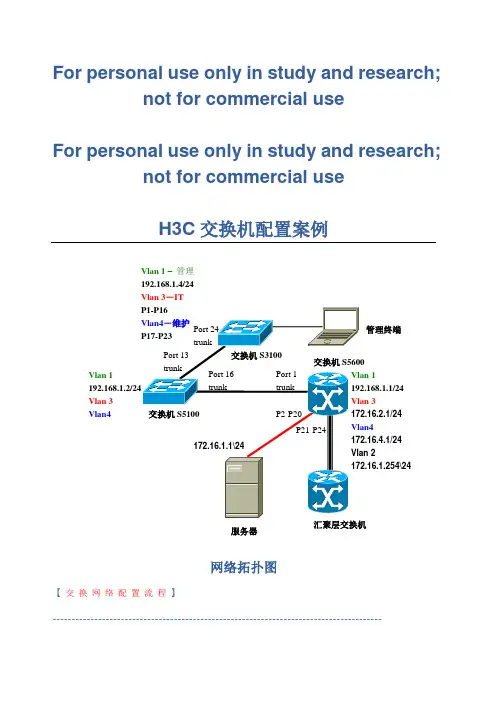

For personal use only in study and research;1.恢复到出厂设置->2.连接Trunk端口,设置Vlan1(管理Vlan)的IP地址,确保交换机互联互通->3.开启所有交换机的Telnet服务->4.从下至上依次配置Vlan,在三层交换机上配置Vlan接口地址(本Vlan的网关)->5.在三层交换机上配置服务器Vlan->6.在三层交换机上配置到汇聚层交换机的端口。

---------------------------------------------------------------------------------------一、初始化Reset save //删除保存配置Reboot //重启二、交换机之间实现互联互通登录3100,输入如下命令:System-viewInterface vlan-interface 1 //进入默认的VLAN端口,vlan 1Ip address 192.168.1.4 24 //设置本机在VLAN 1 中的IP 地址Quitsave登录5100,输入如下命令:System-viewInterface vlan-interface 1Ip address 192.168.1.2 24Quitsave登录5600,输入如下命令:System-viewInterface vlan-interface 1Ip address 192.168.1.1 24Quitsave在3100上输入:Ping 192.168.1.1Ping 192.168.1.2同理在5100上也输入:Ping 192.168.1.1Ping 192.168.1.4同理在5600上也输入:Ping 192.168.1.2Ping 192.168.1.4至此,交换机之间的管理vlan 就可以互相通信。

三、开启TELNET登录3100,输入如下命令:System-viewUser-interface vty 0 4 //进入用户端口Authenticate-mode scheme //设置认证模式Protocol inbound all //允许telnet 和RSH 访问User privilege level 3 //设置访问级别QuitLocal-user iamcat //创建本地用户Password simple xxxxxx //设置密码Service-type telnet //访问服务类型:telnetLevel 3 //设置授权访问级别QuitSave在5100或5600上,即可用telnet 192.168.1.4配置3100交换机。

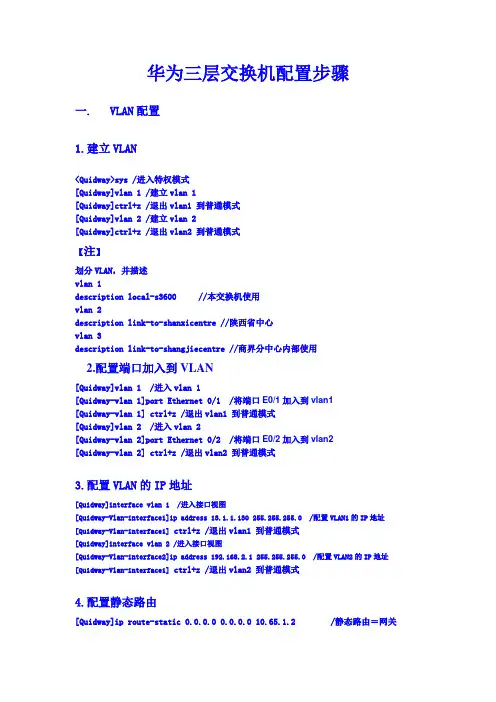

华为三层交换机配置步骤一. VLAN配置1.建立VLAN<Quidway>sys /进入特权模式[Quidway]vlan 1 /建立vlan 1[Quidway]ctrl+z /退出vlan1 到普通模式[Quidway]vlan 2 /建立vlan 2[Quidway]ctrl+z /退出vlan2 到普通模式【注】划分VLAN,并描述vlan 1description local-s3600 //本交换机使用vlan 2description link-to-shanxicentre //陕西省中心vlan 3description link-to-shangjiecentre //商界分中心内部使用2.配置端口加入到VLAN[Quidway]vlan 1 /进入vlan 1[Quidway-vlan 1]port Ethernet 0/1 /将端口E0/1加入到vlan1[Quidway-vlan 1] ctrl+z /退出vlan1 到普通模式[Quidway]vlan 2 /进入vlan 2[Quidway-vlan 2]port Ethernet 0/2 /将端口E0/2加入到vlan2[Quidway-vlan 2] ctrl+z /退出vlan2 到普通模式3.配置VLAN的IP地址[Quidway]interface vlan 1 /进入接口视图[Quidway-Vlan-interface1]ip address 13.1.1.130 255.255.255.0 /配置VLAN1的IP地址[Quidway-Vlan-interface1] ctrl+z /退出vlan1 到普通模式[Quidway]interface vlan 2 /进入接口视图[Quidway-Vlan-interface2]ip address 192.168.2.1 255.255.255.0 /配置VLAN2的IP地址[Quidway-Vlan-interface1] ctrl+z /退出vlan2 到普通模式4.配置静态路由[Quidway]ip route-static 0.0.0.0 0.0.0.0 10.65.1.2 /静态路由=网关5.配置上行端口为trunk[Quidway -Ethernet0/1]port link-type trunk /实际当中一般将上行端口设置成trunk属性,允许vlan透传[Quidway -Ethernet0/1]port trunk permit vlan all /允许所有的vlan从E0/3端口透传通过,也可以指定具体的vlan值5.端口汇聚配置(1)进入端口E0/1[Quidway]interface Ethernet 0/1(2)汇聚端口必须工作在全双工模式[Quidway -Ethernet0/1]duplex full(3)汇聚的端口速率要求相同,但不能是自适应[Quidway -Ethernet0/1]speed 100(4)进入端口E0/2[Quidway]interface Ethernet 0/2(5)汇聚端口必须工作在全双工模式[Quidway -Ethernet0/2]duplex full(6)汇聚的端口速率要求相同,但不能是自适应[Quidway -Ethernet0/2]speed 100(7)根据源和目的MAC进行端口选择汇聚[Quidway]link-aggregation Ethernet 0/1 to Ether【补充说明】(1)同一个汇聚组中成员端口的链路类型与主端口的链路类型保持一致,即如果主端口为Trunk端口,则成员端口也为Trunk端口;如主端口的链路类型改为Access端口,则成员端口的链路类型也变为Access端口。

华为路由器+华为防火墙+华为三层交换机,防火墙部署为透明模式按照某企业要求,出口网关设备选择了华为路由器AR2240,中间是华为的硬件防火墙USG6330,然后是华为的三层交换机S5720,最下面一层是华为的二层交换机,或者直连PC。

废话不多说,先上拓扑图:华为AR2240路由器的关键配置如下:interface GigabitEthernet0/0/0ip address 222.92.XX.50 255.255.255.0 *为接口配置外网IP interface GigabitEthernet0/0/1ip address 100.1.2.2 255.255.255.0 *为接口配置内网IPip route-static 0.0.0.0 0.0.0.0 222.92.XX.49 *配置默认路由,指向运营商给的网关ip route-static 192.168.10.0 255.255.255.0 100.1.2.1 *配置静态路由,指明到达内网的路径(因为防火墙是透明模式,所以当它不存在,这里直接配置为三层交换机上面的VLAN IP)华为USG6330的防火墙配置如下:1、将内网接口配置为交换模式,安全区域选择Trust,连接类型为Access,选择访问Vlan100;2、将外网接口同样配置为交换模式,安全区域选择Untrust,连接类型为Access,选择访问Vlan100;3、配置安全策略:允许内网用户访问internet互联网;4、配置源NAT,即配置内网到外网的NAT策略;华为三层交换机的的关键配置如下:interface Vlanif10ip address 192.168.10.1 255.255.255.0 *配置VLAN10的IP 地址interface Vlanif100ip address 100.1.2.1 255.255.255.0 *配置VLAN100的 IP地址interface GigabitEthernet0/0/1 *配置端口模式及所在的VLAN port link-type accessport default vlan 100interface GigabitEthernet0/0/2 *配置端口模式及所在的VLANport link-type accessport default vlan 10ip route-static 0.0.0.0 0.0.0.0 100.1.2.2 *配置默认路由,指向路由器的内网 IP(同样是当防火墙不存在,直接跳到路由器上)电脑验证一下,配置是否生效:ping 路由器的外网IP,ping电信运营商的网关IP,都通了,表示配置正确。

华为三层交换机配置步骤解释资料第一步:连接设备首先,将电脑与三层交换机通过网线连接起来。

可以通过一根网线将电脑的网络接口与三层交换机的任意一个接口连接起来。

第二步:登录设备打开浏览器,在浏览器的地址栏输入三层交换机的默认管理地址,例如:192.168.1.1、按下回车键,会弹出登录页面。

输入正确的用户名和密码,点击登录按钮。

第三步:配置基本信息登录成功后,首先需要进行一些基本的配置。

点击左侧导航栏的“基本设置”,在这里可以修改设备的名称、管理地址、时间等基本信息。

一般来说,建议将管理地址配置为内网地址,同时设定好设备的名称和时区。

第四步:配置VLANVLAN(Virtual Local Area Network)用于将一个大的局域网划分为多个虚拟局域网,每个VLAN可以独立配置。

点击左侧导航栏的“VLAN管理”,在这里可以创建、修改和删除VLAN。

点击“添加”按钮,输入VLAN的ID和名称,点击保存按钮完成VLAN的创建。

第五步:配置接口第六步:配置静态路由静态路由是手动配置的路由信息,用于指定数据包的转发路径。

点击左侧导航栏的“路由管理”,在这里可以配置和管理静态路由。

点击“添加”按钮,输入目的网段的IP地址和子网掩码,以及下一跳的IP地址,点击保存按钮完成静态路由的配置。

第七步:配置ACLACL(Access Control List)是用于控制网络流量的一种策略,可以根据源IP地址、目的IP地址、端口号等条件进行过滤和限制。

点击左侧导航栏的“ACL管理”,在这里可以配置和管理ACL规则。

点击“添加”按钮,输入ACL规则的名称、匹配条件和动作,点击保存按钮完成ACL的配置。

第八步:保存和应用配置在进行完上述配置后,需要点击页面的“保存”按钮将配置保存到设备中。

然后,点击页面的“应用”按钮,设备会自动将新的配置应用到系统中。

完成配置后,可以通过ping命令或其他方式进行网络连通性测试,确保配置的正确性。

华为三层交换机配置教程华为三层交换机是一种高性能的网络设备,用于构建大型企业网络。

配置这种交换机需要一定的技术知识和经验。

下面是一个简单的华为三层交换机配置教程,帮助您快速入门。

第一步:连接交换机首先,将交换机与电源连接,并使用网线将交换机与计算机连接。

确保连接正常后,打开计算机的网卡设置界面,将IP地址设置为和交换机同一网段的地址。

第二步:登录交换机打开计算机上的终端软件,比如SecureCRT等,通过网线连接的方式登录交换机。

在终端软件中输入交换机的IP地址,选择正确的端口,并设置登录协议为SSH。

第三步:配置基本信息成功登录交换机后,需要进行一些基本配置。

首先,设置交换机的主机名,可以使用命令“sysname [主机名]”来进行设置。

然后,设置管理接口的IP地址和子网掩码,可以使用命令“interface Vlanif1”和“ip address [IP地址] [子网掩码]”来进行配置。

第四步:配置VLAN配置VLAN是三层交换机的重要功能。

通过VLAN,可以将网络划分为几个独立的虚拟局域网。

首先,创建VLAN,使用命令“vlan [VLAN编号]”创建一个新的VLAN。

然后,将端口加入到VLAN中,使用命令“port-group [端口组号]”将端口加入到指定的VLAN中。

第五步:配置路由三层交换机可以进行路由功能的配置,实现不同子网之间的通信。

首先,创建一个静态路由表,使用命令“ip route-static [目的网络] [子网掩码] [下一跳地址]”将目的网络、子网掩码和下一跳地址添加到路由表中。

然后,启用路由功能,使用命令“ip routing”来开启路由功能。

第六步:配置接口配置接口是三层交换机的另一个重要功能。

通过配置接口,可以对接口进行管理和控制。

使用命令“interface [接口名称]”进入指定接口的配置模式。

然后,可以配置接口的IP地址、子网掩码、MTU等属性,使用命令“ip address [IP地址] [子网掩码]”、“mtu [MTU值]”来进行配置。

华为USG防火墙配置手册1. 简介本手册旨在指导用户进行华为USG防火墙的配置和使用。

华为USG防火墙是一款功能强大的网络安全设备,可用于保护企业网络免受网络攻击和安全威胁。

2. 配置步骤2.1 硬件连接在配置USG防火墙之前,请确保正确连接好相关硬件设备,包括USG防火墙、路由器和服务器等。

2.2 登录USG防火墙使用SSH客户端等工具,输入USG防火墙的IP地址和管理员账号密码进行登录。

2.3 配置基本参数登录USG防火墙后,根据实际需求配置以下基本参数:- 设置管理员密码- 配置IP地址和子网掩码- 设置DNS服务器地址2.4 配置网络地址转换(NAT)根据实际网络环境,配置网络地址转换(NAT)功能。

NAT 功能可以将内部IP地址转换为合法的公网IP地址,实现内网和外网的通信。

2.5 配置访问控制策略配置访问控制策略可以限制网络流量的访问权限,确保只有授权的用户或设备可以访问特定网络资源。

2.6 配置安全服务华为USG防火墙提供多种安全服务功能,例如防病毒、入侵检测和内容过滤等。

根据实际需求,配置相应的安全服务功能。

2.7 配置远程管理和监控配置远程管理和监控功能,可以通过远程管理工具对USG防火墙进行实时监控和管理。

3. 常见问题解答3.1 如何查看防火墙日志?登录USG防火墙的Web界面,找到"日志"选项,可以查看防火墙的各种日志信息,包括安全事件、连接记录等。

3.2 如何升级USG防火墙固件版本?4. 其他注意事项- 在配置USG防火墙之前,请先备份原有的配置文件,以防配置错误或损坏设备。

- 请勿将USG防火墙暴露在不安全的网络环境中,以免受到未授权的访问和攻击。

以上是华为USG防火墙的配置手册,希望能帮助到您。

如有其他问题,请随时联系我们的技术支持。

华为USG防火墙基本配置-电脑资料学习目的掌握登陆USG防火墙的方法掌握修改防火墙设备名的方法掌握对防火墙的时间、时区进行修改的方法掌握修改防火墙登陆标语信息的方法掌握修改防火墙登陆密码的方法掌握查看、保存和删除防火墙配置的方法掌握在防火墙上配置vlan、地址接口、测试基本连通性的方法拓扑图学习任务步骤一.登陆缺省配置的防火墙并修改防火墙的名称防火墙和路由器一样,有一个Console接口,。

使用console线缆将console接口和计算机的com口连接在一块。

使用windows操作系统自带的超级终端软件,即可连接到防火墙。

防火墙的缺省配置中,包括了用户名和密码。

其中用户名为admin、密码Admin@123,所以登录时需要输入用户名和密码信息,输入时注意区分大小写。

修改防火墙的名称的方法与修改路由器名称的方法一致。

另外需要注意的是,由于防火墙和路由器同样使用了VRP平台操作系统,所以在命令级别、命令帮助等,与路由器上相应操作相同。

sys13:47:28 2014/07/04Enter system view, return user view withCtrl+Z.[SRG]sysname FW13:47:32 2014/07/04步骤二.修改防火墙的时间和时区信息默认情况下防火墙没有定义时区,系统保存的时间和实际时间可能不符。

使用时应该根据实际的情况定义时间和时区信息。

实验中我们将时区定义到东八区,并定义标准时间。

clock timezone 1 add 08:00:0013:50:57 2014/07/04dis clock21:51:15 2014/07/032014-07-03 21:51:15ThursdayTime Zone : 1 add 08:00:00clock datetime 13:53:442014/07/0421:53:29 2014/07/03dis clock13:54:04 2014/07/042014-07-04 13:54:04FridayTime Zone : 1 add 08:00:00步骤三。

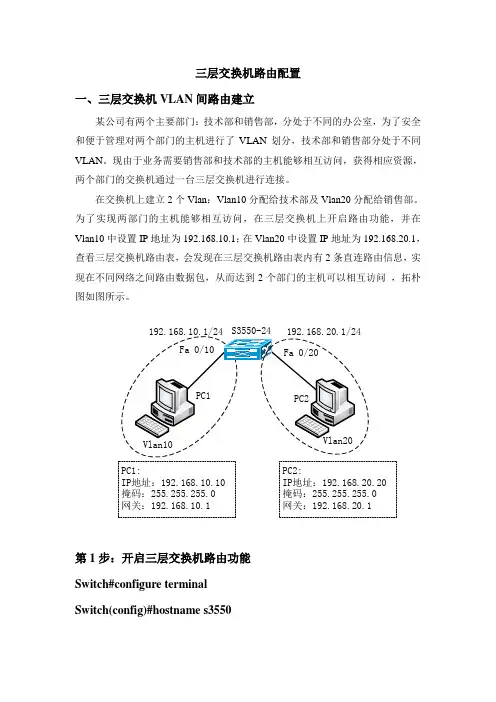

三层交换机路由配置一、三层交换机VLAN间路由建立某公司有两个主要部门:技术部和销售部,分处于不同的办公室,为了安全和便于管理对两个部门的主机进行了VLAN划分,技术部和销售部分处于不同VLAN。

现由于业务需要销售部和技术部的主机能够相互访问,获得相应资源,两个部门的交换机通过一台三层交换机进行连接。

在交换机上建立2个Vlan:Vlan10分配给技术部及Vlan20分配给销售部。

为了实现两部门的主机能够相互访问,在三层交换机上开启路由功能,并在Vlan10中设置IP地址为192.168.10.1;在Vlan20中设置IP地址为192.168.20.1,查看三层交换机路由表,会发现在三层交换机路由表内有2条直连路由信息,实现在不同网络之间路由数据包,从而达到2个部门的主机可以相互访问,拓朴图如图所示。

第1步:开启三层交换机路由功能Switch#configure terminalSwitch(config)#hostname s3550S3550(conifg)#ip routing第2步:建立Vlan,并分配端口S3550(conifg)#vlan 10S3550(config-vlan)#name salesS3550(config-vlan)#exitS3550(conifg)#vlan 20S3550(config-vlan)#name technicalS3550(config-vlan)#exitS3550(conifg)#S3550(conifg)#interface fastethernet 0/10S3550(conifg-if)#switchport mode accessS3550(conifg-if)#switchport access vlan 10S3550(conifg-if)#exitS3550(conifg)# interface fastethernet 0/20S3550(conifg-if)#switchport mode accessS3550(conifg-if)#switchport access vlan 20S3550(config-vlan)#exitS3550(config)#第3步:配置三层交换机端口的路由功能S3550(config)#interface vlan 10S3550(conifg-if)#ip address 192.168.10.1 255.255.255.0 S3550(conifg-if)#no shutdownS3550(conifg-if)#exitS3550(config)#interface vlan 20S3550(conifg-if)#ip address 192.168.20.1 255.255.255.0S3550(conifg-if)#no shutdownS3550(conifg-if)#endS3550#第4步:查看路由表S3550#show ip route第5步:测试三层交换机Vlan间路由功能二、三层交换机与路由器间静态路由的建立某校园局域网由若干台交换机构成,现学校需要将校园网接入互联网,学校在出口使用一台路由器连接互联网。

华为三层交换机配置教程按照网络O S I七层模型来划分,可以将交换机划分为二层交换机、三层交换机、多层交换机。

下面是学习啦小编收集整理的华为三层交换机配置教程,希望对大家有帮助~~华为三层交换机配置教程工具/原料s3600三层交换机P C机交换机c o n s o l e线一根方法/步骤l a n g u a g e-m o d e c h i n e s e//切换到中文模式s y s t e m-v i e w//进入系统视图[H3C]d i s p l a y c u r r e n t-c o n f i g u r a t i o n//显示当前配置三层交换配置三层交换机第一步:划分V L A N,并描述v l a n1d e s c r i p t i o n l o c a l-s3600//本交换机使用#v l a n2d e s c r i p t i o n l i n k-t o-j i l i n c e n t r e//吉林省中心#v l a n3d e s c r i p t i o n l i n k-t o-s h a n g j i e c e n t r e//商界分中心内部使用#v l a n4d e s c r i p t i o n l i n k-t o-c h a o y a n g s u o//朝阳所#v l a n5d e s c r i p t i o n l i n k-t o-n a n g u a n s u o//南关所配置三层交换机第二步:给V L A N划网关#i n t e r f a c e V l a n-i n t e r f a c e2d e s c r i p t i o n l i n k t o j i l i n c e n t r ei p a d d r e s s 10.61.242.110 255.255.255.252//省中心指定广域网关、子网掩码#i n t e r f a c e V l a n-i n t e r f a c e3d e s c r i p t i o n l i n k t o s h a n g j i e c e n t r ei p a d d r e s s10.161.134.65255.255.255.192//商界分中心局域网关、子网掩码#i n t e r f a c e V l a n-i n t e r f a c e4d e s c r i p t i o n l i n k t o c h a o y a n g s u oi p a d d r e s s10.61.242.113255.255.255.252//朝阳所广域网关、子网掩码#i n t e r f a c e V l a n-i n t e r f a c e5d e s c r i p t i o n l i n k t o n a n g u a n s u oi p a d d r e s s10.61.242.117255.255.255.252//南关所广域网关、子网掩码配置三层交换机第三步:给V L A N指定端口#i n t e r f a c e E t h e r n e t1/0/2//将交换机的端口2指定给省中心使用d e s c r i p t i o n l i n k t o j i l i n c e n t r ep o r t a c c e s s v l a n2#i n t e r f a c e E t h e r n e t1/0/15-24//将交换机的端口15-24指定给分中心内部使用d e s c r i p t i o n l i n k t o s h a n g j i e c e n t r ep o r t a c c e s s v l a n3#i n t e r f a c e E t h e r n e t1/0/3//将交换机的端口3指定给朝阳所使用d e s c r i p t i o n l i n k t o c h a o y a n g s u op o r t a c c e s s v l a n4#i n t e r f a c e E t h e r n e t1/0/4//将交换机的端口4指定给南关所使用d e s c r i p t i o n l i n k t o n a n g u a n s u op o r t a c c e s s v l a n5配置三层交换机第四步:配置路由协议//配静态路由(只用对远端设备配一条路由即可,本地自通)i p r o u t e 0.0.0.0 0.0.0.0 10.61.242.109//指定所有网段到朝阳所的路由//配置三层交换机朝阳所的反向路由i p r o u t e10.161.134.0255.255.255.010.61.242.114i p r o u t e10.161.135.0255.255.255.010.61.242.114//配置三层交换机南关所的反向路由i p r o u t e10.161.135.0255.255.255.010.61.242.118i p r o u t e10.161.136.0255.255.255.010.61.242.118//省中心配置三层交换机:i p r o u t e10.61.242.0255.255.255.010.61.242.110//朝阳所242.114和南关所242.118共属的242.0指向分中心网关i p r o u t e10.161.134.0255.255.255.010.61.242.110//分中心内部网段指向分中心网关//i p r o u t e10.161.134.0255.255.255.010.61.242.110//i p r o u t e10.161.135.0255.255.255.010.61.242.110//i p r o u t e10.161.136.0255.255.255.010.61.242.110华为三层交换机配置教程。

华为USG防火墙设置完整版1. 简介华为USG防火墙是一款功能强大的网络安全设备,用于保护企业网络免受恶意攻击和未经授权的访问。

本文将提供华为USG 防火墙的完整设置步骤。

2. 连接防火墙首先,确保您正确地将USG防火墙连接到企业网络。

将防火墙的一个以太网口连接到您的局域网交换机上,并将另一个以太网口连接到网络边界路由器上。

3. 登录防火墙通过Web浏览器访问防火墙的管理界面。

输入防火墙的默认地址(一般为192.168.1.1)并按Enter键。

在登录页面中输入管理员用户名和密码,然后单击登录按钮。

4. 基本设置进入防火墙的管理界面后,首先进行基本设置。

点击"系统设置"选项卡,并在"基本设置"中进行如下配置:- 设置防火墙的名称和描述- 配置管理员密码、SNMP和NTP服务- 设置系统日志服务器5. 网络设置接下来,进行网络设置以确保防火墙与企业网络正常通信。

点击"网络对象"选项卡,并配置以下内容:- 配置局域网接口- 配置公网接口(如果有)- 配置NAT和端口映射规则6. 安全策略设置安全策略以保护企业网络免受未经授权的访问和恶意攻击。

点击"安全策略"选项卡,并完成以下步骤:- 创建访问控制规则,限制特定IP地址或IP地址范围的访问- 根据需求创建应用程序过滤规则和URL过滤规则- 配置反病毒、反垃圾邮件和反欺骗策略7. 其他配置除了上述步骤,您还可以进行其他配置以满足特定需求。

例如:- 配置VPN(虚拟专用网络)- 设置用户认证和权限管理- 配置远程访问8. 保存和应用配置在完成所有设置后,确保保存并应用配置更改。

点击"保存"按钮,并在确认弹窗中点击"应用"按钮。

防火墙将立即应用新的配置。

以上就是华为USG防火墙的完整设置步骤。

根据实际需求,您可以灵活配置并添加其他功能。

如果需要更详细的指导,请参考华为USG防火墙的官方文档。

华为USG防火墙详细配置步骤

本文将介绍华为USG防火墙的详细配置步骤,包括以下几个方面:

1. 确认设备连接

- 确保USG防火墙已经正确连接至网络设备,可以通过网线或者光纤进行连接。

- 确认USG防火墙的电源已经连接并启动。

2. 登录管理界面

- 在计算机上打开浏览器,输入USG防火墙的管理界面地址。

- 输入正确的用户名和密码,登录到USG防火墙的管理界面。

3. 配置基本网络设置

- 在管理界面中,找到并点击“网络设置”选项。

- 在基本网络设置页面,根据网络需求配置IP地址、子网掩码、默认网关等基本网络参数。

4. 配置防火墙策略

- 在管理界面中,找到并点击“安全策略”或“防火墙策略”选项。

- 根据实际需求,配置防火墙策略,包括允许或禁止某些应用、网络服务或IP地址的访问。

5. 配置端口转发

- 在管理界面中,找到并点击“端口映射”或“端口转发”选项。

- 根据需要,配置端口映射规则,将外部请求的端口映射到内

部服务器的端口。

6. 配置虚拟专用网络(VPN)

- 在管理界面中,找到并点击“VPN”选项。

- 根据需求,配置VPN连接,包括设置加密方式、身份验证等

参数。

7. 保存配置并重启

- 在管理界面中,保存所有配置,并重启USG防火墙。

以上就是华为USG防火墙的详细配置步骤。

根据实际需求,可以进行相应的调整和扩展。

配置过程中,应注意安全设置和正确性,以确保USG防火墙的正常运行和网络的安全性。

华为三层交换机如何配置推荐文章华为交换机邻居如何配置热度:华为H3C交换机内网如何限制网速热度:华为交换机邻居如何配置及作用热度:交换机如何配置TRUNK口热度:交换机的端口聚合如何配置热度:交换机划分为二层交换机、三层交换机、多层交换机。

那么华为三层交换机如何配置你?下面是店铺收集整理的华为三层交换机如何配置,希望对大家有帮助~~华为三层交换机的配置方法工具/原料s3600三层交换机PC机交换机console线一根方法/步骤language-modechinese//切换到中文模式 system-view//进入系统视图[H3C]displaycurrent-configuration//显示当前配置三层交换配置三层交换机第一步:划分VLAN,并描述vlan1description local-s3600//本交换机使用#vlan2description link-to-jilincentre//吉林省中心#vlan3description link-to-shangjiecentre//商界分中心内部使用#vlan4description link-to-chaoyangsuo//朝阳所#vlan5description link-to-nanguansuo//南关所配置三层交换机第二步:给VLAN划网关#interfaceVlan-interface2description linktojilincentreipaddress 10.61.242.110 255.255.255.252//省中心指定广域网关、子网掩码#interfaceVlan-interface3description linktoshangjiecentreipaddress 10.161.134.65255.255.255.192//商界分中心局域网关、子网掩码#interfaceVlan-interface4description linktochaoyangsuoipaddress 10.61.242.113255.255.255.252//朝阳所广域网关、子网掩码#interfaceVlan-interface5description linktonanguansuoipaddress 10.61.242.117255.255.255.252//南关所广域网关、子网掩码配置三层交换机第三步:给VLAN指定端口#interfaceEthernet1/0/2//将交换机的端口2指定给省中心使用description linktojilincentreport access vlan2#interfaceEthernet1/0/15-24//将交换机的端口15-24指定给分中心内部使用description linktoshangjiecentreport access vlan3#interfaceEthernet1/0/3//将交换机的端口3指定给朝阳所使用description linktochaoyangsuoport access vlan4#interfaceEthernet1/0/4//将交换机的端口4指定给南关所使用description linktonanguansuoportaccessvlan5配置三层交换机第四步:配置路由协议//配静态路由(只用对远端设备配一条路由即可,本地自通)iproute 0.0.0.0 0.0.0.0 10.61.242.109//指定所有网段到朝阳所的路由//配置三层交换机朝阳所的反向路由iproute 10.161.134.0 255.255.255.0 10.61.242.114iproute 10.161.135.0 255.255.255.0 10.61.242.114//配置三层交换机南关所的反向路由iproute 10.161.135.0 255.255.255.0 10.61.242.118iproute 10.161.136.0 255.255.255.0 10.61.242.118//省中心配置三层交换机:iproute 10.61.242.0 255.255.255.0 10.61.242.110//朝阳所242.114和南关所242.118共属的242.0指向分中心网关iproute 10.161.134.0 255.255.255.0 10.61.242.110//分中心内部网段指向分中心网关//iproute 10.161.134.0 255.255.255.0 10.61.242.110//iproute 10.161.135.0 255.255.255.0 10.61.242.110//iproute 10.161.136.0 255.255.255.0 10.61.242.110。

华为三层交换机配置教程按照网络OSI七层模型来划分,可以将交换机划分为二层交换机、三层交换机、多层交换机。

下面是小编收集整理的华为三层交换机配置教程,希望对大家有帮助~~华为三层交换机配置教程工具/原料s3600三层交换机PC机交换机console线一根方法/步骤language-modechinese//切换到中文模式system-view//进入系统视图[H3C]displaycurrent-configuration//显示当前配置三层交换配置三层交换机第一步:划分VLAN,并描述vlan1descriptionlocal-s3600//本交换机使用#vlan2descriptionlink-to-jilincentre//吉林省中心#vlan3descriptionlink-to-shangjiecentre//商界分中心内部使用#vlan4descriptionlink-to-chaoyangsuo//朝阳所#vlan5descriptionlink-to-nanguansuo//南关所配置三层交换机第二步:给VLAN划网关#interfaceVlan-interface2descriptionlinktojilincentreipaddress10.61.242.110255.255.255.252//省中心指定广域网关、子网掩码#interfaceVlan-interface3descriptionlinktoshangjiecentreipaddress10.161.134.65255.255.255.192//商界分中心局域网关、子网掩码#interfaceVlan-interface4descriptionlinktochaoyangsuoipaddress10.61.242.113255.255.255.252//朝阳所广域网关、子网掩码#interfaceVlan-interface5descriptionlinktonanguansuoipaddress10.61.242.117255.255.255.252//南关所广域网关、子网掩码配置三层交换机第三步:给VLAN指定端口#interfaceEthernet1/0/2//将交换机的端口2指定给省中心使用descriptionlinktojilincentreportaccessvlan2#interfaceEthernet1/0/15-24//将交换机的端口15-24指定给分中心内部使用descriptionlinktoshangjiecentreportaccessvlan3#interfaceEthernet1/0/3//将交换机的端口3指定给朝阳所使用descriptionlinktochaoyangsuoportaccessvlan4#interfaceEthernet1/0/4//将交换机的端口4指定给南关所使用descriptionlinktonanguansuoportaccessvlan5配置三层交换机第四步:配置路由协议//配静态路由(只用对远端设备配一条路由即可,本地自通)iproute0.0.0.00.0.0.010.61.242.109//指定所有网段到朝阳所的路由//配置三层交换机朝阳所的反向路由iproute10.161.134.0255.255.255.010.61.242.114iproute10.161.135.0255.255.255.010.61.242.114//配置三层交换机南关所的反向路由iproute10.161.135.0255.255.255.010.61.242.118iproute10.161.136.0255.255.255.010.61.242.118//省中心配置三层交换机:iproute10.61.242.0255.255.255.010.61.242.110//朝阳所242.114和南关所242.118共属的242.0指向分中心网关iproute10.161.134.0255.255.255.010.61.242.110//分中心内部网段指向分中心网关//iproute10.161.134.0255.255.255.010.61.242.110//iproute10.161.135.0255.255.255.010.61.242.110//iproute10.161.136.0255.255.255.010.61.242.110 华为三层交换机配置教程相关文章:1.三层交换机配置的实例教程2.华为路由器配置详细教程3.h3c交换机配置步骤教程4.华为交换机如何配置端口镜像5.华为交换机配置命令。

一.USG6350防火墙

1.根据设置向导配置完毕即可正常上网。

2.增加策略路由-(影响外网端口)

3.增加静态路由(目的是让哪个网段上网)

内网地址的下一跳是三层交换机与防火墙连接的端口地址

4.对指定服务器进行端口映射

5.对指定网段进行限速,保证服务器有可靠的带宽,不至于被其他网段抢占全部带宽。

本项目全部带宽是100M,因为有一个无线网,限定无线网最大占用50M

(1)新建一个带宽通道

(2)指定网段应用于带宽通道的策略规则

二、三层交换机-H3C-S5800-32C

现场需求是有办公电脑,服务器、视频服务器,计划分成4个网段,分别为172.26.11.0/172.26.12.0/172.26.13.0/172.26.14.0/ 14段备用。

规划:VLAN100为172.26.10.253 port1-2 与防火墙172.26.10.254 连接

VLAN101为172.26.11.254 port 3-8 与服务器连接

VLAN102为172.26.12.254 port 9-12 与客户机连接

VLAN103为172.26.13.254 port 13-18 与视频服务器连接

VLAN104为172.26.14.254 port 19-24 备用

1.笔记本连接三层交换机配置口,进入命令行配置模式

简述步骤:(1)设备改名创建用户和密码(2)创建VLAN,指定某端口属于这个VLAN (3)指定每个VLAN的网关(4)增加一条路由

2.Sys

Sysname H3C-5800

telnet server enable

Local-user admin

Password cipher #####(此处#是输入密码)

Authorization-attribute level 3

Service-type ssh telnet

VLAN 100

Port G1/0/1 TO G1/0/2

Quit

Vlan 101

Port g1/0/3 to g1/0/8

Quit

VLAN 102

Port G1/0/9 TO G1/0/12

Quit

Vlan 103

Port g1/0/13 to g1/0/18

Quit

Vlan 104

Port g1/0/19 to g1/0/24

Quit

Interface Vlan-interface 100

Ip address 172.26.10.253 255.255.255.0

Quit

Interface Vlan-interface 101

Ip address 172.26.11.254 255.255.255.0

Quit

Interface Vlan-interface 102

Ip address 172.26.12.254 255.255.255.0

Quit

Interface Vlan-interface 103

Ip address 172.26.13.254 255.255.255.0

Quit

Interface Vlan-interface 104

Ip address 172.26.14.254 255.255.255.0

Quit

Ip route-static 0.0.0.0 0.0.0.0 172.26.10.254

Dhcp enable(开通dhcp)

Dhcp server ip-pool 9

Network 172.26.12.0 mask 255.255.255.0

Gateway-list 172.26.12.254

Dns-list 8.8.8.8(根据实际修改)

Quit

红色字体为9口开通DHCP,可根据实际需求

User-interface aux 0

User-interface vty 0 4 Authentication-mode scheme User-interface vty 5 15。