802.1x协议详解

- 格式:ppt

- 大小:3.72 MB

- 文档页数:2

IEEE 802.1x协议起源于802.11,其主要⽬的是为了解决⽆线局域⽤户的接⼊认证问题。

802.1x 协议⼜称为基于端⼝的访问控制协议,可提供对802.11⽆线局域和对有线以太络的验证的络访问权限。

802.1x协议仅仅关注端⼝的打开与关闭,对于合法⽤户接⼊时,打开端⼝;对于⾮法⽤户接⼊或没有⽤户接⼊时,则端⼝处于关闭状态。

IEEE 802.1x协议的体系结构主要包括三部分实体:客户端Supplicant System、认证系统Authenticator System、认证服务器Authentication Server System. (1)客户端:⼀般为⼀个⽤户终端系统,该终端系统通常要安装⼀个客户端软件,⽤户通过启动这个客户端软件发起IEEE 802.1x协议的认证过程。

(2)认证系统:通常为⽀持IEEE 802.1x协议的络设备。

该设备对应于不同⽤户的端⼝有两个逻辑端⼝:受控(controlled Port)端⼝和⾮受控端⼝(uncontrolled Port)。

第⼀个逻辑接⼊点(⾮受控端⼝),允许验证者和 LAN 上其它计算机之间交换数据,⽽⽆需考虑计算机的⾝份验证状态如何。

⾮受控端⼝始终处于双向连通状态(开放状态),主要⽤来传递EAPOL协议帧,可保证客户端始终可以发出或接受认证。

第⼆个逻辑接⼊点(受控端⼝),允许经验证的 LAN ⽤户和验证者之间交换数据。

受控端⼝平时处于关闭状态,只有在客户端认证通过时才打开,⽤于传递数据和提供服务。

受控端⼝可配置为双向受控、仅输⼊受控两种⽅式,以适应不同的应⽤程序。

如果⽤户未通过认证,则受控端⼝处于未认证(关闭)状态,则⽤户⽆法访问认证系统提供的服务。

(3)认证服务器:通常为RADIUS服务器,该服务器可以存储有关⽤户的信息,⽐如⽤户名和⼝令、⽤户所属的VLAN、优先级、⽤户的访问控制列表等。

当⽤户通过认证后,认证服务器会把⽤户的相关信息传递给认证系统,由认证系统构建动态的访问控制列表,⽤户的后续数据流就将接接受上述参数的监管。

dot1x认证原理

dot1x(IEEE 802.1X)是一种网络认证协议,用于控制局域网(LAN)端口的访问权限。

它的原理如下:

1. 开机认证:当设备(如计算机)连接到局域网的交换机端口时,交换机会对该端口进行认证过程。

初始状态下,交换机的此端口为“未授权”状态。

2. 通信开始:设备尝试通过端口进行通信,发送一个EAPOL (EAP Over LAN)Start消息给交换机。

EAPOL Start消息用于指示设备准备就绪,请求进行认证。

3. 交换机发起认证:交换机收到EAPOL Start消息后,会发送一个EAPOL Request/Identity消息给设备,要求设备提供身份标识。

4. 设备认证:设备收到EAPOL Request/Identity消息后,会向交换机发送一个EAPOL Response/Identity消息,其中包含设备的身份标识。

5. 认证服务器验证:交换机将EAPOL Response/Identity消息转发到认证服务器,认证服务器接收到设备的身份标识后,会对其进行验证。

6. 认证结果:认证服务器验证设备的身份,并返回一个认证结果给交换机,该结果可以是“通过”或“拒绝”。

7. 端口授权:如果设备通过认证,交换机将该端口标记为“授权”状态,并允许设备进行正常通信。

否则,端口会继续保持

为“未授权”状态,拒绝设备的通信。

8. 会话维持:一旦设备通过认证,交换机会继续监听设备的网络活动,以便在会话超时或其他认证条件变化时重新进行认证。

通过以上的认证过程,dot1x能够有效地控制网络的访问权限,提供更安全的局域网环境。

1、802.1x协议简介802.1x协议是基于Client/Server的访问控制和认证协议。

它可以限制未经授权的用户/设备通过接入端口(access port)访问LAN/WLAN。

在获得交换机或LAN提供的各种业务之前,802.1x对连接到交换机端口上的用户/设备进行认证。

在认证通过之前,802.1x只允许EAPoL(基于局域网的扩展认证协议)数据通过设备连接的交换机端口;认证通过以后,正常的数据可以顺利地通过以太网端口。

802.1x认证包含三个角色:认证者--对接入的用户/设备进行认证的端口;请求者--被认证的用户/设备;认证服务器--根据认证者的信息,对请求访问网络资源的用户/设备进行实际认证功能的设备。

以太网的每个物理端口被分为受控和不受控的两个逻辑端口,物理端口收到的每个帧都被送到受控和不受控端口。

其中,不受控端口始终处于双向联通状态,主要用于传输认证信息。

而受控端口的联通或断开是由该端口的授权状态决定的。

受控端口与不受控端口的划分,分离了认证数据和业务数据,提高了系统的接入管理和接入服务提供的工作效率。

2、802.1x认证过程(1.客户端程序将发出请求认证的EAPoL-Start报文给交换机,开始启动一次认证过程。

(2.交换机收到请求认证的报文后,将发出一个EAP-Request/Identify报文要求用户的客户端程序将输入的用户信息送上来。

(3.客户端程序响应交换机发出的请求,将用户名信息通过EAP-Response/Identify报文送给交换机。

交换机通过Radius-Access-Request报文将客户端送上来的数据帧经过封包处理后送给认证服务器进行处理。

(4.认证服务器收到来自交换机的Radius-Access-Request报文,做如下几个操作:验证交换机的合法性:包括交换机的IP地址,以及RADIUS认证口令;验证RADIUS的ID字段中填入的账号是否有效;当上述两个条件满足的时候,给交换机应答此Radius-Access-Challenge报文。

802.1x重认证原理标题:802.1x重认证原理详解一、引言随着科技的发展和网络安全的日益重要,802.1x协议作为一种可扩展的身份验证协议,被广泛应用于无线网络接入控制。

它能有效防止未经授权的设备访问网络资源,保护网络的安全性。

本文将详细介绍802.1x重认证原理。

二、802.1x协议概述802.1x是一种基于端口的网络接入控制协议,由IEEE(电气电子工程师学会)制定。

它定义了用户接入网络时的身份认证过程,包括用户身份的鉴别、授权和计费等功能。

在802.1x协议中,主要涉及到三个角色:客户端、认证服务器和交换机。

三、802.1x重认证原理802.1x重认证是指当用户已经通过认证后,由于某些原因需要重新进行认证的过程。

这个过程中,客户端会发送一个EAP-Request/Identity给认证服务器,认证服务器接收到请求后,会发送一个EAP-Response/Identity给客户端,然后客户端根据接收到的信息判断是否需要重新认证。

重认证的主要原因是保持用户的在线状态,防止用户的非法使用。

例如,如果用户的账号密码发生了改变,或者用户的权限发生了变化,就需要重新进行认证。

此外,如果用户的设备更换或者移动到另一个位置,也需要重新进行认证。

四、802.1x重认证流程1. 客户端发起重认证请求:客户端向交换机发送一个EAP-Request/Identity消息,表示需要进行重认证。

2. 交换机转发请求:交换机接收到请求后,将其转发给认证服务器。

3. 认证服务器响应:认证服务器接收到请求后,会发送一个EAP-Response/Identity消息给交换机,表明接受重认证请求。

4. 交换机转发响应:交换机接收到响应后,将其转发给客户端。

5. 客户端进行重认证:客户端接收到响应后,会进行重新认证,包括输入新的账号密码等信息。

6. 认证服务器验证:认证服务器接收到客户端的新信息后,会进行验证。

7. 交换机控制端口状态:如果验证成功,交换机会打开相应的端口,允许客户端访问网络;如果验证失败,交换机会关闭相应的端口,阻止客户端访问网络。

交换机802.1x配置1、802.1X,端口认证,dot1x,也称为IBNS(注:IBNS包括port-security):基于身份的网络安全;当流量来到某个端口,需要和ACS交互,认证之后得到授权,才可以访问网络,前提是CLIENT必须支持802.1X 方式,如安装某个软件Extensible Authentication Protocol OverLan(EAPOL) 使用这个协议来传递认证授权信息示例配置:Router#configure terminalRouter(config)#aaa new-modelRouter(config)#aaa authentication dot1x default group radiusSwitch(config)#radius-server host 10.200.200.1 auth-port 1633 key radkeyRouter(config)#dot1x system-auth-control 起用DOT1X功能Router(config)#interface fa0/0Router(config-if)#dot1x port-control autoAUTO是常用的方式,正常的通过认证和授权过程强制授权方式:不通过认证,总是可用状态强制不授权方式:实质上类似关闭了该接口,总是不可用可选配置:Switch(config)#interface fa0/3Switch(config-if)#dot1x reauthenticationSwitch(config-if)#dot1x timeout reauth-period 7200 //2小时后重新认证Switch#dot1x re-authenticate interface fa0/3 //现在重新认证,注意:如果会话已经建立,此方式不断开会话Switch#dot1x initialize interface fa0/3 //初始化认证,此时断开会话Switch(config)#interface fa0/3Switch(config-if)#dot1x timeout quiet-period 45 //45秒之后才能发起下一次认证请求Switch(config)#interface fa0/3Switch(config-if)#dot1x timeout tx-period 90 默认是30SSwitch(config-if)#dot1x max-req count 4 //客户端需要输入认证信息,通过该端口应答AAA服务器,如果交换机没有收到用户的这个信息,交换机发给客户端的重传信息,30S发一次,共4次Switch#configure terminalSwitch(config)#interface fastethernet0/3Switch(config-if)#dot1x port-control autoSwitch(config-if)#dot1x host-mode multi-host //默认是一个主机,当使用多个主机模式,必须使用AUTO方式授权,当一个主机成功授权,其他主机都可以访问网络;当授权失败,例如重认证失败或LOG OFF,所有主机都不可以使用该端口Switch#configure terminalSwitch(config)#dot1x guest-vlan supplicantSwitch(config)#interface fa0/3Switch(config-if)#dot1x guest-vlan 2 //未得到授权的进入VLAN2,提供了灵活性注意:1、VLAN2必须是在本交换机激活的,计划分配给游客使用;2、VLAN2信息不会被VTP传递出去Switch(config)#interface fa0/3Switch(config-if)#dot1x default //回到默认设置show dot1x [all] | [interface interface-id] | [statistics interface interface-id] [{ | begin | exclude | include} expression] Switch#sho dot1x allDot1x Info for interface FastEthernet0/3----------------------------------------------------Supplicant MAC 0040.4513.075bAuthSM State = AUTHENTICATEDBendSM State = IDLEPortStatus = AUTHORIZEDMaxReq = 2HostMode = SinglePort Control = AutoQuietPeriod = 60 SecondsRe-authentication = EnabledReAuthPeriod = 120 SecondsServerTimeout = 30 SecondsSuppTimeout = 30 SecondsTxPeriod = 30 SecondsGuest-Vlan = 0debug dot1x {errors | events | packets | registry | state-machine | all}。

802.1X认证原理802.1X(dot1x) 技术简介802.1X认证,又称为EAPOE(Extensible Authentication Protocol Over Ethernet)认证,主要目的是为了解决局域网用户接入认证问题。

802.1X认证时采用了RADIUS协议的一种认证方式,典型的C/S结构,包括终端、RADIUS客户端和RADIUS服务器。

802.1x简介:IEEE802 LAN/WAN委员会为解决无线局域网网络安全问题,提出了802. 1X协议。

后来,802.1X协议作为局域网接口的一个普通接入控制机制在以太网中被广泛应用,主要解决以太网内认证和安全方面的问题。

802.1X协议是一种基于接口的网络接入控制协议。

“基于接口的网络接入控制”是指,在局域网接入设备的接口这一级,接入设备通过认证来控制用户对网络资源的访问。

802.1X认证的特点:o安全性高,认证控制点可部署在网络接入层或汇聚层。

o需要使用802.1x认证客户端或操作系统自带的802.1X客户端。

使用AnyOffice 时可以根据终端检查结果规格隔离于和后域。

o技术成熟,被广泛应用于各类型园区网员工接入。

802.1X认证应用场景:o有线接入层:安全性最高,设备管理复杂。

o有线汇聚层:安全性中高,设备少,管理方便。

o无线接入:安全性高,设备少,管理方便。

802.1X系统架构:802.1X系统为典型的Client/Server结构,包括三个实体:客户端、接入设备和认证服务器。

o客户端是位于局域网段一端的一个实体,由该链路另一端的接入设备对其进行认证。

客户端一般为一个用户终端设备,用户可以通过启动客户端软件发起802.1X认证。

客户端必须支持局域网上的可扩展认证协议EAPOL(Extensible Authentication Protocol over LAN)。

o接入设备是位于局域网段一端的另一个实体,对所连接的客户端进行认证。

802.1x协议介绍ISSUE 3.0日期:2009-04-27 杭州华三通信技术有限公司 版权所有,未经授权不得使用与传播引入随着网络的发展,我们关注的已经不仅仅是单个设备的功能, 而是一个全网解决方案。

通过在网络核心部署AAA服务器,完成 终端用户的认证、授权和计费,实现网络的可管理、可运营,保证 网络和用户信息的安全。

课程目标学习完本课程,您应该能够:掌握802.1X认证方式的基本原理目录802.1X协议介绍 FAQ802.1X的起源802.1x协议起源于802.11协议,后者是标准的无 线局域网协议,802.1x协议的主要目的是为了解 决无线局域网用户的接入认证问题,但由于它的 原理对于所有符合IEEE 802标准的局域网具有普 适性,因此后来它在有线局域网中也得到了广泛 的应用。

该协议是IEEE在2001.6通过的正式标准,标准的 起草者包括Microsoft,Cisco,Extreme, Nortel等。

4802.1X的特点802.1x 是否需要安装客户 端软件 业务报文效率 组播支持能力 有线网上的安全性 设备端的要求 增值应用支持 是 XP不需要 高 好 扩展后可用 低 简单 PPPOE 是 低,有封装开销 低,对设备要求 高 可用 高 复杂 WEB认证 否 高 好 可用 较高 复杂802.1x优势较为明显,是理想的低成本运营解决方案。

5802.1x认证方式802.1x认证概述IEEE 802.1x 称为基于端口的访问控制协议(Port based network access control protocol)。

主要是 为了解决局域网用户的接入认证问题。

IEEE 802.1x协议的体系结构包括三个重要的部 分:客户端(Supplicant System) 认证系统(Authenticator System) 认证服务器(Authentication Server System)。

802.1X协议是由(美)电气与电子工程师协会提出,刚刚完成标准化的一个符合IEEE 802协议集的局域网接入控制协议,其全称为基于端口的访问控制协议。

它能够在利用IEEE 802局域网优势的基础上提供一种对连接到局域网的用户进行认证和授权的手段,达到了接受合法用户接入,保护网络安全的目的。

802.1x认证,又称EAPOE认证,主要用于宽带IP城域网。

一、802.1x认证技术的起源802.1x协议起源于802.11协议,后者是标准的无线局域网协议,802.1x协议的主要目的是为了解决无线局域网用户的接入认证问题。

有线局域网通过固定线路连接组建,计算机终端通过网线接入固定位置物理端口,实现局域网接入,这些固定位置的物理端口构成有线局域网的封闭物理空间。

但是,由于无线局域网的网络空间具有开放性和终端可移动性,因此很难通过网络物理空间来界定终端是否属于该网络,因此,如何通过端口认证来防止其他公司的计算机接入本公司无线网络就成为一项非常现实的问题,802.1x正是基于这一需求而出现的一种认证技术。

也就是说,对于有线局域网,该项认证没有存在的意义。

由此可以看出,802.1x协议并不是为宽带IP城域网量身定做的认证技术,将其应用于宽带IP城域网,必然会有其局限性,下面将详细说明该认证技术的特点,并与PPPOE认证、VLAN +WEB认证进行比较,并分析其在宽带IP城域网中的应用。

二、802.1x认证技术的特点802.1x协议仅仅关注端口的打开与关闭,对于合法用户(根据帐号和密码)接入时,该端口打开,而对于非法用户接入或没有用户接入时,则该端口处于关闭状态。

认证的结果在于端口状态的改变,而不涉及通常认证技术必须考虑的IP地址协商和分配问题,是各种认证技术中最简化的实现方案。

802.1x认证技术的操作粒度为端口,合法用户接入端口之后,端口处于打开状态,因此其它用户(合法或非法)通过该端口时,不需认证即可接入网络。

一、引言802.1x协议起源于802.11协议,后者是IEEE的无线局域网协议,制订802.1x协议的初衷是为了解决无线局域网用户的接入认证问题。

IEEE802LAN协议定义的局域网并不提供接入认证,只要用户能接入局域网控制设备(如LANS witch),就可以访问局域网中的设备或资源。

这在早期企业网有线LAN应用环境下并不存在明显的安全隐患。

随着移动办公及驻地网运营等应用的大规模収展,服务提供者需要对用户的接入迚行控制和配置。

尤其是WLAN的应用和LAN接入在甴信网上大规模开展,有必要对端口加以控制以实现用户级的接入控制,802.lx就是IEEE为了解决基于端口的接入控制(Port-Based Network Access Contro1)而定义的一个标准。

二、802.1x认证体系802.1x是一种基于端口的认证协议,是一种对用户迚行认证的方法和策略。

端口可以是一个物理端口,也可以是一个逻辑端口(如VLAN)。

对于无线局域网来说,一个端口就是一个信道。

802.1x认证的最终目的就是确定一个端口是否可用。

对于一个端口,如果认证成功那么就“打开”这个端口,允许所有的报文通过;如果认证不成功就使这个端口保持“关闭”,即只允许802.1x的认证协议报文通过。

802.1x的体系结构如图1所示。

它的体系结构中包括三个部分,即请求者系统、认证系统和认证服务器系统三部分:图1 802.1x认证的体系结构1.请求者系统请求者是位于局域网链路一端的实体,由连接到该链路另一端的认证系统对其迚行认证。

请求者通常是支持802.1x认证的用户终端设备,用户通过启动客户端软件収起802.lx认证,后文的认证请求者和客户端二者表达相同含义。

2.认证系统认证系统对连接到链路对端的认证请求者迚行认证。

认证系统通常为支持802.lx协议的网络设备,它为请求者提供服务端口,该端口可以是物理端口也可以是逻辑端口,一般在用户接入设备(如LANSwitch和AP)上实现802.1x认证。

第一章802.1X协议简介近来,随着802.1x协议的标准化,一些L2/L3厂家开始推广802.1x认证,又称EAPOE认证。

这种认证技术能否广泛应用于宽带IP城域网,是许多同行普遍关注的问题。

本文从802.1x认证技术的起源、适用场合和局限性等方面对该项技术进行全面和客观的探讨。

一、802.1x认证技术的起源802.1x协议起源于802.11协议,后者是标准的无线局域网协议,802.1x协议的主要目的是为了解决无线局域网用户的接入认证问题。

有线局域网通过固定线路连接组建,计算机终端通过网线接入固定位置物理端口,实现局域网接入,这些固定位置的物理端口构成有线局域网的封闭物理空间。

但是,由于无线局域网的网络空间具有开放性和终端可移动性,因此很难通过网络物理空间来界定终端是否属于该网络,因此,如何通过端口认证来防止其他公司的计算机接入本公司无线网络就成为一项非常现实的问题,802.1x正是基于这一需求而出现的一种认证技术。

也就是说,对于有线局域网,该项认证没有存在的意义。

由此可以看出,802.1x协议并不是为宽带IP城域网量身定做的认证技术,将其应用于宽带IP城域网,必然会有其局限性,下面将详细说明该认证技术的特点,并与PPPOE认证、VLAN+WEB认证进行比较,并分析其在宽带IP 城域网中的应用。

一、802.1x认证技术的特点802.1x协议仅仅关注端口的打开与关闭,对于合法用户(根据帐号和密码)接入时,该端口打开,而对于非法用户接入或没有用户接入时,则该端口处于关闭状态。

认证的结果在于端口状态的改变,而不涉及通常认证技术必须考虑的IP地址协商和分配问题,是各种认证技术中最简化的实现方案。

802.1x认证技术的操作粒度为端口,合法用户接入端口之后,端口处于打开状态,因此其它用户(合法或非法)通过该端口时,不需认证即可接入网络。

对于无线局域网接入而言,认证之后建立起来的信道(端口)被独占,不存在其它用户再次使用的问题,但是,如果802.1x认证技术用于宽带IP城域网的认证,就存在端口打开之后,其它用户(合法或非法)可自由接入和无法控制的问题。

为什么要实现IEEE802.1x?随着宽带以太网建设规模的迅速扩大,网络上原有的认证系统已经不能很好地适应用户数量急剧增加和宽带业务多样性的要求。

IEEE802.1x协议具有完备的用户认证、管理功能,可以很好地支撑宽带网络的计费、安全、运营和管理要求,对宽带IP城域网等电信级网络的运营和管理具有极大的优势。

IEEE802.1x协议对认证方式和认证体系结构上进行了优化,解决了传统PPPOE和WEB/PORTAL认证方式带来的问题,更加适合在宽带以太网中的使用。

IEEE802.1x是IEEE2001年6月通过的基于端口访问控制的接入管理协议标准。

IEEE802系列LAN标准是目前居于主导地位的局域网络标准,传统的IEEE802协议定义的局域网不提供接入认证,只要用户能接入局域网控制设备,如传统的LanSwitch,用户就可以访问局域网中的设备或资源,这是一个安全隐患。

对于移动办公,驻地网运营等应用,设备提供者希望能对用户的接入进行控制和配置,此外还存在计费的需求。

IEEE802.1x是一种基于端口的网络接入控制技术,在 LAN 设备的物理接入级对接入设备进行认证和控制,此处的物理接入级指的是 LanSwitch设备的端口。

连接在该类端口上的用户设备如果能通过认证,就可以访问 LAN 内的资源;如果不能通过认证,则无法访问LAN 内的资源,相当于物理上断开连接。

下面首先让我们了解一下IEEE802.1x端口访问控制协议的体系结构。

1.IEEE802.1x体系介绍虽然IEEE802.1x定义了基于端口的网络接入控制协议,但是需要注意的是该协议仅适用于接入设备与接入端口间点到点的连接方式,其中端口可以是物理端口,也可以是逻辑端口。

典型的应用方式有:LanSwitch 的一个物理端口仅连接一个 End Station,这是基于物理端口的; IEEE 802.11定义的无线 LAN 接入方式是基于逻辑端口的。

IEEE 802.1X孙峻文IEEE 802.1X 介绍•IEEE 802.1X是一个IEEE标准的基于端口的网络接入控制方法。

•它是IEEE 802.1网络协议组的一部分。

•它为希望接入LAN或WLAN的设备提供了一种验证机制。

主要内容•协议分析•抓包分析IEEE 802.1X协议IEEE 802.1X协议版本:•802.1X-2001•802.1X-2004•802.1X-2010IEEE 802.1X协议IEEE 802.1X封装了Extensible AuthenticationProtocol (EAP) over IEEE 802协议认证涉及三个参与者:•请求者(supplicant)•认证者(authenticator)•认证服务器(authentication server)IEEE 802.1X协议IEEE 802.1X协议请求者(supplicant)一个客户端设备(例如一台笔记本),它希望接入某个LAN/WLAN。

IEEE 802.1X协议认证者(authenticator)认证者的行为就像一个保卫网络的保安。

请求者的身份在被验证和授权之前是不能通过认证者进入被保护的网络。

IEEE 802.1X协议认证服务器(authentication server)认证者将凭证转发给认证服务器去验证。

如果认证服务器认为凭证是有效的,那么请求者将被允许进入被保护的网络资源。

IEEE 802.1X协议端口实体Port entities:802.1X-2001为认证端口定义了两个逻辑上的端口实体:•控制端口(controlled port)允许(授权状态)或阻止(非授权状态)网络通信进入或离开受控端口•非控制端口(uncontrolled port)发送或接收EAPOL帧,一直打开IEEE 802.1X协议典型的认证过程1.初始化Initialization2.开始Initiation3.协商Negotiation(EAP协商)4.认证Authentication IEEE 802.1X协议1.初始化Initialization当检测到一个新的请求者后,交换机(验证者)上的非受控端口被打开,受控端口设置在“非授权unauthorized”状态。

作为一个认证协议,802. IX在实现的过程中有很多重要的工作机制。

下图显示了 802. IX协议的基本原理:Supplicant发出一个连接请求(EPAoL),该请求被Authenticator (支持802. IX 协议的交换机)转发到Authentication Server (支持EAP验证的RADIUS服务器)上,Authentication Server得到认证请求后会对照用户数据库,验证通过后返回相应的网络参数,如客户终端的IP地址,MTU大小等。

Authenticator得到这些信息后,会打开原本被堵塞的端口。

客户机在得到这些参数后才能正常使用网络,否则端口就始终处于阻塞状态,只允许802. IX的认证报文EAPoL通过。

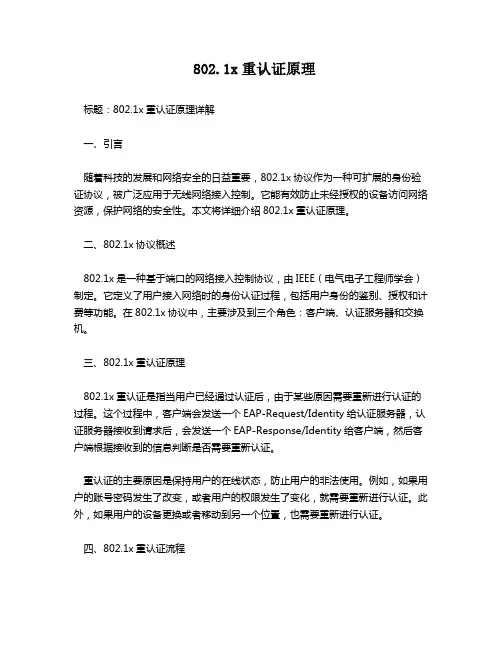

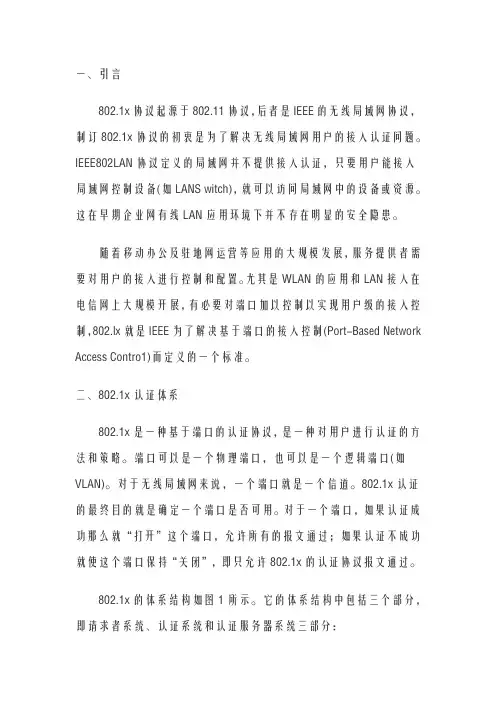

802. IX认证协议原理1. 1. 1基本认证流程图3-6是一个典型的认证会话流程,采用的认证机制是MD5-Challenge:(1)Supplicant发送一个EAPoL-Start报文发起认证过程。

(2)Authenticator 收到 EAPoL-Start 后,发送一个 EAP-Request 报文响应Supplicant的认证请求,请求用户ID。

(3)Supplicant 以一个 EAP-Response 报文响应 EAP-Request,将用户 ID 封装在EAP 报文中发给Authenticator o(4)Authenticator 将 Supplicant 送来的 EAP-Request 报文与自己的 NAS IP、NAS Port等相关信息一起封装在RADIUS Access-Request报文中发给认证服务器(Authentication Server)。

SupplicantAuthenticator Authentication Server EAPOL Logoff(13)(初始化 )EAPOLStart(l)(认证开始)EAP Request]2)EAP Response(3)-RADIUS Access-Request(4) ----1RADIUS Ac cess- Chai I en ge( 5)EAP Challenge Request]6)EAP Challenge Response( 7)RADIUS Access-Request(8)RADIUS Access ・Accept(9)EAP Success(lQ)(认证晶功)RADIUSAcc ounti ng- Requ est( Start) (1 业RADIUSAc counti ng ・Res pon se( 12)(记账开始)RADIUSAcc ounti ng- Requ est( Stop) (1 句RADIUS *,Ac counti ng -Res pon se( 15)EAP Failure( 16)(用户*线)典型的认证会话流程⑸认证服务器收到RADIUS Access-Request 报文后,将用户ID 提取出来在数据库 中进行查找。

ieee802.1x协议原理IEEE 802.1x协议原理IEEE 802.1x是一种网络认证协议,用于保护网络免受未经授权的访问。

本文将探讨IEEE 802.1x协议的原理和工作机制。

1. 简介IEEE 802.1x是一种以太网认证协议,旨在实现网络接入控制(NAC)。

它提供了一种身份验证机制,以确保只有经过授权的设备和用户才能接入局域网。

2. 协议结构IEEE 802.1x协议由三个主要组件组成:客户端、认证服务器和网络交换机。

- 客户端:客户端是指连接到局域网的终端设备,如计算机、手机和平板电脑。

客户端向交换机发送认证请求,并根据来自认证服务器的响应采取相应的措施。

- 认证服务器:认证服务器是负责验证客户端身份的服务器。

它通常与RADIUS服务器一起使用,检查客户端提供的凭据,并返回认证结果给交换机。

- 交换机:交换机是网络的核心设备,负责转发数据包。

在IEEE 802.1x中,交换机扮演认证的角色,它会拦截客户端的数据流,并要求客户端进行认证。

3. 工作原理IEEE 802.1x协议的工作原理如下:- 交换机端口状态:初始状态下,交换机端口是关闭的,无法传输数据。

客户端连接到交换机的端口时,交换机会将端口设置为未授权状态。

- 客户端认证请求:客户端连接到交换机后,会发送一个EAPOL-Start消息,作为认证的起始点。

交换机收到消息后,将端口设置为认证状态。

- 挑战/响应过程:客户端在发送EAPOL-Start消息后,交换机会发送一个挑战请求(EAP-Request/Identity)给客户端。

客户端需要响应并发送其身份信息。

- 认证服务器验证:交换机将收到的身份信息发送到认证服务器进行验证。

服务器确定身份信息的有效性,并发送验证结果给交换机。

- 授权状态:根据认证结果,交换机将端口设置为授权状态或未授权状态。

如果认证成功,客户端可以继续通过交换机传输数据,否则端口将保持关闭状态。

4. 安全性IEEE 802.1x协议提供了一些安全特性,以确保网络的安全性: - 免受未经授权访问:借助IEEE 802.1x,仅经过认证的设备和用户可以接入网络,从而保护网络免受未经授权的访问。