【精品】PPT课件 第十二讲 数字签名算法

- 格式:ppt

- 大小:686.00 KB

- 文档页数:8

数字签名算法2密码学中可证明安全可证明安全理论基础:一般来讲,可证明安全是指利用数学中的反证法思想,采用一种“归纳”方法。

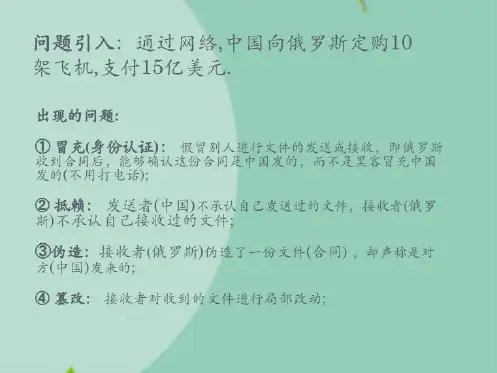

协议的安全目标:加密方案的安全目标是确保信息的机密性,签名方案的安全目标是确保签名的不可伪造性。

敌手目标:加密方案中,敌手的目标就是能够区分挑战密文所对应的明文;在签名方案中,敌手的攻击目标就是可以获得签名者私钥,也可以说能对任意消息伪造签名或者伪造出一个特定消息的有效签名。

极微本原:密码原语,是指安全方案或者协议的最基本组成构建或者模型,例如某个基础密码算法或者数学难题。

步骤:(1)给出密码方案或者协议形式化定义(2)给出密码方案或者协议要达到的安全目标(3)给出安全模型,也就是攻击者具有的攻击目标或者行为(4)通过把攻击者的成功攻击规约到解决一个“极微本原“来达到算法或者协议形式化证明安全模型:定义方案安全性关键所在,在可证明安全框架下,对一个方案的安全性往往需要从两个方面定义:敌手的攻击目标和攻击行为。

攻击行为描述敌手为了达到攻击目标所采取的行动归约论断:简单来说,就是把一个复杂的方案的安全性问题归结到一个或者几个困难问题。

解释归约:一般地,为了证明方案1的安全性,我们可将方案1归约到方案2,即如果敌手A能够攻击方案1,则敌手B能够攻击方案2,其中方案2是已证明安全的,或是困难问题,或是密码本原。

证明过程是通过思维实验来描述,首先由挑战者建立方案2,方案2中的敌手用B表示,方案1中的敌手用A表示。

B为了攻击方案2,它利用A 作为子程序来攻击方案1。

B为了利用A,它可能需要对A加以训练,因此B又模拟A的挑战者。

对于加密算法来说,图中的方案1取为加密算法,如果其安全目标是语义安全,即敌手A攻击它的不可区分性,敌手B模拟A的挑战者,和A进行IND游戏。

对于签名算法来说,图中的方案1取为签名算法,如果其安全目标是“在适应性选择消息攻击下具有存在不可伪造性”,即敌手A攻击它的不可伪造性,敌手B模拟A的挑战者,和A进行EUF游戏。