网络工程师考试试题无答案

- 格式:docx

- 大小:194.66 KB

- 文档页数:8

1、解决路由环问题的方法有(ABD)A. 水平分割B. 路由保持法C. 路由器重启D. 定义路由权的最大值2、下面哪一项正确描述了路由协议(C)A. 允许数据包在主机间传送的一种协议B. 定义数据包中域的格式和用法的一种方式C. 通过执行一个算法来完成路由选择的一种协议D. 指定MAC地址和IP地址捆绑的方式和时间的一种协议3、以下哪些内容是路由信息中所不包含的(A)A. 源地址B. 下一跳C. 目标网络D. 路由权值4、以下说法那些是正确的(BD)A. 路由优先级与路由权值的计算是一致的B. 路由权的计算可能基于路径某单一特性计算,也可能基于路径多种属性C. 如果几个动态路由协议都找到了到达同一目标网络的最佳路由,这几条路由都会被加入路由表中D. 动态路由协议是按照路由的路由权值来判断路由的好坏,并且每一种路由协议的判断方法都是不一样的5、IGP的作用范围是(C)A. 区域内B. 局域网内C. 自治系统内D. 自然子网范围内6、距离矢量协议包括(AB)A. RIPB. BGPC. IS-ISD. OSPF7、关于矢量距离算法以下那些说法是错误的(A)A. 矢量距离算法不会产生路由环路问题B. 矢量距离算法是靠传递路由信息来实现的C. 路由信息的矢量表示法是(目标网络,metric)D. 使用矢量距离算法的协议只从自己的邻居获得信息8、如果一个内部网络对外的出口只有一个,那么最好配置(A)A. 缺省路由B. 主机路由C. 动态路由9、BGP是在(D)之间传播路由的协议A. 主机B. 子网C. 区域(area)D. 自治系统(AS)10、在路由器中,如果去往同一目的地有多条路由,则决定最佳路由的因素有(AC)A. 路由的优先级B. 路由的发布者C. 路由的metirc值D. 路由的生存时间11、在RIP协议中,计算metric值的参数是(D)A. MTUB. 时延C. 带宽D. 路由跳数12、路由协议存在路由自环问题(A)A. RIPB. BGPC. OSPFD. IS-IS13、下列关于链路状态算法的说法正确的是:(bc )A. 链路状态是对路由的描述B. 链路状态是对网络拓扑结构的描述C. 链路状态算法本身不会产生自环路由D. OSPF和RIP都使用链路状态算法14、在OSPF同一区域(区域A)内,下列说法正确的是(d )A. 每台路由器生成的LSA都是相同的B. 每台路由器根据该最短路径树计算出的路由都是相同的C. 每台路由器根据该LSDB计算出的最短路径树都是相同的D. 每台路由器的区域A的LSDB(链路状态数据库)都是相同的15、在一个运行OSPF的自治系统之内:(ad )A. 骨干区域自身也必须是连通的B. 非骨干区域自身也必须是连通的C. 必须存在一个骨干区域( 区域号为0 )D. 非骨干区域与骨干区域必须直接相连或逻辑上相连16、下列关于OSPF协议的说法正确的是:(abd )A. OSPF支持基于接口的报文验证B. OSPF支持到同一目的地址的多条等值路由C. OSPF是一个基于链路状态算法的边界网关路由协议D. OSPF发现的路由可以根据不同的类型而有不同的优先级17、禁止RIP 协议的路由聚合功能的命令是(c )A. undo ripB. auto-summanyC. undo auto-summanyD. undo network 10.0.0.018、下列静态路由配置正确的是(d)A. ip route 129.1.0.0 16 serial 0B. ip route 10.0.0.2 16 129.1.0.0C. ip route 129.1.0.0 16 10.0.0.2D. ip route 129.1.0.0 255.255.0.0 10.0.0.219、以下不属于动态路由协议的是(b)A. RIPB. ICMPC. IS-ISD. OSPf20、三种路由协议RIP 、OSPF 、BGP和静态路由各自得到了一条到达目标网络,在华为路由器默认情况下,最终选选定(b) 路由作为最优路由A. RIPB. OSPFC. BGPD. 静态路由21、IGP 包括如下哪些协议(acd)A. RIPB. BGPC. IS-ISD. OSPF22、路由环问题会引起(abd )A. 慢收敛B. 广播风暴C. 路由器重起D. 路由不一致23、以下哪些路由表项要由网络管理员手动配置(a )A. 静态路由B. 直接路由C. 动态路由D. 以上说法都不正确24、在运行Windows98的计算机中配置网关,类似于在路由器中配置(a)A. 直接路由B. 默认路由C. 动态路由D. 间接路由25、关于RIP协议,下列说法正确的有:(ac )A. RIP协议是一种IGPB. RIP协议是一种EGPC. RIP协议是一种距离矢量路由协议D. RIP协议是一种链路状态路由协议26、RIP协议是基于(a )A. UDPB. TCPC. ICMPD. Raw IP27、RIP协议的路由项在多少时间内没有更新会变为不可达?(c )A. 90sB. 120sC. 180sD. 240s28、解决路由环路的方法有(abcd )A. 水平分割B. 抑制时间C. 毒性逆转D. 触发更新29、RIP协议在收到某一邻居网关发布而来的路由信息后,下述对度量值的正确处理有哪些?(b )A. 对本路由表中没有的路由项,只在度量值少于不可达时增加该路由项B. 对本路由表中已有的路由项,当发送报文的网关相同时,只在度量值减少时更新该路由项的度量值C. 对本路由表中已有的路由项,当发送报文的网关不同时,只在度量值减少时更新该路由项的度量值D. 对本路由表中已有的路由项,当发送报文的网关相同时,只要度量值有改变,一定会更新该路由项的度量值30、关于RIP V1和RIP V2,下列说法哪些正确?(bc )A. RIP V1报文支持子网掩码B. RIP V2报文支持子网掩码C. RIP V2缺省使用路由聚合功能D. RIP V1只支持报文的简单口令认证,而RIP V2支持MD5认证31、在rip中metric等于(d )为不可达A. 8B. 10C. 15D. 1632、RIP协议引入路由保持机制的作用是(b )A. 节省网络带宽B. 防止网络中形成路由环路C. 将路由不可达信息在全网扩散D. 通知邻居路由器哪些路由是从其处得到33、以下配置默认路由的命令正确的是:"a"A. ip route 0.0.0.0 0.0.0.0 172.16.2.1B. ip route 0.0.0.0 255.255.255.255 172.16.2.1C. ip router 0.0.0.0 0.0.0.0 172.16.2.1D. ip router 0.0.0.0 0.0.0.0 172.16.2.134、已知某台路由器的路由表中有如下两个表项"d" Destination/Mast protocol preferen Metric Nexthop/Interface 9.0.0.0/8OSPF 10 50 1.1.1.1/Serial0 9.1.0.0/16RIP 100 5 2.2.2.2/Ethernet0如果该路由器要转发目的地址为9.1.4.5的报文,则下列说法中正确的是(d)A. 选择第一项,因为OSPF协议的优先级高B. 选择第二项,因为RIP协议的花费值(Metric)小C. 选择第二项,因为出口是Ethternet0,比Serial0速度快D. 选择第二项,因为该路由项对于目的地址9.1.4.5来说,是更精确的匹配35、Quidway系列路由器上,路由表中的直接路由(Direct)可能有以下几种来源"abc"A. 本路由器自身接口的主机路由B. 本路由器自身接口所在的网段路由C. 与本路由器直连的对端路由器的接口的主机路由D. 缺省路由36、与动态路由协议相比,静态路由有哪些优点?"cd"A. 带宽占用少B. 简单C. 路由器能自动发现网络拓扑变化D. 路由器能自动计算新的路由37、在RIP路由协议中,以下有关减少路由自环的方法正确的是"abcd"A. 触发更新是从减少路由自环发生的概率方面来考虑问题的B. 水平分割的方法只对消除两台路由器之间的自环有作用C. 设置抑制时间的方法可能导致路由的慢收敛D. 为了减轻路由自环产生的后果,RIP协议规定了最大跳数38、路由协议在收到某一邻居发布而来的路由信息后,下述对度量值的正确处理有哪些?"bd"A. 对本路由表中已有的路由项,当发送该路由信息的邻居相同时,只在度量值减少时更新该路由项的度量值B. 对本路由表中已有的路由项,当发送该路由信息的邻居相同时,只要度量值有改变,一定会更新该路由项的度量值C. 对本路由表中已有的路由项,当发送该路由信息的邻居不同时,只要度量值有改变,一定会更新该路由项的度量值D. 对本路由表中没有的路由项,只在度量值少于不可达时增加该路由项39、假设有这样的组网实例: 两个Quidway(假设为RTA和RTB) 通过串口相连接,其中RTA的串口IP地址是10.110.0.1/30,RTB的串口IP地址是10.110.0.2/30,RTA通过以太口连接的本地局域网的IP地址是11.110.0.0/16,RTB通过以太口连接的本地局域网IP地址是11.111.0.0/16,在上面所有的接口上都启动RIP V1(仅仅RIP V1)协议,那么,下列说法正确的是"cd"A. 在RTA的本地局域网上的计算机可以访问在RTB 本地局域网上的计算机B. 在RTB的本地局域网上的计算机可以访问在RTA 本地局域网上的计算机C. 在RTA的本地局域网上的计算机不能访问在RTB 本地局域网上的计算机D. 在RTB的本地局域网上的计算机不能访问在RTA 本地局域网上的计算机40、在Quidway路由器上,应该使用什么命令来观察网络的路由表? "b"A. Show ip pathB. dis ip routC. Show interfaceD. Show running-configE. Show ip rip41、下面哪些协议是可路由协议(routed protocol)? "ab"A. IPB. IPXC. RIPD. NETBEUI42、以下协议属于路由协议的是"abcg"A. RIPB. IS-ISC. OSPFD. PPPE. IPF. IPXG. BGP43、下列哪些技术有助于避免路由环路? "bcdef"A. 直通交换B. 采用链路状态路由协议C. 水平分割D. 路由保持(holddown)E. 定义最大跳计数F. 路由中毒(poison reverse)44、距离矢量路由协议使用水平分割(split horizon)技术的目的是什么? "ac"A. 避免在毗邻路由器之间产生路由环路B. 确保路由更新数据报文沿着接收路线方向发送C. 与保持间隔(holddown)机制协同工作,为保持间隔的计算提供更多的可靠性D. 代替路由中毒(poison reverse)算法45、静态路由的优点包括:"acd"A. 管理简单B. 自动更新路由C. 提高网络安全性D. 节省带宽E. 收敛速度快46、静态路由配置中关键字reject 和blackhole 的区别在于:"be"A. 发往reject 路由的报文被丢弃,并且不通知源主机B. 发往blackhole 路由的报文被丢弃,并且不通知源主机C. 发往reject 路由的报文被丢弃,发往blackhole 路由的报文不被丢弃D. 发往blackhole 路由的报文被丢弃,发往reject 路由的报文不被丢弃E. 发往reject 路由的报文被丢弃,并且通知源主机F. 发往blackhole 路由的报文被丢弃,并且通知源主机47、以下对于缺省路由描述正确的是:"bc"A. 缺省路由是优先被使用的路由B. 缺省路由是最后一条被使用的路由C. 缺省路由是一种特殊的静态路由D. 缺省路由是一种特殊的动态路由48、对路由器A配置RIP协议,并在接口S0(IP地址为10.0.0.1/24)所在网段使能RIP路由协议,在全局配置模式下使用的第一条命令是:"a"A. ripB. rip 10.0.0.0C. network 10.0.0.1D. network 10.0.0.049、对于RIP协议,可以到达目标网络的跳数(所经过路由器的个数)最多为:"b"A. 12B. 15C. 16D. 没有限制50、支持可变长子网掩码的路由协议有:"bcd"A. RIP v1B. RIP v2C. OSPFD. IS-IS51、在路由器所有接口上使能RIP协议的命令是:"a"A. network allB. neighborC. enableD. rip enable52、当接口运行在RIP-2广播方式时,它可以接收的报文有:"ac"A. RIP-1广播报文B. RIP-1组播报文C. RIP-2广播报文D. RIP-2组播报文53、以下对路由优先级的说法,正确的是"bcd"A. 仅用于RIP和OSPF之间B. 用于不同路由协议之间C. 是路由选择的重要依据D. 直接路由的优先级缺省为054、您认为下列说法哪些是不正确的?"cd"A. 每条静态路由的优先级也可以不相同B. 缺省情况下路由优先级的次序是OSPF > RIPC. 路由算法产生一种权值来表示路由的好坏。

网络工程师考试题一单项选择题(每题中只有一个正确答案,每题1分,共80题。

)<计算机基础>2题01.下列一组数据中的最大数是______。

(A)A.311(8)B.C7(16)C.11001000(2)D.200(10)02.PowerPoint中,有关选定幻灯片的说法中错误的是______。

(D)A.在浏览视图中单击幻灯片,即可选定。

B.如果要选定多张不连续幻灯片,在浏览视图下按CTRL 键并单击各张幻灯片。

C.如果要选定多张连续幻灯片,在浏览视图下,按下shift 键并单击最后要选定的幻灯片。

D.在幻灯片视图下,也可以选定多个幻灯片。

<网络基础>13题03.以下哪个路由表项需要由网络管理员手动配置________。

(A )A.静态路由B.直接路由C.动态路由D.以上说法都不正确04.以下命令中哪一个命令是配置Cisco 1900系列交换机特权级密码________。

(A) A.enable password cisco level 15B.enable password csicoC.enable secret csicoD.enable password level 1505.以下哪个命令可以保存路由器RAM中的配置文件到NVRAM中________。

(C)A.copy running-config tftpB.copy startup-config tftpC.copy running-config startup-configD.copy startup-config running-config06.在掉电状态下,哪种类型的存储器不保留其内容_______?(C)A.NVRAMB.ROMC.RAMD.Flash07.以下配置默认路由的命令正确的是:________。

(A)A.ip route 0.0.0.0 0.0.0.0 172.16.2.1B.ip route 0.0.0.0 255.255.255.255 172.16.2.1C.ip router 0.0.0.0 0.0.0.0 172.16.2.1D.ip router 0.0.0.0 0.0.0.0 172.16.2.108.以下哪种协议属于网络层协议的_______。

软件水平考试(中级)网络工程师上午(基础知识)试题-试卷24(总分168,考试时间90分钟)1. 选择题选择题()下列各题A、B、C、D四个选项中,只有一个选项是正确的,请将此选项涂写在答题卡相应位置上,答在试卷上不得分。

1. IGP的作用范围是______。

A. 区域内B. 局域网内C. 自治系统内D. 自然子网范围内2. 面向对象设计阶段中的高层设计是要确定实现系统的策略和目标系统的。

A. 体系结构B. 算法设计C. 类结构D. 类设计3. 若某计算机系统由两个部件串联构成,其中一个部件的失效率为7×10-6/小时。

若不考虑其他因素的影响,并要求计算机系统的平均故障间隔时间为105小时,则另一个部件的失效率应为______/小时。

A. 2×10-5B. 3×10-5C. 4×10-6D. 3×10-64. 《计算机软件产品开发编制指南》(GB8567-1988)是(3)标准。

A. 强制性国家B. 推荐性国家C. 强制性行业D. 推荐性行业5. 下列协议中,属于第三层NPN协议的是(46)。

A. TCPB. IPsecC. PPOED. SSL6. 在单指令流多数据流计算机(SIMD) 中,各处理单元必须(20)。

A. 以同步方式,在同一时间内执行不同的指令B. 以同步方式,在同一时间内执行同一条指令C. 以异步方式,在同一时间内执行不同的指令D. 以异步方式,在同一时间内执行同一条指令7. 在CPU执行一段程序的过程中,Cache的存取次数为4600次,由主存完成的存取次数为400次。

若Cache的存取周期为5ns,主存的存取周期为25ns,则CPU的平均访问时间为(3)ns。

A. 5.4B. 6.6C. 8.8D. 9.28. 上下邻层实体之间的接口称为服务访问点(SAP),网络层的服务访问点分为(18)两部分。

A. IP地址和端口号B. IP地址和MAC地址C. 超网号和子网号D. 网络号和主机地址9. SNMPv1是一个不安全的网络管理协议,而SNMPv3定义了基于用户的安全模型USM,其中的认证模块结合(36)算法形成认证协议,产生一个96位的报文摘要。

网络工程师考试试题1. TCP/IP协议是互联网的核心协议之一,请您简要介绍TCP/IP协议的主要特点以及各层所承担的功能。

TCP/IP协议是互联网的核心协议,它由TCP(传输控制协议)和IP(互联网协议)组成。

TCP/IP协议具有以下主要特点:1.1 端到端可靠性:TCP通过使用序号、确认应答、超时重传等机制,确保数据的可靠传输。

它可保证数据在发送方和接收方之间的有序、无差错的传输。

1.2 连接导向:TCP建立起端到端的虚拟连接,在发送和接收数据之前,必须先进行三次握手建立连接,保证数据的可靠传输。

1.3 无状态:IP是一种无连接的协议,它使用IP地址和端口来寻址和路由数据包,没有建立和维护连接的过程,适合于广播和多播等应用。

1.4 分层结构:TCP/IP协议采用分层结构,分为应用层、传输层、网络层和数据链路层。

每一层都承担着不同的功能,实现了协议的模块化和可靠性。

- 应用层:负责提供网络服务,如HTTP、FTP等。

它决定了如何处理应用级数据和请求。

- 传输层:负责提供可靠的端到端数据传输,如TCP和UDP。

TCP 提供可靠的数据传输,UDP提供不可靠但效率高的数据传输。

- 网络层:负责将数据包从源主机传输到目标主机,如IP协议。

它处理数据包的路由和转发。

- 数据链路层:负责在物理网络中传输数据,如以太网和Wi-Fi。

它将数据包封装成帧,并通过物理介质进行传输。

2. 描述子网掩码的作用以及如何计算子网掩码的正确值。

子网掩码用于划分IP地址空间,它通过与IP地址进行逻辑与运算来区分网络地址和主机地址。

它的作用有两方面:2.1 划分网络与主机:子网掩码将IP地址划分为网络地址和主机地址两部分,用于确定一个IP地址所在的网络。

2.2 限定主机数量:子网掩码中的二进制位数决定了主机数量的上限。

更大的子网掩码位数表示主机数量更少,而较小的子网掩码位数则表示主机数量更多。

计算子网掩码的正确值需要遵循以下步骤:2.3 确定网络位数:根据需要划分的子网数量,计算所需的网络位数。

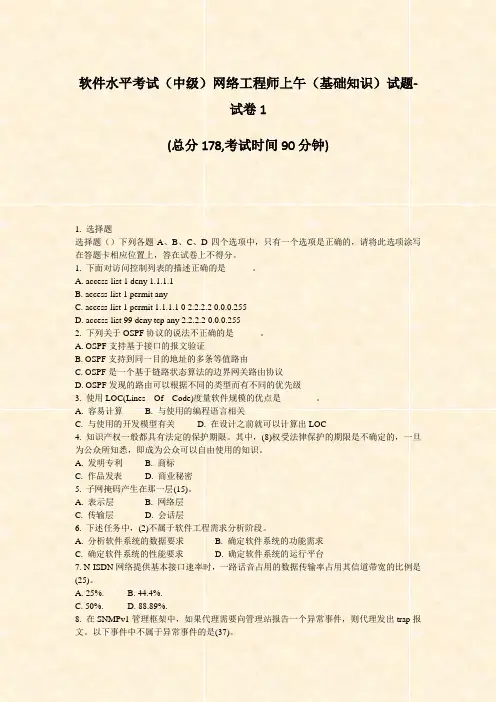

软件水平考试(中级)网络工程师上午(基础知识)试题-试卷1(总分178,考试时间90分钟)1. 选择题选择题()下列各题A、B、C、D四个选项中,只有一个选项是正确的,请将此选项涂写在答题卡相应位置上,答在试卷上不得分。

1. 下面对访问控制列表的描述正确的是______。

A. access-list 1 deny 1.1.1.1B. access-list 1 permit anyC. access-list 1 permit 1.1.1.1 0 2.2.2.2 0.0.0.255D. access-list 99 deny tcp any 2.2.2.2 0.0.0.2552. 下列关于OSPF协议的说法不正确的是______。

A. OSPF支持基于接口的报文验证B. OSPF支持到同一目的地址的多条等值路由C. OSPF是一个基于链路状态算法的边界网关路由协议D. OSPF发现的路由可以根据不同的类型而有不同的优先级3. 使用LOC(Lines Of Code)度量软件规模的优点是______。

A. 容易计算B. 与使用的编程语言相关C. 与使用的开发模型有关D. 在设计之前就可以计算出LOC4. 知识产权一般都具有法定的保护期限。

其中,(8)权受法律保护的期限是不确定的,一旦为公众所知悉,即成为公众可以自由使用的知识。

A. 发明专利B. 商标C. 作品发表D. 商业秘密5. 子网掩码产生在那一层(15)。

A. 表示层B. 网络层C. 传输层D. 会话层6. 下述任务中,(2)不属于软件工程需求分析阶段。

A. 分析软件系统的数据要求B. 确定软件系统的功能需求C. 确定软件系统的性能要求D. 确定软件系统的运行平台7. N-ISDN网络提供基本接口速率时,一路话音占用的数据传输率占用其信道带宽的比例是(25)。

A. 25%.B. 44.4%.C. 50%.D. 88.89%.8. 在SNMPv1管理框架中,如果代理需要向管理站报告一个异常事件,则代理发出trap报文。

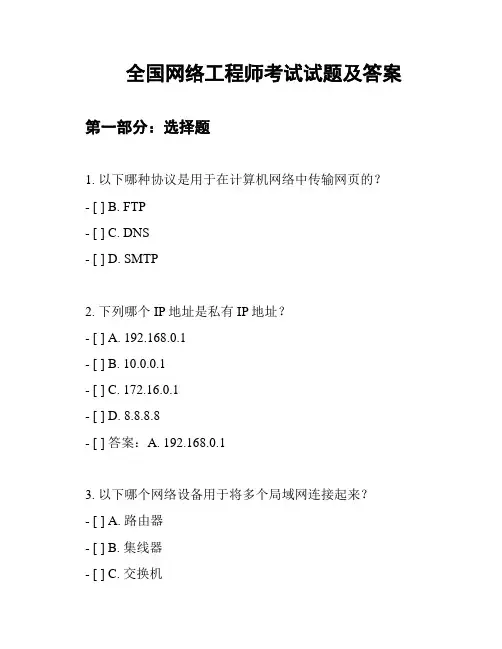

全国网络工程师考试试题及答案第一部分:选择题1. 以下哪种协议是用于在计算机网络中传输网页的?- [ ] B. FTP- [ ] C. DNS- [ ] D. SMTP2. 下列哪个IP地址是私有IP地址?- [ ] A. 192.168.0.1- [ ] B. 10.0.0.1- [ ] C. 172.16.0.1- [ ] D. 8.8.8.8- [ ] 答案:A. 192.168.0.13. 以下哪个网络设备用于将多个局域网连接起来?- [ ] A. 路由器- [ ] B. 集线器- [ ] C. 交换机- [ ] D. 网桥- [ ] 答案:A. 路由器4. 哪个协议用于将域名转换为对应的IP地址?- [ ] B. FTP- [ ] C. DNS- [ ] D. DHCP- [ ] 答案:C. DNS第二部分:填空题1. TCP/IP协议中,IP地址由________位二进制数组成。

- 答案:322. OSI模型中,物理层负责实现_________传输。

- 答案:比特3. 在计算机网络中,ARP用于将_________地址转换为_________地址。

- 答案:IP,MAC4. 在TCP/IP协议中,_______是可靠的、面向连接的传输协议。

- 答案:TCP第三部分:简答题2. 什么是子网掩码?- 答案:子网掩码是用于划分IP地址的网络部分和主机部分的。

它与IP地址进行逻辑与运算后,可以得到网络的网络地址。

3. 请简述路由器和交换机的区别。

- 答案:路由器是网络层设备,用于将不同网络之间的数据进行转发;交换机是数据链路层设备,用于在局域网内部转发数据。

4. 解释TCP三次握手的过程。

- 答案:第一次握手,客户端向服务器发送SYN包,请求建立连接;第二次握手,服务器收到SYN包后,回复ACK包,并发送自己的SYN包;第三次握手,客户端收到服务器的ACK和SYN包后,回复ACK包,建立连接。

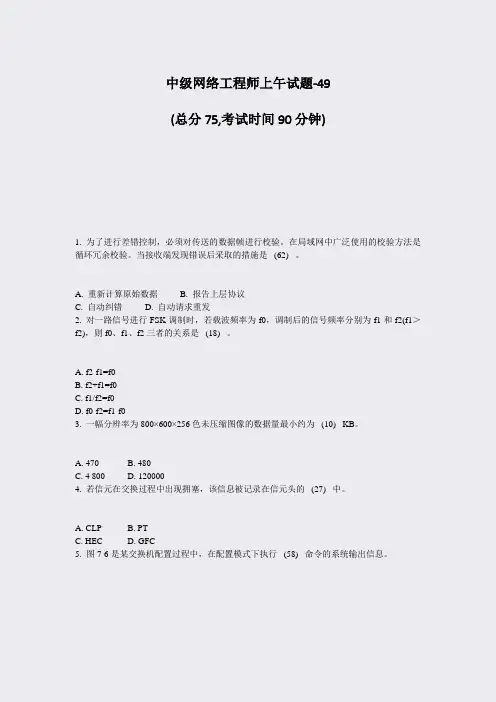

中级网络工程师上午试题-49(总分75,考试时间90分钟)1. 为了进行差错控制,必须对传送的数据帧进行校验。

在局域网中广泛使用的校验方法是循环冗余校验。

当接收端发现错误后采取的措施是 (62) 。

A. 重新计算原始数据B. 报告上层协议C. 自动纠错D. 自动请求重发2. 对一路信号进行FSK调制时,若载波频率为f0,调制后的信号频率分别为f1和f2(f1>f2),则f0、f1、f2三者的关系是 (18) 。

A. f2-f1=f0B. f2+f1=f0C. f1/f2=f0D. f0-f2=f1-f03. 一幅分辨率为800×600×256色未压缩图像的数据量最小约为 (10) KB。

A. 470B. 480C. 4 800D. 1200004. 若信元在交换过程中出现拥塞,该信息被记录在信元头的 (27) 中。

A. CLPB. PTC. HECD. GFC5. 图7-6是某交换机配置过程中,在配置模式下执行 (58) 命令的系统输出信息。

A. show spanning-treeB. show spanning-tree vlan 1C. show spanning-tree detailD. show spanning-tree summary6. 在系统转换的过程中,旧系统和新系统一起工作一段时间,再由新系统代替旧系统的转换策略称为 (15) 。

A. 直接转换B. 间接转换C. 分段转换D. 并行转换7. IPv6是下一代IP协议,其基本报头中的 (61) 字段指明了一个特定的信源向某个特定信宿发送的分组序列,各个中间路由器要对该分组序列进行特殊处理以满足应用程序的特殊传输需求。

A. Traffic ClassB. Flow LabelC. Next HeaderD. Hop Limit8. RS-232-C是目前常见的一种接口标准,它是由EIA组织制定的。

该标准的设计数据速率是 (21) b/s。

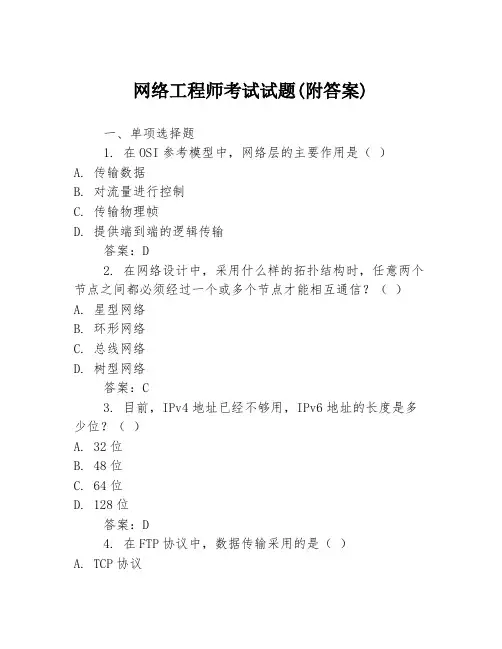

网络工程师考试试题(附答案)一、单项选择题1. 在OSI参考模型中,网络层的主要作用是()A. 传输数据B. 对流量进行控制C. 传输物理帧D. 提供端到端的逻辑传输答案:D2. 在网络设计中,采用什么样的拓扑结构时,任意两个节点之间都必须经过一个或多个节点才能相互通信?()A. 星型网络B. 环形网络C. 总线网络D. 树型网络答案:C3. 目前,IPv4地址已经不够用,IPv6地址的长度是多少位?()A. 32位B. 48位C. 64位D. 128位答案:D4. 在FTP协议中,数据传输采用的是()A. TCP协议B. UDP协议C. ICMP协议D. ARP协议答案:A5. 下列哪个命令可以查看到系统中的所有端口?()A. pingB. netstatC. ifconfigD. traceroute答案:B二、多项选择题1. 下列关于防火墙的说法正确的是()A. 防火墙可以拦截恶意软件B. 防火墙可以防止用户通过远程桌面连接到内部机器C. 防火墙可以防止从内部机器向外部传输信息D. 防火墙可以防止从外部机器向内部传输信息答案:A、D2. 下列关于广域网的说法正确的是()A. 广域网通常用于连接同一城市内的多个地方B. 广域网的传输速度通常比局域网慢C. 在广域网中,数据可以通过电话线、卫星等方式传输D. 广域网通常只使用TCP/IP协议答案:B、C3. 下列关于交换机的说法正确的是()A. 交换机可以在不同网络之间进行通信B. 交换机可以防止广播风暴C. 交换机可以提供负载均衡功能D. 交换机可以过滤MAC地址答案:B、C、D4. 下列关于动态主机配置协议(DHCP)的说法正确的是()A. DHCP可以自动为客户端分配IP地址B. DHCP只能在局域网内使用C. DHCP只能使用TCP/IP协议D. DHCP可以过滤特定的IP地址答案:A、B、C5. 下列关于网络拓扑结构的说法正确的是()A. 星型网络拓扑结构可以快速传输数据B. 集线器是总线网络的核心设备C. 环形网络拓扑结构可以防止数据碰撞D. 两台计算机之间的通信在总线网络中只能通过集线器进行答案:C三、简答题1. TCP/IP协议族中的TCP和UDP有何区别?TCP是面向连接的协议,提供可靠的数据传输,其传输速度较慢,适用于需要可靠传输的业务场景;而UDP是无连接的协议,不保证数据传输的可靠性,但传输速度较快,适用于需要实时性较高的业务场景。

软件水平考试(中级)网络工程师上午(基础知识)试题-试卷10(总分206,考试时间90分钟)1. 选择题选择题()下列各题A、B、C、D四个选项中,只有一个选项是正确的,请将此选项涂写在答题卡相应位置上,答在试卷上不得分。

1. 原型化方法是用户和设计者之间执行的一种交互构成,适用于______系统。

A. 需求不确定性高的B. 需求确定的C. 管理信息D. 实时2. 在软件开发过程中,抽取和整理用户要求并建立问题论域精确模型的过程叫做______。

A. 生存期B. 面向对象分析C. 面向对象程序设计D. 面向对象设计3. 在软件生存期中,用户的参与主要在______。

A. 软件定义阶段B. 软件开发阶段C. 软件维护阶段D. 整个软件生存期过程中4. 使用LOC(Lines Of Code)度量软件规模的优点是______。

A. 容易计算B. 与使用的编程语言相关C. 与使用的开发模型有关D. 在设计之前就可以计算出LOC5. 现有四级指令流水线分别完成取指、取数、运算、传达结果四步操作。

若完成上述操作的时间依次为9ns、10ns、6ns、8ns,则流水线的操作周期应设计为______ns。

A. 6B. 9C. 8D. 106. Kerberos是一种对服务请求进行认证的方法,下列(19)不是Kerberos的设计目标。

A. 授权B. 加密C. 认证D. 记账7. 虚拟局域网(Virtual LAN)是与地理位置无关的局域网的一个广播域,以下描述中,不属于增加VLAN的好处的是(2)。

A. 广播可以得到控制B. 机密数据可以得到保护C. 物理的界限限制了用户群的移动D. 交换机不需要重新配置8. SW-CMM为软件企业的过程能力提供了一个阶梯式的进化框架,将软件过程的成熟度分为5个等级。

在(7)使用定量分析来不断地改进和管理软件过程。

A. 优化级B. 管理级C. 定义级D. 可重复级9. 假设某计算机字长32位,存储容量8MB。

⽹络⼯程师考试试题精选(含答案)mi⽹络⼯程师考试试题(含答案)⼀、单项选择题1.开放最短路径优先协议()采⽤()算法计算最佳路由。

A.Dynamic-SearchB.Bellman-FordC.DijkstraD.Spanning-Tree【解析】OSPF使⽤链路状态算法()进⾏路由计算,L-S算法的核⼼就是Dijkstra。

【正确答案】C2.关于路由器,下列说法中正确的是。

A.路由器处理的信息量⽐交换机少,因⽽转发速度⽐交换机快B.对于同⼀⽬标,路由器只提供延迟最⼩的最佳路由C.通常的路由器可以⽀持多种⽹络层协议,并提供不同协议之间的分组转换D.路由器不但能够根据逻辑地址进⾏转发,⽽且可以根据物理地址进⾏转发【解析】路由器是第三层设备,要处理的内容⽐第⼆层设备交换机要多,因⽽转发速度⽐交换机慢。

虽然⼀些路由协议可以将延迟作为参数进⾏路由选择,但路由协议使⽤最多的参数是传输距离,此外还有其他的⼀些参数。

路由器只能够根据逻辑地址进⾏转发。

【正确答案】C3.在WindowsXP中⽤事件查看器查看⽇志⽂件,可看到的⽇志包括()。

A.⽤户访问⽇志、安全性⽇志和系统⽇志B.应⽤程序⽇志、安全性⽇志和系统⽇志C.⽹络攻击⽇志、安全性⽇志和记帐⽇志D.⽹络连接⽇志、安全性⽇志和服务⽇志【解析】【正确答案】B4.在以太⽹中使⽤CRC校验码,其⽣成多项式是。

【解析】谁都不会刻意记忆CRC编码的⽣成多项式。

但以太⽹帧格式的校验段总共有4个字节却是很多⼈熟识的,因此以太⽹的CRC码的⽣成多项式的最⾼阶必定是4*8=32,D是唯⼀满⾜条件的答案。

【正确答案】D5.在CPU与主存之间设置⾼速缓冲存储器Cache,其⽬的是为了②。

②A.扩⼤主存的存储容量B.提⾼CPU对主存的访问效率C.既扩⼤主存容量⼜提⾼存取速度D.提⾼外存储器的速度【解析】Cache是不具有扩⼤主存容量功能的,更不可能提⾼外存的访问速度。

但Cache的访问速度是在CPU和内存之间,可以提⾼CPU对内存的访问效率。

网络工程师考试题库1. TCP/IP协议是计算机网络中最重要的协议之一,请简单介绍TCP/IP协议的基本原理和作用。

TCP/IP协议是一组用于互联网通信的协议,其中TCP(传输控制协议)和IP(Internet协议)是最核心的协议。

TCP/IP协议基于分层的设计,共分为四层:网络接口层、网络层、传输层和应用层。

在TCP/IP协议中,IP负责将数据包从源主机发送到目的主机,通过IP地址来唯一标识主机和网络设备。

它的作用是实现互联网的寻址和路由功能。

而TCP协议负责保证数据的可靠传输,通过连接建立、数据分割和重组、流量控制和拥塞控制等机制,实现了端到端的可靠传输。

TCP协议是面向连接的协议,通过建立连接、传输数据和断开连接的方式来进行数据传输。

TCP/IP协议的作用是实现互联网上的数据通信,它可以在不同的网络之间进行数据传输,使得不同的计算机和网络设备能够相互通信和交换数据。

2. 请简要介绍IPv4和IPv6两种IP地址的区别和特点。

IPv4是目前广泛使用的IP地址版本,它使用32位地址,共有约42亿个可用地址。

IPv4采用点分十进制的格式表示IP地址(如192.168.0.1),其地址空间逐渐紧张,无法满足日益增长的互联网需求。

IPv6是IP地址的升级版本,采用128位地址,具有极其庞大的地址空间,约为IPv4地址空间的3.4 x 10^38倍。

IPv6地址采用八组四位十六进制数字表示(如2001:0db8:85a3:0000:0000:8a2e:0370:7334),解决了IPv4地址不足的问题。

IPv6相较于IPv4还具有以下特点:- 增加了地址空间,能够满足未来互联网的需求。

- 提供了更好的安全性和身份认证机制。

- 提供了更好的移动设备支持,使移动设备连接互联网更加方便。

- 支持组播和任播等新的通信方式。

3. 什么是子网掩码?它的作用是什么?子网掩码是一种32位的二进制数字,用于划分IP地址的网络部分和主机部分。

2023年中级软考《网络工程师》考试历年真题摘选附带答案第1卷一.全考点综合测验(共20题)1.【判断题】AES加密算法的秘钥长度为192或256位。

2.【单选题】以下哪个属于IPS的功能?()A.检测网络攻击B.网络流量检测C.实时异常告警D.以上都是3.【判断题】在信息安全领域,CIA通常是指:保密性、完整性和可用性。

4.【单选题】下列哪一种攻击方式不属于拒绝服务攻击:()。

A.LOphtCrackB.SynfloodC.SmurfD.PingofDeath5.【单选题】路由器产品提供完备的安全架构以及相应的安全模块,在软、硬件层面设置重重过滤,保护路由器业务安全。

其中不对的说法是:()。

A.路由器产品支持URPF,可以过滤大多数虚假IP泛洪攻击B.路由器产品支持CAR功能,可以有效限制泛洪攻击C.路由器产品不支持ACL配置功能,不能定制过滤规则6.【判断题】在SQLServer中具有sysadmin权限的用户可以通过xp_cmdshell存储扩展以system的权限执行任意系统命令。

()7.【单选题】如果对于程序变动的手工控制收效甚微,以下哪一种方法将是最有效的?()A.自动软件管理B.书面化制度C.书面化方案D.书面化标准8.【多选题】IT系统病毒泛滥的主要原因有哪些?A.主机和终端防病毒软件缺乏统一管理B.主机和终端防病毒软件没有设置为自动更新或更新周期较长C.防病毒服务器没有及时更新放病毒库D.缺乏防病毒应急处理流程和方案9.【多选题】机房出入控制措施包括:()A.机房接待前台须核查弄清业务系统安全区域的来访者的身份,并记录其进入和离开安全区域的日期与时间B.机房须告知进入安全区的来访者,该区域的安全要求和紧急情况下的行动步骤C.可采用强制性控制措施,对来访者的访问行为进行授权和验证D.要求所有进出机房人员佩带易于辨识的标识10.【单选题】网络隔离技术的目标是确保把有害的攻击隔离,在保证网络内部信息不外泄的前提下,完成网络间数据的安全交换。

网络工程师职业资格真题汇编一、选择题1. 下面哪个不是网络工程师职业资格的基本要求?A. 掌握计算机网络基础知识B. 具备网络规划与设计的能力C. 流利掌握至少一门编程语言D. 掌握网络安全技术和防护能力2. 哪一项是网络工程师在担任工作时的职责之一?A. 根据公司业务需求制定合理的网络规划方案B. 维护和管理公司内部服务器和数据库C. 编写和更新公司网站的前端代码D. 解决公司员工使用电脑时遇到的硬件问题3. 以下哪项是网络工程师在网络优化方面常用的技术?A. 防火墙的设置和配置B. 局域网的搭建和维护C. 无线网络信号的扩展D. 网络设备的选购和更新4. 当企业在网络设备方面有需求时,网络工程师应该:A. 根据需求选择合适的网络设备B. 直接购买最新型号的网络设备C. 与厂家签订长期供应合同D. 仅根据价格选择网络设备5. 以下哪个是网络工程师在网络故障排除时的常见操作?A. 重新启动所有网络设备B. 拔掉所有电脑的网线再重新插入C. 进行基本的网络连通测试D. 卸载并重新安装操作系统二、填空题1. OSI模型共分为____个层次。

2. 网络工程师可以通过____工具远程管理服务器。

3. VLAN是一种通过_____将局域网划分为多个虚拟网络的技术。

4. TCP/IP协议簇中的IP协议是负责____的协议。

5. DNS服务器的主要功能是将_____与______进行映射。

三、问答题1. 请简要介绍一下网络工程师的基本职责和技能要求。

2. 什么是DDoS攻击?请简要说明其原理及如何进行防护。

3. 如何规划一家企业的局域网架构?请列举至少三个要考虑的因素。

4. 请简要介绍一下网络工程师在网络设备选购方面的注意事项。

5. 请简要说明网络安全中的身份认证和访问控制是如何实现的。

四、综合题某公司拟对其现有网络进行升级改造,请你作为网络工程师,为该公司设计一个适合其业务需求的网络架构方案。

请至少包括以下内容:1. 网络拓扑结构:包括局域网、广域网、无线局域网等的布置和连接方式。

2001-2006 年网络工程师考试试题与答案2008年4月目录2001年网络工程师上午试题................................................... -3 - 2001年网络工程师下午试题................................................... -9 - 2001年网络工程师试题答案................................................... -14 - 2002年网络工程师上午试题................................................... -16 - 2002年网络工程师下午试题................................................... -23 - 2002年网络工程师试题答案................................................... -28 - 2003年网络工程师上午试题................................................... -31 - 2003年网络工程师下午试题................................................... -36 - 2003年网络工程师试题答案................................................... -45 - 2004年5月网络工程师上午试题............................................... -48 - 2004年5月网络工程师下午试题............................................... -53 - 2004年5月网络工程师试题答案............................................... -61 - 2004年11月网络工程师上午试题.............................................. -63 - 2004年11月网络工程师下午试题.............................................. -69 - 2004年11月网络工程师试题答案.............................................. -75 - 2005年5月网络工程师上午试题............................................... -78 - 2005年5月网络工程师下午试题............................................... -88 - 2005年5月网络工程师试题答案............................................... -94 - 2005年11月网络工程师上午试题.............................................. -97 - 2005年11月网络工程师下午试题.............................................. -103 - 2005年11月网络工程师试题答案.............................................. -110 - 2006年5月网络工程师上午试题............................................... -113 - 2006年5月网络工程师上午试题............................................... -122 - 2006年5月网络工程师试题答案............................................... -130 - 2006年11月网络工程师上午试题.............................................. -132 - 2006年11月网络工程师下午试题.............................................. -139 - 2006年11月网络工程师试题答案.............................................. -147 -(1) A. 10100 B. 01110 C.10101D.00011 ⑵ A. 广域网B.城域网C.局域网D.任意网 ⑶ A. NRZ B. AMI C.曼彻斯特 D.8B/10B ⑷ A. 20 %B.50 %C.70 %D.80 %A. C+Cm-1B.Cm-Cm-1C. Cm MOD 2D.(Cm-Cm-1)MoD 2(6)_,校验和对___(7)_进行校验。

网络工程师试题(精选8篇)篇1:网络工程师笔试题网络工程师笔试题(1)下列关于RPR技术的描述中,错误的是A)RPR与FDDI一样使用双环结构B)在RPR环中,源节点向目的节点成功发出的数据帧要由源节点从环中收回C)RPR环中每一个节点都执行SRP公平算法D)RPR能够在50ms内隔离出现故障的节点和光纤段(2)下列不属于无线接入技术的是A)APONB)Ad hocC)WiMAXD)WiFi(3)按照ITU标准,传输速率为622.080Mbps的标准是A)OC-3B)OC-12C)OC-48D)OC-192(4)下列关于光纤同轴电缆混合网HFC的描述中,错误的是A)HFC是一个双向传输系统B)Cable Modem利用频分多路复用方法将信道分为上行信道与下行信道C)Cable Modem传输方式分为对称式和非对称式两类D)HFC通过Cable Modem将光缆与同轴电缆连接起来(5)下列关于服务器技术的描述中,错误的.是A)热插拔功能允许用户在不切断电源的情况下更换硬盘、板卡等B)集群系统中一台主机出现故障时不会影响系统的正常服务C)服务器的可用性用MTBF描述D)服务器磁盘性能表现在磁盘存储容量与速度(6)一台交换机的总带宽为8.8 Gbps,如果该交换机拥有两个全双工1000Mbps光端口,那么最多还可以提供的全双工10/100Mbps电端口的数量是 A)12B)16C)24D)48(7)下列关于典型的高端路由器可靠性与可用性指标的描述中,错误的是 A)无故障连续工作时间大于1万小时B)系统故障恢复时间小于30分钟C)主备用系统切换时间小于50毫秒D)SDH接口自动保护切换时间小于50毫秒(8)EP地址块202.192.33:160/28的子网掩码可写为A)255.255.255.192B)255.255.255.224C)255.255.255.240D)255.255.255.248篇2:网络工程师试题及答案网络工程师试题及答案一、选择题1.无类域间路由CIDR技术出现在IP地址概念与划分技术的第__C__个阶段。

网络安全工程师考试试题1.FTP使用哪个TCP端口A.21使用哪个端口A.TCP 69 49 69 49使用哪个端口A.TCP 139 119 139 3894.FINGER服务使用哪个TCP端口A.695.DNS 查询queries工具中的DNS服务使用哪个端口A.UDP 53 23 23 536.在零传输Zone transfers中DNS服务使用哪个端口A.TCP 53 B. UDP 53 23 D. TCP 237.哪个端口被设计用作开始一个SNMP TrapA.TCP 161 B. UDP 161 162 D. TCP 1698.在C/S环境中,以下哪个是建立一个完整TCP连接的正确顺序A.SYN,SYN/ACK,ACK B.Passive Open,Active Open,ACK,ACK C.SYN,ACK/SYN,ACK D.Active Open /Passive Open,ACK,ACK 9.TCP/IP的通信过程是A.——SYN/ACK——>,<——ACK,——SYN/ACK——> B.——SYN/ACK——>,<——SYN/ACK——,——ACK——> C.——SYN——>,<——ACK,——SYN——>,<——ACK——D.——SYN——>,<——SYN/ACK——,——ACK——>10.TCP握手中,缩写RST指的是什么A.Reset B.Response C.Reply State D.RestA.A类 B.B类 C.C类 D.D类A.A类 B.B类 C.C类 D.D类A.A类 B.B类 C.C类 D.D类14.OSI模型中哪一层最难进行安全防护A.网络层 B.传输层 C.应用层 D.表示层15.Rlogin在哪个TCP端口运行A.114 B.513 C.212 D.27116.以下哪个标准描述了典型的安全服务和OSI模型中7层的对应关系A.ISO/IEC 7498-2 B.BS 7799 C.通用评估准则 D.IATF17.SSH的用户鉴别组件运行在OSI的哪一层A.传输层 B.网络层 C.会话层 D.物理层18.Ethernet MAC地址是多少位A.36位 B.32位 C.24位 D.48位19.Visa和MasterCard共同开发的用于信用卡交易的安全协议是什么A.SSL B.SET C.PPTP D.三重DES20.互联网的管理是A.集中式的 B.半集中式的 C.分布式的 D.半分布式的21.互联网目前主要使用以下哪个协议A.SNA B.DECnet C.TCP/IP D.MAP22.以下哪个是被动攻击的例子A.通信量分析 B.消息修改 C.消息延迟 D.消息删减23.以下哪个不属于防火墙典型的组件或者功能A.协议过滤 B.应用网关 C.扩展的日志容量 D.数据包路由24.挑选密码算法最重要应该考虑A.安全和授权 B.速度和专利 C.速度和安全 D.专利和授权25.下面关于PGP和PEM说法不对的是A.它们都能加密消息 B.它们都能签名 C.它们用法一样 D.都基于公钥技术26.Kerberos能够防止哪种攻击A.隧道攻击 B.重放攻击 C.破坏性攻击 D.过程攻击27.以下哪个与电子邮件系统没有直接关系A.PEM B.PGP C. D.28.对防火墙的描述不对的是A.防火墙能够执行安全策略 B.防火墙能够产生审计日志C.防火墙能够限制组织安全状况的暴露 D.防火墙能够防病毒29.下列几个OSI层中,哪一层既提供机密性服务又提供完整性服务A.数据链路层 B.物理层 C.应用层 D.表示层30.下列几个OSI层中,哪一层能够提供访问控制服务A.传输层 B.表示层 C.会话层 D.数据链路层31.以下哪个是可以用于连接两个或多个局域网最简单的网络装置A.路由器 B.网桥 C.网关 D.防火墙32.以下哪个是局域网中常见的被动威胁A.拒绝式服务攻击 B.IP欺骗 C.嗅探 D.消息服务的修改33.下列哪种设备是在OSI的多个层上工作的A.网桥 B.网关 C.路由器 D.中继器34.“如果任何一条线路坏了,那么只有连在这条线路上的终端受影响;”上述情况发生在哪种拓扑结构的网络中A.星型网 B.树型网 C.环型网 D.混合网35.OSI模型中,哪一层可以进行“错误检测和纠正”工作A.数据链路层 B.物理层 C.网络层 D.应用层36.以下哪种安全机制不能用于实现“机密性服务”A.加密 B.访问控制 C.通信填充 D.路由控制37.拒绝式服务攻击会影响信息系统的哪个特性A.完整性 B.可用性 C.机密性 D.可控性38.以下哪些问题是最严重的,以至于能够导致一个组织完全不能保证其关键数据或系统的机密性、完整性和可用性A.缺少审计记录和安全报告 B.缺少安全监控措施,并且没有有效的安全管理规划C.没有访问控制措施,灾难恢复计划也不充分 D.缺少入侵检测,没有警报器和警卫39.以下哪个是技术性最强的计算机系统攻击手法A.口令猜测 B.数据包侦听 C.口令破解 D.数据包欺骗40.某个计算机系统遭到了38000次攻击,其中有65%成功,而这中间又有96%没有被检测到,检测到的则有74%没有上报,那么总共上报了多少次攻击A.144 B.388 C.267 D.72141.以下那个鉴别方法具有最高的准确率,从而可以代替电子银行中所使用的个人标识号PINA.虹膜检测 B.声音检测 C.掌纹检测 D.指纹检测42.以下那个最不适合由数据库管理员来负责A.数据管理 B.信息系统管理 C.系统安全 D.信息系统规划43.MAC地址是:A.一个48位地址,它用12个16进制数表示B.一个32位地址,它用12个16进制数表示C.一个48位地址,它用16个10进制数表示D.一个32位地址,它用16个10进制数表示44.职责分离的主要目的是A.不允许任何一个人可以从头到尾整个控制某一交易或者活动;B.不同部门的雇员不可以在一起工作;C.对于所有的资源都必须有保护措施;D.对于所有的设备都必须有操作控制措施;45.在一个单独的计算机上或者一个孤立的网络环境中,以下那个措施对于防止病毒以及防止程序被盗窃是不起作用的A.可以提醒雇员制作一些受保护可执行程序的非授权拷贝并存储在系统硬盘上;B.禁止任何人将可执行程序从一张软盘上复制到另一张软盘上;C.对任何企图将可执行程序复制到硬盘上的行为提出警告;D.禁止任何人在外来的软盘上执行程序;46.以下哪种做法是正确的“职责分离”做法A.程序员不允许访问产品数据文件; B.程序员可以使用系统控制台C.控制台操作员可以操作磁带和硬盘; D.磁带操作员可以使用系统控制台;47.以下哪个是数据库管理员DBA可以行使的职责A.系统容量规划 B.计算机的操作 C.应用程序开发 D.应用程序维护48.移动的用户在访问主机时使用以下哪种鉴别机制会存在安全问题A.动态密码机制 B.基于位置的机制 C.OTP机制 D.挑战-反应机制49.以下哪种访问控制策略需要安全标签A.基于角色的策略 B.基于标识的策略 C.用户指向的策略 D.强制访问控制策略50.下面哪个既提供完整性服务又提供机密性服务A.数字签名 B.加密 C.密码校验值 D.访问控制51.在信息系统安全中,风险由以下哪两种因素共同构成的A.攻击和脆弱性 B.威胁和攻击 C.威胁和脆弱性 D.威胁和破坏52.在信息系统安全中,暴露由以下哪两种因素共同构成的A.攻击和脆弱性 B.威胁和攻击 C.威胁和脆弱性 D.威胁和破坏53.以下哪种鉴别方法最好A.鉴别用户是什么 B.鉴别用户有什么C.鉴别用户知道什么 D.鉴别用户有什么和知道什么54.在Windows NT/2K中,哪些成员可以修改新建文件或文件夹的默认共享设置A.域管理员 B.域用户 C.所有人 D.管理员55.Apache 服务器对目录的默认访问控制是什么A.“Deny”from“All” B.Order Deny,“All”C.Order Deny,Allow D.“Allow”from“All”56.Windows NT中,存放注册日志和命令的文件夹是哪里A.\%Systemroot%\system32 B.\%Systemroot%\systemC.\%Systemroot%\system32\config D.\%Systemroot%57.Windows NT中哪个文件夹存放SAM文件A.\%Systemroot% B.\%Systemroot%\system32\samC.\%Systemroot%\system32\config D.\%Systemroot%\config58.要求用户必须登陆,并且用户有能力创建群组标识的最低安全级别是哪一级A.D B.C1 C.C2 D.B159.Windows NT的安全标识SID串是由当前时间、计算机名称和另外一个计算机变量共同产生的,这个变量是什么A.击键速度 B.用户网络地址C.处理当前用户模式线程所花费CPU的时间 D.PING的响应时间60.Windows NT的客体描述符中除了包含所有者的SID、组的SID之外,还包括以下的哪两个A.自主访问控制列表和访问控制入口 B.访问控制入口和受控的时间C.受控的时间和强制访问控制列表 D.强制访问控制列表和自主访问控制列表61.在NT中,哪个工具可以修改的全部注册表值A. B. C. D.62.在NT中,如果已经禁止了对注册表的访问,那么黑客能够绕过这个限制吗怎样实现A.不可以 B.可以通过时间服务来启动注册表编辑器C.可以通过在本地计算机删除文件 D.可以通过poledit命令63.在NT中,怎样使用注册表编辑器来严格限制对注册表的访问A.HKEY_CURRENT_CONFIG,连接网络注册、登陆密码、插入用户IDB.HKEY_LOCAL_MACHINE,浏览用户的轮廓目录,选择; C.HKEY_USERS,浏览用户的轮廓目录,选择; D.HKEY_USERS,连接网络注册、登陆密码、插入用户ID64.NT/2K安全模型中哪个关键组件能够保证用户有权力访问某些特定的资源 A.LONGON 过程LP B.安全帐号管理SAM C.安全参考监控器SRM D.本地安全授权LSA65.在下面的NT/2K安全模型的空白处,应该是哪个安全组件 A.LONGON过程LP B.安全帐号管理SAM C.安全参考监控器SRM D.本地安全授权LSA66.NT/2K模型符合哪个安全级别 A.B2 B.C2 C.B1 D.C167.以下哪个工具可以抹去所有NT/2K配置,并将其还原到初始状态 A. B. C. D.68.NT服务器中,文件存储在哪个位置A.\%SystemRoot%\logs B.\%SystemRoot%\System32\logs C.\%SystemRoot%\System32\Config D.\%SystemRoot%\Config69.备份NT/2K的注册表可以使用以下哪个命令A.ntbackupBACKUP PATH/R B.ntbackupBACKUP PATH/s C.ntbackupBACKUP PATH/F D.ntbackupBACKUP PATH/B 70.默认情况下,Window 2000域之间的信任关系有什么特点 A.只能单向,可以传递 B.只能单向,不可传递 C.可以双向,可以传递 D.可以双向,不可传递71.信息安全管理最关注的是A.外部恶意攻击 B.病毒对PC的影响 C.内部恶意攻击 D.病毒对网络的影响72.从风险管理的角度,以下哪种方法不可取 A.接受风险 B.分散风险 C.转移风险 D.拖延风险73. ISMS文档体系中第一层文件是 A.信息安全方针政策 B.信息安全工作程序 C.信息安全作业指导书 D.信息安全工作记录74.以下哪种风险被定义为合理的风险A.最小的风险 B.可接收风险 C.残余风险 D.总风险75.从目前的情况看,对所有的计算机系统来说,以下哪种威胁是最为严重的,可能造成巨大的损害A.没有充分训练或粗心的用户 B.分包商和承包商 C.Hackers和Crackers D.心怀不满的雇员76.以下哪种措施既可以起到保护的作用还能起到恢复的作用 A.对参观者进行登记B.备份 C.实施业务持续性计划 D.口令77.如果将风险管理分为风险评估和风险减缓,那么以下哪个不属于风险减缓的内容A.计算风险 B.选择合适的安全措施 C.实现安全措施 D.接受残余风险78.通常最好由谁来确定系统和数据的敏感性级别 A.审计师 B.终端用户 C.拥有人D.系统分析员79.风险分析的目的是A.在实施保护所需的成本与风险可能造成的影响之间进行技术平衡; B.在实施保护所需的成本与风险可能造成的影响之间进行运作平衡; C.在实施保护所需的成本与风险可能造成的影响之间进行经济平衡; D.在实施保护所需的成本与风险可能造成的影响之间进行法律平衡;80.以下哪个不属于信息安全的三要素之一 A. 机密性 B. 完整性 C.抗抵赖性 D.可用性81.ISO/IEC 17799源于以下哪个标准779982.ISMS指的是什么A.信息安全管理B.信息系统管理体系C.信息系统管理安全D.信息安全管理体系83.在确定威胁的可能性时,可以不考虑以下哪个 A. 威胁源 B. 潜在弱点 C. 现有控制措施 D.攻击所产生的负面影响84.在风险分析中,以下哪种说法是正确的A. 定量影响分析的主要优点是它对风险进行排序并对那些需要立即改善的环节进行标识;B. 定性影响分析可以很容易地对控制进行成本收益分析;C. 定量影响分析不能用在对控制进行的成本收益分析中;D. 定量影响分析的主要优点是它对影响大小给出了一个度量;85.通常情况下,怎样计算风险A. 将威胁可能性等级乘以威胁影响就得出了风险;B. 将威胁可能性等级加上威胁影响就得出了风险;C. 用威胁影响除以威胁的发生概率就得出了风险;D. 用威胁概率作为指数对威胁影响进行乘方运算就得出了风险;86.用于确保发送者不能否认发送过信息、接收者不能否认接受过信息的安全控制是 A.通信保护 B.访问控制实施 C.抗抵赖性服务 D.交易隐私控制87.在BS779-2:2002版中,下列对P-D-C-A过程的描述错误的是 A. P代表PLAN,即建立ISMS环境&风险评估 B. D代表DO ,即实现并运行ISMS C. C代表CHECK,即监控和审查ISMS D. A代表ACT,即执行ISMS88.在风险分析中,下列不属于软件资产的是:A.计算机操作系统 B.网络操作系统 C.应用软件源代码 D.外来恶意代码89.资产的敏感性通常怎样进行划分 A.绝密、机密、秘密、敏感 B.机密、秘密、敏感和公开C.绝密、机密、秘密、敏感和公开等五类D.绝密、高度机密、秘密、敏感和公开等五类90.以下密码使用方法中正确的是: A.将密码记录在日记本上以避免忘记; B.任何情况下均不得使用临时性密码; C.密码中的字母不得重复;D.不要使用全部由字母组成的密码;91.SSE-CMM中第4级的名称是什么A.充分定义级 B.计划和跟踪级 C.连续改进级 D.量化控制级92.IPSEC中的ESP机制最主要的作用是什么A.确认信息包的来源 B.进行完整性验证 C.提供机密性服务 D.抗重放攻击93.IPSEC的抗重放服务的实现原理是什么 A.使用序列号以及滑动窗口原理来实现; B.使用消息认证码的校验值来实现C.在数据包中包含一个将要被认证的共享秘密或密钥来实现 D.使用ESP隧道模式对IP 包进行封装即可实现;94.密码出口政策最严格的是以下哪个国家A.法国 B.美国 C.爱尔兰 D.新加坡95.我国的国家秘密分为几级 A.3 B.4 C.5 D.696.在业务持续性计划中,RTO指的是什么 A.灾难备份和恢复 B.恢复技术项目 C.业务恢复时间目标 D.业务恢复点目标97.Window nt/2k中的.pwl文件是99.局域网络标准对应OSI模型的哪几层A.上三层 B.只对应网络层 C.下3层 D.只对应物理层100.TCP/IP的第四层有两个协议,分别是TCP和UDP,TCP协议的特点是什么UDP协议的特点是什么A.TCP提供面向连接的路服务,UDP提供无连接的数据报服务 B.TCP提供面向连接的路服务,UDP提供有连接的数据报服务 C.UDP提供面向连接的路服务,TCP提供有连接的数据报服务 D.UDP提供面向连接的路服务,TCP提供无连接的数据报服务。

网络平安相关试题========================= 平安协议=============================●以下关于IPsec协议的描述中,正确的是()。

(2014年)A. IPsec认证头(AH)不供应数据加密服务。

B. IPsec封装平安负荷(ESP)用于数据完整性认证和数据源认证C. IPsec的传输模式对原来的IP数据报进行了封装和加密,再加上了新IP头D. IPsec通过应用层的Web服务建立平安连接●关于IPSec的描述中,正确的是()(2014年)A. AH协议供应加密服务B. ESP协议比AH协议更简洁C. ESP协议供应身份认证D. IPSec在传输层供应服务●IPSec协议中负责对IP数据报加密的部分是( )。

A.封装平安负载(ESP)B. 鉴别包头(AH)C. Internet密钥交换(IKE)D. 以上都不是●IPSec中平安关联(Security Associations)三元组是()。

(2012年)A.<平安参数索引SPI,目标IP地址,平安协议>B.<平安参数索引SPI,源IP地址,数字证书>C.<平安参数索引SPI,目标IP地址,数字证书>D.<平安参数索引SPI,源IP地址,平安协议>●s接受()协议实现平安站点访问A. SSLB. IPSecC. PGPD.SET●下面哪个协议属于第三层VPN协议。

()A.TCP B.IPsec C.PPPOE D SSL●()是支持电子邮件加密的协议(2013年)A. PGPB.PKIC.SETD.Kerberos●平安电子邮件运用( )协议(2012年)A.PGPB. SC.MIMED.DES●平安电子邮件协议PGP 不支持()。

A.确认发送者的身份B.确认电子邮件未被修改C.防止非授权者阅读电子邮件D.压缩电子邮件大小●下列不属于电子邮件协议的是()。

( 2012年)A·POP3B·SMTPC·SNMPD·IMAP4●支持平安Web服务的协议是()(2012年)A. SB. WINSC. SOAPD.●S的平安机制工作在(),而S- 的平安机制工作在()(2011年)A.网络层B.传输层C.应用层D.物理层A.网络层B.传输层C.应用层D.物理层●在TCP/IP协议分组结构中,SNMP是在( )协议之上的异步请求/响应协议。

(2013年)A.TCPB.UDPC.D.P2P●下列平安协议中,和TLS功能相像的协议是()。

(2012年)A·PGPB·SSLC·SD·IPSec●ICMP协议属于因特网中的()协议,ICMP协议数据单元封装在()中。

A.数据链路层 B.网络层 C.传输层 D.会话层A.以太帧 B.TCP段 C.UDP数据报 D.IP数据报●下面能正确表示L2TP数据包封装格式的是()。

(2013年)----------------------------------------- over -----------------------------------------=========================== 数字签名============================●数字签名功能不包括()(2008年)A.防止发送方的抵赖行为B.发送方身份确认C.接受方身份确认D.发送数据的完整性●用户B收到用户A带数字签名的消息M, 为了验证M的真实性,首先须要从CA获得用户的数字证书,并利用()验证该证书的真伪,然后利用()验证M的真实性。

(2012年)A. CA的公钥B. B 的私钥C. A的公钥D. B的公钥●利用报文摘要算法生成报文摘要的目的是( )。

(2013年)A.验证通信对方的身份,防止假冒B.对传输数据进行加密,防止数据被窃听C.防止发送方否认发送过的数据D.防止发送的报文被篡改●Alice向Bob发送数字签名的消息M,则不正确的说法是()。

(2009年)A. Alice可以保证Bob收到消息MB. Alice不能否认发送过来的消息MC.Bob不能编造或变更消息MD. Bob可以验证消息M的确来源于Alice●下图所示为一种数字签名方案,网上传送的报文是(),防止A抵赖的证据是()(2010年)A的私钥D A B的公钥E B B的私钥D B A的公钥E AP PA. PB. D A(P)C. E b(D A(P))D. D A●报文摘要算法MD5的输出是()位,SHA-1的输出是()位。

(2010年)A. 56B. 128C.160D.168A. 56B. 128C.160D.168●某报文的长度是1000字节,利用MD5计算出来的报文摘要长度是()位,利用SHA计算出来的报文长度是()位。

(2011年)A. 64B. 128C.256D.160A. 64B. 128C.256D.160●下列算法中,()属于摘要算法。

A.DESB.MD5C.Diffie-HellmanD. AES●下列选项中,同属于报文摘要算法的是()(2011年)A. DES和MD5B. MD5和SHA-1C. RSA和SHA-1D. DES和RSA●下列不属于报文验证算法的是(C )(2016年上半年)A.MD5B. SHA-1C.RC4D.HMAC========================= 加密解密===========================●高级加密标准AES支持的3种密钥长度中不包括()。

A.56B.128C.192D.256●在报文摘要算法MD5中,首先要进行明文分组和填充,其中分组时明文报文摘要依据()位分组A.128B.256C.512D.1024●3DES是一种()算法。

(2012年)A. 共享秘钥B.公开秘钥C.报文摘要D.访问限制●3DES的秘钥长度是(C )(2016年上半年)A.56B. 112C. 128D.168●公钥体系中,用户甲发送给用户乙的数据要用( ) 进行加密。

(2011年)A. 甲的公钥B.甲的私钥C.乙的公钥D. 乙的私钥。

●公钥体系中,私钥用于(),公钥用于()(2010年)A.解密和签名B.加密和签名C.解密和认证D. 加密和认证A.解密和签名B.加密和签名C.解密和认证D. 加密和认证●以下关于加密算法的叙述中,正确的是()(2010年)A. DES算法接受128位的秘钥进行加密B. DES算法接受两个不同的秘钥进行加密C.三重DES算法接受3个不同的秘钥进行加密D.三重DES算法接受2个不同的秘钥进行加密●利用三重DES进行加密,以下说法正确的是( ) (2013年)。

A.三重DES的密钥长度是56位B.三重DES运用三个不同的密钥进行三次加密C.三重DES的平安性高于DESD.三重DES的加密速度比DES加密速度快●IEEE802.11i所接受的加密算法为()(2010年)A.DESB.3DESC.IDEAD. AES●IEEE802.1x是一种基于( )认证协议。

(2015年)A .用户ID B. 报文 C. MAC地址 D. SSID ●两个公司希望通过Internet传输大量敏感数据,从信息源到目的地之间的传输数据以密文形式出现,而且不希望由于在传输点运用特殊的平安单元而增加开支,最合适的加密方式是(),运用会话秘钥算法效率最高的是()(2009年)A. 链路加密B.节点加密C.端到端加密D.混合加密A. RSAB. RC-5C. MD5D.ECC●在Wi-Fi平安协议中,WPA和WEP相比,接受了( )。

(2013年)A.较短的初始化向量B.更强的加密算法C.共享密钥认证方案D.临时密钥以削减平安风险●无线局域网接受了多种平安协议进行数据加密和身份认证,其中不包括( )。

A.高级加密标准AESB.公钥加密算法RSAC.访问限制协议802.1xD.有线等价协议WEP●以下关于WLAN平安标准IEEE 802.11i的描述中,错误的是( )。

A.接受了高级加密标准AESB.运用有线等价协议(WEP)进行加密C.接受802.1x实现访问限制D.定义了新的密钥交换协议TKIP●IEEE802.11定义了无线网的平安协议WEP。

下列选项中,关于WEP的描述不正确的是( )。

A.WEP运用RC4流加密协议B.WEP支持40位密钥和128位密钥C.WEP支持端到端的加密和认证D.WEP是一种对称密钥机制●IEEE802.11i定义的平安协议和用户审核接受的协议分别是( )。

A.PGP和RC4B.WEP和CHAPC.TKIP和EAPD.AES和CMP●在Kerberos系统中,运用一次性秘钥和()来防止重放攻击。

(2009年)A.时间戳B.数字签名C.序列号D.数字证书●在Kerberos系统中,用户首先向( )申请初始票据,然后从( )获得会话秘钥。

A.域名服务器DNSB. 认证服务器ASC. 票据授予服务器GTSD. 认证中心CA●Kerberos是一种( )。

(2015上半年)(44)A .加密算法 B 签名算法 C 认证服务 D 病毒========================= 计算机病毒==========================●杀毒软件报告发觉病毒Macro.Melissa, 由该病毒名称可以推断出该病毒类型是()这类病毒主要感染目标是()。

(2010年)A. 文件型B. 引导性C.书目型D. 宏病毒A. .EXE或.COM可执行文件B.WORD或EXECEL文件C. DLL系统文件D.磁盘引导区●为什么说蠕虫是独立式的?()A、蠕虫不进行复制B、蠕虫不向其他计算机进行传播C、蠕虫不须要宿主计算机来传播D、蠕虫不携带有效负载●哪种恶意代码通过召集互联网上的服务器来通过发送大量的业务量攻击目标服务器?()A、蠕虫B、特洛伊木马C、DOS攻击D、DDOS攻击●哪一项不是特洛伊木马所窃取的信息()A、计算机名字B、硬件信息C、QQ用户密码D、系统文件●哪一项不是特洛伊木马的常见名字?()A、TROJ_WIDGET.B、TROJ_FLOOD.BLDR ●哪一项不是蠕虫病毒的常用命名规则?()A、W32/KLEZ.3862●下面病毒中,属于蠕虫病毒的是()(2011年)A.Worm.sasserB. Trojan.QQPSWC. Backdoor.IRCBotD. Macro.Melissa●下面对后门特征和行为的描述正确的是?()A、为计算机系统隐私开启访问入口的程序B、大量占用计算机的系统资源,造成计算机瘫痪C、对互联网的目标主机进行攻击D、找寻电子邮件的地址进行发送垃圾邮件●哪一项不是后门的传播方式?()A、电子邮件B、光盘、软盘等介质C、WEB下载D、IRC●计算机感染特洛伊木马后的典型现象是()(2008年)A.程序异样退出B.有未知程序试图建立网络连接C.邮箱被垃圾邮件填满D.Windows系统黑屏●下面关于ARP木马的描述中,错误的是( ) (2009年)A.ARP木马利用ARP协议漏洞实施破坏B.ARP木马发作时可导致网络不稳定甚至瘫痪C.ARP木马破坏网络的物理连接D.ARP木马把虚假的网关MAC地址发送给受害主机●在下面4中病毒中,()可以远程限制网络中的计算机。