TCP的客户 服务器 端口扫描程序设计

- 格式:doc

- 大小:250.00 KB

- 文档页数:16

表 1 目标主机不同设置情况下的扫描结果1.引言由于每一个端口都对应了相应的服务, 支持 IP_HDRINCL 选项的设置。

扫描程序界面如图 1 所示。

TCP Connect()扫描由于不需 要 使 用 原 始 套 接 字 实 现 , 需单 独构造一个扫描线程实现, 其扫描数据包的发送过程为: 声明一 个套接字, 设置套接字选项, 设置套接字为非阻塞, 调用 connect 所以某一端口开放 也就意味着其对应的服务也在运行。

利用端口扫描的结果, 我们 可以掌握主机的运行状况, 帮助我们判断有没有后门程序在运 行, 关闭不需要的服务等提供条件。

当然, 黑客通过端口扫描也 可以发现系统的弱点, 为进一步进行攻击提供条件。

本文使用 V C6.0 作为编程工具, 在 Windows2000 平台下, 使 用 Windows 原始套接字实现带有特殊标志字段数据包的产生、 发送, 并实现对目标主机响应数据包的嗅探。

利用数据包嗅探过 程分析俘获到的响应数据包, 得到 TCP 数据单元头部的六个 1 位标志字段的内容。

通过对已知目标主机的端口状态及其响应 的分析, 进而得到一些规律, 应用这些规律可以进一步帮助我们判断目标主机端口是否开放。

2. TCP 端口扫描原理 2.1 TCP 实现原理 函数。

该扫描过程主要应用了 TCP Connect () 函数实现, connect 函数返回值判断目标端口是否开放。

根据 原始套接字扫描是一种比较复杂的扫描过程, 需要手动设 置 TCP 和 IP 的 头 部 字 段 。

Windows 系统 下 Windows2000 或 WindowsXP/S erver 2003 支持原始套接字。

构造并发送原始套接 字扫描过程如下: 声明一个原始套接字, 设置 IP_HDRINCL 选项 以构造 TCP 和 IP 的头部字段, 填充套接字 IP 首部( 在这里将目 标主机 IP 填入) , 填充 TCP 首部( 在这里将目标主机端口填入) , 计算校验和, 发送数据包。

tcp端⼝扫描与syn扫描连接⽹络设备时,⼀般都会在⽹络设备端选取0-65535之间的⼀个端⼝进⾏连接,端⼝扫描是指:检查⽹络设备上0-65535号端⼝哪些端⼝是开启状态。

如果⿊客扫描到某⽹络设备的80端⼝是开启状态,那么很有可能是web服务,此时⿊客会使⽤⼀些⼿段攻击web服务器,这样⼀来,端⼝扫描会增加服务器的安全负担,因此⼀般⽹络都会阻⽌端⼝扫描。

当然端⼝扫描对于防御性渗透测试也⾮常有⽤。

我们可以扫描⾃⼰的系统来确定哪些服务暴露给了⽹络,这样我们就能有针对性的对系统的配置进⾏检查。

本节属于解释的是端⼝扫描的原理。

⼀、TCP扫描 使⽤socket创建套接字,利⽤三次握⼿协议来判断⽬标端⼝是否存活。

原理:1、扫描端向⽬标端发送SYN请求建⽴连接2、⽬标端收到请求后,回复ACK同意连接并同意发送SYN请求建⽴连接3、扫描端收到后,发送ACK同意,此时三次握⼿完成,以此来判断端⼝是否存活TCP扫描的python实现过程importtimeimportsocketout_time=1deftcp_scan(ip,port):try:s=socket.socket(socket.AF_INET,socket.SOCK_STREAM) #建⽴socket连接,TCP协议s.settimeout(out_time) #设置超时时间c=s.connect_ex((ip,port)) #与⽬标端建⽴连接,成功但会 0ifc==0:print("%s:%sopen!"%(ip,port))exceptExceptionase:print(e)s.close()s_time=time.time()ip="10.32.1.238" #⽬标机ipforiinrange(20,50): #扫描端⼝的范围tcp_scan(ip,i)e_time=time.time()print(e_time-s_time) ⼆、SYN扫描 为针对TCP扫描,⽬前有种防御⽅式:若发现⽹络中的某台设备进⾏了端⼝扫描,会将其加⼊⿊名单。

课程设计题目:端口扫描程序设计院、系:计算机科学与技术学院网络工程系班级:学号:姓名:同组成员:指导教师:成绩:一.系统设计的目标:扫描器是网络信息收集的一种方法,从功能上可分为漏洞扫描器和端口扫描器。

通过此次课程设计,能够掌握漏洞、端口的基础知识,掌握扫描器的基本原理并设计实现端口扫描和漏洞扫描程序。

二.系统原理:常用的端口扫描技术有以下几种:2.1 TCP connect()扫描:2.1.1简介:这是最基本的TCP扫描,操作系统提供的connect()系统调用可以用来与每一个感兴趣的目标计算机的端口进行连接。

如果端口处于侦听状态,那么connect()就能成功。

否则,这个端口是不能用的,即没有提供服务。

2.2.2优点:不需要任何权限。

系统中的任何用户都有权利使用这个调用。

另一个好处就是速度,如果对每个目标端口以线性的方式,使用单独的connect()调用,那么将会花费相当长的时间,使用者可以通过同时打开多个套接字来加速扫描。

使用非阻塞I/O允许你设置一个低的时间用尽周期,同时观察多个套接字。

2.2.3 缺点:很容易被察觉,并且被防火墙将扫描信息包过滤掉。

目标计算机的logs文件会显示一连串的连接和连接出错消息,并且能很快使它关闭。

2.2 TCP SYN扫描:2.2.1简介:这种技术通常认为是“半开放”扫描,这是因为扫描程序不必要打开一个完全的TCP 连接。

扫描程序发送的是一个SYN数据包,好象准备打开一个实际的连接并等待反应一样(参考TCP的三次握手建立一个TCP连接的过程)。

一个SYN|ACK的返回信息表示端口处于侦听状态:返回RST表示端口没有处于侦听态。

如果收到一个SYN|ACK,则扫描程序必须再发送一个RST信号,来关闭这个连接过程。

2.2.2优点:一般不会在目标计算机上留下记录。

2.2.3缺点:必须要有root权限才能建立自己的SYN数据包。

2.3 TCP FIN 扫描:2.3.1简介:SYN扫描虽然是“半开放”方式扫描,但在某些时候也不能完全隐藏扫描者的动作,防火墙和包过滤器会对管理员指定的端口进行监视,有的程序能检测到这些扫描。

服务器端口扫描与安全防护方案随着互联网的快速发展,服务器安全问题日益受到重视。

其中,服务器端口扫描是黑客常用的入侵手段之一。

通过扫描服务器开放的端口,黑客可以获取服务器的信息,甚至实施攻击。

因此,加强服务器端口扫描的安全防护至关重要。

本文将介绍服务器端口扫描的原理、常见的扫描方法以及相应的安全防护方案。

一、服务器端口扫描原理服务器端口扫描是指黑客通过扫描目标服务器的端口,探测服务器开放的端口及相应的服务。

通过端口扫描,黑客可以获取服务器的操作系统信息、服务版本信息等,为下一步的攻击做准备。

常见的服务器端口扫描方法包括TCP扫描、UDP扫描、SYN扫描等。

1. TCP扫描:TCP扫描是最常见的端口扫描方法之一。

黑客通过向目标服务器发送TCP连接请求,根据服务器的响应来判断端口是否开放。

如果服务器响应了连接请求,说明端口是开放的;如果服务器返回拒绝连接的消息,说明端口是关闭的。

2. UDP扫描:UDP扫描是通过向目标服务器发送UDP数据包来扫描端口。

与TCP扫描不同,UDP扫描不需要建立连接,只需发送数据包即可。

但由于UDP协议的特性,UDP扫描的准确性较低。

3. SYN扫描:SYN扫描是一种隐蔽性较高的扫描方法。

黑客通过向目标服务器发送SYN包,但不完成三次握手过程,从而探测端口是否开放。

如果服务器响应了SYN包,说明端口是开放的;如果服务器未响应,说明端口是关闭的。

二、服务器端口扫描的安全风险服务器端口扫描给服务器带来了严重的安全风险。

一旦黑客成功扫描到服务器开放的端口,就可能进行后续的攻击,如暴力破解、拒绝服务攻击等。

服务器端口扫描的安全风险主要包括以下几个方面:1. 信息泄露:通过端口扫描,黑客可以获取服务器的操作系统信息、服务版本信息等敏感信息,为后续攻击提供便利。

2. 拒绝服务攻击:黑客可以通过扫描服务器的开放端口,发起大量的连接请求,导致服务器资源耗尽,从而实施拒绝服务攻击。

3. 暴力破解:通过扫描服务器的开放端口,黑客可以获取登录界面的信息,从而进行暴力破解,获取管理员权限。

计算机网络课程设计论文题目:简单端口扫描程序的实现院(部)名称:计算机科学与工程学院学生姓名:专业:学号:指导教师姓名:报告提交时间:报告答辩时间:(不填)目录一、设计要求 (3)二、开发环境与工具 (3)三、设计原理 (3)四、系统功能描述及软件模块划分 (3)五、设计步骤 (5)六、关键问题及其解决方法 (5)七、设计结果 (15)八、软件使用说明 (16)九、参考资料 (16)一、设计要求本系统实现了一个简单的端口扫描器。

1. 使用端口扫描对一台主机进行扫描.一台主机上有哪些端口是打开的;2. 对一个网段进行 IP 扫描.显示出一个网段内有哪些主机是开机的。

二、开发环境与工具Windows的pc机Jdk包.:具备网络环境并连入Internet。

三、设计原理IP地址和端口被称作套接字.它代表一个TCP连接的一个连接端。

为了获得TCP服务.必须在发送机的一个端口上和接收机的一个端口上建立连接。

TCP连接用两个连接端来区别.也就是(连接端1.连接端2)。

连接端互相发送数据包。

端口扫描是在应用程序运行在 TCP 或者 UDP 协议之上工作的, 这些协议是众多应用程序使用的传输机制,端口扫描是通过扫描主机确定哪一些 TCP 和UDP 端口可以访问的过程. 端口扫描常见的几种类型: TCP Connect()扫描 SYN 扫描 NULL 扫描 ACK 扫描 Xmas-Tree Dumb 扫描。

Ping命令经常用来对TCP/IP网络进行诊断。

通过目标计算机发送一个数据包.让它将这个数据包反送回来.如果返回的数据包和发送的数据包一致.那就是说你的PING命令成功了。

通过这样对返回的数据进行分析.就能判断计算机是否开着.或者这个数据包从发送到返回需要多少时间。

Tracert命令用来跟踪一个消息从一台计算机到另一台计算机所走的路径. rusers和finger 通过这两个命令.你能收集到目标计算机上的有关用户的消息。

端口扫描程序的设计与实现端口扫描程序的设计与实现1. 简介端口扫描程序是一种用来探测目标主机开放的网络端口的工具。

它通过向目标主机发送特定的网络消息,然后根据返回的消息判断该端口是否开放。

2. 设计思路2.1 输入端口扫描程序的输入通常包括目标主机的IP地质和要扫描的端口范围。

2.2 扫描过程扫描程序通过创建一个或多个线程来并发地扫描目标主机。

每个线程都会尝试连接目标主机的一个端口,并等待一段时间来判断端口是否开放。

如果端口开放,则将其记录下来。

2.3 输出扫描完成后,程序会将扫描结果输出到一个文件中。

每行记录一个开放的端口信息,包括目标主机的IP地质和开放的端口号。

3. 实现3.1 编程语言端口扫描程序可以用各种编程语言来实现,如、Java、C等。

选择合适的语言取决于开发者的个人喜好和实际需求。

3.2 网络连接程序需要使用Socket库来进行网络连接。

通过建立TCP连接或发送UDP消息来目标主机的端口状态。

3.3 多线程为了提高扫描速度,可以使用多线程来并发地扫描目标主机的端口。

每个线程独立地连接一个端口并等待返回消息。

3.4 错误处理在程序运行过程中可能会遇到各种错误,如网络连接失败、目标主机不可达等。

为了使程序具备鲁棒性,需要对这些错误进行适当的处理。

4. 特点与应用4.1 特点端口扫描程序可以用于检测目标主机的安全性,找出可能的漏洞和攻击面。

程序具备高效、快速、并发的特点,能够在短时间内扫描大量的端口。

4.2 应用网络管理员可以使用端口扫描程序来评估网络的安全性。

渗透人员可以利用端口扫描程序来发现目标主机的弱点。

系统管理员可以使用端口扫描程序来查找网络中的活跃主机和开放端口。

以上是端口扫描程序的设计与实现的简要介绍。

希望对您有所帮助!。

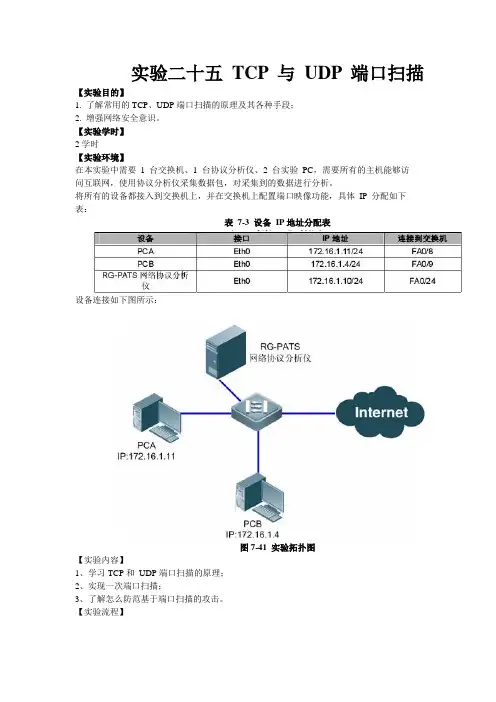

实验二十五TCP 与UDP 端口扫描【实验目的】1. 了解常用的TCP、UDP端口扫描的原理及其各种手段;2. 增强网络安全意识。

【实验学时】2学时【实验环境】在本实验中需要1 台交换机、1 台协议分析仪、2 台实验PC,需要所有的主机能够访问互联网,使用协议分析仪采集数据包,对采集到的数据进行分析。

将所有的设备都接入到交换机上,并在交换机上配置端口映像功能,具体IP 分配如下表:表7-3 设备IP地址分配表设备连接如下图所示:图7-41 实验拓扑图【实验内容】1、学习TCP和UDP端口扫描的原理;2、实现一次端口扫描;3、了解怎么防范基于端口扫描的攻击。

【实验流程】图7-42 实验流程图【实验原理】端口的基础知识:为了了解扫描的工作原理,首先简单介绍一下端口的基本知识。

端口是TCP协议中所定义的,TCP协议通过套接字(socket)建立起两台计算机之间的网络连接。

套接字采用[IP地址:端口号]的形式来定义,通过套接字中不同的端口号可以区别同一台计算机上开启的不同TCP 和UDP 连接进程。

对于两台计算机间的任一个TCP 连接,一台计算机的一个[IP 地址:端口]套接字会和另一台计算机的一个[IP 地址:端口]套接字相对应,彼此标识着源端、目的端上数据包传输的源进程和目标进程。

这样网络上传输的数据包就可以由套接字中的IP 地址和端口号找到需要传输的主机和连接进程了。

由此可见,端口和服务进程一一对应,通过扫描开放的端口,就可以判断出计算机中正在运行的服务进程。

TCP/UDP 的端口号在0~65535 范围之内,其中1024 以下的端口保留给常用的网络服务。

例如:21 端口为FTP 服务,23 端口为TELNET 服务,25 端口为SMTP 服务,80 端口为HTTP服务,110 端口为POP3服务等。

TCP报文头格式:要进行TCP/UDP端口扫描,必须对TCP和UDP 的报文进行全面的了解,下图是TCP的报文格式,图7-43 TCP报文源端口:这是源设备发出TCP段的进程的16比特端口号。

端口扫描程序的设计与实现

端口扫描程序的设计与实现

简介

设计目标

端口扫描程序的设计目标如下:

快速:能够在最短的时间内扫描目标主机上的所有端口。

精确:能够准确判断目标主机上端口的开放与关闭状态。

轻量:具有较小的资源占用,不会对目标主机和网络造成过多负担。

可扩展:能够灵活扩展功能,满足不同场景下的需求。

设计思路

端口扫描程序的设计思路如下:

1. 确定目标主机:输入目标主机的IP地质或域名。

2. 确定扫描范围:指定要扫描的端口范围,默认为常用端口范围。

3. 并发扫描:使用多个线程扫描目标主机上的端口,提高扫描效率。

4. 端口连接:针对每个要扫描的端口,尝试建立TCP连接,判断端口是否开放。

5. 扫描结果展示:将扫描结果以可读的方式输出,包括开放的端口和关闭的端口。

实现步骤

端口扫描程序的实现步骤如下:

1. 解析参数:根据命令行参数解析目标主机和端口范围。

2. 并发扫描:创建多个线程,并发执行端口扫描任务。

3. 端口扫描:每个线程负责扫描指定范围内的端口,并判断端口是否开放。

4. 扫描结果:将扫描结果保存到一个数据结构中,包括开放的端口和关闭的端口。

实现工具

端口扫描程序可以使用语言实现,借助的socket库可以进行网络连接,使用的多线程库可以实现并发扫描。

示例代码

以下是一个简单的端口扫描程序的示例代码:

import socket

import threading target_host = \。

C语言实现端口扫描一、简介端口扫描是一种用于查找网络安全漏洞的技术,它能够检查服务器上打开的端口,并找出潜在的安全风险。

它可以帮助用户保护网络,防止黑客入侵和木马病毒的攻击。

本文将介绍如何使用C语言实现端口扫描。

二、实现端口扫描的原理实现端口扫描的原理是对目标主机进行TCP和UDP数据包扫描,通过观察目标主机响应来确定开放的端口。

当一个端口已经打开,对应的服务将回复一个带有TCP包头信息的数据包。

三、实现端口扫描的C语言代码下面是实现端口扫描的C语言代码:#include <stdio.h>#include <sys/socket.h>#include <arpa/inet.h>#include <unistd.h>#include <string.h>int main(int argc, char** argv)int sock = 0;struct sockaddr_in serv_addr;char* ip = argv[1];int start_port = atoi(argv[2]);int end_port = atoi(argv[3]);char buffer[1024] = {0};//循环扫描端口for(int port = start_port; port <= end_port; port++)// 创建Socketif ((sock = socket(AF_INET, SOCK_STREAM, 0)) < 0)printf("Socket creation error \n");continue;}memset(&serv_addr, '0', sizeof(serv_addr));serv_addr.sin_family = AF_INET;serv_addr.sin_port = htons(port);// Convert IPv4 and IPv6 addresses from text to binary form if (inet_pton(AF_INET, ip, &serv_addr.sin_addr)<=0)printf("Invalid address/ Address not supported \n"); continue;}//连接到目标主机if (connect(sock, (struct sockaddr *)&serv_addr, sizeof(serv_addr)) < 0)//连接失败表示端口关闭printf("Port %d is closed \n", port);continue;}//连接成功表示端口开放printf("Port %d is open \n", port);close(sock);}return 0;。

端⼝扫描器的⼏种代码实现⽅案 搞安全的应该都知道端⼝扫描在渗透测试、漏洞扫描过程中的重要性,其与URL爬⾍等技术构成了漏洞扫描的第⼀阶段,即⽬标信息收集。

因此能否开发出⼀款⾼效稳定的端⼝扫描器,往往决定了漏洞扫描器的好坏。

那么说到端⼝扫描器,我们往往会先想到nmap、masscan等神器,它们是这个领域的标杆。

但本篇并不是为了介绍这⼏款⼯具,⽽是谈谈如何⾃研⼀款⾼效稳定的端⼝扫描器。

端⼝扫描器,顾名思义就是为了探测服务器上的某个端⼝是否开放,究其原理可以分为很多种探测⽅式,⽐如tcp三次握⼿扫描,syn扫描等等,本篇并不打算详细介绍这些扫描⽅式的区别,有兴趣的可以看下nmap的⽂档,对这⼏种扫描⽅式有详细的介绍。

那么说下本⽂重点,基于这⼏天我研究并尝试利⽤python、go开发tcp扫描器、tcp-syn扫描器,以及对⽐它们之间的速度性能、稳定性差异情况,将测试结果在此做个记录,并分享⼀下代码以及⽅案。

说明:⽂章结尾将给出本篇所使⽤代码的Github地址,可供⼤家测试,代码测试环境为centos7。

scan for Python Socket Python的Socket模块可以创建套接字,创建tcp三次握⼿连接,以此探测⽬标端⼝是否存活。

本篇将使⽤socket模块编写tcp扫描以及syn 扫描,并对⽐两者的差异。

tcp scan 快来看代码:1#! -*- coding:utf-8 -*-2import time3import socket4 socket_timeout = 0.15def tcp_scan(ip,port):6try:7 s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)8 s.settimeout(socket_timeout)9 c=s.connect_ex((ip,port))10if c==0:11print “%s:%s is open” % (ip,port)12else :13# print “%s:%s is not open” % (ip,port)14pass15except Exception,e:16print e17 s.close()18if__name__== “__main__” :19 s_time = time.time()20 ip = “14.215.177.38”21for port in range(0,1024):22 ” ‘ 此处可⽤协作 ‘ ”23 tcp_scan(ip,port)24 e_time = time.time()25print “scan time is “ ,e_time-s_time 运⾏结果: 说明⼀下:可以看到此代码扫描1024个端⼝⽤了102s,当然代码并没有⽤多线程、协程等⽅式提⾼扫描效率(使⽤协程测试过扫65535个端⼝⽤时400s左右),因为python在这⽅⾯的能⼒⽐较弱;由于扫描过程中会建⽴tcp三次握⼿,因此⽐较消耗资源。

端口扫描原理及工具端口扫描是指通过发送指定的网络数据包,来识别目标主机上开放的网络端口的过程。

每个网络服务都通过一个唯一的端口号来进行通信,端口扫描可以帮助网络管理员或黑客确定目标主机上运行的服务和应用程序,并对其进行评估和攻击。

1.TCP连接扫描:这是最常用的端口扫描方法。

它通过建立一个完整的TCP连接来确定端口是否开放。

扫描程序向目标主机的每个端口发送一个TCPSYN包,如果收到目标主机返回的TCPACK包,说明端口开放;如果收到目标主机返回的TCPRST包,说明端口关闭。

2.UDP扫描:与TCP连接扫描不同,UDP扫描发送的是UDP数据包。

目标主机根据传入的UDP数据包决定是否响应,如果有响应,表示端口开放;如果没有响应,表示端口关闭。

由于UDP是面向无连接的协议,所以UDP扫描相对于TCP连接扫描来说更加复杂和耗时,而且结果也不太可靠。

3.SYN扫描:与TCP连接扫描类似,SYN扫描也是通过发送TCPSYN包来判断端口是否开放。

不同之处在于,SYN扫描不与目标主机建立完成的TCP连接,而是在发送完TCPSYN包之后立即发送一个TCPRST包,以提高扫描速度。

目标主机收到TCPSYN包后,如果端口开放,会返回一个TCPSYN/ACK或者一个RST包;如果端口关闭,会返回一个TCPRST包。

常用的端口扫描工具:1. Nmap:Nmap是一款功能强大的网络扫描工具,支持多种扫描技术和扫描方法。

它可以通过TCP连接扫描、UDP扫描、SYN扫描等方法,快速和准确地扫描目标主机的开放端口和运行的服务。

2. Nessus:Nessus是一款网络漏洞扫描工具,可以帮助管理员发现目标主机上的安全漏洞和弱点。

除了端口扫描功能外,Nessus还可以对目标主机进行漏洞验证和安全评估。

3. Zenmap:Zenmap是Nmap的图形界面版本,提供了更直观和友好的用户界面。

它可以通过点击按钮和选项来进行端口扫描,并以图形化的方式展示扫描结果。

网络主机端口扫描系统设计与实现一、引言网络主机端口扫描是指通过发送一系列网络数据包来检测目标主机上哪些端口是开放的。

端口扫描在网络安全领域中起着重要的作用,它可以帮助安全人员识别网络中存在的漏洞和弱点。

本文将介绍一个网络主机端口扫描系统的设计和实现。

二、系统设计1.功能需求(1)根据用户输入的目标主机IP地址和端口范围,对目标主机上的端口进行扫描;(2)支持常见的扫描方法,如TCP SYN扫描、TCP connect扫描和UDP扫描;(3)显示扫描结果,包括开放端口和关闭端口;(4)支持多线程的扫描,提高扫描速度;(5)支持用户自定义的扫描策略,如扫描超时时间、扫描线程数量等;(6)提供图形化界面,方便用户操作和查看结果。

2.系统架构本系统的架构主要包括用户界面模块、扫描模块和结果显示模块。

用户界面模块:用于接收用户输入的目标主机IP地址和端口范围,以及自定义的扫描策略。

用户界面可以采用图形化界面或命令行界面。

扫描模块:根据用户输入的目标主机信息和扫描策略,使用相应的扫描方法对目标主机进行端口扫描。

如果用户选择了多线程扫描,该模块需要进行线程管理和任务分配。

结果显示模块:将扫描结果展示给用户,包括开放端口和关闭端口。

可以采用图形化界面或命令行界面来展示结果。

3.系统流程(1)用户通过用户界面模块输入目标主机IP地址和端口范围。

(2)用户选择扫描方法和自定义的扫描策略。

(3)用户点击开始扫描按钮。

(4)扫描模块接收用户的输入,并根据扫描策略选择相应的扫描方法。

(5)扫描模块根据扫描方法对目标主机进行端口扫描,如果是多线程扫描,则进行线程管理和任务分配。

(6)扫描模块将扫描结果返回给结果显示模块。

(7)结果显示模块将扫描结果展示给用户。

四、系统实现本节将介绍如何实现一个基于Python语言的网络主机端口扫描系统。

1.实现框架可以使用Python的标准库socket来实现端口扫描。

(1)创建一个socket对象;(2)设置socket的超时时间;(3)使用socket的connect函数连接目标主机的指定端口;(4)根据连接的结果判断端口是否开放;(5)根据用户输入的端口范围,循环执行上述步骤,对目标主机的多个端口进行扫描。

网络主机扫描程序的设计与实现网络主机扫描程序的设计与实现一、简介网络主机扫描程序是一种用于主机发现与端口扫描的工具。

它通过发送ICMP和TCP/UDP报文来探测网络上活跃的主机,还可以扫描这些主机的开放端口。

网络主机扫描程序在网络安全评估、系统管理以及漏洞扫描等领域中得到广泛应用。

二、设计目标网络主机扫描程序的设计目标主要包括:1. 快速高效:能够快速扫描大规模的网络主机,提高扫描效率。

2. 准确可靠:能够准确地识别活跃的主机和开放的端口,并提供准确的扫描结果。

3. 可扩展性:能够灵活扩展功能,满足不同用户的需求。

4. 用户友好:提供简洁易用的用户界面,方便用户使用和操作。

三、设计原理网络主机扫描程序的设计原理主要包括以下几个方面:1. 主机发现:通过发送ICMP报文来判断目标主机是否活跃。

常用的方法有发送Ping请求和发送ARP请求。

2. 端口扫描:通过发送TCP和UDP报文来判断目标主机的端口状态。

常用的方法有全连接扫描、半开放扫描和综合扫描。

3. 扫描策略:可以根据需求选择扫描的目标地质范围、端口范围、扫描速度等参数。

4. 结果输出:将扫描结果以可读形式输出,如文本、、CSV等格式。

四、实现步骤网络主机扫描程序的实现步骤包括以下几个阶段:1. 参数解析:解析命令行参数,获取扫描目标和扫描选项。

2. 主机发现:根据目标地质范围发送ICMP或ARP请求,判断目标主机是否活跃。

3. 端口扫描:根据扫描选项和目标主机的活跃状态,发送TCP/UDP报文来判断目标主机的端口状态。

4. 结果输出:将扫描结果按照指定格式输出到文件或打印到控制台。

5. 异常处理:处理网络连接超时、目标主机不可达等异常情况。

五、实现工具和技术网络主机扫描程序可以使用多种编程语言和工具来实现,如、C、Nmap等。

常用的技术包括:1. 网络编程:使用Socket库进行网络通信,发送和接收报文。

2. 多线程/多进程:利用并发编程技术提高扫描效率。

tcp syn扫描的实现原理TCP SYN扫描是一种常用的网络扫描技术,用于探测目标主机上开放的端口。

本文将介绍TCP SYN扫描的实现原理。

在深入探讨TCP SYN扫描之前,我们先了解一下TCP协议。

TCP (Transmission Control Protocol)是一种面向连接的、可靠的传输层协议。

它使用三次握手建立连接,并通过序号和确认号进行数据传输的可靠性保证。

TCP SYN扫描利用了TCP协议的这种连接建立过程。

它的原理是向目标主机发送TCP SYN包,并等待目标主机的响应。

如果目标主机返回了一个TCP SYN/ACK包,表示该端口是开放的;如果目标主机返回了一个RST包,表示该端口是关闭的。

TCP SYN扫描的具体实现过程如下:1. 扫描目标端口范围:首先,扫描器需要确定要扫描的目标主机和端口范围。

一般来说,扫描器会选择常见的端口(如80、443等)或者指定特定的端口范围。

2. 构造TCP SYN包:扫描器会构造一个TCP SYN包,其中包含源IP 地址、目标IP地址、源端口号、目标端口号等信息。

这个包的目的是模拟一个TCP连接请求。

3. 发送TCP SYN包:扫描器向目标主机发送构造好的TCP SYN包,并等待响应。

4. 分析响应:扫描器接收到目标主机的响应后,会分析响应包的内容。

如果收到了一个TCP SYN/ACK包,表示该端口是开放的;如果收到了一个RST包,表示该端口是关闭的。

5. 记录结果:扫描器会将扫描结果记录下来,以供后续分析和利用。

需要注意的是,TCP SYN扫描是一种被动的扫描技术,不会对目标主机产生明显的负载。

因为它只完成了TCP连接的建立过程,而没有进行数据传输。

这使得TCP SYN扫描在网络中比较隐蔽,不容易被探测到。

然而,由于TCP SYN扫描利用了TCP协议的一些特性,也存在一些缺点和限制。

首先,目标主机可能配置了防火墙或入侵检测系统(IDS),可以检测到TCP SYN扫描并对其采取相应的防御措施。

海南大学信息科学技术学院《安全扫描技术》TCP的客户/服务器/端口扫描程序设计学号: ______姓名:年级: 2010级 __________专业:信息安全 ______指导老师:** ____目录1实验目的及要求 (1)2实验的背景及意义 (1)3实验流程 (1)4实验内容与步骤 (3)5实验代码 (5)5.1 TCP服务器程序: (5)5.2 TCP客户端: (8)5.3 TCP端口扫描: (10)6实验操作手册 (11)7实验总结 (14)1实验目的及要求(1)、熟悉Microsoft Visual Studio 2006编程环境。

(2)、了解TCP客户/服务器/扫描端口的模型原理。

(3)、熟悉Socket编程原理,掌握简单的套接字编程。

2实验的背景及意义(1)、TCP客户和服务器TCP是面向连接的,所谓面向连接,就是当计算机双方通信时必需先建立连接,然后数据传送,最后拆除连接三个过程并且TCP在建立连接时又分三步走:第一步是请求端(客户端)发送一个包含SYN即同步(Synchronize)标志的TCP报文,SYN同步报文会指明客户端使用的端口以及TCP连接的初始序号;第二步,服务器在收到客户端的SYN报文后,将返回一个SYN+ACK的报文,表示客户端的请求被接受,同时TCP 序号被加一,ACK即确认(Acknowledgement)。

第三步,客户端也返回一个确认报文ACK给服务器端,同样TCP序列号被加一,到此一个TCP连接完成。

然后才开始通信的第二步:数据处理。

这就是所说的TCP三次握手(Three-way Handshake)。

简单的说就是:(C:客户端,S:服务端) C:SYN到S S:如成功--返回给C(SYN+ACK) C:如成功---返回给S(ACK)以上是正常的建立连接方式(2)、TCP端口扫描“端口”在计算机网络领域中是个非常重要的概念。

它是专门为计算机通信而设计的,它不是硬件,不同于计算机中的“插槽”,可以说是个“软插槽”。

如果有需要的话,一台计算机中可以有上万个端口。

端口是由TCP/IP协议定义的。

其中规定,用IP地址和端口作为套接字,它代表TCP连接的一个连接端,一般称为Socket。

具体来说,就是用[IP:端口]来定位一台主机中的进程。

可以做这样的比喻,端口相当于两台计算机进程间的大门,可以随便定义,其目的只是为了让两台计算机能够找到对方的进程。

计算机就像一座大楼,这个大楼有好多入口(端口),进到不同的入口中就可以找到不同的公司(进程)。

如果要和远程主机A的程序通信,那么只要把数据发向[A:端口]就可以实现通信了。

可见,端口与进程是一一对应的,如果某个进程正在等待连接,称之为该进程正在监听,那么就会出现与它相对应的端口。

由此可见,入侵者通过扫描端口,便可以判断出目标计算机有哪些通信进程正在等待连接,这也是端口扫描的主要目的。

3实验流程(1)、TCP客户程序和服务器程序流程图程序分两部分:客户程序和服务器程序。

工作过程是:服务器首先启动,它创建套接字之后等待客户的连接;客户启动后创建套接字,然后和服务器建立连接;建立连接后,客户接收键盘输入,然后将数据发送到服务器,服务器收到到数据后,将接收到的字符在屏幕上显示出来。

或者服务器接收键盘输入,然后将数据发送到客户机,客户机收到数据后,将接收到的字符在屏幕上显示出来。

(2)4实验内容与步骤所用函数及结构体参考:1、创建套接字——socket()功能:使用前创建一个新的套接字格式:SOCKET PASCAL FAR socket(int af, int type, int procotol);参数:af:代表网络地址族,目前只有一种取值是有效的,即AF_INET,代表internet地址族;Type:代表网络协议类型,SOCK_DGRAM代表UDP协议,SOCK_STREAM代表TCP协议;Protocol:指定网络地址族的特殊协议,目前无用,赋值0即可。

返回值为SOCKET,若返回INVALID_SOCKET则失败。

2、指定本地地址——bind()功能:将套接字地址与所创建的套接字号联系起来。

格式:int PASCAL FAR bind(SOCKET s, const struct sockaddr FAR * name, int namelen);参数:s: 是由socket()调用返回的并且未作连接的套接字描述符(套接字号)。

其它:没有错误,bind()返回0,否则SOCKET_ERROR地址结构说明:struct sockaddr_in{short sin_family;//AF_INETu_short sin_port;//16位端口号,网络字节顺序struct in_addr sin_addr;//32位IP地址,网络字节顺序char sin_zero[8];//保留}3、建立套接字连接——connect()和accept()功能:共同完成连接工作格式:int PASCAL FAR connect(SOCKET s, const struct sockaddr FAR * name, int namelen); SOCKET PASCAL FAR accept(SOCKET s, struct sockaddr FAR * name, int FAR * addrlen);参数:s: 是由socket()调用返回的并且未作连接的套接字描述符(套接字号)。

4、监听连接——listen()功能:用于面向连接服务器,表明它愿意接收连接。

格式:int PASCAL FAR listen(SOCKET s, int backlog);5、数据传输——send()与recv()功能:数据的发送与接收格式:int PASCAL FAR send(SOCKET s, const char FAR* buf, int len, int flags);int PASCAL FAR recv(SOCKET s, const char FAR * buf, int len, int flags);参数:buf:指向存有传输数据的缓冲区的指针。

6、多路复用——select()功能:用来检测一个或多个套接字状态。

格式:int PASCAL FAR select(int nfds, fd_set FAR* readfds, fd_set FAR* writefds,fd_set FAR * exceptfds, const struct timeval FAR* timeout);参数:readfds:指向要做读检测的指针writefds:指向要做写检测的指针exceptfds:指向要检测是否出错的指针timeout:最大等待时间7、关闭套接字——closesocket()功能:关闭套接字s格式:BOOL PASCAL FAR closesocket (SOCKET s);8、WSADATA类型和LPWSADATA类型WSADATA类型是一个结构,描述了Socket库的一些相关信息,其结构定义如下:typedef struct WSAData {WORD wVersion;WORD wHighVersion;char szDescription[WSADESCRIPTION_LEN+1];char szSystemStatus[WSASYS_STATUS_LEN+1];unsigned short iMaxSockets;unsigned short iMaxUdpDg;char FAR * lpVendorInfo;} WSADATA;typedef WSADATA FAR *LPWSADATA;值得注意的就是wVersion字段,存储了Socket的版本类型。

LPWSADATA是WSADATA的指针类型。

它们不用程序员手动填写,而是通过Socket的初始化函数WSAStartup读取出来。

9、sockaddr_in、in_addr类型sockaddr_in定义了socket发送和接收数据包的地址。

定义:struct sockaddr_in {short sin_family;u_short sin_port;struct in_addr sin_addr;char sin_zero[8];};其中in_addr的定义如下:struct in_addr {union {struct { u_char s_b1,s_b2,s_b3,s_b4; } S_un_b;struct { u_short s_w1,s_w2; } S_un_w;u_long S_addr;} S_un;首先阐述in_addr的含义,很显然它是一个存储ip地址的联合体,有三种表达方式:(1)用四个字节来表示IP地址的四个数字;(2)用两个双字节来表示IP地址;(3)用一个长整型来表示IP地址。

给in_addr赋值的一种最简单方法是使用inet_addr函数,它可以把一个代表IP地址的字符串赋值转换为in_addr 类型,如addrto.sin_addr.s_addr=inet_addr("192.168.0.2");本例子中由于是广播地址,所以没有使用这个函数。

其反函数是inet_ntoa,可以把一个in_addr类型转换为一个字符串。

sockaddr_in的含义比in_addr的含义要广泛,其各个字段的含义和取值如下:第一个字段short sin_family,代表网络地址族,如前所述,只能取值AF_INET;第二个字段u_short sin_port,代表IP地址端口,由程序员指定;第三个字段struct in_addr sin_addr,代表IP地址;第四个字段char sin_zero[8],是为了保证sockaddr_in与SOCKADDR类型的长度相等而填充进来的字段。

5实验代码5.1TCP服务器程序:#include <winsock.h>#include <windows.h>#include <stdio.h>#include <stdlib.h>#pragma comment (lib, "Ws2_32.lib")SOCKET sock1,sock2;//创建套接字--socket()int sin_size ;struct sockaddr_in my_addr,their_addr;//是一个存放协议族协议族,端口地址,存储IP的结构,为和sockaddr兼容而保持的补足8字节char name[20];//初始化函数Tcpvoid Init(){const WORD wMinver=0x0101;//固定wMinver的数值WSADATA wsadata;printf("\n\n\n Server: TCP\n\n\n");//建立套接字if(0!=WSAStartup(wMinver,&wsadata))perror("Start socket error!");if(INV ALID_SOCKET==(sock1=socket(AF_INET,SOCK_STREAM,0)))perror("Create socket error!");my_addr.sin_family=AF_INET;my_addr.sin_addr.S_un.S_addr=INADDR_ANY;my_addr.sin_port=htons(1000);if(SOCKET_ERROR==bind(sock1,(struct sockaddr*)&my_addr,sizeof(my_addr)))//将套接字地址与所创建的套接字号联系起来{perror("Binding stream socket");exit(1);}//开始侦听if(SOCKET_ERROR==listen(sock1,5)){perror("Listening stream socket");exit(1);}//接受连接printf(" Ready to serve client. Please connect...\n\n\n");sin_size = sizeof(struct sockaddr_in);if((sock2=accept(sock1,(struct sockaddr *)&their_addr,&sin_size))==-1){perror("Accepting stream socket");exit(1);}printf(" Accepting a new connet:%s",inet_ntoa(their_addr.sin_addr)); }//选择菜单int menu(){char *s=(char*)malloc(2*sizeof(char));int c;printf("\n\n\n Server: Menu\n\n\n");printf(" *********************************\n\n");printf(" * 1.Send Message *\n");printf(" * 2.Receive Message *\n");printf(" * 3.Exit *\n\n");printf(" *********************************\n");do{printf("\n Enter your choice:");gets(s);if(s[0]=='\0'){gets(s);}c=atoi(s);}while(c<0||c>3);free(s);return c;}//消息发送函数void Send(){char Msg[10240];printf("\nPlease Input the message:");gets(Msg);Msg[10239]='\0';send(sock2,Msg,strlen(Msg),0);}//消息接收函数void Receive(){int len,i;char buf[10240];for(i=0;i<10240;i++){buf[i]='\0';}if((len=recv(sock2,buf,10240,0))==-1){perror("Receving data error");exit(1);}printf("The Received Message:%s\n",buf); }//主函数void main(){Init();for(;;){switch(menu()){case 1:Send();break;case 2:Receive();break;case 3:exit(0);}}// closesocket(sock2);closesocket(sock1);WSACleanup();}5.2TCP客户端:#include <winsock.h>#include <windows.h>#include <stdio.h>#include <stdlib.h>#pragma comment (lib, "Ws2_32.lib")SOCKET sock1,sock2;int sin_size ;struct sockaddr_in my_addr,their_addr;char name[20];//初始化函数Tcpvoid Init(){const WORD wMinver=0x0101;WSADATA wsadata;char IP[16]="0";printf("\n\n\n Client: TCP\n\n\n");printf("\n 请输入你要连接的IP地址:");scanf("%s",IP);//建立套接字if(0!=WSAStartup(wMinver,&wsadata))perror("Start socket error!");if(INV ALID_SOCKET==(sock1=socket(AF_INET,SOCK_STREAM,0)))perror("Create socket error!");my_addr.sin_family=AF_INET;my_addr.sin_addr.S_un.S_addr=inet_addr(IP);my_addr.sin_port=htons(1000);//请求连接printf(" connecting...");sin_size = sizeof(struct sockaddr_in);if(sock2=(connect(sock1,(LPSOCKADDR)&my_addr,sin_size))==-1){perror("Accepting stream socket");exit(1);}}//选择菜单int menu(){char *s=(char*)malloc(2*sizeof(char));int c;printf("\n\n\n Client: luoxi\n\n\n");printf(" *********************************\n\n");printf(" * 1.Send Message *\n");printf(" * 2.Receive Message *\n");printf(" * 3.Exit *\n\n");printf(" *********************************\n");do{printf("\n Enter your choice:");gets(s);if(s[0]=='\0'){gets(s);}c=atoi(s);}while(c<0||c>3);free(s);return c;}//消息发送函数void Send(){char Msg[10240];printf("\nPlease Input the message:");gets(Msg);Msg[10239]='\0';send(sock1,Msg,strlen(Msg),0);}//消息接收函数void Receive(){int len,i;char buf[10240];for(i=0;i<10240;i++){buf[i]='\0';}if((len=recv(sock1,buf,10240,0))==-1){perror("Receving data error");exit(1);}printf("The Received Message:%s\n",buf);}//主函数void main(){Init();for(;;){switch(menu()){case 1:Send();break;case 2:Receive();break;case 3:exit(0);}}closesocket(sock2);closesocket(sock1);WSACleanup();}5.3TCP端口扫描:#include "stdafx.h"#include <stdio.h>#include <winsock.h>#pragma comment (lib,"ws2_32.lib")int main(){int mysocket,i; //i_端口int pcount = 0;int Min=0,Max=0;char IP[16]="0";struct sockaddr_in my_addr;//定义一个struct结构WSADATA wsaData;WORD wVersionRequested=MAKEWORD(1,1); //宏创建一个被指定变量连接而成的WORD变量。