【使用防火墙实现URL 过滤】

- 格式:pdf

- 大小:652.39 KB

- 文档页数:6

网络防火墙对恶意URL的监控与阻止技巧随着互联网的飞速发展,网络安全问题也日益凸显。

网络攻击、数据泄露等事件频频发生,成为了互联网时代的一大隐患。

为了保护用户信息和网络安全,网络防火墙成为了必备的安全设备之一。

在网络防火墙的工作中,监控和阻止恶意URL是关键环节之一。

下面将介绍网络防火墙对恶意URL的监控与阻止技巧。

第一部分:恶意URL的识别与监控技巧恶意URL是黑客用于传播病毒、进行钓鱼欺诈等活动的重要手段,因此及时识别和监控恶意URL是网络防火墙的首要任务。

网络防火墙可以通过以下技巧对恶意URL进行有效监控:1. 签名匹配技术:网络防火墙可以通过内置恶意URL和域名的黑名单库,对进出网络的URL进行签名匹配。

一旦发现匹配的URL,防火墙将自动阻止或警告用户。

2. 异常行为探测:恶意URL通常会具有异常的行为,例如重复尝试访问某个特定URL、大量访问网站等。

网络防火墙可以通过监视和分析网络流量来检测这些异常行为,并及时对恶意URL进行识别和阻止。

3. 机器学习算法:利用机器学习算法对恶意URL进行分类和标记,可以有效提高网络防火墙对恶意URL的监控能力。

通过对大量恶意URL 的学习和分析,网络防火墙能够识别出新出现的恶意URL。

第二部分:恶意URL的阻止技巧恶意URL一旦进入网络,可能会对用户的计算机进行攻击、植入病毒等。

为了保护用户安全,网络防火墙需要及时阻止恶意URL的传播。

以下是网络防火墙阻止恶意URL的一些技巧:1. DNS解析劫持:恶意URL常常由于DNS解析错误导致用户误访问,网络防火墙可以拦截并劫持恶意URL的DNS解析请求,并将用户重定向到安全的网站或提示拦截信息,从而有效阻止恶意URL的传播。

2. URL过滤:网络防火墙可以通过URL过滤技术,对恶意URL进行屏蔽。

防火墙会根据事先设定的规则,对请求的URL进行判断,如果URL被标记为恶意,防火墙将立即阻止该请求。

3. 网页内容分析:网络防火墙可以对网页内容进行深度分析,判断是否存在恶意URL。

路由器设置过滤网站无线企业路由器的URL过滤功能的

设置方法

添加市场部和人事部的地址组,其他部门无需设置对应地址组,后续的控制规则中针对组进行控制。

1、启用URL过滤功能

登录路由器的管理界面,点击行为管控>>网址过滤>>URL过滤,勾选启用URL地址过滤功能,点击设置。

2、添加市场部规则

在URL地过滤规则中,受控地址组选择市场部,规则类型选择允许访问下列的URL地址,关键字设置为“.”,启用规则,点击新增。

详细设置见下图:

2、添加人事部规则

受控地址组选择人事部,规则类型选择允许访问下列的URL地址,关键字的位置输入允许访问的网页的关键字。

如下图所示:

3、添加其它部门的规则

受控地址组选择所有IP,规则类型选择允许访问下列的URL地址,关键字的位置输入公司网站的关键字。

如下图所示:

4、添加默认规则

由于URL过滤规则默认是允许访问所有网页,还需要再添加阻塞所有网页的规则才可以实现需求,按需求添加规则。

规则类型选择禁止访问下

列的URL地址,关键字填写“.”,重定向一栏填写公司官网域名,如下图:

注意:如果需要记录所有用户访问的网页或拦截的网页,需要勾选以上规则中的“记录到系统日志”,并结合行为审计功能实现。

在管理页面左上,点击保存配置。

至此,URL过滤规则设置完成,局域网的所有电脑浏览网页的权限将按照URL规则来执行。

waf url过滤规则表全文共四篇示例,供读者参考第一篇示例:WAF URL过滤规则表是Web应用防火墙(Web Application Firewall)中的一种规则表,用于过滤和阻止恶意URL请求。

它是网络安全的重要组成部分,旨在保护网站和Web应用免受各种网络攻击,如SQL注入、跨站脚本(XSS)、文件包含等。

WAF URL过滤规则表通常包含了一系列规则,用于识别和拦截恶意URL请求。

这些规则可以根据特定的攻击模式和行为特征来设定,帮助防火墙及时发现和阻止恶意请求,保护Web应用的安全。

下面是一份简单的WAF URL过滤规则表示例:1. SQL注入规则:检测URL中是否含有SQL注入关键词,如SELECT、INSERT、UPDATE、DELETE等,如果发现则拦截该请求。

2. XSS规则:检测URL中是否含有跨站脚本(XSS)攻击的脚本代码,如<script>、%3Cscript%3E等,如果发现则阻止该请求。

3. 文件包含规则:检测URL中是否含有文件包含漏洞的特征,如../、%2E%2E%2F等,如果发现则拦截请求。

4. CSRF规则:检测URL中是否含有跨站请求伪造(CSRF)攻击的特征,如csrf_token=、csrf=等,及时拦截恶意请求。

5. 目录遍历规则:检测URL中是否存在目录遍历攻击的迹象,如../、%2E%2E%2F等,及时进行阻止。

6. 恶意文件下载规则:检测URL中是否含有恶意文件下载的特征,如.down、file=等,拦截可能的恶意下载请求。

7. 攻击脚本规则:检测URL中是否含有常见的攻击脚本名称或后缀,如.php、.asp、.cgi等,对可能的攻击行为进行拦截。

以上是一些常见的WAF URL过滤规则示例,实际的规则表还可以根据具体的需求和Web应用的特点进行定制设置。

通过合理设置WAF URL过滤规则表,可以有效防范和抵御各种网络攻击,确保Web应用的安全性和稳定性。

信息安全工程师案例分析真题考点:Windows系统中

的Smurf攻击过滤设置

对于Windows系统中的Smurf攻击过滤设置,可以采取以下步骤:

1、打开Windows防火墙:在Windows搜索栏中输入“防火墙”,然后选择“Windows Defender 防火墙”。

2、在防火墙设置中,选择“高级设置”选项。

3、在左侧导航栏中,选择“入站规则”

4、在右侧窗口中,点击“新建规则”。

5、在新建规则向导中,选择“自定义规则”选项。

6、选择“所有程序”作为适用规则的程序。

7、在规则的“协议类型”部分,选择“ICMPv4”作为协议类型。

8、在规则的“自定义”部分,选择“特定的ICMP类型”,并选择“回显请求”(Echo Request)和“回显应答”(Echo Reply)作为ICMP类型。

9、在下一个步骤中,选择“阻止连接”作为操作类型。

10、为规则命名,并可选地确保新建的规则已启用。

通过以上步骤,您可以在Windows系统中设置防火墙规则,以过滤掉Smurf攻击中的ICMP Echo请求和应这将有助于保护您的系统免受此类攻击的影响。

相关真题:2020年信息安全工程师下午案例分析真题,第三大

题,问题3【如果要在Windows系统中对上述Smurf攻击进行过滤设置,应该在图3-1中“允许应用或功能通过Windows Defender防火墙”下面的选项中选择哪一项?】问题4【要对入站的ICMP协议数据包设置过滤规则,应选择图3-3的哪个选项?】。

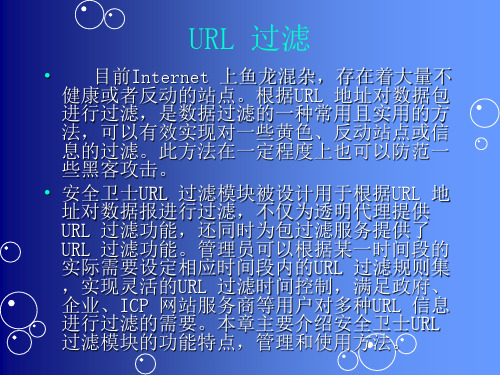

url过滤URL过滤概述URL过滤是一种常用的网络安全措施,用于限制或阻止访问特定的网站或网页。

这种过滤通常根据预先定义的规则或策略来操作,并且可以应用于个人计算机、企业网络或公共网络。

URL过滤技术可通过防火墙、代理服务器或特定的软件应用程序来实施。

背景随着互联网的迅猛发展,越来越多的人们依赖于网络进行工作、学习和娱乐。

然而,互联网也带来了一些安全隐患和风险,例如色情、暴力、赌博和恶意软件等。

为了保护用户的安全和网络环境的稳定,URL过滤技术应运而生。

URL过滤的原理URL过滤的原理是根据预先设定的过滤规则,对访问的URL进行判断和过滤。

这些规则通常包括黑名单和白名单。

黑名单将包含不允许访问的URL地址,而白名单则包含允许访问的URL地址。

URL过滤系统会根据这些规则对用户的访问进行识别和分类,然后根据相应的处理方式进行处理。

URL过滤的应用领域URL过滤技术广泛应用于个人计算机、企业网络和公共网络等领域。

在个人计算机领域,URL过滤可以帮助父母监控和控制孩子使用互联网的内容,防止他们接触到不良的网站或信息。

此外,URL过滤还可以帮助保护个人计算机免受恶意软件和网络钓鱼等威胁。

在企业网络领域,URL过滤可以帮助企业管理者限制员工使用互联网的范围,提高员工的工作效率。

通过设置合适的URL过滤规则,企业可以阻止员工访问与工作无关的网站,如社交媒体、游戏和娱乐网站。

此外,URL过滤还可防止员工访问包含恶意软件或病毒的网站,从而保护企业网络的安全。

在公共网络领域,URL过滤常用于公共场所如图书馆、学校和咖啡馆等,以帮助管理员防止用户访问不适宜的网站或信息。

URL过滤可以帮助维持公共网络的秩序和正常运行,防止网络拥塞和滥用。

URL过滤技术的挑战尽管URL过滤技术在保护用户安全和网络环境稳定方面起到了重要作用,但它也面临一些挑战。

首先,URL过滤需要不断更新和维护其过滤规则。

随着不良网站和恶意软件技术的不断演变和更新,URL过滤规则需要及时更新以应对新的威胁。

网络防火墙对恶意URL的监控与阻止技巧随着现代科技的快速发展,互联网已经成为人们生活中不可分割的一部分。

然而,互联网的便利性也带来了一系列的安全问题。

恶意URL是网络安全威胁的一种常见形式,可以通过网络防火墙进行监控和阻止。

本文将探讨网络防火墙对恶意URL的监控与阻止技巧。

1. 行为分析网络防火墙可以通过行为分析技术对恶意URL进行监控。

行为分析是指对网络流量中的异常行为进行监测和分析。

当用户访问一个URL 时,网络防火墙会记录并分析其行为。

如果该URL是恶意的,如包含恶意代码或链接到可能的钓鱼网站,防火墙就可以及时警示用户并拦截该URL。

通过行为分析技术,网络防火墙可以及时发现并阻止恶意URL对系统的侵入。

2. 签名检测签名检测是一种常见的网络防火墙技术,可用于监控和阻止恶意URL。

签名检测是指通过与已知的恶意URL进行比对,识别和拦截类似的恶意URL。

网络防火墙会将已知的恶意URL的特征进行编码,形成一个特征库。

当用户访问一个URL时,防火墙会对其进行签名检测,判断其是否与已知的恶意URL相似。

如果相似度高于一定阈值,防火墙就会拦截该URL。

通过签名检测技术,网络防火墙可以提前识别和阻止恶意URL的传播。

3. 机器学习机器学习是一种新兴的网络防火墙技术,可以用于监控和阻止恶意URL。

机器学习通过对大量URL数据进行训练和学习,建立一个恶意URL识别模型。

当用户访问一个URL时,网络防火墙会将其送入机器学习模型进行分析,判断其是否是恶意URL。

如果是,防火墙就会拦截该URL。

由于机器学习具有较高的自适应性和智能性,可以不断学习和更新模型,从而提高对恶意URL的监控和阻止能力。

4. 数据库查询数据库查询是一种常见的网络防火墙技术,可用于监控和阻止恶意URL。

网络防火墙通常拥有一个包含已知恶意URL的数据库。

当用户访问一个URL时,防火墙会将其与数据库进行查询。

如果查询结果显示该URL存在于恶意URL数据库中,防火墙就会拦截该URL。

防火墙保护措施引言:在信息时代,网络安全问题受到了越来越多的关注。

为了保护网络安全,防火墙成为了重要的保护措施之一。

防火墙可以通过设置规则和策略,对网络流量进行监控和过滤,从而防止不受欢迎或有害的访问和攻击。

本文将详细阐述防火墙的保护措施,包括网络架构规划、访问控制策略、应用层过滤和入侵检测等方面。

一、网络架构规划网络架构规划是防火墙保护措施的基础。

一个好的网络架构可以有效地隔离内部和外部网络,减少潜在的攻击面。

具体而言,应遵循以下原则:1. 网络分段:将网络划分为多个子网,根据安全级别进行分段。

内部网络、外部网络和DMZ(代管区域)可以分别位于不同的子网中,以实现安全的隔离。

2. 双向通信:通过设置网络节点之间的安全访问规则,实现内部对外部和外部对内部的双向通信。

这样可以确保安全性和便利性的平衡。

3. 心理防线:根据重要性和敏感性,设置多层次的心理防线。

将网络设备、服务器和关键数据等资源分别放置在不同的防火墙内部,加强保护。

二、访问控制策略访问控制策略是防火墙保护措施中的核心内容之一。

通过设置访问规则和策略,可以控制和限制网络流量的流入和流出。

以下是几个关键方面:1. 黑白名单设置:根据需求,制定适当的黑名单和白名单。

黑名单限制某些IP 地址或特定协议的访问,而白名单则允许一些必要的合法访问。

2. 端口过滤:根据实际需要,过滤不必要的端口,防止攻击者利用某些开放的端口进行攻击或渗透。

3. 身份验证:对于某些敏感资源或关键系统,通过身份验证机制(如VPN、双因素认证等)确保只有经过认证和授权的用户才能访问。

4. 内部流量监控:监控内部流量的传输情况,发现异常的内部访问行为,及时进行响应和调查。

三、应用层过滤应用层过滤是一种高级的防火墙保护措施,通过深度检测和分析网络流量的应用层协议和数据,可以识别和阻止潜在的攻击和威胁。

以下是一些应用层过滤的方式:1. URL过滤:通过设置规则,禁止或限制访问某些特定的URL,以防止用户访问非法或危险的网站。

waf url过滤规则表WAF(Web Application Firewall)的URL过滤规则表是一个重要的安全措施,用于保护Web应用程序免受各种攻击。

通过URL过滤规则表,您可以定义一系列规则来控制对网站的访问,从而防止潜在的威胁。

以下是一个示例的WAF URL过滤规则表:1. 禁止访问包含“admin”的URL:规则:URL中包含“admin”操作:拒绝访问2. 限制对敏感文件的访问:规则:URL路径匹配敏感文件(例如“”、“”)操作:限制访问权限,仅允许特定IP地址或用户组访问3. 防止SQL注入攻击:规则:URL参数包含特定关键词(例如“union”、“select”)操作:拒绝访问4. 防止跨站脚本攻击(XSS):规则:URL参数包含未转义的HTML标签或JavaScript代码操作:拒绝访问5. 限制来自特定IP地址的访问:规则:请求的IP地址与指定的黑名单IP地址匹配操作:拒绝访问6. 限制请求频率:规则:在一定时间内超过指定请求次数阈值操作:延迟请求或拒绝访问一段时间7. 限制URL参数长度:规则:URL参数长度超过指定长度阈值操作:拒绝访问或返回错误响应8. 对特定用户代理的访问限制:规则:请求中的User-Agent与指定的恶意User-Agent匹配操作:拒绝访问或返回错误响应9. 根据请求头信息进行过滤:规则:请求头信息包含敏感信息(例如“Authorization”)或特定值(例如“Referer”)操作:拒绝访问或进行进一步的安全检查10. 基于时间的访问限制:规则:请求发生在特定时间段内(例如凌晨1点至6点)操作:拒绝访问或返回错误响应。

url过滤规则URL过滤规则是一种用于限制或控制访问特定网站或网页的方法。

它通过设定一些规则来阻止用户访问特定的URL链接。

这种过滤规则可以在企业、学校、公共场所等地方使用,以确保网络资源的安全和合法使用。

URL过滤规则的一种常见应用是限制用户访问一些不良或不合法的网站。

这些网站可能包含色情、暴力、赌博等内容,对未成年人或企业员工的心理和工作效率都会造成负面影响。

通过设置URL过滤规则,管理员可以将这些网站列入黑名单,禁止用户访问,从而保护他们的身心健康和工作环境。

URL过滤规则还可以用于限制访问特定的社交媒体网站或视频网站。

在一些学校或公司中,为了防止学生或员工过度沉迷于社交媒体或视频网站,管理员可以设置URL过滤规则,禁止或限制访问这些网站。

这样一方面可以提高学生或员工的学习或工作效率,另一方面也可以避免他们接触不良信息或受到网络安全威胁。

URL过滤规则还可以用于防止用户访问可能含有病毒或恶意软件的网站。

通过分析网站的URL链接,管理员可以将一些可疑或危险的网站列入黑名单,禁止用户访问。

这样可以大大降低用户受到网络病毒或恶意软件攻击的风险,保护用户的计算机和个人信息的安全。

URL过滤规则还可以用于控制特定用户群体的访问权限。

例如,在企业内部,管理员可以根据不同的岗位或部门设置不同的URL过滤规则,根据员工的需要和职责来限制他们访问特定的网站或网页。

这样可以确保员工按照公司的规定和政策使用网络资源,维护公司的信息安全和商业机密。

URL过滤规则是一种非常有用的工具,可以帮助管理员有效地控制和管理网络资源的访问。

通过设定合理的规则,可以限制用户访问不良或不合法的网站,保护用户的身心健康和网络安全。

同时,URL 过滤规则也可以用于控制特定用户群体的访问权限,根据不同的需要和职责来限制他们的网络访问。

这样一方面可以提高学习或工作效率,另一方面也可以保护企业的信息安全和商业机密。

因此,在企业、学校、公共场所等地方广泛使用URL过滤规则是非常必要和重要的。

使用防火墙实现URL 过滤

【实验名称】

使用防火墙实现URL 过滤

【实验目的】

利用防火墙的URL 过滤功能对用户的Web 访问进行控制

【背景描述】

某企业网络的出口使用了一台防火墙作为接入Internet 的设备,并且内部网络使用私有编址方案。

最近网络管理员发现,一些员工在上班时间经常访问一些娱乐网站(例如 ),影响了工作质量。

现在公司希望员工在上班时间不能访问这些网站( ),但是广告部员工因为业务需要,可以访问这些网站获取信息。

【需求分析】

为了限制内部用户可以访问的Web 站点,可以使用防火墙的URL 过滤功能,使防火墙阻断内部用户对某些站点(URL )的访问请求。

【实验拓扑】

LAN

192.168.1.1/24

192.168.1.30/24

WAN 1.1.1.1/24

192.168.1.200/24

【实验设备】

防火墙连接到Internet 的链路 防火墙 1台 PC 2台

【预备知识】

网络基础知识

防火墙基础知识

【实验原理】

防火墙的URL过滤功能可以对用户的URL请求进行过滤,只有目标为允许访问的URL 的请求才能够通过防火墙。

【实验步骤】

第一步:配置防火墙接口的IP地址

进入防火墙的配置页面:网络配置—>接口IP,单击<添加>按钮为接口添加IP地址。

为防火墙的LAN接口配置IP地址及子网掩码。

为防火墙的WAN接口配置IP地址及子网掩码。

第二步:配置默认路由

进入防火墙的配置页面:网络配置—>策略路由,点击<添加>按钮,添加一条到达Internet的默认路由。

第三步:配置广告部的NAT规则

进入防火墙配置页面:安全策略—>安全规则,单击页面上方的<NAT规则>按钮添加NAT规则。

第四步:配置URL列表

进入防火墙配置页面:对象定义—>URL列表,单击<添加>按钮创建URL列表。

URL列表的类型选择“黑名单”,即拒绝访问该URL;“http端口”输入默认的端口80;在“添加关键字”中输入URL的关键字。

第五步:配置普通员工的NAT规则

进入防火墙配置页面:安全策略—>安全规则,单击页面上方的<NAT规则>按钮添加NAT规则。

在NAT规则的“URL过滤”下拉框中选择刚才创建的URL列表。

配置完的规则列表。

第六步:验证测试

在广告部的PC上使用浏览器访问,可以成功访问。

在普通员工的PC上使用浏览器访问,无法打开网页,因为防火墙已经将去往的请求阻断。

【注意事项】

z防火墙的NAT规则是按照顺序进行匹配的,如果数据流匹配到某条规则后,将不再进行后续规则的匹配。

所以需要将广告部的NAT规则放置在其他用户的NAT规

则的前面。

z本实验中防火墙WAN接口使用的地址为虚拟的,请根据实际网络情况配置正确的

公网地址和默认路由的下一跳地址。