基于思科模拟器中防火墙技术的应用与研究

- 格式:doc

- 大小:303.50 KB

- 文档页数:5

思科防火墙设备配置实验报告内蒙古电子信息职业技术学院课程实训实训题目:计算机网络设备配置实训报告专业:计算机网络技术班级:计网092姓名:高旭坤学号:092022004目录第一章实训概述 (3)第二章实训环境及拓扑结构 (3)2.1硬件环境 (3)2.2软件环境 (3)2.3拓扑结构 (4)第三章实训要求 (6)3.1网络组件与规划 (6)3.1.1网络拓扑连接与IP规划 (6)3.2项目实施 (7)3.2.1总公司网络实施 (7)3.2.2沈阳办事处网络配置 (9)3.2.3广州办事处网络配置 (9)3.2.4重庆分公司网络配置 (9)第四章任务分配及具体内容 (10)4.1防火墙FW-1的配置 (10)4.1.1FW-1IP地址的配置 (10)4.1.2FW-1安全功能 (11)4.1.3FW-1路由功能 (12)4.2防火墙FW-2的配置 (13)4.2.1FW-2IP地址的配置 (13)4.2.3FW-2路由功能 (15)第五章总结 (16)第一章实训概述1、贯彻坚强实践环节和理论联系实际的教学原则,增加学生对专业知识了解的深度及广度,培养学生运用所学知识和技能独立完成复杂网络设备配置的能力。

2、通过实训,开阔学生眼界和知识面,获得计算机网络设备安装和维护的感性认识。

与此同时安排适量的讲课或讲座,促进理论同实践的结合,为面向就业的网络专业学生打下坚实基础。

3、实习中使学生了解专业、热爱专业,激发学习热情,提高专业适应能力,进一步提升网络专业学生网络设备的配置管理能为和网络故障的处理能力。

4、通过对专业、行业、社会的了解,认识今后的就业岗位和就业形式,使学生明确学习方向,努力探索学习与就业的结合点,而发挥学习的主观能动性。

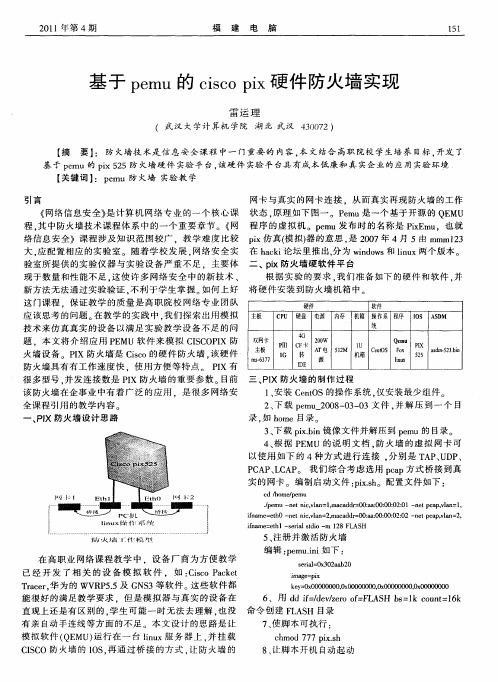

第二章实训环境及拓扑结构2.1硬件环境2.2软件环境Microsoft Office2003硬盘1 2.3拓扑结构如图2-3所示:计算机网络设备配置实训报告5第三章实训要求3.1网络组件与规划3.1.1网络拓扑连接与IP规划根据下表和网络拓扑图,将所有连接起来。

计算机网络安全中防火墙技术的应用研究1. 引言1.1 研究背景研究背景的出发点是要探讨如何有效应对日益猖獗的网络攻击和威胁,如何确保网络系统的安全性和稳定性。

在网络环境中,各种恶意攻击如病毒、木马、黑客攻击等层出不穷,给网络安全带来了严峻的挑战,因此研究防火墙技术的应用具有重要的现实意义。

通过对防火墙技术的研究,可以有效保护网络安全,防范潜在的网络威胁和攻击,提升网络系统的稳定性和可靠性。

深入研究和应用防火墙技术,对于保障网络安全、维护信息系统正常运行具有非常重要的意义。

1.2 研究目的计算机网络安全是当今信息社会中的重要议题,而防火墙技术作为网络安全的重要组成部分,扮演着至关重要的角色。

本研究旨在深入探讨防火墙技术在计算机网络安全中的应用和作用,以及对其分类、应用案例和发展趋势进行研究分析。

具体目的包括:1. 分析防火墙技术的基本原理,深入了解其工作机制和核心功能,为进一步研究提供基础支持。

2. 探讨防火墙技术在网络安全中的作用,分析其在防范网络攻击和保护网络安全方面的重要性,为网络管理员和安全专家提供决策依据。

3. 研究不同类型的防火墙技术,了解其特点和应用场景,探讨不同技术在实际应用中的优缺点,为选择适合的防火墙技术提供参考。

4. 分析防火墙技术在实际网络安全案例中的应用,总结成功案例并探讨关键经验,为其他网络安全实践提供借鉴和启示。

5. 探讨防火墙技术的未来发展趋势,预测其在新兴技术和威胁面前的应对策略,为未来网络安全的发展方向提供建议和指导。

1.3 研究意义网络安全一直是计算机领域中一个重要的研究课题,而防火墙技术作为网络安全的重要组成部分,在网络安全保护中扮演着关键的角色。

防火墙技术的应用研究具有重要的意义,主要体现在以下几个方面:1. 提升网络安全防护能力:随着网络攻击手段的不断升级和演变,传统的网络安全措施已经无法满足当前网络的安全防护需求。

而防火墙作为网络安全的第一道防线,其技术的研究和应用能够有效地提升网络的安全防护能力,为网络数据和系统提供更加全面的保护。

防火墙技术研究与应用网络安全问题已经成为了最近几年中最重要的安全问题之一。

人们如何防止恶意软件、恶意攻击等问题已经成为了一个重要的话题。

在网络安全中,防火墙技术是很关键的一环,可以保障网络的安全性。

防火墙技术起源于20世纪80年代中期,当时网络的发展十分迅猛,因为其开放性,也带来了很多新的安全问题。

由于这些问题,人们对网络的安全提出了更严格的要求,防火墙的设计和开发应运而生。

防火墙技术的定义所谓防火墙技术,就是在网络结构中设置特殊的设备或软件保护内部网络不受外部网络的攻击和入侵,同时也对内部网络的违规访问进行限制的技术。

防火墙技术的作用1)保证网络的安全:可以通过对网络访问规则的设置,阻止黑客和恶意软件的攻击,保证网络的安全。

2)限制垃圾信息:可以过滤不需要的信息,减轻网络负担,在保证网络效率的同时也能减少对带宽的占用。

3)保护私人信息:防火墙技术可以对内网网络进行管理,限制未经授权的访问,保护公司的私人信息不受外部攻击。

防火墙技术的实施1)应用控制:通过应用程序规则来允许或者拒绝用户访问特定的应用程序。

2)网络地址转换:通过网络地址转换技术,将内网地址转换成外网地址,从而对外部网络隐藏内部网络地址。

3)分组过滤:通过网络包的协议、端口和IP地址过滤,限制访问特定的外部网络。

4)虚拟专用网络:通过虚拟专用网络技术,在公网上创建一个独立的、安全的网络,防止外部网络攻击企业信息系统。

防火墙技术的应用防火墙技术在现代网络中得到了广泛的应用,特别是在企业网络中。

由于企业网络存在大量的互联和数据的流动,安全问题也变得尤为严重。

因此,企业在建立网络的同时,也需要考虑到网络的安全性,这就需要防火墙的应用。

同时,防火墙技术也在大型数据中心中得到广泛的应用。

多数数据中心都采用集中式的防火墙技术,将防火墙集中到一个服务器之上,以便于管理和维护。

总结随着网络技术的飞速发展,网络攻击和信息泄露等问题变得越来越突出。

防火墙技术在网络安全中发挥了非常重要的作用,可以保护网络安全和保护私人信息。

计算机网络安全中的防火墙技术应用研究计算机网络安全一直是各个领域重点关注的问题之一,随着网络的快速发展,网络安全问题也越发凸显。

防火墙技术作为网络安全的重要组成部分,其应用研究对于保障网络安全至关重要。

本文将从计算机网络安全的角度,探讨防火墙技术的应用研究。

一、防火墙技术的基本概念防火墙作为计算机网络安全的第一道防线,其基本作用是控制网络流量,保护内部网络免受未经授权的外部网络访问和攻击。

防火墙能够通过过滤、拒绝、转发和监控数据包,保护企业网络不受来自外部网络的攻击,同时也可以规避内部网络员工的不当行为,从而保障企业数据的安全。

防火墙技术主要分为包过滤、状态检测和应用层代理三种类型。

包过滤技术是最早的防火墙技术,它通过检查数据包的源IP地址、目标IP地址、端口号等信息,来判断数据包是否符合规则并进行过滤。

状态检测技术则是通过检查数据包的状态信息,如TCP连接的状态等,来判断数据包是否合法。

应用层代理技术则是将防火墙放在内部网络和外部网络之间,代理所有的网络服务请求和响应,从而实现对网络流量的全面控制。

二、防火墙技术的应用研究在企业网络安全中,防火墙技术是至关重要的一环。

通过合理配置防火墙规则和策略,可以实现对企业网络的全面保护。

针对企业网络中的不同应用场景,防火墙技术可以进行细致的应用研究,以满足企业对网络安全的不同需求。

针对企业内部网络的安全需求,防火墙技术可以进行流量控制,对内部员工的网络行为进行监控和限制,防止数据泄露和不当行为。

针对外部网络的攻击和威胁,防火墙技术可以进行入侵检测和阻断,保护企业网络免受各种未经授权的访问和攻击。

在企业网络中,防火墙技术还可以进行应用层代理,对网络服务进行代理,从而实现对网络流量的深度过滤和控制。

通过对企业网络中的各项应用进行详细的研究和分析,可以更好地应用防火墙技术,提升企业网络安全水平。

随着云计算技术的发展,云计算平台成为了企业部署应用和存储数据的重要平台。

思科防火墙模块原理及操作要点分析内容1.FWSM简介2.基本概念3.典型部署模式分析4.路由配置5.配置NAT6.冗余保护7.抵御网络攻击8.配置网络管理9.典型案例分析FWSM简介IntranetInternet KeepOutsiders outIDC 安全的要求•保护敏感的核心数据•保护关键商业应用•防止来自外部或其它区域的安全威胁IDC 安全解决方案•FWSM/PIX/ASA•CSA 智能的软件安全代理保护关键服务器, 工作站及桌面系统•IDS Sensors, IDSM 提供入侵分析, 检测与保护•VPN 提供数据中心之间的安全数据传送通道•AAA 服务器与ACS 提供网络访问的身份鉴别与授权, 审计•CSM, MARS 提供集中的统一的网络安全管理Secure systems approachwithin and between data centers策略和管理(NAT, ACL, Protocol Inspection, SNMP, Syslog, DHCP)§每个虚拟防火墙支持多个DMZ及业务的QoS等级划分§基于每个虚拟防火墙的资源分配与限制§支持20, 50, 100和250 虚拟防火墙的license§安全增值业务, 托管的安全服务Dept/Cust2Dept/Cust1Dept/Cust3Dept/Cust N FWSM FWSM FWSM FWSMDept/Cust2Dept/Cust1Dept/Cust3Dept/Cust NFWSM在现有网络中的快速部署, 不改变任何IP 地址提供高性能的'秘密的'L2-L7 安全服务, 提供网络层的安全控制与攻击保护FWSM10.30.1.0/24MSFCTransparent FirewallFWSMSAME Subnet10.30.1.0/24RouterSingle or Multiple contexts mode supportedInsideOutside L3DMZIn2In1DMZOutL3DMZ2DMZ1L2InsideOutside L2650065006500FWSM FWSM基本配置验证FWSM模块的安装Router> show module[mod-num|all]The following is sample output from the show module command:Router> show moduleMod Ports Card Type Model Serial No.---------------------------------------------------------------------------1 2 Catalyst 6000 supervisor 2 (Active) WS-X6K-SUP2-2GE SAD0444099Y2 48 48port 10/100 mb RJ-45 ethernet WS-X6248-RJ-45 SAD034756193 2 Intrusion Detection System WS-X6381-IDS SAD04250KV54 6 Firewall Module WS-SVC-FWM-1 SAD062302U4FWSM模块与交换机之间为一个内部的6Gbps的EtherChannel, 每个NP 3Gbps, 实现基于数据流的负载均衡, 避免某个NP负载过重.重启FWSM模块§Router# hw-module module mod_num reset[cf:n] [mem-test-full]§Router# hw-mod module 9 resetProceed with reload of module? [confirm] y% reset issued for module 9Router#00:26:55:%SNMP-5-MODULETRAP:Module 9 [Down] Trap 00:26:55:SP:The PC in slot 8 is shutting down. Please wait ...为FWSM分配VLAN§最多可以为FWSM创建16个Vlan Group–可以将所有与FWSM相关的VLAN都划分到一个Vlan Group–可以创建Inside Group及Outside Group–可以为每个用户创建一个Vlan Group–每个Vlan Group中的Vlan数量没有限制§为Vlan Group分配VlanRouter(config)# firewall vlan-group firewall_group vlan_range 例如5,7-10,13,45-100§为FWSM分配Vlan GroupRouter(config)# firewall module module_number vlan-group firewall_group配置案例: 为FWSM分配Vlan§Router(config)# firewall vlan-group 50 55-57 Router(config)# firewall vlan-group 51 70-85 Router(config)# firewall vlan-group 52 100Router(config)# firewall module 5 vlan-group 50,52 Router(config)# firewall module 8 vlan-group 51,52§Router# show firewall vlan-groupGroup vlans-----------50 55-5751 70-8552 100§Router# show firewall moduleModule Vlan-groups550,528 51,52注意: MSFC上的Vlan与FWSM上的Vlan§避免Vlan绕过FWSM模块!虚拟防火墙时的Vlan划分Router(config)# firewall multiple-vlan-interfaces登录到FWSM§Router# session slot number processor 1§fwsm passwd: cisco(缺省密码)fwsm>fwsm> enablePassword: (缺省为空)fwsm#fwsm# configure terminalfwsm(config)#§退出登录fwsm# exitLogoff[Connection to 127.0.0.31 closed by foreign host] Router#FWSM基本操作命令§fwsm# write memory§fwsm(config)# copy startup-config running-config §fwsm# reload§fwsm(config)# clear configure all§fwsm(config)# copy startup-config running-config§fwsm# show running-config§fwsm# show startup-config§fwsm(config)# write erase工作模式: 3层路由模式工作模式: 2层透明模式工作模式: 2层透明模式§每个bridge group需要一个管理IP§每个bridge group只有inside接口与outside端口§FWSM上不存在缺省网关§需要针对layer 3的流量配置ACL§在layer 2上可以配置基于EtherType的ACL§不支持NAT, 不支持动态路由协议配置FWSM的工作模式§fwsm(config)# firewall transparent§fwsm(config)# no firewall transparent安全等级Security LevelFWSM接口配置(3层路由模式)§fwsm(config)# interface vlan number§fwsm(config-if)#nameif name§fwsm(config-if)#security-level number§fwsm(config-if)#ip address ip_address[mask] [standby ip_address]fwsm(config)# interface vlan101fwsm(config-if)# nameif insidefwsm(config-if)# security-level 100fwsm(config-if)# ip address 10.1.1.1 255.255.255.0standby 10.1.1.2FWSM接口配置(2层透明模式)配置2层透明模式的接口§fwsm(config)# interface {vlan number | mapped_name} §fwsm(config-if)# bridge-group number§fwsm(config-if)#nameif name§fwsm(config-if)#security-level number配置2层透明模式的管理IP§fwsm(config)# interface bvi bridge_group_number§fwsm(config-if)# ip address ip_address[mask] [standby ip_address]配置案例: FWSM接口配置(2层透明模式)fwsm(config)# interface vlan300fwsm(config-if)# nameif insidefwsm(config-if)# security-level 100fwsm(config-if)# bridge-group 1fwsm(config-if)# interface vlan301fwsm(config-if)# nameif outsidefwsm(config-if)# security-level 0fwsm(config-if)# bridge-group 1fwsm(config-if)# interface bvi1fwsm(config-if)# ip address 10.1.3.1 255.255.255.0 standby 10.1.3.2允许相同security level接口之间的通信§fwsm(config)# same-security-traffic permit inter-interface其它基本配置§fwsm(config)# {passwd| password} password §fwsm(config)# enable password password§fwsm(config)# hostname name§fwsm(config)# domain-name name进入软件维护界面§hw-module module mod_num reset cf:1§session slot mod_num processor 1§Login:root§Password: cisco(缺省口令)典型工作模式ClientLoopback 51192.168.5.51192.168.2.1192.168.2.100Attacker VictimFast3/3MSFC.100路由配置配置静态路由及缺省路由§fwsm(config)# route if_name dest_ip mask gateway_ip[distance]§每个端口支持3条等价路由fwsm(config)# route outside 10.10.10.0 255.255.255.0 192.168.1.1fwsm(config)# route outside 10.10.10.0 255.255.255.0 192.168.1.2fwsm(config)# route outside 10.10.10.0 255.255.255.0 192.168.1.3§fwsm(config)# route if_name0.0.0.0 0.0.0.0gateway_ip[distance] §用0 0可以替代0.0.0.0 0.0.0.0fwsm(config)# route outside 0 0 192.168.2.1fwsm(config)# route outside 0 0 192.168.2.2fwsm(config)# route outside 0 0 192.168.2.3配置OSPF§fwsm(config)# router ospf process_id§fwsm(config-router)# network ip_address mask area area_id§fwsm(config)#route-map name{permit| deny} [sequence_number] §fwsm(config-router)#redistribute {ospf process_id[match{internal|external1|external2}] | static|connect} [metric metric-value] [metric-type{type-1|type-2}] [tag tag_value] [subnets] [route-map map_name]§配置OSPF的端口参数, 配置OSPF NSSA, default-information§fwsm# show ospf[process-id [area-id]]fwsm# show ospf border-routersfwsm# show ospf[process-id[area-id]] databasefwsm# show ospf flood-list if-namefwsm# show ospf interface [if_name]fwsm# show ospf neighbor [if-name] [neighbor-id] [detail]§fwsm(config)# clear ospf pid{process| redistribution| counters [neighbor[neighbor-interface] [neighbor-id]]}§通常, 在FWSM上配置静态/缺省路由, 动态路由可由MSFC完成, 可以减少FWSM CPU的负载配置RIP§fwsm(config)# rip if_name{default| passive} [version{1| 2[authentication{text|md5}key key_id]}]§fwsm(config)# rip inside default version2authentication md5scorpius1 fwsm(config)# rip inside passive version2authentication md5scorpius1 fwsm(config)# rip outside passive version2authentication md5scorpius1非对称路由§非对称路由: 出去的数据流回来时没有进入同一个接口§如果出去的数据流回到不同的FWSM上, layer 2 header 被重写, 数据流被重定向到原先出去的FWSM上. 适用于Active/Active§如果出去的数据流回到同一个FWSM的不同接口, layer 2 header被重写, 数据流被允许通过。

思科基于CiscoPT模拟器的防⽕墙配置实验案例详解本⽂实例讲述了基于Cisco PT模拟器的防⽕墙配置实验。

分享给⼤家供⼤家参考,具体如下:基于上下⽂的访问控制拓扑图地址表Device Interface IP addressR1 F 0/0192.168.65.1S 0/0/010.1.65.1R2S 0/0/010.1.65.2S 0/0/110.2.65.2R3 F 0/0172.16.65.3S 0/0/010.2.65.3PC-A NIC192.168.65.4Default Gateway192.168.65.1PC-C NIC172.16.65.4Default Gateway172.16.65.3预配置:在配置防⽕墙之前验证设备间连通性,即先配置静态路由R1(config)#ip route 10.2.65.0 255.255.255.0 10.1.65.2R1(config)#ip route 172.16.65.0 255.255.255.0 10.1.65.2R2(config)#ip route 192.168.65.0 255.255.255.0 10.1.65.1R2(config)#ip route 172.16.65.0 255.255.255.0 10.2.65.3R3(config)#ip route 10.1.65.0 255.255.255.0 10.2.65.2R3(config)#ip route 192.168.65.0 255.255.255.0 10.2.65.2在R3启⽤密码R3(config)#enable password lzr123启⽤console⼝密码R3(config)#line console 0R3(config-line)#password lzr123启⽤vty⾏接⼊密码R3(config)#line vty 0 4R3(config-line)#password lzr123把S1、S2所有交换机接⼝都在Vlan1(S2配置相同)S1(config)#int f 0/1S1(config-if)# switchport access vlan 1S1(config-if)# switchport trunk allowed vlan 1S1(config)#int f 0/2S1(config-if)# switchport access vlan 1S1(config-if)# switchport trunk allowed vlan 1预配置完成验证:在PC-C的命令提⽰符中ping PC-A服务器在PC-C命令提⽰符中telnet路由R2的s0/0/1接⼝:地址时10.2.65.2.退出telnet阶段在PC-C开⼀个⽹页浏览器登⼊PC-A来展⽰⽹页。

防火墙的网络安全技术研究与应用随着互联网的不断发展,网络安全问题变得日益严峻。

尤其近年来,网络安全攻击事件频发,给企业和个人的信息安全带来了极大的威胁。

在这种情况下,防火墙技术成为了网络安全的重要保障之一。

本文将就防火墙的网络安全技术研究与应用做简要探讨。

一、防火墙的概念和原理防火墙是一种可以帮助过滤掉入侵网络的非法入口和出口的网络安全工具。

通过防火墙,可以限制进出网络的数据流动。

防火墙通过基于规则的方式来控制主机和网络之间的数据通信,保护网络免受未经授权的访问和攻击。

其原理可以概括为数据通信的过滤和转发。

对于数据通信过滤功能,防火墙可以根据规则过滤哪些数据包可以进出网络。

例如,防火墙可以过滤某些端口的数据包,以防止黑客监听和攻击。

同时,防火墙还可以通过各种过滤器来限制特定协议的数据包进出网络。

对于数据通信转发功能,防火墙可以根据规则将特定数据包安全转发。

例如,设置虚拟专用网(VPN)的规则,允许内部用户安全地访问公司资源。

二、防火墙的类型防火墙可以按照不同的分类方式来划分,例如按照工作层次、网络位置、计算机状态等分类,下面我们就按照不同的分类方式来介绍几种常见的防火墙类型。

1. 基于信息层面的分类基于这种分类方式,可以将防火墙分为四个层次:应用层、传输层、网络层和数据链路层。

应用层防火墙:这种防火墙在OSI模型的第七层应用层工作。

因此,就可以看成是基于应用程序的防火墙。

应用层防火墙适用于HTTP、FTP、DNS等应用协议。

传输层防火墙:这种防火墙在OSI模型的第四层传输层工作。

传输层防火墙基于TCP/UDP端口号和控制位等信息对数据流进行控制,常见的有网关级别的防火墙。

网络层防火墙:这种防火墙在OSI模型的第三层网络层工作。

网络层防火墙适用于IP协议,可以阻挡来源和目标IP地址不同的IP数据报。

数据链路层防火墙:这种防火墙在OSI模型的第二层数据链路层工作。

数据链路层防火墙可以防止从不同端口进入的网络数据包以及欺骗性ARP请求。

计算机网络安全中防火墙技术的应用研究

防火墙是计算机网络中常见的一种安全设备,用于保护网络免受恶意攻击和未经授权的访问。

在计算机网络安全中,防火墙技术的应用研究主要包括以下几个方面。

防火墙技术的应用研究涉及到防火墙的基本原理和工作机制。

防火墙主要通过网络包过滤、网络地址转换和应用层代理等手段实现网络访问控制。

研究者需要深入理解防火墙的工作原理,掌握相关的技术手段,以及对网络攻击和威胁进行分类和分析。

研究者需要关注防火墙技术在实际应用中的优化和改进。

传统的防火墙技术主要基于端口和协议的过滤,但随着网络攻击技术的不断演变,传统的静态过滤已经无法满足对网络安全的要求。

研究者需要研究和开发新的防火墙技术,如基于内容过滤的防火墙、基于行为分析的防火墙和基于机器学习的防火墙等,以提高网络安全的效果和性能。

研究者还需要关注防火墙技术在特定环境中的应用。

在工业控制系统和物联网等特殊网络环境中,研究者需要研究和开发适用于这些环境的防火墙技术,以保护关键基础设施和物联网设备免受网络攻击的威胁。

研究者需要关注防火墙技术与其他安全设备和技术的集成应用。

防火墙技术通常与入侵检测和防御系统(IDS/IPS)、安全信息和事件管理(SIEM)系统等安全设备和技术进行集成,以提供全面的网络安全保护。

研究者需要研究和开发防火墙技术与其他安全设备和技术之间的协同工作机制,以实现更高效、更可靠的网络安全防护。

基于思科模拟器中防火墙技术的应用与研究作者:舒小松

来源:《无线互联科技》2019年第16期

摘 ; 要:思科模拟器是学习计算机网络必不可少的软件平台,而防火墙技术是计算机网络中安全防范技术中的重要环节,通过对防火墙的研究,能够更好地学习计算机网络安全技术。

文章通过思科模拟器进行防火墙的配置,并进行了相关的模拟与仿真。

关键词:思科模拟器;防火墙;模拟与仿真

Cisco Packet Tracer是一款由思科公司开发的,为网络课程的初学者提供辅助教学的实验模拟器。

使用者可以在该模拟器中搭建各种网络拓扑,实现基本的网络配置。

该软件是开源的,对使用者来说是完全免费的。

1 ; ;防火墙技术介绍

防火墙(Firewall),也称防护墙,由Check Point创立者Gil Shwed于1993年发明并引入国际互联网。

防火墙是位于内部网和外部网之间的屏障,按照系统管理员预先定义好的规则来控制数据包的进出。

防火墙是系统的第一道防线,作用是防止非法用户的进入。

防火墙通常分为内网、外网和隔离区(Demilitarized Zone,DMZ)3个区域[1]。

2 ; ;防火墙技术在思科模拟器中的应用

2.1 ;设置网络拓扑图

对防火墙拓扑图进行设置,如图1所示,设置为内网、外网和DMZ 3个区域。

内网为inside区域,涉及的网段为192.168.1.0/24与192.168.2.1/24,设备有PC电脑和Other路由器;外网为outside区域,涉及的网段有200.1.1.2/24与200.1.2.2/24,设备有ISP路由器与Internet路由器;DMZ为隔离区区域,也称“非军事化区”。

它是为了解决安装防火墙后外部网络的访问用户不能访问内部网络服务器的问题,而设立的一个非安全系统与安全系统之间的缓冲区,涉及的网段为192.168.3.1/24,设备有服务器。

计划把防火墙的e0/0口划分到vlan 1里面;防火墙的e0/1口划分到vlan 3里面;防火墙的e0/2口划分到vlan 2里面[2]。

2.2 ;防火墙中内网、外网和DMZ的配置

配置内网、外网和DMZ之前,需要对路由器Other,ISP,Internet进行默认路由的设置,当IP数据包中的目的地址找不到存在的其他路由时,路由器所选择的就是默认路由。

目的地不在路由器的路由表里时所有数据包都会使用默认路由。

默认路由的设置规范为:ip route网络地址子网掩码下一跳。

这里网络地址和子网掩码默认都为0.0.0.0。

路由器Other:Router(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.2。

路由器ISP:Router(config)#ip route 0.0.0.0 0.0.0.0 200.1.1.1。

路由器Internet:Router(config)#ip route 0.0.0.0 0.0.0.0 200.1.2.1。

配置防火墙的时候,一般把可信度高的主机放置于内区域,把因特网隔离于外区域,DMZ区域用于放置可信度介于内部主机和因特网的各类服务器。

2.2.1 ;内网区域配置

接口E0/0区域设置为inside区域,安全级别为100。

内网区域又叫Trust区域,它是指位于防火墙之内的可信网络,是防火墙要保护的目标。

ciscoasa(config)#no dhcpd address 192.168.1.5-192.168.1.35 insideciscoasa(config)

#interface Ethernet0/0

ciscoasa(config-if)#switchport access vlan 1

ciscoasa(config)#interface vlan 1

ciscoasa(config-if)#ip address 192.168.2.2 255.255.255.0

ciscoasa(config)#security-level 100

ciscoasa(config)#nameif inside

对于内网而言,安全级别是最高的,由于系统默认是自动获取IP地址,防火墙提供动态主机配置协议(Dynamic Host Configuration Protocol,DHCP)服务,需要停用DHCP服务,并重新设置IP地址。

配置步骤为:首先,停用DHCP服务;进入相关接口,把其划入vlan 1里,并设置相关IP地址;其次,设置安全级别为100,配置为内网区域。

2.2.2 ;外网区域配置

接口E0/2区域设置为outside区域,安全级别为0。

外网区域又叫Untmst区域,它是位于防火墙之外的公共开放网络,一般指因特网。

ciscoasa(config)#interface Ethernet0/2

ciscoasa(config-if)#switchport access vlan 2

ciscoasa(config)#interface vlan 2

ciscoasa(config-if)#ip address 200.1.1.1 255.255.255.0

ciscoasa(config)#security-level 0

ciscoasa(config)#nameif outside

配置步驟为:首先,进入相关接口,把其划入vlan 2里,并设置相关IP地址;其次,设置安全级别为0,配置为外网区域。

2.2.3 ;DMZ区域配置

接口E0/1区域设置为DMZ区域,安全级别为50。

DMZ也称周边网络,安全敏感度和保护强度较低,一般用来放置提供公共网络服务的设备。

ciscoasa(config)#interface Ethernet0/1

ciscoasa(config-if)#switchport access vlan 3

ciscoasa(config)#interface vlan 3

ciscoasa(config-if)#ip address 192.168.3.2 255.255.255.0

ciscoasa(config)#security-level 50

ciscoasa(config)#nameif dmz

配置步驟为:首先,进入相关接口,把其划入vlan 3里,并设置相关IP地址;其次,设置安全级别为50,配置为DMZ区域。

由于思科模拟器的局限性,DMZ区域设置会出现错误,这个问题只有等该公司后续进行修正。

2.2.4 ;配置向外的默认路由和向内的静态路由

ciscoasa(config)#route outside 0.0.0.0 0.0.0.0 200.1.1.2

ciscoasa(config)#route inside 192.168.1.0 255.255.255.0 192.168.2.1

设置防火墙route inside代表路由器去内网的方向。

防火墙route outside代表路由器去外网的方向。

2.2.5 ;配置ACL,允许内网ping通外网

ciscoasa(config)#access-list 101 permit icmp any 192.168.1.0 255.255.255.0

ciscoasa(config)#access-group 101 in interface outside

设置允许通过的网段为192.168.1.0/24,其他网段不允许通过;最后,进行接口控制,其他不允许通过的数据在路由器出口处进行丢弃。

3 ; ;设置结果分析

如图2所示,从PC0发包到Other路由器、防火墙、ISP路由器已经Internet路由器中状态成功,说明防火墙配置已经成功。

在防火墙操作系统中用show running查看相关配置,如图3所示。

通过对网络中防火墙的研究,能够更好地了解网络安全知识。

对于设置防火墙要注意的是,不同区域的安全级别需要不同设置,安全级别为:内网>DMZ>外网。

本文中内网设置为等级100,DMZ设置为等级50,外网设置为等级0,在现实中,可以按具体需求设置。

[参考文献]

[1]徐小娟,李晓雯.网络设备管理与维护项目教程[M].北京:清华大学出版社,2016.

[2]叶阿勇.计算机网络实验与学习指导—基于Cisco Packet Tracer模拟器[M].北京:清华大学出版社,2017.。