陌陌通讯协议破解-LBS部分

- 格式:doc

- 大小:19.00 KB

- 文档页数:1

收费软件免费用--两种方法破解SmaMachine

偶尔之间

【期刊名称】《网友世界》

【年(卷),期】2004(000)002

【摘要】做了几期《收费软件免费用》系列破解文章,来子越来越觉得破解软件是一件非常有趣的事。

看到一个软件刚才还显示“注册码不对,请重新注册,”只需要简单的几步,软件就注册成功了,当时的心情真是和成功入侵一台电脑一样高兴呀?如果你看完成了本期的《收费软件免费用》,相信你和我一样吃惊,软件的注册码就在源文件里呀,早知道就不用那么麻烦去暴力破解了。

【总页数】2页(P42-43)

【作者】偶尔之间

【作者单位】无

【正文语种】中文

【中图分类】TP31

【相关文献】

1.两种方法检测糖尿病自身免抗体的比较分析 [J], 邵坤宁;张海燕;李子凤;邢万忠;

2.收费软件免费用(4)——深挖内存中的注册码 [J], IlikeKitty

3.收费软件免费用——破解Flash播放器 [J], 偶尔之间

4.收费软件免费用前传——侦壳与脱壳 [J], IlikeKitty

5.生理盐水冲洗与免冲洗两种方法对有高危出血风险行无抗凝CRRT患者凝血指标的影响 [J], 陈秀珍;叶柳芳;陈礼军

因版权原因,仅展示原文概要,查看原文内容请购买。

GPS通讯协议(NMEA0183)解析说起NMEA协议,只要接触过GPS设备的人,或者说是要用到GPS设备研发的人都知道,这是一个很常用的GPS通讯协议,而且也有很多人遇到关于NEMA协议的一些问题,我忽然有一个想法,就是按照自己对这个协议的一些理解,写一点这方面的东西,看是不是能帮刚刚入门的人解答一些疑问,由于笔者水平有限,这个东西也只能算是一个简单介绍,就算是知识普及吧,希望能引高手出来大家一起讨论。

好了,言归正传,我们开始吧!GPS(全球定位系统)接收机与手持机之间的数据交换格式一般都由生产厂商缺省定制,其定义内容普通用户很难知晓,且不同品牌、不同型号的GPS接收机所配置的控制应用程序也因生产厂家的不同而不同。

所以,对于通用GPS应用软件,需要一个统一格式的数据标准,以解决与任意一台GPS的接口问题。

NMEA-0183数据标准就是解决这类问题的方案之一。

NMEA协议是为了在不同的GPS导航设备中建立统一的RTCM(海事无线电技术委员会)标准,它最初是由美国国家海洋电子协会(NMEA—The NationalMarine Electronics Association)制定的。

NMEA协议有0180、0182和0183这3种,0183可以认为是前两种的升级,也是目前使用最为广泛的一种NMEA通讯协议硬件接口符合NMEAO183标准的GPS接收机的硬件接口能够兼容计算机的RS-232C协议串口,然而,严格来说NMEA标准不是RS-232C,规范推荐依照EIA422(也称为RS-422)。

是一个与RS-232C不同的系统。

标准RS-232C采用负逻辑,即逻辑“1”表示-5V~-15v,逻辑“0”表示+5V~+15V,利用传输信号线和信号地之间的电压差进行传输。

而EIA-422是利用导线之间的信号电压差来传输信号的,其每个通道要用两条信号线,一条是逻辑“1”,~条是逻辑“0”,通过传输线驱动器和传输线接收器实现逻辑电平和电位差之间的转换,一般允许驱动器输出为±2V~±6V 。

私有工业通讯协议的破解过程在破解之前,先说一说为什么要破解的缘由。

随着现代工业化的进一步进展,信息化建设的需要,工业智能设备或系统与上层信息化系统之间的互联互通已成为必需的。

虽说现在的工业现场各类智能设备都供应了多种行业标准协议,但对工业通讯较为熟识的人都应当有所了解,工业现场的一些掌握系统如plc,dcs等用于对外供应标准协议通讯的部分属于选配件,而非原生就支持,而且都需要增加硬件配件+软件配置才能实现行业标准协议的支持。

这样的方式带来的一个现实问题就是,当时购买PLC或DCS时,实施工程的人在开发时并未实现行业标准协议的支持。

经过了多年后,项目都验收了,而企业又消失了信息化建设的需求,这时候冲突就消失了。

企业的信息化系统需要工业现场设备的数据,但现场设备的数据并未配置有用行业标准协议对外发布。

而现场设备厂家供应的软件却是可以从现场设备猎取数据的。

因此,从现场设备猎取数据的路线就有2种方式了。

1. 联系现场设备厂家或者原来的工程实施人员,在现场停机检修的时候将现场设备的配置进行修改,使得现场设备的数据能以行业标准协议对外供应。

这种方式对数据采集来说是最抱负的方式,平安性及牢靠性最高。

但从实际操作来说,不少状况下是很困难的,由于时间太长,找不到原来的实施人员,或者由于需要修改的站点多而导致成本高,现场设备厂家也不供应现场设备或系统的私有通讯协议(欧美系的PLC厂家几乎都不会供应设备的私有通讯协议)。

2. 让上层信息化系统厂家来解决此问题,实际上也就是让新系统的厂家自己想尽一切方法从现场设备猎取数据,修改现场设备(PLC或DCS)配置的方式一般也不会采纳,由于担忧带来PLC或DCS问题而担责任,因此上层系统的厂家能干的就是自己想法或拿到现场设备的私有通讯协议或破解其通讯协议。

能想任何方法去搞到现场设备的私有通讯协议资料时间对通讯取数来说也是一种平安性和稳定性都很高的方式。

而破解私有通讯协议完全就是通过抓包工具抓取现场设备和其上位软件之间通讯报文,然后利用相关工具对报文进行逐字节的分析比较,找出其规律,摸索各个报文之间的不同之处和界面配置参数的关系。

陌陌各版本升级说明功能介绍·注册登录账号,可上传多张图片,管理个人移动名片· 精准定位,查找附近的陌生人· 免费通信,发送文字、图片和位置信息,查询导航路线· 关注好友,方便查看和TA的距离* 说明:由于电信CDMA定位准度不足,使用该*络用户只能通过wifi定位。

陌陌会在不久后完善对电信CDMA的支持,敬请谅解。

更新说明此版本中的新功能:相互关注的好友可以发送语音签名同步到微博等第三方平台分享陌陌账号邀请好友增强定位功能,支持GPS定位(可进行定位设置和检查) 增加消息和语音音效修复头像错位/登录闪退/*络切换黑屏等问题修复部分手机聊天时无法选择图片问题更新功能 [新增] 备注名:给以关注的好友添加备注名;行业列表:新增11个行业可选,让你的资料更丰富; [改进] 优化了聊天界面交互;修复发送消息有一定失败率的问题;修复了显示“未连接”的问题;版本 .1 中的新功能 [改进] 修复了部分用户升级到版本后不能正常登录的问题更新功能 [新增] 表情:添加了全新设计的表情,让聊天更生动; [改进] 优化了稳定性;添加了对日本历、佛历的支持;优化了聊天界面的交互;安卓版本更新内容 .4更新内容1.修复部分手机上传图片失败问题。

最新版本新增动态聊天表情支持微博绑定方式检查客户端是否含病毒或盗版更新功能1、群组功能:你可以加入附近的群组,和更多的人进行互动,也可以创建自己感兴趣的群组;2、全新界面:对陌陌界面进行了全新的改版,更加大气,并且加入更多有趣的元素;3、*络优化:改良了通讯方案,连接*络速度更快,即使在较弱*络环境下也能顺畅收发消息;.2更新内容安卓版本1.优化通知栏提示效果2.使用更智能快速的定位3.新浪微博快速绑定和过期提醒更新内容:1.增加群活动功能,聚会交友更方便2.增加群等级显示和说明拆分出表情插件,以后升级节约一半流量 .1更新内容2、修复升级后可以会导致的消息列表显示空白或部分消息不显示的问题(通过此更新可恢复消息内容);3、修复聊天时可能会出现消息顺序错乱、消息内容显示空白的问题;4、修复iPod touch第五代用户无法全屏显示的问题。

这次我演示一下利用假连接破解无客户端无线密码。

什么是假连接?就是直接连接对方的路由,但是密码是随便输的。

正常情况下,系统是会提示密码错误或者无法连接。

又是会连接上,但是是处于受限连接状态。

这种连接看似普通,但是却能很有效的让路由发包。

这样就变相的摆脱了无客户端不发包的情况。

这种方法我姑且叫他假连接。

这个方法论坛里有不少前辈们提及,但是都是只字片语,分布也很散。

为了方便给以后的新手们学习,我就写个教程方便大家参考。

有什么不恰当的地方也希望大家指正。

同时,我会一同发布视频教程。

有需要的朋友可以下载。

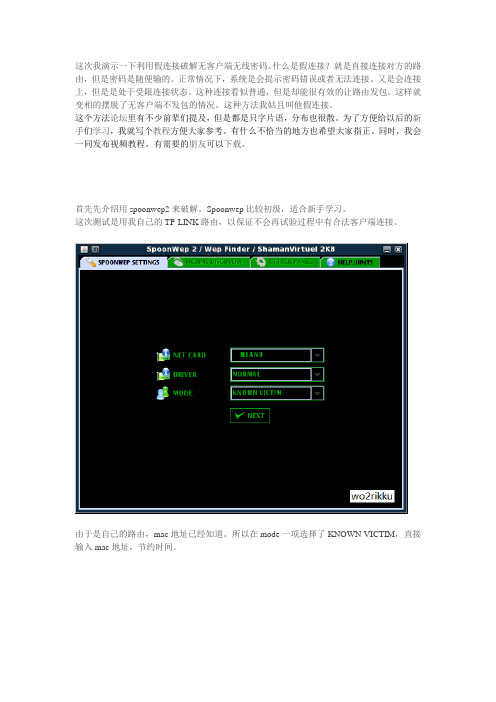

首先先介绍用spoonwep2来破解。

Spoonwep比较初级,适合新手学习。

这次测试是用我自己的TP-LINK路由,以保证不会再试验过程中有合法客户端连接。

由于是自己的路由,mac地址已经知道。

所以在mode一项选择了KNOWN VICTIM,直接输入mac地址,节约时间。

我们选择第二种交互注入,注入速率拉到最大1000,输入mac地址后点launch开始注入。

可以看到,这里并没有客户端,data也一直保持0。

实际视频中,大家会发现data会有动静。

这是因为我的路由有时会自己给自己发包,但是数据很少,完全无法破解(用字典破解除外)。

下面我们开始假连接。

上图中我们可以得到很多消息。

首先是data开始增长了,但是速度并不快。

最后一行我们可以看见有客户端了,这是我进行假连的网卡。

在rate一栏,我们可以看到是0-1,这表示并没有进行有效连接,而且数据传输很慢。

如果以合法客户端连接的话,则会显示54-54(我的是54M无线路由)。

系统提示无法连接。

但是我们的抓包速度已经上升了,这是因为通过假连接使路由发包,于是就能得到包含密匙的数据包,注入也就成功了。

但是由于rate很低,没一会#/s又会下降,所以要不断进行假连,保证较高的速率。

实际效果可以在我的视频里看到。

抓到10000以上后就会开始破解,没一会密码就出来了。

以陌陌为例的移动社交用户体验要素探究作者:张完硕纪好来源:《艺术与设计·理论》2016年第03期摘要:随着移动互联网的不断发展,智能移动终端的不断普及,移动社交应用已逐渐成为了人们日常交流沟通的工具,而移动社交中的用户体验也越来越成为用户们使用与评判应用的一个必备条件。

文章以基于LBS的陌生人社交的移动社交应用“黑马”陌陌为例,从战略层、范围层、架构层、框架层、表现层五个层次出发,探究了其用户体验的要素。

关键词:陌陌;用户;设计;用户体验要素检索:中图分类号:J0 文献标志码:A 文章编号:1008-2832(2016)03-0107-03An?User?Experience?Research?base?on?MoMo’s?Mobile?Social?PlatformZHANG Wan-shuo, JI Hao(School of Art and Design, Wuhan University of Technology,Wuhan 430070, China)Abstract :As the continuous development of mobile Internet and the growing number of smart mobile devices,mobile social applications have become a communicative tool in people’s daily life. The user experience in mobile social network is gradually necessary when users use and evaluate applications. This paper uses MoMo, a mobile social application "dark horse" designed for strangers, based on LBS(Location Based Service) as an example to explore the elements of its user experience from strategy level, scope level, structure level, frame level and visual level.Key words :MoMo; user; design; the elements of user experienceInternet :随着智能移动终端的普及,移动互联网已经成为了当下的主流。

Beini破解无客户端WEP实战

本人收集网上大量资料依照实际测试编写

我个人通过实际测试认为真正无客户端是不能破解的,真正无客户端是指:被破解的无线路由器没有任何无线和有线的电脑和路由器连接。

那个地点破解的无客户端是指没有任何无线和路由器连接只有有线电脑和无线路由器连接在bt3 bt4 beini 都显示无客户端然而是能够破解的。

1 点击奶瓶

2 点击yes

3点击网卡的mac

4 点击scan 收索区域中的无线信号

5 点击要选择破解的无线信号

6 假如有客户端clients lnformation 下就会显示客户端的mac 上图看出没有显示mac确实是无客户端点击next 进入下图页面接着点击advanced mode

7 点击refresh client list 没显示mac 确实是无客户端点击capture 进行抓包

8 点击fake auth (by force)填入要连接无线路由器的名字mac 地址进行虚拟伪造

客户端连接点击start 如下图表示虚拟连接成功

9

9 在点refresh client list 现在差不多有客户端mac 虚拟连接成功

10 点击FAKE AUTH(-1)进行伪连如下图成功

11 点击interactive0841(-2)攻击模式这一步有时要等3分钟data 才能快速增加

12 data数据到1w多点击stop crack 专门快密码显现!!!!!!!!!

密码0123456789 到此整个过程终止。

前两期我们已经讲了无线攻防:破解WEP密钥过程全解(上)和无线攻防:破解WEP密钥过程全解(中),本期我们开始讲解实际的破解过程的下半部份。

3、用Void11来产生更多的通信流量void11把一个无线客户端从它所连接的AP上使用一个强制验证过程,也就是说这个客户端开始被断开,当它被从WLAN中断开后,这个无线客户端会自动尝试重新连接到AP 上,在这个重新连接过程中,数据通信就产生了,这个过程通常被叫做de-authentication 或deauth attack过程。

启动Sniff计算机,并把Auditor CD插入它的光驱,Auditor启动后,打开一个shell命令窗口并输入以下的命令:注意:把THECHANNELNUM替换成目标WLAN的频道数,MACOFSTATION 和MACOFAP分别替换成目标WLAN的客户端的MAC地址和AP的代号,如下形式:void11_penetration -D -s 00:90:4b:c0:c4:7f -B 00:c0:49:bf:14:29 wl an0。

当在Auditor Security Collection CD中运行void11时可能会看到“invalid argument error”的错误信息,这无关紧要,不要理会这个错误。

当void11在Sniff计算机上运行时,我们来看看Target计算机上正在发生的变化,通常,使用这台机器的用户会发现网络突然地变得非常慢,而且最后好像停顿了,几秒钟后,彻底与网络失去了连接。

如果查看Windows XP自带的无线客户端实用程序,会发现void11开始攻击之前,一切都正常,Windows显示你正连接在AP上,Void11启动后,网络状态会从连接状态改变到断开状态。

如图十九所示。

如果在在Sniff计算机上停止void11后,Target计算机会在大约几秒钟内重新连接到目标AP。

图十九:目标计算机被断开让我们到Attack计算机上去看一下,它总是在那运行着Airodump,当void11在运行后,IV值在几秒钟内增加大概100-200,这是由于目标客户端机器重复地尝试重新连接到目标AP上时产生的网络通信引起的。

破解WEP密钥过程全解Anywhere WLAN!中国无线门户!Anywlan收集整理。

2005-03破解WEP密钥过程全解【Anywlan】无线安全之所有备受滞诟,固有其机制的脆弱性,但却与用户的安全意识更重要。

不管是传统有线还是新兴无线技术,在耐心的黑客眼中都是不安全的。

本文仅供学习!相关下载:Kismet下载地址:/show.asp?id=67Auditor CD下载地址:/show.asp?id=102本文所用软件请到下载WLAN技术出现之后,“安全”就成为始终伴随在“无线”这个词身边的影子,针对无线网络技术中涉及的安全认证加密协议的攻击与破解就层出不穷。

现在,因特网上可能有数以百计,甚至以千计的文章介绍关于怎么攻击与破解WEP,但有多少人能够真正地成功攻破WEP的加密算法呢?下面笔者来给大家介绍一些关于WEP加密手段的知识,以及就是菜鸟只要按照步骤操作也可成功破解WEP密钥的方法。

当然最终的目的还是为了让记者做好安全设置对破解更好的进行防范一、无安全措施的WLAN所面临的三大风险:1、网络资源暴露无遗一旦某些别有用心的人通过无线网络连接到你的WLAN,这样他们就与那些直接连接到你LAN交换机上的用户一样,都对整个网络有一定的访问权限。

在这种情况下,除非你事先已采取了一些措施,限制不明用户访问网络中的资源和共享文档,否则入侵者能够做授权用户所能做的任何事情。

在你的网络上,文件、目录、或者整个的硬盘驱动器能够被复制或删除,或者其他更坏的情况是那些诸如键盘记录、特洛伊木马、间谍程序或其他的恶意程序,它们能够被安装到你的系统中,并且通过网络被那些入侵者所操纵工作,这样的后果就可想而知了。

2、敏感信息被泄露只要运用适当的工具,WEB页面能够被实时重建,这样你所浏览过WEB站点的URL就能被捕获下来,刚才你在这些页面中输入的一些重要的密码会被入侵者偷窃和记录下来,如果是那些信用卡密码之类的话,嘿嘿,后果想想都知道是怎么回事。

陌陌通讯协议破解-LBS部分

其实陌陌通过LBS获取用户的部分上年12月份的就破了,那时候是为是想抓一下数据,所以也就只破了一半.最近有人问到通讯这块的情况,我原来实在没有去怎么了解,因为实在对我来说没有用.但有人问了,就去抓包了.结果还真是有点意思,通讯部分加密了.OK了,逆向了一下JNI.(PS,没钱买Hex-Rays Decompil er ARM),看了一下,代码不多,正好学学ARM汇编.当然过程十分辛苦.

扯远了.言归正传

-------------------------

LBS部分

第一步: 之前的帖子有介绍,要先过Apksign,不然改了程序登录也登不了.

第二步.之前也还说过了,陌陌用了https,本来我也以要什么https中间人攻击什么的,其实很简单,把https 改成http就行.这真的是意外发现的.我本来去掉是想看到原文而已,想不到既然还有返回.....而且和https调用是一样的.

改https其实有两种改法:

1.第一种是到libmomonative.so文件里改.用什么WinHex什么的就可以,直接找https,记得只是换掉,不能改文件的大小.

/p.aspx?u=v20_p13_photo_1305210648331204_0.jpg

2.另一种也可以,到初始化数据的地方.

先找到JNI里的相关的函数名(下面是我已经改成http的)

/p.aspx?u=v20_p13_photo_1305210653395090_0.jpg

然到初始化的地方,改掉,直接const-string xx, "http://xxx" 就行

/p.aspx?u=v20_p13_photo_1305210658113232_0.jpg

好了,编译安装(看一下,现在已经有APKTool GUI什么的,挺方便,如果正常就用);然后抓包就基本上大部分没有问题了,登录是POST,返回是JSON,LBS还是JSON,说实话,真的很简单,应该都看得懂,具体就不上了.

/p.aspx?u=v20_p13_photo_1305210721206511_0.jpg

本来想拿去当当些银子的,也没有什么人要,算了,半公布了吧,希望给有用的人写写网页版什么的~~ 先写到这进里,有空再写一下通讯部分. 交流可Q: 3.1.0.4.1.9.0.6.2 (倒序)

来源:清源教育。