Win7 有线网络 自带 802.1x 客户端

- 格式:docx

- 大小:210.87 KB

- 文档页数:2

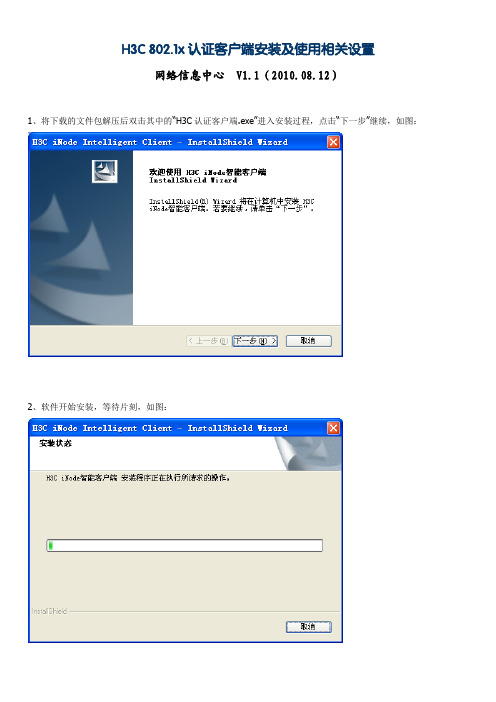

H3C 802.1x认证客户端安装及使用相关设置

网络信息中心 V1.1(2010.08.12)

1、将下载的文件包解压后双击其中的“H3C认证客户端.exe”进入安装过程,点击“下一步”继续,如图:

2、软件开始安装,等待片刻,如图:

3、安装完毕后,点击“完成”,重新启动计算机,如图:

4、重启完毕后,双击桌面上“iNode智能客户端”图标,进入“新建连接向导”过程,如图:

5、在出现的软件界面中点击“是”,如图:

6、在“新建连接向导”中点击“下一步”,如图:

7、点击“下一步”,如图:

8、选择“普通连接”,点击“下一步”,如图:

9、输入您在网络中心申请的用户名和密码,点击“下一步”,如图:

10、选择好需要连接网络的网卡(一般为字符串中带Ethernet的),报文类型选“多播”,并请勾选“被动下线自动连接”选项,点击“下一步”,如图:

11、点击“创建”,如图:

12、使用时,双击桌面上的“iNode智能客户端”图标,如图:

13、在出现的窗口中双击“我的802.1X连接”或单击该图标后点选上方的“连接”钮,即可进行认证,下方的“认证信息”会显示认证的全过程(请留意该详细信息,以备发生故障时,方便地与我们进行沟通)。

基于身份认证的网络安全部署方案——结合Windows Server IAS实现802.1 X网络安全管理网络安全管理是现代通信网络管理的重要组成部分。

身份认证是计算机系统用户在进入系统或访问不同保护级别的系统资源时,系统确认该用户的身份是否真实、合法和唯一的过程。

使用身份认证的主要目的是防止非授权用户进入系统,同时防止非授权用户通过非正常操作访问受控信息或恶意破坏系统数据的完整性。

本文提供一种结合802.1X技术解决网络安全管理的方法;探讨网络中的诸多安全问题,通过研究802.1X技术,分析802.1X技术所能解决的各种网络安全问题,提出了结合Windows Server 2003 IAS 服务搭建Radius服务器,进行802.1X验证从而实现网络安全管理的整体解决方案,同时对系统的实现过程进行了详细分析,并总结该解决方案的优缺点。

目录目录 (2)一、引言 (3)1、网络安全背景及意义 (3)2、相关的知识 (4)二、IEEE 802.1X认证系统 (6)1、802.1X认证特点 (6)2、802.1x工作过程 (6)3、802.1x应用环境特点 (7)4、802.1x认证的安全性分析 (7)5、802.1x认证的优势 (7)6、802.1x认证系统的组成 (8)三、基于Windows Server 2003 IAS的Radius服务 (10)四、结合Windows Server IAS实现802.1 X网络安全管理整体解决方案 (11)1、安装RADIUS服务器 (11)2、创建用户账户 (12)3、创建RADIUS客户端 (19)4、设置远程访问策略 (22)5、交换机的配置 (25)6、客户端认证 (26)五、注意事项 (29)六、总结 (32)一、引言随着局域网的迅速发展,办公用户的网络安全问题日益突出。

目前,各企业面临的安全威胁之一就是外围设备非法接入到内部网络后的破坏性攻击行为。

在许多企业的IT 管理过程中,往往注重对来自因特网的外部威胁防御,忽略了来自内部的非法访问威胁。

Windows系统启用802.1X认证1开启802.1x认证服务1.1Win7、win10都可以使用此方法电脑键盘上按win+r 输入services.msc打开电脑服务设置。

启用有线和无线的802.1X认证服务。

分别开启wired autoconfig(有线802.1x认证服务)和WLAN autoconfig(无线802.1x 服务)服务。

2开启802.1x认证1、选择“开始>控制面板”。

2、在“控制面板”选择“网络和Internet >网络和共享中心”(控制面板的“查看方式”选择“类别”时可显示“网络和Internet”)。

3、单击本地连接,选择“属性”。

4、在“身份验证”页签,选中“启用IEEE802.1X身份验证”,“选择网络身份验证方法”选择“PEAP”。

单击“设置”。

5、取消选中“验证服务器证书”,“选择身份验证方法”选择“安全密码(EAP-MSCHAP v2)”,并在右侧单击“配置”。

6、取消选中“自动使用Windows登录名和密码”,单击“确定”。

说明:如果操作系统使用AD域帐号登录,并且用来进行802.1X认证的用户名和密码也是使用的登录操作系统的域帐号和密码,则勾选“自动使用Windows登录名和密码”。

7、等待Windows弹出认证框,即可输入用户名和密码进行认证。

3身份认证开启802.1X认证后,在接入有线网时会弹出认证界面,输入用户名和密码进行认证,才可以访问网络。

4XP系统添加网络身份认证1、首先点击开始按钮,打开运行,输入“regedit”,即打开注册表编辑器2、然后在注册表编辑器中依次找到以下子项:“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa”;3、接着双击右侧窗格中的“Security Packages”,即打开“编辑多字符串”对话框;4、然后在列表框中添加“tspkg”的内容(有的内容不用更改)。

802.1X认证原理802.1X(dot1x) 技术简介802.1X认证,又称为EAPOE(Extensible Authentication Protocol Over Ethernet)认证,主要目的是为了解决局域网用户接入认证问题。

802.1X认证时采用了RADIUS协议的一种认证方式,典型的C/S结构,包括终端、RADIUS客户端和RADIUS服务器。

802.1x简介:IEEE802 LAN/WAN委员会为解决无线局域网网络安全问题,提出了802. 1X协议。

后来,802.1X协议作为局域网接口的一个普通接入控制机制在以太网中被广泛应用,主要解决以太网内认证和安全方面的问题。

802.1X协议是一种基于接口的网络接入控制协议。

“基于接口的网络接入控制”是指,在局域网接入设备的接口这一级,接入设备通过认证来控制用户对网络资源的访问。

802.1X认证的特点:o安全性高,认证控制点可部署在网络接入层或汇聚层。

o需要使用802.1x认证客户端或操作系统自带的802.1X客户端。

使用AnyOffice 时可以根据终端检查结果规格隔离于和后域。

o技术成熟,被广泛应用于各类型园区网员工接入。

802.1X认证应用场景:o有线接入层:安全性最高,设备管理复杂。

o有线汇聚层:安全性中高,设备少,管理方便。

o无线接入:安全性高,设备少,管理方便。

802.1X系统架构:802.1X系统为典型的Client/Server结构,包括三个实体:客户端、接入设备和认证服务器。

o客户端是位于局域网段一端的一个实体,由该链路另一端的接入设备对其进行认证。

客户端一般为一个用户终端设备,用户可以通过启动客户端软件发起802.1X认证。

客户端必须支持局域网上的可扩展认证协议EAPOL(Extensible Authentication Protocol over LAN)。

o接入设备是位于局域网段一端的另一个实体,对所连接的客户端进行认证。

Lab1: 有线MAB 802.1X WebAuth配置指南一、目的 (1)二、实验环境 (1)实验1.1:基于MAB的有线终端设备认证 (4)实验1.2:基于802.1X的有线终端设备认证 (10)实验1.3:基于WebAuth的有线终端设备认证 (21)实验1.4:在802.1X认证配置Guest VLAN(选作) (29)实验1.5:通过Critical VLAN实现802.1X认证(选作) (31)实验1.6:通过MAR认证控制加入域设备的访问(选作) (34)一、目的本实验介绍了如何通过思科ISE,在有线网络环境中,实现MAB、802.1x和WebAuth 的配置步骤和说明,包括:有线网络中的802.1x、MAB、WebAuth认证的配置步骤通过VLAN和DACL对终端设备的网络访问控制通过MAR实现加入域计算机的网络访问控制(选作)本实验包含了8个Pod,以下的实验步骤是以Pod1为例,其他Pod需要根据Pod的编号,使用相对应的IP地址。

二、实验环境以下是本次实验的网络拓扑图:说明:在VMWare上安装了8套ISE虚拟机,每套ISE的IP地址分别为10.10.10.71到10.10.10.78,分别对应Pod1到Pod8。

Windows Server 2008基本配置(所有Pod共用一套Windows 2008):版本:Windows Server 2008 Enterprise R2启用NTP服务启用Web服务器实验1.1:基于MAB的有线终端设备认证目的了解交换机MAB和802.1X的认证过程,以及在交换机和ISE上如何配置基于MAC 地址跳过认证,即MAB(MAC Authentication Bypass)的认证过程。

(1)了解交换机上MAB和802.1X的配置和认证过程(2)通过配置MAB对不支持802.1X的设备进行认证和授权在本实验中,使用了无线AP做为终端设备来进行MAB测试,在连接AP的交换机端口上启用MAB和802.1x认证,当AP通过MAB认证后的才能获得网络访问权限,并注册到WLC上。

Adaptive bright ness监视周围的光线状况来调节屏幕明暗,如果该服务被禁用,屏幕亮度将不会自动适应周围光线状况。

该服务的默认运行方式是手动,如果你没有使用触摸屏一类的智能调节屏幕亮度的设备,该功能就可以放心禁用。

Applicatio n Layer Gateway ServiceWi ndows XP/Vista中也有该服务,作用也差不多,是系统自带防火墙和开启ICS共享上网的依赖服务,如果装有第三方防火墙且不需要用ICS方式共享上网,完全可以禁用掉。

Application Management该服务默认的运行方式为手动,该功能主要适用于大型企业环境下的集中管理,因此家庭用户可以放心禁用该服务。

Backgrou nd In tellige nt Transfer Service在后台传输客户端和服务器之间的数据。

如果禁用了BITS 一些功能,如WindowsUpdate,就无法正常运行。

该服务的默认运行方式是自动,这个服务的主要用途还是用于进行WindowsUpdate或者自动更新,最好不要更改这个服务。

Base Filtering Engine同样为系统防火墙,VPN以及IPsec提供依赖服务,同时也是系统安全方面的服务,如果使用第三方VPN拨号软件并且不用系统的防火墙以及ICS共享上网,为了系统资源,关闭它吧,否则就别动它。

BitLocker Drive Encryption Service向用户接口提供BitLocker客户端服务并且自动对数据卷解锁。

该服务的默认运行方式是手动,如果你没有使用BitLocker设备,该功能就可以放心禁用。

Block Level Backup Engine Servic估计是和备份恢复方面用的服务,无任何依赖关系,默认是手动,也从来没有看他启动过。

就放那吧,不用管了。

Bluetooth Support Service如果你没有使用蓝牙设备,该功能就可以放心禁用。

华为802.1x认证客户端使用说明新802.1X认证客户端使用方法1.卸载原有的802.1X客户端。

2.下载安装新的客户端。

3.安装完后重启计算机。

4.双击桌面的H3C802.1X图标进入如下界面,网络适配器选择你自己的网卡5.点击属性进入设置,默认设置如下图,把两个勾全部去掉,如果你要自动重拨,你可以把“握手超时后重认证”这个勾选上。

如下图:完成后点击确定,然后点连接出现下图,连接成功后最小化到屏幕右下角,与老客户端一样的小电脑标志。

6.断开连接方法:点击屏幕右下角的小电脑图标右键,点断开连接或者退出程序。

断开连接(£)用户配置©网塔配置(N)显示营理面口萸改用户密码升级程序&帮助.…遽出程序7.点击小电脑右键出现在菜单中,用户配置可以看自己的上网时间,可以累计, 也可以清零后重新计时。

网络配置则回到第5步进行配置。

确定 取消8 Client〔4K'H3C 802用户提示;般用户使用以上功能即可,还有更高级的功能就是打开管理窗口,如下图: 系统1S 知:^802. IX 用户设置r 陀藏蜀录宙口 r 显示管理留口广保存L0睹息 r记录网络報文 SG 丈件名;120050613. LOG| | 更卩「黒计上网时间:01 :⑴06 I 賢零默认设詈 网络®)配置©帮助® 2005-06-1315:56:49 2005-05-3315:56:49 2005-06-1316:05:46 2Q05-Q5-13 2005-06-132005-06-13 16;06:53 H3C S02. 1S 客户E&na :323E Receivers ; OH 已成功通过网络验证16;06:邨 ttifteoz. ix 认证 已成功適过网塔验证 中斷602. IX 认证链押 用尸主动离线 fli^eoa. ix 认证 已成功通过网勰证Message : Message : Message :Message :。

802.1x简介:802.1x协议起源于802.11协议,802.11是IEEE的无线局域网协议,制订802.1x协议的初衷是为了解决无线局域网用户的接入认证问题。

IEEE802 LAN协议定义的局域网并不提供接入认证,只要用户能接入局域网控制设备(如LAN Switch),就可以访问局域网中的设备或资源。

这在早期企业网有线LAN应用环境下并不存在明显的安全隐患。

随着移动办公及驻地网运营等应用的大规模发展,服务提供者需要对用户的接入进行控制和配置。

尤其是WLAN的应用和LAN接入在电信网上大规模开展,有必要对端口加以控制以实现用户级的接入控制,802.lx就是IEEE为了解决基于端口的接入控制(Port-Based Network Access Contro1)而定义的一个标准。

二、802.1x认证体系802.1x是一种基于端口的认证协议,是一种对用户进行认证的方法和策略。

端口可以是一个物理端口,也可以是一个逻辑端口(如VLAN)。

对于无线局域网来说,一个端口就是一个信道。

802.1x认证的最终目的就是确定一个端口是否可用。

对于一个端口,如果认证成功那么就“打开”这个端口,允许所有的报文通过;如果认证不成功就使这个端口保持“关闭”,即只允许802.1x的认证协议报文通过。

实验所需要的用到设备:认证设备:cisco 3550 交换机一台认证服务器:Cisco ACS 4.0认证客户端环境:Windows xp sp3实验拓扑:实验拓扑简单描述:在cisco 3550上配置802.1X认证,认证请求通过AAA server,AAA server IP地址为:172.16.0.103,认证客户端为一台windows xp ,当接入到3550交换机上实施802.1X认证,只有认证通过之后方可以进入网络,获得IP地址。

实验目的:通过本实验,你可以掌握在cisco 交换机如何来配置AAA(认证,授权,授权),以及如何配置802.1X,掌握 cisco ACS的调试,以及如何在windows xp 启用认证,如何在cisco 三层交换机上配置DHCP等。