卫星结构设计与分析(上)--李建辉

- 格式:pptx

- 大小:6.55 MB

- 文档页数:31

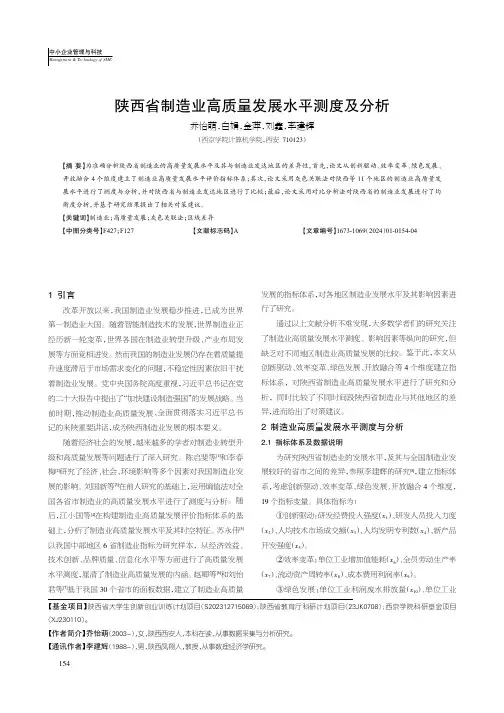

1引言改革开放以来,我国制造业发展稳步推进,已成为世界第一制造业大国。

随着智能制造技术的发展,世界制造业正经历新一轮变革,世界各国在制造业转型升级、产业布局发展等方面竞相迸发。

然而我国的制造业发展仍存在着质量提升速度滞后于市场需求变化的问题,不稳定性因素依旧干扰着制造业发展。

党中央国务院高度重视,习近平总书记在党的二十大报告中提出了“加快建设制造强国”的发展战略。

当前时期,推动制造业高质量发展、全面贯彻落实习近平总书记的来陕重要讲话,成为陕西制造业发展的根本要义。

随着经济社会的发展,越来越多的学者对制造业转型升级和高质量发展等问题进行了深入研究。

陈启斐等[1]和李春梅[2]研究了经济、社会、环境影响等多个因素对我国制造业发展的影响。

刘国新等[3]在前人研究的基础上,运用熵值法对全国各省市制造业的高质量发展水平进行了测度与分析。

随后,江小国等[4]在构建制造业高质量发展评价指标体系的基础上,分析了制造业高质量发展水平及其时空特征。

苏永伟[5]以我国中部地区6省制造业指标为研究样本,从经济效益、技术创新、品牌质量、信息化水平等方面进行了高质量发展水平测度,厘清了制造业高质量发展的内涵。

赵卿等[6]和刘怡君等[7]基于我国30个省市的面板数据,建立了制造业高质量发展的指标体系,对各地区制造业发展水平及其影响因素进行了研究。

通过以上文献分析不难发现,大多数学者们的研究关注了制造业高质量发展水平测度、影响因素等纵向的研究,但缺乏对不同地区制造业高质量发展的比较。

鉴于此,本文从创新驱动、效率变革、绿色发展、开放融合等4个维度建立指标体系,对陕西省制造业高质量发展水平进行了研究和分析,同时比较了不同时间段陕西省制造业与其他地区的差异,进而给出了对策建议。

2制造业高质量发展水平测度与分析2.1指标体系及数据说明为研究陕西省制造业的发展水平,及其与全国制造业发展较好的省市之间的差异,参照李建辉的研究[8],建立指标体系,考虑创新驱动、效率变革、绿色发展、开放融合4个维度,19个指标变量。

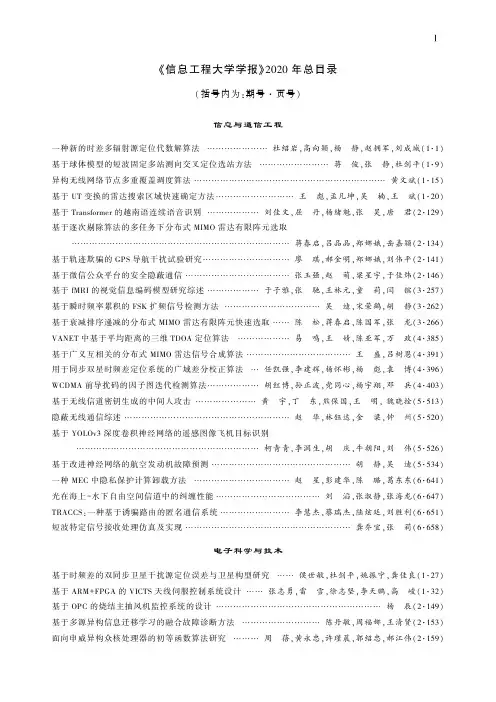

Ⅰ‘信息工程大学学报“2020年总目录(括号内为:期号㊃页号)信息与通信工程一种新的时差多辐射源定位代数解算法杜绍岩,高向颖,杨㊀静,赵拥军,刘成城(1㊃1)基于球体模型的短波固定多站测向交叉定位选站方法蒋㊀俊,张㊀静,杜剑平(1㊃9)异构无线网络节点多重覆盖调度算法黄文斌(1㊃15)基于UT变换的雷达搜索区域快速确定方法王㊀彪,孟凡坤,吴㊀楠,王㊀斌(1㊃20)基于Transformer的越南语连续语音识别刘佳文,屈㊀丹,杨绪魁,张㊀昊,唐㊀君(2㊃129)基于逐次剔除算法的多任务下分布式MIMO雷达有限阵元选取蒋春启,吕品品,郑娜娥,岳嘉颖(2㊃134)基于轨迹欺骗的GPS导航干扰试验研究廖㊀琪,郝金明,郑娜娥,刘伟平(2㊃141)基于微信公众平台的安全隐蔽通信张玉强,赵㊀萌,梁星宇,于佳炜(2㊃146)基于fMRI的视觉信息编码模型研究综述于子雅,张㊀驰,王林元,童㊀莉,闫㊀镔(3㊃257)基于瞬时频率累积的FSK扩频信号检测方法吴㊀迪,宋荣鹤,胡㊀静(3㊃262)基于衰减排序递减的分布式MIMO雷达有限阵元快速选取陈㊀松,蒋春启,陈国军,张㊀龙(3㊃266)VANET中基于平均距离的三维TDOA定位算法易㊀鸣,王㊀婧,陈亚军,万㊀政(4㊃385)基于广义互相关的分布式MIMO雷达信号合成算法王㊀盛,吕树恩(4㊃391)用于同步双星时频差定位系统的广域差分校正算法任凯强,李建辉,杨怀彬,杨㊀彪,袁㊀博(4㊃396) WCDMA前导扰码的因子图迭代检测算法胡红博,孙正波,党同心,杨宇翔,邓㊀兵(4㊃403)基于无线信道密钥生成的中间人攻击黄㊀宇,丁㊀东,熊保国,王㊀明,魏晓拴(5㊃513)隐蔽无线通信综述赵㊀华,林钰达,金㊀梁,钟㊀州(5㊃520)基于YOLOv3深度卷积神经网络的遥感图像飞机目标识别柯青青,李润生,胡㊀庆,牛朝阳,刘㊀伟(5㊃526)基于改进神经网络的航空发动机故障预测胡㊀静,吴㊀迪(5㊃534)一种MEC中隐私保护计算卸载方法赵㊀星,彭建华,陈㊀璐,葛东东(6㊃641)光在海上-水下自由空间信道中的纠缠性能刘㊀滔,张淑静,张海龙(6㊃647) TRACCS:一种基于诱骗路由的匿名通信系统李慧杰,蔡瑞杰,陆炫廷,刘胜利(6㊃651)短波特定信号接收处理仿真及实现龚乔宜,张㊀莉(6㊃658)电子科学与技术基于时频差的双同步卫星干扰源定位误差与卫星构型研究侯世敏,杜剑平,姚振宁,龚佳良(1㊃27)基于ARM+FPGA的VICTS天线伺服控制系统设计张志勇,雷㊀雪,徐志坚,李天鹏,高㊀峻(1㊃32)基于OPC的烧结主抽风机监控系统的设计杨㊀辰(2㊃149)基于多源异构信息迁移学习的融合故障诊断方法陈丹敏,周福娜,王清贤(2㊃153)面向申威异构众核处理器的初等函数算法研究周㊀蓓,黄永忠,许瑾晨,郭绍忠,郝江伟(2㊃159)Ⅱ人工智能加速体系结构综述陈正博,陈左宁(2㊃164)传播模型分析及应用研究进展段金发,邹乾友,付松涛(2㊃172)基于改进蚁群算法的短波测向限定站数灵活组网方案蒋㊀俊,张㊀静,冉晓旻(3㊃273)基于凸优化方法的室内NLOS误差抑制算法张㊀龙,任修坤,王㊀盛,张㊀伟(3㊃279)基于射频指纹的辐射源个体识别技术综述郑娜娥,王㊀盛,张靖志,左㊀宗(3㊃285)基于频偏分布的无线局域网Sybil攻击检测方法田英华,郑娜娥,张靖志,刘㊀扬(3㊃290)PCB平面电感的损耗分析郭盼盼,李建兵,吴㊀昊,林鹏飞(4㊃410)基于反向射线跟踪的单站无源定位算法吕品品,滕汉勇,董㊀鹏,孔范增(4㊃415)基于IEEE1588的时钟同步技术在分布式测量系统中的应用薛子刚,陈红涛,张文渊(4㊃422)基于同步水印嵌入区域的抗仿射变换鲁棒水印算法冯㊀柳(4㊃427)基于改进自注意力机制的说话人分割聚类袁哲菲,张连海,杨绪魁,刘㊀爽(5㊃539)基于时频图像处理的宽带特定信号检测方法孙㊀伟,彭㊀华,李天昀,许漫坤,陈㊀洋(5㊃545)一种利用信号周期性减少信息损失的数据压缩方法姚登辉,孙正波,张晓勇(5㊃552)基于DB-Net的CT图像自动化肝脏分割方法董亚兰(5㊃559)一种基于x-vector说话人特征的语音克隆方法张雅欣,张连海(6㊃664)伪随机三角形构型多面体天线罩反分析方法王晓东,周丰峻,郑㊀磊(6㊃670)基于多示例学习的语音内容分类算法许㊀薇,姚佳奇,燕继坤,欧阳喜(6㊃674)计算机科学与技术基于代码挖掘的返回值敏感型函数识别陈㊀林,刘粉林,陈㊀科,杨春芳,巩道福(1㊃36)基于扩展命题区间时序逻辑的免疫网络攻击检测模型陈茜月,庞建民(1㊃43)一种基于神经机器翻译模型的跨平台的基本块嵌入方法张啸川,孙㊀笛,庞建民,周㊀鑫(1㊃49)基于混合分析的自动化脱壳技术研究徐㊀旭(1㊃55)基于链路监控的SDN恶意流量检测与防御赵新辉,张文镔,王清贤,武泽慧(1㊃61)基于功能性最小存储再生码的数据可恢复验证方案朱㊀彧,陈㊀越,严新成,李㊀帅(1㊃68)一种基于DNA疫苗人工免疫理论的网络攻击检测方法陈茜月,庞建民(2㊃182)面向实时网络应用的虚拟网络功能部署王俊超,庞建民,隋㊀然,单㊀征(2㊃189) MSE_BLS:一种基于宽度学习系统的异常流量检测方法宋彬杰,陈欣鹏,牟轶哲,高立龙(2㊃196)基于Bert模型的框架语义角色标注方法高李政,周㊀刚,黄永忠,罗军勇,王树伟(3㊃297)基于词㊁句㊁实体协同的关键实体抽取算法刘媛媛,史佳欣,李㊀响,李涓子(3㊃304)击键动力学研究综述张㊀畅,韩继红,李福林,韦超鹏(3㊃310)语义感知的JavaScript引擎模糊测试技术研究王允超,王清贤,丁文博(3㊃316)基于相关向量机算法的研究与应用综述李㊀鑫,伊㊀鹏,江逸茗,田㊀乐,张风雨(4㊃433)面向电信网数据的ETL系统的设计与实现安㊀轲,马㊀宏,李英乐,刘树新(4㊃442)基于背景消减法的图像显著性前景目标提取研究杨㊀爽(4㊃448)P4交换机在天地一体化网络中的应用杨爱玲,邹乾友,付松涛(4㊃453)一种基于超像素分割的遥感图像道路提取方法翟银凤,王一帆(4㊃459)Ⅲ时空知识图谱的构建与应用孙一贺,于浏洋,郭志刚,陈㊀刚(4㊃464)不同监控视频条件下行人动作特征三维识别方法王彩玲(5㊃565)面向遥感影像数据的多级数字指纹模型杨㊀辉,冯义凯,车㊀森(5㊃569)基于AHP的车险客户价值评价方法研究杨㊀牧,王㊀月,尹东起,刘淑颖(5㊃574)点差分隐私下基于度序列的图生成模型㊀林子杰,张宇轩,刘文芬,胡学先(6㊃680)基于LSA模型的恶意程序识别分类方法㊀路㊀阳,彭海晖,王震宇(6㊃689)基于属性分类的工程数据线索特征挖掘方法研究㊀周㊀南(6㊃694)网络空间安全实际温度下的大气信道连续变量量子密钥分配张淑静,肖㊀晨,张海龙(1㊃76)一种基于Coded-BKW的LPN问题求解算法焦瑞朴,朱宣勇,谭㊀林(1㊃80)基于物联网的控制系统设计与实现李博文,常朝稳,高㊀宇(1㊃86)基于异构费效比的多样化编译策略可行性评估刘㊀浩,张㊀铮,陈㊀源,刘镇武,唐㊀源(2㊃200)基于信息熵与软件复杂度的软件多样性评估方法刘镇武,隋㊀然,张㊀铮,刘㊀浩(2㊃207)面向拟态云服务的异构执行体输出裁决方法普黎明,柏㊀溢,游㊀伟,李海涛(3㊃344)面向用户流量行为分析的多攻击检测孙剑文,赵㊀幸,刘胜利(3㊃352)一种针对弱监管路由设备的恶意行为检测方法刘秉楠,蔡瑞杰,尹小康,刘胜利(3㊃361)面向拟态架构的差分超时参数预测算法宋㊀克,欧阳玲,魏㊀帅,鲁晓彬(4㊃470)基于eID的电子签名系统设计与应用蔡国明,汪㊀淼,李瑞锋,王晋东,徐开勇(4㊃476)基于MILP对SPECK32循环参数安全性探究陈少真,侯泽洲,任炯炯(5㊃579)减轮CHAM算法的不可能差分分析付志新,任炯炯,陈少真(5㊃586)一种软硬件协同的拟态调度裁决器设计方法宋㊀克,欧阳玲,张文建,谭力波(5㊃593)减轮Serpent算法差分-线性分析的新结果㊀陈少真,付志新,任炯炯(6㊃699)基于无监督机器学习的网络流量分类研究综述㊀王方玉,张建辉,卜佑军,陈㊀博,孙㊀嘉(6㊃705)一种基于特征选择的网络流量异常检测方法㊀吴浩明,张㊀斌,周奕涛,廖仁杰(6㊃711)格基约化算法及其在密码分析中的应用综述㊀郑永辉,刘永杰,栾㊀鸾(6㊃719)一种基于代码注入的反漏洞挖掘方法㊀武泽慧,丁文博,袁会杰,魏㊀强,赵㊀艳(6㊃728)软件工程信息科技领域本体研究的计量分析及可视化赵颜利,李连军,丁剑飞(1㊃93)地理空间情报知识图谱构建方法概述陈晓慧,王㊀鑫,葛㊀磊,胡英男,车㊀森(1㊃101)基于改进TFIDF算法的SQL注入攻击检测方法李应博,张㊀斌(1㊃108)海量遥感数据的存储迁移策略研究赵泽亚,杨㊀迪,梁小虎,王㊀荣,金㊀雪(1㊃115)基于Bert模型的框架类型检测方法高李政,周㊀刚,罗军勇,黄永忠(2㊃214)一种新的多任务朴素贝叶斯学习方法孙立健,周㊀鋆,张维明(2㊃221)面向知识图谱构建的知识抽取技术综述于浏洋,郭志刚,陈㊀刚,席耀一(2㊃227)面向测试数据生成的遗传算法初始种群分布问题研究李志博,李清宝,张俭鸽(2㊃236)用户画像构建技术研究巨星海,周㊀刚,王㊀婧,张凤娟(2㊃242)Ⅳ基于深度学习的图像验证码识别研究石邵虎,胡学先,李志博,徐㊀震(3㊃325)基于复合距离Cartogram的网络空间信息地图可视化方法王映雪,李少梅,张鑫禄,张崇涛,王日恒(3㊃334)物联网信息安全及其智能化发展曹蓉蓉,韩全惜(3㊃340)兼顾时空特征的领导人出访事件可视分析刘建湘,刘海砚,刘一萱,李㊀佳,康㊀磊(4㊃482)一种矢量地图数据多级数字指纹算法杨㊀辉,车㊀森,曲来超(4㊃490)基于案例复盘的舆情传播控制模型研究以新浪微博为例陈㊀帅,李㊀威(4㊃495)基于新闻文本的事件可视方法研究刘海砚,李㊀佳,刘建湘,陈晓慧,程维应(5㊃601)基于词向量和概念上下文信息的本体对齐方法康世泽,吉立新,张建朋(5㊃607)基于GIS的重大疫情区域管控辅助决策问题研究谢㊀峻,万㊀萍,丁敬美,王梦苑,程艳霞(5㊃614)基于粒子群算法的去中心化商务数据共享系统设计刘亚男,倪㊀伟(5㊃622)基于开源数据的城市应急医疗能力分析与可视化㊀刘海砚,刘建湘,李道祥,程维应,陈晓慧(6㊃735)中亚语种通用语料库构建研究㊀席耀一,王小明,云建飞,高㊀鑫(6㊃741)基于大数据技术的网络资源管理系统设计㊀宋龙虎(6㊃747)基于仿射变换的量子图像加密算法㊀闫㊀玲(6㊃752)军事信息学基于BDS的 精确型 战略投送技术张倩倩,刘丽巧,高晟丽,马朝忠(1㊃120)新体制下部队基层军事体育教员岗位胜任力研究陈俊延,梁小安,蒋㊀斌(1㊃124)基于组合赋权和多层次模糊评价法的军队工程协同设计效果评估赵素丽,曹巨辉,易良廷,魏振堃(2㊃251)基于ADC方法的多个导弹发射单元作战效能分析梁㊀俊,戚振东,薛伟阳,张㊀勇(3㊃369)兵棋推演系统中的异常数据挖掘方法胡艮胜,张倩倩,马朝忠(3㊃373)基于FA-FAHP的军代表室工作质量评价方法王育辉,单志峰,张洋铭,李建涛,蔡忠义(3㊃378)陆上作战模拟中的公路运输补给建模研究胡艮胜,张㊀枣(4㊃501)排级军官岗位任职标准构建策略研究程㊀浩,付丰科,柴桌慧(4㊃505)多弹型常规导弹协同目标分配问题研究梁㊀俊,戚振东,张㊀勇(4㊃509)基于熵权与灰色关联度的武器装备体系模糊聚类分析魏东涛,刘晓东,单志峰(5㊃626) 5G技术的无人作战应用与风险探析王因传,杨君刚,张㊀娜(5㊃631)基于模糊层次分析法的防空兵部队军事训练软环境评价赵㊀杰,康兰波(5㊃636)基于AI的军校学员认知域特征分析研究㊀边建利,张建岭,牛㊀钊(6㊃762)。

哈尔滨工业大学硕士研究生培养方案REQUIREMENTS OF MASTER TRAINING PROGRAMMES研究生院2015-09前言研究生培养方案是研究生培养过程的指导性文件,是制定研究生个人培养计划、完成培养工作各个环节和衡量培养质量的重要依据。

随着我国科技、教育事业的蓬勃发展,我校的学科建设、科学研究和人才培养都进入了新的阶段。

2013年为使我校硕士研究生教育更好地适应发展形势的需要,为在硕士研究生培养工作中进一步明确定位、保证质量,学校组织各硕士学位授权点对我校硕士生培养方案进行了重新修订。

我校硕士研究生培养模式改革工作进一步深化,全校25个一级学科开展了培养模式改革工作,分别制定了学术研究型和应用研究型培养方案。

新的硕士研究生培养方案,对具有一级学科授权的学科,是按照一级学科或“一级学科学位课平台+方向模块”制定的;对于目前没有一级学科授予权的单位,是将二级学科进行有机的整合后,在所属一级学科范围内制定的。

新的培养方案以“宽口径、厚基础”为基本原则,从培养创新性人才的需要出发,科学、系统地设计了课程学习、科学研究、论文工作和学术交流等培养环节。

在课程设置上既注重基础性,又体现宽广性和实用性,保留了反映当代学科发展趋势和前沿性最新成果的专题课程,为拓宽研究生的视野,加强研究生综合业务素质的培养创造了条件,为了培育国际一流课程体系,在部分一级学科还特别增设了一批与国际高水平学者合作共建的课程。

新修订培养方案覆盖全校38个一级学科、7个专业学位类别、16个专业学位领域,总共64套。

共设置课程1766门,其中学位课675门,选修课717门,专题与实践课307门,含实验课程326门、补修课67门。

新修订的硕士研究生培养方案凝聚了我校各院(系)、各学科专家和研究生导师以及相关管理人员的智慧和经验。

新的硕士研究生培养方案的实施将更为有效地推进我校研究生教育的规范化、科学化。

本方案为2014年修订版本,供2014年9月以后入学研究生使用。