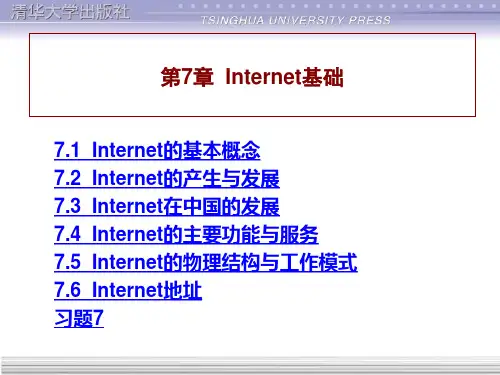

计算机网络第7章

- 格式:ppt

- 大小:1.06 MB

- 文档页数:120

教案

教学活动及主要语言师生互动

活动设计

实验十一

一、实验项目(名称):Internet的概念及应用基础

二、实验目的:

1、掌握Internet的基本操用和应用方式;

2、掌握Windows系统下面常见的Internet配置和基本应用

三、实验内容:

在Windows下查看IP地址、用户管理以及使用网络命令

四、实验步骤与结果:

1、Windows的上网设置

①查看本地连接属性:网上邻居->右键属性->本地链接属性

师生互动

教学活动及主要语言

活动设计

②查看“Internet协议(TCP/IP)”属性。

2、 Windows的用户管理

查看控制面版->管理工具->计算机管理

教学活动及主要语言师生互动

活动设计

3、使用常用网络命令

①Ping:Ping命令可以测试计算机名和计算机的IP地址,验证与

远程计算机的连接。

②Ipconfig:Ipconfig 显示所有当前的 TCP/IP 网络配置值、刷

新动态主机配置协议(DHCP)和域名系统(DNS) 设置。

。

计算机网络课后题答案第七章第七章网络安全7-01 计算机网络都面临哪几种威胁?主动攻击和被动攻击的区别是什么?对于计算机网络的安全措施都有哪些?答:计算机网络面临以下的四种威胁:截获(interception),中断(interruption),篡改(modification),伪造(fabrication)。

网络安全的威胁可以分为两大类:即被动攻击和主动攻击。

主动攻击是指攻击者对某个连接中通过的PDU 进行各种处理。

如有选择地更改、删除、延迟这些PDU。

甚至还可将合成的或伪造的PDU 送入到一个连接中去。

主动攻击又可进一步划分为三种,即更改报文流;拒绝报文服务;伪造连接初始化。

被动攻击是指观察和分析某一个协议数据单元PDU 而不干扰信息流。

即使这些数据对攻击者来说是不易理解的,它也可通过观察PDU 的协议控制信息部分,了解正在通信的协议实体的地址和身份,研究PDU 的长度和传输的频度,以便了解所交换的数据的性质。

这种被动攻击又称为通信量分析。

还有一种特殊的主动攻击就是恶意程序的攻击。

恶意程序种类繁多,对网络安全威胁较大的主要有以下几种:计算机病毒;计算机蠕虫;特洛伊木马;逻辑炸弹。

对付被动攻击可采用各种数据加密动技术,而对付主动攻击,则需加密技术与适当的鉴别技术结合。

7-02 试解释以下名词:(1)重放攻击;(2)拒绝服务;(3)访问控制;(4)流量分析;(5)恶意程序。

(1)重放攻击:所谓重放攻击(replay attack)就是攻击者发送一个目的主机已接收过的包,来达到欺骗系统的目的,主要用于身份认证过程。

(2)拒绝服务:DoS(Denial of Service)指攻击者向因特网上的服务器不停地发送大量分组,使因特网或服务器无法提供正常服务。

(3)访问控制:(access control)也叫做存取控制或接入控制。

必须对接入网络的权限加以控制,并规定每个用户的接入权限。

(4)流量分析:通过观察PDU 的协议控制信息部分,了解正在通信的协议实体的地址和身份,研究PDU 的长度和传输的频度,以便了解所交换的数据的某种性质。

第7 章计算机网络基础7.1 计算机网络概述7.1.1 计算机网络的产生与发展1. 计算机网络的定义计算机网络是指将一群具有独立功能的计算机通过通信设备及传输媒体被互联起来,在通信软件的支持下,实现计算机间资源共享、信息交换或协同工作的系统。

计算机网络是计算机技术和通信技术紧密结合的产物,两者的迅速发展及相互渗透,形成了计算机网络技术。

2. 计算机网络的发展历程1)以数据通讯为主的第一代计算机网络2)以资源共享为主的第二代计算机网络3)体系结构标准化的第三代计算机网络4)以Internet为核心的第四代计算机网络7.1.2 计算机网络的组成从物理连接上讲,计算机网络由计算机系统、通信链路和网络节点组成。

计算机系统进行各种数据处理,通信链路和网络节点提供通信功能。

从逻辑功能上看,可以把计算机网络分成通信子网和资源子网两个子网。

1)通信子网通信子网提供计算机网络的通信功能,由网络节点和通信链路组成。

通信子网是由节点处理机和通信链路组成的一个独立的数据通信系统。

2)资源子网资源子网提供访问网络和处理数据的能力,由主机、终端控制器和终端组成。

主机负责本地或全网的数据处理,运行各种应用程序或大型数据库系统,向网络用户提供各种软硬件资源和网络服务;终端控制器用于把一组终端连入通信子网,并负责控制终端信息的接收和发送。

终端控制器可以不经主机直接和网络节点相连,当然还有一些设备也可以不经主机直接和节点相连,如打印机和大型存储设备等。

7.1.3 计算机网络的功能1)数据通信数据通信是计算机网络的基本功能之一,用于实现计算机之间的信息传送。

如在网上收发电子邮件,发布新闻消息,进行电子商务、远程教育、远程医疗,传递文字、图像、声音、视频等信息。

2)资源共享计算机资源主要是指计算机的硬件、软件和数据资源。

共享硬件资源可以避免贵重硬件设备的重复购置,提高硬件设备的利用率;共享软件资源可以避免软件开发的重复劳动与大型软件的重复购置,进而实现分布式计算的目标;共享数据资源可以促进人们相互交流,达到充分利用信息资源的目的。

WRI 研究生0601最新精选全文完整版(可编辑修改)7复习题流式存储音频/视频: 暂停/恢复, 重新定位, 快进, 实时交互的音频视频: 人们进行实时的通信和响应。

第一阵营:TCP/IP协议中的基本原理没有变化, 按照需求增加带宽, 仍然使用有超高速缓存, 内容分布, 多点覆盖的网络。

1.第二阵营: 提供一个可以使应用在网络中节省带宽的网络服务。

2.第三阵营: 有区别的服务: 提出了在网络边缘的简单分类和维护方案。

并且根据他们在路由队列中的级别给出了不同的数据包和级别。

6.1: 简单, 不需要meta file 和流媒体服务器3. 6.2:允许媒体播放器通过web服务器直接进行交互, 不需要流媒体服务器。

4. 6.3:媒体播放器直接与流媒体服务器进行交互, 以满足一些特殊的流媒体应用。

5.端到端时延是分组从源经过网络到目的地所需要的时间。

分组时延抖动是这个分组与下个分组的端到端时延的波动。

6.在预定的播放时间之后收到的分组不能被播放, 所以, 从应用的观点来看, 这个分组可以认为是丢失了。

7.第一种方案: 在每n个数据块之后发送一个冗余的数据块, 这个冗余的被。

【the redundant chunk is obtained byexclusive OR-ing the n original chunks】8.第二种方案:随起始的数据流发送一个低分辨率, 低比特率的方案, 这种交错不会增加数据流的带宽需求。

不同会话中的RTP流: 不同的多播地址同一会话中不同流: SSRC fieldRTP和RTCP分组通过端口号区别。

9.传达报告分组: 包括分组丢失部分的信息, 最后序列号, 两次到达时间间隔的抖动。

发送报告分组: 大部分目前产生的RTP分组的时间戳和wall clock time , 发送分组的数量, 发送字节的数量, 源描述分组: 发送方的e-mail 地址, 发送方的姓名, 产生RTP流的应用。

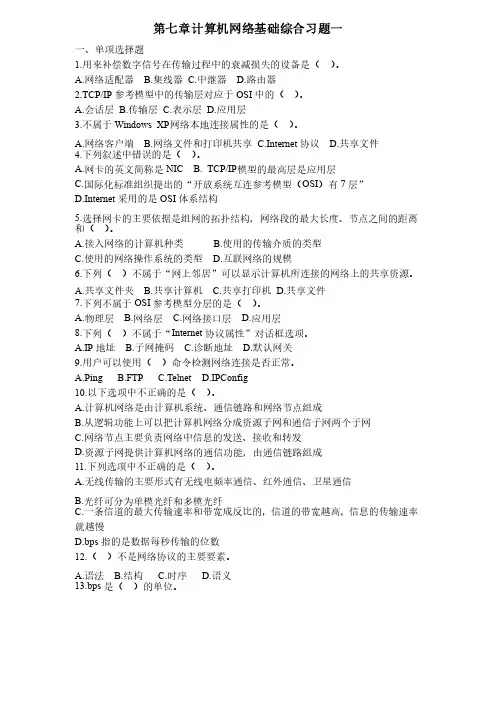

第七章计算机网络基础综合习题一一、单项选择题1.用来补偿数字信号在传输过程中的衰减损失的设备是()。

A.网络适配器B.集线器C.中继器D.路由器2.TCP/IP参考模型中的传输层对应于OSI中的()。

A.会话层B.传输层C.表示层D.应用层3.不属于Windows XP网络本地连接属性的是()。

A.网络客户端B.网络文件和打印机共享C.Internet协议D.共享文件4.下列叙述中错误的是()。

A.网卡的英文简称是NIC B. TCP/IP模型的最高层是应用层C.国际化标准组织提出的“开放系统互连参考模型(OSI)有7层”D.Internet采用的是OSI体系结构5.选择网卡的主要依据是组网的拓扑结构,网络段的最大长度、节点之间的距离和()。

A.接入网络的计算机种类B.使用的传输介质的类型C.使用的网络操作系统的类型D.互联网络的规模6.下列()不属于“网上邻居”可以显示计算机所连接的网络上的共享资源。

A.共享文件夹B.共享计算机C.共享打印机D.共享文件7.下列不属于OSI参考模型分层的是()。

A.物理层B.网络层C.网络接口层D.应用层8.下列()不属于“Internet协议属性”对话框选项。

A.IP地址B.子网掩码C.诊断地址D.默认网关9.用户可以使用()命令检测网络连接是否正常。

A.Ping B.FTP C.Telnet D.IPConfig 10.以下选项中不正确的是()。

A.计算机网络是由计算机系统、通信链路和网络节点组成B.从逻辑功能上可以把计算机网络分成资源子网和通信子网两个子网C.网络节点主要负责网络中信息的发送、接收和转发D.资源子网提供计算机网络的通信功能,由通信链路组成11.下列选项中不正确的是()。

A.无线传输的主要形式有无线电频率通信、红外通信、卫星通信B.光纤可分为单模光纤和多模光纤C.一条信道的最大传输速率和带宽成反比的,信道的带宽越高,信息的传输速率一条信道的最大传输速率和带宽成反比的,信道的带宽越高,就越慢D.bps指的是数据每秒传输的位数12.()不是网络协议的主要要素。