LINUX_操作系统安全系统测评指导书(三级)v1.0

- 格式:doc

- 大小:113.50 KB

- 文档页数:12

linux视频教程第0讲.开山篇为什么学习linuxlinux是一个开源、免费的操作系统,其稳定性、安全性、处理多并发已经得到业界的认可,目前很多中型,大型甚至是巨型项目都在使用linuxlinux内核:redhat 、红旗linux、ubuntu、suse、fedora,它们的内核都是一样的(Note:linux其实是一个统称,就比如面条是一个统称,可以有哨子面、阳春面、打卤面等)linux for工作-linux系统管理员-linux系统的维护、配置等-linux程序员-需c/c++、java,php、jsp…-linux软件工程师(PC)-linux嵌入式开发(单片机、芯片)如何学习linux第一阶段:linux平台上的开发,包括vi,gcc,gdb,make,jdk,tomcat,mysql..和linux基本操作第二阶段:加厚c语言功底《c专家编程》或是java语言第三阶段:学习unix环境高级编程《unix环境高级编程》第四阶段:linux应用系统开发/linux嵌入式开发内容讲解基础部分-linux基础知识-linux常用命令80个-linux分区/vi/权限…实用部分-Samba安装与配置-linux网络环境配置-crontab使用-jdk/apache/mysql/ssh/rpm安装与配置-linux下java网络编程-shell初步介绍推荐书籍-《鸟哥的Linux的私房菜基础学习篇》鸟哥、许伟、林彩娥等编著-《Linux编程从入门到精通》宫虎波编著-《Linux内核完全剖析》赵炯编著linux视频教程第1讲.基础介绍linux的初步介绍linux的特点-免费的/开源-支持多线程/多用户-安全性好-对内存和文件管理优越linux的缺点-操作相对困难linux的历史-1960时期左右,MIT,即麻省理工学院有一台电脑,使用分时操作系统,只能同时允许30个人通过终端登录-1965年,MIT、GE、Bell实验室,决定将30 300个人分时系统,multis计划,即火星计划-1969年,火星计划失败。

控制编号:SGISL/OP-SA35-10

信息安全等级保护测评作业指导书HP-UX主机(三级)

版号:第 2 版

修改次数:第0 次

生效日期:2010年01月06日

中国电力科学研究院信息安全实验室

修改页

一、身份鉴别

1.用户身份标识和鉴别

2.账号口令强度

3.登录失败处理策略

4.远程管理方式

5.账户分配及用户名唯一性

6.双因子身份鉴别

二、访问控制

1.检查文件访问控制策略

2.数据库系统特权用户权限分离

3.特权用户权限分离

4.默认账户访问权限

5.多余及过期账户

6.基于标记的访问控制

三、安全审计

1.开启日志审核功能

2.日志审计内容

3.审计报表

4.日志保护

四、剩余信息保护(HPUX系统不适用)

五、入侵防范

1.入侵防范

六、恶意代码防范(HPUX系统不适用)

七、资源控制

1.终端登录限制

2.终端操作超时锁定

3.单个用户系统资源使用限制。

- -

操作系统平安测评指导书

LINUX

- -优质-

. .

1概述

1.1 适用围

本测评指导书适用于信息系统等级为三级的主机Linux操作系统测评。

1.2说明

本测评指导书基于?信息系统平安等级保护根本要求?的根底上进展设计。

本测评指导书是主机平安对于Linux操作系统身份鉴别、访问控制、平安审计、剩余信息保护、备份与恢复平安配置要求,对Linux操作系统主机的平安配置审计作起到指导性作用。

1.4 保障条件

1)需要相关技术人员〔系统管理员〕的积极配合

2)需要测评主机的管理员和口令

3)提前备份系统及配置文件

. -可修编.

- -。

全国计算机等级考试三级教程——linux应用与开发技术Linux是一种开源的操作系统,因其稳定、安全、灵活等特点,被广泛应用于各个领域。

对于计算机爱好者来说,学习Linux的应用与开发技术是一项必备的技能。

本文将介绍全国计算机等级考试三级教程中关于Linux应用与开发技术的内容。

第一部分是Linux操作系统的基础知识。

Linux的起源、发展历程以及与其他操作系统的比较,都是我们了解Linux的基础。

此外,还需要掌握Linux的文件系统结构、用户与组的管理、权限的设置等基本概念和操作技巧。

这些基础知识的掌握将为后续的学习打下坚实的基础。

第二部分是Linux的常用命令。

在Linux系统中,命令行是最常用的操作方式。

通过学习常用命令,我们可以完成文件和目录的管理、进程和服务的控制、网络的配置等任务。

常用命令包括文件和目录的操作命令(如ls、cd、cp、mv等)、文本编辑命令(如vi、nano等)、进程和服务管理命令(如ps、kill、service等)等。

掌握这些命令,可以提高我们在Linux系统下的工作效率。

第三部分是Linux的网络应用。

在互联网时代,网络应用已经成为我们生活和工作中不可或缺的一部分。

学习Linux的网络应用技术,可以帮助我们搭建和管理网络服务。

常见的网络应用包括Web服务器、邮件服务器、FTP服务器等。

掌握Linux的网络应用技术,可以轻松搭建自己的个人网站或者家庭服务器。

第四部分是Linux的开发工具和技术。

Linux提供了丰富的开发工具和技术,可以用于开发各种类型的应用程序。

其中,C/C++语言是Linux上最常用的编程语言之一。

通过学习Linux的开发工具和技术,我们可以编写高效、稳定的应用程序。

此外,还可以学习Linux下的脚本编程、网络编程、图形界面编程等技术,进一步提升自己的开发能力。

第五部分是Linux的系统管理。

Linux作为一种服务器操作系统,系统管理是其重要的应用领域之一。

三级等保评测文件信息系统安全等级测评报告模板项目名称:委托单位:测评单位:年 月 日报告摘要一、测评工作概述概要描述被测信息系统的基本情况(可参考信息系统安全等级保护备案表),包括但不限于:系统的运营使用单位、投入运行时间、承载的业务情况、系统服务情况以及定级情况。

(见附件:信息系统安全等级保护备案表)描述等级测评工作的委托单位、测评单位和等级测评工作的开展过程,包括投入测评人员与设备情况、完成的具体工作内容统计(涉及的测评分类与项目数量,检查的网络互联与安全设备、主机、应用系统、管理文档数量,访谈人员次数)。

二、等级测评结果依据第4、5章的结果对等级测评结果进行汇总统计(测评项符合情况及比例、单元测评结果符合情况比例以及整体测评结果);通过对信息系统基本安全保护状态的分析给出等级测评结论(结论为达标、基本达标、不达标)。

三、系统存在的主要问题依据6.3章节的分析结果,列出被测信息系统中存在的主要问题以及可能造成的后果(如,未部署DDos防御措施,易遭受DDos攻击,导致系统无法提供正常服务)。

四、系统安全建设、整改建议针对系统存在的主要问题提出安全建设、整改建议,是对第七章内容的提炼和简要描述。

报告基本信息信息系统基本情况系统名称 安全保护等级机房位置 中心机房灾备中心其他机房委托单位单位名称 单位地址 邮政编码联系人 姓名职务/职称 所属部门办公电话 移动电话电子邮件测评单位单位名称 通信地址 邮政编码联系人 姓名职务/职称 所属部办公电话门移动电话电子邮件报告 审核批准 编制人 日期 审核人 日期 批准人 日期声明声明是测评单位对于测评报告内容以及用途等有关事项做出的约定性陈述,包含但不限于以下内容:本报告中给出的结论仅对目标系统的当时状况有效,当测评工作完成后系统出现任何变更,涉及到的模块(或子系统)都应重新进行测评,本报告不再适用。

本报告中给出的结论不能作为对系统内相关产品的测评结论。

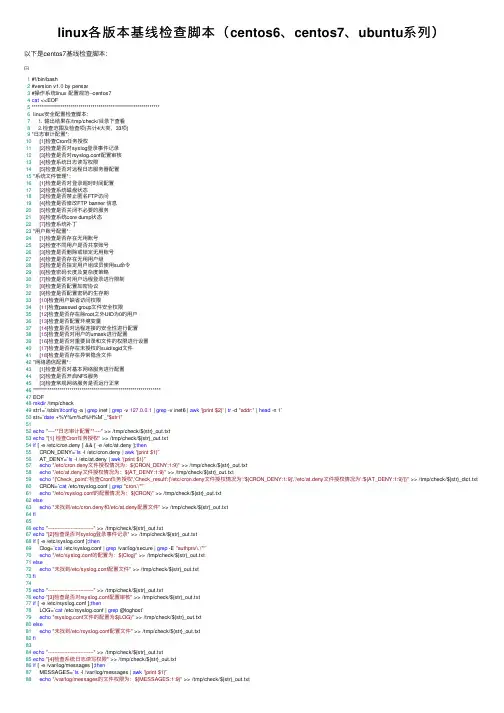

linux各版本基线检查脚本(centos6、centos7、ubuntu系列)以下是centos7基线检查脚本:1 #!/bin/bash2 #version v1.0 by pensar3 #操作系统linux 配置规范--centos74cat <<EOF5 ***************************************************************6 linux安全配置检查脚本:71. 输出结果在/tmp/check/⽬录下查看82.检查范围及检查项(共计4⼤类,33项)9 *⽇志审计配置*:10 [1]检查Cron任务授权11 [2]检查是否对syslog登录事件记录12 [3]检查是否对rsyslog.conf配置审核13 [4]检查系统⽇志读写权限14 [5]检查是否对远程⽇志服务器配置15 *系统⽂件管理*:16 [1]检查是否对登录超时时间配置17 [2]检查系统磁盘状态18 [3]检查是否禁⽌匿名FTP访问19 [4]检查是否修改FTP banner 信息20 [5]检查是否关闭不必要的服务21 [6]检查系统core dump状态22 [7]检查系统补丁23 *⽤户账号配置*:24 [1]检查是否存在⽆⽤账号25 [2]检查不同⽤户是否共享账号26 [3]检查是否删除或锁定⽆⽤账号27 [4]检查是否存在⽆⽤⽤户组28 [5]检查是否指定⽤户组成员使⽤su命令29 [6]检查密码长度及复杂度策略30 [7]检查是否对⽤户远程登录进⾏限制31 [8]检查是否配置加密协议32 [9]检查是否配置密码的⽣存期33 [10]检查⽤户缺省访问权限34 [11]检查passwd group⽂件安全权限35 [12]检查是否存在除root之外UID为0的⽤户36 [13]检查是否配置环境变量37 [14]检查是否对远程连接的安全性进⾏配置38 [15]检查是否对⽤户的umask进⾏配置39 [16]检查是否对重要⽬录和⽂件的权限进⾏设置40 [17]检查是否存在未授权的suid/sgid⽂件41 [18]检查是否存在异常隐含⽂件42 *⽹络通信配置*:43 [1]检查是否对基本⽹络服务进⾏配置44 [2]检查是否开启NFS服务45 [3]检查常规⽹络服务是否运⾏正常46 ***************************************************************47 EOF48mkdir /tmp/check49 str1=`/sbin/ifconfig -a | grep inet | grep -v 127.0.0.1 | grep -v inet6 | awk'{print $2}' | tr -d "addr:" | head -n 1`50 str=`date +%Y%m%d%H%M`_"$str1"5152echo"----**⽇志审计配置**----" >> /tmp/check/${str}_out.txt53echo"[1] 检查Cron任务授权" >> /tmp/check/${str}_out.txt54if [ -e /etc/cron.deny ] && [ -e /etc/at.deny ];then55 CRON_DENY=`ls -l /etc/cron.deny | awk'{print $1}'`56 AT_DENY=`ls -l /etc/at.deny | awk'{print $1}'`57echo"/etc/cron.deny⽂件授权情况为:${CRON_DENY:1:9}" >> /tmp/check/${str}_out.txt58echo"/etc/at.deny⽂件授权情况为:${AT_DENY:1:9}" >> /tmp/check/${str}_out.txt59echo"{'Check_point':'检查Cron任务授权','Check_result':{'/etc/cron.deny⽂件授权情况为':'${CRON_DENY:1:9}','/etc/at.deny⽂件授权情况为':'${AT_DENY:1:9}'}}" >> /tmp/check/${str}_dict.txt 60 CRON=`cat /etc/rsyslog.conf | grep"cron.\*"`61echo"/etc/rsyslog.conf的配置情况为:${CRON}" >> /tmp/check/${str}_out.txt62else63echo"未找到/etc/cron.deny和/etc/at.deny配置⽂件" >> /tmp/check/${str}_out.txt64fi6566echo"----------------------------" >> /tmp/check/${str}_out.txt67echo"[2]检查是否对syslog登录事件记录" >> /tmp/check/${str}_out.txt68if [ -e /etc/syslog.conf ];then69 Clog=`cat /etc/syslog.conf | grep /var/log/secure | grep -E "authpriv\.\*"`70echo"/etc/syslog.conf的配置为:${Clog}" >> /tmp/check/${str}_out.txt71else72echo"未找到/etc/syslog.conf配置⽂件" >> /tmp/check/${str}_out.txt73fi7475echo"----------------------------" >> /tmp/check/${str}_out.txt76echo"[3]检查是否对rsyslog.conf配置审核" >> /tmp/check/${str}_out.txt77if [ -e /etc/rsyslog.conf ];then78 LOG=`cat /etc/rsyslog.conf | grep @loghost`79echo"rsyslog.conf⽂件的配置为${LOG}" >> /tmp/check/${str}_out.txt80else81echo"未找到/etc/rsyslog.conf配置⽂件" >> /tmp/check/${str}_out.txt82fi8384echo"----------------------------" >> /tmp/check/${str}_out.txt85echo"[4]检查系统⽇志读写权限" >> /tmp/check/${str}_out.txt86if [ -e /var/log/messages ];then87 MESSAGES=`ls -l /var/log/messages | awk'{print $1}'`90echo"未找到/var/log/messages的⽂件" >> /tmp/check/${str}_out.txt91fi92if [ -e /var/log/secure ];then93 SECURE=`ls -l /var/log/secure | awk'{print $1}'`94echo"/var/log/secure 的⽂件权限为:${SECURE:1:9}" >> /tmp/check/${str}_out.txt95else96echo"未找到/var/log/secure的⽂件" >> /tmp/check/${str}_out.txt97fi9899if [ -e /var/log/maillog ];then100 MAILLOG=`ls -l /var/log/maillog | awk'{print $1}'`101echo"/var/log/maillog 的⽂件权限为:${MAILLOG:1:9}" >> /tmp/check/${str}_out.txt102else103echo"未找到/var/log/maillog的⽂件" >> /tmp/check/${str}_out.txt104fi105106if [ -e /var/log/cron ];then107 CRON=`ls -l /var/log/cron | awk'{print $1}'`108echo"/var/log/cron 的⽂件权限为:${CRON:1:9}" >> /tmp/check/${str}_out.txt109else110echo"未找到/var/log/cron的⽂件" >> /tmp/check/${str}_out.txt111fi112if [ -e /var/log/spooler ];then113 SPOOLER=`ls -l /var/log/spooler | awk'{print $1}'`114echo"/var/log/spooler 的⽂件权限为:${SPOOLER:1:9}" >> /tmp/check/${str}_out.txt115else116echo"未找到/var/log/spooler的⽂件" >> /tmp/check/${str}_out.txt117fi118119if [ -e /var/log/boot/log ];then120 LOG=`ls -l /var/log/boot/log | awk'{print $1}'`121echo"/var/log/boot/log 的⽂件权限为:${LOG:1:9}" >> /tmp/check/${str}_out.txt122else123echo"未找到/var/log/boot/log的⽂件" >> /tmp/check/${str}_out.txt124fi125126echo"----------------------------" >> /tmp/check/${str}_out.txt127echo"[5]检查是否对远程⽇志服务器配置" >> /tmp/check/${str}_out.txt128if [ -e /etc/rsyslog.conf ];then129 RSYS=`cat /etc/rsyslog.conf | grep"@${str1}" | grep $'\t' | grep \.\*`130echo"远程⽇志服务器配置情况为:${RSYS}" >> /tmp/check/${str}_out.txt131else132echo"未找到/etc/rsyslog.conf配置⽂件" >> /tmp/check/${str}_out.txt133fi134echo"----------------------------" >> /tmp/check/${str}_out.txt135echo""136echo"----**系统⽂件管理**----" >> /tmp/check/${str}_out.txt137echo"[1]检查是否对登录超时时间配置" >> /tmp/check/${str}_out.txt138if [ -e /etc/profile ] && [ -e /etc/bashrc ]; then139 TMOUT=`cat /etc/profile | grep HISTTIMEFORMAT | grep TMOUT`140if [ -n ${TMOUT} ]; then141echo"/etc/profile的超时时间设置情况为:${TMOUT}" >> /tmp/check/${str}_out.txt142 FORMAT=`cat /etc/bashrc | grep export | grep HISTTIMEFORMAT`143if [ -n ${FORMAT} ];then144echo"/etc/bashrc的设置为${FORMAT}" >> /tmp/check/${str}_out.txt145else146echo"/etc/bashrc不存在对应配置" >> /tmp/check/${str}_out.txt147fi148else149echo"/etc/profile⽂件不存在对应配置" >> /tmp/check/${str}_out.txt150fi151else152echo"不存在/etc/profile⽂件以及/etc/bashrc⽂件" >> /tmp/check/${str}_out.txt153fi154155156echo"----------------------------" >> /tmp/check/${str}_out.txt157echo"[2]检查系统磁盘状态" >> /tmp/check/${str}_out.txt158 DF=`df -h | awk'NR!=1{print $5}' | awk -F[\%] '{print $1}'`159for i in $DF160do161if [ $i -ge 80 ];then162 flag=1163else164 flag=0165fi166done167if [ $flag = 1 ];then168echo"系统磁盘使⽤率⼤于80%" >> /tmp/check/${str}_out.txt169else [ $flag = 0 ]170echo"系统磁盘状态⼩于80%" >> /tmp/check/${str}_out.txt171fi172173echo"----------------------------" >> /tmp/check/${str}_out.txt174echo"[3]检查是否禁⽌匿名FTP访问" >> /tmp/check/${str}_out.txt175if [ -e /etc/vsftpd.conf ];then176cat /etc/vsftpd.conf | grep"anonymous_enable=NO"177if [ $? -eq 0 ]; then178echo"/etc/vsftpd.conf⽂件有设置:anonymous_enable=NO" >> /tmp/check/${str}_out.txt179else180echo"不符合规范,需编辑/etc/vsftpd.conf⽂件,设置:anonymous_enable=NO" >> /tmp/check/${str}_out.txt 181fi182else183echo"未找到/etc/vsftpd.conf⽂件" >> /tmp/check/${str}_out.txt186echo"----------------------------" >> /tmp/check/${str}_out.txt187echo"[4]检查是否修改FTP banner 信息" >> /tmp/check/${str}_out.txt188if [ -e /etc/vsftpd.d/vsftpd.conf ];then189 BANNER=`cat /etc/vsftpd.d/vsftpd.conf | grep ftpd_banner | grep -F[=] awk'{print $1}'` 190if [ -n ${BANNER} ];then191echo"banner信息为${BANNER}" >> /tmp/check/${str}_out.txt192else193echo"未设置banner信息" >> /tmp/check/${str}_out.txt194fi195else196echo"未找到/etc/vsftpd.d/vsftpd.conf⽂件" >> /tmp/check/${str}_out.txt197fi198199if [ -e /etc/ftpaccess ];then200cat /etc/ftpaccess | grep"banner /path/to/ftpbanner"201if [ -e -eq 0 ];then202echo"/etc/ftpaccess⽂件中已经设置banner路径" >> /tmp/check/${str}_out.txt203else204echo"/etc/ftpaccess⽂件中未设置banner路径" >> /tmp/check/${str}_out.txt205fi206else207echo"不存在/etc/ftpaccess⽂件" >> /tmp/check/${str}_out.txt208fi209210echo"----------------------------" >> /tmp/check/${str}_out.txt211echo"[5]检查是否关闭不必要的服务" >> /tmp/check/${str}_out.txt212 SERVICE=`ps -ef`213echo"系统服务情况为${SERVICE}" >> /tmp/check/${str}_out.txt214 SER_LIST=`systemctl list-units -all --type=service`215echo"服务有${SER_LIST}" >> /tmp/check/${str}_out.txt216if [ -e /etc/xinetd.conf ];then217echo"在/etc/xinetd.conf⽂件中禁⽌不必要的基本⽹络服务" >> /tmp/check/${str}_out.txt 218else219echo"未找到/etc/xinetd.conf⽂件" >> /tmp/check/${str}_out.txt220fi221222223echo"----------------------------" >> /tmp/check/${str}_out.txt224echo"[6]检查系统core dump状态" >> /tmp/check/${str}_out.txt225if [ -e /etc/security/limits.conf ];then226cat /etc/security/limits.conf | grep \* | grep soft | grep core | grep0227if [ $? -eq 0 ];then228cat /etc/security/limits.conf | grep \* | grep hard | grep core | grep0229if [ $? -eq 0 ];then230echo"/etc/security/limits.conf符合安全配置" >> /tmp/check/${str}_out.txt231else232echo"/etc/security/limits.conf未安装规范进⾏设置" >> /tmp/check/${str}_out.txt 233fi234else235echo"/etc/security/limits.conf未安装规范进⾏设置" >> /tmp/check/${str}_out.txt 236fi237else238echo"未找到/etc/security/limits.conf配置⽂件" >> /tmp/check/${str}_out.txt239fi240241echo"----------------------------" >> /tmp/check/${str}_out.txt242echo"[7]检查系统补丁" >> /tmp/check/${str}_out.txt243 OS=`uname -a`244echo"系统版本情况为${OS}" >> /tmp/check/${str}_out.txt245246247248echo"----**⽤户账号配置**----" >> /tmp/check/${str}_out.txt249echo"[1]检查是否存在⽆⽤账号" >> /tmp/check/${str}_out.txt250passwd=`ls -l /etc/passwd | awk'{print $1}'`251if [ "${passwd:1:9}" = "rw-r--r--" ]; then252echo"/etc/passwd⽂件权限为644,符合规范" >> /tmp/check/${str}_out.txt253else254echo"/etc/passwd⽂件权限为${passwd:1:9},不符合规范" >> /tmp/check/${str}_out.txt 255fi256 PASSWD_U=`cat /etc/passwd | awk -F[:] '{print $1}'`257echo"查看是否存在⽆⽤账号:${PASSWD_U}" >> /tmp/check/${str}_out.txt258259260echo"----------------------------" >> /tmp/check/${str}_out.txt261echo"[2]检查不同⽤户是否共享账号" >> /tmp/check/${str}_out.txt262 PASS=`cat /etc/passwd | awk -F[:] '{print $1}'`263echo"cat /etc/passwd结果为${PASS}" >> /tmp/check/${str}_out.txt264 #查看所有账号,与管理员确认是否有共享账号265266echo"----------------------------" >> /tmp/check/${str}_out.txt267echo"[3]检查是否删除或锁定⽆⽤账号" >> /tmp/check/${str}_out.txt268 NOlogin=`cat /etc/passwd | grep nologin | awk -F[:] '{print $1}'`269echo"shell域中为nologin的账户有${NOlogin}" >> /tmp/check/${str}_out.txt270271272echo"----------------------------" >> /tmp/check/${str}_out.txt273echo"[4]检查是否存在⽆⽤⽤户组" >> /tmp/check/${str}_out.txt274 GROUP=`ls -l /etc/group | awk'{print $1}'`275echo"/etc/group⽂件权限为${GROUP}" >> /tmp/check/${str}_out.txt276 GROUP_U=`cat /etc/group | awk -F[:] '{print $1}'`277echo"/etc/group⽤户组有${GROUP}" >> /tmp/check/${str}_out.txt278279281echo"[5]检查是否指定⽤户组成员使⽤su命令" >> /tmp/check/${str}_out.txt282if [ -e /etc/pam.d/su ];then283 SUFFI=`cat /etc/pam.d/su | grep auth | grep sufficient | grep pam_rootok.so`284 REQUIRED=`cat /etc/pam.d/su | grep auth | grep required | grep group=`285echo"是否指定⽤户组成员情况为${SUFFI}\n${REQUIRED}" >> /tmp/check/${str}_out.txt286else287echo"未找到/etc/pam.d/su配置⽂件" >> /tmp/check/${str}_out.txt288fi289290291292echo"----------------------------" >> /tmp/check/${str}_out.txt293echo"[6]检查密码长度及复杂度策略" >> /tmp/check/${str}_out.txt294if [ -e /etc/pam.d/system-auth ];then295 passComplexity=`cat /etc/pam.d/system-auth | grep"pam_pwquality.so"`296 passucredit=`cat /etc/pam.d/system-auth | grep"pam_pwquality.so" | grep -e ucredit | awk'{print $4}'` 297 passlcredit=`cat /etc/pam.d/system-auth | grep"pam_pwquality.so" | grep -e lcredit | awk'{print $5}'` 298 passdcredit=`cat /etc/pam.d/system-auth | grep"pam_pwquality.so" | grep -e dcredit | awk'{print $6}'` 299 passocredit=`cat /etc/pam.d/system-auth | grep"pam_pwquality.so" | grep -e ocredit | awk'{print $7}'` 300echo"密码复杂度策略为:${passComplexity}" >> /tmp/check/${str}_out.txt301echo"密码复杂度策略中设置的⼤写字母个数为:${passucredit}" >> /tmp/check/${str}_out.txt302echo"密码复杂度策略中设置的⼩写字母个数为:${passlcredit}" >> /tmp/check/${str}_out.txt303echo"密码复杂度策略中设置的数字个数为:${passdcredit}" >> /tmp/check/${str}_out.txt304echo"密码复杂度策略中设置的特殊字符个数为:${passocredit}" >> /tmp/check/${str}_out.txt305else306 ehco "不存在/etc/pam.d/system-auth⽂件" >> /tmp/check/${str}_out.txt307fi308309echo"----------------------------" >> /tmp/check/${str}_out.txt310echo"[7]检查是否对⽤户远程登录进⾏限制" >> /tmp/check/${str}_out.txt311cat /etc/securetty | grep"#" | grep tty312if [ $? -eq 0 ];then313echo"注释掉所有tty设备" >> /tmp/check/${str}_out.txt314else315echo"未注释掉所有tty设备" >> /tmp/check/${str}_out.txt316fi317318 RootLogin=`cat /etc/ssh/sshd_config | grep PermitRootLogin | awk'{print $2}'`319if [ "${RootLogin}" == "yes" ];then320echo"/etc/ssh/sshd_config中PermitRootLogin配置为yes" >> /tmp/check/${str}_out.txt321else [ "${RootLogin}" == "no" ]322echo"/etc/ssh/sshd_config中PermitRootLogin配置为no" >> /tmp/check/${str}_out.txt323fi324325326327echo"----------------------------" >> /tmp/check/${str}_out.txt328echo"[8]检查是否配置加密协议" >> /tmp/check/${str}_out.txt329 SSH=`ps -elf | grep ssh`330echo"ssh服务状态为${SSH}" >> /tmp/check/${str}_out.txt331if [ -e /etc/ssh/sshd_config ];then332cat /etc/ssh/sshd_config | grep"Host*" | grep"Protocol 2"333if [ $? -eq 0 ];then334echo"/etc/ssh/sshd_config⽂件符合安全配置" >> /tmp/check/${str}_out.txt335else336echo"/etc/ssh/sshd_config⽂件中未找到相应配置" >> /tmp/check/${str}_out.txt337fi338else339echo"未找到/etc/ssh/sshd_config⽂件" >> /tmp/check/${str}_out.txt340fi341342343echo"----------------------------" >> /tmp/check/${str}_out.txt344echo"[9]检查是否配置密码的⽣存期" >> /tmp/check/${str}_out.txt345if [ -e /etc/login.defs ];then346 passmax=`cat /etc/login.defs | grep PASS_MAX_DAYS | grep -v ^# | awk'{print $2}'`347 passmin=`cat /etc/login.defs | grep PASS_MIN_DAYS | grep -v ^# | awk'{print $2}'`348 passlen=`cat /etc/login.defs | grep PASS_MIN_LEN | grep -v ^# | awk'{print $2}'`349 passage=`cat /etc/login.defs | grep PASS_WARN_AGE | grep -v ^# | awk'{print $2}'`350echo"⼝令⽣存周期天数为: ${passmax}" >> /tmp/check/${str}_out.txt351echo"⼝令更改最⼩时间间隔为天数为:${passmin}" >> /tmp/check/${str}_out.txt352echo"⼝令最⼩长度天数为:${passlen}" >> /tmp/check/${str}_out.txt353echo"⼝令过期告警时间天数为:${passage}" >> /tmp/check/${str}_out.txt354else355echo"未找到/etc/login.defs配置⽂件" >> /tmp/check/${str}_out.txt356fi357358echo"----------------------------" >> /tmp/check/${str}_out.txt359echo"[10]检查⽤户缺省访问权限" >> /tmp/check/${str}_out.txt360 fileumask=`cat /etc/login.defs | grep -i umask | awk'{print $2}'`361if [ -n $fileumask ]; then362echo"/etc/login.defs⽂件的umask的值为:${fileumask}" >> /tmp/check/${str}_out.txt363else364echo"/etc/login.defs⽂件未配置umask值" >> /tmp/check/${str}_out.txt365fi366367368echo"----------------------------" >> /tmp/check/${str}_out.txt369echo"[11]检查passwd group⽂件安全权限" >> /tmp/check/${str}_out.txt370371grep ^+: /etc/passwd /etc/shadow /etc/group372if [ $? -eq 0 ];then373echo"低于安全要求" >> /tmp/check/${str}_out.txt374else375echo"符合安全要求" >> /tmp/check/${str}_out.txt377passwd=`ls -l /etc/passwd | awk'{print $1}'`378echo"/etc/passwd⽂件权限为${passwd:1:9}" >> /tmp/check/${str}_out.txt379 ETC_group=`ls -l /etc/group | awk'{print $1}'`380echo"/etc/group⽂件权限为${passwd:1:9}" >> /tmp/check/${str}_out.txt381382 igroup=`lsattr /etc/group | grep i`383if [ "$igroup" = "i" ]; then384echo"/etc/group⽂件存在i属性⽂件" >> /tmp/check/${str}_out.txt385else386echo"/etc/group⽂件不存在i⽂件属性" >> /tmp/check/${str}_out.txt387fi388 ipasswd=`lsattr /etc/passwd | grep i`389if [ "$igshadow" = "i" ]; then390echo"/etc/passwd存在i属性⽂件" >> /tmp/check/${str}_out.txt391else392echo"/etc/passwd不存在i⽂件属性" >> /tmp/check/${str}_out.txt393fi394395396echo"----------------------------" >> /tmp/check/${str}_out.txt397echo"[12]检查是否存在除root之外UID为0的⽤户" >> /tmp/check/${str}_out.txt398 uids=`awk -F[:] 'NR!=1{print $3}' /etc/passwd` #NR!=1意思的除了第⼀⾏不显⽰。

三级安全指导

第一级安全:物理安全

1. 保护服务器和网络设备:确保服务器和网络设备存放在安全

且容易监控的地方,如锁定的机房或专用机柜。

2. 控制物理访问权限:只有经过授权的人员才能进入服务器和

网络设备所在的区域。

3. 使用视频监控系统:在服务器和网络设备的存放区域安装视

频监控系统,以便监视和记录物理访问情况。

4. 设立门禁系统:为服务器和网络设备存放区域设置门禁系统,仅授权人员才能进入。

第二级安全:网络安全

1. 使用防火墙:在网络边界上设置防火墙,过滤和监控进出网

络的数据流量。

2. 定期进行漏洞扫描:使用漏洞扫描工具来发现服务器和网络

设备上的安全漏洞,并及时修复。

3. 使用安全的身份验证机制:为服务器和网络设备设置强密码,禁用默认密码,并使用多重身份验证方式。

4. 加密敏感数据:对服务器和网络设备上的敏感数据进行加密,确保即使被窃取,数据也无法被解读。

第三级安全:应用安全

1. 及时更新软件补丁:及时应用供应商发布的软件补丁,以修

复已知的安全漏洞。

2. 限制应用程序权限:为每个应用程序分配最小必需的权限,

避免恶意应用程序的滥用。

3. 定期备份数据:定期备份服务器和网络设备上的数据,并将

备份数据存放在安全的地方。

4. 培训和教育:为员工提供安全培训和教育,使其能够识别和

应对各类安全威胁。

以上是三级安全指导的主要内容,通过采取这些安全措施,可

以提高服务器和网络设备的安全性,并保护敏感数据不被窃取或篡改。

L i n u x操作系统安全配置规范版本号:1.0.0目录1概述 (1)1.1适用范围 (1)1.2外部引用说明 (1)1.3术语和定义 (1)1.4符号和缩略语 (1)2LINUX设备安全配置要求 (1)2.1账号管理、认证授权 (2)2.1.1账号 (2)2.1.2口令 (4)2.1.3授权 (10)2.2日志配置要求 (11)2.3IP协议安全配置要求 (13)2.3.1IP协议安全 (13)2.4设备其他安全配置要求 (14)2.4.1检查SSH安全配置 (14)2.4.2检查是否启用信任主机方式,配置文件是否配置妥当 (15)2.4.3检查是否关闭不必要服务 (15)2.4.4检查是否设置登录超时 (16)2.4.5补丁管理 (17)1概述1.1适用范围本规范适用于LINUX操作系统的设备。

本规范明确了LINUX操作系统配置的基本安全要求,在未特别说明的情况下,适用于Redhat与Suse操作系统版本。

1.2外部引用说明1.3术语和定义1.4符号和缩略语(对于规范出现的英文缩略语或符号在这里统一说明。

)2LINUX设备安全配置要求本规范所指的设备为采用LINUX操作系统的设备。

本规范提出的安全配置要求,在未特别说明的情况下,均适用于采用LINUX操作系统的设备。

本规范从运行LINUX操作系统设备的认证授权功能、安全日志功能、IP网络安全功能,其他自身安全配置功能四个方面提出安全配置要求。

2.1账号管理、认证授权2.1.1账号2.1.1.1检查是否删除或锁定无关账号2.1.1.2检查是否限制root远程登录2.1.2口令2.1.2.1检查口令策略设置是否符合复杂度要求2.1.2.2检查口令生存周期要求2.1.2.3检查口令重复次数限制2.1.2.4检查口令锁定策略2.1.2.5检查FTP是否禁止匿名登录2.1.2.6检查是否存在弱口令2.1.3授权2.1.3.1检查帐号文件权限设置2.2日志配置要求本部分对LINUX操作系统设备的日志功能提出要求,主要考察设备所具备的日志功能,确保发生安全事件后,设备日志能提供充足的信息进行安全事件定位。

信息安全等级保护测评作业指导书系统建设管理(三级)修改页一、系统定级1.信息系统边界和安全保护等级2.信息系统定级方法和理由3.定级结果论证和审定4.定级结果经过相关部门批准二、安全方案设计1.选择基本安全措施及补充调整2.安全建设总体规划3.细化系统安全方案4.安全技术专家论证和审定5.安全方案调整和修订三、产品采购和使用1.安全产品采购和使用符合国家有关规定2.保密码产品采购和使用符合国家密码主管部门要求3.专门部门负责产品采购4.预先产品选型测试四、自行软件开发1.开发环境与实际运行环境物理分开,测试数据和测试结果受到控制2.软件开发管理制度3.代码编写安全规范4.软件设计相关文档和使用指南5.程序资源库修改、更新、发布进行授权和批准五、外包软件开发1.软件质量测试2.检测软件包恶意代码3.软件设计相关文档和使用指南4.软件源代码检查六、工程实施1.工程实施管理2.工程实施方案3.工程实施管理制度七、测试验收1.第三方安全性测试2.安全性测试验收报告3.书面规定测试验收的控制方法和人员行为准则4.系统测试验收授权及完成5.测试验收报告审定八、系统交付1.系统交付清单2.运行维护技术人员技能培训3.系统运行维护文档4.书面规定系统交付的控制方法和人员行为准则5.系统交付管理工作授权及完成九、系统备案1.系统定级材料管理2.系统主管部门备案3.备案材料报送相应公安机关备案十、等级测评1.每年一次等级测评及整改2.系统变更进行等级测评3.测评单位技术资质和安全资质4.授权专门部门或人员负责等级测评管理十一、安全服务商选择1.安全服务商选择合规2.安全服务商协议3.安全服务商服务合同。

Linux安全测评指导书序号测评指标测评项检查方法预期结果1身份鉴别a)检查服务器的身份标识与鉴别和用户登录的配置情况。

访谈: 1)访谈操作系统管理员,询问操作系统的身份标识和鉴别机制采用何种措施实现; 2)登录操作系统,查看是否提示输入用户口令,然后以正确口令登录系统,再以错误口令或空口令重新登录,观察是否成功。

手工检查: 方法一:在root权限下,使用命令 #pwdck -n ALL返回结果应为空;方法二: 在root权限下,使用命令 #cat/etc/passwd #cat/etc/shadow 查看文件中各用户名状态,记录密码一栏为空的用户名。

1)操作系统使用口令鉴别机制对用户进行身份标识和鉴别; 2)登录时提示输入用户名和口令;以错误口令或空口令登录时提示登录失败,验证了登录控制功能的有效性;3)操作系统不存在密码为空的用户。

b)检查服务器的身份标识与鉴别和用户登录的配置情况。

手工检查: 1)在root权限下,使用命令#cat/etc/login.defs 查看密码策略配置文件,检查是否合理正确配置密码策略; 2)如果启用了口令复杂度函数,分别以不符合复杂度要求和不符合最小长度要求的口令创建用户,查看是否成功。

访谈: 访谈系统管理员,询问用户口令是否满足复杂性要求。

1)启用了系统口令复杂度策略,系统用户密码长度不小于8位,由数字、大小写字母和特殊符号组成,并规定了口令更换的周期; 2)以不符合复杂度要求和不符合长度要求的口令创建用户时均提示失败。

c)检查服务器的身份标识与鉴别和手工检查: 1)在root权限下,使用命令#cat1)操作系统已启用登陆失败处理、结束会话、限制非法登录次数用户登录的配置情况。

/etc/pam.d/system-auth 查看该配置文件的内容,记录system-auth配置文件中的登录失败处理、限制非法登录次数和自动退出结束会话的配置项。

2)测试:根据使用的登录失败处理方式,采用如下测试方法进行测试: a)以超过系统规定的非法登陆次数登录操作系统,观察反应; b)当登录系统连接超时时,观察系统反应。

操作系统安全测评指导书

LINUX

1概述

1.1 适用围

本测评指导书适用于信息系统等级为三级的主机Linux操作系统测评。

1.2 说明

本测评指导书基于《信息系统安全等级保护基本要求》的基础上进行设计。

本测评指导书是主机安全对于Linux操作系统身份鉴别、访问控制、安全审计、剩余信息保护、备份与恢复安全配置要求,对Linux操作系统主机的安全配置审计作起到指导性作用。

1.4 保障条件

1)需要相关技术人员(系统管理员)的积极配合

2)需要测评主机的管理员和口令

3)提前备份系统及配置文件。