HCNA-安全笔记

- 格式:pdf

- 大小:301.12 KB

- 文档页数:6

华为HCNA考试笔记:STP和RSTP部分STP(生成树协议)起源:为了提高可靠性,交换网络中会使用冗余的链路,但其会造成环路的产生,为了解决环路问题变有了 STP工作原理:通过阻塞端口来消除环路,并能够实现链路的备份的目的。

介绍:一个根桥两种度量: ID 和路径开销ID 分为桥 ID 和端口 ID,① I EEE802.1D标准中规定 BID 是由16 位的桥优先级(Bridge Priority )与桥 MAC地址构成。

BID 桥优先级占据高 16 位,其余的低 48 位是 MAC地址。

②PID 由两部分构成的,高 4 位是端口优先级,低 12 位是端口号。

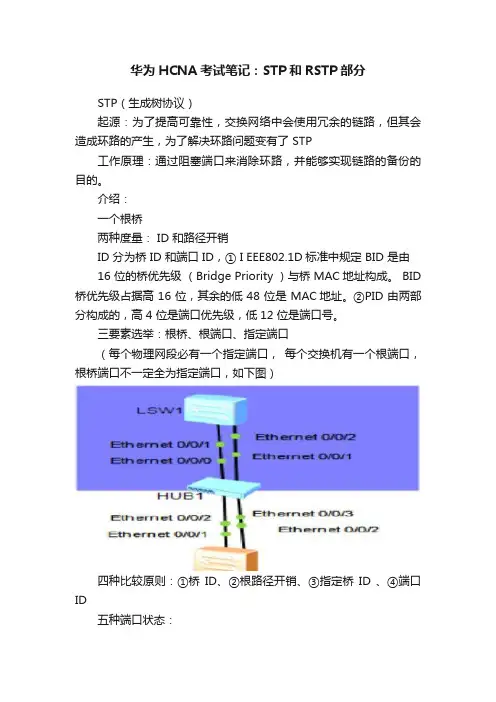

三要素选举:根桥、根端口、指定端口(每个物理网段必有一个指定端口,每个交换机有一个根端口,根桥端口不一定全为指定端口,如下图)四种比较原则:①桥ID、②根路径开销、③指定桥ID 、④端口ID五种端口状态:对于 STP 来说,影响端口状态和端口收敛有以下三个参数:1、 Hello Time ( 2s )运行 STP协议的设备发送配置消息 BPDU的时间间隔,用于设备检测链路是否存在故障。

设备每隔Hello Time 时间会向周围的设备发送 hello 报文,以确认链路是否存在故障。

拓扑变化之后, TCN BPDU的发送不受这个计时器的管理。

2、 Forward Delay (15s )STP采用了一种状态迁移机制,新选出的根端口和指定端口要经过2倍的Forward Delay 延时后才能进入转发状态,这个延时保证了新的配置消息传遍整个网络,从而防止了临时环路的产生。

3、 Max Age (20s )检测 BPDU是否有效工作原理: STP的信息传输都是通过 BPDU实现的, BPDU报文被封装在以太网数据帧中,目的 MAC为: 01-80-C2-00-00-00 BPDU分为 :①配置 BPDU② TCN BPDU配置 BPDU的报文格式:Flags :TCNBPDU是指在下游拓扑发生变化时向上游发送拓扑变化通知,直到根节点。

HCNA-RS(HCDA)路由基础2014年3月15日9:06一,路由的概念路由工作在网络层,作用转发数据包,确定最优的路径。

全局路由表----只选择最优的路径使用二,路由协议1.静态路由路由优先级浮动静态路由---作为备份线路ip route-static 3.3.3.0 24 12.1.1.2 preference 1502.缺省路由(默认路由)ip route-static 0.0.0.0 0.0.0.0 12.1.1.2明细路由没有匹配的条目,选择使用默认路由。

路由表的匹配原则------最长前缀匹配2.动态路由协议按照使用范围分类:IGP和EGP常用的IGP协议:RIP、OSPF、ISIS、EIGRP(Cisco私有)常用的EGP协议:BGPAS----自治系统,采用统一的路由策略的一组网络集合。

按照路由算法分类:距离矢量和链路状态三,RIP协议RIP的版本v1和v2RIPv1特性:有类路由协议,不支持子网掩码,不支持VLSM,广播更新。

RIPv2特性:无类路由协议,支持子网掩码和VLSM,支持CIDR,组播更新224.0.0.9接口视图下配置RIP版本,兼容性配置:[R1-GigabitEthernet0/0/1]rip version 1RIP的度量值(开销值)--------跳数HopsRIP的优先级-------默认60RIP的计时器update计时器:默认30秒,路由更新的发送周期。

Age time : 180 secGarbage-collect time : 120 secRIP配置说明:rip 1默认进程号1undo summary关闭自动聚合version 2配置版本network 12.0.0.0指定开启RIP报文的接口范围,并宣告该网段。

network 1.0.0.0network 10.0.0.0network 10.0.0.0查看验证:[R1]dis rip 1 route查看RIP的路由表[R1]dis rip 1 neigh bor 查看RIP邻居信息[R1]dis rip 1 database查看RIP的路由数据库接口视图下配置手动聚合RIP路由:[R1-GigabitEthernet0/0/0]rip summary-address 1.0.0.0 255.0.0.0增加RIP的度量值,接口模式下:[R1-GigabitEthernet0/0/0]rip metricin 2在G0/0/0接口RIP路由信息进入方向添加度量值2RIPv2的验证:(RIPv1不支持验证)支持两种验证模式:明文和MD5 (发送密钥的方式)接口模式下配置:[R1-Serial2/0/0]rip authentication-mode simple plain123Simple 明文方式发送密钥 plain明文显示密码MD5方式配置Keychain验证:[R1]keychain HW mode absolute 全局视图下建立Keychain[R1-keychain]key-id 1 创建ID为1 的Key[R1-keychain-keyid-1]key-string plain 123设置Key字段(密码)明文显示[R1-Serial2/0/0]rip authentication-mode md5 nonstandard keychain HW接口下配置RIP的MD5方式验证,并引用KeychainRIP的防环路机制:水平分割、毒性逆转、计数到无穷大、触发更新、抑制时间。

重点:OSI参考模型,TCP/IPIp编址交换机生成树路由知识点:OSI参考模型物理层:接收和发送比特流(即数字信号),说明电压,线速等,设备:HUB所在设备在同一冲突域所在设备在同一广播域CSMA/CD 在等待监听16次之后无结果则取消发送(冲突域:相当于一条总线,同一时间,只能是一条总线传输一条数据,否则发送冲突,类似于半双工)数据链路层由源MAC地址,目的MAC地址,type类型组成设备:交换机(全双工工作模式,同在一个广播域,有mac地址表)Mac地址组成:6个字节48位,前三个字节为厂商代码,后三个字节为制造商自己分配数据帧封装方式:以太网数据帧封装,802.3封装802.3:mac子层LLC 层LLC可分为公有sap(STP生成树0x42)和私有snap(思科CDP发现协议0xaa)网络层数据包所占字节为20,由源ip地址(4个字节)和目的ip地址、协议号组成设备:路由器(有路由表,路由表由网络号和接口组成,路由器的每一个接口都是一个广播域)传输层(主要作用在控制方面)提供可靠或者不可靠的连接服务,即STP UDP主要协议:TCP(三次握手成功后,第4个包才正式发送) UDP(第一个包就开始正式发送)数据的封装,数据在传输的过程中,源ip地址和目的ip地址在传输过程中始终保持不变,但是源mac地址和目的mac地址则会在做相应的改变。

Tcp端口在传输过程中随机生成,并且大于1024或者小于1024Syn置为1表示请求,syn置0会话层,表示层,应用层(主要作用在数据,在TCP/IP中已经融合为“应用层”)TCP窗口:在链路上确定一个最适合传输数据量,使传输数据达到最高效=TTL值初始值为255,当每经过一个设备是,ttl值减一MTU最大传输单元是相对于接口来说的,当接口的mtu与要传输的数据包大小不同时,路由器将会对数据包进行分片,再进行发送,最后由主机进行组合。

分片传输时遵循端口最大传输单元值成倍传输。

静态路由一、查看命令1.查看接口地址和状态dis ip int br2.查看主备路由状态dis ip routing-table protocol static二、静态路由配置1.配置静态路由ip route-static 1.1.1.1 32 10.1.1.1ip route-static 1.1.1.1 32 g0/0/02.静态路由配置(主备切换)ip route-static 1.1.1.1 32 10.1.1.1 \\主用ip route-static 1.1.1.1 32 10.2.2.1 preference 70 \\备用3.静态路由配置(负载均衡)ip route-static 1.1.1.1 32 10.1.1.1ip route-static 1.1.1.1 32 10.2.2.14.静态路由配置(默认路由)ip route-static 0.0.0.0 0 10.1.1.1动态路由协议IGP(内部网关路由协议)和BGP(外部网关路由协议)IGP路由承载量最大5000BGP路由承载量最大510000IGP:距离矢量路由协议和链路状态路由协议二、动态路由(RIP)RIP是距离矢量路由协议(DV)1.配置RIPRIP (默认RIP的进程号为1)version 2 (默认版本为1)network 1.0.0.0 (主类方式宣告)import-route direct (把直连路由导入到RIP)preference 90 (更改RIP的默认管理距离)2.宣告宣告在本设备上进行匹配对应的接口,然后在接口上发送路由和产生此接口对应的网段1)发送路由2)传输此接口的路由3.RIP路由汇总int g0/0/0rip summary-address 172.30.1.0 255.255.255.0查看命令display rip (RIP的进程号、版本等)三、动态路由(OSPF)1.ospf报文HELLODBD 数据库描述LSR 链路状态请求LSU 链路状态更新携带LSALSACK 链路状态确认2.LSU(LSA)→LSDB→SPF算法→路由表。

HCNA基本命令常见错误信息提示表文件操作显示文件内容 more 拷贝文件 copy移动文件 move 重命名文件 rename删除文件 delete彻底删除文件 reset recycle-bin 恢复删除文件 undeleteVicT目录操作屏幕上显示当前所处的目录pwd改变当前目录cd显示目录中的文件列表dir创建目录mkdir删除目录rmdir返回根目录cd ..读取文件moreVicT存储设备操作格式化存储设备format修复文件系统异常的存储设备fixdisk查看设备序列号<YD-XYDxjl1c-HW-S2700-JR-01>dis elabel[Board Properties]BoardType=S2710-52P-SI-ACBarCode=2102354128DMF7000158Item=02354128Description=S2710-52P-SI-AC,S2710-52P-SI-AC,S2710-52P-SI-AC(48 Ethernet 10/100 ports,4 Gig SFP,AC 110/220V)Manufactured=2015-07-20VendorName=HuaweiIssueNumber=00CLEICode=<XYD-collect-5720>dis device manufacture-infoSlot Sub Serial-number Manu-date- - - - - - - - - - - - - - - - - - - - - -0 - 210235950310F80002252015-08-221 - 210235950410F80002282015-08-21清除配置文件reset saved-configurationreboot重启后生效恢复出厂设置重新启动交换机,在提示的时候按ctrl+b进入bootroom,选择delete file from flash,进去之后选择文件vrpcfg 并删除掉,就可恢复出厂配置。

HCNA内容总结(共5则范文)第一篇:HCNA内容总结(共)HCNA总结---BY VIN 一:OSI 7层参考模型物理层数据链路层网络层传输层会话层表示层应用层BIT比特流frame数据帧packet数据包数据段数据流TCP/IP 协议栈 4层网络接口层网络层传输层应用层二:IP地址: 32BIT 采用点分十进制分类:A 1-126 网络位 8位B 128-191 网络位 16位C 192-223 网络位 24位D 224-239 组播地址E 240-255 科研特殊IP 127.0.0.1 本地回环地址0.0.0.0 所有网络255.255.255.255 广播IP主机位全为0代表本网段主机位全为1本网段广播IP技术VLSM 变长子网掩码掩码比主类大 172.16.1.0/24CIDR无类域间路由掩码比主类小 192.168.0.0/16 路由聚合用一条条目代表若干条作用:减少路由表大小节约流量传输层:TCPUDPTCP :面向连接可靠传输:3次握手机制重传机制UDP:非面向连接不可靠传输一般用于voip 三:路由分类范围:同个AS: IGP---RIP OSPF ISIS不同AS: EGP—BGP算法:DV---RIP BGPLS:OSPFISIS 路由器转发数据报文关键看----路由表路由来源:1.直连2.静态3.动态静态路由:可以是出接口也可以是下一条IP默认路由 0.0.0.0 0.0.0.0 作为出口网关上优缺点:优点--减少流量占用减少路由器负荷可控性强缺点:无法自适应变化动态路由:RIP---DV 30S 周期更新触发更新最大跳数:15 RIPV1---广播更新 255.255.255.255不支持VLSM 认证手动汇总有类路由协议RIPV2—组播更新 224.0.0.9 支持VLSM 认证手动汇总无类路由RIP报文:1.request请求包2.response 应答包(路由表)RIP防环机制:1.触发更新 2.水平分割(从一个接口接收到的路由不会从该接口转发出去)3.路由中毒4.毒性逆转5.最大跳数156.保持失效定时器(180S)OSPF----LS 组播更新224.0.0.5(所有OSPF路由器)224.0.0.6(只有DR BDR)OSPF 报文:1.HELLO 建立维持邻居10S/次失效时间4倍:40S 2.DBD数据库描述3.LSR链路状态请求(请求明细路由)4.LSU链路状态更新(所请求的路由)5.LSACK 确认OSPF 三张表:1.邻居表2.LSDB3.路由表四:端口聚合:增加传输带宽加大转发效率把多条线路(最大8条)逻辑捆绑成1条线路(带宽为总和)端口镜像:监控监控某一设备/端口/数据流允许两个进程 VLAN技术:隔离广播域(不同VLAN 在L2 交换机不能互访)TRUNK技术:一条线路由传递所有VLAN流量。

网络安全笔记网络安全是指保护计算机网络中的信息和数据不被未经授权的访问、使用、修改、破坏、泄露等非法行为。

随着互联网的普及,网络安全问题变得越来越重要,以下是网络安全方面的一些笔记:1. 密码安全:密码是保护个人信息和数据安全的第一道防线,我们应该使用复杂的密码,并定期更换。

密码应该包含大小写字母、数字和特殊字符,并且不应和个人信息有关。

同时,我们还应该避免将相同的密码应用到不同的账户上。

2. 防火墙的设置:防火墙是网络安全的重要组成部分,它可以过滤和监控网络流量,防止未经授权的访问。

我们应该确保启用防火墙,并根据需要调整其设置,限制对我们计算机的访问。

3. 更新和升级软件:软件更新和升级是保持系统安全的重要手段。

厂商会不断修复软件中的漏洞,并推出更新版本,我们应及时下载和安装这些更新,以保证软件的安全性。

4. 谨慎开放网络服务:开放的网络服务容易遭受黑客攻击,我们应该谨慎选择需要开放的网络服务,确保这些服务是必需的,并采取相应的安全措施来防止非法访问。

5. 避免点击可疑链接:网络钓鱼是黑客常用的手段之一,他们会通过电子邮件或社交媒体发布可疑链接,诱骗用户点击并泄露个人信息。

我们应该谨慎对待不明来源的链接,并避免点击可疑链接。

6. 备份重要数据:备份重要数据是防止数据丢失和泄露的重要措施。

我们应该定期将数据备份到外部设备或云存储中,以防止意外删除、硬件故障或勒索软件攻击等导致的数据丢失。

7. 使用安全的无线网络:公共无线网络容易受到黑客攻击,我们应该尽量避免使用不安全的公共无线网络,尤其是在进行敏感操作时。

如果必须使用公共无线网络,我们应该使用虚拟专用网络(VPN)来加密我们的网络流量。

8. 教育和培训:网络安全是一个不断发展的领域,我们应该定期学习最新的安全知识和技术,以保持安全意识并了解如何防范各种网络攻击。

网络安全是保护个人信息和数据安全的重要手段,我们应该时刻保持警惕,并采取相应的安全措施来保护自己的网络安全。

1.3章节思考题:管理员要经常在路由器上使用命问题:管理员要经常在路由器上使用命令“display ip interface brief”查看接口状态,但该命令完整输入则较长,思考如何使用最简化且准确的方式输入这条命令?解答:使用命令[Huawei]hotkey ctrl_u " display ip interface brief "设置,以后按Ctrl加U键就等于输入了display ip interface brief 1.4章节思考题:Telnet是基于TCP协议还是UDP协议的问题:Telnet是基于TCP协议还是UDP协议的应用?为什么?Telnet应用安全吗?为什么?解答:Telnet是基于TCP协议的应用,默认使用的是TCP的23号端口,由于Telnet是用于internet的远程登录,要求用来承载的传输层是可靠的,面向连接的协议类型,而TCP协议是传输层的可靠的,面向连接的协议类型,UDP协议是面向无连接,尽最大努力交付的协议类型。

Telnet是一种明文传送协议,数据在传输过程中没有使用任何加密技术,所以Telnet应用是不安全的。

1.5章节思考题:开启SSH客户端首次认证功能有什问题:开启SSH客户端首次认证功能有什么缺陷?如果不开启此功能如何成功在客户端远程登录?解答:开启SSH客户端首次认证功能时,不对SSH服务器的RSA公钥进行有效性检查。

当客户端主机需要与服务器建立连接时,第三方攻击者冒充真正的服务器,与客户端进行数据交互,窃取客户端主机的安全信息,并利用这些信息去登录真正的服务器,获取服务器资源,或对服务器进行攻击。

如果不开启,可用拷贝粘贴方式将服务器上RSA公钥配置到客户端保存。

rsa peer-public-key 13.1.1.1public-key-code begin30470240C31DBF37 400783C1 E2BB3075 8927DFB6 AAB9B2CE F0039875 F6450CDE A42AA5A8E51AED28 122CF103 69AF53E1 3701183F0F704B14 8EF19C0F 7A2272D0 01AB9CD70203010001public-key-code endpeer-public-key endssh client 13.1.1.1 assign rsa-key 13.1.1.11.6章节思考题:缺省情况下,FTP服务器端监听端问题:缺省情况下,FTP服务器端监听端口号是21,能否在路由器上变更此端口号,有什么好处?解答:如果FTP服务未使能,用户可以变更FTP服务器监听端口号。

华为HCNA考试笔记:路由交换协议和其他协议部分路由协议名词解释:路由协议:路由器之间学习路由条目的协议,包括RIP、OSPF、IS-IS、BGP等被路由协议:可以被路由器路由的网络层协议,包括IP、IPX等,路由协议运行在被路由协议之上。

路由匹配原则:①最长匹配原则②路由优先级③路由度量路由分类:直连路由、静态路由、动态路由1、直连路由:由链路层协议发现的路由。

(优先级为 0)2、静态路由:有管理员手工配置的路由,适用于结构简单的网络。

优点:配置简单,不占用 CPU资源缺点:不能自适应拓扑变化,需管理员手工配置浮动静态路由:在主路由失效的情况下,加入路由表做备份。

[RTB]ip route-static 192.168.1.0 255.255.255.0 20.0.12.1 preference 100// 浮动静态路由配置缺省路由:用来转发未知目的地址的报文[RTB]ip route-static 0.0.0.0 0.0.0.0 Nexthop // 缺省路由配置3、动态路由: RIP、OSPF等RIP(路由信息协议)————基于距离矢量算法的路由协议,基于UDP封装,端口号 520优点:配置简单、易于维护、占用资源少、适合于小型网络缺点:V1版本不支持VLSM、CIDR、也不支持认证;收敛速度慢,可扩展性差,易产生环路等问题RIPv1 采用广播更新报文,目标地址 255.255.255.255RIPv2 采用组播更新报文,目标地址 224.0.0.9工作原理:运行RIP后,路由器会发送路由更新请求,收到路有更新请求的路由器会发送自己的路由表进行响应,稳定后变周期性更新。

RIPv2的报文格式:1. AFI:地址族标识除了表示支持的协议类型外,还可以用来描述认证信息。

2. Route tag:用于标记外部路由。

3. Subnet Mask:指定 IP地址的子网掩码,定义 IP地址的网络或子网部分。

目录第一章VRP操作基础? 1VRP基础 (2)4.命令行基础(2) (3)文件系统基础 (4)系统管理(1) (5)系统管理(2) (6)第二章静态路由? 路由原理、静态路由基本配置 (6)第三章RIP (7)第四章OSPF (8)基本原理及基本配置 (8)第七章访问控制列表 (9)第八章网络地址转换 (13)第一十一章交换基础、VLAN (14)第一十三章VLAN间路由、VRRP (15)第一十四章交换机port技术? 63链路聚合(手工模式) (16)华为HCNA教程(笔记)第一章VRP操作基础?1VRP基础MiniUsb串口连接交换机的方法2eNSP入门3命令行基础(1)?eNSP中路由开启后(记住port)---第三方软件连接该路由方法:telnet port用户视图(文件)—–系统视图(系统sys)——接口视图(接口interface GigabitEthernet 0/0/0)——协议视图(路由)display hotkey 显示功能键?display clock 显示时间?clock timezone CST add 8 设置时区(先设时区再设时间)? clock datetime 设置时间header login information #?内容登录前信息header shell information 登录后信息(格式同上)Ctrl+] 能够退出查看该信息用户权限15 命令权限3?为console口配置password:?user-interface console 0 。

进入到相应口?authentication-mode password ;认证模式为passwork?set authentication password cipher huawei ;设置password(路由器不须要)为vty(telnet)设置password?user-interface vty 0 4?其他同上?user privilege level 3;用户命令等级3(管理员)PS:console 不用dis history-command;显示历史命令为接口配置2个IP地址(限路由)?system-view?[Huawei]interface gigabitethernet 0/0/0?[Huawei-GigabitEthernet0/0/0]ip address ?[Huawei-GigabitEthernet0/0/0]interface loopback 0 。

华为HCNA知识库路由器与交换机对接的几种方法:1.路由器配虚拟Vlan地址---------交换机配虚拟Vlan地址。

2.路由器配子接口---------交换机配虚拟Vlan地址。

3.路由器配Eth-trunk子接口---------交换机配虚拟Vlan地址。

4.路由器配Eth-trunk 三层接口------ 5 和6 任意一种都可以。

5.路由器配接口地址-----交换机配虚拟Vlan地址,且使用Access类型接口上联。

6.路由器配接口地址-----交换机配虚拟Vlan1地址,且使用Trunk类型接口上联。

操作系统简介数通设备的操作系统:思科的网络设备操作系统叫IOS, 华为的叫VRP华为路由器命令行视图:1.用户视图:查看运行状态或其他参数。

2.系统视图:配臵设备的系统参数。

3.接口视图:配臵接口参数。

4.协议视图:配臵路由协议。

quit:退到上级视图。

return(ctrl+z):直接退到用户视图。

ctrl+c:停止当前命令的运行。

ctrl+a/e:将光标移动到当前命令行的最前端/后端。

ctrl+】:终止当前连接或切换连接,Telnet时用到。

Tab:命令补全display hotkey:查看组合键display ip interface brief :查看IP地址和接口信息。

disp saved-configuration : 查看保存信息。

dir flash :查看flash文件。

disp user-interface :查看用户等级。

disp user : 查看当前/最近登录的用户信息。

配臵时区、用户接口和登录提示信息clock timezonecst add 8 :配臵时区注:先配时区,在配时间。

header login information "-----warning------":配臵登录之前提示信息。

header shell information "-----welcome------":配臵登录之后提示信息。

产生数据,数据封装戈U分VLAN范围过大数据到达交换交换机的工作原理路由器工作原理路由器数据传输过路由协议VLAN间路由ST数据到达路由静态路由协议静态路由缺省路由动态路由协议静态路由协议动态路由协议RIP工作原理RIP产生的问题RIP的缺点OSPF工作原理OSPF报文消息OSPF的区域DR&BDR应用层应用层通过协议产生数据。

OSI 七层模型又称为开放式互联体系参考模型 应用层协议:SMTP (简单的邮件传输协议)tcp 25POP3(邮局协议) tcp 110Tel net (远程登录协议) tcp 23OICQ ( qq 应用协议) udp 8000、4000应用层数据 pdu传输层数据 segme nt 数据段网络层数据 packet 数据包数据链路层 fame 数据帧物理层数据bit 比特流传输层源端口号 Source Port 和目的端口号 Destination Port (端口号作用:为了识别上层协议)]Sequenee Number:序列号 SeqAck no wledge Number :确认号 ACKHeader length :头部长度 记录包头大小,长度不固定ACK 确认位 SYN 请求位 FIN:结束位0-66535 共 66536 个知名端口号:0-1023注册端口号:1024-49151随机端口号:49152-66535tcp保证可靠的机制(丢包重传机制)1. 传输前tcp三次握手:主机A发送请求SYN数据段,序列号seq为a,服务器A收到后回复SYN+AC,确认号ACK为a+1,序列号seq为b,主机A收到后回复ACK确认号为b+1,序列号为a+1。

2. 传输中a.确认号的确认机制其发送速率,发送窗口大小为3072的数据段。

3. 传输结束四次分手:主机a发送FIN+ACK序列号为a,ack二b,服务器收到后发送ACK并回复seq二b, ack二a+1,同时向主机 a 发送FIN+ACK seq二b, ack二a+1,主机 a 回复seq二a+1, ack二b+1。

1、客户端A和服务器B之间建立TCP连接,再三次握手中,B往A发送的SYN+ACK(seq=b,ack=a+1),下列说法对的的有:A、该数据包是对序号b的SYN数据包进行确认B、该数据包是对序号a+1的SYN数据包进行确认C、B下一个希望收到的ACK数据包的序号为bD、B下一个希望收到的ACK数据包的序号为a+12、rule permit ip source 192.168.11.35 0.0.0.31表达的地址范围是:A、192.168.11.0-192.168.11.255B、192.168.11.32-192.168.11.63C、192.168.11.31-192.168.11.64D、192.168.11.32-192.168.11.643、下列关于防火墙分片缓存功能,说法对的的有:(多选)A、配置分片报文直接转发功能后,防火墙不对分片报文进行缓存B、配置分片报文直接转发功能后,对于不是首片报文的分片报文,防火墙将根据域间包过滤策略进行转发C、分片报文也会创建会话表,转发时也会查找会话表D、分片报文的非首片报文,由于没有端标语,所以分片报文直接转发功能一般不能用在NAT环境4、下面哪个选项不属于UTM(Unified Treat Management)的功能?A、IPS入侵防御B、上网行为C、终端安全管理D、AV网关防病毒5、终端安全系统重要由以下哪些组件组成:(多选)A、防病毒服务器B、SC控制服务器C、准入控制设备D、SM管理服务器6、对称加密算法的加密秘钥和解密秘钥均相同,非对称加密算法的加密秘钥和解密秘钥均不相同。

Ipsec在业务数据加解密时使用的是对称加密算法。

-------- T(true)7、华为USG防火墙VRRP HELLO报文为组播报文,所以规定备份组中的各路由器必须可以实现直接的二层互通。

-----------------T (true)8、在ARP地址解析时,ARP REPLY报文采用广播的方式发送,同一个二层网络上主机都可以收到,并据此学习到IP和MAC地址相应关系。

链路聚合链路聚合一般部署在核心节点,以便提升整个网络得数据吞吐量。

链路聚合:就是把两台设备之间得多条物理链路聚合到一起,当做一条逻辑链路来使用。

这两台设备可以就是一对路由器,一对交换机,或者一台路由器与一台交换机。

一条聚合链路可以包含多条成员链路,在ARG3系列路由器与X7系列交换机上默认最多为8条。

聚合链路能够提高链路带宽。

理论上,通过聚合几条链路,一个聚合口得带宽可以扩展为所有成员口带宽得综合,这样有效地增加了逻辑链路得带宽。

链路聚合为网络提高了可靠性。

配置了链路聚合后,如果一个成员接口发生了故障,改成员口得物理链路会把流量切换到另一条成员链路上。

链路聚合还可以在一个聚合口上实现负载均衡,一个聚合口可以把流量分散到多个不同得成员口上,通过成员链路把流量发送到同一个目得地,将网络产生拥塞可能性降到最低。

链路聚合包含两种模式:手动负载均衡模式与静态LACP(Link Aggregation Control Protocol)手工负载分担模式:Eth-Trunk得建立、成员接口得加入由手工配置,没有链路聚合控制协议得参与。

该模式下所有活动链路都参与数据得转发,平均分担流量,因此称为负载分担模式。

如果某条活动链路故障,链路聚合组自动在剩余得活动链路中平均分担流量。

当需要在两个直连设备之间提供一个较大得链路带宽而设备不支持LACP协议时,可以使用手工负载分担模式。

ARG3系列路由器与X7系列交换机可以基于目得MAC,源MAC,或者基于源MAC地址与目得MAC 地址,源IP地址,目得IP地址,或者源IP地址与目得IP地址进行负载分担。

静态LACP模式中,链路两端设备相互发送LACP报文,协商聚合参数。

协商完成后,两台设备确定活动接口与非活动接口。

在静态LACP模式中,需要手动创建一个Eth-Trunk口,并添加成员口。

LACP协商选举活动接口与非活动接口。

惊天LACP模式也叫M:N模式。

M代表活动成员链路,用于在负载均衡模式中转发数据。

HCNA-RS笔记安全基础2014年4月12日9:27一,防火墙产品基础防火墙在网络环境中的位置,一般部署在内网和外网隔离的位置,主要防止外部网络对内部网络的非法访问和攻击行为的防护,通过软件的访问策略来实现。

1。

防火墙的三种类型:包过滤防火墙——只检查数据包上的IP地址信息,根据设置好的访问规则来进行过滤。

代理型防火墙——具备代理服务器功能,可以对应用层协议(如http、ftp、smtp)进行过滤和控制,并记录日志。

状态检测型防火墙——检查每条会话连接的状态,是否与会话列表匹配,否则进行控制管理。

2.防火墙的安全区域概念华为防火墙出厂默认有5个区域:Local区域、Trust区域、Untrust区域、DMZ区域、Vzone区域安全区域的优先级(安全级别):优先级值越大安全级别越高,不同区域的安全级别值不能相同。

防火墙的访问规则和策略(如ACL)不是应用在端口上,而是在区域间之间,通过区域的优先级值来表示inbound或outbound的方向。

安全级别高的区域向级别低的区域访问是出站方向安全级别低的区域向级别高的区域访问是入站方向防火墙的同一安全区域内的端口之间访问不需要安全策略检查,不同安全区域的端口之间进行访问,需要有安全策略的检查和控制管理。

3.防火墙的工作模式路由模式——相当于路由器的位置个功能,放在网络中是以三层设备的角色,接口都必须配置IP地址。

透明模式——在原有的网段中放置防火墙进行过滤工作,但是不改变原有的网段配置,防火墙仅作为一个二层设备连接,相当于一个二层交换机,接口不能配置IP地址。

混合模式——有两个防火墙,主要为了实现备份和冗余,一个是路由模式,一个是透明模式,不推荐。

二,防火墙的基本功能-ACL应用ACL——访问控制列表主要功能:1.可以对网络进行分类或者IP范围的制定。

2.可以进行数据包过滤,同时也可以应用到过滤路由信息。

实现在路由器上基于端口应用ACL,进行基本的包过滤功能。

ACL的动作:Permit允许和Deny拒绝ACL通过匹配预先指定的规则,进行相关的动作,实现过滤数据包的功能。

基于端口上应用ACL进行过滤:ACL应用到路由器的端口上,需要指定数据的方向,出站还是入站方向。

inbound表示接口收到的数据进行过滤outbound表示接口发出的数据进行过滤outbound表示接口发出的数据进行过滤ACL规则的匹配原则:按照规则顺序号进行匹配,一旦匹配条件,将不再继续向下检查ACL的规则语句。

如果没有一条规则匹配,默认全部拒绝。

ACL尾部有一条隐含拒绝策略,此规则不显示。

常见的IPv4 ACL分类:1.基本ACL,华为设备编号2000-2999,只能指定源地址作为匹配条件。

2.高级ACL,华为设备编号3000-3999,可以指定源地址、源端口、目标地址、目标端口和协议号3.二层ACL,华为编号4000-4999,指定MAC地址作为匹配条件。

本地设备上可以创建多个ACL,用编号来区分,同一个ACL下可以配置多条访问规则。

但是同一接口、同一方向上只能使用一个ACL。

ACL配置举例—基于端口应用ACL实现包过滤1.基本ACL配置方式:配置要求:不允许192.168.1.0网段的主机访问外网,允许其他网段的主机访问外网。

R1的配置:acl number 2000 #创建一个编号2000的基本ACLrule 5 deny source 192.168.1.0 0.0.0.255 #建立规则,拒绝源地址192.168.1.0,使用通配符(反掩码)rule 10 permit #允许所有(不指定范围表示任何条件)通配符掩码(反掩码):二进制数0表示严格匹配,1表示忽略不检查查看ACL配置信息:Step表示规则的步进号,默认为5#interface Serial2/0/0link-protocol pppip address 12.1.1.1 255.255.255.0traffic-filter outbound acl 2000 #把ACL2000应用到接口的出站方向规则语句后面的matches表示匹配此规则的数据包的数量[R1-Serial2/0/0]undo traffic-filter outbound #删除接口上出站方向的ACL2.高级ACL配置方式配置要求:192.168.1.0网段的主机可以访问任何网络HTTP服务,不能访问FTP服务192.168.2.0网段的主机可以访问任何网络FTP服务,不能访问HTTP服务创建高级ACL 3000acl number 3000rule 5 deny tcp source 192.168.1.0 0.0.0.255 destination-port eq ftprule 6 deny tcp source 192.168.2.0 0.0.0.255 destination-port eq wwwrule 10 permit ip(规则中未指定目标地址,表示任何目的网络)interface Serial2/0/0ip address 12.1.1.1 255.255.255.0traffic-filter outbound acl 3000 #把ACL 3000应用到接口出站方向三,NAT(网络地址转换)基本概念NAT使用的环境,通常在局域网网关设备上运行NAT,实现私有地址和公网地址之间进行转换,可以节约公网IP地址资源,同时隐藏内部网络细节,有助于安全性。

数据包在通过网关设备时,启用了NAT的接口,将IP报文中的IP地址字段进行转换,NAT是一个双向转换行为。

NAT的配置类型:1.静态NAT手动配置地址转换条目,通常是一对一的转换(一个私有IP转换一个公网IP)华为设备是在设备的出接口(outbound)方向应用NATinterface GigabitEthernet0/0/1ip address 12.1.1.1 255.255.255.0nat static global 12.1.1.100 inside 192.168.1.101#在出接口上配置静态NAT条目,私有地址192.168.1.101转换成公网地址12.1.1.100查看静态NAT转换信息2.动态NAT通过地址池的方式实现NAT,从运营商获取了一段公网IP地址指定为一个地址池,私有网络主机从NAT端口发出的时候,自动从地址池获取公网IP进行转换。

配置思路:创建地址池,指定一段合法的公网IP地址。

配置ACL,指定需要进行转换的私有网络范围。

在网关设备的出口方向,把地址池和ACL进行绑定。

[R1]nat address-group 1 12.1.1.100 12.1.1.110 #建立地址池1acl number 2000rule 5 permit source 192.168.1.0 0.0.0.255 #创建ACLinterface GigabitEthernet0/0/1ip address 12.1.1.1 255.255.255.0arp-proxy enable #开启ARP代理功能nat outbound 2000 address-group 1 no-pat#在出接口,将ACL和地址池进行绑定,使用no-pat不转换端口方式(可选)查看NAT动态会话信息3.Easy Ip和NAPTNAPT(网路地址端口转换):多个私有IP映射到同一个公网IP的转换方式。

地址转换的同时,端口号也进行转换。

NAPT通过动态方式进行转换配置:(只有一个公网IP)nat address-group 1 12.1.1.100 12.1.1.100 #创建地址池,仅一个公网IPacl number 2000rule 5 permit source 192.168.1.0 0.0.0.255 #创建ACLinterface GigabitEthernet0/0/1nat outbound 2000 address-group 1#出接口ACL和地址池绑定,不使用no-pat参数,表示进行端口转换Easy IP 适用于没有固定的公网IP的环境,所有的私有地址都映射到网关的外部接口上。

同样是多个私有地址转换为同一个公网地址,因此需要进行端口转换。

Easy IP的配置:acl number 2000rule 5 permit source 192.168.1.0 0.0.0.255 #创建ACLinterface GigabitEthernet0/0/1ip address 12.1.1.1 255.255.255.0arp-proxy enablenat outbound 2000 #出接口上配置NAT,绑定ACL20004.NAT Server处于内部私有网络的服务器,通过NAT Server配置,使外网用户可以通过公网IP访问到这些服务器。

在服务器的网关设备上,配置NAT方式,把内部网络的服务器发布到互联网上,使互联网上的用户可以访问到这些服务器。

interface GigabitEthernet0/0/0ip address 23.1.1.2 255.255.255.0nat server protocol tcp global 23.1.1.10 www inside 10.1.1.100 www#外部地址23.1.1.10 WWW协议(80端口)映射到内部的10.1.1.100的WWW协议(80端口)发布内部网的FTP服务器到外网:interface GigabitEthernet0/0/0nat server protocol tcp global 23.1.1.10 ftp inside 10.1.1.100 ftp#nat alg ftp enable #开启FTP的ALG功能ALG(Application level gateway):针对于特殊的应用层协议,如FTP,在进行地址转换时,同时把FTP请求报文中的IP地址信息一起转换,否则只转换IP报文中的地址,造成信息不一致。