背包公钥密码系统

- 格式:ppt

- 大小:434.50 KB

- 文档页数:18

公钥密码体制加密及签名的原理

公钥密码体制是一种基于非对称密码算法的密码体制,其中包括加密和签名两个过程。

加密原理:

1. 首先,生成一对密钥,即公钥和私钥。

公钥可以公开,供他人使用,而私钥只能由密钥的拥有者保密。

2. 使用公钥对要传输的明文进行加密。

公钥加密是一种单向操作,即使用公钥加密的数据只能使用相应的私钥进行解密。

3. 将加密后的密文发送给接收者。

4. 接收者收到密文后,使用自己的私钥进行解密,得到原始的明文。

签名原理:

1. 所发送的消息使用发送者的私钥进行加密生成签名。

加密操作可以确保除发送者外的其他人无法更改签名。

2. 发送签名和原始消息给接收者。

3. 接收者使用发送者的公钥对签名进行解密,得到原始的消息。

4. 接收者还可以使用发送者的公钥对原始的消息进行解密,以验证签名的真实性和完整性。

总结:

公钥密码体制通过使用非对称密钥对(公钥和私钥)进行加密和解密,实现了加密和签名的功能。

加密过程使用接收者的公钥对消息进行加密,只有接收者的私钥才能解密。

签名过程使用发送者的私钥对消息进行加密,接收者使用发送者的公钥对

签名进行解密,以验证签名的真实性和完整性。

这种体制保证了信息的机密性和完整性。

背包密码体制作者: 指导老师:摘要背包公钥加密是第一个具体实现了的公钥加密的方案.本文主要分析背包公钥加密算法的数学理论基础,描述背包公钥加密算法的体制,讨论背包公钥加密算法的加密算法与解密算法的过程和原理。

采用MH法通过掩盖超递增背包序列,进而对背包公钥加密算法加以该进,用实例加以实现,并对它的安全性进行讨论和分析.关键字模逆; 同余式; 欧几里德算法; 超递增序列;掩盖超递增序列1 引言加密技术是一门古老而深奥的学科,它对一般人来说是陌生而神秘的,因为长期依赖,它只在很少的范围内,如军事、外交、情报等部门使用.计算机机密技术是研究计算机信息加密、解密及其变换科学,是数学和计算机的交叉学科,也是一门新兴的学科,但它已成为计算机安全主要的研究方向,也是计算机安全课程教学中主要内容.密码学(Cryptology)一词源自希腊语“krypto’s”及“logos”两词,意思为“隐藏”及“消息”.它是研究信息系统安全保密的科学.其目的为两人在不安全的信道上进行通信而不被破译者理解他们通信的内容.密码学根据其研究的范围可分为密码编码学和密码分析学.密码编码学研究密码体制的设计,对信息进行编码实现隐蔽信息的一门学问,密码分析学是研究如何破译被加密信息或信息伪造的学问.它们是相互对立、相互依存、相互促进并发展的.密码学的发展大致可以分为3个阶段:第一阶段是从几千年前到1949年.这一时期密码学还没有成为一门真正的科学,而是一门艺术.密码学专家常常是凭自己的直觉和信念来进行密码设计,而对密码的分析也多给予密码分析者(即破译者)的直觉和经验来进行的.第二阶段是从1949年到1975年.1949年,美国数学家、信息论的创始人Shannon,Claude Elwood发表了《保密系统的信息理论》一文,它标志这密码学阶段的开始.同时以这篇文章为标志的信息论为对称密钥密码系统建立了理论基础,从此密码学成为一门科学.由于保密的需要,这时人们基本上看不到关于密码学的文献和资料,平常人们是接触不到密码的.1976年Kahn出版了一本叫做《破译者》的小说,使人们知道了密码学.20世纪70年代初期,IBM发表了有关密码学的几篇技术报告,从而使更多的人了解了密码学的存在,但科学理论的产生并没有使密码学失去艺术的一面,如今,密码学仍是一门具有艺术性的科学.第三阶段为1976年至今.1976年,Diffie和Hellman发表了《密码学的新方向》一文,他们首次证明了在发送端和接受端不需要传输密码的保密通信的可能性,从而开创了公钥密码学的新纪元.该文章也成了区分古典密码和现代密码的标志.1977年,美国的数据加密标准(DES)公布.这两件事情导致了对密码学的空前研究.从这时候起,开始对密码在民用方面进行研究,密码才开始充分发挥它的商用价值和社会价值,人们才开始能够接触到密码学.这种转变也促使了密码学的空前发展.密码学发展至今,已有两大类密码系统:第一类为对称密钥(Symmetric Key)密码系统,第二类为非对称密钥(Public Key)密码系统.和RSA公钥体制一起,背包公钥体制被认为是两个著名的公钥体制之一.1978年Merkle 和Hellman首先提出了一个现在称为MH背包体制的密码体制,虽然它和其几个变形在20世纪80年代初被Shamir等人破译了,但是,它的思想和有关理论首先解释了公钥密码算法的本质,所以仍然具有深刻的理论研究价值.自从Merkle和Hellman提出第一个背包型公钥密码以来,许多陷门背包被提了出来.背包型公钥密码的设计极大地丰富了公钥密码,在陷门背包的发展过程中,人们使用了各种各样的技术来设计陷门背包.比如,使用加法背包的公钥加密,使用紧凑背包的公钥加密,使用二次背包即矩阵覆盖的公钥加密,使用模背包的公钥加密,使用丢翻图方程的公钥密码等.背包型公钥加密由于其加解速度快而备受关注,然而,现有的背包型公钥密码几乎都被证明是不安全的.陷门背包的设计思想是从一个简单的背包问题出发来进行构造:把易解的背包问题伪装成一个看似困难的背包问题,这易伪装的方法就是陷门信息.合法的接受者Alice由于掌握了陷门信息因而能够把该问题恢复成一个易解背包问题,通过求解该易解背包问题,Alice能够重构明文,而对于非法的接受者Eve来说,他从密文恢复明文就意味着求解一个困难的背包问题.2 背包公钥加密算法的数学理论2.1 素数与因式分解定义1:如果一个自然数m可以被另一个自然数n除尽,则称m整除n,记为:n|m.定义2:除1外,只能被1和其本身整除的自然数称为素数,不是1,且非素数的正整数称为合数.2.2 欧几里德算法2.2.1欧几里德算法的概述欧几里德(Euclid)算法是数论中的一个基本技术,是求两个正整数的最大公因子的简化过程。

公钥密码体制加密及签名的原理

公钥密码体制是一种使用公钥加密和私钥解密的密码体制。

它有两个主要的应用:加密和签名。

加密的原理:加密方使用接收方的公钥将明文加密,加密后的密文只能使用接收方的私钥进行解密。

这样,只有接收方才能解密得到明文,从而实现了加密和保护数据的目的。

签名的原理:签名方使用自己的私钥对消息进行签名,签名后的消息和签名一起传送给验证方。

验证方使用签名方的公钥对接收到的签名进行验证,如果验证成功,则说明消息的真实性和完整性得到了保证。

因为私钥是唯一的,只有签名方能够生成正确的签名,其他人无法伪造签名,因此可以使用签名来验证消息的身份和完整性。

公钥密码体制的安全性基于两个关键问题:一是计算性难题的难解性,例如大数分解问题和离散对数问题;二是公钥和私钥的关联性,即通过公钥无法计算出私钥。

公钥密码体制通过使用不同的数学原理和算法来实现加密和签名功能,常用的公钥密码体制包括RSA算法、椭圆曲线密码算法(ECC)和椭圆曲线数字签名算法(ECDSA)等。

这些算法利用数论、代数和椭圆曲线等数学原理,结合计算机算法的运算和模运算,在保证安全性的前提下,实现了公钥密码体制的加密和签名功能。

背包加密的工作原理

背包加密,也被称为id加密算法,是一种非对称加密算法。

它的工作原理如下:

1.生成密钥对:首先,需要生成一对公钥和私钥。

私钥只能由发送方拥有,而公钥则可以向任何人公开。

2.明文转换:将要加密的明文按照一定的规则进行转换,例如将明文中的每个字符转换为对应的ASCII码。

3.加密操作:将转换后的明文与公钥进行计算,得到密文。

计算公式为:密文= 明文* 公钥(mod n),其中n为一个大素数。

4.解密操作:将密文与私钥进行计算,得到解密后的明文。

计算公式为:明文= 密文* 私钥(mod n)。

在实际使用中,为了提高安全性,一般会选择一个非常大的素数n作为模数,并确保生成的公私钥对满足一定的条件,以保证加密和解密的正确性。

背包加密的安全性依赖于底层的数学难题,如素数分解问题和离散对数问题的困难性。

目前,由于量子计算的快速发展,背包加密算法已经不再被认为是安全的,因为量子计算能够有效地解决这些数学难题。

因此,在实际使用中,人们更倾向

于使用其他更安全的加密算法,如RSA算法。

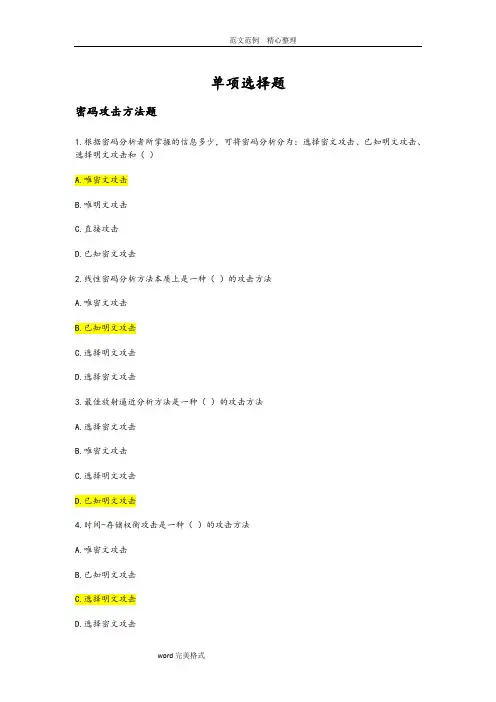

单项选择题密码攻击方法题1.根据密码分析者所掌握的信息多少,可将密码分析分为:选择密文攻击、已知明文攻击、选择明文攻击和()A.唯密文攻击B.唯明文攻击C.直接攻击D.已知密文攻击2.线性密码分析方法本质上是一种()的攻击方法A.唯密文攻击B.已知明文攻击C.选择明文攻击D.选择密文攻击3.最佳放射逼近分析方法是一种()的攻击方法A.选择密文攻击B.唯密文攻击C.选择明文攻击D.已知明文攻击4.时间-存储权衡攻击是一种()的攻击方法A.唯密文攻击B.已知明文攻击C.选择明文攻击D.选择密文攻击5.分别征服分析方法是一种()的攻击方法A.唯密文攻击B.已知明文攻击C.选择明文攻击D.选择密文攻击6.时间-存储权衡攻击是由穷尽密钥搜索攻击和()混合而成A.强力攻击B.字典攻击C.查表攻击D.选择密文攻击7.()算法抵抗频率分析攻击能力最强,而对已知明文攻击最弱。

A.仿射密码B.维吉利亚密码C.轮转密码D.希尔密码8.下列攻击方法可用于对消息认证码攻击的是()A.选择密文攻击B.字典攻击C.查表攻击D.密钥推测攻击9.下列攻击方法可用于对消息认证码攻击的是()A.重放攻击B.字典攻击C.查表攻击D.选择密文攻击10.字母频率分析法对()算法最有效。

A.置换密码B.单表代换密码C.多表代换密码D.序列密码11.重合指数法对()算法的破解最有效。

A.置换密码B.单表代换密码C.多表代换密码D.序列密码12.根据密码分析者所掌握的分析资料的不通,密码分析一般可分为4类:唯密文攻击、已知明文攻击、选择明文攻击、选择密文攻击,其中破译难度最大的是()。

A.唯密文攻击B.已知明文攻击C.选择明文攻击D.选择密文攻击13.对DES的三种主要攻击方法包括强力攻击、差分密码分析和()A.字典攻击B.穷尽密钥搜索攻击C.线性密码分析D.查表攻击14.下列攻击方法属于对单项散列函数的攻击的是()A.生日攻击C.查表攻击D.选择密文攻击计算题1.在RSA算法中,取p=3,q=11,e=3,则d等于()。

DF背包公钥密码体制

马尽文

【期刊名称】《南开大学学报:自然科学版》

【年(卷),期】1994(000)003

【摘要】本文根据中国剩余定理提出了一种丢番图方程型背包公钥密码体制。

采用非超上升序列作为背包向量,防止了Shamir的攻击方法;扩大明文组(x1,x2...,xn)加密基本元xi,进一步提高了体制的安全性和传信率。

【总页数】4页(P27-30)

【作者】马尽文

【作者单位】无

【正文语种】中文

【中图分类】TN918.2

【相关文献】

1.背包公钥密码体制的数学理论研究 [J], 李步军;王继顺

2.一种基于大数难解问题的背包公钥密码体制 [J], 李沛;王天芹;韩松

3."背包公钥密码体制"的启发式教学设计与思考r——以《密码学》教学案例为例[J], 赵秀凤;关杰;李信然

4.基于同余式ap-1≡1 mod p3实现的新背包公钥密码体制 [J], 左湘江;辜继恩

5.一种确定的背包公钥密码体制的破译方法 [J], 陈成钢

因版权原因,仅展示原文概要,查看原文内容请购买。

公钥密码体制的原理与应用方法公钥密码体制(Public Key Cryptography)是一种密码学的方法,它使用了一对密钥,即公钥和私钥,用于加密和解密数据。

下面是公钥密码体制的原理和应用方法的简要解释:原理:1. 公钥和私钥对:公钥和私钥是一对相关联的密钥,它们由密码系统的用户生成。

公钥是公开的,可以向任何人公开,用于加密数据。

私钥是保密的,只有密钥的拥有者可以使用它来解密数据。

2. 加密和解密过程:发送方使用接收方的公钥对数据进行加密,只有拥有对应私钥的接收方才能解密数据。

这样,即使公钥被泄露,数据仍然是安全的,因为只有私钥才能解密它。

3. 数字签名:公钥密码体制还可以用于数字签名。

发送方使用自己的私钥对数据进行签名,接收方可以使用发送方的公钥验证签名的真实性。

这样,接收方可以确认数据的完整性和来源。

应用方法:1. 数据加密:公钥密码体制广泛应用于数据加密,包括互联网通信、电子邮件、电子商务等领域。

发送方可以使用接收方的公钥对数据进行加密,确保数据在传输过程中的机密性。

2. 数字签名和身份验证:公钥密码体制可用于生成和验证数字签名,以确保数据的完整性和身份验证。

接收方可以使用发送方的公钥验证数字签名,确认数据来自发送方且未被篡改。

3. 密钥交换:公钥密码体制可用于安全地进行密钥交换。

发送方使用接收方的公钥加密共享密钥,并将其发送给接收方。

接收方使用自己的私钥解密共享密钥,实现安全的密钥交换。

1/ 24. 虚拟私人网络(VPN):公钥密码体制被广泛用于建立安全的虚拟私人网络连接。

通过使用公钥和私钥对数据进行加密和解密,保障数据在公共网络中的安全传输。

公钥密码体制的优势在于它消除了传统密码体制中密钥传输的困扰,提供了更高的安全性和便利性。

然而,公钥密码体制的加密和解密过程相对较慢,因此通常与对称密码体制结合使用,以平衡安全性和性能。

2/ 2。

模拟练习•多项选择题•判断题一.单项选择题(共40题,每题1分)1.设在RSA的公钥密码体制中,公钥为(e,n)=(13,35),则私钥d=()。

• A.11.0• B.13.0• C.15.0• D.17.02.电子认证服务提供者应当妥善保存与认证相关的信息,信息保存期限至少为电子签名认证证书失效后_____。

()• A.五年• B.十年• C.十五年• D.二十年3.希尔密码是数学家Lester Hill于1929年在()杂志上首次提出。

• A.《American Mathematical Monthly》• B.《American Mathematical Sciences》• C.《Studies in Mathematical Sciences》• D.《Studies in Mathematical Monthly》4.第一个被推广的背包公钥加密体制是()• A.Merkle-Hellman • B.ECC• C.Rabin• D.McEliece5. 数字信封是用来解决()。

• A.公钥分发问题• B.私钥分发问题• C.对称密钥分发问题• D.数据完整性问题6.分别征服分析方法是一种()的攻击方法• A.唯密文攻击• B.已知明文攻击• C.选择明文攻击• D.选择密文攻击7.已知点 G=(2, 7) 在椭圆曲线 E11(1,6)上,计算2G的值()。

• A.(5, 2)• B.(8, 3)• C.(2, 3)• D. (5, 3)8.在()年Shannon发表《保密系统的通信理论》之前,认为使用的密码体制为传统密码体制范畴。

• A.1947• B.1948• C.1949• D.19509.机密级计算机,身份鉴别口令字的更新周期为_____。

()• A.3天• B.7天• C.15天• D.18天10.任何单位或者个人只能使用经_____认可的商用密码产品,不得使用自行研制的或者境外生产的密码产品。