防火墙设置实验报告

- 格式:docx

- 大小:37.11 KB

- 文档页数:4

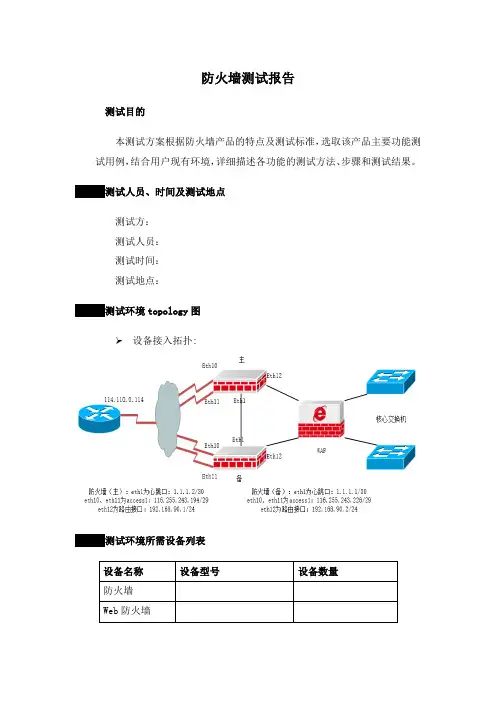

防火墙测试报告

以下是防火墙测试后所得出的报告。

通过以防火墙为中心的安全方案配置,能将所有安全软件(如口令、加密、身份认证、审计等)配置在防火墙上。

与将网络安全问题分散到各个主机上相比,防火墙的集中安全管理更经济。

例如在网络访问时,一次一密口令系统和其它的身份认证。

系统完可以不必分散在各个主机上,而集中在防火墙一身上。

通过利用防火墙对内部网络的划分,可实现内部网重点网段的隔离,从而限制了局部重点或敏感网络安全问题对全局网络造成的影响。

再者,隐私是内部网络非常关心的问题,一个内部网络中不引人注意的细节可能包含了有关安全的线索而引起外部攻击者的兴趣,甚至因此而暴漏了内部网络的某些安全漏洞。

使用防火墙就可以隐蔽那些透漏内部细节如Finger,DNS等服务。

Finger显示了主机的所有用户的注册名、真名,最后登录时间和使用shell类型等。

但是Finger显示的信息非常容易被攻击者所获悉。

攻击者可以

知道一个系统使用的频繁程度,这个系统是否有用户正在连线上网,这个系统是否在被攻击时引起注意等等。

防火墙可以同样阻塞有关内部网络中的DNS信息,这样一台主机的域名和IP地址就不会被外界

所了解。

西默流控—DPDK1000测试报告2013.08.15目录1 产品介绍 (3)2 测试目的 (4)2.1 测试拓扑 (4)2。

2 测试环境和设备 (5)3 流控测试方案 (6)3。

1 安全功能完整性验证 (7)3。

1。

1 防火墙安全管理功能的验证 (7)3.1.2 防火墙组网功能验证 (8)3.1。

3 防火墙访问控制功能验证 (8)3.1。

4 日志审计及报警功能验证 (10)3。

1。

5 防火墙附加功能验证 (12)3。

2 防火墙基本性能验证 (14)3.2.1 吞吐量测试 (14)3.2。

2 延迟测试 (15)3。

3 压力仿真测试 (16)3.4 抗攻击能力测试 (18)3.5 性能测试总结 (21)1产品介绍随着信息技术和网络技术日新月异的发展,特别是国际互联网的出现、发展及逐渐普及,各行各业的信息化实现了跨跃式发展,信息技术应用的深度和广度上也达到前所未有的地步,各种依托于网络的新兴应用层出不穷,在极大丰富了人们的互联网生活的同时,网络带来了诸多问题,给企业、单位的网络管理者带来了新的挑战。

一方面企事业单位各种关键应用(如:ERP、CRM、OA系统、视频会议系统等)对带宽和延迟提出了更高的要求;另一方面P2P下载、网络电视、即时通讯及在线购物等与工作无关的应用日益泛滥.企事业单位有限的网络资源正被P2P下载、网络电视等应用所吞噬,关键应用的服务质量得不到保障。

网速越来越慢、网络业务中断越来越频繁,不仅极大浪费了宝贵的带宽资源,也严重影响了本单位关键应用的正常运行。

西默智能流量管理设备DPDK-1000是西默科技推出的基于应用层的、专业的流量管理产品,基于时间、VLAN、用户、应用、数据流向等条件,通过监控网络流量、分析流量行为、设置流量管理策略,实现全面的智能流量管理.通过流量限速功能,能够在不封堵某种网络应用的情况下,将其上传、下载带宽限定在某个合理的范围内,这样既可以保持相关网络应用的可用性,又能够防止这些应用对有限带宽资源的无序抢占.通过流量限额功能,能够为指定的网络应用设定流量限额阀值,在预定的周期性时间段及某(些)VLAN 范围内,限制应用的流量总额,实现了对非关键业务,特别是不良应用在使用上的有效约束。

南京信息工程大学实验(实习)报告实验(实习)名称ACL的配置实验(实习)日期得分指导教师刘生计算机专业计科年级 09 班次 03 姓名童忠恺学号 200923089161.实验目的(1)了解路由器的ACL配置与使用过程,会运用标准、扩展ACL建立基于路由器的防火墙,保护网络边界。

(2)了解路由器的NA T配置与使用过程,会运用NA T保护网络边界。

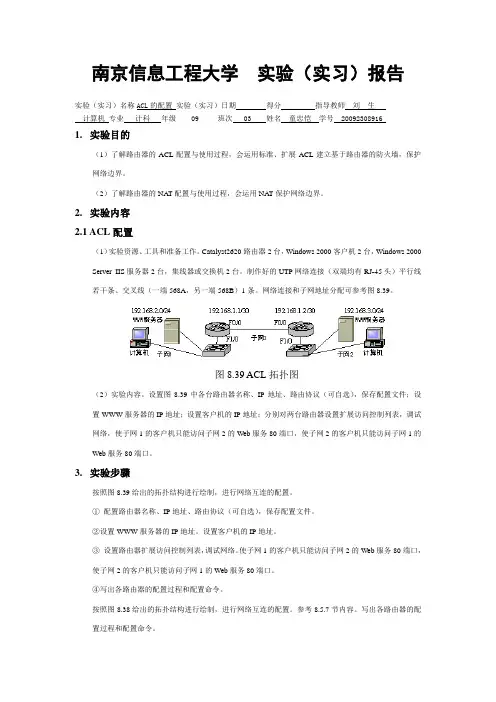

2.实验内容2.1 ACL配置(1)实验资源、工具和准备工作。

Catalyst2620路由器2台,Windows 2000客户机2台,Windows 2000 Server IIS服务器2台,集线器或交换机2台。

制作好的UTP网络连接(双端均有RJ-45头)平行线若干条、交叉线(一端568A,另一端568B)1条。

网络连接和子网地址分配可参考图8.39。

图8.39 ACL拓扑图(2)实验内容。

设置图8.39中各台路由器名称、IP地址、路由协议(可自选),保存配置文件;设置WWW服务器的IP地址;设置客户机的IP地址;分别对两台路由器设置扩展访问控制列表,调试网络,使子网1的客户机只能访问子网2的Web服务80端口,使子网2的客户机只能访问子网1的Web服务80端口。

3.实验步骤按照图8.39给出的拓扑结构进行绘制,进行网络互连的配置。

①配置路由器名称、IP地址、路由协议(可自选),保存配置文件。

②设置WWW服务器的IP地址。

设置客户机的IP地址。

③设置路由器扩展访问控制列表,调试网络。

使子网1的客户机只能访问子网2的Web服务80端口,使子网2的客户机只能访问子网1的Web服务80端口。

④写出各路由器的配置过程和配置命令。

按照图8.38给出的拓扑结构进行绘制,进行网络互连的配置。

参考8.5.7节内容。

写出各路由器的配置过程和配置命令。

4. 实验结果 4.1 ACL 配置 (1)拓扑结构图(2)各路由器的配置过程和配置命令Switch1>en Switch1#conf tSwitch1(config)#int fa0/3Switch1(config-if)#switchport mode trunk Switch1(config-if)#exit Switch1(config)#exit Switch1#wrBuilding configuration... [OK]Switch1#conf tSwitch1(config)#int fa0/2Switch1(config-if)#switchport mode access Switch1(config-if)#exit Switch1(config)#exit Switch1#wrBuilding configuration... [OK]Switch1#conf tSwitch1(config)#int fa0/1Switch1(config-if)#switchport mode access Switch1(config-if)#exit Switch1(config)#exit Switch1#wrBuilding configuration... [OK]Router>enableRouter#configure terminal Router(config)#hostname R1R1(config)#interface fa0/0 R1(config-if)#ip address 192.168.1.1 255.255.255.0R1(config-if)#no shutdown R1(config-if)#exitR1(config)#interface se2/0 R1(config-if)#ip address 192.168.3.1 255.255.255.252 R1(config-if)# R1(config-if)#exitR1(config)#interface Serial2/0 R1(config-if)#clock rate 64000 R1(config-if)#no shutdown R1(config-if)# R1(config-if)#exitR1(config)#interface Serial2/0 R1(config-if)#exit R1(config)#rounter rip R1(config)#router ripR1(config-router)#network 192.168.3.0 R1(config-router)#exit R1(config)#exit R1#wrBuilding configuration... [OK] R1#R1#configure terminal R1(config)#R1(config)#router ripR1(config-router)#network 192.168.1.0R1(config-router)#exitR1(config)#exitR1#wrBuilding configuration...[OK]R1#ping 192.168.2.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.2.1, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 3/22/32 msR1#Router>enableRouter#configure terminalRouter(config)#hostname R2R2(config)#int fa0/0R2(config-if)#ip address 192.168.2.1 255.255.255.0R2(config-if)#no shutdownR2(config-if)#exitR2(config)#int se2/0R2(config-if)#ip address 192.168.3.2 255.255.255.252R2(config-if)#R2(config-if)#exitR2(config)#interface Serial2/0R2(config-if)#clock rate 64000R2(config-if)#no shutdownR2(config-if)#R2(config-if)#exitR2(config)#router ripR2(config-router)#network 192.168.3.0R2(config-router)#exitR2(config)#exitR2#wrBuilding configuration...[OK]R2#R2#configure terminalR2(config)#interface Serial2/0R2(config-if)#R2(config-if)#exit R2(config)#interface Serial2/0R2(config-if)#exitR2(config)#exitR2#ping 192.168.1.1R2#conf tR2(config)#router ripR2(config-router)#network 192.168.2.0R2(config-router)#exitR2(config)#exitR2#wrBuilding configuration...[OK]R2#ping 192.168.1.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.1.1, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 16/28/32 msSwitch>Switch>enableSwitch#configure terminalSwitch(config)#hostname Switch2Switch2(config)#int fa0/1Switch2(config-if)#switchport mode trunkSwitch2(config-if)#exitSwitch2(config)#exitSwitch2#wrBuilding configuration...[OK]Switch2#conf tSwitch2(config)#int fa0/2Switch2(config-if)#switchport mode access Switch2(config-if)#exitSwitch2(config)#int fa0/3Switch2(config-if)#switchport mode access Switch2(config-if)#exitSwitch2(config)#exitSwitch2#wrBuilding configuration...[OK]Switch2#R1(config)#access-list 101 permit tcp any host 192.168.2.3 eq wwwR1(config)#access-list 101 permit tcp any any R1(config)#access-list 101 deny ip any anyR1(config)#int se2/0 R1(config-if)#ip access-group 101 out R1(config-if)#end5.实验总结。

第1篇一、实验目的本次实验旨在通过实际操作,加深对信息安全理论知识的理解,提高实际操作能力,培养信息安全意识。

实验内容包括:1. 熟悉常用的信息安全工具和软件;2. 学习基本的加密和解密方法;3. 掌握常见的信息安全攻击和防范措施;4. 了解网络安全的防护策略。

二、实验原理信息安全是指保护信息在存储、传输和处理过程中的保密性、完整性和可用性。

本实验涉及以下原理:1. 加密技术:通过对信息进行加密,使未授权者无法获取原始信息;2. 解密技术:使用密钥对加密信息进行解密,恢复原始信息;3. 安全协议:确保信息在传输过程中的安全;4. 入侵检测:实时监控网络和系统,发现并阻止恶意攻击。

三、实验内容1. 加密与解密实验(1)使用RSA算法对文件进行加密和解密;(2)使用AES算法对文件进行加密和解密;(3)使用对称密钥和非对称密钥进行加密和解密。

2. 信息安全工具使用实验(1)使用Wireshark抓取网络数据包,分析网络通信过程;(2)使用Nmap进行网络扫描,发现目标主机的开放端口;(3)使用XSSTest进行跨站脚本攻击实验;(4)使用SQL注入攻击实验。

3. 信息安全防护实验(1)使用防火墙设置访问控制策略;(2)使用入侵检测系统(IDS)监控网络流量;(3)使用安全审计工具对系统进行安全审计。

四、实验步骤1. 安装实验所需软件,如Wireshark、Nmap、XSSTest等;2. 按照实验指导书的要求,进行加密和解密实验;3. 使用信息安全工具进行网络扫描、漏洞扫描和攻击实验;4. 设置防火墙和入侵检测系统,对网络进行安全防护;5. 使用安全审计工具对系统进行安全审计。

五、实验结果与分析1. 加密与解密实验:成功使用RSA和AES算法对文件进行加密和解密,验证了加密技术的有效性;2. 信息安全工具使用实验:成功使用Wireshark抓取网络数据包,分析网络通信过程;使用Nmap进行网络扫描,发现目标主机的开放端口;使用XSSTest和SQL 注入攻击实验,验证了信息安全工具的功能;3. 信息安全防护实验:成功设置防火墙和入侵检测系统,对网络进行安全防护;使用安全审计工具对系统进行安全审计,发现潜在的安全隐患。

大连理工大学本科实验报告课程名称:网络综合实验学院(系):软件学院专业:软件工程2012年3月30日大连理工大学实验报告实验七:防火墙配置与NAT配置一、实验目的学习在路由器上配置包过滤防火墙和网络地址转换(NAT)二、实验原理和内容1、路由器的基本工作原理2、配置路由器的方法和命令3、防火墙的基本原理及配置4、NAT的基本原理及配置三、实验环境以及设备2台路由器、1台交换机、4台Pc机、双绞线若干四、实验步骤(操作方法及思考题){警告:路由器高速同异步串口(即S口)连接电缆时,无论插拔操作,必须在路由器电源关闭情况下进行;严禁在路由器开机状态下插拔同/异步串口电缆,否则容易引起设备及端口的损坏。

}1、请在用户视图下使用“reset saved-configuration”命令和“reboot”命令分别将两台路由器的配置清空,以免以前实验留下的配置对本实验产生影响。

2、在确保路由器电源关闭情况下,按图1联线组建实验环境。

配置IP地址,以及配置PC A 和B的缺省网关为202.0.0.1,PC C 的缺省网关为202.0.1.1,PC D 的缺省网关为202.0.2.1。

202.0.0.2/24202.0.1.2/24192.0.0.1/24192.0.0.2/24202.0.0.1/24202.0.1.1/24S0S0E0E0202.0.0.3/24202.0.2.2/24E1202.0.2.1/24AR18-12AR28-11交叉线交叉线A BCD图 13、在两台路由器上都启动RIP ,目标是使所有PC 机之间能够ping 通。

请将为达到此目标而在两台路由器上执行的启动RIP 的命令写到实验报告中。

(5分) AR18-12[Router]interface ethernet0[Router -Ethernet0]ip address 202.0.0.1 255.255.255.0 [Router -Ethernet0]interface serial0[Router - Serial0]ip address 192.0.0.1 255.255.255.0 [Router - Serial0]quit [Router]rip[Router -rip ]network allAR28-11[Quidway]interface e0/0[Quidway-Ethernet0/0]ip address 202.0.1.1 255.255.255.0 [Quidway-Ethernet0/0]interface ethernet0/1[Quidway-Ethernet0/1]ip address 202.0.2.1 255.255.255.0 [Quidway-Ethernet0/1]interface serial/0[Quidway-Serial0/0]ip address 192.0.0.2 255.255.255.0 [Quidway-Serial0/0]quit [Quidway]rip[Quidway-rip]network 0.0.0.0Ping 结果如下:全都ping 通4、在AR18和/或AR28上完成防火墙配置,使满足下述要求:(1)只有PC机A和B、A和C、B和D之间能通信,其他PC机彼此之间都不能通信。

防火墙测试报告2008.07.20目录1测试目的 (3)2测试环境与工具 (3)2.1 测试拓扑 (3)2.2 测试工具 (4)3防火墙测试方案 (4)3.1 安全功能完整性验证 (5)3.1.1 防火墙安全管理功能的验证 (5)3.1.2 防火墙组网功能验证 (5)3.1.3 防火墙访问控制功能验证 (6)3.1.4 日志审计及报警功能验证 (7)3.1.5 防火墙附加功能验证 (8)3.2 防火墙基本性能验证 (9)3.2.1 吞吐量测试 (9)3.2.2 延迟测试 (10)3.3 压力仿真测试 (10)3.4 抗攻击能力测试 (11)3.5 性能测试总结 (12)1测试目的防火墙是实现网络安全体系的重要设备,其目的是要在内部、外部两个网络之间建立一个安全控制点,通过允许、拒绝或重新定向经过防火墙的数据流,实现对进、出内部网络的服务和访问的审计和控制。

本次测试从稳定性、可靠性、安全性及性能表现等多方面综合验证防火墙的技术指标。

2测试环境与工具这里描述的测试环境和工具应用于整个测试过程。

具体的应用情况参见测试内容中不同项目的说明。

2.1 测试拓扑本次测试采用以下的拓扑配置:没有攻击源时的测试拓扑结构有攻击源时的测试拓扑结构2.2 测试工具本次测试用到的测试工具包括:待测防火墙一台;网络设备专业测试仪表SmartBits 6000B一台;笔记本(或台式机)二台。

测试详细配置如下:3防火墙测试方案为全面验证测试防火墙的各项技术指标,本次测试方案的内容包括了以下主要部分:基本性能测试、压力仿真测试、抗攻击测试。

测试严格依据以下标准定义的各项规范:GB/T 18020-1999 信息技术应用级防火墙安全技术要求GB/T 18019-1999 信息技术包过滤防火墙安全技术要求RFC2544 Benchmarking Methodology for Network Interconnect Devices3.1 安全功能完整性验证目标:验证防火墙在安全管理、组网能力、访问控制、日志、报警、审计等必要的安全功能组成的完整性以及集成在防火墙中的其它辅助安全功能。

一、报告概述本报告旨在总结我单位防火墙系统的建设、运行及维护情况,分析存在的问题,并提出改进措施,以提升网络安全防护能力,保障信息系统安全稳定运行。

二、防火墙系统建设情况1. 建设背景随着信息技术的快速发展,网络安全问题日益突出。

为加强网络安全防护,我单位于XXXX年启动了防火墙系统的建设工作。

2. 建设目标通过建设高性能、高可靠性的防火墙系统,实现对内外部网络的安全隔离,防止恶意攻击,保障信息系统安全稳定运行。

3. 建设内容- 购置高性能防火墙设备;- 配置防火墙规则,实现访问控制;- 建立防火墙日志审计机制;- 开展防火墙系统培训。

三、防火墙系统运行情况1. 系统运行稳定自防火墙系统上线以来,系统运行稳定,未出现重大故障。

2. 访问控制有效防火墙规则设置合理,有效阻止了恶意访问,保障了信息系统安全。

3. 日志审计规范防火墙日志审计机制完善,为网络安全事件调查提供了有力支持。

四、存在问题及改进措施- 部分员工对防火墙系统操作不够熟悉;- 防火墙性能有待进一步提升;- 部分安全策略设置不够合理。

2. 改进措施- 加强防火墙系统培训,提高员工操作水平;- 定期对防火墙进行性能评估,优化配置;- 根据安全需求,调整防火墙规则,确保安全策略合理。

五、下一步工作计划1. 持续优化防火墙规则根据网络安全威胁变化,及时调整防火墙规则,提高访问控制效果。

2. 加强防火墙性能监控定期对防火墙性能进行监控,确保系统稳定运行。

3. 开展网络安全培训定期开展网络安全培训,提高员工网络安全意识。

六、总结防火墙系统建设对于保障我单位信息系统安全具有重要意义。

通过本报告的总结,我们将进一步改进防火墙系统,提高网络安全防护能力,为单位的可持续发展提供有力保障。

第2篇一、报告概述报告名称:XX单位防火墙安全评估总结报告报告时间:XXXX年XX月XX日至XXXX年XX月XX日报告编制:XX单位网络安全管理部报告目的:通过对XX单位防火墙系统的安全评估,总结防火墙系统的性能、安全性和存在的问题,为今后防火墙系统的优化和升级提供依据。

西安财经学院信息学院《信息安全技术》 实验报告实验名称包过滤防火墙创建过滤规则实验 实验室 401 实验日期 2011- 5-30一、实验目的及要求1、了解防御技术中的防火墙技术与入侵检测技术;2、理解防火墙的概念、分类、常见防火墙的系统模型以及创建防火墙的基本步骤;3、掌握使用Winroute 创建简单的防火墙规则。

二、实验环境硬件平台:PC ;软件平台:Windows xp ; 三、实验内容 (一) WinRoute 安装(二)利用WinRoute 创建包过滤规则,防止主机被别的计算机使用“Ping”指令探测。

(三) 用WinRoute 禁用FTP 访问 (四) 用WinRoute 禁用HTTP 访问 四、实验步骤(一)WinRoute 安装:解压winroute ,得到然后双击安装,经过一系列的过程待计算机重新启动后将安装成功。

点击“程序”——“winroute pro”——“winroute administration”,此时将会出现如下图所示,然后点击“ok”即可(二)利用WinRoute创建包过滤规则,防止主机被别的计算机使用“Ping”指令探测。

当系统安装完毕以后,该主机就将不能上网,需要修改默认设置,在电脑右下角的工具栏点开winroute,并选中Ethernet,得到下面的图,将第二个对话框中的两个复选框选中打钩,点击“确定”利用WinRoute创建包过滤规则,创建的规则内容是:防止主机被别的计算机使用“Ping”指令探测。

打开安装的winroute ,点击settings—Advanced—Packet Filter,出现如下对话框。

选中图中第一个图标,可以看出在包过滤对话框中可以看出目前主机还没有任何的包规则,单击“Add…”,再次出现另一对话框,如下图所示因为“Ping”指令用的协议是ICMP,所以这里要对ICMP协议设置过滤规则。

在“Protocol”中点击下拉,选中“ICMP”;在“IMCP Types”中选择“All”;在“Ation”栏中选择“Drop”;“Log Packet”中选“Log into windows”,点击“ok”,这样,一条规则就创建完成了,如下图所示操作完后点击确定,完成设置。

实验二:防火墙配置【实验目的】1. 了解防火墙的常用功能和配置2. 了解防火墙的两种配置方式Management PC0TrustGE0GE0/3GE0/0GE0/1PC1 PC2 /2PC3:FTP Server DMZ图2-1 实验组网图3.实验功能要求通过对UTM 200-S防火墙进行配置,实现如下的功能:(1)Trust域(PC1)和Untrust域(PC2)的机器都能访问DMZ域(如PC3)的FTP服务器,但不能访问DMZ区的其它服务(通过ping命令测试)。

用服配置,本实验以Web配置为主,也可采用Console口配置。

SecPath UTM 设备出厂时已经设置默认的Web登录信息,用户可以直接使用该默认信息登录UTM 设备的Web界面。

默认的Web登录信息包括:用户名:“admin”图4-2 Web 登录界面Web网管登录成功后,将会看到如图2-3所示界面。

图2-3 防火墙配置界面步骤3:设置防火墙各接口的IP地址。

1.进入接口配置界面用户登录到Web网管界面后,在界面左侧的导航栏中选择“系统管理 > 接口管理”, 进入如图2-4所示的页面。

图2-4 接口管理模块接口管理主要包括:新建、编辑、开启/关闭、删除接口和查看接口统计信息。

2.编辑接口信息在导航栏中选择“系统管理 > 接口管理”,单击接口对应的图标,进入接口编辑 页面,如图2-5所示。

图2-5 接口编辑界面接口编辑的详细配置如表2-1所示。

表2-1接口编辑的详细配置3.设置防火墙各接口的IP地址在图2-5所示的接口编辑界面,设置防火墙GE0/0、GE0/1、GE0/2、GE0/3接口的IP地址分别为“192.168.0.1”、“192.168.1.1”、“192.168.2.1”、“192.168.3.1”。

IP地址设置完成后的界面如图2-6所示。

图2-6 接口IP地址步骤4:把防火墙各接口加入到不同的域中1.概述安全区域(zone)是防火墙产品所引入的一个安全概念。

网络安全防火墙性能测试报告一、引言网络安全防火墙作为维护网络安全的关键设备,其性能表现直接影响着网络系统的安全性。

因此,本报告旨在对网络安全防火墙的性能进行测试评估,以便为系统管理者提供参考和决策依据。

二、测试环境和方法1. 测试环境本次测试选择了一台常用的企业级网络安全防火墙设备,并模拟了一个具有高网络流量和复杂安全需求的局域网环境,包括多个子网、不同安全策略和频繁的数据流。

2. 测试方法为了全面评估网络安全防火墙的性能,我们采取了以下测试方法:A. 吞吐量测试:通过模拟大规模数据传输场景,测试防火墙在不同网络负载下的吞吐能力。

B. 连接数测试:测试防火墙在高并发连接时的处理能力,包括并行连接和连接保持时间。

C. 延迟测试:测试防火墙处理网络数据包的速度,以评估网络传输的延迟情况。

D. 安全策略测试:通过模拟各种攻击方式和恶意流量对防火墙进行测试,以评估其对恶意攻击的检测和防护能力。

三、测试结果与分析1. 吞吐量测试结果我们在测试中逐渐增加了网络负载,并记录了防火墙在不同负载下的吞吐量。

测试结果显示,在小负载下,防火墙能够快速处理数据包,保持较高的吞吐量。

然而,在高负载情况下,防火墙的吞吐量有所下降,但整体表现仍能满足大部分网络流量需求。

2. 连接数测试结果为了评估防火墙在高并发连接时的性能,我们使用了大量模拟连接进行测试。

结果显示,防火墙能够有效地管理并行连接,并保持较长的连接保持时间,从而降低了连接断开的频率。

3. 延迟测试结果对于网络系统而言,延迟是一个重要的性能指标。

通过测试,我们发现防火墙在处理网络数据包时的平均延迟较低,基本不会对网络传输速度造成显著影响。

4. 安全策略测试结果在恶意攻击和恶意流量的测试中,防火墙表现出卓越的检测和防护能力。

它能够识别和阻止多种攻击方式,如DDoS攻击、端口扫描等,并及时更新防御策略,保护局域网中的设备和数据安全。

四、结论与建议通过对网络安全防火墙的性能测试,我们得出以下结论:1. 防火墙在不同负载下表现出良好的吞吐量,能够满足大部分网络流量需求。

思科基于GNS3模拟器的防⽕墙配置实验案例分析本⽂实例讲述了思科基于GNS3模拟器的防⽕墙配置实验。

分享给⼤家供⼤家参考,具体如下:⾃反ACL实验配置拓扑图R4为外⽹,R2和R3为内⽹。

地址表Device Interface IP addressR1 F 0/010.1.65.1F 0/114.1.65.1R2 F 0/010.1.65.2R3 F 0/010.1.65.3R4 F 0/014.1.65.4先在R2、R3与R4上配置配置静态路由R2(config)#ip route 14.1.65.0 255.255.255.0 10.1.65.1R3(config)#ip route 14.1.65.0 255.255.255.0 10.1.65.1R4(config)#ip route 10.1.65.0 255.255.255.0 14.1.65.1配置静态路由完成,路由之间互通,即可做⾃反ACL1.配置拒绝外⽹主动访问内⽹说明:拒绝外⽹主动访问内⽹,但是ICMP可以不受限制(1)配置允许ICMP可以不⽤标记就进⼊内⽹,其它的必须被标记才返回R1(config)#ip access-list extended comeR1(config-ext-nacl)#permit icmp any anyR1(config-ext-nacl)#evaluate abc(2)应⽤ACLR1(config)#int f0/1R1(config-if)#ip access-group come in2.测试结果(1)测试外⽹R4的ICMP访问内⽹说明:可以看到,ICMP是可以任意访问的(2)测试外⽹R4 telnet内⽹说明:可以看到,除ICMP之外,其它流量是不能进⼊内⽹的。

(1)测试内⽹R2的ICMP访问外⽹说明:可以看到,内⽹发ICMP到外⽹,也正常返回了(2)测试内⽹R2发起telnet到外⽹说明:可以看到,除ICMP之外,其它流量是不能通过的。

实验四天网防火墙基本配置

1.实验目的

通过实验了解各种不同类型防火墙的特点,掌握个人防火墙的工作原理和规则设置方法,掌握根据业务需求制定防火墙策略的方法。

根据不同的业务需求制定天网防火墙的策略,并制定、测试相应的防火墙的规则

2.实验环境

硬件:主流配置计算机,连入Internet.

软件:安装Windows XP操作系统,天网防火墙个人版

3.实验步骤

1基本设置

2.应用程序规则

3.修改规则

4.网络访问监控功能

5.日志查看

四、实验总结

通过该实验了解了个人防火墙的工作原理和规则设置方法,了解到天火防火墙的优点及缺点:1、灵活的安全级别设置2、实用的应用程序规则设置3、详细的访问记录4、严密的应用程序网络状态监控功能5、多样的缺省IP规则6、可以自定义IP规则7、具有修补系统漏洞功能;

五、思考

根据你所了解的网络安全事件,你认为天网防火墙不具备的功能有哪些?

答:天网的自定义IP规则设置不够细致,。

防火墙设置实验报告

一、实验目的

本实验旨在通过设置防火墙,了解防火墙的基本概念、原理和常见设置方法,以及掌握如何使用防火墙保护计算机网络安全。

二、实验环境

1. 操作系统:Windows 10

2. 防火墙软件:Windows Defender Firewall

3. 实验工具:Ping命令、Telnet命令、nmap扫描器

三、实验步骤

1. 打开Windows Defender Firewall

在Windows 10中,可以通过控制面板或者设置应用程序打开Windows Defender Firewall。

在控制面板中,选择“系统和安全”-“Windows Defender Firewall”;在设置应用程序中,选择“更新和安全”-“Windows 安全中心”-“防火墙和网络保护”。

2. 配置入站规则

入站规则是指限制从外部网络访问本地计算机的规则。

可以通过以下步骤配置入站规则:

(1)选择“高级设置”-“入站规则”,点击“新建规则”。

(2)根据需要选择不同类型的规则。

例如,如果只允许特定IP地址访问计算机,则可以选择“自定义”类型。

(3)根据需要配置规则属性,例如名称、描述、协议等。

(4)配置允许或拒绝连接的条件。

例如,可以配置只允许特定端口的连接。

(5)配置规则的操作。

例如,可以配置允许或拒绝连接、记录日志等操作。

3. 配置出站规则

出站规则是指限制从本地计算机访问外部网络的规则。

可以通过以下步骤配置出站规则:

(1)选择“高级设置”-“出站规则”,点击“新建规则”。

(2)根据需要选择不同类型的规则。

例如,如果只允许特定IP地址访问计算机,则可以选择“自定义”类型。

(3)根据需要配置规则属性,例如名称、描述、协议等。

(4)配置允许或拒绝连接的条件。

例如,可以配置只允许特定端口的连接。

(5)配置规则的操作。

例如,可以配置允许或拒绝连接、记录日志等操作。

4. 测试防火墙设置

为了测试防火墙设置是否有效,可以使用Ping命令、Telnet命令或nmap扫描器进行测试。

(1)Ping命令:在命令提示符中输入“ping IP地址”,如果能够收到回复,则说明防火墙没有限制Ping请求;如果无法收到回复,则说明防火墙已经限制了Ping请求。

(2)Telnet命令:在命令提示符中输入“telnet IP地址端口号”,

如果能够成功连接,则说明防火墙没有限制Telnet请求;如果无法连接,则说明防火墙已经限制了Telnet请求。

(3)nmap扫描器:使用nmap扫描器可以扫描目标计算机上开放的端口。

如果nmap扫描器无法扫描到目标计算机上的某个端口,则说

明防火墙已经限制了该端口的访问。

四、实验结果

通过设置入站规则和出站规则,可以有效地保护计算机网络安全。

测

试结果表明,防火墙设置有效,能够限制外部网络对本地计算机的访问,保护了计算机网络安全。

五、实验总结

本次实验通过设置防火墙,掌握了防火墙的基本概念、原理和常见设

置方法,并且学会了如何使用防火墙保护计算机网络安全。

在实际应

用中,还需要根据具体情况进行定制化配置,以达到更好的保护效果。