2019年全国职业院校技能大赛中职组“网络空间安全”赛卷九

- 格式:docx

- 大小:157.79 KB

- 文档页数:15

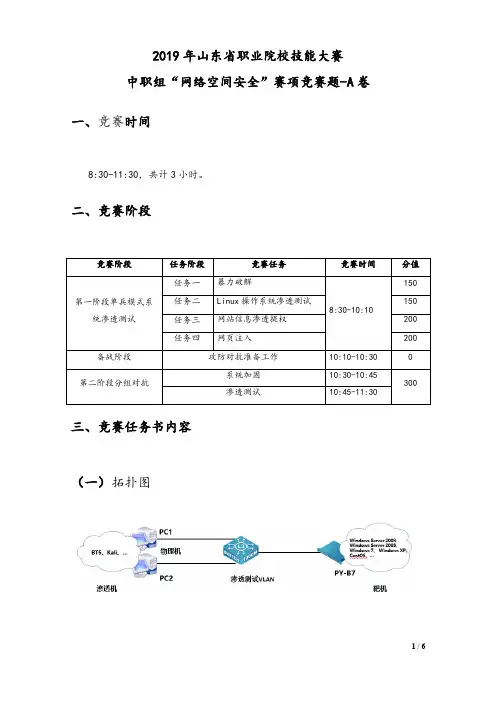

2019年山东省职业院校技能大赛中职组“网络空间安全”赛项竞赛题-A卷一、竞赛时间8:30-11:30,共计3小时。

二、竞赛阶段三、竞赛任务书内容(一)拓扑图(二)第一阶段任务书(700分)任务一:暴力破解任务环境说明:✓服务器场景名称:sql008✓服务器场景操作系统:Microsoft Windows2008 Server✓服务器场景用户名:administrator;密码:未知1.使用渗透机场景kali中工具扫描服务器场景,将iis的版本号作为flag提交;2.使用渗透机场景windows7访问服务器场景,并下载某文件夹下的web目录下的username.txt和wxl_pass_burp.txt,并将username.txt中的用户数量作为flag提交;3.使用渗透机场景windows7访问服务器中的暴力破解首页,并将首页的flag提交;4.使用渗透机场景windows7访问服务器场景web暴力破解页面(结合1、2题),进入基于表单的暴力破解进行账号密码的爆破,将爆破后返回的flag提交;5.使用渗透机场景windows7访问服务器场景web暴力破解页面(结合1、2题),进入验证码绕过(on server)进行账号密码的爆破,将爆破后返回的flag提交;6.使用渗透机场景windows7访问服务器场景web暴力破解页面(结合1、2题),进入验证码绕过(on client)进行账号密码的爆破,将爆破后返回的flag提交;任务二:Linux操作系统渗透测试任务环境说明:✓服务器场景:Linux2020✓服务器场景操作系统:Linux(版本不详)1.通过本地PC中渗透测试平台Kali2.0对服务器场景Linux2020进行系统服务及版本扫描渗透测试,并将该操作显示结果中21端口对应的服务版本信息字符串作为Flag值提交;2.通过本地PC中渗透测试平台Kali2.0对服务器场景Linux2020进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp文件的文件名称作为Flag值提交;3.通过本地PC中渗透测试平台Kali2.0对服务器场景Linux2020进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp的图片文件中的英文单词作为Flag值提交;。

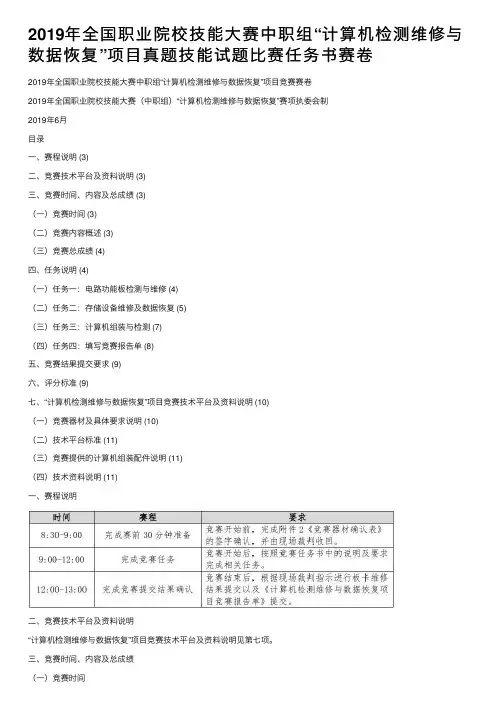

2019年全国职业院校技能⼤赛中职组“计算机检测维修与数据恢复”项⽬真题技能试题⽐赛任务书赛卷2019年全国职业院校技能⼤赛中职组“计算机检测维修与数据恢复”项⽬竞赛赛卷2019年全国职业院校技能⼤赛(中职组)“计算机检测维修与数据恢复”赛项执委会制2019年6⽉⽬录⼀、赛程说明 (3)⼆、竞赛技术平台及资料说明 (3)三、竞赛时间、内容及总成绩 (3)(⼀)竞赛时间 (3)(⼆)竞赛内容概述 (3)(三)竞赛总成绩 (4)四、任务说明 (4)(⼀)任务⼀:电路功能板检测与维修 (4)(⼆)任务⼆:存储设备维修及数据恢复 (5)(三)任务三:计算机组装与检测 (7)(四)任务四:填写竞赛报告单 (8)五、竞赛结果提交要求 (9)六、评分标准 (9)七、“计算机检测维修与数据恢复”项⽬竞赛技术平台及资料说明 (10)(⼀)竞赛器材及具体要求说明 (10)(⼆)技术平台标准 (11)(三)竞赛提供的计算机组装配件说明 (11)(四)技术资料说明 (11)⼀、赛程说明⼆、竞赛技术平台及资料说明“计算机检测维修与数据恢复”项⽬竞赛技术平台及资料说明见第七项。

三、竞赛时间、内容及总成绩(⼀)竞赛时间竞赛时间共为3⼩时,参赛队选⼿⾃⾏安排任务进度,休息、饮⽔、如厕等不设专门⽤时,统⼀含在竞赛时间内。

(⼆)竞赛内容概述依据竞赛任务要求分别完成电路功能板检测与维修和存储设备检测维修及数据恢复,然后将⼀台空机箱,搭配其它计算机配件,组装⼀台完整的计算机,并利⽤维修好的U盘,为其安装操作系统及应⽤软件,使其成为⼀台完整的、可正常启动并运⾏的计算机系统,最后填写《计算机检测维修与数据恢复项⽬竞赛报告单》。

竞赛共设置如下四项任务:任务⼀:电路功能板检测与维修(25%)任务⼆:存储设备检测维修及数据恢复(40%)任务三:计算机组装与检测(20%)任务四:填写竞赛报告单(10%)竞赛过程中参赛队选⼿职业素养表现(5%)(三)竞赛总成绩“计算机检测维修与数据恢复”项⽬竞赛总成绩为100分。

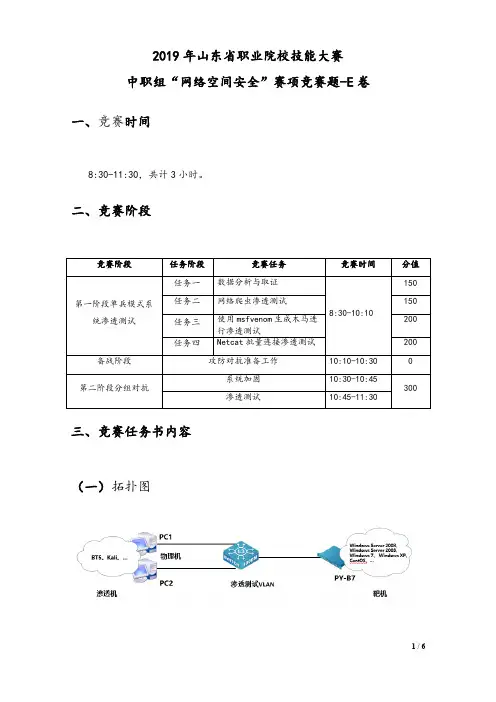

2019年山东省职业院校技能大赛中职组“网络空间安全”赛项竞赛题-E卷一、竞赛时间8:30-11:30,共计3小时。

二、竞赛阶段三、竞赛任务书内容(一)拓扑图(二)第一阶段任务书(700分)任务一:数据分析与取证任务环境说明:✓服务器场景:PC20201✓服务器用户名:administrator密码:1234561.某公司网络系统存在异常,猜测可能有黑客对公司的服务器实施了一系列的扫描和攻击,使用Wireshark抓包分析软件查看并分析PC20201服务器C:\Users\Public\Documents路径下的dump.pcapng数据包文件,找到黑客的IP地址,并将黑客的IP地址作为Flag值(如:172.16.1.1)提交;2.继续分析数据包文件dump.pcapng分析出黑客通过工具对目标服务器的哪些服务进行了密码暴力枚举渗透测试,将服务对应的端口依照从小到大的顺序依次排列作为Flag值(如:77/88/99/166/1888)提交;3.继续分析数据包文件dump.pcapng,找出黑客已经获取到目标服务器的基本信息,请将黑客获取到的目标服务器主机名作为Flag值提交;4.黑客扫描后可能直接对目标服务器的某个服务实施了攻击,继续查看数据包文件dump.pcapng分析出黑客成功破解了哪个服务的密码,并将该服务的版本号作为Flag值(如:5.1.10)提交;5.继续分析数据包文件dump.pcapng,黑客通过数据库写入了木马,将写入的木马名称作为Flag值提交(名称不包含后缀);6.继续分析数据包文件dump.pcapng,黑客通过数据库写入了木马,将黑客写入的一句话木马的连接密码作为Flag值提交;7.继续分析数据包文件dump.pcapng,找出黑客连接一句话木马后查看了什么文件,将黑客查看的文件名称作为Flag值提交;8.继续分析数据包文件dump.pcapng,黑客可能找到异常用户后再次对目标服务器的某个服务进行了密码暴力枚举渗透,成功破解出服务的密码后登录到服务器中下载了一张图片,将图片文件中的英文单词作为Flag值提交。

2019年全国职业院校技能大赛赛项规程一、赛项名称赛项编号:ZZ-2019024赛项名称:网络空间安全英文名称:Cyberspace Security赛项组别:中职组赛项归属:信息技术类二、竞赛目的网络空间安全已经上升到国家安全的战略高度,得到社会各界的广泛重视,信息安全产业发展进入快车道。

通过本竞赛,可检验参赛选手对网络、服务器系统等网络空间中各个信息系统的安全防护能力,以及分析、处理现场问题的能力,培养更多学生掌握网络安全知识与技能,发展成为国家信息安全领域的技术技能人才。

引导中等职业学校关注网络安全技术发展趋势和产业应用方向,促进网络信息安全专业建设与教学改革。

本赛项赛项紧密结合新一代信息产业发展对网络安全应用型人才的需求,促进校企合作、产教融合,增强中职学校学生的新技术学习能力和就业竞争力,助力新一代信息技术产业快速发展,是践行“以赛促学、以赛促教、以赛促改、以赛促创”的成功实践。

三、竞赛内容重点考核参赛选手网络系统安全策略部署、信息保护、网络安全运维管理的综合实践能力,具体包括:1.参赛选手能够在赛项提供的服务器上配置各种协议和服务,实现网络系统的运行,并根据网络业务需求配置各种安全策略,以满足应用需求。

2.参赛选手能够根据赛项要求,实施网络空间安全防护操作。

3.参赛选手能够根据网络实际运行中面临的安全威胁,确定安全策略并部署实施,防范并制止网络恶意入侵和攻击行为。

4.参赛选手通过分组混合对抗的形式,能够实时防护自己服务器,抵御外界的攻击,同时能够对目标进行渗透测试。

5.竞赛总时长为3个小时,各竞赛阶段安排如下:6.竞赛分值权重和时间安排四、竞赛方式1.本赛项为团体赛,以院校为单位组队参赛,不得跨校组队。

每个参赛队由2名选手组成,同一学校报名参赛队不超过1支,每个参赛队限报2名指导教师。

2.本赛项正在与国际参赛队接洽,同时欢迎国内外团队及选手到场观赛。

五、竞赛流程(一)竞赛流程图(二)竞赛时间表比赛限定在1天内进行,比赛场次为1场,赛项竞赛时间为3小时,时间为9:00-12:00,具体安排如下:六、竞赛赛卷(一)赛项执委会专家组下设的命题组负责本赛项命题工作。

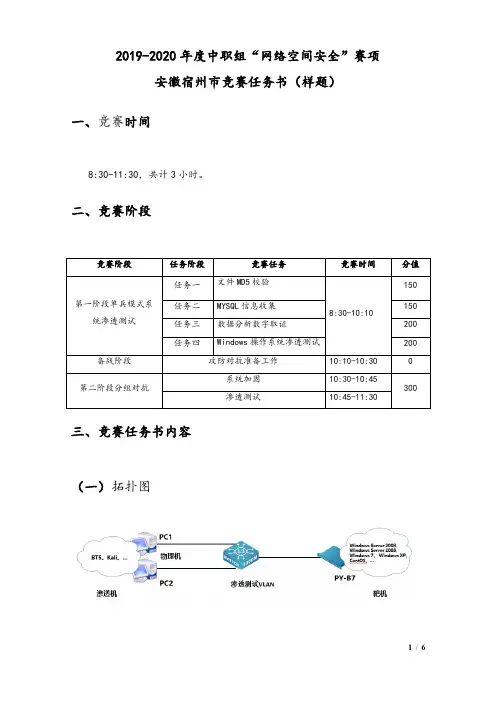

2019-2020年度中职组“网络空间安全”赛项安徽宿州市竞赛任务书(样题)一、竞赛时间8:30-11:30,共计3小时。

二、竞赛阶段三、竞赛任务书内容(一)拓扑图(二)第一阶段任务书(700分)任务一:文件MD5校验任务环境说明:✓服务器场景:CentOS6.8(用户名:root;密码:123456)✓服务器场景操作系统:CentOS6.8✓服务器场景操作系统安装服务:HTTP✓服务器场景操作系统安装服务:MYSQL✓渗透机场景:kali✓渗透机用户名:root,密码:toor1.进入虚拟机操作系统:CentOS 6.8中的/root目录,找到test.txt文件,并使用md5sum工具来计算出该文件的md5值,并将计算该文件md5的命令的字符串作为flag进行提交;2.进入虚拟机操作系统:CentOS 6.8中的/root目录,找到test.txt文件,并使用md5sum校验工具来计算出该文件的md5值,并将计算该文件得到的md5值的字符串中前6位作为flag进行提交;3.进入虚拟机操作系统:CentOS 6.8中的/root目录,将test.txt文件的文件名称改为txt.txt,然后再使用md5sum工具计算txt.txt文件的md5值,并将计算该文件得到的md5值的字符串中前5位数字和之前test.txt 文件md5值的字符串中前5位数字相减的结果作为flag进行提交;4.进入虚拟机操作系统:CentOS 6.8,使用md5sum工具来计算/etc/passwd文件的md5值,并将改md5值导入到passwd.md5文件中,并将该命令的字符串作为flag进行提交;5.进入虚拟机操作系统:CentOS6.8,创建一个新的用户,用户名为user6,密码为123456。

再次计算/etc/passwd的md5值,并将该值与passwd.md5文件中的值进行对比,并将添加用户后/etc/passwd文件的md5值的字符串中前三位数字和之前/etc/passwd文件md5值的字符串中前三位数字相减的结果作为flag进行提交。

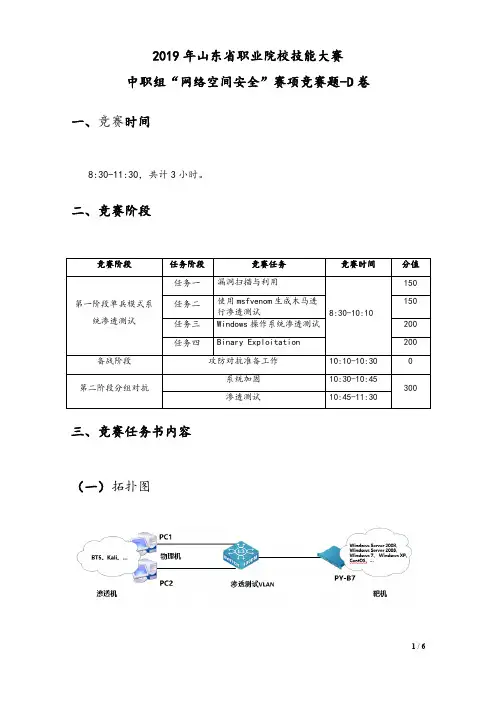

2019年山东省职业院校技能大赛中职组“网络空间安全”赛项竞赛题-D卷一、竞赛时间8:30-11:30,共计3小时。

二、竞赛阶段三、竞赛任务书内容(一)拓扑图(二)第一阶段任务书(700分)任务一:漏洞扫描与利用任务环境说明:✓服务器场景:Windows2020✓服务器场景操作系统:Windows(版本不详)1.通过本地PC中渗透测试平台Kali2.0对服务器场景Windows2020进行系统服务及版本扫描渗透测试,并将该操作显示结果中3389端口对应的服务版本信息字符串作为Flag值提交;2.在msfconsole中用search命令搜索 MS12020 RDP拒绝访问攻击模块,并将回显结果中的漏洞披露时间作为Flag值(如:2012-10-16)提交;3.在msfconsole中利用 MS12020 RDP拒绝访问漏洞辅助扫描模块,将调用此模块的命令作为Flag值提交;4.在第3题的基础上查看需要设置的选项,并将回显中必须要设置的选项名作为Flag值提交;5.使用set命令设置目标IP(在第4题的基础上),并检测漏洞是否存在,运行此模块将回显结果中最后四个单词作为Flag值提交;6.在msfconsole中利用MS12020 RDP拒绝访问攻击模块,将调用此模块的命令作为Flag值提交;7.使用set命令设置目标IP(在第6题的基础上),使用MS12020拒绝访问攻击模块,运行此模块将回显结果中倒数第一行的最后一个单词作为Flag值提交;8.进入靶机关闭远程桌面服务,再次运行MS12020拒绝访问攻击模块,运行此模块将回显结果中倒数第二行的最后一个单词作为Flag值提交。

任务二:使用msfvenom生成木马进行渗透测试任务环境说明:✓服务器场景:XP-jcst(用户名:未知;密码:未知)✓服务器场景操作系统:未知✓渗透机场景:kali(用户名:root;密码:toor)✓渗透机场景操作系统:Kali Linux1.打开kali攻击机,统计木马生成工具msfvenom的Windows平台相关payload的个数,。

2019年全国职业院校技能大赛赛项规程一、赛项名称赛项编号:GZT-2019003赛项名称:船舶主机和轴系安装英文名称:Installation of Ships' Main Engine and Shafting赛项组别:高职赛项归属:装备制造大类二、竞赛目的通过竞赛,检验、展示高职院校本专业教学改革成果以及学生岗位通用技术与职业能力,引领和促进高职院校该专业教学改革,激发和调动行业、企业关注和参与专业教学改革的主动性和积极性,推动提升高职院校应用专业人才培养水平。

三、竞赛内容竞赛内容选取船舶轮机设备系统安装调整关键技术,主要包括“理论知识测试”、“船舶轴系定位”、“工艺参数的测量与调整”、“轴承负荷的测量、计算与调整”、“船舶主机安装垫片的配制”和“小型柴油机拆装与调试”等6个模块。

理论知识测试模块考核选手船舶动力装置相关的专业知识掌握程度,其它5个模块考核船舶主机和轴系安装,及柴油机的装配调试操作技能,参赛队需要完成所有6个模块的竞赛。

竞赛内容详见表1。

表1 竞赛内容及时间注:1.各模块的报检时间不计入竞赛时间。

2.船舶主机安装垫片的配制模块中,垫片配制场地与机械加工场地之间步行来回约需10分钟,此时间含在110分钟的竞赛时间之内。

四、竞赛方式(一)竞赛以团队方式进行,不计选手个人成绩,统计参赛队的总成绩进行排序。

(二)参赛队伍组成:每支参赛队由3名比赛选手组成,3名选手须为同校在籍学生,其中队长1名,性别和年级不限。

每队设领队1人,指导教师2人。

(三)竞赛需分批次进行,由赛项执委会按照竞赛日程表组织各参赛领队抽签确定批次。

(四)赛场的赛位统一编制赛位号,参赛队的赛位由参赛队队长抽签决定。

(五)本赛项不邀请国际团队参赛,欢迎国际团队到场观赛。

五、竞赛流程(一)竞赛日程安排具体的竞赛日期,由全国职业院校技能大赛执委会及赛区执委会统一规定,赛事日程安排,见表2。

表2竞赛日程表(二)参赛选手竞赛流程参赛选手竞赛日(模块2-6)的竞赛流程如表3所示。

2019年全国职业院校技能大赛网络搭建与应用竞赛正式赛卷(一)技能要求(总分1000分)ZZ-2019025网络搭建与应用赛项执委会及专家组2019年5月30日竞赛说明一、竞赛内容分布“网络搭建与应用”竞赛共分三个部分,其中:第一部分:网络搭建及安全部署项目(500分)第二部分:服务器配置及应用项目(480分)第三部分:职业规范与素养(20分)二、竞赛注意事项1.禁止携带和使用移动存储设备、计算器、通信工具及参考资料。

2.请根据大赛所提供的比赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使用。

3.请选手仔细阅读比赛试卷,按照试卷要求完成各项操作。

4.操作过程中,需要及时保存设备配置。

5.比赛结束后,所有设备保持运行状态,评判以最后的硬件连接和配置为最终结果。

6.比赛完成后,比赛设备、软件和赛题请保留在座位上,禁止将比赛所用的所有物品(包括试卷和草纸)带离赛场。

7.禁止在纸质资料、比赛设备、上填写任何与竞赛无关的标记,如违反规定,可视为0分。

8.与比赛相关的工具软件放置在每台主机的D盘soft文件夹中。

项目简介:某集团公司原在北京建立了总部,后在深圳建立了分部,又在成都、郑州设立了两个办事处。

总部设有销售、产品、法务、财务、信息技术5个部门,统一进行IP及业务资源的规划和分配,全网采用OSPF动态路由协议和静态路由协议进行互连互通。

公司规模在2019年快速发展,业务数据量和公司访问量增长巨大。

为了更好管理数据,提供服务,集团决定建立自己的中型数据中心及业务服务平台,以达到快速、可靠交换数据,以及增强业务部署弹性的目的。

集团、分公司及两个办事处的网络结构详见“主要网络环境”拓扑图。

其中一台S4600交换机编号为SW-3,用于实现终端高速接入;两台CS6200交换机作为总部的核心交换机;两台DCFW-1800分别作为成都办事处、郑州办事处的防火墙;一台DCR-2655路由器编号为RT-1,作为集团的核心路由器;另一台DCR-2655路由器编号为RT-2,作为分公司路由器;一台DCWS-6028作为集团的有线无线智能一体化控制器,编号为DCWS,通过与WL8200-I2高性能企业级AP配合实现集团无线覆盖。

职业院校技能大赛“网络空间安全”项目比赛任务书赛事背景随着数字化时代的到来,网络空间安全面临着严峻的考验。

越来越多的企业和组织对网络安全的重视程度也在逐渐提升。

在这种情况下,网络空间安全人才的需求越来越大,相关专业的就业形势也越来越广阔。

为了提高职业院校网络空间安全人才的素质,同时增强学生实践技能,本次比赛将围绕“网络空间安全”主题展开,旨在通过实践操作和竞赛比拼,推广网络空间安全知识,提高网络技术人才培养质量,为网络空间安全人才的培养和招募提供平台。

比赛宗旨为了进一步深入贯彻落实国家网络安全战略,增强职业技术教育人才培养质量,开拓教育教学的多元化和创新模式,推进职业院校国际化教育合作,特以“网络空间安全”为主题,邀请参赛队员在宣传网络安全知识、提升网络安全技能方面展开比拼,进一步弘扬“技能荣誉、岗位荣誉、学校荣誉”理念,传承和弘扬师德师风,提高学生的实践能力和团队协作意识,遵守赛场规则,比赛公平公正,体现比赛的公正性,促进学校网络技术课程的实践应用和教学改革,推动我校网络技术专业教学和科研的发展。

参赛对象各职业院校的在校生和实训课程学员,年龄不限,专业不限。

比赛要求参赛队员需要在本次比赛中编写并提交关于“网络空间安全”方面的作品,作品需包含以下内容:1. 任务题目每支队伍需要在规定时间内完成一项任务,任务内容与网络空间安全相关。

任务内容在比赛开始前将会发布,完成任务后需要提交相应的报告,报告应当详细描述如何完成任务,并且呈现出比赛成果。

2. 课程设计参赛队员需要展示他们所学习的网络空间安全相关的课程设计,并且要求在比赛中进行现场演示。

演示的重难点在于如何解决网络空间安全方面的问题,如何预防并处理恶意攻击等。

课程设计需要满足实用性和创新性。

3. 实验实践参赛队员需要展示他们在网络空间安全领域的实验实践能力。

实验内容需要关联网络空间安全行业领域,并且实验设计和实现需要得到各个评委的认可。

实验实践需要附带完善的实验报告。

2019年全国职业院校技能大赛GZ-2019030云计算技术与应用(高职组)赛题库第一部分:IaaS云计算基础架构平台任务一、IaaS云平台搭建基础环境:1.使用命令行方式设置主机名,防火墙以及SELinux设置如下:(1)设置控制节点主机名controller;计算节点主机名:compute。

(2)各个节点关闭防火墙,设置开机不启动。

(3)设置各个节点selinux状态为permissive。

2.使用命令查询控制/计算节点的主机名。

3.使用命令查询控制/计算节点selinux的状态。

4.在控制节点上通过SecureFX上传两个镜像文件CentOS-7-x86_64-DVD-1511.iso,XianDian-IaaS-v2.2.iso到opt下,使用命令创建/opt下两个目录,并将以上镜像文件分别挂载到上述两个目录下,并使用命令查看挂载的情况(需显示挂载的文件系统类型和具体的大小)。

5.在控制节点上通过SecureFX上传两个镜像文件CentOS-7-x86_64-DVD-1511.iso,XianDian-IaaS-v2.2.iso到opt下,通过命令行创建两个目录,并将以上镜像文件分别挂载到上述两个目录下。

6.配置控制节点本地yum源文件local.repo,搭建ftp服务器指向存放yum 源路径;配置计算节点yum源文件ftp.repo使用之前配置的控制节点ftp作为yum源,其中的两个节点的地址使用主机名表示。

使用cat命令查看上述控制/计算节点的yum源全路径配置文件。

7.在控制节点和计算节点分别安装iaas-xiandian软件包,完成配置文件中基本变量的配置,并根据提供的参数完成指定变量的配置。

1.根据平台安装步骤安装至数据库服务,使用一条命令安装提供的iaas-install-mysql.sh脚本并查看脚本运行的时间。

2.使用root用户登录数据库,查询数据库列表信息。

3.使用root用户登录数据库,使用mysql数据库,查询所有表的信息。

全国职业院校技能大赛(高职组)信息安全管理与评估竞赛大纲信息安全管理与评估赛项专家组2019年5月目录一.竞赛说明 (1)二.竞赛大纲 (2)2.1信息安全基础知识 (2)2.2基本操作知识 (3)2.3网络知识 (3)2.4Windows服务器知识 (4)2.5Linux系统知识 (4)2.6Web系统知识 (5)2.7数据库知识 (5)2.8扫描探测知识 (6)2.9破解验证技术 (6)2.10溢出攻击知识 (6)2.11安全评估知识 (7)2.12安全加固知识 (7)三.工具类型 (8)四.竞赛环境 (9)一. 竞赛说明一、信息安全管理与评估赛项将采取在真实环境中动手安装、实际组建网络系统、上机操作的方式进行竞赛,竞赛内容分为三个方面的知识,分别为:“网络系统组建与管理”、“网络系统加固与评估”及“信息安全攻防对抗”。

二、竞赛大纲中对专业知识的要求分为掌握、熟悉、了解。

掌握即要求能解决实际工作问题;熟悉即要求对有关信息安全的知识有深刻理解,了解即要求具有信息安全有关的广泛知识。

三、只能以院校参赛队为单位参加本次信息安全管理与评估的相关赛事,每个院校参赛队由3名在籍选手组成,可配2名指导教师。

二. 竞赛大纲竞赛大纲分为四个部分:●应知应会的基础知识:●网络系统组建;●网络系统加固与评估:●信息安全攻防对抗:2.1 信息安全基础知识1、了解信息安全基本概念2、了解网络安全主要概念及意义3、了解安全隐患的产生原因、类型区别(被动攻击,主动攻击等)4、了解安全分类(技术缺陷,配置缺陷,策略缺陷,人为缺陷等)5、了解网络安全的实现目标和主要技术措施6、了解信息安全的主要表现形式(蠕虫或病毒扩散,垃圾邮件泛滥,黑客行为,信息系统脆弱性,有害信息的恶意传播)7、了解信息安全的基本属性(机密性,完整性,可用性,真实性,可控性);8、了解建立安全网络的基本策略(确知系统弱点,限制访问,达到持续的安全,物理安全,边界安全,防火墙,Web和文件服务器,存取控制,变更管理,加密,入侵检测系统);9、了解信息加密的基本概念;10、了解基础的密码学理论(对称与非对称算法,认证证书PKI密钥和证书,生命周期管理等);11、了解多因素验证系统(口令、智能卡的组合验证方法);12、掌握数字证书的基本原理(了解电子加密和解密概念,熟悉CA认证的可信度等);13、理解等级保护相关知识,会对网络系统进行审计、整改,并出具评估报告。

2019年全国职业院校技能大赛中职组“网络空间安全”赛卷九一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:123456),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali1.0(用户名:root;密码:toor);虚拟机3:Kali2.0(用户名:root;密码:toor);虚拟机4:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. Wireshark数据包分析(100分)任务环境说明:✓服务器场景:PYsystem20191✓服务器场景操作系统:Windows(版本不详)1.使用Wireshark查看并分析PYsystem20191桌面下的capture2.pcap 数据包文件,通过分析数据包capture2.pcap,找到黑客攻击Web服务器的数据包,并将黑客使用的IP地址作为Flag值(例如:192.168.10.1)提交;(9分)2.使用Wireshark查看并分析PYsystem20191桌面下的capture2.pcap 数据包文件,通过设置过滤规则,要求只显示三次握手协议过程中的RST包以及实施攻击的源IP地址,将该过滤规则作为Flag值(存在两个过滤规则时,使用and连接,提交的答案中不包含空格,例如tcp.ack and ip.dst == 172.16.1.1则Flag为tcp.ackandip.dst==172.16.1.1)提交;(17分)3.继续分析数据包capture2.pcap,找到黑客扫描Web服务器的数据包,将Web服务器没有被防火墙过滤掉的开放端口号作为Flag值(若有多个端口,提交时按照端口号数字的大小排序并用英文逗号分隔,例如:77,88,99,166,1888)提交;(15分)4.继续分析数据包capture2.pcap,找到黑客攻击Web服务器的数据包,将Web服务器Nginx服务的版本号作为Flag值提交;(15分)5.继续分析数据包capture2.pcap,找到黑客攻击Web服务器的数据包,将该服务器网站数据库的库名作为Flag值提交;(13分)6.继续分析数据包capture2.pcap,找出黑客成功登录网站后台管理页面所使用的用户名和密码,将使用的用户名和密码作为Flag值(用户名与密码之间以英文逗号分隔,例如:root,toor)提交;(13分)7.继续分析数据包capture2.pcap,找出黑客开始使用sqlmap发起sql注入攻击的时间,将发起sql注入攻击的时间作为Flag值(例如:16:35:14)提交;(9分)8.继续分析数据包capture2.pcap,找出黑客结束使用sqlmap的时间,将结束使用sqlmap的时间作为Flag值(例如:16:35:14)提交。

(9分)任务2. 文件上传渗透测试(100分)任务环境说明:✓服务器场景:PYsystem20191✓服务器场景操作系统:Windows(版本不详)1.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20191进行网站目录暴力枚举测试(使用工具DirBuster,扫描服务器80端口),选择使用字典(使用默认字典directory-list-2.3-medium.txt)方式破解,并设置模糊测试的变量为“{dir}”,将回显信息中从上往下数第六行的数字作为Flag值提交;(11分)2.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20191进行网站目录暴力枚举测试(使用工具DirBuster,扫描服务器80端口),通过分析扫描结果,找到上传点并使用火狐浏览器访问包含上传点的页面,并将访问成功后的页面第一行的第一个单词作为Flag值提交;(13分)3.访问成功后上传名为backdoor.php的php一句话木马至服务器,打开控制台使用网站安全狗检测本地是否存在木马,若检测出存在木马,则将木马所在的绝对路径作为Flag值提交,若未检测出木马则提交false;(15分)4.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20191进行文件上传渗透测试,使用工具weevely在/目录下生成一个木马,木马名称为backdoor.php,密码为pass,该操作使用命令中固定不变的字符串作为Flag值提交;(17分)5.上传使用weevely生成的木马backdoor1.php至服务器中,打开控制台使用网站安全狗检测本地是否存在木马,若检测出存在木马,则将木马所在的绝对路径作为Flag值提交,若未检测出木马则提交false;(11分)6.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20191进行文件上传渗透测试(使用工具weevely,连接目标服务器上的木马文件),连接成功后将目标服务器主机名的字符串作为Flag值提交;(11分)7.开启网站安全狗的所有防护,再次使用weevely生成一个新的木马文件并将其上传至目标服务器,将上传后页面提示的第二行内容作为Flag值提交;(13分)8.开启网站安全狗的所有防护,再次使用weevely生成木马文件并将其上传至目标服务器,要求能够上传成功,将生成该木马必须要使用的参数作为Flag值提交。

(9分)任务3. Linux操作系统加固(100分)任务环境说明:✓服务器场景:PYsystem20193(用户名:root;密码:123456)✓服务器场景操作系统:PYsystem20193(版本不详)1.通过本地PC中渗透测试平台Kali2.0中的metasploit渗透测试平台对服务器场景PYsystem20193进行Telnet密码暴力破解渗透测试,用户名admin,密码字典使用/root/2.txt,并将破解成功的密码作为Flag值提交;(9分)2.通过本地PC中渗透测试平台Kali2.0中的metasploit渗透测试平台对服务器场景PYsystem20193进行Telnet密码暴力破解渗透测试,并使用Wireshark进行抓包,找到包含正确密码的数据包中的data信息,并将Data:后的字符串作为Flag值提交;(11分)3.对服务器场景PYsystem20193的Telnet服务进行加固,要求修改其配置文件的第12行禁用Telnet服务,将需要加固的配置文件路径作为Flag值提交;(13分)4.对服务器场景PYsystem20193的Telnet服务加固后,打开本地PC中渗透测试平台Kali2.0的终端,使用Telnet命令并再次使用admin账户进行登录,此时应该提示登录失败,将登录失败提示的倒数第一行的最后两个单词作为Flag值(单词之间以英文逗号分隔,例如A,B) 提交;(9分)5.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20193进行FTP弱口令渗透测试,使用匿名用户来登录,并将FTP服务的根目录下唯一一个后缀为.txt的文档内容作为Flag值提交;(11分)6.对服务器场景PYsystem20193的FTP服务进行加固,要求修改其配置文件的第十二行,设置禁止FTP匿名用户登录,将需要加固的配置文件路径作为Flag值提交;(13分)7.对服务器场景PYsystem20193的FTP服务进行加固后,打开本地PC中渗透测试平台Kali2.0的终端,使用FTP命令并且使用匿名用户来登录FTP服务器,将登录失败提示的倒数第二行的最后一个单词作为Flag值(单词之间以英文逗号分隔,例如A,B) 提交;(9分)8.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20193,进行Mysql数据库密码暴力破解渗透测试,使用/root/2.txt下的字典文件破解数据库root用户的密码,并将该数据库root用户的密码作为Flag值提交;(12分)9.对服务器场景PYsystem20193的Mysql数据库用户进行加固,使用delete命令将任意地点登录的mysql用户删除,并使用select命令查询现有的mysql用户,将查询到的最后一个用户名作为Flag值提交。

(13分)任务4. Windows操作系统渗透测试(100分)任务环境说明:✓服务器场景:PYsystem20194✓服务器场景操作系统:Windows(版本不详)1.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行系统服务及版本扫描渗透测试,并将该操作显示结果中445端口对应的服务版本信息字符串作为Flag值提交;(7分)2.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景网络连接信息中的DNS信息作为Flag值 (例如:114.114.114.114) 提交;(9分)3.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景桌面上111文件夹中唯一一个后缀为.docx文件的文件名称作为Flag值提交;(11分)4.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景桌面上111文件夹中唯一一个后缀为.docx文件的文档内容作为Flag值提交;(15分)5.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景桌面上222文件夹中唯一一个图片中的英文单词作为Flag值提交;(17分)6.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景中的当前最高账户管理员的密码作为Flag值提交;(20分)7.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景中回收站内文件的文档内容作为Flag值提交。

(21分)任务5. Linux操作系统渗透测试(100分)任务环境说明:✓服务器场景:PYsystem20195✓服务器场景操作系统:Linux(版本不详)1.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行系统服务及版本扫描渗透测试,并将该操作显示结果中21端口对应的服务版本信息字符串作为Flag值提交;(5分)2.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件名称作为Flag值提交;(7分)3.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件内容作为Flag值提交;(9分)4.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp文件的文件名称作为Flag值提交;(7分)5.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp的图片文件中的英文单词作为Flag值提交;(9分)6.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件名称作为Flag值提交;(8分)7.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件内容作为Flag值提交;(11分)8.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件名称作为Flag值提交;(21分)9.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件内容作为Flag值提交。