NAT-2003-10-19-lw

- 格式:doc

- 大小:38.00 KB

- 文档页数:3

NAT是什么?NAT是什么?NAT是Network Address Translation(网络地址转换)的缩略语,是使用一台路由器在你的专用网络中的PC之间实现互连网接入共享的一种技术,尽管那些PC没有一个合法的公共IP地址。

NAT路由器有硬件和软件两种。

在这个特殊的情况下,我们将设置一台Windows Server 2003服务器作为一个基于软件的NAT路由器。

正如你可能知道的那样,路由器的主要目的是管理两个网络之间的通信流,NAT路由器也不例外。

你要用作NAT路由器的服务器必须要安装两个网卡。

其中一个网卡连接到互联网,另一个网卡连接到你的专用网。

你的专用网中的PC 然后将通过这台服务器的专用网连接向这台服务器发送HTTP请求。

这台服务器然后代表客户机在互联网上转发这个请求。

当申请的网站回应时,这个回应将发送到NAT服务器,服务器再把这个回应转发给原来提出这个申请的客户机。

客户机永远不直接与互联网联系。

IP地址解析的考虑正如我在上面解释的那样,NAT路由器作为你的专用网和互联网之间的一个网关。

作为NAT路由器的那台服务器必须配置两个网卡。

其中一个网卡连接到互联网。

这个网卡必须指定一个由你的互联网服务提供商向你提供的IP地址。

另一个网卡连接到你的专用网络。

正如我指出的那样,NAT不指望你在你的专用网上有合法的IP地址。

相反,你可以随机选择IP地址段。

有时候你可能会选择一个流行的网站使用的IP地址段。

这样的机会是很少的。

不过,我曾看到过一次有人选择的地址段引起了问题。

如果你要选择保证不会在互联网上干扰任何东西的地址段,你可以使用192.168.x.x的地址段。

在你选择了地址段之后,我建议设立一个DHCP(动态主机控制协议)服务器,让这个服务器从你选择的地址段中为你的网络中的工作站分配地址。

然而,你必须为连接到你的专用网的NAT服务器中的网卡分配静态地址。

例如,如果你选择使用192.168.1.0至192.168.1.99的地址段,那么,你可以考虑把192.168.1.0这个地址分配给NAT服务器。

Windows Server 2003虚拟专用网络VPN技术是指在公共网络中建立专用网络,数据通过安全的“加密管道”在公共网络中传播。

企业只需要租用本地的数据专线,连接上本地的公众信息网,各地的机构就可以互相传递信息;同时,企业还可以利用公众信息网的拨号接入设备,让自己的用户拨号到公众信息网上,就可以连接进入企业网中。

使用VPN有节省成本、提供远程访问、扩展性强、便于管理和实现全面控制等好处,是企业网络发展的趋势。

虚拟专网的重点在于建立安全的数据通道,构造这条安全通道的协议必须具备以下条件。

保证数据的真实性,通信主机必须是经过授权的,要有抵抗地址冒认(IP Spoofing)的能力;保证通道的机密性,提供强有力的加密手段,必须使偷听者不能破解拦截到的通道数据;提供动态密钥交换功能,提供密钥中心管理服务器,必须具备防止数据重演(RepIay)的功能,保证通道不能被重演;提供安全防护措施和访问控制,要有抵抗黑客通过VPN 通道攻击企业网络的能力,并且可以对VPN通道进行访问控制(Access Control)。

Windows Server 2003的“虚拟专用网(virtual Private Network,VPN)”可以让远程用户与局域网(LAN)之间,通过Internet建立起一个安全的通信管道。

不过我们需要在局域网内建设一台VPN服务器,以便让VPN客户端来连接。

当远程的VPN客户端通过Internet连接到VPN服务器时,他们之间所传送的信息会被加密,所以即使信息在Internet传送的过程中被拦截,也会因为信息已被加密而无法识别,因此可以确保信息的安全性。

Windows Server2003支持以下两种VPN通信协议:PPTP(Point-to-Point Tunneling Protoc01):只有IP网络(例如Internet)才可以建立PPTP的VPN。

两个局域网之间若通过PPTP来连接,则两端直接连接到Internet的VPN服务器必须要执行TOP/IP通信协议,但网络内的其他的计算机并不一定需要TOP/IP,他们可以执行TOP/IP、IPX或NetBEUI通信协议,因为当它们通过VPN服务器与远程的计算机通信时,这些不同通信协议的数据包会被封装(Encapsulate)到PPP的数据包内,然后经过Internet传送,信息到达目的地后,再由远程的VPN服务器将其还原为TOP/IP、IPX或NetBEUI的数据包。

NAT技术详解及配置实例NAT技术详解及配置实例2007年02⽉26⽇ 22:17:00阅读数:28241NAT作为⼀种减轻IPv4地址空间耗尽速度的⽅法,最早出现在Cisco IOS 11.2版本中。

为什么要使⽤NAT1 内⽹中主机过多,没有⾜够的合法IP地址可⽤。

2 当ISP发⽣变化时,使⽤NAT技术避免了IP地址的重新编址。

3 当两个合并的⽹络中出现了重复地址的时候。

4 利⽤NAT来解决TCP的负载均衡问题。

5 隐藏内部⽹络,增强安全性。

NAT就是将内⽹中使⽤的私有地址转换成可在Internet上进⾏路由的合法地址的技术。

私有地址范围:10.0.0.0 ~ 10.255.255.255172.16.0.0 ~ 172..31.255.255192.168.0.0 ~ 192.168.255.255NAT技术主要分为NAT和PAT。

NAT是从内部本地地址到内部全局地址的⼀对⼀转换。

PAT是从多个内部本地地址到内部全局地址的多对⼀转换。

通过端⼝号确定其多个内部主机的唯⼀性。

NAT术语Inside network:需要翻译成外部地址的内部⽹络。

Outside network:使⽤合法地址进⾏通信的外部⽹络。

Local address:内部⽹络使⽤的地址。

Global address:外部⽹络使⽤的地址。

Inside local address:内部本地地址。

数据在内部⽹络使⽤的地址,⼀般为private ip address。

Inside global address:内部全局地址。

数据为了到达外部⽹络,⽤来代表inside local address的地址,⼀般为ISP提供的合法地址。

Outside local address:外部本地地址,不必是合法地址。

当外部⽹络数据到达内部⽹络,外部⽹络中的主机IP地址与内部⽹络中的主机处在同⼀⽹段时,为防⽌内部主机误认外部主机与⾃⼰在同⼀⽹段⽽⼴播ARP请求,造成⽆法通信,将外部主机的地址转换成外部本地地址之后再与内部主机进⾏通信。

软件水平考试(中级)网络工程师下午(应用技术)试题-试卷30(总分48, 做题时间90分钟)1. 试题一试题一()某公司设置VPN服务器允许外地的公司员工通过Internet连接到公司内部网络。

SSS_TEXT_QUSTI1.VPN使用的隧道协议可以有哪几类,分别有哪些协议?分值: 2答案:正确答案:分三层和二层隧道协议。

三层有IPsec协议,二层有L2TP和PPTP协议。

SSS_TEXT_QUSTI2.若采用L2TP协议,则该协议除IP外还支持哪几种协议?分值: 2答案:正确答案:IPX、NetBEUI。

SSS_TEXT_QUSTI3.VPN路由器配置如下,请解释画线部分含义; Vpdn-group 1 第(1)处 Accept-dialin protocol l2tp virtual-template 1 terminate-from hostname a801 第(2)处 Local name keith Lcp renegotiation always 第(3)处 No 12tp tunnel authentication分值: 2答案:正确答案:(1)创建VPDN组1。

(2)接受L2TP通道连接请求,并根据虚接口模板1创建虚拟访问,接收远程主机为a801的连接。

(3)LCP再次协商。

2. 试题二试题二()阅读以下说明,回答问题1、问题2、问题3。

随着网络应用的日益广泛,接入网络和边缘网络的需求也更加复杂多样,企业为了开展电子商务,必须实现与Internet的互联,路由器是实现这一互联网的关键设备,路由器可以位企业提供越来越多的智能化服务,包括安全性、可用性和服务质量(QoS)等。

下面是CiscoVLSM子网设计与路由器的路由选择协议(其中路由器的路由选择协议未列出)。

下面以某公司,VLSM(Variable Length Subnet Mask,变长子网掩网)子网的方法。

假设该公司被分配了一个C类地址,该公司的网络拓扑结构如图1所示。

2003服务器A级BT安全配置指南网上流传的很多关于windows server 2003系统的安全配置,但是仔细分析下发现很多都不全面,并且很多仍然配置的不够合理,并且有很大的安全隐患,今天我决定仔细做下极端BT的2003服务器的安全配置,让更多的网管朋友高枕无忧。

我们配置的服务器需要提供支持的组件如下:(ASP、ASPX、CGI、PHP、FSO、JMAIL、MySql、SMTP、POP3、FTP、3389终端服务、远程桌面Web连接管理服务等),这里前提是已经安装好了系统,IIS,包括FTP服务器,邮件服务器等,这些具体配置方法的就不再重复了,现在我们着重主要阐述下关于安全方面的配置。

关于常规的如安全的安装系统,设置和管理帐户,关闭多余的服务,审核策略,修改终端管理端口,以及配置MS-SQL,删除危险的存储过程,用最低权限的public帐户连接等等。

先说关于系统的NTFS磁盘权限设置,大家可能看得都多了,但是2003服务器有些细节地方需要注意的,我看很多文章都没写完全。

C盘只给administrators 和system权限,其他的权限不给,其他的盘也可以这样设置,这里给的system权限也不一定需要给,只是由于某些第三方应用程序是以服务形式启动的,需要加上这个用户,否则造成启动不了。

Windows目录要加上给users的默认权限,否则ASP和ASPX等应用程序就无法运行。

以前有朋友单独设置Instsrv和temp等目录权限,其实没有这个必要的。

另外在c:/Documents and Settings/这里相当重要,后面的目录里的权限根本不会继承从前的设置,如果仅仅只是设置了C盘给administrators权限,而在All Users/Application Data目录下会出现everyone用户有完全控制权限,这样入侵这可以跳转到这个目录,写入脚本或只文件,再结合其他漏洞来提升权限;譬如利用serv-u的本地溢出提升权限,或系统遗漏有补丁,数据库的弱点,甚至社会工程学等等N多方法,从前不是有牛人发飑说:"只要给我一个webshell,我就能拿到system",这也的确是有可能的。

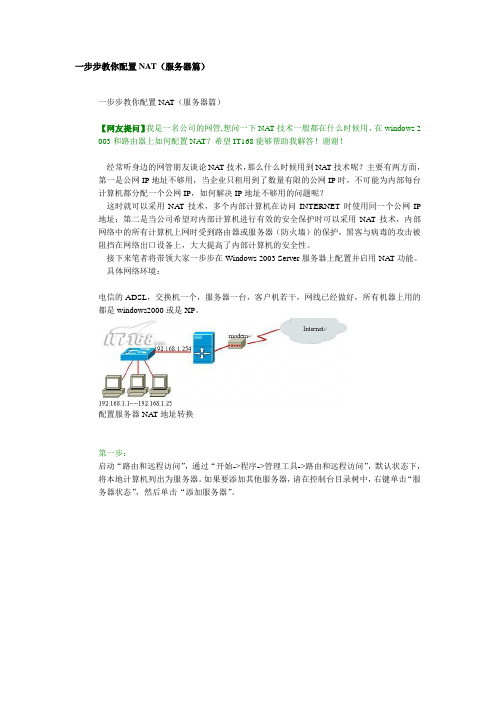

一步步教你配置NAT(服务器篇)一步步教你配置NAT(服务器篇)【网友提问】我是一名公司的网管,想问一下NAT技术一般都在什么时候用,在windows 2 003和路由器上如何配置NAT?希望IT168能够帮助我解答!谢谢!经常听身边的网管朋友谈论NAT技术,那么什么时候用到NAT技术呢?主要有两方面,第一是公网IP地址不够用,当企业只租用到了数量有限的公网IP时,不可能为内部每台计算机都分配一个公网IP,如何解决IP地址不够用的问题呢?这时就可以采用NAT技术,多个内部计算机在访问INTERNET时使用同一个公网IP 地址;第二是当公司希望对内部计算机进行有效的安全保护时可以采用NA T技术,内部网络中的所有计算机上网时受到路由器或服务器(防火墙)的保护,黑客与病毒的攻击被阻挡在网络出口设备上,大大提高了内部计算机的安全性。

接下来笔者将带领大家一步步在Windows 2003 Server服务器上配置并启用NAT功能。

具体网络环境:电信的ADSL,交换机一个,服务器一台,客户机若干,网线已经做好,所有机器上用的都是windows2000或是XP。

配置服务器NAT地址转换第一步:启动“路由和远程访问”,通过“开始->程序->管理工具->路由和远程访问”,默认状态下,将本地计算机列出为服务器。

如果要添加其他服务器,请在控制台目录树中,右键单击“服务器状态”,然后单击“添加服务器”。

第二步:右击要启用的服务器(这里是本地服务器),然后单击“配置并启用路由和远程访问”,启动配置向导。

第三步:出现欢迎页面后单击下一步。

出现选择服务器角色设置页面,选择“网络地址转换(NAT)”,接着单击下一步。

第四步:在Internet连接页面中选择“使用Internet连接”,在下面的Internet列表中选项“外网连接”,我们将让客户机通过这条连接访问Internet,界面如下图。

单击下一步继续。

小提示:这一点非常重要,一定不能把内网与外网的接口选择错误,否则配置的NA T就无法生效,因此我们在上面将本地连接的名称进行了修改,这里就显得一目了然了。

VPN服务器端可以是WinNT 4.0/Win2000/WinXP/Win2003;相关组件为系统自带;要求VPN服务器已经连入Internet,并且拥有一个独立的公网IP。

我选用在Windows 2000 Server(以下简称“Win2000”)中配置VPN服务器为例。

(1)依次进入“开始”→“程序”→“管理”→“路由和远程访问”打开“路由和远程访问”控制台。

(2)在左边框架中“SERVER(本地)”(“SERVER”为服务器名)处单击右键,选择“配置并启用路由和远程访问”打开“路由和远程访问安装向导”窗口。

(3)在“欢迎使用路由和远程访问安装向导”一步介绍本向导的作用。

没有可以设置的选项,直接单击“下一步”按钮继续。

(4)在“公共设置”一步需要选择所相应的公共配置。

默认选项为“Internet 连接服务器”,需要改选为“虚拟专用网络(VPN)服务器”,然后单击“下一步”按钮继续。

(5)在“远程客户协议”一步显示的是当前VPN访问可使用协议的列表。

默认选项为“是,所有可用的协议都在列表上”,不用修改,直接单击“下一步”按钮继续。

(6)在“Internet连接”一步需要指定服务器所使用的连接。

默认选项为“无Internet连接”,不用修改,直接单击“下一步”按钮继续。

(7)在“IP地址”一步需要选择为远程VPN客户端指定IP地址的方法。

默认选项为“自动”,由于本机没有配置DHCP服务器,因此需要改选为“来自一个指定的地址范围”,然后单击“下一步”按钮继续。

(8)在“地址范围指定”一步可以为VPN客户机指定所分配的IP地址范围。

比如打算分配的IP地址范围为“192.168.0.100”~“192.168.0.200”,则单击“新建”按钮打开“新建地址范围”窗口,按提示输入后单击“确定”按钮返回“地址范围指定”一步,然后单击“下一步”按钮继续。

注意:这些IP地址将分配给VPN服务器和VPN客户机。

Windows 2003单网卡实现VPN+NAT完整攻略来源:网络作者:maple时间:2008-08-29 13:34浏览:78【大中小】一、问题的提出如图1所示,在单位有个私有地址为192.168.0.0的网络,各电脑是通过ADSL共享方式接入Internet,在家中有台电脑也通过ADSL访问Internet,现在想在家中随时安全地访问单位192.168.0.2这台机器,实现方法很多,最为安全的是通过VPN。

二、什么是VPN以本例来说就是现在单位192.168.0.2这台机器上设置好VPN服务,在家中通过VPN客户端访问单位这台机器,建立连接后,这两台机器通信时就像在局域网中一样,比如:要在192.168.1.10这台电脑中下载192.168.0.2这台机器的文件(假设该机已设好FTP服务),可以直接在浏览器中键入:ftp://192.168.0.2下载文件了。

虽然是通过Internet进行通信,但整个过程都是加密的,就像是在Internet中穿了一条只有两台机器才能通过的隧道,这就是VPN( Virtual Private Networks )虚拟专用网。

图1三、优点通过VPN最大的优点就是安全。

这点将在后面介绍到。

四、设置VPN服务实现VPN的方式非常多,用带VPN功能的路由器或用Linux、windows操作系统等,在windows系统下用双网卡建立VPN服务器更容易实现、但要增加一块网卡。

介绍这方面的内容很多,不再赘述。

本文介绍的是在windows 2003中用单网卡来实现。

下面介绍实际实现过程,首先是在192.168.0.2这台机器上配置VPN服务。

选择"开始"'"所有程序"'"管理工具"'"路由和远程访问"。

设置过程如图2至图9所示,出现图10界面就完成了单网的VPN服务器端的设置,这里特别指出的是用单网卡一定要在图6处选择"自定义配置",否则就进行不下去了。

NAT技术及其在Windows Server 2003中的实现

张瑜;费文晓

【期刊名称】《智能计算机与应用》

【年(卷),期】2004(000)006

【摘要】主要讨论了NAT的基本结构、工作原理及其在Windows Server2003中的实现.

【总页数】2页(P30-31)

【作者】张瑜;费文晓

【作者单位】不详;西南科技大学计算机学院讲师绵阳621002

【正文语种】中文

【中图分类】TP316.7

【相关文献】

1.在Windows2000 Server中实现Internet代理Server及VPN Server [J], 罗云

2.我可以使用Windows Server 2008 R2 Power Shell模块来管理Windows Server2008群集吗?我可以在Windows Server 2008服务器上运行PowerShell 模块吗? [J],

3.在Windows 7、Windows Server 2008和Windows Vista中和用IPsec实现服务器隔离——连接安全规则首次集成到IPsec和防火墙功能中 [J], 肖欣(译)

4.在Windows Vista或Windows Server 2008计算机上恢复Windows XP或Windows Server 2003的备份 [J],

5.Exchange Server2010只能安装在Windows Server2008R2上,这是真的吗?Windows Server2008R2支持Exchange Server2007P~? [J],

因版权原因,仅展示原文概要,查看原文内容请购买。

为自己喝采

佚名

【期刊名称】《企业标准化》

【年(卷),期】2004()4

【摘要】“2003中国强推WLAN国家标准”缘起: 2003年5月12日,由中国宽带无线IP标准工作组负责起草的无线局域网两项国家标准由国家信息产业部报送国家标准化管理委员会正式颁布;2003年7月9日,无线局域网国家标准宣贯会在北京召开,相关领导对两项国家标准的贯彻做了进一步解释;2003年11月26日,国家标准化管理委员会发布“关于无线局域网强制性国家标准实施的公告”;2003年12月1日,国家认证认可监督管理委员会发布2003年第113号公告,2004年6月1日起,对无线局域网产品实施强制性认证。

【总页数】5页(P8-12)

【关键词】无线局域网;强制性国家标准;非关税贸易壁垒;国际竞争;联想公司;惠普公司

【正文语种】中文

【中图分类】TN925.93;G307

【相关文献】

1.让“营采销”三个和尚都有水喝 [J], 吴洪涛

2.谢幕无言的表演,有声的喝采——记第二十一届海淀区职工艺术节 [J],

3.谢幕无言的表演,有声的喝采——记第二十一届海淀区职工艺术节 [J],

4.百名大V V你喝采 CR-V车主盛典 [J], 吴中元

5.96岁老爹闲不住自采野茶来喝 [J], 常静雯

因版权原因,仅展示原文概要,查看原文内容请购买。

Windows server 2003 VPN 配置单网卡2010-11-11 15:23一需求描述单位项目组在局域网中使用VSS(visual source safe 6.0C and visual source safe 2005,分别对应visual studio 2003 和 visual studio2005)进行源代码管理协同开发。

一般VSS在局域网内工作(VSS 2005 可以通过http在整个英特网使用,不过没有使用过,不知道好不好用,还是习惯于局域网的使用方式)。

近阶段在学习biztalk,在单位完成正常工作之余,会拿出一些时间做biztalk 文档所带的tutorial的示例项目,还会做些测试项目,回家之后也会继续白天正在做的项目,所以有必要把家里的机器跟单位自己的机器连起来用VSS管理所做的项目,这样单位所做的工作和家里所做的工作可以相互衔接。

单位的机器是局域网之后通过路由接入公网,本身也不具有公网IP,家中的机器是通过adsl上网路由上网,也不具公网IP。

正好单位有一台在公网的服务器我可以控制,通过这个服务器可以搭建一个VPN虚拟局域网,把单位我用的机器和家里的机器都拨入这个VPN服务器,两台机器就处于一个虚拟局域网中了,在单位的机器上设置VSS数据库,然后共享,家里的机器通过虚拟局域网访问共享VSS数据库。

二配置windows 2003 VPN服务器服务器是Windows 2003系统,2003中VPN服务叫做“路由和远程访问”,系统默认就安装了这个服务,但是没有启用。

在管理工具中打开“路由和远程访问”在列出的本地服务器上点击右键,选择“配置并启用路由和远程访问”。

下一步在此,由于服务器是公网上的一台一般的服务器,不是具有路由功能的服务器,是单网卡的,所以这里选择“自定义配置”。

下一步。

这里选“VPN访问”,我只需要VPN的功能。

下一步,配置向导完成。

点击“是”,开始服务。

Windows Server 2003 网络配置1.网络模型:OSI参考模型:TCP/IP参考模型:2、网络的分类:3、IP/IP寻址4、VLSM/CIDR:具体笔记:一、IP的地址的长度:32位二进制---IPv4协议标准分类方法:点分十进制法128位二进制---IPv6协议标准分类方法:点分十六进制法二、IP---网际协议(互联网协议)1、定义了数据传送的基本单元—IP数据报2、完成路由选择功能,为数据选择传送的路径3、定义了分组的传送规则三、IP服务:1、不可靠的数据投递服务2、面向无连接的传输服务3、尽最大努力投递服务:TTL四、IP地址:IP V4协议地址:32位的二进制采用点分十进制法划分为4段W.X.Y.Z五、IP地址的结构:W.X.Y.Z网络地址:表示所在网络ID主机地址:表示所在主机ID六、IP地址的分类:W.X.Y.ZA类地址:8位的网络ID +24位的主机ID网络段范围:0 0000000---0 11111110---127====实际可用127个网络主机号范围:2^24-2=16777214比较适合用在大型网络中B类地址:16位的网络ID +16位的主机ID网络段范围:10 00000.00000000---10 11111.11111111128.0---191.255===实际可用16384个网络主机号范围:2^16-2=65534比较适合用在中型网络中C类地址:24位的网络ID +8位的主机ID网络段范围:110 00000.00000000.00000000-110 11111.11111111.11111111 192.0.0---223.255.255==实际可用2097152个网络主机号范围:2^8-2=254比较适合用在小型网络中D类地址:前八位ID范围--------组播地址1110 0000---1110 1111224--239E类地址:前八位ID范围--------科学试验11110 000---11110 111240--247七、二进制----->十进制转换----->十六进制转化0 0 01 1 110 2 211 3 3100 4 4101 5 5110 6 6111 7 71000 8 81001 9 91010 10 A1011 11 B1100 12 C1101 13 D1110 14 E1111 15 F二进制计算法则:8421码例如:十进制365=3×10^2 +6×10^1 +5×10^0=3×100 +6×10 +5×1=300 +60 +5=365二进制1111=1×2^3 +1×2^2 +1×2^1 +1×2^0 =1×8 +1×4 +1×2 +1×1=8 +4 +2 +1=15练习1:二进制到十进制的转换练习10101111=128+32+8+4+2+1=17511001100=128+64+8+4=20410101010=128+32+8+2=17010001000=128+8=13611111111=128+64+32+16+8+4+2+1=25511111111+1=100000000=25610111111=11111111-64=255-64=19111001111=11111111-32-16=255-48=207练习2:十进制到二进制的转换练习69=1000101256=100000000168=101010001428=10110010100练习3:二进制到十六进制转换练习10 1010 1111 1010 1011 1001=2AFAB911 1011 1010 1101 1101 1001=3BACC911 0101 1101 0000 1001 0010=35D09211 0101 0111 1001 0101 0101=357955练习4:十六进制到二进制转换练习3EB1=111110101100012FA4=10111110100100F1BC=11110001101111003FEE=11111111101110八、特殊的IP地址:1、本机地址/无地址:无效地址0.0.0.02、APIPA:自动私有IP地址169.254.X.X3、回环地址:回送地址127.X.X.X4、网络地址:有效的网络ID +全0的主机ID例如:192.168.10.8的网络地址192.168.10.0148.45.23.9的网络地址148.45.0.016.23.5.8的网络地址16.0.0.05、主机地址:有效的主机ID +全0的网络ID例如:192.168.10.8的主机地址0.0.0.8148.45.23.9的主机地址0.0.23.916.23.5.8的主机地址0.23.5.86、私有地址:局域网地址(免费)A类:10.X.X.XB类:172.16.X.X-----172.31.X.XC类:192.168.0.X----192.168.255.X7、广播地址:(1)直接广播地址:有效的网络ID +全1的主机ID例如:192.168.10.8的广播地址192.168.10.255148.45.23.9的广播地址148.45.255.25516.23.5.8的广播地址16.255.255.255(2)有限广播地址:255.255.255.255九、子网掩码:又称为子网屏蔽码--32位二进制,点分十进制划分在子网掩码中:1 表示网络ID0 表示主机ID注意:子网掩码是由连续的1 +连续的0 组成例如:A类地址:8位的网络+24位的主机默认子网掩码:11111111.00000000.00000000.00000000十进制表示:255.0.0.0B类地址:16位的网络+16位的主机默认子网掩码:11111111.11111111.00000000.00000000十进制表示:255.255.0.0C类地址:24位的网络+8位的主机默认子网掩码:11111111.11111111.11111111.00000000十进制表示:255.255.255.0十、判断若干台计算机是否在一个网络里:例1:192.168.10.8 子网掩码:255.255.255.0192.168.10.60 子网掩码:255.255.255.0方法:IP地址“与”子网掩码1 与0 得00 与0 得00 与1 得01 与1 得1总结:任何数与0 都得0任何数与1 都得自身判断:192.168.10.8=192.168.10.00001000255.255.255.0=11111111.11111111.11111111.00000000与完结果=192.168.10.0--->子网地址192.168.10.60=192.168.10.00111100255.255.255.0=11111111.11111111.11111111.00000000与完结果=192.168.10.0--->子网地址子网地址相同,得出两个IP在同一个网络里。

在Linux系统上搭建NAT服务

实验目的:在Linux上实现NAT服务功能

硬件平台:装有双网卡的PC机(x86版)

具体实现步骤如下所示;

前期准备工作:

1.关闭系统的一些服务端口

前提:启动atd,cron,iptables,keytables,network,random,syslog,xinetd。

说明:在命令提示符下使用命令ntsysv设定开机时启动的服务项目,即:

#ntsysv (回车)

当然也可以用命令ifdown 服务名来关闭不需要的服务(即关闭该服务对应的端口);

然后采用命令reboot 重启系统以使设定生效,

最后应再次查看系统所开放的端口,可以用命令netstat -an |more来实现,

确认系统设置已达到要求.

1.1#vi /etc/sysconfig/network-scripts/ifcfg-eth0

DEVICE=eth0

ONBOOT=yes(在启动时加载)

2.实验实例拓扑图

3.设定网络接口

接口eth0---与外网相连的端口为真的(合法的)IP地址

接口eth1---连接内网的端口为虚的(私有的)IP地址

4.设定其他档案文件(编辑以下文件或脚本)

#vi /etc/hosts #写上主机名和对应的IP地址

127.0.0.1 team localhost.localdomain localhost

192.168.2.110 team

159.226.139.251 team

192.168.2.230 wljs230

#vi /etc/resolv.conf #写上系统所用DNS的IP地址格式: nameserver xxx.xxx.xxx.xxx nameserver 159.226.139.1

#vi /etc/sysconfig/network #填写内外网的网关

NETWORKING=yes

HOSTNAME=team

GATEWAY=159.226.139.193

GATEWAYDEV=eth0

5.设定NAT的shell scripts

说明:通常的实现方法有多种,例如:可以采用命令行的方式一条一条地执行,也可写成脚本来实现.这里我们采用的是用脚本方式来实现的.下面就以脚本方式为例,内容如下:

#cd /usr/local #进入到指定目录/usr/local中

#mkdir nat #新创建目录nat

#vi nat.sh #创建并编辑一个shell脚本

以下为所编写的脚本内容

说明:以#号开头的均表示为注释说明.

#1.输入网卡参数

EXIF =”eth0”#定义连接外网的网卡

EXNET=”192.168.2.0”/24”#这是内网所用的IP地址网段

#注释...

PATH=/bin:/usr/bin:/usr/sbin:/usr/local/bin:/usr/local/sbin

export PATH #注释...

#2启动路由转发功能

echo “1” > /proc/sys/net/ipv4/ip_forward

#以下均属iptables的定制规则...

/sbin/iptables -F (删除所有链所有规则)

/sbin/iptables –X(删除所有链)

/sbin/iptables -Z

/sbin/iptables -F -t nat

/sbin/iptables -X -t nat

/sbin/iptables -Z -t nat(封包计数器归零,计算同一封包出现次数)

/sbin/iptables -P INPUT ACCEPT

/sbin/iptables -P OUTPUT ACCEPT

/sbin/iptables -P FORWARD ACCEPT

/sbin/iptables -t nat -P PREROUTING ACCEPT

/sbin/iptables -t nat -P POSTROUTING ACCEPT

/sbin/iptables -t nat -P OUTPUT ACCEPT

#3载入所需模块

modprobe ip_tables 2 > /dev/null

modprobe ip_nat_ftp 2 > /dev/null

modprobe ip_nat_irc 2 > /dev/null

modprobe ip_conntrack 2 > /dev/null

modprobe ip_conntrack_ftp 2 > /dev/null

modprobe ip_conntrack_irc 2 > /dev/null

#4启动IP地址伪装(即启用nat---地址转发功能)

/sbin/iptables -t nat -A POSTROUTING -O $EXIF -S $EXNET -j MASQUERADE

实例:/sbin/iptables –t nat –A POSTROUTING –O eth0 –S 192.168.2.0/24 –j MASQUERADE 脚本到此全部结束

5.将脚本放在/usr/local/nat目录下

6.在nat目录下修改所创建的脚本nat.sh的权限,使其具有可执行的属性特征.

#chmod 744 nat.sh #修改脚本nat.sh的权限

#./nat #执行脚本

#vi /etc/rc.d/rc.local #编辑文件rc.local,并在这个文件rc.local最后一行加入字符串

/usr/local/nat.sh, 使得系统在开机时该脚本能够自动启动并执行相应的功能.

#this is lqy's config nat scripts at 2003/9/25

/usr/local/nat/nat.sh

##this is lqy append a quota restart script

7.客户端的设定

说明:此处ip地址使用范围应限定在192.168.2.0/24当中.

work 应设定为19

2.168.2.0/24 此处是根据上面的设定而定的;

2.broadcast应设定为192.168.2.255

mask应设定为255.255.255.0

4.可用的ip地址设定为192.168.2.1~192.168.2.254

5.Gateway应设定为LinuxNAT服务器对内网卡的IP地址.

启动LINUX过程:

BIOS---MBR---kernel---init---etc/rc.d/init之后,就会进入/etc/rc.d/rc3.d来启动一些服务。

chkconfig –list (查看服务进程状态)。