路由器及防火墙配置说明

一、路由器配置说明

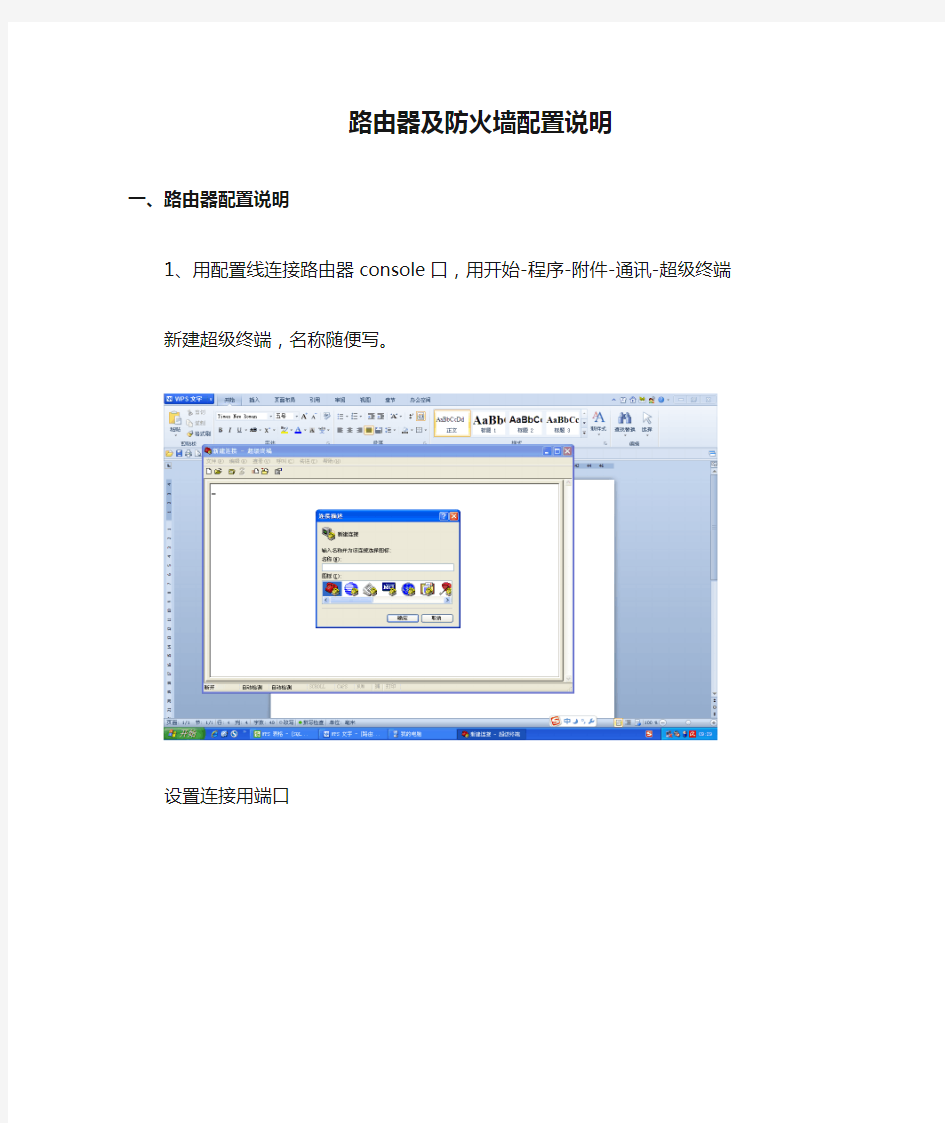

1、用配置线连接路由器console口,用开始-程序-附件-通讯-超级终端新建超级终端,名称随便写。

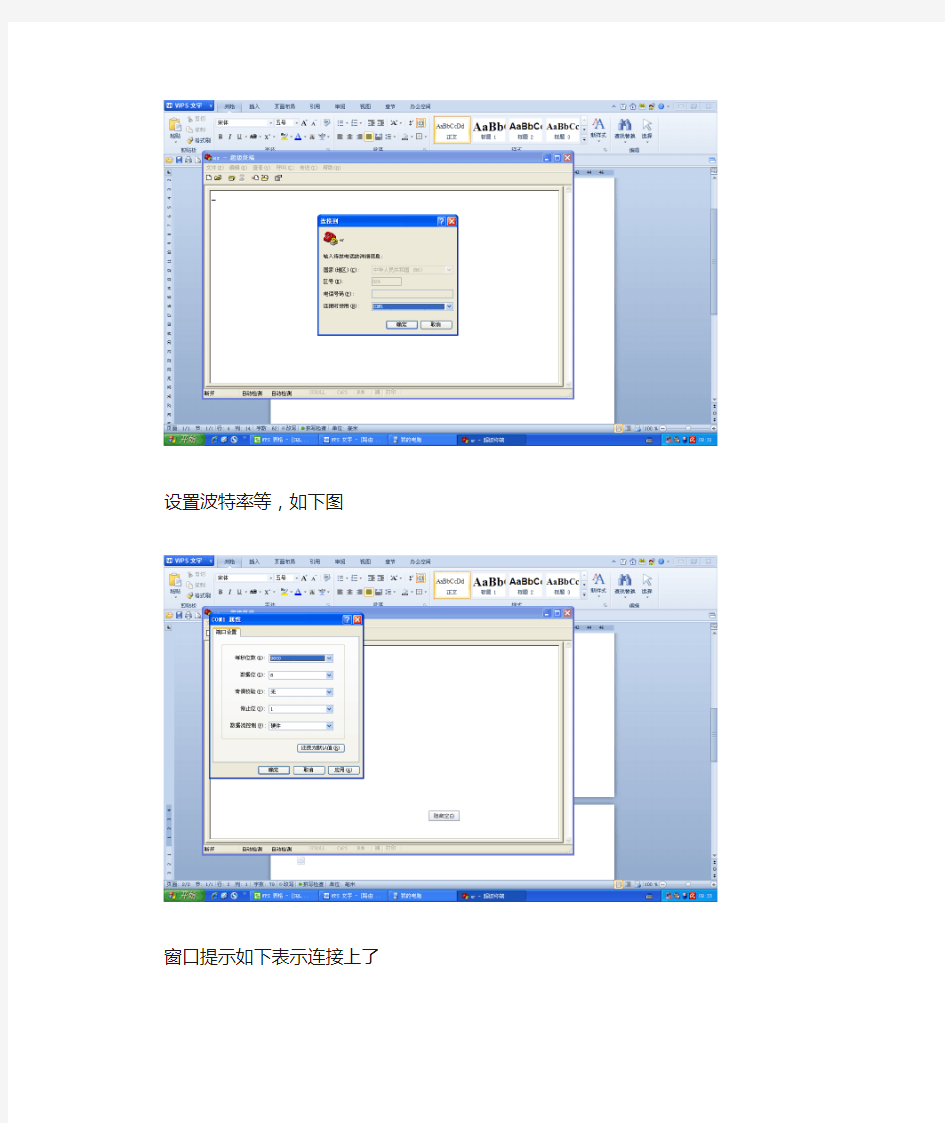

设置连接用端口

设置波特率等,如下图

窗口提示如下表示连接上了

2、输入show run 可以看到路由器配置

配置如下:

cisco>en

Password:

cisco#show run

Building configuration...

Current configuration : 1726 bytes

!

! Last configuration change at 07:28:09 UTC Wed Nov 14 2012 !

version 15.0

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname cisco

!

boot-start-marker

boot-end-marker

!

enable secret 5 $1$gm..$mKLxWkzaBg2IlAll12BIk0

enable password cisco

!

no aaa new-model

ip source-route

!

!

!

!

ip cef

multilink bundle-name authenticated

vpdn enable

!

vpdn-group L2tp

! Default L2TP VPDN group

accept-dialin

protocol l2tp

virtual-template 1

no l2tp tunnel authentication

!

!

!

license udi pid CISCO1841 sn FGL154521E3

username vpn1 password 0 vpn1

!

!

!

!

!

!

interface FastEthernet0/0

ip address 192.168.126.1 255.255.255.0

ip nat inside

ip virtual-reassembly

speed auto

full-duplex

no mop enabled

!

interface FastEthernet0/1

ip address 218.204.105.37 255.255.255.224

ip nat outside

ip virtual-reassembly

duplex auto

speed auto

!

interface Virtual-Template1

ip unnumbered FastEthernet0/1

peer default ip address pool l2tp-user

ppp authentication chap ms-chap

!

interface Dialer0

no ip address

shutdown

!

ip local pool l2tp-user 200.200.200.1 200.200.200.3

ip forward-protocol nd

!

!

no ip http server

ip nat inside source list 1 interface FastEthernet0/1 overload

ip nat inside source static tcp 192.168.126.10 5001 218.204.105.37 5001 extendab le

ip nat inside source static tcp 192.168.126.14 5002 218.204.105.37 5002 extendab le

ip nat inside source static tcp 192.168.126.22 80 218.204.105.37 8000 extendable

ip route 0.0.0.0 0.0.0.0 218.204.105.33

!

access-list 1 permit 192.168.126.0 0.0.0.255

!

snmp-server community public RO

!

control-plane

!

line con 0

line aux 0

line vty 0 4

password cisco

login

!

scheduler allocate 20000 1000

End

二、防火墙配置说明

1、连接配置同路由器,连接成功后提示如下图:

2、配置如下:

ciscoasa# show run

: Saved

:

ASA Version 8.2(5)

!

firewall transparent

hostname ciscoasa

enable password 8Ry2YjIyt7RRXU24 encrypted passwd 2KFQnbNIdI.2KYOU encrypted

names

interface Ethernet0/0

nameif outside

security-level 0

!

interface Ethernet0/1

nameif inside

security-level 100

!

interface Ethernet0/2

shutdown

no nameif

no security-level

!

interface Ethernet0/3

shutdown

no nameif

no security-level

!

interface Management0/0

shutdown

no nameif

no security-level

management-only

!

ftp mode passive

access-list out_acl extended permit ip any any

access-list in_acl extended permit ip any any

pager lines 24

mtu outside 1500

mtu inside 1500

ip address 192.168.126.100 255.255.255.0

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

access-group out_acl in interface outside

access-group out_acl in interface inside

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolute

timeout tcp-proxy-reassembly 0:01:00

timeout floating-conn 0:00:00

dynamic-access-policy-record DfltAccessPolicy

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

crypto ipsec security-association lifetime seconds 28800

crypto ipsec security-association lifetime kilobytes 4608000

crypto ca trustpoint _SmartCallHome_ServerCA

crl configure

crypto ca certificate chain _SmartCallHome_ServerCA

certificate ca 6ecc7aa5a7032009b8cebcf4e952d491

308205ec 308204d4 a0030201 0202106e cc7aa5a7 032009b8 cebcf4e9 52d49130 0d06092a 864886f7 0d010105 05003081 ca310b30 09060355 04061302 55533117 30150603 55040a13 0e566572 69536967 6e2c2049 6e632e31 1f301d06 0355040b 13165665 72695369 676e2054 72757374 204e6574 776f726b 313a3038 06035504 0b133128 63292032 30303620 56657269 5369676e 2c20496e 632e202d 20466f72 20617574 686f7269 7a656420 75736520 6f6e6c79 31453043 06035504 03133c56 65726953 69676e20 436c6173 73203320 5075626c 69632050 72696d61 72792043 65727469 66696361 74696f6e 20417574 686f7269 7479202d 20473530 1e170d31 30303230 38303030 3030305a 170d3230 30323037 32333539 35395a30 81b5310b 30090603 55040613 02555331 17301506 0355040a 130e5665 72695369 676e2c20 496e632e 311f301d 06035504 0b131656 65726953 69676e20 54727573 74204e65 74776f72 6b313b30 39060355 040b1332 5465726d 73206f66 20757365 20617420 68747470 733a2f2f 7777772e 76657269 7369676e 2e636f6d 2f727061 20286329 3130312f 302d0603 55040313 26566572 69536967 6e20436c 61737320 33205365 63757265 20536572 76657220 4341202d 20473330 82012230 0d06092a 864886f7 0d010101 05000382 010f0030 82010a02 82010100 b187841f c20c45f5 bcab2597 a7ada23e 9cbaf6c1 39b88bca c2ac56c6 e5bb658e 444f4dce 6fed094a d4af4e10

9c688b2e 957b899b 13cae234 34c1f35b f3497b62 83488174 d188786c 0253f9bc 7f432657 5833833b 330a17b0 d04e9124 ad867d64 12dc744a 34a11d0a ea961d0b 15fca34b 3bce6388 d0f82d0c 948610ca b69a3dca eb379c00 48358629 5078e845 63cd1941 4ff595ec 7b98d4c4 71b350be 28b38fa0 b9539cf5 ca2c23a9 fd1406e8 18b49ae8 3c6e81fd e4cd3536 b351d369 ec12ba56 6e6f9b57 c58b14e7 0ec79ced 4a546ac9 4dc5bf11 b1ae1c67 81cb4455 33997f24 9b3f5345 7f861af3 3cfa6d7f

81f5b84a d3f58537 1cb5a6d0 09e4187b 384efa0f 02030100 01a38201 df308201 db303406 082b0601 05050701 01042830 26302406 082b0601 05050730 01861868 7474703a 2f2f6f63 73702e76 65726973 69676e2e 636f6d30 12060355 1d130101 ff040830 060101ff 02010030 70060355 1d200469 30673065 060b6086 480186f8 45010717 03305630 2806082b 06010505 07020116 1c687474 70733a2f 2f777777 2e766572 69736967 6e2e636f 6d2f6370 73302a06 082b0601 05050702 02301e1a 1c687474 70733a2f 2f777777 2e766572 69736967 6e2e636f 6d2f7270 61303406 03551d1f 042d302b 3029a027 a0258623 68747470 3a2f2f63 726c2e76 65726973 69676e2e 636f6d2f 70636133 2d67352e 63726c30 0e060355 1d0f0101 ff040403 02010630 6d06082b 06010505 07010c04 61305fa1 5da05b30 59305730 55160969 6d616765 2f676966 3021301f 30070605 2b0e0302 1a04148f e5d31a86 ac8d8e6b

c3cf806a d448182c 7b192e30 25162368 7474703a 2f2f6c6f 676f2e76 65726973 69676e2e 636f6d2f 76736c6f 676f2e67 69663028 0603551d 11042130 1fa41d30 1b311930 17060355 04031310 56657269 5369676e 4d504b49 2d322d36 301d0603 551d0e04 1604140d 445c1653 44c1827e 1d20ab25 f40163d8 be79a530 1f060355 1d230418 30168014 7fd365a7 c2ddecbb f03009f3 4339fa02 af333133 300d0609 2a864886 f70d0101 05050003 82010100 0c8324ef ddc30cd9 589cfe36 b6eb8a80 4bd1a3f7 9df3cc53 ef829ea3 a1e697c1 589d756c e01d1b4c fad1c12d 05c0ea6e b2227055 d9203340 3307c265 83fa8f43 379bea0e 9a6c70ee f69c803b d937f47a 6decd018 7d494aca 99c71928 a2bed877 24f78526 866d8705 404167d1 273aeddc 481d22cd 0b0b8bbc f4b17bfd b499a8e9 762ae11a 2d876e74 d388dd1e 22c6df16 b62b8214 0a945cf2 50ecafce ff62370d ad65d306 4153ed02 14c8b558 28a1ace0 5becb37f 954afb03 c8ad26db e6667812 4ad99f42 fbe198e6 42839b8f 8f6724e8 6119b5dd cdb50b26 058ec36e c4c875b8 46cfe218 065ea9ae a8819a47 16de0c28 6c2527b9 deb78458 c61f381e a4c4cb66

quit

telnet timeout 5

ssh timeout 5

console timeout 0

threat-detection basic-threat

threat-detection statistics access-list

no threat-detection statistics tcp-intercept

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum client auto

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

inspect ip-options

!

service-policy global_policy global

prompt hostname context

call-home reporting anonymous Cryptochecksum:cc427aac0bb53f9098d3407cc5adf9ac : end

浙江万里学院实验报告 课程名称:数据通信与计算机网络及实践 实验名称:OSPF路由协议配置 专业班级:姓名:小组学号:2012014048实验日期:6.6

再测试。要求写出两台路由器上的ospf路由配置命令。

[RTC-rip-1]import ospf [RTC-rip-1]quit [RTC]ospf [RTC-ospf-1]import rip [RTC-ospf-1]quit

结合第五步得到的路由表分析出现表中结果的原因: RouteB 通过RIP学习到C和D 的路由情况,通过OSPF学习到A 的路由信息 实验个人总结 班级通信123班本人学号后三位__048__ 本人姓名_ 徐波_ 日期2014.6.06 本次实验是我们的最后一次实验,再次之前我们已经做了很多的有关于华为的实验,从一开始的一头雾水到现在的有一些思路,不管碰到什么问题,都能够利用自己所学的知识去解决或者有一些办法。这些华为实验都让我受益匪浅。 实验个人总结 班级通信123班本人学号后三位__046__ 本人姓名_ 金振宁_ 日期2014.6.06 这两次实验都可以利用软件在寝室或者去其他的地方去做,并不拘泥于实验室,好好的利用华为的模拟机软件对我们来说都是非常有用的。 实验个人总结 班级通信123班本人学号后三位__044_ 本人姓名_ 陈哲日期2014.6.06

理解OSPF路由协议,OSPF协议具有如下特点: 适应范围:OSPF 支持各种规模的网络,最多可支持几百台路由器。 快速收敛:如果网络的拓扑结构发生变化,OSPF 立即发送更新报文,使这一变化在自治系统中同步。 无自环:由于OSPF 通过收集到的链路状态用最短路径树算法计算路由,故从算法本身保证了不会生成自环路由。 实验个人总结 班级通信123班本人学号后三位__050 本人姓名_ 赵权日期2014.6.06 通过本次实验学会了基本的在路由器上配置OSPF路由协议,组建一个简单的路由网络。想必以后的生活中有可能会用到。

1、静态路由的配置命令: 例如: ip route 129.1.0.0 16 10.0.0.2 ip route 129.1.0.0 255.255.0.0 10.0.0.2 ip route 129.1.0.0 16 Serial0/0/0 注意:只有下一跳所属的的接口是点对点(PPP、HDLC)的接口时,才可以填写

在这里我讲述一下关于加装防火墙前后的路由配置变化,因为在原先没有防火墙的情况下,路由既起到路由选择的作用,又起到网关的作用。当加装防火墙的后,局域网的网关就设为防火墙的局域网IP地址。要修改路由首先还是先看该网络的拓扑结构。在这里我所描述的是这样拓扑结构: 图 1 一、先将进入路由器设置将原来的配置备份一份,虽然这一份备份以后不一定用的上,可是万一防火墙安装失败呢? 图 2 下面为没有安装防火墙以前的路由器配置情况。 User Access Verification Password: (键入TELNET密码,如果你是直接用CONSOLE口进入没有此项提示) Router>en

Password: Router#show config (察看ROUTER配置情况命令) Using 810 out of 7506 bytes ! version 12.1 service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname Router (ROUTER名字,这里为默认名字ROUTER) ! enable secret 5 $1$FreK$4oQGtvDEF1jv8dh3NNXnN0. enable password 123456789 (特权密码,当然这是加密的) ! ip subnet-zero ! interface Ethernet0 (配置局域网e0口 ip address 192.168.1.1 255.255.255.0 (e0口在其局域网中对应的ip为192.168.1.1 ip nat inside 255.255.255.0是表示为C类网络 ! interface Ethernet1 (E1口没有激活,也没有配置 no ip address shutdown ! interface Serial0 bandwidth 2048 ip address 211.97.213.41 255.255.255.252 (此为定义ROUTER外部接口的IP ip nat outside 255.255.255.252表示此合法的INTERNET-IP encapsulation ppp

防火墙和路由器的区别 目前市面上的路由器基本都带有简单的防火墙功能,不论是消费级还是企业级,可以实现一些诸如包过滤,IP过滤这样的功能。所以有些用户就开始质疑硬件防火墙的存在价值。那么我们就来详细的比较一下这两设备有什么差别。 一、背景 路由器的产生是基于对网络数据包路由而产生的。路由器需要完成的是将不同网段的数据包进行有效的路由管理,路由器所关心的是:能否将不同的网段的数据包进行路由从而进行通讯。 防火墙是产生于人们对于安全性的需求。数据包是否可以正确的到达、到达的时间、方向等不是防火墙关心的重点,重点是这个数据包是否应该通过、通过后是否会对网络造成危害。 二、目的 路由器的根本目的是:保持网络和数据的“通”。 防火墙根本的的目的是:保证任何非允许的数据包“不通”。 三、核心技术 路由器核心的ACL列表是基于简单的包过滤,属于OSI第三层过滤。从防火墙技术实现的角度来说,防火墙是基于状态包过滤的应用级信息流过滤。 内网的一台服务器,通过路由器对内网提供服务,假设提供服务的端口为TCP 80。为了保证安全性,在路由器上需要配置成:只允许客户端访问服务器的TCP 80端口,其他拒绝。这样的设置存在的安全漏洞如下: 1、IP地址欺骗(使连接非正常复位) 2、TCP欺骗(会话重放和劫持) 存在上述隐患的原因是,路由器不能监测TCP的状态。如果在内网的客户端和路由器之间放上防火墙,由于防火墙能够检测TCP的状态,并且可以重新随机生成TCP的序列号,则可以彻底消除这样的漏洞。同时,有些防火墙带有一次性口令认证客户端功能,能够实现在对应用完全透明的情况下,实现对用户的访问控制,其认证支持标准的Radius协议和本地认证数据库,可以完全与第三方的认证服务器进行互操作,并能够实现角色的划分。 3.安全策略

EIGRP 路由协议的配置 一.实验目的 掌握路由器EIGRP 路由协议的配置方法。 二.实验要点 通过对路由器A和路由器B启用EIGRP路由协议,使路由器A可Ping通路由器B所连的各个网络, 反之,亦然。 三.实验设备 路由器Cisco 2621两台,交换机Cisco 2950两台,带有网卡的工作站PC 至少两台。 四.实验环境 S0/0:10.0.0.1/24 S0/0:10.0.0.2/24 F0/0:192.168.0.1/24 F0/0:192.168.1.1/24 Host A Host B IP Address:192.168.0.2/24 IP Address:192.168.1.2/24 Default Gateway:192.168.0.1 Default Gateway:192.168.1.1 图13 EIGRP 路由协议的配置 五.实验步骤 1. 如图对路由器A 及路由器B 的各个接口配置好IP地址 l 在路由器A (假设为DCE 端)上 router>en router#conf t

router(config)#hostname RouterA RouterA(config)#int s0/0 RouterA(config-if)#ip add 10.0.0.1 255.255.255.0 RouterA(config-if)#cl ra 64000 RouterA(config-if)#no sh RouterA(config)#int f0/0 RouterA(config-if)#ip add 192.168.0.1 255.255.255.0 RouterA(config-if)#no sh RouterA(config-if)#exit l 在路由器B (假设为DTE 端)上 router>en router#conf t router(config)#hostname RouterB RouterB(config)#int s0/0 RouterB(config-if)#ip add 10.0.0.2 255.255.255.0 RouterB(config-if)#no sh RouterB(config)#int f0/0 RouterB(config-if)#ip add 192. 168.1.1 255.255.255.0 RouterB(config-if)#no sh RouterB(config-if)#exit 实验结果: a. 在路由器A 上是否能ping 通路由器B 的串口S0/0 (10.0.0.2) b. 在路由器A 上是否能ping 通路由器B 的以太口F0/0 (192.168.1.1) 2. 在路由器A 和路由器B 上分别配置EIGRP 路由协议 在路由器A 上: RouterA (config)#router eigrp 100 RouterA(config-router)# net 10.0.0.0 RouterA(config-router)# net 192.168.0.0 在路由器B 上: RouterB (config)# router eigrp 100 RouterB(config-router)# net 10.0.0.0 RouterB(config-router)# net 192.168.1.0 实验结果: a. 在路由器A 上是否能ping 通路由器B 的串口S0/0 (10.0.0.2) b. 在路由器A 上是否能ping 通路由器B 的以太口F0/0

7.1.3 静态路由的主要特点 其实就因为静态路由的配置比较简单,决定了静态路由也包含了许多特点。可以说静态路由的配置全由管理员自己说了算,想怎么配就怎么配,只要符合静态路由配置命令格式即可,因为静态路由的算法全在管理员人思想和对静态路由知识的认识中,并不是由路由器IOS系统来完成的。至于所配置的静态路由是否合适,是否能达到你预期的目的那别当别论。在配置和应用静态路由时,我们应当全面地了解静态路由的以下几个主要特点,否则你可能在遇到故障时总也想不通为什么: l 手动配置 静态路由需要管理员根据实际需要一条条自己手动配置,路由器不会自动生成所需的静态路由的。静态路由中包括目标节点或目标网络的IP地址,还可以包括下一跳IP地址(通常是下一个路由器与本地路由器连接的接口IP地址),以及在本路由器上使用该静态路由时的数据包出接口等。 l 路由路径相对固定 因为静态路由是手动配置的,静态的,所以每个配置的静态路由在本地路由器上的路径基本上是不变的,除非由管理员自己修改。另外,当网络的拓扑结构或链路的状态发生变化时,这些静态路由也不能自动修改,需要网络管理员需要手工去修改路由表中相关的静态路由信息。 l 永久存在 也因为静态路由是由管理员手工创建的,所以一旦创建完成,它会永久在路由表中存在的,除非管理员自己删除了它,或者静态路由中指定的出接口关闭,或者下一跳IP 地址不可达。 l 不可通告性

静态路由信息在默认情况下是私有的,不会通告给其它路由器,也就是当在一个路由器上配置了某条静态路由时,它不会被通告到网络中相连的其它路由器上。但网络管理员还是可以通过重发布静态路由为其它动态路由,使得网络中其它路由器也可获此静态路由。 l 单向性 静态路由是具有单向性的,也就是它仅为数据提供沿着下一跳的方向进行路由,不提供反向路由。所以如果你想要使源节点与目标节点或网络进行双向通信,就必须同时配置回程静态路由。这在与读者朋友的交流中经常发现这样的问题,就是明明配置了到达某节点的静态路由,可还是ping不通,其中一个重要原因就是没有配置回程静态路由。 如图7-2所示,如果想要使得PC1(PC1已配置了A节点的IP地址10.16.1.2/24作为网关地址)能够ping通PC2,则必须同时配置以下两条静态路由,具体配置方法在此不作介绍。 图7-2 静态路由单向性示例 ①:在R1路由器上配置了到达PC2的正向静态路由(以PC2 10.16.3.2/24作为目 标节点,以C节点IP地址10.16.2.2/24作为下一跳地址);

随着人们对网络知识的普及,企业或公司的网络安全性,就变得更加重要起来了。关于网络安全的最可靠方法是加装防火墙。 在这里我讲述一下关于加装防火墙前后的路由配置变化,因为在原先没有防火墙的情况下,路由既起到路由选择的作用,又起到网关的作用。当加装防火墙的后,局域网的网关就设为防火墙的局域网IP地址。要修改路由首先还是先看该网络的拓扑结构。在这里我所描述的是这样拓扑结构: 图1 一、先将进入路由器设置将原来的配置备份一份,虽然这一份备份以后不一定用的上,可是万一防火墙安装失败呢? 图2

下面为没有安装防火墙以前的路由器配置情况。 User Access Verification Password: (键入TELNET密码,如果你是直接用CONSOLE口进入没有此项提示)Router>en Password: Router#show config (察看ROUTER配置情况命令) Using 810 out of 7506 bytes ! version 12.1 service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname Router (ROUTER名字,这里为默认名字ROUTER) ! enable secret 5 $1$FreK$4oQGtvDEF1jv8dh3NNXnN0.

enable password 123456789 (特权密码,当然这是加密的) ! ip subnet-zero ! interface Ethernet0 (配置局域网e0口) ip address 192.168.1.1 255.255.255.0 (e0口在其局域网中对应的ip为 192.168.1.1 ip nat inside 255.255.255.0是表示为C类网络) ! interface Ethernet1 (E1口没有激活,也没有配置) no ip address shutdown ! interface Serial0 bandwidth 2048 ip address 211.97.213.41 255.255.255.252 (此为定义ROUTER外部接口的IP ip nat outside 255.255.255.252表示此合法的INTERNET-IP) encapsulation ppp ! ip nat pool 165 211.97.213.41 211.97.213.46 netmask 255.255.255.248 (isp 给你分配的ip) ip nat inside source list 1 pool 165 overload ip classless ip route 0.0.0.0 0.0.0.0 Serial0 no ip http server

路由器防火墙的设置方法 对于大多数企业局域网来说,路由器已经成为正在使用之中的最重要的安全设备之一。一般来说,大多数网络都有一个主要的接入点。这就是通常与专用防火墙一起使用的“边界路由器”。 经过恰当的设置,边缘路由器能够把几乎所有的最顽固的坏分子挡在网络之外。如果你愿意的话,这种路由器还能够让好人进入网络。不过,没有恰当设置的路由器只是比根本就没有安全措施稍微好一点。 在下列指南中,我们将研究一下你可以用来保护网络安全的9个方便的步骤。这些步骤能够保证你拥有一道保护你的网络的砖墙,而不是一个敞开的大门。 1.修改默认的口令! 据卡内基梅隆大学的CERT/CC(计算机应急反应小组/控制中心)称,80%的安全突破事件是由薄弱的口令引起的。网络上有大多数路由器的广泛的默认口令列表。你可以肯定在某些地方的某个人会知道你的生日。https://www.doczj.com/doc/a28634114.html,网站维护一个详尽的可用/不可用口令列表,以及一个口令的可靠性测试。 2.关闭IP直接广播(IP Directed Broadcast) 你的服务器是很听话的。让它做什么它就做什么,而且不管是谁发出的指令。Smurf攻击是一种拒绝服务攻击。在这种攻击中,攻击者使用假冒的源地址向你的网络广播地址发送一个“ICMP echo”请求。这要求所有的主机对这个广播请求做出回应。这种情况至少会降低你的网络性能。 参考你的路由器信息文件,了解如何关闭IP直接广播。例如,“Central(config)#no ip source-route”这个指令将关闭思科路由器的IP直接广播地址。 3.如果可能,关闭路由器的HTTP设置 正如思科的技术说明中简要说明的那样,HTTP使用的身份识别协议相当于向整个网络发送一个未加密的口令。然而,遗憾的是,HTTP协议中没有一个用于验证口令或者一次性口令的有效规定。 虽然这种未加密的口令对于你从远程位置(例如家里)设置你的路由器也许是非常方便的,但是,你能够做到的事情其他人也照样可以做到。特别是如果你仍在使用默认的口令!如果你必须远程管理路由器,你一定要确保使用SNMPv3以上版本的协议,因为它支持更严格的口令。 4.封锁ICMP ping请求 ping的主要目的是识别目前正在使用的主机。因此,ping通常用于更大规模的协同性攻击之前的侦察活动。通过取消远程用户接收ping请求的应答能力,你就更容易避开那些无人注意的扫描活动或者防御那些寻找容易攻击的目标的“脚本小子”(script kiddies)。 请注意,这样做实际上并不能保护你的网络不受攻击,但是,这将使你不太可能成为一个攻击目标。 5.关闭IP源路由 IP协议允许一台主机指定数据包通过你的网络的路由,而不是允许网络组件确定最佳的路径。这个功能的合法的应用是用于诊断连接故障。但是,这种用途很少应用。这项功能最常用的用途是为了侦察目的对你的网络进行镜像,或者用于攻击者在你的专用网络中寻找一个后门。除非指定这项功能只能用于诊断故障,否则应该关闭这个功能。

计算机网络实验(4B) 实验名称:路由器的基本操作及静态路由配置实验 实验目的:了解路由器的基本结构,功能,使用环境以及基本参数的配置。 实验要求: 1.配置路由器接口的IP地址。 2.设置静态路由。 3. 测试静态路由:ping IP 地址; trace IP 地址 4.写出实验报告 实验准备知识: 一、实验环境的搭建: ?准备 PC 机 2 台,操作系统为 Windows XP ; ?准备Huawei S2501E 路由器 3 台; ?路由器串口线(2对) ?交叉线(或通过交换机的直连线)网线 2条; ? Console电缆2条。 步骤:del 删除各个路由器原有的路由表 ?第一步:设置Router1 [Quidway]SYSNAME R1 ?[R1] interface Ethernet 0 #设置其IP地址 ?[R1-Ethernet0] ip address 10.0.0.2 255.255.255.0 shutdown undo shutdown #激活此以太网口!!(对此口配置了IP地址后用此命令) #进入串口Serial0视图 ?[R1-Ethernet0] interface serial 0 #设置其IP地址

?[R1-Serial0] ip address 20.1.0.1 255.255.255.0 shutdown undo shutdown #激活此串口!!(对此口配置了IP地址后用此命令) #设置链路层协议为PPP ?[R1-Serial0] link-protocol ppp #进入系统视图 ?[R1-Serial0] quit #添加静态路由 ?[R1] ip route-static 40.1.0.0 255.255.255.0 20.1.0.2 preference 60 ##添加静态路由(R2的以太网接口) [R1] ip route-static 50.1.0.0 255.255.255.0 20.1.0.2 preference 60 #保存路由器设置 ?[R1] save #重启路由器 ?[R1] reboot ?第二步:设置Router2 [Quidway]SYSNAME R2 #进入以太网接口视图: ?[R2] interface Ethernet 0 #设置其IP地址 ?[R2-Ethernet0] ip address 50.1.0.2 255.255.255.0 shutdown undo shutdown #激活此以太网口!!! #进入串口Serial0视图 ?[R2-Ethernet0] interface serial 0 #设置其IP地址 ?[R2-Serial0] ip address 20.1.0.2 255.255.255.0 shutdown undo shutdown #激活此串口!!(对此口配置了IP地址后用此命令) #设置链路层协议为PPP ?[R2-Serial0] link-protocol ppp #进入系统视图 ?[R2-Serial0] quit #进入串口Serial1视图 ?[R2] interface serial 1 #设置其IP地址 ?[R2-Serial1] ip address 30.1.0.1 255.255.255.0 shutdown

路由器和防火墙 任务描述: 了解路由器和防火墙的主要在定义、工作、功能及分类。 背景知识: 1、什么是路由器?路由器的主要工作? 路由器是互联网的主要节点设备,他可以连接不通传输速率并运行在不同环境下的局域网和广域网。 路由器的主要工作:路由器工作在OSI模型的网络层,主要功能就是为经过路由器的每个数据选择最佳的路径。不想前面所讲的网桥和交换机,路由器是依靠与协议的。典型的路由器都带有自己的处理器、内存、电源和为各种不同类型的为网络连接器而准备的输入输出插座。其最重要的功能就是实现路由选择。 2、防火墙的功能和分类? 防火墙是网络安全的屏障:一个防火墙(作为阻塞点、控制点)能极大地提高一个内部网络的安全性,并通过过滤不安全的服务而降低危机。由于只有经过精心选择的使用协议才能通过防火墙,所以网络环境变得更安全。如防火墙可以禁止诸如众所周知的不安全的NFS协议进出受保卫网络,这样外部的攻击者就不可能运用这些脆弱的协议来攻击内部网络。防火墙同时可以保卫网络免受基于路由的攻击,如IP选项中的源路由攻击和ICMP重定向中的重定向路径。防火墙应该可以拒绝所有以上类型攻击的报文并通知防火墙管理员。防火墙可以强化网络安全策略:通过以防火墙为中心的安全方案配置,能将所有安全软件(如口令、加密、身份认证、审计等)配置在防火墙上。与将网络安全疑问分散到各个主机上相比,防火墙的集中安全管理更经济。例如在网络访问时,一次一密口令系统和其它的身份认证系统完全可以不必分散在各个主机上,而集中在防火墙一身上。 防火墙的种类防火墙技能可根据防备的形式和侧重点的不同而分为很多种类型,但总体来讲可分为二大类:分组过滤、使用代理。分组过滤(Packet filtering):作用在网络层和传输层,它根据分组包头源地址,目的地址和端口号、协议类型等标志确定能不能允

计算机网络实验六r i p 路由协议配置 Company number【1089WT-1898YT-1W8CB-9UUT-92108】

太原理工大学现代科技学院计算机通信网络课程实验报告 专业班级 学号 姓名 指导教师

实验名称 同组人 专业班级 学号 姓名 成绩 一、实验目的 《计算机通信网络》实验指导书 掌握RIP 动态路由协议的配置、诊断方法。 二、实验任务 1、配置RIP 动态路由协议,使得3 台Cisco 路由器模拟远程网络互联。 2、对运行中的RIP 动态路由协议进行诊断。 三、实验设备 Cisco 路由器 3 台,带有网卡的工作站PC2 台,控制台电缆一条,交叉线、V35 线若干。 四、实验环境 五、实验步骤 1、运行Cisco Packet Tracer 软件,在逻辑工作区放入3 台路由器、两台工作站PC ,分别点击各路由器,打开其配置窗口,关闭电源,分别加入一个2 口同异步串口 网络模块(WIC-2T ),重新打开电源。然后,用交叉线(Copper Cross-Over )按图6-1(其中静态路由区域)所示分别连接路由器和各工作站PC ,用DTE 或DCE 串口线………… ……… …… ………… …装 … …… …… …… … …… … … …… …订 … …… … … …… …… … …… … … ……

缆连接各路由器(router0 router1),注意按图中所示接口连接(S0/0 为DCE, S0/1 为DTE)。 2、分别点击工作站PC1、PC3,进入其配置窗口,选择桌面(Desktop)项,选择 运行IP 设置(IP Configuration),设置IP 地址、子网掩码和网关分别为 PC1:/24 gw: PC3:/24 gw: 3、点击路由器R1,进入其配置窗口,点击命令行窗口(CLI)项,输入命令对路 由器配置如下: 点击路由器R2,进入其配置窗口,点击命令行窗口(CLI)项,输入命令对路由器配 置如下: 同理对R3 进行相应的配置: 4、测试工作站PC 间的连通性。 从PC1 到PC3:PC>ping (不通) 5、设置RIP 动态路由 接前述实验,继续对路由器R1 配置如下: 同理,在路由器R2、R3 上做相应的配置: 6、在路由器R1 上输入show ip route 命令观察路由信息,可以看到增加的RIP 路

路由器防火墙配置命令 一、access-list 用于创建访问规则。 (1)创建标准访问列表 access-list [ normal | special ] listnumber1 { permit | deny } source-addr [ source-mask ] (2)创建扩展访问列表 access-list [ normal | special ] listnumber2 { permit | deny } protocol source-addr source-mask [ operator port1 [ port2 ] ] dest-addr dest-mask [ operator port1 [ port2 ] | icmp-无效[ icmp-code ] ] [ log ] (3)删除访问列表 no access-list { normal | special } { all | listnumber [ subitem ] } 【参数说明】 normal 指定规则加入普通时间段。 special 指定规则加入特殊时间段。 listnumber1 是1到99之间的一个数值,表示规则是标准访问列表规则。 listnumber2 是100到199之间的一个数值,表示规则是扩展访问列表规则。 permit 表明允许满足条件的报文通过。 deny 表明禁止满足条件的报文通过。 protocol 为协议类型,支持ICMP、TCP、UDP等,其它的协议也支持,此时没有端口比较的概念;为IP时有特殊含义,代表所有的IP协议。 source-addr 为源地址。 source-mask 为源地址通配位,在标准访问列表中是可选项,不输入则代表通配位为0.0.0.0。 dest-addr 为目的地址。 dest-mask 为目的地址通配位。 operator[可选] 端口操作符,在协议类型为TCP或UDP时支持端口比较,支持的比较操作

郑州大学信息工程学院实验报告 年级专业班 姓名学号 指导教师成绩 2009年月日 实验名称实验三路由器的基本配置与静态路由配置 【实验目的】 1.掌握路由器命令行各种操作模式的区别,以及模式之间的切换。 2.掌握路由器的全局的基本配置。 3.掌握路由器端口的常用配置参数。 4.查看路由器系统和配置信息,掌握当前路由器的工作状态。 5.掌握通过静态路由方式实现网络的连通性。 【背景描述】 背景描述1 你是某公司新进的网管,公司要求你熟悉网络产品,公司采用全系列锐捷网络产品,首先要求你登录路由器,了解、掌握路由器的命令行操作。 背景描述2 你是某公司新进的网管,公司有多台路由器,为了进行区分和管理,公司要求你进行路由器设备名的配置,配置路由器登录时的描述信息。 背景描述3 你在一家网络工程公司就职,负责组建一个省级广域网络。现项目经理要求你根据实际网络需求,对路由器的端口配置基本的参数。 原理说明:锐捷路由器接口Fastethernet接口默认情况下是10M/100M自适应端口,双工模式也为自适应,并且在默认情况下路由器物理端口处于关闭状态。路由器提供广域网接口(serial高速同步串口),使用V.35线缆连接广域网接口链路。在广域网连接时一端为DCE(数据通信设备),一端为DTE(数据终端设备)。要求必须在DCE端配置时钟频率(clock rate)才能保证链路的连通。在路由器的物理端口可以灵活配置带宽,但最大值为该端口的实际物理带宽。 背景描述4 你是某公司新网管,第一天上班时,你必须掌握公司路由器的当前工作情况,通过查看路由器的系统信息和配置信息,了解公司的设备和网络环境。 背景描述5 假设校园网通过1台路由器连接到校园外的另1台路由器上,现要在路由器上做适当配置,实现校园网内部主机与校园网外部主机的相互通信。静态路由在拓扑结构简单的网络中,网管员通过手工的方式配置本路由器未知网段的路由信息,从而实现不同网段之间的连接。 【实现功能】 1.熟练掌握路由器的命令行操作模式 2.配置路由器的设备名称和每次登录路由器时提示相关信息。

华为路由器防火墙配置 一、access-list 用于创建访问规则。 (1)创建标准访问列表 access-list [ normal | special ] listnumber1 { permit | deny } source-addr [ source-mask ] (2)创建扩展访问列表 access-list [ normal | special ] listnumber2 { permit | deny } protocol source-addr source- mask [ operator port1 [ port2 ] ] dest-addr dest-mask [ operator port1 [ port2 ] | icmp-type [ icmp-code ] ] [ log ] (3)删除访问列表 no access-list { normal | special } { all | listnumber [ subitem ] } 【参数说明】 normal 指定规则加入普通时间段。 special 指定规则加入特殊时间段。 listnumber1 是1到99之间的一个数值,表示规则是标准访问列表规则。 listnumber2 是100到199之间的一个数值,表示规则是扩展访问列表规则。 permit 表明允许满足条件的报文通过。 deny 表明禁止满足条件的报文通过。 protocol 为协议类型,支持ICMP、TCP、UDP等,其它的协议也支持,此时没有端口比较 的概念;为IP时

有特殊含义,代表所有的IP协议。 source-addr 为源地址。 source-mask 为源地址通配位,在标准访问列表中是可选项,不输入则代表通配位为0.0.0.0。 dest-addr 为目的地址。 dest-mask 为目的地址通配位。 operator[可选] 端口操作符,在协议类型为TCP或UDP时支持端口比较,支持的比较操作有:等于(eq) 、大于(gt)、小于(lt)、不等于(neq)或介于(range);如果操作符为range,则后面需要跟两个 端口。 port1 在协议类型为TCP或UDP时出现,可以为关键字所设定的预设值(如telnet)或0~65535之间的一个 数值。 port2 在协议类型为TCP或UDP且操作类型为range时出现;可以为关键字所设定的预设值(如telnet)或 0~65535之间的一个数值。 icmp-type[可选] 在协议为ICMP时出现,代表ICMP报文类型;可以是关键字所设定的预设值(如echo- reply)或者是0~255之间的一个数值。 icmp-code在协议为ICMP且没有选择所设定的预设值时出现;代表ICMP码,是0~255之间的一个数值。 log [可选] 表示如果报文符合条件,需要做日志。 listnumber 为删除的规则序号,是1~199之间的一个数值。

实验RIP路由协议的基本配置 【实验名称】 RIP路由协议基本配置。 【实验目的】 掌握在路由器上如何配置RIP路由协议。 【背景描述】 假设在校园网在地理上分为2个区域,每个区域内分别有一台路由器连接了2个子网,需要将两台路由器通过以太网链路连接在一起并进行适当的配置,以实现这4个子网之间的互联互通。为了在未来每个校园区域扩充子网数量的时候,管理员不需要同时更改路由器的配置,计划使用RIP路由协议实现子网之间的互通。 【需求分析】 两台路由器通过快速以太网端口连接在一起,每个路由器上设置2个Loopback端口模拟子网,在所有端口运行RIP路由协议,实现所有子网间的互通。 【实验拓扑】 【实验设备】

路由器2台 【预备知识】 路由器的工作原理和基本配置方法,距离矢量路由协议,RIP工作原理和配置方法 【实验原理】 RIP(Routing Information Protocols,路由信息协议)是应用较早、使用较普遍的IGP(Interior Gateway Protocol,内部网关协议),适用于小型同类网络,是典型的距离矢量(distance-vector)协议。 RIP把每经过一个路由器称为经过了一跳,而每经过一跳,RIP 就会将他的度量值(metric)加1,这样的话,跳数越多的则路径越长,而RIP会优先选择一条到达目标网络跳数少的路径,他支持的最大跳数是15跳,超过则被认为是不可达。 RIP在构造路由表时会使用到3种计时器:更新计时器、无效计时器、刷新计时器。它让每台路由器周期性地向每个相邻的邻居发送完整的路由表。路由表包括每个网络或子网的信息,以及与之相关的度量值。 【实验步骤】 第一步:设计拓扑结构 请查看《limp学生使用指导》 第二步:配置路由器的名称、接口IP地址 进入limp系统的实验操作界面,选择第一个路由器点击登录,进入路由器的命令行控制窗口,在窗口中按一下回车键。 Ruijie>en

实验4 基本静态路由配置 【实验目的:】 1、根据指定的要求对地址空间划分子网。 2、为接口分配适当的地址,并进行记录。 3、根据拓扑图进行网络布线。 4、清除启动配置并将路由器重新加载为默认状态。 5、在路由器上执行基本配置任务。 6、配置并激活串行接口和以太网接口。 7、确定适当的静态路由、总结路由和默认路由。 8、测试并校验配置。 【实验预备知识】: 复习理论课讲解的静态路由配置过程及相关命令。【实验拓扑图】: 地址表

【实验要求】: 1、复习相关路由器方面的知识。 2、熟悉相关工具软件的使用方法。 【实验场景】: 在本次实验练习中,您将得到一个网络地址,您必须对其进行子网划分以便完成如拓扑结构图所示的网络编址。连接到ISP 路由器的LAN 编址和HQ 与ISP 路由器之间的链路已经完成。但还需要配置静态路由以便非直连网络中的主机能够彼此通信。 【实验内容】: 任务1:对地址空间划分子网。 步骤1:研究网络要求。 连接到ISP 路由器的LAN 编址和HQ 与ISP 路由器之间的链路已经完成。在您的网络设计中,您可以使用192.168.2.0/24 地址空间。请对该网络进行子网划分,以提供足够的IP 地址来支持60 台主机。 步骤2:创建网络设计时请思考以下问题: 需要将 192.168.2.0/24 网络划分为多少个子网?4 这些子网的网络地址分别是什么? 子网0:192.168.2.0 子网1:192.168.2.64 子网2:192.168.2.128 子网3:192.168.2.192 这些网络以点分十进制格式表示的子网掩码是什么? 255.255.255.192 以斜杠格式表示的网络子网掩码是什么? /26 每个子网可支持多少台主机? 62 步骤3:为拓扑图分配子网地址。 1. 将子网1 分配给连接到HQ 的LAN。 2. 将子网2 分配给HQ 和BRANCH 之间的WAN 链路。 3. 将子网3 分配给连接到BRANCH 的LAN。 4. 子网0 用于供将来扩展。 任务2:确定接口地址。 步骤1:为设备接口分配适当的地址。 1. 将子网1 中第一个有效主机地址分配给HQ 上的LAN 接口。 2. 将子网1 中最后一个有效主机地址分配给PC2。 3. 将子网2 中第一个有效主机地址分配给BRANCH 上的WAN 接 口。 4. 将子网2 中第二个有效主机地址分配给HQ 上的WAN 接口。 5. 将子网3 中第一个有效主机地址分配给BRANCH 的LAN 接口。 6. 将子网 3 中最后一个有效主机地址分配给 PC1。 步骤 2:将要使用的地址记录在拓扑图下方的表格中。

路由器防火墙功能应用实例 企业用户使用路由器共享上网,常常需要对内网计算机的上网权限进行限制,如限制某些计算机不能上网,限制某些计算机可以收发邮件但是不可以浏览网页,限制计算机不能访问某个站点,而一些计算机有高级权限,不受任何限制。路由器具有防火墙功能,功能可以灵活组合成一系列控制规则,形成完整的控制策略,有效管理员工上网,能方便您对局域网中的计算机进行进一步管理。“数据包过滤”功能可以控制局域网中计算机对互联网上某些网站的访问;“MAC地址过滤”是通过MAC地址过滤来控制局域网中计算机对Internet的访问;“域名过滤”可以限制局域网中的计算机对某些网站的访问。 下面以TL-R490路由器为例,说明设置的方法。局域网内有8台计算机,计算机1(IP:192.168.1.2)不能上网,计算机2(IP:192.168.1.3)可以收发邮件但是不可以浏览网页,计算机3(IP:192.168.1.4)不能访问这个站点(219.134.132.61),计算机4(IP:192.168.1.5)不可以收发邮件但是可以浏览网页,其他计算机不受任何限制。以下是通过数据包过滤的方式对访问互联网的权限进行设置,因为对于其他的计算机是不做任何限制,所以把缺省过滤规则设置为允许通过;如果不允许其他计算机上网,那么应该把缺省过滤规则设为禁止通过(当然你的IP过滤条目的操作方法应该是允许通过的):

上面的第一条条目的目的是让计算机都能够通过DNS服务器解释到某个域名的IP地址,这样电脑才能够正常连接,当然本例不添加也行,因为默认规则是允许通过。在缺省过滤规则是禁止通过的情形下这个条目是一定要添加上去。 对于限制某些计算机不能上网的情况,除了上面介绍的“数据包过滤”设置外,还可以通过“MAC地址过滤”方式实现。 端口服务对应表:FTP--21 ,HTTP(浏览网页)---80,SMTP(发送邮件)---25,POP(接收邮件)----110,DNS(域名服务)--------53。 问:路由器配置指南 答:对路由器进行基本配置,使电脑通过路由器实现共享上网,过程相对来说比较容易实现。这篇文档下面的内容,主要讲述如下几部分: 1,收集并判断信息,为配置路由器做准备; 2,进入路由器管理界面,对路由器进行配置; 3,配置过程简单的故障定位排除;

配置OSPF路由协议 【实验目的】 在继续学习路由器工作原理、应用特点和配置方法的基础上,掌握直连路由、静态路由和动态路由的特点。同时,结合RIP路由协议的配置,学习OSPF路由协议的配置方法。同时,通过对RIP和OSPF 工作原理的对比,掌握距离矢量路由协议和链路状态路由协议的应用特点。 【实验要求】 (1)熟悉动态路由与静态路由之间的区别。 (2)掌握RIP和OSPF在工作原理上的区别。 (3)掌握OSPF路由协议的配置方法。 (4)掌握OSPF路由协议信息的查看方法。 (5)了解OSPF路由协议的应用特点。 【背景描述】 为了使本实验更贴近于实际应用,特别设计了如下图所示的网络拓扑结构。互连设备的每个端口分配了具有32为掩码的IP地址(子网掩码为255.255.255.252),以保证连接设备的网段只有两个IP地址。在该实验中还使用了一台3层交换机,它不但像路由器一样可以实现RIP协议,而且可以创建VLAN,并实现不同VLAN之间的路由管理。例如,我们可以在Switch-L3上创建一个VLAN10并为其分配一个172.16.1.1/24的IP地址,该VLAN的IP地址将作为加入VLAN10的所有主机的网关地址。PC1通过FastEthernet 0/2端口与Switch-L3连接。PC2连接到路由器Router-B的FastEthernet 0/1端口。【实验拓扑】 【实验设备】 S3760交换机 1台 R10(路由器) 2台 V35线缆 1条 PC 2台 直连线或交叉线 2台 【预备知识】 路由器基本配置、OSPF的工作原理及配置。 【技术原理】

OSPF路由协议是一种典型的链路状态协议,一般用于同一个路由域内。在这里,路由域是指一个自治系统(Autonomous System,AS)。AS是指一组通过统一的路由策略或路由协议互相交换路由信息的网络,在本实验中我们可以把一个AS域看成由若干个OSPF区域(Area)所组成的大的自治系统,也通常叫做OSPF路由域(Routing Domain)。OSPF做为典型的IGP(Interior Gateway Protocol,内部网关协议)路由协议,它是运行在一个AS内部的路由协议。在这个AS中,所有的OSPF路由器都维护一个相同的AS数据库,该数据库中存放的是该路由域(AS)中相应链路的状态信息,OSPF路由器正式通过这个数据库计算出OSPF路由表的。 OSPF路由协议是基于TCP/IP协议体系而开发的,即OSPF for IP,也就是说它是工作在TCP/IP网络中的。作为一种链路状态路由协议,OSPF将链路状态广播数据包(Link StateAdvertisement,LSA)传送给某一区域内的所有路由器,这一点与距离矢量路由协议(如RIP)不同。运行距离矢量路由协议的路由器是将部分或全部的路由表传递给与其相邻的路由器。OSPF算法通过考虑网络的规模、扩展性、自我恢复能力等高级特性来进一步提高了网络的整体健壮性。OSPF具有如下特点: ●可适应大规模的网络; ●路由变化收敛速度快; ●无路由自环; ●支持可变长子网掩码(VLSM); ●支持等值路由; ●支持区域划分; ●提供路由分级管理; ●支持验证; ●支持以组播地址发送协议报文; OSPF可以运行在结构复杂的大型网络中,本实验主要实现OSPF在单区域的点对点网络中的配置。在点对点网络中,两个路由器使用Hello协议自动建立相邻关系,这里没有指定路由器(DR)和备份指定路由器(BDR)的选举过程,因为点对点网络中只有两个路由器,不存在指定路由器(DR)和备份指定路由器(BDR)。所有OSPF数据包通过224.0.0.5组播地址来发送。 OSPF路由协议的配置命令为: (1)在全局配置模式下启动OSPF: RSR10(config)#router ospf process-id 像其他的路由协议一样,要允许OSPF的运行,首先要建立OSPF进程处理号,利用命令router ospf process-id在端口上启动OSPF协议。其中process-id(进程号)是用来在这个路由器接口上启动的OSPF 的唯一标识。process-id可以作为识别在一台路由器上是否运行着多个OSPF进程的依据。process-id的取值范围为1~65535。一个路由器上的每个接口都可以选择不同的process-id。但一般来说,不推荐在路由器上运行多个OSPF,因为多个会有拓扑数据库,给路由器带来额外的负担。 (2)发布OSPF的网络号和指定端口所在区域的具体命令格式如下所示: RSR10(config)#network address wildcard area area-id · address wildcard:表示运行OSPF端口所在网段地址以及相应的子网掩码的反码。例如,255.255.255.0的反码为0.0.0.255,255.255.255.252的反码为。0.0.0.3等。