大众媒体新媒体外文翻译文献综述(文档含中英文对照即英文原文和中文翻译)

微信公众号后台设计

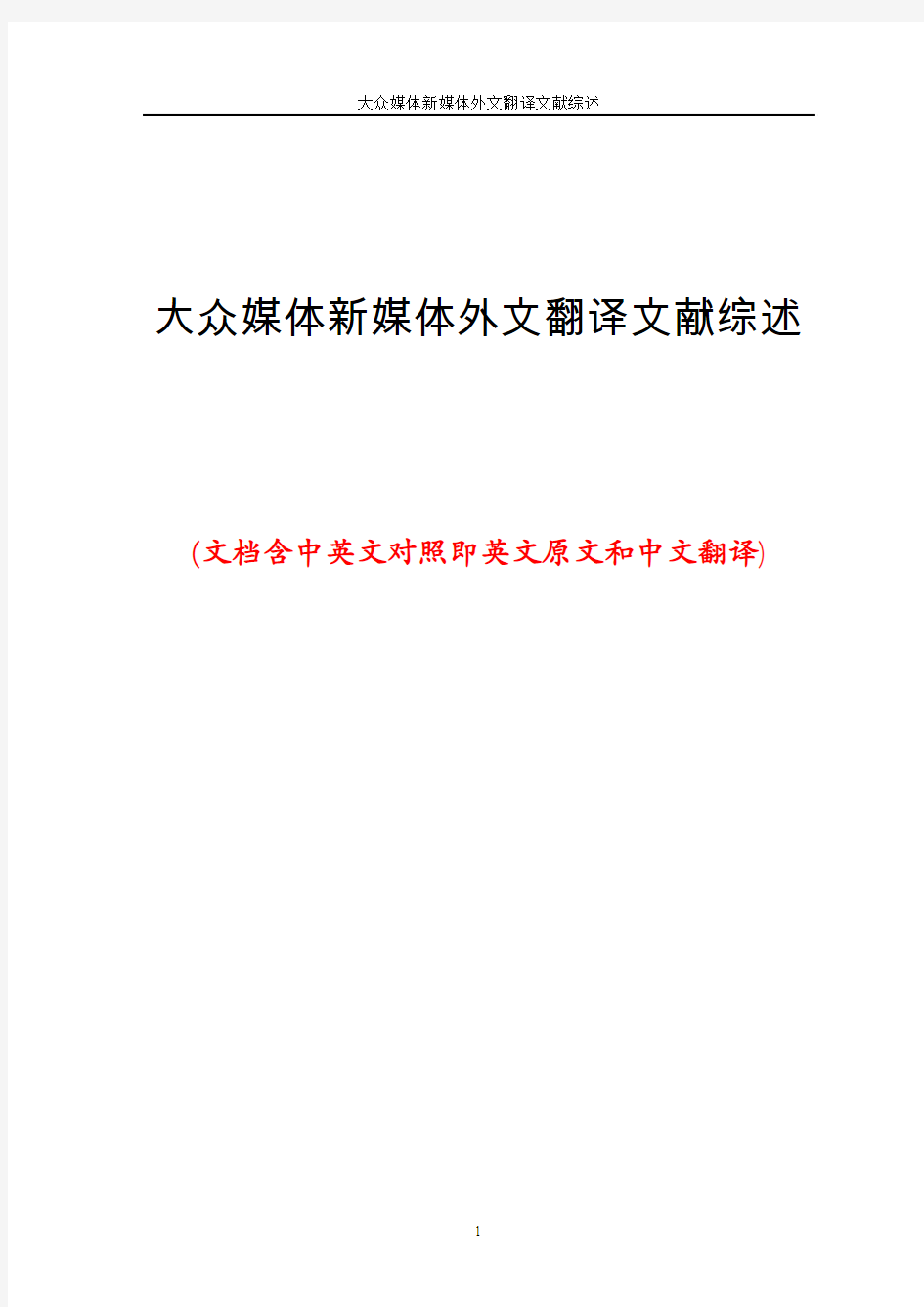

下面来介绍一下本系统的总体设计思路。

1 总体结构

首先是结构图如图5-1-1所示。

图5-1-1 总体结构图

1.1 功能分配

通过对上面功能需求的分析总结得出,各项功能需求的实现同各块程序的分配关系如表5-1-2所示。

表5-1-2 功能分配表

2 数据结构设计

数据结构是代码实现的先决条件,一个良好的数据设计可以使各部分功能实现起来更加轻松。

2.1 逻辑结构设计

数据库的逻辑设计是将各局部的结构图进行分解、合并后重新组织起来形成数据库全局逻辑结构,包括所确定的关键字和属性、重新确定的记录结构、所建立的各个数据之间的相互关系。根据本系统需求分析,系统的数据库包括了身份验证、管理员身份、用户身份、数据同居和论坛检索等几个部分。

2.2 物理结构设计

此处只列举出部分数据库表的设计数据结构和程序关系

数据结构为关系型数据库,所以,在程序中可以通过标准的SQL语句与数据结构进行交互,交互过程中采用通用的数据库访问接口。为了保持良好的程序架构,对数据库访问采用DAO设计模式实现,提高维护性及扩展性。物理数据结构主要用于各模块之间信息的传递,借口传递的信息将是以数据结构封装了得数据,以参数传递或返回值的形式在各模块之间传输。

3 运行设计

运行设计包括运行模块组合、运行控制和运行时间。

3.1 运行模块组合

本程序主要是以一个网页为模块,一般一个网页完成一个特定的功能,主网页通过打开另一个子网页来实现各个模块之间不同的功能的连接和组合。各个模块之间相对独立,程序的可移植性好。各个模块之间主要以传递数据项的引用来实现模块之间的合作和数据共享。运行控制

只要符合操作说明书,用户可以自由控制,不额外限定用户输入,异常程序内部进行处理,给出相应的提示信息。

3.2 运行时间

由用户决定,但每次操作的响应时间上限控制在3s以内

4 出错处理设计

我认为,只要是人做出来的系统是不可能没有出错的时候,更何况是我这样刚毕业的新手。所以我还设计了出错处理,主要是对我能想到的可能出现的错误或者说bug进行的分析和处理。

4.1 数据库连接错误

这类错误主要是数据库设置不正确引起的,我们只要取消本次操作,提醒维护人员自己检查数据库问题即可。

4.2 输入错误

主要是用户输入不规范造成的,我们在尽量减少用户出错的条件的情况下对用户进行提醒,然后再次操作。

4.3 乱码

主要发生在提交汉字信息的情况下,这是我们只需要对提交的汉字从新进行编码即可。

4.4 操作错误

对于用户的不正当操作,有可能是程序发生错误。我们主要是种植操作,并提醒用户种植的原因和操作规范。

4.5 不可预知错误

程序也会有一些我们无法预知或没有考虑完全的错误,我们对此不可能做出完全的异常处理,为了保证数据的安全,要经常对数据库进行备份。然后犯规错误信息,以逐步完善程序。

5 安全保密设计

5.1 系统安全

常见的系统安全有网络蠕虫侵害,系统漏洞与补丁,以及客户信息丢失等。应对知识库进行安全的开发与管理。以及定时发布安全信息警告。常用的系统安全措施有:

1.安装安全工具,在使用论坛时,一定要为电脑安装安全工具,同时把效验

码放到安全的地方,以便日后对系统进行检查。

2.配置防火墙对网络进行预防。

3.根据CERT的UNIX/NT配置指南检查系统的安全性。CERT的UNIX/NT配置指

南可以帮助你检查系统中容易被入侵者利用的配置问题。

5.2 数据安全

数据安全主要包括以下几个方面:

1.对数据用户进行身份鉴别。

2.访问主体、访问对象的控制策略和实现方法。

3.数据加密方法。

6 维护设计

A.基础数据维护:对于一些基础数据,安排管理员进行维护

B.数据库备份和恢复:利用Navicat for MySQL自身提供的备份和恢复功能实

现。

C.系统升级维护:根据用户使用效果调查表,筛选用户提出的功能要求,对

于合理的要求予以采纳,并安排人员对系统进行修改和完善。

D.定期建立数据库备份,一旦服务器数据库被破坏,可以使用最近的一份数

据库副本进行还原。

E.为防止服务器故障,预备另外一台服务器,主要主服务器出现故障,可以

迅速启动预备服务器运行系统。

F.恢复及再启动技术说明将使用的恢复再启动技术,使软件从故障点恢复执

行或使软件从头开始重新运行的方法。

WeChat public No. background design

1 system design

To introduce the following design ideas of the system.

1.1 overall structure

The first is the structure diagram as shown in figure 5-1-1.

Figure 5-1-1 schematic structure

1.2 distribution function

Through the analysis of the functional requirements of the above are summarized, the functional requirements to achieve table 5-1-2 shown with each block distribution relationship.

Table 5-1-2 function allocation table

2 data structure design

Data structure is the code to achieve the prerequisites, a good data design can make the function of each part can be more easily.

2.1 Logical structure design

Logic design of the database is decomposition, merger and re organized into global database logic structure of the various parts of the structure, including the relationship between the determined keywords and attributes, to determine the record structure, the establishment of various data. According to the system demand analysis, system database includes authentication, administrator, user identity, cohabitation data and forum retrieval several parts.

2.2 Physical structure design

Here only to enumerate part of the design of data structure and program database tablerelationship

Data structure for the relational database, so in the program can interact via standard SQL statements and data structure, interaction process in the general database access interface.In order to maintain a good program structure, access to the database using DAO designmode, improve the maintainability and scalability. Physical structure of the data is mainly used for the information transfer between each module, an excuse to deliver the information will be encapsulated in the data structure of terrible data, to pass parameters or return values of transmission between the modules.

3 Operation design

The operation design includes the operation module combination, operation control and operation time.

3.1 operation module

This procedure is mainly to a web page module, general a web page complete a specific function, the main page through open another sub page to realize each module between different functional connections and combinations. Each module is independent, programportability. Each module between the main reference to the data item to achieve data sharingand cooperation between modules. Operation control

As long as it meets the operating instructions, the user can control the free, no extra limited user input, internal program exception processing are the corresponding message.

3.2 Run time

The decision by the user, but the response time limit of each operation within 3S.

4 Design of the error

I believe that as long as people make it out to the system is not possible without error when, not to mention I just graduated from the novice. So I designed the error handling, mainly is to I can think of possible error or bug analysis and processing.

4.1 database connection error

This type of error is mainly database settings incorrect caused, we just cancel the operation remind maintenance personnel to check their database can be.

4.2 input error

Is mainly user input caused by irregular, we in minimizing the error to the user for reminding a user, and then retry the operation again.

4.3 Garbled

Mainly occurs in the case of information submitted Chinese characters, this is we only need tosubmit the code to the new Chinese characters.

4.4 Operation error

The improper operation of the user, there may be an error program. We are planting, reasonsand operating rules and alerts the user of the plant.

4.5 unpredictable error

Procedures will be some we can not predict or not considered completely wrong, we this could make a complete exception handling, often make a backup copy of the database to ensure data security. Then foul error information, in order to gradually improve the program.

5 Security design

5.1 system security

Common system security network worm infringement, system vulnerabilities and patches, and the loss of customer information etc.. To deal with the knowledge base for the development and management of safety. Safety warning information and timed release. System securitymeasures are commonly used:

installation security tools, in the use of the forum, be sure to install security tools for computer, at the same time, the checksum into a safe place, for the future of the system are examined.

configure the firewall to network prevention.

according to the UNIX/NT security configuration guide inspection system of CERT. UNIX/NT configuration guide CERT can help you to check the system configuration to intruders use.

5.2 data security

Data security mainly includes the following several aspects:

of the data user identification.

the main access control strategy and realization method of access object.

data encryption method.

6 maintenance design

A. basic data maintenance: for some of the basic data, arrange the maintenance administrator

B. database backup and recovery: using Navicat for MySQL to provide its backup and recovery functions.

C. system upgrade and maintenance: according to the user the use effectiveness questionnaire, screening the user functional requirements, for the reasonable requirements should be adopted, and arrange to amend and perfect the system.

D. regular establishment of database backup, once the database server is destroyed, can use a recent copy of the database to restore.

E. in order to prevent the server failure, prepare another one server, the main server

中等分辨率制备分离的 快速色谱技术 W. Clark Still,* Michael K a h n , and Abhijit Mitra Departm(7nt o/ Chemistry, Columbia Uniuersity,1Veu York, Neu; York 10027 ReceiLied January 26, 1978 我们希望找到一种简单的吸附色谱技术用于有机化合物的常规净化。这种技术是适于传统的有机物大规模制备分离,该技术需使用长柱色谱法。尽管这种技术得到的效果非常好,但是其需要消耗大量的时间,并且由于频带拖尾经常出现低复原率。当分离的样本剂量大于1或者2g时,这些问题显得更加突出。近年来,几种制备系统已经进行了改进,能将分离时间减少到1-3h,并允许各成分的分辨率ΔR f≥(使用薄层色谱分析进行分析)。在这些方法中,在我们的实验室中,媒介压力色谱法1和短柱色谱法2是最成功的。最近,我们发现一种可以将分离速度大幅度提升的技术,可用于反应产物的常规提纯,我们将这种技术称为急骤色谱法。虽然这种技术的分辨率只是中等(ΔR f≥),而且构建这个系统花费非常低,并且能在10-15min内分离重量在的样本。4 急骤色谱法是以空气压力驱动的混合介质压力以及短柱色谱法为基础,专门针对快速分离,介质压力以及短柱色谱已经进行了优化。优化实验是在一组标准条件5下进行的,优化实验使用苯甲醇作为样本,放在一个20mm*5in.的硅胶柱60内,使用Tracor 970紫外检测器监测圆柱的输出。分辨率通过持续时间(r)和峰宽(w,w/2)的比率进行测定的(Figure 1),结果如图2-4所示,图2-4分别放映分辨率随着硅胶颗粒大小、洗脱液流速和样本大小的变化。

流动的:一个快速的,多平台的开放源码的同步化多媒体整合语言唱机Dick C.A. Bulterman, Jack Jansen, Kleanthis Kleanthous, Kees Blom and Daniel Benden CWI: Centrum voor Wiskunde en Informatica Kruislaan 413 1098 SJ Amsterdam, The Netherlands +31 20 592 43 00 Dick.Bulterman@cwi.nl 摘要: 本文概述了一个出现在早期的流动性的同步化多媒体唱机。不同于其它同步化的实现,早期的播放器是一个可重组的同步化引擎,可以定制作为一个实验媒体播放器的核心。同步化唱机是一个引用了同步化多媒体引擎并可以集成在一个广泛的媒体播放器的项目。本文是以我们要创造一个新的同步化引擎为动机的综述开始的。然后论述的是早期媒体播放器的核心架构(包括可扩展性,播放器自定义的集成装置)。我们以一个关于我们在windows,Mac,Linux版本应用于台式机以及PDA设备上实施流动性例子的体验的讨论结束。 类别和主题描述符: H.5.2 多媒体的信息系统。 H.5.4 超级文本/超级媒体。 一般词汇: 试验,性能,验证。 关键词: 同步化多媒体整合语言,唱机,公开源代码,演示。 1.动机: 早期公开的同步化媒体播放器是一个非常有特色的公开源代码的同步化 2.0播放器,它以研究团体的意图被使用(在我们的研究团体内外)目的是为了研究项目的团体在需要源代码的时候可以访问生产特性的同步化播放器的网站。它也被用作一个独立的不需要专有的媒体格式的同步化播放器使用,播放器支持一系列同步化2.0配置文件(包括台式机和移动的配置)可以被分配利用在Linux,Macintosh,windows系统的台式机,PDA设备和掌上电脑。 同时现存的几个同步化播放器,包括网络视频播放软件,IE浏览器,小型同步化播放器, GRiNS ,X- GRiNS ,以及各种各样专有移动设备,我们发展流动性唱机有三个原因: 准许制作数字以及个人或者课堂使用中的的全部硬拷贝即时没有提供拷贝权限或者商业性的利益分摊,而且在第一页有这种拷贝的注意事项。服务器上有关于复制以及翻版的分发列表的通知。需要事先明确具体的许可权以及费用。 'MM’04, October 10-16, 2004, New Y ork, New Y ork, USA. Copyright 2004 ACM 1-58113-893-8/04/0010...$5.00. 现有的同步化播放器没有提供一个完整同步化2.0播放器的正确实现。早期的播放器所有的同步化工具,是以同步化2.0语言的属性为基础加上扩展功能能够支持高级的动画以及规范可移动设备以3GPP/PSS-6同步化使用. 所有的同步化播放器都是针对商业SMIL表达专有媒介。早期的播发器使用开源的媒体解码器和开源的网络传输协议,以便播放器可以轻松定制广泛的使用范围的研究计划。 我们的目标是建立一个鼓励发展类似的多媒体研究输出的平台,,我们期望的是一个标准的基线播放器的供给,其他研究人员和开发机构可以集中精力到基线播放器的集成扩展(从新媒体的解码器或新的网络控制算法任何一个中)。这些扩展可以在其它的平台上被共享。 在2004年中期,与螺旋形客户机对照,同时移动到一个GPL核心,早期的播放器支持一个广阔的范围的同步化应用指标构架,它提供了一个准确实现的更完整的同步化语言,它在低资源配置下提供了更好的性能,提供了更多可扩展的媒体播放器架构。它也提供了一个包含所有媒体解码作为部分开放的客户基础。

文献综述怎么写 1) 什么是文献综述? 文献综述是研究者在其提前阅读过某一主题的文献后,经过理解、整理、融会贯通,综合分析和评价而组成的一种不同于研究论文的文体。 2) 文献综述的写作要求 1、文献综述的格式 文献综述的格式与一般研究性论文的格式有所不同。这是因为研究性的论文注重研究的方法和结果,而文献综述介绍与主题有关的详细资料、动态、进展、展望以及对以上方面的评述。因此文献综述的格式相对多样,但总的来说,一般都包含以下四部分:即前言、主题、总结和参考文献。撰写文献综述时可按这四部分拟写提纲,再根据提纲进行撰写工作。 前言,要用简明扼要的文字说明写作的目的、必要性、有关概念的定义,综述的范围,阐述有关问题的现状和动态,以及目前对主要问题争论的焦点等。前言一般200-300字为宜,不宜超过500字。 正文,是综述的重点,写法上没有固定的格式,只要能较好地表达综合的内容,作者可创造性采用诸多形式。正文主要包括论据和论证两个部分,通过提出问题、分析问题和解决问题,比较不同学者对同一问题的看法及其理论依据,进一步阐明问题的来龙去脉和作者自己的见解。当然,作者也可从问题发生的历史背景、目前现状、发展方向等提出文献的不同观点。正文部分可根据内容的多少可分为若干个小标题分别论述。 小结,是结综述正文部分作扼要的总结,作者应对各种观点进行综合评价,提出自己的看法,指出存在的问题及今后发展的方向和展望。内容单纯的综述也可不写小结。 参考文献,是综述的重要组成部分。一般参考文献的多少可体现作者阅读文献的广度和深度。对综述类论文参考文献的数量不同杂志有不同的要求,一般以30条以内为宜,以最近3-5年内的最新文献为主。 2、文献综述规定 1. 为了使选题报告有较充分的依据,要求硕士研究生在论文开题之前作文献综述。 2. 在文献综述时,研究生应系统地查阅与自己的研究方向有关的国内外文献。通常阅读文献不少于30篇,且文献搜集要客观全面 3. 在文献综述中,研究生应说明自己研究方向的发展历史,前人的主要研究成果,存在的问题及发展趋势等。 4. 文献综述要条理清晰,文字通顺简练。 5. 资料运用恰当、合理。文献引用用方括号[ ]括起来置于引用词的右上角。 6. 文献综述中要有自己的观点和见解。不能混淆作者与文献的观点。鼓励研究生多发现问题、多提出问题、并指出分析、解决问题的可能途径,针对性强。 7. 文献综述不少于3000字。 3、注意事项 ⒈搜集文献应尽量全。掌握全面、大量的文献资料是写好综述的前提,否则,随便搜集一点资料就动手撰写是不可能写出好的综述。 ⒉注意引用文献的代表性、可靠性和科学性。在搜集到的文献中可能出现观点雷同,有的文献在可靠性及科学性方面存在着差异,因此在引用文献时应注意选用代表性、可靠性和科学性较好的文献。 ⒊引用文献要忠实文献内容。由于文献综述有作者自己的评论分析,因此在撰写时应分清作者的观点和文献的内容,不能篡改文献的内容。引用文献不过多。文献综述的作者引用间接文献的现象时有所见。如果综述作者从他人引用的参考文献转引过来,这些文献在他人

云计算——新兴的计算技术 摘要:云计算是涉及通过互联网提供托管服务的总称。这些服务大致分为三类:基础设施即服务(IaaS)、平台即服务(PaaS)和软件即服务(SaaS)。云计算这个名字的灵感来自于云符号经常用来代表在互联网上流程图和图表。这是在继主机计算、个人电脑计算、客户端服务器计算和Web计算之后的第五代计算技术。本文将围绕云计算进行讨论。 关键词:云计算,IaaS(基础设施即服务),PaaS的(平台即服务),SaaS(软件即服务) 1引言 云服务有三个鲜明的特点区别于传统的主机服务模式,它们分别是:云服务的出售通常按分钟或小时收取费用;云服务是有弹性的,一个用户可以在不同的时间拥有可多可少的服务;云服务完全由供应商托管(消费者只需要通过个人电脑和互联网就可以使用)。虚拟化的重大创新、分布式计算的发展,以及高速互联网的建设和经济的衰落,都加速了对云计算的兴趣。 云可以是私有的或公有的。公有云向互联网上的任何人销售(目前,亚马逊的网络服务是最大的公有云服务提供商)。私有云是一个专有网络或数据中心,向一部分人提供托管服务。当服务提供商使用公有云资源来创建自己的私有云,这样的结果被称为虚拟化的私有云。私有云或公共云的云计算目标是提供方便的、可扩展的计算资源和IT服务[1]。 2云计算的优势 云计算具有的优势是什么? (a)最小化的资本开支 (b)位置和设备独立性 答案:供应商的视角:申请厂商更容易吸引新客户。 (a)提供最低成本的方法和配套应用; (b)能够使用商品服务器和存储硬件; 3云计算的障碍 从客户的视角来看,云计算的障碍有: (a)数据安全; (b)很多客户不希望他们的数据迁移到可以信任的“云”上; (c)数据必须进行本地保留; (d)延迟; (e)云可以走多少毫秒; (f)不是实时应用的理想选择; (g)应用程序可用性; (h)无法通过现有的传统应用进行切换; (i)等效的云应用不存在; 总结,并非所有的应用程序都要工作在公共云之上。

中英文资料外文翻译文献 J2EE开发框架 Java2企业版为中间件领域思想的统一上发挥了很大的作用。比如,J2EE为分布式事务管理、目录服务和消息服务提供了一套标准的编程接口。J2EE的基础——Java2标准版(J2SE) ,成功地为Java提供了一套访问关系数据库的标准。 但是,就像本文中“J2EE缺乏对编程的支持”提到的一样,J2EE这个平台没有能够提供一个令人满意的应用程序编程模型。Sun公司和一些大的应用服务器供应商都想用开发工具来降低J2EE开发的复杂性,但是这些工具没有其他的JA V A 开发工具优秀,后者有先进的重构工具,和.NET平台相比,J2EE的工具支持显得很逊色。 很多J2EE开发工具自动产生的代码像这些工具本身同样复杂。在开源社区很多小型J2EE开发者选择了另外一种开发方式——一些可以降低J2EE开发难度的开发框架,较为流行的比如:Struts, Hibernate, 和Spring Framework,他们当今很多J2EE项目种扮演着重要角色。 为什么要采用框架? 框架是一由一些类组成,正式这些类为应用程序提供了一个可重用的设计――或者我们经常提到的——应用程序种的一层。应用程序代码访问类库从而执行任务,而框架是调用应用程序代码,从而管理程序的流程。这就是经常说道的好莱坞原则:“不要试图联系我们,我们到时候自会通知你。”开发者写的程序在运行时由框架调用。 设计一个在各种未知背景下都可以使用的框架是很有挑战性的。框架很适合在复杂的J2EE开发中使用,它可以为开发者提供一个简单易用的模型。采用一个经过良好设计的开源框架有很多好处:

1、在好的框架下,开发者只需要写一些必须的代码;他们不需要直接接触底层的API。这一点很重要。 2、经过良好设计的框架可以为程序提供清晰的结构并且提高程序的内聚性。好清晰的结构使得其他人可以更容易加入项目。 3、一个容易使用的框架可以通过一些例子和文档为用户提供最佳实践。 4、采用成功的框架的代码比自己的代码容易测试 5、框架只有提供了一些值得使用的功能才会变得流行。J2EE工程只有真正需要框架的时候才会用它,而自己的框架并不是这样,后者是处于统治地位的。 J2EE本身也提供了一些框架。比如,Enterprise Java-Beans (EJB) container 或者Servlet engine,二者都运用了“ 采用了好莱坞原则”这个思想,并采用运行时调用来管理对象。像Struts这些开源web应用框架正式建立在这两个框架的基础上的,本文讨论的重点也是像Struts这样建立在J2EE上的框架,他们为开发者提供了更为简单的模型,和其他的一些好处。 开源框架的出现 很多大型的J2EE项目都用自己的内部框架来隐藏平台的复杂性,直到最近人们才逐渐发现一些在很多项目中都存在的共有的难题,这些难题都可以由一个较为统一的解决方案来解决。而有的框架正好可以充当这些问题的解决方案。现在有种很明显的趋势:与从前的内部框架相比,这些框架将成为这些难题的更加“标准化”的解决方案。 J2EE平台的日益成熟是这些框架流行的一个原因。开发者知道有些地方是J2EE的标准API无能为力的,倚他们的经验来看,要弥补这个缺陷是很困难的。于此同时,一些优秀的开源框架可供使用,它们提供了极为丰富的技术文档,在它们背后还有一个专业的团队做支持,并且一切都是免费的。 Struts 在web应用程序产生的那时就有了开源框架。在1999-2000年,开发者们意识到JSP“Model1”的缺陷,JSP中充斥着请求处理代码和静态数据模板,这意味着你不得不把业务逻辑和复杂的HTML以及其他的标签混到一起。那个时候

New technique of the computer network Abstract The 21 century is an ages of the information economy, being the computer network technique of representative techniques this ages, will be at very fast speed develop soon in continuously creatively, and will go deep into the people's work, life and study. Therefore, control this technique and then seem to be more to deliver the importance. Now I mainly introduce the new technique of a few networks in actuality live of application. keywords Internet Network System Digital Certificates Grid Storage 1. Foreword Internet turns 36, still a work in progress Thirty-six years after computer scientists at UCLA linked two bulky computers using a 15-foot gray cable, testing a new way for exchanging data over networks, what would ultimately become the Internet remains a work in progress. University researchers are experimenting with ways to increase its capacity and speed. Programmers are trying to imbue Web pages with intelligence. And work is underway to re-engineer the network to reduce Spam (junk mail) and security troubles. All the while threats loom: Critics warn that commercial, legal and political pressures could hinder the types of innovations that made the Internet what it is today. Stephen Crocker and Vinton Cerf were among the graduate students who joined UCLA professor Len Klein rock in an engineering lab on Sept. 2, 1969, as bits of meaningless test data flowed silently between the two computers. By January, three other "nodes" joined the fledgling network.

新媒体概论复习资料一、名词解释 媒介环境媒介环境是指大众传播机构在运作管理中所呈现出来的一种整体气氛是由大 众传播活动全体参与者的行为方式聚合后形成的一种习惯模式。 新媒体新媒体是相对于传统媒体而言的是报刊、广播、电视等传统媒体以后发展起来的新的媒体形态是利用数字技术、网络技术通过互联网、无线通信网、卫星等渠道 以及电脑、手机、数字电视机等终端向用户提供信息和娱乐服务的传播形态。严格地说新媒体应该称为数字化新媒体。 拟态环境“拟态环境”也就是我们所说的信息环境它并不是现实环境‘镜子式’的再现而是传播媒介通过对象征性事件或信息进行选择和加工、重新加以结构化以后向人们提示的环境。 公民新闻公民、非专业新闻传播者通过大众媒体、个人通讯工具向社会发布自己在 特殊时空中得到或掌握的新近发生的特殊的、重要的信息。 数字鸿沟“数字鸿沟”又称为信息鸿沟,即“信息富有者和信息贫困者之间的鸿沟”,由于信息和通信技术的全球发展和应用造成或拉大的国与国之间以及国家内部群体之间的差距。 公共领域公共领域是指的是介乎于国家与社会即国家所不能触及的私人或民间活动范围之间、公民参与公共事务的地方它凸显了公民在政治过程中的互动。 网络暴力是指网名在网络上的暴力行为是社会暴力在网络上的延伸。 门户网站所谓门户网站是指提供某类综合性互联网信息资源并提供有关信息服务的应用系统。门户网站最初提供搜索引擎、目录服务。由于市场竞争日益激烈门户网站不得不快速地拓展各种新的业务类型希望通过门类众多的业务来吸引和留住互联网用户以至于目前门户网站的业务包罗万象成为网络世界的“百货商场”或“网络超市”。从现在的情况来看门户网站主要提供新闻、搜索引擎、网络接入、聊天室、电子公告牌、

附录一英文文献 Security against Side Channel Attack in Cloud Computing Bhrugu Sevak Abstract--Cloud computing is a word that delivering hosted service over the internet. Cloud computing has been ideate as the next generation architecture of IT enterprise ecause of it’s provides ubiquitous network, cost reducing, flexibility and scalability to users. Now days with the fast growing of cloud computing technology introduces new more vulnerabilities so security is considered to be one of the most critical aspect in clod computing environment due to the confidential and important information stored in the cloud. As per AMAZONE EC2 service case study it is possible to identify the particular target VM(virtual machine) in internal cloud infrastructure and then placed new VM with targeted VM and extract confidential information from targeted VM on same physical machine called as simple side channel attack. This paper introduces how to avert the side channel attack in cloud computing. This is accomplished by using combination of Virtual firewall appliance and randomly encryption decryption (using concept of confusion diffusion) and provide RAS (Reliability, Availability, and Security) of client’s data or information. Keywords--Cloud computing, side channel attack, Amazon EC2 service case study, virtual firewall appliance, randomly encryption decryption. I. INTRODUCTION Cloud computing is a word that delivering hosted service over the internet.

文献翻译 原文 Combining JSP and Servlets The technology of JSP and Servlet is the most important technology which use Java technology to exploit request of server, and it is also the standard which exploit business application .Java developers prefer to use it for a variety of reasons, one of which is already familiar with the Java language for the development of this technology are easy to learn Java to the other is "a preparation, run everywhere" to bring the concept of Web applications, To achieve a "one-prepared everywhere realized." And more importantly, if followed some of the principles of good design, it can be said of separating and content to create high-quality, reusable, easy to maintain and modify the application. For example, if the document in HTML embedded Java code too much (script), will lead the developed application is extremely complex, difficult to read, it is not easy reuse, but also for future maintenance and modification will also cause difficulties. In fact, CSDN the JSP / Servlet forum, can often see some questions, the code is very long, can logic is not very clear, a large number of HTML and Java code mixed together. This is the random development of the defects. Early dynamic pages mainly CGI (Common Gateway Interface, public Gateway Interface) technology, you can use different languages of the CGI programs, such as VB, C / C + + or Delphi, and so on. Though the technology of CGI is developed and powerful, because of difficulties in programming, and low efficiency, modify complex shortcomings, it is gradually being replaced by the trend. Of all the new technology, JSP / Servlet with more efficient and easy to program, more powerful, more secure and has a good portability, they have been many people believe that the future is the most dynamic site of the future development of technology. Similar to CGI, Servlet support request / response model. When a customer submit a request to the server, the server presented the request Servlet, Servlet responsible for handling requests and generate a response, and then gave the server, and then from the server sent to

英文翻译 A comprehensive overview of substations Along with the economic development and the modern industry developments of quick rising, the design of the power supply system become more and more completely and system. Because the quickly increase electricity of factories, it also increases seriously to the dependable index of the economic condition, power supply in quantity. Therefore they need the higher and more perfect request to the power supply. Whether Design reasonable, not only affect directly the base investment and circulate the expenses with have the metal depletion in colour metal, but also will reflect the dependable in power supply and the safe in many facts. In a word, it is close with the economic performance and the safety of the people. The substation is an importance part of the electric power system, it is consisted of the electric appliances equipments and the Transmission and the Distribution. It obtains the electric power from the electric power system, through its function of transformation and assign, transport and safety. Then transport the power to every place with safe, dependable, and economical. As an important part of power’s transport and control, the transformer substation must change the mode of the traditional design and control, then can adapt to the modern electric power system, the development of modern industry and the of trend of the society life. Electric power industry is one of the foundations of national industry and national economic development to industry, it is a coal, oil, natural gas, hydropower, nuclear power, wind power and other energy conversion into electrical energy of the secondary energy industry, it for the other departments of the national economy fast and stable development of the provision of adequate power, and its level of development is a reflection of the country's economic development an important indicator of the level. As the power in the industry and the importance of the national economy, electricity transmission and distribution of electric energy used in these areas is an indispensable component.。Therefore, power transmission and distribution is critical. Substation is to enable superior power plant power plants or power after adjustments to the lower load of books is an important part of power transmission. Operation of its functions, the capacity of a direct impact on the size of the lower load power, thereby affecting the industrial production and power consumption.Substation system if a link failure, the system will protect the part of action. May result in power outages and so on, to the production and living a great disadvantage. Therefore, the substation in the electric power system for the protection of electricity reliability,

新媒体营销外文翻译文献 (文档含英文原文和中文翻译) 译文: 研究微博中承诺和信用对消费者行为倾向的影响 ——基于关系营销的角度 摘要:本研究的目的是探索消费者对企业通过微博进行关系营销的观点。这项研究是以承诺-信用理论以及消费者对企业微博形象、承诺、信用、满意度和社群意识对消费者的行为倾向的研究为基础的。这项研究的成果可以成为企业利用微博进行关系营销的准则。这项研究显示消费者的满意度对承诺、信用、社群意识和消费者的行为倾向具有积极影响。企业形象对承诺和信用的影响是成立的,但对行为倾向的影响需须经由承诺和信用产生中介效果。信用对承诺和社群意识的影响是存在的,但是对行为倾向的影响须经由承诺和社群意识产生中介效果。最后,承诺和社群意识对行为倾向的影响是成立的。 关键词:微博、关系营销、满意度、企业形象、承诺、信用、社群意识、行为倾向 1、引言 当我们在新的经济时代面临着现今的商业环境时,许多企业在短时间内就变成了一个以顾客为中心的企业。为了提高竞争力,企业必须了解他们的顾客,了解顾客的需求,并且通过专项服务满足顾客的需求。随着技术时代环境的改变,企业已经通过信息系统与客

户建立了关系。随着顾客上网历史的增加,企业可以提供给他们更多的产品信息并且在第一时间获得顾客的回复。通过这种方法,客户服务的成本可以降低;企业与客户的关系可以变得稳定;企业与客户之间可以建立更多的联系;企业与客户之间的沟通可以个性化。 基于格朗鲁斯的研究,他认为关系营销意味着企业通过发展、维护和提高与顾客的关系来达到企业的目的。越来越多的企业发展其吸引力来构建自己的形象以留住和吸引新的顾客。因此,一个企业的专业性和企业形象的构建对企业来说是很重要的。一个公司是否可以提供服务或产品以满足客户的需求影响着客户对企业的信任和忠诚度。 基于Web2.0大流行,大众媒体已经覆盖了许多拥有新颖、有趣故事的网站,吸引了更多的公众关注互联网。这些问题对因特网的常用用户来说都不是问题。因特网发展很迅速。近来微博服务供应商例如Facebook、Twitter和Plurk是新闻的热点话题,已经聚集了大量用户。根据市场研究公司的成员尼尔森最近的一份报告,在2008年二月到2009年二月间,Twitter是用户增长速度最快的一个社交网站(从475000个用户到17600000个用户)。它的绝对访客增长率在美国是1382%。在2009年五月,全国用户数量达到37300000,这是一个令人吃惊的数据。博客用户一直在讨论是否微博可以取代博客。因特网用户最关注的是微博是否可以缩短他们与朋友们之间的距离,是否可以帮助他们交到新朋友。然而,商人们最关注的是微博是否可以替代博客变为一个新的营销武器。 博客营销是指不仅让因特网用户变的亲密,也是指需要“可信的”网络发言人的赞语。博客成为值得信赖的网络发言人是由于他们长时间在某些话题上努力花费时间。通过写文章,他们在互联网用户的心中构建了“大师”的形象。结果,即使他们的一个“好”字也对有科技非常强大的影响力。这就是博客营销的有效性。博客的权利:检查实际操作者在博客上的使用对公共关系产生的影响。 对于微博,我们可以在Twitter上看到谷歌。在谷歌在Twitter上的账户建立后,立马就有16000个追随者。现在谷歌在Twitter上的追随者有1670000人。这意味着谷歌每在Twitter上发表一条新闻,1760000个人在下一秒将在互联网或手机短信上被通知。这种传播新闻的速度和范围是令人吃惊的。 再来说说戴尔,一个主要的国际电脑制造商,例如,通过微博的能力来提供信息,特别提供了可以通过短信迅速传递给所有微博用户信息的功能。因为价钱很合理,许多用户已经立即决定变成戴尔的追随者。并且戴尔继续提供给追随者们更多的第一手优惠券。结果,通过微博达到的总订单金额已经达到了新台币100000000元。通过微博,消息可以更加迅速地传递给互联网用户。然而,这并不意味着任何一种营销信息都可以通过微博随意

一、激励理论的背景 在经济发展的过程中,劳动分工与交易的出现带来了激励问题。激励理论是行为科学中用于处理需要,动机,目标和行为四者之间关系的核心理论。行为科学认为人的动机来自需要,由需要确定人们的行为目标,激励则作用于人内心活动,激发,驱动和强化人的行为。哈佛大学维廉詹姆士研究表明:在没有激励措施下,下属一般仅能发挥工作能力的20%~30%,而当他受到激励后,其工作能力可以提升到80%~90%,所发挥的作用相当于激励前的3到4倍。日本丰田公司采取激励措施鼓励员工提建议,结果仅1983年一年,员工提了165万条建议,平均每人31条,它为公司带来900亿日元利润,相当于当年总利润的18%。由于激励的效果明显,所以各种组织为了提高生产效率,有些专家学者就开始了对激励理论的研究之中,探索激励的无穷潜力。 二、国外研究现状 国外对于激励理论有了大量的研究并获得了丰硕的成果。总体来说,可以分为两类激励理论。一类是以人的心理需求和动机为主要研究对象的激励理论,熟称“内容型激励理论”。另一类是以人的心理过程和行为过程相互作用的动态系统为研究对象的激励过程理论,它也被称作是“行为型激励理论”。 1 内容型激励理论 1.1 奠瑞的人类人格理论 这种理论认为,在面临着动态且不断变化的环境时,人们都是自适应的。它把需求分成了两种类型,即生理需求和心理需求。前者与人体基本生理过程的满足感有关,而后者所关注的是情绪上和精神上的满足感。 1.2 马斯洛的“需要层次”理论 美国心理学家马斯洛(A.H.Maslow)进一步发展了莫瑞的研究,在1954年出版的《动机与人格》一书中对该理论作了进一步的阐释。马斯洛认为人的需要可以划分为五个层次,从低到高依次为生理需要,安全需要,社交需要,尊熏需要,自我实现需要,且这五个层次的顺序,对每个人都是相同的。只有当较低层次的需要获得了基本满足后,下一个较高层次的需要才能成为主导需要。 1.3 赫茨伯格的激励—保健双因素理论 美国心理学家赫茨伯格因素理论打破了这一假设。他于1959年在《工作的激励》一书中提出了保健——激励因素理论,简称双因素理论。即保健因素和激励因素。保健因素可以用来体现高水平员工的不满意,激励因素可以用来体现高水平员工的满意度。他认为只有激励因素才能促发员工积极性,提高生产效率。 2 行为型激励理论 2.1 洛克的目标设置理论 2O世纪6O年代末,埃德温·A·洛克和他的同事们花了许多年的时间研究目标对于人类行为和绩效的效果。他们的研究导致了目标设置理论的创立并不断地得到验证,提出:指向一共同目标的工作意向是工作效率的主要源泉。他还提出了具体的设置目标的步骤。 2.2 亚当斯的公平理论 美国心理学家亚当斯(J.s.Adams)对员工受激励程度的大小与他人之间的关系进行研究,并在《工人关于工资不公平的内心冲突同其生产率的关系》(1962年与罗森合写),《工

Hadoop云计算外文翻译文献 (文档含中英文对照即英文原文和中文翻译) 原文: Meet Hadoop In pioneer days they used oxen for heavy pulling, and when one ox couldn’t budge a log, they didn’t try to grow a larger ox. We shouldn’t be trying for bigger computers, but for more systems of computers. —Grace Hopper Data! We live in the data age. It’s not easy to measure the total volume of data stored electronically, but an IDC estimate put the size of the “digital universe” at 0.18 zettabytes in

2006, and is forecasting a tenfold growth by 2011 to 1.8 zettabytes. A zettabyte is 1021 bytes, or equivalently one thousand exabytes, one million petabytes, or one billion terabytes. That’s roughly the same order of magnitude as one disk drive for every person in the world. This flood of data is coming from many sources. Consider the following: ? The New York Stock Exchange generates about one terabyte of new trade data per day. ? Facebook hosts approximately 10 billion photos, taking up one petabyte of storage. ? https://www.doczj.com/doc/3217608532.html,, the genealogy site, stores around 2.5 petabytes of data. ? The Internet Archive stores around 2 petabytes of data, and is growing at a rate of 20 terabytes per month. ? The Large Hadron Collider near Geneva, Switzerland, will produce about 15 petabytes of data per year. So there’s a lot of data out there. But you are probably wondering how it affects you. Most of the data is locked up in the largest web properties (like search engines), or scientific or financial institutions, isn’t it? Does the advent of “Big Data,” as it is being called, affect smaller organizations or individuals? I argue that it does. Take photos, for example. My wife’s grandfather was an avid photographer, and took photographs throughout his adult life. His entire corpus of medium format, slide, and 35mm film, when scanned in at high-resolution, occupies around 10 gigabytes. Compare this to the digital photos that my family took last year,which take up about 5 gigabytes of space. My family is producing photographic data at 35 times the rate my wife’s grandfather’s did, and the rate is increasing every year as it becomes easier to take more and more photos. More generally, the digital streams that individuals are producing are growing apace. Microsoft Research’s MyLifeBits project gives a glimpse of archiving of pe rsonal information that may become commonplace in the near future. MyLifeBits was an experiment where an individual’s interactions—phone calls, emails, documents were captured electronically and stored for later access. The data gathered included a photo taken every minute, which resulted in an overall data volume of one gigabyte a month. When storage costs come down enough to make it feasible to store continuous audio and video, the data volume for a future MyLifeBits service will be many times that.