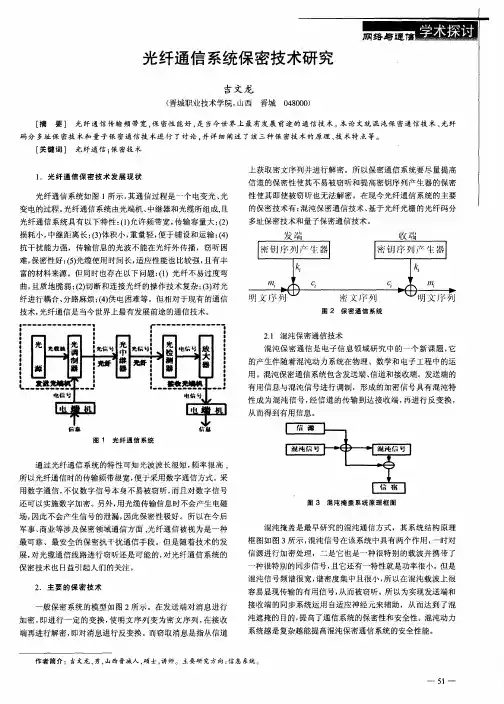

混沌保密通信技术

- 格式:pdf

- 大小:219.60 KB

- 文档页数:8

混沌在保密通信中的应用The Application of Chaos In Secure Communication【摘要】:通信的飞跃发展促使人们越来越追求信息的保密。

混沌信号由于高度的初值敏感性、不可预测性和类似噪声的宽带功率谱密度等突出特征, 使得它具有天生的隐蔽性。

本文就混沌掩盖、混沌参数调制、混沌扩频、混沌键控进行了初步介绍。

【关键字】:混沌保密通信混沌掩盖混沌参数调制混沌扩频混沌键控1.引言随着通信技术的发展,人们的生活方式日趋便利,从电报到电话,从电话到移动手机,从双绞线到同轴电缆,从电缆到光纤,从有线到无线,我们的通信世界实现着人们的种种通信需求。

但是在通信方式越来越便利,种类也越来越多样的同时,人们一样追求通信的保密。

这也就促进了密码技术的发展。

然而, 现代计算机技术的发展, 也为破译密码提供了强大的武器。

利用计算机网络, 非法访问银行数据库系统, 更改个人账户信息, 谋取经济利益; 盗取密码、篡改信息, 闯入政府或军事部门窃取机密等一系列高科技犯罪屡有报道。

这与信息保密工作不力有一定关系, 也说明传统的保密技术还不够完善。

混沌保密通信新技术的兴起, 为信息保密开辟了一条崭新的道路。

利用混沌信号的特征, 隐藏信息, 是密码学发展新方向之一, 也是混沌应用领域研究中的热点【1】。

2.混沌在通信领域的起源混沌是确定性非线性电路或系统中物理量作无规则变化的现象。

非线性电路是指至少含有一个不是独立电源的非线性元件的电路。

确定性电路是指不存在随机现象的电路。

一般地,混沌指确定性非线性系统中的无序现象,有些类似随机现象。

混沌的一个特点是,变量的无规则变化对起始状态极其敏感,即:在某个起始条件下,变量作某种不规则变化;当起始条件稍为改变,稍长时间以后,变量的不规则变化和前一变化显著不同【2】。

图1显示了在两个相差极小的起始条件下,洛伦兹方程中的一个状态变量随时间变化的曲线。

图 1“混沌”作为科学词语一般认为是始于李天岩和约克(Yo rke) 的著名论文《周期3 蕴含混沌》【3】。

基于无线超短波的混沌语音保密通信系统设计摘要:本文提出了一种新的数字语音保密通信系统设计方案。

该方案以ATMEGA128单片机为核心,采用改进的混沌算法进行语音加密。

本文系统地介绍了语音保密通信系统的工作原理和工作过程,重点叙述了混沌加密模块。

实验结果表明,该方案具有良好的语音加密性能。

关键词:单片机混沌加密语音加密Abstract: This paper proposes a new digital voice secure communication system design. The program ATMEGA128 microcontroller as the core, chaos algorithm for voice encryption. This paper systematically introduces the working principle and process of the voice secure communication system mainly describes the chaotic encryption module. The experimental results show that the program has a good voice encryption performance.Keywords: microcontroller Chaotic Encryption V oice Encryption语音通信是人们最常用、最方便的通信方式之一。

随着通信技术的不断发展和进步,对于通信的质量、安全性和可靠性都提出了较高的要求。

加密技术成为语音通信的核心技术,纵观密码学知识可以知道,混沌信号具有非周期性、连续宽频带、似噪声等特点,特别适合应用于保密通信中。

目前利用混沌系统进行加密主要有三种方式:混沌掩盖、混沌参数调制和混沌键控。

它们都是以混沌同步为基础。

[收稿日期]6 [作者简介]吴先用(63),男,5年大学毕业,副教授,博士生,现主要从事混沌同步与信息隐藏方面的教学与研究。

一种基于混沌同步的保密通信方案的设计 吴先用 (长江大学电子信息学院,湖北荆州434023;华中科技大学控制科学与工程系,湖北武汉430074) 张红民 (长江大学计算机科学学院,湖北荆州434023) 李 涛 (华中科技大学控制科学与工程系,湖北武汉430074)[摘要]提出了一种新的基于混沌同步的保密通信方案。

首先在发射端和接收端分别构建一个驱动系统及相应的响应系统。

在发射端将信息信号调制到混沌变量中成为混沌传输信号,然后基于Lyapunov 稳定性理论使两混沌系统达到同步,在接收端对混沌传输信号进行解调从而恢复出信息信号,混沌系统的初始条件和系统参数作为解调密钥。

理论分析和数值仿真结果表明该方案是可行的。

[关键词]保密通信;混沌;混沌同步;驱动系统;响应系统[中图分类号]O41515[文献标识码]A [文章编号]16731409(2006)04007003自1990年Pecora 和Carroll 发现混沌同步以来[1],混沌同步的研究已在光学系统、生物系统、化学反应和信息通讯工程等各个领域展开,混沌同步与控制迅速成为非线性研究领域的研究热点。

近年来,专家们提出了许多实现混沌同步的方法[2~4]。

随着混沌同步概念的提出,利用混沌信号的宽频谱和类噪声特性进行保密通信就成为当前混沌研究领域的热点。

而且和传统的DES 和R SA 加密算法不同的是,其混沌加密速度几乎和密钥长度无关。

基于混沌的保密通信算法的基本思想是,用混沌信号来传输信息信号,信息信号隐藏于传输信号中并送到发射端(加密),为了恢复原始信息信号,在接收端构建一个同步动力系统来同步发射端系统(解密)。

因此保密通信的实质是实现接收端与发射端的同步。

基于混沌进行保密通信的方法已多有报道,如K ocarev 和王兴元等人基于非线性状态观测器,采用混沌掩盖法以掩盖传输信息[5,6];Dedieu 等人利用多个混沌发生器间切换的混沌键控法来产生传输信号[7];Halle 和Itoh 等人采用混沌调制法用于保密通信[8,9];Liao 等人基于Bell man 2Gronwall 不等式构造了状态观测器,并将其应用到混沌系统的保密通信中。

混沌保密通信技术2009级通信与信息系统李晓燕1引言在混沌应用研究中,混沌保密通信研究己经成为保密通信的一个新的发展方向。

混沌信号具有非周期、连续宽频带、似噪声的特点,因此非常适用于保密通信、扩频通信等领域。

许多发达国家的科研和军事部门已经投入了大量人力物力开展混沌在保密通信中应用的理论和实验研究,以满足现代化战争对军事通信的要求。

在民用领域,随着网络通信技术的飞速发展,信息需求量不断增长,“频率拥挤”现象正在形成。

人们开始寻求效率更高、容量更大的新通信体制。

由于混沌信号具有较为理想的相关特性和伪随机性以及混沌系统固有的对初始条件的敏感依赖性,基于混沌系统的通信技术就有了坚实的理论基础。

于此同时,大众对于信息的保密性和信息传输系统的安全性的要求也越来越高,通信双方都不希望有第三者进行非法的“窃听”而导致特殊信息的泄露,因此保密通信已经成为计算机通信、网络、应用数学、微电子等有关学科的研究热点。

由此逐渐形成了混沌密码学,专门研究利用混沌信号的伪随机性、遍历性等特性,致力于把混沌应用于保密通信中。

2混沌的几种特性1)内在随机性。

这种随机性完全由系统内部自发产生,而不由外部环境引起。

在描述系统行为状态的数学模型中不包括任何随机项,是与外部因素毫无关联的“确定随机性”。

2)对初始条件的敏感依赖性。

由于混沌系统吸引子的内部轨道不断互相排斥,反复产生分离和折叠,使得系统初始轨道的微小差异会随时间的演化呈指数增长。

换言之,如果初始轨道间只有微小差异,则随时间的增长,其差异将会变得越来越大,因此混沌系统的长期演化行为是不可预测的。

3)奇异吸引子与分数维特性。

轨道:系统的某一特定状态,在相空间中占据一个点。

当系统随时间变化时,这些点便组成了一条线或一个面,即轨道。

吸引子:随着时间的流逝,相空间中轨道占据的体积不断变化,其极限集合即为吸引子。

吸引子可分为简单吸引子和奇异吸引子。

奇异吸引子:是一类具有无穷嵌套层次的自相似几何结构。

维数:对吸引子几何结构复杂度的一种定量描述。

分数维:在欧氏空间中,空间被看成三维,平面或球面看成二维,而直线或曲面看成一维。

平衡点、极限环以及二维环面等吸引子具有整数维数,而奇异吸引子具有自相似特性,在维数上表现为非整数维数,即分数维。

4)有界性和遍历性。

有界性:混沌是有界的,它的运动轨道始终局限于一个确定的区域,即混沌吸引域。

无论混沌系统内部多么不稳定,它的轨道都不会走出混沌吸引域。

所以从整体来说混沌系统是稳定的。

遍历性:混沌运动在其混沌吸引域内是各态历经的,即在有限时间内混沌轨道经过混沌区内的每一个状态点。

5)连续的功率谱。

混沌信号介于周期或准周期信号和完全不可预测的随机信号之间。

用Fourier分析混沌频谱发现,混沌信号的频谱占据了很宽的带宽,分布较均匀,整个频谱由很多比较窄的尖峰构成。

6)正的Lyapunov 指数。

为了对非线性映射产生的运动轨道相互间趋近或分离的整体效果进行定量刻画,引入了Lyapunov 指数。

当Lyapunov 指数小于零时,轨道间的距离按指数规律消失,系统运动状态对应于周期运动或不动点。

当Lyapunov 指数等于零时,各轨道间距离不变,迭代产生的点对应于分岔点。

当Lyapunov 指数大于零时,表示初值相邻的轨道以指数规律发散,系统运动状态对应于混沌状态。

正的Lyapunov 指数表明混沌运动轨道按指数分离,值越大,轨道分离越快,其不可预测性越强,应用时保密性也就越好。

但是由于吸引子的有界性,轨道不能分离到无限远处,所以混沌轨道只能在一个局限区域内反复折叠,但又永远互不相交,形成了混沌吸引子的特殊结构。

系统的Lyapunov 指数有一个为正,则系统中存在混沌行为;有两个或两个以上为正,则存在超混沌行为。

3混沌系统及加密应用1)混沌系统通常研究的一类非常简单却广泛应用的混沌系统是Logistic 映射。

在此将其定义为:1(1)n n n x ax x +=−04,a <<()0,1x ∈Logistic 映射,又称虫口映射。

(是再谈讨一个简单的生态学问题:构造一种昆虫数目(即“虫口”)变化的数学模型时被提出来的)。

重新定义一个变量和参数,可以把上式写成等价形式。

常见的标准写法如下:211n n x x µ+=−21n n x x µ+=−[1,1]n x ∈−21n n x x µ+=−21n nx x µ+=−[,]n x µµ∈−Logistic 映射具有以下混沌特性:一是非周期性的序列;二是该混沌序列不收敛;三是Xn 可以遍历整个区域(0,1);四是对初始条件极其敏感,生成序列不可预测。

2)加密系统在保障信息安全各种功能特性的诸多技术中,密码技术是信息安全的核心和关键技术,通过数据加密技术,可以在一定程度上提高数据传输的安全性,保证传输数据的完整性。

一个数据加密系统包括加密算法、明文、密文以及密钥,密钥控制加密和解密过程,一个加密系统的全部安全性是基于密钥的,而不是基于算法。

加密系统的组成包括4个部分:一是明文,即未加密的报文。

二是密文,即加密后报文。

三是加密设备和算法。

四是加密解密的密钥。

加密解密过程:发送方用加密密钥,通过加密设备或算法,将信息加密后发送出去。

接收方在收到密文后,用解密密钥将密文解密,恢复为明文。

如果在传输中有人窃取,他只能得到无法理解的密文,从而对信息起到加密作用。

数据加密过程就是通过加密系统把原始的数字信息按照加密算法变换成与明文完全不同的数字信息(密文)的过程。

3)密码体制的分类按照密码算法对信息处理的方式可将对称其分为序列密码和分组密码。

下面主要介绍序列密码。

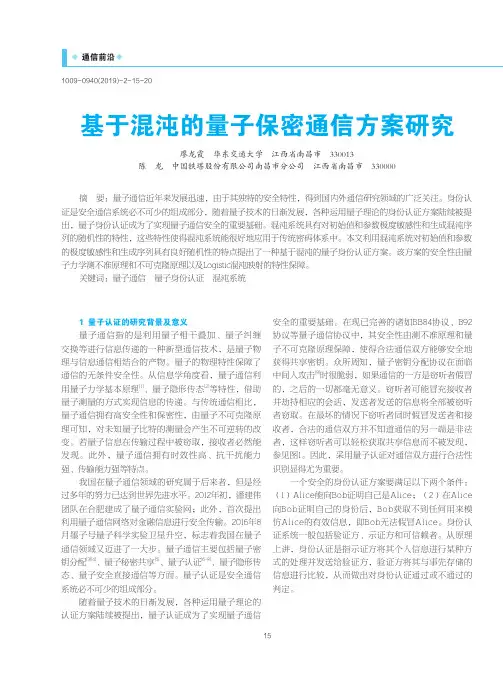

序列密码(又称为流密码)的加解密思想非常简单:加密过程先把原始明文转换成明文数据序列,然后将它同密钥序列进行逐位加密生成密文序列;解密过程是用相同的密钥序列(又称为密钥流)对密文进行逐位解密来恢复明文序列。

假定明文为二进制数字序列m 0,m 1,m,...,密文序列为c 0,c 1,c 2,...,密钥空间为K ,对于每一个k ∈K ,由密钥序列生成器可确定一个二进制密钥序列:z=z 0,z 1,z 2,..。

加密过程为:i i ic m z =⊕i ≥0,i i i m c z =⊕i ≥0,其中⊕表示模2加法。

通常称密钥k 为种子密钥。

序列密码的加/解密变换很容易实现,它的安全性主要依赖于密钥序列。

当密钥序列是由满足均匀分布的离散无记忆信源产生的随机序列时,相应的序列密码就是“一次一密”密码,它在理论上是不可破译的。

序列密码的优点是运算速度快,密文传输中的错误不会在明文中产生扩散。

其缺点是密钥变换过于频繁,密钥产生、分配和管理比较困难。

在实际应用中,密钥序列的生成大多采用移位寄存器。

当然,这样生成的密钥序列并不是真正的随机序列,而是一种伪随机序列,但这样的伪随机序列应具有真正随机序列的一些随机特性,因此密钥序列生成器必须满足以下三个条件:条件1:序列周期足够长;条件2:具有良好的随机统计特性;条件3:序列不可预测性充分大。

由于混沌信号具有对初始条件的极端敏感性,快速衰减的相关函数和宽功率谱,因而可作为一种良好的序列密码。

4)混沌加密的几种方法基于混沌的加密技术主要有以下几种方法:(A)利用混沌序列代替一般的伪随机序列实现保密通信。

将混沌系统作为伪随机序列发生器,其中混沌系统由离散混沌系统或经过离散化的连续混沌系统构成。

混沌系统产生的伪随机序列与明文进行异或操作,得到输出即为密文。

这种方法是在计算机上实现的混沌系统,由于计算机精度的限制,在本质上都是周期的,而且某些这样实现的混沌系统的周期还非常短。

应用选择密文和选择明文攻击技术时,这种密码体制是容易破译的。

(B)将加密系统的密钥设置为混沌系统的参数,而将明文设置为混沌系统的初始条件,或者不改变混沌系统的参数,而将加密系统的密钥设置为混沌系统的部分初始条件,将明文设置成混沌系统的另一部分初始条件,之后经过多次迭代来实现对明文和密钥的充分混合和扩散。

现在已知的基于混沌动力学的图像加密算法的加密速度很快,并且只经过少数的几次迭代就能使得原始图像完全不可识别,但这种加密算法没有考虑图像数据压缩,加密后的数据量没有减少,这对网络中的图像通信会造成一定的压力。

(C)基于混沌自同步的概念,这种设计思路特别适用于用混沌系统对模拟信号的加密传输,易于电路硬件实现。

其基本做法是在发送端应用混沌信号调制待加密的信号,并把经过调制的信号一起在通信信道上传输。

这种信道上的信号类似于噪声信号,使得窃听者无法识别。

而在接端,应用混沌自同步技术,去除混沌信号,检出有用信号,即完成了收发双方的保密通信。

这种技术主要用于模拟信号的加密。

(D)基于二维混沌映射的加密算法。

这种算法的基本思路是:应用二维混沌系统实现对明文的置乱操作,再应用某种简单的替代操作,经过多轮(<15轮)迭代来实现对数据的有效加密。

运用二维混沌映射进行置乱有很多优点:该类映射是一对一映射,而且对于这类可逆的混沌映射来说,数字化后的混沌映射的周期大小只与参数有关而与初值无关,二维混沌映射具有大的密钥空间,而且结构稳定,对图像的置乱算法速度也比较快,且构造简单,通过矩阵运算就可以实现。

这种技术特别适合对图像数据进行加密,计算机仿真结果表明,这种图像加密技术可获得:可变的密钥长度以及相对高的加密速率。

因为加密过程不需要图像预处理,可节省预处理时间。

但加密过程没有引进数据压缩技术,这对加密后图像密文的通信会造成一定的压力。

5)混沌加密的一般步骤目前,关于混沌密码设计的一般的设计步骤有以下几点:(A)选择一个混沌映射,要求该映射具有良好的混迭特性,较大的参数空间,以及稳定的结构。

即①混沌映射的Lyapunov指数尽可能的大。

Lyapunov指数是描述一个动态系统对初始条件敏感性强弱的程度,该指数越大,映射对初始条件就越敏感,也就越适于加密系统。

②混沌映射具有均匀的概率分布。

如果混沌映射的轨迹分布具有均匀性,则可以保证明文经过一定次数的迭代之后,获得分布均匀的密文。

③混沌映射的控制参数要多,且参数空间要大。

因为对于混沌密码系统,参数往往用作密钥,因此控制参数越多,密钥就越多,参数空间大才能保证密钥空间大,这样系统的保密性能才好。

④可逆的一对一映射。

因为在密码设计中,通常采用置乱和替换的方法,一一映射就可以保证置乱变换是一一对应的。

(B)引入加密参数,也就是选择哪些参数作为密钥,参数范围是什么,以及如何选择参数来保证映射是混沌的。

(C)离散化混沌映射,就是将原始的连续映射离散化,这个过程必须保证数字混沌映射保持原混沌映射的混迭特性。

(D)密钥的分配,就是合理的将混沌映射的控制参数与密钥对应起来,以保证足够大的密钥空间。