加权门限秘密共享方案

- 格式:pdf

- 大小:181.22 KB

- 文档页数:3

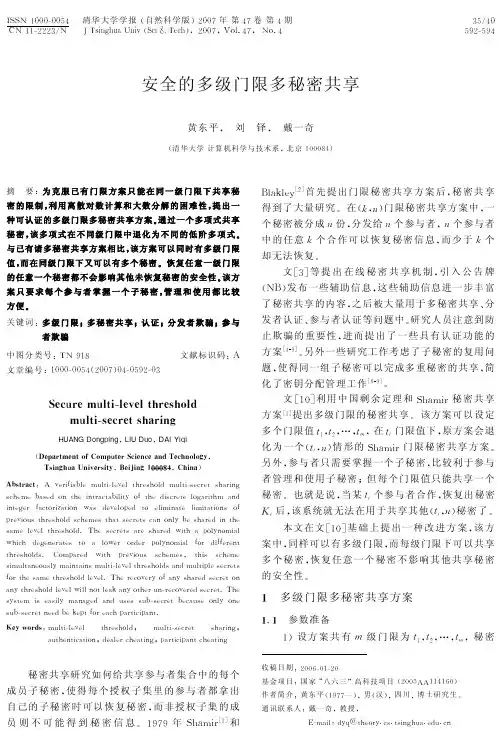

!""#$%%%&%%’( )#$$&***+,#清华大学学报-自然科学版./012345678329-":2;0<:5.=*%%>年第(>卷第(期*%%>=?@A B(>=#@B(+’,(%’C*&’C(安全的多级门限多秘密共享黄东平=刘铎=戴一奇-清华大学计算机科学与技术系=北京$%%%D(.收稿日期E*%%F&%$&*%基金项目E国家G八六三H高科技项目-*%%’I I$$($F%.作者简介E黄东平-$C>>J.=男-汉.=四川=博士研究生K通讯联系人E戴一奇=教授=L&M72A E N O P Q R5<@S O B:1B R1234567B<N6B:3摘要E为克服已有门限方案只能在同一级门限下共享秘密的限制!利用离散对数计算和大数分解的困难性!提出一种可认证的多级门限多秘密共享方案"通过一个多项式共享秘密!该多项式在不同级门限中退化为不同的低阶多项式"与已有诸多秘密共享方案相比!该方案可以同时有多级门限值!而在同级门限下又可以有多个秘密"恢复任意一级门限的任意一个秘密都不会影响其他未恢复秘密的安全性"该方案只要求每个参与者掌握一个子秘密!管理和使用都比较方便"关键词E多级门限#多秘密共享#认证#分发者欺骗#参与者欺骗中图分类号E0#C$D文献标识码E I 文章编号E$%%%&%%’(-*%%>.%(&%’C*&%+T U V W X U Y W Z[\]Z U^U Z[_X U‘_a Z bY W Z[\]‘U V X U[‘_c X\d ef g h i j k l m n o p m n=q r gk s l=k h r t p u p-v U w c X[Y U d[a x y a Y w W[U X T V\U d V U c d bz U V_d a Z a e{=z‘\d e_W c|d\^U X‘\[{=}U\~\d e!"""#$=y_\d c.%&‘[X c V[E I9<S2’27(A<M6A R2&A<9<AR5S<15@A N M6A R2&1<:S<R157S234 1:5<M<(71<N@3R5<23R S7:R7(2A2R O@’R5<N21:S<R<A@47S2R5M73N 23R<4<S’7:R@S2)7R2@3*71N<9<A@+<N R@<A2M237R<A2M2R7R2@31@’+S<92@61R5S<15@A N1:5<M<1R57R1<:S<R1:73@3A O(<157S<N23R5< 17M<A<9<AR5S<15@A N B05<1<:S<R17S<157S<N*2R57+@A O3@M27A *52:5N<4<3<S7R<1R@7A@*<S@S N<S+@A O3@M27A’@S N2’’<S<3R R5S<15@A N1B)@M+7S<N*2R5+S<92@611:5<M<1=R5211:5<M< 12M6A R73<@61A OM723R7231M6A R2&A<9<A R5S<15@A N173NM6A R2+A<1<:S<R1’@S R5<17M<R5S<15@A NA<9<A B05<S<:@9<S O@’73O157S<N1<:S<R@3 73OR5S<15@A NA<9<A*2A A3@R A<7,73O@R5<S63&S<:@9<S<N1<:S<R B05< 1O1R<M21<712A O M7374<N73N61<116(&1<:S<R(<:761<@3A O@3< 16(&1<:S<R3<<N(<,<+R’@S<7:5+7S R2:2+73R B-U{.a X b‘E M6A R2&A<9<A R5S<15@A N/M6A R2&1<:S<R157S234/ 76R5<3R2:7R2@3/N<7A<S:5<7R234/+7S R2:2+73R:5<7R234秘密共享研究如何给共享参与者集合中的每个成员子秘密=使得每个授权子集里的参与者都拿出自己的子秘密时可以恢复秘密=而非授权子集的成员则不可能得到秘密信息K$C>C年"57M2S0$1和2A7,A<O0*1首先提出门限秘密共享方案后=秘密共享得到了大量研究K在-3=4.门限秘密共享方案中=一个秘密被分成4份=分发给4个参与者=4个参与者中的任意3个合作可以恢复秘密信息=而少于3个却无法恢复K文0+1等提出在线秘密共享机制=引入公告牌-#2.发布一些辅助信息=这些辅助信息进一步丰富了秘密共享的内容=之后被大量用于多秘密共享5分发者认证5参与者认证等问题中K研究人员注意到防止欺骗的重要性=进而提出了一些具有认证功能的方案0(C1K另外一些研究工作考虑了子秘密的复用问题=使得同一组子秘密可以完成多重秘密的共享=简化了密钥分配管理工作0FC1K文0$%1利用中国剩余定理和"57M2S秘密共享方案0$1提出多级门限的秘密共享K该方案可以设定多个门限值6$=6*=7=68=在69门限值下=原方案会退化为一个-69=4.情形的"57M2S门限秘密共享方案K 另外=参与者只需要掌握一个子秘密=比较利于参与者管理和使用子秘密/但每个门限值只能共享一个秘密K也就是说=当某69个参与者合作=恢复出秘密:9后=该系统就无法在用于共享其他-69=4.秘密了K 本文在文0$%1基础上提出一种改进方案=该方案中=同样可以有多级门限=而每级门限下可以共享多个秘密=恢复任意一个秘密不影响其他共享秘密的安全性K!多级门限多秘密共享方案!B!参数准备$.设方案共有8级门限为6$=6*=7=68=秘密分发者!选定"#$个不同的强的大素数%&’%$’(’%"’即对每一个%)’有*)+,%)-$./0也是大素数’令1)+2)3+&%3’14)+2)3+&*3’其中$5)5"6选取一个整数7使得89:1",7.+14"’其中89:1",7.表示7模1"的阶6另外’选取一个小于所有%)的大素数*6公布;1)<$5)5"=7和*60.随机选择正整数>&’满足?>&@8:14)A&’$’)+$’0’(’"6B .分发者随机选择C $-$个正整数>$’>0’(’>C $-$D 14"6对于)+$’0’(’"-$’按如下方式选择>C )’>C )#$’(’>C )#$-$?>3E F 3G 14),@8:14".H ,$.其中F 3为任意正整数’3+C )’C )#$’(’C )#$-$6计算I )+7>),@8:1".’其中)+&’$’(’C "-$6公布;I )<&5)5C "-$6J .定义一个C "-$次多项式为K ,L .+M C "-$)+&>)L )H,0.N .O +;P $’P 0’(’P Q<是参与者的集合’其基数Q 即为共享参与者个数6在R*/0S 里选取Q 个两两不同的非零整数;L $’(’L Q <’求T )+K ,L ).6计算U )+2P 3DV ’P 3AP),L )-L 3.’并求得W )+T )U -$),@8:14".’W )将是参与者P )的子秘密’计算X )+7W),@8:1".6参与者公布;L )<$5)5Q 和;X )<$5)5Q 并通过安全信道将W )发送给参与者P )6Y .参与者P )通过下式验证子密钥的真实性?X )+7W),@8:1".’,B .,X ).2P 3DV ’P 3AP),L )-L 3.E2C "-$3+&I L3)3,@8:1".H ,J .Z H [秘密的共享设需要共享一个门限为)的秘密\)3’要求\)3D*6分发者随机选取一整数]’计算\^)3+\)3#]*,@8:1).6选取一个密钥对_)3和‘)3’使得_)3‘)3E $,@8:14).’计算a )3+7_)3,@8:1).’b )3+\)3-a >&)3,@8:1).6分发者公布;‘)3’a )3’b )3<6Z H c 秘密的恢复任意C )个参与者V d +;P $’(’P C )<合作就可以恢复出秘密\)36参与者通过其子秘密生成的影子信息恢复秘密’而不必暴露子秘密本身’从而子秘密可以复用以共享多个秘密6恢复过程如下?$.参与者从公告牌下载‘)3=a )3和1)e 0.参与者P f 计算并出示其影子信息g )3’f+,a )3.Wf ,@8:1).e B .其余参与者可以通过如下等式验证P f出示的影子信息是否真实?X f E g ‘)3)3’f,@8:1).H ,N .因为在P f诚实的前提下’有g ‘)3)3’f E ,a W f )3.‘)3E 7_)3W f ‘)3E 7Wf ,@8:1).’而另一方面’由于1)h 1"’有X f E ,7W f @8:1".,@8:1).E 7Wf ,@8:1).’因此可以通过式,N .验证用户P f提供的影子信息6J .恢复秘密的操作者计算6i )3’f +2P XDV dj ;P f<,-L X .k 2P XDV j Vd,L f -L X.’,Y .l )3+2P fDVd,g )3’f.i )3’f@8:1)’,m .\)3+l )3#b )3@8:1)’,n .则\)3即为共享的秘密6计算过程中’可以通过,l )3.‘)3E I &,@8:1).,o .验证l )3的正确性6[方案分析[H Z 方案正确性在参数准备的步骤$.中要求分发者选取一个7使得89:1",7.+14"’这样的7一定能取得到?显然可以取得7)使得89:%),7).+*)’其中&5)5"e 由中国剩余定理’一定存在7使得7E 7),@8:%).’容易证明7即满足89:1",7.+14"6下面证明式,n .得到的的确是共享的秘密\)36定理Z 在方案的所有参与者都诚实而正确地执行协议的前提下’以上所述方案得到的\)3确实是秘密分发者所共享的秘密6证明在计算式,m .中’由于l )3E 2P fDVd,L )3’f.i)3’fE2P fDVd,a )3.W fi )3’f,@8:1).’而W f i )3’f E2P XDV dj ;P f<,-L X .k 2P XDV j Vd,L f -L X.k T f k 2P XDV ’P XAPf,L f -L X p q .-$ET fk 2P X DV d j ;P f<,-L X .,L f -L X .,@8:14".H注意到14)h 14"’因此有W f i )3’f E T fk 2P XDV dj ;P f<,-L X .,L f -L X .,@8:14).’Bo N 黄东平’等?安全的多级门限多秘密共享!"#$%&’(#)*+,#-./0’12345*-6另一方面,由选择7的方式不难发现2834*’7-945*,有:*+.’7;*+-/0’1234*-<因此,该过程恢复得到的的确是共享的秘密=*+<>6>安全性分析为安全性讨论的方便,不妨设有限域上的离散对数问题是困难的,?@AB C C D公钥密码系统是安全的<下面分几种情形讨论本方案的安全性<C -从E 0直接破解得到/0不可行<如果某攻击者能从E 0得到/0,即对于给定的7和E 0,它能得到一个/0,使得7/0.E 0’1234F -,显然对于任意0G *G F ,均有7/0.E 0’123H *-,也即该攻击者具有了求解有限域上的离散对数问题的能力,与题设矛盾<I -通过参与者的认证信息得到其子秘密是不可行的<容易由C -的方法证明,不再赘述<J -直接从公开的E 0得K /*+’1234*-是不可行的<如果某攻击者可以得到K /0*+’1234*-,由于’K /0*+-L *+.E 0’1234C -,该攻击者具有了根据一个?@A 公钥密码系统的密文和公钥计算明文的能力,这与M ?@A 是安全的N 矛盾<O -通过已经恢复的一个同门限级不能得到同门限级的另一个秘密<也就是说,攻击者不能因为参与者"#曾经出示过的’K *+-(#’1234*-而得到’K *+P -(#’1234*-<假设攻击者具有这样的能力,也即对于任意给定的/P Q L P和L R ,攻击者可以求得/R ,使得’/P -L P.’/R -L R’1234C -<那么,任意给定密文/P 和公钥L 后,攻击者可以任意选取一个公钥L P ,令L R 9L P S L,能得到/R ,使得’/P -L P .’/R -L R ’1234C -成立,那么有’/R -L./P ’1234C -<对于任意的密文和公钥,该攻击者都能得到明文,与M ?@A 密码系统是安全的N 矛盾<T -少于U *个参与者不能得*级门限里的秘密<本文的秘密共享机制恢复秘密需要的其实是7;*+S /0’1234*-,那么参与者需要能根据掌握的子秘密恢复出/0’12345*-<不难发现,多项式系数满足/+.0’12345*-,其中+9U *,V,U F W C ,还有U *个未知系数,但此时知道的点少于U *个,无法在大量可能的多项式中唯一确定原多项式,无法恢复秘密<X 结论本文提出了一个拥有多级门限的多秘密共享方案<每级门限可以共享多个密码,恢复某一门限下的某一秘密=*+不会影响该级门限下其他未恢复秘密=*+P 以及其他级门限下的秘密=*P +R 的安全性,而实现这一切,参与者需要掌握的都是同一个子秘密,从而方便了密钥管理<参考文献’Y Z [Z \Z ]^Z _-B C D @‘a 1b 8A 6c 2d e 2f ‘a 8g a f g h 8g e B i D 6j k F F "l *m /U *k l n k oU K Lp j q,C r s r ,>>’C C -tu C I u C J 6B I D v w a x w g y z ?6@a {g |}a 83b ~|h 8y!e 2|8a !‘b h x g y f B "D #$82h g g 3b ~|f2{%a e b 2~a w "21!}e g 8"2~{g 8g ~h g 6&2~e ’a w g ,%i tA ()$@$8g f f ,C r s r ,O *tJ C J J C s 6B J D )e 2&,@a b e 2A ,%b f ‘b +g x b ,6@g h 8g e f ‘a 8b ~|f h ‘g 1g 8g a w b +b ~||g ~g 8a w a h h g f f f e 8}h e }8g B "D #$82h g g 3b ~|f )---z w 2.g h 21/*s 6,2x y 2,i a !a ~t )---$8g f f ,C r *s 6r r C 0I 6B O D @e a 3w g 8&6$}.w b h w y ’g 8b {b a .w g f g h 8g e f ‘a 8b ~|B "D #A 3’a ~h g fb ~"8y !e 2w 2|y 0-}82h 8y !e /r u 6v g 8w b ~t @!8b ~|g 81g 8w a |,C r r u t C r 0C r r 6B T D v 2}32e (a .8b h g ,,8a 282i a h 3}g f 6-{{b h b g ~e !}.w b h w y ’g 8b {b a .w gf g h 8g e f ‘a 8b ~|f h ‘g 1g f d b e ‘{a f e 283g w a y g 38g h 2’g 8yB "D #4g h e }8g %2e g fb ~"21!}e g 8@h b g ~h gC s I u 6v g 8w b ~t@!8b ~|g 81g 8w a |,C r r r t *s C 0I 6B u D 4b ~,5,6},"6,‘8g f ‘2w 3’g 8b {b a .w g1}w e b f g h 8g e f ‘a 8b ~|f h ‘g 1g .a f g 32~{ah e 28b +a e b 2~b ~e 8a h e a .b w b e y a ~33b f h 8g e g w 2|a 8b e ‘1123}w 2a h 21!2f b e g !82.w g 1f Bi D 6788H #k mjk F 9"U :*7*U ;L m Kl k &,C r r r ,<=>’T -tI u O I u *6B s D 何明星,范平志,袁丁6一个可验证的门限多秘密共享方案B i D 6电子学报,I 00I ,X ?’O -tT O 0T O J 6c -&b ~|@b ~|,(A %$b ~|+‘b ,5A A %B b ~|6A ’g 8b {b a .w g 1}w e b !w g f g h 8g e f f ‘a 8b ~|f h ‘g 1g B i D 6p m U /8&L m U #k l *m /C *l *m /,I 00I ,X ?’O -tT O 0T O J 6’b ~"‘b ~g f g -B*D 施荣华6一种多密钥共享认证方案B i D 6计算机学报,I 00J ,>>’T -tT T I T T u 6@)?2~|‘}a 6A 1}w e b f g h 8g ef ‘a 8b ~|a }e ‘g ~e b h a e b ~|f h ‘g 1g B i D 6j K *l L n L D k "#l /&k oj k F 9"U L #n ,I 00J ,>>’T -t T T I T T u 6’b ~"‘b ~g f g -B r D "c A %z ,b ~|y b ,c 6A %z &b ~f ‘b a ~|,5A %z 6g b !a ~|6A ~b 1!82’g 1g ~e 2~e ‘g 4b ~06~’e ,~-e ‘8g f ‘2w 3’g 8b {b a .w g 1}w e b 0f g h 8g e f ‘a 8b ~|f h ‘g 1gB i D 6p 99&*L ;q/U K L F /U *m n /l ;j k F 9"U /U *k l ,I 00T ,<>X ’C -tC u r C s *6B C 0D "c A %"‘a 2d g b ,"c A %z "‘b ~h ‘g ~6A f h ‘g 1g {28e ‘8g f ‘2w 31}w e b 0f g h 8g e f ‘a 8b ~|B i D 6p 99&*L ;q/U K L F /U *m n /l ;j k F 9"U /U *k l ,I 00T ,<>>’C -tC C O 6B C C D?b ’g f e ?4,@‘a 1b 8A ,A 3w g 1a ~46A 1g e ‘23{282.e a b ~b ~|3b |b e a w f b |~a e }8g f a ~3!}.w b h x g y h 8y !e 2f y f e g 1B i D 6j k F F "l *m /U *k lk op j q,C r s *,><tC I 0C I u 6Or T 清华大学学报’自然科学版-I 00s ,O s ’O -。

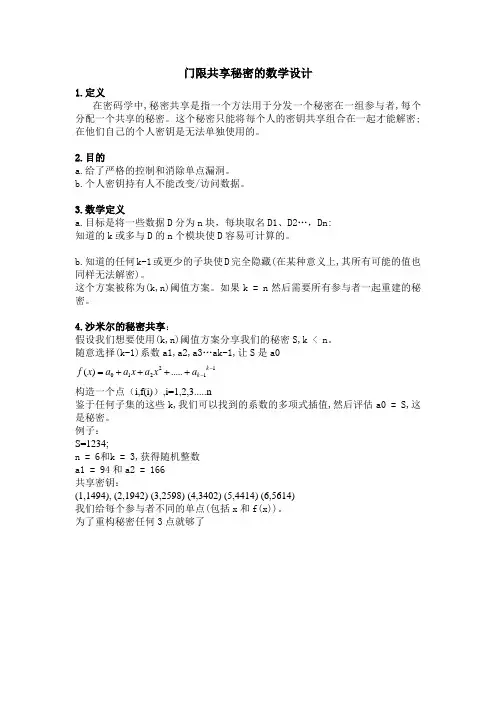

门限共享秘密的数学设计 1.定义在密码学中,秘密共享是指一个方法用于分发一个秘密在一组参与者,每个分配一个共享的秘密。

这个秘密只能将每个人的密钥共享组合在一起才能解密;在他们自己的个人密钥是无法单独使用的。

2.目的a.给了严格的控制和消除单点漏洞。

b.个人密钥持有人不能改变/访问数据。

3.数学定义a.目标是将一些数据D 分为n 块,每块取名D1、D2…,Dn:知道的k 或多与D 的n 个模块使D 容易可计算的。

b.知道的任何k-1或更少的子块使D 完全隐藏(在某种意义上,其所有可能的值也同样无法解密)。

这个方案被称为(k,n)阈值方案。

如果k = n 然后需要所有参与者一起重建的秘密。

4.沙米尔的秘密共享:假设我们想要使用(k,n)阈值方案分享我们的秘密S,k < n 。

随意选择(k-1)系数a1,a2,a3…ak-1,让S 是a0112210.....)(--++++=k k a x a x a a x f构造一个点(i,f(i)),i=1,2,3.....n鉴于任何子集的这些k,我们可以找到的系数的多项式插值,然后评估a0 = S,这是秘密。

例子:S=1234;n = 6和k = 3,获得随机整数 a1 = 94和a2 = 166共享密钥:(1,1494), (2,1942) (3,2598) (4,3402) (5,4414) (6,5614)我们给每个参与者不同的单点(包括x 和f(x))。

为了重构秘密任何3点就够了222220212102022212010122021010221100941661234)()3/2223/1(4414)52/312/1(3402)3/312/116/1(1942)()(3/2223/145/4*25/2/*/52/312/154/5*24/2/*/3/312/116/152/5*42/4/*/sin )4414,5(),(),3402,4(),(),1924,2(),(x x x f x x x x x x x l y x f x x x x x x x x x x x x l x x x x x x x x x x x x l x x x x x x x x x x x x l olynomialsgLagrangep U y x y x y x j j j ++=+-+---++-==+-=----=----=---=----=----=+-=----=----====∑=期待解决:1.添加用户怎么办?2.删除用户怎么办?3.我们希望持有n 块的用户互相做身份认证?基于沙米尔的门限秘密共享算法,提出动态门限秘密算法。

门限多重秘密共享方案

许春香;肖国镇

【期刊名称】《电子学报》

【年(卷),期】2004(032)010

【摘要】本文提出了一个门限多重秘密共享方案,其安全性依赖于RSA数字签名的安全性,即大数分解的困难性.该方案具有如下特点:参与者的子秘密可反复使用,可用来共享任意多个秘密;能有效预防管理员欺诈及参与者之间的互相欺骗;此外,在验证是否有欺诈行为存在的过程中,不需要执行交互协议.

【总页数】3页(P1688-1689,1687)

【作者】许春香;肖国镇

【作者单位】西安电子科技大学计算机网络与信息安全教育部重点实验室,西安,710071;西安电子科技大学计算机网络与信息安全教育部重点实验室,西

安,710071

【正文语种】中文

【中图分类】TN918.1

【相关文献】

1.门限多重影子秘密共享方案及应用 [J], 杨捷

2.一种新型的门限多重秘密共享方案 [J], 杨捷;李继国

3.自选子密钥的动态门限多重秘密共享方案 [J], 白雪鹏;刘焕平

4.基于门限签名体制的多重秘密共享方案 [J], 王云;张秉儒;芦殿军

5.一种新的(t,n)门限多重秘密共享方案 [J], 李金凤

因版权原因,仅展示原文概要,查看原文内容请购买。

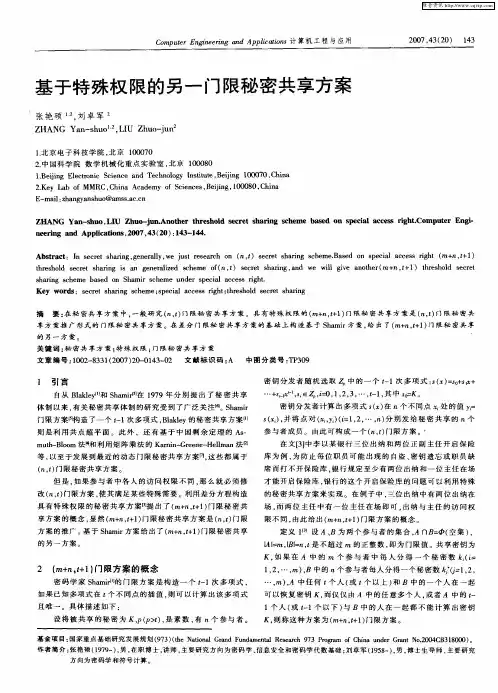

华中科技大学硕士学位论文一种可验证的门限多秘密共享方案的设计与实现姓名:***申请学位级别:硕士专业:信息安全指导教师:***20090526华中科技大学硕士学位论文摘要随着计算机网络技术的快速发展和电子商务、电子政务的兴起,对重要信息、敏感信息的保护越来越受到整个社会的高度重视。

秘密共享是实现信息安全和数据保密的重要手段之一,它将责任进行分散,提高系统的安全性和健壮性。

在论述了门限秘密共享的产生以及目前国内外的发展状况的基础上,仔细研究分析了门限秘密共享方案、可验证的秘密共享方案和可验证的多秘密共享方案的优点和不足。

针对这些方案中存在的问题和不足,利用RSA 公钥密码算法理论设计了一种可验证的门限多秘密共享方案,并对其安全性进行了分析。

该方案具有以下特点:秘密共享的参与者能够对秘密分发者分发的可验证份额进行验证,防止秘密分发者试图分发假的可验证份额对参与者进行欺诈。

各合格子集中的参与者成员,能够对彼此提供的秘密子份额进行相互验证,防止了不诚实的参与者企图通过提供假的子份额对其他参与秘密恢复的成员的欺诈。

秘密分发者可以动态增加共享的秘密,秘密分发者不需要重新进行可验证秘密份额的分发,各参与者的可验证秘密份额可以重复使用,每个参与者只需保护好一个可验证秘密份额就可以共享多个秘密。

此外,探讨了方案所涉及的一些基本理论,如RSA 公钥密码算法、生成元的求解方法、伪随机数发生器、大素数的选择算法等。

在Windows XP 系统下,借助VC++ 6.0 开发工具和Oracle 9i 数据库建立了该方案的原型系统,试验结果表明,方案是正确和可行的,同时具有很好的安全性和健壮性。

最后进行了总结和展望。

关键词:秘密共享,RSA 公钥算法,可验证秘密共享华中科技大学硕士学位论文AbstractWith the rapid development of computer Network Technology and the rise of e-commerce and e-government, the protection of sensitive information and important information is increasingly attached great importance to society as a whole. Secret sharing is one of the important means to achieve information security and data confidentiality, with it the responsibility dispersed, the system security and robustness can be improved.Based on the discussion of the threshold secret sharing of the produce and the current state of development at home and abroad, careful analysis of the threshold secret sharing scheme, verifiable secret sharing scheme and the number of verifiable secret sharing scheme of the strengths and weaknesses of. Programs for these problems and lack of use of RSA public key cryptographic algorithm, a theoretical threshold verifiable multi-secret sharing scheme and its security analysis. The program is characterized by the following:Secret sharing of the participants were able to distribute the secret share distribution of the secret for authentication, to prevent the Density distribution of the distribution of false attempt to share the secret of the participants in fraud.Members of the various participants in the secret recovery phase, can provide the secret of each other sub-share for mutual authentication to prevent participants in the dishonest attempt to leave through the provision of sub-share participation of other members of the secret fraud recovery.Dynamic secret can increase the distribution of shared secret, the secret is no need for re-distribution of secret distribution, the participants share the secret can be re-used, just to protect each participant shares a secret can be shared on a number of secrets.In addition, the program explored some of the basic theory, such as the RSA public key cryptography algorithm, the solution generator, pseudo-random number generator, large prime numbers, such as the choice of algorithm. In the Windows XP system, using VC++ 6.0 development tool and Oracle 9i database to establish a prototype system of the华中科技大学硕士学位论文program, test results show that the program is correct and feasible, at the same time has good security and robustness. Finally, a summary and outlook.Key words:Secret sharing,RSA public key algorithm,Verifiable secret sharing独创性声明本人声明所呈交的学位论文是我个人在导师指导下进行的研究工作及取得的研究成果。

!""#$%%%&%%’( )#$$&***+,#清华大学学报-自然科学版./012345678329-":2;0<:5.=*%%>年第(>卷第(期*%%>=?@A B(>=#@B(+’,(%’C*&’C(安全的多级门限多秘密共享黄东平=刘铎=戴一奇-清华大学计算机科学与技术系=北京$%%%D(.收稿日期E*%%F&%$&*%基金项目E国家G八六三H高科技项目-*%%’I I$$($F%.作者简介E黄东平-$C>>J.=男-汉.=四川=博士研究生K通讯联系人E戴一奇=教授=L&M72A E N O P Q R5<@S O B:1B R1234567B<N6B:3摘要E为克服已有门限方案只能在同一级门限下共享秘密的限制!利用离散对数计算和大数分解的困难性!提出一种可认证的多级门限多秘密共享方案"通过一个多项式共享秘密!该多项式在不同级门限中退化为不同的低阶多项式"与已有诸多秘密共享方案相比!该方案可以同时有多级门限值!而在同级门限下又可以有多个秘密"恢复任意一级门限的任意一个秘密都不会影响其他未恢复秘密的安全性"该方案只要求每个参与者掌握一个子秘密!管理和使用都比较方便"关键词E多级门限#多秘密共享#认证#分发者欺骗#参与者欺骗中图分类号E0#C$D文献标识码E I 文章编号E$%%%&%%’(-*%%>.%(&%’C*&%+T U V W X U Y W Z[\]Z U^U Z[_X U‘_a Z bY W Z[\]‘U V X U[‘_c X\d ef g h i j k l m n o p m n=q r gk s l=k h r t p u p-v U w c X[Y U d[a x y a Y w W[U X T V\U d V U c d bz U V_d a Z a e{=z‘\d e_W c|d\^U X‘\[{=}U\~\d e!"""#$=y_\d c.%&‘[X c V[E I9<S2’27(A<M6A R2&A<9<AR5S<15@A N M6A R2&1<:S<R157S234 1:5<M<(71<N@3R5<23R S7:R7(2A2R O@’R5<N21:S<R<A@47S2R5M73N 23R<4<S’7:R@S2)7R2@3*71N<9<A@+<N R@<A2M237R<A2M2R7R2@31@’+S<92@61R5S<15@A N1:5<M<1R57R1<:S<R1:73@3A O(<157S<N23R5< 17M<A<9<AR5S<15@A N B05<1<:S<R17S<157S<N*2R57+@A O3@M27A *52:5N<4<3<S7R<1R@7A@*<S@S N<S+@A O3@M27A’@S N2’’<S<3R R5S<15@A N1B)@M+7S<N*2R5+S<92@611:5<M<1=R5211:5<M< 12M6A R73<@61A OM723R7231M6A R2&A<9<A R5S<15@A N173NM6A R2+A<1<:S<R1’@S R5<17M<R5S<15@A NA<9<A B05<S<:@9<S O@’73O157S<N1<:S<R@3 73OR5S<15@A NA<9<A*2A A3@R A<7,73O@R5<S63&S<:@9<S<N1<:S<R B05< 1O1R<M21<712A O M7374<N73N61<116(&1<:S<R(<:761<@3A O@3< 16(&1<:S<R3<<N(<,<+R’@S<7:5+7S R2:2+73R B-U{.a X b‘E M6A R2&A<9<A R5S<15@A N/M6A R2&1<:S<R157S234/ 76R5<3R2:7R2@3/N<7A<S:5<7R234/+7S R2:2+73R:5<7R234秘密共享研究如何给共享参与者集合中的每个成员子秘密=使得每个授权子集里的参与者都拿出自己的子秘密时可以恢复秘密=而非授权子集的成员则不可能得到秘密信息K$C>C年"57M2S0$1和2A7,A<O0*1首先提出门限秘密共享方案后=秘密共享得到了大量研究K在-3=4.门限秘密共享方案中=一个秘密被分成4份=分发给4个参与者=4个参与者中的任意3个合作可以恢复秘密信息=而少于3个却无法恢复K文0+1等提出在线秘密共享机制=引入公告牌-#2.发布一些辅助信息=这些辅助信息进一步丰富了秘密共享的内容=之后被大量用于多秘密共享5分发者认证5参与者认证等问题中K研究人员注意到防止欺骗的重要性=进而提出了一些具有认证功能的方案0(C1K另外一些研究工作考虑了子秘密的复用问题=使得同一组子秘密可以完成多重秘密的共享=简化了密钥分配管理工作0FC1K文0$%1利用中国剩余定理和"57M2S秘密共享方案0$1提出多级门限的秘密共享K该方案可以设定多个门限值6$=6*=7=68=在69门限值下=原方案会退化为一个-69=4.情形的"57M2S门限秘密共享方案K 另外=参与者只需要掌握一个子秘密=比较利于参与者管理和使用子秘密/但每个门限值只能共享一个秘密K也就是说=当某69个参与者合作=恢复出秘密:9后=该系统就无法在用于共享其他-69=4.秘密了K 本文在文0$%1基础上提出一种改进方案=该方案中=同样可以有多级门限=而每级门限下可以共享多个秘密=恢复任意一个秘密不影响其他共享秘密的安全性K!多级门限多秘密共享方案!B!参数准备$.设方案共有8级门限为6$=6*=7=68=秘密分发者!选定"#$个不同的强的大素数%&’%$’(’%"’即对每一个%)’有*)+,%)-$./0也是大素数’令1)+2)3+&%3’14)+2)3+&*3’其中$5)5"6选取一个整数7使得89:1",7.+14"’其中89:1",7.表示7模1"的阶6另外’选取一个小于所有%)的大素数*6公布;1)<$5)5"=7和*60.随机选择正整数>&’满足?>&@8:14)A&’$’)+$’0’(’"6B .分发者随机选择C $-$个正整数>$’>0’(’>C $-$D 14"6对于)+$’0’(’"-$’按如下方式选择>C )’>C )#$’(’>C )#$-$?>3E F 3G 14),@8:14".H ,$.其中F 3为任意正整数’3+C )’C )#$’(’C )#$-$6计算I )+7>),@8:1".’其中)+&’$’(’C "-$6公布;I )<&5)5C "-$6J .定义一个C "-$次多项式为K ,L .+M C "-$)+&>)L )H,0.N .O +;P $’P 0’(’P Q<是参与者的集合’其基数Q 即为共享参与者个数6在R*/0S 里选取Q 个两两不同的非零整数;L $’(’L Q <’求T )+K ,L ).6计算U )+2P 3DV ’P 3AP),L )-L 3.’并求得W )+T )U -$),@8:14".’W )将是参与者P )的子秘密’计算X )+7W),@8:1".6参与者公布;L )<$5)5Q 和;X )<$5)5Q 并通过安全信道将W )发送给参与者P )6Y .参与者P )通过下式验证子密钥的真实性?X )+7W),@8:1".’,B .,X ).2P 3DV ’P 3AP),L )-L 3.E2C "-$3+&I L3)3,@8:1".H ,J .Z H [秘密的共享设需要共享一个门限为)的秘密\)3’要求\)3D*6分发者随机选取一整数]’计算\^)3+\)3#]*,@8:1).6选取一个密钥对_)3和‘)3’使得_)3‘)3E $,@8:14).’计算a )3+7_)3,@8:1).’b )3+\)3-a >&)3,@8:1).6分发者公布;‘)3’a )3’b )3<6Z H c 秘密的恢复任意C )个参与者V d +;P $’(’P C )<合作就可以恢复出秘密\)36参与者通过其子秘密生成的影子信息恢复秘密’而不必暴露子秘密本身’从而子秘密可以复用以共享多个秘密6恢复过程如下?$.参与者从公告牌下载‘)3=a )3和1)e 0.参与者P f 计算并出示其影子信息g )3’f+,a )3.Wf ,@8:1).e B .其余参与者可以通过如下等式验证P f出示的影子信息是否真实?X f E g ‘)3)3’f,@8:1).H ,N .因为在P f诚实的前提下’有g ‘)3)3’f E ,a W f )3.‘)3E 7_)3W f ‘)3E 7Wf ,@8:1).’而另一方面’由于1)h 1"’有X f E ,7W f @8:1".,@8:1).E 7Wf ,@8:1).’因此可以通过式,N .验证用户P f提供的影子信息6J .恢复秘密的操作者计算6i )3’f +2P XDV dj ;P f<,-L X .k 2P XDV j Vd,L f -L X.’,Y .l )3+2P fDVd,g )3’f.i )3’f@8:1)’,m .\)3+l )3#b )3@8:1)’,n .则\)3即为共享的秘密6计算过程中’可以通过,l )3.‘)3E I &,@8:1).,o .验证l )3的正确性6[方案分析[H Z 方案正确性在参数准备的步骤$.中要求分发者选取一个7使得89:1",7.+14"’这样的7一定能取得到?显然可以取得7)使得89:%),7).+*)’其中&5)5"e 由中国剩余定理’一定存在7使得7E 7),@8:%).’容易证明7即满足89:1",7.+14"6下面证明式,n .得到的的确是共享的秘密\)36定理Z 在方案的所有参与者都诚实而正确地执行协议的前提下’以上所述方案得到的\)3确实是秘密分发者所共享的秘密6证明在计算式,m .中’由于l )3E 2P fDVd,L )3’f.i)3’fE2P fDVd,a )3.W fi )3’f,@8:1).’而W f i )3’f E2P XDV dj ;P f<,-L X .k 2P XDV j Vd,L f -L X.k T f k 2P XDV ’P XAPf,L f -L X p q .-$ET fk 2P X DV d j ;P f<,-L X .,L f -L X .,@8:14".H注意到14)h 14"’因此有W f i )3’f E T fk 2P XDV dj ;P f<,-L X .,L f -L X .,@8:14).’Bo N 黄东平’等?安全的多级门限多秘密共享!"#$%&’(#)*+,#-./0’12345*-6另一方面,由选择7的方式不难发现2834*’7-945*,有:*+.’7;*+-/0’1234*-<因此,该过程恢复得到的的确是共享的秘密=*+<>6>安全性分析为安全性讨论的方便,不妨设有限域上的离散对数问题是困难的,?@AB C C D公钥密码系统是安全的<下面分几种情形讨论本方案的安全性<C -从E 0直接破解得到/0不可行<如果某攻击者能从E 0得到/0,即对于给定的7和E 0,它能得到一个/0,使得7/0.E 0’1234F -,显然对于任意0G *G F ,均有7/0.E 0’123H *-,也即该攻击者具有了求解有限域上的离散对数问题的能力,与题设矛盾<I -通过参与者的认证信息得到其子秘密是不可行的<容易由C -的方法证明,不再赘述<J -直接从公开的E 0得K /*+’1234*-是不可行的<如果某攻击者可以得到K /0*+’1234*-,由于’K /0*+-L *+.E 0’1234C -,该攻击者具有了根据一个?@A 公钥密码系统的密文和公钥计算明文的能力,这与M ?@A 是安全的N 矛盾<O -通过已经恢复的一个同门限级不能得到同门限级的另一个秘密<也就是说,攻击者不能因为参与者"#曾经出示过的’K *+-(#’1234*-而得到’K *+P -(#’1234*-<假设攻击者具有这样的能力,也即对于任意给定的/P Q L P和L R ,攻击者可以求得/R ,使得’/P -L P.’/R -L R’1234C -<那么,任意给定密文/P 和公钥L 后,攻击者可以任意选取一个公钥L P ,令L R 9L P S L,能得到/R ,使得’/P -L P .’/R -L R ’1234C -成立,那么有’/R -L./P ’1234C -<对于任意的密文和公钥,该攻击者都能得到明文,与M ?@A 密码系统是安全的N 矛盾<T -少于U *个参与者不能得*级门限里的秘密<本文的秘密共享机制恢复秘密需要的其实是7;*+S /0’1234*-,那么参与者需要能根据掌握的子秘密恢复出/0’12345*-<不难发现,多项式系数满足/+.0’12345*-,其中+9U *,V,U F W C ,还有U *个未知系数,但此时知道的点少于U *个,无法在大量可能的多项式中唯一确定原多项式,无法恢复秘密<X 结论本文提出了一个拥有多级门限的多秘密共享方案<每级门限可以共享多个密码,恢复某一门限下的某一秘密=*+不会影响该级门限下其他未恢复秘密=*+P 以及其他级门限下的秘密=*P +R 的安全性,而实现这一切,参与者需要掌握的都是同一个子秘密,从而方便了密钥管理<参考文献’Y Z [Z \Z ]^Z _-B C D @‘a 1b 8A 6c 2d e 2f ‘a 8g a f g h 8g e B i D 6j k F F "l *m /U *k l n k oU K Lp j q,C r s r ,>>’C C -tu C I u C J 6B I D v w a x w g y z ?6@a {g |}a 83b ~|h 8y!e 2|8a !‘b h x g y f B "D #$82h g g 3b ~|f2{%a e b 2~a w "21!}e g 8"2~{g 8g ~h g 6&2~e ’a w g ,%i tA ()$@$8g f f ,C r s r ,O *tJ C J J C s 6B J D )e 2&,@a b e 2A ,%b f ‘b +g x b ,6@g h 8g e f ‘a 8b ~|f h ‘g 1g 8g a w b +b ~||g ~g 8a w a h h g f f f e 8}h e }8g B "D #$82h g g 3b ~|f )---z w 2.g h 21/*s 6,2x y 2,i a !a ~t )---$8g f f ,C r *s 6r r C 0I 6B O D @e a 3w g 8&6$}.w b h w y ’g 8b {b a .w g f g h 8g e f ‘a 8b ~|B "D #A 3’a ~h g fb ~"8y !e 2w 2|y 0-}82h 8y !e /r u 6v g 8w b ~t @!8b ~|g 81g 8w a |,C r r u t C r 0C r r 6B T D v 2}32e (a .8b h g ,,8a 282i a h 3}g f 6-{{b h b g ~e !}.w b h w y ’g 8b {b a .w gf g h 8g e f ‘a 8b ~|f h ‘g 1g f d b e ‘{a f e 283g w a y g 38g h 2’g 8yB "D #4g h e }8g %2e g fb ~"21!}e g 8@h b g ~h gC s I u 6v g 8w b ~t@!8b ~|g 81g 8w a |,C r r r t *s C 0I 6B u D 4b ~,5,6},"6,‘8g f ‘2w 3’g 8b {b a .w g1}w e b f g h 8g e f ‘a 8b ~|f h ‘g 1g .a f g 32~{ah e 28b +a e b 2~b ~e 8a h e a .b w b e y a ~33b f h 8g e g w 2|a 8b e ‘1123}w 2a h 21!2f b e g !82.w g 1f Bi D 6788H #k mjk F 9"U :*7*U ;L m Kl k &,C r r r ,<=>’T -tI u O I u *6B s D 何明星,范平志,袁丁6一个可验证的门限多秘密共享方案B i D 6电子学报,I 00I ,X ?’O -tT O 0T O J 6c -&b ~|@b ~|,(A %$b ~|+‘b ,5A A %B b ~|6A ’g 8b {b a .w g 1}w e b !w g f g h 8g e f f ‘a 8b ~|f h ‘g 1g B i D 6p m U /8&L m U #k l *m /C *l *m /,I 00I ,X ?’O -tT O 0T O J 6’b ~"‘b ~g f g -B*D 施荣华6一种多密钥共享认证方案B i D 6计算机学报,I 00J ,>>’T -tT T I T T u 6@)?2~|‘}a 6A 1}w e b f g h 8g ef ‘a 8b ~|a }e ‘g ~e b h a e b ~|f h ‘g 1g B i D 6j K *l L n L D k "#l /&k oj k F 9"U L #n ,I 00J ,>>’T -t T T I T T u 6’b ~"‘b ~g f g -B r D "c A %z ,b ~|y b ,c 6A %z &b ~f ‘b a ~|,5A %z 6g b !a ~|6A ~b 1!82’g 1g ~e 2~e ‘g 4b ~06~’e ,~-e ‘8g f ‘2w 3’g 8b {b a .w g 1}w e b 0f g h 8g e f ‘a 8b ~|f h ‘g 1gB i D 6p 99&*L ;q/U K L F /U *m n /l ;j k F 9"U /U *k l ,I 00T ,<>X ’C -tC u r C s *6B C 0D "c A %"‘a 2d g b ,"c A %z "‘b ~h ‘g ~6A f h ‘g 1g {28e ‘8g f ‘2w 31}w e b 0f g h 8g e f ‘a 8b ~|B i D 6p 99&*L ;q/U K L F /U *m n /l ;j k F 9"U /U *k l ,I 00T ,<>>’C -tC C O 6B C C D?b ’g f e ?4,@‘a 1b 8A ,A 3w g 1a ~46A 1g e ‘23{282.e a b ~b ~|3b |b e a w f b |~a e }8g f a ~3!}.w b h x g y h 8y !e 2f y f e g 1B i D 6j k F F "l *m /U *k lk op j q,C r s *,><tC I 0C I u 6Or T 清华大学学报’自然科学版-I 00s ,O s ’O -。

门限密码学门限密码学是一种密码学分支,旨在解决多方之间共享信息时的安全性和隐私性问题。

它通过设定门限值,确保只有在达到门限值时才能解密或访问所需的信息。

本文将探讨门限密码学的原理、应用以及安全性等方面内容。

一、门限密码学的原理门限密码学基于分布式计算和秘密共享的概念。

在传统的密码学中,加密和解密的密钥通常由一个或少数几个实体掌握,这样可能存在单点故障和安全性问题。

而门限密码学通过将密钥拆分成多个部分,并设定门限值,以确保只有在多个实体共同参与时才能恢复密钥的完整性。

这种方式在提高安全性的同时,也增加了系统的弹性和可靠性。

二、门限密码学的应用1. 多方共享数据:门限密码学在多方共享数据时发挥着重要的作用。

例如,在多方合作的项目中,各方需要共享敏感数据,但又希望确保只有在达到一定门限值时才能访问。

门限密码学可以实现这种需求,确保数据的安全性和隐私性。

2. 安全多方计算:门限密码学应用于安全多方计算领域,旨在解决多方之间计算结果的安全性和隐私性问题。

在安全多方计算中,各方可以在不暴露私有输入的情况下,通过门限密码学协议进行计算。

这种方式在保护隐私的同时,允许各方协同完成计算任务。

3. 匿名凭证系统:门限密码学也可以应用于匿名凭证系统中。

匿名凭证系统可以防止身份信息的泄露,同时允许持有者在特定环境中进行验证。

门限密码学为匿名凭证系统提供了安全性和可扩展性的解决方案。

三、门限密码学的安全性门限密码学在保护信息安全方面具有较高的安全性。

由于密钥被拆分成多个部分并分布在多个实体之间,攻击者需要同时窃取多个部分才能恢复完整的密钥。

这增加了攻击的难度和复杂性,提高了系统的安全性。

此外,门限密码学的安全性还与门限值的选择相关。

门限值的设置应该在安全性和效率之间找到平衡。

过高的门限值可能导致系统的灵活性不足,而过低的门限值可能会降低安全性。

因此,在实际应用中,门限值的选择需要谨慎考虑。

总结:门限密码学是一种应用广泛、安全性较高的密码学分支。