加权门限多秘密共享方案

- 格式:pdf

- 大小:215.42 KB

- 文档页数:3

一个安全高效的门限多重秘密共享方案

庞辽军;王育民

【期刊名称】《计算机科学》

【年(卷),期】2006(033)001

【摘要】秘密共享在信息安全和数据保密中起着重要的作用.本文基于Shamir的门限方案提出一个新的(t,n)多重秘密共享方案,p个秘密被n个参与者所共享,至少t个参与者联合可以一次性重构这p个秘密,而且参与者秘密份额长度与每个秘密长度相同.与现有方案比较,该方案具有秘密重构计算复杂度低,所需公共信息量小的优点.方案的安全性是基于Shamir的门限方案的安全性.分析表明本文的方案是一个安全、有效的方案.

【总页数】3页(P66-68)

【作者】庞辽军;王育民

【作者单位】西安电子科技大学综合业务网国家重点实验室,西安,710071;西安电子科技大学综合业务网国家重点实验室,西安,710071

【正文语种】中文

【中图分类】TP3

【相关文献】

1.门限多重影子秘密共享方案及应用 [J], 杨捷

2.多重门限的图像秘密共享方案 [J], 李鹏;马培军;苏小红;刘峰

3.一个动态门限多重秘密共享方案 [J], 王天成;张建中

4.自选子密钥的动态门限多重秘密共享方案 [J], 白雪鹏;刘焕平

5.基于门限签名体制的多重秘密共享方案 [J], 王云;张秉儒;芦殿军

因版权原因,仅展示原文概要,查看原文内容请购买。

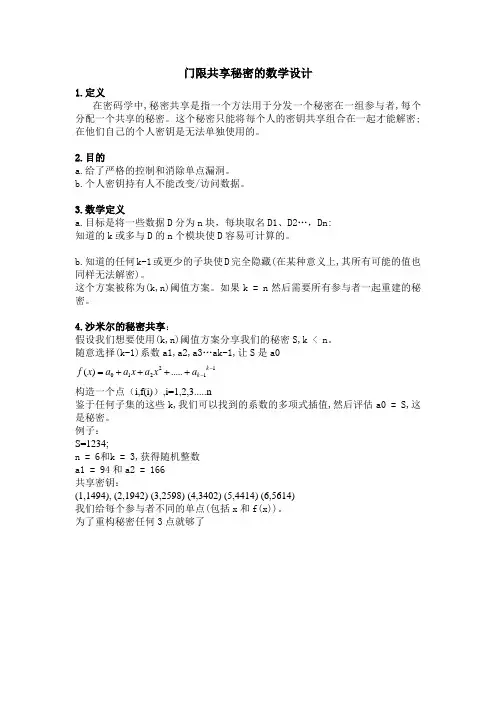

门限共享秘密的数学设计 1.定义在密码学中,秘密共享是指一个方法用于分发一个秘密在一组参与者,每个分配一个共享的秘密。

这个秘密只能将每个人的密钥共享组合在一起才能解密;在他们自己的个人密钥是无法单独使用的。

2.目的a.给了严格的控制和消除单点漏洞。

b.个人密钥持有人不能改变/访问数据。

3.数学定义a.目标是将一些数据D 分为n 块,每块取名D1、D2…,Dn:知道的k 或多与D 的n 个模块使D 容易可计算的。

b.知道的任何k-1或更少的子块使D 完全隐藏(在某种意义上,其所有可能的值也同样无法解密)。

这个方案被称为(k,n)阈值方案。

如果k = n 然后需要所有参与者一起重建的秘密。

4.沙米尔的秘密共享:假设我们想要使用(k,n)阈值方案分享我们的秘密S,k < n 。

随意选择(k-1)系数a1,a2,a3…ak-1,让S 是a0112210.....)(--++++=k k a x a x a a x f构造一个点(i,f(i)),i=1,2,3.....n鉴于任何子集的这些k,我们可以找到的系数的多项式插值,然后评估a0 = S,这是秘密。

例子:S=1234;n = 6和k = 3,获得随机整数 a1 = 94和a2 = 166共享密钥:(1,1494), (2,1942) (3,2598) (4,3402) (5,4414) (6,5614)我们给每个参与者不同的单点(包括x 和f(x))。

为了重构秘密任何3点就够了222220212102022212010122021010221100941661234)()3/2223/1(4414)52/312/1(3402)3/312/116/1(1942)()(3/2223/145/4*25/2/*/52/312/154/5*24/2/*/3/312/116/152/5*42/4/*/sin )4414,5(),(),3402,4(),(),1924,2(),(x x x f x x x x x x x l y x f x x x x x x x x x x x x l x x x x x x x x x x x x l x x x x x x x x x x x x l olynomialsgLagrangep U y x y x y x j j j ++=+-+---++-==+-=----=----=---=----=----=+-=----=----====∑=期待解决:1.添加用户怎么办?2.删除用户怎么办?3.我们希望持有n 块的用户互相做身份认证?基于沙米尔的门限秘密共享算法,提出动态门限秘密算法。

一种可验证和高效的多秘密共享门限方案步山岳;王汝传【期刊名称】《计算机科学》【年(卷),期】2011(038)001【摘要】已公开的门限多秘密共享方案大都是利用RSA,ECC等公钥体制来提高安全性,其占用的资源较多,速度慢.提出了一种新的多秘密共享(t,n)门限方案,该方案是在shamir秘密共享方案的基础上,利用拉格朗日插值多项式方法进行秘密分割和重构,利用NTUR算法和单向散列函数进行数据合法性验证.方案设计简单、计算量小、存储量少,能有效检测出各种欺骗、伪造行为,以确保恢复的秘密是安全和可信的.%In most of the multi-secret sharing schemes alreadypublished,RSA,ECC or other public key cryptosystems are used to improve security. But such schemes would take up lots of resources and result inlow speed. We proposed a new multi-secret sharing(t,n) threshold scheme based on shamir secret-sharing scheme, using the Lagrange interpolating polynomial to split and reconstruct the secrets and the NTRU and one-way hashing function to verify the validity of data. The scheme is simple in design and requires limited calculation and limited storage space. It can detect effectively a variety of cheating or forgery behaviors and guarantee that the reconstruction of the secret is the secure and trustworthy.【总页数】4页(P100-103)【作者】步山岳;王汝传【作者单位】淮阴工学院计算机工程学院,淮安,223002;南京邮电大学计算机学院,南京,210003【正文语种】中文【中图分类】TP309【相关文献】1.一种可验证的(t,n)门限秘密共享方案 [J], 史英杰2.一种安全的公开可验证门限多秘密共享方案 [J], 刘佳;韩文报3.高效可验证的门限多秘密共享体制 [J], 李雄;李志慧;彭清艳4.一种基于大数分解和求解离散对数的可验证(k,n)门限秘密共享方案 [J], 马春波;何大可5.一种高效的可验证的多秘密共享方案 [J], 贾小军因版权原因,仅展示原文概要,查看原文内容请购买。

秘密共享体制的发展和应用Shamir的(k,n)门限秘密共享方案——密码学概论课作业1310648 许子豪摘要:近年来,由于网络环境自身的问题,网络环境己存在严峻的安全隐患;为了避免由于网络中重要信息和秘密数据的丢失、毁灭以及被不法分子利用或恶意篡改,而无法恢复原始信息,研究者提出利用秘密共享机制对数据进行处理,从而达到保密通信中,不会因为数据的丢失、毁灭或篡改,而无法恢复原始信息的目的。

从而吸引了越来越多的科研人员对该研究内容的关注。

秘密共享体制己经成为现代密码学的一个重要的研究领域,同时,它也成为信息安全中的重要的研究内容。

关键字:信息安全;秘密共享;秘钥管理。

一、秘密共享体制研究背景及意义随着计算机和网络通信的广泛应用,人们的生活越来越依赖电子通信,使用电子方式来存储重要档案的做法也越来越普遍,随之而来产生的对各种不同档案如何管理也成了很大的问题。

秘密共享思想的最初动机是解决密钥管理的安全问题。

大多情况下,一个主密钥控制多个重要文件或多个其他密钥,一旦主密钥丢失、损坏或失窃,就可能造成多个重要文件或其他密钥不可用或被窃取。

为了解决这个问题,一种方法是创建该密钥的多个备份并将这些备份分发给不同的人或保存在不同的多个地方。

但是这种方法并不理想,原因在于创建的备份数目越多,密钥泄漏的可能就越大但如果同时创建的备份越少,密钥全部丢失的可能也就越大。

秘密共享可解决上述问题,它在不增加风险的同时提高密钥管理的可靠性。

在秘密共享方案中,将需共享的秘密分成若干秘密份额也称子密钥、碎片,并安全地分发给若干参与者掌管,同时规定哪些参与者合作可以恢复该秘密,哪些参与者合作不能得到关于该秘密的任何信息。

利用秘密共享方案保管密钥具有如下优点:(1)为密钥合理地创建了备份,克服了以往保存副本的数量越大,安全性泄露的危险越大,保存副本越小,则副本丢失的风险越大的缺点。

(2)有利于防止权力过分集中以导致被滥用的问题。

(3)攻击者必须获取足够多的子密钥才能恢复出所共享的密钥,保证了密钥的安全性和完整性。

一种新型的门限多重秘密共享方案

杨捷;李继国

【期刊名称】《计算机工程与科学》

【年(卷),期】2010(032)008

【摘要】本方案对秘密恢复者而言是一个门限方案,对攻击者而言窃得足够多的子秘密仍不能恢复秘密数据,因而比传统的门限方案更安全.此外,本方案能有效检测秘密分发者和参与者的欺诈行为,在无需重新分配子秘密的情况下实现新成员的加入与成员的退出,且可一次性恢复全部秘密.

【总页数】3页(P22-23,49)

【作者】杨捷;李继国

【作者单位】河海大学计算机及信息工程学院,江苏,南京,210098;河海大学计算机及信息工程学院,江苏,南京,210098

【正文语种】中文

【中图分类】TP309

【相关文献】

1.门限多重影子秘密共享方案及应用 [J], 杨捷

2.多重门限的图像秘密共享方案 [J], 李鹏;马培军;苏小红;刘峰

3.一种动态(t,n)门限多重秘密共享方案 [J], 刘晓莉;张建中;郝修清

4.基于门限签名体制的多重秘密共享方案 [J], 王云;张秉儒;芦殿军

5.一种新的(t,n)门限多重秘密共享方案 [J], 李金凤

因版权原因,仅展示原文概要,查看原文内容请购买。

—143—一种动态门限多组秘密共享方案乔晓林,张建中(陕西师范大学数学与信息科学学院,西安 710062)摘 要:基于Shamir 门限方案和RSA 密码体制提出一种动态门限多组秘密共享方案。

该方案中的多秘密分发者可根据所共享秘密的重要性,动态调整恢复该秘密时的门限值,使m 组秘密根据不同的门限值在n 个参与者中共享。

方案可以灵活地增加或删除成员,无需更改其他成员的秘密份额。

任何人可在秘密重构阶段验证每个合作的参与者是否进行欺诈,且无需专门的验证协议。

关键词:动态秘密共享;门限方案;多秘密共享;RSA 密码体制Dynamic Threshold Multi-group-secret Sharing SchemeQIAO Xiao-lin, ZHANG Jian-zhong(College of Mathematics and Information Science, Shaanxi Normal University, Xi’an 710062, China)【Abstract 】Based on Shamir’s threshold scheme and the RSA cryptosystem, a dynamic threshold multi-group-secret sharing scheme is proposed. In the proposed scheme, the dealer can adjust the threshold value depending on the secure level of different sharing value, so m groups of secrets can be shared among n participants. The shadows of other participants do not need to be changed when a participant is added or deleted. Anybody is allowed to check whether a cooperative participant provides the true information or not in the recovery phase, and it doesn’t need to design special verification algorithm.【Key words 】dynamic secret sharing; threshold scheme; multi-secret sharing; RSA cryptosystem计 算 机 工 程 Computer Engineering 第36卷 第22期Vol.36 No.22 2010年11月November 2010·安全技术·文章编号:1000—3428(2010)22—0143—02文献标识码:A中图分类号:TP309.21 概述秘密共享为重要信息的安全保存和合法利用提供了一种有效途径,是信息安全方向的研究热点,并在现代密码学领域具有重要地位。

门限多重秘密共享方案

周洪伟;郭渊博;李沁

【期刊名称】《计算机工程与设计》

【年(卷),期】2008(029)008

【摘要】基于Shamir的门限方案、RSA密码体制以及Hash函数,提出了一个新的门限多重秘密共享方案.参与者的秘密份额是由各参与者自己选择,并且只需维护一份秘密份额即可实现对多个秘密的共享,每个参与者也可以是秘密分发者,只要正确选择参数不会影响到各个参与者所共享的秘密安全性.在秘密恢复过程中,秘密恢复者能够验证其它参与者是否进行了欺骗.方案的安全性是基于Shamir的门限方案、RSA密码体制以及Hash函数的安全性.分析结果表明,该方案是一个安全、实用的秘密共享方案.

【总页数】3页(P1946-1947,1951)

【作者】周洪伟;郭渊博;李沁

【作者单位】解放军信息工程大学,电子技术学院,河南,郑州,450004;解放军信息工程大学,电子技术学院,河南,郑州,450004;河南省电视台,河南,郑州,450008

【正文语种】中文

【中图分类】TP309

【相关文献】

1.门限多重影子秘密共享方案及应用 [J], 杨捷

2.一种新型的门限多重秘密共享方案 [J], 杨捷;李继国

3.自选子密钥的动态门限多重秘密共享方案 [J], 白雪鹏;刘焕平

4.基于门限签名体制的多重秘密共享方案 [J], 王云;张秉儒;芦殿军

5.一种新的(t,n)门限多重秘密共享方案 [J], 李金凤

因版权原因,仅展示原文概要,查看原文内容请购买。