透视美国《国家网络安全综合计划(CNCI)》

- 格式:pdf

- 大小:425.22 KB

- 文档页数:5

C N I T S E C美国打压竞争对手的惯常手法及对中国网络科技企业的防范启示文│中国信息安全测评中心 磨惟伟近年来,在处理中美大国关系问题上,美国政府几乎完全摒弃了理性思考,不断固持美国优先、零和博弈的冷战思维。

特别是2020年以来,特朗普政府强推强取豪夺的强盗逻辑,利用毫无根据的污名化指责和无所不用其极的强力“组合拳”,持续加大对中国网络科技企业的围猎力度。

面对纷繁复杂的国际政治环境、美式霸权的恶意欺凌与竞争对手的抄袭抹黑,中国网络科技企业走向海外、面向国际的道路绝非顺风顺水、一路坦荡,而是荆棘丛生、困难重重。

一、美国打压竞争对手的主要手法在国际交往中,各国间的双边关系本可以并行不悖、共赢发展。

但长期以来,出于维护自身霸权和利益的考虑,美国总是滥用“国家安全”借口,以政府打压、长臂管辖、企业捡漏等固有套路,频频对竞争对手施以组合重拳,即使是传统盟友也不能幸免。

虽然美国的逻辑套路与打压手法属于一种内部策略,但从其过往行径中仍有脉络可循。

(一)重视战略打压:以顶层设计、战略谋划为指引,明确对竞争对手的打压步骤与总体方针回顾美苏争霸这段历史可以看出,在打压、裂解竞争对手方面,美国一直高度重视战略指引,一旦战略方针确定下来,后续跟进步骤就会接踵而至。

1947年3月,时任美国总统杜鲁门在致国会的关于援助希腊和土耳其的咨文中,提出了以“遏制共产主义”作为国家政治意识形态和对外政策的指导思想,宣告了“杜鲁门主义”的正式诞生。

这是第二次世界大战后美国谋求世界霸权的指导方针与扩张计划,是“冷战”开启的重要标志。

在随后的44年中,美国历届政府虽然两党轮流坐庄,但均将“杜鲁门主义”奉为处理对苏关系的金科玉律,以持续的耐心与恒久的定力贯彻始终,直至苏联解体。

回到当前,在2018-2020短短三年的时间内,美国政府就接连发布了数份重量级网络安全文件,提出多项战略打压政策,分别是“国家安全总统备忘录13”“国防部网络战略”“国家网络战略”“分层网络威慑战略”等。

特征,虽然只有300万用户,也被卷入其中;2、掌握个人数据。

IM、邮箱、社交网络、存储分享服务等都涉及到大量的与人和账户关联的私密信息。

相关部门对隐私数据的觊觎正是互联网公司卷入棱镜门的根源;3、全球化的市场。

由于棱镜门的监视的主要目标是境外用户。

因此九大互联网公司无一不是国际化颇为成功的公司。

看回国内的互联网公司,具有海量用户的互联网巨头屈指可数。

老三大门户新浪、网易和搜狐;新三大被称为BAT即百度、阿里巴巴和腾讯;360依靠安全业务强势崛起成为与QQ对立的另一个桌面帝国。

不过社交网络Facebook在中国的对应产品也依然是QQ ,存储分享服务在中国也是对应这几个巨头。

优酷土豆与Youtube不同,优酷土豆更多是一个视频媒体,而不是分享社区。

因此优酷土豆不太需要考虑。

还有一个产品无法缺席:YY语音。

在多次社会热点事件中起到聚集的作用而崭露头角。

例如淘宝卖家集会声讨等。

YY语音拥有4亿注册用户,是一个不小的体量。

再看第二点隐私的个人数据。

新浪的微博一直是重点监控对象;网易有占有率极高的邮箱和新闻评论系统;搜狐旗下的搜狗则具备输入法、浏览器等最靠近用户的客户端,搜狐自身也有邮箱、微博(基本可忽略)。

百度因为账号体系建设不够完善进而缺少个人私密数据,但仍然有大量的用户行为数据,你搜索过什么,点击过什么,搜索一下,百度知道。

另外百度云的发力则让其拥有更多的云存储数据,包括文件、照片。

阿里巴巴则拥有涉及到国计民生的电商购物数据和信用数据,你买过什么,阿里知道。

但从美国九大涉事公司不包括Amazon以及eBay,也可以看出电子商务数据的监控价值没有其他几类数据大。

但一个人的购买情况、支付宝账号、关联银行卡和收货地址,也是可以追溯到人的极度私密数据。

而腾讯则是极为恐怖的掌握用户极度核心私密数据的公司。

你什么时候上过网、与谁沟通过视频过、沟通的内容是啥、你的好友关系、你感兴趣的群、甚至你有几个QQ马甲,QQ比你记得还清楚。

■王纯录揭秘美国网络安全体系架构美国作为拥有最复杂的信息网络的国家之一,平均每5年就会推出新的网络概念、新的网络架构和新的网络建设计划。

关于美国的网络安全体系架构是怎么样的?它是如何贯穿在美国的网络安全计划中、落实到具体机构的?带着这些困惑,一起来看看美国的网络安全体系架构。

安全体系模型先聊聊安全体系模型。

国家级的网络安全体系必然不是一蹴而就,要探究如此庞大的体系架构,还是要理论先行。

过去几十年,美国提出了多个网络安全体系模型和框架,比较经典的如PDRR模型、P2DR模型、IATF框架和黄金标准框架,都广为人知并被广泛应用。

P2DR模型:基于时间的动态安全循环安全=风险分析+执行策略+系统实施+漏洞监测+实时响应。

20世纪90年代末,美国国际互联网安全系统公司(ISS)提出了基于时间的自适应网络安全模型P2DR,该模型较大的特点是可以进行量化与数据证明。

在使用加密、防火墙等静态防御工具的同时,P2DR模型利用检测工具来评估系统的安全状态,通过安全策略、防护、检测和响应,达到一个动态的安全循环。

PDRR模型:强调修复能力这个阶段,安全的概念开始从信息安全扩展到了安全保障。

由美国国防部提出的PDRR模型,集防护、检测、恢复和响应于一体,更强调自动故障修复能力。

IATF框架:纵深防御IATF由美国国家安全局(NSA)制定并发布。

通过将信息系统的信息保障技术层面划分成4个焦点域,局域计算环境、区域边界、网络和基础设施、支撑性基础设施,再在每个焦点域内,描述其特有的安全需求和相应可控选择的技术措施,将信息基础设施的防护扩展到多层。

直到现在,IATF仍在不断完善和修订。

黄金标准框架:能力整合2014年6月,NSA发布《美国国家安全体系黄金标准》,可以说是基于美国国家安全系统信息保障的优秀实践。

黄金标准框架强调网络安全四大总体性功能是治理、保护、检测和响应恢复。

值得注意的是,该框架没有给出解决方法,而是按照逻辑,将基础设施的系统性理解和管理能力、以及通过协同工作来保护组织安全的保护和检测能力整合在了一起,给出方法而不是“标准答案”。

中美网络安全企业对比研究随着网络的普及和发展,网络安全问题也日益严重,无论是中国还是美国,都对网络安全问题高度重视。

本文通过对中美网络安全企业的对比研究,来分析两国的网络安全产业现状和发展趋势。

首先从规模上来看,美国的网络安全企业相对较多且规模较大。

美国在网络安全技术的研究和应用方面一直处于世界领先地位,拥有众多知名的网络安全企业,如赛门铁克、思科等。

这些企业在技术研发、产品创新和商业化应用方面具有较强的实力和竞争力。

与此相比,中国的网络安全企业数量相对较少且规模较小。

不过,近年来中国的网络安全企业发展迅速,取得了一定的成绩。

中国的网络安全企业主要集中在防火墙、入侵检测和安全服务等领域,如绿盟科技、华为等。

这些企业在本地市场具有一定的知名度和影响力,正在逐步扩大其国际市场份额。

其次从技术实力上来看,美国的网络安全企业相对较强。

美国在网络安全技术研发方面投入较多,并聚集了大量的网络安全人才。

美国的网络安全企业拥有先进的技术和产品,并在网络安全攻防、数据安全、网络监测等领域具有强大的技术实力。

与此相比,中国的网络安全企业在技术上还存在一定的差距。

尽管近年来中国在网络安全领域加大了技术研发投入,但与美国相比还有待提高。

不过,中国网络安全企业在某些领域的技术研发上也取得了一些突破,例如在人工智能、大数据分析等方面的应用。

再次从市场需求上来看,中美网络安全企业在市场需求上存在一定差异。

美国的网络安全市场较为成熟,企业在技术需求和安全防护意识上相对较高。

而中国的网络安全市场还处于起步阶段,许多企业对网络安全的重视程度有所欠缺。

然而,随着中国经济的发展和网络安全威胁的不断增加,网络安全市场将会迎来更多的机遇和挑战。

综上所述,中美网络安全企业在规模、技术实力和市场需求等方面存在一定的差异。

美国的网络安全企业相对较多且规模较大,技术实力强。

而中国的网络安全企业数量较少且规模较小,技术实力还有待提高。

但随着中国网络安全市场的不断发展和对网络安全的重视程度的提高,中国的网络安全企业在未来有望迎头赶上,取得更大的发展。

斯诺登事件与网络安全斯诺登事件是近年来最引人注目的网络安全事件之一。

2013年,美国国家安全局前雇员爱德华·斯诺登向媒体披露了美国政府进行的全球大规模监控计划,震惊了全世界。

这起事件引发了对个人隐私权和网络安全的关注和讨论。

斯诺登泄露的文件揭示了美国政府通过秘密监控计划,收集和分析大量国内外公民的通信数据,无视隐私权和自由的原则。

这一行为引发了全球范围内的争议和批评,许多人对政府的侵犯个人隐私的行为感到愤怒。

斯诺登事件在全球范围内引发了对网络安全的关注。

人们开始意识到,个人信息和隐私正受到来自政府和其他组织的威胁。

随着数字时代的到来,我们在互联网上存储、传输和共享的信息越来越多,保护网络安全和个人隐私变得尤为重要。

斯诺登事件引发了对信息监控和数据收集的广泛讨论。

人们开始反思政府和相关机构对个人通信和数据进行监控的合法性和必要性。

一些国家采取措施加强对网络安全的保护,并制定了更加严格的法律来保护个人隐私。

同时,一些互联网公司也开始改变他们的政策和实践,加强用户数据的保护,以提高用户对其产品和服务的信任。

斯诺登事件还推动了加密技术的发展。

加密技术被视为保护个人信息和隐私的关键技术之一。

许多互联网公司和个人用户开始采用更加安全的加密技术来保护他们的通信和数据。

同时,加密技术也被广泛应用于网络支付、电子商务等领域,以保护用户的身份和资金安全。

然而,斯诺登事件也揭示出网络安全依然面临许多挑战。

黑客攻击、跨国网络犯罪等问题依然存在,对网络安全构成威胁。

此外,随着物联网和人工智能技术的发展,网络安全问题变得更加复杂和严峻。

网络安全需要来自政府、互联网公司和个人用户的共同努力,建立起全球合作和合理规范的网络安全体系。

总之,斯诺登事件引发了全球对网络安全和个人隐私的关注。

它让人们认识到在数字时代,保护网络安全和个人隐私的重要性。

斯诺登事件不仅促使政府和互联网公司加强对个人信息和隐私的保护,也推动了加密技术的发展。

美国网络安全和发展历程美国的网络安全和发展历程可以追溯到20世纪60年代。

那时,冷战期间美国政府非常关注和依赖于计算机技术和信息系统。

在这个时期,美国国防部建立了一个名为“先进研究计划局(ARPA)”的机构,以推动计算机和通信技术的发展。

ARPA的目标是确保美国在大规模报复和国防能力方面保持领先地位。

在70年代,随着个人计算机的发展,互联网也开始出现。

然而,当时对于网络安全并没有太多的关注。

1986年,美国国会通过了一项重要的法律,即《计算机欺诈和滥用法》(Computer Fraud and Abuse Act)。

这是美国第一次正式对计算机犯罪进行了规范,标志着网络安全开始引起重视。

20世纪90年代是美国网络安全发展的一个重要时期。

随着互联网的普及,组织和个人对网络的依赖性不断增加,同时网络犯罪事件也日益增多。

1997年,美国总统比尔·克林顿签署了一项行政命令,成立了一个名为国家信息保护中心(National InfraGard and the National Infrastructure Protection Center)的机构,以加强对网络安全的监督和保护。

进入21世纪,网络威胁和攻击变得更加复杂和严重。

2001年的“911”事件以及2003年的“大停电”事件引起了对网络安全的更大关注和重视。

美国政府加强了网络安全的法规和政策,并成立了一个名为国家网络安全局(National Cybersecurity and Communications Integration Center)的机构,以提供对威胁和攻击的实时响应和保护。

随着信息技术的快速发展,美国网络安全的挑战也在不断增加。

为了应对这些挑战,美国政府制定了一系列措施来推动网络安全的发展。

其中包括成立国家网络安全联盟(National Cybersecurity Alliance)、改革网络安全法律和政策以及加强合作与国际交流等。

网络安全敏感的国家网络安全敏感的国家指的是在网络安全领域非常重视、高度关注和加强网络安全的国家。

这些国家通常拥有强大的网络安全能力和技术设施,致力于保护自己的网络免受外部攻击和入侵。

以下是一些被认为是网络安全敏感的国家。

美国是世界上最早开始研究和发展网络安全技术的国家之一。

美国政府高度重视网络安全问题,并投入大量资源用于加强网络防护和监控。

美国国家安全局(NSA)负责网络情报和攻击行动,在全球范围内拥有广泛的网络监控能力。

美国还设立了网络安全和基础设施安全局(CISA)来负责网络安全政策和协调网络安全事务。

以色列也是网络安全敏感的国家之一。

作为一个技术创新和创业热土,以色列在网络安全领域取得了世界领先地位。

以色列政府对网络安全问题高度关注,投入大量资金用于培养网络安全人才、推动网络安全技术研发和推广应用。

以色列的网络安全公司和技术在全球范围内享有盛誉,被广泛应用于政府、军事和商业领域。

中国是全球最大的网络使用国家之一,也是网络安全敏感的国家之一。

中国政府对网络安全问题高度重视,制定了一系列法律法规和政策措施来保护国家的网络安全。

中国成立了国家互联网应急中心(CNCERT)来负责网络安全监测和应急响应工作。

中国还加强了网络安全技术研发和人才培养,发展了一批优秀的网络安全企业和专业人才。

英国是网络安全敏感的国家之一。

英国政府成立了国家网络安全中心(NCSC),负责指导国家的网络安全工作,提供网络安全咨询和支持。

英国在网络安全研究和教育方面具有一定的优势,培养了一批专业的网络安全人才。

英国还通过立法和监管措施来加强网络安全,保护国家的网络免受攻击和恶意活动。

在当前全球网络安全形势复杂严峻的背景下,网络安全敏感的国家对于维护国家安全和稳定、促进经济发展具有重要意义。

这些国家不仅应加强自身的网络安全能力和技术设施,还应加强国际合作,共同应对全球网络安全挑战,维护全球网络的安全与稳定。

奥巴马网络安全计划

奥巴马网络安全计划(Obama's Cybersecurity Plan)旨在保护美国的网络和信息系统免受网络攻击和黑客入侵的威胁。

该计划于2015年发布,包括一系列的行动和政策,涵盖了网络安全的各个方面。

首先,该计划提出了提高政府网络安全的重要性,并承诺加强政府网络的保护措施。

奥巴马政府承诺要加大对政府网络的投资和研发,并且提高政府网络的安全标准。

此外,政府还计划建立一个网络安全的从业人员队伍,以确保政府拥有足够的网络安全专家来保护关键信息系统的安全。

其次,该计划提出了加强私营部门网络安全的措施。

奥巴马政府将与私营部门合作,分享网络安全威胁情报,以提高私营企业的网络防护能力。

政府还建议私营企业采取更多的网络安全措施,包括加强员工网络安全意识培训和实施更加安全的网络防护措施。

此外,该计划还强调了国际合作的重要性。

奥巴马政府积极与其他国家合作,共同应对全球网络安全威胁。

政府将加强与其他国家的信息共享和合作,以共同应对网络犯罪和黑客活动。

此外,政府还将积极参与国际组织和论坛,推动全球网络安全标准的制定和执行。

最后,该计划还提出了加强个人隐私保护的措施。

奥巴马政府承诺保护公民的个人隐私权利,限制政府对个人隐私信息的收集和使用。

政府还将加强对网络服务提供商和互联网公司的监

管,确保他们妥善处理个人信息并保护用户隐私。

总的来说,奥巴马网络安全计划是一个综合性的举措,旨在提高美国网络和信息系统的安全性。

通过加强政府网络安全、促进私营部门网络防护、加强国际合作和保障个人隐私权利,该计划为美国网络安全问题的解决提供了全面的策略和措施。

美国轻量化网络安全在当今科技高度发达的时代,网络安全问题日益突出,成为国际社会关注的焦点。

美国作为全球最大的互联网国家之一,其网络安全问题尤为重要。

为了增加网络安全,美国正积极推行轻量化网络安全包括以下几个方面:一、网络安全意识的培养。

美国政府积极倡导网络安全意识的培养,加强网络安全教育和培训,提高公众对网络安全的认识和警惕性。

政府号召企业和个人加强对网络安全的重视,养成良好的网络使用习惯。

二、加强网络安全技术研发。

美国拥有世界一流的信息技术产业和研发实力,积极投入资源进行网络安全技术研发,力求提升网络安全防护能力。

加大对关键信息基础设施的保护力度,确保网络信息的安全性和完整性。

三、促进国际合作与信息共享。

美国在网络安全领域积极参与国际合作,推动建立网络安全信息共享机制,加强与其他国家的合作与沟通,共同应对网络安全威胁。

通过信息共享,实现对网络攻击的及时预警和快速响应,提高网络安全的整体水平。

四、建立健全网络安全法律法规体系。

美国已经制定出一系列网络安全相关的法律法规,并逐步完善和修订。

政府加强网络安全监管,追究网络攻击的法律责任,增加违法成本,保护网络安全的法律权益。

五、推动企业责任和自律。

美国政府鼓励企业自觉履行网络安全责任,加强企业内部网络安全管理,提高技术和人员的保护措施。

通过提升企业的网络安全意识,增强网络防护能力,为企业和用户提供更加安全可靠的网络环境。

总之,轻量化网络安全是美国加强网络安全的重要举措之一,通过加强意识培养、技术研发、国际合作、法律体系和企业责任等方面的努力,美国正在不断提升网络安全的整体水平。

网络安全问题的解决需要全社会的参与和合作,只有形成合力,才能保障网络空间的安全稳定。

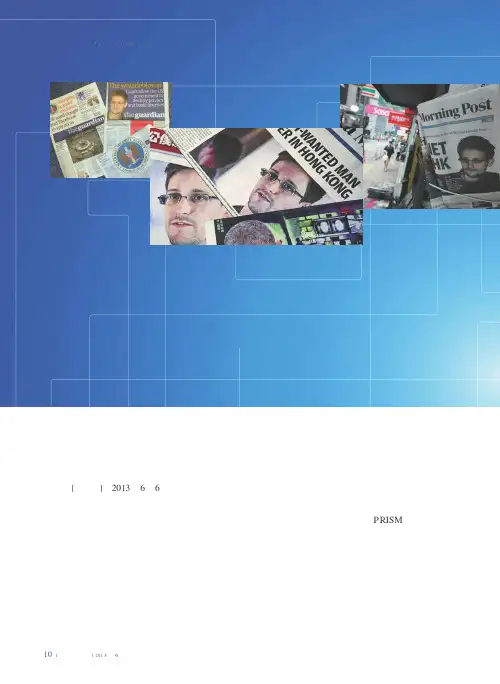

[编者按]自2013年6月6日起,英国《卫报》和美国《华盛顿邮报》陆续披露了一系列美国国家安全局绝密级文件,涉及美国网络监控政策及项目。

据悉,泄密者是美国家安全局合同商雇员、前中央情报局技术助理爱德华斯诺登。

在这些文件中,由于“棱镜(PRISM )”计划涉及面最广、影响最大,故本次事件又被称为“棱镜门”事件。

本期《特别策划》栏目对国外有关媒体披露的美国网络监控计划涉密文件及美国情报监听相关法律进行了翻译整理,以期对读者了解美国网络监控系统有所帮助。

|保密科学技术|3年6月“棱镜门”事件曝光美国网络10201事件进展告密者爱德华斯诺登出生于1983年6月,2007年任美中央情报局(CIA )技术助理,2009年离开中央情报局,先后就职于戴尔(Dell )及博思艾伦(Booz Allan )公司。

这两家公司皆为国家安全局合同商。

事发前,他在国家安全局位于夏威夷的办公地点从事系统管理员工作。

2013年5月20日,他携带一批国家安全局涉密文件,前往香港。

随后,通过英国《卫报》及美国《华盛顿邮报》公开了部分文件内容。

在事件曝光后,斯诺登公开其身份并接受了《卫报》《南华早报》等媒体专访。

目前,美国已对其展开调查。

截至6月3日,披露的文件共涉及3类内容。

一是网络安全政策,主要是2012年10月发布的绝密级总统政策指令“美国网络行动策略”;二是网络监控项目,包括“棱镜”计划、“上行(Upstream )”计划、“无界线人(Boundl ess Informant )”系统;三是网络监控事件,包括以外国情报监视法庭密令形式要求美国移动通信运营商向国家安全局每日提供用户通信记录、英美联手在2009年20国峰会期间对国外政要实施网络监控和电话监听,以及美国对法国、意大利等国设在纽约、华盛顿的使领馆,共38处目标实施监听。

事件引起世界各国政府和民众的广泛关注,特别是对美国政府通过“棱镜”计划侵犯个人隐私表示质疑和强烈不满。

网络安全棱镜计划网络安全棱镜计划是美国国家安全局(NSA)在2013年曝光的一个秘密计划,目的是通过监控全球互联网络流量,以预防和打击恐怖主义活动。

该计划被曝光后引起了国际社会的广泛争议,并对个人隐私和自由权利提出了一些重要问题。

网络安全棱镜计划的运作方式是通过监控全球范围内的电话和互联网通信,收集和分析各种类型的信息,包括电话记录、电子邮件、短信、社交媒体帖子等。

据报道,该计划还涉及与美国各大科技公司合作,直接从其服务器中获取数据。

这些活动都是在未经授权且没有透明度的情况下进行的,引发了众多国家和个人的担忧。

网络安全棱镜计划的支持者主张该计划对于打击恐怖分子和保护国家安全至关重要。

他们认为,在恐怖主义日益威胁全球安全的背景下,必须采取各种手段来收集情报,以便及时发现和预防潜在的恐怖袭击。

此外,他们认为,对大多数人来说,隐私问题并不重要,因为只有那些有罪行为的人才会受到监控的影响。

然而,网络安全棱镜计划的反对者指出,这种广泛的监控活动侵犯了个人的隐私权和自由权利。

他们认为,个人的通信记录和在线活动应该受到法律保护,而不应该随意被政府机构访问和控制。

此外,他们指出,网络安全棱镜计划存在滥用的风险,政府有可能将这些信息用于其他目的,例如商业间谍活动。

为了解决这些问题,一些改革提案被提出来。

首先,应该增加对网络安全棱镜计划的监督和透明度。

政府机构应该遵守严格的法律和行为准则,确保其活动不会过度侵犯公民的个人权利。

其次,应该限制政府的权力,防止其滥用收集到的信息。

合适的监管机构应该对政府的活动进行严格的审查,并确保其遵守法律和道德要求。

最后,个人隐私权利教育应该得到加强,人们应该了解和保护自己的隐私权利。

网络安全棱镜计划是一个复杂而敏感的问题,涉及到国家安全和个人隐私权利之间的平衡。

在制定和执行此类计划时,必须确保公众的信任和参与,并找到一种平衡的方式,既能确保国家的安全,又能保护个人的权利和隐私。

只有这样,才能维护一个和谐和安全的社会。

收稿日期:2020-10-26 修回日期:2020-12-31作者简介:王守都(ORCID :0000-0002-8828-3409),男,1993年生,博士研究生,助理研究员,研究方向:国际政治㊁美国外交战略㊁网络空间安全㊂美国网络空间安全的安全叙述建构基于‘美国国家安全战略“的话语分析(1987-2017)王守都(南京大学 南京 210023)摘 要:[目的/意义]随着互联网及信息通讯技术的飞速发展,人类生活的各个领域与网络空间的联系日益密切,网络空间安全日益成为美国国家安全的重要议题㊂[方法/过程]借助安全叙述的理论框架,以17份‘美国国家安全战略“为研究材料,通过话语分析的方式,探究美国政府是如何构建网络空间安全的安全叙述㊂[结果/结论]在此基础之上,归纳出美国网络空间安全的安全叙述的三大基本特征及深层动因,并结合这些特征对于未来大国权力博弈的领域作出展望㊂关键词:网络空间安全;安全叙述;‘美国国家安全战略“;话语分析;技术民族主义中图分类号:D 815.5 文献标识码:A 文章编号:1002-1965(2021)03-0104-08引用格式:王守都.美国网络空间安全的安全叙述建构[J ].情报杂志,2021,40(3):104-111,38.DOI :10.3969/j.issn.1002-1965.2021.03.019The Construction of Security Narrative of U.S.Cyberspace Security :A Discourse Analysis of U.S.National Security Strategy (1987-2017)Wang Shoudu(Nanjing University ,Nanjing 210023)Abstract :[Purpose /Significance ]With the rapid development of the Internet and information communication technology ,every domain of human life has been closely linked with cyberspace ,and cyberspace security is gradually topping the agenda of U.S.national security.[Method /Process ]Based on the theoretical framework of security narrative ,it employs 17copies of U.S.National Security Strategy as research materials ,takes the approach of discourse analysis ,and further explores the construction of security narrative of U.S.cyberspace security.[Result /Conclusion ]Under such premise ,it generalizes three principal features and underlying dynamics of security narrative of U.S.cyberspace security ,and combined with the aforesaid features ,makes prospect of future arena in which the power game of great powers takes place.Key words :cyberspace security ;security narrative ;U.S.national security strategy ;discourse analysis ;techno -nationalism 自二十世纪五十年代以来,以信息通信技术为核心的第三次科技革命席卷全球㊂如今人类社会正处于阿尔文㊃托夫勒(Alvin Toffler )所预言的 第三波浪潮”的信息时代之中㊂以互联网及其相关衍生技术应用为核心的信息通信技术,已经渗透美国的政治㊁军事㊁经济㊁社会生活等领域,网络空间安全已经愈发成为美国国家安全的重要议题㊂匈牙利布达佩斯的国立公共服务大学的科瓦克斯(LászlóKovács)在‘作为国家安全基石的国家网络安全“一文中指出,拥有更加先进的数字经济与社会的国家更易受到来自网络空间的威胁[1]㊂美国作为现代互联网技术的开创者㊁新一代信息通信技术的弄潮儿,以及未来智能数字应用的引领者,在与网络空间相关的安全关切㊁治理规范㊁制度构建㊁技术研发等领域具有相较其他国家行为体而言更为深厚的历史经验以及更加扎实的实践基础㊂与此同时,美国也相较于其他国家更早地意识并感受到来自网络空间的安全威胁㊂网络空间中国家实力的较量与信息的掌握能力息息相关,实体物理世界中的大国权力博弈在虚拟的网络空间中也在不断的循环上演㊂第40卷 第3期2021年3月 情 报 杂 志JOURNAL OF INTELLIGENCE Vol.40 No.3Mar. 2021美国作为现代互联网的创造者以及信息通信技术的业内领头羊,其面临的来自网络空间的安全形势相较于其他国家来说更为严峻㊂牛津大学数字伦理实验室主任卢西亚洛㊃弗洛里迪(Luciano Floridi)指出,新技术的产生不断塑造着人类对于人性本身以及其在宇宙中所扮演的角色的思考与认知”[2]㊂以互联网及其相关应用为核心的信息通信技术的飞速发展,在便利美国人民在政治㊁经济㊁文化㊁社会等领域的生活方式的同时,也在不断塑造人类对于网络空间的具体认知㊂与此同时,网络空间安全(cyberspace security)也日益成为美国决策层在国家安全制定和规划过程中所面临的一个难以回避的议题,关于网络空间安全的安全叙述架构的研究也兼具理论及政策意义㊂本文旨在借助安全叙述的理论框架,通过话语分析探究有关美国网络空间安全的安全叙述的建构历程与具体特征,并对于其深层动因做出尝试性阐述㊂1 安全战略、安全叙述与文本选择在‘不列颠百科全书“中,安全被认为是一种 免受危险或者威胁的自由状态”,而在‘韦伯斯特辞典“中,安全既包括主观上的不存在恐惧㊁焦虑以及担忧的心理状态,也包括不受任何伤害的物理状态,是一种包含主客关系的理解㊂奥利㊃维夫(Ole Waever)则认为安全是超越一切所建立的政治规则以及政治结构的一种途径,是一种所有政治之上的特殊政治[3]㊂因此,安全既可以被视作是一种目的,也可以被视作一种手段,其行为主体既可以是生物,也可以是具体存在于自然界的任何物质㊂在国际政治的话语体系当中,安全问题是行为体之间一定关系的产物,是主观认知与客观状态的综合产物[4],并且对于安全关系的不同的解释则最终导致形成了不同的安全观念[5]㊂作为哥本哈根学派的代表之一,维夫将 安全即言语行为”作为安全化理论的理论基石,认为安全化的施动者通过对于某一种威胁来源的宣布将一些议题政治化并提升到安全领域,并通过这种方法为国家行为体实施相应的安全措施提供合法性以及必要性[6]㊂所以对于安全的认知并不能简单停留在指代客观存在的威胁这一表象,而应该将其理解为一种通过话语㊁框定以及叙述等言语行为所建构出的主体间认知㊂自20世纪80年代以来,随着建构主义㊁哥本哈根学派㊁后结构主义和女性主义㊁批判安全研究等非传统安全研究的兴起,基于政治文本的话语分析成为国际政治以及国际关系研究中的一种崭新的研究方法㊂对于政治文本的话语分析的主要理论依据在于人类倾向于依托叙述作为理解世界并赋予其意义的主要方式,对于政治话语的考量也广泛地依赖于叙述模式㊂琳娜㊃汉森(Lene Hansen)对于非传统安全研究的话语分析方式进行了梳理,认为通过文本解读而确认的基本话语的主要价值在于提供了一种有力的分析视角,并且至少可以通过文本解读(methodology of reading)以及话语识别(methodology of identifying discourse)的方法进行话语分析操作[7]㊂本文将在此理论基础之上,界定出分析美国网络空间安全的安全叙述的研究框架㊂首先需要明确的是,安全叙述包含三种基本要素㊂第一种要素包括 事件㊁角色以及背景”,包含了主要叙述主体以及主体所存在的地理㊁社会及制度空间㊂第二种要素包括 事件序列”,即将事件按照时间连续域进行排列㊂第三种要素是 因果关系”,该要素所包含的因果归因存在于绝大部分的政治叙述之中[8]㊂在有关美国网络空间安全的安全叙述的研究当中,美国这一国家行为体作为安全叙述的主体,在一定的连续时间域内通过构建特殊安全话语,构成连接过去㊁现在以及未来的安全叙述㊂鉴于安全叙述本身所具有的时空特质与动态属性,美国作为叙述主体在某一时期内通过言语行为所呈现的安全话语建构,缺乏长时段的时间域连续性,因此需要综合中时段的系列政治文本加以梳理,方能形成具有时间跨度的安全叙述分析㊂上述关于安全的理论及概念延伸进一步拓展了安全议题的研究范围,并为连接安全叙述与安全战略搭建了理论桥梁㊂ 安全”作为一种 自我指涉”(self-referential)的话语实践,通过 言语行为”加以构建㊂这种关于安全的定义标准是依托于具有文本性的语言机制,叙述行为主体将常规政治领域提升到安全领域,其主要方式就是建构存在性威胁的话语[9]㊂叙述与安全化的实践过程紧密相关㊂一条完整的叙事逻辑链包括话语含义㊁角色(行为体),以及情节主线,而安全叙述则是在此基础之上增加(或引导)一种特殊的政治以及安全目标[10]㊂关于安全战略的经典定义,往往聚焦于传统安全对于权力㊁军事实力等物质能力的关注㊂例如,根据美国参谋长联席会议1997年出版的‘军事用语及相关术语“的界定,美国国家安全战略指的是 为达到巩固国家安全目标而发展㊁运用和协调国力的各部分(包括外交㊁经济㊁军事和信息等)的政策组合”㊂这种传统的关于安全战略的定义过于关注物质能力,但是忽略了这样一个基本事实:战略本身就是一种创造有关未来故事的叙事假设[11]㊂尤其是国家行为体的安全战略,其安全导向与政治目的尤为明显㊂例如,在‘撰写安全:美国外交政策及身份政治“一书中,戴维㊃坎贝尔(David Campbell)指出所谓的危险不仅仅是一种客观的条件,还是一种行为主体对于威胁的评估㊂这种衡量是主观理解的结果,而叙述则构㊃501㊃ 第3期 王守都:美国网络空间安全的安全叙述建构成了这一理解过程的核心[12]㊂对于安全战略中所包含的语言以及话语使用的具体分析能够反映出战略叙述者所面临的客观威胁以及构建出的安全状态㊂例如菲尔克劳福(Fairclough)认为语言 与现实的联系是主动(而非被动)的”[13],帕克(Parker)也认为语言 不仅描述着社会世界,并且将其分门别类,(并)将种种现象引入大众视野”[14]㊂因此,当具体战略发生转变之时,安全叙述会在目标行为体脑海中形成新的安全现实,而在此过程当中涉及到具体的话语使用㊂综上,安全叙述与安全战略二者之间的关系是:叙述行为体通过言语行为构建出一种综合客观危险以及主观威胁的 安全”,并借助安全叙述达成特定的安全以及政治目标㊂如果叙述行为体是国家,那么这种安全叙述就构成了国家安全战略的叙述基础,因为安全叙述不仅建构了基本的威胁来源,还通过话语选择及叙述方式对于达成特定安全及政治目标的手段做出规划㊂结合上述考量,本文在进行话语分析的文本的选择方面,主要考虑具有代表性的官方文件㊂经过整理筛选后发现,‘美国国家安全战略“报告是非常合适的文本选择㊂首先,‘美国国家安全战略“报告作为一种首要文本(primary texts)[15],集中体现了现任政府对于当前国际局势以及美国所面临的主要威胁的基本认知,反映了美国作为叙述主体在构建安全叙述时候的基本利益诉求㊂其次,‘美国国家安全战略“报告系列文本满足安全叙述对于连续时间域的动态需求㊂根据1986年美国国防部出台的‘戈德华特-尼科尔斯重组法案“中第603条的具体要求[16],时任美国总统需要每年向国会提交一份国家安全战略报告,以阐明美国的国家安全诉求以及具体战略要求㊂自罗纳德㊃里根总统正式发布第一份‘美国国家安全“报告以来,截至2020年,美国自里根总统至特朗普前后六任总统共发布17篇‘美国国家安全战略“报告㊂对于这一系列报告的历时性梳理满足了安全叙述对于 事件序列”的基本要求㊂在确定分析文本之后,需要整合17篇‘美国国家安全战略“报告形成语料库㊂在整合之后的语料库之中,本文将遴选出与网络空间安全相关的代表性话语(discourse)并进行词频分析[17]㊂学界关于话语的选择性建构已有诸多研究,涉及的社科领域包含政治学㊁语言学㊁传媒学㊁政治心理学㊁认知心理学等多学科㊂例如,一些学者将话语构建理解为一种议程设定(a⁃genda-setting),并突出其所引发的框定效应(framing effect)[18]㊂也有学者在研究框定效应的基础之上,对于政治偏好的形成进行理论分析[19]㊂话语作为建构安全叙述的燃料,不仅连接了叙述者身份认知以及安全现实,还可以将其罗列于时间序列之中以窥视安全叙述的建构演进㊂需要指出的是,具体每一篇的‘美国国家安全战略“报告关于网络空间安全的安全话语的使用不尽相同,因此可以通过对于这一系列报告整合而成的语料库进行的分析而梳理出不同时间点上关于网络空间安全的安全话语建构的差异与连续性,并进一步厘清其安全叙述逻辑㊂2 基于‘美国国家安全战略“的网络空间安全话语分析 对于安全叙述的分析需要结合具体的安全话语并结合时间序列,因此对于安全话语的梳理与分析是安全叙述分析的基础㊂在安全话语的筛选及分析方面,首先需要明确的是 网络空间”是一个具有双重属性的二元公域㊂网络空间是一个具有技术属性的物理域,其主要特征就是利用电子以及电磁频谱,利用相互连接的网络以及信息通讯技术来进行信息的创造㊁修改㊁储存㊁处理㊂同时,网络空间又是具有社会属性的国际公域,全球所有的国家行为体以及非国家行为体在实体物理空间的包括政治㊁经济㊁军事㊁社会等具体活动,均映射在这一公域当中[20]㊂美国军方将网络空间定义为 超级战略领域”(uber-strategic domain),并且美国陆军战争学院的战略研究所(Strategic Studies Institute,US Army War College)曾召集一批从事战略研究以及军用网络技术的专家进行圆桌讨论,他们最终给出 网络空间”的定义是:网络空间是人造的全球战略领域,也是衡量国家行为体权力的一个维度,还是在信息环境中(包括相互依赖的信息技术基础设施网络以及由个人或者组织使用或生产的常驻数据)增加权力维度的一种方式㊂因此,与网络空间安全相关的安全话语既包括与网络空间及其相关衍生应用息息相关的技术属性话语,也包括涉及政治㊁军事等领域的社会属性话语㊂此外,与 威胁” 攻击” 安全” 危险”等类似语义的安全话语也需要纳入话语分析的考虑范畴㊂此外,本文在进行词频分析的过程中,将带有相同限定词的名词词组加以区分,同时也将以名词形式单独呈现的部分加以保留㊂例如在分析 computer”相关词条时, computer crime”或者 computer attack”中的 computer”不会计入以单独名词形式出现的 comput⁃er”的频数记录当中㊂同时对于不同词形的名词及词组(如cyber-security以及cybersecurity),本文在进行词频分析的时候也采取了单独处理的方式㊂这种方式可以增加话语分析的精确程度,同时将尽可能多的安全话语及其频数加以记录㊂本文经过筛选以及词频分析,汇总并制成了17篇美国国家安全战略报告中与网络空间安全相关的安全话语及出现频数的列表,详见表1:㊃601㊃ 情 报 杂 志 第40卷表1 1987-2017年美国国家安全战略报告中网络空间安全相关的安全话语及出现频数列表时任总统国家安全战略报告具体年份(时间序列)与网络空间安全相关的安全话语及出现频数罗纳德㊃里根1987年计算机技术及软件(1) 1988年超级计算机技术(1)乔治㊃赫伯特㊃沃克㊃布什1990年未发现相关安全话语1991年超级计算机出口(1) 1993年超级计算机技术出口控制(1)威廉㊃杰斐逊㊃克林顿1994年计算机(1)㊁超级计算机(1)㊁电子通讯设备(1)㊁信息网络(1)㊁市场信息系统(1) 1995年计算机(1)㊁超级计算机(1)㊁电子通讯设备(1)㊁信息网络(1)㊁市场信息系统(1)㊁信息基础设施(1)㊁军事及商用信息系统(1)㊁即时通讯网络(1)1996年计算机出口(3)㊁信息及科技时代(1)㊁信息基础设施(2)㊁军事及商用信息系统(2)㊁信息技术(1)㊁对于现代信息系统的威胁(1)㊁信息网络(1)㊁市场信息系统(1)1997年计算机入侵(1)㊁现代信息系统(2)㊁信息基础设施(8)㊁信息系统(2)㊁信息技术协议(2)㊁市场信息系统(1)㊁1998年计算机非法入侵(1)㊁计算机相关犯罪(1)㊁计算机黑客(1)㊁网络犯罪(3)㊁网络攻击(1)㊁电脑系统和网络(1)㊁电子和计算机基础设施(1)㊁信息网络(1)㊁信息基础设施(3)㊁战略性信息攻击(6)㊁信息网络(1)㊁信息系统(5)㊁信息技术(4)㊁信息战争(2)㊁信息及物理安全(1)㊁信息技术协议(2)㊁市场信息系统(1)㊁互联网(2)1999年计算机(5)㊁计算机系统(1)㊁计算机黑客(1)㊁源于计算机的攻击(1)㊁计算机技术(1)㊁计算机出口(1)㊁网络攻击(3)㊁网络罪犯(1)㊁网络犯罪(2)㊁网络空间(1)㊁网络手段(2)㊁网络威胁(1)㊁网络安全(1)㊁信息基础设施(2)㊁信息技术(2)㊁信息能力(2)㊁信息系统(3)㊁信息攻击(2)㊁信息网络(1)㊁信息安全(2)㊁市场信息系统(1)㊁互联网(2)2000年计算机(4)㊁计算机网络(1)㊁计算机网络攻击(1)㊁计算机安全(1)㊁计算机攻击(2)㊁计算机技术(3)㊁计算机出口管制(2)㊁网络安全(2)㊁信息/网络安全(1)㊁网络冲突(1)㊁网络犯罪(1)㊁网络安全从业人员(1)㊁信息技术(6)㊁信息时代(2)㊁信息基础设施(4)㊁信息能力(3)㊁信息系统(3)㊁信息攻击(1)㊁市场信息系统(1)㊁信息安全(1)㊁互联网(1)乔治㊃沃克㊃布什2002年信息(8)㊁信息技术(1) 2006年网络行动(1)㊁信息领域(1)贝拉克㊃侯赛因㊃奥巴马2010年网络(11)㊁网络安全(3)㊁网络空间(9)㊁网络犯罪(2)㊁网络攻击(5)㊁信息基础设施(1)㊁无线网络(1)㊁交易网络(1)㊁数字网络(1)㊁互联网(2)2015年网络(6)㊁网络安全(6)㊁网络威胁(1)㊁网络攻击(3)㊁网络谍报(1)㊁恶意网络活动(1)㊁关键性网络及物理基础设施(1)㊁信息技术(2)㊁互联网(4)㊁数字保护主义(1)㊁数字空间(1)唐纳德㊃特朗普2017年计算机(1)㊁计算机驱动技术(1)㊁高级计算机技术(1)㊁网络(2)㊁网络工具(5)㊁网络空间(11)㊁网络攻击(9)㊁网络安全(2)㊁网络基础设施(1)㊁网络行为体(1)㊁网络活动(2)㊁网络赋能的经济战争(1)㊁网络威胁(1)㊁网络能力(2)㊁网络行动(1)㊁网络时代(4)㊁恶意网络行为体(1)㊁网络罪犯(1)㊁信息技术(1)㊁信息工具(1)㊁信息手段(1)㊁信息战争(1)㊁信息完整(1)㊁信息主导时代(1)㊁意识形态信息运动(1)㊁信息行动(1)㊁互联网(9) 根据上述词频分析表,本文首先得出下述基本分析结果㊂第一,美国政府对于网络空间安全的基本认知,经历了从技术领域㊁经济领域㊁社会领域㊁军事领域到政治领域的演变㊂这一演变从安全话语的变化可以看出㊂从1987年里根总统的第一份国家安全战略直到克林顿政府时期1997年的国家安全战略报告(10年跨度,包含9份国家安全战略),围绕网络空间安全的安全话语使用完全是围绕技术出口展开,例如里根(1987年,1988年)和老布什(1991年,1993年)的国家安全战略中诸如 计算机技术及软件” 超级计算机技术” 超级计算机技术出口控制”这些话语的使用㊂自克林顿政府开始,有关经济领域㊁社会领域㊁军事领域㊁政治领域的相关话语开始系统性出现,诸如 市场信息系统”(1994年,1995年,1996年,1997年,1998年,1999年,2000年)㊁ 军事及商用信息系统”(1995年,1996年)㊁ 信息/网络基础设施”(1994年,1995年,1996年,1997年,1998年,1999年,2000年,2010年,2015年,2017年)㊁ 计算机/网络攻击”(1998年,1999年,2000年,2010年,2015年,2017年)㊁ 网络安全”(1999年,2000年,2010年,2015年,2017年)㊁ 网络空间”(1999年,2010年,2015年,2017年)㊂第二,网络空间安全在美国国家安全众多议程中的优先程度也在逐年上升,逐步成为美国国家安全的核心关注领域㊂1994年之前的6篇国家安全战略报告涉及网络空间安全话语的出现频数不超过5次,甚至克林顿之前的5篇国家安全战略报告有关计算机技术及出口管制的话语出现的频数只有一次(老布什㊃701㊃ 第3期 王守都:美国网络空间安全的安全叙述建构1990年的战略报告甚至通篇都没有相关安全话语)㊂克林顿时期的7篇国家安全战略报告所包含的相关安全话语的种类及频数都出现大幅上涨㊂在克林顿政府时期1998年的国家安全战略整篇战略报告相关的话语频数达到34㊂到了2017年特朗普政府的国家安全战略中,涉及网络空间安全话语非常之多(共64处),几乎全篇遍布网络空间安全相关的安全话语㊂相关安全话语频数的增加,反映了网络空间安全在美国国家安全议题讨论中重要性的逐渐升高㊂第三,与网络空间安全相关的安全话语在历届政府中既表现其变化,也表现出一定的传承㊂里根与老布什时期采用的安全话语只包括 计算机” 超级计算机技术”及 超级计算机技术出口管制”㊂克林顿时期仍然延续了 计算机”的话语使用,并且扩展了其范围( 计算机入侵” 计算机相关犯罪” 计算机黑客”),但是也出现了克林顿政府时期特殊的安全话语,诸如 信息基础设施” 信息安全” 信息能力”,并且这些安全话语的使用延续整个克林顿政府时期㊂1998年报告中首次出现关于 cyber”的使用,例如 cyber-crime” cyber-attack”,2000年国家安全战略报告中首次出现了 cybersecurity”以及 information/cyber secur⁃ity”的用法㊂对于 cyber”及其衍生话语的使用是克林顿政府为后续历任政府留下的话语遗产㊂小布什时期由于恐怖主义使得美国国家安全重心转向国内,网络空间安全相关话语无论是种类还是频数都大幅减少㊂奥巴马时期对于网络空间安全的重视程度显著加强,在延续克林顿政府对于 信息基础设施”安全话语的基础上,开始使用 网络空间”的安全话语,并且贯穿整个奥巴马政府的网络空间政策㊂特朗普政府在延续奥巴马时期 网络空间”的话语基础之上,增加了诸如 网络威胁” 网络赋能的经济战争” 意识形态信息运动”等威胁性导向极强㊁富有进攻色彩的安全话语,形成了特朗普政府时期网络空间安全相关话语的基本特质㊂3 基于‘美国国家安全战略“的网络空间安全关切梳理 本小节将简要回顾17份安全战略文件的简要内容以及核心安全关切,并在此基础之上展开话语分析,并为后续研究提供基本的叙述背景㊂囿于冷战时期的国际体系两极格局的结构性张力,里根时期的两份国家安全战略报告意识形态宣传意味浓重㊂1987年1月的安全战略报告在开篇就强调 对我们的国民㊁朋友以及世界上为民主而奋斗的人而言,美国就是自由㊁和平以及繁荣的象征”[21]㊂冷战时期美国的核心利益,就是确保美国作为一个独立自由之国,其价值观与制度完好不受侵犯;美国国民经济的健康发展;维护世界的安全以及稳定,确保美国利益免受重大威胁;巩固美国的联盟关系㊂1987年的美国国家安全战略并未涉及对于网络空间安全的探讨,但是在两处提及了在情报政策和计算机技术方面相对于苏联的优势:一处是在谈及苏联公共外交以及宣传力度时提出美国的政治以及情报战略要做出相应的回应,另一处是在讨论美国国防政策的时候,报告指出美国的计算机技术以及软件方面的技术优势可以转化为在军事战争中的胜势,并且要强化相关技术的信息保密,增强美国的反情报以及安全反制措施㊂1988年的国家安全战略报告继续强调美国国家安全战略的四大支柱,即恢复军事实力㊁振兴经济实力㊁重塑国际声誉㊁增强国民信心㊂报告指出,上述美国国家利益与战略目标来源于美国持久的价值观念㊂此外,报告还谈及了军事技术革命对于军事战略能力以及战略认知的塑造,并且相较于苏联,美国及西方在信息自由流通方面的优势有助于美国及其盟友在超级计算机技术领域这一重要战略资产方面的进一步开发[22]㊂由于里根政府时期推行的 星球大战”计划,该报告在对美国国家空间(太空)政策(U.S.National Space Policy)的描述中,针对空间技术的应用以及苏美争霸着墨颇多㊂老布什政府时期的3份国家安全战略报告出台于苏联解体前后㊂里根时期的美国国家安全战略中关于美苏争霸的主题被美国政府对于新世纪的国际体系的展望所取代㊂在来自苏联的掣肘分崩离析之后,美国在国家安全战略中开始进一步思考如何领导世界的问题: 我们(美国)的价值观是我们的过去与未来㊁内政与外交㊁实力和目的之间的纽带 我们不仅要守护我们的公民,捍卫我们的利益,更要创建一个新的世界使我们的基本价值观光耀四方”[23]㊂在1991年的国家安全战略报告的 防止扩散”(Stemming Prolifera⁃tion)这一部分,报告列出了包括核武器㊁生化武器㊁以及超级计算机等尖端军事技术的技术扩散问题,并认为美国政府应该强化当前不扩散的条约基础,扩大不扩散多边机制的成员,并提出新的不扩散倡议㊂1993年1月发布的国家安全战略报告指出,美国在全球大转型时期必须抓住机遇领导世界,并且在 不扩散”(Nonproliferation)这一部分重申对于超级计算机技术以及其他敏感技术的出口控制[24]㊂威廉㊃杰斐逊㊃克林顿时期共出台7份国家安全战略报告,是截止特朗普总统之前在任期内发布最多国家安全战略报告的总统㊂克林顿时期战略报告一改里根和老布什时期报告的通用题目‘美国的国家安全战略报告“(National Security Strategy of the United States of America),开始推陈出新,以新的命名方式来㊃801㊃ 情 报 杂 志 第40卷。

移动互联网、云计算、大数据、物联网带来了网络信息技术的蓬勃发展,网络信息技术已广泛应用于国防、军事、经济、贸易、工业等领域。

随着网络技术的飞速发展,计算机病毒、僵尸网络、信息泄露等网络安全问题也频繁出现。

网络安全漏洞是导致网络安全问题的关键因素,使得网络空间遭受前所未有的灾难。

1、我国网络安全漏洞现状及面临的挑战网络安全漏洞是在硬件、软件、协议的具体实现或系统安全策略上存在的缺陷,可以使攻击者能够在未授权的情况下访问或破坏网络信息系统,威胁网络信息系统的安全。

根据中国互联网络信息中心(CNNIC)发布的《中国互联网络发展状况统计报告》[1]显示,2016年,国家信息安全漏洞共享平台(CNVD)共收录通用软硬件漏洞 10822 个,较 2015 年增长 33.9%,其中,高危漏洞收录数量高达 4146 个(占38.3%),较 2015 年增长 29.8%。

这些漏洞主要涵盖Google、Oracle、Adobe、Microsoft、IBM、Apple、Cisco、Wordpress、Linux、Mozilla、Huawei 等厂商产品。

在这些漏洞中,发现最多的漏洞类别为应用程序漏洞,占整个漏洞数量的60.0%。

2016年,CNVD 针对重点关注方向子漏洞库的安全漏洞影响情况进行巡查,全年共通报涉及政府机构、重要信息系统部门以及行业安全漏洞事件24246 起。

2017年9月,CNNIC 月度报告还显示当月在CNVD 收集整理的信息系统安全漏洞中高危漏洞占35.8%[2]。

当美国网络安全漏洞众测典型案例给我国的启示韩晓露 郝梓萁编者按:随着网络及信息技术的发展,全球互联网用户数已超过30亿,网络信息技术已广泛应用在军事、金融、工业和商业贸易等各个领域,人们在实现资源共享的同时,也感受网络安全漏洞的频繁出现使得网络空间遭受前所未有的灾难,在安全事件层出不穷的今天,漏洞问题更需要被特别关注。

近年来,随着云平台、网络社区、大数据等技术框架的飞速发展和逐步成熟,众测作为一种新兴的测试服务模式,正逐渐成为信息安全测评中的一种新趋势。

美国网络安全治理与国土安全部职能研究国土安全部是美国政府中负责处理国内安全事务的机构,其职责范围极为广泛。

在网络安全方面,国土安全部负责监督和协调全国网络安全工作,制定并实施相关政策和法规,推动关键基础设施的网络安全保护等。

为了更好地履行这些职责,国土安全部成立了网络与信息安全局(Cybersecurity and Infrastructure Security Agency,简称CISA)来专门处理网络安全事务。

网络安全治理是指国家依法确保网络安全、保护网络空间主权和发展利益的一系列措施和机制。

在美国,网络安全治理主要采取了多部门合作、公私合作的方式。

国土安全部领导着全国联邦政府网络安全工作,并与其他政府部门、国际组织、私营企业等建立了合作关系,共同推动网络安全事务的发展。

国土安全部还积极参与国际网络安全合作,加强与其他国家的协调和合作,共同应对全球网络安全挑战。

国土安全部职能研究主要包括以下几个方面:1.网络安全政策研究:国土安全部通过研究和分析全球网络安全形势和趋势,制定和完善网络安全政策和法规,为国家网络安全工作提供科学依据。

2.网络威胁情报研究:国土安全部通过建立网络威胁情报系统,收集、分析和共享网络威胁情报,提前预警和应对各类网络威胁事件。

3.网络安全技术研究:国土安全部积极推动网络安全技术的研发和应用,在网络防御、数据安全等方面进行技术创新,提高网络安全能力。

4.网络安全能力建设研究:国土安全部通过培训和人员配置等措施,提升政府和企业的网络安全意识和能力,加强国家网络安全防御能力。

人们在研究美国网络安全治理与国土安全部职能时,需要关注其制定网络安全政策、收集网络威胁情报、研究网络安全技术和加强网络安全能力建设等方面的工作。

通过深入研究,可以进一步完善网络安全治理体系,提高国家的网络安全防御能力。

The Comprehensive National Cybersecurity Initiative President Obama has identified cybersecurity as one of the most serious economic and national security challenges we face as a nation, but one that we as a government or as a country are not adequately prepared to counter. Shortly after taking office, the President therefore ordered a thorough review of federal efforts to defend the U.S. information and communications infrastructure and the development of a comprehensive approach to securing America’s digital infrastructure.In May 2009, the President accepted the recommendations of the resulting Cyberspace Policy Review, including the selection of an Executive Branch Cybersecurity Coordinator who will have regular access to the President. The Executive Branch was also directed to work closely with all key players in U.S. cyberse-curity, including state and local governments and the private sector, to ensure an organized and unified response to future cyber incidents; strengthen public/private partnerships to find technology solutions that ensure U.S. security and prosperity; invest in the cutting-edge research and development necessary for the innovation and discovery to meet the digital challenges of our time; and begin a campaign to promote cybersecurity awareness and digital literacy from our boardrooms to our classrooms and begin to build the digital workforce of the 21st century. Finally, the President directed that these activities be conducted in a way that is consistent with ensuring the privacy rights and civil liberties guaranteed in the Constitution and cherished by all Americans.The activities under way to implement the recommendations of the Cyberspace Policy Review build on the Comprehensive National Cybersecurity Initiative (CNCI) launched by President George W. Bush in National Security Presidential Directive 54/Homeland Security Presidential Directive 23 (NSPD-54/ HSPD-23) in January 2008. President Obama determined that the CNCI and its associated activities should evolve to become key elements of a broader, updated national U.S. cybersecurity strategy. These CNCI initiatives will play a key role in supporting the achievement of many of the key recommendations of President Obama’s Cyberspace Policy Review.The CNCI consists of a number of mutually reinforcing initiatives with the following major goals designed to help secure the United States in cyberspace:••To•establish•a•front•line•of•defense•against•today’s•immediate•threats•by creating or enhancing shared situational awareness of network vulnerabilities, threats, and events within the Federal Government—and ultimately with state, local, and tribal governments and private sector partners—and the ability to act quickly to reduce our current vulnerabilities and prevent intrusions.••To•defend•against•the•full•spectrum•of•threats•by enhancing U.S. counterintelligence capabili-ties and increasing the security of the supply chain for key information technologies.••To•strengthen•the•future•cybersecurity•environment•by expanding cyber education; coordi-nating and redirecting research and development efforts across the Federal Government; and working to define and develop strategies to deter hostile or malicious activity in cyberspace. In building the plans for the CNCI, it was quickly realized that these goals could not be achieved without also strengthening certain key strategic foundational capabilities within the Government. Therefore, the CNCI includes funding within the federal law enforcement, intelligence, and defense communities to enhance such key functions as criminal investigation; intelligence collection, processing, and analysis; and information assurance critical to enabling national cybersecurity efforts.The CNCI was developed with great care and attention to privacy and civil liberties concerns in close consultation with privacy experts across the government. Protecting civil liberties and privacy rights remain fundamental objectives in the implementation of the CNCI.In accord with President Obama’s declared intent to make transparency a touchstone of his presidency, the Cyberspace Policy Review identified enhanced information sharing as a key component of effective cybersecurity. To improve public understanding of Federal efforts, the Cybersecurity Coordinator has directed the release of the following summary description of the CNCI. CNCI•Initiative•DetailsInitiative•#1.•Manage•the•Federal•Enterprise•Network•as•a•single•network•enterprise•with•Trusted•Internet•Connections.•The Trusted Internet Connections (TIC) initiative, headed by the Office of Management and Budget and the Department of Homeland Security, covers the consolidation of the Federal Government’s external access points (including those to the Internet). This consolidation will result in a common security solution which includes: facilitating the reduction of external access points, establishing baseline security capabilities; and, validating agency adherence to those security capabilities. Agencies participate in the TIC initiative either as TIC Access Providers (a limited number of agencies that operate their own capabilities) or by contracting with commercial Managed Trusted IP Service (MTIPS) providers through the GSA-managed NETWORX contract vehicle.Initiative•#2.•Deploy•an•intrusion•detection•system•of•sensors•across•the•Federal•enterprise.•Intrusion Detection Systems using passive sensors form a vital part of U.S. Government network defenses by identifying when unauthorized users attempt to gain access to those networks. DHS is deploying, as part of its EINSTEIN 2 activities, signature-based sensors capable of inspecting Internet traffic entering Federal systems for unauthorized accesses and malicious content. The EINSTEIN 2 capability enables analysis of network flow information to identify potential malicious activity while conducting automatic full packet inspection of traffic entering or exiting U.S. Government networks for malicious activity using signature-based intrusion detection technology. Associated with this investment in technology is a parallel investment in manpower with the expertise required to accomplish DHS’s expanded network security mission. EINSTEIN 2 is capable of alerting US-CERT in real time to the presence of malicious or potentially harmful activity in federal network traffic and provides correlation and visualization of the derived data. Due to the capabilities within EINSTEIN 2, US-CERT analysts have a greatly improved understanding of the network environment and an increased ability to address the weaknesses and vulnerabilities in Federal network security. As a result, US-CERT has greater situational awareness and canT h eComp reh ensivenaT i onalCyberseCuri T yi ni T iaT ivemore effectively develop and more readily share security relevant information with network defenders across the U.S. Government, as well as with security professionals in the private sector and the American public. The Department of Homeland Security’s Privacy Office has conducted and published a Privacy Impact Assessment for the EINSTEIN 2 program.Initiative•#3.•Pursue•deployment•of•intrusion•prevention•systems•across•the•Federal•enterprise.•This Initiative represents the next evolution of protection for civilian Departments and Agencies of the Federal Executive Branch. This approach, called EINSTEIN 3, will draw on commercial technology and specialized government technology to conduct real-time full packet inspection and threat-based decision-making on network traffic entering or leaving these Executive Branch networks. The goal of EINSTEIN 3 is to identify and characterize malicious network traffic to enhance cybersecurity analysis, situational awareness and security response. It will have the ability to automatically detect and respond appropriately to cyber threats before harm is done, providing an intrusion prevention system supporting dynamic defense. EINSTEIN 3 will assist DHS US-CERT in defending, protecting and reducing vulner-abilities on Federal Executive Branch networks and systems. The EINSTEIN 3 system will also support enhanced information sharing by US-CERT with Federal Departments and Agencies by giving DHS the ability to automate alerting of detected network intrusion attempts and, when deemed necessary by DHS, to send alerts that do not contain the content of communications to the National Security Agency (NSA) so that DHS efforts may be supported by NSA exercising its lawfully authorized missions. This initiative makes substantial and long-term investments to increase national intelligence capabilities to discover critical information about foreign cyber threats and use this insight to inform EINSTEIN 3 systems in real time. DHS will be able to adapt threat signatures determined by NSA in the course of its foreign intelligence and DoD information assurance missions for use in the EINSTEIN 3 system in support of DHS’s federal system security mission. Information sharing on cyber intrusions will be conducted in accordance with the laws and oversight for activities related to homeland security, intelligence, and defense in order to protect the privacy and rights of U.S. citizens.DHS is currently conducting a exercise to pilot the EINSTEIN 3 capabilities described in this initiative based on technology developed by NSA and to solidify processes for managing and protecting informa-tion gleaned from observed cyber intrusions against civilian Executive Branch systems. Government civil liberties and privacy officials are working closely with DHS and US-CERT to build appropriate and necessary privacy protections into the design and operational deployment of EINSTEIN 3. Initiative•#4:•Coordinate•and•redirect•research•and•development•(R&D)•efforts.•No single individual or organization is aware of all of the cyber-related R&D activities being funded by the Government. This initiative is developing strategies and structures for coordinating all cyber R&D sponsored or conducted by the U.S. government, both classified and unclassified, and to redirect that R&D where needed. This Initiative is critical to eliminate redundancies in federally funded cybersecurity research, and to identify research gaps, prioritize R&D efforts, and ensure the taxpayers are getting full value for their money as we shape our strategic investments.Initiative•#5.•Connect•current•cyber•ops•centers•to•enhance•situational•awareness. There is a pressing need to ensure that government information security offices and strategic operations centers share data regarding malicious activities against federal systems, consistent with privacy protectionsfor personally identifiable and other protected information and as legally appropriate, in order to have a better understanding of the entire threat to government systems and to take maximum advantage of each organization’s unique capabilities to produce the best overall national cyber defense possible. This initiative provides the key means necessary to enable and support shared situational awareness and collaboration across six centers that are responsible for carrying out U.S. cyber activities. This effort focuses on key aspects necessary to enable practical mission bridging across the elements of U.S. cyber activities: foundational capabilities and investments such as upgraded infrastructure, increased bandwidth, and integrated operational capabilities; enhanced collaboration, including common tech-nology, tools, and procedures; and enhanced shared situational awareness through shared analytic and collaborative technologies.The National Cybersecurity Center (NCSC) within the Department of Homeland Security will play a key role in securing U.S. Government networks and systems under this initiative by coordinating and integrating information from the six centers to provide cross-domain situational awareness, analyzing and reporting on the state of U.S. networks and systems, and fostering interagency collaboration and coordination.Initiative•#6.•Develop•and•implement•a•government-wide•cyber•counterintelligence•(CI)•plan.•A government-wide cyber counterintelligence plan is necessary to coordinate activities across all Federal Agencies to detect, deter, and mitigate the foreign-sponsored cyber intelligence threat to U.S. and private sector information systems. To accomplish these goals, the plan establishes and expands cyber CI education and awareness programs and workforce development to integrate CI into all cyber opera-tions and analysis, increase employee awareness of the cyber CI threat, and increase counterintelligence collaboration across the government. The Cyber CI Plan is aligned with the National Counterintelligence Strategy of the United States of America (2007) and supports the other programmatic elements of the CNCI. Initiative•#7.•Increase•the•security•of•our•classified•networks.•Classified networks house the Federal Government’s most sensitive information and enable crucial war-fighting, diplomatic, counterterrorism, law enforcement, intelligence, and homeland security operations. Successful penetration or disruption of these networks could cause exceptionally grave damage to our national security. We need to exercise due diligence in ensuring the integrity of these networks and the data they contain. Initiative•#8.•Expand•cyber•education. While billions of dollars are being spent on new technologies to secure the U.S. Government in cyberspace, it is the people with the right knowledge, skills, and abilities to implement those technologies who will determine success. However there are not enough cybersecurity experts within the Federal Government or private sector to implement the CNCI, nor is there an adequately established Federal cybersecurity career field. Existing cybersecurity training and personnel development programs, while good, are limited in focus and lack unity of effort. In order to effectively ensure our continued technical advantage and future cybersecurity, we must develop a technologically-skilled and cyber-savvy workforce and an effective pipeline of future employees. It will take a national strategy, similar to the effort to upgrade science and mathematics education in the 1950’s, to meet this challenge.Initiative•#9.•Define•and•develop•enduring•“leap-ahead”•technology,•strategies,•and•programs.•One goal of the CNCI is to develop technologies that provide increases in cybersecurity by orders of magnitude above current systems and which can be deployed within 5 to 10 years. This initiative seeksT h eComp reh ensivenaT i onalCyberseCuri T yi ni T iaT iveto develop strategies and programs to enhance the component of the government R&D portfolio that pursues high-risk/high-payoff solutions to critical cybersecurity problems. The Federal Government has begun to outline Grand Challenges for the research community to help solve these difficult problems that require ‘out of the box’ thinking. In dealing with the private sector, the government is identifying and communicating common needs that should drive mutual investment in key research areas. Initiative•#10.•Define•and•develop•enduring•deterrence•strategies•and•programs.•Our Nation’s senior policymakers must think through the long-range strategic options available to the United States in a world that depends on assuring the use of cyberspace. To date, the U.S. Government has been implementing traditional approaches to the cybersecurity problem—and these measures have not achieved the level of security needed. This Initiative is aimed at building an approach to cyber defense strategy that deters interference and attack in cyberspace by improving warning capabilities, articulat-ing roles for private sector and international partners, and developing appropriate responses for both state and non-state actors.Initiative•#11.•Develop•a•multi-pronged•approach•for•global•supply•chain•risk•management. Globalization of the commercial information and communications technology marketplace provides increased opportunities for those intent on harming the United States by penetrating the supply chain to gain unauthorized access to data, alter data, or interrupt communications. Risks stemming from both the domestic and globalized supply chain must be managed in a strategic and comprehensive way over the entire lifecycle of products, systems and services. Managing this risk will require a greater awareness of the threats, vulnerabilities, and consequences associated with acquisition decisions; the development and employment of tools and resources to technically and operationally mitigate risk across the lifecycle of products (from design through retirement); the development of new acquisition policies and practices that reflect the complex global marketplace; and partnership with industry to develop and adopt supply chain and risk management standards and best practices. This initiative will enhance Federal Government skills, policies, and processes to provide departments and agencies with a robust toolset to better manage and mitigate supply chain risk at levels commensurate with the criticality of, and risks to, their systems and networks.Initiative•#12.•Define•the•Federal•role•for•extending•cybersecurity•into•critical•infrastructure•domains.•The U.S. Government depends on a variety of privately owned and operated critical infra-structures to carry out the public’s business. In turn, these critical infrastructures rely on the efficient operation of information systems and networks that are vulnerable to malicious cyber threats. This Initiative builds on the existing and ongoing partnership between the Federal Government and the public and private sector owners and operators of Critical Infrastructure and Key Resources (CIKR). The Department of Homeland Security and its private-sector partners have developed a plan of shared action with an aggressive series of milestones and activities. It includes both short-term and long-term recommendations, specifically incorporating and leveraging previous accomplishments and activities that are already underway. It addresses security and information assurance efforts across the cyber infrastructure to increase resiliency and operational capabilities throughout the CIKR sectors. It includes a focus on public-private sharing of information regarding cyber threats and incidents in both govern-ment and CIKR.。

透视美国《国家网络安全综合计划(CNCI)))张文贵,彭博,潘卓(国家信息技术安全研究中心,北京100084)

摘要:2010年5月2日,白宫宣布解密并公布了CNCI计划部分内容,引起了广泛关注。CNCI是一个涉及美国网络空间防御的综合计划,其目的是打连和构建国家层面的网络安全防御体系。介绍了CNCI出台背景。解读了CNCI的主要内容,阐述了可信互联网连接(TIC)实施步骤与CNCI面临的挑战。关键词:美国国家网络安全综合计划(CNCI);爱因斯坦计划

1CNCl出台与部分解密的背景情况近期美国官方文件透露,2【)07年5月,美国国家网络研究组负责CNCI的起草工作,其目的是为了提高美国重要网络设施的防御能力。2007年底,CNCI的后续工作转交到白宫的政策协调委员会。2008年1月8日,美国总统布什签署发布了第54号国家安全总统令/第23号国土安全总统令,即CNCI。出台该计划是布什总统认为美国网络安全需要一个国家层面的综合计划并付诸实施,但由于其任期将满,已经没有时间解决美国网络安全方面的诸多问题,希望下届政府完善和继续推行确定的网络安全计划。该计划旨在保护美国的网络安全,防止美国遭受各种恶意或敌对的电子攻击,并能对敌方展开在线攻击。由于该总统令是密令,一直对外保密。应国内多方呼吁,2010年3月2日,美国总统奥巴马高调宣布解密其部分内容,主要目的是提高透明度以争取民心。2009年的旧金山美国信息安全大会上,被称之为美国。网络沙皇”的现任白宫瓦联网安全协调官霍华德·施密特曾介绍过该计划的小部分内容。他说:“我们不能要求企业帮助政府,政府也无法帮助企业。而这样做(提高透明度)将使得美国人民愿和政府合作。”据有关报道,CNCI计划总投资300至400亿美元,大致计划如下:2008年5.8亿2009年17.8亿2010年24亿2011年55亿2012年75亿总计177.6亿2CNCI重点内容解读2.1强力推行“可信互联网连接”计划。合并和缩减外部接入点数量CNCI第一条明确要求:“各机构,无论是作为可信互联网连接(TIC)访问服务供应商,或作为通过联邦总务局管理的Networx合同的商业性托管可信IP服务(MTIPS)供应商,一律参与TIC计划。”TIC是2007年11月30日举行的美国政府大会上提出的,旨在构建政府各大小部门和机构的互联网门户网站,给出了网络安全外线防御的蓝图。其核心内容如下;(1)合并成一个数量较小的(目标是50个)优化的标准外部接入点(包括使用“互联网门户网站”的国际互联网接口);(2)计算机应急响应小组(US—CERT)利用爱因斯坦技术和支持流程优化的标准门户网站实施监溯、事件通知、支持和响应;(3)继续推行代理商和服务提供商网络与安全工作,包括纵深防御、事件响应和直接的业务支持;(4)确保各方之间签订基于性能的安全和服务等级协议。

国

^o量v

C一Ⅲ一vⅢ^C埘~一吒

万方数据费3到5年时间。。有时候,有些较大型的传统应用可能不得不加以改变。”唐兰称,联邦政府所管理的外部互联网连接数量问题和安全的入口相比,重要性要低一些。“我们不要只关注数量问题,而是要关注安全的联邦网络的使命,”“即便我们把外部互联网连接减少到50个或者▲100个,这个数目也会随着各机构职能的变化而随之增,:加或者减少。”目前,美国的大部分政府机构已经部署了:=符合TIC要求的防病毒和其他安全软件。但是TIC方案IV=要求这些软件进行统一部署,时间印记和标准注册程序—'同步。TIC方案还将会给美国计算机应急响应小组(US--邑CERT)提供有关网络攻击的常规信息。TIC方案或许不Iil能监测到或者消除所有的黑客攻击企图。例如它就不能:二防范DDoS攻击,但是它所提供的额外的网络安全服务层和它所施用的一致性方法将会帮助政府部门封锁基于nrI邮件的攻击,例如病毒、蠕虫和恶意软件等。唐兰认为,IUTIC方案最基本的益处就是可以达成政府范围内一致的●J处境意识。“没有哪个单独部门是可以自己去完成一切事j情的,尤其是当我们在处理安全威胁环境这一类事件的儿时候,”“即便是设备最先进的部门,有时候也会看不到£!攻击的威胁。”12.2在整个联邦企业部署爱因斯坦2和爱因斯坦3~一cNcI第二条和第三条明确阐述:“使用被动感应V技术的入侵检测系统(IDS),是美国政府网络安全防范2001年之前给国会的报告中明确的。另外,这一计划涉及检测计算机蠕虫、入站和出站流量异常、配置管理以及计算机应急响应小组提供给美国部门和机构的关于。Federal.gov域安全”的实时趋势分析。创建“爱因斯坦”的目的是要收集一段时间的数据,包括:独立系统号码;网间控制报文协议;数据包长度;数据传递协议;传感器识别和连接状态(数据源位置);IP地址源和目标,端口源和目标;传输控制协议标志信息;时间戳和时间信息。“爱因斯坦”包括:爱因斯坦l、爱因斯坦2和爱因斯坦3。爱因斯坦l的主要功能是对网络流量进行监测;爱因斯坦2配备入侵检测系统(IDS),其主要功能是扫描网络数据包的内容,以确定它们是否含有恶意代码。是一个能自动检测恶意网络活动的系统,当发现异常情况时会自动警报;爱因斯坦3是一种由NSA研制,原本用于军事系统的入侵检测防御系统。它是爱因斯坦l和爱因斯坦2的演变混合体,既具备入侵检测功能,又具备入侵防御功能。2.3搭建各网络运行中心信息共享体系。提高整体态势感知能力CNCI第五条明确阐述:“在负责执行美国网络活动的六个中心整个范围内启用并支持共享的态势感知和协作,这一活动关注的主要方面是使得跨越美国各地的网络活动的内容衔接:基础能力和投资,如基础设施的升级,增加带宽,综合业务能力;加强合作,包括共同的技术、工具和程序;以及通过共享的分析和协作技术,加强共享态势感知。”根据这一计划,通过协调和综合来自六个中心的信息,提供横跨六个中心的态势感知与分析,并报告美国网络和系统状态,以促进结构问的合作与协调。国土安全部内的国家网络安全中心(NCSC)在保护美国政府网络和系统上将起到关键的作用。2.4保护网络空间安全的同时,又要保护公民的隐私权和民主自由权CNCI第三条要求:“网络入侵方面的信息共享将会依法进行,并将会对与国土安全、情报、国防有关的活动进行监督,以保护个人隐私及公民权。”2010年2月19日美国国土安全部发布的《计算机网络安全与隐私保护》白皮书里表示:“在完成此项任务(网络安全)的同时,国土安全部还需肩负认真保护隐私和公民自由的使命。”关于隐私权,CNCI计划,包括爱因斯坦,将住确保美国公民的隐私权和其他法定的权利得到保护前提下加以实施。鉴于国土安全部部长为整个国家联邦行政部门民用网络的保护,防御和减少漏洞工作的负责人,该部之法定授权的隐私保护条款适用于国土安全部CNCI计划的每一项活动。尽管如此,由于爱因斯坦3具有读取电子邮件和其他互联网流量内容的功能,在美国已经发生隐私倡议者与爱因斯坦3争议,特别是国家安全局

万方数据参与的问题。2.5要采取类似上世纪五十年代提高科学和数学教育领域的举动,扩大网络安全知识和技能方面的教育CNCI第八条阐述:“虽然在保护美国政府网络空问安全的新技术上花费了数十亿美元,但成功与否的关键因素在于具备过硬知识、技能和能够实现这些技术的人。然而,恰恰是在联邦政府或者私营部门内我们缺少贯彻落实CNCI的网络安全专家,而且也没有建立起一个建全的、完善的联邦网络安全职业圈(领域)。现有的网络安全人员培训发展计划虽然不错,但它存在一定的局限性。重点不够突出,且缺少万众一心和同心协力。为了有效地保证我们持续的技术优势和未来的网络安全,我们必须建立起技术精湛和精通网络技术的人才队伍以及未来员工的有效渠道。为了应对这一挑战,需要制定一项类似于上世纪五十年代努力提升科学和数学教育的国家战略。”为了做好网络安伞教育,美国网络安全专家建议:(1)战略暨国际研究中心委员会建议通过为网络专家提高奖学金以及发展职业道路的方法增加熟练工人的数量。(2)联邦政府需要宣传和提高网络安全问题严重性的认识,增加具有丰富网络安全技能的专业人才数量。(3)白宫政策审查把教育和队伍发展作为国家网络安全战略的重要组成部分,它建议:①发起一个全国性的公众意识和教育运动,以促进网络安全,②扩大教育方案和研发,确保国家在信息经济时代的持续竞争能力;③制定一项战略,以扩大和培训的劳动力,包括吸引和保留联邦政府内的网络安全专业知识;2.6开发制订一种全球供应链风险管理的多管齐下的方法CNCI第十一条要求:“商业信息和通信技术市场的全球化为那砦专注于通过渗透供应链来危害美国的人们提供了更多获得未经授权的访问数据,篡改数据和阻断通信的机会。对这些来自干国内和全球化供应链的风险必须通过一个战略的和全面的方法,对产品、系统和服务进行全生命周期的管理。”要做好这种风险管理,就需要:更深刎的认识威胁、漏洞和相关采购决定所产生的后果;开发和利用从技术和操作环节上减少产品生命周期(从设计到退役)中风险的工具和资源;开发制订新的采购政策和做法,以应对复杂的全球市场;与相关业界合作,制订一套适用于供应链的风险管理标准和最佳操作规程。该计划将促进联邦政府的技能、政策和程序,为各部门和机构提供管理及减少供应链风险的更好办法,从而减少联邦政府部门和机构所面临的系统及网络风险。2.7定义联邦政府在将网络安全融入关键基础设施工作中的职责CNCI第十二条阐述:。美国政府依赖私人拥有和运营的各种关键基础设施来实施公共事务。同样,这些关键基础设施的运转也需要高效的信息系统和网络来支撑,而这些系统和网络极易遭到恶意攻击。该计划是建立在联邦政府与关键基础设施和重要资源(CIKR)的公私营领域所有者及运营商之间现存的或正在发展中的伙伴关系之上的。”国土安全部与其私营企业合作方已制定了一个具有里程碑意义的积极的共享行动计划,包括短期和长期建议,特别是吸收和利用以前取得的成就及现实经验,从而增强关键基础设施和重要资源部门的安全弹性及运作能力。其重点是当政府部门、关键基础设施和重要资源遭受网络威胁或发生网络安全事故时,所有相关信息须共享。2.8明确赋予计算机应急响应小组应肩负的使命CNCI第二条阐述:“美国计算机应急响应小组要大

幅度地提高态势感知意识,从而更有效地挖掘相关安全信息,更快捷地与整个政府的网络防御人员、民营机构的安全专业人员和社会公众共享信息。”美国计算机应急响应小组将:(1)运营从可信互联网连接访问服务提供商(TICAP)获得的相关设备;(2)签署和实施方案,以确保收集、保存和传达已知

或疑似的网络威胁;(3)利用保密或非保密签名监控镜像流量;(4)生成警报,存储、分析、并保留已知或疑似的网络威胁流量部分;(5)基于现有的政策和程序分析预警和有关机构的流量