三种路由器冗余协议的配置示例

- 格式:docx

- 大小:58.73 KB

- 文档页数:9

mstp加vrrp的实验例子(原创实用版)目录1.MSTP 和 VRRP 的概述2.MSTP 加 VRRP 的实验环境搭建3.实验步骤和过程4.实验结果及分析5.实验结论和展望正文一、MSTP 和 VRRP 的概述1.MSTP(Multiple Spanning Tree Protocol):多实例生成树协议,用于在多个 VLAN(虚拟局域网)之间实现生成树保护。

2.VRRP(Virtual Router Redundancy Protocol):虚拟路由器冗余协议,用于提高网络设备的可靠性和冗余性。

二、MSTP 加 VRRP 的实验环境搭建1.设备:两台路由器(Router1 和 Router2),一台交换机(Switch)2.接口:Router1 的接口 G0/0/1 和 G0/0/2 分别连接到 Switch 的接口 1 和 2;Router2 的接口 G0/0/1 和 G0/0/2 分别连接到Switch 的接口 3 和 4。

3.配置:为每个接口分配不同的 VLAN,如 G0/0/1 为 VLAN10,G0/0/2 为 VLAN20。

三、实验步骤和过程1.在 Router1 上配置 MSTP 和 VRRP:a.配置 MSTP:在 Router1 上启用 MSTP,将 G0/0/1 和 G0/0/2 分别配置为 MSTP 的实例 1 和实例 2。

b.配置 VRRP:在 Router1 上启用 VRRP,将 G0/0/1 和 G0/0/2 分别配置为 VRRP 的虚拟路由器 1 和虚拟路由器 2。

2.在 Router2 上配置 MSTP 和 VRRP:a.配置 MSTP:在 Router2 上启用 MSTP,将 G0/0/1 和 G0/0/2 分别配置为 MSTP 的实例 1 和实例 2。

b.配置 VRRP:在 Router2 上启用 VRRP,将 G0/0/1 和 G0/0/2 分别配置为 VRRP 的虚拟路由器 1 和虚拟路由器 2。

VRRP配置及多备份VRRP配置实例中兴通讯数据用服部钱月玫1 VRRP概念介绍VRRP全称是虚拟路由器冗余协议(Virtual Router Redundancy Protocol)。

为了理解VRRP,首先需要确定下列术语:●VRRP路由器:运行VRRP协议的路由器。

该路由器可以是一个或多个虚拟路由器。

●虚拟路由器:一个由VRRP协议管理的抽象对象,作为一个共享LAN内主机的缺省路由器。

它由一个虚拟路由器标识符(VRID)和同一LAN中一组关联IP地址组成。

一个VRRP路由器可以备份一个或多个虚拟路由器。

●IP地址所有者:将局域网的接口地址作为虚拟路由器的IP地址的路由器。

当运行时,该路由器将响应寻址到该IP地址的数据包。

●主虚拟路由器:该VRRP路由器将承担下列任务:转发那些寻址到与虚拟路由器关联的IP地址的数据包,应答对该IP地址的ARP请求。

注意,如果存在IP地址所有者,那么该所有者总是主虚拟路由器。

●备份虚拟路由器:一组可用的VRRP路由器,当主虚拟路由器失效后将承担主虚拟路由器的转发功能。

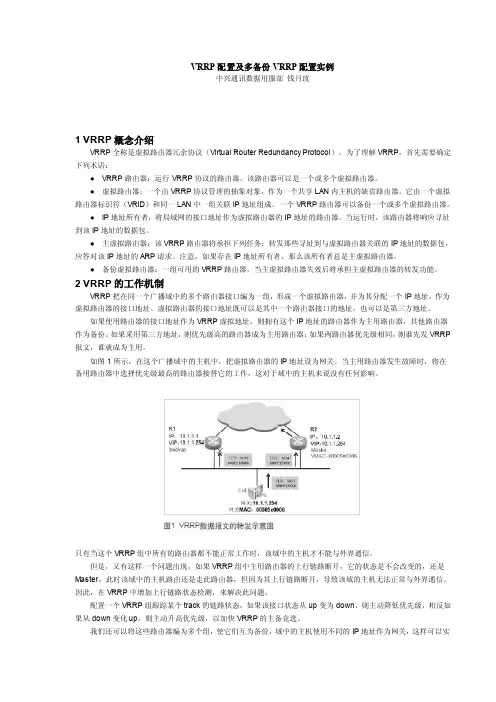

2 VRRP的工作机制VRRP把在同一个广播域中的多个路由器接口编为一组,形成一个虚拟路由器,并为其分配一个IP地址,作为虚拟路由器的接口地址。

虚拟路由器的接口地址既可以是其中一个路由器接口的地址,也可以是第三方地址。

如果使用路由器的接口地址作为VRRP虚拟地址,则拥有这个IP地址的路由器作为主用路由器,其他路由器作为备份。

如果采用第三方地址,则优先级高的路由器成为主用路由器;如果两路由器优先级相同,则谁先发VRRP 报文,谁就成为主用。

如图1所示,在这个广播域中的主机中,把虚拟路由器的IP地址设为网关。

当主用路由器发生故障时,将在备用路由器中选择优先级最高的路由器接替它的工作,这对于域中的主机来说没有任何影响。

只有当这个VRRP组中所有的路由器都不能正常工作时,该域中的主机才不能与外界通信。

但是,又有这样一个问题出现,如果VRRP组中主用路由器的上行链路断开,它的状态是不会改变的,还是Master,此时该域中的主机路由还是走此路由器,但因为其上行链路断开,导致该域的主机无法正常与外界通信。

如何建立冗余的企业路由器连接在企业网络中,稳定的网络连接对于正常的运营和业务发展至关重要。

为了确保网络连接的可靠性和冗余性,企业常常会建立冗余的企业路由器连接。

本文将介绍如何建立冗余的企业路由器连接,以确保企业网络的稳定性和高可用性。

1. 了解冗余连接的概念和作用冗余连接是指在企业网络中使用多个独立的物理链路或逻辑链路来连接路由器,以保证在某个链路故障时,仍然能够保持网络的连通性。

冗余连接的作用是提高网络的可靠性和冗余度,避免单点故障导致整个网络瘫痪。

2. 设计网络拓扑结构在建立冗余的企业路由器连接之前,需要先设计合理的网络拓扑结构。

一种常见的拓扑结构是使用两个核心路由器,每个核心路由器连接到多个分布式路由器或交换机,再由分布式路由器或交换机连接到终端设备。

这样的设计可以保证在一个核心路由器或链路发生故障时,另一个核心路由器可以自动接管。

3. 选择合适的冗余协议为了实现冗余的企业路由器连接,需要选择合适的冗余协议。

常见的冗余协议有热备份路由协议(HSRP)、虚拟路由冗余协议(VRRP)和冗余路由协议(GLBP)等。

这些协议可以通过检测主路由器的状态,自动切换到备用路由器,从而实现冗余连接的目的。

4. 配置冗余协议一旦选择了合适的冗余协议,接下来就需要在路由器上进行相应的配置。

首先,需要配置核心路由器之间的冗余协议,例如HSRP、VRRP或GLBP。

配置过程中需要设置虚拟IP地址、优先级和跟踪对象等参数,以确保主备路由器的切换能够顺利进行。

其次,还需要配置分布式路由器或交换机与核心路由器之间的链路冗余,可以使用静态路由或动态路由协议来实现。

5. 定期测试和维护建立冗余连接后,定期的测试和维护是确保冗余连接可靠性的重要环节。

可以通过模拟链路故障、手动切换主备路由器等方式来测试冗余连接的可用性和切换时间。

同时,还需要进行定期的设备巡检和维护,及时发现和修复潜在的故障点。

6. 备份数据和配置在建立冗余的企业路由器连接之后,还需考虑备份数据和配置的问题。

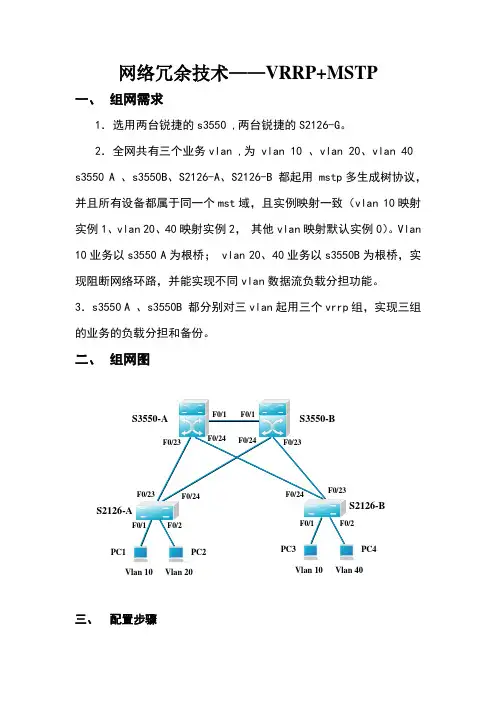

网络冗余技术——VRRP+MSTP一、组网需求1.选用两台锐捷的s3550 ,两台锐捷的S2126-G。

2.全网共有三个业务vlan ,为 vlan 10 、vlan 20、vlan 40 s3550 A 、s3550B、S2126-A、S2126-B 都起用 mstp多生成树协议,并且所有设备都属于同一个mst域,且实例映射一致(vlan 10映射实例1、vlan 20、40映射实例2,其他vlan映射默认实例0)。

Vlan 10业务以s3550 A为根桥; vlan 20、40业务以s3550B为根桥,实现阻断网络环路,并能实现不同vlan数据流负载分担功能。

3.s3550 A 、s3550B 都分别对三vlan起用三个vrrp组,实现三组的业务的负载分担和备份。

二、组网图三、配置步骤1.s3550 A配置:switch(config)#hostname S3550-AS3550-A(config)#vlan 10S3550-A(config)#vlan 20S3550-A(config)#vlan 40S3550-A(config)#interface fastethernet 0/1S3550-A(config-if)#switchport mode trunk!定义F0/1为trunk端口S3550-A(config)#interface fastethernet 0/23S3550-A(config-if)#switchport mode trunkS3550-A(config)#interface fastethernet 0/24S3550-A(config-if)#switchport mode trunkS3550-A(config)#spanning-tree !开启生成树S3550-A (config)#spanning-tree mode mstp !采用MSTP生成树模式S3550-A (config)#spanning-tree mst 1 priority 0 !指定实例1的优先级为0S3550-A (config)#spanning-tree mst 2 priority 4096 !指定实例2的优先级为4096 S3550-A (config)#spanning-tree mst configuration! 进入MSTP配置模式S3550-A (config-mst)#instance 1 vlan 10 ! 配置实例1并关联Vlan 10S3550-A (config-mst)#instance 2 vlan 20,40 ! 配置实例2并关联Vlan 20和40 S3550-A (config-mst)#name region1 ! 配置域名为region1S3550-A (config-mst)#revision 1 ! 配置版本(修订号)S3550-A (config)# interface VLAN 10 !创建vlan 10 svi接口S3550-A (config-if)# ip address 192.168.10.1 255.255.255.0 !配置ip地址S3550-A (config-if)# vrrp 1 priority 120 !配置vrrp组1 优先级为120S3550-A (config-if)# vrrp 1 ip 192.168.10.254!配置vrrp组1虚拟ip地址为192.168.10.254S3550-A (config)# interface VLAN 20 创建vlan 20 svi接口S3550-A (config-if)# ip address 192.168.20.1 255.255.255.0配置ip地址S3550-A (config-if)# vrrp 2 ip 192.168.20.254!配置vrrp组2虚拟ip地址为192.168.20.254S3550-A (config-if)# vrrp 1 priority 100S3550-A (config)# interface VLAN 40 创建vlan 40 svi接口S3550-A (config-if)# ip address 192.168.40.1 255.255.255.0配置ip地址S3550-A (config-if)# vrrp 3 ip 192.168.40.254!配置vrrp组3虚拟ip地址为192.168.40.254S3550-A (config-if)#vrrp 3 priority 1002.s3550 B配置:switch(config)#hostname S3550-BS3550-B(config)#vlan 10S3550-B(config)#vlan 20S3550-B(config)#vlan 40S3550-B(config)#interface fastethernet 0/1S3550-B(config-if)#switchport mode trunk!定义F0/1为trunk端口S3550-B(config)#interface fastethernet 0/23S3550-B(config-if)#switchport mode trunkS3550-B(config)#interface fastethernet 0/24S3550-B(config-if)#switchport mode trunkS3550-B(config)#spanning-tree !开启生成树S3550-B (config)#spanning-tree mode mstp !采用MSTP生成树模式S3550-B (config)#spanning-tree mst 1 priority 4096 !指定实例1的优先级为4096 S3550-B (config)#spanning-tree mst 2 priority 0 !指定实例2的优先级为0S3550-B (config)#spanning-tree mst configuration! 进入MSTP配置模式S3550-B (config-mst)#instance 1 vlan 10 ! 配置实例1并关联Vlan 10S3550-B (config-mst)#instance 2 vlan 20,40 ! 配置实例2并关联Vlan 20和40 S3550-B (config-mst)#name region1 ! 配置域名为region1S3550-B (config-mst)#revision 1 ! 配置版本(修订号)S3550-B (config)# interface VLAN 10 !创建vlan 10 svi接口S3550-B (config-if)# ip address 192.168.10.2 255.255.255.0 !配置ip地址S3550-B (config-if)# vrrp 1 ip 192.168.10.254!配置vrrp组1虚拟ip地址为192.168.10.254S3550-A (config-if)# vrrp 1 priority 100 !配置vrrp组1 优先级为100S3550-B (config)# interface VLAN 20 创建vlan 20 svi接口S3550-B (config-if)# ip address 192.168.20.2 255.255.255.0配置ip地址S3550-B (config-if)# vrrp 2 priority 120 !配置vrrp组2 优先级为120S3550-B (config-if)# vrrp 2 ip 192.168.20.254!配置vrrp组2虚拟ip地址为192.168.20.254S3550-B (config)# interface VLAN 40 创建vlan 40 svi接口S3550-B (config-if)# ip address 192.168.40.2 255.255.255.0配置ip地址S3550-B (config-if)# vrrp 3 priority 150 !配置vrrp组1 优先级为150S3550-B (config-if)# vrrp 3 ip 192.168.40.254!配置vrrp组3虚拟ip地址为192.168.40.2543.S2126-AS2126-A (config)#spanning-tree !开启生成树S2126-A (config)#spanning-tree mode mstpS2126-A(config)#vlan 10 !创建Vlan 10S2126-A(config)#vlan 20 !创建Vlan 20S2126-A(config)#vlan 40 !创建Vlan 40S2126-A(config)#interface fastethernet 0/1S2126-A(config-if)#switchport access vlan 10!分配端口F0/1给Vlan 10S2126-A(config)#interface fastethernet 0/2S2126-A(config-if)#switchport access vlan 20!分配端口F0/2给Vlan 20S2126-A(config)#interface fastethernet 0/23S2126-A(config-if)#switchport mode trunk!定义F0/23为trunk端口S2126-A(config)#interface fastethernet 0/24S2126-A(config-if)#switchport mode trunkS2126-A(config)#spanning-tree mst configuration ! 进入MSTP配置模式S2126-A(config-mst)#instance 1 vlan 10 !配置实例1并关联Vlan 1和10S2126-A(config-mst)#instance 2 vlan 20,40 !配置实例2并关联Vlan 20和40 S2126-A(config-mst)#name region1 !配置域名称S2126-A(config-mst)#revision 1 !配置版本(修订号)4.S2126-b。

虚拟路由器冗余协议(VRRP)设计与配置河南理工大学课程设计论文(2014-2015第二学年)论文题目:虚拟路由器冗余协议(VRRP)设计与配置学院:计算机科学与技术专业班级:学号:姓名:指导老师:日期: 2015.7.5目录摘要 (1)一、基础知识 (2)1.1VRRP简介 (2)1.2路由冗余 (3)1.3、网关负载均衡协议 (5)二、VRRP工作原理 (6)三、VRRP典型拓扑 (8)3.2 对称VRRP配置 (8)3.3 多备份VRRP配置网络拓扑图 (8)四、应用实例 (10)五、VRRP实验 (10)5.1实验目的 (10)5.2实验配置 (10)5.3拓扑图 (12)摘要VRRP协议使一组路由器组成一台虚拟路由器,网络终端设备将访问外部网络的数据发送给虚拟路由器,而数据的实际转发则由VRRP 备用组的活动路由器(Master)完成,一旦Master出现故障,备用组的备用路由器就按优先级选举产生新的Master接替故障设备承担的工作,利用VRRP协议定义的这种机制就能实现网络的路由冗余和负载均衡,保证网络运行的可靠性。

关键词:VRRP协议;虚拟路由器;活动路由器;路由冗余;负载均衡一、基础知识1.1VRRP简介VRRP是一种选择协议,它可以把一个虚拟路由器的责任动态分配到局域网上的VRRP 路由器中的一台。

控制虚拟路由器IP地址的VRRP路由器称为主路由器,它负责转发数据包到这些虚拟IP 地址。

[1] 一旦主路由器不可用,这种选择过程就提供了动态的故障转移机制,这就允许虚拟路由器的IP地址可以作为终端主机的默认第一跳路由器。

是一种LAN 接入设备备份协议。

一个局域网络内的所有主机都设置缺省网关,这样主机发出的目的地址不在本网段的报文将被通过缺省网关发往三层交换机,从而实现了主机和外部网络的通信。

VRRP是一种路由容错协议,也可以叫做备份路由协议。

一个局域网络内的所有主机都设置缺省路由,当网内主机发出的目的地址不在本网段时,报文将被通过缺省路由发往外部路由器,从而实现了主机与外部网络的通信。

路由器冗余设计及高可用性配置在现代网络中,路由器作为核心设备之一,负责将数据包从源设备传输到目标设备。

为了确保网络的稳定性和可靠性,冗余设计和高可用性配置在路由器中变得越来越重要。

本文将介绍路由器冗余设计的概念,并详细讨论如何配置实现高可用性。

一、路由器冗余设计概述路由器冗余设计是一种通过增加备用设备来提供冗余,以确保在主设备发生故障时网络服务的连续性。

主要的路由器冗余设计包括冗余路由器、冗余链路和冗余接口。

1. 冗余路由器冗余路由器是指在网络中设置备用路由器,当主路由器出现故障时,备用路由器能够自动接管主路由器的任务。

常见的冗余路由器技术包括热备份路由器(HSRP)、虚拟路由冗余协议(VRRP)和基于隧道的冗余路由器(TGRE)。

2. 冗余链路冗余链路是指为相同的网络连接提供备用路径,以便在主链路故障时实现数据的冗余传输。

通过设置备用链路,可以增加网络的可用性和容错能力。

常见的冗余链路技术包括热备份链路(HSB)、链路聚合(Link Aggregation)和静态路由。

3. 冗余接口冗余接口是指为主接口提供备用接口,以提供对同一网络的冗余连接。

通过设置冗余接口,可以实现对主接口故障的快速切换,从而减少因主接口故障而导致的网络中断时间。

常见的冗余接口技术包括冗余接口卡(RIC)、虚拟接口红利(VIF)和链路聚合。

二、高可用性配置高可用性配置是指通过合理的配置手段,提高网络设备的性能和可靠性,确保网络服务的连续性和稳定性。

在路由器中实现高可用性配置的关键配置包括设备冗余、链路冗余和路由协议冗余。

1. 设备冗余配置设备冗余配置是指在网络中设置备用设备,以实现在主设备故障时的自动备援。

具体配置包括创建冗余设备组、配置备用设备的优先级和设置IP地址等。

例如,在HSRP中,可以通过配置虚拟IP地址和优先级来实现冗余路由器的自动切换。

2. 链路冗余配置链路冗余配置是指为相同的网络连接提供备用路径,以实现链路的冗余传输。

VRRP协议详解VRRP(Virtual Router Redundancy Protocol)是一种网络协议,旨在提供网络设备冗余和高可用性。

它允许多个路由器工作在一个虚拟路由器组中,形成一个逻辑上的冗余路由器,以确保网络的连通性和可靠性。

在本文中,我们将详细介绍VRRP协议的工作原理、配置和应用场景。

一、VRRP协议的工作原理VRRP协议通过在多个路由器之间共享一个虚拟IP地址来实现冗余和高可用性。

在一个VRRP组中,有一个主路由器(Master)和一个或者多个备用路由器(Backup)。

主路由器负责处理所有进出VRRP组的数据流量,而备用路由器则处于待命状态,监控主路由器的状态。

当主路由器发生故障或者不可用时,备用路由器会自动接管主路由器的工作,继续提供服务。

VRRP协议使用了一种称为虚拟MAC地址的特殊MAC地址。

这个虚拟MAC地址与虚拟IP地址相关联,用于惟一标识VRRP组。

当主路由器正常工作时,它会发送VRRP广告包,包含虚拟IP地址和虚拟MAC地址。

备用路由器接收到这些广告包后,会更新自己的路由表,将虚拟IP地址和虚拟MAC地址映射到自己的接口上。

当主路由器失效时,备用路由器会发送一条特殊的VRRP报文,通知其他备用路由器它将接管主路由器的工作。

其他备用路由器收到这个通知后,会更新自己的路由表,并将自己的状态设置为备用状态。

这样,网络中的其他设备将继续将数据流量发送到虚拟IP地址,而备用路由器将负责处理这些数据流量。

二、VRRP协议的配置要配置VRRP协议,需要在所有参预VRRP组的路由器上进行相应的配置。

以下是一个示例配置:1. 配置虚拟IP地址和虚拟MAC地址:路由器A(config)# interface eth0路由器A(config-if)# ip address 192.168.1.1路由器A(config-if)# vrrp 1 ip 192.168.1.100路由器A(config-if)# vrrp 1 mac 0000.5e00.01012. 配置VRRP组的优先级:路由器A(config)# interface eth0路由器A(config-if)# vrrp 1 priority 1003. 配置VRRP组的认证:路由器A(config)# interface eth0路由器A(config-if)# vrrp 1 authentication text secret以上配置示例中,路由器A配置了一个VRRP组,虚拟IP地址是192.168.1.100,虚拟MAC地址是0000.5e00.0101。

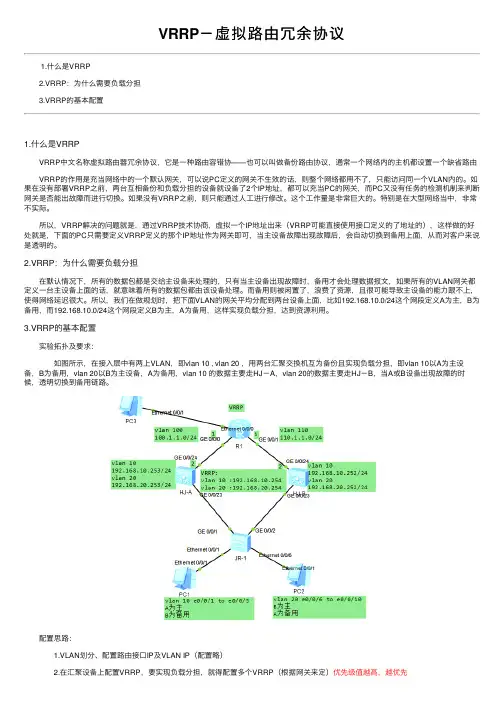

VRRP-虚拟路由冗余协议 1.什么是VRRP 2.VRRP:为什么需要负载分担 3.VRRP的基本配置1.什么是VRRP VRRP中⽂名称虚拟路由器冗余协议,它是⼀种路由容错协——也可以叫做备份路由协议,通常⼀个⽹络内的主机都设置⼀个缺省路由 VRRP的作⽤是充当⽹络中的⼀个默认⽹关,可以说PC定义的⽹关不⽣效的话,则整个⽹络都⽤不了,只能访问同⼀个VLAN内的。

如果在没有部署VRRP之前,两台互相备份和负载分担的设备就设备了2个IP地址,都可以充当PC的⽹关,⽽PC⼜没有任务的检测机制来判断⽹关是否能出故障⽽进⾏切换。

如果没有VRRP之前,则只能通过⼈⼯进⾏修改。

这个⼯作量是⾮常巨⼤的。

特别是在⼤型⽹络当中,⾮常不实际。

所以,VRRP解决的问题就是,通过VRRP技术协商,虚拟⼀个IP地址出来(VRRP可能直接使⽤接⼝定义的了地址的),这样做的好处就是,下⾯的PC只需要定义VRRP定义的那个IP地址作为⽹关即可,当主设备故障出现故障后,会⾃动切换到备⽤上⾯,从⽽对客户来说是透明的。

2.VRRP:为什么需要负载分担 在默认情况下,所有的数据包都是交给主设备来处理的,只有当主设备出现故障时,备⽤才会处理数据报⽂,如果所有的VLAN⽹关都定义⼀台主设备上⾯的话,就意味着所有的数据包都由该设备处理。

⽽备⽤则被闲置了,浪费了资源,且很可能导致主设备的能⼒跟不上,使得⽹络延迟很⼤。

所以,我们在做规划时,把下⾯VLAN的⽹关平均分配到两台设备上⾯,⽐如192.168.10.0/24这个⽹段定义A为主,B为备⽤,⽽192.168.10.0/24这个⽹段定义B为主,A为备⽤,这样实现负载分担,达到资源利⽤。

3.VRRP的基本配置 实验拓扑及要求: 如图所⽰,在接⼊层中有两上VLAN,即vlan 10 , vlan 20 ,⽤两台汇聚交换机互为备份且实现负载分担,即vlan 10以A为主设备,B为备⽤,vlan 20以B为主设备,A为备⽤,vlan 10 的数据主要⾛HJ-A,vlan 20的数据主要⾛HJ-B,当A或B设备出现故障的时候,透明切换到备⽤链路。

网络冗余设计方案网络冗余设计方案是指在网络架构设计中,采取冗余技术和策略,以确保网络的可靠性和稳定性。

下面是一个网络冗余设计方案的示例:1. 多路由器部署:在网络中设置多个路由器作为冗余设备,每个路由器连接不同的网络设备。

当一个路由器发生故障时,其他路由器可以接管其功能,保证网络的连通性。

2. 双活数据中心:建立两个相互独立的数据中心,并在两个数据中心中部署相同的网络设备和存储设备。

如果一个数据中心发生故障,可以切换到另一个数据中心继续提供服务。

3. 网络链路冗余:在网络中设置多条冗余链路,保证网络的连通性和数据传输的可靠性。

当一条链路发生故障时,可以自动切换到其他可用的链路上。

4. VLAN冗余:将网络划分为不同的虚拟局域网(VLAN),并在不同的VLAN中设置冗余设备。

当一个设备发生故障时,可以自动切换到其他设备上,保证网络的连通性。

5. 数据备份和恢复:定期对网络数据进行备份,并将备份数据存储在不同的地点。

当发生数据丢失或损坏时,可以及时恢复数据,避免数据的丢失和损失。

6. 网络监控和故障检测:设置网络监控系统,实时监测网络设备和链路的运行情况。

当发现设备或链路出现故障时,及时发出警报并采取相应的故障处理措施,提高网络的可用性和稳定性。

7. 灾备机房建设:建立灾备机房,用于备份主要数据中心的功能和设备。

在主数据中心发生故障时,可以快速切换到灾备机房,恢复网络的正常运行。

总结:网络冗余设计方案使用多种技术和策略,以确保网络的可靠性和稳定性。

通过多路由器部署、双活数据中心、网络链路冗余、VLAN冗余、数据备份和恢复、网络监控和故障检测、灾备机房建设等措施,可以最大限度地减少网络故障对正常业务的影响,提供高可用性的网络服务。

路由器冗余技术与配置路由器作为网络中的重要设备,承担着网络数据的传输和路由选择的功能。

然而,在日常的网络运维中,路由器的故障问题时有发生,这无疑会对整个网络的正常运行产生重大影响。

因此,为了提高网络的可靠性和稳定性,冗余技术成为了重要的解决方案之一。

本文将介绍路由器冗余技术,并详细说明其配置方法。

一、冗余技术的概念与作用冗余技术是指通过设置冗余设备或冗余路径,以实现在主设备或主路径发生故障时,能够无缝切换到备设备或备路径上,从而保证网络的持续运行。

它能够提高网络的可用性和可靠性,减少故障对网络的影响。

冗余技术主要包括设备冗余和路径冗余两种方式。

设备冗余是通过增加备用设备,在主设备故障时切换到备用设备上,保证网络的连续性。

路径冗余则是通过设置备用路径,在主路径故障时自动选用备用路径进行数据传输。

二、冗余技术的种类与原理1. 设备冗余技术设备冗余技术常用的方法有备份路由器、热备插卡和热备服务器。

备份路由器是在主路由器故障时,自动切换到备用路由器上,保证网络的连通性。

热备插卡则是在主插卡发生故障时,自动切换到备用插卡上,实现设备级别的冗余。

热备服务器则是在主服务器故障时,自动切换到备用服务器上,确保服务的可用性。

2. 路径冗余技术路径冗余技术主要包括静态路由冗余和动态路由冗余。

静态路由冗余是通过手动配置多条路由路径,当主路径故障时,手动切换到备用路径上。

而动态路由冗余是通过路由协议自动选择最佳路径,当主路径出现故障时,自动切换到备用路径。

三、路由器冗余的配置方法1. 设备冗余的配置设备冗余的配置主要涉及备份路由器、热备插卡和热备服务器。

在配置备份路由器时,需要设置主备路由器之间的同步机制,确保数据的一致性。

热备插卡的配置需要进行硬件级别的设置,以实现在主插卡故障时自动切换到备用插卡。

而热备服务器的配置则需要进行软件级别的设置,确保在主服务器故障时能够及时切换到备用服务器。

2. 路径冗余的配置路径冗余的配置主要涉及静态路由冗余和动态路由冗余。

网络设备及链路冗余部署——基于锐捷设备8.1 冗余技术简介随着Internet的发展,大型园区网络从简单的信息承载平台转变成一个公共服务提供平台。

作为终端用户,希望能时时刻刻保持与网络的联系,因此健壮,高效和可靠成为园区网发展的重要目标,而要保证网络的可靠性,就需要使用到冗余技术。

高冗余网络要给我们带来的体验,就是在网络设备、链路发生中断或者变化的时候,用户几乎感觉不到。

为了达成这一目标,需要在园区网的各个环节上实施冗余,包括网络设备,链路和广域网出口,用户侧等等。

大型园区网的冗余部署也包含了全部的三个环节,分别是:设备级冗余,链路级冗余和网关级冗余。

本章将对这三种冗余技术的基本原理和实现进行详细的说明。

8.2设备级冗余技术设备级的冗余技术分为电源冗余和管理板卡冗余,由于设备成本上的限制,这两种技术都被应用在中高端产品上。

在锐捷网络系列产品中,S49系列,S65系列和S68系列产品能够实现电源冗余,管理板卡冗余能够在S65系列和S68系列产品上实现。

下面将以S68系列产品为例为大家介绍设备级冗余技术的应用。

8.2.1S6806E交换机的电源冗余技术图8-1 S6806E的电源冗余如图8-1所示,锐捷S6806E内置了两个电源插槽,通过插入不同模块,可以实现两路AC电源或者两路DC电源的接入,实现设备电源的1+1备份。

工程中最常见配置情况是同时插入两块P6800-AC模块来实现220v交流电源的1+1备份。

电源模块的冗余备份实施后,在主电源供电中断时,备用电源将继续为设备供电,不会造成业务的中断。

注意:在实施电源的1+1冗余时,请使用两块相同型号的电源模块来实现。

如果一块是交流电源模块P6800-AC,另一块是直流电源模块P6800-DC的话,将有可能造成交换机损坏。

8.2.2 S6806E交换机的管理板卡冗余技术图8-2 S6806E的管理卡冗余如图8-2所示,锐捷S6806E提供了两个管理卡插槽,M6806-CM为RG-S6806E的主管理模块。

VRRPSTP组网案例在组网案例中,我们将使用VRRP(虚拟路由冗余协议)和STP(生成树协议)来构建一个具有高可靠性和冗余的网络。

VRRP用于实现冗余路由,提供路由器的冗余备份,当主路由器故障时,备用路由器能够接管主路由器的功能。

STP则用于实现网络中的冗余链路的冗余备份,当主链路失败时,备用链路能够接管主链路的功能。

我们假设有以下设备和网络需求:-2个路由器(R1和R2)用于提供网络的IP路由功能。

-4个交换机(S1~S4)用于连接不同的主机和网络设备。

-所有设备都连接在一个局域网上,使用同一个VLAN(VLAN1)。

首先,我们需要配置VRRP。

在R1和R2上分别配置VRRP组和虚拟IP 地址,以提供冗余路由功能。

在R1上的配置如下:```interface GigabitEthernet0/0ip address 192.168.1.1 255.255.255.0vrrp 1 ip 192.168.1.254vrrp 1 priority 100```在R2上的配置如下:```interface GigabitEthernet0/0ip address 192.168.1.2 255.255.255.0vrrp 1 ip 192.168.1.254vrrp 1 priority 90```在以上配置中,R1和R2的接口GigabitEthernet0/0分别配置了IP 地址192.168.1.1和192.168.1.2,并且在VRRP组1中指定虚拟IP地址为192.168.1.254、R1的优先级设置为100,R2的优先级设置为90。

这样,如果R1故障,R2将接管虚拟IP地址的路由功能。

接下来,我们需要配置STP以提供链路冗余备份。

在S1~S4交换机上,通过启用Rapid Spanning Tree Protocol (RSTP)来实现链路冗余备份。

在交换机上的配置如下:```spanning-tree mode rapid-pvst```现在,我们已经完成了VRRP和STP的配置,可以进行网络测试来验证冗余和备份功能。

Cisco HSRP 路由器的配置1、介绍本文档将详细说明如何配置Cisco HSRP(Hot Standby Router Protocol)路由器。

HSRP是一种用于提供冗余路由的协议,通过同时配置多个路由器来实现高可靠性和冗余性。

在本文档中,将介绍HSRP的概念、配置过程以及一些常见问题的解决方法。

2、HSRP概念及工作原理⑴ HSRP概念HSRP是一种用于提供冗余路由的协议,通过将多个路由器配置为一个虚拟路由器来实现冗余性。

在一个HSRP组中,有一个主路由器和一个或多个备用路由器。

主路由器负责转发数据流量,而备用路由器在主路由器失效时接管主路由器的功能。

⑵ HSRP工作原理每个HSRP组都有一个主要的虚拟IP地质,该地质与组中的主路由器相对应。

当主路由器失效时,备用路由器中的其中一个将成为新的主路由器,接管原先主路由器的功能,并使用相同的虚拟IP 地质。

主路由器和备用路由器通过互相发送心跳包来检测彼此的状态。

3、配置前的准备工作在开始配置HSRP之前,确保满足以下条件:⑴路由器上已运行适当的IOS版本,支持HSRP功能。

⑵彼此连接的路由器中至少有两台路由器。

⑶路由器之间配置了适当的接口,并具有可达性。

4、HSRP配置步骤以下是配置Cisco HSRP路由器的步骤:⑴创建HSRP组在每台路由器上创建HSRP组,使用相同的组号,并指定虚拟IP地质。

⑵配置接口在每台路由器的接口上配置HSRP,并将其指定为HSRP组的一部分。

⑶配置优先级为了指定主路由器,您可以配置每个路由器的HSRP优先级。

优先级越高,该路由器成为主路由器的可能性越大。

⑷配置其他参数根据需求,您还可以配置其他一些参数,如预共享密钥、追踪对象等。

5、常见问题及解决方法⑴ HSRP状态不稳定如果HSRP状态频繁切换或不稳定,可能是由于网络问题或路由器之间的通信问题引起的。

检查网络连接并确保良好的通信。

⑵主路由器失效后备用路由器无法接管如果主路由器失效后备用路由器无法接管其功能,可能是由于HSRP组配置错误或接口问题。

juniper SRX 利用虚拟路由器实现多链路冗余以及双向接入案例目录文档查看须知: (2)测试拓扑: (4)一虚拟路由器(记住来流量入口); (5)需求: (5)配置: (5)验证: (7)配置解析: (7)二虚拟路由器(多链路负载冗余); (10)需求: (10)配置: (11)验证: (13)配置解析: (18)三虚拟路由器(双线接入); (21)需求: (21)配置: (21)验证: (25)注意点: (26)文档查看须知:测试环境:SRX 220H拓扑对应 IP:G-0/0/3:192.168.3.1/24G-0/0/4:192.168.4.1/24G-0/0/5:192.168.5.1/24G-0/0/6:10.10.30.189/24F0/1:192.168.4.2/24F0/2:192.168.5.2/24F0/3:192.168.100.1/24(模拟遥远互联网)测试拓扑:一虚拟路由器(记住来流量入口);需求:外网用户访问防火墙的外网接口 3389 端口 NAT 到内网服务器 192.168.3.5:3389,流量按原路返回;放行所有外网用户到主机 192.168.3.5 的 3389 端口;(双线接入)配置:set routing-instances Tel instance-type virtual-routerset routing-instances Tel interface ge-0/0/4.0set routing-instances Tel routing-options interface-routes rib-group inet Big-ribset routing-instances Tel routing-options static route 0.0.0.0/0 next-hop 192.168.4.2set routing-instances CNC instance-type virtual-routerset routing-instances CNC interface ge-0/0/5.0set routing-instances CNC routing-options interface-routes rib-group inet Big-ribset routing-instances CNC routing-options static route 0.0.0.0/0 next-hop 192.168.5.2set interfaces ge-0/0/3 unit 0 family inet address 192.168.3.1/24set interfaces ge-0/0/4 unit 0 family inet address 192.168.4.1/24set interfaces ge-0/0/5 unit 0 family inet address 192.168.5.1/24set interfaces ge-0/0/6 unit 0 family inet address 10.10.30.189/24set routing-options interface-routes rib-group inet Big-ribset routing-options static route 10.0.0.0/8 next-hop 10.10.30.1set routing-options static route 0.0.0.0/0 next-hop 192.168.4.2set routing-options static route 0.0.0.0/0 installset routing-options static route 0.0.0.0/0 no-readvertiseset routing-options rib-groups Big-rib import-rib inet.0set routing-options rib-groups Big-rib import-rib CNC.inet.0set routing-options rib-groups Big-rib import-rib Tel.inet.0set security nat destination pool 111 address 192.168.3.5/32set security nat destination rule-set 1 from zone Tel-trustset security nat destination rule-set 1 rule 111 match source-address 0.0.0.0/0set security nat destination rule-set 1 rule 111 match destination-address 192.168.4.1/32set security nat destination rule-set 1 rule 111 match destination-port 3389set security nat destination rule-set 1 rule 111 then destination-nat pool 111set security nat destination rule-set 2 from zone CNC-trustset security nat destination rule-set 2 rule 222 match source-address 0.0.0.0/0set security nat destination rule-set 2 rule 222 match destination-address 192.168.5.1/32set security nat destination rule-set 1 rule 111 match destination-port 3389set security nat destination rule-set 2 rule 222 then destination-nat pool 111set applications application tcp_3389 protocol tcpset applications application tcp_3389 destination-port 3389set security zones security-zone trust address-book address H_192.168.3.5 192.168.3.5/32set security policies from-zone Tel-trust to-zone trust policy default-permit match source-address anyset security policies from-zone Tel-trust to-zone trust policy default-permit match destination-address H_192.168.3.5 set security policies from-zone Tel-trust to-zone trust policy default-permit match application tcp_3389set security policies from-zone Tel-trust to-zone trust policy default-permit then permitset security policies from-zone CNC-trust to-zone trust policy default-permit match source-address anyset security policies from-zone CNC-trust to-zone trust policy default-permit match destination-addressH_192.168.3.5set security policies from-zone CNC-trust to-zone trust policy default-permit match application tcp_3389set security policies from-zone CNC-trust to-zone trust policy default-permit then permitset security zones security-zone trust host-inbound-traffic system-services allset security zones security-zone trust host-inbound-traffic protocols allset security zones security-zone trust interfaces ge-0/0/3.0set security zones security-zone Tel-trust host-inbound-traffic system-services allset security zones security-zone Tel-trust host-inbound-traffic protocols allset security zones security-zone Tel-trust interfaces ge-0/0/4.0set security zones security-zone CNC-trust host-inbound-traffic system-services allset security zones security-zone CNC-trust host-inbound-traffic protocols allset security zones security-zone CNC-trust interfaces ge-0/0/5.0set security zones security-zone MGT host-inbound-traffic system-services allset security zones security-zone MGT host-inbound-traffic protocols allset security zones security-zone MGT interfaces ge-0/0/6.0验证:root@SRX-Ipsec-A> show security flow sessionSession ID: 9696, Policy name: default-permit/5, Timeout: 1794, ValidIn: 192.168.100.211/57408 --> 192.168.5.1/3389;tcp, If: ge-0/0/5.0, Pkts: 2, Bytes: 112Out: 192.168.3.5/3389 --> 192.168.100.211/57408;tcp, If: ge-0/0/3.0, Pkts: 1, Bytes: 60=========================================================================== =root@SRX-Ipsec-A> show security flow sessionSession ID: 9697, Policy name: default-permit/4, Timeout: 1796, ValidIn: 192.168.100.211/57409 --> 192.168.4.1/3389;tcp, If: ge-0/0/4.0, Pkts: 2, Bytes: 112Out: 192.168.3.5/3389 --> 192.168.100.211/57409;tcp, If: ge-0/0/3.0, Pkts: 1, Bytes: 60配置解析:set routing-instances Tel instance-type virtual-router//创建虚拟 VR Telset routing-instances Tel interface ge-0/0/4.0//把逻辑接口加入虚拟 VRset routing-instances Tel routing-options interface-routes rib-group inet Big-rib//定义新增的路由表属于路由组“Big-rib”set routing-instances Tel routing-options static route 0.0.0.0/0 next-hop 192.168.4.2 //为 Tel 路由表配置路由set routing-instances CNC instance-type virtual-routerset routing-instances CNC interface ge-0/0/5.0set routing-instances CNC routing-options interface-routes rib-group inet Big-rib set routing-instances CNC routing-options static route 0.0.0.0/0 next-hop 192.168.5.2 //配置路由表 CNC 相关信息set interfaces ge-0/0/3 unit 0 family inet address 192.168.3.1/24set interfaces ge-0/0/4 unit 0 family inet address 192.168.4.1/24set interfaces ge-0/0/5 unit 0 family inet address 192.168.5.1/24set interfaces ge-0/0/6 unit 0 family inet address 10.10.30.189/24//配置逻辑接口的 IP 地址set routing-options interface-routes rib-group inet Big-rib//定义路由表组,并把接口路由加入到 Big-rib 路由组中set routing-options static route 10.0.0.0/8 next-hop 10.10.30.1set routing-options static route 0.0.0.0/0 next-hop 192.168.4.2//配置全局路由表路由信息set routing-options static route 0.0.0.0/0 install//把路由表安装到转发表set routing-options static route 0.0.0.0/0 no-readvertise//set routing-options rib-groups Big-rib import-rib inet.0set routing-options rib-groups Big-rib import-rib CNC.inet.0set routing-options rib-groups Big-rib import-rib Tel.inet.0//导入三张路由表之间的直连路由到路由表组set security nat destination pool 111 address 192.168.3.5/32//定义目的 NAT 后的内部服务器的 IP 地址set security nat destination rule-set 1 from zone Tel-trustset security nat destination rule-set 1 rule 111 match source-address 0.0.0.0/0set security nat destination rule-set 1 rule 111 match destination-address 192.168.4.1/32set security nat destination rule-set 1 rule 111 match destination-port 3389set security nat destination rule-set 1 rule 111 then destination-nat pool 111//配置 ZONE Tel-trust 的目的NATset security nat destination rule-set 2 from zone CNC-trustset security nat destination rule-set 2 rule 222 match source-address 0.0.0.0/0set security nat destination rule-set 2 rule 222 match destination-address 192.168.5.1/32set security nat destination rule-set 1 rule 111 match destination-port 3389set security nat destination rule-set 2 rule 222 then destination-nat pool 111//配置 ZONE CNC-trust 的目的NATset applications application tcp_3389 protocol tcpset applications application tcp_3389 destination-port 3389set security zones security-zone trust address-book address H_192.168.3.5 192.168.3.5/32//自定义端口和配置地址表set security policies from-zone Tel-trust to-zone trust policy default-permit match source-address anyset security policies from-zone Tel-trust to-zone trust policy default-permit match destination-address H_192.168.3.5 set security policies from-zone Tel-trust to-zone trust policy default-permit match application tcp_3389set security policies from-zone Tel-trust to-zone trust policy default-permit then permit//配置 Tel-trust 到 trust 策略set security policies from-zone CNC-trust to-zone trust policy default-permit match source-address anyset security policies from-zone CNC-trust to-zone trust policy default-permit match destination-addressH_192.168.3.5set security policies from-zone CNC-trust to-zone trust policy default-permit match application tcp_3389set security policies from-zone CNC-trust to-zone trust policy default-permit then permit//配置 CNC-trust 到 trust 策略set security zones security-zone trust host-inbound-traffic system-services allset security zones security-zone trust host-inbound-traffic protocols allset security zones security-zone trust interfaces ge-0/0/3.0set security zones security-zone Tel-trust host-inbound-traffic system-services all set security zones security-zone Tel-trust host-inbound-traffic protocols allset security zones security-zone Tel-trust interfaces ge-0/0/4.0set security zones security-zone CNC-trust host-inbound-traffic system-services all set security zones security-zone CNC-trust host-inbound-traffic protocols allset security zones security-zone CNC-trust interfaces ge-0/0/5.0set security zones security-zone MGT host-inbound-traffic system-services allset security zones security-zone MGT host-inbound-traffic protocols allset security zones security-zone MGT interfaces ge-0/0/6.0//定义逻辑接口到 ZONE,并开放所有的协议及服务来访问防火墙的直连接口二虚拟路由器(多链路负载冗余);需求:内网用户访问端口 22.3389.8080,走电信,其他所有流量走 CNC;所有内网访问外网的流量 NAT 为对应外网接口 IP 地址;实现负载冗余的功能;放行所有服务;(双线接入)配置:set routing-instances Tel instance-type virtual-routerset routing-instances Tel interface ge-0/0/4.0set routing-instances Tel routing-options interface-routes rib-group inet Big-ribset routing-instances Tel routing-options static route 0.0.0.0/0 next-hop 192.168.4.2set routing-instances Tel routing-options static route 0.0.0.0/0 qualified-next-hop 192.168.5.2 preference 100 set routing-instances CNC instance-type virtual-routerset routing-instances CNC interface ge-0/0/5.0set routing-instances CNC routing-options interface-routes rib-group inet Big-ribset routing-instances CNC routing-options static route 0.0.0.0/0 next-hop 192.168.5.2set routing-instances CNC routing-options static route 0.0.0.0/0 qualified-next-hop 192.168.4.2 preference 100 set interfaces ge-0/0/3 unit 0 family inet address 192.168.3.1/24set interfaces ge-0/0/4 unit 0 family inet address 192.168.4.1/24set interfaces ge-0/0/5 unit 0 family inet address 192.168.5.1/24set interfaces ge-0/0/6 unit 0 family inet address 10.10.30.189/24set routing-options interface-routes rib-group inet Big-ribset routing-options static route 10.0.0.0/8 next-hop 10.10.30.1set routing-options static route 0.0.0.0/0 qualified-next-hop 192.168.5.2 preference 100set routing-options static route 0.0.0.0/0 qualified-next-hop 192.168.4.2 preference 10set routing-options static route 0.0.0.0/0 installset routing-options static route 0.0.0.0/0 no-readvertiseset routing-options rib-groups Big-rib import-rib inet.0set routing-options rib-groups Big-rib import-rib CNC.inet.0set routing-options rib-groups Big-rib import-rib Tel.inet.0set security nat source rule-set Soure-NAT-Policy from zone trustset security nat source rule-set Soure-NAT-Policy to zone Tel-trustset security nat source rule-set Soure-NAT-Policy rule Source-nat-1 match source-address 192.168.3.0/24set security nat source rule-set Soure-NAT-Policy rule Source-nat-1 match destination-address 0.0.0.0/0 set security nat source rule-set Soure-NAT-Policy rule Source-nat-1 then source-nat interfaceset security zones security-zone trust address-book address Net_192.168.3.0 192.168.3.0/24set security policies from-zone trust to-zone Tel-trust policy 1 match source-address N et_192.168.3.0set security policies from-zone trust to-zone Tel-trust policy 1 match destination-address anyset security policies from-zone trust to-zone Tel-trust policy 1 match application anyset security policies from-zone trust to-zone Tel-trust policy 1 then permitset security policies from-zone trust to-zone Tel-trust policy 1 then log session-initset security policies from-zone trust to-zone Tel-trust policy 1 then log session-closeset security nat source rule-set Soure-NAT-Policy-2 from zone trustset security nat source rule-set Soure-NAT-Policy-2 to zone CNC-trustset security nat source rule-set Soure-NAT-Policy-2 rule Source-nat-2 match source-address 192.168.3.0/24 set security nat source rule-set Soure-NAT-Policy-2 rule Source-nat-2 match destination-address 0.0.0.0/0 set security nat source rule-set Soure-NAT-Policy-2 rule Source-nat-2 then source-nat interfaceset security policies from-zone trust to-zone CNC-trust policy 2 match source-address Net_192.168.3.0set security policies from-zone trust to-zone CNC-trust policy 2 match destination-address anyset security policies from-zone trust to-zone CNC-trust policy 2 match application anyset security policies from-zone trust to-zone CNC-trust policy 2 then permitset security policies from-zone trust to-zone CNC-trust policy 2 then log session-initset security policies from-zone trust to-zone CNC-trust policy 2 then log session-closeset interfaces ge-0/0/3 unit 0 family inet filter input filter-1set firewall filter filter-1 term term-1 from destination-port 22set firewall filter filter-1 term term-1 from destination-port 3389set firewall filter filter-1 term term-1 from destination-port 8080set firewall filter filter-1 term term-1 then routing-instance Telset firewall filter filter-1 term default then routing-instance CNCset security zones security-zone trust host-inbound-traffic system-services allset security zones security-zone trust host-inbound-traffic protocols allset security zones security-zone trust interfaces ge-0/0/3.0set security zones security-zone Tel-trust host-inbound-traffic system-services allset security zones security-zone Tel-trust host-inbound-traffic protocols allset security zones security-zone Tel-trust interfaces ge-0/0/4.0set security zones security-zone CNC-trust host-inbound-traffic system-services allset security zones security-zone CNC-trust host-inbound-traffic protocols allset security zones security-zone CNC-trust interfaces ge-0/0/5.0set security zones security-zone MGT host-inbound-traffic system-services allset security zones security-zone MGT host-inbound-traffic protocols allset security zones security-zone MGT interfaces ge-0/0/6.0验证:基于目标端口路由验证:Session ID: 9693, Policy name: 1121/6, Timeout: 1790, ValidIn: 192.168.3.5/52562 --> 192.168.100.211/3389;tcp, If: ge-0/0/3.0, Pkts: 2, Bytes: 112 Out: 192.168.100.211/3389 --> 192.168.4.1/28262;tcp, If: ge-0/0/4.0, Pkts: 1, Bytes: 60 Session ID: 9703, Policy name: 1121/7, Timeout: 2, ValidIn: 192.168.3.5/6252 --> 192.168.100.211/1;icmp, If: ge-0/0/3.0, Pkts: 1, Bytes: 60 Out: 192.168.100.211/1 --> 192.168.5.1/4217;icmp, If: ge-0/0/5.0, Pkts: 1, Bytes: 60 当前路由表:root@SRX-Ipsec-A> show routeinet.0: 7 destinations, 8 routes (7 active, 0 holddown, 0 hidden)+ = Active Route, - = Last Active, * = Both0.0.0.0/0 *[Static/10] 00:01:26> to 192.168.4.2 via ge-0/0/4.0[Static/100] 00:01:04> to 192.168.5.2 via ge-0/0/5.0192.168.3.0/24 *[Direct/0] 00:04:31> via ge-0/0/3.0192.168.3.1/32 *[Local/0] 16:44:09Local via ge-0/0/3.0192.168.4.0/24 *[Direct/0] 00:01:26> via ge-0/0/4.0192.168.4.1/32 *[Local/0] 00:01:26Local via ge-0/0/4.0192.168.5.0/24 *[Direct/0] 00:01:04> via ge-0/0/5.0192.168.5.1/32 *[Local/0] 00:01:04Local via ge-0/0/5.0CNC.inet.0: 7 destinations, 8 routes (7 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both0.0.0.0/0 *[Static/5] 00:01:04> to 192.168.5.2 via ge-0/0/5.0[Static/100] 00:01:26> to 192.168.4.2 via ge-0/0/4.0192.168.3.0/24 *[Direct/0] 00:04:31> via ge-0/0/3.0192.168.3.1/32 *[Local/0] 00:04:31Local via ge-0/0/3.0192.168.4.0/24 *[Direct/0] 00:01:26> via ge-0/0/4.0192.168.4.1/32 *[Local/0] 00:01:26Local via ge-0/0/4.0192.168.5.0/24 *[Direct/0] 00:01:04> via ge-0/0/5.0192.168.5.1/32 *[Local/0] 16:44:09Local via ge-0/0/5.0Tel.inet.0: 7 destinations, 8 routes (7 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both0.0.0.0/0 *[Static/5] 00:01:26> to 192.168.4.2 via ge-0/0/4.0[Static/100] 00:01:04> to 192.168.5.2 via ge-0/0/5.0192.168.3.0/24 *[Direct/0] 00:04:31> via ge-0/0/3.0192.168.3.1/32 *[Local/0] 00:04:31Local via ge-0/0/3.0192.168.4.0/24 *[Direct/0] 00:01:26> via ge-0/0/4.0192.168.4.1/32 *[Local/0] 16:44:09Local via ge-0/0/4.0192.168.5.0/24 *[Direct/0] 00:01:04> via ge-0/0/5.0192.168.5.1/32 *[Local/0] 00:01:04Local via ge-0/0/5.0双线冗余验证:root@SRX-Ipsec-A> show security flow sessionSession ID: 10321, Policy name: 1121/7, Timeout: 48, ValidIn: 192.168.3.2/188 --> 192.168.100.211/59209;icmp, If: ge-0/0/3.0, Pkts: 1, Bytes: 84 Out: 192.168.100.211/59209 --> 192.168.5.1/13586;icmp, If: ge-0/0/5.0, Pkts: 0, Bytes: 0 Session ID: 10322, Policy name: 1121/6, Timeout: 50, Valid手动拔掉 CNC 广域网线路(模拟 CNC 线路故障)In: 192.168.3.2/189 --> 192.168.100.211/59209;icmp, If: ge-0/0/3.0, Pkts: 1, Bytes: 84 Out: 192.168.100.211/59209 --> 192.168.4.1/19350;icmp, If: ge-0/0/4.0, Pkts: 0, Bytes: 0 Session ID: 10330, Policy name: 1121/6, Timeout: 2, ValidIn: 192.168.3.2/197 --> 192.168.100.211/59209;icmp, If: ge-0/0/3.0, Pkts: 1, Bytes: 84 Out: 192.168.100.211/59209 --> 192.168.4.1/3661;icmp, If: ge-0/0/4.0, Pkts: 1, Bytes: 84 当前路由表:root@SRX-Ipsec-A> show routeinet.0: 6 destinations, 6 routes (6 active, 0 holddown, 0 hidden)+ = Active Route, - = Last Active, * = Both0.0.0.0/0 *[Static/10] 00:00:45> to 192.168.4.2 via ge-0/0/4.0192.168.3.0/24 *[Direct/0] 00:06:27> via ge-0/0/3.0192.168.3.1/32 *[Local/0] 16:46:05Local via ge-0/0/3.0192.168.4.0/24 *[Direct/0] 00:00:45> via ge-0/0/4.0192.168.4.1/32 *[Local/0] 00:00:45Local via ge-0/0/4.0192.168.5.1/32 *[Local/0] 00:00:37RejectCNC.inet.0: 6 destinations, 6 routes (6 active, 0 holddown, 0 hidden)+ = Active Route, - = Last Active, * = Both0.0.0.0/0 *[Static/100] 00:00:45> to 192.168.4.2 via ge-0/0/4.0192.168.3.0/24 *[Direct/0] 00:06:27> via ge-0/0/3.0192.168.3.1/32 *[Local/0] 00:06:27Local via ge-0/0/3.0192.168.4.0/24 *[Direct/0] 00:00:45> via ge-0/0/4.0192.168.4.1/32 *[Local/0] 00:00:45Local via ge-0/0/4.0192.168.5.1/32 *[Local/0] 16:46:05RejectTel.inet.0: 6 destinations, 6 routes (6 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both0.0.0.0/0 *[Static/5] 00:00:45> to 192.168.4.2 via ge-0/0/4.0192.168.3.0/24 *[Direct/0] 00:06:27> via ge-0/0/3.0192.168.3.1/32 *[Local/0] 00:06:27Local via ge-0/0/3.0192.168.4.0/24 *[Direct/0] 00:00:45> via ge-0/0/4.0192.168.4.1/32 *[Local/0] 16:46:05Local via ge-0/0/4.0192.168.5.1/32 *[Local/0] 00:00:37Reject配置解析:set routing-instances Tel instance-type virtual-routerset routing-instances Tel interface ge-0/0/4.0set routing-instances Tel routing-options interface-routes rib-group inet Big-ribset routing-instances Tel routing-options static route 0.0.0.0/0 next-hop 192.168.4.2set routing-instances CNC routing-options static route 0.0.0.0/0 qualified-next-hop 192.168.5.2 preference 100 //配置 Tel 路由表并配置相关信息,通过优先级来实现双广域网冗余,优先级值越小,优先级越高set routing-instances CNC instance-type virtual-routerset routing-instances CNC interface ge-0/0/5.0set routing-instances CNC routing-options interface-routes rib-group inet Big-ribset routing-instances CNC routing-options static route 0.0.0.0/0 next-hop 192.168.5.2set routing-instances CNC routing-options static route 0.0.0.0/0 qualified-next-hop 192.168.4.2 preference 100 //配置 CNC 路由表并配置相关信息set interfaces ge-0/0/3 unit 0 family inet address 192.168.3.1/24set interfaces ge-0/0/4 unit 0 family inet address 192.168.4.1/24set interfaces ge-0/0/5 unit 0 family inet address 192.168.5.1/24set interfaces ge-0/0/6 unit 0 family inet address 10.10.30.189/24//配置逻辑接口对应 IP 地址set routing-options interface-routes rib-group inet Big-rib//定义路由表组,并把接口路由加入到 Big-rib 路由组中set routing-options static route 10.0.0.0/8 next-hop 10.10.30.1set routing-options static route 0.0.0.0/0 qualified-next-hop 192.168.5.2 preference 100set routing-options static route 0.0.0.0/0 qualified-next-hop 192.168.4.2 preference 10//配置全局路由表路由信息,通过指定优先级来实现双广域网的冗余set routing-options static route 0.0.0.0/0 install//把路由表安装到转发表set routing-options static route 0.0.0.0/0 no-readvertise//set routing-options rib-groups Big-rib import-rib inet.0set routing-options rib-groups Big-rib import-rib CNC.inet.0set routing-options rib-groups Big-rib import-rib Tel.inet.0//导入三张路由表之间的直连路由到路由表组set security nat source rule-set Soure-NAT-Policy from zone trustset security nat source rule-set Soure-NAT-Policy to zone Tel-trustset security nat source rule-set Soure-NAT-Policy rule Source-nat-1 match source-address 192.168.3.0/24 set security nat source rule-set Soure-NAT-Policy rule Source-nat-1 match destination-address 0.0.0.0/0 set security nat source rule-set Soure-NAT-Policy rule Source-nat-1 then source-nat interface//配置 ZONE Tel-trust 基于接口的源NATset security zones security-zone trust address-book address Net_192.168.3.0 192.168.3.0/24//定义地址表set security policies from-zone trust to-zone Tel-trust policy 1 match source-address N et_192.168.3.0set security policies from-zone trust to-zone Tel-trust policy 1 match destination-address anyset security policies from-zone trust to-zone Tel-trust policy 1 match application anyset security policies from-zone trust to-zone Tel-trust policy 1 then permitset security policies from-zone trust to-zone Tel-trust policy 1 then log session-initset security policies from-zone trust to-zone Tel-trust policy 1 then log session-close//根据需求配置策略并记录 LOG 信息set security nat source rule-set Soure-NAT-Policy-2 from zone trustset security nat source rule-set Soure-NAT-Policy-2 to zone CNC-trustset security nat source rule-set Soure-NAT-Policy-2 rule Source-nat-2 match source-address 192.168.3.0/24 set security nat source rule-set Soure-NAT-Policy-2 rule Source-nat-2 match destination-address 0.0.0.0/0 set security nat source rule-set Soure-NAT-Policy-2 rule Source-nat-2 then source-nat interface//配置 ZONE CNC-trust 基于接口的源NATset security policies from-zone trust to-zone CNC-trust policy 2 match source-address Net_192.168.3.0set security policies from-zone trust to-zone CNC-trust policy 2 match destination-address anyset security policies from-zone trust to-zone CNC-trust policy 2 match application anyset security policies from-zone trust to-zone CNC-trust policy 2 then permitset security policies from-zone trust to-zone CNC-trust policy 2 then log session-initset security policies from-zone trust to-zone CNC-trust policy 2 then log session-close//根据需求配置策略并记录 LOG 信息set interfaces ge-0/0/3 unit 0 family inet filter input filter-1//从接口 ge-0/0/3 进入的数据进行包过滤操作,并定义名称” filter-1”set firewall filter filter-1 term term-1 from destination-port 22set firewall filter filter-1 term term-1 from destination-port 3389set firewall filter filter-1 term term-1 from destination-port 8080//对符合包过滤名称”filter-1”的且符合目标端口 22,3389,8080 数据进行打标记,标记为 term-1set firewall filter filter-1 term term-1 then routing-instance Tel//定义标记为 term-1 的数据,使用 Tel 路由表来转发数据set firewall filter filter-1 term default then routing-instance CNC//定义符合标记 default 数据使用 CNC 路由表来转发数据(default 为自定义标记的名称,根据习惯随便取,如果没有指定符合条件则代表所有流量都匹配)set security zones security-zone trust host-inbound-traffic system-services allset security zones security-zone trust host-inbound-traffic protocols allset security zones security-zone trust interfaces ge-0/0/3.0set security zones security-zone Tel-trust host-inbound-traffic system-services allset security zones security-zone Tel-trust host-inbound-traffic protocols allset security zones security-zone Tel-trust interfaces ge-0/0/4.0set security zones security-zone CNC-trust host-inbound-traffic system-services allset security zones security-zone CNC-trust host-inbound-traffic protocols allset security zones security-zone CNC-trust interfaces ge-0/0/5.0set security zones security-zone MGT host-inbound-traffic system-services allset security zones security-zone MGT host-inbound-traffic protocols allset security zones security-zone MGT interfaces ge-0/0/6.0//定义逻辑接口到 ZONE,并开放所有的协议及服务来访问防火墙的直连接口三虚拟路由器(双线接入);需求:ZONE trust 访问目标端口为 22.3389.8080,走Tel;ZONE trust 主机 192.168.3.2 的所有流量走T el;所有未明确的指定的流量走 CNC;ZONE trust 主机 192.168.3.5 对外发布远程桌面应用 Tel-trust(192.168.4.5),CNC-trust(192.168.5.5) 实现从哪家运行商来的流量从哪家运行商返回;(主动发起的流量)放行 ZONE trust 所有主机访问外网的流量;放行所有从外网来访问内网主机 192.168.3.5 的远程桌面服务;实现负载冗余;配置:set routing-instances Tel instance-type virtual-routerset routing-instances Tel interface ge-0/0/4.0set routing-instances Tel routing-options interface-routes rib-group inet Big-ribset routing-instances Tel routing-options static route 0.0.0.0/0 next-hop 192.168.4.2set routing-instances Tel routing-options static route 0.0.0.0/0 qualified-next-hop 192.168.5.2 preference 100set routing-instances CNC instance-type virtual-routerset routing-instances CNC interface ge-0/0/5.0set routing-instances CNC routing-options interface-routes rib-group inet Big-ribset routing-instances CNC routing-options static route 0.0.0.0/0 next-hop 192.168.5.2set routing-instances CNC routing-options static route 0.0.0.0/0 qualified-next-hop 192.168.4.2 preference 100 set interfaces ge-0/0/3 unit 0 family inet address 192.168.3.1/24set interfaces ge-0/0/4 unit 0 family inet address 192.168.4.1/24set interfaces ge-0/0/5 unit 0 family inet address 192.168.5.1/24set interfaces ge-0/0/6 unit 0 family inet address 10.10.30.189/24set routing-options interface-routes rib-group inet Big-ribset routing-options static route 10.0.0.0/8 next-hop 10.10.30.1set routing-options static route 0.0.0.0/0 next-hop 192.168.4.2set routing-options static route 0.0.0.0/0 installset routing-options static route 0.0.0.0/0 no-readvertiseset routing-options rib-groups Big-rib import-rib inet.0set routing-options rib-groups Big-rib import-rib CNC.inet.0set routing-options rib-groups Big-rib import-rib Tel.inet.0set security nat destination pool 111 address 192.168.3.5/32set security nat destination rule-set 1 from zone Tel-trustset security nat destination rule-set 1 rule 111 match source-address 0.0.0.0/0set security nat destination rule-set 1 rule 111 match destination-address 192.168.4.5/32set security nat destination rule-set 1 rule 111 match destination-port 3389set security nat destination rule-set 1 rule 111 then destination-nat pool 111set security nat destination rule-set 2 from zone CNC-trustset security nat destination rule-set 2 rule 222 match source-address 0.0.0.0/0set security nat destination rule-set 2 rule 222 match destination-address 192.168.5.5/32set security nat destination rule-set 2 rule 222 match destination-port 3389set security nat destination rule-set 2 rule 222 then destination-nat pool 111。

路由器冗余设计及高可用性配置方案一、引言在现代网络中,路由器是网络通信的核心设备之一,负责数据包的转发和控制。

然而,由于路由器的硬件或软件故障可能会导致网络中断,因此冗余设计和高可用性配置成为确保网络稳定运行的关键。

本文将介绍路由器冗余设计的基本概念以及高可用性配置方案。

二、路由器冗余设计1. 硬件冗余设计硬件冗余设计通过在网络中使用备用路由器来保证网络的连续运行。

常见的硬件冗余设计方法包括主备路由器和冗余路由器。

- 主备路由器:设置一个主路由器和一个备用路由器,主路由器负责正常的数据转发,备用路由器处于待命状态,当主路由器出现故障时,备用路由器会立即接管网络任务。

主备路由器之间可以通过心跳检测来实现故障的快速切换。

- 冗余路由器:使用多台路由器进行并行工作,每台路由器都具备相同的配置和路由信息。

当其中一台路由器出现故障时,其他冗余路由器可以继续正常工作,确保网络的连续性。

2. 软件冗余设计软件冗余设计通过配置路由器软件来保证网络的高可用性。

常见的软件冗余设计方法包括VRRP和HSRP。

- VRRP(虚拟路由器冗余协议):VRRP是一种用于提供默认网关冗余服务的协议,通过将多个路由器组成VRRP组,形成一个虚拟路由器,共享一个虚拟IP地址。

当主路由器出现故障时,其他路由器可以接管虚拟IP地址,确保网络的连续性。

- HSRP(热备份路由协议):HSRP也是一种提供默认网关冗余服务的协议,通过将多个路由器组成HSRP组,其中一台路由器作为主机,其他路由器处于待命状态。

当主机路由器出现故障时,备用路由器会立即接管主机的IP地址,确保网络的连续性。

三、高可用性配置方案1. 心跳检测机制在路由器冗余设计中,心跳检测常被用于检测主备路由器之间的通信状态,从而实现故障的快速切换。

心跳检测通过周期性地互相发送心跳包来监测路由器的存活状态。

一旦检测到主路由器的故障或不可达,备用路由器会立即接管网络任务,确保网络的高可用性。

三种路由器冗余协议的配置示例2009-02-22 16:26:08| 分类:Cisco|字号订阅拓扑图实验用到的是4台3640路由器,我用的镜像是unzip-c3640-ik9o3s-mz.124-10.bin 其中HSRP和VRRP用到SW1、SW2和SW3,而GLBP则用到全部4台路由器。

一、HSRP1. 配置HSRPSW1(config)#interface vlan 50SW1(config-if)#ip address 192.168.1.10 255.255.255.0SW1(config-if)#standby 1 priority 200SW1(config-if)#standby 1 preemptSW1(config-if)#standby 1 ip 192.168.1.1SW1(config-if)#standby 1 authentication MyKeySW1(config-if)#standby 2 priority 100SW1(config-if)#standby 2 ip 192.168.1.2SW1(config-if)#standby 2 authentication MyKeySW1(config-if)#^ZSW2(config)#interface vlan 50SW2(config-if)#ip address 192.168.1.11 255.255.255.0SW2(config-if)#standby 1 priority 100SW2(config-if)#standby 1 ip 192.168.1.1SW2(config-if)#standby 1 authentication MyKeySW2(config-if)#standby 2 priority 200SW2(config-if)#standby 2 preemptSW2(config-if)#standby 2 ip 192.168.1.2SW2(config-if)#standby 2 authentication MyKeySW2(config-if)#^Z我们在这里一共配置了两个standby group,其中SW1充当group 1的active router,并配置了抢占,同时,它还充当了group 2的standby router。

同理,SW2是group 2的active router,同时为group 1的standby router。

这时侯我们查看HSRP信息:SW1#show standby vlan 50 briefP indicates configured to preempt.|Interface Grp Prio P State Active Standby Virtual IPVl50 1 200 P Init unknown unknown 192.168.1.1 Vl50 2 100 Init unknown unknown 192.168.1.2显示HSRP的状态为Init,而Standby为Unknown,这是由于我们还没有配置VLAN 50及将端口关联到VLAN 502. 在SW1和SW2上配置VLANSW1(vlan)#vlan 50VLAN 50 added:Name: VLAN0050SW1(vlan)#exitAPPLY completed.Exiting....SW1#config tEnter configuration commands, one per line. End with CNTL/Z.SW1(config)#int f0/1SW1(config-if)#switchportSW1(config-if)#switchport mode accessSW1(config-if)#switchport access vlan 50SW1(config-if)#SW2#vlan databaseSW2(vlan)#vlan 50VLAN 50 added:Name: VLAN0050SW2(vlan)#exitAPPLY completed.Exiting....SW2#config tEnter configuration commands, one per line. End with CNTL/Z.SW2(config)#int f0/1SW2(config-if)#switchSW2(config-if)#switchport mode accessSW2(config-if)#switchport access vlan 50配置完成后我们可以看到SW1和SW2经历如下过程:SW1(config-if)#*Mar 1 00:17:08.155: %HSRP-5-STATECHANGE: Vlan50 Grp 1 state Speak -> Standby *Mar 1 00:17:08.155: %HSRP-5-STATECHANGE: Vlan50 Grp 2 state Speak -> Standby *Mar 1 00:17:08.655: %HSRP-5-STATECHANGE: Vlan50 Grp 1 state Standby -> Active *Mar 1 00:17:08.659: %HSRP-5-STATECHANGE: Vlan50 Grp 2 state Standby -> Active *Mar 1 00:17:17.783: %HSRP-5-STATECHANGE: Vlan50 Grp 2 state Active -> Speak可以看到,SW1先从Speak状态转为Standby,然后尝试称为Active,在Group 2中,由于SW2的优先级比SW1高,所以SW1又转换为Speak输入debug standby eventsSW1#debug standby eventsHSRP Events debugging is onSW1#*Mar 1 00:05:24.131: HSRP: Vl50 Grp 1 Active: i/Resign rcvd (100/192.168.1.11)*Mar 1 00:05:24.135: HSRP: Vl50 Grp 2 Active: j/Coup rcvd from higher pri router (200/192.168.1.11)*Mar 1 00:05:24.139: HSRP: Vl50 Grp 2 Active router is 192.168.1.11, was local*Mar 1 00:05:24.139: HSRP: Vl50 Grp 2 Active -> Speak*Mar 1 00:05:24.139: %HSRP-5-STATECHANGE: Vlan50 Grp 2 state Active -> Speak SW1#*Mar 1 00:05:24.139: HSRP: Vl50 Grp 2 Redundancy "hsrp-Vl50-2" state Active -> SpeakSW1#*Mar 1 00:05:27.131: HSRP: Vl50 Grp 1 Redundancy group hsrp-Vl50-1 state Active -> ActiveSW1#*Mar 1 00:05:30.131: HSRP: Vl50 Grp 1 Redundancy group hsrp-Vl50-1 state Active->ActiveSW1#*Mar 1 00:05:34.123: HSRP: Vl50 Grp 1 Standby router is 192.168.1.11*Mar 1 00:05:34.139: HSRP: Vl50 Grp 2 Speak: d/Standby timer expired (unknown)*Mar 1 00:05:34.139: HSRP: Vl50 Grp 2 Standby router is local*Mar 1 00:05:34.139: HSRP: Vl50 Grp 2 Speak -> Standby*Mar 1 00:05:34.139: %HSRP-5-STATECHANGE: Vlan50 Grp 2 state Speak -> Standby SW1#*Mar 1 00:05:34.139: HSRP: Vl50 Grp 2 Redundancy "hsrp-Vl50-2" state Speak -> Standby这里我们可以清晰看到每个状态的切换查看SW1的HSRP状态SW1#show standby vlan 50 briefP indicates configured to preempt.|Interface Grp Prio P State Active Standby Virtual IPVl50 1 200 P Active local 192.168.1.11 192.168.1.1Vl50 2 100 Standby 192.168.1.11 local 192.168.1.2可以看到每个Group各自的active router和standby router,以及每个group的网关地址(这里的virtual ip)。

接下来,我们尝试关闭SW3的F0/0端口,让SW1和SW2不能通信,看会有什么结果。

首先在SW1上输入debug standby events然后关闭SW3的F0/0端口SW1#*Mar 1 00:08:37.107: HSRP: Vl50 Grp 2 Standby: c/Active timer expired (192.168.1.11) *Mar 1 00:08:37.107: HSRP: Vl50 Grp 2 Active router is local, was 192.168.1.11*Mar 1 00:08:37.107: HSRP: Vl50 Grp 2 Standby router is unknown, was local*Mar 1 00:08:37.111: HSRP: Vl50 Grp 2 Standby -> Active*Mar 1 00:08:37.111: %HSRP-5-STATECHANGE: Vlan50 Grp 2 state Standby -> Active SW1#*Mar 1 00:08:37.111: HSRP: Vl50 Grp 2 Redundancy "hsrp-Vl50-2" state Standby -> Active*Mar 1 00:08:38.095: HSRP: Vl50 Grp 1 Standby router is unknown, was 192.168.1.11 SW1#*Mar 1 00:08:40.115: HSRP: Vl50 Grp 2 Redundancy group hsrp-Vl50-2 state Active -> ActiveSW1#*Mar 1 00:08:43.115: HSRP: Vl50 Grp 2 Redundancy group hsrp-Vl50-2 state Active -> Active可以看到SW2自己成为group 2上的active routerSW1#show standby vlan 50 briefP indicates configured to preempt.|Interface Grp Prio P State Active Standby Virtual IPVl50 1 200 P Active local unknown 192.168.1.1Vl50 2 100 Active local unknown 192.168.1.2我们再次把SW3的F0/0端口打开SW1#*Mar 1 00:11:04.111: HSRP: Vl50 Grp 1 Hello in 192.168.1.11 Active pri 100 vIP 192.168.1.1*Mar 1 00:11:04.115: HSRP: Vl50 Grp 1 Active: h/Hello rcvd from lower pri Active router (100/192.168.1.11)*Mar 1 00:11:04.163: HSRP: Vl50 Grp 2 Active: j/Coup rcvd from higher pri router (200/192.168.1.11)*Mar 1 00:11:04.163: HSRP: Vl50 Grp 2 Active router is 192.168.1.11, was local*Mar 1 00:11:04.167: HSRP: Vl50 Grp 2 Active -> Speak*Mar 1 00:11:04.167: %HSRP-5-STATECHANGE: Vlan50 Grp 2 state Active -> Speak SW1#*Mar 1 00:11:04.167: HSRP: Vl50 Grp 2 Redundancy "hsrp-Vl50-2" state Active -> SpeakSW1#*Mar 1 00:11:07.115: HSRP: Vl50 Grp 1 Redundancy group hsrp-Vl50-1 state Active -> ActiveSW1#*Mar 1 00:11:10.115: HSRP: Vl50 Grp 1 Redundancy group hsrp-Vl50-1 state Active -> ActiveSW1#*Mar 1 00:11:14.163: HSRP: Vl50 Grp 2 Speak: d/Standby timer expired (unknown)*Mar 1 00:11:14.163: HSRP: Vl50 Grp 2 Standby router is local*Mar 1 00:11:14.163: HSRP: Vl50 Grp 2 Speak -> Standby*Mar 1 00:11:14.163: %HSRP-5-STATECHANGE: Vlan50 Grp 2 state Speak -> Standby SW1#*Mar 1 00:11:14.167: HSRP: Vl50 Grp 2 Redundancy "hsrp-Vl50-2" state Speak -> Standby*Mar 1 00:11:14.207: HSRP: Vl50 Grp 1 Standby router is 192.168.1.11显示在group 2中有更高优先级的router,于是状态又切换回standbySW1#show standby vlan 50 briefP indicates configured to preempt.|Interface Grp Prio P State Active Standby Virtual IPVl50 1 200 P Active local 192.168.1.11 192.168.1.1Vl50 2 100 Standby 192.168.1.11 local 192.168.1.2二、VRRP而对于VRRP,其配置大同小异,首先清除原来的配置SW1(config)#no int vlan 50然后做如下配置:SW1(config)#int vlan 50SW1(config-if)#ip address 192.168.1.10 255.255.255.0SW1(config-if)#vrrp 1 priority 200SW1(config-if)#vrrp 1 ip 192.168.1.1SW1(config-if)#*Mar 1 00:28:58.983: %VRRP-6-STATECHANGE: Vl50 Grp 1 state Init -> BackupSW1(config-if)#vrrp*Mar 1 00:29:02.203: %VRRP-6-STATECHANGE: Vl50 Grp 1 state Backup -> Master SW1(config-if)#vrrp 2 priority 100SW1(config-if)#no vrrp 2 preemptSW1(config-if)#vrrp 2 ip 192.168.1.2SW1(config-if)#*Mar 1 00:29:23.695: %VRRP-6-STATECHANGE: Vl50 Grp 2 state Init -> BackupSW1(config-if)#*Mar 1 00:29:27.307: %VRRP-6-STATECHANGE: Vl50 Grp 2 state Backup -> Master SW1(config-if)#*Mar 1 00:30:35.971: %VRRP-6-STATECHANGE: Vl50 Grp 2 state Master -> Backup SW1(config-if)#我们看到SW1在gruop 1上是Master,在group 2上是backup,最后一行是在我配置完SW2之后输出的。