linux ip_hash用法

- 格式:doc

- 大小:13.50 KB

- 文档页数:2

Sure HA 双机linux环境配置手册(镜像型)一、基础环境设置1、设置IP ,请在两个服务器上分别进行操作host1:公网IP:192.168.2.101 私网IP:192.168.20.101host2: 公网IP :192.168.2.102 私网IP :192.168.20.102修改IP的方法为:vi /etc/sysconfig/network/ifcfg-eth0vi /etc/sysconfig/network/ifcfg-eth1eth0修改后的结果eth1修改后的结果查看并确认IP地址2、设置/etc/HOSTNAME,请在两个服务器上分别进行操作vi /etc/HOSTNAME修改主机名为:host1查看修改后的结果为:重启后hostname才能生效3、查看防火墙的状态,如果是打开状态则关闭防火墙,请在两个服务器上分别进行操作chkconfig --list |grep firewall 注:list前面是两个短线--关闭防火墙chkconfig SuSEfirewall2_setup offchkconfig SuSEfirewall2_init offSuSEfirewall2 stop4、设置/etc/hosts,请在两个服务器上分别进行操作修改/etc/hosts文件,内容如下5、设置硬盘分区,请在两个服务器上分别进行操作说明:在本文环境中只有两个主分区,故在下文中首先新建了一个扩展分区,然后建立了一个20M的cluster分区,剩余的分区划分成数据分区。

关于fdisk的基础知识,n:新建分区,p:主分区,e:扩展分区,l:逻辑分区,w:把修改写入分区表1.查看硬盘分区对/dev/sda进行分区fdisk /dev/sda输入n,然后选择e,建立扩展分区,输入分区号3(1和2已经被使用)分区大小选择默认,直接两次回车即可然后再次输入n,然后输入l(建立逻辑分区)。

ip命令的使⽤显⽰所有⽹络接⼝信息输⼊ip addr或者ip a命令可以显⽰所有的⽹络接⼝信息[root@ecs-centos-7 ~]# ip addr1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00inet 127.0.0.1/8 scope host lovalid_lft forever preferred_lft foreverinet6 ::1/128 scope hostvalid_lft forever preferred_lft forever2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000link/ether fa:16:3e:e0:4f:b8 brd ff:ff:ff:ff:ff:ffinet 192.168.0.9/24 brd 192.168.0.255 scope global noprefixroute dynamic eth0valid_lft 74409sec preferred_lft 74409secinet6 fe80::f816:3eff:fee0:4fb8/64 scope linkvalid_lft forever preferred_lft forever[root@ecs-centos-7 ~]#上⾯的输出中,可以看出系统⽬前的⽹络接⼝分别是lo和eth0, 前者是⽹络环回接⼝,后者是常规的⽹络接⼝输出接⼝信息的字段详解<BROADCAST,MULTICAST,UP,LOWER_UP>: BROADCAST 表⽰⽀持⼴播, MULTICAST 表⽰⽀持多播UP ⽹络接⼝处于开启状态LOWER_UP 表⽰⽹络电缆已插⼊并且已连上⽹络mtu 1500: 最⼤传输的单位1500字节qdisc pfifo_fast: 数据包排队state UP: 接⼝状态已开启qlen 1000: 传输队列长度link/ether fa:16:3e:e0:4f:b8 Mac地址brd ff:ff:ff:ff:ff:ff ⼴播地址inet 192.168.0.9/24 : IPV4scope global: 全局有效dynamic eth0: 动态分配地址valid_lft 74409sec: IPV4有效期preferred_lft 74409sec: IPV4⾸选⽣存期inet6 fe80::f816:3eff:fee0:4fb8/64 IPV6scope link: 仅在此接⼝上⽣效除了输出所有的⽹络接⼝信息外,还可以按照以下⽅式个性化输出⽹络接⼝信息按照是否⽀持 IPV4 或 IPV6输出命令ip -4 a会输出只⽀持IPV4的接⼝信息同样,命令ip -6 a会输出只⽀持IPV6的接⼝信息按照接⼝名字输出命令ip a show eth0会输出eth0接⼝的信息[root@ecs-centos-7 ~]# ip a show eth02: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000link/ether fa:16:3e:e0:4f:b8 brd ff:ff:ff:ff:ff:ffinet 192.168.0.9/24 brd 192.168.0.255 scope global noprefixroute dynamic eth0valid_lft 73494sec preferred_lft 73494secinet6 fe80::f816:3eff:fee0:4fb8/64 scope linkvalid_lft forever preferred_lft forever按照⽹络接⼝开启和关闭状态输出命令ip link ls up会输出所有处于开启状态的⽹络接⼝信息那么,ip link ls down就会输出所有处于关闭状态的⽹络接⼝信息为⽹络接⼝添加、移除 IP地址添加IP为指定⽹络接⼝分配IP地址的命令格式: ip a add ip地址 dev 接⼝名字⽐如:现在要为eth0⽹络接⼝分配⼀个⽹络掩码为 20 的IP 192.168.1.10, 具体的输⼊请看下⾯的实例[root@ecs-centos-7 ~]# ip a add 192.168.1.10/20 dev eth0[root@ecs-centos-7 ~]# ip a show eth02: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000link/ether fa:16:3e:e0:4f:b8 brd ff:ff:ff:ff:ff:ffinet 192.168.0.9/24 brd 192.168.0.255 scope global noprefixroute dynamic eth0valid_lft 71787sec preferred_lft 71787secinet 192.168.1.10/20 scope global eth0valid_lft forever preferred_lft foreverinet6 fe80::f816:3eff:fee0:4fb8/64 scope linkvalid_lft forever preferred_lft forever从上⾯例⼦的输出结果可以看出,⽹络接⼝eth0上多了⼀个192.168.1.10的 IP命令ip a add 192.168.1.10/20 dev eth0执⾏成功的话,是没有任何输出,如果⽹络接⼝eth0不存在的话,会输出Cannot find device "eth0"的错误信息其实,还可以通过执⾏ping 192.168.1.10命令来测试⽹络接⼝上IP是否分配成功,如果能 ping 通IP的话,表⽰分配成功,否则表⽰失败说明:192.168.1.10/20 中 20 是 CIDR 表⽰法的⽹络掩码,想详细了解的可以⾃⾏查阅⽹络掩码的资料移除IP⽹络接⼝上添加了IP之后,可使⽤ip a del ip地址 dev 接⼝名字命令从指定的接⼝移除指定的IP,移除的时候IP后⾯需要携带⽹络掩码[root@ecs-centos-7 ~]# ip a del 192.168.1.10/20 dev eth0[root@ecs-centos-7 ~]# ip a show eth02: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000link/ether fa:16:3e:e0:4f:b8 brd ff:ff:ff:ff:ff:ffinet 192.168.0.9/24 brd 192.168.0.255 scope global noprefixroute dynamic eth0valid_lft 71414sec preferred_lft 71414secinet6 fe80::f816:3eff:fee0:4fb8/64 scope linkvalid_lft forever preferred_lft forever修改⽹络接⼝状态要关闭或者开启⽹络接⼝,可以使⽤ip link set dev 接⼝名字 up/down命令例如:有lo和eth0两个⽹络接⼝, 具体接⼝信息如下[root@ecs-centos-7 ~]# ip a1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00inet 127.0.0.1/8 scope host lovalid_lft forever preferred_lft foreverinet6 ::1/128 scope hostvalid_lft forever preferred_lft forever2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000link/ether fa:16:3e:e0:4f:b8 brd ff:ff:ff:ff:ff:ffinet 192.168.0.9/24 brd 192.168.0.255 scope global noprefixroute dynamic eth0valid_lft 59216sec preferred_lft 59216secinet6 fe80::f816:3eff:fee0:4fb8/64 scope linkvalid_lft forever preferred_lft forever通过ping -w 3 127.0.0.1命令测试,结果表明lo接⼝⽬前是开启状态,具体的测试输出如下所⽰[root@ecs-centos-7 ~]# ping -w 3 127.0.0.1PING 127.0.0.1 (127.0.0.1) 56(84) bytes of data.64 bytes from 127.0.0.1: icmp_seq=1 ttl=64 time=0.014 ms64 bytes from 127.0.0.1: icmp_seq=2 ttl=64 time=0.026 ms64 bytes from 127.0.0.1: icmp_seq=3 ttl=64 time=0.022 ms64 bytes from 127.0.0.1: icmp_seq=4 ttl=64 time=0.023 ms--- 127.0.0.1 ping statistics ---4 packets transmitted, 4 received, 0% packet loss, time 2999msrtt min/avg/max/mdev = 0.014/0.021/0.026/0.005 ms现在关闭lo⽹络接⼝,并再次测试该接⼝的状态,具体命令如下:[root@ecs-centos-7 ~]# ip link set dev lo down[root@ecs-centos-7 ~]# ip link show lo1: lo: <LOOPBACK> mtu 65536 qdisc noqueue state DOWN mode DEFAULT group default qlen 1000link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00[root@ecs-centos-7 ~]# ping -w 3 127.0.0.1PING 127.0.0.1 (127.0.0.1) 56(84) bytes of data.--- 127.0.0.1 ping statistics ---4 packets transmitted, 0 received, 100% packet loss, time 2999ms执⾏ip link set dev lo down命令之后,关闭了⽹络接⼝lo,通过ip link show lo命令查看该接⼝的信息,结果表明接⼝是关闭状态,再次通过ping -w 3 127.0.0.1测试接⼝的状态,再⼀次确认了接⼝是关闭状态修改⽹络接⼝传输队列长度通过p l set txqueuelen 长度 dev 接⼝名字命令可以设置⽹络接⼝的传输队列长度[root@ecs-centos-7 ~]# ip l show eth02: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP mode DEFAULT group default qlen 1200link/ether fa:16:3e:e0:4f:b8 brd ff:ff:ff:ff:ff:ff[root@ecs-centos-7 ~]# ip l set txqueuelen 1000 dev eth0[root@ecs-centos-7 ~]# ip l show eth02: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP mode DEFAULT group default qlen 1000link/ether fa:16:3e:e0:4f:b8 brd ff:ff:ff:ff:ff:ff上⾯的例⼦中,字符串qlen 1200表⽰传输队列长度是1200从例⼦中可以看出,修改传输队列长度之前,传输队列长度是1200执⾏ip l set txqueuelen 1000 dev eth0命令把传输队列长队修改为1000, 然后再执⾏ip l show eth0命令查询eth0⽹络接⼝的信息,查询结果中default qlen 1000说明修改成功修改⽹络接⼝的MTU(最⼤传输单元)通过p l set mtu 长度 dev 接⼝名字命令可以设置⽹络接⼝的最⼤传输单元[root@ecs-centos-7 ~]# ip l show eth02: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1600 qdisc pfifo_fast state UP mode DEFAULT group default qlen 1200link/ether fa:16:3e:e0:4f:b8 brd ff:ff:ff:ff:ff:ff[root@ecs-centos-7 ~]# ip l set set mtu 1500 dev eth0[root@ecs-centos-7 ~]# ip l show eth02: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP mode DEFAULT group default qlen 1200link/ether fa:16:3e:e0:4f:b8 brd ff:ff:ff:ff:ff:ff上⾯的例⼦中,字符串mtu 1600表⽰最⼤传输单元是1600从例⼦中可以看出,修改传输队列长度之前,最⼤传输单元是1600执⾏ip l set set mtu 1500 dev eth0命令把最⼤传输单元修改为1500, 然后再执⾏ip l show eth0命令查询eth0⽹络接⼝的信息,查询结果中mtu 1500说明修改成功查看IP路由表下⾯⼏条命令都可以查看 IP 路由表ip rip routeip r listip route list查看路由表[root@ecs-centos-7 ~]# ip rdefault via 192.168.0.1 dev eth0 proto dhcp metric 100169.254.169.254 via 192.168.0.254 dev eth0 proto dhcp metric 100192.168.0.0/24 dev eth0 proto kernel scope link src 192.168.0.9 metric 100查看指定IP以及⽹络掩码的路由表[root@ecs-centos-7 ~]# ip r list 192.168.0.0/24192.168.0.0/24 dev eth0 proto kernel scope link src 192.168.0.9 metric 100查看ARP缓存ARP是 Address Resolution Protocol 的缩写, 全称是地址解析协议,它是⽤于实现从IP地址到Mac地址的映射,也就是询问⽬标IP的Mac地址在本地存储了⼀份IP对应Mac地址的映射表,这张表叫做 ARP缓存表,可以使⽤ip n命令查看缓存表[root@ecs-centos-7 ~]# ip n192.168.0.1 dev eth0 lladdr fa:16:3e:64:38:a8 REACHABLE192.168.0.254 dev eth0 lladdr fa:fa:fa:fa:fa:01 STALE更改⽹卡Mac地址⼤部分场景中是不需要修改Mac地址的,但有时你可能想隐藏真实的Mac地址(物理地址),这时可以修改Mac地址,修改Mac地址的命令如下ip link set dev 接⼝名 address 新的Mac地址下⾯以修改lo⽹络接⼝的Mac地址为例来说明[root@ecs-centos-7 ~]# ip l list lo1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN mode DEFAULT group default qlen 1000link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00[root@ecs-centos-7 ~]# ip l set lo address fa:16:3e:e0:4f:b4[root@ecs-centos-7 ~]# ip l list lo1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN mode DEFAULT group default qlen 1000link/loopback fa:16:3e:e0:4f:b4 brd 00:00:00:00:00:00从上⾯的例⼦中可以看出,lo接⼝初始的Mac地址是00:00:00:00:00:00执⾏ip l set lo address fa:16:3e:e0:4f:b4命令修改Mac地址,然后再执⾏ip l list lo查看lo接⼝的信息,输出的结果信息表明Mac地址修改成功注意:如果当前⽹络接⼝上执⾏上⾯的命令,当前会话会中断,需要重启机器才能恢复,所以最好是在其他的⽹络接⼝上测试查看⽹络统计信息通过ip -s link命令可以查看⽹络接⼝上的⼀些统计数据,⽐如接⼝上传输的字节数、报⽂数,错误或者丢弃的报⽂数等等[root@ecs-centos-7 ~]# ip -s link1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN mode DEFAULT group default qlen 1000link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00RX: bytes packets errors dropped overrun mcast272 2 0 0 0 0TX: bytes packets errors dropped carrier collsns272 2 0 0 0 02: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP mode DEFAULT group default qlen 1000link/ether fa:16:3e:e0:4f:b8 brd ff:ff:ff:ff:ff:ffRX: bytes packets errors dropped overrun mcast47949 531 0 0 0 0TX: bytes packets errors dropped carrier collsns50816 492 0 0 0 0[root@ecs-centos-7 ~]#想查看更详细的信息可以使⽤ip -s -s link命令, 这个在排除⽹络故障时经常⽤到。

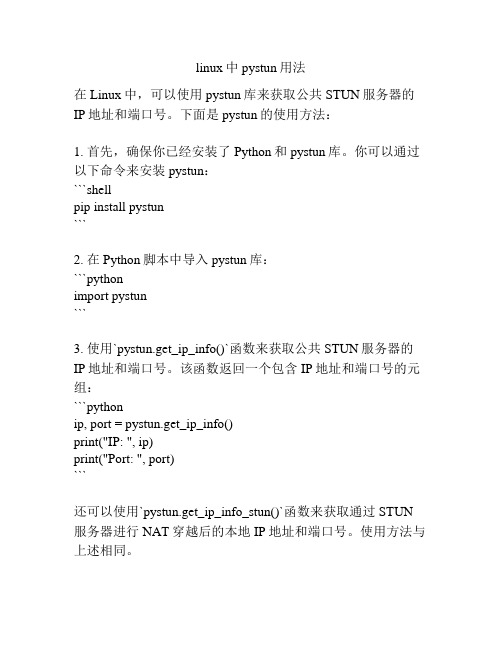

linux中pystun用法

在Linux中,可以使用pystun库来获取公共STUN服务器的IP地址和端口号。

下面是pystun的使用方法:

1. 首先,确保你已经安装了Python和pystun库。

你可以通过以下命令来安装pystun:

```shell

pip install pystun

```

2. 在Python脚本中导入pystun库:

```python

import pystun

```

3. 使用`pystun.get_ip_info()`函数来获取公共STUN服务器的IP地址和端口号。

该函数返回一个包含IP地址和端口号的元组:

```python

ip, port = pystun.get_ip_info()

print("IP: ", ip)

print("Port: ", port)

```

还可以使用`pystun.get_ip_info_stun()`函数来获取通过STUN 服务器进行NAT穿越后的本地IP地址和端口号。

使用方法与上述相同。

需要注意的是,使用pystun库需要在有互联网连接的环境下运行。

如果你没有网络连接,pystun无法进行STUN查询,并且可能会抛出异常。

ipaddress命令ip address命令详解ip address:⽤于管理ip地址ip address命令格式说明:Usage: ip address {add|change|replace} IFADDR dev IFNAME [ LIFETIME ][ CONFFLAG-LIST ]ip address del IFADDR dev IFNAME [mngtmpaddr]ip address {save|flush} [ dev IFNAME ] [ scope SCOPE-ID ][ to PREFIX ] [ FLAG-LIST ] [ label LABEL ] [up]ip address [ show [ dev IFNAME ] [ scope SCOPE-ID ] [ master DEVICE ][ type TYPE ] [ to PREFIX ] [ FLAG-LIST ][ label LABEL ] [up] ]ip address {showdump|restore}IFADDR := PREFIX | ADDR peer PREFIX[ broadcast ADDR ] [ anycast ADDR ][ label IFNAME ] [ scope SCOPE-ID ]SCOPE-ID := [ host | link | global | NUMBER ]FLAG-LIST := [ FLAG-LIST ] FLAGFLAG := [ permanent | dynamic | secondary | primary |[-]tentative | [-]deprecated | [-]dadfailed | temporary |CONFFLAG-LIST ]CONFFLAG-LIST := [ CONFFLAG-LIST ] CONFFLAGCONFFLAG := [ home | nodad | mngtmpaddr | noprefixroute | autojoin ]LIFETIME := [ valid_lft LFT ] [ preferred_lft LFT ]LFT := forever | SECONDSTYPE := { vlan | veth | vcan | dummy | ifb | macvlan | macvtap |bridge | bond | ipoib | ip6tnl | ipip | sit | vxlan |gre | gretap | ip6gre | ip6gretap | vti | nlmon |bond_slave | ipvlan | geneve | bridge_slave | vrf | macsec }ip address add此命令⽤于新增ip地址option:dev IFNAME:要将地址添加到的设备的名称local ADDRESS (default):ip地址,地址的格式取决于协议peer ADDRESS:点对点接⼝的远程端点的地址。

Linux TCP/IP协议栈笔记(二)路由缓存路由缓存作者:kendo出处:内核版本:2.6.122007-4-2版权所有,转载请注明出处。

1、什么是路由缓存当数据包进入网络层后,需要做的第一件事情,就是进行路由查找,也即根据数据包的目标地址,查找需要转发的目的网关,当然,实际情况比这个要复杂,查找条件并不仅限于目的地址。

为了提高路由查找的效率,路由子系统引入了路由缓存的概念,用于某个目的地址在路由表中查找到匹配路由项后,就把目的地址对应的路由项缓存起来,可以通过route –C看到路由缓存表:这样,下一次路由查找时,就先查缓存,没有在缓存中,再去搜索路由表。

不论进入或者是发出的数据,都要在网络层进行路由查找,查找首先在路由缓存中进行,如果命中,则查找完成,如果没有命中,则进入路由表中的查找,如果在表中查找命中,则创建相应的路由缓存项。

2、路由缓存表的组织如前所述,整个缓存表由一条条地缓存项组成,整个表采用了hash表来组织,如下图。

从这张图中,我们可以看到许多重要的信息:hash桶的大小由变量rt_hash_mask决定,它是决定路由缓存大小的重要因素;每一个hash桶的项,是由结构struct rt_hash_bucket;每一个路由缓存项,是由结构struct rtable结构描述的,它的rt_next/next成员来组织链表的;为什么是两个成员指针而不仅仅是一个next,这在后面来分析;struct rtable缓存项中,还包含了一个struct dst_entry结构;哈希桶的类型是rt_hash_bucket,该结构只包含指向缓存元素链表的一个指针和一个锁:[Copy to clipboard] [ - ]CODE:struct rt_hash_bucket {struct rtable *chain;spinlock_t lock;} __attribute__((__aligned__(8)));chain成员指针自然指向下一个路由缓存项,用于链表的维护,另外,它还包含了一个自旋锁。

lvs术语LVS 是指 Linux Virtual Server,是一个基于 Linux 系统的负载均衡器。

以下是一些与 LVS 相关的术语:1. 负载均衡(Load Balancing):将网络流量分发到多个服务器上,以平衡服务器的负载,提高系统的可用性和性能。

2. 调度算法(Scheduling Algorithm):用于确定哪个服务器接收客户端请求的算法。

常见的调度算法有轮询、加权轮询、源地址哈希等。

3. 虚拟 IP(Virtual IP):是一个虚拟的 IP 地址,用于代表一组服务器。

客户端将请求发送到虚拟 IP,然后由负载均衡器将请求分发到实际的服务器上。

4. 调度器(Scheduler):负责根据调度算法将客户端请求分发到实际服务器的组件。

常见的调度器有 LVS/NAT(Network Address Translation)、LVS/DR(Direct Routing)和LVS/TUN (Tunneling)。

5. 后端服务器(Real Server):实际处理客户端请求的服务器。

负载均衡器将请求转发到后端服务器上,并将响应返回给客户端。

6. 冗余(Redundancy):在 LVS 中,通常会配置多个负载均衡器和多个后端服务器,以提高系统的可用性。

当其中一个负载均衡器或后端服务器出现故障时,其他设备可以接管工作,实现冗余。

7. 健康检查(Health Check):负载均衡器会定期检查后端服务器的状态,以确定是否正常工作。

如果服务器不可用,负载均衡器会将其从服务器池中移除,以避免将请求发送到故障服务器上。

8. 反向代理(Reverse Proxy):LVS 可以作为反向代理服务器使用,将客户端请求发送到后端服务器,并将响应返回给客户端。

这样客户端无需直接与后端服务器通信,提高了安全性和灵活性。

这些术语是 LVS 中常用的概念,有助于理解和使用 LVS 负载均衡器。

linux防⽕墙(三)——iptables语法之匹配条件⼀、iptables规则的匹配条件类型有三类1、通⽤匹配:可直接使⽤,不依赖于其他条件或扩展,包括⽹络协议、IP地址、⽹络接⼝等条件2、隐含匹配:要求以特定的协议匹配作为前提,包括端⼝、TCP标记、ICMP类型等条件3、显式匹配:要求以“-m 扩展模块”的形式明确指出类型,包括多端⼝、MAC地址、IP范围、数据包状态等条件⼆、通⽤匹配规则1、协议匹配:-p 协议名2、地址匹配:-s 源地址、-d ⽬的地址3、接⼝匹配:-i ⼊站⽹卡、-o 出站⽹卡例1:iptables -A FORWARD ! -p icmp -j ACCEPT(除了icmp协议的数据包,别的协议的包都能转发)例2:在⽹关型防⽕墙设置如下: ~]#iptables -I FORWARD -s 192.168.1.11 -o eth1 -p tcp --sport 80 -j ACCEPT注:192.168.1.11是企业内部的web服务器,eth1是⽹关防⽕墙的外⽹⽹卡,意思是:源地址为192.168.1.11的这台服务器tcp80端⼝可以回应外⽹请求,因为eth1是外⽹⽹卡,FORWARD转发链也对其ACCEPT了。

三、隐含匹配条件 之所有叫隐含,是因为它依赖某种协议才能搭配使⽤。

1、端⼝匹配:--sport [源端⼝] --dport [⽬的端⼝]例:iptables -A FORWARD -s 192.168.4.0/24 -p udp --dport 53 -j ACCEPT(因为设置的链是FORWARD,所以⼀般是⽹关型防⽕墙中设置的,源ip为192的主机可以访问其他⽹络的udp53端⼝,注意源和⽬的的⾝份切换⼀定要弄懂) iptables -A FORWARD -d 192.168.4.0/24 -p udp --sport 53 -j ACCEPT(⽹关型防⽕墙中设置的,来⾃于udp53端⼝的数据包可以访问我们的192主机) iptables -A INPUT -p tcp --dport 20:23 -j ACCEPT(⼀般是主机型防⽕墙设置的,我们电脑的20到23端⼝可以被访问)2、TCP标记匹配:--tcp-flags [检查范围] [被设置的标记]例:iptables -I INPUT -i eth1 -p tcp --tcp-flags SYN,RST,ACK SYN -j DROP检查到有SYN的数据包,就丢弃3、ICMP类型匹配:--icmp-type ICMP类型(ICMP类型有8、0、3)例: iptables -A INPUT -p icmp --icmp-type 8 -j DROP (别⼈ping我主机的请求被丢弃,8代表请求) iptables -A INPUT -p icmp --icmp-type 0 -j ACCEPT (我ping别⼈时,回来的包被允许(⼀去⼀回才知道ping没ping 通),0带表回来的icmp包) iptables -A INPUT -p icmp --icmp-type 3 -j ACCEPT(3也是代表请求,主机不可达,不常⽤) iptables -p icmp -h (查看ICMP类型)四、显⽰匹配条件(1)多端⼝匹配:-m multiport --sports 源端⼝列表 -m multiport --sports ⽬的端⼝列表 例:iptables -A INPUT -p tcp -m multiport --dport 25,80,110,143 -j ACCEPT(2)IP范围匹配:-m iprange --src-range IP范围 例:iptables -A FORWARD -p tcp -m iprange --src-range 192.168.4.21-192.168.4.28 -j ACCEPT (3)MAC地址匹配:-m mac --mac-source MAC地址 例:iptables -A INPUT -m mac --mac-source 00:0c:29:c0:55:3f -j DROP(4)状态匹配:-m state --state 连接状态 NEW:与任何连接⽆关的 ESTABLISHED:响应请求或已建⽴连接的 RELATED:与已有连接有相关性的,如FTP数据连接 例:只开放本机的Web服务,但对发给本机的TCP应答报⽂予以放⾏,其他⼊站报⽂均丢弃 iptables -P INPUT DROP iptables -I INPUT -p tcp -m multiport --dport 80 -j ACCEPT iptables -I INPUT -p tcp -m state --state ESTABLISHED -j ACCEPT。

linux端口映射命令是什么怎么用端口映射是NAT的一种,功能是把在公网的地址转翻译成私有地址,采用路由方式的ADSL宽带路由器拥有一个动态或固定的公网IP,ADSL直接接在HUB或交换机上,所有的电脑共享上网。

而在linux 环境下进行端口映射shell则需要使用iptables命令,具体步骤见下文linux端口映射命令介绍。

linux端口映射命令:情形一:跨网络、跨主机的映射Full-Nat我们想到达主机B的80端口,但是由于网络限制可能无法直接完成。

但是我们可以到达主机A的8080端口,而主机A可以直接到达B的80端口。

这时候可以使用iptables,将主机B的80端口映射到主机A的8080端口,通过访问A的8080相当于访问B的80。

实现如下:在主机A上直接如下命令,实现端口映射的Full-Nat01#!/bin/bash02pro='tcp'03NAT_Host='Host_A'04NAT_Port=808005Dst_Host='Host_B'06Dst_Port=8007iptables -t nat -A PREROUTING -m -p --dport -j DNAT --to-destination :08iptables -t nat -A POSTROUTING -m -p --dport -d -j SNAT --to-source说明:NAT_Pro表示NAT的协议,可以是tcp或udpNAT_Host表示中间做端口映射的主机。

这里也就是主机ANAT_Port表示中间做端口映射的端口。

这里也就是主机A的8080口Dst_Host表示被NAT的主机。

这里也就是主机BDst_Host表示被NAT的端口。

这里也就是主机B的80口情形二:主机内部的端口重定向我们可能需要将访问主机的7979端口映射到8080端口。

也可以iptables重定向完成。

ip rule 常用指令ip rule是Linux系统中用于配置和管理路由策略的命令。

它可以帮助我们根据不同的条件来选择不同的路由表,实现网络流量的灵活控制和管理。

本文将介绍ip rule常用指令及其用法。

1. 查看当前系统中的路由策略规则```shellip rule show```该命令会列出当前系统中所有的路由策略规则,包括优先级、匹配条件和对应的路由表编号。

2. 添加一条新的路由策略规则```shellip rule add [匹配条件] [动作]```其中,匹配条件可以是源IP地址、目标IP地址、输入接口、源端口等。

动作可以是查找路由表、丢弃或重定向等。

通过添加新的路由策略规则,我们可以优先匹配特定的条件,并根据需要进行相应的操作。

3. 删除指定的路由策略规则```shellip rule del [匹配条件] [动作]```该命令可以删除指定的路由策略规则,使其不再生效。

4. 修改指定的路由策略规则```shellip rule change [匹配条件] [动作]```该命令可以修改指定的路由策略规则,例如修改其匹配条件或动作。

5. 设置默认路由策略规则```shellip rule add from all lookup [路由表编号]```通过设置默认路由策略规则,可以指定当没有匹配到其他规则时使用的路由表。

可以根据实际需求选择不同的路由表编号。

6. 清空所有的路由策略规则```shellip rule flush```该命令可以清空系统中的所有路由策略规则,恢复到默认状态。

7. 查看指定路由策略规则的详细信息```shellip rule show [匹配条件]```通过指定匹配条件,可以查看特定路由策略规则的详细信息,包括优先级、匹配条件、动作和路由表编号等。

8. 使用路由策略规则进行流量控制```shellip rule add [匹配条件] [动作]```通过添加适当的路由策略规则,可以实现对特定流量的控制。

《 Linux 操作系统(第 2 版)》课后习题答案1.6练习题一、选择题1. Linux 最早是由计算机爱好者B开发的。

A. Richard PetersenB. Linus TorvaldsC. Rob PickD. Linux Sarwar2.下列 C 是自由软件。

A. Windows XPB. UNIXC. LinuxD. Windows 20003.下列B不是 Linux的特点。

A. 多任务B.单用户C. 设备独立性D. 开放性4.Linux 的内核版本 2.3.20 是A的版本。

A. 不稳定B. 稳定的C. 第三次修订D. 第二次修订5.Linux 安装过程中的硬盘分区工具是D。

A. PQmagicB. FDISKC. FIPSD. Disk Druid6.Linux 的根分区系统类型是 C 。

A. FATl6B. FAT32C. ext4D. NTFS二、填空题1. GNU 的含义是: GNU's Not UNIX 。

2.Linux 一般有 3 个主要部分:内核( kernel)、命令解释层( Shell 或其他操作环境)、实用工具。

3.安装 Linux 最少需要两个分区,分别是swap 交换分区和 /(根)分区。

4.Linux 默认的系统管理员账号是root。

三、简答题(略)1.简述 Red Hat Linux 系统的特点,简述一些较为知名的Linux 发行版本。

2.Linux 有哪些安装方式?安装 Red Hat Linux 系统要做哪些准备工作?3.安装 Red Hat Linux 系统的基本磁盘分区有哪些?4.Red Hat Linux 系统支持的文件类型有哪些?2.6练习题一、选择题1.C命令能用来查找在文件TESTFILE中包含四个字符的行?A. grep ’????’TESTFILEB. grep’⋯.’TESTFILEC. grep’^????$’TESTFILED. grep’^⋯ .$’TESTFILE2.B命令用来显示/home及其子目录下的文件名。

linux nft 用法

nft (Netfilter) 是 Linux 内核中的网络包过滤框架,它用于管理网络包的转发、筛选和操作。

它是 iptables 的后继版本,具有更强大和灵活的功能。

以下是一些 nft 的用法:

1. 创建一个表(table):

nft add table ip netfilter

2. 创建一个链(chain):

nft add chain ip netfilter input

3. 向链中添加规则:

nft add rule ip netfilter input tcp dport 22 accept

这个规则允许通过 TCP 端口 22 的所有流量。

4. 显示规则列表:

nft list ruleset

这将显示当前所有链中的规则。

5. 删除规则:

nft delete rule ip netfilter input tcp dport 22 accept

这将删除先前创建的规则。

这只是 nft 的一些基本用法,它具有更多高级用法和功能,可以对网络包进行更细粒度的控制和操作。

您可以通过查阅 nft 的官方文档和手册来了解更多详细信息。

Linux下防火墙iptables使用详解iptables规则书写规则的语法格式为:iptables [-t table] command chains [creteria] -j action-t table就是表名,filter/nat/mangle三个表中的一个,默认是filter表command告诉程序如何做,比如:插入一个规则,还是删除等chains 链,有五个,PREROUTING POSTROUTING INPUT OUTPUT FORW ARDaction 处理动作,有ACCEPT DENY DROP REJECT SNAT DNA T一、Tables(表)选项-t用来指定用哪个表,它可以是下面的任何一个,默认的是filter表iptables有Filter, NAT, Mangle, Raw四种内建表:1. Filter表Filter是iptables的默认表,它有以下三种内建链(chains):INPUT链–处理来自外部的数据。

OUTPUT链–处理向外发送的数据。

FORWARD链–将数据转发到本机的其他网卡设备上。

2. NAT表NAT表有三种内建链:PREROUTING链–处理刚到达本机并在路由转发前的数据包。

它会转换数据包中的目标IP地址(d estination ip address),通常用于DNAT(destination NAT)。

POSTROUTING链–处理即将离开本机的数据包。

它会转换数据包中的源IP地址(source ip add ress),通常用于SNAT(source NAT)。

OUTPUT链–处理本机产生的数据包。

3. Mangle表Mangle表用于指定如何处理数据包。

它能改变TCP头中的QoS位。

Mangle表具有5个内建链(cha ins):PREROUTING 、OUTPUT、FORWARD、INPUT、POSTROUTING4. Raw表Raw表用于处理异常,它具有2个内建链:PREROUTING chainOUTPUT chain二、COMMANDS(命令)command指定iptables对我们提交的规则要做什么样的操作。

1. 前言在Linux2.6中自带了ipsec的实现,可以不再使用freeswan及其变种了,freeswan通过建立ipsec*的虚拟网卡来将发送和接收ipsec数据包,通过ipsec*网卡看到的数据是明文数据,而2.6中的ipsec实现是不建立ipsec*虚拟网卡的,本文分析一下ESP包进入系统协议栈的处理流程。

以下Linux内核代码版本为2.6.19.2。

2. 流程分析2.1 esp协议结构esp协议结构定义,对于每个IPv4上层的协议,如TCP、UDP、ICMP、IGMP、ESP、AH等都需要定义这个结构挂接到IPv4的协议链表中,当接收到IP数据包时,会根据包中定义的IP协议号找到该结构,然后调用其成员handler函数进行处理。

/* net/ipv4/esp4.c */static struct net_protocol esp4_protocol = {.handler = xfrm4_rcv,.err_handler = esp4_err,.no_policy = 1,};esp协议的handler函数是xfrm4_rcv()2.2 xfrm4_rcv/* net/ipv4/xfrm4_input.c */int xfrm4_rcv(struct sk_buff *skb){return xfrm4_rcv_encap(skb, 0);}实际就是xfrm4_rcv_encap,封装类型参数设置为0,即没封装数据2.3 xfrm4_rcv_encap/* net/ipv4/xfrm4_input.c */int xfrm4_rcv_encap(struct sk_buff *skb, __u16 encap_type){int err;__be32 spi, seq;struct xfrm_state *xfrm_vec[XFRM_MAX_DEPTH];struct xfrm_state *x;int xfrm_nr = 0;int decaps = 0;// 获取skb中的spi和序列号信息if ((err = xfrm4_parse_spi(skb, skb->nh.iph->protocol, &spi, &seq)) != 0) goto drop;// 进入循环进行解包操作do {struct iphdr *iph = skb->nh.iph;// 循环解包次数太深的话放弃if (xfrm_nr == XFRM_MAX_DEPTH)goto drop;// 根据地址, SPI和协议查找SAx = xfrm_state_lookup((xfrm_address_t *)&iph->daddr, spi, iph->protocol, AF_INET);if (x == NULL)goto drop;// 以下根据SA定义的操作对数据解码spin_lock(&x->lock);if (unlikely(x->km.state != XFRM_STATE_VALID))goto drop_unlock;// 检查由SA指定的封装类型是否和函数指定的封装类型相同if ((x->encap ? x->encap->encap_type : 0) != encap_type)goto drop_unlock;// SA重放窗口检查if (x->props.replay_window && xfrm_replay_check(x, seq))goto drop_unlock;// SA生存期检查if (xfrm_state_check_expire(x))goto drop_unlock;// type可为esp,ah,ipcomp, ipip等, 对输入数据解密if (x->type->input(x, skb))goto drop_unlock;/* only the first xfrm gets the encap type */encap_type = 0;// 更新重放窗口if (x->props.replay_window)xfrm_replay_advance(x, seq);// 包数,字节数统计x->curlft.bytes += skb->len;x->curlft.packets++;spin_unlock(&x->lock);xfrm_vec[xfrm_nr++] = x;// mode可为通道,传输等模式, 对输入数据解封装if (x->mode->input(x, skb))goto drop;// 如果是IPSEC通道模式,将decaps参数置1,否则表示是传输模式if (x->props.mode == XFRM_MODE_TUNNEL) {decaps = 1;break;}// 看内层协议是否还要继续解包, 不需要解时返回1, 需要解时返回0, 错误返回负数// 协议类型可以多层封装的,比如用AH封装ESP, 就得先解完AH再解ESPif ((err = xfrm_parse_spi(skb, skb->nh.iph->protocol, &spi, &seq)) < 0)goto drop;} while (!err);/* Allocate new secpath or COW existing one. */// 为skb包建立新的安全路径(struct sec_path)if (!skb->sp || atomic_read(&skb->sp->refcnt) != 1) {struct sec_path *sp;sp = secpath_dup(skb->sp);if (!sp)goto drop;if (skb->sp)secpath_put(skb->sp);skb->sp = sp;}if (xfrm_nr + skb->sp->len > XFRM_MAX_DEPTH)goto drop;// 将刚才循环解包用到的SA拷贝到安全路径// 因此检查一个数据包是否是普通明文包还是解密后的明文包就看skb->sp参数是否为空 memcpy(skb->sp->xvec + skb->sp->len, xfrm_vec,xfrm_nr * sizeof(xfrm_vec[0]));skb->sp->len += xfrm_nr;nf_reset(skb);if (decaps) {// 通道模式if (!(skb->dev->flags&IFF_LOOPBACK)) {dst_release(skb->dst);skb->dst = NULL;}// 重新进入网卡接收函数netif_rx(skb);return 0;} else {// 传输模式#ifdef CONFIG_NETFILTER// 如果定义NETFILTER, 进入PRE_ROUTING链处理,然后进入路由选择处理// 其实现在已经处于INPUT点, 但解码后需要将该包作为一个新包看待// 可能需要进行目的NAT操作, 这时候可能目的地址就会改变不是到自身// 的了, 因此需要将其相当于是放回PRE_PROUTING点去操作, 重新找路由// 这也说明可以制定针对解码后明文包的NAT规则,在还是加密包的时候不匹配// 但解码后能匹配上__skb_push(skb, skb->data - skb->nh.raw);skb->nh.iph->tot_len = htons(skb->len);ip_send_check(skb->nh.iph);NF_HOOK(PF_INET, NF_IP_PRE_ROUTING, skb, skb->dev, NULL,xfrm4_rcv_encap_finish);return 0;#else// 内核不支持NETFILTER, 该包肯定就是到自身的了// 返回IP协议的负值, 表示重新进行IP层协议的处理// 用解码后的内层协议来处理数据return -skb->nh.iph->protocol;#endif}drop_unlock:spin_unlock(&x->lock);xfrm_state_put(x);drop:while (--xfrm_nr >= 0)xfrm_state_put(xfrm_vec[xfrm_nr]);kfree_skb(skb);return 0;}最后说一下返回负协议值的处理, IP上层协议的handler是在ip_local_deliver_finish()函数中调用的:/* net/ipv4/ip_input.c */static inline int ip_local_deliver_finish(struct sk_buff *skb){int ihl = skb->nh.iph->ihl*4;__skb_pull(skb, ihl);/* Point into the IP datagram, just past the header. */skb->h.raw = skb->data;rcu_read_lock();{/* Note: See raw.c and net/raw.h, RAWV4_HTABLE_SIZE==MAX_INET_PROTOS */ int protocol = skb->nh.iph->protocol;int hash;struct sock *raw_sk;struct net_protocol *ipprot;resubmit:// 协议hash值, IPv4最大支持255种协议hash = protocol & (MAX_INET_PROTOS - 1);raw_sk = sk_head(&raw_v4_htable[hash]);/* If there maybe a raw socket we must check - if not we* don't care less*/if (raw_sk && !raw_v4_input(skb, skb->nh.iph, hash))raw_sk = NULL;// 直接在协议数组中获取协议指针if ((ipprot = rcu_dereference(inet_protos[hash])) != NULL) { int ret;if (!ipprot->no_policy) {if (!xfrm4_policy_check(NULL, XFRM_POLICY_IN, skb)) {kfree_skb(skb);goto out;}nf_reset(skb);}// 调用协议handlerret = ipprot->handler(skb);if (ret < 0) {// 如果返回值为负, 取反后重新跳回resubmit点进行选协议处理 protocol = -ret;goto resubmit;}IP_INC_STATS_BH(IPSTATS_MIB_INDELIVERS);} else {if (!raw_sk) {if (xfrm4_policy_check(NULL, XFRM_POLICY_IN, skb)) {IP_INC_STATS_BH(IPSTATS_MIB_INUNKNOWNPROTOS); icmp_send(skb, ICMP_DEST_UNREACH,ICMP_PROT_UNREACH, 0);}} elseIP_INC_STATS_BH(IPSTATS_MIB_INDELIVERS);kfree_skb(skb);}}out:rcu_read_unlock();return 0;}3. 结论虽然在2.6的native ipsec中没支持虚拟网卡,但在通道模式下也用到了netif_rx函数将解码后的数据包重新接收处理的过程,并没有改变skb包的dev网卡参数,因此如果在该网卡上抓包,就会同时抓到最初的加密包和解码后的明文包;而用freeswan的实现,在普通网卡上抓包抓到的是加密包,由于freeswan在解码后将skb包的dev参数改为了ipsec*,因此是通过在ipsec*网卡上能抓到解密包。

![[全]运维工程师应聘面试题总结](https://img.taocdn.com/s1/m/e3b4b40080eb6294dc886c7f.png)

运维工程师应聘面试题总结一、linux1. linux系统启动流程•第一步:开机自检,加载BIOS•第二步:读取MBR•第三步:Boot Loader grub引导菜单•第四步:加载kernel内核•第五步:init进程依据inittab文件夹来设定运行级别•第六步:init进程执行rc.sysinit•第七步:启动内核模块•第八步:执行不同运行级别的脚本程序•第九步:执行/etc/rc.d/rc.lo2. linux文件类型•- 常规文件,即file• d 目录文件• b block device 即块设备文件,如硬盘;支持以block为单位进行随机访问• c character device 即字符设备文件,如键盘支持以character为单位进行线性访问•l symbolic link 即符号链接文件,又称软链接文件•p pipe 即命名管道文件•s socket 即套接字文件,用于实现两个进程进行通信3. centos6和7怎么将源码安装的程序添加到开机自启动?•通用方法:编辑/etc/rc.d/rc.local文件,在文件末尾添加启动服务命令•centos6:①进入到/etc/rc.d/init.d目录下,②新建一个服务启动脚本,脚本中指定chkconfig参数,③添加执行权限,④执行chkconfig --add 添加服务自启动•centos7:①进入到/usr/lib/systemd/system目录下,②新建自定义服务文件,文件中包含[Unit] [Service] [Install]相关配置,然后添加下执行权限,③执行systemctl enable 服务名称4. 简述lvm,如何给使用lvm的/分区扩容?•功能:可以对磁盘进行动态管理。

动态按需调整大小•概念:①PV - 物理卷:物理卷在逻辑卷管理中处于最底层,它可以是实际物理硬盘上的分区,也可以是整个物理硬盘,也可以是raid设备。

linux命名dig的用法Linux命令dig的用法dig是一个常用的网络工具,用于在Linux系统中进行DNS(Domain Name System)查询。

通过dig命令,我们可以获得特定域名的IP地址、域名服务器、SOA(Start of Authority)记录、MX(Mail eXchanger)记录以及其他有关域名系统的信息。

在本文中,我将一步一步地介绍dig 命令的用法,并通过示例使读者更好地理解。

首先,我们需要明确dig命令的基本语法。

dig命令的一般形式为:dig [选项] [主机名] [查询类型]下面是几个常用的选项:-4:强制使用IPv4地址查询。

-6:强制使用IPv6地址查询。

+t:显示详细的时间信息。

+n:不进行域名反解(反向DNS查询)。

+x:进行DNS反解。

+t类型:指定查询类型,例如,+tNS表示查询域名的NS记录。

现在,让我们来看几个dig命令的示例。

1. 查询特定域名的IP地址:要查询某个域名的IP地址,可以直接在命令行输入dig命令,后面跟着要查询的域名。

例如,要查询baidu的IP地址,可以使用以下命令:dig baidu这样,我们将获得baidu域名的A记录,该记录包含了与之关联的IP 地址。

2. 查询特定域名的MX记录:MX记录指示邮件服务器负责处理特定域名的电子邮件。

要查询特定域名的MX记录,可以使用以下命令:dig baidu MX这将返回baidu域名的MX记录,其中包含了邮件服务器的相关信息。

3. 查询特定域名的NS记录:NS记录指示域名的权威名称服务器。

要查询特定域名的NS记录,可以使用以下命令:dig baidu NS这将返回baidu域名的NS记录,其中包含了该域名的权威名称服务器的相关信息。

4. 查询特定域名的CNAME记录:CNAME记录指向一个域名的规范名称,以提供更灵活的域名映射。

要查询特定域名的CNAME记录,可以使用以下命令:dig CNAME这将返回5. 使用其他选项:dig命令还支持许多其他选项,以更好地满足不同的查询需求。

ipset类型介绍ipset是什么IPset是Linux内核中的⼀个框架,可以由ipset实⽤程序管理。

根据类型的不同,IP集可以以某种⽅式存储IP地址、⽹络、(TCP/UDP)端⼝号、MAC地址、接⼝名或它们的组合,这确保了在与集匹配条⽬时的闪电速度。

ipset能做什么存储多个IP地址或端⼝号,并与iptables的集合⼀次性匹配;根据IP地址或端⼝动态更新iptables规则,⽽不会影响性能;使⽤⼀个iptables规则表⽰复杂的基于IP地址和端⼝的规则集,并受益于IPset的速度ipset类型有哪些1)bitmap:ipThe bitmap:ip set type uses a memory range, where each bit represents one IP address and can store up to 65535 (B-class network) entries. You can store same size network addresses in this kind of sets as well and an IP address will be in the set if the network address it belongs to can be found in the set.意思是:使⽤bitmap这种类型的存储类型存储ip,这些ip存储在内存中,每⼀个位代表了⼀个ip地址,它可以存储65535条记录2)bitmap:ip,macThe bitmap:ip,mac set type uses a memory range, where each 8 bytes represents one IP and a MAC addresses. A bitmap:ip,mac set type can store up to 65535 (B-class network) IP addresses with MAC意思是:使⽤bitmap这种类型的存储类型存储ip和mac地址,这些信息存储在内存中,每8字节代表⼀个ip和mac地址3)bitmap:portThe bitmap:port set type uses a memory range, where each bit represents one TCP/UDP port. A bitmap:port type of set can store up to 65535 ports.意思是:使⽤bitmap这种类型的存储类型存储端⼝,这些端⼝信息存储在内存中,每⼀个位代表⼀个tcp或udp端⼝4)hash:ipThe hash:ip set type uses a hash to store IP addresses where clashing is resolved by storing the clashing elements in an array and, as a last resort, by dynamically growing the hash. Same size network addresses can be stored in an hash:ip type of set as well.意思是:使⽤hash这种类型的存储类型存储ip,通过将冲突元素存储在数组中来解决冲突,最后通过动态增长hash来解决冲突;相同的⼤⼩的⽹络地址也可以存储在hash:ip类型的集合中5)hash:netThe hash:net set type also uses a hash to store CIDR netblocks, which may be of different sizes. The same techique is used to avoid clashes as at the hash:ip set type意思是:使⽤hash这种类型的存储存储CIDR的net,这个地⽅可能会有不同的⼤⼩,使⽤这个技术可以避免和hash:ip集合类型的冲突6)hash:ip,portThe hash:ip,port is similar to hash:ip but you can store IP address and protocol-port pairs in it. TCP, SCTP, UDP, UDPLITE, ICMP and ICMPv6 are supported with port numbers/ICMP(v6) types and other protocol numbers without port information.意思是:使⽤hash这种类型的存储存储ip和端⼝类似于hash:ip,但是你可以存储ip和端⼝对在⾥⾯7)hash:ip,port,ipYou can store IP address, port number, and IP address triples in an hash:ip,port,ip type of set.意思是:你可以存储ip地址、端⼝、ip三元组在集合中8)hash:ip,port,netYou can store IP address, port number and network address triples in this kind of set.意思是:你可以存储ip地址、端⼝、⽹段三元组在集合中9)hash:net,portThe set type supports to store network address and port number pairs.意思是:你可以存储⽹段、端⼝对10)hash:net,ifaceIn this kind of set one can store network address and interface name pairs.意思是:你可以存储⽹段、接⼝对11)list:setIn a list:set kind of set you can store other sets; it is like an ordered union of different sets.在⼀个列表中:集合种类集合你可以存储其他集合;这就像不同集合的有序联合。

linux ip_hash用法

ip_hash是一种在网络中实现负载均衡的技术,它通过将客户端的IP地址与哈希函数结合,将请求分配到不同的服务器上,从而实现均匀的负载分布。

在Linux环境中,ip_hash通常与HAProxy、Nginx等软件结合使用,以提高系统的可伸缩性和可靠性。

一、ip_hash概述

ip_hash是一种基于IP地址的哈希算法,它将客户端的IP地址与一个哈希值相关联。

这个哈希值用于将请求分配到不同的服务器上,以确保请求均匀地分布到不同的服务器上。

通过这种方式,负载可以在多个服务器之间平衡,从而提高系统的可伸缩性和可靠性。

二、ip_hash在Linux环境中的应用

在Linux环境中,ip_hash通常与HAProxy、Nginx等软件结合使用。

这些软件可以配置为使用ip_hash算法来分配请求到不同的服务器上。

下面是一个简单的示例,展示了如何在HAProxy中使用ip_hash:

1.安装HAProxy并启动它。

2.配置HAProxy以使用ip_hash算法。

可以使用以下命令编辑HAProxy的配置文件:

```arduino

nano/etc/haproxy/haproxy.cfg

```

3.在配置文件中添加以下内容:

```perl

listenexample_listen...

modehttp

ip_hash

...

```

上述配置将HAProxy绑定到指定的IP地址和端口上,并使用ip_hash算法来分配请求。

这将确保不同的客户端IP地址请求在不同的服务器上处理。

4.保存并关闭文件。

然后重新加载HAProxy配置文件,以使更改生效:

```bash

sudosystemctlreloadhaproxy

```

一旦HAProxy配置为使用ip_hash,它就会根据客户端的IP地址将请求分配到不同的服务器上。

这意味着对于每个不同的客户端IP地址,HAProxy会将其分配到不同的服务器上,从而实现负载均衡。

除了HAProxy之外,Nginx也可以使用ip_hash来实现负载均衡。

Nginx具有内置的ip_hash模块,可以在配置文件中使用它来将请求分配到不同的服务器上。

三、注意事项

在使用ip_hash时,需要注意以下几点:

1.确保客户端的IP地址是正确的,并且可以正确地发送到HAProxy或Nginx 服务器。

2.确保HAProxy或Nginx服务器正确配置为使用ip_hash算法。

3.在使用ip_hash时,需要考虑网络延迟和数据包丢失等因素对负载均衡的影响。

4.监控系统性能和响应时间,以确保负载均衡的有效性。

综上所述,ip_hash是一种实现负载均衡的技术,可以在Linux环境中与HAProxy、Nginx等软件结合使用。

通过使用ip_hash,可以确保不同客户端的请求在不同的服务器上均匀分布,从而提高系统的可伸缩性和可靠性。

同时,需要注意一些注意事项,以确保ip_hash的正常运行。