wireshark抓取https协议

- 格式:doc

- 大小:364.50 KB

- 文档页数:3

wireshark使用方法Wireshark使用方法。

Wireshark是一款开源的网络协议分析软件,它可以帮助用户捕获和分析网络数据包,用于网络故障排除、网络性能优化以及网络安全监控等方面。

本文将介绍Wireshark的基本使用方法,帮助用户快速上手并熟练运用该软件。

1. 下载和安装Wireshark。

首先,用户需要从Wireshark官方网站上下载最新版本的软件安装包。

安装过程非常简单,只需要按照安装向导一步一步操作即可。

在安装过程中,用户可以选择是否安装WinPcap,这是一个用于网络数据包捕获的库,Wireshark需要依赖它来进行数据包的捕获。

2. 启动Wireshark。

安装完成后,用户可以在桌面或者开始菜单中找到Wireshark 的图标,双击图标即可启动Wireshark软件。

在启动时,系统可能会提示需要管理员权限,用户需要输入管理员密码才能正常启动软件。

3. 开始捕获数据包。

启动Wireshark后,用户会看到一个主界面,界面上方是菜单栏和工具栏,下方是数据包列表和数据包详细信息。

用户可以点击菜单栏中的“捕获”选项,选择需要捕获数据包的网络接口,然后点击“开始”按钮,Wireshark就会开始捕获该网络接口上的数据包。

4. 过滤数据包。

Wireshark捕获到的数据包可能非常庞大,用户可以使用过滤器来筛选出需要关注的数据包。

在过滤栏中输入过滤条件,比如IP 地址、协议类型、端口号等,Wireshark就会只显示符合条件的数据包,方便用户进行分析。

5. 分析数据包。

捕获到数据包后,用户可以点击某个数据包,Wireshark会在下方显示该数据包的详细信息,包括数据包的源地址、目的地址、协议类型、数据长度等。

用户可以根据这些信息进行网络故障排查或者网络性能分析。

6. 保存和导出数据包。

在分析完数据包后,用户可以将捕获到的数据包保存下来,以便日后分析或者分享。

用户可以点击菜单栏中的“文件”选项,选择“保存”或者“导出”选项,Wireshark会将数据包保存成pcap格式,用户可以随时打开Wireshark软件进行再次分析。

【Wireshark抓包工具的工作原理、特点和应用场合】一、Wireshark抓包工具的工作原理1. 数据包捕获:Wireshark通过网络接口捕获网络上的数据包,可以实时监控数据流量,并将其转化成可读的数据格式。

2. 数据包分析:Wireshark可以对捕获的数据包进行解析和分析,包括源位置区域、目的位置区域、协议类型等信息,方便用户理解和判断网络通信情况。

3. 数据包展示:Wireshark提供了直观的图形化界面,将捕获的数据包以列表和流的形式展示,方便用户观察和分析。

二、Wireshark抓包工具的特点1. 多协议支持:Wireshark支持多种网络协议的捕获和解析,如TCP、UDP、IP、HTTP等,可以满足复杂网络环境下的需求。

2. 灵活性:Wireshark可以根据用户需求进行过滤和搜索,筛选出特定的数据包进行分析,有利于快速定位网络问题。

3. 开源免费:Wireshark是一款开源软件,用户可以免费获取和使用,而且有强大的社区支持,可以及时获得更新和技术支持。

4. 跨评台性:Wireshark支持多种操作系统,包括Windows、Linux、macOS等,方便用户在不同评台上使用和部署。

三、Wireshark抓包工具的应用场合1. 网络故障排查:Wireshark可以帮助网络管理员分析网络故障原因,包括丢包、延迟、网络拥堵等问题,并提供有效的解决方案。

2. 安全监测:Wireshark可以监控网络通信情况,检测潜在的网络攻击,帮助用户保护网络安全。

3. 网络性能优化:Wireshark可以分析网络通信情况,帮助用户优化网络性能,提高数据传输效率。

4. 教学和研究:Wireshark可以作为教学和研究工具,帮助用户深入理解网络通信原理和技术,提高网络技术水平。

四、个人观点和理解Wireshark作为一款强大的网络抓包工具,具有丰富的功能和灵活的应用方式,可以帮助用户解决各种网络问题,提高网络管理效率和安全性。

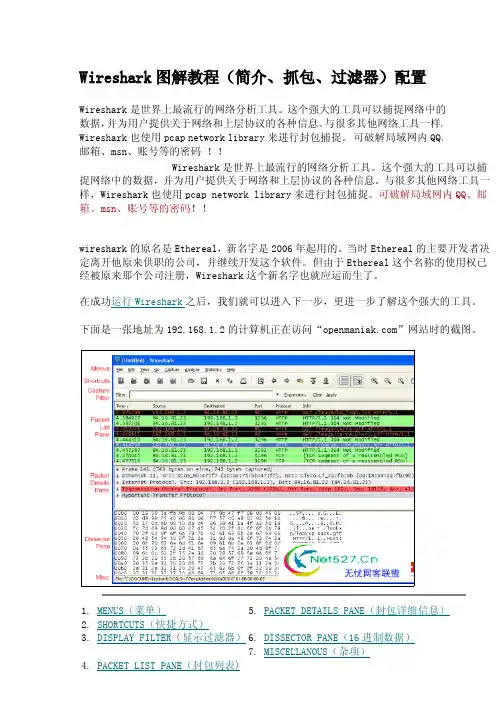

Wireshark图解教程(简介、抓包、过滤器)配置Wireshark是世界上最流行的网络分析工具。

这个强大的工具可以捕捉网络中的数据,并为用户提供关于网络和上层协议的各种信息。

与很多其他网络工具一样,Wireshark也使用pcap network library来进行封包捕捉。

可破解局域网内QQ、邮箱、msn、账号等的密码!!Wireshark是世界上最流行的网络分析工具。

这个强大的工具可以捕捉网络中的数据,并为用户提供关于网络和上层协议的各种信息。

与很多其他网络工具一样,Wireshark也使用pcap network library来进行封包捕捉。

可破解局域网内QQ、邮箱、msn、账号等的密码!!wireshark的原名是Ethereal,新名字是2006年起用的。

当时Ethereal的主要开发者决定离开他原来供职的公司,并继续开发这个软件。

但由于Ethereal这个名称的使用权已经被原来那个公司注册,Wireshark这个新名字也就应运而生了。

在成功运行Wireshark之后,我们就可以进入下一步,更进一步了解这个强大的工具。

下面是一张地址为192.168.1.2的计算机正在访问“”网站时的截图。

1.MENUS(菜单)2.SHORTCUTS(快捷方式)3.DISPLAY FILTER(显示过滤器)4.PACKET LIST PANE(封包列表)5.PACKET DETAILS PANE(封包详细信息)6.DISSECTOR PANE(16进制数据)7.MISCELLANOUS(杂项)1.MENUS(菜单)程序上方的8个菜单项用于对Wireshark进行配置:-"File"(文件)-"Edit"(编辑)-"View"(查看)-"Go"(转到)-"Capture"(捕获)-"Analyze"(分析)-"Statistics"(统计)-"Help"(帮助)打开或保存捕获的信息。

安徽农业大学计算机网络原理课程设计报告题目wireshark抓包分析了解相关协议工作原理姓名学号院系信息与计算机学院专业计算机科学与技术中国·合肥二零一一年12月Wireshark抓包分析了解相关协议工作原理学生:康谦班级:09计算机2班学号:09168168 指导教师:饶元(安徽农业大学信息与计算机学院合肥)摘要:本文首先ping同一网段和ping不同网段间的IP地址,通过分析用wireshark抓到的包,了解ARP地址应用于解析同一局域网内IP地址到硬件地址的映射。

然后考虑访问抓到的包与访问抓到的包之间的区别,分析了访问二者网络之间的不同。

关键字:ping 同一网段不同网段 wireshark 协议域名服务器正文:一、ping隔壁计算机与ping 抓到的包有何不同,为什么?(1)、ping隔壁计算机ARP包:ping包:(2)ing ARP包:Ping包:(3)考虑如何过滤两种ping过程所交互的arp包、ping包;分析抓到的包有何不同。

答:ARP地址是解决同一局域网上的主机或路由器的IP地址和硬件地址的映射问题,如果要找的主机和源主机不在同一个局域网上,就会解析出网关的硬件地址。

二、访问,抓取收发到的数据包,分析整个访问过程。

(1)、访问ARP(网络层):ARP用于解析IP地址与硬件地址的映射,本例中请求的是默认网关的硬件地址。

源主机进程在本局域网上广播发送一个ARP请求分组,询问IP地址为192.168.0.10的硬件地址,IP地址为192.168.0.100所在的主机见到自己的IP 地址,于是发送写有自己硬件地址的ARP响应分组。

并将源主机的IP地址与硬件地址的映射写入自己ARP高速缓存中。

DNS(应用层):DNS用于将域名解析为IP地址,首先源主机发送请求报文询问 的IP地址,DNS服务器210.45.176.18给出的IP地址为210.45.176.3TCP(运输层):TCP协议是面向连接的协议,运输连接用来传送TCP报文,运输连接有三个阶段,即连接建立、数据传送和连接释放。

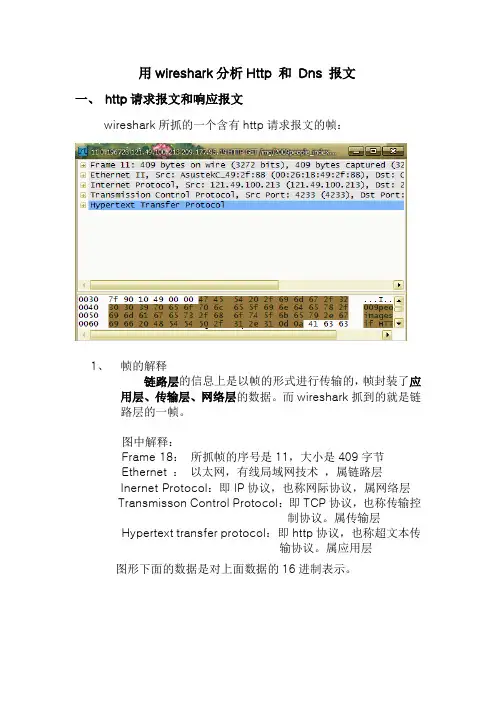

用wireshark分析Http 和Dns 报文一、http请求报文和响应报文wireshark所抓的一个含有http请求报文的帧:1、帧的解释链路层的信息上是以帧的形式进行传输的,帧封装了应用层、传输层、网络层的数据。

而wireshark抓到的就是链路层的一帧。

图中解释:Frame 18:所抓帧的序号是11,大小是409字节Ethernet :以太网,有线局域网技术,属链路层Inernet Protocol:即IP协议,也称网际协议,属网络层Transmisson Control Protocol:即TCP协议,也称传输控制协议。

属传输层Hypertext transfer protocol:即http协议,也称超文本传输协议。

属应用层图形下面的数据是对上面数据的16进制表示。

2、分析上图中的http请求报文报文分析:请求行:GET /img/2009people_index/images/hot_key.gif HTTP/1.1 方法字段/ URL字段/http协议的版本我们发现,报文里有对请求行字段的相关解释。

该报文请求的是一个对象,该对象是图像。

首部行:Accept: */*Referer: /这是网站网址Accept-Language: zh-cn 语言中文Accept-Encoding: gzip, deflate 可接受编码,文件格式User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; CIBA; .NET CLR 2.0.50727; .NET CLR 1.1.4322; .NET CLR 3.0.04506.30; 360SE)用户代理,浏览器的类型是Netscape浏览器;括号内是相关解释Host: 目标所在的主机Connection: Keep-Alive 激活连接在抓包分析的过程中还发现了另外一些http请求报文中所特有的首部字段名,比如下面http请求报文中橙黄色首部字段名:Accept: */*Referer: /thread-345413-1-1.html这是html文件网址Accept-Language: zh-cn 语言中文Accept-Encoding: gzip, deflate 可接受编码,文件格式If-Modified-Since: Sat, 13 Mar 2010 06:59:06 GMT 内容是否被修改:最后一次修改时间If-None-Match: "9a4041-197-2f11e280" 关于资源的任何属性(ET ags值)在ETags的值中可以体现,是否改变User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; CIBA; .NET CLR 2.0.50727; .NET CLR 1.1.4322; .NET CLR 3.0.04506.30; 360SE)用户代理,浏览器的类型是Netscape浏览器;括号内是相关解释Host: 目标所在的主机Connection: Keep-Alive 激活连接Cookie: cdb_sid=0Ocz4H; cdb_oldtopics=D345413D; cdb_visitedfid=17; __gads=ID=7ab350574834b14b:T=1287731680:S=ALNI_Mam5QHAAK2cJdDTRuSxY 24VDbjc1Acookie,允许站点跟踪用户,coolie ID是7ab350574834b14b3、分析http的响应报文,针对上面请求报文的响应报文如下:wireshark对于2中http请求报文的响应报文:展开http响应报文:报文分析:状态行:HTTP/1.0 200 OK首部行:Content-Length: 159 内容长度Accept-Ranges: bytes 接受范围Server: nginx 服务器X-Cache: MISS from 经过了缓存服务器Via::80(squid/2.6.STABLE14-20070808) 路由响应信息Date: Fri, 22 Oct 2010 12:09:42 GMT 响应信息创建的时间Content-Type: image/gif 内容类型图像Expires: Fri, 22 Oct 2010 12:10:19 GMT 设置内容过期时间Last-Modified: Fri, 11 Jun 2010 00:50:48 GMT 内容最后一次修改时间Powered-By-ChinaCache:PENDING from CNC-BJ-D-3BA ChinaCache的是一家领先的内容分发网络(CDN)在中国的服务提供商。

websocket wireshark解析WebSocket 是一种基于 TCP 的全双工通信协议,它在单个 TCP 连接上进行全双工通信,允许服务器主动向客户端推送数据。

Wireshark 是一款开源的网络协议分析器,可以用来捕获和分析网络数据包,包括 WebSocket 通信的数据包。

使用 Wireshark 对 WebSocket 通信进行解析,可以帮助我们深入了解 WebSocket 协议的工作原理和通信过程。

下面是一些关于如何使用 Wireshark 解析 WebSocket 通信的详细步骤和注意事项:启动 Wireshark 并开始捕获数据包:在 Wireshark 中选择正确的网络接口,并开始捕获数据包。

确保在捕获数据包之前已经建立了 WebSocket 连接。

过滤 WebSocket 数据包:在 Wireshark 的过滤器栏中输入 "websocket",以过滤出所有的 WebSocket 数据包。

这样可以帮助我们更快速地找到和分析 WebSocket 通信的数据包。

分析 WebSocket 握手协议:WebSocket 的握手协议是基于 HTTP 协议的,因此在Wireshark 中可以看到 WebSocket 握手的数据包。

分析这些数据包可以帮助我们了解WebSocket 连接的建立过程,包括协议版本、子协议选择等信息。

分析 WebSocket 数据帧:WebSocket 通信的数据是以帧(frame)为单位进行传输的。

在 Wireshark 中可以看到每个 WebSocket 数据帧的详细信息,包括帧类型(如文本帧、二进制帧等)、数据载荷、掩码等。

通过分析这些数据帧,我们可以了解 WebSocket 通信的数据内容和格式。

需要注意的是,WebSocket 通信是加密的,因此在分析 WebSocket 数据包时可能需要使用解密工具或密钥来解密数据包。

此外,由于 WebSocket 通信是基于 TCP 协议的,因此在分析数据包时还需要考虑 TCP 协议的相关知识和技巧。

wireshark抓包实验报告Wireshark抓包实验报告1. 实验简介本次实验旨在通过使用Wireshark软件进行网络抓包,深入了解网络通信过程中的数据传输和协议交互。

通过分析抓包数据,我们可以了解网络流量的组成、协议的运作方式以及网络安全的相关问题。

2. 实验准备在进行实验之前,我们需要准备一台运行Wireshark软件的计算机,并连接到一个网络环境中。

Wireshark是一款开源的网络协议分析工具,可以在各种操作系统上运行。

安装并配置好Wireshark后,我们就可以开始进行抓包实验了。

3. 实验步骤3.1 启动Wireshark打开Wireshark软件,选择需要抓包的网络接口。

Wireshark会监听该接口上的所有网络流量,并将其显示在界面上。

3.2 开始抓包点击“开始”按钮,Wireshark开始抓取网络数据包。

此时,我们可以看到界面上实时显示的数据包信息,包括源地址、目标地址、协议类型等。

3.3 过滤抓包数据由于网络流量非常庞大,我们可以使用过滤器来筛选出我们感兴趣的数据包。

Wireshark提供了丰富的过滤器选项,可以根据协议、源地址、目标地址等条件进行过滤。

3.4 分析抓包数据选中某个数据包后,Wireshark会显示其详细信息,包括协议分层、数据字段等。

通过分析这些信息,我们可以了解数据包的结构和内容,进一步了解网络通信的细节。

4. 实验结果与讨论在实验过程中,我们抓取了一段时间内的网络流量,并进行了分析。

通过对抓包数据的观察和解读,我们得出了以下几点结果和讨论:4.1 协议分层在抓包数据中,我们可以清晰地看到各种协议的分层结构。

从物理层到应用层,每个协议都承担着不同的功能和责任。

通过分析协议分层,我们可以了解协议之间的关系,以及它们在网络通信中的作用。

4.2 数据传输过程通过分析抓包数据,我们可以追踪数据在网络中的传输过程。

我们可以看到数据包从源地址发送到目标地址的路径,了解中间经过的路由器和交换机等设备。

Wireshark是一种流行的网络分析工具,它可以捕获和分析网络数据包。

Wireshark抓包的格式是非常重要的,它决定了我们如何解析和分析捕获到的数据包。

本文将介绍Wireshark抓包的格式,包括常见的文件类型和数据结构,并探讨如何有效地利用这些格式进行网络分析和故障排查。

一、Wireshark抓包的文件格式Wireshark可以将捕获到的数据包保存为不同的文件格式,其中常见的包括pcap、pcapng、cap、etl等。

不同的文件格式具有不同的特点和用途,下面我们将逐一介绍它们。

1. pcap格式pcap(Packet Capture)是Wireshark最常用的文件格式,它可以保存捕获到的网络数据包以及相关的信息,如时间戳、数据长度、数据内容等。

pcap格式的文件通常使用libpcap或WinPcap库进行读取和分析,它可以跨评台使用,并且被许多网络工具和应用程序所支持。

2. pcapng格式pcapng(Packet Capture Next Generation)是Wireshark的一种新文件格式,它在pcap的基础上进行了扩展和改进,支持更多的元数据和信息字段。

pcapng格式的文件通常包含多个数据块(Block),每个数据块都可以保存不同类型的数据,如捕获配置信息、数据包数据、接口信息等。

pcapng格式的文件在Wireshark 1.8及以上版本中得到支持,在一些特定场景下具有更好的灵活性和可扩展性。

3. cap格式cap格式是一种比较老旧的文件格式,它通常用于微软网络监控工具或特定的硬件设备。

cap格式的文件结构较为简单,通常包含数据包的原始内容和一些简单的元数据信息,不支持一些高级的特性和功能。

4. etl格式etl(Event Trace Log)格式是一种Windows事件跟踪日志文件格式,它通常用于收集系统和应用程序的事件信息。

在一些特定情况下,我们也可以使用Wireshark来解析和分析etl格式的数据包,不过需要借助一些额外的工具和插件。

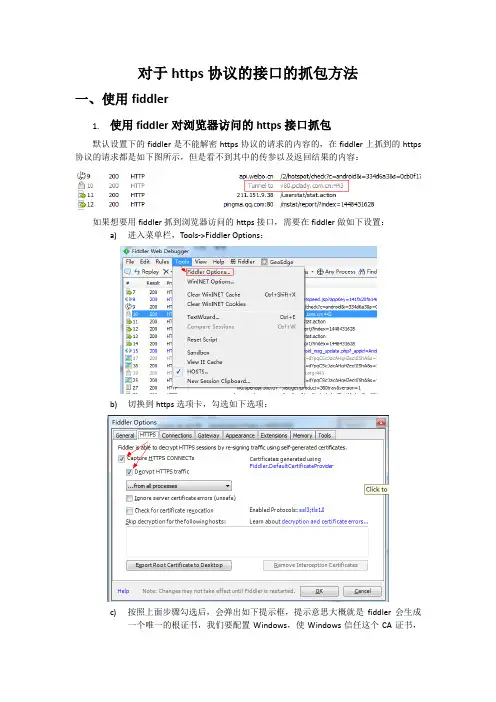

对于https协议的接口的抓包方法一、使用fiddler1.使用fiddler对浏览器访问的https接口抓包默认设置下的fiddler是不能解密https协议的请求的内容的,在fiddler上抓到的https 协议的请求都是如下图所示,但是看不到其中的传参以及返回结果的内容:如果想要用fiddler抓到浏览器访问的https接口,需要在fiddler做如下设置:a)进入菜单栏,Tools->Fiddler Options:b)切换到https选项卡,勾选如下选项:c)按照上面步骤勾选后,会弹出如下提示框,提示意思大概就是fiddler会生成一个唯一的根证书,我们要配置Windows,使Windows信任这个CA证书,所以点击Yes即可:d)点击Yes之后,Windows会马上弹出下面的弹窗,我们点击“是”,就能将DO_NOT_TRUST_FiddlerRoot这个由fiddler生成的CA证书导入到浏览器,也就完成了上面C步骤所述的配置Windows,使Windows信任这个CA证书的步骤:完成了上面的配置后,即可以在浏览器发起一个https协议的请求:此时可以在fiddler抓到这个请求,并能看到传参内容和返回的内容返回的内容:2.使用fiddler对app访问的https接口抓包首先要先在fiddler进行设置,步骤与上面的一样,但是不用导入证书到浏览器,这里不再赘述。

Android:要使用fiddler抓到app发出的https请求,需要在app端安装fiddler生成的CA证书,在Android的app端安装fiddler生成的CA证书步骤如下:a)设置手机代理服务器,代理到自己的电脑:b)使用手机内置浏览器访问代理服务器地址:c)点击这里:d)此时会弹出安装证书的提示,要先命名证书:-->e)点击确定后,系统还会提示要求设置屏幕锁屏密码,以策安全,按照系统提示一步一步做就行。

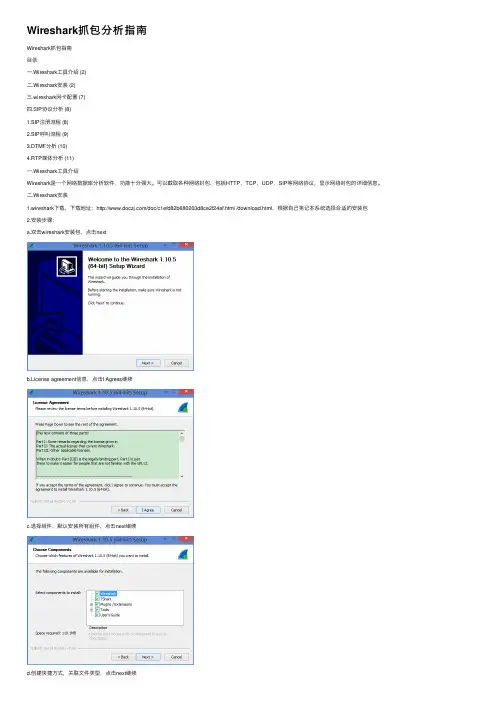

Wireshark抓包分析指南Wireshark抓包指南⽬录⼀.Wireshark⼯具介绍 (2)⼆.Wireshark安装 (2)三.wireshark⽹卡配置 (7)四.SIP协议分析 (8)1.SIP注册流程 (8)2.SIP呼叫流程 (9)3.DTMF分析 (10)4.RTP媒体分析 (11)⼀.Wireshark⼯具介绍Wireshark是⼀个⽹络数据库分析软件,功能⼗分强⼤。

可以截取各种⽹络封包,包括HTTP,TCP,UDP,SIP等⽹络协议,显⽰⽹络封包的详细信息。

⼆.Wireshark安装1.wireshark下载,下载地址:/doc/c1efd82b680203d8ce2f24af.html /download.html,根据⾃⼰笔记本系统选择合适的安装包2.安装步骤:a.双击wireshark安装包,点击nextb.License agreement信息,点击I Agress继续c.选择组件,默认安装所有组件,点击next继续d.创建快捷⽅式,关联⽂件类型,点击next继续e.选择wireshark的安装路径,点击next继续d.选择安装WinPcap,该插件⽤于监听⽹络的数据库,点击Install安装:e.Wincap 4.1.3安装,点击next继续:d.点击I Agree继续:e.选择Automatically start the WinPcap driver at boot time,点击Install 安装:f.点击finish启动wireshark。

三.wireshark⽹卡配置点击菜单“Capture”>”Interface”,选择所需要抓去信息的⽹卡:如果要抓取IAD的数据包,笔记本有线⽹卡和IAD的⽹卡都连接在HUB上,在笔记本上抓取有线⽹卡的数据包即可抓到IAD的所有的数据库包。

四.SIP协议分析1.SIP注册流程通过sip关键字来过滤sip包2.SIP呼叫流程可根据sip包头的Call-ID字段可以完整过滤出⼀个呼叫的流程:3.DTMF分析DTMF⽅式可分为三种:SIP Info、RFC2833和Tone。

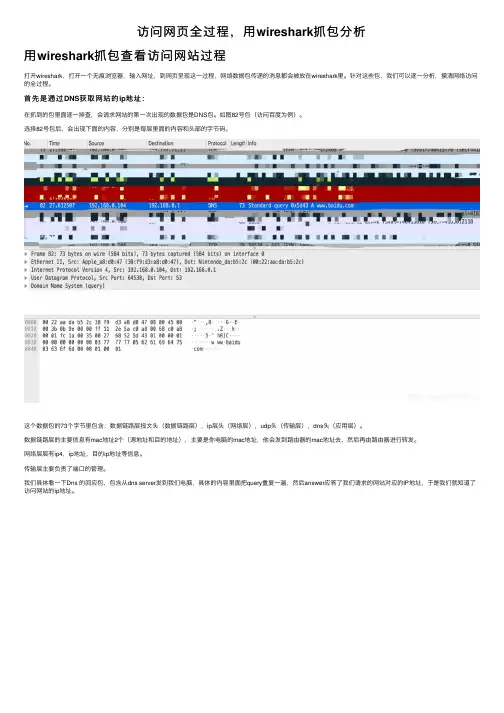

访问⽹页全过程,⽤wireshark抓包分析⽤wireshark抓包查看访问⽹站过程打开wireshark,打开⼀个⽆痕浏览器,输⼊⽹址,到⽹页呈现这⼀过程,⽹络数据包传递的消息都会被放在wireshark⾥。

针对这些包,我们可以逐⼀分析,摸清⽹络访问的全过程。

⾸先是通过DNS获取⽹站的ip地址:在抓到的包⾥⾯逐⼀排查,会请求⽹站的第⼀次出现的数据包是DNS包。

如图82号包(访问百度为例)。

选择82号包后,会出现下⾯的内容,分别是每层⾥⾯的内容和头部的字节码。

这个数据包的73个字节⾥包含:数据链路层报⽂头(数据链路层),ip层头(⽹络层),udp头(传输层),dns头(应⽤层)。

数据链路层的主要信息有mac地址2个(源地址和⽬的地址),主要是你电脑的mac地址,他会发到路由器的mac地址去,然后再由路由器进⾏转发。

⽹络层层有ip4,ip地址,⽬的ip地址等信息。

传输层主要负责了端⼝的管理。

我们具体看⼀下Dns 的回应包,包含从dns server发到我们电脑,具体的内容⾥⾯把query重复⼀遍,然后answer应答了我们请求的⽹站对应的IP地址,于是我们就知道了访问⽹站的ip地址。

接着我们过滤⼀下IP地址,下⼀个包就是TCP开始三次握⼿的包了。

打开看下⾯各层的信息数据链路层依然是发给路由器:⽹络层是发给百度的ip,传输层把端⼝对应了起来具体看tcp层:第⼀个请求包内容:百度回应的包:第三次确认包也是类似:到这就完成了三次握⼿,就可以开始通信了。

http协议就开始互相发送数据包。

最后的四次挥⼿也是⼀样的,可能会存在长连接的情况,要等⼀段时间服务器才会主动断开连接,翻到最下⾯应该就能看到了。

wireshark教程Wireshark教程Wireshark是一个开源的网络协议分析工具,它能够在网络中捕获数据包,并通过分析这些数据包来帮助用户了解和解决网络问题。

本文将介绍Wireshark的基本功能和使用方法,以及一些常见的应用场景。

一、Wireshark的安装首先,您需要从Wireshark官方网站(https:///)下载并安装Wireshark。

Wireshark可用于Windows、Mac和Linux操作系统。

安装完成后,您可以启动Wireshark并开始使用。

二、Wireshark的界面Wireshark的界面相对复杂,但通过了解每个区域的功能,您将能够更好地利用它。

以下是Wireshark界面的主要组成部分:1. 菜单栏:包含Wireshark的各种功能选项,例如打开文件、保存捕获的数据包等。

2. 捕获面板:用于选择要捕获的网络接口和开始/停止捕获。

3. 数据包列表:显示捕获到的数据包的详细信息,例如源IP地址、目标IP地址、协议类型等。

4. 数据包细节:显示选定数据包的详细信息,例如每个协议层的字段和值。

5. 过滤器:用于过滤数据包,以便只显示用户感兴趣的数据包。

6. 统计面板:提供网络流量统计、协议分布等信息。

7. 此外,Wireshark还提供了很多其他的工具和功能,例如实时图表、包含过滤器的自动化任务等。

三、捕获数据包使用Wireshark捕获数据包是解决网络问题和分析网络流量的首要步骤。

要捕获数据包,您可以按照以下步骤操作:1. 在捕获面板选择要监控的网络接口。

如果不确定应该选择哪个接口,可以选择“任何”。

2. 点击“开始”按钮开始捕获数据包。

3. Wireshark将立即开始捕获数据包并显示在数据包列表中。

四、分析数据包一旦您捕获到足够的数据包,您可以开始分析这些数据包以获取有用的信息。

以下是一些常见的数据包分析方法:1. 查看每个数据包的详细信息:通过双击数据包列表中的特定数据包,您可以查看分析该数据包的详细信息。

wireshare 筛选协议Wireshark是一款流行的网络协议分析工具,它可以帮助用户对网络流量进行监控、过滤、解析和分析。

使用Wireshark筛选协议是进行网络协议分析的重要部分之一。

在本文中,我们将向您介绍如何使用Wireshark筛选协议。

第一步,启动Wireshark首先,在计算机上安装Wireshark软件。

一旦安装完毕,启动软件。

然后在主窗口中,选择要监听的网络接口(如无线网络或以太网)。

第二步,捕获网络流量在Wireshark中,要捕获网络流量,只需单击“Start”按钮即可。

此时软件将开始捕获所有数据包,包括您的计算机发送和接收的所有数据包。

此时Wireshark会显示所有流量的各项参数。

第三步,筛选协议现在,您可以开始利用Wireshark筛选协议。

您可以按以下步骤进行筛选:1. 选择想要观察的协议,例如HTTP或TCP。

2. 单击“Filter”菜单项或使用快捷键“Ctrl + Shift + F”。

3. 在Wireshark过滤器框中输入您想要过滤的协议名称。

4. 单击“Apply”按钮,Wireshark将只显示符合您筛选条件的数据包。

例如,如果您只想查看HTTP请求和响应,可以输入“http”作为过滤条件,然后单击“Apply”按钮。

之后,Wireshark将只显示HTTP请求和响应。

同样,您可以使用Wireshark筛选协议来搜索特定的网络包。

如果您知道特定的网络包的IP,端口或其他信息,可以输入这些信息来过滤数据包。

总结本文已向您介绍如何使用Wireshark筛选协议。

Wireshark可以帮助用户真正理解网络流量,找出网络问题的根本原因,从而进行有效的网络管理和安全控制。

掌握了这项技能,您可以更好地分析和优化自己的网络性能。

WireShark如何破解SSL加密网络数据包一般来说,我们用WireShark来抓取包进行分析是没有多大问题的,但碰到的是用SSL/TLS等加密手段加密过的网络数据的时候,往往我们只能束手无策。

请看下面小编整理的解决方法!WireShark破解SSL加密网络数据包的方法相信能访问到这篇文章的同行基本上都会用过流行的网络抓包工具WireShark,用它来抓取相应的网络数据包来进行问题分析或者其他你懂的之类的事情。

一般来说,我们用WireShark来抓取包进行分析是没有多大问题的。

但这里有个问题是,如果你碰到的是用SSL/TLS等加密手段加密过的网络数据的时候,往往我们只能束手无策。

在过去的话,如果我们拥有的该传输会话的私钥的话我们还是可以将它提供给WireShark来让其对这些加密数据包进行解密的,但这已经是想当年还用RSA进行网络数据加密的年代的事情了。

当今大家都已经逐渐拥抱前向加密技术PFS 的时代了,所以该方法就不再适用了。

因为前向加密技术的目的就是让每个数据交互都使用的是不同的私钥,所以你像以前RSA时代一样想只用一个私钥就能把整个session会话的网络数据包都破解出来的话是不可能的了。

所以这将是一个挺恼火的事情。

大家先别火起,这里我来告诉你另外一个简单的方法来解决这个问题!其实Firefox和Chrome浏览器都支持用日记文件的方式记录下用来加密TLS数据包对称会话秘钥的。

这样你就可以在WireShark中指定该文件来快速完成你的破解目的了。

请继续往下看具体的步骤。

首先你需要配置一个环境变量。

3.1 在Windows下的配置:怎么去到环境变量配置页面相信不需要我多说了,毕竟国内还是Windows的天下。

在上图的位置增加一个新的叫做“SSLKEYLOGFILE”的环境变量并指定其路径到你想要保存你的会话私钥的地方。

3.2 在Linux或者MAC OS X上的配置:$ export SSLKEYLOGFILE=~/path/to/sslkeylog.log当然,如果你想在你的系统每次启动的时候都指定该日记路径的话,你可以在你的Linux下执行下面的动作:~/.bashrc或者在你的MAC OS X上执行以下命令:~/.MacOSX/environment这样我们下次启动Firefox或者Chrome的开发者模式的时候,TLS秘钥就会自动写入到该指定文件下面了。

wireshark文件提取方法(原创实用版3篇)《wireshark文件提取方法》篇1Wireshark 是一款网络封包分析工具,可以抓取网络流量并分析其中的数据包。

如果想从Wireshark 抓取的流量包中提取文件,可以采用以下几种方法:1. 使用Wireshark 自带的文件提取工具:Wireshark 提供了一个名为“Follow TCP Stream”的功能,可以用来提取TCP 流量包中的文件。

在Wireshark 中选择要提取的TCP 流量包,然后选择“Follow TCP Stream”选项,Wireshark 会自动解析出文件并保存到本地。

2. 使用第三方工具提取文件:除了Wireshark 自带的文件提取工具外,还有很多第三方工具可以用来提取流量包中的文件,比如tshark、tcpdump、nagios 等。

这些工具通常提供了更多的文件提取选项和过滤器,可以更方便地提取出需要的文件。

3. 手动解析流量包:如果需要提取的文件不在TCP 流量包中,或者需要进行更复杂的文件提取操作,就需要手动解析流量包。

手动解析需要一定的技术知识和经验,需要了解网络协议、数据结构等内容。

通常可以使用Python、Java 等编程语言来实现手动解析。

《wireshark文件提取方法》篇2Wireshark 是一款网络封包分析工具,可以抓取网络流量并分析其中的数据包。

如果想从Wireshark 抓取的流量包中提取文件,可以采用以下几种方法:1. 使用Wireshark 自带的文件提取工具:Wireshark 提供了一个名为“Follow TCP Stream”的工具,可以帮助用户提取流量包中的文件。

具体操作步骤是在Wireshark 中选择要提取文件的流量包,然后选择“Follow TCP Stream”工具,并设置好相关参数,即可开始提取文件。

2. 使用第三方文件提取工具:除了Wireshark 自带的工具外,还有很多第三方的文件提取工具可以使用。

wireshark如何抓取⼿机端的包1.win7上添加端⼝转发E:\tmp>netsh interface portproxy add v4tov4 listenaddress=10.0.70.56 listenport=8090 connectaddress=10.0.200.166 connectport=809010.0.70.56为本机ip,10.0.200.166为server ip2.移动端测试的时候请求的server ip地址填本机ip地址3.在本地pc上打开wireshark抓包就可以了-----haproxy主要⽤于负载,如果只是负载⼀个,那就成为端⼝映射了,但是毕竟是linux下⾯的程序。

-----windows下也有⼀个⼩⼯具:portforward.exe,图形界⾯容易操作,个⼈平常使⽤可以,但是也没有办法实现与程序交互。

经过在⽹上搜索,发现windows系统,包括xp 2003,2008等,netsh⼯具都⾃带portproxy功能。

⽬前只⽀持tcp协议的端⼝转发,前提需要作为portproxy的主机需要安装IPV6,安装可以不启⽤IPV6。

A.配置⽅法假定需要通过192.168.1.8的14941端⼝连接192.168.1.118的1494端⼝,则需要在192.168.1.8主机的命令⾏输⼊如下语句---如果已经安装IPV6,该条语可以不需要netsh interface ipv6 install---可不⽤指定本地监听地址,这样可以通过操作系统提供浮动地址来实现,如果操作系统开启了主机防⽕墙,需要放⾏TCP 14941的⼊站连接netsh interface portproxy add v4tov4 listenaddress=192.168.1.8 listenport=14941 connectaddress=192.168.1.118 connectport=1494 netsh interface portproxy add v4tov4 listenport=14941 connectaddress=192.168.1.118 connectport=1494---取消上⾯配置的端⼝转发,可以⽤如下语句:netsh interface portproxy delete v4tov4 listenaddress=192.168.1.8 listenport=33891---如果想查看已经配置了哪些端⼝转发,可以⽤如下语句:netsh interface portproxy show v4tov4B.优点可以随时根据需要添加或删除端⼝转发条⽬,并且重启操作系统仍能⾃动保存之前的配置并⾃动启⽤,不像HAproxy修改完配置⽂件还需重启HAproxy。

Wireshark抓取⽹站⽤户名密码Wireshark抓取⽹站⽤户名和密码下⾯通过⼀个简单的⽰例讲解Wireshark抓包的基本⽤法,运⾏软件如下图所⽰。

第⼆步:打开wireshark软件,选择⽹卡后,启动软件抓包功能。

(也可以在设置选项)第三步:启动Wireshark软件,显⽰如下图所⽰。

第四步:打开⽬标⽹站并刷新,输⼊⽤户名和密码登录。

第五步:登录成功之后停⽌抓包,并使⽤下⾯的过滤器获取HTTP协议且与该IP地址相关的信息。

http and ip.addr==124.114.152.116第六步:通过分析HTML登录⽅式,发现它是POST⽅式(很常见,GET⽅式的链接有参数),下⾯这两个是登录页⾯。

第七步:点击该POST且包含login的登录页⾯,点击最后⼀⾏“HTML Form URL Encoded:application/x-www-form-urlencoded”,获取如下图所⽰的⽤户名和密码。

如果密码被MD5加密,可以寻找在线⽹站进⾏解密。

Form item: “username” = “yangxiuzhang”Form item: “password” = "xxxxxxxx"讲到这⾥,我们通过Wireshark成功获取了⾃⼰登录账号和密码。

同样,可以尝试抓取其他⼩伙伴的账号和密码,因为你们在同⼀个wifi下。

通过获取⽬标⽹站的IP地址,就能截取数据包实现该功能。

所以,⼤家在外尽量不要使⽤开放的wifi。

第⼋步:如果不设置HTTP协议,可以显⽰所有写⼀下的数据包,如下图所⽰。

第九步:最后补充其他的过滤器,⽐如获取表单提交的POST请求(GET请求URL有参数),我们可以使⽤下⾯代码获取。

http.request.method==POST过滤表达式的规则:第⼗步:过滤规则是可以组合的,如下图所⽰。

http.request.method==“POST” and http and ip.addr==124.114.152.116总结Wireshark和⽹络协议息息相关,涉及协议:HTTP、FTP、Telnet、⽹络协议TCP/IP协议栈、路由协议(RIP/EIGRP/OSPF/ISIS/BGP)、交换协议(TRUNK/VTP/STP/HSRP),如下图所⽰,后⾯的⽂章将结合抓包原理进⾏更详细讲解。

wireshark抓取https协议

作者:张春醒

确认wireshark版本:

我使用的wireshark版本是2.4.3,低版本wireshark对https支持有限。

第一种方法(keylogfile法):

1. 设置windows环境变量,添加SSLKEYLOGFILE=E:\sslkeylog.log

2. wireshark首选项,ssl协议,最后的log filename选择E:\sslkeylog.log

3. 开启wireshark抓包后,使用浏览器访问https网站。

观察到已经有明文http包了。追踪流->ssl流,可以查看完整http信息

第二种方法(服务器私钥法):

1. 把服务器私钥拷贝到windows机器

两种形式:

a)p12格式的文件,例如:test.keystore.p12 + 密码

b)无密码的pem文件,例如:test.clear.pem

生成方法参见《转换keystore证书到PEM格式文件.doc》

2. 给wireshark设置服务器私钥

wireshark首选项-> ssl ->RSA Key List

或者

3. 打开第一种方法抓取的https包,也同样能看到http数据了。