数字图像反取证

- 格式:ppt

- 大小:5.56 MB

- 文档页数:43

数字图像篡改被动取证技术研究数字图像篡改被动取证技术研究摘要:随着数字图像处理技术的快速发展,图片篡改越来越容易实现,给社会安全和信任带来了巨大的挑战。

本文主要研究数字图像篡改的被动取证技术,介绍了数字图像篡改的类型及其影响,分析了数字图像篡改的可能性和主要挑战,然后给出了数字图像篡改被动取证的主要策略和技术,最后探讨了未来数字图像篡改被动取证技术的发展趋势。

关键词:数字图像篡改;取证技术;被动取证;篡改类型;主要挑战;策略与技术;发展趋势1. 引言数字图像已经成为人们日常生活中常用的媒体之一。

然而,随着数字图像处理技术的进步,图像篡改也越来越常见。

从简单的美颜软件到复杂的图像编辑软件,人们可以轻松地修改数字图像的内容,包括添加、删除、替换和修改图像的元素。

数字图像篡改可能导致不可信的证据和虚假的信息,对社会安全和信任产生巨大影响。

因此,开发一种有效的数字图像篡改取证技术至关重要。

2. 数字图像篡改的类型及其影响2.1 图像篡改的类型数字图像篡改主要包括内容篡改、隐秘信息篡改和外观篡改。

内容篡改是指在图像中添加、删除或修改像素信息,从而改变图像的内容。

隐秘信息篡改是指在图像中嵌入隐秘信息,如隐藏文字或其他图像,这种篡改往往很难察觉。

外观篡改是指通过修改图像的外观,如亮度、对比度、色调等来改变图像的感知效果。

2.2 影响数字图像篡改可能导致以下影响:2.2.1 不可靠的证据:数字图像常被用作犯罪证据,因此如果图像被篡改,可能导致不可靠的证据被使用,从而影响案件处理和司法公正。

2.2.2 虚假的信息:通过篡改数字图像,恶意篡改者可以传播虚假信息,误导公众和社会舆论,影响社会稳定和安全。

3. 数字图像篡改的可能性和主要挑战3.1 数字图像篡改的可能性数字图像篡改之所以可能,是因为数字图像本质上是由像素构成的,而像素的值可以轻易被修改。

此外,如今的图像处理软件越来越强大,篡改者可以利用这些工具轻松地修改像素值和图像元素。

智能手机数字图像的溯源取证研究综述智能手机数字图像的溯源取证研究综述引言:随着智能手机的普及和使用,数字图像成为了智能手机用户不可或缺的一部分。

然而,由于数字图像的易修改性和复制性,智能手机数字图像的溯源取证研究备受关注。

本文旨在综述智能手机数字图像溯源取证研究的现状与发展,探讨其中的挑战和未来的研究方向。

一、智能手机数字图像溯源取证的定义与背景1.1 定义智能手机数字图像溯源取证即通过技术手段追踪、分析和验证智能手机数字图像的真实性和来源,以获取证据并进行取证。

1.2 背景随着智能手机的快速发展,人们越来越多地依赖智能手机进行拍照、录像和社交分享等活动。

然而,随之而来的是数字图像涉及的各种信息泄露、虚假信息和侵权问题。

因此,人们迫切需要一种可靠的方法来追溯和取证智能手机数字图像的真实性和来源。

二、智能手机数字图像溯源取证技术2.1 元数据分析元数据是指数字图像中存储的与图像相关的信息,例如拍摄时间、地点、设备型号等。

通过分析元数据,可以推断出图像的拍摄顺序和真实性。

此外,还可以通过元数据的变化来判断图像是否被修改、篡改或复制。

2.2 数字水印技术数字水印技术通过在数字图像中嵌入特定信息,用以标识图像的所有者和来源。

数字水印可以被作为取证工具,对智能手机数字图像进行追踪和验证。

同时,数字水印技术也可以用于在侵权案件中为原告提供证据。

2.3 图像压缩与解压缩技术智能手机数字图像常常经过压缩和解压缩处理。

图像压缩与解压缩技术可以通过分析图像的编码方式和变化情况,判断图像是否经过修改或复制。

2.4 频域分析技术频域分析技术包括快速傅里叶变换(FFT)和离散余弦变换(DCT)等。

通过对智能手机数字图像进行频域分析,可以检测图像是否存在修改痕迹、添加图层或进行过图像合成等操作。

三、智能手机数字图像溯源取证研究中的挑战3.1 图像伪造现今技术能够使伪造的图像与真实图像无法分辨,这对数字图像溯源取证带来了极大的挑战。

数字图像盲取证技术研究综述作者:罗鸿斌来源:《无线互联科技》2014年第02期摘要:数字图像盲取证作为一种不依赖任何预签名提取或预嵌入信息来鉴别图像真伪和来源的新课题,正逐步成为多媒体安全领域新的研究热点,本文首先介绍了这一领域当前的研究现状和进展,接着从图像篡改遗留痕迹特征、图像内在统计特性、成像设备一致性三个方面阐述了当前图像盲取证技术的主要方法,并分析了不足之处。

关键词:数字图像取证;篡改检测随着计算机技术、网络技术、多媒体技术的迅速发展,数字图像已在我们工作生活中发挥着越来越重要的作用,与此同时,高质量数码相机的普及和功能日益强大的图像处理软件的广泛应用,使得人们不需要特殊的专业技术即可对数字图像进行非常逼真的修改,处理效果很难通过人眼分辨。

大多数人对数字图像的修改只是为了增强表现效果或为了好玩,但也不乏有人出于各种目的故意篡改,甚至恶意地利用、传播经过精心伪造的数字图像,这严重的影响了科学发现、保险和法庭证物等,无疑会对政治、军事和社会的各方面会产生恶劣的影响。

因此,面向真实性检测的数字图像盲取证技术是迫切需要的一种技术,潜在的应用领域广泛,涉及新闻媒体、电子票据、文档签名、法庭犯罪取证、保险事故调查、军事情报分析等领域,有着广泛的应用前景,正逐步成为多媒体数据安全领域新的研究热点。

1 数字图像取证数字图像取证技术是一个多学科综合的研究问题,它涉及计算机视觉、信号处理、计算机图形学、机器学习、成像传感器、模式识别等领域的知识。

数字图像取证技术要解决的问题主要包括以下几个方面:能否确认一幅图像是真实(原始)图像,还是经过篡改操作处理后的伪造图像;能否确认伪造图像的篡改区域和篡改程度;能否确认图片是由成像设备拍摄的照片,还是由计算机生成的图片;能否确认拍摄照片的成像设备的类型或品牌。

目前,通常有两种取证技术一是数字图像主动取证技术(数字签名、数字水印),另一种是数字图像被动取证技术,也通常称为数字图像盲取证技术。

一种基于压缩图像的反取证方法作者:程格平王毅来源:《计算机时代》2015年第09期摘要:图像处理软件的广泛使用使数字图像的篡改和伪造变得更加容易,这给图像数据的安全性带来严重影响。

数字图像取证是解决这个问题的关键技术,逐渐成为研究热点。

反取证技术能够有效降低或消除取证技术的检测效果,尚没有得到应有的重视。

提出一种针对JEPG压缩的反取证技术,通过在压缩图像的DCT系数中添加适当的噪声移除量化块效应,从而去除图像取证的检测证据。

实验结果表明,所提出的方法能够明显降低JEPG图像取证方法的检测性能。

关键词:压缩图像;图像取证;反取证技术;量化效应;检测性能中图分类号:TP391 文献标志码:A 文章编号:1006-8228(2015)09-12-02Anti-forensic method based on image compressionCheng Geping, Wang Yi(School of Mathematical and Computer Sciences, Hubei University of Arts and Science,Xiangyang, Hubei 441053, China)Abstract: The widespread use of image processing software makes it easy to tamper and counterfeit a digital image, which will lead to serious influence to the security of image data. The digital image forensics is the key technology to solve the problem and is gradually becoming the research focus. Anti-forensics technology can effectively reduce or eliminate the detection effect of the forensics, but it has not been paid due attention. In this paper, an anti-forensics technology is proposed for JEPG compression, which removes the quantization blocking artifacts by adding appropriate noise to the DCT coefficients in a compressed image, so as to eliminate forensic detection evidence of the image. The experimental results show that the proposed method can significantly reduce the detection performance of the JEPG image forensics.Key words: compressed image; image forensics; anti-forensics; quantization artifacts;detection performance0 引言数码相机的迅速普及和多媒体技术的快速发展,使得数字图像的获取、修改和编辑更加简单,同时也对涉及数字图像原始性、真实性和完整性的应用领域带来日趋严重的安全隐患。

基于操作历史的数字图像取证研究的开题报告一、选题背景数字取证是一项新兴的技术,它可以有效帮助调查人员在数字环境下获取证据来支持案件调查和审判。

近年来,随着数字技术的发展,数字证据在法律证明中的作用越来越明显,相应的数字取证技术也逐渐得到重视。

而数字图像取证是数字取证的其中一个重要分支,它主要通过分析、还原、提取和分析数字图像中的元数据、像素信息等来确定数字图像真实性和可信度。

数字图像取证的研究通常包括多种分析技术和方法,其中一种是基于操作历史的图像取证技术。

这种技术主要利用个人或组织在使用计算机时产生的操作痕迹和日志信息来还原图像的生成过程,进而确定图片的真实性和可信度。

该技术的优势在于可以提供更加具体的证据和证明,具有较高的可信度和准确性,因此在图像取证领域中具有重要意义。

面对各种复杂的图像篡改手段,数字图像取证技术仍需要不断发展和完善,实现更加准确和可靠的取证结果。

因此,基于操作历史的数字图像取证研究对于数字证据的捕捉、检验和证明具有重要意义。

二、研究目的和意义本研究的目的在于探究基于操作历史的数字图像取证技术在数字证据取证中的应用,分析其优势和不足之处,进而提出相应的改进和优化方案,为数字证据的检验和取证提供指导和支持。

本研究的意义在于:1. 提升数字图像取证技术的可靠性和准确性,提高数字证据的质量和可信度。

2. 探究数字图像取证技术的新应用,为法律取证提供更加全面和有效的技术和方法支持。

3. 对数字图像取证技术的发展和完善提出新的思路和方向,为相关领域的学者和研究者提供参考和借鉴。

三、研究内容和方法本研究的内容主要包括以下几个方面:1. 对基于操作历史的数字图像取证技术的研究进行深入分析和总结,明确其研究意义和应用价值。

2. 基于操作历史的数字图像取证技术的关键技术和算法进行研究,包括操作痕迹和日志信息的获取和分析、图像生成过程的还原和重构等方面。

3. 建立数字图像取证的实验平台,通过实验数据验证研究方法和算法的有效性和准确性。

证据发现数字图司法取证问题研究自视听资料、电子数据成为法定证据种类以来,由各种成像设备拍摄的数字图像广泛运用在司法活动的各个环节,为侦查、监督和审判提供着强有力的证据支持。

受外界不确定因素的影响,数字图像在成像过程中或多或少会受到天气环境、拍摄器材及电磁等干扰,导致图像模糊或信息丢失,削弱了数字图像的证明力。

基于证据发现的数字图像司法取证以寻找和发现证据为目的,由专业人员通过专业方法和专业设备,对数字图像进行增强和复原,突出图像的证据特征,确保数字图像的证据功能得到充分发挥。

证据发现;司法取证;证明力;图像增强;图像复原引言智能设备的兴起和网络传输的便利,使得数字图像和视频成为记录各种场景的大众化选择。

自《刑事诉讼法》将视听资料、电子数据列为法定证据种类以来,数字图像以其直观、稳定和高度针对的特性,为司法活动各个环节的顺利进行提供着证据支撑,数字图像的质量成为影响其证明力的关键因素。

数字图像的质量受人工操作、设备性能和拍摄环境的综合影响,不可避免会出现变形、模糊、低分辨率、噪声、雾霾等现象,进而导致图像失真、细节特征不明显,影响数字图像的证据能力。

基于证据发现的数字图像司法取证以寻找和发现证据为目的,依照法定的技术规范,通过对图像进行增强、降噪、复原、几何变换等处理,还原图像所记载的原始信息,凸显图像细节特征,为后期的证据评估奠定基础。

本文从证据发现的视角出发,通过理论研究,结合实际操作规范,论证数字图像司法取证的可行性方法。

1基于证据发现的司法取证司法取证是一种证据调查活动,指司法机关、权利主体及其代理人在计算机网络环境下从多样化、动态传输中的数据源中以科学可证实的技术来获取、融合、识别、检查、关联、分析以及归档数字证据,其目标是发现与案情相关或企图关联的事实,恶意非授权的行为及为重构事件提供信息和依据。

按照性质不同,计算机司法取证可以分为基于证据发现的司法取证和基于证据评估的司法鉴定。

在基于证据发现的司法取证中,委托人希望通过专门的司法取证活动,找出能够证明案件事实的某种证据。

一种用于图像信息隐藏反取证技术的算法EIP的设计刘琦【摘要】基于信息安全的需要,提出了一种新颖的用于研究计算机反取证中图像信息隐藏的算法EIP.通过使用该算法,能够有效地扩散及置乱待隐藏的信息,从而使得隐藏后的信息具有对二进制码流分析免疫的特性.该算法设计步骤明了,计算复杂度低,并具有较高的安全性.实验结果表明:基于EIP算法在图像载体中隐藏信息,能够对二进制码流的分析具有免疫性.【期刊名称】《河南科学》【年(卷),期】2011(029)002【总页数】4页(P202-205)【关键词】反取证技术;信息隐藏;EIP算法【作者】刘琦【作者单位】河南警察学院信息安全系,郑州450002【正文语种】中文【中图分类】TP301.6随着多媒体和网络技术的广泛应用,利用计算机犯罪成为犯罪分子易于采用的新的犯罪手段之一.为侦破计算机犯罪案件,打击计算机犯罪,公安人员必须调查出所需的电子证据,并要确保这些证据真实可靠,未经篡改,并符合相关法律法规的规定.这需要使用计算机取证技术来完成.计算机取证是指:“依据法律法规的规定,使用计算机软、硬件技术,对入侵、损毁、篡改等高科技犯罪手段提供相关电子证据的过程[1-3]”.但是,随着高科技技术的不断发展,计算机证据[4]越来越呈现出隐蔽性的特征,并随之出现了计算机反取证技术.反取证技术是指:删除或隐藏(破坏)电子证据,从而使取证调查无效的技术,即反取证技术为:“针对计算机取证过程中的每个阶段及其形成证据链的条件,破坏电子证据的调查、保护、收集、分析及法庭诉讼,减少被获取证据数量,降低被获取证据质量,从而尽量隐藏或不在对方系统或自己系统中留下电子证据的技术[5].据报道,2010年震惊世界的俄罗斯间谍案就应用了利用图像隐藏信息的反取证技术.由文献[6]可知,反取证技术分为3类:“数据擦除、信息隐藏和信息加密”.作为反取证技术之一的信息隐藏技术是指:将机密信息嵌入到载体中,从而使得非授权用户无法获取隐藏的信息的技术[7].利用图像载体隐藏信息是信息隐藏技术中最成熟的技术之一,并且广泛应用于传递机密信息中.一般在图像载体的时域或频域中都可以隐藏信息,在时域中隐藏信息算法相对简单,技术逐渐完善.但是,对时域隐藏信息的分析方法也逐渐趋于成熟.如Fridrich等人提出的RPQ[8],RS[9]检测方法、二进制码流分析方法等等,都是在时域中分析隐藏信息的常用方法,并在一定约束条件下能够分析出较好的结果.本文阐述了利用二进制码流分析隐藏信息的一般方法,并提出了一种可以应用于将机密信息隐藏到图像载体中的,对二进制码流分析具有免疫性的新颖算法:EIP.文中给出了EIP算法的变换公式、基于EIP算法嵌入信息的步骤、基于EIP算法嵌入信息的程序流程图,并用实验验证了该算法对二进制码流分析的免疫性.理论推导及实验验证都证明,该算法具有计算复杂度低、安全性高、易于软硬件实现等特点. 下面文中将阐述一种在图像载体中嵌入机密信息的方法,并通过分析这些机密信息,给出二进制码流分析的一般方法,在图像载体中嵌入机密信息的原理如图1所示. 1.1 一种在图像载体中嵌入机密信息的方法最简单的在图像载体中嵌入机密信息的方法可以通过在DOS界面下键入命令来完成,图2所示为在名为“lina.bmp”的图片中嵌入文本文件“1.txt”中信息,生成“lina1.bmp”.用图3表示原始图像lina.bmp,图4表示嵌入文本信息后的图像lina1.bmp.视觉上无法鉴别图3与图4的区别,但图4中已经隐藏了信息:“hello everybody! ”.1.2 利用二进制码流分析图像中隐藏机密信息的一般方法利用二进制码流对图像进行分析,可方便得出隐藏的信息.图5,图6分别表示lina.bmp及lina1.bmp的部分二进制码流分析结果.显而易见,图6方框框出的内容即为隐藏的信息.通过二进制码流分析的方法可以成功分析出该类图像隐藏的信息.通常利用二进制码流分析数据的一般方法,可以对图像载体进行分析,进而获知其隐藏的机密信息.本文提出一种对二进制码流分析具有免疫性的新颖算法EIP.通过该算法,在图像载体的R,G,B分量中分别隐藏信息,以实现被隐藏信息对二进制码流分析的免疫性.本文提出的EIP算法是一种对待嵌入数据的位置进行置乱的算法,通过使用该算法,能够在图像载体的RGB彩色模型的红、绿、蓝原色光谱分量中分别植入机密信息,如图7所示.该算法的设计、利用该算法在图像载体中嵌入机密信息的步骤及程序流程将分别予以叙述.2.1 EIP算法的设计本文提出的嵌入信息位置置乱算法EIP如下所述.令m表示RGB彩色空间中的任意向量,彩色分量是笛卡尔坐标(x,y)的函数,则用mi(x,y)表示RGB彩色空间中任意位置.其中:i=0,1,2;x=0,1,2,…,M-1;y=0,1,2,…,N-1. 则嵌入信息的位置可表示为式(2)的形式:其中:a,b,c,d,e,f,g,h 为整数;i∈{0,1,2};x∈{0,1,…,M-1};y∈{0,1,…,N-1}.2.2 基于EIP算法在图像中嵌入隐藏信息2.2.1 基于EIP算法嵌入机密信息的步骤第一步:初始化待嵌入信息的位置坐标.利用文中提出的EIP算法,在图像中嵌入长度为T(T为正整数,且小于图像的长度M及宽度N)的信息,设嵌入的第j个字符(j∈{0,1,…,T-1};)嵌入位置的初始值设置为:mjmod3(j,j),则嵌入的信息初始位置可表示为:m0(0,0),m1(1,1),m2(2,2),…,mjmod3(j,j),…,m(T-1)mod3(T-1,T-1).第二步:利用公式(2)置乱待嵌入信息的位置.指定 3 个变换对:(0,0,0)→(1,M-1,N-1),(1,0,N-1)→(2,M-1,0),及(2,M-1,0)→(0,0,N-1). 则可求出公式(2)中参数 a,b,c,d,e,f,g,h 分别为:a=1,b=1,c=-1,d=0,e=M-1,f=0,g=-1,h=N-1.故此时变换公式为:第三步:将信息嵌入到被置乱后的相应位置中.2.2.2 嵌入信息程序流程嵌入机密信息的程序流程如图8所示.在图8中,基于EIP变换的信息隐藏方法首先要初始化嵌入信息的位置矩阵,然后对初始化后的位置信息进行EIP变换,从而确定置乱后的嵌入位置.并将信息按位嵌入到图像载体的R,G,B各分量矩阵中.该算法流程简洁,计算复杂度低,易于软硬件实现,基于EIP变换的嵌入方法对二进制码流分析具有免疫性.使用基于EIP变换的信息隐藏方法,将内容为“Hello Everybody!”的文本信息1.txt嵌入图2中原始图像lina.bmp中,并得到图像lina2.bmp,如图9所示.图9中隐藏了信息:“hello everybody!”利用二进制码流对图像进行分析,部分结果如图10所示.lina2.bmp这部分二进制码流与图5中lina.bmp中这部分二进制码流结果相同.而且,在lina2.bmp的二进制码流中没有检测到“Hello Everybody!”这段嵌入信息.实验验证了基于EIP变换置乱隐藏入图像载体中的机密信息有效地将信息扩散到图像RGB各分量中去的结果.本文提出了一种新颖的用于计算机反取证技术的嵌入信息置乱算法EIP.基于该算法能够实现机密数据嵌入图像载体时域中时的扩散及置乱,为进一步捕捉及研究计算机反取证的特点提供了一些帮助,也为分析基于信息隐藏技术的计算机反取证技术提供了一定依据.下一步的工作将会对音频信息中隐藏信息的分析进行进一步的研究.Key words:anti-forensics technology;information hiding;EIP algorithm【相关文献】[1] Bamshad M.Cooley R,Srivastava J.Data preparation for mining world wide Web browsing patgterns[J].Journal of Knowledge and Infromation System,1999(11):285.[2]吴珊,兰义华.计算机取证技术研究[J].湖北工业大学学报,2006,4:36-39.[3]张新刚,刘妍.计算机技术研究[J].计算机安全,2007,1:17-20.[4]钱桂琼,杨泽明,许榕生.计算机取证的研究与设计[J].计算机工程,2002,6:12-14. [5]张有东,王建东,朱梧槚.反计算机取证技术研究[J].海河大学学报,2007,1:104-107.[6]王玲,钱华林.计算机取证技术及其发展趋势[J].软件学报,2003,14:1635-1644. [7]袁占亭,张秋余,刘洪国,等.一种改进的LSB数字图像隐藏算法[J].计算机应用研究,2009,1:372-377.[8]Fano M,Polak M.The 3D object reconstruction form 2D slicesimage preprocessing [J].The Central European Seminaron Computer Graphics,2000,5:14-15.[9] Sarder P,Nehora IA.Deconvolution methods for 3-D fluorescence microscopyimages[J].IEEE Signal Processing Magzine,2006,23(3):32-45.Abstract:A new algorithm EIP(Embedded Information Permutation)studying anti-forensics technology by image information hiding was proposed in this paper.The Information to be embedded could be diffused and scrambled by this algorithm.As a result,the embedded information posed the properties of resisting binary code stream analysis.The design procedure of EIP is simple and it has low computational complexity and high security.Experimental results show the resisting binary code stream analysis ability of EIP.。

一、引言过去10年中,数字图像在日常生活中越发流行。

和传统文本内容相比,图像更加直观并能传递更多信息。

尽管数字图像带来了很多好处,但是它也在一些方面带来了严重的安全问题,即如何检测数字图像的真实性,以及如何发现恶意修改。

随着图像处理软件的进步,篡改图片而不留下视觉上可辨的痕迹更加容易,这使得上述问题更具挑战性。

为了精确并鲁棒地鉴定图像内容和发现图像造假,研究者已经提出了多种数字图像取证方法。

一般而言,这些方法可分为两大类:主动方法和被动方法。

主动取证方法通常通过设计各种水印或指纹,并将它们嵌入数字图像。

在鉴定阶段,提取先前嵌入的水印或指纹,并用来检测判断原图是否被篡改。

如果被篡改,则确定篡改位置在何处。

这种主动方法能够精确探测数字图像的篡改,但是这些方法并未被广泛应用。

其主要原因在于不可能事先对所有互联网上的图像进行水印处理。

因此,更多的人选择被动取证方法。

通过分析图像生成/修改阶段所留下的特定线索或模式,能够发现图像造假。

和主动取证方法相比,被动取证方法不依赖先验或预设信息,在图像取证领域中应用范围更广。

在被动数字图像取证中,多种痕迹被用来区别篡改图像和原始图像。

本文中,我们将这些痕迹分为3类:采集痕迹、存储痕迹和编辑痕迹。

对每一种痕迹,我们将简要回顾对应的被动数字取证方法,并着重澄清如下问题:•这些痕迹是什么?它们如何形成?•图像取证中相关的最新方法是什么?•为什么这些方法能够探测特定的痕迹?本文的组织如下:第2~4节,我们逐一介绍被动数字图像取证方法,包括:采集痕迹法、存储痕迹法和编辑痕迹法。

第5节讨论当前技术的主要局限,并提出未来可能的研究方向。

二、图像采集中的线索数字图像从被捕获到被存储,中间需要经历多个处理步骤(图1)。

在进入成像设备之前,光线首先会通过一系列镜头。

之后,成像设备将其传送到彩色滤色阵列(color filter array,CFA)进行特定的彩色像素排列处理,其仅允许光线的特定成分通过。

数字图像取证照片被用作记录事件、人物和地点已有100多年的历史。

随着创新的设备和技术的广泛使用,拍摄获得的图像数量不断增加,数字图像现在已是无处不在。

技术的进步,使得数字媒体及数字图像已经成为我们主要的信息来源,它们被用作法庭上的证据、病历的一部分以及财务文件。

随之而来的则是一些以前从未遇到的问题,产生了一个新兴的研究领域:即数字图像取证。

数字图像取证所获得的定量证据关注数字图像的来源和真实性。

在实践中,数字图像取证,可以简单定义为如下过程:第一步,在可疑装置中获取图像证据,以及对这些提取出来的图像进行更有效地搜索和组织;第二步,对图像的源属性和认证进行分析;第三步,取证专家在法庭中给出有关调查结果。

本书探讨了数字图像已经变得比以往法律和医学证据更加无处不在的原因。

其主要目的是从研究人员、执法人员和法律专业人士的角度,以及数字图像取证的各个方面进行全面地概述和理解,提供数字图像取证的整体概况。

希望本书对数字图像取证技术领域感兴趣及参与研究的学生、研究人员、取证专家、执法人员和摄影爱好者的学习、研究、应用及设计有所帮助,激励读者在这一新兴领域有新的发现。

全书由4部分组成。

第1部分主要解决数字图像在数码相机创建问题、图像的不同格式及存储特性和如何从存储设备中提取、恢复图像证据;第2-3部分提出对于图像取证分析中已有的最先进的科学及学术上安全的处理方法,集中研究了图像源属性和图像真实性验证问题,为读者呈现了自然图像的特点,并描述了用于检测图像是否被篡改、合成,以及怎样从图像中获取真实图像的技术;第四部分介绍了图像取证中的一些实际问题,即法庭上的数字图像的有效性问题,并从攻击者角度介绍了反取证。

另外,本书也分析了在数字图像领域中的一些非常深刻的问题,即如何系统地、详细地处理新的应用中的准确性?图像看起来真实,但是否果真如此?相机拍摄到了什么?我们看到的图像中有没有被篡改或细微改变的地方?本书对这些复杂的问题进行了详细的解答。

法证领域中的图像取证技术研究与应用简介随着科技的不断发展,现代社会中的犯罪手段也逐渐变得隐蔽和复杂。

在法律领域中,图像取证技术的研究和应用成为了重要的工具,用于获取、分析和呈现相关的证据。

本文将针对法证领域中的图像取证技术进行研究和应用的探讨,分析其原理、方法及应用情况。

一、图像取证技术的原理与方法1. 数字图像取证数字图像取证是指利用计算机科学,对数字图像进行分析和研究,以获取相关的证据。

该技术使用各种图像处理和分析算法,可用于还原、恢复、分析和解密数字图像中的隐藏或被篡改的信息。

常用的数字图像取证方法包括:(1)图像去噪和增强:通过去除图像中的噪声和改善图像的质量,提高后续分析的准确性和可靠性。

(2)图像比对和匹配:通过图像特征提取和比对算法,对图像进行相似性匹配,判断是否存在相同或相似的图像。

(3)图像恢复和修复:通过图像处理算法,恢复被篡改或损坏的图像,还原原本的内容和结构。

(4)隐写术和加密分析:通过对图像中隐藏的信息进行提取和解析,分析图像中可能存在的隐秘信息。

2. 视频图像取证视频图像取证是指对视频文件中的图像进行分析和研究,提取关键信息以支持法律调查和判断。

视频图像取证技术主要应用于监控摄像头、无人机、移动设备等各类视觉记录装置中获取的视频图像。

常用的视频图像取证方法包括:(1)帧提取和关键帧定位:从视频中提取出帧图像,并通过关键帧定位技术找到与案件相关的关键帧。

(2)图像识别和智能检索:利用图像识别和智能检索算法,对视频图像中的目标物体进行识别和匹配,提取出相关的证据。

(3)视频分析和行为识别:通过对视频图像进行分析和处理,识别出视频中的人物、车辆等关键元素,并对其行为进行识别和分析。

(4)视频还原和鉴定:通过视频处理算法,对视频图像中存在的模糊、噪声等问题进行修复,还原出清晰的视觉信息,并对视频的真实性进行鉴定。

二、法证领域中的图像取证技术应用1. 刑事案件取证图像取证技术在刑事案件中起到了重要的作用。

图像USM锐化取证与反取证技术综述

赵洁;宋爽;武斌

【期刊名称】《广西师范大学学报(自然科学版)》

【年(卷),期】2024(42)3

【摘要】反锐化掩膜(unsharp masking,USM)锐化是图像编辑中改善图像视觉清晰度的一种常用操作。

然而,若将这一操作应用到篡改司法证据或者公共事件图片等场景,则会造成严重危害。

近年来,图像取证领域的研究者已经提出许多USM锐化取证与反取证的方法,本文对该领域文献进行系统性综述。

首先阐述USM锐化操作的基本原理,然后从算法实现原理角度对现有的USM锐化取证与反取证方法进行分类总结,接着介绍相关文献常用的数据集,并对现有方法的性能进行对比评价,最后分析现有方法面临的挑战并对未来的研究方向进行展望,主要包括以下几个方面:使用新的数据集,深入取证与反取证博弈的研究,深入研究锐化反取证,注重取证方案的执行效率,提高反取证的可靠性。

【总页数】16页(P1-16)

【作者】赵洁;宋爽;武斌

【作者单位】天津城建大学计算机与信息工程学院

【正文语种】中文

【中图分类】TP391.41

【相关文献】

1.网络电子证据取证技术与反取证技术研究

2.基于Harris角点检测的数字图像反取证技术研究

3.利用异常边缘进行图像锐化篡改取证

4.一种用于图像信息隐藏反取证技术的算法EIP的设计

5.数字图像取证技术研究进展综述

因版权原因,仅展示原文概要,查看原文内容请购买。

最新photoshop论文题目147条Fhotoshop简称PS,是一种处理图片的技术。

现在这种技术的门槛越来越低,很多非专业人士也对此很热衷。

下面是为你整理的147条photoshop论文题目,希望对你该主题论文的写作有所启发。

photoshop论文题目一:1、基于Moodle的翻转课堂在《PhotoshopCS3图形图像处理》中的实践研究2、中等职业学校Photoshop操作的教学视频资源开发与应用研究3、李东垣方药配伍规律研究及其验案数据库查询系统的构建4、家具产品的三维展示设计与实现5、虚拟现实技术在虚拟校园漫游系统中的应用研究6、任务驱动教学法在高职《Photoshop》教学中的应用研究7、数字图像取证与反取证技术研究8、多媒体教学软件系统的设计与实现9、内地西藏班(校)基于民族特点的Photoshop软件教学探究10、普通高校健美操网络教学系统开发研究11、水稻机插精确定量栽培三维动画系统研究与开发12、基于微信的学习资源设计与应用研究13、混合式学习模式在中职示范校的应用研究14、程序性知识教学微视频中陈述性知识的设计与应用研究15、微信公众平台辅助课堂教学的实验研究16、微课在中职Photoshop教学中的应用研究17、《装在口袋里的爸爸》交互式幼儿有声读物的设计与实现18、美图摄影类移动应用竞品分析及其未来发展的探究119、基于虚拟现实环境中自然光照实时渲染的方法研究20、Photoshop微课程在高中信息技术教学中的实例研究21、三维设计软件在室内设计中的信息共享与应用22、图像处理软件界面设计研究23、二维动画短片《老人与狗》的制作研究与分析24、基于Photoshop插件体系的几种数字图像处理算法的研究25、基于SSH框架的网上购物系统26、项目教学法在中职计算机专业《Photoshop》课程教学中的应用研究27、手机游戏《大战转基因之闽南游》设计与展示28、Photoshop在首饰设计中的应用29、基于创意设计服务平台信息交互设计研究30、基于虚拟现实设备的三维驾驶软件及交互接口的研究与实现31、基于JSP与MySQL技术的个人职位信息管理系统32、三峡库区滑坡三维可视化及动态模拟33、在职业教育课程《PhotoShop图形图像处理》中基于项目教学模式的实践探索34、基于TV模型的用于图像修复的优化方法35、图像软件的设计与应用36、微博在课外网络协作学习中的应用研究37、服装款式图提取及其模式识别的研究38、三维虚拟校园自动漫游系统的设计与实现39、基于位置服务的三维虚拟校园系统的设计与实现40、《Photoshop平面设计》精品课网站设计与实现photoshop论文题目二:41、基于图像搜索算法的图像智能设计242、计算机辅助景观表现研究43、Photoshop两个缺陷的解决方案44、基于颜色匹配的地表三维GIS模型纹理优化方法研究45、基于组织连续切片的宫颈周围韧带内神经脉管数字化三维模型的构建46、微型学习与高校教学的整合策略研究47、多媒体技术在现代舞台设计中的应用研究48、基于FLASH技术的数字水墨剪纸动画的设计与实现49、数字图像中人脸美化算法的研究50、《photoshopCS平面设计》网络课程的设计与开发51、数字化企业形象设计52、国画水墨风格的三维动画设计53、PSD文档信息获取与XML表达自动阅卷研究54、基于非线性ε-过滤器组的人脸美化算法的研究与改进55、数字视频智能编辑系统的算法研究56、网络环境下促进大学生自主学习的策略研究57、专题学习网站在电大《计算机图像处理技术-Photoshop》课程教学中的应用研究58、《一个夏天的回忆》二维动画短片的实现59、多媒体作品自动评价系统的设计与实现60、基于问题的学习(PBL)在网络课程教学中的应用研究61、图像与矢量化交互变换技术研究与实现62、平面设计软件在陶瓷花纸创新设计中的应用研究63、基于研究性学习的《平面设计》课程教学设计与实践研究64、替代有毒有害材料数据库系统的设计与开发65、基于MCLA的Photoshop教学实践研究66、燃油发动机喷雾粒子尺寸测量及特性分析67、燃油喷雾图像的匹配研究及应用368、三维场景光影效果控制与渲染的研究与实现69、服装品牌推广的三维展示设计与实现70、虚拟现实技术在首饰设计及展示中的应用71、图像处理课程学习平台的设计与开发72、大学物理实验数据网络检测处理系统的研究与开发73、三维形状画刷分割工具的研究74、图像风格化技术研究及平台开发75、基于笔画的图像色调调整76、GIS技术在林业制图中的应用研究77、潍坊科技学院虚拟校园的设计与实现78、军队办公自动化系统的设计与实现79、虚拟现实(VR)技术在风景园林规划与设计中的应用研究80、数字图像盲取证技术的一些研究photoshop论文题目三:81、基于不变矩飞机型号识别方法研究与实现82、服装设计中时尚女装的数字化表现研究与实现83、数字化技术在黑茶包装设计中的应用研究84、室内改造的数字化设计与实现85、《少儿快乐跑网络教学课件-以短跑为例》的研制86、一种基于样例图片的数字人脸化妆技术87、传统动画与无纸动画的结合与设计88、人物形象设计大赛宣传片的创意设计与实现89、中国画墨浸染效果的数字化实现90、基于深度数据的人体视频编辑491、三维虚拟现实技术在殷商妇好形象复原中的应用研究92、基于数码艺术的图形设计方法与运用93、基于数字图像处理技术的爆堆粒度分析94、基于VC的示波器动态仿真软件设计95、数字医学技术在颧骨复合体缩小术中的应用与研究96、小学数学积件资源与积件组合平台的开发97、PhotoShop课程网上学习系统的设计与研究98、Photoshop作品自动评阅策略的研究99、基于虚拟现实技术的数字旅游研究与应用100、基于Mandelbrot集图形的新型面料肌理设计方法101、基于ADS-B的航线训练飞行管制间隔演示系统设计与实现102、基于Flash的在线三维商品展示系统的研究与实现103、虚拟校园的三维建模与设计104、基于Android的图像特效的设计与实现105、个性化桌面点餐系统的设计与实现106、虚拟手行为数据库的研究与设计实现107、南天集团整体形象VI设计108、基于ASP的精品课程教学网站的设计与实现109、数字化技术在日用陶瓷设计中的应用研究110、数字水彩画创作技法研究与实现111、基于滤波特性的视频图标删除检测技术112、教师办公信息系统的设计与实现113、红山文化虚拟博物馆数字表现研究与应用114、教学实训考试综合系统的设计115、基于VR-Platform的虚拟校园研究与实现116、通过动画短片《一个人的表演》来看水彩效果在三维动画背景中的实际应用5117、数字时代CG电脑绘画应用研究118、基于Virtools平台的教学软件的设计与应用119、裸眼3D技术及其应用120、基于Moodle虚拟学习环境的混合式学习设计与实践121、浅谈Photoshop软件在当前油画创作中的具体运用122、基于3DSMAX的水墨三维动画的设计与实现123、中国数字人鼻部薄层断面解剖及三维可视化研究124、自制教学资源网站在Photoshop课堂教学中的应用研究125、基于学习风格的在线学习交互行为研究126、工程软件在化工单元操作中的应用研究127、运动模糊仿真图像的正确生成128、GIS在生态环境评价中的应用129、纺织品数码印花颜色管理应用研究130、基于OSGi的Android应用模块动态加载框架设计与实现131、基于内容及图像分析的信息技术自动阅卷系统132、基于图文混排前台训练系统的研究与设计133、利用“中国虚拟人”的三维重建构建外科三维诊疗平台134、数字城市三维景观再现系统的研究135、基于变换域抗几何攻击数字水印算法研究136、结合隐式曲面的网格融合137、绿化景观建模方法研究138、实验力学课程计算机辅助教学软件139、如何应用ICCCNS及建立设备特性文件进行数字打样模拟传统打样140、计算机辅助汽车造型技术研究141、自动控制原理CAI课件的设计与制作142、视神经纤维自动识别与分析关键技术研究6143、精原细胞计算机模型可视化研究及其临床应用144、基于3G混合网络和GPS技术的果树移动专家系统(FMES)的构建145、数字图像盲取证技术研究146、基于离散小波变换系数特征的2D被动盲图像取证研究147、基于视觉与图像的植物信息采集与处理技术研究7。

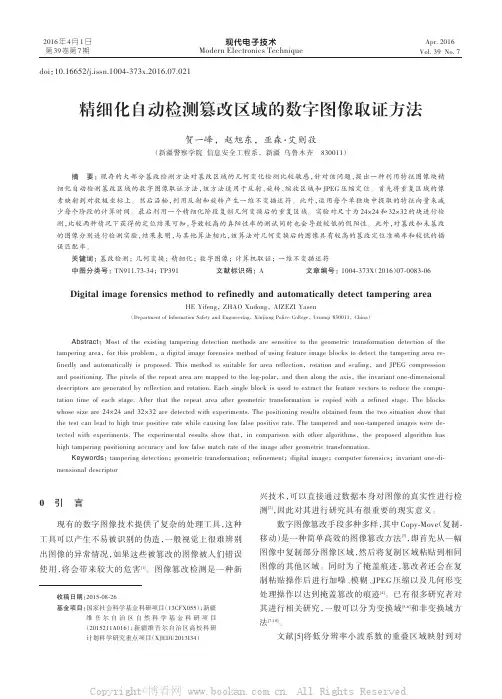

数字图像模式噪声篡改反取证杨弘;周治平【期刊名称】《计算机工程与应用》【年(卷),期】2014(000)018【摘要】针对基于模式噪声的图像来源性取证技术,提出一种全新的误导攻击方式,分析了特定相机的相机成像模型,推导出了模式噪声替换公式,该公式抑制了原有相机的模式噪声痕迹,并附加上了伪造相机的模式噪声,通过线性回归或基于图像内容特征的方式求出合理的嵌入参数。

实验表明,该算法不但可以有效地混淆来源性取证,更可以让伪造者控制取证技术的结论,从而达到误导的效果。

%Aiming at the image source identification forensic technology based on pattern noise, this paper proposes a new mislead attack method, it analyses the sensor out model of the specific camera, deduces the pattern noise substitution formula. This formula can restrain the origin pattern noise and add the fake camera’s noise. By the regression analysis or figure, it can get a proper embedding parameter. Experiments show that the algorithm can not only confuse forensic tech-nology, but also lead the tester to the wrong way.【总页数】6页(P156-161)【作者】杨弘;周治平【作者单位】江南大学物联网工程学院,江苏无锡 214122;江南大学物联网工程学院,江苏无锡 214122【正文语种】中文【中图分类】TP319【相关文献】1.一种基于取证哈希的数字视频篡改取证方法 [J], 魏晖;杨高波;夏明2.精细化自动检测篡改区域的数字图像取证方法 [J], 贺一峰;赵旭东;亚森·艾则孜3.面向拼接与克隆篡改的数字图像内容取证系统设计 [J], 赵洁;王光夫;杜建楠;梁孟玉;武斌4.基于模式噪声的数字视频篡改取证 [J], 王俊文;刘光杰;张湛;王执铨;戴跃伟5.数字图像复制粘贴篡改取证 [J], 邢文博; 杜志淳因版权原因,仅展示原文概要,查看原文内容请购买。