NAS_471_如何使用 Windows ACL 管理数据访问权限

- 格式:pdf

- 大小:1.50 MB

- 文档页数:21

数据库访问控制与用户权限管理的使用方法随着信息技术的发展和互联网的普及,数据库成为了各个企业和组织管理数据的重要工具。

数据库中存储了各种敏感和重要的数据,因此对数据库的访问进行有效的控制和用户权限的管理就变得尤为重要。

本文将介绍数据库访问控制和用户权限管理的使用方法,以帮助读者保护他们的数据库安全性。

一、数据库访问控制1. 使用强密码和加密连接强密码是保证数据库安全的第一道防线,应包含字母、数字和特殊字符,并具有足够的长度。

同时,还应定期更改密码,以提高保密性。

使用加密连接是指在数据库和客户端之间建立一个安全的传输渠道,可以使用SSL等加密协议来保护数据传输过程中的机密性。

2. 针对不同角色设置不同的用户每个数据库用户都应根据其角色和职责进行适当的授权。

数据库管理员应具有完全的权限,可以对数据库进行任何操作。

其他用户应根据其所需的数据库操作进行授权,并必须遵守最小权限原则,即只给予用户他们所需要的最低权限。

3. 使用多层访问控制建议使用多层访问控制来增加数据库的安全性。

例如,内部数据库可以只允许在本地进行访问,外部数据库则可以通过防火墙进行限制。

将数据库划分为多个层级,根据其重要性和敏感程度来确定具体的访问控制策略。

4. 监控和审计数据库访问安装数据库审计工具,可以对数据库访问进行实时监控和记录,并生成相应的审计日志。

通过对审计日志的分析,可以及时发现和回应异常的数据库访问行为,提高数据库安全性。

二、用户权限管理1. 分配和管理用户角色数据库管理员可以创建不同的角色,并将相应的权限赋予角色。

然后,将用户分配到相应的角色中,用户即可继承角色的权限。

通过角色的使用,可以方便地管理和维护用户权限,而不需要每次单独授权。

2. 细粒度权限控制为了保护数据库中重要数据的机密性和完整性,需要对用户进行细粒度的权限控制。

可以为用户分配表级别、列级别、行级别甚至具体的存储过程级别的权限。

这样,用户只能访问和操作他们被授权的数据,提高了数据库的安全性。

网络层访问权限控制技术ACL详解(五、完)单向访问控制网络层访问权限控制技术 ACL详解单向访问控制使用IP ACL实现单向访问控制A公司准备实行薪资的不透明化管理,由于目前的薪资收入数据还放在财务部门的Vlan中,所以公司不希望市场和研发部门能访问到财务部Vlan中的数据,另一方面,财务部门做为公司的核心管理部门,又希望能访问到市场和研发部门Vlan内的数据。

我们的网管在接到这个需求后就在SWA上做了如下的配置:ip access-list extend fi-access-limitdeny ip any 10.1.4.0 0.0.0.255permit ip any anyint vlan 5ip access-group fi-access-limit inint vlan 6ip access-group fi-access-limit in配置做完后,测试了一下,市场和研发部门确实访问不到财务部了,刚准备休息一下,财务部打电话过来说为访问不到市场与研发部门的数据了。

这是怎么回事呢?让我们回忆一下,在两台主机A与B之间要实现通讯,需要些什么条件呢?答案是既需要A能向B发包,也需要B能向A发包,任何一个方向的包被阻断,通讯都不能成功,在我们的例子中就存在这样的问题,财务部访问市场或研发部门时,包到到市场或研发部门的主机,由这些主机返回的包在到达路由器SWA时,由于普通的ACL均不具备检测会话状态的能力,就被deny ip any 10.1.4.0 0.0.0.255这条ACL给阻断了,所以访问不能成功。

要想实现真正意义上的单向访问控制应该怎么办呢?我们希望在财务部门访问市场和研发部门时,能在市场和研发部门的ACL中临时生成一个反向的ACL条目,这样就能实现单向访问了。

这里就需要使用到反向ACL技术。

我们可以按照如下配置实例就可以满足刚才的那个单向访问需求:ip access-list extend fi-mainpermit tcp any 10.1.0.0 0.0.255.255 reflect r-main timeout 120permit udp any 10.1.0.0 0.0.255.255 reflect r-main timeout 200permit icmp any 10.1.0.0 0.0.255.255 reflect r-main timeout 10permit ip any anyint vlan 4ip access-group fi-main inip access-list extend fi-access-limitevaluate r-maindeny ip any 10.1.4.0 0.0.0.255permit ip any anyint vlan 5ip access-group fi-access-limit inint vlan 6ip access-group fi-access-limit in现在对反向ACL新增加的内容一一解释如下:n 新增了一个ACL(fi-main)并应用在具备访问权限的接口下(财务部所在的vlan4)的in方向,使用该acl中具备reflect关键字的acl条目来捕捉建立反向ACL条目所需要的信息。

如何在电脑上设置和管理用户权限和访问控制在当今数字化时代,电脑已经成为人们生活中必不可少的工具。

然而,随着互联网的普及以及大数据时代的来临,我们需要更多地关注电脑上的用户权限和访问控制。

本文将介绍如何在电脑上设置和管理用户权限和访问控制,以便保障个人隐私和数据安全。

一、用户权限的设置与管理1. 创建新用户账户要管理用户权限,首先需要创建新用户账户。

在Windows操作系统中,可以通过以下步骤创建新用户账户:a) 打开“控制面板”,点击“用户账户”。

b) 选择“管理用户账户”,再点击“添加”。

c) 输入新用户的姓名和密码,并选择账户类型(管理员或标准用户)。

d) 点击“完成”即可创建新用户账户。

2. 设定用户权限管理员账户具有最高权限,可以访问电脑上的所有文件和软件,而标准用户账户则具有受限的权限。

以下是设定用户权限的方法:a) 打开“控制面板”,点击“用户账户”。

b) 选择“用户账户”,点击“更改账户类型”。

c) 选择要更改的用户账户,点击“更改账户类型”。

d) 在弹出的对话框中,选择合适的账户类型,并点击“确定”进行保存。

3. 密码保护和定期更换为了保护用户账户的安全,我们需要设置密码并定期更换。

创建强密码时,应遵循以下原则:包含字母、数字和特殊字符,长度应不少于8位。

另外,定期更换密码是防止账户被入侵的有效措施。

二、访问控制的设置与管理1. 文件和文件夹权限在Windows系统中,我们可以为文件和文件夹设置不同的访问权限,以保护个人隐私和数据安全。

以下是设置文件和文件夹权限的方法:a) 在文件资源管理器中,右击需要设置权限的文件或文件夹,选择“属性”。

b) 在“属性”窗口中,点击“安全”标签页。

c) 点击“编辑”按钮,选择需要授权的用户账户。

d) 设定允许或拒绝的权限选项,并点击“确定”进行保存。

2. 应用程序权限为了控制用户对不同应用程序的使用权限,可以使用应用程序管理工具。

比如,在Windows操作系统中,可以通过以下步骤设置应用程序权限:a) 打开“控制面板”,选择“程序”。

如何在Windows操作系统中设置文件夹访问限制在Windows操作系统中设置文件夹访问限制Windows操作系统是广泛使用的操作系统之一,为用户提供了丰富的功能和灵活性。

在Windows中,我们可以通过设置文件夹访问限制,确保我们的文件和文件夹的安全性。

本文将介绍如何在Windows操作系统中设置文件夹访问限制,以帮助我们更好地保护我们的数据。

一、了解文件夹访问权限在开始设置文件夹访问限制之前,我们需要了解一些基本概念。

在Windows操作系统中,每个文件和文件夹都有自己的访问权限,这些权限包括读取(Read)、写入(Write)和执行(Execute)等。

通过设置这些权限,我们可以控制其他用户是否可以访问、修改或删除文件夹中的文件。

二、设置文件夹访问权限1. 找到需要设置访问权限的文件夹,并右键单击该文件夹。

2. 在弹出菜单中,选择“属性”选项,打开文件夹属性窗口。

3. 在文件夹属性窗口中,选择“安全”选项卡。

4. 在安全选项卡中,会显示当前文件夹的用户和用户组列表。

5. 选择需要设置访问权限的用户或用户组,并单击“编辑”按钮。

6. 在编辑窗口中,可以为该用户或用户组设置不同的访问权限。

例如,可以勾选“允许”或“拒绝”某些权限选项,以控制其对文件夹的访问权限。

7. 完成设置后,单击“确定”按钮保存更改。

三、设置文件夹密码保护除了设置访问权限外,我们还可以通过设置文件夹密码保护来进一步加强文件夹的安全性。

下面是设置文件夹密码保护的步骤:1. 找到需要设置密码保护的文件夹,并右键单击该文件夹。

2. 在弹出菜单中,选择“属性”选项,打开文件夹属性窗口。

3. 在文件夹属性窗口中,选择“常规”选项卡。

4. 在常规选项卡中,单击“高级”按钮,打开高级属性窗口。

5. 在高级属性窗口中,勾选“加密内容以保护数据”选项,并单击“确定”按钮。

6. 在确认窗口中,选择“应用于此文件夹、子文件夹和文件”的选项,表示设置加密的文件夹及其包含的所有文件和子文件夹。

如何在Windows操作系统中设置文件夹访问限制限制在Windows操作系统中,设置文件夹的访问限制可以有效地保护文件的安全性和隐私。

本文将介绍如何在Windows操作系统中进行文件夹访问限制的设置。

请按照以下步骤进行操作:第一步:打开文件夹属性在计算机中找到要设置访问限制的文件夹,点击鼠标右键选择“属性”选项。

第二步:选择安全选项卡在文件夹属性窗口中,选择“安全”选项卡,可以看到当前文件夹的访问权限设置。

第三步:编辑访问权限在安全选项卡中,点击“编辑”按钮,进入访问权限设置界面。

第四步:选择用户或组在访问权限设置界面中,可以看到已有的用户或组列表。

如果要添加新的访问限制,点击“添加”按钮。

第五步:输入用户或组的名称在添加用户或组的界面中,可以输入用户名或者组名来进行搜索。

选择要限制的用户或组后,点击“确定”按钮。

第六步:选择访问类型在访问权限设置界面中,可以选择允许或拒绝访问的权限类型。

点击相应的复选框来设置权限。

第七步:应用设置设置完访问权限后,点击“确定”按钮。

系统会提示是否应用设置到该文件夹的子文件夹和文件中,选择“是”。

通过以上步骤,你就成功地在Windows操作系统中设置了文件夹的访问限制。

设置的访问限制将有效地保护文件夹的安全性,只有特定的用户或组才能够访问该文件夹及其内部文件。

需要注意的是,在设置访问限制之前,确保你拥有管理员权限或拥有足够的权限来进行设置。

否则,你可能无法修改文件夹的访问权限。

此外,在设置访问限制之前,建议先备份文件夹中的重要文件,以防设置不当导致文件丢失或无法访问。

总结:通过以上步骤,我们可以在Windows操作系统中设置文件夹的访问限制,以保护文件的安全性和隐私。

合理的访问权限设置可以有效地控制文件夹的访问范围,只有授权的用户或组才能够访问文件夹及其内部文件。

希望本文对你有所帮助,感谢阅读!。

局域网组建中的网络访问控制与ACL配置在局域网的组建过程中,网络访问控制与ACL(Access Control List)配置是一项关键任务。

它们用于保护网络资源免受未经授权的访问,并确保网络的安全性和稳定性。

本文将讨论网络访问控制的重要性以及如何配置ACL来实现有效的网络管理。

一、网络访问控制的重要性在一个局域网中,有许多用户和设备都需要访问网络资源。

但并非所有用户都应该拥有对所有资源的完全访问权限。

因此,网络访问控制的重要性在于:1. 安全性保障:通过网络访问控制,可以限制对敏感数据和关键系统的访问权限,防止未经授权的用户获取重要信息,从而降低安全风险。

2. 资源优化:通过限制某些用户或设备对网络资源的访问权限,可以优化网络带宽和性能,确保网络资源的合理利用,并提高网络的整体效率。

3. 合规要求:许多行业对于网络资源的访问控制有着严格的合规要求。

通过合理配置ACL,可以满足相关合规要求,避免可能引发的声誉和法律风险。

二、ACL的基本概念ACL是一种网络安全策略,用于控制用户和设备对网络资源的访问权限。

它基于规则集,规定了哪些用户或设备可以访问网络中的哪些资源。

ACL由许多不同类型的规则组成,每个规则包含源IP地址、目标IP地址、通信协议、端口号等信息。

当数据流经过网络设备时,会根据ACL的规则进行匹配和处理。

三、ACL配置的步骤要配置ACL以实现网络访问控制,通常需要按照以下步骤进行操作:1. 定义访问控制策略:首先,需要明确网络中不同用户和设备的访问需求。

根据这些需求,可以定义相应的访问控制策略,例如允许或禁止特定用户或设备对某些资源的访问。

2. 创建ACL规则:基于上述访问控制策略,可以开始创建ACL规则。

每个ACL规则都应包括源IP地址、目标IP地址、通信协议、端口号等关键信息,并明确规定是允许还是拒绝访问。

3. 应用ACL规则:将配置好的ACL规则应用到相应的网络设备上,例如交换机、路由器等。

如何在Windows操作系统中设置文件夹移动限制Windows操作系统提供了强大的功能,使得我们可以轻松管理和组织文件和文件夹。

其中,设置文件夹移动限制是一项非常重要且有用的功能。

本文将介绍如何在Windows操作系统中设置文件夹移动限制,以帮助您更好地管理文件和保护数据的安全。

一、使用访问控制列表(ACL)设置文件夹权限在Windows操作系统中,使用访问控制列表(ACL)可以对文件夹进行权限控制,从而限制文件夹的移动。

以下是具体的步骤:1. 首先,选中要设置权限的文件夹,右键单击并选择“属性”。

2. 在文件夹属性窗口中,点击“安全”选项卡。

3. 在“安全”选项卡中,点击“高级”按钮。

4. 在“高级安全设置”窗口中,点击“编辑”按钮。

5. 在“权限条目”窗口中,选择要限制的用户或用户组,并点击“编辑”按钮。

6. 在“编辑权限”窗口中,勾选“拒绝”权限,并选择要拒绝的操作类型(如移动)。

7. 点击“确定”按钮保存设置。

通过以上步骤,您可以对指定的用户或用户组设置文件夹的移动限制。

这样,即使用户具有访问该文件夹的权限,但他们将无法将该文件夹移动到其他位置。

二、使用第三方软件设置文件夹移动限制除了使用系统自带的ACL功能外,还可以使用一些第三方的文件夹保护软件来实现文件夹移动限制。

下面是一个常用的软件示例:Folder Guard。

1. 首先,下载并安装Folder Guard软件。

2. 打开Folder Guard软件,点击“Folder Guard”菜单中的“设置密码”选项。

3. 在密码设置窗口中,输入并确认密码,点击“确定”按钮。

4. 在Folder Guard主界面,选择要保护的文件夹,并点击右键选择“Folder Guard”选项。

5. 在弹出的菜单中,选择“禁止移动”选项。

通过以上步骤,您可以使用Folder Guard软件来设置文件夹的移动限制。

只有输入正确的密码,才能对被保护的文件夹进行移动操作。

大致描述windows域的权限策略管理方法Windows域的权限策略管理方法主要包括以下几个方面:用户管理、组管理、权限分配和继承、审计和监控、策略更新和维护等。

首先,用户管理是Windows域权限策略管理的基础。

在Windows域中,可以通过Active Directory(AD)来管理用户账号和权限。

管理员可以创建、删除和修改用户账号,并为每个用户分配相应的权限和访问控制策略。

通过AD,管理员可以集中管理用户账号和权限,确保用户的合法访问和数据保护。

其次,组管理是权限策略管理的重要组成部分。

在Windows域中,管理员可以创建不同的用户组,将相关用户归类并分配相应的权限。

通过组管理,管理员可以更加灵活地管理用户权限,以组为单位进行权限分配和撤销。

这样不仅可以简化权限管理的流程,还可以提高管理效率和安全性。

权限分配和继承是Windows域权限策略管理的核心。

在Windows域中,每个文件和目录都有自己的访问控制列表(ACL),用于限制和管理访问权限。

管理员可以通过设置ACL来控制用户对文件和目录的访问权限。

同时,ACL支持权限继承,即上层目录的权限会自动应用到子目录和文件上。

通过合理设置ACL和权限继承,管理员可以灵活控制和管理用户的访问权限。

审计和监控是保证权限策略有效性和安全性的重要手段。

在Windows域中,管理员可以启用审计功能,记录用户对文件和目录的访问行为。

通过审计功能,管理员可以及时发现和处理潜在的安全问题,保护域中的重要数据和系统安全。

同时,管理员还可以借助监控工具来实时监控用户的访问行为,及时发现异常情况并采取相应措施。

策略更新和维护是权限策略管理的不可或缺的环节。

随着业务的发展和变化,权限策略也需要不断更新和调整。

在Windows域中,管理员可以通过组策略(Group Policy)来集中管理和分发权限策略。

通过组策略,管理员可以对大量计算机进行统一的权限配置,确保域中所有计算机的安全性和一致性。

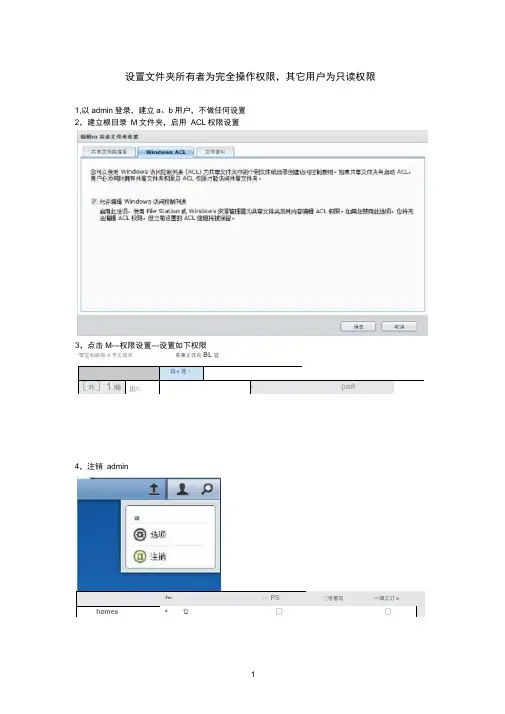

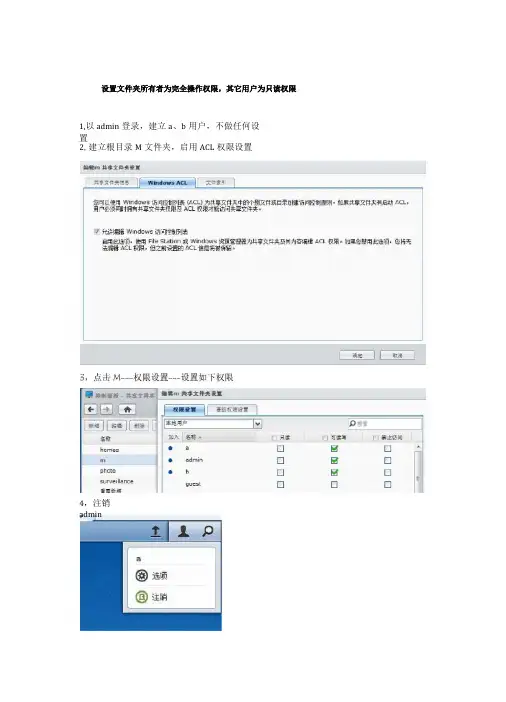

设置文件夹所有者为完全操作权限,其它用户为只读权限1,以admin 登录,建立a 、b 用户,不做任何设置 2,建立根目录 M 文件夹,启用 ACL 权限设置-Frni口 PS□可善写一璘三订whomes*乜□□A段e 进・[昨]1咽1出=.Vpa#罕笠和面視-H 亨丈辟英貧事丈徉央BL 宜 3,点击M---权限设置---设置如下权限4,注销 adminm•admin□□photo*b□凰□iurvflil arc*■guest□□□E曽矣严-5,用a用户登录,进入filestation,在M目录下建立一个他自己的文件夹a文件夹a,并上传文件到右击文件夹a,点击内容在常规里我们可以看到这个文件夹的拥有者就是用户a■df h «le 旨2卜Im* FL T Ft»____ . ______ 」I#氓■工Ji ■■吐口is■匹Lift tarc連rnr=k]4b LZIb4皿,打开权限设置点击权限I K4 |^Cl■■«#:两在便3:/vulunifl 1OQ1 rn> a划■■:空KB•包MT十兗出fl -卜曰京2012^11^2^ *9:31:45T航冋計〔才件记耳妙-http:- na£l3£:££50S-fta-du“广何ad;a.zi.前■誓題XWLMCit-a«IHRt <■ i啞屮烹R,;•文好.E茫斗高级选项------- 使继承权限显示化选中guest用户,点击删除选中Everyone点击"编辑”改为如下设置:让用户都为只读HHK* □□创建丸件/写入就搐□创返艾律夹/附为畫逼葺入昌性□写入扩.是赛住□田欣于丈件貞丸艾岳]砒完成后确定。

在权限设置界面再点击“新增”,设定a用户完全操作的权限,设置如下哽闭用户或组: 继承于;类型:应用于:圍 Ift'tKHl 回衣導斯宜权 ■陋導取|7]瘓三T 性曲按吁玄哼|y|列土H 住夬/读玉益凉団乏軾国性"I 止取亍曼気性■圜写入回创菠H 凿近人热搐 [谢创吉工性知陀眾赴囉 g^A.E 性[71号入旷喘馬誥|刁到屋于二阵典耳王件 団到陰点击确定完成操作,接下来我们用 删除a 文件夹里的文件用户或殂: 继承于; 莫型: 应用P♦ a7{无》 允许V全部V菁壬b 用户登录nas 上来对a 的文件夹进行操作重命名和上传文件到a的文件夹都不行riat File Si ation EJ fj 0I药冈冋而…_ I 7' ' 新査丈讦史条用”]| 二耳”]艺Xi?-丸协直矗害世■自曰疇A _Jhome W rdocH31.^7 KB DOCX Xf*B* dmM File SUliomipJL*J ________________上善J m廿夬^Cii><Smnon・irri4* •大卅W哥讪忙"■记嘖职北421.^7 KB DOCX -42012^HJi225 9F31:MMi©'■生 *||.工竺* | [ 送理] 0«* ^| i>.抑頁> H C *| ■:”明I目了目匚呂・百讦• 1 GB1«< H 】|頁,^1= > X C 垢壬品亏栋50 ,*|***** 设置用户a 在根目录文件夹test 下无法建立文件夹和上传文件但是可以对根目录下面的子文件夹test2 有可读写权限(就是在test2下建立、删除文件)1,先在控制面板共享文件夹,对根目录test 设定用户a 的权限为“可读写” (对test 启用ACL权限)2,在filestation 对根目录test 设定a 的权限为只读3,在test目录下对test2设定权限,给a为所有的权限,删除everyone的权限4,完成操作!。

设置文件夹所有者为完全操作权限,其它用户为只读权限1,以admin登录,建立a、b用户,不做任何设置2,建立根目录M文件夹,启用ACL权限设置4,注销admin5,用a用户登录,进入filestation,在M目录下建立一个他自己的文件夹a,并上传文件到a文件夹右击文件夹a,点击内容在常规里我们可以看到这个文件夹的拥有者就是用户a二,打开权限设置点击权限 --- 高级选项使继承权限显示化选中guest用户,点击删除选中Everyone点击“编辑”改为如下设置:让用户都为只读完成后确定。

在权限设置界面再点击“新增”,设定a用户完全操作的权限,设置如下权限编量据用户我粗:继承于;类型:应用于:权限一回管理日壁教校电回更哉权限回氧阳所有叔/回嫉看日追压女科央/执行文件[7]列出文件夫/透监也据国]哲老属性回选孤犷辰属性也会国钊班文科/写入起枢团创建文件却附打起据目写入属性回写入犷与属性良]制酸于文科共和文科艮]汨除点击确定完成操作,接下来我们用b用户登录nas上来对a的文件夹进行操作删除a文件夹里的文件删除洁君查塞是舌有适当的也BL 下列项目发生指误制ht机申语磕场.心中 [ 葩W ]重命名和上传文件到a 的文件夹都不行21,97 KB DOCX 蚱出酒试机中清艮匕/口ox DiskSrationIhame . I- IlTl 可用; IHNEGB,总一:1329 G0 |< < I 第口习. KL 员I > >1 I C 每页曷不古 品不 1 • 1 殂=*****设置用户a在根目录文件夹test下无法建立文件夹和上传文件但是可以对根目录下面的子文件夹test2有可读写权限(就是在test2下建立、删除文件)1,先在控制面板一一共享文件夹,对根目录test设定用户a的权限为“可读写”(对test启用ACL权限)2,在filestation对根目录test设定a的权限为只读3,在test目录下对test2设定权限,给a为所有的权限,删除everyone的权限4,完成操作!。

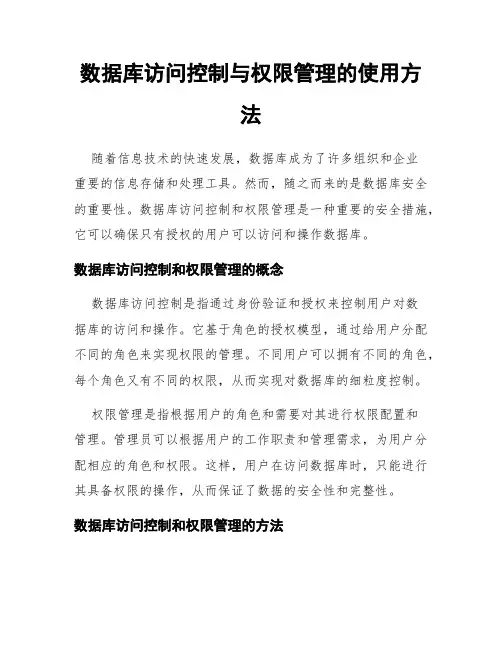

数据库访问控制与权限管理的使用方法随着信息技术的快速发展,数据库成为了许多组织和企业重要的信息存储和处理工具。

然而,随之而来的是数据库安全的重要性。

数据库访问控制和权限管理是一种重要的安全措施,它可以确保只有授权的用户可以访问和操作数据库。

数据库访问控制和权限管理的概念数据库访问控制是指通过身份验证和授权来控制用户对数据库的访问和操作。

它基于角色的授权模型,通过给用户分配不同的角色来实现权限的管理。

不同用户可以拥有不同的角色,每个角色又有不同的权限,从而实现对数据库的细粒度控制。

权限管理是指根据用户的角色和需要对其进行权限配置和管理。

管理员可以根据用户的工作职责和管理需求,为用户分配相应的角色和权限。

这样,用户在访问数据库时,只能进行其具备权限的操作,从而保证了数据的安全性和完整性。

数据库访问控制和权限管理的方法在实际应用中,我们可以通过以下方法实现数据库访问控制和权限管理。

1. 创建用户和角色:首先,管理员应创建数据库用户和角色。

用户可以是具体的个人或机构,而角色是一组用户的集合。

创建用户和角色时,需要为其指定唯一的标识符和密码,并且将其相关信息存储在数据库中。

2. 分配权限:管理员可以根据实际需求,为用户和角色分配相应的权限。

权限可以分为数据库级别和表级别。

数据库级别权限包括对整个数据库的操作,如创建、删除、修改和查询数据库。

而表级别权限则是对具体表进行的操作,如插入、更新、删除和查询表中的数据。

3. 管理用户和角色:在数据库访问控制和权限管理过程中,管理员需要及时更新和管理用户和角色。

这包括:创建新用户和角色、删除非使用用户和角色、修改角色的权限等。

4. 审计和监控:为了确保数据库访问的安全性,管理员可以设置审计和监控机制。

通过监控用户的访问活动,及时发现和阻止未经授权的用户行为。

同时,可以对访问行为进行审计,以便在安全事件发生时进行溯源和记录。

常见的数据库访问控制和权限管理工具为了简化数据库访问控制和权限管理的操作,许多数据库管理系统(DBMS)提供了相应的工具和功能。

如何设置和管理电脑的网络权限和访问控制网络权限和访问控制是电脑管理中非常重要的方面,它可以帮助我们保护隐私、限制不必要的访问以及防止潜在的安全威胁。

在本文中,我将介绍如何设置和管理电脑的网络权限和访问控制。

这里将分为三个主要部分:网络权限设置、网络访问控制、以及管理电脑的网络权限和访问控制。

网络权限设置在设置网络权限之前,我们首先需要了解网络权限的概念。

网络权限是指电脑用户在网络上进行各种操作的权限,例如访问特定网站、下载和上传文件、使用特定的软件等。

在设置网络权限时,我们可以考虑以下几个方面:1. 用户账户设置:对于多用户共享电脑的情况,我们应该为每个用户创建独立的账户,并为其设置相应的权限。

管理员账户应该具有最高权限,而其他用户的权限则可以根据需要进行限制。

2. 软件和应用程序权限设置:我们可以通过设置软件和应用程序的权限,来限制用户对特定软件和应用程序的访问。

例如,我们可以设置只有管理员账户才能安装或卸载软件,而其他用户只能使用已经安装的软件。

3. 网络资源共享设置:对于网络上的共享资源,我们可以设置访问权限,以控制用户对这些资源的访问。

例如,我们可以设置只有特定用户或用户组才能访问某个共享文件夹或打印机。

网络访问控制在管理电脑的网络权限和访问控制时,我们可以考虑以下几个方面:1. 防火墙设置:防火墙是保护电脑安全的重要组件,我们可以通过设置防火墙规则,来限制网络流量的进出。

例如,我们可以设置防火墙规则,只允许特定的IP地址或端口与电脑进行通信。

2. 网络策略设置:操作系统通常提供了一些网络策略设置选项,通过设置这些选项,我们可以限制特定用户或用户组对网络资源的访问。

例如,我们可以设置只有特定用户才能连接特定的无线网络,或限制某些用户的网络使用时间。

3. VPN设置:虚拟专用网络(VPN)是一种通过公共网络建立起私密连接的技术,我们可以设置VPN来实现对外部网络的安全访问控制。

通过使用VPN,我们可以确保用户在互联网上的通信是加密和安全的。

ACL权限设置ACL是Access Control List 的缩写,主要⽤于在提供传统的owner、group、others的read、write、execute权限之外进⾏细部权限设置。

启动ACL让/⽬录⽀持ACL:#mount –o remount ,acl /#mount |grep / //查看是否有挂载开机启动ACL:将要启动ACL的分区写⼊/etc/fstab中:#vi /etc/fstab/dev/hda5 / ext3 default,acl 1 2ACL相关命令Getfacl :取得某个⽂件/⽬录的ACL权限;Setfacl :设置某个⽂件/⽬录的ACL权限;setfacl [-bkndRLPvh] [{-m|-x} acl_spec] [{-M|-X} acl_file] file ...setfacl --restore=file描述setfacl⽤来在命令⾏⾥设置ACL。

在命令⾏⾥,⼀系列的命令跟随以⼀系列的⽂件名。

选项-m和-x后边跟以acl规则。

多条acl规则以逗号(,)隔开。

选项-M和-X⽤来从⽂件或标准输⼊读取acl规则。

选项--set和--set-file⽤来设置⽂件或⽬录的acl规则,先前的设定将被覆盖。

选项-m(--modify)和-M(--modify-file)选项修改⽂件或⽬录的acl规则。

选项-x(--remove)和-X(--remove-file)选项删除acl规则。

当使⽤-M,-X选项从⽂件中读取规则时,setfacl接受getfacl命令输出的格式。

每⾏⾄少⼀条规则,以#开始的⾏将被视为注释。

当在不⽀持ACLs的⽂件系统上使⽤setfacl命令时,setfacl将修改⽂件权限位。

如果acl规则并不完全匹配⽂件权限位,setfacl将会修改⽂件权限位使其尽可能的反应acl规则,并会向standard error发送错误消息,以⼤于0的状态返回。

acl的用法ACL(Access Control List)是一种用于控制访问权限的机制,通过ACL可以对用户或者用户组进行精细化的权限管理。

在计算机网络和操作系统中广泛应用,能够提供对资源的访问控制和安全保护。

本文将介绍ACL的用法及其在网络安全中的重要性。

一、ACL的概述ACL是一种基于策略的权限控制机制,它可以定义谁可以访问什么资源以及如何访问。

通过ACL,可以限制某些用户或者用户组对特定资源的访问权限,从而确保网络的安全性和数据的保密性。

ACL通常由一系列的规则组成,这些规则规定了不同用户或用户组能够进行的操作。

二、ACL的分类ACL一般可以分为两大类:基于内容的ACL和基于角色的ACL。

1. 基于内容的ACL基于内容的ACL是根据资源的属性和内容进行权限控制的。

它将资源的访问权限与资源的内容相关联,只有满足特定条件的用户才能够访问该资源。

例如,在文件系统中,可以使用基于内容的ACL来控制用户对文件的访问权限,只有具备特定属性或者满足特定条件的用户才能够读取或修改文件。

2. 基于角色的ACL基于角色的ACL则根据用户的角色和职责进行权限控制。

它将资源的访问权限与用户的角色相关联,不同的角色拥有不同的权限。

例如,在企业内部网络中,可以使用基于角色的ACL来控制员工对不同部门或项目的访问权限,只有拥有相应角色的员工才能够访问相应资源。

三、ACL的应用场景ACL在网络安全中的应用非常广泛,可以用于各种场景中进行权限控制和资源保护。

1. 操作系统权限控制在操作系统中,ACL常被用于对文件和目录的权限进行控制。

通过ACL,可以限制不同用户对文件的读写权限,从而确保数据的安全性。

2. 网络访问控制ACL也可以应用于网络中,对网络流量进行控制。

通过ACL,可以限制某些IP地址或者使用特定协议的用户访问网络资源,从而提高网络的安全性。

3. 数据库访问控制在数据库中,ACL可以用于对表、视图和存储过程等数据库对象进行权限控制。