第五讲混合式入侵检测技术

- 格式:pptx

- 大小:2.28 MB

- 文档页数:32

网络攻防中的入侵检测技术随着现代社会的发展,计算机网络已经成为了人们进行交流和传播信息的重要工具,同时也为恶意攻击者提供了更多的侵入渗透的机会。

为了保障网络的安全和稳定,入侵检测技术已经成为了网络安全领域内的重要组成部分。

一、入侵检测的概念和分类入侵检测是指通过对网络流量、系统和应用程序进行监测,发现和识别入侵行为,并及时采取防范措施的技术手段。

根据入侵检测系统的部署环境可以将其分为网络入侵检测系统(NIDS)和主机入侵检测系统(HIDS)。

NIDS主要用于监测网络中的流量、连接和协议等,能够快速识别和跟踪网络中的攻击行为。

HIDS则是指在主机层面对系统和应用程序进行监测和分析,能够有效地发现主机上的入侵行为。

二、入侵检测的技术原理和方法入侵检测系统主要依靠实现智能分析和监测网络流量、协议和应用程序等行为来识别和报告网络中的攻击活动。

(一)基于签名的检测方法该方法基于已知攻击特征的签名库,通过对网络流量和数据包进行比对,来识别出与已知攻击特征相符的攻击行为。

该方法优点是准确率高,缺点是需要事先知道已知攻击的特征,否则会较难进行攻击检测。

(二)基于异常检测的方法该方法主要是基于对系统和网络行为的监测和分析,发现和报告异常的行为或活动。

该方法的优点是可以发现未知攻击行为,缺点是误报率较高,需要对误报进行过滤和调整。

(三)基于机器学习的方法该方法利用机器学习算法对网络数据进行分类和模式识别,从而准确地识别和分析网络中的攻击行为。

该方法的优点是自动化程度高,适应性强,但是需要大量的教学样本来训练和验证模型,因此需要大量的时间和资源。

三、入侵检测系统的关键技术入侵检测技术在实际应用中还需要结合一些关键技术才能发挥出最大的效果。

(一)流量采集技术网络流量是入侵检测的源头数据,需要对网络中的流量进行采集和分析。

目前主要采用的流量采集技术有镜像端口采集、流量监测器和传感器等。

(二)数据挖掘技术数据挖掘技术可以从复杂的数据中挖掘出有价值的信息,通过对大量的流量数据进行分析和挖掘,可以有效地识别和发现网络攻击。

网络安全中的入侵检测技术综述网络安全是当今社会中的一个重要议题,随着互联网的普及和信息技术的迅速发展,网络攻击和入侵事件屡见不鲜。

为了保护网络系统和用户的安全,研究人员和安全专家们积极探索各种入侵检测技术。

本文将综述几种常见的入侵检测技术,并分析它们的特点和应用。

一、入侵检测技术的概念入侵检测技术(Intrusion Detection Technology)是指通过对网络通信流量、系统日志、主机状态等进行监控和分析,及时发现和识别已发生或即将发生的入侵行为。

其目的是快速准确地发现并阻止潜在的安全威胁,保护网络系统和用户的数据安全。

二、基于签名的入侵检测技术基于签名的入侵检测技术(signature-based intrusion detection)是一种传统而有效的检测方法。

它通过预定义的规则集合,检测网络流量中是否存在已知的攻击模式。

这种技术的优点在于准确率高,适用于已知攻击的检测。

然而,缺点也显而易见,就是无法检测未知攻击和变异攻击。

三、基于异常行为的入侵检测技术基于异常行为的入侵检测技术(anomaly-based intrusion detection)通过建立正常行为模型,检测网络流量中的异常行为。

相比于基于签名的方法,这种技术更具有普遍性,能够发现未知攻击。

然而,误报率较高是其主要问题之一,因为正常行为的变化也会被误判为异常。

四、混合型入侵检测技术为了克服单一方法的局限性,许多研究者提出了混合型入侵检测技术。

这些方法综合了基于签名和基于异常行为的特点,在检测效果上有所提高。

其中,流量分析、机器学习、数据挖掘等技术的应用,使得混合型入侵检测技术更加精准和智能化。

五、网络入侵检测系统的架构网络入侵检测系统(Intrusion Detection System,简称IDS)是实现入侵检测的关键组件。

其整体架构包括数据采集、数据处理、检测分析、警报响应等模块。

数据采集模块负责收集网络流量、日志信息等数据;数据处理模块负责对采集到的数据进行预处理和分析;检测分析模块负责使用各种入侵检测技术进行实时监测和分析;警报响应模块负责生成报警信息并采取相应的应对措施。

基于混合入侵检测技术的网络入侵检测方法

尹才荣;叶震;单国华;赵晓峰

【期刊名称】《合肥工业大学学报(自然科学版)》

【年(卷),期】2009(032)001

【摘要】总结了异常检测和误用检测的优缺点,结合其优点,并克服其缺点,提出了基于混合入侵检测技术的网络入侵检测系统模型.对于同一行为,异常检测结果和误用检测结果不总是一样的,跟踪算法有效地解决了异常检测结果与误用检测结果不完全相同的问题;采用了数据挖掘方法建立正常行为轮廓库,并采用了全序列比较法和相关函数法实现异常检测引擎;提出的模型较基于单一入侵检测技术的模型相比,具有更好的检测效果.

【总页数】4页(P69-72)

【作者】尹才荣;叶震;单国华;赵晓峰

【作者单位】合肥工业大学,计算机与信息学院,安徽,合肥,230009;合肥工业大学,计算机与信息学院,安徽,合肥,230009;合肥工业大学,计算机与信息学院,安徽,合肥,230009;合肥工业大学,计算机与信息学院,安徽,合肥,230009

【正文语种】中文

【中图分类】TP393.08

【相关文献】

1.基于机器学习的舰艇网络入侵检测技术 [J], 徐文良;张永胜;程健庆

2.基于人工智能的网络入侵检测技术研究 [J], 蒋玉婷

3.基于人工智能的通信网络入侵检测技术研究与设计 [J], 黎日文

4.基于大数据聚类的网络入侵检测技术研究 [J], 郑美容

5.基于Boosting集成学习算法的网络入侵检测技术研究 [J], 易琳;王欣

因版权原因,仅展示原文概要,查看原文内容请购买。

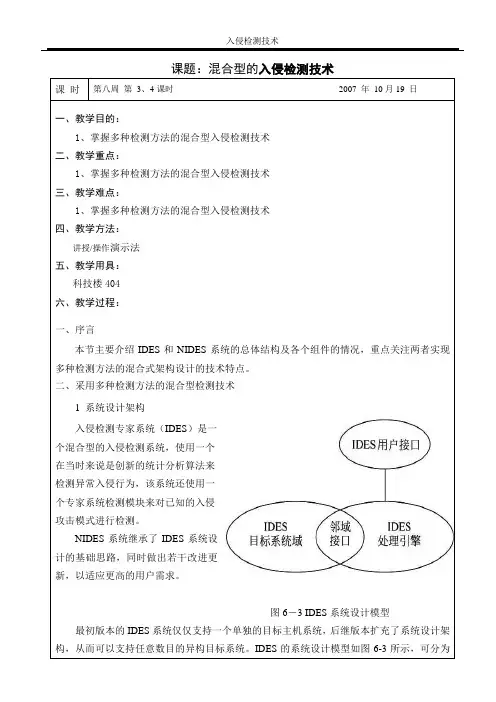

课题:混合型的入侵检测技术

图6-4 IDES系统结构

所示,从中可以看出各个组件之间的关系。

每个组件的具体实现都可以在不用对系统架构进行基

即高度模块化的设计架构允许IDES系统的底层实现结构与上层

系统实际由以下功能组件构成:邻域接口、统计异常检测器、专家系统异常检测器和用户接口。

系统中,分析处理单元被视为Arpool组件的客户。

二者之间的通信都是基于机制。

每个客户组件(统计分析组件和专家系统组件)都可以使用RPC过程从Arpool 中获取审计数据,然后处理它们,最后将其从Arpool中删除。

统计异常检测引擎观测在所监控计算机系统上的活动行为,自适应地学习主体的

统计异常检测引擎维护一个主体的统计知识库,其中包含主体的档案。

中所使用的用来确定一个行为是否异常的推导进程是建立在统计数值的基础上这些统计值由动态调节的参数来控制,其中的许多参数是针对特定主体类型的。

被审计的活动用一个经计算所得的入侵检测变量向量来描述,对应于在档案中记录的测量值。

IDES 评价整个使用行为模式,而不是仅仅考虑主体行为的单个测量值的情况。

系统的基于规则分析组件采用一组规则来评价活动事件(即审计记录流),从而对

包含了大量已知的系统脆弱性知识、已知入侵模式的信。

网络安全中的入侵检测技术一、概述网络安全是现代社会不可或缺的一部分。

随着互联网的普及和发展,入侵者的攻击方式也越来越多样化和难以防范。

因此,入侵检测技术在网络安全中显得尤为重要。

入侵检测技术是一种通过监测网络流量,寻找可疑活动的技术,用于保护网络系统的安全。

二、基于签名的入侵检测技术基于签名的入侵检测技术是入侵检测技术的最早实现形式。

签名是一段规则,描述了识别入侵行为的特征。

策略是指入侵行为的应对方式。

基于签名的入侵检测技术是一种可靠的方法,它对已知的攻击方式能够提供高水平的检测精度。

但是,在面对未知的攻击方式时,这种技术的效果就会受到较大限制。

三、基于统计和机器学习的入侵检测技术基于统计和机器学习的入侵检测技术是一种基于统计学和人工智能技术的入侵检测方法。

这种技术是在已知网络流量的前提下,通过构建数学模型,对未知网络流量进行分析和处理,从而判断其是否为入侵行为。

基于统计和机器学习的入侵检测技术具有灵活性和可靠性高的优点,可以在未知入侵行为中发现新的攻击方式。

但也存在缺陷,例如需要大量次输入进行训练,对计算能力和规模的需求也较高。

四、混合式入侵检测技术混合式入侵检测技术结合了基于签名和基于统计和机器学习的入侵检测技术的优点。

这种技术是由多个模块构成的,每个模块独立运行,并基于其独特的算法进行入侵检测。

混合式入侵检测技术可以有效地降低误报率和漏报率,提高入侵检测精度。

五、总结随着互联网的不断发展和互联网应用的日益普及,网络安全威胁也变得越来越多样化和频繁。

入侵检测技术作为网络安全的前沿防线,可以有效地发现并防御入侵行为,保护网络系统的安全。

在实际应用中,不同的入侵检测技术可以通过组合使用来提高检测精度和可靠性,从而保障网络系统的安全。