第3组-Named Data networking 数据命名中心网络

- 格式:pptx

- 大小:3.27 MB

- 文档页数:32

一、绪论互联网获得了巨大的成功,但成功的背后却是危机。

随着数据应用的日益复杂化、海量化,IP架构的固有缺陷日益突出,严重影响着网络生态系统,难以适应未来信息化的需求,具体表现有以下几点:1) 互联网流量增长超摩尔定律,路由表庞大,网络可持续发展面临严峻的挑战。

器件的性能已接近极限,目前的硬件架构难以适应流量高速增长的网络,网络稳定性不断下降,域间路由的收敛不断变慢,路由表的增长也对硬件性能提出严峻的挑战。

2) 互联网安全缺乏系统性的解决方案。

互联网的架构本质是被动的安全防范架构,每年因互联网安全而造成的损失高达数千亿美元。

TCP/IP作为原始网络协议在提出之初,旨在利用可信任的固定主机对可信任的用户提供远程接入以实现信息共享,但随着网络的扩展,主机和用户逐渐不再完全信任,此时为了实现需求则需要更多的中间件如补丁,附件等。

3) 当思路从基于位置的系统转变到基于信息的系统,出现了IP模型,它建立了两个地址间的连接。

而服务器承载了大量不相干的数据,大量信息冗余,造成存储资源浪费。

4) 为了使协议适用于网络需求,在原始TCP/IP协议中添加了更多添加项增加了复杂性。

5) 动态性问题,互联网终端形态发生了很大变化,动态性显著增加,移动终端流量占网络流量的比重日益增加;物联网等低智能终端的数量爆炸式增长;IP地址既表征身份又表征位置,导致对移动性支持能力不强。

6) 互联网设备制造工艺复杂,发热量大,导致其相配套的动力设备增多,能源消耗巨大。

未来网络应是低能且无污染的。

信息中心网络,Information-Centric Networking(ICN)的思想:一切都是信息,信息互联而不是主机互联;通过信息的名字标识每一个信息,与信息的地理位置无关;网络的作用就是管理所有信息的流动和缓存,并用正确的信息快速响应信息的请求者。

ICN采用信息名字为网络传输的标识,IP地址不被考虑或者只作为一种底层的本地化的传输标识。

数据与计算机通信(英文)一、课程说明课程编号:090326Z10课程名称:数据与计算机通信(英文)/Data and Computer Communications课程类别:专业教育课程学时/学分:32 / 2先修课程:高等数学、模拟电子技术、数字电子技术、信号与系统、通信原理适用专业:通信工程、电子信息工程教材、教学参考书:1.Behrouz A. Forouzan, Data Communications and Networking, 5th,McGraw-Hill, 20122.William Stallings. Data and Computer Communications, 9thEdition.Prentice Hall, 2010.3.Fred Halsall. Data Communications, Computer Networks and OpenSystems, 4th Edition. Addison-Wesley, 1996.4.David Salomon. Coding for Data and Computer Communications.Springer, 2005.5.Richard Stevens . Unix Network Programming - V olume 1 (2003) andV olume 2 (1999). Prentice Hall二、课程设置的目的意义《数据与计算机通信》课程是通信工程专业的一门选修的专业基础课。

课堂采用双语教学,使用经典的原版教材。

本课程的主要任务是从数据通信、计算机网络通信的视角来理解、分析、设计分布式的通信系统,使学生了解和掌握数据通信、计算机通信区别传统电信等语音业务承载网络的原理、技术等。

系统掌握数据通信所采用的技术,同时提高英语的阅读和理解能力。

三、课程的基本要求知识:理解数据通信的基本原理;熟练掌握数据通信、计算机通信所涉及的硬件、软件相关技术;理解计算机通信与传统电信等语音业务承载网络的区别;掌握原理计算机通信的原理;掌握科学研究的基本思路和方法,能力:掌握数据通信、计算机通信网的开发设计方法,将其用于解决实际的数据网络通信问题;熟练掌握网络编程的技能;针对数据通信新技术发展前沿问题,掌握英文科技文献综述的能力;在讨论中培养创新意识和国际前沿研究视野,培养追踪数据与计算机通信网的新技术前沿问题的能力,素质:建立原理-分析-综述-设计一体的观念,通过课程学习中的分析、讨论、辩论培养分析沟通交流素质,建立从原理分析到编程设计到实际应用的思维模式,提升发现问题、寻找解决问题方法的基本素质。

《Linux网络操作系统项目教程(RHEL7.4CentOS7.4)(第3版))》习题及答案编辑整理:尊敬的读者朋友们:这里是精品文档编辑中心,本文档内容是由我和我的同事精心编辑整理后发布的,发布之前我们对文中内容进行仔细校对,但是难免会有疏漏的地方,但是任然希望(《Linux网络操作系统项目教程(RHEL7.4CentOS7.4)(第3版))》习题及答案)的内容能够给您的工作和学习带来便利。

同时也真诚的希望收到您的建议和反馈,这将是我们进步的源泉,前进的动力。

本文可编辑可修改,如果觉得对您有帮助请收藏以便随时查阅,最后祝您生活愉快业绩进步,以下为《Linux网络操作系统项目教程(RHEL7.4CentOS7.4)(第3版))》习题及答案的全部内容。

《Linux网络操作系统项目教程(RHEL7。

4/CentOS 7.4)(第3版)》课后习题答案1。

11 练习题一、填空题1.GNU的含义是。

2.Linux一般有3个主要部分:、、。

3.目前被称为纯种的UNIX指的就是以及这两套操作系统。

4.Linux是基于的软件模式进行发布的,它是GNU项目制定的通用公共许可证,英文是。

5.史托曼成立了自由软件基金会,它的英文是。

6.POSIX是的缩写,重点在规范核心与应用程序之间的接口,这是由美国电气与电子工程师学会(IEEE)所发布的一项标准.7.当前的Linux常见的应用可分为与两个方面。

8.Linux的版本分为和两种。

9.安装Linux最少需要两个分区,分别是。

10.Linux默认的系统管理员账号是。

1。

GNU's Not Unix的递归缩写(GNU计划一个自由软件组织)2。

内核(kernel)、命令解释层(Shell或其他操作环境)、实用工具3. System V BSD4. Copyleft(无版权) General Public License,GPL)5。

FSF,Free Software Foundation6. 便携式操作系统接口(Portable Operating System Interface)7. 企业应用个人应用8. 内核版本发行版本9。

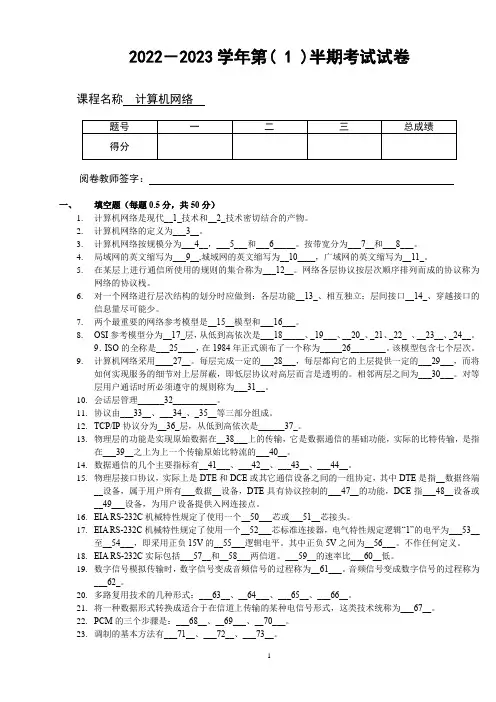

2022-2023学年第( 1 )半期考试试卷课程名称计算机网络阅卷教师签字:一、填空题(每题0.5分,共50分)1.计算机网络是现代__1_技术和__2_技术密切结合的产物。

2.计算机网络的定义为___3__。

3.计算机网络按规模分为___4__,___5___和___6_____。

按带宽分为___7__和___8___。

4.局域网的英文缩写为___9__,城域网的英文缩写为__10____,广域网的英文缩写为__11_。

5.在某层上进行通信所使用的规则的集合称为___12__。

网络各层协议按层次顺序排列而成的协议称为网络的协议栈。

6.对一个网络进行层次结构的划分时应做到:各层功能__13_、相互独立;层间接口__14_、穿越接口的信息量尽可能少。

7.两个最重要的网络参考模型是__15__模型和___16___。

8.OSI参考模型分为__17_层,从低到高依次是___18_____、_19___、__20_、_21、_22_ 、__23__、_24__。

9.ISO的全称是___25____,在1984年正式颁布了一个称为_____26________。

该模型包含七个层次。

9.计算机网络采用____27__。

每层完成一定的___28___,每层都向它的上层提供一定的___29___,而将如何实现服务的细节对上层屏蔽,即低层协议对高层而言是透明的。

相邻两层之间为___30___。

对等层用户通话时所必须遵守的规则称为___31__。

10.会话层管理______32__________。

11.协议由___33__、___34_、_35__等三部分组成。

12.TCP/IP协议分为__36_层,从低到高依次是______37_。

13.物理层的功能是实现原始数据在__38___上的传输,它是数据通信的基础功能,实际的比特传输,是指在___39__之上为上一个传输原始比特流的___40__。

14.数据通信的几个主要指标有__41___、___42__、___43__、___44__。

第 42 卷第 4 期2023年 7 月Vol.42 No.4Jul. 2023中南民族大学学报(自然科学版)Journal of South-Central Minzu University(Natural Science Edition)一种基于分簇优化的VNDN数据转发方法侯睿,陆可*(中南民族大学计算机科学学院,武汉430074)摘要车辆命名数据网络(VNDN)是一种架构于NDN上的车辆自组织网络(VANET),是基于信息中心网络体系的未来车联网典型代表之一.在VNDN中,车辆的移动性会导致基于耦合路由的NDN数据交互出现通信链路断裂问题.鉴于此,提出了一种基于分簇的车辆移动预测及数据转发方法.利用卡尔曼滤波预测机制,对具有相似移动特征的车辆进行分簇,同时引入网关节点来合理控制簇的大小并保证相邻簇之间的通信.仿真结果表明:所提方法能够有效降低数据传输时延,提高数据交付成功率.关键词车辆命名数据网络;分簇;卡尔曼滤波;数据转发中图分类号TP393 文献标志码 A 文章编号1672-4321(2023)04-0497-08doi:10.20056/ki.ZNMDZK.20230410A clustering optimization-based data forwarding method for VNDNHOU Rui,LU Ke*(College of Computer Science, South-Central Minzu University, Wuhan 430074, China)Abstract Vehicle Named Data Networks (VNDN) is a Vehicle Ad hoc Network (VANET) based on NDN, which is one of the typical representatives of future vehicle networking based on information center network system. In VNDN,the mobility of the vehicle leads to the problem of broken communication links in NDN data interactions based on coupled routing. Therefore,a clustering-based vehicle mobility prediction and data forwarding method is proposed,using the Kalman filter prediction mechanism to cluster vehicles with similar moving characteristics, and introduces gateway nodes to reasonably control the size of the cluster and ensure the communication between adjacent clusters. The simulation results show that the proposed method can effectively reduce the delay of data transmission and improve the success rate of data delivery.Keywords Vehicle Named Data Networks; cluster; Kalman filter; data forwarding近年来,随着智能交通领域的快速发展,车辆自组织网络(Vehicle Ad hoc Network,VANET)已经成为车联网发展的重要技术[1].在VANET中,车辆的快速移动对数据端到端通信产生了很大挑战,同时车辆之间的数据通信仍然停留在以车辆地址为中心的信息交互机制,增加了传输和处理时延.因此,亟需一种以数据信息为中心的资源共享方式,来提高VANET中数据的交互效率.命名数据网络(Named Data Networks,NDN)是一种以数据内容为信息共享方式的新型网络架构,区别于当前基于IP地址的信息交互模式,NDN将网络中的信息实体赋予了唯一名称并以数据内容名称为索引,完成信息资源的交互,提高了数据共享效率,因而被认为是下一代互联网体系结构的有效方案之一[2].在NDN的驱动下,将VANET与NDN相结合,构成的车辆命名数据网络(Vehicular Named Data Networks,VNDN)对提升车辆间数据通信效率起到积极作用,因此被认为是未来智能车联网的发展趋势之一[3].在VNDN中,由于车辆的移动性,会造成车联网收稿日期2023-01-05 * 通信作者陆可,研究方向:信息中心网络/命名数据网络技术,E-mail:****************作者简介侯睿(1977-),男,教授,博士,研究方向:互联网体系结构、无线传感器网络,E-mail:***************** 基金项目国家自然科学基金资助项目(61972424)第 42 卷中南民族大学学报(自然科学版)拓扑结构时刻发生变化,进而造成基于耦合路由机制的数据交互模式出现通信链路断裂等问题,从而影响网络通信质量和用户服务体验.因此,对车辆移动的轨迹进行准确预测并据此优化数据传输路径,对保证VNDN中数据可靠传输起到关键作用.鉴于此,本文提出一种基于分簇优化的数据转发方法,该方法利用卡尔曼滤波预测车辆移动状态,计算与邻居车辆保持连接的通信时间,并根据邻居车辆数进行加权计算,将权值最高的车辆作为簇头,也就是邻居车辆多且尽可能长时间与邻居车辆保持通信的车辆容易成为簇头,这些簇头有助于簇的稳定性,同时引入网关车辆合理控制簇的大小保证相邻簇之间的通信,当数据返回时,簇头根据卡尔曼滤波预测簇成员位置,降低簇头和簇成员周期性交换信息的频率.该方法用簇头和网关车辆作为中间转发节点,建立一条稳定的通信链路,降低车辆移动对数据转发路径的影响,为大多数车辆提供相对稳定可靠的数据传输,提高数据包交付成功率.1 国内外现状近年来,针对VNDN中数据通信链路断裂问题进行了大量的研究,主要分为路侧单元(Road SideUnit,RSU)协助以及车辆与车辆(Vehicle-to-Vehicle,V2V)两类.对于RSU协助方法,HUANG等[4]提出一种基于分簇的选择性协同缓存方法,该方法根据车辆的位置和速度选择簇头将车辆划分为不同的簇,并让RSU协助簇头缓存流行数据.该方法簇头要定期维护与簇成员之间的状态,开销较大.HOU等[5]提出一种基于分簇路由的VNDN中数据包回程预测方法,该方法使用全球定位系统(Global Positioning System,GPS)和凸规划位置算法获得车辆的定位信息,通过卡尔曼滤波模型预测车辆位置.PENG等[6]提出一种基于RSU辅助的Geocast方法,该方法利用四叉树模型在全局域内分解RSU,通过选择最佳的下一跳RSU将报文转发到目的地,但四叉树路由位置信息的维护会额外增加网络开销.HUANG等[7]提出一种基于移动预测分簇的协同缓存方法,该方法基于马尔可夫模型和链路过期时间模型进行移动预测,对具有相似移动特征的车辆进行分簇,但是该方法未考虑簇头之间的通信可行性且开销较大.对于V2V方法,RONDON等[8]提出一种基于度中心的VNDN缓存发现协议,该协议优先将兴趣包(Interest Packet)转发给处于发送车辆通信边缘且邻居车辆数量较多的车辆. AHMED等[9]提出一种分布式Interest包转发选择方案,该方案在消费者(Consumer)的前后两个方向上选择合适的车辆转发Interest包. QIAN等[10]提出了一种基于延迟的Interest包转发策略,该策略根据与转发节点的距离,相邻节点获得不同的等待延迟,从而在不保留节点间信息的情况下选择最优的下一跳节点,并取消无用的转发.该方法降低了维护节点间信息的开销,减轻了网络中无效的转发.但以上三种方法都没有考虑车辆移动带来的影响.WANG等[11]提出一种基于移动预测的VNDN转发方法.该方法选择数据区邻居车辆作为备选结点,选择通信链路时间较长的车辆作为下一跳.LI等[12]提出一种基于最优和备份的Interest包转发策略,该策略综合考虑距离、相对速度、链路持续时间、信号强度和节点度,指定最优节点转发Interest 包,当Interest包发生丢失时采用轻量重传机制. BURHAN等[13]提出一种广播风暴缓解策略(Broadcast Storm Mitigation Strategy,BSMS),该策略根据距离和相对速度计算邻居车辆优先级,选择优先级高的车辆作为下一跳.GUO等[14]提出一种基于贝叶斯的Interest包转发方法(Bayesian-based Receiver Forwarding Decision,BRFD),该方法基于贝叶斯模型选择转发的下一跳,当有较多的车辆适合时则选择距离上一跳最远且速度适中的车辆作为下一跳.以上三种方法虽然考虑了车辆移动性带来的影响,但是需要对邻居车辆信息进行实时维护,开销较大.2 相关理论2.1 NDN路由方式NDN有两种包类型:Interest包和Data包.在NDN中Consumer为请求数据向网络发送Interest 包,通过网络转发到达存储着对应数据的生产者(Producer),Producer将对应数据封装成Data包沿着Interest包的反向路径返回至Consumer.NDN中每个节点维持3个结构,分别是:待定转发表(Pending Interest Table,PIT)、内容存储(Content Storage,CS)、转发信息表(Forwarding Information Base,FIB).PIT 记录节点已经转发但尚未被满足的Interest包及其接口信息,CS缓存节点转发过的数据内容,FIB用来498第 4 期侯睿,等:一种基于分簇优化的VNDN 数据转发方法向匹配数据的可能源转发Interest 包.NDN 处理数据包流程如图1所示:当用户想要获取特定数据内容时,发出Interest 包,NDN 节点收到Interest 包后,先查询CS 中是否有匹配的数据,如果有则直接返回对应的Data 包;否则查询PIT ,如果有匹配项,节点会在该项下记录Interest 包进来的接口;如果没有,则查询FIB ,若有对应项,则按照此类Interest 包的转发规则进行转发,同时在PIT 中加入该Interest 包的转发信息,若没有对应项,则丢弃该Interest 包[15].在Data 包回传过程中,PIT 查询是否有该数据的请求,如果有则给所有请求列表分发,同时CS 进行缓存,若没有则丢弃.2.2 卡尔曼滤波理论卡尔曼滤波方法是一种最优化自回归数据处理方法,递归利用上一次最优结果预测当前值,并使用观测值修正当前值,得到最优结果的过程[16].(1)预测状态方程.用t-1时刻最优值和模型输入计算出t 时刻模型预测值X -t :X -t =FX t -1+Bu t -1,(1)式中,X t -1表示t -1时刻模型预测值,u t -1表示t -1时刻控制量,F 为状态转移矩阵,B 为控制矩阵.(2)预测协方差方程.更新t 时刻真实值和预测值误差的协方差矩阵P -t :P -t =FP t -1F T+Q ,(2)式中,P t -1为t -1时刻误差,Q 为过程噪声方差.(3)计算卡尔曼增益系数K t :K t =P -t H T (HP -t H T +R )-1,(3)式中,H 为观测矩阵、P -t为协方差矩阵,R 为测量噪声方差.(4)融合预测值和测量值,更新t 时刻估计值X t :X t =X -t +K t (z t -HX -t ),(4)式中,X -t 代表预测值,z t 代表测量值.(5)更新此时真实值和估计值之间误差的协方差矩阵P t :P t =(I -K t H )P -t ,(5)式中,I 代表单位矩阵.3 基于分簇的数据转发方法3.1 系统模型在本文中,每辆车都装载GPS 和车载单元(OBU ),前者用于获取自身位置,后者保证与其他车辆正常通信.分簇状态见图2所示,每一个椭圆区域内都包含一个完整的簇结构,包含簇头(Cluster Header ,CH )、簇成员(Cluster Member ,CM )和网关节点(Gateway Node ,GN ).CH 维护一张包含CM 表和一张包含GN 表,GN 维护包含相邻两个CH 表.车辆根据卡尔曼滤波预测方法分成不同的簇,通过选定的簇头缓存数据,建立簇内和簇间通信.CM 只与CH 进行通信,簇间通信需要CH 将数据包转发给本簇的GN 车辆,再由GN 车辆将数据包转发给邻居CH.每辆车都处于以下四种状态之一:CH 、CM 、GN 和孤Data 包删除PIT 记录添加传入接口Interest 包Interest 包 Data 包 查询命中查询未命中图1 NDN 处理数据包流程Fig.1 The flow of NDN processing packets499第 42 卷中南民族大学学报(自然科学版)立车辆(Orphan Vehicle ,OV ),其中OV 是还未加入任何一个簇的车辆.3.2 卡尔曼滤波预测在本文中,基于卡尔曼滤波理论的移动预测模型,每个车辆节点都有一个预测模型来预测自己与邻居车辆的移动.在t 时刻车辆通过GPS 获取自身的位置信息和速度信息,形成一个状态向量X t =(x t ,y t ,v xt ,v yt )T ,其中(x t ,y t )是车辆在t 时刻的位置坐标,(v xt ,v yt )是车辆在t 时刻的速度坐标.然后广播一个信标包,信标包携带发送方的身份信息、移动信息和状态信息,其中移动信息包括位置和速度信息.车辆根据信标包获取邻居车辆的移动信息,形成对应的状态向量.根据公式(1)~(2)预测自己和所有邻居车辆在t +1时刻的状态向量,车辆在t +1时刻获取实时位置,检查位置预测误差,如果误差超出阈值θ(θ=10,使用卡尔曼滤波预测时,87%以上的值的距离误差小于10 m ,只有2.2%的值的距离误差大于50 m.因此,在VANET 中应用对定位精度要求较高的情况下,可以选择θ值小于或等于10 m.)[16],车辆继续广播信标包,包含t +1时刻的位置和速度信息,然后车辆使用公式(3)~(5)更新预测模型.否则车辆将继续使用预测模型,并且不在广播信标包.在预测模型中,考虑到实际情况,车辆的状态在△t 内变化不大(△t =1 s ,为采样间隔),v xt 和v yt 可以表示为△t 内的平均速度,因此预测下一时刻状态方程为:ìíîïïïïx t +1=x t +v xt Δt y t +1=y t +v yt Δt v x (t +1)=v xt v y (t +1)=v yt⇒éëêêêêêêêêùûúúúúúúúúx t +1y t +1v x (t +1)v y (t +1)=éëêêêêêêêùûúúúúúúú1000 0100 Δt 010 0Δt 01éëêêêêêêêêùûúúúúúúúúx t y t v xt v yt +w t ,(6)式中,w t 为过程噪声,服从均值为零、协方差为Q 的高斯分布.在模型中,只需输出车辆的位置信息,所以观测方程为:éëêêùûúúx y =H ×éëêêêêêêêêùûúúúúúúúúx t y t v xt v yt +v t ,H =éëêêùûúú10 01 00 00,(7)式中,x 、y 分别是车辆位置的横坐标和纵坐标,H 为目标观测矩阵,v t 代表观测噪声,服从服从均值为零、协方差为R 的高斯分布.3.3 分簇过程3.3.1 欧式距离计算D (V 1,V 2)=()x1-x 22+()y1-y 22,(8)式中,x 1、y 1、x 2、y 2分别代表V 1,V 2的x 轴和y 轴坐标.3.3.2 权值计算初始时所有车辆都处于孤立状态,选择簇头将车辆分成不同的簇.本文利用卡尔曼滤波预测与邻居保持通信连接的时间和邻居车辆数据进行加权,选择权值最高的车辆为簇头.车辆权值越大说明该车辆有较多邻居车辆并且与邻居车辆保持通信时间越长.如车辆V i 与其相邻的车辆V j (j =1,2,3…)之间可以相互通信,每辆车都会向邻居车辆广播一个信标包,车辆V i 收到信标并收集相关信息后,计算其权重W i 为:W i =w 1×Num +w 2×Let ,(9)式中,Num 为车辆V i 的邻居车辆数,Let 为卡尔曼预测车辆与所有邻居车辆保持通信的平均时间,具体计算过程伪代码见算法1,且w 1+w 2=1;车辆V i 计算权值W i 后,记录权值,并将该值添加到下一个信标包中.3.3.3 CH 选择网络刚建立时,所有车辆都处于孤立状态,每CH GNCMCMCMCMOVCMCMCHCMCM图2 分簇状态示意图Fig.2 Schematic diagram of the clustering statel500第 4 期侯睿,等:一种基于分簇优化的VNDN 数据转发方法辆车向邻居车辆发送信标包,车辆V i 收到邻居车辆V j (j =1,…|N h |)的信标包后,利用公式(9)计算权值W i ,然后将权值加入到下一个信标包,V i 收到邻居车辆V j (j =1,…|N h |)的权值W j (j =1,…|N h |)后,与自己的权值进行比较.如果V i 的权值最高,则V i 成为簇头,状态信息在下一个信标包中从OV 更新到CH ,然后邻居车辆收到CH 的状态信息,邻居车辆加入集群,状态信息从OV 更新到CM.3.3.4 GN 选择GN 保证相邻两个CH 之间的通信,因此GN 与CH 保持通信的时间越久,通信链路越稳定.CH 根据公式(8)计算与CM 的距离,CH 选取簇边缘车辆中合适的车辆构建候选GN 车辆候选列表£,如果CM与CH 之间的距离满足条件D (V CH ,V CM )≥0.7 R ,则将该CM 加入£中,然后CH 根据算法1(此时N=1)分别计算CH 与候选GN 节点的Let ,选取Let 最大的车辆节点为GN ,此时被选择的车辆状态信息从CM 更新为GN.3.4 数据转发过程3.4.1 Interest 包转发过程在Interest 包转发过程中,Interest 包被转发至带有对应数据的车辆,转发步骤如下:步骤1:当CM 发生数据请求时,向CH 发送Interest 包;步骤2:CH 接收到Interest 包后先检查CS ,如果有对应数据,当前执行簇内通信,CH 直接返回对应的Data 包,否则检查PIT.如果PIT 有对应Interest 包名称相符的条目,则在该项下记录Interest 包进来的接口并转到步骤3.如果CS 和PIT 都查询不到,CH 为该Interest 包创建一个PIT 条目并转到步骤3;步骤3:CH 根据维护的CM 表和GN 表,向本簇的CM 和GN 转发Interest 包,然后根据以下情况进行处理:(1)CM 接收到Interest 包,检查自己的CS 表,如果有对应数据,返回对应数据包,如果没有则丢弃该Interest 包;(2)GN 接收到Interest 包,检查自己的CS 表,如果有对应数据,返回对应数据包,如果没有执行簇间通信,GN 根据维护的相邻CH 表,向相邻的CH 转发Interest 包并转到步骤2.如图3所示CH1中的成员CM1为请求数据向CH1发送Interest 包,请求过程如图3中①,CH1检查CS ,如果有对应数据,则直接返回对应的Data 包,否则根据维护的CM 表和GN 表向本簇的CM2和GN 转发Interest 包,如图3中②③所示.当CM2接收到CM1CH1CM2GNCH2①②③④Interest 包转发路径图3 Interest 包转发过程Fig.3 The process of Interest package forwarding算法1 计算Let输入 Let=0,卡尔曼滤波模型,车辆V i 的状态向量,邻居车辆V j (j=1,2,3…,N )的状态向量输出 Let For i ←1 to N do For t ←1 to 100 dousing the Kalman prediction model to predict the state vector of the vehicle V i and V j at time t ;calculate the predicted distance between V i and V j according to equation (8);If predicted distance <vehicle communication range Let←Let+1;Elsebreak ;End If End ForEnd For Let ←LetN501第 42 卷中南民族大学学报(自然科学版)Interest包,检查CS,如果有对应数据,则直接返回对应的Data包,否则丢弃该Interest包.当GN接收到Interest包,检查CS,如果有对应数据,则直接返回对应的Data包,否则向CH2转发该Interest包,如图3中④所示.3.4.2 Data包转发过程在Data包回传过程中,Data包沿着Interest包的反向转发路径转发至请求数据的CM,Data包回传步骤如下:步骤1:当Interest包转发至有对应数据的车辆,如果该车辆是CM则转到步骤2,如果是GN则转到步骤3,如果是CH则转到步骤4;步骤2:CM将Data包反向转发至CH;步骤3:GN根据维护的相邻CH表将Data包转发至相邻的CH;步骤4:CH缓存数据以备后续CM请求相同的数据,并删除PIT中对应的条目.如果当前CH不是请求数据CM的CH,则CH根据维护的GN表将Data 包转发给GN,然后转至步骤3.当Data包回传至请求Interest包所在的CH时,CH基于卡尔曼滤波预测请求数据的CM位置,根据公式(8)计算与其的距离,判断该CM是否还在簇内,然后根据以下情况进行处理:(1)请求数据的CM在簇内.CH缓存Data包以便后续CM请求相同的数据,并将其转发给请求数据的CM,同时删除PIT中对应的条目;(2)请求数据的CM不在簇内.CH缓存Data包后向该Data包增添附加信息字段hop count,hop count表示跳数,并根据维护的GN表向本簇的GN转发Data包并转至步骤3,同时删除PIT中对应的条目.每转发一次Data包,hop count=hop count-1,当hop count=0时停止转发,当CH接收到该数据向CM广播Data包.hop count计算如下:hop count=D0.7R+1,(8)式中:D为基于卡尔曼预测CH与请求数据的CM的距离,R为车辆通信半径.如图4所示,当Data包回传至所在的CH1时,CH1基于卡尔曼滤波预测请求数据的CM1的位置,计算与CM1的距离,判断CM1是否还在簇内,如果在簇内,则直接返回Data包,如图4中①所示,否则CH1向该Data包增添附加信息字段hop count,并向GN 转发,GN再向相邻的CH2转发,CH2接收到Data包后,向CM广播,直至hop count=0,如图4中②③④所示.本方法建立簇内(CM↔CH)和簇间(CH↔GN↔CH)通信,在一定程度上建立一条链路较为稳定通信路径,同时CH根据卡尔曼滤波对簇成员进行预测,降低CH和CM周期性交换信息的频率,提高数据包交付成功率.4 实验结果与分析4.1 实验参数在仿真实验中,本文为基于分簇优化的VNDN 数据转发方法(COVNDN),利用C++构建了一个仿真平台,并使用SUMO模拟城市道路交通场景,生成车辆的位置序列.实验中车辆的速度为30 ~ 50 km/h,实验参数如表1.实验考虑了不同ConsumerConsumer CH1GN CH2CM①②③④Data包转发路径添加hop count的Data包转发路径图4 Data包转发过程Fig.4 The process of Data package forwarding502第 4 期侯睿,等:一种基于分簇优化的VNDN 数据转发方法数量和不同Producer 百分比下,所提方法与BSMS 、BRTF 和传统VNDN 在平均时延以及数据包交付成功率两方面下进行了比较,从而体现所提方法的有效性.4.2 仿真结果与分析(1)平均时延.平均时延:Consumer 完成数据收发的时间与Consumer 发送Interest 包数量的比值.图5和图6显示Consumer 数量变化和生产者百分比变化对平均传输时延的影响.如图5所示,四种方案在不同Consumer 数量下平均时延对比.随着网络中Consumer 节点数目逐渐增多,四种方案的平均时延都逐渐增大,其中VNDN 变化较为明显,本文所提方法变化较为平缓且平均时延比其他三种方法低.如图6所示,随着网络中生产者百分比的逐渐增大,四种方案的平均时延都逐渐降低,由于本文建立的簇间通信,使得数据在转发过程中经历较少跳数就可以达到目标节点,进而使得平均时延在四种方法中最低.总体来说,本文提出的方法在Consumer 数量变化和生产者百分比变化下,平均时延明显低于其他三种方法.(2)Data 包成功交付率.Data 包成功交付率:Consumer 实际接收到的Data 包的数量与Consumer 发送Interest 包数量的比值.图7和图8显示Consumer 数量变化和生产者百分比变化对Data 包成功交付率的影响.如图7所示,四种方案在不同Consumer 数目下的Data 包成功交付率对比.随着网络中Consumer 数目的逐渐增多,四种方案的Data 包成功交付率都呈下降趋势,COVNDN 与其他三种相比变化较为平缓,说明Consumer 数量变化对COVNDN 的交付率影响较小.如图8所示,随着网络中生产者百分比的逐渐增大,四种方案的Data 包成功交付率都呈上升趋势,其中COVNDN 低于VNDN ,并且随着生产者百分比逐渐增大,越接近VNDN.COVNDN 在平均时延和Data 包成功交付率两方面均优于BSMS 和BRFD 这两种方法,虽然在Data 包成功交付率方面略低于传统的VNDN ,但是由于COVNDN 在簇内和簇间建立了稳定的通信使得Data 包成功交付率受外界条件变化较小,且在平均时延方面远远低于传统的VNDN ,因此本文所提方法在平均时延和Data 包成功交付率方面均表现出一定的优势.5 结束语在针对VNDN 中通信链路断裂问题,本文提出了一种基于分簇优化的VNDN 数据转发方法,基于表1 实验参数Tab.1 Experimental parameters 参数网络范围Consumer 数量Producer 百分比车辆通信半径模拟时间单跳包传输时间运行次数移动性模型取值1000 m×1000 m20,40,60,80,1005%,10%,15%,20%,25%150 m 150 s 10 ms 20次Random Direction图5 平均时延随Consumer 数量变化Fig.5 The average delay varies with the number of Consumers图6 平均时延随Producers 百分比变化Fig.6 The average delay varies with the percentage of Producers图7 Data 包成功交付率随Consumer 数量变化Fig.7 The successful delivery rate of Data packages varies with thenumber of Consumers503第 42 卷中南民族大学学报(自然科学版)卡尔曼滤波预测机制进行分簇,并引入网关节点,建立稳定的数据链路,降低车辆移动性对通信的影响.仿真结果表明该方法在有效的降低通信时延的同时提高了数据成功交付率.此外,本文仅研究直线道路下车辆之间的数据传输,在后续的研究中应着重于环形交叉口、立体交叉口等复杂的道路场景.参 考 文 献[1] AL -SULTAN S , AL -DOORI M M , AL -BAYATTI A H ,et al. A comprehensive survey on Vehicular Ad Hoc Network [J ]. Journal of Network & Computer Applications , 2014, 37: 380-392.[2] ZHANG L , AFANASYEV A , BURKE J , et al. Nameddata networking [J ]. Acm Sigcomm Computer Communication Review , 2014, 44(3): 66-73.[3] KHELIFI H , LUO S , NOUR B , et al. Named DataNetworking in Vehicular Ad hoc Networks : State -of -the -art and challenges [J ]. IEEE Communications Surveys & Tutorials , 2020, 22(1): 320-351.[4] HUANG W , TIAN S , YANG Y , et al. Cluster -basedselective cooperative caching strategy in Vehicular Named Data Networking [C ]//IEEE. 2018 1st IEEE International Conference on Hot Information -Centric Networking (HotICN ). Shenzhen : IEEE , 2018: 7-12.[5] HOU R , ZHOU S , ZHENG Y , et al. Cluster routing -based data packet backhaul prediction method in Vehicular Named Data Networking [J ]. IEEE Transactions onNetwork Science and Engineering , 2021, 8(3): 2639-2650.[6] PENG , LI , TAO , et al. RSU -assisted geocast in VehicularAd hoc Networks [J ]. IEEE Wireless Communications ,2017, 24(1): 53-59.[7] HUANG W , SONG T , YANG Y , et al. Cluster -basedcooperative caching With mobility prediction in Vehicular Named Data Networking [J ]. IEEE Access , 2019, 7: 23442-23458.[8] RONDON L B , DA C , FILHO G , et al. Degree centrality -based caching discovery protocol for Vehicular Named -Data Networks [C ]//IEEE. 2020 IEEE 91st VehicularTechnology Conference (VTC2020-Spring ). Antwerp : IEEE , 2020: 1-5.[9] AHMED S H , BOUK S H , YAQUB M A , et al. DIFS :Distributed interest forwarder selection in Vehicular Named Data Networks [J ]. IEEE Transactions on Intelligent Transportation Systems , 2017, 19(9): 3076-3080.[10] QIAN J , YU Y , CHANG X. A delay -based interestpacket forwarding strategy in Vehicular Named Data Networking [C ]//IEEE. 2022 2nd Asia -Pacific Conference on Communications Technology and Computer Science (ACCTCS ). Shenyang : IEEE , 2022: 351-356.[11] WANG J , LUO J , ZHOU J , et al. A mobility -predict -based forwarding strategy in Vehicular Named Data Networks [C ]//IEEE. GLOBECOM 2020-2020 IEEE GlobalCommunications Conference. Taipei : IEEE , 2020: 1-6.[12] LI D , SONG T , YANG Y , et al. A reliable and efficientforwarding strategy in vehicular named data networking [J ]. Journal of Communications and Networks , 2020, 22(4):348-357.[13] BURHAN M , REHMAN R A. BSMS : A reliable interestforwarding protocol for NDN based VANETs [C ]//IEEE. 2020 3rd International Conference on Advancements in Computational Sciences (ICACS ). Lahore : IEEE , 2020:1-6.[14] GUO X , CHEN Y , CAO L , et al. A receiver -forwardingdecision scheme based on Bayesian for NDN -VANET [J ]. China Communications , 2020, 17(8): 106-120.[15] CHENG Y , AFANASYEV A , LAN W , et al. Adaptiveforwarding in named data networking [J ]. ACM SIGCOMM Computer Communication Review , 2012, 42(3): 62-67.[16] MEHRA R. On the identification of variances and adaptiveKalman filtering [J ]. IEEE Transactions on Automatic Control , 1970, 15(2): 175-184.[17] LIU C , ZHANG G , GUO W , et al. Kalman prediction -based neighbor discovery and its effect on routing protocol in Vehicular Ad hoc Networks [J ]. IEEE Transactions onIntelligent Transportation Systems , 2019, 21(1): 159-169.(责编&校对 雷建云)图8 Data 包成功交付率随Producers 百分比变化Fig.8 The successful delivery rate of Data packages varies with thepercentage of Producers504。

命名数据网络中利用缓存决策的PAWF策略叶小琴;杨震;鲜敏;赵丽【摘要】现有的转发策略对命名数据网络(NDN)的网络性能造成了诸多不利影响,需要考虑新的NDN转发准则以应对无线链路和节点移动性的问题,本文提出了一种提供商感知转发(PAWF)策略.该策略在转发决策过程中融合了兴趣/数据包的额外字段,在额外字段中携带了准提供商的信息,使得提供商信息能够位于网络的每个节点中,利用缓存决策技术提高了数据传输性能,并基于这些额外信息做出最终转发决策.搭建基于ndnSIM的NSN网络仿真环境对盲目转发(BF)和PAWF策略的性能进行了比较,实验结果表明,PAWF的性能大幅度优于BF策略,具有更短的完成时间和较低的数据冗余度.%Aiming at the problem of many adverse effects in the named data networking(NDN) caused by the existing forwarding strategy,the new NDN forwarding strategy is considered to deal with wireless link and node mobility,and a provider aware forwarding (PAWF) strategy is proposed in this paper.This method combines the extra field of interest/packet in the decision-making process,the supplier information contained in the extra field can be used to make provider information in each node located in the network,the data transmission performance is improved by using cache decision technology,and based on the additional information to make the final decision forward.NSN network simulation environment based on ndnSIM is built to compare the performance of blind forwarding (BF) and PAWF.The experimental results show that the performance of PAWF is better than BF strategy greatly,and has shorter completion time,lower data redundancy.【期刊名称】《湘潭大学自然科学学报》【年(卷),期】2018(040)001【总页数】4页(P115-118)【关键词】命名数据网络;提供商感知转发;盲目转发;缓存决策【作者】叶小琴;杨震;鲜敏;赵丽【作者单位】四川省装备制造业机器人应用技术工程实验室,四川德阳618000;四川省装备制造业机器人应用技术工程实验室,四川德阳618000;四川省装备制造业机器人应用技术工程实验室,四川德阳618000;山西大学软件学院,山西太原030013【正文语种】中文【中图分类】TP393;O227命名数据网络(named data networking,NDN)[1]在未来互联网的信息中心架构和无线自组织网络方面具有非常广阔的前景.NDN的特点是对易错信道和时变拓扑结构进行广播,然而,现有的转发策略对NDN网络性能造成了诸多不利影响[2],需要考虑新的NDN转发准则以应对无线链路和节点移动性问题.有文献提出了主动式转发[3],就是各节点周期性地通过网络传输来控制数据包.每一个数据发送请求都能迅速地获取源节点与目的地节点之间的路由.然而,这种持续主动的传输方式不适用于移动节点,且会导致大量的信息开销.在反应式转发中,节点在需要时才会传输其控制的数据包,这样就可以节约更多带宽.但是在路由发送数据之前,节点不得不等待相当长的一段时间才能对该路由进行评估.盲目转发(blindforwarding,BF)方式[4],则是通过一种最简单的拓扑结构未知策略,以解决低效广播风暴问题,但是BF策略仅采用包监听和延迟定时器以支撑多条转发,虽然能够减少广播风暴的发生率,但是不能消除拥堵和冗余度[5].因此,本文提出了利用缓存决策技术的提供商感知转发(provider aware forwarding,PAWF)策略,该策略在转发决策过程中利用一个或多个内容来源的额外信息,即在转发中融合了兴趣/数据包的额外字段,而在额外字段中携带了准提供商的信息,使得提供商信息位于网络的每个节点,并基于该额外信息做出最终转发决策.仿真结果表明,PAWF可以进一步提高NDN信息传送的性能.1 提供商感知转发策略PAWF是一种基于先侦后播(listen first broadcast later,LFBL)[6]和E-CHANET 策略的方法.LFBL最初的设计目的是作为多跳无线网络的一种转发策略,此处的多跳无线网络采用数据为中心的寻址方式,并没有对NDN体系结构进行具体参考,即在最初的文献中并没有提到NDN表,包括转发信息库(forwarding information base,FIB)、内容存储(content store,CS)以及待定兴趣表(pending interest table,PIT).唯一的强制性数据结构是距离表(distance table,DT),距离表中记录了每个节点和通信端点间的距离信息[7].LFBL有三种包类型:数据请求REQ、数据回应REP,以及确认应答ACK.数据检索步骤为:首先,在网络中利用控制洪泛策略传送REQ以发现可利用的提供商;然后,用户选取一个提供商,并生成ACK包确认;最后,采用基于距离的转发策略确认每个中间节点是否通过检查其DT转发后续REQ.类似地,在E-CHANET中也采用了一种基于距离的转发策略.与LFBL方法不同的是,E-CHANET中参考了NDN的体系结构.如图1所示,给出了PAWF的主要处理过程.PAWF采用了LFBL和E-CHANET 策略的主要原理,在BF机制上进行设计,并且融合了其他的NDN模型(缓存和数据结构).除了传统的NDN表之外,网络中每个节点均保存DT、提供商标识符(provider identifier,ID)和跳距离.根据分层NDN命名策略,假设一组常见的数据内容如视频、文本或图像等,与一个唯一的持久层次名称如视频Trip/Alice 2016相关联.而该给定的内容可以划分成多个碎片,这些碎片分布在多个数据包之中,对这些数据包进行连续编号,如视频Trip/Alice 2016/0、视频Trip/Alice 2016/1等.用户C对第一个有兴趣即进行视频Trip/Alice 2016/0传播请求,并且根据BF策略在网络中对其进行散播.提供商P接收到这个请求,则以应答数据包进行回复,数据包含有两个额外的字段以传输唯一ID,并且将跳距离初始化为1.一旦节点接收到数据,则每个维护PIT条目的节点N在DT过程中存储整体数据内容的名称、视频Trip/Alice 2016、P的标识符和到节点的距离.然后,N增加一条距离字段,并且通过计算TData的延迟时间周期性地对数据进行重新广播.接收到数据之后,用户在其DT中包含了提供商的信息,并且通过将提供商ID和到用户的距离包含到兴趣包中进行发送.利用Tinterest和TData的时间值分别表示兴趣和数据的重播事件.由于NDN通信的局部多跳特性,可以发现多个提供商,用户C能够在这些提供商中选取距离自身最近的提供商.每个中间节点接收到兴趣之后对DT进行检查,这是为了验证该中间节点到提供商的距离是否小于用户到提供商的距离.如果验证结果为真,则对距离字段进行更新,并计算出Tinterest的延迟时间以对兴趣进行广播.利用延迟窗口DW随机地计算出Tinterest和TData,并利用一个整数表示时间间隔的长度,计算过程如下:TData=rand[0,DW-1]-Ts, Tinterest=(DW+rand[0,DW])·Ts,式中Ts延迟时隙表示一个较短的时间间隔.在不相交的间隔中选取Tinterest和TData,通过Tinterest>TData可以获取对数据包的较高存取优先级.TData对提供商来说就是一个拥堵避免定时器,而Tinterest对于转发者来说是一个拥堵避免定时器,利用Tinterest可以进行兴趣抑制.PAWF采用了网络中缓存决策技术,从而提高数据传输性能,一个保存了数据缓存副本的中间节点N能够回应请求,且过程并不需要将兴趣转发给选取的提供商. 考虑N个节点和L个链路组成的NDN.网络拓扑可使用无向图G={N,L}表示,N={1,2,…,N},L={1,2,…,L}.令γk为链路k的数据传输率,k∈L,令F表示流量,则有式中τk为链路k的当前流量,为τk的吞吐量.令λ表示两个节点之间的通信开销,得到式中ρi,j表示节点i与j之间利用PAWF转发的路径,第i个节点的权重ωi定义为:式中表示与节点j相连的客户端数.此外,在PAWF中还采用了一种额外特征,允许用户知晓一些数据包或者所有数据内容,但前提是这个节点位于其CS之中.如果节点N拥有所有数据内容或者所有内容的缓存,则将其标识符放置到数据包中,这样用户C即能够选其为提供商完成后续的请求.如果节点N仅存储了部分的数据内容,则这个节点就将最初提供商的ID包含在数据包中,以避免用户错误地将这个节点选作为提供商.如果节点的DT之中并不存在任何提供商的ID信息,那么节点N在其相关字段中不指定任何提供商,用户C不对其DT中的信息进行更新.如果提供商没有在指定的时间内对兴趣进行回复,则用户认为这个提供商不可到达,然后在其DT之中选取其他的提供商作为其提供商.如果DT之中不存在任何的信息,那么用户C重新开始盲目转发.可见,PAWF有助于减少冗余度,而且由于存在隐含终端,PAWF不会完全阻止数据副本的存在,这些数据副本可以提高传送的鲁棒性.2 仿真实验及结果为了对所提出的策略设计方法的性能进行测试和比较,需要采用一个仿真框架,这个仿真框架可以对一个NDN节点的数据结构即CS、PIT和FIB进行复制,仿真框架中构思的转发策略需建立在IEEE 802.11之上,并且可以使用户在不同的无线场景中移动.本文采用NDN软件模块,即ndnSIM[8],这是一种最近发布的面向ns-3的网络仿真,仿真环境遵从NDN通信模型,从而能够确保获取精确的试验结果以及可再现性.实验基于上述仿真环境对BF与PAWF两种转发策略的性能进行比较.实验采用的仿真场景环境为:Nn个配备有IEEE 802.11g接口的移动节点通过模拟拓扑结构中的多条路径进行通信,这些节点采用Levy-Walk模型以行人行走的速度移动.将这些节点的一个子集和NC个节点作为用户,每个用户都发出不同的内容初始化请求,每个内容存储在单个提供商中.提供商放置在尺寸为600 m×600 m的模拟拓扑结构中.每个节点采用的传输和接收设置中,名义上的覆盖半径为150 m,并通过瑞利衰落分布对传播过程进行建模以模拟信道衰减.实验选择在不同流量负载条件下对BF和PAWF策略的性能进行比较,其中用户个数NC在2和20之间变化,拓扑结构中的节点个数选取Nn=60、120.如图2所示,网络中流量负载的增加对BF策略的性能产生了较大的影响,随着NC的增加,BF完成时间大幅度增加,在节点密集场景中完成时间变得更长.PAWF的完成时间随着NC的增加而变化不大,且在节点密集场景时完成时间也没有大幅增长.因此,相比于BF策略,PAWF策略拥有更短的完成时间.节点密度的变化会影响两个策略的数据冗余度[9].如图3所示,当节点密度增加时,可以观察到BF和PAWF策略数据冗余度的值均有增加,但是BF策略增加得更为明显,这是由于潜在转发者的个数增大,BF需要处理更多的内容请求;而节点密度的变化对PAWF策略几乎没有产生任何的影响,这是因为PAWF策略试图在用户和提供商之间设置一个单一的路径,避免了大量的内容请求.因此,相比于BF策略,PAWF策略具有较低的数据冗余.参考文献[1] 周芸韬. 基于MQAAR的移动自组织网络路由方案[J]. 湘潭大学自然科学学报, 2016, 38(3): 69-73.[2] QIAO X, NAN G, PENG Y, et al. NDNBrowser: an extended web browser for named data networking [J]. Journal of Network & Computer Applications, 2015, 50(6): 134-147.[3] 黄绍城, 马林华, 宋博,等. 基于QOS的MPR优化选择算法[J]. 计算机仿真, 2015, 32(7):281-285.[4] LANDICHO J A. VOISEE COMMUNICATOR: An android mobile application for hearing-impaired and blind communications[J]. International Journal of Interactive Mobile Technologies,2016, 10(4): 22-26.[5] 杨静, 龚玲玲, 杨正川,等. 带有模糊控制的机会网络数据转发控制策略[J]. 系统工程与电子技术, 2016, 38(2): 392-399.[6] AMADEO M, CAMPOLO C, MOLINARO A, et al. Content-centric wireless networking: A survey[J]. Computer Networks, 2014, 72(7): 1-13. [7] DELAYE A, LEE K. A flexible framework for online document segmentation by pairwise stroke distance learning[J]. Pattern Recognition, 2015, 48(4): 1197-1210.[8] 刘总真, 葛敬国, 唐海娜,等. 命名数据网络中面向移动用户的内容预取方法[J]. 计算机应用研究, 2016, 33(5): 1441-1445.[9] 陈树, 韩进, 蒋伟. 低冗余度WSN非均匀分簇算法应用研究[J]. 计算机工程, 2014, 40(8): 10-14.。

第19卷 第3期太赫兹科学与电子信息学报Vo1.19,No.3 2021年6月 Journal of Terahertz Science and Electronic Information Technology Jun.,2021文章编号:2095-4980(2021)03-0433-05基于BATMAN-adv的多跳无线网络赵志豪1,陈娅冰1,张戬 2(1.烟台工程职业技术学院信息与传媒系,山东烟台 264006;2.哈尔滨工业大学计算机科学与技术学院,黑龙江哈尔滨 150001)摘 要:无线自组网具有去中心化、多信道、多跳等特点,适用于专网和临时应急网络的快速搭建。

为了使网络具有更宽的覆盖、更强的绕射能力和更高的吞吐量,系统选择一种支持IEEE802.11 ac的三射频接口物理层节点,在此基础上,结合BATMAN-adv路由协议进行研究,实现了一种基于多接口多信道的自组网系统。

仿真实验数据表明,该系统在5G频谱中能够全双工使用正交信道降低干扰,将网络链路拓展至5跳以上,网络损耗衰减低于30%,网络吞吐量高于300Mbps。

关键词:自组网;多信道;正交信道;吞吐量中图分类号:TN915.03 文献标志码:A doi:10.11805/TKYDA2019571Multi-hop wireless network research based on BATMAN-advZHAO Zhihao1,CHEN Yabing1,ZHANG Jian2(rmation and Media Department, Yantai Engineering & Technology College, Yantai Shandong 264006, China;2.College of ComputerScience and Technology, Harbin Institute of Technology, Harbin Heilongjiang 150001, China)Abstract:Self-organized wireless network, featured by non-centralized, multi-channel, multi-hop, meets the requirements of emergence networks and dedicated networks. To gain the network performancewith longer range cover, non-visible communication and higher throughput, tri-radio nodes supportingIEEE802.11 ac protocol are selected. Combining with Better Approach To Ad-hoc NetworkAdvanced(BATMAN-adv) routing protocol, a system of self-organized wireless network with multi-channeland multi-interface is realized. The field test data indicates that the system extends coverage to 5 hops with30%throughput loss and the throughput is up to 300Mbps with orthogonal channels under full duplexmode in 5G spectrum.Keywords:self-organized;multi-channel;orthogonal channels;throughput无线网状网络(Wireless Mesh Network,WMN)[1]是一种区别于传统无线网络的新型通信网络。

NDN中流行度驱动的协调缓存摘要:未来NDN的内置缓存功能承诺在全球范围内启用有效的内容分发不需要特殊的基础设施。

这项工作的目的是NDN环境下设计有效的缓存方案实现更好的性能在,网络层和应用层。

为了实现特定目标inter-ISP(互联网服务提供商)流量和平均访问延迟的最小化,我们首先制定不同目标的优化问题,然后解决这些问题来获得最优副本放置。

然后我们开发流行度驱动的缓存方案,以协调的方式动态的把副本放置在路由路径上的缓存中。

仿真结果表明:我们的缓存算法的性能非常接近最优性能,优于广泛使用的方案,在跨ISP流量和访问数平均跳数方面。

最后,我们彻底评估一些重要的设计问题的影响,如网络拓扑结构,高速缓存的大小,访问模式和内容的流行度在高速缓存性能的影响,并表明,所提出的方案是有效的,稳定的,可扩展的和开销合理的。

1引言现代互联网的使用主要是内容为导向,即用户往往不关心从哪里(从主机),以及如何(通过该协议)获得一个内容,但更感兴趣的是快速、可靠的内容检索。

同时,由于内容的大小和内容类型的增加,互联网流量已迅速增长,以前所未有的速度。

这种爆炸性增长的流量给基础网络带来了重大的挑战,因为网络容量不能满足指数增长的需求。

以内容为中心的覆盖网络,如内容分发网络(CDN)和对等网络(P2P)已经介绍了有效提高内容分发的效率。

然而,这些增量设计必须部署额外的应用覆盖机制,需要专门的组件体系结构,从而导致不可扩展的解决方案。

为了满足互联网上的内容传播的巨大需求,必须重新思考未来的互联网架构,可以弥补以命名为基础的内容交付和底层主机与主机通信的基础设施之间的差距。

命名数据网络"(NDN)[1]在最开始,也称做内容中心网络(CCN)1,是最近提出的为了这个目标,被广泛认为是最有前途的未来网络架构。

完全不同于当前的基于ip的网络,这种新的范式特性基于名称的路由和系统性在网络内缓存。

具体而言,网络缓存可以直接把内容缓存在转发路径上的每个节点(路由器)。

第 42 卷第 4 期2023年 7 月Vol.42 No.4Jul. 2023中南民族大学学报(自然科学版)Journal of South-Central Minzu University(Natural Science Edition)命名数据网络中基于增强隔离林的Interest包洪泛攻击检测方法邢光林,霍红*,侯睿(中南民族大学计算机科学学院,武汉430074)摘要IFA是NDN中的恶意攻击之一,危害较大.针对IFA,提出基于增强隔离林的IFA检测方法,通过在构造增强隔离林的过程中区分Interest包所携带的合法前缀与异常前缀,对异常前缀进行进一步判断,从而准确地检测出恶意前缀.所提出的方法将检测出的恶意前缀列入黑名单中,限制携带恶意前缀的Interest包转发.仿真结果表明:该方法能够有效地缓解IFA.关键词命名数据网络;兴趣包洪泛攻击;增强隔离林;异常分数中图分类号TP393 文献标志码 A 文章编号1672-4321(2023)04-0477-05doi:10.20056/ki.ZNMDZK.20230407Extended isolation forest-based method to detection against interestflooding attacks in named data networkingXING Guanglin,HUO Hong*,HOU Rui(College of Computer Science, South-Central Minzu University, Wuhan 430074, China)Abstract Interest Flooding Attacks (IFA)are malicious attacks in Named Data Networking (NDN)and are very harmful. An IFA detection method based on an extended isolation forest is proposed, which distinguishes normal prefixes and abnormal prefixes carried by interest packets in the process of constructing an extended isolation forest. The method makes further determinations about abnormal prefixes to accurately detect malicious prefixes. The method includes the detected malicious prefixes in the blacklist and restricts the forwarding of interest packets carrying malicious prefixes. Simulation results show that the method can effectively mitigate IFA.Keywords named data networking; interest flooding attack; extended isolation forest; abnormal score信息中心网络(Information-Centric Networking,ICN)关注数据的内容而非数据所在的具体位置,赢得了国内外学者的关注[1].命名数据网络(Named Data Networking,NDN)以其在耦合路由、网内存储等方面的特点,成为ICN中最有效的解决方案之一,被广泛认为是下一代互联网的体系代表[2].NDN中所有数据内容都被赋予唯一名称,数据内容的名称结构为”前缀/后缀”,携带相同前缀的数据内容名称可以代表某一类数据内容,后缀代表特定数据内容[3].数据内容名称被划分为几部分,不同部分之间采用‘/’来进行分隔.NDN中存在两种类型的数据包:Interest包和Data包[4].数据内容名称作为Interest包和Data包的唯一标识,用户将所需的数据内容名称封装到Interest包中并向NDN中发送,内容提供者收到Interest包后,将相应的数据内容封装在Data包中,按照与Interest包相反的路径进行传输,直至将Data包交付给用户,完成一次信息交互[5].收稿日期2022-01-15 * 通信作者霍红,研究方向:信息中心网络与信息安全,E-mail:131****************作者简介邢光林(1972-),男,副教授,博士,研究方向:移动计算与分布式系统、信息安全,E-mail:****************.cn 基金项目国家自然科学基金资助项目(61972424);中南民族大学2021年研究生学术创新基金资助项目(3212021sycxjj151)第 42 卷中南民族大学学报(自然科学版)根据NDN中信息的交互方式及特点,在NDN 中存在一种分布式拒绝服务攻击-Interest包洪泛攻击(Interest Flooding Attack,IFA)[6].恶意用户向网络发送大量携带“恶意前缀”的Interest包来请求不存在的数据内容,由于内容提供者没有相应的数据内容因而无法回传Data包[7].从而导致NDN路由器中的待定兴趣表(Pending Interest Table,PIT)存储空间被占用,合法用户无法请求新的数据内容,导致网络的服务质量下降[8].1 相关工作NDN领域对IFA检测方法进行了广泛的研究. COMPAGNOA等人[9]提出Poseidon方法来检测IFA,该方法通过监测路由器特定接口的Interest包满足率(Interest Satisfaction Ratio,ISR)以及该接口在PIT 中存储Interest包条目数量,进而判断是否发生攻击.但该方法没有区分Interest包所携带的合法前缀与恶意前缀,可能会限制携带合法前缀的Interest包的请求.XIN等人[10]提出累积熵与相对熵的概念,根据Interest包的名称分布计算累积熵来检测是否发生攻击,检测到攻击后通过计算相对熵来识别恶意前缀,限制携带恶意前缀的Interest包转发.但该方法能够检测出的恶意前缀数量较少.为了提高检测的准确性,ZHI等人[11]提出了基于基尼指数的IFA 检测方法,通过计算基尼值的差值进行攻击检测,根据攻击前后Interest包所携带前缀的概率分布情况计算基尼值的差值从而确定恶意前缀.但此方法过于依赖Interest包的名称分布,容易造成误判. HOU等人[12]提出了基于泰尔指数的IFA检测方法,该方法通过将路由器收到的Interest包分为组内和组间,根据泰尔指数判断网络是否发生攻击.但该方法耗时较长.为了提高检测效率,XING等人[13]提出了基于隔离林的IFA防御方法(IFDM),该方法通过引入隔离林理论,根据Interest包的名称前缀构造隔离树,从而将恶意前缀与合法前缀划分到隔离树的不同位置,达到检测恶意前缀的目的.然而,当恶意Interest包所携带的恶意前缀数量增多时,上述方法可能具有一定局限性.针对以上检测方法的不足,本文提出一种基于增强隔离林的Interest包洪泛攻击检测方法(Extended Isolation Forests Based IFA Detection Method, EIFDM).增强隔离林(Extended Isolation Forests,EIF)是一种异常检测算法,其本质是检测异常数据[14].本文借鉴EIF的思想,将EIF应用到IFA检测中,进行攻击检测.EIFDM首先通过将Interest包所携带的前缀构造成增强隔离林来计算不同前缀的异常分数从而识别出异常前缀.之后通过结合路由器的PIT占用情况来判断异常前缀是否为恶意前缀,若检测出恶意前缀,将其列入黑名单中,限制携带恶意前缀的Interest包转发,从而对IFA进行一定的缓解.仿真结果证明,该方法相对于其他方法在检测速度与检测准确性方面具有优势.2 EIFDM方法EIF由多棵具有二叉树结构的增强隔离树(Eitree)构成.在IFA检测阶段,本文首先将Interest包的前缀属性值构造Eitree.通过计算不同前缀的异常分数区分合法前缀与异常前缀.然后通过进一步的判断找到恶意前缀,将其列入黑名单中.构造一棵Eitree的过程如下:NDN路由器通过在固定时间间隔内,以Interest包的前缀名称作为指标统计Interest包的前缀属性值,包括发送的Interest 包、接收的Data包、在PIT中记录的条目以及过期PIT条目的数量.在统计的所有数据中,从待检测的样本中随机选择n个不同前缀作为集合X={x1,...,x n},作为构造Eitree的样本.从X中的前缀所携带的属性中随机选择三个,作为构造Eitree的属性,同时构成三维坐标系.在X所在的平面上根据样本属性值随机选择一个点p,同时随机选择一个法向量m ,m 的每一个分量都服从(0,1)正态分布.使得满足(x-p).m ≤0的前缀形成Eitree的左子节点,(x-p).m >0的前缀形成Eitree的右子节点,对X中的n个前缀进行递归选择和划分,直到满足以下三个条件之一:(1)树达到最大高度(树的最大高度:l= ceiling(log2n),该值约为树的平均高度);(2)剩下前缀划分信息相同;(3)只剩下一个前缀不可再次划分.多次随机选择待检测样本中的前缀构造多棵Eitree,形成EIF,此时所有前缀都被划分到Eitree 的叶子节点.同时记录Eitree的叶子节点到根节点的路径长度h(x),记录完X中所有前缀的h(x)后,根据前缀的h(x)计算出平均路径长度E(h(x)),E(h(x))即X中前缀的总路径长度之和与Eitree的数量比值.478第 4 期邢光林,等:命名数据网络中基于增强隔离林的Interest 包洪泛攻击检测方法为了进一步对前缀异常情况进行判断,本文引入文献[15]的异常分数s (x ,n )来判断前缀是否异常,异常分数定义如下:s (x ,n )=2-E (h (x ))c (n ),(1)其中(1)式中c (n )计算方式如下:c (n )=2H (n -1)-2(n -1)n,(2)其中H (i )为调和函数,通常由ln (i )+0.5772156649(欧拉常数)估计.根据以上情况,本文首先通过设定阈值Th 来对前缀的异常情况进行判断,经过多次实验,设定阈值Th ,如果某一前缀异常分数大于Th ,则将此前缀视为异常前缀,如果小于Th ,则为合法前缀.之后,本文通过PIT 占用率这一判定条件对异常前缀进行进一步判断.根据经验值设定PIT 占用率的阈值为Tr.如果某一异常前缀的PIT 占用率超过Tr ,则将此异常前缀视为恶意前缀,列入黑名单中.3 仿真实验3.1 实验环境本文以网状结构作为NDN 的网络拓扑,Interest包遵循最短路径的原则下在NDN 中进行信息交互.如图1所示,设定用户总数为14,其中设置两种类型的用户:合法用户与恶意用户,合法用户的数量为11,恶意用户的数量为3.内容提供者数量为1,NDN 路由器数量为12.实验参数可见表1,本次实验总时长为30 s , IFA 在第5 s 发起,第30 s 结束.3.2 仿真结果分析为了证明EIFDM 的有效性,本文将此方法与其他三个具有代表性的IFA 检测方法进行比较,这三种方法分别为:基于累积熵和相对熵的IFA 检测方法(CE&RE )[6],基于泰尔熵值的IFA 检测方法(TC )[8]、IFDM [9],本次实验通过改变恶意前缀的数量来验证这三种方法在面对IFA 时所产生的局限,之后采用以下两个指标来评估在面对攻击时四种方法的具体效果:(1)合法用户收到Data 包的数量;(2)NDN 路由器R1的PIT 占用率.图2表示在恶意前缀数量变化的情况下,四种方法能否检测出全部的恶意前缀.其中,横坐标代表恶意用户发送Interest 包所携带恶意前缀的数量,纵坐标表示在该种情况下四种方法能否检测到全部的恶意前缀,0表示不能检测到全部恶意前缀,1表示能检测出全部恶意前缀.如图2所示,当恶意前缀数量增多,IFDM 、TC 、CE&RE 这三种方法在检测恶意前缀的数量上均产生局限性.EIFDM 将恶意前缀分割到距离根节点更近的位置,分割次数较少,通过EIFDM 计算前缀的异常分数更加准确,进而EIFDM 能够更加准确地检测出全部恶意前缀.若网络中存在恶意前缀数量较多的攻击时,EIFDM 在检测的准确性上存在显著优势.当恶意前缀的数量为6时,NDN 的网络性能如图3所示,由图3(a )可见,在非攻击的情况下,R1路由器的PIT 空间占用率维持在20%左右,当第5 s 发起攻击时,R1路由器的PIT 被迅速占满,影响了合法用户的请求.当EIFDM 应用到遭受IFA 的NDN 网络中时,R1路由器的PIT 空间占用率在6 s时就恢复图1 NDN 网络拓扑结构Fig. 1 NDN network topology表1 仿真参数配置Tab. 1 Simulation parameters configuration参数仿真时间/s合法用户请求时间/s 恶意用户攻击时间/s 攻击检测周期/ms用户发送Interest 包的速packets/s每一跳包的传输时间/ms PIT 条目生存周期/ms PIT 容量entries 样本采集数量Eitree 数目Th Tr取值300~305~30100200105003002561000.7510%479第 42 卷中南民族大学学报(自然科学版)到了正常状态,相对于IFDM 和TC 这两种方法耗时较少.由于CE&RE 在检测过程中依赖Interest 包的名称分布,当恶意前缀数量为6时,该方法只能检测出部分恶意前缀,因而只能限制部分携带恶意前缀的Interest 包发送,故R1的PIT 空间占用率维持在40%~60%.图3(b )表示合法用户收到Data 包的数量,NDN 网络正常运行时合法用户收到Data 包的数量维持在2100个左右,当攻击在第5 s 发起后,合法用户收到Data 包的数量迅速下降,其中在TC 、IFDM 、CE&RE 这三种方法下,Data 包的数量下降了近52%,而EIFDM 效果明显,在攻击发起时,合法用户依旧能够收到66%的Data 包,使合法用户在短时间内收到Data 包的数量恢复正常.4 结语本文提出了基于EIF 的IFA 检测方法——EIFDM ,首先通过构造Eitree 检测异常前缀,之后结合路由器的PIT 占用率对异常前缀进行进一步判断,进而检测出全部恶意前缀.将检测出的恶意前缀列入黑名单中,限制携带恶意前缀的Interest 包转发,从而有效缓解了IFA ,仿真实验证明了该方法的有效性.在今后的工作中,计划在更加复杂的攻击情况下开展研究.参考文献[1] 邢光林,陈璟,余俊乐,等.命名数据网络中基于包标记的 Interest 泛洪攻击缓解研究[J ]. 中南民族大学学报(自然科学版), 2021,40(2):204-209.[2] 侯睿,韩敏,陈璟,等. 命名数据网络中基于信息熵的Interest 洪泛攻击检测与防御[J ]. 中南民族大学学报(自然科学版), 2019,38(2);273-277.[3] KAMIMOTO T , MORI K , UMEDA S , et al. Cacheprotection method based on prefix hierarchy for content -oriented network [C ]//IEEE. 2016 13th IEEE Annual Consumer Communications & Networking Conference(CCNC ). Las Vegas : IEEE , 2016: 417-422.[4] SUL D , BYUN S , LEE J , et al. Countering interestflooding DDoS attacks in NDN network [C ]//IEEE. 2021 International Conference on Information and Communication Technology Convergence (ICTC ). Jeju Island : IEEE ,图2 恶意前缀数量不同时四种方法能否检测出全部恶意前缀Fig. 2 Can four methods detect all malicious prefixes when the number of malicious prefixes varies图3 恶意前缀种类为6时的网络性能图Fig. 3 Network performance graph when malicious prefix type is 6480第 4 期邢光林,等:命名数据网络中基于增强隔离林的Interest包洪泛攻击检测方法2021: 1412-1414.[5]赵丽侠. 命名数据网络中兴趣包泛洪攻击检测与防御研究[D]. 南京:东南大学,2020.[6]JACOBSON V, SMETTERS D K, THOMTON J D, et al.Networking named content[J]. Communications of theACM, 2012,55(1): 117-124.[7]MOUNIKA V,SAI N,BHAVANI V,et al. Interest flooding attack detection method in NDN networks[C]//IEEE. 2021 2nd International Conference on Smart Electronicsand Communication (ICOSEC). Trichy:IEEE,2021:298-307.[8]AHMED M, HASHIM A, KHALIFA O, et al. Connectivity framework for rendezvous and mobile producer nodesusing NDN interest flooding[C]//IEEE. 2021 InternationalCongress of Advanced Technology and Engineering(ICOTEN). Taiz: IEEE, 2021: 1-5.[9]COMPAGNO A,CONTI M,GASTI P,et al. Poseidon:Mitigating interest flooding DDoS attacks in Named DataNetworking[C]//IEEE. 38th Annual IEEE Conference onLocal Computer Networks. Sydney: IEEE, 2013: 630-638.[10]XIN Y,LI Y,WANG W,et al. A novel interestflooding attacks detection and countermeasure schemein NDN[C]//IEEE. 2016 IEEE Global CommunicationsConference (GLOBECOM).Washington:IEEE,2016:1-7.[11]ZHI T,LUO H B,LIU Y. A gini impurity-based interest flooding attack defence mechanism in NDN[J].IEEE Communications Letters, 2018, 22(3): 538-541.[12]HOU R,HAN M,CHEN J,et al. Theil-based countermeasure against interest flooding attacks fornamed data networks[J]. IEEE Network, 2019, 33(3):116-121.[13]XING G, CHEN J, HOU R, et al. Isolation forest-based mechanism to defend against interest flooding attacks inNamed Data Networking[J]. IEEE CommunicationsMagazine, 2021, 59(3): 98-103.[14]HARIRI S, KIND M, BRUNNER R. Extended isolation forest[J]. IEEE Transactions on Knowledge and DataEngineering, 2019, 33(4): 1479-1489.[15]LIU F,TING K,ZHOU Z. Isolation forest[C]//IEEE.2008 Eighth IEEE International Conference on DataMining.Pisa: IEEE, 2008: 413-422.(责编&校对 姚春娜)481。

2019年第6期信息通信2019(总第198期)INFORMATION&COMMUNICATIONS(Sum.No198)基于NDN的战术网优势及可行性分析李彤,王枫皓(陆军装甲兵学院信息通信系,北京100072)摘要:目前的战术网采用的网络架构是基于TCP/IP架构。

但是由于IP网络所固有的一系列缺点,导致战术环境下互联互通受到限制,网络传输时断时续。

命名数据网络(NamedDataNetworking)是新的网络架构,其设计是基于积累的过去几十年网络研究的整合,继承了IP网络的优点,也克服了一系列的现有问题,对于战术网来说,NDN是一种最优的选择,在移动性支持、信息安全、拥塞控制方面有优势。

文中总结了该领域现有的研究发展,对将NDN实际应用于战场环境提出了存在的问题。

关键词:NDN;战术网;综述中图分类号:TN918.91文献标识码:A文章编号:1673-1131(2019)06-0066-03Advantages and Feasibility Analysis of Tactical Networks Based on NDNLi Tong,Wang Fenghao(Department of Information and Communication,Army Armored Academy Beijing100072,China) Abstract:The network architecture adopted by the current tactical network is based on the TCP/IP architecture.However,due to a series of shortcomings inherent in IP networks,interconnections are limited in tactical environments,and network transmissions are d Data Networking is a new network architecture designed based on the integration of network research accumulated over the past few decades.It inherits the advantages of I P networks and overcomes a series of existing problems.It is said that NDN is an optimal choice and has advantages in mobility support,information security and congestion control.The paper summarizes the existing research and development in this field,and raises the problems of applying NDN to the battlefield environment.Key words:Named Data Networking;Tactical Networks;Review0引言现有的TCP/IP网络架构在移动性支持,传输效率,安全性方面面临巨大的问题。

命名数据网络中名称查找问题研究命名数据网络(Named Data Networking,NDN)是信息中心网络(Information-Centric Networking,ICN)的具体实施方案之一,它将传统IP网络基于地址的数据传输方式,演变到基于数据内容本身的信息交互模式,从而克服了网络地址转换、安全性不足等问题。

所以NDN将是未来互联网架构中的具有发展潜力的典型代表。

NDN架构的优势在于用数据内容名称替代了以往的主机寻址,减少了数据内容提供者的带宽消耗和服务负担,从而使用户获得相对快速的响应时间,该架构不再专注于信息的位置,而是专注用户需要的信息内容。

NDN 使用名称来标识每一段内容,而不是IP网络上附加的硬件设备的IP 地址。

所以针对NDN中数以万计的数据量来讲,数据名称的查找研究十分重要。

本文研究NDN数据名称查找中两个优化问题:转发信息表(Forwarding Information Base,FIB)中的最长前缀匹配查找算法的优化,内容存储器(Content Store,CS)和待定请求表(Pending Interest Table,PIT)中的精确查找算法的优化,本文具体的研究内容如下:阐述了命名数据网络体系结构的设计原理、网络中数据名称的命名规则和网络体系的路由规则、命名数据网络中使用的两种名称查找算法:最长前缀匹配算法和精确匹配算法。

针对FIB中的最长前缀匹配查找算法的优化问题,提出了基于多级计数布隆过滤器的名称查找方案。

该方案以计数布隆过滤器为基础,设计递减长度的多级布隆过滤器进行查找,并引入了信息指纹的概念,将传统布隆过滤器中的计数格分为四个部分用来存储和记录各字符串记录产生的信息指纹,与相似的DLCBF方案对比,冲突概率平均减小了15%,并且通过设置标签功能,有效保证了较高的查找速度。

针对CS和PIT中的精确匹配算法的优化问题,提出了基于汇总计数布隆过滤器的名字查找方案。