SonicWall_UTM一体化网络安全简化版改NSA 2 400

- 格式:pdf

- 大小:229.87 KB

- 文档页数:13

SonicWALL UTM技术确保分布式企业网络安全互联网及其应用的快速发展正在改变着人们的工作和生活。

中国众多企业正不断壮大并走出国门,企业分支机构及办事处分布在国内外各个城市已经十分普遍,互联网的出现为各个分支与企业总部的通信变得非常地经济方便。

企业不必再为各个分支与总部之间的数据传输付昂贵的专线费用。

然而与专线不同的是互联网是一个开放的平台,网络安全问题是一个不容回避的问题,如病毒,入侵和间谍软件等等。

基于网络快速传播的病毒,如蠕虫病毒会使系统瘫痪;来自互联网的DDOS攻击也会破毁网络的可用性;黑客入侵会偷窃甚至篡改企业重要的数据;间谍软件会导致重要私密信息泄露等等。

此外,不加密的数据经过互联网可以轻易地被别人看到,企业内部通信毫无秘密可言。

与专线接入相比,互联网代来方便的同时也带来了更多安全隐患。

防火墙技术通过设臵基于TCP/IP协议的访问规则限制访问,初步保护网络安全,此外目前主流的防火墙产品都内臵IPSec VPN功能,为多点间通信提供加解密的安全措施。

至今防火墙技术经历了三代产品,从第一代的包过滤防火墙,第二代的应用代理防火墙到第三代的全状态检测防火墙。

然而直到第三代状态检测防护墙产品,也仅仅是检查数据的IP, TCP/UDP的包头,并不检测数据包的内容,然而目前的网络安全威胁已经从针对TCP/IP协议本身弱点的攻击转向针对特定操作系统和应用程序漏洞的破坏和攻击,这些安全威胁代码封装在TCP/IP协议的净荷部分。

传统的防火墙,包括第三代全状态检测防火墙,对这些应用层的安全威胁无能为力。

病毒,黑客入侵及间谍软件不断给互联网用户造成巨大的损失。

同时层出不穷的即时消息和对等应用如MSN,QQ,BT,eMule等带来方便的同时也带来风险,并在相当多的企业降低了工作效率。

传统的内臵VPN功能的防火墙虽然可以利用VPN技术实现分布式企业网络的数据加密传输,然而它并不能阻挡病毒,入侵通过VPN隧道在企业内部各个分支机构及总部之间的蔓延,如一个分支机构病毒爆发,病毒能通过VPN隧道蔓延到企业总部继而又可能通过总部与其它分支的VPN隧道蔓延到整个企业网络。

如何在SonicWALL防火墙上配置静态路由配置手册版本1.0.0Question/TopicUTM: 如何在SonicW ALL防火墙上配置静态路由Answer/Article本文适用于:涉及到的Sonicwall防火墙Gen5: NSA E8500, NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500, NSA 3500, NSA 2400, NSA 2400MX, NSA 240Gen5 TZ系列:TZ 100, TZ 100 Wireless, TZ 200, TZ 200 W, TZ 210, TZ 210 WirelessGen4: PRO系列: PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040, PRO 1260Gen4: TZ系列: TZ 190, TZ 190 W, TZ 180, TZ 180 W, TZ 170, TZ 170 W, TZ 170 SP, TZ 170 SP Wireless, TZ 150, TZ 150 W, TZ 150 Wireless(RevB)Gen3:PRO系列: PRO 330, PRO 300, PRO 230, PRO 200, PRO 100SOHO3/TELE3/GX series: SOHO TZW, SOHO3, TELE3, TELE3 SP, TELE3 TZ, TELE3 TZX, GX 650, GX 250固件/软件版本: 所有Gen5和Gen4固件版本, Gen3 6.5.X.X以及更新固件版本服务: Routing - Static Routes功能与应用如果SonicWALL防火墙下面连接路由器,那么要访问路由器下面的PC必须要在防火墙的Network->Routing页面添加静态路由步骤本例中SonicWALL防火墙:X0 IP:192.168.168.168/24本地路由器:接口1 IP:192.168.168.254/24 网关:192.168.168.168 接口2 IP:10.10.20.1/24在Fireware 6.X上配置静态路由1.进入Advanced->Routes页面2.Destionation network:10.10.20.0Subnet mask:255.255.255.0Gateway:192.168.168.254Link:LAN在SonicOS Standard上配置静态路由1.进入Network->Routing页面,点击Add Static Route按钮2.Destionation network:10.10.20.0Subnet mask:255.255.255.0Gateway:192.168.168.254Interface:LAN(X0)3.点击OK按钮完成配置在SonicOS Enhanced上配置静态路由1.进入Network->Routing页面,点击Add按钮2.如下进行配置:-Source = Any-Destination = Create new address object…-Name = Network Behind Router-Zone Assignment = LAN-Type = Network-Network = 10.10.20.0-Netmask = 255.255.255.0-点击OK完成配置-Service = Any-Gateway = Create new address object…-Name = 192.168.168.254-Zone Assignment = LAN-Type = Host-IP Address = 192.168.168.254-点击OK完成配置-Interface = X0-metric = 1-点击OK完成配置注意:1.Destination网络不能与Source中的网络重复2.在内部路由器上必须有去往SonicWALL防火墙的路由,允许路由器下的主机通过SonicWALL防火墙上网3.你可以为WAN,DMZ以及其他接口配置静态路由,但是如果防火墙是作为一个次级路由器,那么不需要添加静态路由。

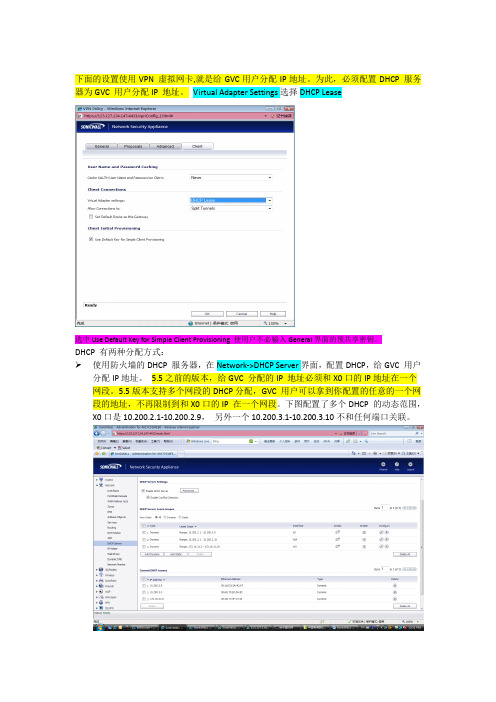

下面的设置使用VPN 虚拟网卡,就是给GVC用户分配IP地址。

为此,必须配置DHCP 服务器为GVC 用户分配IP 地址。

Virtual Adapter Settings选择DHCP Lease选中Use Default Key for Simple Client Provisioning 使用户不必输入General界面的预共享密钥。

DHCP 有两种分配方式:使用防火墙的DHCP 服务器,在Network->DHCP Server界面,配置DHCP,给GVC 用户分配IP地址。

5.5之前的版本,给GVC 分配的IP 地址必须和X0口的IP地址在一个网段。

5.5版本支持多个网段的DHCP分配,GVC 用户可以拿到你配置的任意的一个网段的地址,不再限制到和X0口的IP 在一个网段。

下图配置了多个DHCP 的动态范围,X0口是10.200.2.1-10.200.2.9,另外一个10.200.3.1-10.200.3.10不和任何端口关联。

配置完这个界面之后,需要配置VPN->DHCP Over VPN 界面,选择Use Internal DHCP Server, For Global VPN ClientRelay Agent IP(Optional)是可选的配置。

DHCP 服务器可以分配任意的网段给GVC用户。

Relay Agent IP就是那个网段中的一个保留的IP地址,不会分配给GVC用户。

当DHCP 请求到达DHCP服务器时,DHCP服务器知道要分配这个网段的地址给GVC用户。

DHCP服务器可以是防火墙本身的DHCP服务器,可以是专门的DHCP服务器,也可以是和防火墙互联的L3交换机,L3交换机一般都支持DHCP服务器的功能。

第二种DHCP,见下图。

使用VPN->DHCP over VPN->Configure界面,用内网的DHCP 服务器给用户分配IP地址。

Relay Agent IP(Optional)是可选的配置。

防火墙的基本功能就是实现对于内外网之间的访问控制,和路由器及交换机产品类似,防火墙也使用一种策略的规则来实现管理,这也是一种ACL(Access Control List)。

防火墙规则是由5个部分组成,源地址、源端口、目的地址、目的端口、执行动作来决定。

SonicWALLNSA系列产品都是采用基于对象的控制方式,通过定义不同的对象,然后把它们组合到一条策略中,来实现访问规则的配置。

防火墙规则能够控制到单向访问,配置防火墙策略,首先需要判定访问方向,如果方向不对,就会出现配置好的策略不起作用,或根本无法达到应有的目的等情况。

访问方向的是按照发起方来进行判定的,如从内网访问外网的WEB网站,就属于从内网访问外网方向(LAN->WAN)。

不同方向的访问规则不会相互干扰。

常见的防火墙策略的方向分为从外网(WAN)到内网(LAN),从内网到外网,从内网到DMZ,从DMZ到内网,从DMZ到外网,从外网到DMZ等几种。

最常用的就是从内网(LAN)到外网(WAN)的策略配置,因为要控制内网的用户到外网的访问。

在配置几条策略在一个访问方向的时候,需要注意到是策略的排列,防火墙产品对于策略的匹配是有规则的,上面的规则优先于下面的规则,(上面是指在规则界面中排在上方的规则),当防火墙进行策略匹配时,一旦查询到一条匹配规则,防火墙将停止向下查询。

如果同时需要做几个规则,需要考虑这几条规则的逻辑关系。

SonicWALL NSA产品在出厂默认情况下,规则是从安全级别高的区域,如内网(LAN)到所有安全级别低的区域-------如外网(WAN)和DMZ--------是允许访问的,而从安全级别低的区域到安全级别高的区域,是禁止访问的。

SonicWALL UTM防火墙是基于对象管理的,防火墙规则是在各个安全区域之间定义的。

只要把一个物理端口划分到一个安全区域,在防火墙的Firewall->Access Rules界面就可以定制各个区域之间的安全规则。

SonicWall UTM一体化网络安全解决方案前言随着计算机技术的发展,互联网已经成为最大的公共数据网络,在全球范围内实现并促进了个人通信和商业通信。

互联网和企业网络上传输的数据流量每天都以指数级的速度迅速增长。

越来越多的通信都通过电子邮件进行;移动员工、远程办公人员和分支机构都利用互联网来从远程连接他们的企业网络。

但是这个庞大的网络及其相关的技术为不断增长的安全威胁提供了可乘之机,因而企业必须学会保护自己免受这些威胁的危害。

在捍卫网络安全的过程中,防火墙受到人们越来越多的青睐。

作为一种提供信息安全服务、实现网络和信息安全的基础设施,防火墙采用将内部网和公众网如Internet分开的方法,可以作为不同网络或网络安全域之间信息的出入口,根据企业的安全策略控制出入网络的信息流。

再加上防火墙本身具有较强的抗攻击能力,能有效地监控内部网和Internet之间的任何活动,从而为内部网络的安全提供了有力的保证。

1.1 XX公司网络现状分析:随着技术的发展,各种入侵和攻击从针对TCP/IP协议本身弱点的攻击转向针对特定系统和应用漏洞的攻击,如针对Windows系统和Oracle/SQL Server等数据库的攻击,这些攻击和入侵手段封装在TCP/IP协议的净荷部分。

传统的UTM设备如第一代的包过滤UTM,第二代的应用代理UTM到第三代的全状态检测UTM对此类攻击无能为力,因为它们只查TCP/IP协议包头部分而不检查数据包的内容。

此外基于网络传播的病毒及间谍软件也给互联网用户造成巨大的损失。

同时层出不穷的即时消息和对等应用如MSN,QQ,BT等也带来很多安全威胁并降低员工的工作效率。

如今的安全威胁已经发展成一个混合型的安全威胁,传统的防火墙设备已经不能满足客户的安全需求。

1.2 XX公司网络简述:XX公司现有的网络属于紧缩核心层结构,通过核心交换机进行快速转发,与接入层交换机实现全网畅通,通过一台路由器与外网互连。

SonicWall UTM 一体化网络安全解决方案深圳市恒盛新锐科技有限公司2012年10月400-883-2580前言随着计算机技术的发展,互联网已经成为最大的公共数据网络,在全球范围内实现并促进了个人通信和商业通信。

互联网和企业网络上传输的数据流量每天都以指数级的速度迅速增长。

越来越多的通信都通过电子邮件进行;移动员工、远程办公人员和分支机构都利用互联网来从远程连接他们的企业网络。

但是这个庞大的网络及其相关的技术为不断增长的安全威胁提供了可乘之机,因而企业必须学会保护自己免受这些威胁的危害。

在捍卫网络安全的过程中,防火墙受到人们越来越多的青睐。

作为一种提供信息安全服务、实现网络和信息安全的基础设施,防火墙采用将内部网和公众网如Internet 分开的方法,可以作为不同网络或网络安全域之间信息的出入口,根据企业的安全策略控制出入网络的信息流。

再加上防火墙本身具有较强的抗攻击能力,能有效地监控内部网和Internet 之间的任何活动,从而为内部网络的安全提供了有力的保证。

1.1 XX 公司网络现状分析:随着技术的发展,各种入侵和攻击从针对TCP/IP 协议本身弱点的攻击转向针对特定系统和应用漏洞的攻击,如针对Windows 系统和Oracle/SQL Server 等数据库的攻击,这些攻击和入侵手段封装在TCP/IP 协议的净荷部分。

传统的UTM 设备如第一代的包过滤UTM ,第二代的应用代理UTM 到第三代的全状态检测UTM 对此类攻击无能为力,因为它们只查TCP/IP 协议包头部分而不检查数据包的内容。

此外基于网络传播的病毒及间谍软件也给互联网用户造成巨大的损失。

同时层出不穷的即时消息和对等应用如MSN ,QQ ,BT 等也带来很多安全威胁并降低员工的工作效率。

如今的安全威胁已经发展成一个混合型的安全威胁,传统的防火墙设备已经不能满足客户的安全需求。

1.2 XX 公司网络简述:XX 公司现有的网络属于紧缩核心层结构,通过核心交换机进行快速转发,与接入层交换机实现全网畅通,通过一台路由器与外网互连。

目前有台式机和服务器大约xxx 台左右。

服务器上有公司的xxx 和xxx 等系统。

400-883-25801.3 部署后所达到的效果XX 公司根据办公的需要, Internet 属于防火墙的WAN 区域,内网用户属于防火墙的LAN 区,服务器则属于防火墙的DMZ 区域。

三个区域拥有不同的安全策略,互相受到策略的制约。

内外网的用户受到防火墙的隔离防护,UTM 功能为流量进行应用层的过滤。

n隔离网络:通过对防火墙策略的实现,保证外网用户可以连接Internet ,不得访问内部任何资源。

而内网用户根据策略,不得连接Internet ,只能访问内网的数据库。

并且内外网之间也做到相互隔离。

n多种应用层防护:SonicW ALL UTM 产品功能丰富,包含防火墙,VPN ,网关防病毒,IPS ,反间谍软件,内容过滤等等。

此外,支持双W AN 链路负载均衡,策略路由,路由模式等等。

SonicW ALL 产品能为客户提供传统状态检测防护墙所不具备的应用层的安全防护,具有极高的性能价格比。

实时观察网络流量排名:在网络异常流量随时可能出现的今天,我们需要了解网络中哪台计算机对网络造成的影响最大,哪台又在进行不正当的网络行为。

因此我们需要对网络中敏感数据流进行监控,监控内容包括前10名的流量的IP ,前10名网络中使用的服务(如http 等),网页点击率排名。

n控制应用层流量:P2P ,IM 等应用已经严重的影响了公司的网络带宽,影响了公司正常服务效率。

然而某些部门却依赖着这些应用,因此我们需要对这些基于应用层的协议进行有效的管理。

如:上班时间不允许下载BT ,下班时间可以下载,某些部门可以使用QQ ,MSN ,有些部门则不能。

n查看网络异常连接:以上介绍过,对异常流量的发现和控制。

但有些病毒爆发和攻击,并不一定造成流量的异常,而仅仅是连接数瞬间突增,但却完全可以使我们的网络或网络中的设备进行阻塞,甚至是瘫痪。

利用UTM 设备,可以将网络中所有连接列出,然后再针对这些异常的连接进行有效的控制。

400-883-25802.1设备简介NSA 2400采用新一代统一威胁管理(UTM )技术抵抗各种攻击,兼备入侵防御、防病毒及反间谍软件功能和SonicWALL 应 用防火墙的应用层控制功能。

NSA 系列利用先进的路由、全状态同步高可用性以及高速VPN 技术让企业网络倍添安全性、可靠性、功能性,同时还将成本及复杂程度降到最低.NSA 24002.1.1主要特点与优势 :Ø SonicWALL 公司新一代安全产品结合了更高层次的UTM 技术,集成了入侵防御、网关防病毒及反间谍软件以及应用防火墙可配置工具套件,以防止数据泄漏以及提供细粒度应用控制。

Ø 可扩展多核硬件及免重组深度包检测安全供应商开发的下一代安全产品已经在基础硬件设计上采取了多种方法。

SonicWALL ®选择了多核处理器架构,其他供应商选择了通用处理器加单独的安全协处理器结构。

甚至有一些供应商选择设计并构建ASIC (专用集成电路)平台,多核处理器对于支持UTM 产品有很多优于ASIC 处理器和通用处理器的地方。

这些优势包括低功耗、联网安全协处理器和增加存储器带宽从而提高网络吞吐量。

SonicWALL®的多核平台将硬件加速和自动化集成在更大范围的数据包处理和特殊应用功能中。

借助上述硬件优点,SonicWall ®的SonicOC 固件实现了软件无法匹敌的性能。

应用于SonicWALL ®新一代安全产品的多核处理器为每一个核提供了额外的安全400-883-2580协处理器,可以使每个单独的核在芯片上具有额外的安全性硬件加速能力。

通过安全协处理器与多核平台的集成,SonicWALL ®已经开发了一种高性能解决方案,可以明显降低安全协处理中的延迟问题。

而且,由于所有安全加速硬件都是片上(on-chip )的,SonicWALL ®多核架构不受总线频率的限制。

考虑到未来的重复利用性,SonicWALL®多核平台的设计可方便地扩展到使每块芯片拥有更多内核、每块主板拥有更多芯片、每个机箱拥有更多主板的应用中。

多核处理器的设计和实现也展示了其高效性。

例如,在SonicWALL ®多核产品中,高效兼具最优化的设计使得芯片具有低能耗和小芯片面积的特性。

因此,这些处理器集成了大量专用的硬件加速,允许在单个处理器上集成多达16个核,从而可提供最佳的性能,现实生活中的大量应用就是其最好的证明。

多核处理器技术让SonicWALL ®能够开发出高性能的网络安全设备,这种设备与使用通用处理器和安全协作处理器的解决方案相比可减少大约30%的功耗,而网速相差无几。

SonicWALL ®多核处理器设备最多可采用16个内核(还为未来的重复利用设计了更多的内核空间),提供高性能并行数据包处理,集成了正常操作过程中具有较低功耗和低时频运行的安全协作处理器。

免重组深度包检测(RFDPI )是由SonicWALL 公司提出并实现的,可以实时扫描处理无限大的文件和无限多的网络连接。

RFDPI 技术是为多核硬件而量身打造的,它可以实现超高速智能检测,与其它DPI 方法相比它在可扩展性和性能方面更具优势。

与所有其他DPI 方法不同,RFDPI 不需要停机和在内存中储存信息流量。

通常,系统管理员习惯性在高负荷状态下要么对超负荷流量不检测而放行,要么形成流量拥堵,这也发生在正常的商业通讯中。

此外,与其它DPI 方法不同,RFDPI 不限制文件的大小,任何一个用户都能下载,也不限制同时保护文件的用户数量。

这使RFDPI 架构成为业内可扩展性最强的架构,并成为实现实时的统一威胁管理(UTM )功能最强大的解决方案Ø 先进的尖端科技和性能及更低的总拥有成本通过同时使用多核处理能力而实现,极大地增加了吞吐量和并行检测能力,同时降低了功耗。

先进的路由服务及网络功能结合了先进的网络安全技术,包括802.1q VLAN 、WAN/WAN 容错功能、基于域和对400-883-2580象的管理、负载均衡、先进的NAT 模式及更多技术,为您提供灵活的细粒度配置及全面的安全防护能力。

技术规范:NSA 2400防火墙SonicOS 版本SonicOS 5.0增强版(或更高)全状态 吞吐量* 775 MbpsGAV 性能* 160 Mbps IPS 性能 275 Mbps UTM 性 能吞吐量* 150 Mbps 最大并 发连接 225,000 每秒新 建连接 4,000拒绝服务攻击 保护22类DoS 、 DDoS 和扫描攻击支持的 Sonic 点 (最多) 32VPN3DES/AES 吞吐量* 300 Mbps 点对点 VPN 隧道 75 捆绑式 全局VPN 远程访 问的客户 端许可 证(最多) 10(250)加密/认证 DES 、3DES 、AES (128位、192位、256位)、MD5、SHA-1 密钥交换 IKE 、IKEv2、手动键、PKI (X.509)L2TP/IPSec 是400-883-2580证书支持 Verisign 、Thawte 、Baltimore 、RSA Keon 、Entrust 和Microsoft CA 失效对 端检测 (DPD) 是DHCP over VPN 是 IPSec NAT 穿越 是 冗余VPN 网关 是全局VPN 客户 端支 持的平台 MicrosoftWindows 2000、Windows XP 、MicrosoftVista 32位深度包检测 安全服务深度包检测 签名服务全面的签名数据库。

基于分布式强制架构的P2P 和及时消息控制及签名更新 内容过滤服务(CFS ) Premium 版HTTP URL 、HTTPS IP 、关键字和内容扫描ActiveX 、Java Applet 及Cookie 封堵网关强制的 客户端防病 毒及反间 谍软件HTTP/S 、SMTP 、POP3、IMAP 及FTP ,强制的McAfeeTM 客户端电子邮件附件封堵 应用防火墙 提供应用层强制及带宽控制、网页流量管理、电子邮件、电子邮件附件 及文件转发,通过关键字和短语进行文件文档扫描和限制网络IP 地址分配 静态、(DHCP 、PPPoE 、L2TP 及PPTP 客户端)、内部DHCP 服务器、DHCP 中继 NAT 模式1:1﹑1:多﹑多:1﹑多:多、灵活的NAT (重复的IP )、PAT 、透明模式VLAN 接口 (802.1q) 128路由OSPF 、RIPv1/v2、静态路由、基于策略的路由、组播QoS 带宽优先级、最大带宽、保证带宽、DSCP 标记、802.1p IPv6 适用于IPv6认证 XAUTH/RADIUS 、活动目录、SSO 、LDAP 、内部用户数据库用户数 据库 250名用户VoIP全H.323v1-5、SIP 、Gatekeeper 支持、出站带宽管理、VoIP over WLAN 、 深度安全检测、大多数VoIP 网关及通信设备之间的全面互通性400-883-2580系统 区域安全 是 时间表 是 基于对象 /基于组的 管理 是动态域名 是管理及 监控 Web GUI (HTTP 、HTTPS )、命令行(SSH 、控制台)、SNMPv2:SonicWALL GMS 的全球管理系统日志及 报告 ViewPoint 、本地日志、Syslog 高可用性 可选主动/被动状态同步负载均衡 是,(出方向的流量基于百分比、轮循及带宽溢出)(进入方向的轮循、随机分布、静态IP 、网段重新影射以及对称重新影射)标准 TCP/IP 、UDP 、ICMP 、HTTP 、HTTPS 、IPSec 、ISAKMP/IKE 、SNMP 、DHCP 、PPPoE 、L2TP 、PPTP 、RADIUS无线标准 802.11 a/b/g 、WEP 、WPA 、TKIP 、802.1x 、EAP-PEAP 、EAP-TTLS硬件 (6个)10/100/1000铜缆千兆端口,1个控制台接口,2个USB (备用)内存(RAM ) 512 MB闪存32 MB Compact Flash 512 MB Compact Flash电源36W 外部 单个250W ATX 电源风扇无 2个风扇 输入功率 10-240V, 50-60Hz 100-240Vac, 60-50Hz最大功耗 42W 总散热量144BTU外观及尺寸 1U 机架式/17×10.25×1.75英寸/43.18×26×4.44厘米重量2.55镑/1.16千克8.05镑/3.65千克主要要求 FCC A 级、CES A 级、CE 、C-Tick 、VCCI 、Compliance MIC 、UL 、cUL 、 TUV/GS 、CB 、NOM 、RoHS 、WEEE运行环境 40-105°F ,5-40℃MTBF 16.0年 湿度0-95% ,非冷凝10-90%,非冷凝400-883-25802.1.2主要功能介绍:Ø 网关防病毒功能SonicW ALL 采用独一无二的逐个包扫描深度包检测引擎专利技术(美国专利),无需对数据包重组及对文件进行缓存就可以实现对病毒和入侵的扫描和防护,所以SonicW ALL 对同时下载的文件数目和文件的大小没有任何限制。