有关网闸的配置案例

- 格式:doc

- 大小:224.00 KB

- 文档页数:4

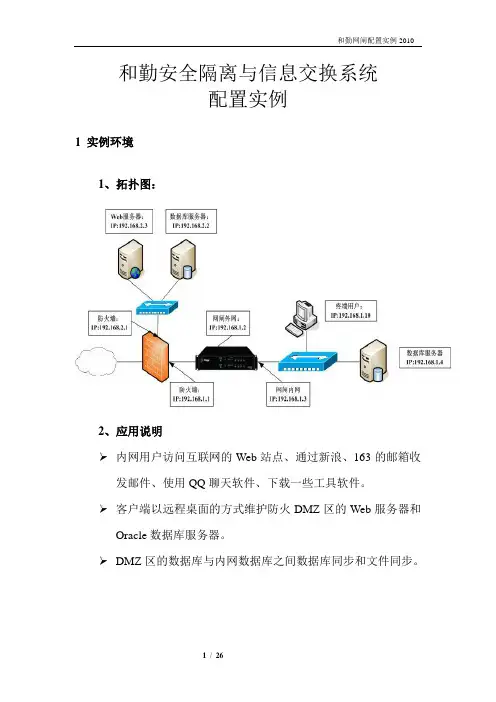

和勤安全隔离与信息交换系统配置实例1 实例环境1、拓扑图:2、应用说明内网用户访问互联网的Web站点、通过新浪、163的邮箱收发邮件、使用QQ聊天软件、下载一些工具软件。

客户端以远程桌面的方式维护防火DMZ区的Web服务器和Oracle数据库服务器。

DMZ区的数据库与内网数据库之间数据库同步和文件同步。

2 网闸网络基本配置配置网闸内网IP地址:192.168.1.3,子网掩码:255.255.255.0;配置网闸外网IP地址:192.168.1.2,子网掩码:255.255.255.0;配置网闸外网的网关和DNS:网关:192.168.1.1,DNS:202.106.0.20。

这样内网的用户才能上防火墙以外的外网。

注意:勾选上【默认网关设置】再添加网关IP才生效,从图中【内网】切换到【外网】后,再点【设置】,最后是在外网设上默认网关。

3 Web访问应用配置进入网闸Web模块配置管理,勾选“随系统启动”复选框,选择传输方向,最大连接和服务端口,然后点“配置”按钮进行保存。

注意:服务端口可以任意配置,如888、8888等,但是不要跟网闸系统的其他服务端口发生冲突,例如邮件模块的25、110,Socks 模块的1080,FTP模块的21,视频会议模块的1720、1721、1503,OPC变频管理的135。

配置客户端配置IE代理:打开IE-工具-连接-局域网设置-为lan 使用代理服务器:地址:192.168.1.3(网闸内网地址),端口:80。

QQ软件登录配置:说明一下还可以启用socks代理模块,QQ相应设置socks代理,如图:MSN配置与此类似,先启用socks模块,设置服务端口,默认1080,还可以在地址控制界面控制地址如白名单选192.168.1.2到192.168.1.222.这个段IP可以socks代理,其他不行。

MSN设置点工具点选项后如图点连接点选项如果IE设了代理HTTP选项灰框里会有显示,测试一下通,就可以使用MSN了。

联想网御网闸数据库访问功能配置案例2006-1-17目录1 网络拓扑 (1)2 客户需求 (1)3 网络配置 (2)3.1 内网网络端口配置 (2)3.2 内网管理端口地址 (2)3.3 外网网络端口配置 (3)3.4 外网网关配置 (3)3.5 外网管理端口地址 (4)4 网闸具体配置 (5)4.1 需求一配置 (5)4.1.1 内网模块配置 (5)4.1.1.1 添加Oracle 数据库客户端任务 (5)4.1.1.2 新建访问用户配置 (6)4.1.1.3 访问控制生效 (6)4.1.2 外网模块配置 (7)4.1.2.1 添加Oracle 数据库服务端任务 (7)4.1.2.2 新建访问用户配置 (7)4.1.2.3 访问控制生效 (8)4.1.3 内网客户端主机配置 (9)4.1.3.1 内网主机运行客户端软件并将数据库添加到树 (9)4.1.3.2 内网用户成功登录外网数据库 (9)4.2 需求二配置 (10)4.2.1 内网模块配置 (10)4.2.1.1 添加SQL Server 数据库客户端任务 (10)4.2.1.2 新建访问用户配置 (10)4.2.1.3 访问控制生效 (11)4.2.2 外网模块配置 (12)4.2.2.1 添加SQL Server 数据库服务端任务 (12)4.2.2.2 修改访问用户配置 (12)4.2.2.3 访问控制生效 (13)4.2.3 内网客户端主机配置 (14)4.2.3.1 内网主机数据库客户端配置 (14)4.2.3.2 内网主机成功登录外网SQL Server数据库 (14)1网络拓扑说明:1 网闸的内外网管理端口地址分别默认为:内网:10.0.0.1,外网:10.0.0.2,建议不要进行更改,如果与已有网络冲突可以在管理界面上进行更改。

2 PC5为管理主机,其地址要求与网闸的管理端口地址在同一个网段。

3 管理主机与网闸的内外网管理端口相连接,分别以https://10.0.0.1和https://10.0.0.2访问,用户名和密码为:admin。

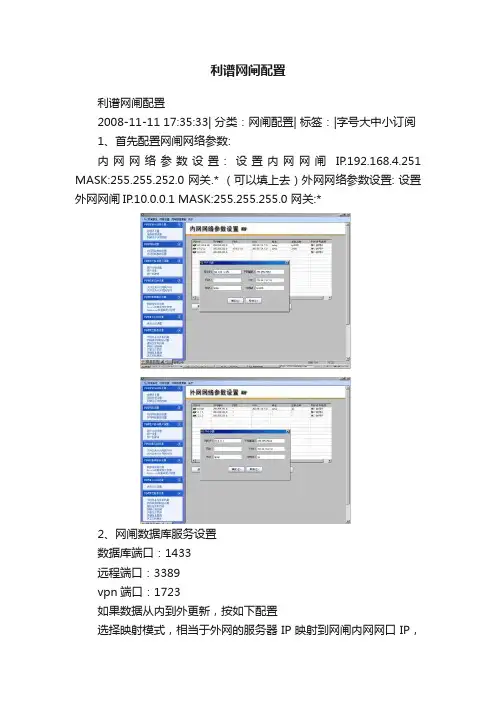

利谱网闸配置

利谱网闸配置

2008-11-11 17:35:33| 分类:网闸配置| 标签:|字号大中小订阅

1、首先配置网闸网络参数:

内网网络参数设置: 设置内网网闸IP.192.168.4.251 MASK:255.255.252.0 网关.* (可以填上去)外网网络参数设置: 设置外网网闸IP.10.0.0.1 MASK:255.255.255.0 网关:*

2、网闸数据库服务设置

数据库端口:1433

远程端口:3389

vpn端口:1723

如果数据从内到外更新,按如下配置

选择映射模式,相当于外网的服务器IP映射到网闸内网网口IP,

反之。

入口设备:内网网卡

出口设备:外网网卡

目的IP:外网服务器IP

入口设备IP:(网闸内网网口ip)

出口设备IP:(网闸外网网口ip)

外到内

3、SQL 数据库同步管理

在数据库内建username:lp password:lp 任务描述(最好写英文,中文不识别)

外到内同步任务

内到内同步(相当于数据库的订阅与发布,不过订阅与发布会在表里添加一个字段)建多一个用户,是为了内网服务器到备份服务器同步时与另一个任务产生触发。

文件共享

外到内远程

备注:

1.可以在配置测试完成后导出配置文件,下次导入的时候注意对于同步任务要每个任务都点击<修改> <保存>, 然后选择发送数据重启.

否则导入不能生效.

2.为网闸程序添加数据库单独用户(权限给予systemadmin)

1.建议在配置过程中注意大小写的区分,以及在字段选择时不要加空格.。

网御SIS-3000 安全隔离网闸典型案例网上营业厅”的安全解决方案目录1.前言错误!未定义书签。

2. 需求分析...................................... 错误!未定义书签。

3 网络安全方案设计错误!未定义书签。

1.前言Internet 作为覆盖面最广、集聚人员最多的虚拟空间,形成了一个巨大的市场。

中国互联网络信息中心(CNNIC)在2002年7月的“中国互联网络发展状况统计报告”中指出,目前我国上网用户总数已经达到4580 万人,而且一直呈现稳定、快速上升趋势。

面对如此众多的上网用户,为商家提供了无限商机。

同时,若通过Internet 中进行传统业务,将大大节约运行成本。

据统计,网上银行一次资金交割的成本只有柜台交割的13%。

面对Internet 如此巨大的市场,以及大大降低运行成本的诱惑,各行各业迫切需要利用Internet 这种新的运作方式,以适应面临的剧烈竞争。

为了迎接WTO的挑战,实现“以客户为中心”的经营理念,各行各业最直接的应用就是建立“网上营业厅”。

但是作为基于Internet 的业务,如何防止黑客的攻击和病毒的破坏,如何保障自身的业务网运行的安全就迫在眉睫了。

对于一般的防火墙、入侵检测、病毒扫描等等网络安全技术的安全性,在人们心中还有很多疑虑,因为很多网络安全技术都是事后技术,即只有在遭受到黑客攻击或发生了病毒感染之后才作出相应的反应。

防火墙技术虽然是一种主动防护的网络安全技术,它的作用是在用户的局域网和不可信的互联网之间提供一道保护屏障,但它自身却常常被黑客攻破,成为直接威胁用户局域网的跳板。

造成这种现象的主要原因是传统的网络安全设备只是基于逻辑的安全检测,不提供基于硬件隔离的安全手段。

所谓“道高一尺,魔高一丈”,面对病毒的泛滥,黑客的横行,我们必须采用更先进的办法来解决这些问题。

目前,出现了一种新的网络安全产品——联想安全隔离网闸,该系统的主要功能是在两个独立的网络之间,在物理层的隔离状态下,以应用层的安全检测为保障,提供高安全的信息交流服务。

v1.0 可编辑可修改TIPTOP隔离网闸映射访问配置案例2009-4-7版权声明本手册中的内容是TIPTOP隔离网闸映射访问配置案例。

本手册的相关权力归深圳市利谱信息技术有限公司所有。

手册中的任何部分未经本公司许可,不得转印、影印或复印。

© 2005-2007 深圳市利谱信息技术有限公司Shenzhen Tiptop Information Technology Co., Ltd.All rights reserved.TIPTOP隔离网闸映射访问配置案例本手册将定期更新,如欲获取最新相关信息,请访问公司网站:您的意见和建议请发送至深圳市利谱信息技术有限公司地址:深圳市福田区泰然工业园泰然四路210栋东座7B电话:0 邮编:518040传真:8网址:电子信箱目录1网络拓扑 (1)2客户需求 (1)3网络配置 (2)3.1内网网络端口一配置 (2)3.2外网网络端口一配置 (2)4网闸具体配置 (3)4.1需求一FTP服务器的访问配置 (3)4.1.1FTP访问规则配置 (3)4.1.1.1透明方式访问FTP (5)4.1.1.2网关模式访问数据库 (7)4.1.1.3映射模式访问数据库 (10)4.2需求二WEB访问端口自定义协议转换配置 (13)4.2.1WEB访问配置规则 (13)4.2.1.1透明方式访问数据库 (15)4.2.1.2网关模式访问数据库 (17)4.2.1.3映射模式访问数据库 (20)1 网络拓扑WEB 服务器94.4.19.103客户端94.4.19.12/24客户端94.4.19.13/24FTP 服务器94.4.19.123说明:1 网闸的内网管理端口地址默认为:,如果与已有网络冲突可以在管理界面上进行更改。

2 管理主机为PC3,其地址要求与网闸的管理端口(内端网口一)地址在同一个网段。

3 管理主机与网闸的内网管理端口相连接,其管理登陆地址为: 用户名为:admin 密码为:admin注意:管理主机要使用管理端口进行管理时必须使用加密key 才可以使用。

文档来源为:从网络收集整理.word版本可编辑.欢迎下载支持. 网闸FTP访问功能配置案例目录1 网络拓扑....................................................................................................错误!未定义书签。

2客户需求....................................................................................................错误!未定义书签。

3网络配置....................................................................................................错误!未定义书签。

3.1内网网络端口配置....................................................................错误!未定义书签。

3.2内网管理端口地址....................................................................错误!未定义书签。

3.3外网网络端口配置....................................................................错误!未定义书签。

3.4外网网关配置............................................................................错误!未定义书签。

3.5外网管理端口地址....................................................................错误!未定义书签。

目录1TCP协议-------------------------------------------------------------------------- 11.1 同网段配置实例 --------------------------------------------------------------- 11.2不同网段配置实例 -------------------------------------------------------- 32UDP协议 ------------------------------------------------------------------------- 62.1同网段配置实例---------------------------------------------------------------- 62.2不同网段配置实例------------------------------------------------------------- 93定制访问 ------------------------------------------------------------------- 113.1映射模式 ----------------------------------------------------------------------- 114双机热备 ------------------------------------------------------------------- 141TCP协议1.1 同网段配置实例图6-1-1 网络拓扑图实现目的:此配置实例主要包含TCP协议相关基本功能配置及特殊应用配置的详细操作步骤,其中TCP协议模块主要包含以下两个功能点。

●TCP协议基本功能配置●特殊点配置内网配置为正向传输配置,外网配置为反向传输配置由于正、反向配置相同,故此配置仅以正向操作为示例1.1.1 TCP协议基本功能配置目的:通过基本功能配置,实现TCP数据的正常传输;以PC1(192.168.10.10)向PC2(192.168.10.20)发送数据为例;配置步骤:搭建如图6-1-1网络环境;通过配置机访问内网管理地址192.168.0.201,登陆系统管理员账户(用户名:admin,密码:cyberadmin),在控制台网络配置-地址配置中添加数据口eth0地址(内网->eth0->192.168.10.100);通过配置机访问外网管理地址192.168.0.202,登陆系统管理员账户(用户名:admin 密码:cyberadmin),在控制台网络配置-地址配置中添加数据口eth0地址(外网->eth0->192.168.10.200);进入TCP协议,添加一条任务配置如,图6-1-2;任务号:此任务的标识,范围为:1~2048;本地IP:网闸代理IP地址,此IP地址可选,需在设备上板网络设置中添加;端口:网闸本地代理地址监听端口;绑定网闸IP:选择网闸下板发出数据的地址,此地址可视为数据通过网闸后的源地址;实际服务器IP:实际目的地址,此为真实的目的地址;实际服务器端口:实际服务器监听端口,设置网闸接收到数据后,发给真实目的的监听端口;DSCP:数据优先级。

网闸文件交换功能配置案例2006-1-17目录1 网络拓扑 (1)2 客户需求 (1)3 网络配置 (2)3.1 内网网络端口配置 (2)3.2 内网管理端口地址 (2)3.3 外网网络端口配置 (2)3.4 外网管理端口地址 (3)4 网闸具体配置 (3)4.1 需求一文件交换配置 (3)4.1.1 文件交换模块配置 (3)4.1.2 发送黑名单的设置 (8)4.1.3 发送白名单的设置 (9)4.1.4 接受黑名单的设置 (11)4.1.5 接受白名单的设置 (12)4.2 需求二实现内外网主机共享目录之间文件自动交换 (14)1 网络拓扑说明: 1 网闸的内外网管理端口地址分别默认为:内网:10.0.0.1,外网:10.0.0.2,建议不要进行更改,如果与已有网络冲突可以在管理界面上进行更改。

2 PC5为管理主机,其地址要求与网闸的管理端口地址在同一个网段。

3 管理主机与网闸的内外网管理端口相连接,分别以https://10.0.0.1和https://10.0.0.2访问,用户名和密码为:admin 。

2 客户需求客户需求需求一:实现外网用户对内网共享文件的读取,关键字的过滤;注意:配置相反的任务就可以实现内网用户对外网共享文件的读取,关键字的过滤;需求二:内外网文件服务器可将本地目录下文件互传到对方服务器指定的目录下的文件夹下。

内网外网文件交换服务器 192.168.2.56集线器Pc5 10.0.0.4安全隔离与信息交换系统管理口 10.0.0.1 网络口 192.168.2.100管理口 10.0.0.2 网络口192.168.1.100文件交换服务器192.168.1.473网络配置3.1 内网网络端口配置修改IP地址为:192.168.2.100 子网掩码:255.255.255.03.2 内网管理端口地址如与网络接口不冲突,可以为默认。

3.3 外网网络端口配置修改IP地址为:192.168.1.100,子网掩码:255.255.255.03.4 外网管理端口地址如与网络接口不冲突,可以为默认。

网御星云安全隔离网闸行业应用典型案例网御星云安全隔离与信息交换系统(以下简称“安全隔离网闸”)基于“2+1”系统架构、LeasASIC专用芯片、USE统一安全引擎、MRP多重冗余协议,将安全性、高效性、智能性、可靠性完美结合,具有数据同步型和数据访问型两种工作模式。

对数据在应用层细粒度安全过滤后,以自有协议方式在安全隔离网闸内摆渡,彻底切断了不同安全级别网络间的任何连接,实现了高安全的隔离和实时的信息交换。

网御星云现已成为国内安全隔离网闸业内技术最优、产品线最全、市场占有率最好的领导厂商。

以下案例是网御星云安全隔离网闸众多行业应用典型案例中的很少一部分,旨在为大家提供一些安全隔离网闸行业应用案例借鉴,也希望通过本文与读者进行更加深入的探讨。

网御星云安全隔离网闸特色描述:n 高安全性的“2+1”系统架构系统硬件平台由内网主机系统、外网主机系统、隔离交换矩阵三部分组成;主机系统采用VSP通用安全平台,隔离交换矩阵实现主机系统间采用自有协议摆渡数据,确保信任网络和非信任网络之间任何连接的断开,彻底阻断TCP/IP协议及其他网络协议。

n 强大的数据交换能力和多业务应用支持技术网御星云安全隔离网闸拥有强大的数据交换能力,以数据库同步为例,安全隔离网闸支持Oracle、SQLServer、DB2、Sybase等主流数据库间的同构、异构同步,支持单向、双向同步,支持一到多、多到一的同步,支持灵活多样的数据冲突处理机制,采用先进的数据容错技术,保障数据同步的可靠性、稳定性。

网御星云安全隔离网闸有数据库同步、文件同步、安全浏览、邮件传输、定制访问、消息传输等多种功能模块为用户多种业务提供了丰富的应用支持。

n 高智能性的全文内容过滤、高效病毒检测技术以USE(Uniform Security Engine)统一安全引擎为基础,对隔离交换报文进行全文数据还原,对用户登录、命令请求、文本信息、协议格式等实施全文深度检测,并支持特定应用层协议标签的检测控制,实现了对特定信息交换多重内容安全管理,为网络间数据交换提供了“绿色通道”。

网闸FTP访问功能配置案例目录1 网络拓扑 (1)2 客户需求 (2)3 网络配置 (2)3.1 内网网络端口配置 (2)3.2 内网管理端口地址 (2)3.3 外网网络端口配置 (3)3.4 外网网关配置 (3)3.5 外网管理端口地址 (3)4 网闸具体配置 (4)4.1 代理模式配置 (4)4.1.1 内网模块配置 (4)4.1.2 外网模块配置 (5)4.1.3 内网客户端主机访问FTP服务器设置 (6)4.2 透明模式配置 (8)4.2.1 内网模块配置 (8)4.2.2 外网模块配置 (9)4.2.3 内网客户端主机访问FTP服务器设置 (9)1网络拓扑说明:1 网闸的内外网管理端口地址分别默认为:内网:10.0.0.1,外网:10.0.0.2,建议不要进行更改,如果与已有网络冲突可以在管理界面上进行更改。

2 PC5为管理主机,其地址要求与网闸的管理端口地址在同一个网段。

3 管理主机与网闸的内外网管理端口相连接,分别以https://10.0.0.1和https://10.0.0.2访问,用户名和密码为:admin。

网闸FTP工作原理:FTP是常用的文件传输手段,我们只是分别在内外网的FTP客户端模块中设置了监听网闸接口的IP地址和端口号,就可以通过代理方式访问内网或外网的FTP服务器,还可以用LeapFTP、FlashFXP等FTP软件和命令行方式,顺利进行访问和数据操作;在百兆网络的测试环境中,FTP的平均传输速率可达91.2 Mbps;对于FTP服务端所在网络只是FTP 代理服务器的情况,提供了很好的解决方案,仅需添加代理FTP服务器的IP地址和端口即可。

2客户需求内网做为客户端,外网做为服务器端,实现内网用户可通过网闸访问到外网的FTP服务器,并且内网用户对FTP服务器的上传、下载等操作正常运行。

1、在网闸内网配置FTP代理监听并启用FTP客户端服务2、在网闸外网启用FTP服务3、内网用户可通过DOS命令行方式和使用FTP客户端软件方式实现对外网FTP服务器的正常访问及操作3网络配置3.1 内网网络端口配置修改地址为:192.168.2.1003.2 内网管理端口地址如与网络接口不冲突,可以为默认。

网闸FTP访问功能配置案例目录1 网络拓扑 (1)2 客户需求 (2)3 网络配置 (2)3.1 内网网络端口配置 (2)3.2 内网管理端口地址 (2)3.3 外网网络端口配置 (3)3.4 外网网关配置 (3)3.5 外网管理端口地址 (3)4 网闸具体配置 (4)4.1 代理模式配置 (4)4.1.1 内网模块配置 (4)4.1.2 外网模块配置 (5)4.1.3 内网客户端主机访问FTP服务器设置 (6)4.2 透明模式配置 (8)4.2.1 内网模块配置 (8)4.2.2 外网模块配置 (9)4.2.3 内网客户端主机访问FTP服务器设置 (9)1网络拓扑说明:1 网闸的内外网管理端口地址分别默认为:内网:10.0.0.1,外网:10.0.0.2,建议不要进行更改,如果与已有网络冲突可以在管理界面上进行更改。

2 PC5为管理主机,其地址要求与网闸的管理端口地址在同一个网段。

3 管理主机与网闸的内外网管理端口相连接,分别以https://10.0.0.1和https://10.0.0.2访问,用户名和密码为:admin。

网闸FTP工作原理:FTP是常用的文件传输手段,我们只是分别在内外网的FTP客户端模块中设置了监听网闸接口的IP地址和端口号,就可以通过代理方式访问内网或外网的FTP服务器,还可以用LeapFTP、FlashFXP等FTP软件和命令行方式,顺利进行访问和数据操作;在百兆网络的测试环境中,FTP的平均传输速率可达91.2 Mbps;对于FTP服务端所在网络只是FTP 代理服务器的情况,提供了很好的解决方案,仅需添加代理FTP服务器的IP地址和端口即可。

2客户需求内网做为客户端,外网做为服务器端,实现内网用户可通过网闸访问到外网的FTP服务器,并且内网用户对FTP服务器的上传、下载等操作正常运行。

1、在网闸内网配置FTP代理监听并启用FTP客户端服务2、在网闸外网启用FTP服务3、内网用户可通过DOS命令行方式和使用FTP客户端软件方式实现对外网FTP服务器的正常访问及操作3网络配置3.1 内网网络端口配置修改地址为:192.168.2.1003.2 内网管理端口地址如与网络接口不冲突,可以为默认。

目录1TCP协议-------------------------------------------------------------------------- 2 1.1 同网段配置实例 --------------------------------------------------------------- 2 1.2不同网段配置实例 -------------------------------------------------------- 6 2UDP协议 ------------------------------------------------------------------------ 10 2.1同网段配置实例--------------------------------------------------------------- 10 2.2不同网段配置实例------------------------------------------------------------ 14 3定制访问 ------------------------------------------------------------------- 18 3.1映射模式 ----------------------------------------------------------------------- 18 4双机热备 ------------------------------------------------------------------- 221TCP协议1.1 同网段配置实例图6-1-1 网络拓扑图实现目的:此配置实例主要包含TCP协议相关基本功能配置及特殊应用配置的详细操作步骤,其中TCP协议模块主要包含以下两个功能点。

●TCP协议基本功能配置●特殊点配置内网配置为正向传输配置,外网配置为反向传输配置由于正、反向配置相同,故此配置仅以正向操作为示例1.1.1 TCP协议基本功能配置目的:通过基本功能配置,实现TCP数据的正常传输;以PC1(192.168.10.10)向PC2(192.168.10.20)发送数据为例;配置步骤:搭建如图6-1-1网络环境;通过配置机访问内网管理地址192.168.0.201,登陆系统管理员账户(用户名:admin,密码:cyberadmin),在控制台网络配置-地址配置中添加数据口eth0地址(内网->eth0->192.168.10.100);通过配置机访问外网管理地址192.168.0.202,登陆系统管理员账户(用户名:admin 密码:cyberadmin),在控制台网络配置-地址配置中添加数据口eth0地址(外网->eth0->192.168.10.200);进入TCP协议,添加一条任务配置如,图6-1-2;任务号:此任务的标识,范围为:1~2048;本地IP:网闸代理IP地址,此IP地址可选,需在设备上板网络设置中添加;端口:网闸本地代理地址监听端口;绑定网闸IP:选择网闸下板发出数据的地址,此地址可视为数据通过网闸后的源地址;实际服务器IP:实际目的地址,此为真实的目的地址;实际服务器端口:实际服务器监听端口,设置网闸接收到数据后,发给真实目的的监听端口;DSCP:数据优先级。

网御SIS-3000安全隔离网闸典型案例“网上营业厅”的安全解决方案目录1.前言Internet作为覆盖面最广、集聚人员最多的虚拟空间,形成了一个巨大的市场。

中国互联网络信息中心(CNNIC)在2002年7月的“中国互联网络发展状况统计报告”中指出,目前我国上网用户总数已经达到4580万人,而且一直呈现稳定、快速上升趋势。

面对如此众多的上网用户,为商家提供了无限商机。

同时,若通过Internet中进行传统业务,将大大节约运行成本。

据统计,网上银行一次资金交割的成本只有柜台交割的13%。

面对Internet如此巨大的市场,以及大大降低运行成本的诱惑,各行各业迫切需要利用Internet这种新的运作方式,以适应面临的剧烈竞争。

为了迎接WTO的挑战,实现“以客户为中心”的经营理念,各行各业最直接的应用就是建立“网上营业厅”。

但是作为基于Internet的业务,如何防止黑客的攻击和病毒的破坏,如何保障自身的业务网运行的安全就迫在眉睫了。

对于一般的防火墙、入侵检测、病毒扫描等等网络安全技术的安全性,在人们心中还有很多疑虑,因为很多网络安全技术都是事后技术,即只有在遭受到黑客攻击或发生了病毒感染之后才作出相应的反应。

防火墙技术虽然是一种主动防护的网络安全技术,它的作用是在用户的局域网和不可信的互联网之间提供一道保护屏障,但它自身却常常被黑客攻破,成为直接威胁用户局域网的跳板。

造成这种现象的主要原因是传统的网络安全设备只是基于逻辑的安全检测,不提供基于硬件隔离的安全手段。

所谓“道高一尺,魔高一丈”,面对病毒的泛滥,黑客的横行,我们必须采用更先进的办法来解决这些问题。

目前,出现了一种新的网络安全产品——联想安全隔离网闸,该系统的主要功能是在两个独立的网络之间,在物理层的隔离状态下,以应用层的安全检测为保障,提供高安全的信息交流服务。

Web服务器2.3将内部业务网与外部网络直接连接的安全隐患若直接将两个网络连接起来,将出现以下安全隐患:1)来自网络外部非法用户的攻击和越权访问等。

网闸具体配置步骤(以内蒙赤峰为例)具体的配置步骤:输入密码:ZHHRSOFT。

进入以下画面:如果这个时候,配置用的电脑没有用串口线链接到网闸上的话,就会出现这种情况。

可能你连上了,也会出现这种情况。

(可以直接点确定就可以,然后进去设置下,关闭这个程序,然后再次重新进入就可以了。

)点击确定后,出现下面的画面:这个时候我们点击确定后,然后找到工具栏上的“系统”选项,里面有“基本参数设置”,其中的内网MAC地址与外网MAC地址不用更改,都是虚拟出来的。

我们需要做的就是选择“通信端口”,当我们连接上串口线后,点击下拉箭头,里面会出现一个COM1,选择这个后,点击确定,然后退出软件,再次重新进入,就可以了。

选择好端口后,确定,然后退出软件。

按照上面的步骤,重新进入!然后就是开始配置了:工具栏---规则---智能设置信息。

如果有必要使用到NAT功能的话,还会需要设置NAT地址。

添加链路:给这个链路起一个名字,容易记忆。

选择协议,一般就是TCP,不用去更改。

接下来就是设置IP地址,其中的输出端配置中有一个端口需要填写,就是9090。

默认的就可以了。

点击确定,出现下面的画面:点击确定,出现下面的画面:设置好了规则后,还得需要设“系统”中的“IP与MAC地址”,点击“IP与MAC地址”选项,出现下面的画面:上述图片中出现的IP地址与MAC地址的对应关系,是系统中自带的,我们根据自己的需要进行更改。

需要填写的就是刚才在设置智能规则的时候,那个输入端与输出端的IP地址与他们分别对应的网卡的MAC地址。

如下图:然后点击“保存”,“关闭”。

接下来的工作就是将这些我们已经配置的信息导入到网闸设备中,犹如下图操作:最后会显示一个成功导入的信息。

这个时候将串口线从网闸的一个控制口上拔下来,然后插在另外一个控制口上,再传输一次。

且保证,这个时候网闸背面的防写开关,是拨向右边的(即靠向控制口1那边),这个时候配置是可以写入的。

当我们将配置信息完全导入后,重新启动网闸,这些配置就会生效,并且记得将防写开关拨向左边,这个状态下,配置信息就不会被写入了,增加了安全性。

国保金泰网闸配置(代理+透明规则)应用代理配置1、管理界面登陆:把笔记本配一个192.168.3.100地址,用交叉线连接到网闸“内端机管理”或“通信”口,ping通网闸192.168.3.217管理地址,用户名:super ,密码:111111。

2、配置网闸内端机IP:在“系统类型”中“内端机系统”双击内端机IP,设置内端机IP地址及网关3、配置网闸外端机IP:在“系统类型”中“外端机系统”双击外端机IP,设置外端机IP4、配置内端机管理口IP地址5、设置外端机管理口地址6、添加静态路由(在内、外网使用多网口通信时才用到,网口号2为管理口)7、添加应用代理服务:在管理界面“服务”选项中添加管理口业务,目的地址根据实际情况修改管理口业务,目的地址根据实际情况修改管理口业务,目的地址根据实际情况修改8、显示已添加的所有服务:9、添加代理规则:管理界面“规则”选项中如上面依次添加另外14条规则…………………….10、显示所有添加的规则11、上传、保存配置:修改、添加、删除任何的网闸配置,都需要上传配置才能够生效12、导出配置:配置完网闸后,可把当前配置导出作为备份文件13、导入配置:可把备份的配置文件导入到相同版本的网闸内,注意:一定要确认是相同版本的硬件设备,否则网闸会无法正常启动。

添加透明规则1、启用透明规则管理:在“透明规则管理”中双击“正反向设置”,选择“启用”2、添加透明规则:点击“规则查看”,鼠标右键添加“透明规则”,注意:严格按照以下截图参数配置,此参数只适用于辰锐公司移动警务项目,不能随意设置,否则可能会导致管理界面无法连接,切记。

有问题可以联系厂家技术人员。

所有已添加的透明规则显示:。

有关网闸配置的案例

1.1配置网闸的基本步骤有哪些?

答:

1)在PC上安装客户端;本地IP为192.168.1.1/24,用交叉线与仲裁机相连(默认无法ping);2)通过客户端连接仲裁机(192.168.1.254)用户名/口令superman/talent123登录;

3)设置内端机IP地址,设置外端机地址(一般均为eth0)

4)为了调试方便,通过命令行的方式允许ping 通内外端机;

5)设置TCP应用通道,启用通道

6)配置安全策略

1.2通过一个案例来说明如何配置网闸来保证内外数据安

全交换

1.2.1拓扑图如下:

1.2.2基本说明:

1.在OA区域里有服务器,安全管理和终端,边界由网闸来隔离,只允许有限的访问。

2.目前具体的要求是只允许外部的终端10.10.1.1访问OA服务器,内部机器可以访问外

部的WEB 10.10.1.5

3.不能泄漏内(外)部的网络结构。

1.2.3基本配置:

设置内外端地址

1.2.4测试验证:

由于是端口转发,客户端的IE无需作代理设置,只是将访问的目的设为外(内)端机地址10.10.1.2(10.10.0.1)即可。

1.2.5效果

用户只需访问本地的服务器,通过网站作代理映射,就可以到达从内部(外部)访问外部(内部)的目的。

以下为链接:

http: //10.10.0.1 (可以访问到10.10.1.5)

http://10.10.1.2(可以访问到10.10.0.109)

1.3 对于级联的网闸的配置如何来做

在等级保护的实际案例中,需要两个或以上的网闸来配置一条完整的通道,如以下图

1.3.1基本要求

OA区域(10.10.*.*)可以访问位于门户网站区域的web_door 192.168.2.3 门户网站区域()可以访问位于OA区域的OA服务器10.10.0.109 1.3.2基本配置

1.3.

2.1 OA区域网闸配置

说明:从内到外的访问目的就是门户网闸的外端机地址(192.168.4.2)

从外到内的访问目的是真实的服务器地址10.10.0.109

1.3.

2.2门户区域网闸配置

说明:从内到外的访问目的就是OA网闸的外端机地址(10.10.1.2)

从外到内的访问目的是真实的服务器地址192.168.2.3

1.3.3测试验证:

OA和门户的终端只需访问自己的网闸的内端机地址就可以访问到对端的服务器资源,这样做到了隐藏内部拓扑的目的

OA区域(10.10.*.*)可以访问位于门户网站区域的web_door 192.168.2.3

OA访问门户:http: //10.10.0.1

门户网站区域(192.168.*.*)可以访问位于OA区域的OA服务器10.10.0.109

门户访问OA:http: //192.168.3.2。