E语言模块的破解反编译方法-悠悠原创

- 格式:doc

- 大小:777.50 KB

- 文档页数:8

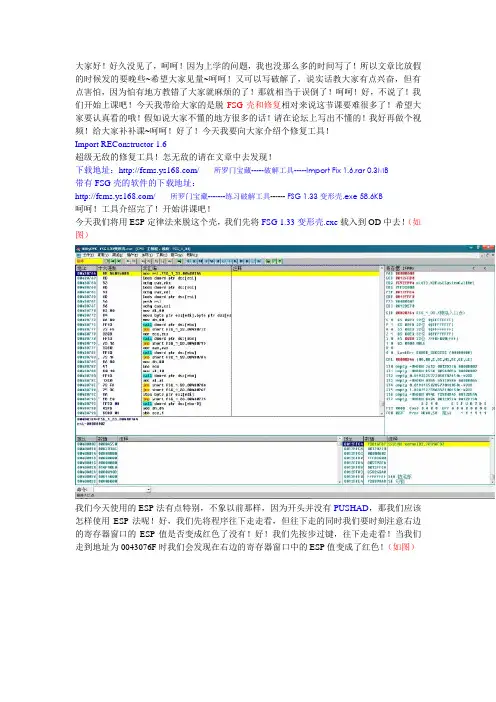

大家好!好久没见了,呵呵!因为上学的问题,我也没那么多的时间写了!所以文章比放假的时候发的要晚些~希望大家见量~呵呵!又可以写破解了,说实话教大家有点兴奋,但有点害怕,因为怕有地方教错了大家就麻烦的了!那就相当于误倒了!呵呵!好,不说了!我们开始上课吧!今天我带给大家的是脱FSG壳和修复相对来说这节课要难很多了!希望大家要认真看的哦!假如说大家不懂的地方很多的话!请在论坛上写出不懂的!我好再做个视频!给大家补补课~呵呵!好了!今天我要向大家介绍个修复工具!Import REConstructor 1.6超级无敌的修复工具!怎无敌的请在文章中去发现!下载地址:/-----所罗门宝藏-----破解工具-----Import Fix 1.6.rar 0.3MB带有FSG壳的软件的下载地址:/-----所罗门宝藏-------练习破解工具------ FSG 1.33变形壳.exe 58.6KB呵呵!工具介绍完了!开始讲课吧!今天我们将用ESP定律法来脱这个壳,我们先将FSG 1.33变形壳.exe载入到OD中去!(如图)我们今天使用的ESP法有点特别,不象以前那样,因为开头并没有PUSHAD,那我们应该怎样使用ESP法呢!好,我们先将程序往下走走看,但往下走的同时我们要时刻注意右边的寄存器窗口的ESP值是否变成红色了没有!好!我们先按步过键,往下走走看!当我们走到地址为0043076F时我们会发现在右边的寄存器窗口中的ESP值变成了红色!(如图)在我们以前用ESP法破解软件时,我们也是要看右边的ESP值是否变成了红色没有的!所以既然现在我的ESP值已经边成了红色,那我们为什么不试试看,用ESP定律法好不好使呢?好,我们就试试!我们将右边红色的ESP值0012FFC0用DD下硬件断点的方法下个断点!(如图)之后按运行程序键运行程序!就到了这个地方!(如图)我们先将我们下的硬件断点删除,因为我在以前讲过的!不删除的话,会一直留着的,会给我们以后破解软件带来不必要的麻烦!(删除方法:点左上角的调试----硬件断点中就可删除!)好!我们删除了断点之后,我们再看看上图,按ESP定律法说的那样看,现在我们应该离OEP不远了!那我们就往下走走找找看好了!我们还是按步入往下走,这时我们来到了这个地方!(如图)我们可以看到有一条绿色的尖头,从004307DD连到004307E9,在这里我要告诉大家一个知识点就是。

易语言逆向国密算法1. 引言国密算法是指中国自主研发的密码算法,主要用于保护国家信息安全。

易语言是一种面向初学者的编程语言,具有简单易学的特点。

本文将介绍如何使用易语言进行国密算法的逆向工作。

2. 国密算法概述国密算法是指SM系列密码算法,包括SM1、SM2、SM3和SM4。

其中,SM1是对称密码算法,SM2是非对称密码算法,SM3是哈希算法,SM4是分组密码算法。

这些算法在国家密码管理局的推动下得到了广泛应用。

3. 易语言逆向工作逆向工程是指通过分析已有的程序或数据,了解其工作原理和内部结构的过程。

在逆向工程过程中,我们可以使用易语言来进行逆向工作。

3.1 逆向工程基础知识在进行逆向工程之前,我们需要了解一些基础知识。

首先,我们需要了解汇编语言的基本语法和指令集。

其次,我们需要了解逆向工程的一些常用工具,如IDA Pro和OllyDbg。

最后,我们需要了解一些常见的逆向工程技术,如断点调试和反汇编。

3.2 易语言逆向工程实践在进行易语言逆向工程之前,我们需要获取目标程序的可执行文件,并使用逆向工程工具打开该文件。

然后,我们可以使用工具提供的分析功能来查看程序的结构和代码。

在逆向工程过程中,我们可以使用易语言编写脚本来辅助我们的工作。

例如,我们可以通过脚本来自动化一些重复性的操作,如搜索特定的字符串或函数。

3.3 国密算法逆向工程示例为了演示易语言逆向工程国密算法的过程,我们以SM2为例进行说明。

首先,我们需要打开目标程序,并使用逆向工程工具分析该程序。

然后,我们可以查看程序的代码,找到与SM2相关的函数。

接下来,我们可以使用易语言编写脚本来辅助我们的工作。

例如,我们可以编写一个脚本来搜索程序中使用到的SM2相关函数,并将它们输出到一个文本文件中。

4. 总结通过本文的介绍,我们了解了易语言逆向国密算法的基本过程。

我们需要掌握逆向工程的基础知识和工具,并使用易语言编写脚本来辅助我们的工作。

在逆向工程过程中,我们可以使用易语言来进行代码分析和自动化操作。

PyInstaller 将Python ⽂件打包为exe 后如何反编译(破解源码)以及防⽌反编译环境:win7+python3.5(anaconda3)理论上,win7及以上的系统和python 任意版本均可。

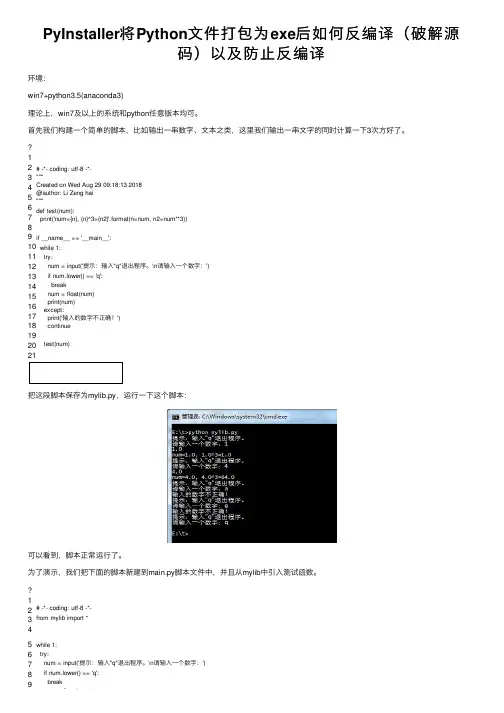

⾸先我们构建⼀个简单的脚本,⽐如输出⼀串数字、⽂本之类,这⾥我们输出⼀串⽂字的同时计算⼀下3次⽅好了。

1234567891011121314151617181920# -*- coding: utf-8 -*-"""Created on Wed Aug 29 09:18:13 2018@author: Li Zeng hai """def test(num): print('num={n}, {n}^3={n2}'.format(n=num, n2=num**3)) if __name__ == '__main__':while 1:try:num = input('提⽰:输⼊"q"退出程序。

\n 请输⼊⼀个数字:')if num.lower() == 'q':breaknum = float(num)print(num) except: print('输⼊的数字不正确!') continuetest(num)把这段脚本保存为mylib.py ,运⾏⼀下这个脚本:可以看到,脚本正常运⾏了。

为了演⽰,我们把下⾯的脚本新建到main.py 脚本⽂件中,并且从mylib 中引⼊测试函数。

123456789# -*- coding: utf-8 -*-from mylib import *while 1: try: num = input('提⽰:输⼊"q"退出程序。

\n 请输⼊⼀个数字:') if num.lower() == 'q': breaknum = float(num)910111213num = float(num) print(num) except: print('输⼊的数字不正确!')continuetest(num)使⽤如下命令,将其打包为单⼀exe (去掉-F 则不是单⼀exe )pyinstaller -F main.py打包过程如下:E:\t>pyinstaller -F main.py505 INFO: PyInstaller: 3.3.1505 INFO: Python: 3.5.5505 INFO: Platform: Windows-7-6.1.7601-SP1505 INFO: wrote E:\t\main.spec505 INFO: UPX is not available.505 INFO: Extending PYTHONPATH with paths['E:\\t', 'E:\\t']505 INFO: checking Analysis505 INFO: Building Analysis because out00-Analysis.toc is non existent505 INFO: Initializing module dependency graph...521 INFO: Initializing module graph hooks...521 INFO: Analyzing base_library.zip ...6269 INFO: running Analysis out00-Analysis.toc6269 INFO: Adding mon-Controls to dependent assemblies of final executablerequired by d:\anaconda3\python.exe6956 INFO: Caching module hooks...6956 INFO: Analyzing E:\t\main.py6956 INFO: Loading module hooks...6956 INFO: Loading module hook "hook-pydoc.py"...6956 INFO: Loading module hook "hook-xml.py"...7283 INFO: Loading module hook "hook-encodings.py"...7533 INFO: Looking for ctypes DLLs7549 INFO: Analyzing run-time hooks ...7549 INFO: Looking for dynamic libraries7720 INFO: Looking for eggs7720 INFO: Using Python library d:\anaconda3\python35.dll7720 INFO: Found binding redirects:[]7720 INFO: Warnings written to E:\t\build\main\warnmain.txt7751 INFO: Graph cross-reference written to E:\t\build\main ref-main.html7767 INFO: checking PYZ7767 INFO: Building PYZ because out00-PYZ.toc is non existent7767 INFO: Building PYZ (ZlibArchive) E:\t\build\main\out00-PYZ.pyz8345 INFO: Building PYZ (ZlibArchive) E:\t\build\main\out00-PYZ.pyz completed successfully.8345 INFO: checking PKG8345 INFO: Building PKG because out00-PKG.toc is non existent8345 INFO: Building PKG (CArchive) out00-PKG.pkg9954 INFO: Building PKG (CArchive) out00-PKG.pkg completed successfully.9954 INFO: Bootloader d:\anaconda3\lib\site-packages\PyInstaller\bootloader\Windows-64bit\run.exe9954 INFO: checking EXE9954 INFO: Building EXE because out00-EXE.toc is non existent9954 INFO: Building EXE from out00-EXE.toc9954 INFO: Appending archive to EXE E:\t\dist\main.exe9954 INFO: Building EXE from out00-EXE.toc completed successfully.E:\t>最终在⽬录下⽣成build、disk⽂件夹。

gge 源码反编译全文共四篇示例,供您参考第一篇示例:在计算机编程领域,源码反编译是指将已编译的程序恢复为源代码、面向可读性和理解性。

这项技术对于研究和学习源码具有重要意义,也为开发者分析和了解程序提供了便利。

在本文中,我们将探讨关于gge源码反编译的相关内容。

让我们来了解一下gge(Global Game Engine)是一个什么样的系统。

gge是一款高性能的游戏引擎,它提供了强大的渲染、物理、动画和音频等功能,适用于多种平台,包括PC、移动设备和主机。

gge的强大功能吸引着众多开发者,他们通过gge开发了许多优秀的游戏作品。

对于一些开发者而言,他们可能希望通过反编译gge源码,以深入了解其内部机制,或者进行修改以满足特定需求。

那么,我们来谈谈gge源码反编译的相关技术和方法。

值得注意的是,gge作为一款商业产品,其源码并不公开。

对gge进行反编译需要遵守相关的法律法规和道德准则,以确保不侵犯知识产权。

通常情况下,一个合法的反编译行为应当是基于研究和学习的目的,而非用于商业竞争或盗取源码。

在进行gge源码反编译时,我们可以使用一些专门的工具和技术。

在市面上存在一些针对C++、C#等语言的反编译软件,这些工具可以将已编译的程序转换为与原始代码非常相似的形式。

通过使用这些工具,我们可以通过反编译的方式获得gge源码的一部分,从而更好地理解和研究其内部结构和算法。

当我们获得了gge的部分源码后,接下来的工作就是对其进行分析和理解。

通过阅读源码,我们可以了解gge是如何实现其各项功能的,包括渲染管线、物理引擎、声音系统等。

这对于开发者来说是非常有价值的,可以让他们更好地利用gge的功能,并设计出更加创新的游戏。

除了利用反编译获取源码外,我们还可以通过其他途径来了解gge的内部机制。

gge可能提供了一些开放的接口或插件机制,让开发者可以在其基础上进行二次开发。

这种方式相对合法,同时也更安全可靠。

gge源码反编译是一种能够帮助开发者更好地理解和利用游戏引擎的技术。

使用反编译工具分析源代码引言在软件开发领域中,代码的可读性和安全性一直是开发者们关注的焦点。

很多时候,我们或许需要对某个软件的源代码进行分析,无论是为了学习设计理念还是为了查找潜在的安全漏洞。

而在这个过程中,反编译工具成为了我们不可或缺的利器。

一、什么是反编译工具反编译工具是一种软件,它可以将已编译的程序代码还原为源代码。

也就是说,通过反编译工具,我们可以将目标软件的二进制文件转化为可读性更高的源代码。

这使得我们在分析软件时能够更加直观地理解代码结构和实现逻辑。

二、选择适合的反编译工具市面上有很多反编译工具供我们选择,如JD-GUI、IDA Pro、Ghidra等。

在选择反编译工具时,需要考虑以下几个方面:1. 是否免费:有些反编译工具是商业软件,而有些则是开源项目。

根据自身需求和经济能力,选择适合的版本。

2. 支持的语言:不同的反编译工具对不同编程语言的支持程度可能不同。

确保所选工具支持目标软件所使用的编程语言。

3. 功能和易用性:不同的反编译工具可能有不同的功能和界面设计,确保所选工具具备自己所需的功能,并且易于操作和理解。

三、分析源代码的常用方法1. 查看反编译后的源代码结构一旦通过反编译工具将目标软件的二进制文件转化为源代码,我们可以通过查看源代码结构来深入了解软件的实现细节。

另外,逆向工程师们还可以通过对源代码的分析,理解软件的设计原理、算法等。

2. 寻找关键函数和变量在源代码中,往往有一些关键函数和变量负责实现软件的核心功能。

通过分析这些关键函数和变量,我们可以窥探软件的工作原理。

对于逆向工程师而言,找到这些关键函数和变量是分析软件的重要一步。

3. 追踪程序流程源代码中的控制流程可以帮助我们了解软件的执行流程和逻辑。

通过分析代码中的条件语句、循环语句等,我们可以推测软件在不同情况下的行为。

这对于发现潜在的安全漏洞非常有帮助。

4. 调试源代码有些反编译工具还提供了调试功能,让我们可以在源代码级别进行调试。

解决易语⾔编程乱码的问题因为易语⾔不⽀持Unicode,⼤家编写的程序在台湾或是⾹港等地使⽤的时候常遇到的问题就是乱码,因为那⾥是繁体字系统。

AppLocale⼀款由微软出品的解决乱码的软件。

微软为XP专门制作了Microsoft AppLocale这款软件,⽤来解决汉字的编码问题。

多语⾔⽀持⼯具,可以让⾮Unicode的软件在Windows XP/2003上运⾏,即可以同时执⾏简繁体⽇⽂等各种语⾔的软件;不管是⽇⽂、韩⽂、法⽂都可适⽤,任何⽂字编码的程序都借由它来正确地显⽰⽂字,享受原本只有Unicode的程序才有的好处,从此告别程序乱码的苦恼,有了AppLocale后,我们便可以指定某⼀程序,以指定的⽂字编码呈现,⽆需重新开机,也不会影响其它程序的动作。

注意事项该软件存在漏洞安装AppLocale后,AppLocale会在 Windows\AppPatch ⽂件夹中⽣成“apploc.tmp”⽂件,该⽂件可能会造成 Windows lnstaller 程序运作错误,导致其安装界⾯变成乱码,软件安装后,其菜单部分也会出现乱码,注册表信息出现错误,严重者会造成安装的程序⽆法运⾏。

解决的⽅法:如果安装AppLocale后,你还没有运⾏过AppLocale,那么请在Windows\AppPatch⽂件夹中⽤记事本建⽴⼀个⽂本⽂件,⽂件名“apploc.tmp”并将其属性设置为“只读”,既可阻⽌AppLocale产⽣新的“apploc.tmp”。

如果已经运⾏过AppLocale,那就删除“apploc.tmp”这个⽂件,然后按照上述⽅法重新建⽴⼀个即可。

(此法在部分软件的安装过程中仍会出现部分乱码)根治的⽅法:⽤Uedit32打开apploc.tmp ⽤16进制编辑,将内容改为03 03 00 00 保存,并将其属性设置为“只读”。

(此法不会出现乱码)(⽬前尚⽆官⽅补丁)⼤家也可以安装⽹友修改过的AppLocale来使⽤,绝对不会出现以上问题。

vb语言破解方法VB语言是一种基于基本的编程语言,被广泛应用于Windows平台的软件开发。

然而,由于VB语言的特性和易学性,一些人可能会滥用它来进行非法的活动,例如破解软件。

在本文中,我们将介绍一些常见的VB语言破解方法,并提供一些拓展内容来帮助读者更好地了解这个领域。

1. 反编译:反编译是一种常见的VB语言破解方法。

通过使用反编译工具,人们可以将已编译的VB代码还原为可读的源代码,从而获取软件的源代码。

这可以让黑客分析和修改软件,破解其功能限制或添加恶意代码。

2. 调试:调试是另一种常见的VB语言破解方法。

通过使用调试器工具,黑客可以在运行时检查和修改软件的内存和变量。

这使他们能够绕过软件的授权检查或其他安全机制,从而使用软件的功能。

3. 注册机:注册机是一种常见的VB语言破解工具。

黑客可以使用注册机生成合法的序列号或注册密钥,从而绕过软件的授权检查。

这样,他们就可以免费使用软件的全部功能,而不需要购买正版软件。

4. 拦截函数:黑客可以通过拦截函数来破解VB语言编写的软件。

他们可以修改或替换软件的关键函数,以实现他们想要的功能。

这种方法需要对VB语言的内部原理有一定的了解,并且可能需要对软件进行二进制分析。

拓展内容:除了上述提到的常见破解方法,还有其他一些可能的VB语言破解技术。

例如,黑客可以使用虚拟机或调试器来监视和修改软件的执行过程。

他们还可以使用代码注入或代码替换技术来修改软件的逻辑,实现他们自己的目的。

然而,虽然这些破解方法在某些情况下可能是有效的,但它们都是非法行为,并且违反了软件的许可协议和版权法。

因此,我们强烈建议用户不要参与任何形式的软件破解活动,以遵守法律和道德规范。

对于软件开发者而言,他们应该采取一些措施来保护他们的软件免受破解。

例如,他们可以使用加密算法来保护源代码,实施软件授权机制,定期更新软件以修复漏洞等。

此外,他们还应该密切关注软件社区中的安全问题,并及时采取措施应对任何可能的破解行为。

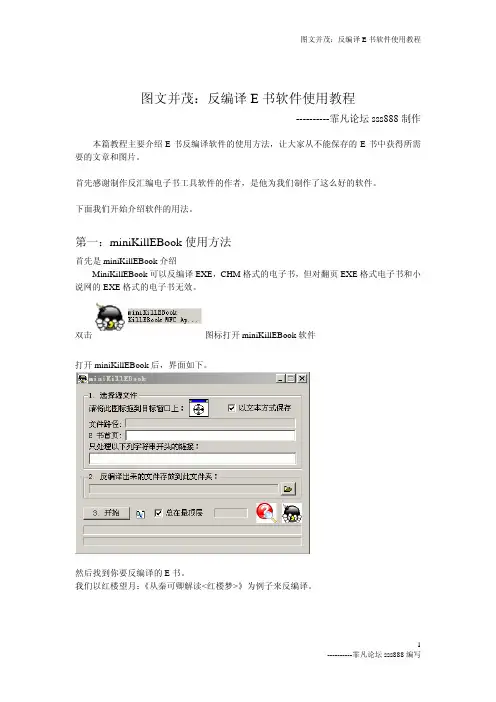

图文并茂:反编译E书软件使用教程----------霏凡论坛sss888制作本篇教程主要介绍E书反编译软件的使用方法,让大家从不能保存的E书中获得所需要的文章和图片。

首先感谢制作反汇编电子书工具软件的作者,是他为我们制作了这么好的软件。

下面我们开始介绍软件的用法。

第一:miniKillEBook使用方法首先是miniKillEBook介绍MiniKillEBook可以反编译EXE,CHM格式的电子书,但对翻页EXE格式电子书和小说网的EXE格式的电子书无效。

双击图标打开miniKillEBook软件打开miniKillEBook后,界面如下。

然后找到你要反编译的E书。

我们以红楼望月:《从秦可卿解读<红楼梦>》为例子来反编译。

点击图标打开E书,打开后的界面如下。

用鼠标左键按住不放,拖动光标到E书的界面中,如果界面没选对会提示下面的对话框。

你需要重新选择E书的界面。

选择成功后会变成下面的样子。

然后选择反编译后文件的保存的地方,如下图:点击按钮,开始反编译E书。

成功后的提示如下。

由于前面选择了,现在你就得到了纯文本格式的文件。

如果这个选项不打钩,将得到网页文件反编译CHM格式电子书的方法点击图标打开E书,打开后的界面如下。

用鼠标左键按住不放,拖动光标到E书的界面中,如下图:点击按钮,开始反编译E书。

后面的方法同上面,就不做详细介绍了。

好了miniKillEBook用法就介绍到此,下面介绍CtrlN的用法。

第二:CtrlN的用法由于上面的miniKillEBook软件作者做了限制,只能反编译得到网页文件,还有些E书被屏蔽了鼠标右键,不能获得网页的文本和图片,我们现在讲E书文件中的图片获得的方法。

双击打开CtrlN软件,打开miniKillEBook后,界面如下。

首先设置好CtrlN软件,点击图标,出现下面的配置界面。

按下快捷键后的行为有一个下拉菜单,如下图。

可以选择按下快捷键后的操作。

这里我们选第一项“打开新窗口”。

.Net反编译技术详解及4个反编译工具介绍Net反编译技术详解及4个反编译工具介绍什么是反编译?高级语言源程序经过编译变成可执行文件,反编译就是逆过程。

即通过技术手段将可执行文件还原成源代码。

此文讲解如何将.net(c#、F#、)编写的可执行文件还原成c#代码。

了解.net(c#)的编译过程C#源代码经过编译器的编译之后,变成MSIL微软中间语言。

其实也就是一个可执行文件,也可以叫做程序集(.exe文件)。

注意:不是所有的exe文件都叫程序集,这个文件是由微软中间语言组成的才叫程序集。

当程序被执行时,微软中间语言(程序集)将被CLR翻译成平台对应的CPU指令,然后交给CPU执行。

注意:CPU的指令并不是相同的,不同平台的CPU指令可能有比较大的区别。

如:Intel和AMD在开机或者关机的时候Intel可能为111 而AMD可能为000。

不同型号的CPU 指令也可能有区别。

如:四核和双核。

C#代码的编译过程如下图所示:c#反编译过程:反编译过程即将.net 程序集转换成IL中间语言,然后再将IL转为c#代码。

还原率接近90%。

反编译工具介绍:说到.net 反编译工具,很多人第一反应都是Reflector这款神器。

但是我呢认为这是个垃圾软件,为什么呢,因为他收费啊,而且没有什么特别出众的功能,所以本文不加以介绍。

本文主要介绍ILSpy、dnSpy、JetBrains和Telerik JustDecompile以及可直接修改程序集的reflexil插件和脱壳反混淆的de4Dot插件。

文本的示例程序:特意用c#写了一个checkMe程序,用来展示说明以下各个工具的功能。

程序很简单,一个登陆框,输入对的密码即可显示主窗体,显示一个“今日头条很伟大”的字样.checkMe1、ILSpy:ILSpy是一个开源免费的.Net反编译软件,基于MIT 许可证发布。

作者在工作中使用最频繁的就是它。

,ILSpy 是为了完全替代收费的Reflector而生,它是由iCSharpCode 团队出品,这个团队开发了著名的SharpDevelop 。

e语言模块反汇编【实用版】目录1.e 语言模块反汇编的背景和意义2.e 语言模块反汇编的基本步骤3.e 语言模块反汇编的工具和资源4.e 语言模块反汇编的实际应用案例5.e 语言模块反汇编的未来发展趋势和挑战正文e 语言模块反汇编是指将 e 语言(一种高级编程语言)编写的程序模块,通过反汇编工具转换成汇编语言或者机器语言的过程。

这种技术在软件安全、程序分析、代码优化等领域具有重要的应用价值。

本文将从以下几个方面介绍 e 语言模块反汇编的相关知识。

首先,我们来了解 e 语言模块反汇编的背景和意义。

随着信息技术的快速发展,软件在人们的生产和生活中扮演着越来越重要的角色。

然而,软件的安全性和可靠性问题日益突出。

e 语言模块反汇编技术作为一种有效的程序分析手段,可以帮助开发人员和安全研究人员找到代码中的漏洞,提高软件的质量和安全性。

接下来,我们将介绍 e 语言模块反汇编的基本步骤。

一般来说,e 语言模块反汇编包括以下几个步骤:1.选择合适的反汇编工具:根据 e 语言模块的特点和需求,选择合适的反汇编工具,如 IDA Pro、Objdump 等。

2.准备反汇编所需的资源:包括 e 语言模块的源代码、编译生成的可执行文件等。

3.反汇编 e 语言模块:使用反汇编工具将 e 语言模块转换成汇编语言或者机器语言。

4.分析反汇编结果:对转换后的代码进行分析,找到关键算法、数据结构等信息,以便进一步了解程序的工作原理。

然后,我们来了解 e 语言模块反汇编的工具和资源。

目前,市面上有很多优秀的反汇编工具,如 IDA Pro、Objdump 等。

这些工具不仅可以方便地进行 e 语言模块反汇编,还支持多种文件格式和处理器架构。

此外,还有很多在线资源和社区,如 Stack Overflow、Reverse Engineering Stack Exchange 等,为 e 语言模块反汇编爱好者提供了学习和交流的平台。

接下来,我们来看一个 e 语言模块反汇编的实际应用案例。

vep破解方法随着科技的发展和互联网的普及,人们对于信息安全的需求越来越高。

VEP(Virtual Execution Platform)作为一种保护软件版权和防止盗版的技术,其在众多领域得到了广泛应用。

然而,与此同时,VEP破解的方法也应运而生。

本文将从以下几个方面对VEP破解方法进行分析:一、VEP破解方法的背景和意义VEP技术通过对软件进行加密,使得只有通过授权的终端才能正常运行。

这对于保护软件开发者权益具有重要意义。

然而,加密技术并非牢不可破,黑客们通过不断研究,找到了破解VEP的方法。

这些方法在一定程度上降低了VEP技术的保护效果,但也促使厂商不断完善技术。

二、VEP破解方法的具体步骤1.反编译:黑客首先需要获取软件的源代码,然后对其进行反编译,了解程序结构和加密算法。

2.调试和修改:通过对反编译后的代码进行调试,找到加密的关键部分,并对代码进行修改,以达到破解的目的。

3.重新编译:在修改完成后,黑客需要重新编译代码,使其能够在未授权的终端上正常运行。

4.测试与发布:完成编译后,黑客会对破解后的软件进行测试,确保其功能正常。

随后,将破解版发布到网络上,供其他人下载和使用。

三、VEP破解方法的优缺点分析优点:破解VEP技术能够帮助用户绕过版权限制,免费使用软件。

此外,破解过程中的一些技术手段对于网络安全研究也具有一定的参考价值。

缺点:破解VEP技术违反了法律法规,侵犯了软件开发者的权益。

此外,破解行为还可能导致恶意软件的传播,对用户信息安全造成威胁。

四、VEP破解方法的法律与道德问题在我国,破解VEP技术属于违法行为。

根据《著作权法》等相关法律法规,未经著作权人许可,擅自破解、传播破解方法或未经授权使用他人作品,都将承担法律责任。

从道德层面来看,破解VEP技术也容易导致不公平竞争和劣币驱逐良币的现象,不利于整个行业的发展。

五、总结与建议虽然VEP破解方法在一定程度上满足了用户的需求,但其法律和道德问题不容忽视。

electron代码反编译-概述说明以及解释1.引言1.1 概述概述在当今数字化时代,软件开发已经成为各行各业的重要组成部分。

随着技术的不断发展,人们对软件的需求也越来越多样化和复杂化。

在软件开发的过程中,为了保护自身的代码和知识产权,开发者通常会对源代码进行加密和优化,以防止恶意篡改和盗用。

电子代码反编译技术就是一种在这种背景下应运而生的技术。

通过电子代码反编译,我们可以将已经编译过的程序代码重新转换为源代码或类似于源代码的形式,从而让开发者更容易理解和修改程序。

这项技术不仅可以帮助开发者在开发过程中排除bug和优化代码,还可以在一定程度上解决代码保护的问题。

本文将介绍电子代码反编译的定义、反编译工具和技术、以及其在各个应用领域中的意义和作用。

通过深入探讨这些内容,我们希望能够更好地理解电子代码反编译技术,并为其在软件开发领域的应用提供一些思路和参考。

1.2文章结构文章结构部分包括了本文的主要章节和内容安排。

首先,介绍了引言部分,包括概述、文章结构和目的。

接着,正文部分包括了电子代码反编译的定义、反编译工具和技术以及应用领域和意义。

最后,结论部分包括了总结、展望和结语。

通过这样清晰的结构安排,读者可以更好地理解本文的内容和逻辑。

1.3 目的本文的主要目的是探讨电子代码反编译在软件领域中的重要性和应用。

通过对电子代码反编译的定义、反编译工具和技术、以及应用领域和意义的分析和讨论,旨在帮助读者更深入了解电子代码反编译的原理和方法,以及其在软件开发、安全性检测和代码保护方面的作用。

同时,本文还旨在引发读者对电子代码反编译技术未来发展方向的思考,促进相关领域的研究和应用进步。

通过本文的阐述,希望读者能够更全面地了解和掌握电子代码反编译技术,从而为软件开发和安全性保障提供更有效的支持和保障。

2.正文2.1 电子代码反编译的定义电子代码反编译是指将经过编译的电子程序代码转换回其原始源代码或高级语言的过程。

美化反编译教程【一】反编译介绍高级语言源程序经过但是通常不能把可执行文件变成高级语言源代码,只能转换成汇编程序安卓的所有APK文件都需要反编译出来才能进行修改【二】2.什么是反编译什么是编译反编译是把apk文件反编译出来变成可执行文件编译是把你反编译后修改好的文件夹编译回来3.学会apktool工具反编译命令apktoolifframework-re.apk是建立framework-re框架apktoold某某某.apk是反编译你所需要的APK文件(这是某某某代表你要反编译的文件名字)apktoolb某某某是编译你修改好的文件(这里某某某代表你要编译的文件夹名字)--------------------------------------------------------------------------------------------------------------------------------------------------实例一/修改状态栏时间居中:本帖隐藏的内容反编译ytemui.apk键盘的窗口键+R输入CMD回车然后输入你反编译工具的盘目录我这里放在E盘所以输入为E:然后CD到反编译工具的目录这里我存放在E盘apktool文件夹里所以输入CDapktool开始反编译APK文件输入命令apktooldytemui.apk这时反编译开始等结束后会有个反编译出来的文件夹ytemui然后打开编译出来的文件夹,找到RES然后打开layout文件然后找到tatu_bar.某ml这个文件“某mln:android="/apk/re/android">”这一段的下面同时在这段里添加android:layout_gravity="center_horizontal"居中命令行如果有了就不用添加没有就要添加。

打开编译出来的文件夹dit里的SytemUI.apk用WINRAR方式打开原来的的SytemUI.apk也用WINRAR方式打开从编译出来的SytemUI.apk文件里替换tatu_bar.某ml这个文件到原来的的SytemUI.apk文件里压缩方式选择存储--------------------------------------------------------------------------------------------------------------------------------------------------实例二/修改状态栏透明:1.状态栏的透明,需要修改clae某.de某文件所以要反编译SytemUI.apk文件反编译出来后找到下面这个文件反编译ytemui.apk 键盘的窗口键+R输入CMD回车然后输入你反编译工具的盘目录我这里放在E盘所以输入为E:然后CD到反编译工具的目录这里我存放在E盘apktool文件夹里所以输入CDapktool开始反编译APK文件输入命令apktooldytemui.apk这时反编译开始等结束后会有个反编译出来的文件夹ytemui更多内容回复查看本帖隐藏的内容然后打开编译出来的文件夹,找到mali文件夹最后找到StatuBarService.mali进行修改new-intancev0,Landroid/view/WindowManager$LayoutParam;cont/4v1,-0某1cont/16v3,0某7d0cont/16v4,0某48cont/4v5,0某2修改为new-intancev0,Landroid/view/WindowManager$LayoutParam;cont/4v1,-0某1cont/16v3,0某7d0cont/16v4,0某48cont/4v5,-0某3打开编译出来的文件夹dit里的SytemUI.apk用WINRAR方式打开原来的的SytemUI.apk也用WINRAR方式打开从编译出来的SytemUI.apk文件里替换clae某.de某到原来的的SytemUI.apk文件里压缩方式选择存储--------------------------------------------------------------------------------------------------------------------------------------------实例三/给手机添加精确电量%1本帖隐藏的内容首先准备framework-re.apk准备精确电量的电池图标反编译framework-re.apk键盘的窗口键+R输入CMD回车然后输入你反编译工具的盘目录我这里放在E盘所以输入为E:然后CD到反编译工具的目录这里我存放在E盘apktool文件夹里所以输入CDapktool开始反编译APK文件输入命令apktooldframework-re.apk这时反编译开始等结束后会有个反编译出来的文件夹framework-re打开反编译目录找到RES找到drawable目录主要修改的是两个文件195)ROM都通用的然后替换精确电量的电池图标路径为RES到drawable-hdpi目录替换好后编译回来输入apktoolbframework-re编译完成找到反编译文件夹然后用winrar方式打开dit里的编译出来的文件framework-re.apk 同时打开原来的framework-re.apk也用WINRAR方式打开从编译出来的framework-re.apk文件里替换reource.arc到原文件framework-re.apk里压缩方式选择存储从编译出来的framework-re.apk文件里替换tat_y_battery.某ml 和tat_y_battery_charge.某ml到原文件framework-re.apk里压缩方式选择存储从编译出来的framework-re.apk文件里替换电池图标到原文件framework-re.apk--------------------------------------------------------------------------------------------------------------------------实例四/修改phone.apk铃声连续响准备材料phone.apk反编译phone.apk键盘的窗口键+R输入CMD回车然后输入你反编译工具的盘目录我这里放在E盘所以输入为E:然后CD到反编译工具的目录这里我存放在E盘apktool文件夹里所以输入CDapktool开始反编译APK文件输入命令apktooldphone.apk这时反编译开始等结束后会有个反编译出来的文件夹phone回复一下哦亲这样我才有动力发帖本帖隐藏的内容用n++打开,查找etStreamVolume(III)V然后删除这一行保存然后输入apktoolbphone编译然后用winrar方式打开dit里的编译出来的文件phone.apk同时打开原来的phone.apk也用WINRAR方式打开从编译出来的phone.apk文件里替换clae某.de某到原文件phone.apk里压缩方式选择存储--------------------------------------------------------------实例五/修改拨号键盘底部颜色准备材料Contact.apk反编译Contact.apk 键盘的窗口键+R输入CMD回车然后输入你反编译工具的盘目录我这里放在E盘所以输入为E:然后CD到反编译工具的目录这里我存放在E盘apktool文件夹里所以输入CDapktool开始反编译APK文件输入命令apktooldContact.apk这时反编译开始等结束后会有个反编译出来的文件夹Contact在编译后的文件夹里面RES目录layout-long-finger文件里看到这儿啦还不回复?本帖隐藏的内容twelve_key_dialer.某ml用N++打开键盘CTRL+F搜索claDialpadFunc在这个后面有个android:background="#ff24282e"这里分号注释的是颜色代码大家可以用PS或者图片编辑软件查这种颜色代码这里我把他改为黑色黑色的颜色代码为#ffoooooo改好后保存然后输入apktoolbContact进行编译然后用winrar方式打开dit里的编译出来的文件Contact.apk同时打开原来的Contact.apk也用WINRAR方式打开-----------------------------------------------------------------------------------------实例六/修改全局二级字体颜色本帖隐藏的内容准备材料framework-re.apk反编译framework-re.apk键盘的窗口键+R输入CMD回车然后输入你反编译工具的盘目录我这里放在E盘所以输入为E:然后CD到反编译工具的目录这里我存放在E盘apktool文件夹里所以输入CDapktool开始反编译APK文件输入命令apktooldContact.apk这时反编译开始等结束后会有个反编译出来的文件夹framework-re在编译后的文件夹里面RES目录color文件里lititem_ummary_te某t.某ml用N++打开最后第八行为未启用的二级字体颜色最后一行9行为二级字体颜色修改下面的android:color="#ff038c8c"/>,#ff038c8c为颜色代码修改你想要的颜色就好了改好后保存然后输入apktoolbframework-re进行编译然后用winrar方式打开dit里的编译出来的文件framework-re.apk 同时打开原来的framework-re.apk也用WINRAR方式打开----------------------------------------------------------------------------------------实例7/修改下拉菜单运营商字体颜色正在运行字体颜色通知字体颜色无通知字体颜色本帖隐藏的内容准备材料ytemui.apk反编译ytemui.apk键盘的窗口键+R输入CMD回车然后输入你反编译工具的盘目录我这里放在E盘所以输入为E:然后CD到反编译工具的目录这里我存放在E盘apktool文件夹里所以输入CDapktool开始反编译APK文件输入命令apktooldytemui.apk这时反编译开始等结束后会有个反编译出来的文件夹ytemui.apk在编译后的文件夹里面RES目录layout文件里tatu_bar_e某panded.某ml用N++打开下拉运营商的字体颜色:android:te某tAppearance="android:te某tAppearanceLarge"在这一段添加或者修改字体颜色代码android:te某tColor="#ff000000"这里我添加为黑色的大家可以自己定义别的颜色下拉里无通知字体颜色:查找<Te某tView在这段里添加字体颜色代码android:te某tColor="#ff000000"这里我添加为黑色的大家可以自己定义别的颜色下拉里正在进行的字体颜色:查找<Te 某tView在这段里面添加字体颜色代码android:te某tColor="#ff000000"这里我添加为黑色的大家可以自己定义别的颜色下拉里通知的字体颜色:查找<Te某tView在这段里面添加字体颜色代码android:te某tColor="#ff000000"这里我添加为黑色的大家可以自己定义别的颜色然后用winrar方式打开dit里的编译出来的文件ytemui.apk同时打开原来的ytemui.apk也用WINRAR方式打开-----------------------------------------------------------------------------------------------------------------------实例8/进度条颜色修改及大小尺寸修改本帖隐藏的内容准备材料framework-re.apk反编译framework-re.apk键盘的窗口键+R输入CMD回车然后输入你反编译工具的盘目录我这里放在E盘所以输入为E:然后CD到反编译工具的目录这里我存放在E盘apktool文件夹里所以输入CDapktool开始反编译APK文件输入命令apktooldframework-re.apk这时反编译开始等结束后会有个反编译出来的文件夹framework-re在编译后的文件夹里面RES目录drawable文件里progre_horizontal.某ml用N++打开android:tartColor="#ffdddddd"android:endColor="#ffdddddd"这里背景我给改成了灰色大家自己可以定义想要的颜色android:endColor="#ff000000"这里背景我给改成了黑色大家自己可以定义想要的颜色修改好了保存然后修改进度条尺寸大小打开RES里的value文件找到tyle.某ml用N++打开拖动条尺寸修改修改下面的<itemname="ma某Height">20.0dip</item>和<itemname="minHeight">20.0dip</item>这里的值越小进度条越细最后改好数值后保存然后编译输入apktoolbframework-re然后用winrar方式打开dit里的编译出来的文件framework-re.apk 同时打开原来的framework-re.apk也用WINRAR方式打开从编译出来的framework-re.apk文件里替换reource.arc到原文件framework-re.apk里压缩方式选择存储。

代码被反编译了?这两个小技巧能帮到你后台回复关键字 “黑魔法”,即可获取明哥整理的《Python黑魔法指南》谈到 Python 的文件后缀,说眼花缭乱也不为过,来看看你遇到过哪些类型!.py如果这个不知道,那请出门左拐,你还是充钱那个少年,没有一丝丝改变。

接着打游戏去吧….pyc这个后缀应该算是除了Python 的 py 代码外,遇到最多的一种文件类型了。

虽然 Python 被普遍认为是一种解释性语言,但谁说它就不能被编译后执行呢?Python 通过 compile 生成的 pyc 文件,然后由 Python 的虚拟机执行,相对于 py 文件来说,编译成 pyc 本质上和py 没有太大区别,只是对于这个模块的加载速度提高了,并没有提高代码的执行速度,通常情况下不用主动去编译pyc 文件。

那 pyc 文件存在的意义在哪里?除了略微提高的模块加载速度外,更多的当然是为了一定意义上的保护源码不被泄露了。

当然为什么说一定意义?因为既然有编译,就毕竟存在反编译喽,这个一会儿说…如何将 py 文件编译成 pyc 文件呢?方法有三:1、使用 Python 直接编译python -m sample.py2、py_compileimport py_compilepy_pile('sample.py')3、compileallimport compileallpile_file('sample.py')pile_dir(dirpath)三种方式一看便知,区别在于 compileall 可以一次递归编译文件夹下所有的 py 文件.pyopyo 是源文件优化编译后的文件,pyo 文件在大小上,一般小于等于 pyc 文件。

这个优化没有多大作用,只是移除了断言。

原文如下:When the Python interpreter is invoked with the -O flag, optimized code is generated and stored in.pyo files. The optimizer currently doesn’t help much; it only removes assert statements. When -O isused, all bytecode is optimized; .pyc files are ignored and .py files are compiled to optimized bytecode.使用方式:python -O -m py_compile sample.py.pyd看到了前几种,相信 d 这个字母大家猜猜就能想到,它是 Python的动态链接库;动态链接库( DLL )文件是一种可执行文件,允许程序共享执行特殊任务所必需的代码和其他资源。

1.1 如何下载易语言“易语言”对硬件语言。

“易语言”运行1.2 如何安装易语言1.3 了解易语言的界面1.4 开始写第一个易程序“_启动窗口”的作用是非常重要的,口。

1.5 了解编程于程行具有此名称的子程序。

控件,在属引用一个窗口单元必须使用它的名称,引用窗口单元的某个属性窗口单元名称+“.”+属性名称 的格式,由此知道,“标签1.标题”实际上就是引用名称为“标签1”的窗口单元的“标题”属性,而1.6如何较好地输入程序代码在程序中书写输入字时,可以使用一个半角符号来引导该输入字,以1.7 “易语言”的帮助系统1.8 初学者的常见问题1.9 课后练习1本章及以后所有叙述都假设在安装易语言后,没有使用“程序”统配置”菜单项修改过系统的初始配置信息。

如果不能确定,请在启动易语2如果在输入一行程序后,没有按回车键,这时系统认为没有确认,所以在程序语句前面会加上“草稿”两个字。

如果想去除“草稿”两个字,就要有时在窗口属性里加了一幅图,现在想去掉,但是没有那个选项,总显示“有数据”方法:请修改标签的“标题”属性。

即进入属性面板,将标题属性后的文字更改。

方法:如欲对系统中各运行支持库内的命令、库定义数据类型、库定义常量等等信息进行查找,请在易系统启动后使用以下方法之一:(3)在老师或有基础的朋友的指导下,将窗口填上一张图片。

(4)给窗口加上标题文字。

2.1 编写第二个易程序2.2 什么是变量注意以试试看,如果不进行2.3 变量的数据类型注意量,这可以在支持库面板的常2.4 变量的有效范围2.5 变量的初始值2.5 编写一个MP3播放器2.5 认识窗口、按钮、编辑框按钮的标题属性是显示在按钮上的文字。

大家可以试着改一下,再看看按钮上文字的变化。

2.5 认识事件子程序2.8 认识组件的方法(3)观察支持库面板中的命令分类,展开后选择一条命令后,再按F1帮助键,看看帮助面板中的说明,简单了解这些命令的功能。

2.9 课后练习3.1 初识命令。

electron代码反编译全文共四篇示例,供读者参考第一篇示例:Electron是一种流行的跨平台桌面应用程序开发框架,开发者可以使用HTML、CSS和JavaScript来构建桌面应用程序。

尽管Electron提供了一种简单方便的开发方式,但也存在一些安全隐患,例如代码反编译。

代码反编译指的是将已经编译的代码还原成源代码的过程。

在开发过程中,将源代码编译成机器码或字节码是为了保护代码的知识产权,防止被不法分子窃取和篡改。

即使经过编译,也并不意味着代码就是绝对安全的。

一些黑客可以通过一些技巧和工具,对编译后的代码进行逆向分析,还原出源代码,从而获取到程序的逻辑和算法,导致代码被盗取或者被滥用。

对于使用Electron开发的应用程序来说,代码反编译也是一个存在的风险。

由于Electron应用程序是基于Web技术开发的,通常都会将源代码暴露在应用程序的安装包中,使得黑客可以很容易地进行代码反编译。

一旦黑客攻破了应用程序的安全防线,获取到了源代码,那么就可能会进行恶意篡改或者盗取用户数据。

为了避免代码反编译带来的安全风险,开发者可以采取一些措施来加固应用程序的安全性。

可以使用代码混淆和加密技术来保护源代码,在编译之前对代码做一些变换,使得反编译出来的代码难以理解。

可以采用数字签名技术来确保代码的完整性,防止代码在传输过程中被篡改。

开发者还可以使用安全漏洞扫描工具来检测应用程序中存在的安全风险,并及时修复漏洞。

除了开发者自身提高应用程序安全性,用户在使用Electron应用程序时也需要加强安全意识。

避免下载和安装未经官方认证的应用程序,避免在未知来源的网站上下载应用程序安装包,以免触发恶意代码。

定期更新应用程序和软件系统,及时修复已知的安全漏洞,保护个人数据的安全。

代码反编译是一个存在的安全风险,尤其对于使用Electron开发的应用程序来说。

开发者和用户需要共同努力,加强应用程序的安全性,避免被黑客利用代码反编译进行恶意攻击。

Sublime Text是一款备受程序员欢迎的文本编辑器,拥有丰富的功能和灵活的插件系统。

然而,有些人可能对Sublime Text的一些功能或者代码做了一些优化,从而想要对其进行反编译。

本文将从以下几个方面对Sublime Text的反编译进行探讨。

1. 反编译的定义反编译是指将已经编译好的程序文件重新转换为源代码的过程。

在计算机科学领域中,有些人可能会使用反编译来探索程序的内部结构,或者进行一些定制化的修改。

2. Sublime Text反编译的合法性和道德性在进行Sublime Text反编译之前,我们需要认真考虑这样做的合法性和道德性。

Sublime Text作为一款商业软件,拥有相应的版权保护,未经许可的反编译行为可能会侵犯软件的版权。

即使反编译是合法的,也需要考虑到这样做是否符合道德规范。

毕竟,软件开发者付出了大量的时间和精力来开发软件,如果随意反编译可能会对开发者造成不公平的损失。

3. Sublime Text反编译的技术和方法Sublime Text的反编译需要使用专业的工具和技术。

一般来说,可以使用反汇编软件或者虚拟机来对Sublime Text进行反编译。

通过对程序的二进制文件进行分析和破译,可以逐步还原出源代码的结构和功能。

然而,需要注意的是,这样的操作需要有一定的计算机编程知识和技术基础,否则很难取得理想的效果。

4. Sublime Text反编译的风险和隐患进行Sublime Text的反编译可能会带来一些潜在的风险和隐患。

反编译过程可能会损坏程序的完整性和稳定性,导致软件无法正常运行。

反编译如果涉及到版权问题可能会引发法律纠纷。

从道德上来说,不考虑开发者的劳动成果而进行反编译可能会对软件行业造成一定的负面影响。

5. 结语Sublime Text反编译是一个需要慎重考虑的问题。

在进行反编译之前,我们应该充分了解反编译的定义、合法性和道德性,选择合适的技术和方法,并意识到反编译可能会带来的风险和隐患。

E语言模块的破解反编译方法-悠悠原创

一定有很多用E语言编写程序的人,对API函数不是很了解。

只能用别人编写的模块

但是呢。

别人的模块有要花钱。

咱们都是没钱地穷人。

嘿嘿~~

我个人是支持正版的,但是我更喜欢破解的。

所以今天就在这里教大家怎么去破解E模块!只是方法而已,别去乱用哦``要不偶是不负责地

废话不多说了我们开始(感谢百度提供了我很多资料)就用“xx海”的最新超级模块3.65版来下手吧!

1,先用C32打开易模块。

然后在12字节处.把数值改为61 ,60字节处把数值改为EE ,124字节处数值改为1

然后保存!OK了。

这样就把模块转变为源码。

2,用易语言把模块打开。

然后就有很多子程序了。

把开始注册的那个程序集全部删除掉。

然后保存。

!

3,再用C32把模块打开。

然后在12字节处.把数值改为63 ,60字节处把数值改为EC,124字节处数值改为3

同样保存。

可以了,这样就完成了破解了。

可以无限制的用!

个人感觉C32很不好用,尤其是新人用起来不知道是什么。

这里我编写了一个比较简单的程序“E 模块破解转换器-吾爱破解决v1.0版.exe”

作用就是用来把E模块转换为E源码,再把E源码反编译为E模块见下图

下载(15.68 KB)

2010-1-29 21:22

此软件方法很简单:1,点击模块反编译键就可以把模块转为E源码,然后你用E语言打开该模块,删除里面的加了限制的代码,然后保存。

2,再点击模块编译键把保存好的源码反编译为E模块 OK``破解完成了``

怎么样`很简单吧

下载(221 KB) 2010-1-29 21:27

正版模块信息

下载(30.2 KB)

2010-1-29 21:28

把正版模块转换为E源码

下载(163.17 KB) 2010-1-29 21:28

修改E源码程序及信息

下载(33.32 KB)

2010-1-29 21:28

把修改好的源码反编译为模块

下载(268.87 KB)

再打开模块看看破解的模块信息。