NAT的3种配置

- 格式:doc

- 大小:98.00 KB

- 文档页数:7

NAT配置命令一、静态NAT的配置1、设置外部端口的IP地址2、设置内部端口的IP地址3、在内部局部地址和外部全局地址之间建立静态地址转换router(config)#ip nat inside source static local-ip global-iprouter(config)#ip nat inside source static 192.168.1.2 61.159.62.130(将内部局部地址192.168.1.2 转换为内部全局地址61.159.62.130 )4、在内部和外部端口上启用NATrouter(config)#interface serial 0/0router(config-if)#ip nat outsiderouter(config)#interface fastethernet 0/0router(config-if)#ip nat inside二、动态NAT的配置1、设置外部端口的IP地址2、设置内部端口的IP地址3、定义内部网络中允许访问外部网络的访问控制列表router(config)#access-list 1 permit 102.168.1.0 0.0.0.2554、定义合法IP地址池router(config)#ip nat pool pool-name star-ip end-ip netmask [type rotary]pool-name:放置转换后地址的地址池的名称star-ip/end-ip:地址池内起始和结束的IP地址netmask:子网掩码type rotary(可选):地址池中的地址为循环使用router(config)#ip nat pool test0 61.159.62.130 61.159.62.190 netmask 255.255.255.192 5、实现网络地址转换router(config)#ip nat inside source list access-list-number pool pool-name [overload] access-list-number:为1--99之间的整数pool-name:池名overload(可选):使用地址复用,用于PATrouter(config)#ip nat inside source list 1 pool test06、在内部和外部端口上启用NATrouter(config)#interface serial 0/0router(config-if)#ip nat outsiderouter(config)#interface fastethernet 0/0router(config-if)#ip nat inside三、PAT的配置A、使用外部全局地址1、设置外部端口的IP地址2、设置内部端口的IP地址3、定义内部网络中允许访问外部网络的访问控制列表router(config)#access-list 1 permit 102.168.1.0 0.0.0.2554、定义合法IP地址池router(config)#ip nat pool onlyone 61.159.62.130 61.159.62.130 netmask255.255.255.248在这里合法地址池的名称是onlyone ,合法地址范围是61.159.62.130 ,掩码是255.255.255.248 ,由于只有一个地址,所以起始地址与结束地址相同。

思科路由器NAT配置详解思科路由器NAT配置详解一、介绍在计算机网络中,网络地质转换(Network Address Translation,简称NAT)是一种将一个IP地质转换为另一个IP地质的过程。

NAT主要用于连接不同IP地质的网络之间进行通信,常用于家庭和办公网络。

二、NAT的基本概念1、NAT的作用NAT的主要作用是解决IPv4地质不足的问题,同时也可以提高网络的安全性。

2、NAT的类型NAT有三种类型:静态NAT、动态NAT和PAT(端口地质转换)。

3、静态NAT静态NAT将指定的内部IP地质映射到一个外部IP地质,使得内部网络上的设备可以通过外部IP地质进行访问。

4、动态NAT动态NAT是根据内部网络的需求,将一个或多个内部IP地质动态地映射到一个外部IP地质。

当内部网络设备需要访问外部网络时,才会动态地进行映射。

5、PATPAT是一种特殊的动态NAT,它将多个内部IP地质映射到一个外部IP地质,使用不同的端口号区分不同的内部地质。

三、NAT的配置步骤1、确定NAT的类型在进行NAT配置之前,需要确定所需的NAT类型,是静态NAT、动态NAT还是PAT。

2、配置内部和外部接口需要配置内部和外部接口的IP地质,使路由器能够正确地识别内部和外部网络。

3、配置NAT池对于动态NAT和PAT,需要配置一个NAT池,包含可用的外部IP地质。

4、配置NAT规则根据需求,配置适当的NAT规则,包括内部地质和端口号与外部地质和端口号的映射关系。

四、附件本文档没有涉及到附件。

五、法律名词及注释1、IPv4地质:互联网协议第四版本(Internet Protocol version 4,简称IPv4)中使用的32位地质,用于标识网络上的设备。

2、NAT:网络地质转换(Network Address Translation,简称NAT)是一种将一个IP地质转换为另一个IP地质的过程。

NAT概述:NAT即网络地址翻译为什么要使用NAT:•随着Internet的飞速发展,网上丰富的资源产生着巨大的吸引力•接入Internet成为当今信息业最为迫切的需求•但这受到IP地址的许多限制•首先,许多局域网在未联入Internet之前,就已经运行许多年了,局域网上有了许多现成的资源和应用程序,但它的IP地址分配不符合Internet的国际标准,因而需要重新分配局域网的IP地址,这无疑是劳神费时的工作•其二,随着Internet的膨胀式发展,其可用的IP地址越来越少,要想在ISP处申请一个新的IP 地址已不是很容易的事了NAT是如何解决问题的:•它解决问题的办法是:在内部网络中使用内部地址,通过NAT把内部地址翻译成合法的IP地址,在Internet上使用•其具体的做法是把IP包内的地址池(内部本地)用合法的IP地址段(内部全局)来替换NAT三种类型•NAT有三种类型:静态NAT(staticNAT)、NAT池(pooledNAT)和端口NAT(PAT)。

•其中静态NAT设置起来最为简单,内部网络中的每个主机都被永久映射成外部网络中的某个合法的地址,多用于服务器。

•而NAT池则是在外部网络中定义了一系列的合法地址,采用动态分配的方法映射到内部网络,多用于网络中的工作站。

•PAT则是把内部地址映射到外部网络的一个IP地址的不同端口上。

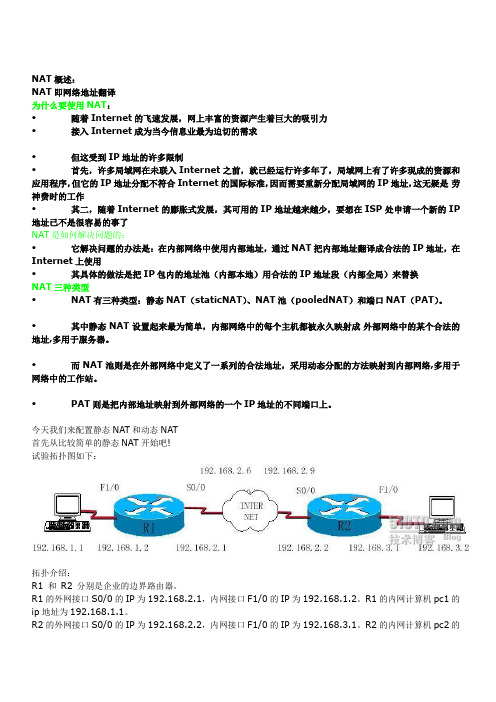

今天我们来配置静态NAT和动态NAT首先从比较简单的静态NAT开始吧!试验拓扑图如下:拓扑介绍:R1 和R2 分别是企业的边界路由器。

R1的外网接口S0/0的IP为192.168.2.1,内网接口F1/0的IP为192.168.1.2。

R1的内网计算机pc1的ip地址为192.168.1.1。

R2的外网接口S0/0的IP为192.168.2.2,内网接口F1/0的IP为192.168.3.1。

R2的内网计算机pc2的ip地址为192.168.3.2。

试验目的:通过配置静态NAT,把R1内pc1的内网ip地址192.168.1.1转换为公网ip 192.168.2.6。

NAT工作原理及其配置方法NAT(Network Address Translation)是一种网络协议,用于将多个内部(私有)IP地址映射到单个外部(公共)IP地址。

它的主要作用是允许多台设备通过共享一个公共IP地址同时访问互联网,从而解决IPv4地址不足的问题。

本文将详细介绍NAT的工作原理及其配置方法。

NAT的工作原理:NAT的工作原理可以总结为:将内部网络(LAN)的设备的私有IP地址转换为路由器的公共IP地址,以便与外部网络(WAN)进行通信。

NAT可以分为两种类型:静态NAT和动态NAT。

1.静态NAT:静态NAT将一个或多个内部私有IP地址映射到一个外部公共IP地址。

内部设备无需配置任何特殊设置,只需将默认网关设置为NAT设备的IP地址即可。

当内部设备与外部网络进行通信时,NAT设备会将指定的私有IP地址转换为公共IP地址,然后将其发送到外部网络。

2.动态NAT:动态NAT根据动态地识别内部设备的IP地址来执行映射。

当内部设备尝试与外部网络通信时,NAT设备会为其分配一个临时的公共IP地址,从而实现与外部网络通信。

这种方式允许多个内部设备同时使用一个公共IP地址与外部网络通信。

NAT的配置方法:配置NAT需要在路由器或防火墙上进行。

下面是配置NAT的步骤:1.登录路由器或防火墙的管理界面,进入配置页面。

2.创建一个NAT规则或策略。

根据所使用的设备和软件,可以在不同的位置找到此选项。

通常在“网络设置”、“WAN设置”或“防火墙设置”中可以找到。

3.静态NAT配置:a.将路由器的外部接口(WAN)与外部网络连接。

b.为内部设备分配静态IP地址。

c.在NAT规则中将内部设备的私有IP地址映射到路由器的公共IP地址。

4.动态NAT配置:a.定义要使用的内部地址池。

这些地址将分配给内部设备以进行与外部网络的通信。

b.创建NAT规则,将内部设备的私有IP地址映射到此地址池中的一个地址。

5.保存并应用配置更改,使其生效。

NAT教学目标1、掌握NAT的基本术语2、掌握NAT的各种配置重点难点1、为什么需要nat2、 Local inside、Local outside、Global inside、Global outside地址的差别3、三种nat模式4、 Ip nat语句的使用应知1、 NAT的目的,NAT的缺点2、 Nat基本思想3、三种nat模式4、 Local inside、Local outside、Global inside、Global outside地址的差别应会1、选择何种nat模式2、静态nat、动态nat、端口复用nat的配置教学方法1、宏观上采用“实例驱动”,在微观上采用“边看边学”,学生通过教师的演示学习NAT的配置方法。

2、在课堂上注意讲、学、做相结合,注重与学生的互动,充分调动学生的积极性,培养学习兴趣、分析问题和解决问题的能力以及自学能力。

3、课堂上引入专业词汇,要求学生掌握。

教学过程1、课程过程(1) NAT介绍NAT的用途:节约IP地址,也可以实现一定程度的网络安全∙NAT的缺点:失去了端到端的连接性∙NAT基本思路:边界路由器上改变源IP地址(2) 静态NAT的配置∙静态NAT实际上无法节约IP地址∙静态NAT的使用场合:通常用于实现外网可以访问内网∙Local inside、Local outside、Global inside、Global outside地址介绍∙Ip nat inside source static命令的使用∙Ip nat inside和ip nat outside命令∙Show ip nat translation(3) 动态NAT的配置∙动态NAT的基本原理∙动态NAT中的地址池定义:ip nat pool命令∙使用NAT功能的内部主机地址的定义:access-list命令∙Ip nat inside source list XX pool YY命令的使用(4) PAT的配置∙动态NAT和PAT的差别:pat技术不仅更改了源IP地址,还改变了端口号,提高了IP的利用率∙Ip nat inside source list XX pool YY overlad命令的使用(5) 根据实训项目14的要求完成实训项目142、小结∙介绍了NAT的概念和原理∙介绍了不同NAT模式的配置方法3、专业英语∙NAT:网络地址转换∙PAT:端口复用技术∙Local inside:本地内部地址∙Local outside:本地外部地址∙Global inside:全局内部地址∙Global outside:全局外部地址∙Nat pool:nat地址池4、课后作业∙提交实验报告(实训项目14)∙什么是NAT?∙NAT有几种类型?∙复用动态NAT与动态NAT的差别是什么?∙如何查看NAT的活跃的转换?∙如何清除NAT转换表中所有的动态地址转换条目?∙如何查看NAT转换的统计信息?∙如图,请按要求完成实验。

H3C的NAT(网络地址转换)可以通过以下条件进行配置:

1. 静态NAT:将局域网内的某个私有IP地址映射到公网IP地址上。

这个映射关系是静态的,即固定地将某个私有IP地址映射到某个公网IP地址上。

2. 动态NAT:将局域网内的多个私有IP地址映射到少数的公网IP地址上。

这个映射关系是动态的,即每次请求都会从可用的公网IP地址池中选择一个IP地址进行映射。

3. 端口复用:在动态NAT中,可以通过配置端口复用来实现多个私有IP地址共享同一个公网IP地址的不同端口。

这种方式可以缓解公网IP地址资源的紧张情况。

4. 出接口地址池限制:在动态NAT中,可以通过配置出接口地址池限制来限制可以映射的公网IP地址范围。

这样可以在一定程度上防止非法访问。

5. 会话复用:在NAT会话建立后,可以通过配置会话复用来实现多个数据流共享同一个NAT会话,从而减少NAT会话的建立和维护开销。

6.ALG(应用层网关):NAT-PT(网络地址转换/端口转换)和NAT-ALG(应用层网关)可以配合使用,以支持特定的应用协议(如FTP、H.323、SIP等)在NAT设备上进行数据传输。

7. 多对多NAT:可以实现多个私有网络和多个公有网络之间的双向数据传输。

这种方式适用于规模较大的企业需要建立多个VPN隧道的场景。

8. 网络融合:通过NAT技术,可以实现不同网络之间的融合和互联互通,以支持更丰富的业务应用。

请注意,以上只是H3C NAT的一些常见条件和配置选项,具体的配置方法可能会因不同型号的设备和软件版本而有所不同。

如果您需要详细的配置步骤或特定型号设备的NAT配置指南,请参考H3C官方文档或联系技术支持人员。

NAT工作原理及其配置步骤NAT(Network Address Translation)是一种网络协议,用于将一个网络的IP地址映射到另一个网络的IP地址,从而实现不同网络之间的通信。

NAT的工作原理可以简单地分为以下几个步骤:地址转换、端口转换和数据传输。

1. 地址转换(Address Translation):当内部网络的设备发送数据包到外部网络时,NAT会将数据包的源IP地址和端口号转换成外部网络可识别的IP地址和端口号。

这样外部网络就可以将响应的数据包发送回内部网络。

2. 端口转换(Port Translation):由于内部网络中可能存在多个设备使用相同的源IP地址,NAT会使用源端口号来区分这些设备。

当数据包从内部网络发送到外部网络时,NAT会将源端口号进行转换,以保持唯一性。

3. 数据传输(Data Transmission):经过地址转换和端口转换之后,数据包可以在不同网络之间传输。

NAT会记录转换前后的IP地址和端口号,以便在响应数据包到达后正确转发给内部网络的设备。

配置NAT的步骤如下:1.确定网络拓扑:首先需要确定内部网络和外部网络的连接方式和设备位置。

通常,内部网络是私有网络,而外部网络是公共网络。

2.划分IP地址:为内部网络和外部网络分配IP地址,确保两个网络所使用的IP地址段不冲突。

3.配置NAT规则:根据实际需求,配置NAT规则来指定哪些内部网络的IP地址可以进行地址转换,并设置合适的转换方式(静态NAT、动态NAT或PAT)。

4.配置转换表:在NAT设备上配置转换表,将内部网络的IP地址和端口号映射到外部网络的IP地址和端口号。

5.测试连接:通过在内部网络设备上进行网络连接测试,验证NAT配置是否生效。

6.优化设置:根据实际情况,调整NAT配置和参数,以提高网络的性能和安全性。

需要注意的是,在配置NAT时还需要考虑一些安全性和性能方面的问题:1.安全性:NAT可以将内部网络的IP地址隐藏在外部网络上,从而提高网络的安全性。

NAT配置及原理NAT(Network Address Translation)是一种常用的网络技术,它允许多个设备通过共享一个公共IP地址来访问互联网。

NAT的配置和原理有助于实现网络地址转换,提高了网络的可用性和安全性。

NAT的配置主要涉及以下几个方面:1.设置NAT规则:在路由器或防火墙上设置NAT规则,以指定内部网络中哪些IP地址可以进行转换。

通常会配置一个地址池或静态映射,以将内部IP地址映射到公共IP地址上。

2.配置转换方式:NAT有几种不同的转换方式可供选择,包括静态NAT、动态NAT、端口地址转换(PAT)等。

通过选择适当的方式,可以根据实际需求对IP地址进行转换。

3.处理NAT会话:路由器或防火墙会维护一个NAT会话表来跟踪源IP地址和端口号与转换后的IP地址和端口号之间的映射关系。

配置NAT 会话表的参数,如超时时间和最大会话数,可以根据网络的负载和需要进行调整。

4.设置安全策略:在NAT的配置中,可以设置相关的安全策略,如访问控制列表(ACL)或防火墙规则,以限制或允许特定的IP地址或端口号的访问。

这有助于保护内部网络的安全性。

NAT的原理是将私有IP地址转换为公共IP地址,在数据包传输过程中动态地修改IP头部的源IP地址和目的IP地址。

当内部网络的设备发送数据包到互联网时,NAT会分配一个公共IP地址,并在IP头部中将源IP地址替换为所分配的公共IP地址。

当回复数据包返回时,NAT会将目的IP地址替换为原始源IP地址,并将数据包发送到正确的内部设备。

NAT的原理可以分为两个过程,即出站NAT和入站NAT。

在出站NAT 中,路由器根据内部设备的源IP地址和端口号,将其转换为公共IP地址和端口号,并将数据包发送到目标主机。

而在入站NAT中,路由器根据外部数据包的目的IP地址和端口号,将其转换为内部设备的源IP地址和端口号,以便正确将数据包传递给相应的设备。

NAT的原理还包括了端口转换机制,即端口地址转换(PAT)。

NAT概述:NAT即网络地址翻译为什么要使用NAT:•随着Internet的飞速发展,网上丰富的资源产生着巨大的吸引力•接入Internet成为当今信息业最为迫切的需求•但这受到IP地址的许多限制•首先,许多局域网在未联入Internet之前,就已经运行许多年了,局域网上有了许多现成的资源和应用程序,但它的IP地址分配不符合Internet的国际标准,因而需要重新分配局域网的IP地址,这无疑是劳神费时的工作•其二,随着Internet的膨胀式发展,其可用的IP地址越来越少,要想在ISP处申请一个新的IP 地址已不是很容易的事了NAT是如何解决问题的:•它解决问题的办法是:在内部网络中使用内部地址,通过NAT把内部地址翻译成合法的IP地址,在Internet上使用•其具体的做法是把IP包内的地址池(内部本地)用合法的IP地址段(内部全局)来替换NAT三种类型•NAT有三种类型:静态NAT(staticNAT)、NAT池(pooledNAT)和端口NAT(PAT)。

•其中静态NAT设置起来最为简单,内部网络中的每个主机都被永久映射成外部网络中的某个合法的地址,多用于服务器。

•而NAT池则是在外部网络中定义了一系列的合法地址,采用动态分配的方法映射到内部网络,多用于网络中的工作站。

•PAT则是把内部地址映射到外部网络的一个IP地址的不同端口上。

今天我们来配置静态NAT和动态NAT首先从比较简单的静态NAT开始吧!试验拓扑图如下:拓扑介绍:R1 和R2 分别是企业的边界路由器。

R1的外网接口S0/0的IP为192.168.2.1,内网接口F1/0的IP为192.168.1.2。

R1的内网计算机pc1的ip地址为192.168.1.1。

R2的外网接口S0/0的IP为192.168.2.2,内网接口F1/0的IP为192.168.3.1。

R2的内网计算机pc2的ip地址为192.168.3.2。

试验目的:通过配置静态NAT,把R1内pc1的内网ip地址192.168.1.1转换为公网ip 192.168.2.6。

把R2内pc2的内网ip地址192.168.3.2转换为公网ip 192.168.2.9。

最终实现192.168.1.1 能ping通192.168.2.9 ping192.168.3.2 则失败192.168.3.2能ping通192.168.2.6 ping192.168.1.1 则失败。

上述现象的原因是从外网到内网建立静态映射后,外网能PING通内部全局地址,如果使用真实地址,则访问失败,这是因为从外网没有到达内网的路由存在!试验开始:R1Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#host r1r1(config)#int f1/0r1(config-if)#ip addr 192.168.1.2 255.255.255.0r1(config-if)#no shutr1(config-if)#ip nat inside 指定内部接口r1(config-if)#int s0/0r1(config-if)#ip addr 192.168.2.1 255.255.255.0r1(config-if)#ip nat outside 指定外部接口r1(config-if)#exitr1(config)#ip nat inside source static 192.168.1.1 192.168.2.6建立两个ip地址之间的静态映射r1(config)#exitRouter>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#host r2r2(config)#int f1/0r2(config-if)#ip addr 192.168.3.1 255.255.255.0r2(config-if)#no shutr2(config-if)#ip nat inside 指定内部接口r2(config-if)#int s0/0r2(config-if)#ip addr 192.168.2.2 255.255.255.0r2(config-if)#no shutr2(config-if)#ip nat outside 指定外部接口r2(config-if)#exitr2(config)#ip nat inside source static 192.168.3.2 192.168.2.9建立两个ip地址之间的静态映射r2(config)#exit配置完成,现在开始验证:VPCS 1 >ping 192.168.2.9192.168.2.9 icmp_seq=1 time=345.000 ms192.168.2.9 icmp_seq=2 time=390.000 ms192.168.2.9 icmp_seq=3 time=208.000 ms192.168.2.9 icmp_seq=4 time=190.000 ms192.168.2.9 icmp_seq=5 time=234.000 msVPCS 1 >ping 192.168.3.2192.168.3.2 icmp_seq=1 timeout192.168.3.2 icmp_seq=2 timeout192.168.3.2 icmp_seq=3 timeout192.168.3.2 icmp_seq=4 timeout192.168.3.2 icmp_seq=5 timeoutVPCS 2 >ping 192.168.2.6192.168.2.6 icmp_seq=1 time=613.000 ms192.168.2.6 icmp_seq=2 time=256.000 ms192.168.2.6 icmp_seq=3 time=412.000 ms192.168.2.6 icmp_seq=4 time=216.000 ms192.168.2.6 icmp_seq=5 time=155.000 msVPCS 2 >ping 192.168.1.1192.168.1.1 icmp_seq=1 timeout192.168.1.1 icmp_seq=2 timeout192.168.1.1 icmp_seq=3 timeout192.168.1.1 icmp_seq=4 timeout192.168.1.1 icmp_seq=5 timeout192.168.1.1 能ping通192.168.2.9 ping192.168.3.2 则失败192.168.3.2能ping通192.168.2.6 ping192.168.1.1 则失败。

验证结果和试验要求一致,试验成功!接下来我们来配置动态NAT试验拓扑图如下拓扑介绍:R1 和R2 分别是企业的边界路由器。

R1的外网接口S0/0的IP为192.168.2.1,内网接口F1/0的IP为192.168.1.2。

R1的内网计算机pc1的ip地址为192.168.1.6。

pc2的ip地址为192.168.1.7。

pc3的ip地址为192.168.1.8。

R2的外网接口S0/0的IP为192.168.2.2,内网接口F1/0的IP为192.168.3.1。

R2的内网计算机pc4的ip地址为192.168.3.6。

pc5的ip地址为192.168.3.7。

pc6的ip地址为192.168.3.8。

两个交换机都不做任何配置。

试验目的:通过完成动态NAT的配置,把R1内的内网ip地址转换为公网ip。

公网ip地址池为(192.168.2.11------192.168.2.14)把R2内的内网ip地址转换为公网ip。

公网ip地址池为(192.168.2.15------192.168.2.18)试验开始:R1Router>enRouter#conf tRouter(config)#host r1mmands, one per line. End with CNTL/Z.r1(config)#int f1/0r1(config-if)#ip addr 192.168.1.2 255.255.255.0r1(config-if)#ip nat inside 指定内部接口r1(config-if)#no shutr1(config-if)#exitr1(config)#int s0/0r1(config-if)#ip addr 192.168.2.1 255.255.255.0r1(config-if)#ip nat outside 指定外部接口r1(config-if)#no shutr1(config-if)#exitr1(config)#ip nat pool name1 192.168.2.11 192.168.2.14 netmask 255.255.255.0定义全局地址池r1(config)#access-list 1 permit 192.168.1.0 0.0.0.255通过标准访问控制列表定义内部网络的上网条件r1(config)#ip nat inside source list 1 pool name1建立全局地址池和标准访问控制列表之间的映射关系r1(config)#exitR2Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#host r2r2(config)#int f1/0r2(config-if)#ip addr 192.168.3.1 255.255.255.0r2(config-if)#ip nat inside 定义内部接口r2(config-if)#no shutr2(config-if)#exitr2(config)#int s0/0r2(config-if)#ip addr 192.168.2.2 255.255.255.0r2(config-if)#ip nat outside 定义外部接口r2(config-if)#no shutr2(config-if)#exitr2(config)#ip nat pool name2 192.168.2.15 192.168.2.18 netmask 255.255.255.0定义全局地址池r2(config)#access-list 2 permit 192.168.3.0 0.0.0.255通过标准访问控制列表定义内部网络的上网条件r2(config)#ip nat inside source list 2 pool name2建立全局地址池和标准访问控制列表之间的映射关系r2(config)#exit配置完成,开始验证。