搭建802.1X接入认证环境配置教程SOP

- 格式:doc

- 大小:1.38 MB

- 文档页数:42

802.1 x 认证配置交换机上的用户到CAMS上来认证和计费,通常需要进行以下一些配置:1、配置VLAN和VLAN虚接口[S3526E]vlan 2[S3526E-vlan2]port ethernet 0/24[S3526E]interface vlan 2[S3526E-Vlan-interface2]ip address 10.110.81.30 255.255.255.0[S3526E]interface vlan 1[S3526E-Vlan-interface1]ip address 10.110.82.1 255.255.255.0[S3526E-Vlan-interface1]ip address 10.110.83.1 255.255.255.0 sub2、配置RADIUS方案[S3526E]radius scheme cams[S3526E-radius-cams]primary authentication 10.110.81.90 1812[S3526E-radius-cams]primary accounting 10.110.81.90 1813[S3526E-radius-cams]server-type huawei[S3526E-radius-cams]key authentication expert[S3526E-radius-cams]key accounting expert[S3526E-radius-cams]user-name-format without-domain[S3526E-radius-cams]data-flow-format data byte packet one-packet3、配置域名和缺省域名[S3526E]domain cams[S3526E-isp-cams]radius-scheme cams[S3526E-isp-cams]access-limit disable[S3526E-isp-cams]state active[S3526E-isp-cams]idle-cut disable[S3526E]domain default enable cams4、启动和设置802.1X认证[S3526E]dot1x[S3526E]interface Ethernet 0/2[S3526E-Ethernet0/2]dot1x[S3526E-Ethernet0/2]dot1x port-method macbased配置MA上的用户到CAMS上来认证和计费,通常需要进行以下一些配置:1、配置认证、计费方案[MA5200E]aaa[MA5200E-aaa]authentication-scheme cams[MA5200E-aaa-authen-cams]authentication-mode radius[MA5200E-aaa]accounting-scheme cams[MA5200E-aaa-accounting-cams]accounting-mode radius[MA5200E-aaa-accounting-cams]accounting realtime 3[MA5200E-aaa-accounting-cams]accounting interim-fail online[MA5200E-aaa-accounting-cams]accounting start-fail offline2、配置RADIUS服务器[MA5200E]radius-server group cams[MA5200E-radius-cams]radius-server authentication 10.110.81.90 1812 [MA5200E-radius-cams]radius-server accounting 10.110.81.90 1813[MA5200E-radius-cams]radius-server key expert[MA5200E-radius-cams]radius-server type portal[MA5200E-radius-cams]undo radius-server user-name domain-included [MA5200E-radius-cams]radius-server traffic-unit byte3、配置域名和缺省域名[MA5200E]aaa[MA5200E-aaa]domain cams[MA5200E-aaa-domain-cams]authentication-scheme cams[MA5200E-aaa-domain-cams]accounting-scheme cams[MA5200E-aaa-domain-cams]radius-server group cams[MA5200E-aaa-domain-cams]eap-sim-parameter[MA5200E-aaa-domain-cams]eap-end chap[MA5200E-aaa-domain-cams]ip-pool first cams[MA5200E]aaa[MA5200E-aaa]domain default[MA5200E-aaa-domain-default]authentication-scheme defaut0[MA5200E-aaa-domain- default]accounting-scheme default0[MA5200E-aaa-domain- default] web-authentication-server10.110.81.90 [MA5200E-aaa-domain- default] web-authentication-server urlhttp://10.110.81.90/portal[MA5200E-aaa-domain- default]ucl-group 1[MA5200E-aaa-domain- default]ip-pool first default4、配置上行端口[MA5200E]interface Ethernet 24[MA5200E-Ethernet24]negotiation auto[MA5200E]interface Ethernet 24.0[MA5200E-Ethernet24.0]ip address 10.110.81.12 255.255.255.0[MA5200E]portvlan ethernet 24 0[MA5200E-ethernet-24-vlan0-0]access-type interface5、配置接入端口[MA5200E]portvlan ethernet 2 0 4095[MA5200E-ethernet-2-vlan0-4094]access-typelayer2-subscriber[MA5200E-ethernet-2-vlan0-4094]authentication-method web[MA5200E-ethernet-2-vlan0-4094]default-domainpre-authentication default[MA5200E-ethernet-2-vlan0-4094]default-domainauthentication cams如果是采用Portal方式认证,还需要进行如下配置:6、配置Portal认证[MA5200E]web-auth-server version v2[MA5200E]web-auth-server 10.110.81.90 key expert[MA5200E-aaa-domain- default] web-authentication-server10.110.81.90[MA5200E-aaa-domain- default] web-authentication-serverurl http://10.110.81.90/portal7、配置ACL[MA5200E]acl number 101[MA5200E-acl-adv-101]rule net-user permit ip destination 1source 10.110.81.90 0 [MA5200E-acl-adv-101]rule user-net permit ipdestination 10.110.81.90 0 source 1 [MA5200E-acl-adv-101]rule user-net deny ip source 1[MA5200E]access-group 101。

华为交换机802.1X配置1 功能需求及组网说明『配置环境参数』1. 交换机vlan10包含端口E0/1-E0/10接口地址10.10.1.1/242. 交换机vlan20包含端口E0/11-E0/20接口地址10.10.2.1/243. 交换机vlan100包含端口G1/1接口地址192.168.0.1/244. RADIUS server地址为192.168.0.100/245. 本例中交换机为三层交换机『组网需求』1. PC1和PC2能够通过交换机本地认证上网2. PC1和PC2能够通过RADIUS认证上网2 数据配置步骤『802.1X本地认证流程』用户输入用户名和密码,报文送达交换机端口,此时交换机相应端口对于此用户来说是非授权状态,报文打上相应端口的PVID,然后根据用户名所带域名送到相应域中进行认证,如果没有带域名就送到缺省域中进行认证,如果存在相应的用户名和密码,就返回认证成功消息,此时端口对此用户变为授权状态,如果用户名不存在或者密码错误等,就返回认证不成功消息,端口仍然为非授权状态。

【SwitchA相关配置】1. 创建(进入)vlan10[SwitchA]vlan 102. 将E0/1-E0/10加入到vlan10[SwitchA-vlan10]port Ethernet 0/1 to Ethernet 0/103. 创建(进入)vlan10的虚接口[SwitchA]interface Vlan-interface 104. 给vlan10的虚接口配置IP地址[SwitchA-Vlan-interface10]ip address 10.10.1.1 255.255.255.05. 创建(进入)vlan20[SwitchA-vlan10]vlan 206. 将E0/11-E0/20加入到vlan20[SwitchA-vlan20]port Ethernet 0/11 to Ethernet 0/207. 创建(进入)vlan20虚接口[SwitchA]interface Vlan-interface 208. 给vlan20虚接口配置IP地址[SwitchA-Vlan-interface20]ip address 10.10.2.1 255.255.255.09. 创建(进入)vlan100[SwitchA]vlan 10010. 将G1/1加入到vlan100[SwitchA-vlan100]port GigabitEthernet 1/111. 创建进入vlan100虚接口[SwitchA]interface Vlan-interface 10012. 给vlan100虚接口配置IP地址[SwitchA-Vlan-interface100]ip address 192.168.0.1 255.255.255.0【802.1X本地认证缺省域相关配置】1. 在系统视图下开启802.1X功能,默认为基于MAC的认证方式[SwitchA]dot1x2. 在E0/1-E0/10端口上开启802.1X功能,如果dot1x interface 后面不加具体的端口,就是指所有的端口都开启802.1X[SwitchA]dot1x interface eth 0/1 to eth 0/103. 这里采用缺省域system,并且缺省域引用缺省radius方案system。

S21交换机 802.1x认证配置方法锐捷网络远程技术支持中心技术热线:4008-111-000福建星网锐捷网络有限公司802.1x 的配置注意事项1)只有支持802.1x 的产品,才能进行以下设置。

2)802.1x 既可以在二层下又可以在三层下的设备运行。

3)要先设置认证服务器的IP 地址,才能打开1X 认证。

4)打开端口安全的端口不允许打开1X 认证。

5)Aggregate Port 不允许打开1X 认证。

802.1x 的默认配置下表列出 802.1x 的一些缺省值认证Authentication 关闭DISABLE 记帐Accounting 关闭DISABLE 认证服务器(Radius Server)*服务器IP 地址(ServerIp) *认证UDP 端口*密码(Key) *无缺省值*1812*无缺省值记帐服务器(Accounting Server) *记帐服务器IP 地址*记帐UDP 端口*无缺省值1813所有端口的类型非受控端口(所有端口均无须认证便可直接通讯定时重认证re-authentication 打开定时重认证周期reauth_period 3600 秒认证失败后允许再次认证的间隔 5重传时间间隔30 秒最大重传次数 2 次客户端超时时间30 秒,在该段时间内没有收到客户端的响应便认为这次通讯失败服务器超时时间30 秒,在该段时间内没有收到服务器的回应,便认为这次通讯失败某端口下可认证主机列表无缺省值福建星网锐捷网络有限公司设置802.1X 认证的开关当打开802.1x 认证时,交换机会主动要求受控端口上的主机进行认证,认证不过的主机不允许访问网络。

例:设置Server Ip 为192.1.1.1、认证Udp 端口为600、以明文方式设置约定密码:Switch#configure terminalSwitch(config)#radius-server host 192.1.1.1Switch(config)#radius-server auth-port 600Switch(config)#radius-server key MsdadShaAdasdj878dajL6g6ga Switch(config)#end打开/关闭一个端口的认证在802.1x 打开的情形下,打开一个端口的认证,则该端口成为受控口,连接在该端口下的用户要通过认证才能访问网络,然而,在非受控端口下的用户可以直接访问网络。

扑一公司为了安全,实行802.1x 认证一公司为了安全,实行802.1x 认证1.在sw1上sw2之间使用trunk链路,使用VTP配置VLAN 102.启用三层交换机实现vlan间通行都在sw1上配置SW1(config)#int vlan 1SW1(config-if)#ip add 192.168.1.254 255.255.255.0SW1(config-if)#no shSW1(config-if)#int vlan 10SW1(config-if)#ip ad 10.254 255.255.255.03.在ACS服务器上配置DHCP服务器,让客户端能够自动获取IP地址.(此处要搭建dhcp服务)SW1(config)#int vlan 10SW1(config-if)#ip helper-address 192.168.1.100然后再sw2上配置vlan1的ip是4在客户机上测试通行能ping通ACS服务器然后查看自动获取到的ip地址4在安装ACS之前先安装4搭建ACS安装cisco ACS软件四个复选框各个意思是终端用户能够连接到AAA接入设备安装ACS的windows服务器能够ping通AAA接入设备AAA接入设备(sw2)运行的ios最顶版本是11.1使用的浏览器版本最低是IEv6.0SPI或Netscape v8.05安装完成后桌面有双击此图标6注意在此想要运行此软件需要关闭以下功能在添加删除程序中的》添加windows组件中把ie浏览器的勾去掉。

才能运行上面的ACS软件8在network configuration 中添加AAAclients客户端单击add entry 配置sw2然后配置sw2的vlan1的ip地址和共享密钥为cisco8.1在RADIUS KEY WRAP 中选择下面的8.2在authenticate using中选择RADIUS(IETF)8.3然后点击中的按钮确定和应用9配置AAA server9.1配置服务器端ip地址和共享密钥选择服务器类型然后点击中间的确认和应用10配置添加用户在user setup中输入用户名点击Add/edit出现下面对话框11输入密码和用户属于哪个组12配置RADIUS的属性12.1然后现则64 65 8113然后再groups setup 中选择组的然后点击Edit settings14然后选择下面的默认选择也就是这些15然后再在下面按线面步骤选择完成后选择中间的确定并应用64代表认证发起者使用的隧道协议。

Agile Controller-Campus接入层部署802.1X+MAC认证(有线认证)文档版本V1.0发布日期2016-3-30版权所有 © 华为技术有限公司 2016。

保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

商标声明和其他华为商标均为华为技术有限公司的商标。

本文档提及的其他所有商标或注册商标,由各自的所有人拥有。

注意您购买的产品、服务或特性等应受华为公司商业合同和条款的约束,本文档中描述的全部或部分产品、服务或特性可能不在您的购买或使用范围之内。

除非合同另有约定,华为公司对本文档内容不做任何明示或默示的声明或保证。

由于产品版本升级或其他原因,本文档内容会不定期进行更新。

除非另有约定,本文档仅作为使用指导,本文档中的所有陈述、信息和建议不构成任何明示或暗示的担保。

华为技术有限公司地址:深圳市龙岗区坂田华为总部办公楼邮编:518129网址:1接入层部署802.1X+MAC认证(有线认证)适用产品和版本本案例适用如下产品和版本:组网需求由于企业对安全性要求很高,网络管理员为了防止非法人员和不安全的电脑接入到公司网络中,造成公司信息资源受到损失,希望员工的电脑在接入到公司网络之前进行身份验证和安全检查,只有身份合法的用户使用安全检查通过的电脑才可以接入到公司网络。

对于IP电话、打印机等哑终端,同样需要认证通过才允许接入网络。

根据公司现有网络设备的性能分析结果,企业具有如下特征:l现有接入交换机功能较强,均支持802.1X功能。

l公司园区规模较小,且不存在分支机构,网络相对集中。

l公司现有员工不超过1000人,包括访客日均终端接入量低于2000。

l公司网络中需要接入哑终端,如IP电话、打印机等。

l Agile Controller-Campus不可用时希望可以启用逃生通道,用户或哑终端可以直接访问认证后域,避免业务中断。

802.1x 认证流程下载温馨提示:该文档是我店铺精心编制而成,希望大家下载以后,能够帮助大家解决实际的问题。

文档下载后可定制随意修改,请根据实际需要进行相应的调整和使用,谢谢!并且,本店铺为大家提供各种各样类型的实用资料,如教育随笔、日记赏析、句子摘抄、古诗大全、经典美文、话题作文、工作总结、词语解析、文案摘录、其他资料等等,如想了解不同资料格式和写法,敬请关注!Download tips: This document is carefully compiled by theeditor. I hope that after you download them,they can help yousolve practical problems. The document can be customized andmodified after downloading,please adjust and use it according toactual needs, thank you!In addition, our shop provides you with various types ofpractical materials,such as educational essays, diaryappreciation,sentence excerpts,ancient poems,classic articles,topic composition,work summary,word parsing,copy excerpts,other materials and so on,want to know different data formats andwriting methods,please pay attention!802.1x 认证是一种基于端口的网络访问控制技术,用于对连接到网络的设备进行身份验证和授权。

802.1X认证典型配置举例Copyright © 2014 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 简介 (1)2 配置前提 (1)3 配置举例 (1)3.1 组网需求 (1)3.2 配置思路 (1)3.3 配置注意事项 (1)3.4 配置步骤 (2)3.4.1 AC的配置 (2)3.4.2 RADIUS服务器的配置 (4)3.5 验证配置 (6)3.6 配置文件 (10)4 相关资料 (12)1 简介本文档介绍无线控制器802.1X 认证典型配置举例。

2 配置前提本文档不严格与具体软、硬件版本对应,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解AAA 、802.1X 、WLAN 特性。

3 配置举例3.1 组网需求如图1所示组网,采用iMC 作为RADIUS 服务器,要求:∙在AC 上启用802.1X 远程认证,实现对Client 的接入控制。

∙802.1X 认证方式采用EAP 中继方式。

∙ 采用加密类型的服务模板,加密套件采用TKIP 。

图1 802.1X 远程认证组网图3.2 配置思路∙由于部分802.1X 客户端不支持与设备进行握手报文的交互,因此需要关闭设备的在线用户握手功能,避免该类型的在线用户因没有回应握手报文而被强制下线。

∙ 对于无线局域网来说,802.1X 认证可以由客户端主动发起,或由无线模块发现用户后自动触发,不需要通过端口定期发送802.1X 组播报文的方式来触发。

同时,组播触发报文会占用无线的通信带宽,因此建议无线局域网中的接入设备关闭802.1X 组播触发功能。

802.1x 接入配置指南一、Cisco 交换机的802.1x 接入配置采用CISCO 3560G 作为802.1x 接入设备,以EAP-MD5认证业务为例,IEEE 802.1x 认证配置。

组网:配置:Step 1 Enter Global configuration mode(进入全局模式)Switch>enablePassword: ciscoSwitch#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Switch(config)#Step 2 Enable AAA(启用AAA)Switch(config)#aaa new-modelStep 3 Create IEEE 802.1x Authenticatin Method List(创建802.1x 认证方法列表)Switch(config)#aaa authentication dot1x default group radiusStep 4 Enable IEEE 802.1x authentication globally in the Switch (启用全局802.1x 认证)Switch(config)#dot1x system-auth-controlStep 5 (Optional) Configure the switch to use user-RADIUS authorization for all network-related service requests, such as per-user ACLs or VLAN assignment (创建授权网络列表)Switch(config)#aaa authorization network default group radiusStep 6 (Optional) Specify the IP address of the RADIUS server (配置radius 服务器信息包括配置配置radius 认证与计费共享密钥secospace )Switch(config)#radius-server host 172.18.100.236 auth-port 1812 acct-port 1813 keysecospaceStep 7 Enter interface configuration mode(进入接口配置模式,启用802.1x 接入功能) Switch(config)#interface gigabitEthernet 0/1Cisco 3560G 终端/* Set the port to access mode only if you configured the RADIUS server in Step 6 and Step 7 */Switch(config-if)#switchport mode access/* Enable IEEE 802.1x authentication on the port */Switch(config-if)#dot1x port-control autoStep 8 Return to privileged EXEC mode (返回特权模式)Switch(config-if)#endStep 9 V erify your entries(验证802.1x配置)Switch#show dot1xStep 10 (Optional) Save your entries in the configuration file (保存配置文件)Switch#copy running-config startup-configTo display IEEE 802.1x statistics for all ports (查看所有端口状态)Swtch#show dot1x all [details | statistics | summary]To display IEEE 802.1x statistics for a specific port(查看指定端口状态)Swtch#show dot1x interface <interface-id> [statistics | details][上行接口与Access口对接]!interface GigabitEthernet0/23switchport access vlan 10switchport mode accessspanning-tree portfast![上行接口与Trunk口对接]!interface GigabitEthernet0/24switchport trunk encapsulation dot1qswitchport mode trunk![终端接入端口配置]!interface GigabitEthernet0/1switchport access vlan 110switchport mode accessdot1x pae authenticatordot1x port-control autodot1x guest-vlan 200spanning-tree portfast![vlan 接口配置]!Vlan 10Name SecTSM!Vlan 110Name LocalArea!Vlan 120Name Island!Vlan 130Name WorkArea!Vlan 200Name CasualWard!interface Vlan10ip address 172.18.10.73 255.255.255.0!二、华为交换机的802.1x 接入配置采用Quidway S3900作为802.1x 接入设备,以EAP-MD5认证业务为例,IEEE 802.1x 认证配置。

北信源桌面终端标准化管理系统准入控制技术使用手册2010年5月目录一、802.1x认证模块原理 (3)1-1. 802.1x的工作机制 (3)1-2. 802.1x的认证过程 (4)二、VRVEDP-NAC系统硬件配置及实施方案 (6)2-1.VRVEDP-NAC相关系统硬件配置 (6)2-2.VRVEDP-NAC实施方案 (6)三、802.1x认证应用注册事项 (25)四、802.1x认证应急预案 (29)4-1.预案流程 (29)4-2.应急事件处理方法 (29)一、802.1x认证模块原理1-1. 802.1x的工作机制IEEE 802.1x认证系统利用EAP(Extensible Authentication Protocol,可扩展认证协议)协议,作为在客户端和认证服务器之间交换认证信息的手段。

802.1x认证系统的工作机制在客户端PAE与设备端PAE之间,EAP协议报文使用EAPOL封装格式,直接承载于LAN环境中。

在设备端PAE与RADIUS服务器之间,EAP协议报文可以使用EAPOR 封装格式(EAP over RADIUS),承载于RADIUS协议中;也可以由设备端PAE 进行终结,而在设备端PAE与RADIUS服务器之间传送PAP协议报文或CHAP 协议报文。

当用户通过认证后,认证服务器会把用户的相关信息传递给设备端,设备端PAE根据RADIUS服务器的指示(Accept或Reject)决定受控端口的授权/非授权状态。

1-2. 802.1x的认证过程802.1x认证系统的认证过程1. 当用户有上网需求时打开802.1x客户端,输入已经申请、登记过的用户名和口令,发起连接请求(EAPOL-Start报文)。

此时,客户端程序将发出请求认证的报文给交换机,开始启动一次认证过程。

2. 交换机收到请求认证的数据帧后,将发出一个请求帧(EAP-Request/Identity报文)要求用户的客户端程序发送输入的用户名。

802.1X+Radius+无线接入点认证完整配置帮助文档一、认证简介 (3)1、1身份认证介绍 (3)1、2身份认证的概念 (3)1、3认证、授权与审计 (3)1、4 IEEE 802.1x协议与RADIUD服务器 (4)1、5 RADIUS服务器 (4)1、6 基于IEEE 802.1x认证系统的组成 (5)二、配置RADIUS server步骤 (6)2、1 安装Active Directory活动目录; (6)2、2 安装IIS管理器和证书颁发机构CA (14)2、3 安装IAS(internet验证服务) (21)三、默认域安全设置 (23)四、配置Active Directory用户和计算机 (24)五、设置自动申请证书 (32)六、配置internet验证服务(IAS) (36)6、1 配置“RADIUS客户端” (36)6、2 配置“远程访问记录” (39)6、3 配置“远程访问策略” (40)6、4 配置“连接请求策略” (45)七、配置IIS(internet信息服务管理器) (48)八、查看记录 (49)九、认证者端配置 (50)十、无线客户端配置 (52)一、认证简介1、1身份认证介绍身份认证是计算机系统的用户在进入系统或访问不同保护级别的系统资源时,系统确认该用户的身份是否真实、合法和唯一的过程。

使用身份认证的主要目的是防止非授权用户进入系统,同时防止非授权用户通过非正常操作访问受控信息或恶意破坏系统数据的完整性。

近年来,越来越多的单位和运营商等通过身份认证系统加密用户对网络资源的访问,在众多的解决方案中,Radius认证系统的使用最为广泛。

在大量的企业、政府机关、高校,通过Radius认证系统,实现对用户网络访问身份的认证,以决定某一用户是否具有上网权限,并记录相关的信息。

本讲在简要介绍身份认证的概念、IEEE 802.x协议、Radius认证系统等基础概念的基础上,以Windows Server 2003操作系统和安信网络的无线接入产品为例,详细介绍用户身份认证系统的安装、配置、使用和故障排除方法。

802.1x简介:802.1x协议起源于802.11协议,802.11是IEEE的无线局域网协议,制订802.1x协议的初衷是为了解决无线局域网用户的接入认证问题。

IEEE802 LAN协议定义的局域网并不提供接入认证,只要用户能接入局域网控制设备(如LAN Switch),就可以访问局域网中的设备或资源。

这在早期企业网有线LAN应用环境下并不存在明显的安全隐患。

随着移动办公及驻地网运营等应用的大规模发展,服务提供者需要对用户的接入进行控制和配置。

尤其是WLAN的应用和LAN接入在电信网上大规模开展,有必要对端口加以控制以实现用户级的接入控制,802.lx就是IEEE为了解决基于端口的接入控制(Port-Based Network Access Contro1)而定义的一个标准。

二、802.1x认证体系802.1x是一种基于端口的认证协议,是一种对用户进行认证的方法和策略。

端口可以是一个物理端口,也可以是一个逻辑端口(如VLAN)。

对于无线局域网来说,一个端口就是一个信道。

802.1x认证的最终目的就是确定一个端口是否可用。

对于一个端口,如果认证成功那么就“打开”这个端口,允许所有的报文通过;如果认证不成功就使这个端口保持“关闭”,即只允许802.1x的认证协议报文通过。

实验所需要的用到设备:认证设备:cisco 3550 交换机一台认证服务器:Cisco ACS 4.0认证客户端环境:Windows xp sp3实验拓扑:实验拓扑简单描述:在cisco 3550上配置802.1X认证,认证请求通过AAA server,AAA server IP地址为:172.16.0.103,认证客户端为一台windows xp ,当接入到3550交换机上实施802.1X认证,只有认证通过之后方可以进入网络,获得IP地址。

实验目的:通过本实验,你可以掌握在cisco 交换机如何来配置AAA(认证,授权,授权),以及如何配置802.1X,掌握 cisco ACS的调试,以及如何在windows xp 启用认证,如何在cisco 三层交换机上配置DHCP等。

Configuring a W ireless C lient f or 802.1X AuthenticationApplication NoteTable o f C ontentsIntroduction & K ey C oncepts (3)What i s 802.1X? (3)Why w ould I w ant t o u se 802.1X? (4)Configuring t he S upplicant (5)Configure a W indows S upplicant ............................................. E rror! B ookmark n ot d efined.Disable S erver C ertificate V alidation (7)Automatically l ogin w ith d ifferent c redentials (9)Single s ign o n (10)EAP-‐TLS C onfiguration (11)Configure a M ac O S S upplicant ................................................. E rror! B ookmark n ot d efined.EAP-‐TLS C onfiguration (14)802.1X (15)Digital C ertificates a nd C ertificate A uthorities (15)Microsoft N etwork P olicy S erver (15)April-2012-1Introduction& Key ConceptsWhat is 802.1X?802.1X is an IEEE security standard for network access. Authentication is a key part of the 802.1X standard. Three devices participate in every 802.1X authentication:Supplicant – the client deviceAuthenticator – the device that controls network access (port) and passes authentication messages to the authentication serverAuthentication Server – AAA-compliant authentication serverFigure 1 - 802.1X Authentication Phase 1The supplicant responds to an authentication challenge from the authenticator and transmits its credentials. The goal of the first phase is to establish the protected tunnel (TLS) to encrypt the user credentials so they aren’t sent in the clear.April-2012-1Figure 2 - 802.1X Authentication Phase 2Once the user credentials are transmitted, the authenticator (AP) sends this information to the ZoneDirector. The ZoneDirector then submits it to the AAA server. If the authentication is successful, the authentication server notifies the authenticator, which opens the network port.These stringent requirements create very secure network access – other than authentication attempts, no traffic of any kind will be allowed onto the network - including DHCP and DNS.Why would I want to use 802.1X?802.1X is a very secure authentication and encryption standard. Unlike pre-shared key (PSK) networks, 802.1X requires a user name and password that is checked against an authentication server for every authentication. PSKs rely on a single, shared secret for all machines. 802.1X is also well suited for single sign-on, in which 802.1X authentication occurs at the same time a user signs on to a computer.April-2012-1Configuring a Windows SupplicantMost modern operating systems include an 802.1X supplicant. Although the details change from client to client, the process is the same.In this example, we will use a Microsoft Windows 7 client using Microsoft’s WLAN AutoConfig supplicant. This process is very similar for other versions of Windows when you use the built-in Microsoft supplicant.If you wish to use a 3rd-party supplicant, like Odyssey or the client utility that came with the wireless adapter, please consult their documentation for set up details.1.From the Control Panel, go to Administrative Tools and open the Services.Confirm the Microsoft WLAN AutoConfig service is running1. If it is not, start it and set it to start up automatically.2From the Control Panel, go to Network and Internet -> Manage Wireless Networks1 On Windows XP this is called Wireless Zero Config, on Windows 7 it is WLAN AutoConfig2 Starting Microsoft’s supplicant will automatically stop any other supplicants running on the machine.April-2012-1Click AddIn the next screen, select Manually create a network profileApril-2012-1Enter your SSID name, security and encryption typeClick Next to create the profileAt this point, it’s a good idea to review some of the more common options that may also be needed for this supplicant.3Disable Server Certificate ValidationIf you RADIUS server is not using a certificate from a known CA, you might want to temporarily disable the Validate server certificate box. This will prevent the client from validating the server’s certificate – although it will still require a certificate.1.From the list of profiles, right-click the 802.1X profile and Properties3 If you’ve done everything right and followed every step, you can probably skip the rest of this section. Or you could read it anyway – just in case.April-2012-1Click the Security tabClick the Settings buttonThis opens the PEAP configuration dialogueApril-2012-1Unselecting the Validate server certificate option will cause the client to accept any correctly formatted certificate from the server.Security best practices dictate the client should always validate the server certificate. This step is only recommended for troubleshooting certificate problems. Once they are resolved, the client should be configured to validate certificates again.Automatically login with different credentialsThe default behavior for a Microsoft client is to attempt to authenticate with the user credentials that were used to log onto the machine itself. If you want to use a different set of credentials you can disable this behavior. If you do this you will be presented with a pop-up dialogue box asking for the user name and password.April-2012-1Single sign onIt’s often useful to allow domain computers to authenticate to the wireless before a user logs on. This allows domain users to log onto the wireless from any domain machine, regardless of whether the user has ever used the machine before (i.e. has cached credentials).1.From the wireless network properties window, click the Advanced settingsbuttonThe following dialogue box offers the ability to specify several behaviors: Authentication mode – determines what entities can login to the wireless: users, machines, or user and machineApril-2012-1Enable single sign on – allows the machine to log onto the wireless network when a user is not logged on, this allows users with non-cached credentials to login to the wireless at the same time that they log onto the machineEAP-TLS ConfigurationIf you are using EAP-TLS, the configuration is very similar to PEAP with the following exceptions:1. A client certificate (user or machine) must be loaded on the machine orinstalled as part of auto-enrollment prior to the first connectionDuring the wireless network setup, go to the Security tab and select Microsoft: Smart Card or other certificate as the authentication methodApril-2012-1After choosing the authentication method, select Settings and make sure the checkbox next to Use a certificate on this computer is selectedThese are the only changes required to configure a client for EAP-TLS instead of PEAP.April-2012-1Configuring a Mac OS SupplicantIn this example, we will use an Apple Mac OS 10.7 (Lion) client using Apple’s built-in supplicant. This process is very similar for other versions of Mac OS when you use the built-in supplicant.If you wish to use a 3rd-party supplicant, like Odyssey or the client utility that came with the wireless adapter, please consult their documentation for set up details.1.Install any certificates, if required2.From the Settings application, go to Network and select Wi-Fi from the list ofnetwork interfaces on the left3.Click the Advanced button4.Click the plus (+) sign under Preferred Networks to define a new networkApril-2012-15.In the network profile dialogue, make sure the correct SSID, security type andcredentials are entered46.Click OK7.Click OK in the next dialogue box to save your changes8.The new SSID should appear in the dropdown box of Network Names9.Select the new SSID and connect. Enter your credentials if promptedEAP-TLS ConfigurationIf you are using EAP-TLS instead of PEAP there is no change to the configuration. Simply make sure the client certificate is installed in the Keychain Access before connecting. If prompted, select the correct certificate from the TLS Certificate dropdown menu.4 User credentials are not required, however if not entered here you will be prompted for your credentials when you connectApril-2012-1Appendix A–Fur ther Reading802.1XAn Introduction to 802.1X for Wireless Local Area Networks/media/pdf_autogen/802_1X_for_Wireless_LAN.pdfDigital Certificates and Certificate AuthoritiesMicrosoft – Understanding Digital Certificates and Public Key Cryptography /en-us/library/bb123848(v=exchg.65).aspx Installing a Certificate Server with Microsoft Windows Server 2008Application note available from Ruckus WirelessMicrosoft Network Policy ServerNetwork Policy and Access Services/en-us/library/cc754521(WS.10).aspxApril-2012-1Introduction & Key Concepts dffdfdApril-2012-1。

实验十二 接入层802.1x 认证【实验名称】接入层802.1x 。

【实验目的】使用交换机的802.1x 功能增强网络接入安全。

【背景描述】某企业的网络管理员为了防止有公司外部的用户将电脑接入到公司网络中,造成公司信息资源受到损失,希望员工的电脑在接入到公司网络之前进行身份验证,只有具有合法身份凭证的用户才可以接入到公司网络。

【需求分析】要实现网络中基于端口的认证,交换机的802.1x 特性可以满足这个要求。

只有用户认证通过后交换机端口才会“打开”,允许用户访问网络资源。

【实验拓扑】192.168.5.x/24802.1X client 192.168.5.x/24【实验设备】交换机 1台PC 机 2台(其中1台需安装802.1x 客户端软件,本实验中使用锐捷802.1x 客户端软件) RADIUS 服务器 1台(支持标准RADIUS 协议的RADIUS 服务器,本例中使用第三方RADIUS 服务器软件WinRadius ,)【实验原理】802.1x 协议是一种基于端口的网络接入控制(Port Based Network Access Control )协议。

“基于端口的网络接入控制”是指在局域网接入设备的端口级别对所接入的设备进行认证和控制。

如果连接到端口上的设备能够通过认证,则端口就被开放,终端设备就被允许访问局域网中的资源;如果连接到端口上的设备不能通过认证,则端口就相当于被关闭,使终端设备无法访问局域网中的资源。

【实验步骤】步骤1 验证网络连通性。

按照拓扑配置PC机、RADIUS服务器的IP地址,在PC机上ping 其网关地址,应该可以,可以ping通。

步骤2 配置交换机802.1x认证。

Switch#configureSwitch(config)#aaa new-model //开启3A认证Switch(config)#aaa authentication dot1x list100 group radius //选择radius 服务器认证方式Switch(config)#dot1x authentication list100 // 802.1x协议执行list100列表Switch(config)#radius-server host 192.168.5.x auth-port1800acct-port 1801//1、配置RADIUS服务器的IP地址 2、auth-port参数表示配置RADIUS服务器的认证和授权端口号,默认情况下RADIUS服务器的认证和授权端口号为UDP 1812;acct-port参数表示配置RADIUS服务器的计费端口号,默认情况下RADIUS服务器的计费端口号为UDP 1813。

第1章 802.1X配置1.1 802.1X协议简介1.1.1 802.1X协议简介IEEE 802.1X定义了基于端口的网络接入控制协议,起源于802.11协议--标准的无线局域网协议。

IEEE 802.1X协议的主要目的是解决无线局域网用户的接入认证问题,但其在IEEE 802 LAN所定义的有线局域网中的应用,为LAN提供了接入认证的手段。

在IEEE 802 LAN所定义的局域网中,只要用户接入局域网控制设备,如LanSwitch,用户就可以访问局域网中的设备或资源。

但是对于如电信接入、写字楼LAN 以及移动办公等应用,设备提供者希望能对用户的接入进行控制,为此产生了基于端口的网络接入控制(Port Based network access control)需求。

基于端口的网络接入控制(Port Based network access control)是在 LAN设备的物理接入级对接入设备进行认证和控制,此处的物理接入级指的是LAN设备的端口。

连接在该类端口上的用户设备如果能通过认证,就可以访问LAN内的资源;如果不能通过认证,则无法访问 LAN 内的资源,相当于物理上断开连接。

IEEE 802.1x定义了基于端口的网络接入控制协议,而且仅定义了接入设备与接入端口间点到点的连接方式。

其中端口可以是物理端口,也可以是逻辑端口。

典型的应用方式有:LanSwitch 的一个物理端口仅连接一个End Station(基于物理端口);IEEE 802.11定义的无线LAN 接入(基于逻辑端口)等。

Quidway S3526在802.1X的实现中,不仅支持协议所规定的端口接入认证方式,还对其进行了优化,接入控制方式可以基于端口,也可以基于MAC地址,极大地提高了安全性和可管理性。

1.1.2 802.1X体系结构802.1X系统包括三个实体:客户端、认证系统、认证服务器,图1中与之相应的各部分为: Supplicant System(用户接入);Authenticator System(接入认证);Authentication Sever System(认证服务器)。

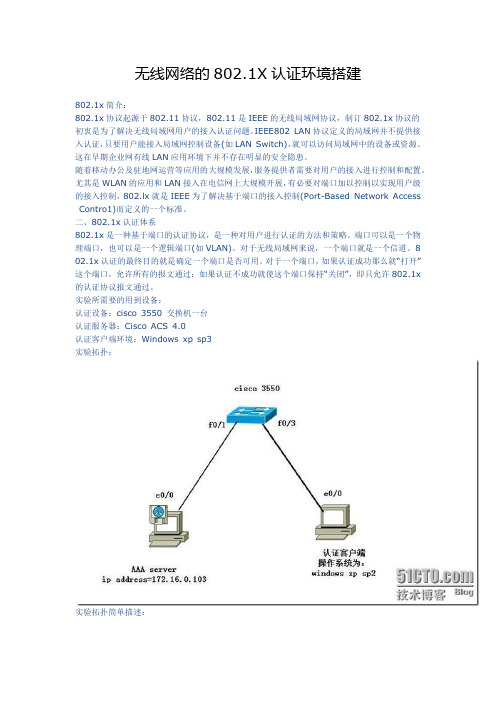

无线网络的802.1X认证环境搭建802.1x简介:802.1x协议起源于802.11协议,802.11是IEEE的无线局域网协议,制订802.1x协议的初衷是为了解决无线局域网用户的接入认证问题。

IEEE802 LAN协议定义的局域网并不提供接入认证,只要用户能接入局域网控制设备(如LAN Switch),就可以访问局域网中的设备或资源。

这在早期企业网有线LAN应用环境下并不存在明显的安全隐患。

随着移动办公及驻地网运营等应用的大规模发展,服务提供者需要对用户的接入进行控制和配置。

尤其是WLAN的应用和LAN接入在电信网上大规模开展,有必要对端口加以控制以实现用户级的接入控制,802.lx就是IEEE为了解决基于端口的接入控制(Port-Based Network Access Contro1)而定义的一个标准。

二、802.1x认证体系802.1x是一种基于端口的认证协议,是一种对用户进行认证的方法和策略。

端口可以是一个物理端口,也可以是一个逻辑端口(如VLAN)。

对于无线局域网来说,一个端口就是一个信道。

8 02.1x认证的最终目的就是确定一个端口是否可用。

对于一个端口,如果认证成功那么就“打开”这个端口,允许所有的报文通过;如果认证不成功就使这个端口保持“关闭”,即只允许802.1x 的认证协议报文通过。

实验所需要的用到设备:认证设备:cisco 3550 交换机一台认证服务器:Cisco ACS 4.0认证客户端环境:Windows xp sp3实验拓扑:实验拓扑简单描述:在cisco 3550上配置802.1X认证,认证请求通过AAA server,AAA server IP地址为:1 72.16.0.103,认证客户端为一台windows xp ,当接入到3550交换机上实施802.1X认证,只有认证通过之后方可以进入网络,获得IP地址。

实验目的:通过本实验,你可以掌握在cisco 交换机如何来配置AAA(认证,授权,授权),以及如何配置802.1X,掌握cisco ACS的调试,以及如何在windows xp 启用认证,如何在cisco 三层交换机上配置DHCP等。

Secospace系统802.1X认证配置指导书华为技术有限公司Huawei Technologies Co., Ltd.版权所有侵权必究All rights reserved目录1.802.1X认证简介 (1)1.1.1 概述 (1)1.1.2 基本原理 (2)1.1.3 与Secospace系统结合认证 (3)2.配置HuaWei交换机 (4)1.2.2 建立配置任务 (4)1.2.3 在全局启动802.1X认证 (5)1.2.4 创建Radius服务器组 (5)1.2.5 配置ISP域 (5)1.2.6 在接口上启用802.1x认证 (5)1.2.7 查看配置状态 (6)3.配置Cisco交换机 (7)1.3.1 建立配置任务 (7)1.3.2 在接口启动802.1X认证 (8)1.3.3 配置Radius服务器 (8)1.3.4 在全局启用802.1X特性 (8)4.配置举例 (8)1.4.1 配置Secospace系统与Huawei交换机联动功能示例 (9)1.4.2 配置Secospace系统与Cisco交换机联动功能示例 (15)1.4.3 配置Huawei交换机、Eudemon和Secospace系统联动功能示例 (19)1.4.4 配置Secospace系统与汇聚层交换机联动功能示例 (27)5.附录 (38)1. 802.1X认证简介1.1.1 概述IEEE802.1X称为基于端口的访问控制协议,该协议提供对接入到局域网(LAN)设备和用户进行认证或授权的手段,完成对用户的接入访问控制。

IEEE802.1X协议体系包括三个部分:认证客户端、认证系统、认证服务器。

802.1X认证客户端通过EAP和EAPOL协议传送认证消息给认证系统(支持802.1X协议的网络设备),认证系统再通过Radius协议与认证服务器进行通信。

认证系统的接入端口(可以是物理端口、也可以是接入终端设备的MAC地址)存在两个逻辑端口:受控端口(controlled)和非受控端口(uncontrolled)。

802.1x认证的配置一组网需求:1.在交换机上启动802.1x认证,对PC1、PC2进行本地认证上网;2.远程RADIUS服务器开启802.1x认证,对PC1、PC2认证上网。

二组网图:1.进行本地认证2.服务器认证三配置步骤:1作本地认证时交换机相关配置1.创建(进入)VLAN10[H3C]vlan 102.将E1/0/1加入到VLAN10[H3C-vlan10]port Ethernet 1/0/13.创建(进入)VLAN20[H3C]vlan 204.将E1/0/2加入到VLAN20[H3C-vlan20]port Ethernet 1/0/25.分别开启E1/0/1、E1/0/2的802.1X认证[H3C]dot1x interface Ethernet 1/0/1 Ethernet 1/0/26.全局使能802.1X认证功能(缺省情况下,802.1X功能处于关闭状态)[H3C]dot1x7.添加本地802.1X用户,用户名为“dot1x”,密码为明文格式的“huawei”[H3C]local-user dot1x[H3C-luser-dot1x]service-type lan-access[H3C-luser-dot1x]password simple huawei8.补充说明端口开启dot1x认证后可以采用基于端口(portbased)或基于MAC地址(macbased)两种接入控制方式,缺省是接入控制方式为macbased。

两种方法的区别是:当采用macbased方式时,该端口下的所有接入用户均需要单独认证,当某个用户下线时,也只有该用户无法使用网络;而采用portbased方式时,只要该端口下的第一个用户认证成功后,其他接入用户无须认证就可使用网络资源,但是当第一个用户下线后,其他用户也会被拒绝使用网络。

例如,修改端口E1/0/1的接入控制方式为portbased方式:[SwitchA]dot1x port-method portbased interface Ethernet 1/0/1或者:[SwitchA]interface Ethernet 1/0/1[SwitchA-Ethernet1/0/1]dot1x port-method portbased2作RADIUS远程服务器认证时交换机相关配置1.创建(进入)VLAN10[SwitchA]vlan 102.将E1/0/1加入到VLAN10[SwitchA-vlan10]port Ethernet 1/0/13.创建(进入)VLAN20[SwitchA]vlan 204.将E1/0/2加入到VLAN20[SwitchA-vlan20]port Ethernet 1/0/25.创建(进入)VLAN100[SwitchA]vlan 1006.将G1/0/1加入到VLAN100[SwitchA-vlan100]port GigabitEthernet 1/0/17.创建(进入)VLAN接口100,并配置IP地址[SwitchA]interface Vlan-interface 100[SwitchA-Vlan-interface100]ip address 100.1.1.2 255.255.255.0 8.创建一个名为“cams”的RADIUS方案,并进入其视图[SwitchA]radius scheme cams9.配置方案“cams”的主认证、计费服务器地址和端口号[SwitchA-radius-cams]primary authentication 100.1.1.1 1812 [SwitchA-radius-cams]primary accounting 100.1.1.1 181310.配置交换机与RADIUS服务器交互报文时的密码[SwitchA-radius-cams]key authentication cams[SwitchA-radius-cams]key accounting cams11.配置交换机将用户名中的用户域名去除掉后送给RADIUS服务器[SwitchA-radius-cams]user-name-format without-domain12.创建用户域“huawei”,并进入其视图[SwitchA]domain huawei13.指定“cams”为该用户域的RADIUS方案[SwitchA-isp-huawei]radius-scheme cams14.指定交换机缺省的用户域为“huawei”[SwitchA]domain default enable huawei15.分别开启E1/0/1、E1/0/2的802.1X认证[SwitchA]dot1x interface Ethernet 1/0/1 Ethernet 1/0/216.全局使能dot1x认证功能(缺省情况下,dot1x功能处于关闭状态)[SwitchA]dot1x17.补充说明如果RADIUS服务器不是与SwitchA直连,那么需要在SwitchA上增加路由的配置,来确保SwitchA与RADIUS服务器之间的认证报文通讯正常。

802.1X内部认证配置及注意事项

1 登录AP配置页面

在IE浏览器里输入192.168.0.50.默认登录的账号名为admin,密码为空。

2 进入到AP的基本管理页面

Basic setting-----Wireless选项卡

更改SSID名称

启用WPA企业级认证方式

开户内部认证功能

2.1:根据需要更改SSID名称

2.2:在验证模式下开户WPA企业级认证

2.3:选择DAP-2590内部认证功能

注:配置完成以后,请保存配置并激活,否则无法激活内部帐号。

3 进到AP的高级配置页面

Advanced setting----internal RADIUS Server填写认证的账号与密码,注:密码不低于8位字符。

添加账号名与密码。

注:内部认证数据库目前只有DAP-2590与DAP-2690支持,其他AP暂不支持。

外部认证数据库所有的AP都支持。

4更改终端无线网卡配置

4.1 XP配置

选择对应的SSID.点击属性

EAP类型为(受保护的EAP(PEAP)----属性

去掉验证服务器------点击配置---去掉启用本机认证的功能

4.2 win7不用配置些设置

注:做完配置以后,请注意保存并激活配置,否则所以的配置将不会生效。

configuradtion----save and activate。

搭建802.1X接入认证环境配置教程Jean.h_wang(1006568)2014-12-18Revision History目录1.环境介绍 (5)2. Radius服务器端的搭建和配置 (6)2.1 EAP-PEAP认证服务器环境搭建 (6)2.1.1 安装前准备 (6)2.1.2 默认域安全设置 (8)2.1.3 配置Active Directory 用户和计算机 (9)2.1.4 设置自动申请证书 (16)2.1.5 配置Internet验证服务(IAS) (19)2.1.5-1 配置Radius客户端 (20)2.1.5-2 配置远程访问记录 (21)2.1.5-3 配置远程访问策略 (22)2.1.5-4 配置连接请求策略 (28)2.1.6 配置Radius认证客户端(TP-Link路由器) (29)2.1.7 Mobile-PEAP验证 (30)2.2 EAP-TLS认证服务器搭建 (31)2.2.1 创建访问策略 (31)2.2.2 编辑访问策略 (34)2.2.3 创建访问用户 (36)2.2.4 生成用户证书 (37)2.2.5 导出CA证书和User证书 (38)2.2.6 Mobile-TLS验证 (39)2.3 EAP-TTLS认证服务器搭建 (40)2.3.1 安装Odyssey server (40)2.3.2 配置Odyssey server (41)2.3.3 Mobile-TTLS验证 (44)1. 环境介绍在真实环境下,802.1x认证的网络拓扑结构如下图:为了测试用,搭建Radius服务器测试环境如下图,Radius服务器采用Windows 2003系统,Radius客户端采用TP-Link路由器:2. Radius服务器端的搭建和配置2.1 EAP-PEAP认证服务器环境搭建2.1.1 安装前准备A) 安装DNS服务(为安装活动目录做准备的,活动目录必须先安装DNS)[步骤]:开始→控制面板→添加或删除程序→添加/删除windows组件→进入网络服务→选中“域名系统(DNS)”。

B) 配置活动目录[步骤]:(没有特别描述,默认单击“下一步”即可)第一步:开始→运行→输入活动目录安装命令“dcpromo”,进入活动目录安装向导。

第二步:设置新的域名,如本例“”。

第三步:活动目录安装程序会检测系统是否已经安装DNS,若DNS已经安装,请选择第二项“在这台计算机上安装并配置DNS服务器,并将这台DNS服务器设置为这台计算机的首选DNS服务器”。

否则,请先安装DNS服务。

第四步:默认单击“下一步”后,系统开始安装并配置活动目录,这段时间比较长,请耐心等待。

活动目录安装完毕,根据提示,重新启动计算机。

C) 安装证书颁发机构[步骤]:开始→控制面板→添加或删除程序→添加/删除windows组件→选中“证书服务”→下一步开始安装,安装过程中,需要输入“CA的公用名称”,自定义即可。

注意:在活动目录和证书服务没有安装时,要先安装活动目录然后安装证书服务,如果此顺序反了,证书服务中的企业根证书服务则不能选择安装。

D) 安装Internet验证服务(IAS)[步骤]:开始→控制面板→添加或删除程序→添加/删除windows组件→进入网络服务→选中“Internet验证服务”。

E) 安装Internet应用程序服务器[步骤]:开始→控制面板→添加或删除程序→添加/删除windows组件→选中“应用程序服务器”。

以上组件安装完毕,Radius服务器的配置工作正式开始。

2.1.2 默认域安全设置目的:创建客户端密码时会省去一些设置密码的麻烦。

[步骤]:第一步:开始→管理工具→域安全策略→进入默认域安全设置,展开安全设置→账户策略→密码策略。

第二步:在右侧列出的策略中,右键点击“密码必须符合复杂性要求”选择“属性”,将这个策略设置成“已禁用”。

2.1.3 配置Active Directory 用户和计算机目的:设置认证用户。

[步骤]:第一步:开始→管理工具→打开Active Directory 用户和计算机→展开根域→在“USERS”中新建一个组8021x。

第二步:将新建的组归类到安全组,作用于全局,单击“确定”完成新建组。

第三步:在“USERS”中新建一个用户gpd peap。

第四步:设置用户信息,用户登录名一定要记住,这是Radius服务器进行接入用户身份验证的根据。

第五步:设置用户密码,密码需要符合一定的复杂度,并且登录不需要更改。

第六步:右击所建账户gpd peap,单击“拨入”选项卡,在“远程访问权限”中,选择“允许访问”,“账户”选项卡中,开启“使用可逆的加密保存密码”,设置完毕,单击确定。

第七步:将新建用户gpd peap添加到8021x组中。

第八步:选择组时,单击“高级”→单击“立即查找”,选择你想加入的组8021x,单击“确定”→“确定”即可。

第九步:右击新建组8021x,单击“属性”,开始配置新建的组(新建用户gpd peap 也在其中),单击“隶属于”选项卡。

第十步:单击“添加”按钮,在“选择组”窗口中单击“高级”按钮,单击“立即查找”。

第十一步:选择所有组(为了保险,最好全选),然后单击“确定”、“确定”,“隶属于”设置完毕。

第十二步:在“8021x属性”窗口中,单击“管理者”选项卡,单击“更改”按钮。

第十三步:采用上述添加组的方式,选择管理者为所建用户gpd peap。

至此,AD这边的账户配置完成。

2.1.4 设置自动申请证书目的:如何使用组策略管理单元,在默认组策略对象中创建自动申请证书。

[步骤]:第一步:开始→管理工具→打开Active Directory 用户和计算机→右击根域→选择属性。

第二步:在打开的根域属性的配置框,单击“组策略”选项卡,将“Default Domain Policy”选上,并单击“编辑”,就会进入“组策略编辑器”。

第三步:在“组策略编辑器”中→展开“计算机配置”→Windows设置→安全设置→公钥策略→自动证书申请设置→单击右键→新建→自动证书申请,下面会进入自动证书申请向导中。

第四步:在弹出的“自动证书申请向导”中,证书模板选用“计算机”。

自动申请证书以后,在“组策略编辑器”的“自动申请证书”右侧框中会有一个申请成功的“计算机”。

2.1.5 配置Internet验证服务(IAS)目的:这是配置Radius服务器的核心,用于设置Radius客户端、设置匹配策略等。

在“开始”→管理工具→Internet验证服务,逐项配置“RADIUS客户端”、“远程访问记录”、“远程访问策略”、“连接请求处理”。

配置前准备:在“Internet验证服务(本地)”单击右键,选择“在AD中注册服务器”。

2.1.5-1 配置Radius客户端目的:将Radius客户端在Radius验证服务器中进行注册授权。

[步骤]:第一步:右击“Radius”客户端,选择“新建RADIUS客户端”。

第二步:输入客户端标识名称,以及所在IP地址,本例为192.168.1.1。

第三步:设置共享密钥,与Radius客户端建立安全通道,此处为测试用,测试密码为qwerty,务必牢记。

客户端供应商保持默认即可。

至此,Radius客户端配置完成。

2.1.5-2 配置远程访问记录目的:记录远程访问的日志信息。

[步骤]:第一步:单击“远程访问记录”,在日志记录方法中右键单击“本地文件”,单击“属性”,配置本地文件属性。

第二步:“设置”选项卡里一般选择“身份验证请求”。

至此,“远程访问记录”配置完成。

2.1.5-3 配置远程访问策略目的:设置接入认证匹配规则,是Radius服务器的核心。

[步骤]:第一步:右击“远程访问策略”,单击“新建远程访问策略”。

第二步:设置策略方式和策略名。

第三步:选择访问方法,这里我们选择“Wireless”。

第四步:添加授予访问权限的用户或组,为了方便,我们添加组,单击“添加”。

第五步:选择组的方式跟前面相同,此处不再重复。

第六步:设置身份验证方法,此处选择“受保护的EAP(PEAP)”第七步:策略设置完成后,还需要对策略进行编辑,右击该策略,选择“属性”。

第八步:在策略属性中,单击“编辑”按钮。

第九步:在左侧的可用类型中,将Async添加进来,添加完毕,单击“确定”。

第十步:在策略属性对话框中,单击“编辑配置文件”按钮。

第十一步:在配置文件窗口中,单击“身份验证”选项卡,全部选中。

至此,远程访问策略配置完毕。

2.1.5-4 配置连接请求策略[步骤]:第一步:展开“连接请求处理”,右击“连接请求策略”,选择“新建连接请求策略”。

第二步:配置请求策略方法,选择自定义策略,并设置策略名。

第三步:添加策略状况,选择“Client-IP-Address”类型。

第四步:输入通配符,此处输入相应策略名即可。

至此,连接请求策略配置完毕。

2.1.6 配置Radius认证客户端(TP-Link路由器)打开浏览器输入192.168.1.1,登陆路由器管理员账号和密码admin进入TP-Link路由器的设置页面,具体设置如下图:至此,EAP-PEAP认证服务器环境搭建完成。

2.1.7 Mobile-PEAP验证手机测试时,打开WLAN,选择对应的无线网络进行编辑。

身份:gpdpeap密码:Ab123456EAP方法:PEAP阶段2验证:MSCHAPV2CA证书:N/A匿名身份:N/A2.2 EAP-TLS认证服务器搭建2.2.1 创建访问策略[步骤]:第一步:右击“远程访问策略”,单击“新建远程访问策略”。

第二步:设置策略方式和策略名。

第三步:选择访问方法,这里我们选择“Wireless”。

第四步:添加授予访问权限的用户或组,为了方便,我们添加组,单击“添加”。

第五步:选择组的方式跟前面相同,此处不再重复。

第六步:设置身份验证方法,此处选择“受保护的EAP(PEAP)”2.2.2 编辑访问策略第一步:策略设置完成后,还需要对策略进行编辑,右击该策略,选择“属性”。

第二步:点击身份验证->EAP方法->添加智能卡或其他证书,确定。

第三步:选择智能卡或其他证书->编辑->选择CA证书,确定。

2.2.3 创建访问用户如EAP-PEAP创建访问用户步骤一致,创建新用户gpd tls,密码Ab123456。

创建好用户后,查看用户属性,拨入->远程访问权限选择允许访问。

账户->账户选项选择使用可逆的加密保存密码。

2.2.4 生成用户证书地址栏输入http://192.168.1.3/certsrv,输入申请用户名gpdtls,密码Ab123456,不要记住密码。

点击申请一个证书,点击用户证书,提交,安装此证书。