深信服防火墙透明模式简单拓扑图

- 格式:pdf

- 大小:84.45 KB

- 文档页数:1

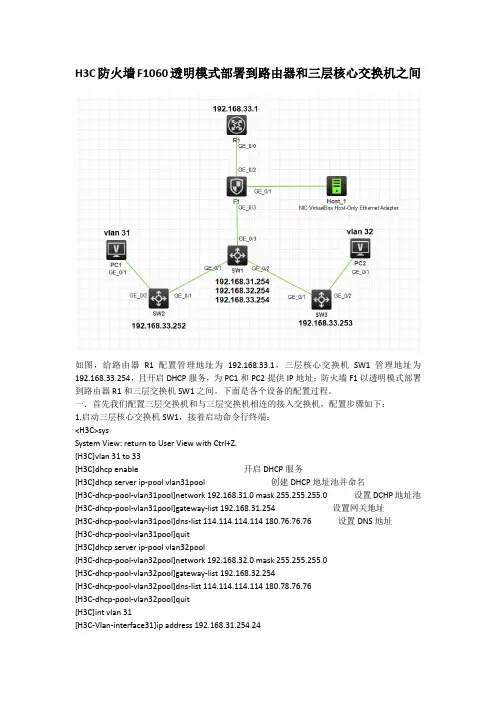

H3C防火墙F1060透明模式部署到路由器和三层核心交换机之间如图,给路由器R1配置管理地址为192.168.33.1,三层核心交换机SW1管理地址为192.168.33.254,且开启DHCP服务,为PC1和PC2提供IP地址;防火墙F1以透明模式部署到路由器R1和三层交换机SW1之间。

下面是各个设备的配置过程。

一.首先我们配置三层交换机和与三层交换机相连的接入交换机,配置步骤如下:1.启动三层核心交换机SW1,接着启动命令行终端:<H3C>sysSystem View: return to User View with Ctrl+Z.[H3C]vlan 31 to 33[H3C]dhcp enable 开启DHCP服务[H3C]dhcp server ip-pool vlan31pool 创建DHCP地址池并命名[H3C-dhcp-pool-vlan31pool]network 192.168.31.0 mask 255.255.255.0 设置DCHP地址池[H3C-dhcp-pool-vlan31pool]gateway-list 192.168.31.254 设置网关地址[H3C-dhcp-pool-vlan31pool]dns-list 114.114.114.114 180.76.76.76 设置DNS地址[H3C-dhcp-pool-vlan31pool]quit[H3C]dhcp server ip-pool vlan32pool[H3C-dhcp-pool-vlan32pool]network 192.168.32.0 mask 255.255.255.0[H3C-dhcp-pool-vlan32pool]gateway-list 192.168.32.254[H3C-dhcp-pool-vlan32pool]dns-list 114.114.114.114 180.78.76.76[H3C-dhcp-pool-vlan32pool]quit[H3C]int vlan 31[H3C-Vlan-interface31]ip address 192.168.31.254 24[H3C-Vlan-interface31]dhcp select server 设置DHCP模式为server[H3C-Vlan-interface31]dhcp server apply ip-pool vlan31pool 指定应用的地址池[H3C-Vlan-interface31]quit[H3C]int vlan 32[H3C-Vlan-interface32]ip address 192.168.32.254 24[H3C-Vlan-interface32]dhcp select server[H3C-Vlan-interface32]dhcp server apply ip-pool vlan32pool[H3C-Vlan-interface32]quit[H3C]int g1/0/3[H3C-GigabitEthernet1/0/3]port link-type access[H3C-GigabitEthernet1/0/3]port access vlan 33[H3C-GigabitEthernet1/0/3]quit[H3C]int vlan 33[H3C-Vlan-interface33]ip address 192.168.33.254 24[H3C-Vlan-interface33]quit[H3C]int g1/0/1[H3C-GigabitEthernet1/0/1]port link-type trunk[H3C-GigabitEthernet1/0/1]port trunk permit vlan all[H3C-GigabitEthernet1/0/1]undo port trunk permit vlan 1[H3C-GigabitEthernet1/0/1]quit[H3C]int g1/0/2[H3C-GigabitEthernet1/0/2]port link-type trunk[H3C-GigabitEthernet1/0/2]port trunk permit vlan all[H3C-GigabitEthernet1/0/2]undo port trunk permit vlan 1[H3C-GigabitEthernet1/0/2]quit在三层交换机SW1上建立用户admin,并设置密码,用作远程登陆和web登陆。

深信服NGAF解决方案深信服科技有限公司2011年7月4日第1章需求概述1.1背景介绍互联网及IT技术的应用在改变人类生活的同时,也滋生了各种各样的新问题,其中信息网络安全问题将成为其面对的最重要问题之一。

网络带宽的扩充、IT应用的丰富、互联网用户的膨胀式发展,使得网络和信息平台早已成为攻击爱好者和安全防护者最激烈斗争的舞台。

Web时代的安全问题已远远超于早期的单机安全问题,尽管防火墙、IDS、UTM等传统安全产品在不断的发展和自我完善,但是道高一尺魔高一丈,黑客们不仅专门针对安全设备开发各种工具来伪装攻击、逃避检测,在攻击和入侵的形式上也与应用相结合越来越紧密。

这些都使传统的安全设备在保护网络安全上越来越难。

目前更多的出现了以下的安全问题:投资成本攀升,运维效率下降许多企业为了应对复杂的安全威胁,购买了多个厂商的安全产品,安全建设犹如堆积木一般。

购买的安全防护产品愈来愈多,问题也随之出现:大量的安全防护产品部署,需要大量专业安全管理人员负责维护,复杂的安全架构使得管理同样变得复杂化,由于企业采用了多套安全解决方案,这就要求有很多技术人员精通不同厂商的解决方案。

购买产品很简单,日常运维很复杂,这对企业本来就有限的IT人员、安全管理人员来讲是非常痛苦和困难的事情。

而且不同厂商安全解决方案之间的协调性也有待商榷,当专业化的攻击和威胁来临时,这些安全产品之间能不能发挥协同作用抵御威胁这还是一个很大的问号。

对企业的管理者来说,如何降低管理成本、提高运维效率、提升企业安全水平,是目前最急待解决的问题。

“数据库泄密”、“网页遭篡改”等应用层安全事件频现2011年上半年,索尼超过1亿个客户帐户的详细资料和1200万个没有加密的信用卡号码失窃,索尼已花掉了1.71亿美元用于泄密事件之后的客户挽救、法律成本和技术改进这笔损失只会有增无减。

2011年5月10日上午消息,一些兜售廉价软件的黑客攻击了多个知名网站,包括美国宇航局(以下简称“NASA”)和斯坦福大学的网站。

深信服Web安全解决方案深信服科技有限公司20XX年XX月XX日目录第一章需求概述 (5)1.1 项目背景 (5)1.2 网络安全建设现状分析 (5)1.3 Web业务面临的安全风险 (6)第二章Web安全解决方案设计 (9)2.1 方案概述 (9)2.2 方案价值 (10)第三章深信服下一代防火墙NGAF解决方案 (10)3.1 深信服NGAF产品设计理念 (10)3.2 深信服NGAF解决方案 (13)3.2.1 四种部署模式支持 (13)3.2.2 多种拦截方式支持 (14)3.2.3 安全风险评估与策略联动 (15)3.2.4 典型的Web攻击防护 (15)3.2.5 网关型网页防篡改 (24)3.2.6 可定义的敏感信息防泄漏 (27)3.2.7 基于应用的深度入侵防御 (28)3.2.8 高效精确的病毒检测能力 (32)3.2.9 智能的DOS攻击防护 (33)3.2.10 智能的防护模块联动 (34)3.2.11 完整的防火墙功能 (34)3.2.12 其他安全功能 (35)3.2.13 产品容错能力 (39)第四章深信服优势说明 (40)4.1 深信服品牌认可 (40)4.2 深信服下一代应用防火墙NGAF技术积累 (42)4.3 NGAF与传统安全设备的区别 (43)4.4 部分客户案例 (45)第五章典型场景及部署 (46)第六章关于深信服 (46)6.1深信服科技介绍 (46)6.2深信服科技部分荣誉 (47)第一章需求概述1.1项目背景(请根据客户实际情况自行添加)1.2网络安全建设现状分析(请根据客户实际情况自行添加)XX拟建立Web业务对外发布系统,该对外发布系统由多台服务器组成,承载的有OA应用、集团内部门户网站、集团内门户网站群等多个WEB应用。

目前,XX web应用边界使用传统防火墙进行数据包过滤进行安全防护,现运行许多WEB应用系统。

Web业务对外发布数据中心是XX IT建设数据大集中的产物,作为Web业务集中化部署、发布、存储的区域,该对外发布数据中心承载着XX Web业务的核心数据以及机密信息。

4.2 防火墙透明工作模式的配置前置知识:防火墙的透明工作模式,相当于防火墙端口工作于透明网桥模式,即防火墙的各个端口所连接的计算机均处于同一IP子网中,但不同接口之间的计算机的访问要受安全规则的制约。

因此这对内部网络中需要对某些计算机采取强化控制措施时是很用的。

这是对网络变动最少的接入控制方法,广泛应用于原来网络的安全升级中,而原有的拓扑只要稍加改动即可。

实验目的1.了解什么是防火的透明工作模式2.掌握防火墙透明工作模式的配置方法,并在防火墙中设置简单规则以实现对外部设备访问的控制实验器材1.DCFW-1800S-K/VPN防火墙一台2.交叉网线两根3.PC机两台实验拓扑及规划试验步骤1.给防火墙LAN(if1)接口设置IP地址及添加管理机地址在命令行方式下利用admin用户登录到防火墙,执行如下操作:# ifconfig if1 192.168.100.100/24# ifconfig if1 192.168.100.100/24# adminhost add 192.168.100.101# apply# save做了如上修改之后,修改本地计算机的“测试”网卡地址为“192.168.100.101”,并启动浏览器、用admin用户登录到防火墙。

2. 进入网桥设置主界面选择“首页”|“系统”|“网桥设置”命令,如图1所示:图1 网桥设置界面3.启用网桥单击图1中“网桥设备”中的“bridge0”右边的“修改”按钮,进入如图2所示的界面,选中“修改网桥设置”选项卡,随后选中“启用”复选框,以启用网桥。

图2 启用网桥设置4.向网桥中添加接口选中“网桥bridege0接口设置”选项卡,如图3所示。

图3启用网桥设置单击“新增”按钮,将if0和if1接口加入bridge0,完成后的界面如图4所示。

图4 向bridge0中加入接口而后选“修改网桥设置”选项卡,回到图25所示界面,单击“确定”按钮,回到主界面,如图5所示,为使设置生效,依次单击“应用”和“保存”按钮。

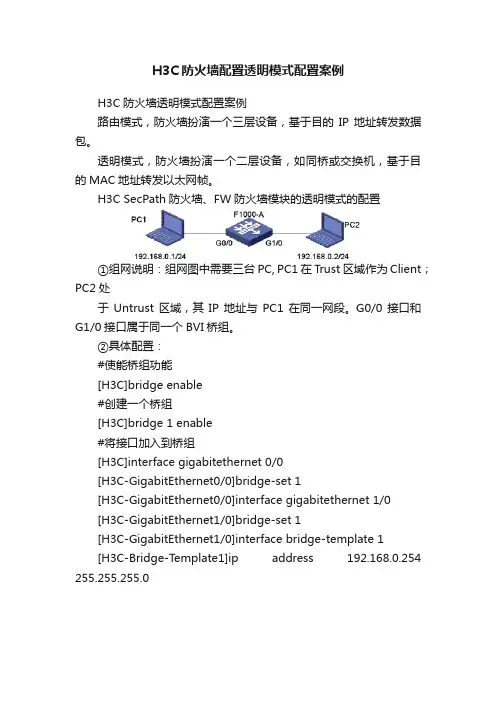

H3C防火墙配置透明模式配置案例

H3C防火墙透明模式配置案例

路由模式,防火墙扮演一个三层设备,基于目的IP地址转发数据包。

透明模式,防火墙扮演一个二层设备,如同桥或交换机,基于目的MAC地址转发以太网帧。

H3C SecPath防火墙、FW防火墙模块的透明模式的配置

①组网说明:组网图中需要三台PC, PC1在Trust区域作为Client;PC2处

于Untrust区域,其IP地址与PC1在同一网段。

G0/0接口和G1/0接口属于同一个BVI桥组。

②具体配置:

#使能桥组功能

[H3C]bridge enable

#创建一个桥组

[H3C]bridge 1 enable

#将接口加入到桥组

[H3C]interface gigabitethernet 0/0

[H3C-GigabitEthernet0/0]bridge-set 1

[H3C-GigabitEthernet0/0]interface gigabitethernet 1/0

[H3C-GigabitEthernet1/0]bridge-set 1

[H3C-GigabitEthernet1/0]interface bridge-template 1

[H3C-Bridge-Template1]ip address 192.168.0.254 255.255.255.0。

公司网络防火墙拓扑图导语:在公司里,网络防火墙的重要性是不言而喻的,而在防火墙配置之前,需要画出网络防火墙的拓扑图。

那么有什么软件能够帮助我们画出专业的网络防火墙拓扑图呢?一起来看看下面这款软件吧。

免费获取网络拓扑图软件:/network/公司网络防火墙拓扑图怎么制作?亿图图示是一款适合新手的入门级拓扑图绘制软件,软件界面简单,包含丰富的图表符号,中文界面,以及各类图表模板。

软件智能排版布局,拖曳式操作,极易上手。

与MS Visio等兼容,方便绘制各种网络拓扑图、电子电路图,系统图,工业控制图,布线图等,并且与他人分享您的文件。

软件支持图文混排和所见即所得的图形打印,并且能一键导出PDF, Word, Visio, PNG, SVG 等17种格式。

目前软件有Mac, Windows和Linux三个版本,满足各种系统需要。

亿图图示绘制“思科网络图”的特点1.专业的教程:亿图图示的软件为用户制作了使用教程的pdf以及视频。

2.可导出多种格式:导出的文件Html,PDF,SVG,Microsoft Word, PowerPoint,Excel等多种格式。

3.支持多系统:支持Windows,Mac 和 Linux的电脑系统,版本同步更新。

4.软件特色:智能排版布局,拖曳式操作,兼容Office。

5.云存储技术:可以保存在云端,不用担心重要的数据图表丢失。

6.丰富的图形符号库助你轻松设计思科网络图如何绘制一个网络拓扑图呢?步骤一:打开绘制网络拓扑图的新页面双击打开网络拓扑图制作软件点击‘可用模板’下标题类别里的‘网络图’。

双击打开一个绘制网络拓扑图的新页面,进入编辑状态。

步骤二:从库里拖放添加从界面左边的符号库里拖动网络符号到画布。

步骤三:放大或缩小图形为了让图形更加的美观,我们还可以对编辑好的图形做一定的放大缩小改动,点击图形四周的绿色小方块拉动鼠标方向键进行相应的调整。

步骤四:添加连接线点击开始菜单里的连接线功能,将光标放在图形的连接点上。

hillstone防火墙配置步骤(以hillstone SA5040为例讲解)厦门领航立华科技有限公司目录1需要从客户方获取的基本信息 (3)2配置步骤 (3)2.1 配置安全域 (3)2.2 配置接口地址 (4)2.3 配置路由 (4)2.4 配置NAT (6)2.4.1 源地址NAT (6)2.4.2 目的地址NA T (6)3配置策略 (8)3.1 配置安全域之间的允许策略 (8)3.1.1 配置trust到Untrust的允许所有的策略 (8)3.1.2 配置DMZ到Untrust的允许所有的策略 (9)3.1.3 配置trust到DMZ的允许策略 (9)3.1.4 配置Untrust到DMZ服务器的允许策略 (10)3.1.5 配置Untrust到Trust服务器的允许策略 (10)3.1.6 配置详细策略 (11)4配置QOS (12)5配置SCVPN (13)1需要从客户方获取的基本信息◆部署位置:互联网出口位置,还是其他,如部署在出口路由器之后等◆部署方式:三层接入(需要做NAT,大部分都是这种接入方式),二层透明接入(透明接入不影响客户网络架构),混合接入模式(有几个接口需要配置成透明接口模式,可以支持这种方式)◆外网出口信息:几个出口,电信Or网通,外网IP地址资源(多少个),外网网关(防火墙默认路由设置)◆安全域划分:一般正常3个安全域,Untrust(外网)、Trust(内网)、Dmz(服务器网段),也可以自定义多个◆外网接口IP地址:由客户提供◆内网口IP地址:◆如果客户内网有多个网段,建议在客户中心交换机配置独立的VLAN网段,不要与客户内部网段相同。

◆如果客户内网只有1个网段,没有中心交换机,则把防火墙内网口地址设置为客户内网地址段,并作为客户内网网关(适用于中小型网络)◆DMZ口IP地址:由客户提供,建议配置成服务器网段的网关;2配置步骤2.1 配置安全域默认就有常用的3个安全域了,Trust,Untrust,DMZ2.2 配置接口地址2.3 配置路由默认路由:其中指定的接口:Untrust(外网)接口,如果有多个出口,可以在这选择不同的接口。

透明防火墙架设的完全攻略(bridge+iptables+squid)透明防火墙架设的完全攻略(bridge+iptables+squid)架设透明代理和防火墙是linux平台上很热的话题,在水木上也有相关文章,但完全的攻略在公网上也很少,最近架了一台,前后花去一个多星期(我这人手脚慢,别笑,中间笑话也颇多)觉得还是把过程写下来的好,可以让人依葫芦画瓢。

先把网络环境说一下,一个200人左右的局域网,一个C class,一台路由器做NAT(一个公网ip)。

网络环境还是很简单的,目的就是在路由器和局域网间加一台透明防火墙进去,同时完成cache server的功能。

我不想让防火墙做nat,一是因为已经有了一台路由器,要物尽其用。

二是nat其实也是很耗资源的事(尤其当下面的clients特别多时,对router cpu的要求还是很高的,我就碰到过一台cisco 75XX 路由器拖1000个用户5分钟死一次机的事,后来不得已架了一台PIX做NAT)还是分分开的好。

三是万一cache server 趴下了,只要把链路重新旁接一下,网络照样用(顶多性能不好),不会影响用户。

防火墙的平台为一P4 2.4G server, 512M内存,2×80GHD,两块NIC。

安装的是RH8.0 kernel 2.4.20(原来想装gentoo的,但要命的1.4到现在才刚到RC3,等不及了,偷了一把懒~_~)先下载bridge做桥接,bridge的作用就是让两块网卡变成一个桥设备,让两端的网络端口完全透明地转发packets,而让iptables起到blocking的作用。

下载地址为(什么?sourceforge?不知道上不去啊!没办法,因为众所周知的原因,大伙找https proxy绕上去吧!)需下载bridge-utils-0.9.6.tar.gz和bridge-nf-0.0.7-against-2.4.19.diff。

为防火墙设置更安全的拓扑结构随着网络安全成为越来越热门的话题,也许你要重新审查你的防火墙和网络安全的设置;也许你要重新考虑防火墙的设计;无论是哪种情况,你都要对于常见的防火墙配置很熟悉,并了解他们怎样能够提高网络安全性。

在这篇文章里,我将要向你介绍一些常见的防火墙配置,和一些怎样进行一个安全网络拓扑设计的经验。

本文当中提到的所有的拓扑结构图都可以免费下载。

建立一个防火墙安全策略简单地说,一个防火墙是界于贵公司网络和Internet之间的一种软件或者硬件的数字过滤器。

由于现在在互联网上有非常多的黑客,而黑客的软件又可以轻而易举地从网上下载,任何一个网络都应该有包括防火墙设计的安全措施。

如果你的经理正对你施加压力,让你建设一个强有力的防火墙来保证网络的安全,你该怎么做呢?你的措施应该包括以下两个方面。

检查你的网络,认真考虑已有的安全措施(有存取表的路由器,入侵检测等)看它们能否成为你所设计的防火墙或是安全计划的一部分。

保证通过购买新设备/软件,或者软件升级,你能获得一个专用防火墙解决方案。

时刻记住,一个好的防火墙拓扑不仅仅是简单地过滤网络上的数据,它应该包括:一个可靠的策略在线代理|网页代理|代理网页|通信检测日志功能对于内部网络的部分开放在订购或升级你的专用防火墙之前,你应该有一个可靠的安全策略。

一个防火墙应该能够实现你的安全策略。

通过记录和生成文件,应该能够更加清楚地反映你的安全策略。

防火墙的改动必须基于安全策略上的改动。

设计良好的防火墙的一个最大的好处就是能够过滤通过的数据。

将防火墙设定为让所有进出的数据都经过该防火墙里的某个特定的检查点的时候,你可以非常容易地通过查看日志来监控那些正常或者可疑的行为。

一旦有了安全策略并有设置了相应的检查点,怎么样才能监控防火墙呢?通过使用报警功能和登陆记录,可以很容易地发现所有合法和未经授权的试图进入网络的操作,甚至可以通过购买第三方产品或服务来过滤掉那些你不需要的信息。