CISCO ASA防火墙配置实验

- 格式:docx

- 大小:140.60 KB

- 文档页数:6

一、思科ASA防火墙精华配置总结思科防火墙PIX ASA 配置总结一(基础):下面是我工作以来的配置总结,有些东西是6.3版本的,但不影响在7.*版本的配置。

一:6个基本命令:nameif、interface、ip address 、nat、global、route。

二:基本配置步骤:step1: 命名接口名字nameif ethernet0 outside security0nameif ethernet1 inside security100nameif ethernet2 dmz security50**7版本的配置是先进入接口再命名。

step2:配置接口速率interface ethernet0 10full autointerface ethernet1 10full autointerface ethernet2 10fullstep3:配置接口地址ip address outside 218.106.185.82ip address inside 192.168.100.1 255.255.255.0ip address dmz 192.168.200.1 255.255.255.0step4:地址转换(必须)* 安全高的区域访问安全低的区域(即内部到外部)需NAT和global;nat(inside) 1 192.168.1.1 255.255.255.0global(outside) 1 222.240.254.193 255.255.255.248***nat (inside) 0 192.168.1.1 255.255.255.255 表示192.168.1.1这个地址不需要转换。

直接转发出去。

* 如果内部有服务器需要映像到公网地址(外网访问内网)则需要static和conduit或者acl.static (inside, outside) 222.240.254.194 192.168.1.240static (inside, outside) 222.240.254.194 192.168.1.240 10000 10后面的10000为限制连接数,10为限制的半开连接数。

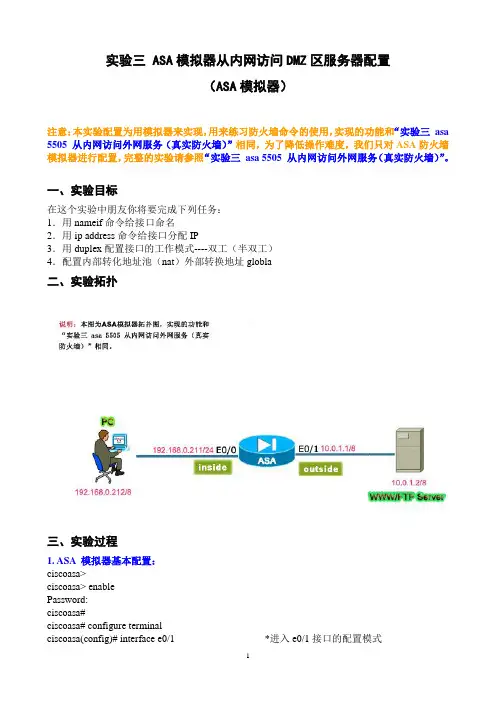

实验三 ASA模拟器从内网访问DMZ区服务器配置(ASA模拟器)注意:本实验配置为用模拟器来实现,用来练习防火墙命令的使用,实现的功能和“实验三asa 5505 从内网访问外网服务(真实防火墙)”相同,为了降低操作难度,我们只对ASA防火墙模拟器进行配置,完整的实验请参照“实验三asa 5505 从内网访问外网服务(真实防火墙)”。

一、实验目标在这个实验中朋友你将要完成下列任务:1.用nameif命令给接口命名2.用ip address命令给接口分配IP3.用duplex配置接口的工作模式----双工(半双工)4.配置内部转化地址池(nat)外部转换地址globla二、实验拓扑三、实验过程1. ASA 模拟器基本配置:ciscoasa>ciscoasa> enablePassword:ciscoasa#ciscoasa# configure terminalciscoasa(config)# interface e0/1 *进入e0/1接口的配置模式ciscoasa(config-if)# nameif outside *把e0/1接口的名称配置为dmzINFO: Security level for "outside" set to 0 by default.ciscoasa(config-if)# ip address 10.0.1.1 255.0.0.0 *给e0/1接口配置IP地址ciscoasa(config-if)# duplex auto *设置e0/1接口的工作模式为自动协商ciscoasa(config-if)# no shutdown *打开e0/1接口ciscoasa(config-if)# exit *退出e0/1接口的配置模式ciscoasa(config)#ciscoasa(config)# interface e0/0 *进入e0/0接口的配置模式ciscoasa(config-if)# nameif inside *把e0/0接口的名称配置为insideINFO: Security level for "inside" set to 100 by default.*安全级别取值范围为1~100,数字越大安全级别越高,在默认情况下,inside安全级别为100。

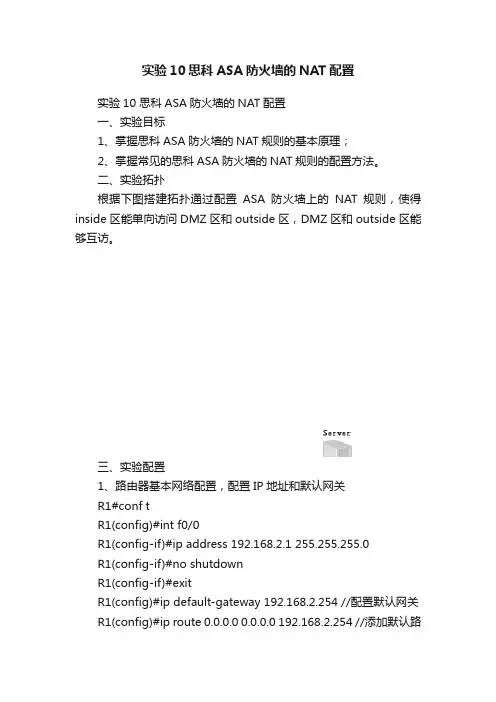

实验10思科ASA防火墙的NAT配置实验10 思科ASA防火墙的NAT配置一、实验目标1、掌握思科ASA防火墙的NAT规则的基本原理;2、掌握常见的思科ASA防火墙的NAT规则的配置方法。

二、实验拓扑根据下图搭建拓扑通过配置ASA防火墙上的NAT规则,使得inside区能单向访问DMZ区和outside区,DMZ区和outside区能够互访。

三、实验配置1、路由器基本网络配置,配置IP地址和默认网关R1#conf tR1(config)#int f0/0R1(config-if)#ip address 192.168.2.1 255.255.255.0R1(config-if)#no shutdownR1(config-if)#exitR1(config)#ip default-gateway 192.168.2.254 //配置默认网关R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.254 //添加默认路由R1(config)#exitR1#writeR2#conf tR2(config)#int f0/0R2(config-if)#ip address 202.1.1.1 255.255.255.0R2(config-if)#no shutdownR2(config-if)#exitR2(config)#ip default-gateway 202.1.1.254R2(config)#exitR2#writeServer#conf tServer(config)#no ip routing //用路由器模拟服务器,关闭路由功能Server(config)#int f0/0Server(config-if)#ip address 192.168.1.1 255.255.255.0Server(config-if)#no shutdownServer(config-if)#exitServer(config)#ip default-gateway 192.168.1.254Server(config)#exitServer#write*说明:实际配置中最好在三台路由器上都添加一条通往防火墙的默认路由,但在本实验中Server和R2不配置不影响实验效果。

ASA虚拟防火墙综合实训

一、实训目的:

1.理解ASA虚拟防火墙概念

3.掌握ASA防火墙的虚拟化配置

二.实训环境

CISCO ASA 防火墙、路由器、GNS3、计算机

三.实验拓扑

虚拟网络拓扑

真实物理拓扑

四.实训内容:

1.建立如图所示网络拓扑

2.虚拟化防火墙配置

a)在ASA5510上建立管理虚拟防火墙,名字为admin;然后划分出两个虚拟防火墙,

名字分别为c1和c2(注意大小写敏感)

c)启用NAT control,要求R1和R3、R2和R3的loopback0口之间都能够互相ping通

(做NAT的地址池自己定义,如果需要也可以考虑使用PAT)

d)做路由,要求R1和R2的loopback0口之间都能够互相ping通

e)要求R1能够telnet到R2上;

实训要求

1.5人一组,每班9组

2.实训成绩按照平时出勤(20分)+实训结果(50分)+实训报告(30分)计算

3.提交实训报告,要求

a)格式正确,字体为小四,行间距为1,段间距为0.5

b)实训报告内容包括

c)网络拓扑图

d)IP地址规划

e)防火墙配置各步骤(截图或命令以及适当的说明)

f)防火墙配置各步骤测试结果

g)实训总结。

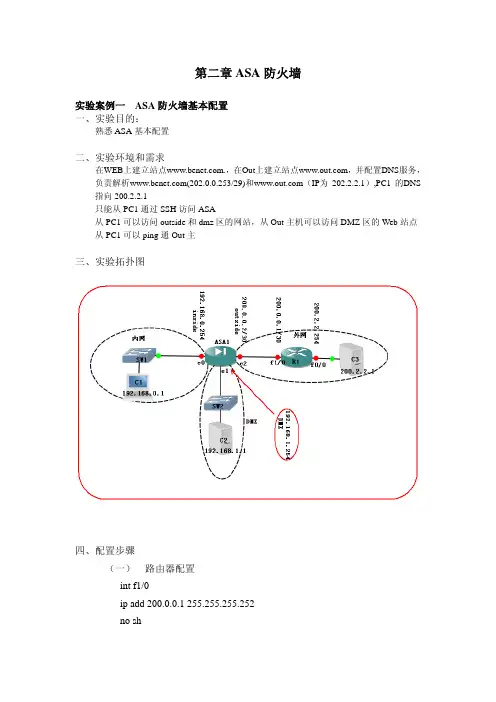

第二章ASA防火墙实验案例一ASA防火墙基本配置一、实验目的:熟悉ASA基本配置二、实验环境和需求在WEB上建立站点.,在Out上建立站点,并配置DNS服务,负责解析(202.0.0.253/29)和(IP为202.2.2.1),PC1的DNS 指向200.2.2.1只能从PC1通过SSH访问ASA从PC1可以访问outside和dmz区的网站,从Out主机可以访问DMZ区的Web站点从PC1可以ping通Out主三、实验拓扑图四、配置步骤(一)路由器配置int f1/0ip add 200.0.0.1 255.255.255.252no shint f0/0ip add 200.2.2.254 255.255.255.0no shexitip route 0.0.0.0 0.0.0.0 200.0.0.2end(二) ASA基本属性配置1、接口配置Interface E 0/0Ip address 192.168.0.254 255.255.255.0Nameif inside //设置内接口名字Security-level 100 //设置内接口安全级别No shutdownInterface E 0/1Ip add 192.168.1.254 255.255.255.0Nameif dmz //设置接口为DMZSecurity-level 50 //设置DMZ接口的安全级别No shutdownInterface E 0/2Ip address 200.0.0.2 255.255.255.252Nameif outside //设置外接口名字Security-level 0 //设置外接口安全级别No shutdown2、ASA路由配置:静态路由方式(config)#Route outside 0.0.0.0 0.0.0.0 200.0.0.13、从PC1上可以PING通OUT主机默认情况下不允许ICMP流量穿过,从内Ping外网是不通的,因为ICMP应答的报文返回时不能穿越防火墙,可以配置允许几种报文通过,(Config)# Access-list 111 permit icmp any any(config)# Access-group 111 in interface outside此时在PC1上就可台PING通OUT主机了。

防火墙实验报告一、实验目的随着网络技术的飞速发展,网络安全问题日益凸显。

防火墙作为一种重要的网络安全设备,能够有效地保护内部网络免受外部网络的攻击和非法访问。

本次实验的目的在于深入了解防火墙的工作原理和功能,掌握防火墙的配置和管理方法,通过实际操作提高网络安全防护能力。

二、实验环境本次实验在实验室环境中进行,使用了以下设备和软件:1、计算机若干台,操作系统为 Windows 10。

2、防火墙设备:Cisco ASA 5506-X。

3、网络拓扑模拟软件:Packet Tracer。

三、实验原理防火墙是位于计算机和它所连接的网络之间的软件或硬件。

其主要功能是根据预定的安全策略,对网络流量进行过滤和控制,阻止未经授权的访问和恶意攻击。

防火墙可以基于数据包的源地址、目的地址、端口号、协议类型等信息进行过滤,同时还可以实现网络地址转换(NAT)、虚拟专用网络(VPN)等功能。

四、实验步骤1、网络拓扑搭建使用 Packet Tracer 软件搭建如下网络拓扑:内部网络包含一台服务器(Web Server)和多台客户端计算机(Client),通过防火墙连接到外部网络(Internet)。

2、防火墙基本配置(1)通过 Console 线连接到防火墙,进入配置模式。

(2)配置防火墙的主机名、管理接口的 IP 地址和子网掩码。

(3)设置特权模式密码和远程登录密码。

3、接口配置(1)配置防火墙的内部接口(Inside)和外部接口(Outside)的 IP 地址和子网掩码。

(2)将接口分配到相应的安全区域(Security Zone),如 Inside 区域和 Outside 区域。

4、访问控制列表(ACL)配置(1)创建一个名为“Inside_To_Outside_ACL”的访问控制列表,允许内部网络的客户端访问外部网络的 HTTP(端口 80)和 HTTPS(端口 443)服务。

(2)应用访问控制列表到外部接口的出站方向(Outbound)。

Cisco ASA 5500防火墙案例配置给还在为配置ASA防火墙而烦恼的兄弟,简单没什么深层次的技术,以后会慢慢加上。

此文档是个人总结,也算是实践经验吧!!把以前做过的案例又在模拟器上做了一边。

看完以后简单的配置防火墙就没什么问题了!!二、实验环境ASA 防火墙eth0接口定义为outside 区,Security-Level:0,接Router ;ASA 防火墙eth1接口定义为insdie 区,Security-Level:100,接Switch 的上联口;ASA 防火墙Eth2接口定义为DMZ 区,Security-Level:60,接Mail Server。

三、实验目的实现inside 区域能够访问outside,即Switch 能够ping 通Router 的(202.100.10.2);dmz 区能够访问outside,即Mail Server 能够ping 通Router 的(202.100.10.2);outside 能够访问insdie 区的Web Server 的http 端口(80)和dmz 区的Mail Server 的pop3端口(110)、smtp 端口(25).四、详细配置步骤1、端口配置CiscoASA(config)#nameif ousideCiscoASA(config-if)# security-level 0CiscoASA(config-if)# ip address 202.100.10.1 255.255.255.0CiscoASA(config-if)# no shutCiscoASA(config)#nameif insideCiscoASA(config-if)# security-level 100CiscoASA(config-if)# ip address 192.168.1.1 255.255.255.0CiscoASA(config-if)# no shutCiscoASA(config)#nameif dmzCiscoASA(config-if)# security-level 50CiscoASA(config-if)# ip address 172.16.1.1 255.255.255.0CiscoASA(config-if)# no shut-----------------------------------------------------------------------------------------------------------------------------------2、路由配置CiscoASA(config)# route outside 0.0.0.0 0.0.0.0 202.100.10.2 1//默认路由CiscoASA(config)# route inside 10.0.0.0 255.0.0.0 192.168.1.2 1//外网访问内网服务器的路由-----------------------------------------------------------------------------------------------------------------------------------------------3、定义高安全接口区域需要进行地址转换的IP范围CiscoASA(config)# nat (inside) 1 0 0CiscoASA(config)# nat (dmz) 1 0 0================================================================= ====================================================================4、定义低安全接口区域用于高安全接口区域进行IP转换的地址范围CiscoASA(config)# global (outside) 1 interfaceCiscoASA(config)# global (dmz) 1 interface================================================================= ===========================================================5、定义静态IP映射(也称一对一映射)//实现从outside 区访问inside 区10.1.1.1的80端口时,就直接访问10.1.1.1:80对outside 区的映射202.100.10.1:80//实现从outside 区访问dmz 区172.16.1.2的110时,就直接访问172.16.1.2:110对outside 区的映射202.100.10.1:110//实现从outside 区访问dmz 区172.16.1.2的25时,就直接访问172.16.1.2:25对outside 区的映射202.100.10.1:25================================================================= =============================================6、定义access-list7、在接口上应用access-listCiscoASA(config)# access-group 101 in interface outsideCiscoASA(config)#access-group 102 in interface insideCiscoASA(config)#access-group 103 in interface dmz================================================================= ==========================================================五、实验总结1、当流量从高权限区域流向低权限区域时2、只要路由配通了,同时配置了access-list,无须配置nat/global,就可以直接ping 通低权限区域主机;2、当流量从低权限区域流向高权限区域时1、即使路由已经配通了,也不能成功访问;2、路由已经配通了,同时必须正确配置了static IP 地址映射及access-list,才能成功访问;3、调通路由是基础,同时只跟static/access-list 有关,而跟nat/global 毫无关系。

国家高等职业教育网络技术专业教学资源库PIX防火墙PIX防火墙安全典型案例实验二ASA防火墙配置实验二ASA防火墙配置一、实验目的通过该实验了解ASA防火墙的软硬件组成结构,掌握ASA防火墙的工作模式,熟悉ASA 防火墙的基本指令,掌握ASA防火墙的动态、静态地址映射技术,掌握ASA防火墙的访问控制列表配置,熟悉ASA防火墙在小型局域网中的应用。

二、实验任务●观察ASA防火墙的硬件结构,掌握硬件连线方法●查看ASA防火墙的软件信息,掌握软件的配置模式●了解ASA防火墙的基本指令,实现内网主机访问外网主机,外网访问DMZ区三、实验设备ASA5505防火墙一台,CISCO 2950交换机两台,控制线一根,网络连接线若干,PC机若干四、实验拓扑图及内容详细配置:内网R6:R1>enR1#R1#conf tEnter configuration commands, one per line. End with CNTL/Z.R1(config)#int f0/0R1(config-if)#ip add 10.1.1.2 255.255.255.0R1(config-if)#no shutR1(config-if)#*Mar 1 00:01:32.115: %LINK-3-UPDOWN: Interface FastEthernet0/0, changed state to up *Mar 1 00:01:33.115: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upR1(config-if)#exitR1(config)#ip route 0.0.0.0 0.0.0.0 10.1.1.3R1(config)#exitR1#DMZ区R3:R2>enR2#conf tEnter configuration commands, one per line. End with CNTL/Z.R2(config)#int f0/0R2(config-if)#ip add 20.1.1.2 255.255.255.0R2(config-if)#no shutR2(config-if)#*Mar 1 00:01:28.895: %LINK-3-UPDOWN: Interface FastEthernet0/0, changed state to up *Mar 1 00:01:29.895: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upR2(config-if)#exitR2(config)#ip route 0.0.0.0 0.0.0.0 20.1.1.3R2(config)#exitR2#*Mar 1 00:03:11.227: %SYS-5-CONFIG_I: Configured from console by consoleR2#外网R4:R4#conf tEnter configuration commands, one per line. End with CNTL/Z.R4(config)#int f0/0R4(config-if)#ip add 192.168.1.2 255.255.255.0R4(config-if)#no shutR4(config-if)#*Mar 1 00:00:45.559: %LINK-3-UPDOWN: Interface FastEthernet0/0, changed state to up *Mar 1 00:00:46.559: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upR4(config-if)#exitR4(config)# ip route 0.0.0.0 0.0.0.0 192.168.1.3R4(config)#exitR4#PIX防火墙上的配置:pixfirewall# conf tpixfirewall(config)# hostname pixpix(config)# int e0pix(config-if)# ip add 10.1.1.3 255.255.255.0pix(config-if)# nameif insideINFO: Security level for "inside" set to 100 by default.pix(config-if)# no shutpix(config-if)# int e1pix(config-if)# nameif outsideINFO: Security level for "outside" set to 0 by default.pix(config-if)# ip add 192.168.1.3 255.255.255.0pix(config-if)# no shutpix(config-if)# int e2pix(config-if)# nameif dmzINFO: Security level for "dmz" set to 0 by default.pix(config-if)# secpix(config-if)# security-level 50pix(config-if)# ip add 20.1.1.3 255.255.255.0pix(config-if)# no shutpix(config-if)# nat (inside) 11 10.1.1.0 255.255.255.0pix(config)# nat (inside) 11 10.1.1.0 255.255.255.0Duplicate NAT entrypix(config)# global (outside) 11 20.1.1.74 netmask 255.255.255.255INFO: Global 20.1.1.74 will be Port Address Translatedpix(config)# access-list 100 permit icmp any anypix(config)# access-grpix(config)# access-group 100 in interface outsidepix(config)# static (dmz,outside) 192.168.1.5 20.1.1.5 netmask 255.255.255.255 pix(config)# access-group 100 in interface dmzpix(config)#五、实验结果内网PING外网:外网PING DMZ:外网PING内网:总结:比起上次试验,这次是多添加了一个DMZ区,在DMZ和outside之间配置static命令。

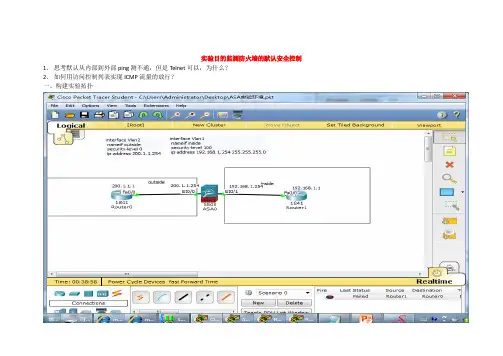

实验目的监测防火墙的默认安全控制1、思考默认从内部到外部ping测不通,但是Telnet可以,为什么?2、如何用访问控制列表实现ICMP流量的放行?一、构建实验拓扑2、规划IP地址如图3、配置outside和inside的路由器接口地址和静态路由先配置内部路由器Router>enRouter#conf tRouter(config)#interface f0/0Router(config-if)#ip add 192.168.1.1 255.255.255.0 配置接口地址Router(config-if)#no shutdownRouter(config-if)#exitRouter(config)#ip route 200.1.1.0 255.255.255.0 192.168.1.254 配置到外部的静态路由Router(config)#endRouter#第二步:Outside路由器配置Router>enRouter#conf tRouter(config)#interface f0/0Router(config-if)#ip address 200.1.1.1 255.255.255.0 接口地址Router(config-if)#no shutdownRouter(config-if)#exitRouter(config)#ip route 192.168.1.0 255.255.255.0 200.1.1.254 配置到内部的静态路由Router(config)#endRouter(config)#hostname outside 修改路由器的名字outside(config)#outside(config)#line vty 0 4 开启线程通道outside(config-line)#login% Login disabled on line 194, until 'password' is set% Login disabled on line 195, until 'password' is set% Login disabled on line 196, until 'password' is set% Login disabled on line 197, until 'password' is set% Login disabled on line 198, until 'password' is setoutside(config-line)#password 666 设置远程密码outside(config-line)#exoutside(config-line)#exitoutside(config)#enable password 888 设置路由器的特权密码第三步: ASA配置ciscoasa#ciscoasa#conf tciscoasa(config)#interface vlan 1 进入虚接口ciscoasa(config-if)#ip address 192.168.1.254 255.255.255.0 虚接口地址ciscoasa(config-if)#no shutdown^ciscoasa(config-if)#nameif inside 命名为insideciscoasa(config-if)#security-level 100 设置接口安全级别为100ciscoasa(config-if)#exitciscoasa(config)#interface e0/1 把物理接口e0/1划入vlan1 ciscoasa(config-if)#switchport access vlan 1ciscoasa(config-if)#exitciscoasa(config)#interface vlan 2 进入虚接口vlan2ciscoasa(config-if)#nameif outside 命名为outsideciscoasa(config-if)#security-level 0 安全级别为 0ciscoasa(config-if)#ip add 200.1.1.254 255.255.255.0 配置虚接口地址ciscoasa(config-if)#no shutdownciscoasa(config-if)#exitciscoasa(config)#interface e0/0 把物理接口e0/0 划入到vlan2 ciscoasa(config-if)#switchport access vlan 2ciscoasa(config-if)#endciscoasa#ciscoasa#第四步监测防火墙ping内部和外部可以通ciscoasa#ping 192.168.1.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.1.1, timeout is 2 seconds:.Success rate is 80 percent (4/5), round-trip min/avg/max = 0/2/5 msciscoasa#ping 200.1.1.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 200.1.1.1, timeout is 2 seconds:.Success rate is 80 percent (4/5), round-trip min/avg/max = 0/2/8 msciscoasa#show routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area * - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not setC 192.168.1.0 255.255.255.0 is directly connected, insideC 200.1.1.0 255.255.255.0 is directly connected, outside(学会在防火墙上创建路由,本题没有用此路由)创建路由ciscoasa(config)#route inside 0.0.0.0 0.0.0.0 192.168.1.1ciscoasa(config)#route outside 0.0.0.0 0.0.0.0 200.1.1.1检查内网ping测外部Router#ping 200.1.1.1 //监测网络连通性Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 200.1.1.1, timeout is 2 seconds: .....Success rate is 0 percent (0/5)Ping命令不通防火墙拦截来自外部的ICMP包内部Telnet外部Router#telnet 200.1.1.1Trying 200.1.1.1 ...OpenUser Access VerificationPassword:outside>enPassword:outside#outside#outside#exi可以Telnet成功,说明防火墙的状态监测机制起到作用第五步:放行来自外部的ICMP流量ASA用ACL放行icpm流量ciscoasa(config)#access-list out permit icmp any anyciscoasa(config)#access-group out in interface outsideciscoasa(config)#检查实验结果从内部的路由ping外部的outside路由,结果可以通说明放行成功。

ciscoASA虚拟防火墙配置

cisco ASA虚拟防火墙配置

可以把物理的一个防火墙配置出多个虚拟的防火墙,每个防火墙称为context,这样一个防火墙就支持两种工作模式:single-context 和multiple-context,处于后者工作模式的防火墙被分为三个功能模块:system execution space(虽然没有context的功能,但是是所有的基础),administrative context(被用来管理物理的防火墙) 和user contexts(虚拟出来的防火墙,所有配置防火墙的命令都适用)配置:

首先使用show activation-key来验证是否有multiple-context 的许可,然后通过mode multiple和mode single命令在这两个模式之间进行切换,当然也可以用show mode来验证现在工作在什么模式下。

在不同context下进行切换使用Firewall# changeto {system | context name[/i]},

总结配置如下几条:

1、进入多模工作模式 mode multiple

2、创建主防火墙 admin_context___(命名)

3、进入主防火墙:admin_context

(1)、命名:context admin

4、添加端口allocate-interface (物理端口)

5、创建存储文件 config-url disk0 :// admin.cfg 文件名

6、要创建虚拟的防护墙 context 名称

其他步骤同上!

7、各个防火墙之间切换:changto context xxxx,各个防火墙之间独立工作。

彼此不影响!。

Cisco ASA硬件防火墙实验【实验目的】ASA防火墙的基本配置和高级的URL过滤等【实验拓扑】【实验步骤】一、Cisco ASA防火墙的基本配置:1、配置主机名、域名、密码EnableConf tHostname ASA5520 配置主机名为ASA5520Domaln-name 配置域名为Enable password ASA5520 配置特权密码Password cisco 配置远程登录密码2、配置接口Conf tInterface e0/0Nameif inside 配置接口的名字为insideSecurity-level 100 配置接口的安全级别为100Ip address 192.168.0.1 255.255.255.0 配置接口IP地址No shutdown 开启端口ExitInterface e0/1Nameif outside 配置接口的名字为outsideSecurity-level 0 配置接口的安全级别为0Ip address 202.140.11.2 255.255.255.0 配置接口IP地址No shutdown 开启端口ExitInterface e0/0Nameif DMZ 配置接口的名字为DMZSecurity-level 50 配置接口的安全级别为50Ip address 192.168.1.1 255.255.255.0 配置接口IP地址No shutdown 开启端口Exit3、配置路由Conf tRoute outside 0.0.0.0 0.0.0.0 202.140.11.1 配置缺省路由是任意到达出口的地址的下一条是202.140.11.1(因为防火墙有可能不是直接W AN所以要设置默认路由)4、配置远程管理接入配置telnet接入Conf ttelnet 192.168.0.0 255.255.255.0 inside 配置telnet管理接入地址为inside的192.168.0.0/24这个网段的地址telnet 192.168.0.3 255.255.255.255 inside 也可以配置只允许一台主机的接入telnet timeout 30 配置telnet超时为30分钟配置ssh接入Conf tCrypto key generate rsa modulus 1024 生成RSA密钥对Ssh 192.168.0.0 255.255.255.0 inside 配置ssh接入地址为inside的192.168.0.0/24这个网段的地址Ssh 0 0 outside 配置ssh接入地址为outside的任意网段的地址Ssh timeout 30 配置超时为30分钟Ssh version 2 配置版本号为2配置ASDM(自适应安全设备管理器)接入Conf tHttp server enable 65123 打开防火墙HTTPS服务功能http 0 0 outside 配置防火墙允许HTTPS接入的地址为任意asdm image disk0:/asdmfile 指定ASDM映像位置username zhangsan password zhangsan privilege 15 配置客户端登录使用的用户名和密码为zhangsan特权为最高的15级5、为出站流量配置网络地址转换Conf tNat control 启用NAT功能Nat (inside) 1 0 0 指定需要被转换的地址为全内网Global (outside) 1 interface 定义一个全局地址池Global (dmz) 1 192.168.1.100-192.168.1.110 定义一个到达dmz的地址池6、配置ACLConf tAccess-list test1 standard permit 192.168.0.0 255.255.255.0 配置允许192.168.0.0/24这个网段的地址Access-list test2 extended permit tcp any any eq www 配置允许任意的地址访问任意网站Access-group test1 in interface dmz 把test1应用到接口上7、过滤URL配置例子:IP地址范围在192.168.0.2-192.168.0.15中的主机只能访问,不能访问其它任何网站。

印象网络--工作室群号:300309792实验名称: Cisco ASA高级配置:部署ASA日志服务器 实验人:lun0yellow(ylxl) 实验目的:实验拓扑:实验环境: VM虚拟机、Gns3实验器材: VM虚拟机、GNS3、FirewallAnalyzer一款基于防火墙日志分析软件实验步骤://配置ISP的IP地址、环扣地址、远程密码vtyISP#conf tISP(config)#int f0/0ISP(config-if)#ip add 210.52.149.1 255.255.255.0ISP(config-if)#no shISP(config-if)#exitISP(config)#int lo 1ISP(config-if)#ipISP(config-if)#ip add 202.106.20.1 255.255.255.255ISP(config-if)#no shISP(config-if)#exitISP(config)#line vty 0 4ISP(config-line)#password ISP(config-line)#loginISP(config-line)#do wr//配置防火墙的区域设置,接口地址,如下:ciscoasa# conf tciscoasa(config)# int e0/0ciscoasa(config-if)# nameif insideINFO: Security level for "inside" set to 100 by default.ciscoasa(config-if)# ip add 192.168.1.1 255.255.255.0ciscoasa(config-if)# exitciscoasa(config)# int e0/1ciscoasa(config-if)# nameif outsideINFO: Security level for "outside" set to 0 by default.ciscoasa(config-if)# ip add 210.52.149.2 255.255.255.0ciscoasa(config-if)# no shciscoasa(config-if)# exit//配置到外网的默认路由:ciscoasa(config)# route ouciscoasa(config)# route outside 0 0 210.52.149.1ciscoasa(config)# nat-control //启用NAT控制,规则是必须的ciscoasa(config)# nat (inside) 1 0 0 //配置为局域网中的任意地址ciscoasa(config)# global (outside) 1 interface //使用静态PAT进行ASA接口地址转换。

R1interface Loopback0ip address 1.1.1.1 255.255.255.0!interface Loopback1ip address 1.1.2.1 255.255.255.0!interface FastEthernet0/0ip address 192.168.12.1 255.255.255.0 speed autofull-duplex!interface FastEthernet0/1no ip addressshutdownduplex autospeed auto!ip route 0.0.0.0 0.0.0.0 192.168.12.2R2!interface FastEthernet0/0ip address 192.168.26.2 255.255.255.0 duplex autospeed auto!interface FastEthernet0/1ip address 192.168.27.2 255.255.255.0 duplex autospeed auto!interface FastEthernet1/0ip address 192.168.12.2 255.255.255.0 ip policy route-map ciscoduplex autospeed auto!ip route 0.0.0.0 0.0.0.0 192.168.26.6ip route 1.1.0.0 255.255.0.0 192.168.12.1 !!no ip http serverno ip http secure-server!ip access-list extended cisco1permit ip 1.1.1.0 0.0.0.255 anyip access-list extended cisco2permit ip 1.1.1.0 0.0.0.255 55.55.55.0 0.0.0.255 !!!route-map cisco permit 10match ip address cisco2set ip next-hop 192.168.26.6!route-map cisco permit 20match ip address cisco1set ip next-hop 192.168.27.7R3interface FastEthernet0/0ip address 192.168.36.3 255.255.255.0 duplex autospeed auto!interface FastEthernet0/1duplex autospeed auto!ip route 0.0.0.0 0.0.0.0 192.168.35.5 !R4!interface FastEthernet0/0ip address 192.168.46.4 255.255.255.0 duplex autospeed auto!interface FastEthernet0/1ip address 192.168.45.4 255.255.255.0 duplex autospeed auto!ip route 0.0.0.0 0.0.0.0 192.168.45.5 !R5interface Loopback0ip address 5.5.5.5 255.255.255.0!interface Loopback1!interface FastEthernet0/0ip address 192.168.45.5 255.255.255.0duplex autospeed auto!interface FastEthernet0/1ip address 192.168.35.5 255.255.255.0duplex autospeed auto!ip route 192.168.36.0 255.255.255.0 192.168.35.3 ip route 192.168.46.0 255.255.255.0 192.168.45.4 !ASA-SYSciscoasa# show run: Saved:ASA Version 8.0(2!hostname ciscoasaenable password 8Ry2YjIyt7RRXU24 encrypted no mac-address auto!interface Ethernet0/0 !interface Ethernet0/1 !interface Ethernet0/2 !interface Ethernet0/3 !interface Ethernet0/4 shutdown!interface Ethernet0/5 shutdown!class defaultlimit-resource All 0 limit-resource ASDM 5 limit-resource SSH 5 limit-resource Telnet 5 !ftp mode passive pager lines 24no failoverno asdm history enable arp timeout 14400console timeout 0admin-context admincontext adminconfig-url disk0:/admin.cfg!context isp1allocate-interface Ethernet0/1allocate-interface Ethernet0/2config-url disk0:/isp1.cfg!context isp2allocate-interface Ethernet0/0allocate-interface Ethernet0/3config-url disk0:/isp2.cfg!prompt hostname contextCryptochecksum:a0edbaf94170a837f4ddfd14b67fdbb9 : endciscoasa#ASA-ISP1ciscoasa/isp1# show run: Saved:ASA Version 8.0(2!hostname isp1enable password 8Ry2YjIyt7RRXU24 encrypted names!interface Ethernet0/2nameif outsidesecurity-level 0ip address 192.168.36.6 255.255.255.0!interface Ethernet0/1nameif insidesecurity-level 100ip address 192.168.27.7 255.255.255.0!passwd 2KFQnbNIdI.2KYOU encrypted access-list cisco extended permit ip any any pager lines 24mtu outside 1500mtu inside 1500icmp unreachable rate-limit 1 burst-size 1no asdm history enablearp timeout 14400global (outside 1 interfacenat (inside 1 0.0.0.0 0.0.0.0access-group cisco in interface outsideroute outside 0.0.0.0 0.0.0.0 192.168.36.3 1route inside 1.1.0.0 255.255.0.0 192.168.27.2 1route inside 192.168.12.0 255.255.255.0 192.168.27.2 1timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absoluteno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstartno crypto isakmp nat-traversaltelnet timeout 5ssh timeout 5!class-map inspection_defaultmatch default-inspection-traffic!!policy-map type inspect dns migrated_dns_map_2parametersmessage-length maximum 512policy-map global_policyclass inspection_defaultinspect dns migrated_dns_map_2inspect ftpinspect h323 h225inspect h323 rasinspect netbiosinspect rshinspect rtspinspect skinnyinspect esmtpinspect sqlnetinspect sunrpcinspect tftpinspect sipinspect xdmcp!service-policy global_policy global Cryptochecksum:a04eca19e9425a2d7e623155ae00e06f : endciscoasa/isp1#ASA-ISP2ciscoasa/isp2# show run: Saved:ASA Version 8.0(2!hostname isp2enable password 8Ry2YjIyt7RRXU24 encrypted names!interface Ethernet0/3nameif outsidesecurity-level 0ip address 192.168.46.6 255.255.255.0!interface Ethernet0/0nameif insidesecurity-level 100ip address 192.168.26.6 255.255.255.0!passwd 2KFQnbNIdI.2KYOU encrypted access-list cisco extended permit ip any any pager lines 24mtu outside 1500mtu inside 1500icmp unreachable rate-limit 1 burst-size 1no asdm history enablearp timeout 14400global (outside 1 interfacenat (inside 1 0.0.0.0 0.0.0.0access-group cisco in interface outsideroute outside 0.0.0.0 0.0.0.0 192.168.46.4 1route inside 1.1.0.0 255.255.0.0 192.168.26.2 1route outside 5.5.5.0 255.255.255.0 192.168.46.4 1route inside 192.168.0.0 255.255.0.0 192.168.26.2 1timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absoluteno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstartno crypto isakmp nat-traversaltelnet timeout 5ssh timeout 5!class-map inspection_defaultmatch default-inspection-traffic!!policy-map type inspect dns migrated_dns_map_3parametersmessage-length maximum 512policy-map global_policyclass inspection_defaultinspect dns migrated_dns_map_3inspect ftpinspect h323 h225inspect h323 rasinspect netbiosinspect rshinspect rtspinspect skinnyinspect esmtpinspect sqlnetinspect sunrpcinspect tftpinspect sipinspect xdmcp!service-policy global_policy global Cryptochecksum:6c6dcb6f6651522440e01c85e4a4a613 : endciscoasa/isp2#。

˼¿ÆASA5505·À»ðǽÅäÖóɹ¦ÊµÀý×÷Õߣºjx_wangl¡- ÎÄÕÂÀ´Ô´£º±¾Õ¾Ô-´´ µã»÷Êý£º1357 ¸üÐÂʱ¼ä£º2009-12-14 ÅäÖÃÒªÇó£º1¡¢ ·Ö±ð»®·Öinside£¨ÄÚÍø£©¡¢outside£¨ÍâÍø£©¡¢dmz£¨°²È«Çø£©Èý¸öÇøÓò¡£2¡¢ ÄÚÍø¿É·ÃÎÊÍâÍø¼°dmzÄÚ·þÎñÆ÷£¨web£©£¬ÍâÍø¿É·ÃÎÊdmzÄÚ·þÎñÆ÷£¨web£©¡£3¡¢ Dmz·þÎñÆ÷·Ö±ð¿ª·Å80¡¢21¡¢3389¶Ë¿Ú¡£ËµÃ÷£ºÓÉÓÚ·À»ðǽÐí¿ÉÏÞÖÆ¡°no forward interface Vlan1¡±dmzÄÚ·þÎñÆ÷ÎÞ·¨·ÃÎÊÍâÍø¡£¾ßÌåÅäÖÃÈçÏ£ºÏ£Íû¶ÔÐèÒªµÄÅóÓÑÓÐËù°ïÖúASA Version 7.2(4)!hostname asa5505enable password tDElRpQcbH/qLvnn encryptedpasswd 2KFQnbNIdI.2KYOU encryptednames!interface Vlan1nameif outsidesecurity-level 0ip address ÍâÍøIP ÍâÍøÑÚÂë!interface Vlan2nameif insidesecurity-level 100ip address 192.168.1.1 255.255.255.0 !interface Vlan3no forward interface Vlan1nameif dmzsecurity-level 50ip address 172.16.1.1 255.255.255.0 !interface Ethernet0/0description outside!interface Ethernet0/1description insideswitchport access vlan 2!interface Ethernet0/2description dmzswitchport access vlan 3!interface Ethernet0/3description insideswitchport access vlan 2!interface Ethernet0/4shutdown!interface Ethernet0/5shutdown!interface Ethernet0/6shutdown!interface Ethernet0/7shutdown!ftp mode passiveobject-group service outside-to-dmz tcpport-object eq wwwport-object eq ftpport-object eq 3389access-list aaa extended permit tcp any host ÍâÍøIP object-group outside- to-dmzaccess-list bbb extended permit tcp host 172.16.1.2 192.168.1.0 255.255.255.0 ob ject-group outside-to-dmzpager lines 24mtu outside 1500mtu inside 1500mtu dmz 1500icmp unreachable rate-limit 1 burst-size 1asdm image disk0:/asdm-524.binno asdm history enablearp timeout 14400global (outside) 1 interfaceglobal (dmz) 1 172.16.1.10-172.16.1.254 netmask 255.255.255.0nat (inside) 1 192.168.1.0 255.255.255.0nat (dmz) 1 172.16.1.0 255.255.255.0alias (inside) 221.203.36.86 172.16.1.2 255.255.255.255static (dmz,outside) tcp interface www 172.16.1.2 www netmask 255.255.255.255 d nsstatic (dmz,outside) tcp interface ftp 172.16.1.2 ftp netmask 255.255.255.255 d nsstatic (dmz,outside) tcp interface 3389 172.16.1.2 3389 netmask 255.255.255.255 dnsstatic (inside,dmz) 172.16.1.2 192.168.1.0 netmask 255.255.255.255 dnsaccess-group aaa in interface outsideaccess-group bbb in interface dmzroute outside 0.0.0.0 0.0.0.0 ÍâÍøÍø¹Ø 1timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout sip-provisional-media 0:02:00 uauth 0:05:00 absoluteno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstarttelnet timeout 5ssh timeout 5console timeout 0!class-map inspection_defaultmatch default-inspection-traffic!!policy-map type inspect dns preset_dns_mapparametersmessage-length maximum 512policy-map global_policyclass inspection_defaultinspect dns preset_dns_mapinspect ftpinspect h323 h225inspect h323 rasinspect netbiosinspect rshinspect rtspinspect skinnyinspect esmtpinspect sqlnetinspect sunrpcinspect tftpinspect sipinspect xdmcpinspect http!service-policy global_policy globalprompt hostname contextCryptochecksum:9d2a6010d4fc078cf026f98dcec96007: endasa5505(config)#。

配置设备介绍:(只为做实验实际应用请根据自己具体情况更改相关参数即可)核心交换机4507 提供VLAN3 网关地址:192。

168.3.254 提供DNS 服务器连接:192。

168。

0.1 接入交换机2960 提供VLAN3 TURNK 连接,可用IP 地址为192.168.3.0-192.168。

3。

240 掩码:255.255。

255。

0 网关:192。

168.3。

254DNS:192.168。

0。

1 内网实验防火墙CISCO ASA 5510E0/0 IP:192。

168.3.234E0/1 IP 10。

1.1.1 实现配置策略1。

动态内部PC1 DHCP 自动获得IP 地址,可访问INTERNET,并PING 通外部网关.PC1 Ethernet adapter 本地连接:Connection-specific DNS Suffix . : gametuziDescription 。

. 。

. . 。

:Broadcom 440x rollerPhysical Address。

. . . 。

. :00-13-77—04-9Dhcp Enabled. 。

. . 。

. : YesAutoconfiguration Enabled 。

. 。

. :YesIP Address。

. . 。

. 。

. 。

. . :10。

1.1。

20Subnet Mask . . . . . . . 。

. 。

:255.255。

0.0Default Gateway 。

. 。

. :10.1.1。

1DHCP Server . . . . 。

. . 。

. . :10.1.1.1DNS Servers 。

. . 。

. 。

. : 192。

168。

0.12. 静态内部PC2 手动分配地址,可访问INTERNET ,并PING 通外部网关。

PC1 Ethernet adapter 本地连接:Connection—specific DNS Suffix . : gametuziDescription . 。

CISCO ASA防火墙配置实验

ASA模拟器并不像DynamipsGUI软件那样界面友好、操作方便,若要将ASA防火墙和路由器进行连接构建网络拓扑就需要分别编辑ASA模拟器和路由器的批处理文件才能完成,这就使得简单的网络拓扑搭建变得比较复杂。

下面是实验环境拓扑以及搭建步骤:

PC1(本地主机)--VMNET1 ----ASA E0/0

WEB(VMwaer WIN2003 虚拟主机) ---VMNET2-----ASA E0/1

ISP ---VMNET3 -----ASA E0/2

一、安装VMware ,启动虚拟网络管理器,选择host virtual adapters,添加VMnet2 vmnet3 虚拟网卡,如下图。

二打开"ASA实验机架"下setup目录,运行“获取网卡参数.cmd"文件获取三块VMware网卡参数,建议先开启一块VMware虚拟网卡关闭其它虚拟网卡,获取参数后再开启第二块,以此类推... ... 避免虚拟网卡与参数对应出错。

三、1 桥接防火墙的各个接口,编辑“启动ASA防火墙.bat"文件,将获取的网卡参数粘贴到如下位置:

2 桥接ISP路由器,编辑ISP目录下"router1.bat"文件,将上图第三行网卡参数替换到如下位置:

T96100-FE -s

0:0:gen_eth:"\Device\NPF_{A9D211C2-5ABD-4F47-9BC0-D3F722CB36CC}" ..\unzip-c 2691-advsecurityk9-mz.124

四、双击“开启ASA防火墙.bat" "开启ISP.bat" 文件。

运行命令”telnet 127.0.0.1 4000 登陆ASA

运行命令“ telnet 127.0.0.1 4001 登陆ISP路由器。

五 . 1 )ASA基本配置:配置接口名字,接口安全级别,接口IP 地址

conf t

int e0/0

nameif inside

ip add 192.168.0.254 255.255.255.0

security-level 100

no shut

int e0/1

nameif dmz

ip add 192.168.1.254 255.255.255.0

security-level 50

no shut

int e0/2

nameif outside

ip add 200.0.0.2 255.255.255.252

security-level 0

no shut

sh int ip b 查看接口状态

sh run | b inter 查看接口配置参数

enable password ccna 特权密码

安全级别的范围为0-100,值越大,安全级别越高。

高级别区域可以访问低级别区域,反过来低级别区域禁止访问高级别区域,一般情况,都将inside的安全级别设置为最高(100),将outside设置为最低,这点毋庸置疑。

但是为什么一般用于方式服务器的DMZ区的安全级别要在两者之间呢?错误的观点认为,DMZ放置的服务器资源非常重要(至少比客户端重要),所以它的安全级别应该最高。

首先并不是所有的服务器需要放置在DMZ区,例如公司内部某部门内部使用的,或公司内部使用的服务器就不应放置在DMZ区;一般都会把需要外网访问的服务器放置在DMZ(分公司通过外网访问也算),这时就必须开放某些端口以提供访问,这就会降低安全性,相对来说更容易被入侵;如果将服务器放置在最高级别,一旦服务器被入侵,黑客将获得整个网络的访问权限。

这是一种安全的设计理念,只是从可能性方面分析网络设计的合理性。

DMZ区域可能不只一个,例如有一个DMZ是供分公司访问的,另外一个是供公网用户访问的,它们的安全级别自然不同,谁高谁低取决于谁更可信,一般来说,分公司要比公网用户更可信,所以分公司的DMZ的安全级别就会高于外网DMZ。

2)配置ISP路由器:

en

conf t

hostname ISP

int f0/0

ip add 200.0.0.1 255.255.255.252

no shut

ip route 0.0.0.0 0.0.0.0 200.0.0.2

3)启动VMware win2003系统,桥接网卡到VMNET2,配置IP地址192.168.1.1 网关192.168.1.254

配置本地主机IP 192.168.0.1 网关192.168.0.254

测试:在ASA防火墙分别ping PC1 、WEB、ISP 接口IP .

如果不通依次检测各个设备接口状态,IP 地址掩码等参数是否正确,最后检查ASA接口桥接到虚拟网卡参数对应是否正确。

在PC1 分别PING WEB ISP 是否通过?默认情况下,禁止ICMP报文穿越ASA防火墙,这是基于安全性的考虑。

4)为便于测试配置ACL ,允许ICMP的ECHO-RELY unreachable time-exceeded信息从外网到内网。

access-list 101 permit icmp any any echo-reply

access-list 101 permit icmp any any unreachable

access-list 101 permit icmp any any time-exceeded

access-group 101 in int outside

在PC1再次ping ISP接口ping 200.0.0.1

5) 在PC1和WEB开启IIS服务,在PC1 浏览器地址栏分别输入192.168.1.1 、200.0.0.1 证明可以从内网访问外面ISP和DMZ区域,反过来在WEB主机浏览PC1失败说明高级别区域可以访问低级别区域,低级别区域禁止访问高级别区域。

六配置动态NAT

首先配置默认路由

route outside 0 0 200.0.0.1

转换内部所有主机复用ASA outside接口地址执行PAT

nat (inside) 1 0 0

global (outside) 1 interface

测试:在ISP创建LOOP接口,设置任意IP地址在PC1都可以PING 通。

7)配置静态NAT,保证在公网可以访问位于DMZ区域WEB服务器。

将ASA outside接口80端口映射到DMZ中WEB的80端口。

static (dmz,outside) 200.0.0.5 192.168.1.1

由于外网比DMZ区域有更低的安全级别,所以必须配置访问列表开放必要的端口

access-list 101 per tcp any 200.0.0.5 eq 80

便于测试允许ICMP echo信息进入

access-list 101 per ICMP any 200.0.0.5 echo

测试:在ISP PING 200.0.0.5

七配置远程管理接入

1) 配置允许telnet接入

telnet 192.168.0.1 255.255.255.255 inside

passwd cisco

2)配置允许SSH接入

SSH需要主机名和域名产生密钥对

hostname asa802

domain-name

crypto key generate rsa modulus 1024 ssh 0 0 outside

ssh 0 0 inside

在ISP执行:ssh -l pix 200.0.0.2。