应用密码学_协议_算法和C源程序

- 格式:pdf

- 大小:1.29 MB

- 文档页数:21

“变换卷”方法预防考试作弊之研究The ruserchment in making changed papers to prevent fraudulent肖国亮曹佳(全军专业技术干部考试中心,北京 100091)摘要本文对“变换卷”方法预防考试作弊进行研究。

依照所确定的原则,利用伪随机序列发生器,使生成的变换卷答案分布具有较好的随机特性。

在此基础上,将变换卷和考场考生座序结合进行分配,基本实现了座位相邻考生试卷类型的不同和不可预知。

实践结果表明:“变换卷”方法能够有效地弥补“梅花卷”方法的不足,预防考试作弊,特别是考试抄袭。

同时,大大减轻了监考工作的压力。

关键词:变换卷方法变换卷梅花卷考试作弊1引言随着市场经济的逐步建立与完善,考试越来越成为一种社会性举动,一种重要的社会评价方式。

在竞争处世、能力立身的环境下,考试又成为一项实现社会竞争机制、体现个人竞争能力、创造个人机会和前途的关键性行为,对个人和社会产生着日益重要的影响。

正因为如此,考试作弊的手段也呈现出多样化、现代化,隐蔽性更强。

考试作弊虽然人在少数,但危害极大,它既违背了“公平、平等、竞争、择优”的考试原则,也使考试的公信力和权威性大打折扣,甚至失去了它应有的价值。

抄袭是考试作弊中最常见的一种手段,通常可分为考前预谋抄袭和临场抄袭两种。

考前预谋抄袭是指考生在考试之前与他人事先预谋,在考试过程中通过某种非法方式传递答案,从而达到抄袭的目的;临场抄袭是指考生事先没有预谋,在考试过程中临场抄袭周围考生的答案。

由于功利的驱使,运用传统的道德说教手段,对考生进行教育的方式预防抄袭,见效甚微。

目前,大多数考试采用“梅花卷”,虽然取得了一定的成效,但由于其编排方法简单,已众所周知,考生斜45度方向的试卷完全相同,考生可以考前预谋、考中定位抄袭。

为此,我们在近年的考试实践中,探索出变换卷方法,预防考试作弊,获得了较好的预期效果。

所谓变换卷方法,是指将题库中抽取或由专家命制的基准卷,按规则随机打乱其题目和选项顺序,生成若干用于考试的等量同质的变换卷,并将变换卷和考场考生座序结合进行分配的方法。

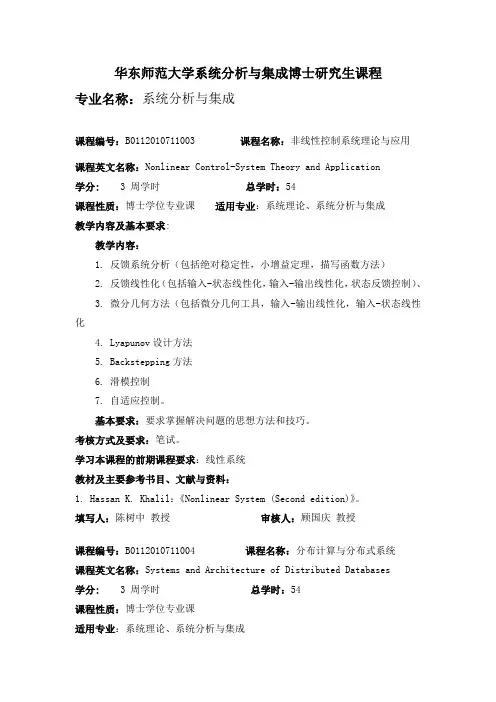

华东师范大学系统分析与集成博士研究生课程专业名称:系统分析与集成课程编号:B0112010711003 课程名称:非线性控制系统理论与应用课程英文名称:Nonlinear Control-System Theory and Application学分: 3 周学时总学时:54课程性质:博士学位专业课适用专业:系统理论、系统分析与集成教学内容及基本要求:教学内容:1. 反馈系统分析(包括绝对稳定性,小增益定理,描写函数方法)2. 反馈线性化(包括输入-状态线性化,输入-输出线性化,状态反馈控制)、3. 微分几何方法(包括微分几何工具,输入-输出线性化,输入-状态线性化4. Lyapunov设计方法5. Backstepping方法6. 滑模控制7. 自适应控制。

基本要求:要求掌握解决问题的思想方法和技巧。

考核方式及要求:笔试。

学习本课程的前期课程要求:线性系统教材及主要参考书目、文献与资料:1. Hassan K. Khalil:《Nonlinear System (Second edition)》。

填写人:陈树中教授审核人:顾国庆教授课程编号:B0112010711004 课程名称:分布计算与分布式系统课程英文名称:Systems and Architecture of Distributed Databases学分: 3 周学时总学时:54课程性质:博士学位专业课适用专业:系统理论、系统分析与集成教学内容及基本要求:教学内容:本课程主要讨论分布式数据库系统的原理,技术和系统结构。

在第一部分,介绍DBMS的主要成分。

第二部分介绍经典的分布数据库系统理论和系统。

第三部分主要讨论Internet/Intranet时代的分布数据库理论和系统。

基本要求:学生在理解讲课内容的基础上,阅读大量相关论文,从而对基本知识有深入理解和对前沿技术有全面的了解。

考核方式及要求:考试。

学习本课程的前期课程要求:数据库系统基础,计算机网络基础教材及主要参考书目、文献与资料:1.周龙骧等:《分布式数据库管理系统实现技术》,科学出版社,1998。

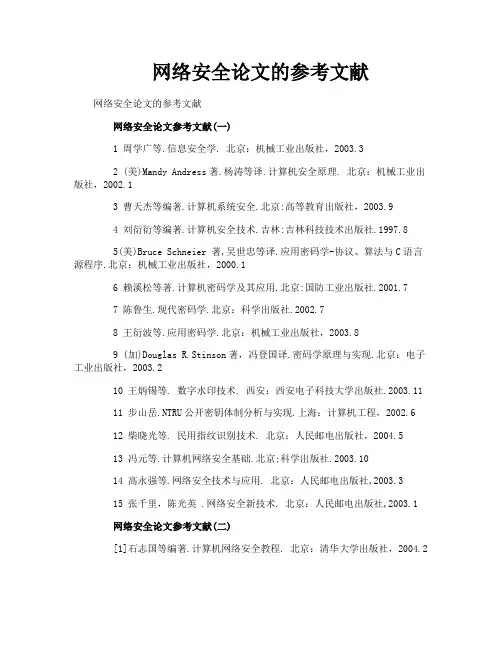

网络安全论文的参考文献网络安全论文的参考文献网络安全论文参考文献(一)1 周学广等.信息安全学. 北京:机械工业出版社,2003.32 (美)Mandy Andress著.杨涛等译.计算机安全原理. 北京:机械工业出版社,2002.13 曹天杰等编著.计算机系统安全.北京:高等教育出版社,2003.94 刘衍衍等编著.计算机安全技术.吉林:吉林科技技术出版社.1997.85(美)Bruce Schneier 著,吴世忠等译.应用密码学-协议、算法与C语言源程序.北京:机械工业出版社,2000.16 赖溪松等著.计算机密码学及其应用.北京:国防工业出版社.2001.77 陈鲁生.现代密码学.北京:科学出版社.2002.78 王衍波等.应用密码学.北京:机械工业出版社,2003.89 (加)Douglas R.Stinson著,冯登国译.密码学原理与实现.北京:电子工业出版社,2003.210 王炳锡等. 数字水印技术. 西安:西安电子科技大学出版社.2003.1111 步山岳.NTRU公开密钥体制分析与实现.上海:计算机工程,2002.612 柴晓光等. 民用指纹识别技术. 北京:人民邮电出版社,2004.513 冯元等.计算机网络安全基础.北京;科学出版社.2003.1014 高永强等.网络安全技术与应用. 北京:人民邮电出版社,2003.315 张千里,陈光英 .网络安全新技术. 北京:人民邮电出版社,2003.1网络安全论文参考文献(二)[1]石志国等编著.计算机网络安全教程. 北京:清华大学出版社,2004.2[2]周海刚,肖军模. 一种基于移动代理的入侵检测系统框架, 电子科技大学学报. 第32卷第6期 2003年12月[3]刘洪斐,王灏,王换招. 一个分布式入侵检测系统模型的设计, 微机发展. 第13卷, 第1期, 2003年1月.[4]张然等.入侵检测技术研究综述. 小型微型计算机系统. 第24卷第7期 2003年7月[5]吕志军,黄皓. 高速网络下的`分布式实时入侵检测系统, 计算机研究与发展. 第41卷第4期 2004年 4月[6]韩海东,王超,李群. 入侵检测系统实例剖析北京:清华大学出版社2002年5月[7]熊华,郭世泽. 网络安全——取证与蜜罐北京: 人民邮电出版社2003年7月 [8]陈健,张亚平,李艳.基于流量分析的入侵检测系统研究.天津理工学院学报,2008。

安全实验课程大纲 - 南京大学计算机科学与技术系安全实验课程大纲 - 南京大学计算机科学与技术系安全实验课程大纲目标:通过实验加深对安全基础知识及其运用的理解。

安全基础知识:密码技术、安全模型;安全基础知识描述:原理、算法和编程;安全基础知识运用:代码、操作系统、网络、应用系统;安全基础知识运用描述:攻击、防护、检测、响应。

实验题目、要求突出:原理、算法关键步骤;性能关键参数;运用范围对比;使用管理关键;常用平台技术对比。

1.密码学a)DES加密算法的实现目标理解DES加密、解密的基本原理类型编程环境Windows系统、C/C++语言内容编程实现DES加密、解密算法要求 1.在加密、解密算法代码中,分别做如下标注并输出每步中间结果:1)明文、密钥的输入和位数;2)初始置换;3)16轮置换和代换;4)预输出;5)结果输出;6)S盒代换计算。

2.计算加密效率。

参考资料 1.胡予濮,张玉清,肖国镇(著),对称密码学,机械工业出版社,2002年8月。

2.BruceSscheier,应用密码学(协议算法与c源程序),机械工业出版社,2000年1月。

b)AES加密算法的实现目标理解AES算法的基本原理类型编程环境Windows系统、C/C++语言内容编程实现AES算法要求 1.在加密、解密算法代码中,分别做如下标注并输出每步中间结果:1)密钥扩展;2)1-10轮迭代运算;3)每轮标注以下四个阶段:●字节代换;●行移位;●列混淆;●轮密钥加。

2.计算加密效率。

参考资料 1.胡予濮,张玉清,肖国镇(著),对称密码学,机械工业出版社,2002年8月。

2.BruceSscheier,应用密码学(协议算法与c源程序),机械工业出版社,2000年1月。

c)RSA加密算法的实现目标理解RSA算法基本原理类型编程环境Windows系统、C/C++语言内容编程实现RSA参数生成与加密、解密算法要求 1.用Solovay-strassen算法或Miller-Rabin算法生成RSA参数,标注两个大数以及公约和私钥生成代码。

应用密码学密码学是一门以数学为基础的相关信息理论、通讯技术、计算机网络及安全协议技术等的综合学科。

是信息安全的主要组成部分,是现代迅猛发展的学科之一,是从军用走向民用的一门新兴学科,是理论与实践相结合的一门学科。

密码学的发展史初等密码、机械密码、近代电子密码(20世纪50年代)、现代密码(20世纪70年代)密码学发展的标志性事件19世纪末,无线电的发明使密码学的发展进入一个开始发展的时期。

这一时期的密码的主要标志是以手工操作或机械操作实现的,通常称之为机械密码。

1949年,香农发表了<<秘密体制的通信理论>>(The Communication Theory of Secrecy Systems), 它证明了密码编码学是如何置于坚实的数学基础之上,从此密码学发展成为一个专门学科。

应用举例二次世界大战时, 德国人认为自己的“恩格尼玛”密码是不可破的。

1940年被英军破获。

1941年12月, 日本海军采用无线电静默和战略伪装, 骗过了美国人, 成功地偷袭了珍珠港。

但是, 1942年6月, 日本海军对中途岛发起的登陆作战因日本密码被破译, 终于遭到毁灭性的失败, 太平洋战争从此出现转机。

在1962年的古巴导弹危机中,苏美剑拔弩张,形势严峻。

据悉,美国人心生一计,故意用能被苏联截收、破译的密码告知其军队,准备与苏联开战。

这一手果然吓住了赫鲁晓夫。

甲午海战中北洋水师的覆灭,虽然其根本的原因在于清朝廷的腐败, 但是日本人破译了清军的密码也是一个重要的原因。

二战中, 美国还利用破译密码所获得的情报为其外交服务。

密码体制与密码分析密码体制(密码系统):密码编码学是改变信息形式以隐蔽其真实含义的学科。

具有这种功能的系统称为密码体制或密码系统(cryptographic system)明文和密文:被隐蔽的信息称为明文(plaintext),经过密码方法将明文变换成另一种隐蔽的形式称为密文(ciphertext)。

基于密码学的图像加密技术综述摘要:Internet技术的发展,人们对通信隐私和信息安全技术越来越重视.综述了图像加密技术的进展状况,对其中的若干图像加密技术,如图像像素置乱技术、基于秘密分割和秘密共享的图像加密技术、基于现代密码学体制的图像加密技术以及基于混沌动力学体制的图像加密技术的原理、特点可算法实现都做了阐述,并对这些图像加密技术做了分析与比较,指出了它们各自的优缺点和应用局限性.并讨论了今后的发展方向.英文摘要:Development of Internet technology, people communicate privacy and information security technology more and more attention. Overview of the progress of image encryption technology, on which the number of image encryption technology, such as image pixel scrambling technology, based on a secret shared secret image segmentation and encryption technology, cryptography system based on modern technology and image encryption system based on chaotic dynamics the principle of image encryption technology, the characteristics can be described algorithm have done, and Liu made these images encryption technology analysis and comparison, pointing out their advantages and disadvantages and application limitations. And discussed the future direction of development.关键词:图像加密,像素置乱,秘密分享,密码学,混沌加密英文关键词:Image encryption, scrambling pixels, secret sharing, cryptography, chaotic encryption引言随着1nlernet技术的飞速发展.为信息的网络传播开辟了道路,很多信息都可以迅速方便地在网发布和传输,但这同时也带来了信息安全的隐患题.具统计,全世界几乎每20秒钟就有一起黑客入侵事件发生.现在,信息安全技术不但关系到个人通信的隐私问题,关系到一个企业的商业机密和企业的生存问题(仅美国每年由于信息安全问题所造成的经济损失就超过1000亿美元),而且也关系到-个国家的安全问题.因此,信息安全技术正越来越受到全社会的普遍关注.由于图像信息形象、生动,因而被人类广为利用,成为人类表达信息的重要手段之一.现在,图像数据的拥有者可以在Internet上发布和拍卖他所拥有的图像数据,这种方式不但方便快捷,不受地域限制。

国产商用对称密码算法及其相关标准介绍作者:谢宗晓董坤祥甄杰来源:《中国质量与标准导报》2021年第04期1 对称密码算法对称密码(symmetric cryptography)也称为共享密钥密码,是指用相同的密钥进行加密解密,其中的“对称”指的是加密密钥和解密密钥是相同的,或者用简单的运算就可以推导两个密钥。

对称密码算法在逻辑上非常容易理解,因此出现的比较早,有时候也叫传统密码算法,以区别于公钥密码算法。

对称密码算法有两种主要形式:序列密码(stream cipher)和分组密码(block cipher)。

已经发布国产商用密码算法中属于对称密码算法的有ZUC(祖冲之密码算法)和SM4。

其中,ZUC属于序列密码,与之类似的国外密码算法如RC41)。

SM4属于分组密码,与之类似的国外密码算法如DES(Data Encryption Standard,数据加密标准)、TDEA/3DES(Triple Data Encryption Algorithm/3DES、三重数据加密标准)以及AES(Advanced Encryption Standard,高级加密标准)等。

2 对称密码算法标准为了配合WAPI2)无线局域网标准的推广应用,国家密码管理局在2006年公布了SMS43)算法。

2012年,该算法更名为SM4,成为行业标准。

2016年上升为国家标准。

SM4对应的国家/行业标准,如表1所示。

ZUC可以保护数据的机密性和完整性等,具体见GM/T 0001.2—2012和GM/T 0001.3—2012。

值得特别指出的是,2020年4月,ZUC已经成为国际标准ISO/IEC 18033-4:2011/Amd 1:2020 Information technology—Security techniques—Encryption algorithms—Part 4: Stream ciphers—Amendment 1: ZUC《信息技术安全技术加密算法第4部分:序列算法补篇1:ZUC》。

以下是转本站:计算机网络安全----聚焦的力量,本人可以提供一部分书籍。

如需要请留言。

1、JavaJava编程语言(第三版)---Java四大名著----James Gosling(Java之父)Java编程思想(第2版)----Java四大名著----Bruce EckelJava编程思想(第3版)----Java四大名著----------------Bruce EckelJAVA 2核心技术卷I:基础知识(原书第7版)---Java四大名著-----Cay HorstmannJAVA 2核心技术卷II:高级特性(原书第7版)----Java四大名著-----Cay HorstmannEffective Java中文版------Java四大名著--------Joshua Bloch精通Struts:基于MVC的Java Web设计与开发---孙卫琴精通Hibernate:Java对象持久化技术详解---孙卫琴Tomcat与Java Web开发技术详解------------孙卫琴Java与模式------------------------------阎宏2、c#C#程序设计-------Charles Petzold“windows编程泰山北斗”---C#语言“倚天屠龙双剑”C# Primer中文版--------Stanley #语言“倚天屠龙双剑”.NET框架程序设计(修订版)--------Jeffrey Richter“windows编程泰山北斗”平台四大天王c#Windows程序设计----------Charles Petzold“windows编程泰山北斗”平台四大天王.NET程序设计技术内幕-------------Jeff 平台四大天王.NET本质论--第1卷:公共语言运行库(中文版)--------Chris 平台四大天王3、C++C++程序设计语言(特别版)---c++八大金刚----Bjarne Stroustrup“C++之父”C++ Primer (第3版)中文版----c++八大金刚---StanleyC++ Primer (第4版)中文版----c++八大金刚---StanleyC++标准程序库—自修教程与参考手册--c++八大金刚--NicolaiC++语言的设计和演化-----c++八大金刚----Bj arne Stroustrup“C++之父”深度探索C++对象模型---c++八大金刚----StanleyEssential C++中文版---c++八大金刚---StanleyEffective C++中文版 2nd Edition-----c++八大金刚------Scott MeyersMore Effective C++中文版----c++八大金刚------Scott MeyersC++编程思想(第2版)第1卷:标准C++导引--------Bruce EckelC++编程思想(第2版)第2卷:实用编程技术 --------Bruce EckelC++程序设计--------------------------谭浩强C++ 程序设计教程(第2版)--------------钱能C++ Primer Plus(第五版)中文版---Stephen Prata广博如四库全书The c++ programming language、c++ Primer深奥如山重水复Inside the c++ object model程序库大全The c++ standard libray工程经验之积累Effective c++、More Effective c++、Exceptional c++c++八大金刚:1、Essentital c++---lippman---C++之父,旁枝暂略,主攻核心,轻薄短小,初学者2、The c++ programming language----C++之父,技术权威,用词深峻,思想深远,c++百科全书代表,圣经。

第1章绪论1-1 为什么会有信息安全问题的出现?答题要点:(1)当今知识经济社会,信息资源是重要的资源形式,大到一个国家、小至某一个人,拥有的信息资源越多、越早获取到信息资源,就在整个国家安全、经济与社会竞争中处于更有利的地位;(2)网络自身的安全缺陷难以堵住安全漏洞;(3)网络的开放性特征为攻击者提供了方便之门;(4)人为因素,包括人的无意失误、黑客攻击、管理不善等。

1-2 简述密码学与信息安全的关系.答题要点:密码技术是实现网络信息安全的核心技术,是保护数据最重要的工具之一。

通过加密变换,将可读的文件变换成不可理解的乱码,从而起到保护信息和数据的作用.它直接支持机密性、完整性和非否认性。

密码学尽管在网络信息安全中具有举足轻重的作用,但密码学绝不是确保网络信息安全的唯一工具,它也不能解决所有的安全问题。

密码编码与密码分析是一对矛和盾的关系。

1-3 简述密码学发展的三个阶段及其主要特点。

答题要点:密码学的发展大致经历了三个阶段:(1)古代加密方法。

特点:作为密码学发展的起始阶段,所用方法简单,体现了后来发展起来的密码学的若干要素,但只能限制在一定范围内使用。

主要基于手工的方式实现。

(2)古典密码。

特点:加密方法一般是文字置换,使用手工或机械变换的方式实现。

古典密码系统已经初步体现出近代密码系统的雏形,它比古代加密方法更复杂,但其变化量仍然比较小。

转轮机的出现是这一阶段的重要标志,传统密码学有了很大的进展,利用机械转轮可以开发出极其复杂的加密系统,缺点是密码周期有限、制造费用高等。

(3)近代密码。

特点:这一阶段密码技术开始形成一门科学,利用电子计算机可以设计出更为复杂的密码系统,密码理论蓬勃发展,密码算法设计与分析互相促进,出现了大量的密码算法和各种攻击方法。

另外,密码使用的范围也在不断扩张,而且出现了以DES为代表的对称密码体制和RSA为代表的非对称密码体制,制定了许多通用的加密标准,促进网络和技术的发展。

国产商用密码算法SM3及其相关标准介绍作者:谢宗晓甄杰董坤祥来源:《中国质量与标准导报》2021年第03期SM3密码杂凑算法发布于2010年12月17日1)。

密码杂凑算法也被称作“杂凑算法”“散列算法”或“哈希算法”。

在GM/Z 0001—2013《密码术语》中,上述几个术语对应的英文都是hash algorithm。

1 密码杂凑算法密码杂凑算法的主要功能是将一个任意长的比特串映射到一个固定长的比特串。

假设任意长度的消息M,经过函数H(M)运算后,得到一个固定长度为m的散列值h,如公式(1)所示。

h=H(M)(1)如果上述运算满足下面3个条件:(1)给定任意长度的消息M,容易固定长度的h;(2)给定h,计算M非常困难;(3)给定任意长度的消息M,要找到另一个任意长度的消息M′,能够满足H(M)= H (M′),非常困难。

观察(1)和(2),实际就是单向函数的要求,对于(3)而言,这个特性指的是抗碰撞性(collision resistance),即防止不同的输入产生相同的输出。

在实践中使用的密码杂凑函数必须具备强抗碰撞性,例如,MD4、MD5和SHA-1都是因为碰撞攻击算法而被攻破。

通俗而言,就是这些算法H(M),已经能够产生具备相同散列值h的两条不同消息M和M′。

由于密码杂凑算法这个特性,散列值h,就像是消息的“指纹”。

显然,密码杂凑算法可以用于验证消息的完整性(integrity),也可以更广泛地应用于数字签名和验证、消息鉴别码(message authentication code,MAC)的生成和验证,以及随机数的生成等。

2 SM3密码杂凑算法SM3是一种密码杂凑算法。

2012年,SM3被采纳为GM/T 0004—2012行业标准,2016年转化为GB/T 32905—2016国家标准。

具体信息如表1所示。

SM3的将输入的消息经过填充和迭代压缩等步骤,生成256比特杂凑值(散列值h)。

GB/T 32905—2016中举了一个通俗易懂的例子,消息01100001 01100010 01100011,长度l为24,首先①,在末尾加“1”,然后②,添加k个“0”凑成512的倍数,最后③,添加一个64位比特串,该比特串是输入消息长度l的二进制表示。

应用密码学习题一、判断题(40道题)1)为了保证安全性,密码算法应该进行保密。

(F)2)一次一密体制即使用量子计算机也不能攻破。

(T)3)不可能存在信息理论安全的密码体制。

(F)4)分组密码的优点是错误扩展小,速度快,安全程度高。

(F)5)RC4是典型的序列密码算法。

(T)6)对称加密算法的基本原则是扩散(Diffusion)和混淆(Confusion),其中混淆是指将明文及密钥的影响尽可能迅速地散布到较多个输出的密文中。

(F)7)常见的公钥密码算法有RSA算法、Diffie-Hellman算法和ElGamal算法。

(T)8)身份认证要求对数据和信息的来源进行验证,以确保发信人的身份。

(F)9)日常所见的校园饭卡是利用的身份认证的单因素法。

(T)10)基于公开密钥体制(PKI)的数字证书是电子商务安全体系的核心。

(T)11)拒绝服务攻击属于被动攻击的一种。

(F)12)为AES开发的Rijndael算法的密钥长度是128位,分组长度也为128位。

(F)13)公开密钥密码体制比对称密钥密码体制更为安全。

(F)14)端到端的加密设备可以把数据包中的网络地址信息一起加密,从而抵御了流量分析类型的攻击。

(F)15)Diffie-Hellman算法的安全性在于离散对数计算的困难性,可以实现密钥交换。

(T)16)我的公钥证书是不能在网络上公开的,否则其他人可能假冒我的身份或伪造我的数字签名。

(F)17)MD5是一个典型的Hash算法,其输出的摘要值的长度可以是128位,也可以是160位。

(F)18)在PKI中,注册机构RA是必需的组件。

(F)19)IPSec体系中,AH只能实现地址源发认证和数据完整性服务,ESP只能实现信息保密性(数据加密)服务。

(F)20)PGP协议缺省的压缩算法是ZIP,压缩后的数据由于冗余信息很少,更容易抵御密码分析类型的攻击。

(T)21)在SSL握手协议的过程中,需要服务器发送自己的证书。