TNS网络协议 hacking实现SQL数据流截获

- 格式:pdf

- 大小:636.75 KB

- 文档页数:21

网络安全防护应对SQL注入攻击的方法概述:在当前数字化时代,互联网和大数据应用广泛,使得网络安全问题备受关注。

SQL注入攻击是一种常见的网络安全威胁,它通过在用户输入的SQL查询中植入恶意代码,从而实现非法访问数据库、获取敏感信息等目的。

本文将介绍SQL注入攻击的原理,以及现行常用的网络安全防护方法。

一、SQL注入攻击的原理SQL注入攻击利用了应用程序在构造SQL语句时未对用户输入进行过滤或转义的漏洞。

攻击者通过在用户输入中注入恶意的SQL代码,使数据库执行非预期的操作,如删除、修改、查询数据,或者绕过身份验证等。

二、网络安全防护方法(一)数据输入验证与过滤对于用户输入的数据,应进行严格的输入验证和过滤,确保只接受合法的数据格式并对特殊字符进行转义。

常见的验证方法包括输入长度限制、数据类型验证和正则表达式验证等。

(二)参数化查询参数化查询是一种有效的防御SQL注入攻击的方法。

通过将用户输入的参数与SQL查询语句分离,使得参数不作为构造SQL语句的一部分,从而有效避免了注入攻击的风险。

(三)最小权限原则在数据库的访问控制上,应根据需要给予用户最小的权限。

以只读权限为例,在应用中只需要读取数据的情况下,将数据库用户设置为只拥有读取数据的权限,这样即使发生SQL注入攻击,攻击者也无法修改或删除数据。

(四)尽量使用ORM框架ORM框架(对象关系映射)可以实现应用程序与数据库之间的对象和关系的映射,避免手动拼接SQL语句的过程,从而减少了SQL注入攻击的风险。

ORM框架一般都会对用户输入进行预处理和转义,提高了应用程序的安全性。

(五)安全策略规范建立安全策略和规范对于网络安全防护至关重要。

包括但不限于定期更新各类软件和系统补丁、禁止使用弱密码、限制数据库访问权限、备份与恢复等。

这些策略和规范的执行能够有效防御SQL注入攻击。

(六)安全审计与监控通过安全审计和监控技术,可以对数据库的访问进行实时监测和分析,发现异常操作和潜在的SQL注入攻击。

tns协议包查看sql语句(最新版)目录1.TNS 协议简介2.TNS 协议包的功能3.如何查看 SQL 语句4.总结正文1.TNS 协议简介TNS(Transparent Network Substrate)协议是一种用于 Oracle 数据库系统的网络协议,主要负责在客户端与服务器之间传输数据。

TNS 协议能够实现数据加密、解密、压缩、解压缩等功能,从而确保数据传输的安全与高效。

在 Oracle 数据库系统中,TNS 协议通常与 SQL*Net 协议一起使用,以支持各种网络环境下的数据通信。

2.TNS 协议包的功能TNS 协议包主要用于处理 Oracle 数据库客户端与服务器之间的通信,其功能包括:- 数据加密:TNS 协议包可以对传输的数据进行加密,以确保数据的安全性。

- 数据压缩:TNS 协议包可以对传输的数据进行压缩,以减少网络传输的时间和带宽占用。

- 数据解密:TNS 协议包可以在接收到数据后进行解密,以便客户端可以正常处理。

- 数据解压缩:TNS 协议包可以在接收到数据后进行解压缩,以便客户端可以正常处理。

3.如何查看 SQL 语句要查看 TNS 协议包中的 SQL 语句,可以通过以下步骤实现:- 使用 TNS 查询工具:可以使用 Oracle 提供的 TNS 查询工具,如 tnsping、tnslsnrctl 等,来查看 TNS 协议包中的 SQL 语句。

这些工具可以帮助用户检查 TNS 协议的配置、监听器状态以及 SQL 语句的传输情况。

- 检查 TNS 配置文件:TNS 配置文件(如 tnsnames.ora)包含了客户端与服务器之间的连接信息,以及 SQL 语句的详细描述。

通过查看tnsnames.ora 文件,可以了解 TNS 协议包中的 SQL 语句是如何定义的。

- 使用数据库管理工具:可以使用 Oracle 数据库管理工具(如SQL*Plus、Oracle Enterprise Manager 等)来查看 SQL 语句。

ORACLETNS协议分析详解

ORACLETNS协议是在传输层协议TCP/IP的基础上进行封装的。

它可

以用来在客户端和服务器之间进行数据传输和交互。

通过ORACLETNS协议,客户端可以向服务器发送SQL语句,并接收服务器返回的结果集。

同时,

还可以实现会话管理、连接管理、数据传输和安全认证等功能。

在进行通信之前,客户端需要先与服务器建立连接。

其过程包括三次

握手和协议的版本对比。

在建立连接后,客户端可以通过ORACLETNS协议发送SQL语句给服务器。

SQL语句可以包含查询、更新、插入等操作。

服务器接收到SQL语句后,会进行解析和执行,并将结果返回给客户端。

在执行期间,ORACLETNS协议可以实现会话管理,如事务的开始和提交。

除了数据传输,ORACLETNS协议还支持安全认证。

服务器可以要求客

户端提供用户名和密码进行验证。

客户端需要将用户名和密码通过ORACLETNS协议发送给服务器进行认证。

只有认证成功,服务器才会继续

处理客户端的请求。

总之,ORACLETNS协议是一种用于客户端和Oracle数据库之间通信

的协议。

它具有结构清晰、功能强大的特点。

通过ORACLETNS协议,客户

端可以与服务器进行数据传输和交互,并实现会话管理、连接管理、数据

传输和安全认证等功能。

这使得ORACLETNS协议成为了Oracle数据库的

重要组成部分。

网络攻击中的SQL注入攻击技术随着互联网的普及,网络攻击已经成为了人们日常生活中的一部分。

网络攻击是指通过黑客手段,对目标系统进行入侵、破坏或窃取信息的行为,其中SQL注入攻击技术是其中较为常见的一种攻击方式。

SQL注入攻击技术指的是利用SQL语句的漏洞,向数据库中注入非法的SQL代码,使攻击者能够达到控制数据库或者提取有用信息的目的。

SQL注入攻击是目前最常见的一种网络攻击方式之一,也是全球最具破坏力的攻击行为之一。

它的危害性极大,其可以对数据库进行非法操作,从而导致敏感数据泄漏,网站崩溃等一系列问题。

下面我们将从SQL注入的攻击原理、攻击技术、防范方法以及防范策略等方面,对SQL注入攻击做一个详细的介绍。

一、攻击原理SQL注入攻击原理就是向Web应用程序的表单、查询参数或者URL参数中插入恶意的SQL查询代码,使数据库服务器执行该查询并返回结果。

攻击者可以利用输入框没有进行合理的输入校验,或者数据过滤不严格等漏洞,使提交的SQL查询代码被执行,从而窃取敏感信息。

攻击者会利用特定条件下输入的那些字符作为SQL查询的一部分来替换原来的查询语句,从而达到修改SQL查询语句的目的,使得数据库返回攻击者想要的数据。

二、攻击技术SQL注入攻击的基本攻击技术是通过表单输入等方式提交含恶意SQL语句的数据给目标网站,使它执行该恶意SQL语句,获得系统信息或者操作系统。

常见的SQL注入攻击技术包括:字符串连接、参数传递、伪造HTTP头、错误消息泄露、系统存储器信息泄露、错误配置、破解口令等等。

1.字符串拼接在Web开发中,往往用字符串拼接的方式将SQL语句和输入拼合成一个整体,再提交到数据库中执行。

如果在这个过程中没有将输入校验好,则会有SQL注入漏洞。

攻击者可以通过字符串拼接的方式将恶意SQL加入查询语句中,继而对数据库进行攻击。

2.参数传递目前越来越多的Web应用程序将其参数通过HTTP POST 或GET 方式的并将其放到URL中传送至服务器,其本质就是将参数直接附加到请求的URL末尾。

ORACLETNS协议分析详解ORACLE TNS协议是指ORACLE数据库使用的一种网络协议,全名为ORACLE Transparent Network Substrate协议。

它是ORACLE提供的一种标准化的网络协议,用于数据库客户端与服务器之间的通讯。

TNS协议的设计目标是为了提供高性能、高可靠性的数据库通讯。

它采用了一种基于TCP/IP的分层结构,通过在传输层和应用层之间添加一层来提供更高效的通讯方式。

TNS协议的分层结构包括三个主要的协议层:命令层、会话层和传输层。

会话层(Session Layer)负责处理客户端和服务器之间的会话管理。

它定义了一套标准的会话协议,用于建立、维护和关闭会话。

会话层还负责处理客户端和服务器之间的身份验证和权限管理。

传输层(Transport Layer)负责在客户端和服务器之间传输数据。

它采用了一套自定义的传输协议,用于确保数据的可靠传输。

传输层还负责处理数据的压缩和加密,以提高网络传输的效率和安全性。

TNS协议还支持一些额外的功能,例如连接池和自动连接故障转移。

连接池允许客户端复用已经建立的数据库连接,从而减少连接的建立和断开所需的时间和资源。

自动连接故障转移允许在数据库服务器发生故障时自动切换到备份服务器,从而保证系统的可用性和数据的完整性。

总结起来,ORACLETNS协议是一种高性能、高可靠性的数据库通讯协议。

它采用分层结构,通过命令层、会话层和传输层来实现数据的传输和数据库操作。

它还支持一些额外的功能,例如连接池和自动连接故障转移。

通过使用TNS协议,ORACLE数据库能够提供快速、安全和可靠的数据访问服务。

sql 截取字符串方法SQL是一种用于管理和操作关系型数据库的编程语言。

在进行数据库查询时,常常需要对字符串进行截取和处理。

本文将介绍一些常用的SQL字符串截取方法,以及如何正确使用它们。

1. SUBSTRING函数SUBSTRING函数用于从一个字符串中截取指定的子字符串。

它接受三个参数,分别是原始字符串、起始位置和子字符串的长度。

例如,我们有一个字符串"Hello World",我们想从中截取"World"这个子字符串,可以使用以下SQL语句:```SELECT SUBSTRING('Hello World', 7, 5);```这将返回"World"作为结果。

2. LEFT和RIGHT函数LEFT函数用于从一个字符串的左边开始截取指定长度的子字符串,而RIGHT函数则从右边开始截取。

这两个函数也接受两个参数,分别是原始字符串和截取的长度。

例如,我们有一个字符串"Hello World",我们想从左边截取前5个字符,可以使用以下SQL语句:```SELECT LEFT('Hello World', 5);```这将返回"Hello"作为结果。

3. LEN函数LEN函数用于返回一个字符串的长度。

它接受一个参数,即原始字符串。

例如,我们有一个字符串"Hello World",我们想知道它的长度,可以使用以下SQL语句:```SELECT LEN('Hello World');```这将返回11作为结果。

4. REPLACE函数REPLACE函数用于将一个字符串中的指定子字符串替换为新的子字符串。

它接受三个参数,分别是原始字符串、要替换的子字符串和新的子字符串。

例如,我们有一个字符串"Hello World",我们想将其中的"World"替换为"SQL",可以使用以下SQL语句:```SELECT REPLACE('Hello World', 'World', 'SQL');```这将返回"Hello SQL"作为结果。

在网络安全中什么是最常见的网络信息泄露方式之一(数据包截获)在网络安全中,数据包截获是最常见的网络信息泄露方式之一。

数据包截获是指攻击者通过截取网络数据包的方式,获取其中携带的敏感信息。

这种攻击手法十分隐蔽,且在网络传输过程中难以察觉,因此给网络安全带来了巨大的挑战。

一、数据包截获的原理数据包常用于在互联网上进行信息传递。

一般而言,在发送信息时,数据会被分成多个数据包进行传输,然后在接收端再进行重组,以还原原始数据。

而攻击者正是利用了这一过程,截获了其中的某些数据包。

数据包截获的原理是通过使用特定软件或设备,对经过网络传输的数据进行监听与拦截。

攻击者获取信息的途径往往是通过黑客手段,如使用木马或钓鱼网站来劫持目标用户的网络链接,并截获其传输的数据包。

二、数据包截获的目的数据包截获的目的多种多样。

攻击者可能希望获取用户的个人隐私信息,比如登录密码、身份证号码、银行账号等;也可能窃取企业机密信息,如商业计划、研发成果等。

此外,攻击者还可以利用截获的数据包进行其他形式的攻击,如篡改数据包内容、劫持网页重定向等。

三、数据包截获的危害数据包截获对个人和企业都带来了巨大的危害。

对于个人用户而言,一旦攻击者截获其敏感信息,可能会导致身份被盗用、财产损失等后果;对于企业来说,泄露的商业机密可能导致竞争对手获取了其核心竞争力,进而降低市场竞争力。

此外,针对特定的数据包截获攻击,攻击者还可以盗取用户的账号,伪造用户身份进行进一步的恶意操作,给个人和企业带来更大的威胁。

四、防范数据包截获的措施为了保障网络安全,防范数据包截获攻击至关重要。

以下是一些常用的防范措施:1. 使用加密技术:通过加密算法对数据包进行加密,使攻击者无法直接获取敏感信息。

常用的加密技术包括SSL(Secure Sockets Layer)和TLS(Transport Layer Security)等。

2. 建立防火墙:防火墙可以对进出网络的数据包进行过滤与审查,识别并阻止可疑的数据包,减少攻击者的入侵可能。

SQL是一种用于管理关系数据库的语言,它可以用来查询和操作数据库中的数据。

在实际的开发过程中,我们经常需要对字符串进行截取操作,以便获取我们所需要的信息。

在SQL中,有多种方法可以用来截取字符串,下面将介绍一些常用的方法和示例。

1. 使用SUBSTRING函数SUBSTRING函数是SQL中用来截取字符串的函数,其语法如下:```SUBSTRING(string, start, length)```其中,string为需要被截取的字符串,start为截取的起始位置,length为需要截取的长度。

下面是一个示例:```SELECT SUBSTRING('Hello, World', 1, 5) AS result; -- 输出:Hello ```在这个示例中,我们使用SUBSTRING函数从字符串'Hello, World'中截取了从第1个字符开始的长度为5个字符的子串。

2. 使用LEFT和RIGHT函数除了SUBSTRING函数之外,SQL还提供了LEFT和RIGHT函数来进行字符串的截取操作。

LEFT函数用于从字符串的左侧截取指定长度的子串,而RIGHT函数用于从字符串的右侧截取指定长度的子串。

示例如下:SELECT LEFT('Hello, World', 5) AS result1; -- 输出:Hello SELECT RIGHT('Hello, World', 5) AS result2; -- 输出:World```在这个示例中,我们分别使用LEFT和RIGHT函数对字符串'Hello, World'进行了截取操作,分别得到了左侧5个字符和右侧5个字符的子串。

3. 使用CHARINDEX和SUBSTRING函数结合有时候,我们需要根据特定的分隔符对字符串进行截取操作。

这时可以使用CHARINDEX函数来定位分隔符的位置,然后结合SUBSTRING函数进行截取。

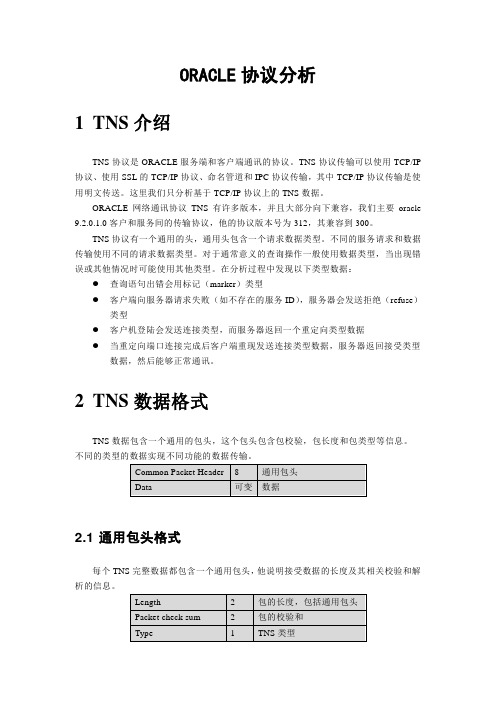

ORACLETNS协议分析1TNS介绍TNS协议是ORACLE服务端和客户端通讯的协议。

TNS协议传输可以使用TCP/IP 协议、使用SSL的TCP/IP协议、命名管道和IPC协议传输,其中TCP/IP协议传输是使用明文传送。

这里我们只分析基于TCP/IP协议上的TNS数据。

ORACLE网络通讯协议TNS有许多版本,并且大部分向下兼容,我们主要oracle 9.2.0.1.0客户和服务间的传输协议,他的协议版本号为312,其兼容到300。

TNS协议有一个通用的头,通用头包含一个请求数据类型。

不同的服务请求和数据传输使用不同的请求数据类型。

对于通常意义的查询操作一般使用数据类型,当出现错误或其他情况时可能使用其他类型。

在分析过程中发现以下类型数据:●查询语句出错会用标记(marker)类型●客户端向服务器请求失败(如不存在的服务ID),服务器会发送拒绝(refuse)类型●客户机登陆会发送连接类型,而服务器返回一个重定向类型数据●当重定向端口连接完成后客户端重现发送连接类型数据,服务器返回接受类型数据,然后能够正常通讯。

2TNS数据格式TNS数据包含一个通用的包头,这个包头包含包校验,包长度和包类型等信息。

不同的类型的数据实现不同功能的数据传输。

Common Packet Header 8 通用包头Data 可变数据2.1 通用包头格式每个TNS完整数据都包含一个通用包头,他说明接受数据的长度及其相关校验和解析的信息。

Length 2 包的长度,包括通用包头Packet check sum 2 包的校验和Type 1 TNS类型Flag 1 状态Header check sum 2 通用头的校验和注:Length:包长度(包括包头)Type:数据包的类型类型号类型说明1 连接(CONNECT)2 接受(ACCEPT)3 确认(ACK)4 拒绝(REFUTE)5 重定向(REDIRECT)6 数据(DATA)7 NULL89 中止(ABORT)1011 重新发送(RESEND)12 标记(MARKER)13 ATTENTION14 控制(CONTROL)2.2 连接包结构(0x01)在客户端和ORACLE要建立连接时,客户端首先发送一个连接结构,然后服务器返回重定向包(参见2.5)。

typedef struct TNS_CONNECT_header{UCHAR NS_ver[2];UCHAR Compatible_ver[2];UCHAR ser_opt1;UCHAR ser_opt2;UCHAR SDU_size[2];UCHAR TDU_size[2];UCHAR NT_protocol_ch1;UCHAR NT_protocol_ch2;UCHAR Max_packets[2];UCHAR Hardware_1[2];UCHAR data_length[2];UCHAR Offset[2];UCHAR Max_data[4];UCHAR flag0;UCHAR flag1;/*java thin interface has no items and id,if it is not jdbc thin, use offset to override these 有些版本TNS协议中没有下面几项*/UCHAR item1[4];UCHAR item2[4];UCHAR ID[8];UCHAR unknown[8];/*followed by decode_des_conn_data *///连接字符串}TNS_CONNECT_HEADER;连接字符串格式:如:数据库一般的连接,即ESTABLISH的连接字符串为:(DESCRIPTION=(ADDRESS=(PROTOCOL=TCP)(HOST=topsec-syangjp)(PORT=1521))(CONNECT_DATA=(SID=test)(SERVER=DEDICATED)(CID=(PROGRAM=D:\oracle\ora92\bin\sqlplusw.exe)(HOST=TOPSEC-MYANGJP)(USER=myangjp))))2.3 接受包结构(0x02)用户重定向之后,需要用重定向端口向服务器发送连接,客户端发送连接包,服务器连接成功则返回接受包,否则返回refuse包struct TNS_ACCEPT_header{unsigned char NS_ver[2];unsigned char ser_opt1;unsigned char ser_opt2;unsigned char SDU_size[2];unsigned char TDU_size[2];unsigned char Hardware_1[2];unsigned char data_length[2];unsigned char Offset[2];unsigned char flag0;unsigned char flag1;//unsigned char unknown[8];/*no following data*/};2.4 拒绝包结构(0x04)typedef struct TNS_REFUSE_header{ UCHAR uUserRefuseReason;UCHAR uSysRefuseReason;unsigned short int data_length;//拒绝字符串}TNS_REFUSE_HEADER;拒绝字符串:2.5 重定向包结构(0x05)typedef struct TNS_REDIRECT_header{ UCHAR data_length[2];UCHAR data; //长度为data_length;//重定向数据}TNS_REDIRECT_HEADER;重定向数据:2.6 标记包结构(0x0c)typedef struct TNS_MARKER_header{UCHAR data_length[3];}TNS_REDIRECT_HEADER;注:当请求命令出错时,服务器会返回三个标记包2.7 控制包结构(0x0d)暂时没有发现该结构2.8 数据包结构(0x06)数据包负责传输数据库客户端和服务端的各种操作。

每个操作由一个或几个命令组成,可以是在同一个数据包中有几个命令结构组合起来,也可以分开传输一些命令。

Common Header 8 通用包头Data flag 2 状态Command packet 可变数据Command packet 可变数据………Command packet 可变数据具体各种操作命令的组成和转换现在还不能完全确定,但是对于一些基本的SQL查询我们是可以分析的,下面我们主要分析一些命令结构和相关ORACLE操作的命令组成序列。

有些有许多结构和它的具体字节不影响ORACLE基本命令的分析,所以只做了简单的分析,对于SQL的一般查询语句TNS协议主要通过数据包的0x0303和0x035e命令来传输数据,返回结果主要是通过0x06和0x08命令传输数据,0x06主要传输数据,0x08主要传输系统配置相关数据。

2.8.1数据包通用结构数据包有一个2字节的状态包和多个命令包组成:Data flag 2 状态Command packet 可变命令包………Command packet 可变命令包注:Data_flag一般情况为零,分析发现退出时为0x0040Send token 0x0001Request Confirmation 0x0002Confirmation 0x0004Reserved 0x0008UNKNOWN 0x0010More Data to Come 0x0020End of File 0x0040Do Immediate Confirmation 0x0080Request to send 0x0100Request Nt Trailer 0x0200命令包(Command packet)结构如下:Command 1 命令Sub command 1 子命令Data 可变命令包数据注:命令(Command)说明(以下命令为主命令的基本功能,但是还不能完全确认):0x01 Set Protocol0x02 Set Data Type Representation0x03 User to Oracle Request0x04 Return Status0x05 Access User Address Space0x06 Raw Transfer Header0x07 Raw Transfer Data0x08 Return OPI(Oracle Program Interface) Parameter0x09 Oracle Function Complete0x0a N Error Return Definition0x0b Sending I/o Vector only for fast UPI(User Program Interface)0x0c Sending Long for Fast UPI0x0d Invoke User Callback0x0e Network Service0x0f Data Intergrity0x10 Supervisor0x110x12通过分析具体的包和一些其他相关软件,得到以下相关命令和子命令,许多命令还需要进一步确认命令子命令类型说明使用0x01 0x05 请求CLIENT TYPE0x01 0x06 Set Protocol0x01 0x2c IDENT0x02 0x00 RESET0x02 0x01 CHAR_MAP0x02 0x540x03 0x010x03 0x02 SQL_OPEN0x03 0x03 QUERY0x03 0x04 QUERY SECOND0x03 0x05 FETCH MORE0x03 0x080x03 0x09 DISCONNECT0x03 0x0E0x03 0x27 SET_LANG0x03 0x2B DESC_COLS0x03 0x3B DB VERSION0x03 0x47 FETCH0x03 0x51 Set password0x03 0x52 Set user0x03 0x54 HANDSHAKE40x03 0x5E SQL0x03 0x73 AUTH20x03 0x76 AUTH10x03 0x77 查询表结构信息DESC0x04 0x01 ACK0x04 0x02 ACK0x04 0x05 ACK0x06 0x00 More Row Result Info0x06 0x01 First Row Result Info0x08 0x010x08 0x050x08 0x080x08 0x9c Db version0x10 0x19 Field Info SELEC返回0x11 0x690x11 0x6b0x11 0x782.8.2Data Format(length+data)对于ORACLE的TNS协议结构中数据传输,其主要采用以下方式,即用一个标志和长度字符来传输数据。