SambaServer基本配置汇总

- 格式:doc

- 大小:233.00 KB

- 文档页数:12

一.配置匿名共享步骤:1.配置smb配置文件,安全级别为share,允许匿名访问;content共享目录;path路径;读写权限;(安全级别:user.server.domain.ads.share)2.reload重新加载配置文件;二.配置不同用户不同权限:1.添加用户组addgroup,组中添加用户adduser;linux查看版本信息:file /bin/cat--file /sbin/init---uname -a---getconf -a(LONG_BIT)--echo $HOSTTYPE2.为相应部门人员添加samba帐号sales1/sales2密码123456;3.更改安全级别为user;三.帐号映射1. 编辑主配置文件/etc/samba/smb.conf;在global 下添加一行字段username map = /etc/samba/smbusers 开启用户帐号映射功能;2.编辑/etc/samba/smbuserssmbusers 文件保存帐号映射关系,其有固定滴格式:samba 帐号 = 虚拟帐号(映射帐号)注意:强烈建议不要将samba 用户的密码与本地系统用户的密码设置成一样哈,可以避免非法用户使用samba 帐号登录系统非法破坏;四.建立独立配置文件:1. 建立独立配置文件;可以直接复制/etc/samba/smb.conf 这个文件并改名就可以了,如果为单个用户建立配置文件,命名时一定要包含用户名2.编辑smb.conf 主配置文件哈~在[global]中加入config file = /etc/samba/smb.conf.%U,表示samba 服务器读取/etc/samba/smb.conf.%U 文件,其中%U 代表当前登录用户;3.编辑smb.conf.boss 独立配置文件;五.案例:1.建立各部门专用共享目录使用mkdir 建立需求的共享目录以便分门别类的存储相应资料;同时设置/companydata 共享目录的用户权限2.添加samba 服务器描述及设置smbpasswd 文件;默认/etc/samba/目录下没有smbpasswd 文件,我们要先关闭samba 的tdbsam 验证。

SAMBA服务器SAMBA服务器是一种网络文件系统,可以在局域网内共享文件和打印机等资源。

它是基于SMB/CIFS协议的开源实现,可运行在多种操作系统上,包括Linux、Unix和Windows等。

在本文中,将详细介绍SAMBA服务器的基本概念、安装配置以及一些常见应用。

一、SAMBA服务器的基本概念2.工作组和域:SAMBA服务器可以配置为工作组模式或域模式。

在工作组模式下,所有设备共享同一个工作组,没有集中的身份验证和管理机制。

而在域模式下,设备可以加入到一个域中,域控制器负责身份验证和资源访问的控制。

3.共享资源:SAMBA服务器可以共享文件夹、打印机和其他资源。

通过SAMBA服务器,用户可以在局域网内访问和操作这些共享资源,就像是访问本地文件一样方便。

1. 安装:在大部分Linux发行版中,SAMBA服务器都可以通过包管理工具来安装。

例如,在Ubuntu上可以使用apt-get命令来安装samba软件包。

2. 配置:SAMBA服务器的配置文件是/etc/samba/smb.conf。

在这个文件中,可以定义共享文件夹、打印机、用户访问权限等参数。

需要注意的是,配置文件的语法较为复杂,需要仔细阅读官方文档或参考相关教程。

三、SAMBA服务器的常见应用1. 文件共享:SAMBA服务器可以将指定文件夹共享给局域网内的用户。

通过SAMBA协议,用户可以在Windows、Linux和Mac等各种操作系统上访问和操作这些共享文件夹。

2.打印服务:SAMBA服务器可以将本地打印机共享给局域网内的用户。

这样,用户可以在自己的计算机上安装打印机驱动程序,并通过网络打印文件。

3.身份验证:SAMBA服务器可以与域控制器集成,实现统一的用户身份验证。

这样,用户在任何设备上登录后,都可以访问其所拥有的共享资源。

4. 混合环境集成:SAMBA服务器可以在Windows和Linux等不同操作系统之间实现文件共享和打印服务的集成。

SAMBA服务器的配置简述:samba服务器主要用于不同操作系统之间的通信,如果是linux访问linux之间的资源的时候,我们可以通过NFS,如果linux访问windows下的数据时,我们可以在windows下创建一个共享文件夹,具体做法参考上一篇博文,但在windows下想访问linux中的共享数据,这时我们就要通过SAMBA服务器,下面简述一下samba服务器的配置:1.首先我们要先查看一下系统中有没有安装samba服务:rpm –qa |grep samba在这里我已经安装完了,如果你想安装的话你可以输入:rpm –ivh/packet/samba-3.0.28-0.el5.8 (你最好用table键将它补全)2.然后我们可以启动samba服务了,启动方式为:/etc/init.d/smb start (第一种)service smb start (第二种)通过图形界面(不建议使用)3.启动完成之后,我们来看一下samba服务器的主配置文件(samba.conf)4.大家知道我们要访问samba服务器是要通过端口号的,所以我们先来查看一下samba服务器用到的端口号有没有关闭,命令为:cat /etc/services |less (默认情况下137—139这几个端口都是打开的)5.smb.conf主配置文件主要由两部分组成,分别是Global Setting 和Share Definitions ,前者是整体运行环境的选项,后者则是设置共享目录的(我是这样理解的)这个你在查看smb.cof这个文件的时候你可以看到6.在global setting有很多配置参数,如:Workgroup、Sever string、hosts allow 等等,这里我觉着用到的是hosts allow,他可以限制访问samba服务器的ip范围和域名7.接下来我们就配置Samba用户认证了,(这个的目的就是让客户端使用登陆linux的账户),samba的用户认证主要通过两个文件实现的,一个是/etc/samba/smbpasswd 另一个是/etc/samba/smbusers。

Samba服务及其配置Samba服务是一种网络文件共享服务,它可以使不同操作系统的计算机之间共享文件和打印机资源。

Samba服务最初由Andrew Tridgell于1992年开发,旨在实现与微软的SMB (Server Message Block)协议兼容,从而使Linux系统能够与Windows系统进行文件共享。

在过去的几十年中,Samba已经成为了一个功能强大且广泛应用的开源项目。

Samba服务的配置包括三个主要方面:共享目录、用户账户和安全设置。

共享目录定义了哪些文件或文件夹可以在网络上共享,用户账户用于控制用户对共享资源的访问权限,而安全设置则决定了用户如何进行身份验证和加密通信。

要开始配置Samba服务,首先需要安装Samba软件包,这可以通过命令行终端执行以下命令完成:```sudo apt install samba```安装完Samba后,默认的配置文件位于`/etc/samba/smb.conf`。

可以使用文本编辑器打开此文件,在其中进行配置。

以下是一个示例配置:```[global]workgroup = MYGROUPserver string = Samba Server %vnetbios name = myserversecurity = usermap to guest = Bad Userdns proxy = no[shared]comment = Shared Folderpath = /path/to/shared/folderbrowseable = yesread only = noguest ok = yescreate mask = 0765```在示例配置中,`[global]`部分用于定义全局参数,如工作组名称、服务器字符串、服务器名称、安全设置等。

`[shared]`部分用于定义共享目录的参数,如注释、路径、可浏览性、只读设置、是否允许匿名访问等。

Samba服务器配置资料大全名目Samba服务器配置资料大全........................................................................... 错误!未定义书签。

1 Samba服务器配置文件 (2)1.1 (1) 全局参数 (2)1.2 (2) 资源共享的选项 (5)1.3 (3) 专门变量 (7)1.4 文件实例: (7)2 Samba 3.x SW AT预验证远程缓冲区溢出漏洞 (8)3 Samba和Windows 的密码处理认证方式 (10)4 linux—windows互联实战经历 (10)5 Samba3.0服务器实战调试 (12)6 SMB的扩展应用 (16)7 Smaba配置文件详细分析〔二〕 (22)1Samba服务器配置文件/etc/samba/smb.conf功能: 设置samba服务器选项和共享资源的设置文件格式: #说明语句[global] //定义samba服务器的全局选项……全局参数=值……[homes] //共享用户主名目……资源共享参数=值……[printers] // 打印机共享……资源共享参数=值……[public] //共享名目设置……资源共享参数=值……以上声明为系统自带的声明,用户也能够依照实际需要定义共享名目:[自定义] //自定义的共享……资源共享参数=值……说明:1.1(1) 全局参数差不多全局参数:Workgroup=域名/工作组名功能:设定samba服务器所属工作组/域的名称)Netbios name=主机名称功能:设置samba服务器的netbios名称Server string=字符串功能:设置samba服务器的描述interfaces=接口名/ip地址功能:设置samba服务器的ip地址,假如不想使用默认IP地址或者想同时使用多个IP地址,能够设置那个选项client code page=850/936功能:设定客户端存取samba服务器的资源时所使用的字符编码表实例:client code page=936安全设置参数:admin users=用户名功能:设置治理员账号socket address=ip地址功能:指定samba服务器监听的ip地址security=user/share/domain/server功能:设置samba的共享安全级别注意:share //表示共享级访问,服务器不对客户机进行身份验证user //表示用户级访问server //表示服务器级访问,被访问的samba服务器要求另一台samba服务器对客户机进行身份验证domain //表示域级访问,由域操纵器对客户机进行身份验证password server=ip址址/主机名功能:指定密码服务器的位置,当security值为server/domain必须设置该参数encrypt passwords=yes/no功能:指定是否使用加密口令注意:关于windows客户机来说,该选项应该设置为yesrestrict anonymous=true/false功能:指定服务器是否承诺win NT/2000以匿名方式登录实例:restrict anonymous=falsesmb passwd file=文件路径功能:指定samba用户密码的文件位置实例:smb passwd file=/etc/samba/smbpasswdmap to guest=never/bad user/bad password功能:设置当用户所输入的用名和密码不正确时的处理方式注意:该选项只有security=share时才有效,该选项能够取以下三种值:never 表示拒绝使用任何资源bad user 表示用户输入用户名正确,但密码错误时,能够承诺以guest登录bad password 表示用户输入的用户名和口令都错误时,能够承诺以guest登录username map=文件路径功能:指定SMB用户名与LINUX用户名映射文件的路径实例:username map=/etc/samba/smbusersguest account=用户名功能:指定来宾账号的名称,默认为nobodyhosts allow= ip地址/主机名/域名功能:设置承诺访问的客户机hosts deny=ip地址/主机名/域名功能:设置禁止访问的客户机打印机设置参数:printcap name=路径功能:设定打印机的配置文件的位置实例:printcap name=/etc/printcapload printers =yes/no功能:设定是否自动装载打印机的装载文件,当要做打印服务器时必须设置为yesprinting = /cups/bsd/lprng/sysv功能:设置打印机相关指令时所采取的模式实例:p rinting=lprngprinter name=名称功能:设置打印机的名称日志设置参数:log file=路径功能:定义日志文件的位置实例:log file=/var/log/samba/%m.logmax log size=数字功能:定义日志文件的最大千字节运行效率参数:change notify timeout=数字功能:设置服务器周期性专门通知实例:change notify timeout=90deadtime=数字功能:客户端无操作多少分钟后服务器中断连接实例:deadtime=10getwd cache=yes/no功能:是否启用cache功能keepalive=数字功能:服务器每隔多少秒向客户端发送keepalive包用于确认客户端是否工作正常max open files=数字功能:同一个客户端最多能打开的文件数目实例:max open files=1000wins设置参数:wins support=yes/no功能:是否支持wins解析实例:wins support=yeswins server=服务器功能:指定wins服务器的位置实例:wins server=192.168.0.2wins proxy=yes/no功能:设置samba服务器是否支持wins代理功能实例:wins proxy=yes1.2(2) 资源共享的选项差不多参数 :comment=说明语句功能:对共享资源的说明path=路径功能:共享资源的路径访问操纵参数:browseable=yes/no功能:是否能够扫瞄共享名目,默认为yesprintable =yes/no功能:设置客户机是否能够使用共享打印机打印avalidable=yes/no功能:设置共享资源是否可用实例:avalidable=yespublic=yes/no功能:设置共享资源是否承诺所有用户访问,除guest用户以外guest ok =yes/no功能:设置是否承诺guest用户访问共享资源guest only=yes/no功能:设置共享名目只承诺guest用户访问read only=yes/no功能:访问用户对共享资源只读valid users=用户名/@组名功能:设定指定承诺访问共享资源的用户/组,多用户名用逗号分开,指定组时要在组名前加@实例:valide users=u1,u2,@g1invalid users=用户名/@组名功能:设定指定禁止访问共享资源的用户/组,多用户名用逗号分开,指定组时要在组名前加@create mode=权限值功能:指定客户机在共享名目中创建文件的默认权限,默认权限为744directory mode =0775功能:指定客户机共享名目中创建文件名目的默认权限,默认权限为755writable=yes/no功能:指定共享的路径是否可写write list=用户名/@组名功能:设定承诺读写共享名目的用户列表实例:write list=abc,@g2read list=用户名/@组名功能:设定只读访问用户列表实例:read list=abc,@cuo自动执行参数:preexec=路径功能:指定客户机连接时要自动执行文件postexec=路径功能:指定客户机断开连接时要自动执行的文件root preexec=路径功能:指定客户机连接时要以ROOT用户身份自动执行的文件实例:root preexec=/bin/mount /dev/cdromroot postexec=路径功能:指定客户机断开连接时要以ROOT用户身份自动执行的文件实例:root postexec=/bin/umount /dev/cdrom1.3(3) 专门变量%S〔大写〕: 当前服务名%P〔大写〕: 当前服务的根名目%u: 当前服务的用户名%h: samba服务器的主机名%m: 客户机的NETBIOS名%L samba服务器的netbios名%v samba版本号%g 给定%u的所在的主工作组名%H 给定的%u的宿主名目%T 当前日期和时刻1.4文件实例:依照以下要求/etc/samba/smb.conf文件:⏹设置samba服务器的工作组名为linuxgroup,NETBIOS名为linux⏹设置samba服务器的访问模式为share⏹共享/soft名目,共享名为soft,该共享名目承诺所有的用户读写操作#vi /etc/samba/smb.conf修改内容如下:[global]Workgroup=linuxgroupNetbios name=linux………Security=share………[homes]………………[printers]………………[soft] //添加如下那个声明comment=applic soft sharedpath=/softbrowseable=yeswritable=yesguest ok=yespublic=yes2Samba 3.x SWAT预验证远程缓冲区溢出漏洞严峻程度:高威逼程度:远程治理员权限错误类型:边界检查错误利用方式:服务器模式CVE(CAN) ID:CAN-2004-0600受阻碍系统Samba 3.0.2Samba 3.0.3Samba 3.0.4详细描述SWAT是Samba Web治理工具。

1 samba服务器的简介在Windows中,我们都知道网络邻居,是Windows共享资源的方式。

Linux写Windows 互访与共享资源的方式是利用Samba服务,其实我觉得它更象一个软件。

Windows与Linux 通过Samba,可以相互共享资源,是互为服务器和客户端的关系。

比如当装有Windows操作系统的机器,向装有Linux系统的机器存取文件,那Windows应该是客户机,而Linux 则是服务器;如果Linux的机器向Windows访问和存限文件及使用Windows提供的打印服务,这时应该说Windows是服务器,而Linux是客户机。

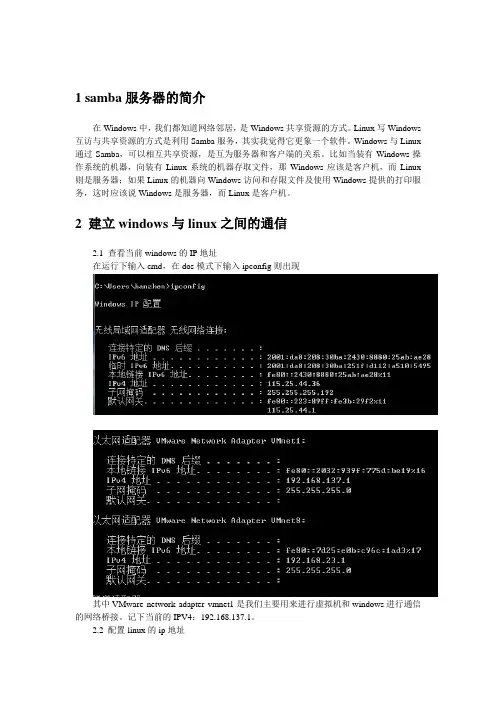

2 建立windows与linux之间的通信2.1 查看当前windows的IP地址在运行下输入cmd,在dos模式下输入ipconfig则出现其中VMware network adapter vmnet1是我们主要用来进行虚拟机和windows进行通信的网络桥接。

记下当前的IPV4:192.168.137.1。

2.2 配置linux的ip地址(1)在虚拟机->设置—>选择host only。

(2)修改你linux的网络地址,要与windows的VMware network adapter vmnet1 的IP 处于同一个网络环境,即192.168.137.XX方式一:ifconfig eth0 192.168.1.18 netmask 255.255.255.0说明:该种方式可以使改变即时生效,重启后会恢复为原来的IP方式二:vi /etc/sysconfig/network-scripts/ifcfg-eth0说明:该种方式要重启后生效,且是永久的。

方法三:输入setup 第四项network configuration设置你的ip地址。

说明:该种方式要重启后生效,且是永久的。

(3)重启网络服务/etc/init.d/network restart(4)ping 192.168.137.1 检测你的linux与windows网络通信是否畅通。

samba服务器配置说明配置服务器密码:cnfoldcsamba相关命令grep -v '^#' smb.conf |grep -v '^;' |grep -v '^$' 确认是否把设定给批注了/etc/rc.d/init.d/smb restart 重启smb服务vi /etc/samba/smb.conf 修改samba配置文件smb.confifconfig eth0 169.254.235.182 netmask 255.255.0.0 up 临时修改IP地址和网关samba设定档:/etc/samba/smb.conf这个是samba最主要的设定档/etc/samba/lmhosts这个档案主要目的在对应NetBIOS name 与该主机名称的IP/etc/samba/smbpasswd 档案预设不存在是samba预设使用者密码对应表需要权限root且设定为600samba相关目录:/usr/share/doc/samba 这个目录包含了samba的所有相关技术手册/var/log/samba这个目录是samba预设的登录文件放置目录可以查看是否被入侵/usr/share/samba/codepages这个目录是放置各个语言的支持格式需要支持中文就靠codepage.950支持。

当然修改smb.conf是最直接的。

[global]workgroup : 工作群组:同一个局域网络内,要具有相同的workgroupnetbios name : 主机名称:这个主机名称就是netbios 的名字!请注意,如果你没有设定netbios 的话,预设的netbios 会以hostname 来替代!server string: 这个是主机的说明,随便写写没关系!security : 这个重要,是用来规定samba 主机的安全登入项目,有底下几种:share :不进行安全登入,亦即没有设定账号与密码user:设定主机的密码文件作为登入的验证档案,这与底下的smb passwd file有关domain :就是让您的samba 作为PDC 啰!log file : 登录文件放置的目录所在地[webpage]comment = my home page 这个是目录说明path =/var/www/htmlread only =no 是否只读public = yes 是否让所有可以登入的使用者看到这个项目writable =yes 是否可以写入读写权限值最后出现的那个设置值为主这里起作用的是 writable而不是read onlycreate mode =0664directory mode =0775 这两个mode都与权限有关samba变量%s :取代目前的设定项目值,所谓的『设定项目值』就是在里面的内容!举例来说:[homes]valid users=%s因为 validusers是允许的登入者,设定为%s 表示任何可登入的使用者都能够登入的意思~今天如果test 这个使用者登入之后,那个[homes] 就会自动的变成了[test]了!这样可以明白了吗?!%s 的用意就是在替换掉目前[] 里面的内容啦!%m :代表 client端的NetBIOS 主机名称喔!例如上面案例的登录档!%M :代表 client端的Internet 主机名称喔!就是HOSTNAME 。

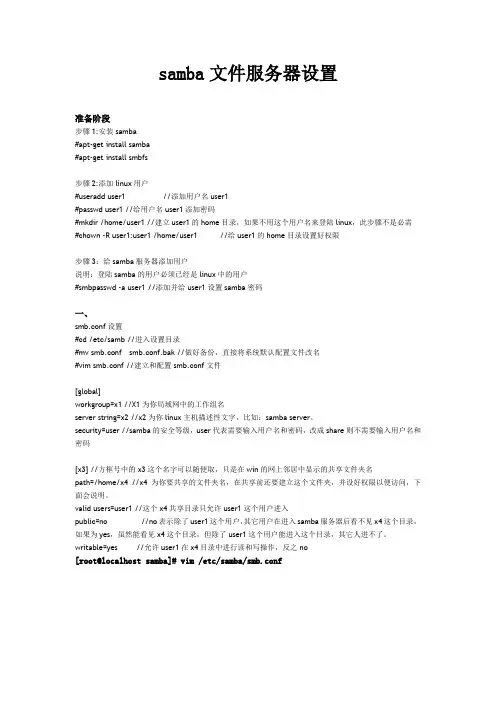

samba文件服务器设置准备阶段步骤1:安装samba#apt-get install samba#apt-get install smbfs步骤2:添加linux用户#useradd user1//添加用户名user1#passwd user1 //给用户名user1添加密码#mkdir /home/user1 //建立user1的home目录,如果不用这个用户名来登陆linux,此步骤不是必需#chown -R user1:user1 /home/user1//给user1的home目录设置好权限步骤3:给samba服务器添加用户说明:登陆samba的用户必须已经是linux中的用户#smbpasswd -a user1 //添加并给user1设置samba密码一、smb.conf设置#cd /etc/samb //进入设置目录#mv smb.conf smb.conf.bak //做好备份,直接将系统默认配置文件改名#vim smb.conf //建立和配置smb.conf文件[global]workgroup=x1 //X1为你局域网中的工作组名server string=x2 //x2为你linux主机描述性文字,比如:samba server。

security=user //samba的安全等级,user代表需要输入用户名和密码,改成share则不需要输入用户名和密码[x3] //方框号中的x3这个名字可以随便取,只是在win的网上邻居中显示的共享文件夹名path=/home/x4 //x4为你要共享的文件夹名,在共享前还要建立这个文件夹,并设好权限以便访问,下面会说明。

valid users=user1 //这个x4共享目录只允许user1这个用户进入public=no//no表示除了user1这个用户,其它用户在进入samba服务器后看不见x4这个目录,如果为yes,虽然能看见x4这个目录,但除了user1这个用户能进入这个目录,其它人进不了。

Linux samba 服务器安装配置目录介绍 (1)系统环境 (2)安装samba (2)配置samba服务 (3)全局参数: (3)共享参数: (7)测试 (10)案例一 (10)案例二 (13)将共享目录映射成Windows的驱动器 (22)Linux客户端访问操作 (23)介绍Samba是一个能让Linux系统应用Microsoft网络通讯协议的软件,而SMB是Server Message Block的缩写,即为服务器消息块,SMB主要是作为Microsoft的网络通讯协议,后来Samba将SMB通信协议应用到了Linux系统上,就形成了现在的Samba软件。

后来微软又把SMB 改名为CIFS(Common Internet File System),即公共Internet 文件系统,并且加入了许多新的功能,这样一来,使得Samba具有了更强大的功能。

Samba最大的功能就是可以用于Linux与windows系统直接的文件共享和打印共享,Samba既可以用于windows 与Linux之间的文件共享,也可以用于Linux与Linux之间的资源共享,由于NFS(网络文件系统)可以很好的完成Linux与Linux之间的数据共享,因而Samba较多的用在了Linux与windows之间的数据共享上面。

SMB是基于客户机/服务器型的协议,因而一台Samba服务器既可以充当文件共享服务器,也可以充当一个Samba的客户端,例如,一台在Linux 下已经架设好的Samba服务器,windows客户端就可以通过SMB协议共享Samba服务器上的资源文件,同时,Samba服务器也可以访问网络中其它windows系统或者Linux系统共享出来的文件。

Samba在windows下使用的是NetBIOS协议,如果你要使用Linux下共享出来的文件,请确认你的windows 系统下是否安装了NetBIOS协议。

Samba服务的配置总结之前介绍了,这⾥简单总结下Samba服务参数的配置说明:Samba服务的主配置⽂件是smb.conf,默认在/etc/samba/⽬录下。

smb.conf含有多个段,每个段由段名开始,直到下个段名。

每个段名放在⽅括号中间。

每段的参数的格式是:名称=指。

配置⽂件中⼀⾏⼀个段名和参数,段名和参数名不分⼤⼩写。

除了[global]段外,所有的段都可以看作是⼀个共享资源。

段名是该共享资源的名字,段⾥的参数是该共享资源的属性。

Samba安装好后,使⽤testparm命令可以测试smb.conf配置是否正确。

使⽤testparm –v命令可以详细的列出smb.conf⽀持的配置参数。

[root@samba-server ~]# testparm /etc/samba/smb.confLoad smb config files from /etc/samba/smb.confrlimit_max: increasing rlimit_max (1024) to minimum Windows limit (16384)Processing section "[homes]"Processing section "[printers]"Processing section "[print$]"Processing section "[kevin]"Loaded services file OK.Server role: ROLE_STANDALONEPress enter to see a dump of your service definitions.......[kevin]comment = please do not modify it all willpath = /home/kevinread only = No⼀、全局参数====================Global Settings =====================[global]config file = /usr/local/samba/lib/smb.conf.%m说明:config file可以让你使⽤另⼀个配置⽂件来覆盖缺省的配置⽂件。

Samba概述接触Linux我们听的最多的就是Samba服务,为什么Samba应用这么广泛,原因是Samba 最先在Linux和Windows两个平台之间架起了一座桥梁,正是由于Samba的出现,我们可以在Linux系统和Windows系统之间互相通信,比如拷贝文件、实现不同操作系统之间的资源共享等等,我们可以将其架设成一个功能非常强大的文件服务器,也可以将其架设成打印服务器提供本地和远程联机打印,甚至我们可以使用Samba Server完全取代NT/2K/2K3中的域控制器,做域管理工作,使用也非常方便。

一、Samba相关进程Samba服务是由两个进程组成,分别是nmbd和smbd.nmbd:其功能是进行NetBIOS名解析,并提供浏览服务显示网络上的共享资源列表。

smbd:其主要功能就是用来管理Samba服务器上的共享目录、打印机等,主要是针对网络上的共享资源进行管理的服务。

当要访问服务器时,要查找共享文件,这时我们就要依靠smbd这个进程来管理数据传输。

二、Samba的安装及工作原理建议在安装Samba服务之前,使用rpm -qa命令检测系统是否安装了Samba相关性软件包:Rpm –qa | grep samba如果系统还没有安装Samba软件包,我们可以使用rpm命令安装所需软件包。

安装Samba主程序包:rpm –ivh samba-3。

0.25b—0。

el5。

4.i386.rpm其他软件包的安装方法也一样安装Samba客户端工具:rpm –ivh samba—client—3.0.25b-0.el5。

4。

i386。

rpm安装Samba通用工具和库文件:rpm –ivh samba-common-3。

0.25b—0。

el5.4。

i386.rpm 其实我们一开始rpm —qa|grep samba命令查询时已经发现客户端工具和通用工具及库文件已经安装了,我们上面两步安装就可以不要执行了,最后我们安装Samba图形化管理工具: rpm –ivh samba—swat—3。

LinuxSambaServer的配置详解Host allow = 192.168.1. 192.168.2. 127. ->>>>>此项对安全性非常重要.它严格限制了可访问Samba 的范围.默认是允许所有IP访问..Printcap name = /etc/printcap >>>>>>>>>>>>>>设置打印机配置文件路径Load printers = yes >>>>>>>>>>>>>>>是否将打印机共享Printing = cups >打印机的类型.若用的打印机的是linux标准类型的则不要更改Guest account = pcguest >>>>如果想让用户`pcguest`以匿名用户身份登陆..;就去掉前面的注释。

并确保在/etc/passwd中有此用户。

这里的pcguest可以根据需要改成用户自己设置的本地用户。

Loginfile = /var/log/samba/%m.log >>>>>>>>>>>log会在此目录中为每个登陆用户(Samba用户)建立不同的日志文件。

Passwd Server = >>>>>>>>>密码服务器。

当用户从Windows通过Samba使用linux时。

全自动传送登陆windows时的用户名与密码给Samba。

然后Samba向windows server验证这两项信息是否正确。

若不正确,则会出现对话框要用户重新输入用户名与密码。

而这个密码服务器可以是NT SERVER(通常是主域控制器)或是另一个Samba Server。

配置完成截图:(一)Samba服务的安装与启动1.安装Samba相关包(也可以手动安装)[root@localhost ~]# cd /media/CDROM/Server[root@localhost Server]# rpm –ivh samba-3.0.23c-2.i386.rpm[root@localhost Server]# rpm –ivh samba-client-3.0.23c-2.i386.rpm [root@localhost Server]# rpm –ivh samba-common-3.0.23c-2.i386.rpm [root@localhost Server]# rpm –ivh xinetd-2.3.14-10.el5.i386.rpm [root@localhost Server]# rpm –ivh samba-swat-3.0.23c-2.i386.rpm 2.查看安装的软件包中与samba相关的包[root@localhost jsl]# rpm -qa|grep sambasamba-client-3.0.23c-2samba-common-3.0.23c-2samba-3.0.23c-2samba-swat-3.0.23c-23.查看用户的配置信息。

[root@localhost jsl]# egrep -v "^#|^;" /etc/samba/smb.conf [global]workgroup = MYGROUPserver string = Samba Serversecurity = userload printers = yescups options = rawlog file = /var/log/samba/%m.logmax log size = 50dns proxy = no[homes]comment = Home Directoriesbrowseable = nowritable = yes[printers]comment = All Printerspath = /usr/spool/sambabrowseable = noguest ok = nowritable = noprintable = yes//使用testparm命令检查配置文件,显示用户的配置[jsl@localhost ~]$ testparmLoad smb config files from /etc/samba/smb.confProcessing section "[homes]"Processing section "[printers]"Loaded services file OK.Server role: ROLE_STANDALONEPress enter to see a dump of your service definitions[global]workgroup = MYGROUPserver string = Samba Serverlog file = /var/log/samba/%m.logmax log size = 50dns proxy = Nocups options = raw[homes]comment = Home Directoriesread only = Nobrowseable = No[printers]comment = All Printerspath = /usr/spool/sambaprintable = Yesbrowseable = No4用root用户启动samba服务[jsl@localhost ~]$ su -Password:[root@localhost ~]# service smb startStarting SMB services: [ OK ] Starting NMB services: [ OK ] 5.查看samba服务相关进程[root@localhost ~]# pstree|grep mbd|-nmbd|-smbd---smbd[root@localhost ~]# netstat -lunt|egrep '137|138|139|445'tcp 0 0 0.0.0.0:139 0.0.0.0:* LISTEN tcp 0 0 0.0.0.0:445 0.0.0.0:* LISTEN udp 0 0 0.0.0.0:137 0.0.0.0:* udp 0 0 0.0.0.0:138 0.0.0.0:* [root@localhost ~]# chkconfig smb on(二)samba服务的用户管理1.root用户可以向samba服务添加用户lh[root@localhost bin]# smbpasswd -a jslNew SMB password:Retype new SMB password:Added user jsl.2.查看/etc/samba/已有的smb用户[root@localhost /]# cd /etc/samba[root@localhost samba]# cat smbpasswdlh:504:7E17613897BD6C8EAAD3B435B51404EE:7885C9292C22DF801E975766924A5BD4:[ U ]:LCT-51BD2CF4:3.用户名jsl登录IP地址为127.0.0.1上的smb服务器4.为jsl用户添加口令[root@localhost samba]# smbpasswd jslNew SMB password:Retype new SMB password:5.添加用户stu并设置口令[root@localhost samba]# useradd stu[root@localhost samba]# smbpasswd -a stuNew SMB password:Retype new SMB password:Added user stu.6.查看/etc/samba/smbpasswd文件,确认是否成功添加stu[root@localhost samba]# cat smbpasswdlh:504:7E17613897BD6C8EAAD3B435B51404EE:7885C9292C22DF801E975766924A5BD4:[ U ]:LCT-51BD2F6F:stu:505:7E17613897BD6C8EAAD3B435B51404EE:7885C9292C22DF801E975766924A5BD4:[ U ]:LCT-51BD2FB0:(三)为所有用户配置samba的只读共享服务1.备份/etc/samba/ smb.conf文件为[root@localhost bin]# cd /etc/samba[root@localhost samba]# lslmhosts secrets.tdb smb.conf smbpasswd smbusers[root@localhost samba]# cp smb.conf{,.org}cp: overwrite `'? y[root@localhost samba]# lslmhosts secrets.tdb smb.conf smbpasswd smbu2.创建/var/samba/resource目录和hello.txt文档[root@localhost ~]# mkdir -p /var/samba/resource[root@localhost ~]# cd /var/samba/resource[root@localhost resource]# echo "You are welcome">hello.txt[root@localhost resource]# lshello.txt[root@localhost resource]# cat hello.txtYou are welcome[root@localhost resource]# cd /etc/samba[root@localhost samba]# lslmhosts secrets.tdb smb.conf smbpasswd smbusers3.打开/etc/samba/ smb.conf文件,添加Resource节,重启并查看连接状态[root@localhost samba]# vi smb.conf[root@localhost samba]# service smb restartShutting down SMB services: [ OK ] Shutting down NMB services: [ OK ] Starting SMB services: [ OK ] Starting NMB services: [ OK ]4.以stu连接本机127.0.0.1上共享的resource共享的资源(1)使用smbclient命令查看并访问共享[root@localhost bin]# smbclient //127.0.0.1/Resource -U stuPassword:Domain=[LOCALHOST] OS=[Unix] Server=[Samba 3.0.23c-2]smb: \> lsNT_STA TUS_ACCESS_DENIED listing \*61880 blocks of size 65536. 27536 blocks available//使用quit命令退出连接smb: \> quit// 查看SELinux设置[root@localhost samba]# getenforceEnforcing[root@localhost samba]# setenforce 0重新连接[root@localhost samba]# smbclient //127.0.0.1/Resource -U stuPassword:Domain=[LOCALHOST] OS=[Unix] Server=[Samba 3.0.23c-2]查看smb: \> ls. D 0 Sat Jun 15 20:33:14 2013.. D 0 Sat Jun 15 20:32:31 2013hello.txt 16 Wed Jun 19 22:48:54 201361880 blocks of size 65536. 27536 blocks available//下载hello.txt到登录上samba服务前的目录smb: \> get hello.txtgetting file \hello.txt of size 16 as hello.txt (15.6 kb/s) (average 15.6 kb/s)smb: \> ls. D 0 Sat Jun 15 20:33:14 2013.. D 0 Sat Jun 15 20:32:31 2013hello.txt 16 Wed Jun 19 22:48:54 201361880 blocks of size 65536. 27536 blocks available创建目录1smb: \> mkdir 1NT_STA TUS_NETWORK_ACCESS_DENIED making remote directory \1(只有读权限,没有写权限)smb: \> q查看hello.txt的内容[root@localhost samba]# cat hello.txtYou are welcome手动共享samba共享[root@localhost resource]#mount.cifs //127.0.0.1/resource /tmp -o user=jslPassword:[root@localhost resource]# lshello.txt在挂载目录中查看hello.txt[root@localhost resource]#cat hello.txtyou are welcome!//将hello.txt 复制到/home/lh/目录中,并查看[root@localhost samba]# cp hello.txt /home/jsl[root@localhost samba]# cd /home/jsl[root@localhost jsl]# cat hello.txtYou are welcome(四)为指定的单个用户配置读写共享1.增加[jsldir][root@localhost samba]# mkdir jsl[root@localhost samba]# ls -ltotal 40drwxr-sr-x 2 root root 4096 Jun 20 03:00 jsldrwxr-xr-x 2 root root 4096 Jun 15 20:33 resource-rw-r--r-- 1 root root 159 Jun 20 03:00 smb.confdrwxrws--- 2 stu stu 4096 Jun 20 02:37 studrwxrwxr-x+ 4 root root 4096 Jun 20 02:12 stu1118//更改目录lh的所属用户和所属组,保证用户lh对其就有写权限[root@localhost samba]# chown jsl.jsl jsl[root@localhost samba]# ls -ltotal 40drwxr-sr-x 2 jsl jsl 4096 Jun 20 03:00 jsldrwxr-xr-x 2 root root 4096 Jun 15 20:33 resource-rw-r--r-- 1 root root 159 Jun 20 03:00 smb.confdrwxrws--- 2 stu stu 4096 Jun 20 02:37 studrwxrwxr-x+ 4 root root 4096 Jun 20 02:12 stu1118重启并访问//127.7.0.1/lh资源[root@infoschool resource]# service smb restart[root@localhost samba]# service smb restartShutting down SMB services: [ OK ] Shutting down NMB services: [ OK ] Starting SMB services: [ OK ] Starting NMB services: [ OK ] [root@localhost samba]# smbclient //127.0.0.1/jsldir -U lhPassword:Anonymous login successfulDomain=[MYGROUP] OS=[Unix] Server=[Samba 3.0.23c-2](五)为指定的多个用户配置读写共享1.打开/etc/samba /smb.conf文件,添加[stu1118dir]节[root@localhost samba]# vi smb.conf//创建目录/var/samba/ stu1118[root@localhost samba]# mkdir stu1118[root@localhost samba]# lsresource stu1118//创建本地用户stu1105 和stu1106[root@localhost samba]# useradd stu1105[root@localhost samba]# useradd stu1106//将本地用户stu1105 和stu1106添加为samba服务用户[root@localhost samba]# smbpasswd -a stu1105New SMB password:Retype new SMB password:Added user stu1105.[root@localhost samba]# smbpasswd -a stu1106New SMB password:Retype new SMB password:Added user stu1106.//设置用户stu1105 和stu1106对stu1156目录中的文件和子目录具有读写执行权限[root@localhost samba]# setfacl -R -m d:u:stu1105:rwx /var/samba/stu1118[root@localhost samba]# setfacl -R -m d:u:stu1106:rwx /var/samba/stu1118[root@localhost samba]# setfacl -R -m u:stu1105:rwx /var/samba/stu1118[root@localhost samba]# setfacl -R -m u:stu1106:rwx /var/samba/stu1118//重启samba服务[root@localhost samba]# service smb restart//分别使用用户stu1105 和stu1106访问//127.0.0.1/stu1118dir资源,在该目录下创建目录11和目录22[root@localhost samba]# smbclient //127.0.0.1/stu1118dir -U stu1105Password:Domain=[LOCALHOST] OS=[Unix] Server=[Samba 3.0.23c-2]smb: \> ls. D 0 Thu Jun 20 02:05:16 2013.. D 0 Thu Jun 20 02:05:16 201361880 blocks of size 65536. 27536 blocks availablesmb: \> mkdir 11smb: \> ls. D 0 Thu Jun 20 02:11:19 2013.. D 0 Thu Jun 20 02:05:16 201311 D 0 Thu Jun 20 02:11:19 201361880 blocks of size 65536. 27536 blocks availablesmb: \> q[root@localhost samba]# smbclient //127.0.0.1/stu1118dir -U stu1106Password:Domain=[LOCALHOST] OS=[Unix] Server=[Samba 3.0.23c-2]smb: \> ls. D 0 Thu Jun 20 02:11:19 2013.. D 0 Thu Jun 20 02:05:16 201311 D 0 Thu Jun 20 02:11:19 201361880 blocks of size 65536. 27536 blocks availablesmb: \> mkdir 22smb: \> ls. D 0 Thu Jun 20 02:12:11 2013.. D 0 Thu Jun 20 02:05:16 201322 D 0 Thu Jun 20 02:12:11 201311 D 0 Thu Jun 20 02:11:19 201361880 blocks of size 65536. 27535 blocks availablesmb: \> q(六)为指定的组配置读写权限1.//打开/etc/samba /smb.conf文件,添加[studir][root@localhost samba]# vi smb.conf2.创建组stu,将用户stu1105,stu1106添加为stu成员[root@localhost resource]# groupadd stu[root@localhost samba]# usermod -G stu stu1105[root@localhost samba]# usermod -G stu stu11063.创建目录/var/samba/stu,修改所属组为stu,对stu组开放读写执行权限[root@infoschool resource]# mkdir -p /var/samba/stu[root@infoschool resource]# chown .stu /var/samba/stu[root@infoschool resource]# chmod 2770 /var/samba/stu4.重启samba[root@infoschool resource]# service smb restart5.分别使用stu1105,stu1106访问//127.0.0.1/studir资源,并创建1105目录,1106目录[root@localhost samba]# smbclient //127.0.0.1/studir -U stu1105Password:Domain=[LOCALHOST] OS=[Unix] Server=[Samba 3.0.23c-2]smb: \> ls. D 0 Fri Jun 21 06:58:30 2013 .. D 0 Fri Jun 21 05:19:07 201361880 blocks of size 65536. 27473 blocks availablesmb: \> mkdir 1105smb: \> ls. D 0 Sat Jun 22 00:30:49 2013 .. D 0 Fri Jun 21 05:19:07 2013 1105 D 0 Sat Jun 22 00:30:49 201361880 blocks of size 65536. 27473 blocks availablesmb: \> q[root@localhost samba]# smbclient //127.0.0.1/studir -U stu1106Password:Domain=[LOCALHOST] OS=[Unix] Server=[Samba 3.0.23c-2]smb: \> ls. D 0 Sat Jun 22 00:30:49 2013 .. D 0 Fri Jun 21 05:19:07 2013 1105 D 0 Sat Jun 22 00:30:49 201361880 blocks of size 65536. 27473 blocks availablesmb: \> mkdir 1106smb: \> ls. D 0 Sat Jun 22 00:31:16 2013 .. D 0 Fri Jun 21 05:19:07 2013 1106 D 0 Sat Jun 22 00:31:16 2013 1105 D 0 Sat Jun 22 00:30:49 201361880 blocks of size 65536. 27473 blocks available。

[root@wmm ~]# rpm -aq|grep sambasamba4-libs-4.0.0-23.alpha11.el6.x86_64【状态数据库文件】samba-common-3.5.10-125.el6.x86_64 【基本组件文件】samba-client-3.5.10-125.el6.x86_64 【客户端文件】samba-3.5.10-125.el6.x86_64 【samba主文件】samba-winbind-clients-3.5.10-125.el6.x86_64【基本组件文】如果没有安装[root@wmm ~]# yum -y install samba*备份配置文件,这是一个好习惯[root@wmm /]# cp /etc/samba/smb.conf /etc/samba/smb.conf.bak进入配置文件:vim /etc/samba/smb.conf[global]workgroup = MYGROUPserver string = Samba Server Version %vlog file = /var/log/samba/log.%msecurity = user【有三种方式share|domain】passdb backend = tdbsamload printers = yescups options = raw[homes]comment = Home Directoriesbrowseable = nowritable = yes; valid users = %S; valid users = MYDOMAIN\%S[printers]comment = All Printerspath = /var/spool/sambabrowseable = noguest ok = nowritable = noprintable = yes配置完成后:测试[root@wmm /]# testparm【这是一个习惯】Load smb config files from /etc/samba/smb.confrlimit_max: increasing rlimit_max (1024) to minimum Windows limit (16384) Processing section "[homes]"Processing section "[printers]"Loaded services file OK.Server role: ROLE_STANDALONEPress enter to see a dump of your service definitions[global]workgroup = MYGROUPserver string = Samba Server Version %vlog file = /var/log/samba/log.%mmax log size = 50cups options = raw[homes]comment = Home Directoriesread only = Nobrowseable = No[printers]comment = All Printerspath = /var/spool/sambaprintable = Yesbrowseable = No启动服务:[root@wmm /]# /etc/init.d/smb start启动SMB 服务:[root@wmm /]# service nmb start启动NMB 服务:开机启动:[root@wmm /]# chkconfig nmb on[root@wmm /]# chkconfig smb on检查端口是否开启:[root@wmm /]# netstat -tulnp|grep smb【134.135.136.137.138.139都是netbios端口】tcp 0 0 :::139 :::* LISTEN 4738/smbdtcp 0 0 :::445 :::* LISTEN 4738/smbd[root@wmm /]# netstat -tulnp|grep nmbudp 0 0 172.16.91.255:137 0.0.0.0:* 4771/nmbdudp 0 0 172.16.91.1:137 0.0.0.0:* 4771/nmbdudp 0 0 192.168.31.255:137 0.0.0.0:*4771/nmbdudp 0 0 192.168.31.1:137 0.0.0.0:* 4771/nmbdudp 0 0 192.168.122.255:137 0.0.0.0:* 4771/nmbdudp 0 0 192.168.122.1:137 0.0.0.0:* 4771/nmbdudp 0 0 192.168.174.255:137 0.0.0.0:* 4771/nmbdudp 0 0 192.168.174.169:137 0.0.0.0:* 4771/nmbdudp 0 0 0.0.0.0:137 0.0.0.0:* 4771/nmbdudp 0 0 172.16.91.255:138 0.0.0.0:* 4771/nmbdudp 0 0 172.16.91.1:138 0.0.0.0:* 4771/nmbdudp 0 0 192.168.31.255:138 0.0.0.0:* 4771/nmbdudp 0 0 192.168.31.1:138 0.0.0.0:* 4771/nmbdudp 0 0 192.168.122.255:138 0.0.0.0:* 4771/nmbdudp 0 0 192.168.122.1:138 0.0.0.0:* 4771/nmbdudp 0 0 192.168.174.255:138 0.0.0.0:* 4771/nmbdudp 0 0 192.168.174.169:138 0.0.0.0:* 4771/nmbdudp 0 0 0.0.0.0:138 0.0.0.0:* 4771/nmbd开启防火墙端口限制,处于测试所以关闭防火墙[root@wmm /]# service iptables stopiptables:清除防火墙规则:[确定]iptables:将链设置为政策ACCEPT:nat mangle filter [确定]iptables:正在卸载模块:客户端测试:[root@wmm /]# smbclient -L //127.0.0.1 -U root【语法:smbclient -L //ip/share -U username】挂载:mount -t cifs //ip/share 挂载目录回忆nfs挂载:mount -t nfs ip:目录挂载目录如果是windows客户端直接在网络邻居里面弄就是了。

Redhat Enterprise Linux 6.2 samba服务配置一,虚拟机打开后,添加rehl-server-6.2镜像文件第一步,第二步:一、安装前准备1、使用Samba服务器需要防火墙开放以下端口UDP 137 UDP 138 TCP 139 TCP 445#配置防火墙端口[root@roothomes ~] vi /etc/sysconfig/iptables-A INPUT -m state --state NEW -m tcp -p tcp --dport 139 -j ACCEPT-A INPUT -m state --state NEW -m tcp -p tcp --dport 445 -j ACCEPT-A INPUT -m state --state NEW -m udp -p udp --dport 137 -j ACCEPT-A INPUT -m state --state NEW -m udp -p udp --dport 138 -j ACCEPT#重启防火墙,使规则生效[root@roothomes ~] /etc/rc.d/init.d/iptables restart2、关闭CentOS6系统的 SELinux[root@roothomes ~] vi /etc/selinux/config#SELINUX=enforcing #注释掉#SELINUXTYPE=targeted #注释掉SELINUX=disabled #增加#:wq 保存。

#重启系统[root@roothomes ~] shutdown -r now或者 init 6二、安装Samba1、检查Samba服务包是否已安装[root@roothomes ~] rpm -qa | grep sambasamba-3.5.4-68.el6.x86_64samba-common-3.5.4-68.el6.x86_64samba-client-3.5.4-68.el6.x86_64samba4-libs-4.0.0-23.alpha11.el6.x86_64samba-winbind-clients-3.5.4-68.el6.x86_64说明samba已经安装,如果没有安装,运行下面命令安装 [root@roothomes ~] yum install samba2、配置samba[root@roothomes ~] chkconfig smb on #设置 Samba开机自动启动[root@roothomes ~] service smb start #启动Samba服务[root@roothomes ~] /etc/init.d/smb restart #重启[root@roothomes ~] /etc/init.d/smb stop #停止[root@roothomes ~] cp/etc/samba/smb.conf /etc/samba/bak_smb.conf_bak #备份[root@roothomes ~] cp/etc/samba/bak_smb.conf_bak /etc/samba/smb.conf #恢复[root@roothomes ~] vi /etc/samba/smb.conf[global] #找到这一行(全局设置标签),在此行下面添加如下行:workgroup = WORKGROUP #工作组名称改为 Windows网络所定义的工作组名server string = Samba Server #设置samba服务器的主机名称security = user #设置samba服务器安全级别为user,即以账号和口令访问netbios name = SambaServer #设置Samba服务器访问别名#在配置文件的末尾添加以下自定义内容[SambaServer] #在Windows网上邻居中看到的共享目录的名字comment = SambaServer #在Windows网上邻居中看到的共享目录的备注信息path = /home/SambaServer #共享目录在系统中的位置public = no #不公开目录writable = yes #共享目录可以读写valid users=SambaServer #只允许SambaServer用户访问#保存配置3、添加访问linux共享目录的账号SambaServer用户家目录为/home/SambaServer, 用户登录终端设为/bin/false(即使之不能登录系统)[root@roothomes ~] mkdir -p /home/SambaServer #建立SambaServer文件夹[root@roothomes ~] cd /home/SambaServer[root@roothomes ~] touch samba.txt #创建测试文件samba.txt [root@roothomes ~] useradd SambaServer -d /home/SambaServer -s/bin/false[root@roothomes ~] chown SambaServer:SambaServer /home/SambaServer -R4、将用户SambaServer添加入到Samba用户数据库,并设置登录共享目录的密码为:123456[root@roothomes ~] smbpasswd -a SambaServerNew SMB password: 输入该用户用于登录Samba的密码Retype new SMB password: 再次确认输入该密码Added user SambaServer.#备注:这里设置的密码是SambaServer用户登录该机的Samba共享的密码,非登陆OS的密码;5、重启Samba服务器[root@roothomes ~] /etc/init.d/smb restart6、浏览共享信息在Windows客户端输入 \\ip 或者 \\SambaServer #服务器别名回车之后,会跳出来登录框,输入账号SambaServer ,密码123456 , 即可访问共享目录问题:如果无法访问共享目录的内容,请把防火墙停止;[root@roothomes ~] service iptables stop二1、安装Samba软件包# yum -y install samba samba-client samba-common samba-winbind samba-winbind-clients2、启动、查看Samba服务器状态# service smb start# service smb status3、设置Samba服务器为开机启动# chkconfig smb on# chkconfig --list smbsmb 0:off 1:off 2:on 3:on 4:on 5:on 6:off4、修改 Samba 服务器住配置文件 smb.conf4.1、备份源文件# cp -p /etc/samba/smb.conf /etc/samba/smb.conf.orig4.2、在 [global] 部分修改字符集设置[global]unix charset= UTF-8dos charset=GBKworkgroup = SHAREGROUP4.3、在文件结尾加上客户自定义共享模块[share]comment = RHEL6-Windows Sharepath=/home/sharewriteable = yes# 是否可写browseable = yes# 是否可浏览create mode = 0777# 创建文件时的默认属性directory mode = 0777# 创建目录时的默认属性valid users = share# 指定可访问用户5、添加共享用户# groupadd -g 1234 share-users# adduser -d /home/share -m -u 1234 -g 1234 -c "Samba demo user accnt" share# ls -ld /home/sharedrwx------. 4 share share-users 4096 11月 28 16:56 /home/share6、映射刚添加的用户为同名的 samba 用户,并设置samba密码(这个密码不同于系统用户密码!!)# smbpasswd -a shareNew SMB password:Retype new SMB password:Added user demo.#修改Samba用户信息使用pdbedit命令:pdbedit -a username #新建Samba用户pdbedit -x username #删除Samba用户pdbedit -L #列出Samba用户列表,读取passdb.tdb数据库文件pdbedit -Lv #列出Samba用户列表的详细信息pdbedit -c "[D]" -u username #暂停该Samba用户的账号pdbedit -c "[]" -u username #恢复该Samba用户的账号修改Samba用户share的密码:smbpasswd share #必须先添加Linux用户到Samba用户7、检测配置参数# testparm8、配置 SELinux Security 参数8.1、/etc/selinux/configSELINUX=enforcing8.2、设置文件夹及其内容的安全属性# semanage fcontext -a -t samba_share_t "/home/share(/.*)?"# restorecon -R -v /home/sharePS:如果 semanage 命令不存在,可以使用这个命令 # yum -y install policycoreutils-python 安装8.3、在防火墙上开启 Samba 和 Samba-client 服务端口9、重启 Samba 服务器service smb restartPS:WINDOWS机器需要注销重新登录,才可以注销原有的用户信息,登录Samba 服务共享CentOS6.3 Samba安装配置、多用户、加域时间:2013年8月23日系统:CentOS release 6.3 (Final)x86_64硬件:DELL R420、DELL 1950说明:域环境下的Samba工作组环境下的Samba要求:各个部门只对自己部门的share有读写权限,所有人对共有share都有读权限,特定的人对共有share有读写权限说明:这其实是两台服务器,一台是工作组环境下的,一台是域环境下的,工作组是客户公司的项目组用的,域环境下的是客户公司用的以下的全部过程均在虚拟机以及实际项目中实施,确定可以正确运行第一步:安装相关组件yum install samba4* krb5* -ysamba4是什么就不用说了,krb5是为了以后将samba加入AD域而需要用到KRB(Kerberos协议)主要用于计算机网络的身份鉴别(Authentication), 其特点是用户只需输入一次身份验证信息就可以凭借此验证获得的票据(ticket-granting ticket)访问多个服务,即SSO(Single Sign On)。