WOC-部署设置--Windows域认证配置

- 格式:docx

- 大小:678.77 KB

- 文档页数:13

电脑加入域的操作方法电脑加入域是指将一台个人电脑加入到企业的域中,以便于统一管理和控制。

在企业中,电脑加入域可以实现用户集中管理、共享资源、安全策略统一等好处。

下面是电脑加入域的操作方法:1. 检查网络连接:首先,确保电脑与域控制器所在的网络正常连接。

可以通过ping命令或使用其他网络工具来测试网络连通性。

2. 配置IP地址:电脑需要配置一个与域控制器相同子网的IP地址,以便于进行通信。

打开网络和共享中心,点击“更改适配器设置”,右键点击网络适配器,选择“属性”,在“Internet 协议版本4(TCP/IPv4)”中配置IP地址。

3. 修改计算机名称:电脑的计算机名称必须是唯一的,不与域中其他计算机重复。

打开“控制面板”,点击“系统和安全”,选择“系统”,点击“更改设置”,在“计算机名称”选项卡中,点击“更改”,修改计算机名称。

4. 重启电脑:修改计算机名称后,会提示需要重启电脑才能生效。

点击“确定”后,电脑会重启。

5. 登录域管理员账户:电脑重启后,选择以管理员身份登录。

在登录界面,点击“其他用户”,输入域管理员账户名和密码,点击“登录”。

6. 加入域操作:在登录成功后,右键点击“计算机”图标,选择“属性”。

在系统属性中,点击“更改设置”,在“计算机名、域和工作组设置”中,点击“更改”按钮。

在弹出的对话框中,选择“域”,输入域名称,点击“确定”。

7. 接受域管理员权限确认:加入域后,会弹出需要域管理员确认的对话框。

输入域管理员账户名和密码,点击“确定”。

8. 完成加入域:加入域后,会自动进行电脑的重新启动,以使域设置生效。

电脑重启后,会显示一个输出欢迎信息的屏幕,此时表示电脑已成功加入域。

9. 登录域账户:电脑加入域后,可以通过选择“其他用户”登录域账户进行使用。

输入域账户名和密码,点击“登录”。

注意:加入域后,原有的本地账户将不能进行登录。

10. 配置域用户权限:在电脑加入域后,可以通过域控制器对用户的权限进行管理。

域网络构建教程(2 )域控制器中DHCP、WINS、DNS的安装和基本设置(2003Server)域控制器中的服务三剑客的安装及设置当使用DCPROMO命令提升的域控制器完成首次启动进入系统后,我们先不要忙着安装和设置,我建议大家先打开事件查看器(我平时都是在桌面建个快捷方式),在这里系统把它的喜怒哀乐都记录在了里面,想让它少发脾气,我们就要时不时的看看这里。

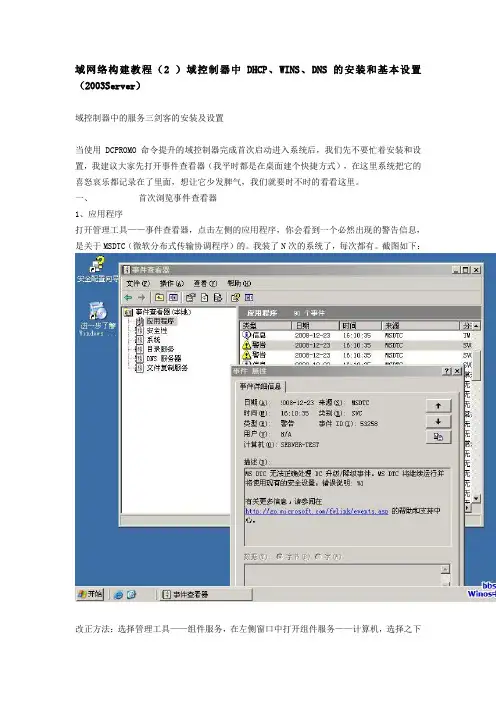

一、首次浏览事件查看器1、应用程序打开管理工具——事件查看器,点击左侧的应用程序,你会看到一个必然出现的警告信息,是关于MSDTC(微软分布式传输协调程序)的。

我装了N次的系统了,每次都有。

截图如下:改正方法:选择管理工具——组件服务,在左侧窗口中打开组件服务——计算机,选择之下的我的电脑,打开属性对话框。

如图:选择MSDTC选项卡,点击最下方的安全配置按钮,在弹出的窗口中直接点击确定,关闭它(不用改变其中的任何选项,微软比较搞笑),再点击确定关闭属性窗口。

然后右击窗口左侧的我的电脑,在弹出的菜单中点击停止MSDTC。

如图:之后再次右击我的电脑,在弹出的菜单中点击启动MSDTC。

现在再看看事件查看器,警告变为信息了。

如图:2、浏览其他事件系统项中会有几个警告,其中只有来源是W32Time的这个警告会反复出现。

解决方法是停掉ntpclient服务。

方法如下:在运行中输入regedit回车,运行注册表编辑器,按照下面的路径逐步打开HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\TimeProviders\NtpC lient直到在窗口右侧看到Enabled。

把Enabled的值改成0。

如图:其他的警告和错误,如果你仔细观察的话会发现,他们都出现在域控制器第一次正式启动之前。

这主要是因为我们的DNS服务是在升级域控的同时安装的,所以才会有这些与DNS有关的警告,它们都是在升级时产生的。

![win2023域控制器配置详解[1]](https://uimg.taocdn.com/e7c12250ae1ffc4ffe4733687e21af45b207fe65.webp)

首先,当然是在成员服务器上安装上Windows Server 2023,安装胜利后进入系统,我们要做的第一件事就是给这台成员服务器指定一个固定的IP,在这里指定状况如下:机器名:ServerIP:192.168.5.1子网掩码:255.255.255.0DNS:192.168.5.1(因为我要把这台机器配置成DNS服务器) 由于Windows Server 2023在默认的安装过程中DNS是不被安装的,所以我们须要手动去添加,添加方法如下:“起先—设置—限制面板—添加删除程序”,然后再点击“添加/删除Windows组件”,则可以看到如下画面:向下搬运右边的滚动条,找到“网络服务”,选中:默认状况下全部的网络服务都会被添加,可以点击下面的“具体信息”进行自定义安装,由于在这里只须要DNS,所以把其它的全都去掉了,以后须要的时候再安装:然后就是点“确定”,始终点“下一步”就可以完成整个DNS的安装。

在整个安装过程中请保证Windows Server 2023安装光盘位于光驱中,否则会出现找不到文件的提示,那就须要手动定位了。

安装完DNS以后,就可以进行提升操作了,先点击“起先—运行”,输入“Dcpromo”,然后回车就可以看到“Active Directory安装向导”在这里干脆点击“下一步”:这里是一个兼容性的要求,Windows 95及NT 4 SP3以前的版本无法登陆运行到Windows Server 2023的域限制器,我建议大家尽量采纳Windows 2000及以上的操作系统来做为客户端。

然后点击“下一步”:在这里由于这是第一台域限制器,所以选择第一项:“新域的域限制器”,然后点“下一步”:既然是第一台域控,那么当然也是选择“在新林中的域”:在这里我们要指定一个域名,我在这里指定的是demo ,这里是指定NetBIOS名,留意千万别和下面的客户端冲突,也就是说整个网络里不能再有一台PC的计算机名叫“demo”,虽然这里可以修改,但个人建议还是采纳默认的好,省得以后麻烦。

如何设置Windows系统的防火墙和安全策略Windows操作系统是目前最为广泛使用的操作系统之一,为了保护计算机的安全,设置防火墙和采取适当的安全策略是重要的。

本文将介绍如何设置Windows系统的防火墙和安全策略,以保护计算机免受恶意攻击和未经授权的访问。

一、设置Windows防火墙Windows系统自带了防火墙功能,通过设置防火墙,可以限制计算机与外部网络的连接,防止恶意软件和攻击的入侵。

1. 打开控制面板首先,点击开始菜单,找到控制面板,并打开。

2. 进入Windows防火墙设置在控制面板中,找到Windows防火墙选项,并点击进入。

3. 配置防火墙规则在防火墙设置页面,可以看到当前的防火墙状态。

点击“启用或关闭Windows防火墙”链接,进入防火墙配置页面。

a. 公用网络位置设置根据网络环境的不同,可以选择公用网络、专用网络或域网络位置。

公用网络是指无线网络、公共Wi-Fi等,专用网络是指家庭或办公室网络,域网络是指连接到公司网络的计算机。

b. 配置防火墙规则点击“允许应用或功能通过Windows防火墙”链接,进入防火墙规则配置页面。

在这里,可以允许或禁止特定应用程序或端口通过防火墙。

建议只允许必要的应用程序进行网络连接,以减少安全风险。

4. 保存和应用设置完成防火墙配置后,点击“确定”按钮保存设置,并确保防火墙处于启用状态。

这样就成功设置了Windows防火墙。

二、配置Windows安全策略除了设置防火墙外,采取其他的安全策略也是保护计算机安全的重要措施。

下面介绍几个关键的安全策略配置。

1. 更新操作系统和软件定期更新操作系统和安装的软件是防止安全漏洞和恶意软件攻击的关键。

确保开启Windows自动更新功能,使系统能及时获取最新的安全补丁和修复。

2. 使用可靠的杀软和防病毒软件安装可靠的杀软和防病毒软件能够检测和清除恶意软件。

及时更新病毒库,定期进行全盘扫描,并确保软件实时保护功能开启。

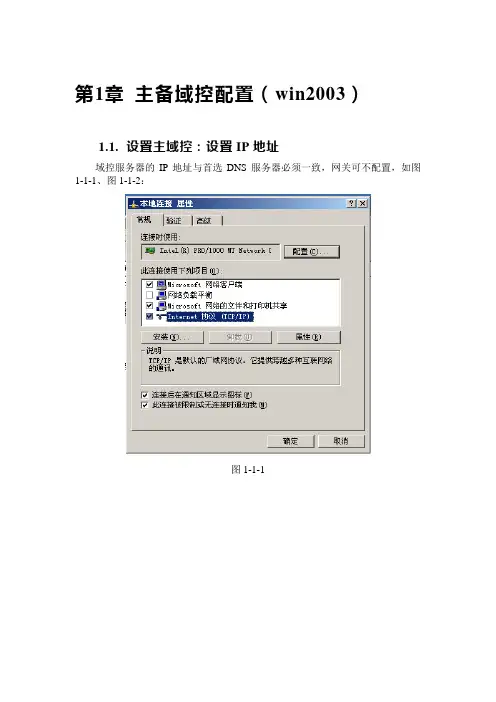

第1章主备域控配置(win2003)1.1. 设置主域控:设置IP地址域控服务器的IP地址与首选DNS服务器必须一致,网关可不配置,如图1-1-1、图1-1-2:图1-1-1图1-1-21.2. 安装DNS组件由于Windows Server 2003在默认的安装过程中DNS是不被安装的,所以需要手动添加,添加方法为:【开始】—【设置】—【控制面板】—【添加删除程序】,然后再点击【添加/删除Windows组件】,则会显示如图1-2-1:图1-2-1鼠标向下拖动右边的滚动条,找到【网络服务】并选中,如图1-2-2:图1-2-2默认情况下所有的网络服务都会被添加,此时需点击下面的【详细信息】进行自定义安装,由于在这里只需要安装域名系统(DNS)一项,所以把其它的默认安装项全部去掉,以后需要的时候再另行安装,如图1-2-3:图1-2-3点击【确定】,然后一路点击【下一步】就可以完成域名系统(DNS)的安装。

在整个安装过程中务必保证Windows Server 2003的安装光盘位于光驱中,否则会出现找不到文件的提示。

1.3. 配置域控服务安装完域名系统(DNS)以后,需进行相关的配置操作,首先点击【开始】—【运行】,输入【dcpromo】,如图1-3-1:图1-3-1然后回车或点击确定按钮就可以看到Active Directory安装向导,此时直接点击【下一步】即可,如图1-3-2:图1-3-2当显示如图1-3-3,此处为提醒部署人员尽量采用Windows 2000及以上的操作系统来做为客户端,直接点击【下一步】即可:图1-3-3当显示如图1-3-1,如果确认当前是在进行第一台域控制器的配置,保持默认选择项:【新域的域控制器】,然后点击【下一步】即可:图1-3-1当显示如图1-3-5,选择【在新林中的域】,然后点击【下一步】:图1-3-5当显示如图1-3-6,需手动为其指定一个域名,此处以为例,输入完毕点【下一步】:图1-3-6当显示如图1-3-7,需要为新域指定NetBIOS名,此处保持默认,然后点击【下一步】:图1-3-7当显示如图1-3-8,是要进行AD数据库文件夹和AD日志文件夹的存放位置的指定,此处均以放置在D盘为例,指定完毕点击【下一步】:图1-3-8当显示如图1-3-9,是要指定SYSVOL文件夹的存放位置,此处同样以放置在D盘为例,指定完毕点击【下一步】:图1-3-9当操作者第一次部署域控时总会出现如图1-3-10所示的DNS注册诊断失败的画面,主要原因是:虽然刚刚安装了DNS,但由于并没有配置它,网络上还没有可用的DNS服务器,所以会出现诊断失败的现象,所以此时要选择“在这台计算机上安装并配置DNS,并将这台DNS服务器设为这台计算机的首选DNS 服务器”一项,然后点击【下一步】:图1-3-10当显示如图1-3-11,是要进行权限的选择,此处选择第二项“只与Windows 2000或Window 2003操作系统兼容的权限”,然后点击【下一步】:图1-3-11当显示如图1-3-12,是要为目录服务还原模式的管理员进行密码的设置(该密码须妥善保管),设置完毕后点击【下一步】:图1-3-12当显示如图1-3-13,部署人员需仔细检查刚刚执行过的所有步骤中输入的信息是否有误,如果确认有误可以点上一步进行检查和修改,如果确认无误的话,直接点击【下一步】开始AD的正式安装:图1-3-13安装配置过程如图1-3-11:图1-3-11安装配置结束显示如图1-3-15,点击完成按钮:图1-3-15当显示如图1-3-16,点击【立即重新启动】按钮图1-3-161.4. 修订DNS地址域控服务器重新启动后,查看网络配置,会发现首选DNS服务器变成“127.0.0.1”,如图1-1-1:图1-1-1此时,须修改首选DNS服务器地址为“192.168.5.167”。

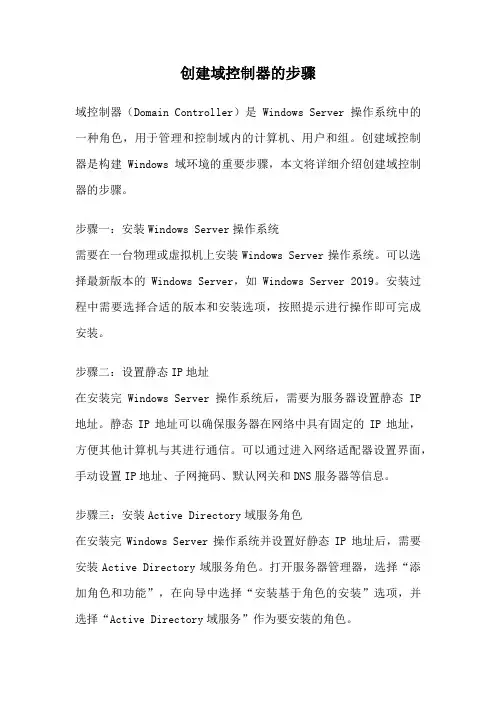

创建域控制器的步骤域控制器(Domain Controller)是Windows Server操作系统中的一种角色,用于管理和控制域内的计算机、用户和组。

创建域控制器是构建Windows域环境的重要步骤,本文将详细介绍创建域控制器的步骤。

步骤一:安装Windows Server操作系统需要在一台物理或虚拟机上安装Windows Server操作系统。

可以选择最新版本的Windows Server,如Windows Server 2019。

安装过程中需要选择合适的版本和安装选项,按照提示进行操作即可完成安装。

步骤二:设置静态IP地址在安装完Windows Server操作系统后,需要为服务器设置静态IP 地址。

静态IP地址可以确保服务器在网络中具有固定的IP地址,方便其他计算机与其进行通信。

可以通过进入网络适配器设置界面,手动设置IP地址、子网掩码、默认网关和DNS服务器等信息。

步骤三:安装Active Directory域服务角色在安装完Windows Server操作系统并设置好静态IP地址后,需要安装Active Directory域服务角色。

打开服务器管理器,选择“添加角色和功能”,在向导中选择“安装基于角色的安装”选项,并选择“Active Directory域服务”作为要安装的角色。

步骤四:创建新的域安装完Active Directory域服务角色后,需要创建一个新的域。

在创建新域之前,需要进行一些准备工作,如选择域的名称和域的功能级别等。

在创建新域的过程中,可以选择创建一个新的林(Forest)或加入一个已有的林。

根据实际需求进行选择,并按照向导的提示完成域的创建。

步骤五:设置域控制器选项在创建新的域后,需要设置一些域控制器选项。

这些选项包括设置域控制器的安全性选项、DNS选项、SYSVOL复制选项等。

根据实际需求进行设置,并按照向导的提示完成域控制器选项的设置。

步骤六:完成安装和配置在设置完域控制器选项后,可以开始安装和配置域控制器。

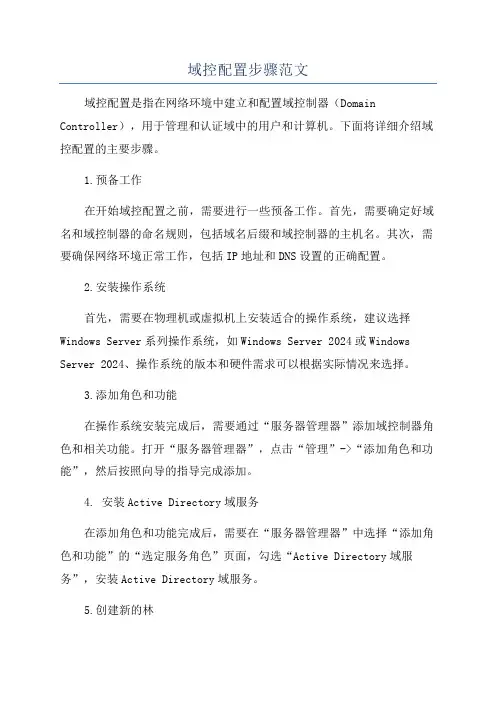

域控配置步骤范文域控配置是指在网络环境中建立和配置域控制器(Domain Controller),用于管理和认证域中的用户和计算机。

下面将详细介绍域控配置的主要步骤。

1.预备工作在开始域控配置之前,需要进行一些预备工作。

首先,需要确定好域名和域控制器的命名规则,包括域名后缀和域控制器的主机名。

其次,需要确保网络环境正常工作,包括IP地址和DNS设置的正确配置。

2.安装操作系统首先,需要在物理机或虚拟机上安装适合的操作系统,建议选择Windows Server系列操作系统,如Windows Server 2024或Windows Server 2024、操作系统的版本和硬件需求可以根据实际情况来选择。

3.添加角色和功能在操作系统安装完成后,需要通过“服务器管理器”添加域控制器角色和相关功能。

打开“服务器管理器”,点击“管理”->“添加角色和功能”,然后按照向导的指导完成添加。

4. 安装Active Directory域服务在添加角色和功能完成后,需要在“服务器管理器”中选择“添加角色和功能”的“选定服务角色”页面,勾选“Active Directory域服务”,安装Active Directory域服务。

5.创建新的林在Active Directory域服务安装完成后,需要配置新的林。

在“Active Directory域服务安装配置向导”中,选择“创建新的域”,并输入根域和域的名称。

然后,选择域功能级别和林功能级别,可以根据实际需求选择适合的级别。

6.设置域控制器选项在设置域控制器选项的页面上,可以选择是否安装DNS服务器和DHCP服务器。

如果网络环境中已经有现有的DNS服务器和DHCP服务器,可以选择不安装。

7.设置目录服务恢复密码在设置了域控制器选项后,需要设置目录服务恢复密码。

这个密码用于恢复目录服务的数据,需要妥善保管。

8.安装在确认配置的页面上,可以查看和确认所做的配置。

如果确认无误,点击“安装”按钮开始安装域控制器。

windows防火墙配置域名规则

配置Windows防火墙域名规则的步骤如下:

1. 打开Windows防火墙。

可以通过在“开始”菜单上单击“运行”,键入,然后单击“确定”来打开“高级安全Windows防火墙”。

你也可以从“控制面板”打开Windows防火墙(运行里面使用命令打开Windows防火墙),然后从菜单进入“高级安全Windows防火墙”。

2. 在入站规则右键点击“新建规则”,然后按照下面的步骤进行操作。

当然,有些地方可能需要根据实际需求进行配置。

3. 在“规则类型(Rule Type)”下,选择“端口(Port)”选项。

4. 在“协议和端口(Protocol and Ports)”下,选择TCP。

单击“下一步”。

5. 在“操作(Action)”对话框中,选择“允许连接”,然后单击“下一步”。

6. 在“配置文件”里面选择在什么时候应用该规则,例如域(Domain)、专用(Private)、公用(Public)。

全部勾选。

以上步骤仅供参考,如有需要,建议咨询专业计算机技术人员或微软官方客服。

域控服务器安装及设置域控服务器(Domain Controller)是在Windows Server操作系统上安装并设置的一种服务器角色,用于管理和控制整个网络中的用户、计算机和其他资源。

域控服务器建立了一个集中的身份认证和授权机制,为网络提供安全和统一的管理。

以下是域控服务器的安装和设置过程:第一步:准备工作1.确保服务器满足安装要求:首先,确保服务器硬件配置和操作系统版本符合域控服务器的最低要求;其次,确认服务器上没有其他应用程序或服务在运行。

2.配置网络设置:为服务器分配一个静态IP地址,并设置正确的DNS服务器地址。

DNS服务器地址通常设置为本地服务器自身的IP地址。

第二步:安装域控服务器角色1. 打开服务器管理器:在Windows Server操作系统上,打开服务器管理器,可以通过点击任务栏的“开始”按钮,选择“服务器管理器”。

2.添加角色和功能:在服务器管理器中,点击左侧的“管理”选项卡,然后选择“添加角色和功能”链接。

3.选择服务器:在“添加角色和功能向导”中,点击“下一步”,选择要安装域控服务器角色的服务器。

4.选择角色:在“服务器角色”页面中,选择“活动目录域服务”角色,并点击“下一步”。

5.选择功能:在“功能”页面中,没有特殊需求的情况下,保持默认设置,点击“下一步”。

6.安装选择:在“安装”页面中,点击“下一步”。

7.安装过程:在“确认安装选择”页面中,点击“安装”开始安装域控服务器角色。

第三步:配置域控服务器1.等待安装完成:安装过程可能需要一些时间,请耐心等待。

2.完成安装:安装完成后,点击“关闭”。

3.配置域控服务器角色:在服务器管理器中,点击左侧的“完成域控服务器设置”链接,然后按照向导指引进行配置。

4.添加新林或域:在“活动目录域服务安装向导”中,选择“添加一个新的林”(如果需要创建新的域)或“将该服务器提升为域控服务器”(如果已经存在域,需要添加该服务器到现有域中)。

域环境搭建步骤2019搭建域环境是指在网络中创建一个域,用于集中管理网络资源和用户账户。

在2019年,搭建域环境的步骤可能会因为不同的操作系统版本和网络需求而有所不同,但是一般的步骤如下:1. 确定网络需求,在搭建域环境之前,需要确定网络的需求,包括域控制器的功能、域名和网络拓扑结构等。

根据需求来选择合适的操作系统版本和硬件设备。

2. 安装域控制器,选择一台服务器作为域控制器,安装相应的操作系统,比如Windows Server 2019。

在服务器管理器中,选择“添加角色和功能”,然后按照向导安装“Active Directory 域服务”角色。

3. 创建域,在安装完“Active Directory 域服务”角色后,会弹出“配置 Active Directory 域服务向导”,按照向导的指引进行域的创建,包括指定域名、创建管理员账户等。

4. 配置网络设置,在域控制器上配置网络设置,包括IP地址、子网掩码、网关等,确保域控制器能够正常与其他设备通信。

5. 加入客户端计算机,在客户端计算机上,将其加入到新创建的域中。

在控制面板的“系统”中,选择“更改设置”,然后加入域并输入域名和管理员账户信息。

6. 配置域策略,在域控制器上配置域策略,包括密码策略、访问控制策略等,以确保域内的安全性和合规性。

7. 测试和管理,完成域环境搭建后,进行测试以确保域控制器和客户端计算机能够正常工作。

同时,建立管理机制,定期对域环境进行维护和管理,包括更新补丁、监控性能等。

总的来说,搭建域环境需要考虑到网络需求、操作系统选择、域控制器安装、域的创建和配置、客户端加入域、域策略配置以及测试和管理等多个方面。

在2019年,随着技术的发展,可能会有新的工具和方法来简化域环境搭建的步骤,但以上提到的步骤仍然是搭建域环境的基本流程。

windowsserver2012R2部署AD域服务⼀、部署AD域控制器⾸先,我们检查第⼀台已经安装Windows Server 2012 R2的服务⽹络的相关配置,确定的服务器IP地址、⼦⽹掩码、默认⽹关的参数如下,由于该服务器既要充当ADDC⾓⾊,⼜要充当⽹络的DNS⾓⾊,所以“⾸先DNS服务器”中配置的IP地址输⼊它⾃⼰的IP地址,即192.168.20.100,同时将来会有另外⼀台辅助的ADDC会加⼊也会承担DNS的⾓⾊,所以在备⽤服务器中的IP地址中输⼊另外⼀台DNS的IP地址,即192.168.20.101,操作如下步骤 1 检查服务器的IP地址步骤 2点击Server2012左下⾓的“服务器管理器”显⽰如下界⾯步骤 3点击”管理”步骤 4点击“添加⾓⾊和功能按钮”弹出如下界⾯步骤 5这⾥选择“基于⾓⾊或基于功能的安装”,然后点“下⼀步”步骤 6服务器选择这⾥选择默认的,假如你需要针对其它主机安装AD⾓⾊,这⾥可以选择你需要的主机,点击“下⼀步”步骤 7这⾥勾选“Active Directory域服务”步骤 8当勾选这个选项时,会弹出如下对话框,点“添加功能”。

步骤 9这样就正确选择了安装AD⾓⾊,点击“下⼀步”步骤 10功能页⾯不需要做任何选择直接点“下⼀步”步骤 11这⾥是介绍AD⾓⾊的功能及注意事项,点击“下⼀步”步骤 12勾选“如果需要,⾃动重新启动⽬标服务器”,然后点击“安装”步骤 13安装成功后我们点击“关闭”,但这还没有完全安装成功步骤 14点击服务器右上⾓的“功能按钮”, 弹出继续配置AD的对话框步骤 15点击“部署后配置”,在红框处填⼊相应的域名步骤 16点击“下⼀步”选择域功能级别,选择相应的功能,DNS/GC/RODC,最下⾯输⼊⽬录服务还原密码在此设置密码为:vancen.123步骤 17点击“下⼀步”后配置DNS,由于不需要委派DNS,所以这⾥不需要设置,直接点击“下⼀步”步骤 18这⼀步配置Netbios名,若没有特殊需求默认的就可以,直接点“下⼀步”步骤 19配置⽇志,数据库,SYSVOL路径,若没有特殊需求,默认就可以步骤 20查看配置信息,若没有任何问题直接点“下⼀步”步骤 21这个页⾯是检测是否满⾜条件,满⾜条件后就可以直接点“安装”步骤 22等待机器安装配置项,可能需要重启步骤 23重启后我们会看到AD⾓⾊已经安装完成第⼀台 ADDC已经安装完成⼆、部署额外域控制器⾸先,我们检查第⼆台已经安装Windows Server 2012 R2的服务⽹络的相关配置,确定的服务器IP地址、⼦⽹掩码、默认⽹关的参数如下,由于该服务器既要充当辅助的ADDC⾓⾊,⼜要充当⽹络的DNS⾓⾊,所以“⾸先DNS服务器”中配置的IP地址输⼊主域控制器的IP地址,即192.168.20.100,备⽤DNS服务器的IP地址输⼊它⾃⼰的IP地址,即192.168.20.101,操作如下步骤 1 检查服务器的IP地址步骤 2 修改计算机名为ADDC02,点击确定步骤 3 点击“添加⾓⾊和功能按钮”弹出如下界⾯步骤 4这⾥选择“基于⾓⾊或基于功能的安装”,然后点“下⼀步”步骤 5这⾥选择“从服务器池中选择服务器”,然后点“下⼀步”步骤 6这⾥选择“域服务所需的功能”,然后点“下⼀步”步骤 7然后点“下⼀步”步骤 8然后点击“安装”步骤 9点击“将此服务器提升为域控制器”步骤 10由于是做已经建⽴的域的辅助域控制器,所以单击 “向域控制器添加到现有域”步骤 11由于域的辅助域控制器所以选择域系统(DNS)服务器和全局编录(GC)功能,⽬录还原模块密码vancen.123步骤 12选择从主域控复制数据安装,复制⾃:步骤 13配置⽂件路径选择默认,点击“下⼀步”步骤 14查看脚本后,点击“下⼀步”步骤 15先决条件检查后,点击“安装”第⼆台 ADDC已经安装完成,到此两台域控制都已经安装完成三、验证安装步骤 1直接打开CMD命令⾏,输⼊“netdom query fsmo”,这时会显⽰五种⾓⾊都已经安装成功步骤 2若要进⼀步验证AD是否安装正确,可以使⽤DCDIAG /a命令⾏步骤 3使⽤Repadmin诊断⼯具检查⽬录复制问题,包括管理和修改复制拓扑,强制复制事件和显⽰复制元数据与最新⽮量。

2023AD域服务器配置使用手册1. 概述本手册旨在为用户提供关于2023年域服务器的配置和使用的详细指南。

域服务器是一种用于管理和控制网络中计算机、用户和资源的中央化服务器,它能够提供统一的身份认证、访问控制和资源管理功能。

2. 硬件要求在配置域服务器之前,请确保满足以下硬件要求:•CPU:双核2 GHz处理器或更高•内存:4 GB或更多•存储:100 GB或更大的硬盘空间•网络接口:至少一个以太网接口3. 操作系统要求目前,Windows Server 2023是用于部署域服务器的最好选择。

请确保您具有可用的Windows Server 2023安装介质或映像文件。

4. 域服务器的配置步骤步骤1:安装Windows Server 2023•插入Windows Server 2023安装介质或加载映像文件。

•启动计算机并选择引导到安装媒体。

•按照安装程序的指示进行操作系统安装。

步骤2:更新操作系统•安装完成后,确保操作系统是最新版本。

访问Windows Update并下载安装所有可用的更新程序。

步骤3:设置静态IP地址•打开“控制面板”,选择“网络和Internet”。

•点击“网络和共享中心”,然后选择“更改适配器设置”。

•右键单击网络适配器,并选择“属性”。

•在“网络”选项卡中,选择“Internet协议版本4(TCP/IPv4)”并点击“属性”。

•在弹出窗口中,选择“使用下面的IP地址”并输入静态IP地址、子网掩码和默认网关。

•点击“确定”保存更改。

步骤4:安装域控制器角色•打开“服务器管理器”。

•点击“管理” -> “添加角色和功能”。

•在“角色安装向导”中,选择“域控制器”并点击“下一步”。

•选择“添加新的林”,输入域名称,并设置域的功能级别。

•输入新的“域管理员”和“域用户”密码,并点击“下一步”。

•完成其他设置,并点击“安装”开始安装域控制器角色。

步骤5:配置域用户和组•打开“Active Directory用户和计算机”管理工具。

WOC配置手册

*变化状态:A——增加,M——修改,D——删除

1用户添加

登陆到系统中后,在【SangforVPN】【服务端】【用户管理】中,首先点击【手动下载DKey驱动】,下载后安装驱动,进入下一步。

点击新增用户,填写用户名,【类型】选择【移动】勾选上启用DKey,然后点击生成DKEY

将DKEY插入电脑,点击第一个选项【DLAN4.13或以上】,生成DKEY

系统出现如下提示,点击【是】继续

生成完后,效果如下图所示:

点击确定,完成用户的建立。

2安装客户端

1、登陆深信服的官网,下载VPN客户端,打开以下链接:

/support/Software_Download/IPSec_VPN.html,点击深圳或者上海进行下载

也可以直接点击以下链接:

/download/product/dlan/PDLAN4.32_R1_SETUP(20110418).zip /download/product/dlan/PDLAN4.32_R1_SETUP(20110418).zip

下载完成后运行客户端,运行前请先关闭杀毒软件和360卫士

2、勾选上SinforDkey Driver(64)

安装完成后,在桌面上产生以下图标,点击运行

填写【主Webagent】为221.0.185.194#219.147.15.232:4009,其他选择默认即可,点击【设置生效】

输入DKEY的PIN码,输入后点击确定

连接成功后的状态如下所示:。

windows域集成认证方法Windows域集成认证是一种基于Windows域的身份验证方法,可以实现用户在Windows域环境中的单一登录。

本文将详细介绍Windows 域集成认证的原理、步骤以及一些常见问题和解决方法。

首先,我们来了解一下Windows域集成认证的基本原理。

Windows 域集成认证是利用微软Windows Server家族的Active Directory服务实现的。

Active Directory是一种分布式的目录服务,可以存储和管理组织的用户、计算机和其他网络资源的信息。

Windows域集成认证基于Kerberos协议,通过在域控制器上存储用户的凭据,并使用密钥来验证用户的身份。

Windows域集成认证的步骤如下:1.安装和配置Active Directory域服务:首先需要在Windows Server上安装Active Directory域服务,并进行相应的配置。

这包括创建域控制器、设置域名称、组织单位、用户和计算机等。

2.绑定域到客户端计算机:将客户端计算机加入到域中,使其成为域成员。

可以通过打开系统属性,选择计算机名和工作组的更改按钮来执行此操作。

3.用户认证过程:当用户登录客户端计算机时,操作系统会将其凭据发送到域控制器进行验证。

验证过程使用Kerberos协议,包括服务器认证、用户认证等步骤。

如果凭据验证成功,用户将被授予访问资源的权限。

Windows域集成认证的好处包括以下几点:1.单一登录:用户只需要登录一次,即可访问所有Windows域环境中的资源,无需再次输入用户名和密码。

2.访问控制:通过Windows域集成认证,可以对用户进行身份验证和授权,实现对资源的访问控制。

管理员可以根据用户的域成员身份设置他们的权限等级。

3.管理简单:通过Active Directory控制台,管理员可以集中管理用户、计算机、组织单位等信息,简化了管理工作。

下面介绍一些常见问题和解决方法:1.客户端无法加入域:如果客户端无法加入域,首先需要确保客户端计算机和域控制器之间的网络连接正常。

Windows域认证配置帮助文档1.域认证配置的选择

此节讲述域认证配置的场景及配置的选择。

1.1.域认证配置的场景

●微软网上邻居应用(SMB/SMB2)会话启用了签名。

●微软exchange邮件应用使用了加密的MAPI协议。

1.2.配置的选择

1.3.多域场景的支持

WOC支持windows多域的场景,如父子信任域、林信任域、树根信任域等。

此时,WOC 需加入其中一个域,且此域与用户所在域、服务器所在域为双向信任。

2.WOC配置策略

2.1.自动协商模式的配置步骤

●WOC服务端加入域

●WOC服务端应用代理启用签名(Exchange解密已启用无需再启用)

●WOC服务端应用代理选择自动协商模式

●WOC重启加速

2.2.委派模式配置步骤

●WOC服务端加入域

●域控制器(DC)上新建用户,并添加委派所需的权限

●WOC服务端配置上一步所添加的用户

●设置WOC服务端的时间与域控制器时间一致

●WOC服务端应用代理启用签名(Exchange解密已启用无需启用)

●WOC服务端应用代理选择委派模式

●WOC重启加速

2.3.启用NTLMv2配置步骤

●WOC服务端应用代理启用NTLMv2

提示:

●WOC服务端是靠近服务器端的WOC设备

●启用NTLMv2为Exchange代理仅有的选择,使用委派模式时,可以选择。

开启此功能,

将引入风险,Outlook客户端无法保存用户名密码。

此风险发生条件:(1)使用NTLM/NTLM认证;(2)登录客户端PC与登录OutLook的用户不一致。

●SMB2只能使用委派模式

3.详细配置步骤

3.1.WOC加入域

3.1.1.配置DNS

在WOC服务端网关,选择系统->部署设置–>DNS ,设置首选DNS为域所在DNS服务器IP地址。

例如:那么域名为,输入的DNS服务器IP即可。

设置后,选择保存并生效,

系统提示“修改后将重启服务,确定吗?”,选择确定。

3.1.2.加入域

服务端网关,系统->部署设置->windows域。

填入域名相关信息后,点击加入,加入成功后,状态一栏,显示在域中。

提示:

●域控制器为可选项

●用户名允许为普通账号

3.2.域控制器上配置委派

3.2.1.安装windows工具setspn

注:windows 2008默认已安装此工具,无需重复安装

插入win2003安装光盘,打开光盘资源-SUPPORT--TOOLS,运行SUPTOOLS.MSI,运行后即可在cmd下运行setspn,测试是否安装好,如下所示:

3.2.2.域控制器上新建用户

在域控制器上,根据向导默认建立用户,例如新建用户weipai。

提示:

●建议新建用户时选择密码用不过期。

3.2.3.创建SPN(Service Principal Name)

打开CMD命令行,运行命令:setspn -A http/daserver weipai

注:

●weipai为上一步骤所新建的用户。

●域等级需为Windows Server 2003及以上。

3.2.

4.授予用户委派权限

(1)打开AD用户和计算机,右键用户weipai,选择属性->委派->信任此用户作为指定服务的委派,选择使用任何身份验证协议,若选择仅使用Kerberos(K)会导致解密不成功,如下图所示:

(2)添加->用户或计算机->输入计算机名(Exchange/cifs服务器机器名)

(3)选择cifs/exchangeMDB。

注:

●加速网上邻居选择cifs,加速exchange选择exchangeMDB。

●如有多台服务器需要使用委派,则需要为每台服务器添加服务,即重复(2)(3)

步骤。

3.3.WOC上配置委派账号

(1)系统->部署设置->windows域委派选项–>新建

填写配置信息:

⏹域名(完整域名,如:)

⏹用户名(3.2节已配置的委派权限的用户,如:weipai)

⏹密码(此用户的密码)

注:

●如果多个域的服务器都需要加速,则需要为每个域配置一个账号并具备委派权限(3.2

节)如,父子信任的两个域:和,在WOC上配置了fatherwp 和sonwp两个账号。

●每个域仅允许在WOC上配置一个委派使用的账号。

3.4.WOC配置时间与域控制器一致

系统->系统设置->常规设置

注:

●WOC系统时间应于域控制器时间一致,如相差超过30S将导致委派模式失败,无法加

速。

3.5.WOC应用代理配置

3.5.1.网上邻居(CIFS)应用代理

服务端网关,加速->应用设置->CIFS设置

注:

●如果应用使用了签名,则WOC上需配置启用签名。

●SMB2只能使用委派模式

3.5.2.Exchange邮件应用代理

服务端网关,加速->应用设置->EXCHANGE设置

注:

●已启用解密功能,无需在此页面配置。

●NTLMv2勾选项,只有在委派模式才可用。

3.6.WOC委派服务添加方式

服务端网关,系统->部署设置->windows域委派选项委派服务添加方式

●手动添加:需要用户手动配置委派用户能委派的服务(如3.2.4 授予用户委派权限小节

(2)(3)步骤)。

此方式适用于域中服务器较少、手动配置工作量不大的情况,。

●自动添加:在域控制器上配置了自动添加所需要的权限及WOC上选择了自动添加的方

式后,WOC可以帮助用户自动添加委派的服务。

此类型适用于域中服务器较多、手动配置工作量较大的情况。

3.6.1.域控制器配置自动添加所需要的权限

在3.2.4 授予用户委派权限小节(1)步骤后,有如下图所示。

(1)配置GPO:

win2003配置步骤:

开始->管理工具->域控制器安全策略->windows设置->安全设置->本地策略->用户权限分配->双击打开【允许计算机和用户帐户被信任以便用于委任】->在安全策略设置里面添加用户->保存

Win2008配置步骤:

开始->管理工具->组策略管理->域->Domain Controllers->Default Domain Controllers Policy->

右键编辑->计算机配置->策略->windows设置->安全设置->本地策略->用户权限分配->双击打开【信任计算机和用户帐户可以执行委派】->在安全策略设置里面添加用户->保存

注:

添加的用户为3.2.2域控制器上新建用户小节新建的用户,如weipai。

(2)赋予委派帐户修改自身委派属性的权限(win2003和win2008操作一样):

域控制器运行adsiedit.msc,选择域->DC=awoct->CN=Users->CN=dele-awoct->右键属性->安全->高级->权限->添加->输入dele-awoct->确定->属性->勾选【读取msDS-AllowedTodelegateTo】和【写入msDS-AllowedTodelegateTo】->确定保存

注:

●上述中,Awoct为域名。

●上述中,dele-awoct为委派用户名(3.2.2 小节新建的用户)。

●在多域的环境中,如所有域都使用该功能,则所有域的域控制器上都需要按此步骤配置

权限。

4.故障排除

4.1.健康状态

●Windows域:检测并提示加入域配置

●委派信息:检测并提示委派配置信息

4.2.页面日志

服务端网关,维护->日志->日志设置勾选所有日志勾选网间加速–>点击确定

4.2.1.常见提示

提示说明

please enable client's ntlm authentication

客户PC禁用了NTLM认证

please configure delegation user

需要配置委派用户(3.3)

please check delegation config

3.2或3.6小节配置错误

please check time between WOC and KDC

3.4小节WOC时间同步

please join domain

WOC需要加入域

use local user or other domain user, check

使用本地用户或其他不可加速域账号访问domain config

please check delegation user's acount and

3.3小节域名、用户名或密码配置错误password。