BitLocker 驱动器加密操作指南:使用 AD DS 恢复加密卷

- 格式:docx

- 大小:85.52 KB

- 文档页数:40

了解有关BitLocker驱动器加密的更多信息BitLocker驱动器加密可为丢失或被盗的操作系统驱动器、固定数据驱动器和可移动数据驱动器提供保护。

BitLocker是通过以下方法来提供保护的:加密驱动器的内容并要求用户对其凭据进行身份验证来访问该信息。

在安装Windows 的驱动器上,BitLocker使用受信任的平台模块(TPM) 来检测计算机的关键启动进程是否已被篡改。

另外,可能要求用户提供PIN 或启动密钥才能访问驱动器数据。

在固定数据驱动器和可移动数据驱动器上,用户可以通过使用密码、通过使用智能卡或通过自动解锁驱动器来访问受BitLocker保护的驱动器。

操作系统驱动器的BitLocker专门用于处理具有兼容TPM 安全硬件和BIOS 的系统。

若要与BitLocker兼容,计算机制造商必须遵守受信任计算组(TCG) 定义的标准。

有关TCG 的详细信息,请访问受信任计算组网站(/fwlink/?LinkId=67440)。

启用BitLockerBitLocker安装向导可以从控制面板或Windows 资源管理器启动,它用于在计算机上安装的固定数据驱动器或可移动数据驱动器上启用BitLocker,或者用于在具有兼容TPM 的计算机的操作系统驱动器上启用BitLocker。

如果希望在不带TPM 的计算机的操作系统驱动器上启用BitLocker,或者使用其他BitLocker功能和选项,则可以修改BitLocker组策略设置,这些设置控制通过BitLocker安装向导可以访问哪些功能。

在带有兼容TPM 的计算机上,可以使用以下四种方式解锁受BitLocker保护的操作系统驱动器:仅TPM。

使用“仅TPM”验证不要求与用户进行任何交互来解密驱动器及提供对驱动器的访问。

如果TPM 验证成功,则用户登录体验与标准登录相同。

如果缺少或已更改TPM,或者如果TPM 检测到关键的操作系统启动文件发生更改,则BitLocker将进入其恢复模式,需要恢复密码才能重新获得对数据的访问权限。

win11bitlocker解锁方法Win11 BitLocker是一种强大的全磁盘加密工具,可保护计算机上的数据免受未经授权的访问。

然而,有时候我们可能会遇到忘记了BitLocker解锁密码的情况,这时候我们需要找到一种方法来解锁BitLocker。

本文将介绍一种简单易行的Win11 BitLocker解锁方法。

第一步,我们需要进入Windows 11的控制面板。

可以通过点击“开始”按钮,然后选择“设置”图标,再点击“系统”选项,最后点击“控制面板”进入控制面板。

第二步,在控制面板中,我们需要找到“BitLocker驱动器加密”选项。

可以通过在控制面板的搜索栏中输入“BitLocker”,然后点击搜索结果中的“BitLocker驱动器加密”来打开BitLocker设置界面。

第三步,打开BitLocker设置界面后,我们可以看到已经加密的驱动器列表。

找到需要解锁的驱动器,然后点击该驱动器所对应的“解锁”按钮。

第四步,接下来系统会要求输入BitLocker解锁密码。

如果我们忘记了密码,可以选择点击“忘记密码?”链接。

第五步,点击“忘记密码?”链接后,系统会提示我们选择一种重置密码的方式。

有两种常见的方式可供选择:使用恢复密钥或使用Microsoft账户。

第六步,如果我们选择使用恢复密钥,则需要输入恢复密钥来解锁BitLocker。

恢复密钥是在设置BitLocker时生成的一串字符,我们应该妥善保存好它。

第七步,如果我们选择使用Microsoft账户,则需要输入与Microsoft账户相关联的电子邮件地址和密码来解锁BitLocker。

这要求我们需要记住我们的Microsoft账户信息。

第八步,无论选择哪种方式,只要输入正确的信息,系统就会解锁BitLocker,并允许我们访问加密的驱动器。

通过以上简单的步骤,我们就可以轻松解锁Win11 BitLocker。

但需要注意的是,为了保护数据的安全性,我们应该妥善保管好BitLocker解锁密码、恢复密钥和Microsoft账户信息,避免丢失或泄露。

Windows Server 2008 的 BitLocker 驱动器加密循序渐进指南更新时间: 2009年11月应用到: Windows Server 2008, Windows Vista此循序渐进指南提供了在测试实验室环境中设置 Windows(R) BitLocker(TM) 驱动器加密所需的说明。

建议您在生产环境中不要使用本指南。

在没有其他文档(列在其他资源部分中)的情况下,不一定必须使用循序渐进指南才能部署Windows Server® 2008 操作系统功能,应将其作为独立的文档谨慎使用。

什么是 BitLocker 驱动器加密?BitLocker 是客户端计算机的Windows Vista® Enterprise 和Windows Vista® Ultim ate 操作系统以及 Windows Server 2008 操作系统中可用的一项数据保护功能。

BitLocker 提供增强的保护功能,防止数据偷窃或在丢失或被盗的计算机上公开,确保在受 BitLocker 保护的计算机解除授权时执行更安全的数据检测。

已丢失或已盗计算机上的数据容易受到未经授权的访问,方法是对该计算机运行软件攻击工具或者将该计算机的硬盘转移到另一台计算机。

BitLocker 通过组合两个主要的数据保护步骤帮助减少在已丢失或已盗计算机上进行的未经授权的数据访问:∙加密硬盘上的整个 Windows 操作系统卷和数据卷。

BitLocker 对操作系统卷中的所有用户文件和系统文件(包括交换文件和休眠文件)进行加密,还可以对数据卷进行加密。

∙检查早期启动组件和启动配置数据的完整性。

在装有受信任的平台模块 (TPM) 版本 1.2 的计算机上,BitLocker 利用 TPM 的增强安全性功能来帮助确保只有在计算机的启动组件未经改动且加密磁盘位于原始计算机上时,才可以访问数据。

BitLocker 紧密集成到 Windows Vista 和 Windows Server 2008 中,且为企业提供便于管理和配置的增强的数据保护。

密钥解bitlocker步骤

"密钥解BitLocker步骤"

BitLocker是一种Windows操作系统中用于加密磁盘驱动器的功能,它可以保护计算机中的数据免受未经授权的访问。

当您启用BitLocker功能后,您需要密钥来解锁加密的驱动器。

以下是解锁BitLocker加密驱动器的步骤:

1. 输入BitLocker恢复密钥,当您启动计算机时,系统会要求您输入BitLocker恢复密钥。

这是一串长达48个字符的密钥,可以通过BitLocker管理器或Active Directory中的BitLocker恢复密码查找。

输入正确的恢复密钥后,您将能够解锁加密的驱动器。

2. 使用密码解锁,如果您的计算机配置了BitLocker PIN或密码,您可以在启动时输入该密码来解锁加密的驱动器。

这种方法需要您记住密码或PIN码,以便在需要时输入正确的内容。

3. 使用USB密钥解锁,您还可以使用预先配置的USB密钥来解锁BitLocker加密的驱动器。

这种方法需要您在启动时插入USB密钥,并且确保密钥是有效的。

无论您选择哪种方法来解锁BitLocker加密的驱动器,都需要确保密钥的安全性。

建议您妥善保管BitLocker恢复密钥、密码或USB密钥,以防止未经授权的访问。

同时,定期备份恢复密钥并存储在安全的地方,以防止密钥丢失或损坏。

总之,解锁BitLocker加密的驱动器需要您拥有正确的密钥或密码。

遵循上述步骤并妥善保管密钥,可以确保您能够顺利解锁加密的驱动器,从而访问您的数据。

Bitlocker实验攻略环境2003r2域控制器2008r2域控制器(装有ADCS)Windows8企业版客户端一台U盘一个实现的功能在Ad环境中使用bitlocker并配置相应的组策略何以实现如下功能1:对移动设备的加密。

2:当事人忘记移动密钥时可以通过bitlocker数据恢复代理的证书指纹恢复。

(指纹密钥可以导出并且存储,无论多少个移动设备指纹密钥匙就一个。

当然也可以通过48位恢复密钥恢复)3:产生的恢复密钥可以保存在Ad中(也可以全部删除恢复密钥,并且只用bitlocker的数据恢复代理的证书指纹)4:为移动设备提供唯一的标识符,非组织的移动设备无法写入只能读取。

并且移动设备插入后,就算根据提示,启用了bitlocker之后可以打开读取内容,但是没有唯一标识符,还是无法写入。

新增策略1:不允许用户本地登录,在策略中配置,允许用户本地登录策略,但是不添加任何用户,就是任何用户不能本地登录2:创建一个容器,对需要配置bitlocker标识符的计算机进行单独组策略配置,在控制面板的本机用户中,除了对数据恢复代理用户,企业it管理员外,任何人不能够拥有本地计算机管理员权限,只允许拥有使用者权限。

实验流程一:证书模版的配置二:bitlocker数据恢复代理的证书申请配置三:组策略的配置四:对移动设备的配置1:首先在2008r2上,“mmc控制台”添加“证书模版”在证书模版中右击“用户”这个模版,在所有任务中,点击复制模版,如下图2:点击确定,因为域功能级别为2003所以选择windows server 2003 enterprise3:在常规中除了修改名称外都保持默认(证书的有效期就算过了,也不会影响到恢复代理)4:在扩展中选择“应用程序策略”点击“编辑”。

5:点击选择“bitlocker数据恢复代理”点击确定。

6:点击确定7:在“使用者名称中”只选择“用户主体”名称,其他取消了8:在控制台中添加证书颁发机构,右击“证书模版”,新建,点击要颁发的证书模版,然后找到刚才配置的证书模版,发布。

Win7的新功能—BitLocker加密功能的使用方法注:win7系统中只有旗舰版的才有bitlocker加密功能首先可以在windows7操作系统的控制面板中找到“BitLocker驱动器加密”(英文版windows7系统中对应“BitLocker Drive Encryption”)选项,点击进入可以看到当前电脑的所有磁盘。

想要加密哪一个驱动器就选择其右侧的“启用BitLocker”按钮,紧接着按照提示一步步操作即可完成加密过程。

加密本地磁盘保护数据安全操作简单。

点击“启用BitLocker”按钮之后,你将要在新弹出的窗口中设置加密驱动器密码,输入完成后点“下一步”然后选择保存密钥的地方。

一般说来存放在USB闪存驱动器中安全系数最高,因为那样的话,加密驱动器与密码分离保管,就算其他人获得了其中一样也无法打开你加密的磁盘。

备份好自己密钥之后,就不会有遗忘的后顾之忧了,马上动手加密吧!注:这个加密过程时间比较长,需耐心等待!加密完成之后可以在控制面板窗口中看到原先的磁盘图标上多了一把锁,此时表示驱动器已经加密完成。

对于本地各驱动器的加密非常简单,该功能在之前的Vista系统中也就开始提供,windows7操作系统中BitLocker To Go功能专门用于加密移动存储设备如U盘,移动硬盘等,究竟是不是也如上面加密本地驱动器一般简单,仔细往下看。

Win7新功能加密U盘移动硬盘同样方便插入一个U盘之后,可以马上在控制面板中原来的BitLocker窗口下看到多出的“BitLocker To Go”这项功能,同样方法点击“启用BitLocker”功能;另外打开计算机驱动器管理窗口,鼠标右键点击U盘同样可以启用BitLocker功能,所以开启此功能的操作方式可以任由用户选择。

进入加密界面之后会发现与之前进行的本地驱动器加密过程完全相同,操作简单任何用户都能轻松完成。

注:在用BitLocker To Go功能给移动设备(U盘等)加密时,无需将设备中的数据备份,此过程不会破坏数据。

b i t l oc k e r使用指南(总10页)--本页仅作为文档封面,使用时请直接删除即可----内页可以根据需求调整合适字体及大小--一、 Bitlocker是什么BitLocker驱动器加密它是在Windows Vista中新增的一种数据保护功能,主要用于解决由计算机设备的物理丢失导致的数据失窃或恶意泄漏的问题。

Windows BitLocker驱动器加密通过加密Windows操作系统卷上存储的所有数据可以更好地保护计算机中的数据。

BitLocker使用TPM帮助保护Windows操作系统和用户数据,并帮助确保计算机即使在无人参与、丢失或被盗的情况下也不会被篡改。

二、工作原理通过加密整个Windows操作系统卷保护数据。

如果计算机安装了兼容TPM,BitLocker将使用TPM锁定保护数据的加密密钥。

因此,在TPM已验证计算机的状态之后,才能访问这些密钥。

加密整个卷可以保护所有数据,包括操作系统本身、Windows注册表、临时文件以及休眠文件。

因为解密数据所需的密钥保持由TPM锁定,因此攻击者无法通过只是取出硬盘并将其安装在另一台计算机上来读取数据。

在启动过程中,TPM将释放密钥,该密钥仅在将重要操作系统配置值的一个哈希值与一个先前所拍摄的快照进行比较之后解锁加密分区。

这将验证Windows启动过程的完整性。

如果TPM检测到Windows安装已被篡改,则不会释放密钥。

默认情况下,BitLocker安装向导配置为与TPM无缝使用。

管理员可以使用组策略或脚本启用其他功能和选项。

为了增强安全性,可以将TPM与用户输入的PIN或存储在USB闪存驱动器上的启动密钥组合使用。

在不带有兼容TPM的计算机上,BitLocker可以提供加密,而不提供使用TPM锁定密钥的其他安全。

在这种情况下,用户需要创建一个存储在USB闪存驱动器上的启动密钥。

三、工作模式有两种,一种是u盘形式,一种是TPM模式。

TPM模式要使用TPM模式,要求计算机中必须具备不低于版TPM芯片,这种芯片是通过硬件提供的,一般只出现在对安全性要求较高的商用电脑或工作站上,家用电脑或普通的商用电脑通常不会提供。

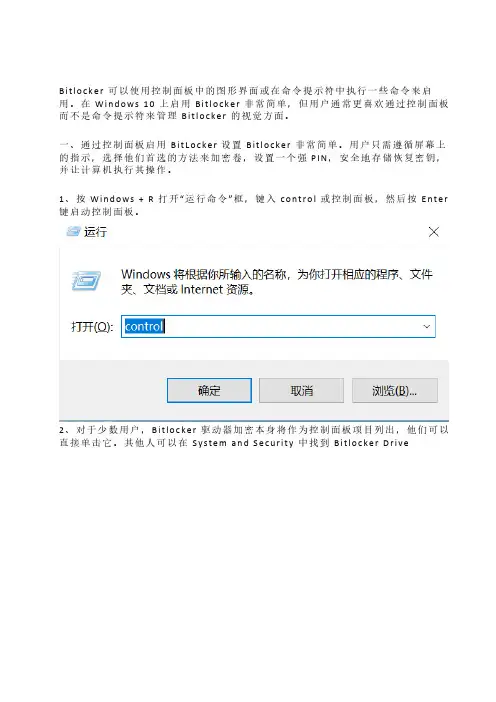

B i t l o c k e r可以使用控制面板中的图形界面或在命令提示符中执行一些命令来启用。

在Wi n do w s10上启用B i t l o c k e r非常简单,但用户通常更喜欢通过控制面板而不是命令提示符来管理B i t l o c k e r的视觉方面。

一、通过控制面板启用B i t L o c k e r设置B i t l o c k e r非常简单。

用户只需遵循屏幕上的指示,选择他们首选的方法来加密卷,设置一个强P I N,安全地存储恢复密钥,并让计算机执行其操作。

1、按Wi n do w s+R打开“运行命令”框,键入c o n t r o l或控制面板,然后按E n t e r 键启动控制面板。

2、对于少数用户,B i t l o c k e r驱动器加密本身将作为控制面板项目列出,他们可以直接单击它。

其他人可以在S ys t e m a n d S e c u r i t y 中找到B i t l o c k e r D r i v eE n c r y p t i o n 窗口的入口点。

3、展开要启用B i t l o c k e r的驱动器,单击打开B i t l o c k e r超链接。

(你也可以在文件资源管理器中右键单击驱动器,然后从上下文菜单中选择“启用B i t l o c k e r”。

)4、如果你的T P M(可信平台模块)已启用,你将直接进入B i t L o c k e r启动首选项选择窗口,并可以跳到下一步。

否则,将要求你首先准备好计算机。

单击“下一步”,完成B i t l o c k e r D r i ve E nc r y pt i o n 启动。

5、在关闭计算机以启用T P M之前,请确保弹出所有连接的U S B驱动器,并取出光盘驱动器中闲置的C D S/D V D。

准备好继续时,单击关机。

6、打开计算机并按照屏幕上显示的说明激活T P M。

电脑上加密文件的操作方法电脑上加密文件是为了保护文件的安全,防止他人非法获取和使用文件内容。

下面将详细介绍几种常用的文件加密方法和操作步骤。

一、使用WinRAR加密文件:1. 下载和安装WinRAR软件;2. 找到要加密的文件或文件夹,右键点击选择“添加到压缩文件”;3. 在弹出的WinRAR窗口中,点击“设置密码”;4. 在新弹出的对话框中输入密码,确认密码,点击“确定”;5. 点击“确定”开始压缩加密文件,完成后关闭WinRAR。

备注:用WinRAR加密的文件,只能通过输入正确密码才能打开,否则无法解压。

二、使用BitLocker加密文件:1. 点击“开始菜单”,找到“控制面板”,打开控制面板;2. 在控制面板中找到“BitLocker驱动加密”选项,点击“打开BitLocker驱动加密”;3. 在BitLocker窗口中找到硬盘分区或要加密的磁盘,点击“开启BitLocker”;4. 在弹出的对话框中勾选“使用密码保护该驱动器”,输入密码,并确认密码;5. 选择保存恢复密钥的方式,可以选择“保存到文件”或“打印密钥”,点击“下一步”;6. 点击“开始加密”,等待加密过程完成。

备注:加密过程可能需要较长时间,电脑在此期间需保持运行,否则加密进程中途可能会中断。

三、使用文件加密软件加密文件:1. 下载和安装文件加密软件,如AxCrypt、VeraCrypt等;2. 打开文件加密软件,选择要加密的文件或文件夹;3. 点击“加密”按钮或相关选项,弹出加密设置窗口;4. 在加密设置窗口中输入密码,并确认密码;5. 勾选其他安全选项,如自动加密、删除源文件等;6. 点击“确定”或“加密”按钮,等待加密过程完成。

备注:不同的文件加密软件操作略有差异,具体步骤以软件操作指南为准。

四、使用Microsoft Office加密文件:1. 打开Microsoft Office软件,如Word、Excel等;2. 创建新的文档或打开已有的文档;3. 点击“文件”菜单,选择“另存为”;4. 选择保存路径和文件名,点击“工具”按钮,选择“常规选项”;5. 在常规选项窗口中勾选“密码保护”选项;6. 输入密码,并确认密码,点击“确定”完成加密。

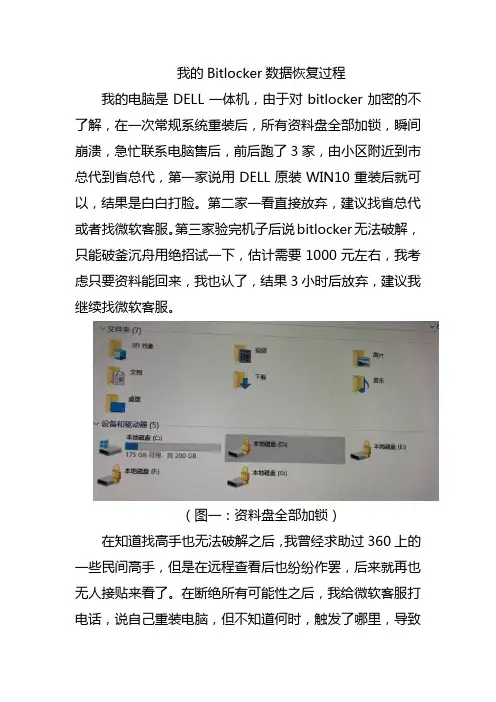

我的Bitlocker数据恢复过程我的电脑是DELL一体机,由于对bitlocker加密的不了解,在一次常规系统重装后,所有资料盘全部加锁,瞬间崩溃,急忙联系电脑售后,前后跑了3家,由小区附近到市总代到省总代,第一家说用DELL原装WIN10重装后就可以,结果是白白打脸。

第二家一看直接放弃,建议找省总代或者找微软客服。

第三家验完机子后说bitlocker无法破解,只能破釜沉舟用绝招试一下,估计需要1000元左右,我考虑只要资料能回来,我也认了,结果3小时后放弃,建议我继续找微软客服。

(图一:资料盘全部加锁)在知道找高手也无法破解之后,我曾经求助过360上的一些民间高手,但是在远程查看后也纷纷作罢,后来就再也无人接贴来看了。

在断绝所有可能性之后,我给微软客服打电话,说自己重装电脑,但不知道何时,触发了哪里,导致bitlocker加密了,现在系统是装好了,但是只有C盘能打开,成了死机一台,已无计可施。

微软客服问我重装前是否有邮箱形式的微软账号,我说有,他说他可以给我发一个引导链接,但是需要自行找回,并告诉我这个加密是微软保护资料加的。

终于有了一丝希望,过了大概约5分钟,收到了客服发来的邮件:(图二:微软客服发来找回秘钥的链接)此时此刻,心情是无法用文字表述的,bitlocker几乎被所有人判了死刑,超强加密工具,根本就无从破解,寻找峰回路转,柳暗花明,竟然来了一丝希望,点击链接,显示如下:(图三:恢复秘钥步骤)乍一看此说明,原来就是原来四处寻找破解之道时网上各种指导上提到的,但是当时由于太急躁,忽略了第三条上的登录二字,此时此刻,在连续做了几次深呼吸之后,在另一个手机上登录了我的微软账号(此账号必须是重装前登录过电脑的账号),但不知为何总提示密码错误,无奈又临时更改密码最终收到了微软发来的每个硬盘对应的32位数字秘钥,至此,方松了口气。

后来我与DELL售后省总代聊天,他说他遇到很多这种bitlocker被锁死的,几乎没有找回的,并且当事人也不知道何时被谁给加密了,并告诫我只设置windows密码即可,不要设置微软密码,并且将文件加密这个选项关闭,希望此文能对遭遇bitlocker困惑的朋友们带来些许的帮助,总结起来就是:1.一定要记好自己的邮箱形式的微软账号和密码,没有这个一切无从谈起,微软也帮不了你;2.不要尝试找世外高人破解,除非FBI级别的,收费也很可观的;3.最正确的就是第一时间联系微软客服,他们会帮你分析解决。

1,在已加密的驱动器上右击,选择管理BitLocker。

2,在BitLocker驱动器加密界面单击再次保存或打印恢复密钥。

3,选择将恢复密钥保存到文件。

4,选择非当前磁盘目录保存恢复密钥,系统提示您希望将恢复密钥保存在此计算机上吗?单击是保存即可。

(例如现在导出D盘加密密钥,密钥文件不可以存放到D盘,但可以选择C盘。

如果导出系统盘密钥则恢复密钥无法保存到当前计算机。

)

5,导出系统盘密钥时,在第三步中可选择打印恢复密钥,打印机可选择CubePDF或Microsoft XPS Document Writer等虚拟打印机,选择目录保存即可。

BitLocker 驱动器加密操作指南:使用 AD DS 恢复加密卷更新时间: 2008年5月应用到: Windows Server 2008, Windows Vista本文档介绍了组织如何使用保存在 Active Directory 域服务 (AD DS) 中的 BitLocker 恢复信息来访问 BitLocker 加密的数据。

我们建议您在计划 BitLocker 部署时为 BitLocker 创建完全恢复模式。

本文档介绍了哪些内容?本文中包含您在计划Windows Vista® Enterprise、Windows Vista® Ultimate 和Windows Server® 2008 的 BitLocker 恢复过程时可以使用的详细信息。

要正确了解和应用本文,您应该知道如何将 AD DS 设置为自动备份 BitLocker 恢复信息,以及保存到 AD DS 的恢复信息类型。

本文档包含下列主题:∙什么是 BitLocker 恢复?∙测试恢复∙计划恢复过程∙使用其他恢复信息∙附录 A:委派权限∙附录 B:重置恢复密码∙附录 C:检索 BitLocker 密钥数据包∙附录 D:保存 TPM 信息本文档没有介绍哪些内容?本文没有详细介绍如何配置 AD DS 以存储 BitLocker 恢复信息,但着重说明了您的组织可以计划恢复过程的方法。

您还可以通过使用 Windows 恢复环境 (Windows RE) 并在启动过程中输入恢复密码来恢复启用 BitLocker 的卷。

有关如何在 AD DS 中存储恢复信息的详细信息,请参阅“配置 Active Directory 以备份 Windows BitLocker 驱动器加密和受信任的平台模块恢复信息”(/fwlink/?LinkId=82827)。

什么是 BitLocker 恢复?在所有恢复方案中,AD DS 中存储的恢复密码可以解除对驱动器的访问锁定。

bitlocker恢复密钥的方法Bitlocker is a full disk encryption feature included in Windows operating systems, which helps protect data by encrypting the entire disk. When a user forgets the recovery key for Bitlocker, it can be quite a stressful situation, as access to the encrypted data is at stake. Fortunately, there are several methods to recover the Bitlocker recovery key, and it's important to understand these options to regain access to the encrypted data.Bitlocker是Windows操作系统中的全磁盘加密功能,通过加密整个磁盘来保护数据。

当用户忘记了Bitlocker的恢复密钥时,可能会是一种相当紧张的情况,因为访问加密数据的权限受到威胁。

幸运的是,有几种方法可以恢复Bitlocker恢复密钥,了解这些选项对于重新获得对加密数据的访问权限至关重要。

The first method to recover the Bitlocker recovery key is to search for it in a safe place where it might have been saved. When a user initially sets up Bitlocker encryption on a device, they are prompted to save the recovery key in a safe location. This could be a USB drive, a printed copy, or a file stored in a secure location. It's important tothoroughly search for the recovery key in all possible safe places before proceeding with other recovery methods. Sometimes, the recovery key might be saved in an unexpected location, so it's crucial to check thoroughly.第一种恢复Bitlocker恢复密钥的方法是在可能已保存的安全位置搜索。

Windows 7系统下附带一款BitLocker磁盘加密工具,可能很多朋友都听说过,但却比较少人去使用它。

大多数朋友可能更习惯于利用第三方加密的方式,对win7系统硬盘或文件夹进行加密。

其实BitLocker就目前来看相对来说还是较安全的,虽然有个别组织声称可以利用Passware Kit Forensic软件对BitLocker进行破解,但前提是获取当前用户下的硬盘镜像和内存镜像以及管理员权限后。

当然后面囧也尝试了一下未果,后面会提到一些Passware Kit Forensic破解方式。

BitLocker 使用128或256位的AES加密算法。

是现在较为安全的加密方式。

用户可以在控制面板中很容易的找到它。

点选进去后,磁盘与操作区很明显的显示出来,GCD盘(请勿连读)为电脑硬盘,H盘是我之前已经实验成功加过密的4G联想U盘,I、J、M、N盘为一块320G移动硬盘。

我们假设H盘没有进行加密,点击右侧启动BitLocker加密程序。

我们选第一个使用密码解锁驱动器,输入预加密驱动器密码。

第二个选项是使用智能卡解锁驱动器,由于我的电脑上没有智能卡模块所以利用智能卡模块进行加密就不测试了。

什么是智能卡?答:智能卡是一张含有计算机芯片的小型塑料卡。

智能卡通常由大型公司的信息技术 (IT) 部门颁发。

若要使用智能卡,您还需要一个智能卡读卡器,该设备安装或连接到计算机并能读取存储在智能卡上的信息。

这个步骤就是真正进行加密环节,U盘共3.9G其中1.7G为存储文件,其余为空闲,利用BitLocker模块加密可能让用户感觉到最为头疼的一点便是加密时间等待太长,4G的U盘加密共计花费了34分钟,现在大家用的都是大容量硬盘,很难想象如果加密320G以上的大分区硬盘会是怎么样一种状况。

这里需要注意,在加密过程中不要强行拔掉硬盘或U盘(前提如果是外接存储介质加密),否则数据很有可能被损坏。

BitLocker 加密和暴力破解同样需要耐心。

bitlocker使用指南1. 什么是BitLocker?BitLocker是一种全磁盘加密工具,它可以帮助保护个人和商业计算机中的数据安全。

它通过对整个磁盘卷进行加密来防止未经授权访问。

BitLocker是微软公司提供的一个功能,适用于Windows 7及更高版本的操作系统。

2. BitLocker的优势- 数据保护:BitLocker使用强大的加密算法来保护您的数据免受未经授权的访问。

即使磁盘被盗或丢失,您的数据也将无法被解密。

- 透明性:一旦您启动BitLocker,您可以像往常一样使用计算机,而无需额外的步骤或令牌来访问数据。

- 兼容性:BitLocker可以与其他安全功能(如安全启动、TPM(可信任平台模块)以及Windows安全性功能)无缝集成,提供全面的数据保护。

- 灵活性:BitLocker可以在不同的存储介质上工作 - 无论是在内部硬盘、外部硬盘还是USB闪存驱动器上。

3. 使用BitLocker的前提条件- 支持硬件:BitLocker需要计算机上的一些硬件组件,如TPM芯片(可信任平台模块)来提供额外的安全性。

如果计算机没有TPM芯片,BitLocker也可以使用额外的启动PIN或USB闪存驱动器来启动。

- 版本限制:BitLocker可用于Windows 7旗舰版、Windows 8/8.1专业版和企业版,以及Windows 10专业版和企业版。

其他版本的Windows操作系统可能无法使用BitLocker。

- 空间要求:启用BitLocker需要足够的可用磁盘空间来创建加密的驱动器。

4. 启用BitLocker的步骤步骤1:打开控制面板,选择“系统和安全”,然后选择“BitLocker管理”步骤2:在您要加密的磁盘上右键单击,并选择“启用BitLocker”步骤3:根据您的选择,选择使用TPM、启动PIN或USB驱动器进行启动认证。

步骤4:选择一个恢复密码选项,以防忘记启动PIN或丢失USB驱动器。

BitLocker 组策略参考BitLocker 最初打开驱动器时,将应用的大多数BitLocker 组策略设置。

如果计算机不符合现有的组策略设置,BitLocker 可能无法打开或修改计算机中的法规遵从性状态之前。

合规性组策略设置(例如,如果组策略设置已更改您的单位在初始BitLocker 部署完成后,然后应用到以前加密的驱动器)的驱动器时,可以对除改变,使其符合该驱动器的BitLocker 配置不进行任何更改。

如果不将驱动器放入法规遵从性需要多个更改,您必须挂起BitLocker 保护、进行必要的更改,然后恢复保护。

发生这种情况,例如,如果要使用密码取消锁定最初配置可移动驱动器,然后更改组策略设置以禁止密码,并要求使用智能卡。

在此情况下,BitLocker 保护需要使用manage-bde 命令行工具,挂起密码取消锁定方法删除,并添加智能卡方法。

在完成此操作后,BitLocker 与组策略设置符合标准,并可以恢复BitLocker 保护驱动器上。

有关使用manage-bde 命令行工具的详细信息,请参阅管理bde.exe 参数引用 .以下各节提供了使用按组织的策略设置的完整列表。

BitLocker 组策略设置包括对特定的驱动器类型(操作系统驱动器、固定数据驱动器和可移动数据驱动器)和应用到所有驱动器的设置。

∙解除锁定的方法∙访问和使用BitLocker 驱动器∙加密强度∙驱动器故障恢复∙部署选项每一节列出的策略设置的影响类型的用法的并提供对使用该策略设置,如果您启用此策略设置与策略设置路径、策略设置描述,以及任何潜在的冲突区域使用的驱动器类型的引用。

解除锁定的方法以下策略设置可用于确定如何受BitLocker 保护的驱动器可以解锁。

∙要求在启动时的其他身份验证∙允许增强的Pin 进行启动∙配置最小PIN 长度∙需要额外的身份验证(Windows Server 2008 和Windows Vista)启动时∙固定的数据驱动器上配置使用的智能卡∙固定的数据驱动器上配置使用的密码∙可移动数据驱动器上配置使用的智能卡∙可移动数据驱动器上配置使用的密码∙验证智能卡证书使用规则一致性要求在启动时的其他身份验证此策略设置用于控制Windows 7 操作系统驱动器提供了哪些解除锁定选项。

BitLocker 驱动器加密操作指南:使用 AD DS 恢复加密卷更新时间: 2008年5月应用到: Windows Server 2008, Windows Vista本文档介绍了组织如何使用保存在 Active Directory 域服务 (AD DS) 中的 BitLocker 恢复信息来访问 BitLocker 加密的数据。

我们建议您在计划 BitLocker 部署时为 BitLocker 创建完全恢复模式。

本文档介绍了哪些内容?本文中包含您在计划Windows Vista® Enterprise、Windows Vista® Ultimate 和Windows Server® 2008 的 BitLocker 恢复过程时可以使用的详细信息。

要正确了解和应用本文,您应该知道如何将 AD DS 设置为自动备份 BitLocker 恢复信息,以及保存到 AD DS 的恢复信息类型。

本文档包含下列主题:∙什么是 BitLocker 恢复?∙测试恢复∙计划恢复过程∙使用其他恢复信息∙附录 A:委派权限∙附录 B:重置恢复密码∙附录 C:检索 BitLocker 密钥数据包∙附录 D:保存 TPM 信息本文档没有介绍哪些内容?本文没有详细介绍如何配置 AD DS 以存储 BitLocker 恢复信息,但着重说明了您的组织可以计划恢复过程的方法。

您还可以通过使用 Windows 恢复环境 (Windows RE) 并在启动过程中输入恢复密码来恢复启用 BitLocker 的卷。

有关如何在 AD DS 中存储恢复信息的详细信息,请参阅“配置 Active Directory 以备份 Windows BitLocker 驱动器加密和受信任的平台模块恢复信息”(/fwlink/?LinkId=82827)。

什么是 BitLocker 恢复?在所有恢复方案中,AD DS 中存储的恢复密码可以解除对驱动器的访问锁定。

无论使用的是什么身份验证方法,这个存储的密码都可以恢复 BitLocker。

什么原因会导致 BitLocker 恢复?会导致 BitLocker 恢复的一些原因包括:∙攻击者修改了您的计算机。

使用受信任的平台模块 (TPM) 的计算机可能出现这种情况,因为 TPM 会在启动过程中检查启动组件的完整性。

∙将 BitLocker 保护的驱动器移动到新的计算机上。

∙升级到具有新的 TPM 的新主板。

∙关闭、禁用或清除 TPM。

∙升级关键的早期启动组件,从而导致 TPM 不能通过验证。

∙在启用 PIN 身份验证时,忘记 PIN。

∙在启用启动密钥身份验证时,丢失包含有启动密钥的可插入 USB 闪存驱动器。

备注对于已计划的方案(如已知的硬件升级),您可以通过临时禁用 BitLocker 保护来避免启动恢复。

由于禁用 BitLocker 会使该驱动器完全加密,因此管理员会在已计划的任务完成之后迅速重新启用 BitLocker 保护。

要临时禁用 BitLocker,请使用控制面板、命令行工具或可以调用相应 Windows Management Instrumentation (WMI) 接口方法的部署脚本。

对于恢复的描述都是在未计划或不希望发生的行为的上下文中进行,但是您也可以使恢复成为预期的生产方案,以管理访问控制。

例如,您在为企业的其他部门或员工部署台式计算机和便携式计算机时,可以在将计算机交给新用户之前强制进行 BitLocker 恢复。

测试恢复在创建完全 BitLocker 恢复过程之前,我们建议您测试恢复过程是如何用于最终用户(需要联系支持人员以获取恢复密码的用户)以及管理员(帮助最终用户获取恢复密码的用户)的。

使用下表确定在组织中测试恢复的最佳方式。

身份验证方法列显示了 BitLocker 身份验证方法。

选择与已在测试环境中实现的身份验证方法相对应的身份验证方法。

启动时保留 PIN在计算机启动时不输入 PIN,或输入错误的 PIN 可以启动恢复。

如果不输入 PIN,Windows 以前的恢复控制台会显示输入恢复密码的屏幕。

启动时保留启动密钥在计算机启动时不插入包含有启动密钥的 USB 闪存驱动器可以启动恢复。

如果不提供启动密钥,Windows 以前的恢复控制台会显示输入恢复密码的屏幕。

删除与 TPM 相关联的密钥保护程序如果没有基于 TPM 的密钥保护程序,用户只能使用恢复密码或恢复密钥才可以解除对驱动器的锁定。

强制对本地计算机进行恢复的步骤1.单击「开始」按钮,在“开始搜索”框中键入cmd,右键单击cmd.exe,然后单击“以管理员身份运行”。

2.如果出现“用户帐户控制”对话框,请确认所显示的是您要执行的操作,然后单击“继续”。

3.在命令提示符下,键入以下命令,然后按 Enter:cscript manage-bde.wsf -forcerecovery <Volume>备注强制对远程计算机进行恢复的步骤1.单击「开始」按钮,在“开始搜索”框中键入cmd,右键单击cmd.exe,然后单击“以管理员身份运行”。

2.如果出现“用户帐户控制”对话框,请确认所显示的是您要执行的操作,然后单击“继续”。

3.在命令提示符下,键入以下命令,然后按 Enter:cscript manage-bde.wsf -ComputerName <ComputerName>-forcerecovery <Volume>备注关闭 TPM可以使用 TPM 管理 Microsoft 管理控制台 (MMC) 管理单元来关闭 TPM。

要关闭 TPM,请使用“TPM 管理”管理单元1.单击「开始」按钮,在“开始搜索”框中键入tpm.msc,然后单击tpm.msc。

2.如果出现“用户帐户控制”对话框,请确认所显示的是您要执行的操作,然后单击“继续”。

3.在控制台树中,选择 TPM。

4.在“操作”窗格中,单击“关闭TPM”,然后在向导中键入 TPM 所有者密码。

您也可以使用 TPM WMI 接口写一个脚本来自动检索存储的 TPM 所有者密码哈希值,然后使用该哈希值在本地或远程关闭 TPM。

计划恢复过程计划 BitLocker 恢复过程时,先请查阅您的组织恢复敏感信息的当前最佳做法。

例如:企业如何处理丢失的 Windows 密码?您的组织如何执行智能卡 PIN 重置?使用这些最佳做法和相关资源(人力和工具)帮助制定 BitLocker 恢复模式。

启动 BitLocker 恢复后,用户可以使用恢复密码来解除对加密数据的访问锁定。

您必须同时为您的组织考虑自动恢复和恢复密码检索方法。

确定恢复过程后,您应该:∙熟悉可以检索恢复密码的方式。

请参阅:∙自动恢复∙恢复密码检索∙确定恢复后的一系列步骤,包括分析恢复发生的原因以及重置恢复密码。

请参阅:∙恢复后分析自动恢复在某些情况下,用户可能在打印结果或 USB 闪存驱动器中具有恢复密码,并且可以执行自动恢复。

我们建议您的组织为自动恢复创建策略。

例如,您可能希望用户在执行自动恢复前后联系支持人员以识别根本原因。

恢复密码检索如果用户在打印结果或 USB 闪存驱动器中没有恢复密码,则该用户需要联系支持人员。

备注通过 Active Directory 用户和计算机工具的 BitLocker 恢复密码查看器,域管理员可以查看 Active Directory 中特定计算机对象的 BitLocker 恢复密码。

由于 Windows Vista 中还没有提供 Active Directory 用户和计算机管理单元,因此查看器工具必须安装在 Windows Server 2003 或 Windows XP 计算机上。

有关如何获取该工具及其使用方法的信息,请参阅 Microsoft 知识库文章 (/fwlink/?LinkId=93476)。

可以将下表用作创建自己的恢复过程(用于恢复密码检索)的模板。

示例过程使用的是 Active Directory 用户和计算机工具的 BitLocker 恢复密码查看器。

∙记录用户的计算机名称∙确认用户的身份∙找到 AD DS 中的恢复密码∙收集信息以确定恢复发生的原因∙向用户提供恢复密码记录用户的计算机名称您可以使用用户的计算机名称来找到 AD DS 中的恢复密码。

如果用户不知道计算机名称,请让用户阅读“BitLocker 驱动器加密密码项”用户界面中驱动器标签的第一个词。

该词是启用 BitLocker 时该计算机的名称,应该也就是该计算机当前的名称。

确认用户的身份您应该确认寻求恢复密码的人是否就是该计算机真正的授权用户。

另一种方法就是确认该用户提供的计算机名称是否属于该用户。

找到 AD DS 中的恢复密码找到与 AD DS 中的名称相符合的计算机对象。

由于计算机对象的名称都列于 AD DS 的全局编录中,因此即使您有多域林也应该可以找到该对象。

多个恢复密码如果有多个恢复密码存储在 AD DS 的一个计算机对象下,则 BitLocker 恢复信息对象的名称包含创建该密码的日期。

如果您不确定要提供哪一个密码,或如果您担心提供的是错误的密码,请让用户读取显示在恢复控制台中的密码 ID。

不需要用户读取全部 ID 即可将范围缩小到该计算机的某个密码。

前八个字符或后六个字符已足够进行确认。

由于密码 ID 是唯一一个与存储在 AD DS 中的每一个恢复密码有关联的值,因此使用此 ID 运行查询会找到正确的密码来解除对加密卷的锁定。

收集信息以确定恢复发生的原因向用户提供恢复密码前,您应该收集可以帮助确定需要进行恢复的原因的所有信息,以在恢复后分析过程中分析其根本原因。

有关恢复后分析的详细信息,请参阅恢复后分析。

向用户提供恢复密码因为恢复密码是 48 位数,我们建议您让用户记下该密码或将密码输入其他计算机。

一旦启动恢复,用户在每次计算机启动时都会遇到 BitLocker 恢复控制台。

(例外情况:用户在联系支持人员后立即找到或记住了启动密钥或 PIN。

)为了避免在可以执行恢复后分析之前用户反复联系支持人员,支持人员可以提醒用户记下恢复密码并将其保存在安全的地方(如,放在钱包中)。

恢复后分析过程中,管理员可以刷新驱动器的 BitLocker 保护以避免在每次启动时进行恢复。

有关恢复后分析的详细信息,请参阅恢复后分析。

备注恢复后分析BitLocker 将使用恢复密码访问卷与使用非恢复方法(如 TPM)访问卷视为同一种方式。

解除卷锁定意味着加密密钥已经发布,并且已准备好在将数据写入卷时进行实时加密,并且在从卷中读取数据时也进行实时加密。

一旦将卷解除锁定,BitLocker 将进行同样的操作,无论访问权限是如何授予的。