ACL试验文档

- 格式:pdf

- 大小:92.28 KB

- 文档页数:3

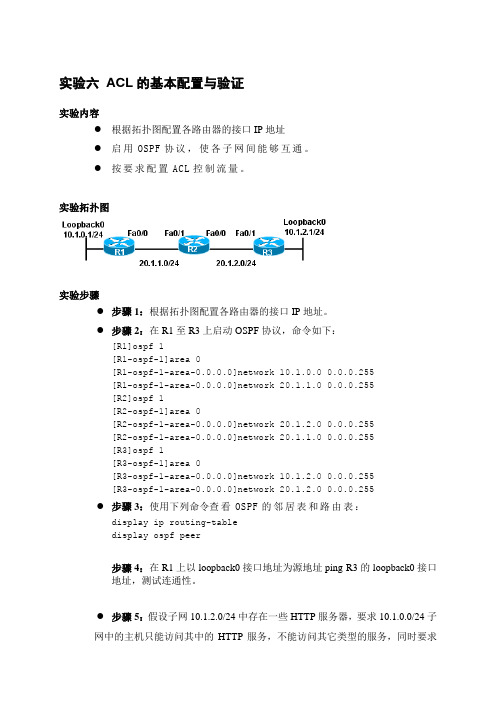

实验六ACL的基本配置与验证实验内容●根据拓扑图配置各路由器的接口IP地址●启用OSPF协议,使各子网间能够互通。

●按要求配置ACL控制流量。

实验拓扑图实验步骤●步骤1:根据拓扑图配置各路由器的接口IP地址。

●步骤2:在R1至R3上启动OSPF协议,命令如下:[R1]ospf 1[R1-ospf-1]area 0[R1-ospf-1-area-0.0.0.0]network 10.1.0.0 0.0.0.255[R1-ospf-1-area-0.0.0.0]network 20.1.1.0 0.0.0.255[R2]ospf 1[R2-ospf-1]area 0[R2-ospf-1-area-0.0.0.0]network 20.1.2.0 0.0.0.255[R2-ospf-1-area-0.0.0.0]network 20.1.1.0 0.0.0.255[R3]ospf 1[R3-ospf-1]area 0[R3-ospf-1-area-0.0.0.0]network 10.1.2.0 0.0.0.255[R3-ospf-1-area-0.0.0.0]network 20.1.2.0 0.0.0.255●步骤3:使用下列命令查看OSPF的邻居表和路由表:display ip routing-tabledisplay ospf peer步骤4:在R1上以loopback0接口地址为源地址ping R3的loopback0接口地址,测试连通性。

●步骤5:假设子网10.1.2.0/24中存在一些HTTP服务器,要求10.1.0.0/24子网中的主机只能访问其中的HTTP服务,不能访问其它类型的服务,同时要求能够通过PING命令做连通性测试。

配置命令如下:[R1]firewall enable[R1]acl number 3001[R1-adv-acl-3001]rule 0 permit tcp 10.1.0.0 0.0.0.255 10.1.2.00.0.0.255 eq 80[R1-adv-acl-3001]rule 1 permit icmp 10.1.0.0 0.0.0.255 10.1.2.00.0.0.255 echo[R1-adv-acl-3001] rule 1 deny ip any any[R1]interface GigabitEthernet 0/0[R1-GigabitEthernet0/0]firewall packet-filter 3001 outbound●步骤6:以E1的环回口地址为源地址做PING测试验证结果的正确性:●步骤7:检查ACL的执行结果,命令如下(注意观察ACL匹配数据包数量的报告):display acl 2001综合实验ACL的综合实验实验拓扑图实验要求●配置OSPF协议使各网络之间能够互通。

acl配置实验报告ACL配置实验报告一、实验目的本实验旨在通过配置ACL(Access Control List)来实现对网络设备的访问控制,保护网络安全,限制非授权用户的访问权限,提高网络设备的安全性。

二、实验环境本次实验使用了一台路由器和多台主机,通过配置ACL来限制主机对路由器的访问权限。

三、实验步骤1. 首先,登录路由器,进入配置模式。

2. 创建ACL,并定义访问控制列表的规则。

可以通过指定源IP地址、目的IP地址、协议类型、端口等条件来限制访问。

3. 将ACL应用到路由器的接口上,实现对该接口的访问控制。

4. 测试ACL的效果,尝试从不同的主机访问路由器,验证ACL是否生效。

四、实验结果经过配置ACL后,我们成功限制了某些主机对路由器的访问权限,只允许特定的主机进行访问。

ACL的规则生效,非授权主机无法访问路由器,有效保护了网络设备的安全。

五、实验总结通过本次实验,我们深入了解了ACL的配置和应用,学会了如何通过ACL来实现对网络设备的访问控制。

ACL是网络安全的重要手段之一,能够有效保护网络设备的安全,限制非授权用户的访问权限,提高网络的安全性。

六、实验感想ACL的配置虽然需要一定的技术和经验,但是通过实验的学习和实践,我们对ACL有了更深入的理解,掌握了ACL的配置方法和应用技巧。

在今后的网络管理和安全工作中,我们将能够更好地应用ACL来保护网络设备的安全,提高网络的安全性。

七、展望ACL作为网络安全的重要手段,将在未来的网络管理和安全工作中发挥越来越重要的作用。

我们将继续深入学习ACL的相关知识,不断提升自己的技术水平,为网络安全做出更大的贡献。

通过本次实验,我们对ACL的配置和应用有了更深入的了解,相信在今后的学习和工作中,我们将能够更好地应用ACL来保护网络设备的安全,提高网络的安全性。

ACL配置实验报告至此完毕。

acl访问控制列表实验报告ACL访问控制列表实验报告摘要:本实验报告旨在介绍ACL访问控制列表的基本概念和原理,并通过实验验证ACL在网络安全中的作用。

通过实验,我们验证了ACL对网络流量的控制和过滤功能,以及其在网络安全中的重要性。

引言:在网络安全中,访问控制是一项重要的措施,用于保护网络资源免受未经授权的访问和攻击。

ACL访问控制列表是一种常用的访问控制技术,它可以根据预先设定的规则来控制网络流量的访问权限,从而有效地保护网络安全。

实验目的:本实验旨在通过实际操作,验证ACL访问控制列表对网络流量的控制和过滤功能,以及其在网络安全中的重要性。

实验环境:本次实验使用了一台路由器和多台主机组成的简单局域网环境。

我们将在路由器上配置ACL规则,来控制主机之间的通信权限。

实验步骤:1. 配置ACL规则:在路由器上,我们通过命令行界面配置了多条ACL规则,包括允许和拒绝某些主机之间的通信。

2. 实验验证:通过在主机之间进行ping测试和HTTP访问测试,验证ACL规则对网络流量的控制和过滤功能。

实验结果:通过实验验证,我们发现ACL访问控制列表可以有效地控制和过滤网络流量。

通过配置ACL规则,我们成功地限制了某些主机之间的通信,同时允许了其他主机之间的通信。

这表明ACL在网络安全中起着重要的作用,可以有效地保护网络资源免受未经授权的访问和攻击。

结论:ACL访问控制列表是一种重要的访问控制技术,可以有效地控制和过滤网络流量,保护网络安全。

通过本次实验,我们验证了ACL在网络安全中的重要性,以及其对网络流量的控制和过滤功能。

我们希望通过这次实验,增强对ACL技术的理解,提高网络安全意识,为网络安全工作提供参考和借鉴。

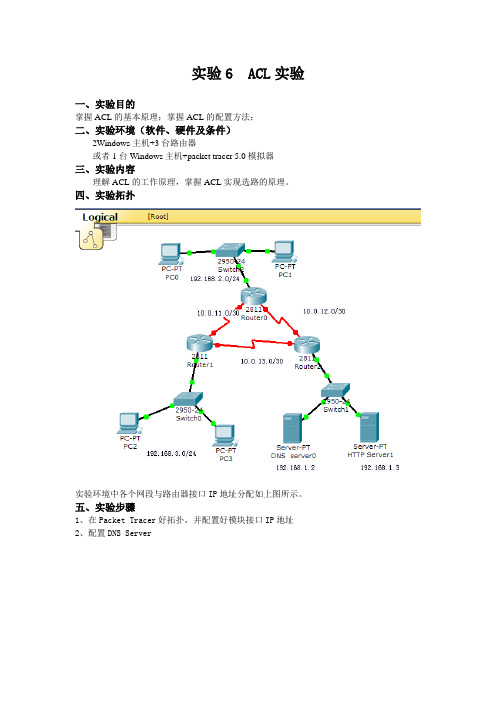

实验6 ACL实验一、实验目的掌握ACL的基本原理;掌握ACL的配置方法;二、实验环境(软件、硬件及条件)2Windows主机+3台路由器或者1台Windows主机+packet tracer 5.0模拟器三、实验内容理解ACL的工作原理,掌握ACL实现选路的原理。

四、实验拓扑实验环境中各个网段与路由器接口IP地址分配如上图所示。

五、实验步骤1、在Packet Tracer好拓扑,并配置好模块接口IP地址2、配置DNS Server3、配置HTTP Server,如下图:4、配置路由器OSPF协议,使得3路由器能互联互通路由器router0的主要配置如下:(其他路由器类似)interface Serial1/0ip address 10.0.12.1 255.255.255.252clock rate 64000!interface Serial1/1ip address 10.0.11.2 255.255.255.252clock rate 64000!interface Serial1/2no ip addressshutdown!router ospf 1log-adjacency-changesnetwork 10.0.11.0 0.0.0.3 area 0network 10.0.12.0 0.0.0.3 area 0network 192.168.2.0 0.0.0.255 area 05、检验配置结果,路由表全网同步,各终端PC能访问HTTP服务。

(请将结果写在实验报告中)6、配置AC禁止192.1683.3.0/24网段的ICMP协议数据包与192.168.1.0/24通信Router2 上的配置如下:interface FastEthernet0/0ip address 192.168.1.1 255.255.255.0ip access-group 101 outduplex autospeed autoaccess-list 101 deny icmp 192.168.3.0 0.0.0.255 192.168.1.0 0.0.0.255access-list 101 permit ip any any7、验证结果(将结果写在实验报告中,并说明原因)8、配置ACL禁止特定协议端口通信Router 0的配置如下:interface FastEthernet0/0ip address 192.168.2.1 255.255.255.0ip access-group acl2 induplex autospeed auto!ip access-list extended acl2 //创建基于名称的扩展ACLdeny tcp host 192.168.2.2 192.168.1.0 0.0.0.255 eq www //禁止192.168.2.2的PC 使用端口80访问192.168.1.0deny udp host 192.168.2.3 192.168.1.0 0.0.0.255 eq domain//禁止192.168.2.3的PC使用端口53访问192.168.1.0permit ip any any!9、验证配置(将结果写在实验报告中,并说明原因)10、查看验证ACLRouter 0#sh access-listsExtended IP access list acl2deny tcp host 192.168.2.2 192.168.1.0 0.0.0.255 eq www (247 match(es))deny udp host 192.168.2.3 192.168.1.0 0.0.0.255 eq domain (32 match(es)) permit ip any any (48 match(es))六、实验结果由学生自己写在实验记录中。

acl实验报告ACL实验报告一、引言ACL(Access Control List)是一种用于控制系统资源访问权限的机制。

通过ACL,系统管理员可以根据用户的身份、角色或其他标识来限制用户对特定资源的访问。

本实验旨在探索ACL的原理和应用,并通过实际操作来加深对ACL的理解。

二、ACL的基本原理ACL的基本原理是根据用户的身份或角色来控制对资源的访问权限。

ACL可以应用于文件、文件夹、网络设备等各种资源。

在ACL中,通常包含两类主体:访问主体(Subject)和资源主体(Object)。

访问主体可以是用户、用户组或其他身份标识,而资源主体可以是文件、文件夹、网络端口等。

ACL中的权限通常包括读取、写入、执行等操作。

通过为每个主体分配适当的权限,系统管理员可以精确控制用户对资源的操作。

例如,管理员可以设置只有特定用户组的成员才能读取某个文件,或者只有特定用户才能执行某个程序。

三、ACL的应用场景ACL在实际应用中有广泛的应用场景。

以下是几个典型的例子:1. 文件系统权限控制在操作系统中,文件和文件夹是最常见的资源。

通过ACL,管理员可以为每个文件或文件夹设置不同的访问权限。

例如,对于某个重要的文件,管理员可以设置只有自己和特定用户才能读取和写入,其他用户只能读取。

这样可以确保敏感信息不被未授权的用户访问。

2. 网络访问控制对于企业内部的网络,管理员可以使用ACL来控制用户对不同网络资源的访问。

例如,某个部门的员工只能访问本部门的内部网站和文件共享,而不能访问其他部门的资源。

通过ACL,管理员可以轻松实现这种网络访问控制。

3. 路由器和防火墙配置在网络设备中,ACL也扮演着重要的角色。

通过为路由器或防火墙配置ACL,管理员可以控制网络流量的访问权限。

例如,可以设置只有特定IP地址或特定端口的流量才能通过,其他流量则被阻止。

这样可以提高网络的安全性和性能。

四、ACL实验操作步骤以下是一个简单的ACL实验操作步骤,以文件系统权限控制为例:1. 创建测试文件首先,在你的计算机上创建一个测试文件,命名为test.txt。

acl配置实验报告ACL配置实验报告摘要:本实验报告旨在探讨ACL(Access Control List)配置的实验过程和结果。

ACL是一种用于网络设备中的访问控制机制,可以限制网络流量的传输和访问权限。

本实验通过实际配置ACL规则来验证其对网络流量的控制作用。

1. 引言ACL是网络设备中非常重要的一种安全机制,可以帮助网络管理员控制和管理网络流量。

通过ACL配置,可以限制特定IP地址、端口或协议的访问权限,从而提高网络的安全性和性能。

本实验旨在通过实际配置ACL规则,验证ACL在网络流量控制方面的有效性。

2. 实验环境本实验使用了一台路由器和多台主机构成的局域网。

路由器上运行着一套支持ACL功能的操作系统,并且已经配置好了网络接口和路由表。

主机之间可以通过路由器进行通信。

3. 实验步骤3.1 ACL规则设计在本实验中,我们设计了以下两条ACL规则:- 允许所有主机访问HTTP服务(端口号80)- 禁止某个特定IP地址访问SSH服务(端口号22)3.2 ACL配置在路由器的配置界面中,我们使用命令行界面(CLI)进行ACL配置。

首先,我们创建了两个ACL规则,分别命名为HTTP-ACL和SSH-ACL。

然后,我们为HTTP-ACL规则设置允许访问的目的端口为80,为SSH-ACL规则设置禁止访问的目的端口为22。

最后,我们将这两个ACL规则应用到路由器的入口接口。

4. 实验结果经过ACL配置后,我们进行了以下实验验证:4.1 HTTP服务访问首先,我们尝试从一个主机访问另一个主机上的HTTP服务。

结果显示,ACL 配置生效,允许访问HTTP服务的流量顺利通过,两台主机成功建立连接并进行数据传输。

4.2 SSH服务访问接下来,我们尝试从特定IP地址访问另一台主机上的SSH服务。

根据ACL配置,这个特定IP地址被禁止访问SSH服务。

实验结果显示,当我们尝试建立SSH连接时,连接被拒绝,无法成功进行认证和登录。

实验一:标准ACL实验一:实验拓扑:二:实验目的:掌握标准与扩展ACL的配置三:实验要求:拒绝R1到R3的所有流量标准ACL 目标设备上,inR3(config)#access-list 1 deny 12.1.1.1 0.0.0.0R3(config)#access-list 1 permit anyR3(config)#int s2/1R3(config-if)#ip access-group 1 in扩展ACL R2连接R1 inR2(config)#access-list 101 deny ip host 12.1.1.1 host 23.1.1.3R2(config)#access-list 101 permit ip any anyR2(config)#int s2/1R2(config-if)#ip access-group 101 inR3(config)#access-list 1 permit 23.1.1.0 0.0.0.255R3(config)#line vty 0 4R3(config-line)#accR3(config-line)#access-class 1 in四:实验步骤:步骤1:按如上拓扑做好底层配置,并检测相邻设备之间的连通性步骤2:起静态路由,是全网互通R1(config)#ip route 23.0.0.0 255.255.255.0 12.0.0.2R3(config)#ip route 12.0.0.0 255.255.255.0 23.0.0.2步骤3:在R3上做标准的ACL,使R1不能访问R3R3(config)#access-list 1 deny 12.0.0.1 0.0.0.0或使用命令:R3(config)#access-list 1 deny host 12.0.0.1因为访问控制列表末尾有一个拒绝所有的隐含条目,所以要在最后加入一条:R3(config)#access-list 1 permit any标准ACL要放置在离目标近的地方,所以配置在R3的s2/1的入方向接口上R3(config)#int s2/1R3(config-if)#ip access-group 1 in实验二:扩展ACL实验一:实验拓扑:二:实验目的:掌握扩展访问控制列表的配置掌握如何使用扩展访问控制列表实现网络的安全性三:实验要求:要求1:拒绝任何来自192.168.1.0网络到172.16.1.0/24的ICMP流量只有192.168.1.2可以访问FTP服务器要求2:实验要求和拓扑同上,将访问控制列表转换成命名的ACL:要求3:使用ACL对VTY线路进行限制,实验要求只有192.168.1.2可以对R1进行远程登陆(实现方法:在Router1的VTY线路上通过ACL限制访问)四:实验步骤:需求1:步骤1:按如上拓扑做好底层配置,在三台路由器上启用OSPF协议,使之互通步骤2:在R3上做扩展的ACL,拒绝来自192.168.1.0网络的ICMP流量R3(config)#access-list 102 deny icmp 192.168.1.0 0.0.0.255 anyR3(config)#access-list 102 permit ip any anyR3(config-if)#ip access-group 102 in步骤3:在R1上做扩展访问控制列表,使得只有192.168.1.2可以访问FTP服务器. 注意FTP使用两个端口号,20,21:R1(config)#access-list 101 permit tcp host 192.168.1.2 host 172.16.1.2 eq 20R1(config)#access-list 101 permit tcp host 192.168.1.2 host 172.16.1.2 eq 21R1(config)#int f1/0R1(config-if)#ip access-group 101 in需求2:R3(config)#ip access-list extended deny_icmpR3(config-ext-nacl)#deny icmp 192.168.1.0 0.0.0.255 anyR3(config-ext-nacl)#permit ip any anyR3(config-ext-nacl)#int f1/0R3(config-if)#ip access-group deny_icmp inR1(config)#ip access-list extended deny_ftpR1(config-ext-nacl)#permit tcp host 192.168.1.2 host 172.16.1.2 eq 20R1(config-ext-nacl)#permit tcp host 192.168.1.2 host 172.16.1.2 eq 21R3(config)#int f1/0R3(config-if)#ip access-group deny_ftp in命名ACL的最大优点在于可以修改其中任意一条,而使用编号的ACL则不能.需求3:R1(config)#line vty 0 15R1(config-line)#password R1(config-line)#loginR1(config-line)#access-class 1 inR1(config)#access-list 1 permit host 192.168.1.2//因为ACL具有隐含拒绝特性,所以不需要显式拒绝其他.。

访问控制列表acl实验报告访问控制列表(ACL)实验报告引言:访问控制列表(ACL)是一种用于网络设备和操作系统中的安全机制,用于限制用户或进程对资源的访问权限。

通过ACL,管理员可以精确地控制谁可以访问特定的资源,以及访问的方式和权限。

本实验报告将介绍ACL的基本概念、实验目的、实验环境、实验步骤和实验结果,并对实验过程中遇到的问题和解决方案进行讨论。

一、ACL的基本概念ACL是一种由许多规则组成的表格,每个规则都包含一个或多个条件和一个动作。

条件可以基于源IP地址、目标IP地址、源端口、目标端口、协议类型等进行匹配。

动作可以是允许或拒绝访问。

ACL通常应用于网络设备(如路由器和交换机)或操作系统的防火墙功能,用于过滤和控制进出网络的流量。

二、实验目的本实验的目的是通过配置和测试ACL,了解ACL的工作原理、应用场景和配置方法。

通过实验,我们可以深入理解ACL对网络安全的重要性,以及如何使用ACL来保护网络资源免受未经授权的访问。

三、实验环境本实验使用了一台配置了Cisco IOS操作系统的路由器作为实验设备。

路由器上有多个接口,分别连接到不同的网络。

我们将通过配置ACL来控制不同网络之间的通信流量。

四、实验步骤1. 配置ACL规则:首先,我们需要确定要保护的资源和规定访问权限。

根据实验需求,我们可以创建多个ACL规则,每个规则对应一个特定的访问需求。

例如,我们可以创建一个规则,允许内部网络的用户访问外部网络的HTTP服务,但禁止访问其他协议。

通过配置源IP地址、目标IP地址和协议类型等条件,我们可以精确地定义ACL规则。

2. 应用ACL规则:一旦我们创建了ACL规则,就需要将其应用到适当的接口或设备上。

在路由器上,我们可以将ACL规则应用到特定的接口,以控制从该接口进出的流量。

通过配置入站和出站的ACL规则,我们可以限制流量的方向和访问权限。

3. 测试ACL效果:配置完成后,我们需要测试ACL的效果,确保ACL规则能够正确地过滤和控制流量。

acl配置实验报告ACL配置实验报告一、实验目的本实验旨在通过配置ACL(Access Control List)来实现对网络数据包的访问控制,实现对网络流量的过滤和控制,保障网络安全。

二、实验环境本次实验使用了一台运行Linux操作系统的服务器作为实验环境,通过配置iptables来实现ACL的配置。

三、实验步骤1. 首先,我们需要在服务器上安装iptables,可以通过以下命令进行安装:sudo apt-get install iptables2. 接下来,我们需要创建ACL规则,可以通过以下命令进行配置:sudo iptables -A INPUT -s 192.168.1.0/24 -j DROP以上命令表示拒绝所有来自192.168.1.0/24网段的数据包。

3. 配置完成后,我们可以通过以下命令查看已配置的ACL规则:sudo iptables -L4. 最后,我们可以测试ACL规则是否生效,可以通过向服务器发送数据包来进行测试,如果ACL规则配置正确,服务器应该能够正确过滤和控制数据包。

四、实验结果经过测试,ACL配置成功生效,服务器能够正确过滤和控制数据包,实现了对网络流量的有效管理。

五、实验总结通过本次实验,我们了解了ACL的配置和使用方法,掌握了对网络流量进行过滤和控制的技能,这对于提升网络安全性和保障网络畅通具有重要意义。

六、实验展望未来,我们可以进一步研究ACL的高级用法,如通过ACL实现对特定协议或端口的访问控制,以及结合其他安全设备和技术,进一步提升网络安全水平。

综上所述,本次实验取得了良好的效果,对ACL的配置和使用有了更深入的了解,为今后的网络安全工作奠定了基础。

acl的配置实验报告《ACL配置实验报告》在计算机网络中,ACL(Access Control List)是一种用于控制网络流量的重要工具。

通过ACL的配置,管理员可以限制特定IP地址、端口或协议的访问权限,从而提高网络安全性和管理效率。

本实验旨在通过对ACL的配置实验,探讨ACL在网络安全中的应用和作用。

实验环境:- 实验使用了一台基于Cisco设备的路由器作为实验平台。

- 实验中使用了两台主机,分别代表内部网络和外部网络。

- 实验中涉及到了基于IP地址和端口的ACL配置。

实验步骤:1. 首先,我们在路由器上创建了两条ACL,分别用于允许和拒绝特定IP地址的访问。

2. 然后,我们将这两条ACL应用到路由器的入站和出站接口上,以控制内部网络和外部网络的访问权限。

3. 接着,我们进行了基于端口的ACL配置,限制了特定端口的访问权限。

4. 最后,我们进行了实际的访问测试,验证ACL配置的有效性和准确性。

实验结果:通过ACL的配置实验,我们成功地实现了对特定IP地址和端口的访问控制。

在实验中,我们发现ACL可以有效地限制网络流量,提高网络安全性。

同时,ACL的配置也为网络管理提供了更多的灵活性和控制权,使得管理员可以根据实际需求对网络流量进行精细化管理。

结论:ACL作为一种重要的网络安全工具,在网络管理和安全中起着不可替代的作用。

通过ACL的配置实验,我们深入了解了ACL的工作原理和应用方法,对网络安全有了更深入的理解。

未来,我们将进一步探索ACL在不同网络环境下的应用,并加强对ACL配置的实践操作,以提升网络安全管理水平。

ACL配置实验报告到此结束。

ACL试验

试验目标:熟练掌握标准和扩展ACL的配制方法,能够简单排错

试验一:连通性配制+标准ACL试验

1.按图示开启所需设备,并做好基本配置,自己PC的IP地址自己确定,但与R1的Fa0/0

在同一网段,并且R1的Fa0/0是PC的网关。

2.配置好ospf协议,在配置访问列表时,要注意放行ospf信息。

3.检验网络各部分的连通性(ping、telnet)

4.在网络的某一台路由器上配置一张标准访问列表,拒绝PC访问R3(要注意放行ospf

信息)

5.检验PC到R3的连通性(ping、telnet)

6.检验配制:show ip int type number show access-lists

access-list access-list-number{permit|deny}{test conditions}

ip access-group access-list-number{in|out}

试验二:扩展ACL+控制用户登陆

1.在接口上删除实验一的配置。

2.在某一路由器接口上配置扩展ACL,仅拒绝pc telnet到R3。

3.检验PC到R3的连通性(ping、telnet),看通过web能够上R3。

控制登陆

1.在接口上删除实验二的配置。

2.配置访问列表只允许你本人(PC机)远程登录到R3。

3.在R3上配置ACL,并在VTY线路上启用。

4.检验PC到R3的连通性(ping、telnet),看通过web能够上R3。

access-list access-list-number

{permit|deny}protocol source source-wildcard[operator port]destination destination-wildcard[operator port][established][log]

试验三:综合试验

1.在接口上删除上述的配置

2.在网络中的路由器上配置ACL,使R1不能通过telnet访问R3,反过来,R3除了telnet

和Ping外,其余都不能访问R1,并且,PC可以通过web访问R3,要注意放行ospf信息

3.检验PC到R3的连通性(ping、telnet),看通过web能够上R3

4.检验配置:show ip int type number show access-lists。