Web安全网关技术白皮书

- 格式:pdf

- 大小:492.70 KB

- 文档页数:15

网络安全技术白皮书范本技术白皮书目录第一部分公司简介6第二部分网络安全的背景6第一章网络安全的定义6第二章产生网络安全问题的几个方面72.1 信息安全特性概述72. 2 信息网络安全技术的发展滞后于信息网络技术。

72.3TCP/IP协议未考虑安全性72.4操作系统本身的安全性82.5未能对来自Internet的邮件夹带的病毒及Web浏览可能存在的恶意Java/ActiveX控件进行有效控制82.6忽略了来自内部网用户的安全威胁82.7缺乏有效的手段监视、评估网络系统的安全性82.8使用者缺乏安全意识,许多应用服务系统在访问控制及安全通信方面考虑较少,并且,如果系统设置错误,很容易造成损失8第三章网络与信息安全防范体系模型以及对安全的应对措施83.1信息与网络系统的安全管理模型93.2 网络与信息安全防范体系设计93.2.1 网络与信息安全防范体系模型93.2.1.1 安全管理93.2.1.2 预警93.2.1.3 攻击防范93.2.1.4 攻击检测103.2.1.5 应急响应103.2.1.6 恢复103.2.2 网络与信息安全防范体系模型流程103.2.3 网络与信息安全防范体系模型各子部分介绍 113.2.3.1 安全服务器113.2.3.2 预警123.2.3.3 网络防火墙123.2.3.4 系统漏洞检测与安全评估软件133.2.3.5 病毒防范133.2.3.6 VPN 132.3.7 PKI 143.2.3.8 入侵检测143.2.3.9 日志取证系统143.2.3.10 应急响应与事故恢复143.2.4 各子部分之间的关系及接口15第三部分相关网络安全产品和功能16第一章防火墙161.1防火墙的概念及作用161.2防火墙的任务171.3防火墙术语181.4用户在选购防火墙的会注意的问题:21 1.5防火墙的一些参数指标231.6防火墙功能指标详解231.7防火墙的局限性281.8防火墙技术发展方向28第二章防病毒软件332.1病毒是什么332.2病毒的特征342.3病毒术语352.4病毒的发展的趋势372.5病毒入侵渠道382.6防病毒软件的重要指标402.7防病毒软件的选购41第三章入侵检测系统(IDS)423.1入侵检测含义423.2入侵检测的处理步骤433.3入侵检测功能463.4入侵检测系统分类 483.5入侵检测系统技术发展经历了四个阶段 483.6入侵检测系统的缺点和发展方向 49第四章VPN(虚拟专用网)系统494.1 VPN基本概念494.2 VPN产生的背景494.3 VPN的优点和缺点50第五章安全审计系统505.1、安全审计的概念505.2:安全审计的重要性505.3、审计系统的功能特点50第六章漏洞扫描系统516.1网络漏洞扫描评估系统的作用516.2 网络漏洞扫描系统选购的注意事项:1、是否通过国家的各种认证目前国家对安全产品进行认证工作的权威部门包括公安部信息安全产品测评中心、国家信息安全产品测评中心、解放军安全产品测评中心、国家保密局测评认证中心。

企业Web应用安全网关技术白皮书精确过滤让网站安全变得简单目录1.产品简介 (2)2.功能特点 (2)2.1.Web应用防护 (2)2.2.Web非授权访问防护 (2)2.3.Web恶意代码防护 (3)2.4.Web应用合规 (3)2.5.Web应用交付 (3)2.6.Web应用防护事件库 (3)2.7.集中管理与事件分析 (4)3.产品型号 (4)4.用户需求 (4)5.典型应用 (5)5.1.桥模式部署 (5)5.2.代理模式部署 (5)5.3.单臂模式部署 (6)5.4.BYPASS (7)1.产品简介天清Web 应用安全网关,是启明星辰公司自行研制开发的新一代Web 安全防护与应用交付类应用安全产品,主要针对Web 服务器进行HTTP/HTTPS 流量分析,防护以Web 应用程序漏洞为目标的攻击,并针对Web 应用访问各方面进行优化,以提高Web 或网络协议应用的可用性、性能和安全性,确保Web 业务应用快速、安全、可靠地交付。

2.功能特点2.1. Web应用防护天清WAF能够精确识别并防护常见的Web攻击:•基于HTTP/HTTPS/FTP协议的蠕虫攻击、木马后门、间谍软件、灰色软件、网络钓鱼等基本攻击;•CGI扫描、漏洞扫描等扫描攻击;•SQL注入攻击、XSS攻击等Web攻击;•应用层Dos防护;2.2. Web非授权访问防护天清WAF能够精确识别并防护常见的Web非授权访问攻击:•CSRF攻击防护•Cookie篡改防护•网站盗链防护2.3. Web恶意代码防护天清WAF能够精确识别并防护常见的Web恶意代码攻击:•网页挂马防护•WebShell防护2.4. Web应用合规天清WAF能够精确识别并防护常见的Web应用合规:•基于URL的访问控制•HTTP协议合规•敏感信息泄露防护•文件上传下载控制•Web表单关键字过滤2.5. Web应用交付天清WAF能够对Web应用加速和流量分配:•网页防篡改•基于URL的流量控制•Web应用加速•多服务器负载均衡2.6. Web应用防护事件库天清WAF产品内置Web应用防护事件库,包含各类Web安全相关事件特征,启明星辰提供定期与突发Web安全事件紧急升级服务,能够针对最新的、突发的、热点的Web 攻击进行快速响应。

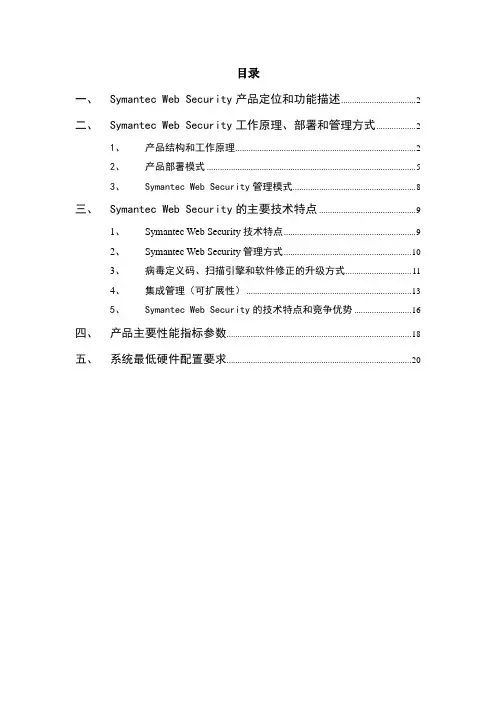

目录一、Symantec Web Security产品定位和功能描述 (2)二、Symantec Web Security工作原理、部署和管理方式 (2)1、产品结构和工作原理 (2)2、产品部署模式 (5)3、Symantec Web Security管理模式 (8)三、Symantec Web Security的主要技术特点 (9)1、Symantec Web Security技术特点 (9)2、Symantec Web Security管理方式 (10)3、病毒定义码、扫描引擎和软件修正的升级方式 (11)4、集成管理(可扩展性) (13)5、Symantec Web Security的技术特点和竞争优势 (16)四、产品主要性能指标参数 (18)五、系统最低硬件配置要求 (20)Symantec Web Security技术白皮书一、Symantec Web Security产品定位和功能描述Symantec Web Security是Symantec在网关保护方面提供的高性能内容过滤和HTTP/FTP网关病毒防护产品。

现在,从公司到教育机构,越来越多的机构采用互联网来支持合作、加速信息交换、有效的提高教学和提供在线商业服务。

但是互联网也提供了一个病毒攻击的渠道,从而也带来了危害网络带宽、雇员工作效率、学生学习、公司信誉和网络安全的可能性。

混合性威胁——比如最近的尼姆达蠕虫病毒,它利用了网页作为传输渠道,给企业和教育机构这样的组织带来了新的威胁。

Symantec web security保护机构的HTTP/FTP 网关以防止病毒和其它威胁的攻击来促进安全、有效的连接互联网。

通过使用赛门铁克开发和支持的可升级、集成的防病毒和内容过滤技术,Symantec web security 同时扫描病毒以及网页内容。

这种有效的多协议解决方案提高了雇员的工作效率、最大化学习效率、通过管理和分析互联网的使用来减少了对企业负债的暴露。

SJW74系列安全网关白皮书上海安达通信息安全技术有限公司2007年1月目录第一节主流VPN技术简介 (4)第二节IPS EC/SSL VPN的优势 (5)第三节VPN技术的未来发展:TPN系统 (5)第二章SJW74系列网关主要功能简介 (7)第一节VPN功能 (7)IPSec/SSL二合一功能 (7)全动态IP环境的VPN互联 (10)NAT模式下的VPN互联 (11)“隧道接力”技术构建VPN全网互通 (12)“虚地址互连”技术解决地址冲突VPN互联 (13)“自动路由”技术接入复杂网络 (14)“多播隧道”技术构建基于VPN的动态路由网络 (15)基于数字证书认证的VPN网络互联 (16)移动客户端接入认证和访问控制 (17)第二节负载均衡功能 (18)智能均衡上网 (18)VPN多点接入和均衡 (19)VPN链路备份 (19)第三节VPN加速系统 (20)VPN移动接入加速系统(Client-Site) (20)VPN网间加速系统(Site-Site) (22)第四节防火墙功能 (22)NAT功能 (22)状态检测防火墙 (22)HTTP检测功能 (23)MAC地址绑定功能 (23)用户认证功能 (23)IDS互动功能 (23)高级功能 (23)第五节设备管理 (24)基于角色的管理 (24)单机的管理 (24)VPN网络集中网管 (25)上海安达通信息安全信息安全有限公司版权所有双机热备 (26)流量控制 (26)路由支持 (26)配置和升级管理 (27)日志管理 (27)第三章网关典型部署模式 (28)第一节单臂连接模式 (28)第二节路由模式 (29)第三节透明模式 (29)第四章产品规格和性能指标 (31)第一节SJW74系列安全网关功能 (31)第二节IPS EC/SSL二合一的SJW74系列产品索引表 (34)上海安达通信息安全信息安全有限公司版权所有随着通信基础设施建设和互联网络技术的飞速发展,各行各业纷纷借助互联网络技术来加快信息的流动速度,提升企业的综合竞争力。

![网神SecGate 3600安全网关NSG系列UTM技术白皮书[V6.12.2]](https://uimg.taocdn.com/ca52992e376baf1ffc4fadb1.webp)

技术白皮书网神SecGate 3600 NSG系列下一代安全网关(UTM)目录1产品概述 (3)2产品功能说明 (3)2.1自适应的网络接入模式 (3)2.2完善的状态包过滤 (4)2.3全面的NAT地址转换 (5)2.43G与Wi-Fi (5)2.5病毒过滤 (5)2.6反垃圾邮件 (6)2.7VPN功能 (7)2.8强大的抗攻击能力 (7)2.9应用程序控制 (7)2.10Web过滤 (8)2.11身份验证 (9)2.12即时通讯(IM) (9)2.13入侵防御IPS (9)2.14双机热备和高可用性HA (10)2.15智能分析报表 (10)2.16全面的系统监控 (11)2.17丰富安全的管理方式与灵活的权限设置 (11)2.18完善的系统升级与双系统保障 (11)2.19系统配置的导入导出 (12)3产品技术优势 (12)3.1领先的SecOSII安全协议栈 (12)3.2深度的网络行为关联分析 (13)3.3高效准确的网络杀毒、反垃圾邮件 (13)3.4主动的IPS攻击防护 (13)3.5灵活的网络拓扑自适应性 (14)4典型应用 (14)4.1拓扑一:网络出口综合安全防范 (14)4.2拓扑二:透明接入保护核心服务器 (15)4.3拓扑三、混合部署模式 (16)1产品概述网神SecGate 3600 NSG系列下一代安全网关(UTM)(简称:“网神NSG系列UTM产品”)是基于完全自主研发、经受市场检验的成熟稳定SecOSII操作系统, 并且在专业防火墙、VPN、IPS、IDS、防毒墙的多年产品经验积累基础上精心研发的, 专门为政府、军队分支机构、教育、大型企业的分支机构,中小型企业的互联网出口打造的集防火墙、身份认证、防病毒、抗DDoS攻击、VPN、内容过滤、反垃圾邮件、IPS、带宽管理等多项安全技术于一身并且内置完善的智能报表分析的主动防御综合UTM系统。

网神NSG系列UTM产品可灵活部署在政府、教育、军队、大中小型企业及其分支机构的网络边界,为用户同时提供多种、多层次安全防御,保护用户网络免受病毒、蠕虫、木马、垃圾邮件以及未知的攻击等混合威胁的侵害,同时为用户节省了购买多个设备的高昂费用,可简便地统一管理各种安全模块及相关日志、报告,大大降低了设备的部署、管理和维护成本。

信安世纪NSAE全系列产品技术白皮书标准版V13信安世纪应用安全网关NSAE全系列产品技术白皮书信安世纪科技有限公司INFOSEC TECHNOLOGIES CO.,LTD二零零八年知识产权声明本白皮书中的内容是信安世纪公司NSAE应用安全网关产品技术讲明书。

本材料的有关权益归信安世纪公司所有。

白皮书中的任何部分未经本公司许可,不得转印、影印或复印及传播。

©2007 信安世纪科技有限公司All rights reserved.NSAE应用安全网关产品技术白皮书前言 (1)第1章产品概述11.1 公司介绍11.2 产品体系介绍31.3 产品背景3第2章产品简介52.1 产品型号52.2 产品应用7第3章产品功能93.1 功能特性93.1.1 应用加速(SSL加速)93.1.2 服务器负载均衡(SLB)113.1.3 链路负载均衡(LLB)163.1.4 全局服务负载分担(GSLB)193.1.5 其他功能223.2 部署方式253.3 产品优势26第4章技术特性284.1 产品特性284.2 硬件特性304.3 性能特性31第5章总结32当前,不管在政府网、金融网、企业网、校园网依旧在广域网如Inter net上,业务量的进展都超出了过去最乐观的估量,用户大量的信息要求,持续更新的应用需求以及对业务不间断的连续访咨询,成为应用服务商解决互联网服务,获得用户认可的关键因素,即使按照当时最优条件配置建设的网络,面对不间断、快速的用户增长,服务器也会无法承担。

原有链路也会因为用户量的持续增大导致用户访咨询速度过慢,链路拥塞,网络故障频繁,专门是各个网络的核心部分,其数据流量和运算强度之大,使得单一设备全然无法承担,而如何在完成同样功能的多个链路及网络设备之间实现合理的业务量分配,使之不至于显现一台设备过忙、而别的设备却未充分发挥处理能力的情形,就成为信息提供商及应用服务商必须克服的咨询题,负载均衡机制也因此应运而生。

目 录一、产品简介 (1)二、部署方式 (2)2.1远程接入模式 (2)2.2对等网关模式 (3)2.3综合部署模式 (4)三、产品特色 (5)3.1对PKI体系的支持 (5)3.2集中策略管理和策略分发 (5)3.3可信终端注册和管理机制 (6)3.4单点登录(SSO,single sign‐on) (6)3.5应用层防火墙 (7)3.6隧道模式部署方式 (8)3.7独特的RDP机制 (8)3.8底层开发技术 (9)3.9分布式日志存储接口 (9)四、产品功能简表 (9)五、产品规格和参数 (1)一、产品简介TrustMore安全网关针对远程安全接入而设计,其解决方案涉及身份认证、设备认证、链路安全、数据传输安全、终端安全等多个方面,通过简单的操作,实现远程安全访问政府、行业和企业开放的业务和资源,从而推动政府、行业和企业信息化的发展和政府机构之间的信息交互。

主要功能包括:1.强身份认证机制:支持U盾的身份认证方式,支持第三方认证方式的接口和扩展,具有良好的安全性和可扩展性;2.可信终端注册和认证:支持终端注册,只有注册过并通过认证的可信终端才允许和安全网关之间建立安全链路,建立安全链路之后,可以通过安全策略自动中断终端和非可信网络之间的一切链路;3.基于角色的访问控制:保证访问者只能访问被授权访问的内容和信息;4.传输中的数据加密:保证所有数据在网络传输过程中都是被加密的,防止被监听;5.分级日志管理:支持分布式日志管理,支持标准SYSLOG协议。

TrustMore安全网关的直接部署于受保护的应用系统前端,如下图所示:TrustMore安全网关重点解决应用安全的需求,因此通常会将TrustMore安全网关部署在网络的边界防火墙后面,典型位置是边界防火墙的非军事化区DMZ 中。

TrustMore安全网关可以保护标准和非标准的WEB服务、C/S服务(例如:业务系统、FTP、SSH、Oracle等),支持远程桌面和文件共享,支持整个网段的保护,支持对等网关的安全隧道模式。

为用户着想的

WebGate

J2EE应用性能管理解决方案白皮书北京宝兰德软件技术服务有限公司

图-4 WebGate架构图

4.2.1.WebGate Agent

WebGate Agent整合在了J2EE服务器上,收集在J2EE服务器运行的JSP/Servlet应用程序和在EJB、JDBC上运行的SQL语句的性能信息、J2EE服务器使用的Heap Memory 使用量信息、并对JDBC 资源未释放应用程序进行监视、对集合Object的内存泄漏进行监视,将收集到的各种信息发送到Manager。

WebGate Agent原则上通过UDP和TCP端口与Manager进行通信。

关于各端口的详细说明请参考WebGate Agent安装部分的端口设置。

4.2.2.WebGate Manager

WebGate Manager通过与WebGate Agent的通信接收数据。

WebGate Manager包含与WebGate Agent通信用的环境设置数据,对与Agent 直接通信而收集的数据进行管理,将收集数据进行实时处理,对是否存在故障进行判断和管理,对统计数据生成作业进行处理,对WebGate与其他的点解决方案联动而接收的数据进行管理,对通过WebGate监控而应用的所有数据数据进行处理。

在用户通过WebGate Viewer进行连接和监控时,或者在进行分析作业时,WebGate Manager根据用户的权限,将符合权限要求的请求数据发送到连接用户的WebGate Viewer中。

安全网关系统技术白皮书中安网脉(北京)技术股份有限公司 北京电子科技学院二零零九年三月版权声明安全网关系统技术白皮书首先,我们非常感谢您查看本文档:本文档介绍了安全网关系统的产品体系结构、功能、运行环境,为用户在选用本系统时提供参考。

本手册仅提供电子文档。

Copyright © 2006 by SINOINFOSEC,中安网脉(北京)技术股份有限公司版权所有。

未经书面许可,用户不得以任何形式或通过任何途径,包括使用影印、录制在内的电子或机械手段等对该书任何部分进行复制或传播。

警告和承诺:本文档用于提供关于“安全网关系统”的产品信息。

尽管我们尽最大的努力使本文档尽可能的完备和准确,但疏漏和缺陷之处在所难免。

任何人或实体由于本文档提供的信息造成的任何损失或损害,中安网脉(北京)技术股份有限公司不承担任何义务或责任。

本书中表达的观点权属于中安网脉(北京)技术股份有限公司。

系统版权:中文名称:安全网关系统英文简称:iSecway版本号: 2.0开发单位:中安网脉(北京)技术股份有限公司本系统的版权单位:中安网脉(北京)技术股份有限公司地址:北京市丰台区富丰路7号邮政编码:100070电话:(010)63783209 或 83635361邮箱:support@安全网关系统是中安网脉(北京)技术股份有限公司自主研发的受法律保护的商业软件。

遵守法律是共同的责任,任何人未经授权人许可,不得以任何形式或方法以及出于任何目的复制或传播本软件,权利人将追究侵权者责任并保留要求赔偿的权利。

本软件系统及其文档中使用到其他公司的有关资源,其版权归相应公司所有,亦受到法律的严格保护。

反馈信息:您的反馈意见将使我们受益非浅。

如果您对本手册有任何疑问、意见或建议,请与我们联系:support@,感谢您对我们的支持和帮助。

目录第1章 产品研发单位简介 (4)第2章 产品概述 (5)第3章 产品主要功能 (7)3.1安全网关 (7)3.2安全管理中心 (7)3.3客户端登录认证 (8)3.4基于USB KEY的存储加密和身份认证 (8)第4章 产品主要特点 (9)4.1服务器保护强度高 (9)4.2用户认证严格 (9)4.3传输加密 (9)4.4存储加密 (9)4.5易用性 (10)第5章 关键技术 (11)5.1用户认证 (11)5.2用户授权 (11)5.3安全隧道 (11)5.4数据安全 (12)5.5自身安全 (12)5.6数据备份 (13)5.7集群功能 (13)5.8日志审计 (13)第6章 主要技术指标 (14)6.1安全网关 (14)6.2安全管理中心 (14)第7章 产品部署 (15)第8章 产品应用领域 (17)第9章 技术支持 (18)第1章产品研发单位简介“中国商用密码与信息安全的中流砥柱”——是中安网脉(北京)技术股份有限公司肩负的国家使命,是中安网脉公司孜孜以求的奋斗目标,也是中安网脉公司自我评价的衡量标准。

HY-WebSecV2.0网站防护系统天津火易数码技术有限公司目录1.简介............................................................................................................................................. - 2 -2.背景............................................................................................................................................. - 3 -3.HY-WEBSECV2.0网站防护系统概述...................................................................................... - 3 -3.1网站常见攻击方式 (3)3.2网站防护系统方案 (4)4.HY-WEBSECV2.0网站防护系统主要功能.............................................................................. - 5 -4.1恶意代码主动防御 (5)4.2网页的文件过滤驱动保护 (5)4.3防跨站攻击 (6)4.4防SQL注入功能 (6)4.5双机热备功能 (6)4.6自身抗网络攻击能力 (7)4.7采用内核性能优化和安全加固技术 (7)5.系统部署方案 ............................................................................................................................. - 7 -6.产品安全性分析 ......................................................................................................................... - 8 -7.HY-WEBSECV2.0接口设计说明.............................................................................................. - 8 -7.1型号 (8)7.2系统组成 (9)7.3接口配置 (9)7.4电气性能 (9)7.5参考的安全规范及标准 (9)7.6抗干扰性 (10)8.产品典型应用 ........................................................................................................................... - 10 -9.常见问题解答(FAQ)............................................................................................................ - 11 -1.简介天津火易数码技术有限公司天津火易数码技术有限公司是首批专业从事信息安全体系研究,信息安全产品研制、生产、销售的企业。

天融信产品白皮书网络卫士安全网关UTM系列综合安全网关系统TopGate(UTM)网络卫士安全网关TopGate(UTM)是天融信公司自主研发的新一代基于TOS平台研发推出的一款多功能综合应用网关产品。

集合了防火墙、虚拟专用网(VPN)、入侵检测和防御(IPS)、网关防病毒、WEB 内容过滤、反垃圾邮件,流量整形,用户身份认证、审计及BT、IM控制等应用。

TopGate不但能为用户提供全方位的安全威胁防护方案,还为用户提供全面的策略管理、服务质量(QoS)保证、负载均衡、高可用性(HA)以及网络带宽管理等功能。

TopGate安全网关(UTM)可灵活部署在大中型企业及其分支机构或中小企业网络的网关处,保护用户网络免受黑客攻击、病毒、蠕虫、木马、恶意代码以及未知的“零小时”(zero-hour)攻击等混合威胁的侵害;同时还为用户提供简便统一地管理各种安全特性及相关日志、报告,大大降低了设备部署、管理和维护的运营成本。

除此之外,TopGate还为企业提供了CleanVPN服务,使得用户通过VPN远程访问企业内网时,确保VPN数据没有病毒等有害内容。

在新攻击的防护上,TopGate对VoIP, IM/P2P, 间谍软件, 网络钓鱼, 混合攻击等都有出色的表现。

TopGate UTM 在技术上采用先进的完全内容检测技术和独特的加速引擎处理技术,可通过简单的配置和管理,以较低的维护成本为用户提供一个高级别保护的“安全隔离区”。

它对经过网关的数据流量进行病毒、蠕虫、入侵等进行高效检测,而且能够阻挡来自垃圾邮件、恶意网页的威胁,所有的检测都是在实时状态下进行,具有很高的网络性能。

多功能与高性能的完美结合TopGate网络卫士安全网关是高性能与多功能的完美结合,它通过提供全系列产品而为不同类型的用户提供多功能与高性能的UTM产品。

真正实现了一机多用,管理简单,节省大量成本。

TopGate作为一款优秀的UTM产品,具备多种安全功能,既可以作为防火墙设备,也可以作为VPN设备、病毒网关或IPS设备,更重要的是这些功能融为一体,可同时任意组合使用,满足用户各种安全需求,为用户节省大量购置与维护成本。

WebGuard应用保护系统技术白皮书目录1市场概述 (3)1.1需求分析 (3)1.1.1Web应用现状 (3)1.1.2产业发展趋势 (4)1.2市场竞争情况 (6)1.3客户需求分析 (6)2技术方案 (10)2.1RG-WG系列产品部署 (10)2.1.1政府行业 (10)2.1.2金融行业 (12)2.1.3高校行业 (13)2.2技术架构 (14)2.2.1总体架构 (14)2.2.2产品创新性 (15)2.2.3产品特色 (22)1市场概述1.1 需求分析1.1.1Web应用现状随着互联网的飞速发展,Web应用也日益增多。

现在各种商业交易、政务办公、金融理财的都正在向Web上转移,但每增加一种新的基于Web的应用方式,都会导致之前处于保护状态下的后端系统直接连接到互联网上,最后的结果就是将公司的关键数据置于外界攻击之下。

事实上,根据Gartner的调查,信息安全攻击有75%都是发生在Web应用层而非网络层面上,60%的Web站点都相当脆弱,易受攻击。

在08年网络安全全国巡展中,众多安全专家纷纷表示,网络仿冒、网页恶意代码、网站篡改等增长速度接近200%。

而随着Web2.0应用的推广,相关安全问题暴露得越发明显。

尤其是金融服务业、政府门户经常成为了众矢之的,而攻击者的主要目的就是直接获取经济利益或政治影响。

如今的信息系统的攻防搏弈已完全转移到使用最广泛、最易用的WEB应用上,越来越多的安全专家看好以HTTP过滤为主的Web安全产品。

2009年是国内WEB安全防护网关由概念到产品的一个转变期,众多网络厂商、安全厂商、及传统WEB防篡改厂商都陆续将推出了WEB安全防护产品。

根据IDC公布的报告,全球Web安全市场将会在2012年前达到65亿美元的规模。

事实上,这一市场容量已经超过了UTM所预期的40亿美元的规模。

但根据Gartner的统计数字,全球Web安全产品的使用程度相当低,仅有10%的企业部署了真正意义上的Web安全网关。

Web application securityWhite paperJanuary 2008Web application security:automated scanning versusmanual penetration testing.Danny Allan, strategic research analyst,IBM Software GroupContents2 Introduction2 Evolving testing techniques3 Two primary categories ofvulnerabilities4 Technical vulnerabilities5 Logical vulnerabilities6 Delivering the software andservices you need to helpsecure your Web applications IntroductionResearch has shown that a vast number of Web sites are vulnerable to Web application attacks and that a great percentage of these attacks occur over the HTTP/S protocols, ports that are often exposed to the entire online commu-nity. With these facts in mind, it’s essential for organizations to take serious measures to help secure their Web applications.As Web applications become increasingly complex, tremendous amounts of sensi-tive data—including personal, medical and financial information—are exchanged and stored. Consumers expect and even demand that this information be kept secure. There are two primary methods for discovering Web application vulner-abilities: using manual penetration testing and code review or using automated scanning tools and static analysis. The purpose of this paper is to compare these two methods.Evolving testing techniquesManual security penetration testing is one of the oldest methods for discovering application vulnerabilities. Over time, as the frequency of attacks has grown and application complexity has increased, specialists known as penetration, or “pen,” testers have emerged. Their sole purpose is to find and exploit Web applicationsecurity problems. In the late 1990s, companies began developing automated Web application testing techniques. By that point, the Web had become more mature, and Web browsers were beginning to be able to handle the complexi-ties of dynamic applications. The goal of these early automated testing tools was to automate the process of discovering a Web application and inject faults into it to help discover vulnerabilities.Two primary categories of vulnerabilitiesGenerally, Web application vulnerabilities can be grouped into two categories: technical and logical. Technical vulnerabilities include cross-site scripting (XSS), injection flaws and buffer overflows. Logical vulnerabilities are much harder to explicitly categorize. These vulnerabilities manipulate the logic of the application to get it to do things it was never intended to do. For example, in early 2002, a hacker used a logical vulnerability to bypass the required personal information validation in a popular e-mail application, allowing the hacker to reset users’ passwords by guessing the answer to a single security question.Web application vulnerabilities typically fall into two categories: technical and logical.HighlightsTechnical vulnerabilitiesThere are more than 70 techniques that can be used to exploit XSS, one of the most common technical vulnerabilities. A typical registration form on the Web contains approximately 30 unique elements, each of which is potentially vul-nerable to XSS, injection flaws, buffer overflows or improper error handling. Therefore, to test the form for XSS vulnerability, you would need more than 2,000 tests to check all 30 elements against the 70 XSS techniques. It’s certainly no surprise that a great number of applications are vulnerable to this one exploit. Given the number of tests needed to check such applications for technical vulnerabilities, automated tools that are able to traverse, analyze and test are perhaps more efficient than manual penetration testing. Automated scanning and testing tools may not currently be able to test 100 percent of technical vulnerabilities, but they can test for a large percentage of them. Early versions of automated tools had trouble dealing with certain issues, including: Client-side-generated URLs.• Required Java • ™ Script functions.Application logout.• Transaction-based systems requiring specific user paths.• Automated form submission.• One-time passwords.• “Infinite” Web sites with random URL-based session IDs.• Automated testing tools can now traverse, analyze and test for a large percentage of technical vulnerabilities.HighlightsAs automated Web application security tools have matured, the majority of these issues have been addressed, and automated assessments have reduced incidents of uncertain determinations (false positives) and missed issues (false negatives). However, as Web applications continue to grow in size, manual test-ing is becoming more and more difficult. In many enterprise organizations, it will become impossible to dedicate the time, effort and money to assess the booming number of Web applications. The bottom line is that humans can only look at so many lines of code per day, and as your volume of applications increases, so too must your stable of testers—which can quickly become cost prohibitive.Logical vulnerabilitiesLogical vulnerabilities are security gaps that can be exploited by understanding how an application works and circumventing the typical business flow. While automated scanning tools and skilled pen testers can navigate a Web application, only the tester is able to understand the logic behind the application’s workflow. This understanding enables the tester to subvert the business logic and expose a security vulnerability. For example, an application might direct the user from point A to point B to point C, where point B is a security validation check. A manual review of the application might show that it is possible to go directly from point A to point C, bypassing the security validation entirely.As automated Web application security testing tools have matured, enterprises have experienced fewer incidents of false positives and false negatives.HighlightsLogical vulnerabilities are security weaknesses that can be exploited by circumventing the typical flow of an application.Neither manual penetration testing nor automated scanning is an exhaustive method for identifying Web application vulnerabilities. Each method has its own inherent strengths and weaknesses, and both can be used to discover critical security vulnerabilities in Web applications. Automated tools were never intended to, and should never entirely replace, the manual penetra-tion test. However, if used correctly, automated tools can be used to find a broad range of technical security vulnerabilities in Web applications, saving time and money. Sophisticated organizations will determine the correct mix of automated scanning versus manual penetration testing to provide the best Web application security coverage possible.Delivering the software and services you need to help secure your Web applicationsIBM is a marketplace leader in Web application vulnerability assessment soft-ware. Providing a range of security software products, IBM offers individual tools for any size organization.IBM Rational ® Web application security testing products can help your orga-nization build security into applications destined for online deployment. The Rational products allow users to work within familiar technology environments, offering virtually seamless integration with leading quality assurance tools andAlthough manual penetration testing and automated scanning can both be used to find critical security vulnerabilities in Web applications, each has inherent strengths and weaknesses.HighlightsUsing IBM Rational Web application security testing products, develop-ers can build security into every Web application —and work within familiar technology environments.integrated development environments (IDEs). And the applications enable you to perform continuous security auditing, helping software delivery teams build security into Web applications from the ground up, and helping to mitigate business risk before you deploy your applications.For more informationTo learn more about IBM Rational Web security solutions, contact your IBM representative or IBM Business Partner, or visit: /software/rational/offerings/testing/webapplicationsecurityRational testing software enables enterprises to continuously audit the security of Web applications and to mitigate business risk prior to deployment.Highlights© Copyright IBM Corporation 2008IBM CorporationSoftware GroupRoute 100Somers, NY 10589U.S.A.Produced in the United States of America01-08All Rights Reserved.IBM, the IBM logo and Rational are registered trademarks of International Business Machines Corporation in the United States, other countries,or both.The information contained in this documentationis provided for informational purposes only. While efforts were made to verify the completeness and accuracy of the information contained in this documentation, it is provided “as is” without war-ranty of any kind, express or implied. In addition, this information is based on IBM’s current product plans and strategy, which are subject to change by IBM without notice. IBM shall not be responsible for any damages arising out of the use of, or otherwise related to, this documentation or any other docu-mentation. Nothing contained in this documentation is intended to, nor shall have the effect of, creating any warranties or representations from IBM (or its suppliers or licensors), or altering the terms and conditions of the applicable license agreement governing the use of IBM software.IBM customers are responsible for ensuring their own compliance with legal requirements. It is the customer’s sole responsibility to obtain advice of competent legal counsel as to the identification and interpretation of any relevant laws and regula-tory requirements that may affect the customer’s business and any actions the customer may need to take to comply with such laws.RAW14011-USEN-00。

WebRay应用防火墙产品白皮书目录目录 (2)应用背景 (3)1.产品概述 (5)2.产品特色 (7)3.产品特性 (12)4.部署模式 (15)5.服务支持........................................................................................................ 错误!未定义书签。

应用背景当Web应用越来越为丰富的同时,Web 服务器以其强大的计算能力、处理性能及蕴含的较高价值逐渐成为主要攻击目标。

SQL注入、网页篡改、网页挂马等安全事件,频繁发生。

2007年,国家计算机网络应急技术处理协调中心(简称CNCERT/CC)监测到中国大陆被篡改网站总数累积达61228个,比去年增加了1.5倍。

其中,中国大陆政府网站被篡改各月累计达4234个。

防火墙,UTM,IPS能否解决问题?企业一般采用防火墙作为安全保障体系的第一道防线。

但是,在现实中,他们存在这样那样的问题。

防火墙的不足主要体现在:1) 传统的防火墙作为访问控制设备,主要工作在OSI模型三、四层,基于IP报文进行检测。

它就无需理解Web应用程序语言如HTML及XML,也无需理解HTTP会话。

因此,它也不可能对HTML应用程序用户端的输入进行验证、或是检测到一个已经被恶意修改过参数的URL请求。

2) 有一些定位比较综合、提供丰富功能的防火墙,也具备一定程度的应用层防御能力,但局限于最初产品的定位以及对Web应用攻击的研究深度不够,只能提供非常有限的Web应用防护。

随着攻击者知识的日趋成熟,攻击工具与手法的日趋复杂多样,单纯的防火墙无法进行七层防护,已经无法满足Web应用防护的需求。

IPS/UTM的不足:入侵检测系统IPS/综合安全网关UTM是近几年来发展起来、逐渐成熟的一类安全产品。

它弥补了防火墙的某些缺陷,由于IPS/UTM对WEB的检测粒度很粗,随着网络技术和Web应用的发展复杂化,IPS/UTM在WEB专用防护领域已经开始力不从心。

Web应用防火墙Web应用防火墙(Web Application Firewall, 简称:WAF)代表了一类新兴的信息安全技术,用以解决诸如防火墙一类传统设备束手无策的Web应用安全问题。

与传统防火墙不同,WAF工作在应用层,因此对Web应用防护具有先天的技术优势。

基于对Web应用业务和逻辑的深刻理解,WAF对来自Web应用程序客户端的各类请求进行内容检测和验证,确保其安全性与合法性,对非法的请求予以实时阻断,从而对各类网站站点进行有效防护。

1. 产品概述为了弥补目前安全设备,如防火墙对Web应用攻击防护能力的不足,我们需要一种新的工具用于保护重要信息系统不受Web应用攻击的影响。

这种工具不仅仅能够检测目前复杂的Web应用攻击,而且必须在不影响正常业务流量的前提下对攻击流量进行实时阻断。

这类工具相对于目前常见的安全产品,必须具备更细粒度的攻击检测和分析机制。

Web应用防火墙,以下简称WAF,是远江盛邦基于自主知识产权的RayOS开发的新一代安全产品,作为网关设备,防护对象为Web、Webmail服务器,其设计目标为:针对安全事件发生时序进行安全建模,分别针对安全漏洞、攻击手段及最终攻击结果进行扫描、防护及诊断,提供综合Web应用安全解决方案。

事前,WAF提供Web应用漏洞扫描功能,检测Web应用程序是否存在SQL注入、跨站脚本漏洞。

事中,对黑客入侵行为、SQL注入/跨站脚本等各类Web应用攻击、DDoS攻击进行有效检测、阻断及防护。

事后,针对当前的安全热点问题,网页篡改及网页挂马,提供诊断功能,降低安全风险,维护网站的公信度。

Web应用防火墙产品提供了业界领先的Web应用攻击防护能力,通过多种机制的分析检测,能够有效的阻断攻击,保证Web应用合法流量的正常传输,这对于保障业务系统的运行连续性和完整性有着极为重要的意义。

同时,针对当前的热点问题,如SQL注入攻击、网页篡改、网页挂马等,WAF按照安全事件发生的时序考虑问题,优化最佳安全-成本平衡点,有效降低安全风险。

WAF基于RayOS系统开发,因此具备以下特性:●应用多维防护体系,有效应对OWASP TOP 10定义的Web威胁,如SQL注入、跨站脚本及其变形攻击;●提供细粒度应用层、网络层DDoS攻击防护●网页防篡改系统支持, 支持Linux、Windows、BSD系统,并能提供集中管理模式;●Web加速/HTTPS引擎加速支持●实时检测网页篡改,降低网站安全风险●提供挂马主动诊断功能,维护网站公信度●敏感信息扫描和过滤●透明安全检测●支持虚拟主机、负载均衡部署,适合IDC环境●支持WebMail的安全检测●攻击、特征库在线平滑升级●双系统冗余及双击热备功能,有效避免系统/网络单点故障2. 产品特色精细化Web安全防护Web应用防火墙能防护7大类Web攻击威胁。

精细化的规则配置,发挥最大的安全防护功能,有效应对OWASP Top10定义的威胁及其变种。

完整网页防篡改解决方案,支持Linux、BSD,Windows系统Web防火墙集中管理控制各个网页防篡改端点,并提供监控、同步、发布功能。

基于文件夹驱动级保护技术,事件触发机制,确保系统资源不被浪费。

与WAF联动:网页防篡改(端点技术)与WAF联动,阻断Web威胁。

采用文件级驱动保护技术后,用户每次访问每个受保护网页时,Web 服务器在发送之前都进行完整性检查,保证网页的真实性,可以彻底杜绝篡改后的网页被访问的可能性。

支持Windows 2000/xp/2003/2008(64位), Linux/BSD系统的网页防篡改。

用户空间防篡改用户态控制程序系统应用程序DDOS防护引擎HTTPS卸载/加速如下图,针对SSL加密应用,WAF根据业务模型提供HTTPS卸载和HTTPS加速应用,从而保证服务器的安全性和可靠性。

HTTPS网守应用SSL应用越来越广,能提供安全、可靠的HTTP服务,因此被大量采用。

但有的客户因为条件限制无法提供HTTPS加密传输,因此面临较高的风险。

WAF根据面向此种模型开发的HTTPS网守服务,能为客户提供无缝HTTPS服务,从而最大保护客户数据安全性。

如下图所示。

网页挂马主动诊断网页挂马,可以认为是一种比较隐蔽的网页篡改方式,其最终目的为盗取客户端的敏感信息,如各类帐号密码,甚而可能导致客户端主机沦为攻击者的肉鸡。

Web服务器成为了传播网页木马的“傀儡帮凶”,严重影响到网站的公众信誉度。

WAF提供网页挂马检测功能,全面检查网站各级页面中是否被植入恶意代码,并及时提醒客户。

Web扫描支持WAF提供Web漏洞扫描系统,定期对客户Web资源进行安全体检,从而进行事前防范和处理。

立体化防护,从上到下的安全保护构建多维防护体系,网络层、应用层4层Web安全扫描与检查,网页防篡改、Web安全扫描互动,网络层、应用层DDoS,构建立体式防护网络。

Web负载均衡、虚拟主机支持,满足IDC应用、大型网络需要网络访问就会急剧上升,从而造成网络瓶颈随着用户访问数量的快速增加,需要对现有的服务器进行负载均衡。

为了保证各台服务器的负载均匀分布,合理地分流用户,需要一种服务器负载均衡设备对web服务器进行负载均衡。

负载均衡设备介于服务器和用户端之间,扮演了一个智能的指挥者角色。

根据当前各个服务器的工作状态和能力来分配服务器负载,使整个系统能更高效的响应用户的请求。

负载均衡建立在现有网络结构之上,它提供了一种廉价有效的方法扩展服务器带宽和增加吞吐量,加强网络数据处理能力,提高网络的灵活性和可用性。

它主要完成以下任务:解决网络拥塞问题,服务就近提供,实现地理位置无关性;为用户提供更好的访问质量;提高服务器响应速度;提高服务器及其他资源的利用效率;避免了网络关键部位出现单点失效。

五种负载均衡算法支持,分层架构的设计模型,将网络拓扑与应用安全分离,大大减轻管理员的负担。

在网络接入方面,WAF支持链路聚合以及VLAN技术,真正满足大型网络使用。

服务器服务器Web服务器WAF 协同负载均衡器工作Web服务器双操作系统,双机HA ,可靠性更高RayOS独有的双操作系统驱动模型,保证系统平滑的进行规则库、版本库、核心引擎的在线升级,避免可能的中断客户网络应用的情况发生。

多种部署模式,随机应变用户拓扑变化WAF提供透明、路由、混合的工作模式,便于灵活部署。

便利的向导管理功能Web应用防火墙配置较网络层防火墙复杂,对配置者技术水平要求较高,WebRay系列应用防火墙具备的配置向导,可以最大限度降低出现配置问题,保证一次性快速完成。

远程技术支持针对网络应用中的配置、管理问题,WAF提供了远程在线支持体系,管理员只需根据向导配置,即可生成相关配置系统,发送给相关技术人员进行在线协助。

可视化管理WAF强大的设备监控功能,管理员可以实时监控WAF的工作状态、攻击威胁等系统信息。

目前监控信息分为3大类(WAF系统软件、硬件状态信息,Web安全攻击信息,网页防篡改系统信息),共计26种状态信息,从而使管理员可以随时对网络和防火墙的状态有详尽了解,及时发现并排除网络问题,保障应用的稳定运行。

创新的基于树型的审计日志展示方式WAF根据攻击威胁,将攻击信息树形进行展示,提供管理的易用性,大大减轻管理员负担。

3. 产品特性Web安全SQL注入、跨站攻击、Cookie 注入、恶意代码、缓冲区溢出等Web机器变种攻击防信息泄露网站挂马防护及其检测协议完整性检测CSRF防盗链Web扫描支持HTTP RFC协议完整性检查关键字过滤HTTP协议合规性检查应用交付Web应用加速HTTPS应用加速HTTPS的卸载和加壳应用负载均衡,多种均衡算法DDoS防护基于每服务器的DDoS管理CC攻击防护客户端/服务器连接数限制SYN-UDP-ICMP flood防护TCP-UDP-ICMP流量管理各种常见网络层攻击防护Xml DDoS防护网页防篡改网页防篡改监控中心网页防篡改安全防护、恢复多系统支持:Linux、Windows,BSD系统;采用文件级驱动保护技术;发布服务器模式支持Web安全扫描Web安全站点扫描Web 负反馈式自动防御系统系统管理时间管理自动时间同步远程访问控制DNS管理邮件/短信/SNMP报警支持多角色用户管理账户管理员管理员审计员网络管理链路聚合(Channel)VLAN支持路由管理ARP管理双机备份(HA)VRRP协议VRRP组主/主模式主/备模式日志管理本地/远程日志服务器日志行为审计管理日志攻击日志系统诊断系统自检远程协助WebshellSSH/Consol部署模式透明模式路由模式混合模式双操作系统系统恢复、回滚系统升级网络层防火墙状态包过滤防火墙黑白名单URL访问控制系统状态检测提供数十种状态检测图表提供完整的攻击威胁报告提供系统自检报告4. 部署模式在透明代理模式下,用户无需改动自己的网络拓扑,WAF能自动适应网络结构,捕获Web流量,进行安全检测、过滤、防护等安全功能。