《网络安全接入控制》PPT课件

- 格式:pptx

- 大小:3.23 MB

- 文档页数:25

网络安全接入控制

网络安全接入控制是一种重要的安全措施,旨在确保只有授权用户可以访问特定的网络资源和数据。

此控制措施可以防止未经许可的用户入侵系统,保护敏感信息以及减少网络攻击的风险。

网络安全接入控制可以采用多种技术和策略来实施。

其中一种常见的方式是使用身份验证和访问控制。

身份验证的目的是确认用户的身份,并验证其拥有合法的授权来访问系统或资源。

常见的身份验证方法包括用户名和密码、生物识别技术(如指纹或面部识别)以及使用硬件令牌等。

一旦用户通过了身份验证,接下来的步骤是授权用户的访问权限。

这可以通过访问控制策略来实现,例如基于角色的访问控制(RBAC)或基于属性的访问控制(ABAC)。

RBAC是基于用户角色和权限的控制方式,即将用户分配到不同的角色,并根据角色的权限来控制其对资源的访问。

ABAC则基于用户的属性(如职务、地理位置等)来决定其访问权限。

此外,网络安全接入控制也可以利用网络防火墙和入侵检测系统(IDS)等技术来实施。

防火墙可以设置规则来过滤网络流量,阻止未经授权的访问尝试。

IDS则可以监测网络中的异常行为,并发出警告或采取相应措施来阻止潜在的攻击。

总之,网络安全接入控制是保护网络资源和数据安全的重要手段。

通过身份验证、访问控制以及技术工具的综合使用,可以

有效地限制非授权用户的访问,并降低网络攻击的风险。

这对于保护个人隐私和企业机密信息具有重要意义。

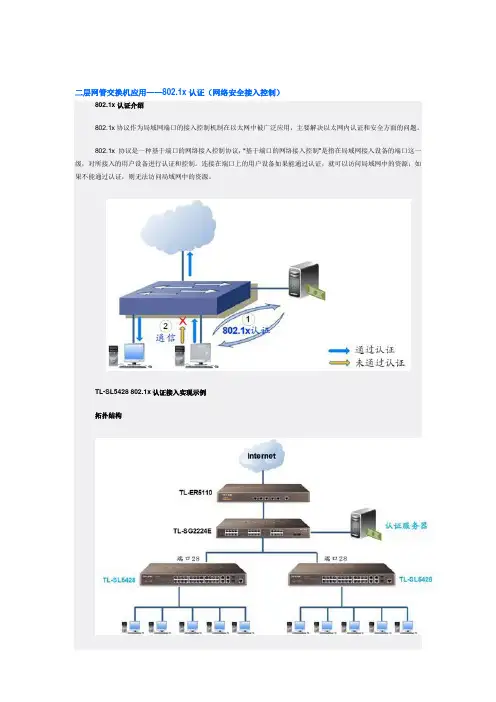

二层网管交换机应用——802.1x认证(网络安全接入控制)802.1x认证介绍802.1x协议作为局域网端口的接入控制机制在以太网中被广泛应用,主要解决以太网内认证和安全方面的问题。

802.1x 协议是一种基于端口的网络接入控制协议,“基于端口的网络接入控制”是指在局域网接入设备的端口这一级,对所接入的用户设备进行认证和控制。

连接在端口上的用户设备如果能通过认证,就可以访问局域网中的资源;如果不能通过认证,则无法访问局域网中的资源。

TL-SL5428 802.1x认证接入实现示例拓扑结构图中以TL-SG2224E做为中心交换机,TL-SL5428做为接入交换机,802.1x认证服务器接在TL-SG2224E上。

下面将介绍实现局域网中每台设备通过802.1x认证接入的配置过程。

1.搭建Radius认证服务器本文以试用版的WinRadius做为认证服务端。

(也可以在Windows Server 上搭建Radius认证服务器。

有关服务器的搭建方法请在网上参考相关资料)认证服务器上的配置:● 服务器IP地址:192.168.1.250● 认证端口:1812● 计费端口:1813● 密钥:fae● 服务器上设置用户账号2.配置TL-SL5428的802.1x功能● Radius配置将服务器上的相关设置对应配置在交换机上。

如果不需要进行上网计费,则不需要启用计费功能。

● 端口配置i. 不启用TL-SL5428级联端口(28端口)的802.1x认证,使认证服务器的在任何时候都能通过该端口接入网络以便认证客户端。

ii.配置其它需要认证的端口。

(TL-SL5428可同时支持基于MAC和Port的认证,这里均采用基于MAC的认证方式)注:● 如果端口的“状态”处于禁用,则该端口下的设备不需要进行认证,始终处于接入网络的状态。

● 控制类型中,“基于MAC”意为着该端口下的所有设备必需单独进行认证,认证通过后才能接入网络;“基于Port”意味着该端口下只要有一台设备认证通过,其它设备不再需要认证也能接入网络。

01网络安全概述Chapter定义与重要性定义重要性网络安全威胁类型网络攻击网络入侵网络钓鱼恶意软件网络安全法律法规《中华人民共和国网络安全法》《数据安全管理办法》《计算机信息网络国际联网安全保护管理办法》02个人信息安全防护Chapter社交工程攻击恶意软件攻击公共WiFi 风险030201个人信息泄露途径如何保护个人隐私强化密码安全保护个人设备谨慎处理个人信息预防网络诈骗和钓鱼攻击识别钓鱼网站提高警惕性注意检查网站域名、息,确保访问的是正规网站。

保护在线交易安全03密码安全与身份认证Chapter01密码长度至少8位,包含大小写字母、数字和特殊字符020304避免使用生日、姓名等容易被猜到的信息作为密码定期更换密码,避免长时间使用同一密码不要在多个账户上使用相同的密码密码设置原则及技巧多因素身份认证方法动态口令使用手机短信或APP生成动态口令,增加登录安全性生物特征识别利用指纹、面部识别等生物特征进行身份验证智能卡或USB Key通过硬件设备进行身份验证,提高安全性010204防范恶意软件和广告欺诈安装可靠的杀毒软件和防火墙,定期更新病毒库不要随意下载和安装未知来源的软件和插件对于弹出的广告窗口要保持警惕,不要轻易点击其中的链接或下载附件定期备份重要数据,以防万一受到恶意软件攻击导致数据丢失0304家庭网络安全防护Chapter家庭网络常见风险未经授权的设备连接01弱密码或默认密码02恶意软件感染031 2 3修改默认密码关闭不必要的端口和服务定期更新固件家庭路由器安全设置建议家长如何引导孩子正确使用网络制定家庭网络使用规则01引导孩子正确使用社交媒体02监督孩子的网络活动0305企业网络安全管理策略Chapter部署防火墙在企业网络的出入口部署防火墙,过滤非法访问和恶意攻击,保护企业内部网络的安全。

划分安全区域将企业内部网络划分为不同的安全区域,如核心数据区、应用服务区、用户接入区等,实现不同区域之间的访问控制和安全隔离。

网络安全接入控制网络安全接入控制是指在网络中对用户进行身份验证和访问控制的一种机制,以保证网络安全并防止未经授权的人员访问和使用网络资源。

以下是关于网络安全接入控制的一些介绍和相关内容。

首先,网络安全接入控制包括身份验证和访问控制两个方面。

身份验证是通过验证用户的身份信息来确认其是否合法用户,常见的身份验证方式有用户名和密码、指纹、证书等。

访问控制是通过对用户进行权限设置和限制,限制用户仅能访问其具备权限的资源和功能,从而防止滥用和非法访问。

网络安全接入控制还可以根据不同用户和网络环境设置不同的权限和访问策略,确保不同用户仅能访问自己所需的资源,有效隔离不同用户之间的网络访问。

例如,在企业网络中,可以根据职位和部门设置不同级别的权限,只允许员工访问与其工作相关的资源和应用,防止敏感信息被未经授权的人员访问。

此外,网络安全接入控制还可以防止未经授权的人员插入网络并进行恶意攻击。

通过设置合理的网络访问控制策略,可以限制只允许特定的IP地址、MAC地址或特定的用户访问网络,过滤掉恶意的网络请求。

同时,还可以通过防火墙、入侵检测系统(IDS)等技术手段来检测和拦截网络攻击,确保网络的安全。

在实际的网络安全控制中,还有一些常用的方法和技术。

例如,使用防火墙来过滤和控制访问,防止未经授权的人员进入网络;使用虚拟专用网络(VPN)来加密通信数据,确保数据传输的安全;使用身份认证和授权系统来确认用户身份和设置权限,限制用户访问网络资源;使用网络流量监测和分析技术来检测和预防网络攻击等。

综上所述,网络安全接入控制是确保网络安全的重要机制,它通过身份验证和访问控制,防止未经授权的人员访问和使用网络资源。

在实际应用中,我们可以根据不同的网络环境和需求,采用合适的方法和技术来实施网络安全接入控制,并通过不断改进和更新,提高网络安全的水平,保护用户和网络资源的安全。

网络安全接入控制网络安全接入控制是指对网络入口进行约束和控制,以保证网络的安全运行。

网络进入控制包括两个方面,一个是物理接入控制,即通过物理手段对网络入口进行限制和控制;另一个是逻辑接入控制,即通过网络设备和软件对网络接入进行限制和控制。

首先,物理接入控制是指通过物理手段对网络入口进行限制和控制。

其中包括设置门禁、视频监控、入侵检测等手段。

例如,在企业办公室的网络接口处设置门禁,只允许被授权的人员进入,以避免未经授权的人员接入网络。

同时,在网络入口处安装视频监控设备,可以实时监控网络入口的情况,一旦发现异常情况立即采取措施。

此外,还可以使用入侵检测系统,对网络入口进行监控和检测,一旦发现异常流量或入侵行为,及时采取相应的防护措施。

其次,逻辑接入控制是指通过网络设备和软件对网络接入进行限制和控制。

逻辑接入控制包括设置网络防火墙、访问控制列表(ACL)、虚拟专用网络(VPN)等措施。

网络防火墙是指在网络入口处设置的一道安全墙,用于过滤和监控网络流量。

防火墙能够根据设定的规则对网络流量进行过滤,只允许经过授权的流量通过,同时对恶意流量进行拦截。

访问控制列表(ACL)是一种权限控制的技术,可以根据源地址、目的地址、端口号等信息对网络访问进行限制。

此外,还可以使用虚拟专用网络(VPN)技术,通过对网络传输进行加密和隧道化处理,实现安全访问网络。

总结起来,网络安全接入控制是保证网络安全运行的重要手段之一。

通过物理接入控制和逻辑接入控制,可以对网络入口进行限制和控制,确保只有经过授权的人员和流量才能接入网络,从而提升网络的安全性。

同时,网络安全接入控制需要结合其他安全手段,如身份认证、数据加密等,形成一个完整的网络安全体系。

只有综合运用各种措施,才能最大程度地保护网络安全,防止信息泄露和网络攻击。

网络安全接入控制网络安全接入控制是一种用来管理网络资源的安全策略和措施,旨在保护网络不受未授权访问和黑客攻击的影响。

它可以限制和控制用户对网络资源的访问权限,确保只有经过授权的用户可以使用这些资源。

网络安全接入控制的一个重要组成部分是身份认证。

身份认证是通过验证用户的用户名和密码来确认用户身份的过程。

只有经过身份认证的用户才能访问网络资源。

为了增强安全性,常常会采用多因素身份认证,例如使用指纹、虹膜扫描、短信验证码等方式来进一步确认用户身份。

除了身份认证,还需要采用访问控制措施来控制用户对网络资源的访问权限。

访问控制可以根据用户的角色和需求来限制用户能够执行的操作。

例如,一名普通员工只能访问公司内部适当范围的网络资源,而管理员则有更高的权限和访问范围。

另一个重要的安全措施是使用防火墙来过滤和监控网络流量。

防火墙可以检测和阻止潜在的攻击,并对网络连接进行严格的审查和控制。

它可以阻止未经授权的访问和黑客攻击,并提供网络流量的实时监控和日志记录,以便于事后审查和安全分析。

此外,网络安全接入控制还可以采用加密技术来保护网络通信的机密性和完整性。

加密技术可以将敏感的数据转换成不可读的格式,只有授权用户才能解密和访问。

这样可以防止黑客窃取或篡改数据。

网络安全接入控制还可以采用入侵检测系统(IDS)和入侵防御系统(IPS)来识别和阻止网络中的异常活动和攻击行为。

这些系统可以实时监控网络流量,并根据事先定义的规则和模式来检测潜在的入侵行为。

一旦发现异常活动,它们会发出警报,并采取相应的防御措施来保护网络安全。

总之,网络安全接入控制是保护网络不受未授权访问和黑客攻击的重要手段。

通过身份认证、访问控制、防火墙、加密技术、入侵检测系统和入侵防御系统等多种措施的综合应用,可以确保只有经过授权的用户能够访问网络资源,并保护网络不受恶意攻击和数据泄露的威胁。

网络安全接入控制必须与其他网络安全措施相结合,形成一个综合的网络安全体系,才能有效地保障网络安全。