无线局域网中RADIUS协议原理与实现

- 格式:docx

- 大小:90.36 KB

- 文档页数:6

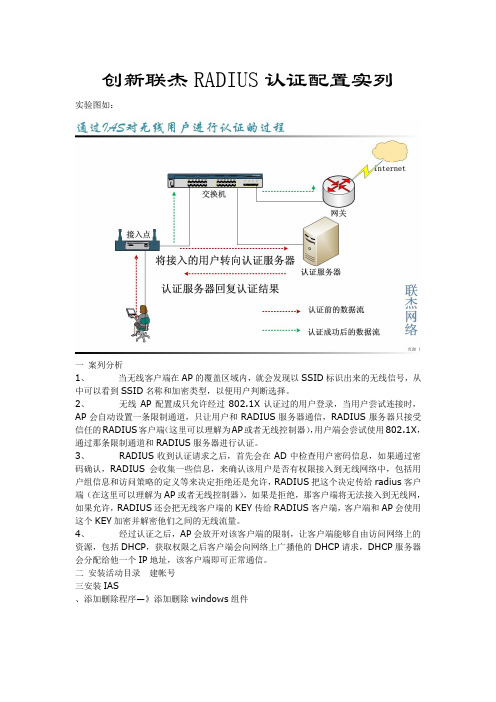

创新联杰RADIUS认证配置实列实验图如:一案列分析1、当无线客户端在AP的覆盖区域内,就会发现以SSID标识出来的无线信号,从中可以看到SSID名称和加密类型,以便用户判断选择。

2、无线AP配置成只允许经过802.1X认证过的用户登录,当用户尝试连接时,AP会自动设置一条限制通道,只让用户和RADIUS服务器通信,RADIUS服务器只接受信任的RADIUS客户端(这里可以理解为AP或者无线控制器),用户端会尝试使用802.1X,通过那条限制通道和RADIUS服务器进行认证。

3、RADIUS收到认证请求之后,首先会在AD中检查用户密码信息,如果通过密码确认,RADIUS会收集一些信息,来确认该用户是否有权限接入到无线网络中,包括用户组信息和访问策略的定义等来决定拒绝还是允许,RADIUS把这个决定传给radius客户端(在这里可以理解为AP或者无线控制器),如果是拒绝,那客户端将无法接入到无线网,如果允许,RADIUS还会把无线客户端的KEY传给RADIUS客户端,客户端和AP会使用这个KEY加密并解密他们之间的无线流量。

4、经过认证之后,AP会放开对该客户端的限制,让客户端能够自由访问网络上的资源,包括DHCP,获取权限之后客户端会向网络上广播他的DHCP请求,DHCP服务器会分配给他一个IP地址,该客户端即可正常通信。

二安装活动目录建帐号三安装IAS、添加删除程序—》添加删除windows组件2、选择“网络服务”,点击“详细信息”3、选择“Internet验证服务”,点击“确定”4、点击“下一步”,windows会自动安装IAS。

5、安装好之后,在“管理工具”里面就会看到“Internet验证服务”,打开之后,在AD中注册服务器,使IAS能够读取AD里面的帐号。

四、为IAS安装证书由于802.1X和WPA都需要证书来用于IAS服务器认证及加密密钥的产生,所以必须要给IAS服务器安装一个证书,否则,在配置IAS的时候会出现无法找到证书的错误。

Radius协议Radius协议RADIUS主要用于对远程拨入的用户进行授权和认证。

它可以仅使用单一的“数据库”对用户进行认证(效验用户名和口令)。

它主要针对的远程登录类型有:SLIP、PPP、telnet和rlogin等。

其主要特征有:1.客户机/服务器(C/S)模式一个网络接入服务器(以下简称NAS)作为RADIUS的客户机,它负责将用户信息传入RADIUS服务器,然后按照RADIUS服务器的不同的响应来采取相应动作。

另外,RADIUS服务器还可以充当别的RADIUS服务器或者其他种类认证服务器的代理客户。

2.网络安全(Network Security)NAS和RADIUS服务器之间的事务信息交流由两者共享的密钥进行加密,并且这些信息不会在两者之间泄漏出去。

3.灵活认证机制(Flexible Authentication Mechanisms)RADIUS服务器支持多种认证机制。

它可以验证来自PPP、PAP、CHAP和UNIX系统登录的用户信息的有效性。

4.协议可扩展性(Extensible Protocol)所有的认证协议都是基于“属性-长度-属性值”3元素而组成的。

所以协议是扩展起来非常方便。

在目前很多比较高版本的Linux中,它们都把RADIUS的安装程序包含在系统源码中。

这样使得我们可以很容易地通过免费的Linux系统学习RADIUS授权、认证的原理和应用。

RADIUS协议原理要弄清楚RADIUS协议为何能实现授权和认证,我们必须应该从四个方面去认识RADIUS协议:协议基本原理、数据包结构、数据包类型、协议属性。

下面我们就来详细地介绍这些内容。

协议基本原理NAS提供给用户的服务可能有很多种。

比如,使用telnet时,用户提供用户名和口令信息,而使用PPP时,则是用户发送带有认证信息的数据包。

NAS一旦得到这些信息,就制造并且发送一个“Access-Request”数据包给RADIUS服务器,其中就包含了用户名、口令(基于MD5加密)、NAS的ID号和用户访问的端口号。

网络协议知识:RADIUS协议的定义和应用场景RADIUS(远程身份验证拨号用户服务)是一种网络协议,用于提供网络用户的统一身份验证、授权和账单计费。

RADIUS协议最初被设计用于拨号接入服务器(NAS)和远程访问服务器(RAS),以提供对拨号用户的访问控制和账单计费功能。

随着网络的发展,RADIUS协议的应用场景也逐渐扩展到了其他网络设备和服务,如无线接入点、虚拟专用网络(VPN)、以太网交换机等。

RADIUS协议的定义和工作原理RADIUS协议是建立在客户端-服务器模型之上的,其中客户端通常是用户通过网络设备(如路由器、交换机、无线接入点等)向RADIUS 服务器进行认证、授权和计费请求的代理。

RADIUS服务器则负责验证用户身份、授权用户的访问权限、并在必要时记录用户的网络访问行为和资源使用情况。

RADIUS协议的工作流程一般包括以下几个步骤:1.用户请求访问网络资源。

2.客户端向RADIUS服务器发送认证请求。

3. RADIUS服务器接收认证请求,验证用户身份,并返回相应的认证结果给客户端。

4.如果认证成功,客户端按照RADIUS服务器返回的授权信息,向网络设备发送相关的配置信息,从而允许用户访问网络资源。

5. RADIUS服务器会记录用户的网络访问行为和资源使用情况,以便后续的账单计费和审计。

总体来说,RADIUS协议实现了用户的身份验证、访问控制和账单计费功能,是一种非常有效和灵活的网络身份验证协议。

RADIUS协议的应用场景由于RADIUS协议具有灵活、可扩展、安全的特点,因此在网络中得到了广泛的应用。

其主要应用场景包括以下几个方面:1.远程接入RADIUS协议最初是为了支持用户通过拨号、DSL或ISDN等方式进行远程接入网络而设计的。

在这种场景下,RADIUS服务器提供用户的统一身份验证和授权服务,以及对用户网络访问的账单计费功能。

客户端可以是拨号接入服务器(NAS)、远程访问服务器(RAS)或者其他专门用于管理远程接入用户的设备。

访问控制RADIUS协议详解RADIUS(远程认证拨号用户服务)协议是一种广泛应用于计算机网络中的访问控制协议。

它提供了一种可靠的认证和授权机制,用于管理网络用户的访问权限。

本文将详细介绍RADIUS协议的工作原理及其在网络访问控制中的应用。

一、RADIUS协议简介RADIUS协议是一种客户端/服务器协议,用于远程认证、授权和计费。

它的主要目的是验证和授权用户的身份,以及为其提供网络服务。

RADIUS协议由三个主要组件组成:RADIUS客户端、RADIUS服务器和共享密钥。

RADIUS客户端负责向用户提供网络访问,并将用户的认证请求发送到RADIUS服务器。

RADIUS服务器是实际执行认证和授权的核心组件,它与多个RADIUS客户端建立连接。

而共享密钥是服务器和客户端之间进行通信时所使用的加密密钥,用于确保通信的机密性。

二、RADIUS协议工作原理1. 认证过程当用户想要访问网络资源时,RADIUS客户端会向RADIUS服务器发送一个认证请求。

这个请求包含用户的身份信息,如用户名和密码。

RADIUS服务器收到请求后,会首先验证用户提供的身份信息的准确性。

为了保证通信安全,RADIUS客户端和服务器之间的通信会使用共享密钥进行加密和解密。

如果服务器通过验证了用户的身份信息,它将向客户端发送一个成功的认证响应,并授权用户访问网络资源。

否则,服务器会发送一个拒绝的响应。

2. 授权过程在成功完成认证之后,RADIUS服务器将为用户分配一个临时的会话密钥,用于后续通信的加密。

服务器还会向客户端发送一个访问受限制资源的授权列表。

授权列表包含了用户被授权访问的资源,如IP地址、访问时间等。

RADIUS客户端根据服务器发送的授权列表,为用户设置合适的网络环境,以确保用户只能访问其被授权的资源。

3. 计费过程除了认证和授权功能,RADIUS协议还提供了计费的支持。

在用户完成认证和授权后,服务器将根据用户使用网络资源的情况进行计费。

介绍RADIUS协议的背景和作用RADIUS(Remote Authentication Dial‑In User Service)是一种远程认证拨入用户服务协议,用于网络访问控制和认证授权。

它最初由Livingston Enterprises开发,旨在为拨入用户提供一种统一的认证和授权解决方案。

随着网络的快速发展和互联网的普及,RADIUS协议成为了广泛应用于计算机网络中的一种标准协议。

RADIUS协议主要用于验证和授权用户的身份,以及管理用户的网络访问。

它在广域网(WAN)和局域网(LAN)环境中都得到了广泛的应用。

RADIUS协议通过客户端/服务器模型运行,其中客户端通常是网络接入服务器(NAS),而服务器则是负责认证和授权的RADIUS服务器。

RADIUS协议的作用是实现用户的身份验证和访问控制。

当用户尝试访问网络资源时,RADIUS协议会验证用户提供的凭据(如用户名和密码),并根据验证结果决定是否授权用户访问网络。

此外,RADIUS协议还支持账户管理和会计功能,可以记录用户的网络使用情况,方便网络管理员进行计费、审计和统计。

RADIUS协议的背景和作用使其在各种场景中得到了广泛应用。

它在互联网服务提供商(ISP)和企业网络中被用于用户认证和授权,确保只有经过验证的用户能够访问网络资源。

此外,RADIUS协议还可用于无线网络,如Wi‑Fi热点的认证和控制,以及虚拟专用网络(VPN)的用户认证和安全管理。

总之,RADIUS协议是一种重要的网络认证和授权协议,通过实现用户身份验证和访问控制,为网络管理员提供了强大的管理工具。

它的背景和作用使其成为了现代计算机网络中不可或缺的一部分。

解释RADIUS协议的基本原理和工作流程RADIUS(Remote Authentication Dial‑In User Service)协议是一种客户端/服务器模型的协议,用于远程认证和授权用户访问网络资源。

它的基本原理是通过网络上的RADIUS客户端和RADIUS服务器之间的交互,实现用户身份验证和访问控制。

深入分析RADIUS协议网络认证与授权的工作原理与应用RADIUS(Remote Authentication Dial-In User Service)是一种用于网络认证与授权的协议,广泛应用于各种网络环境中。

本文将深入分析RADIUS协议的工作原理及其在网络认证与授权中的应用。

一、RADIUS协议的工作原理RADIUS协议是一种客户端/服务器协议,主要用于实现网络用户的认证、授权和帐号管理。

其工作原理主要分为以下几个步骤:1. 用户请求认证:当用户尝试访问网络资源时,客户端(一般为网络交换机、路由器或无线接入点)将用户的凭据(如用户名和密码)发送给RADIUS服务器。

2. 认证请求转发:接收到用户认证请求后,RADIUS客户端将此请求转发给RADIUS服务器。

这通常通过网络上的安全连接(如RADIUS报文使用的UDP协议)实现。

3. 用户认证:RADIUS服务器收到认证请求后,将通过用户数据库(如LDAP、SQL或本地用户库)验证用户的凭证是否合法。

验证成功后,服务器将返回认证成功的响应;否则,返回认证失败的响应。

4. 授权与计费:当认证成功后,RADIUS服务器还可以对用户进行授权和计费。

授权可包括用户可以访问的资源、访问权限的限制等;计费则是指基于用户的网络资源使用情况进行收费。

5. 响应返回:RADIUS服务器将授权和认证结果以响应的形式返回给RADIUS客户端。

客户端根据响应结果决定是否允许用户访问网络资源。

二、RADIUS协议在网络认证与授权中的应用RADIUS协议具有广泛的应用场景,在企业、学校、机关等各种组织中都得到了广泛的应用。

以下是RADIUS协议在网络认证与授权中的几个主要应用:1. 无线网络认证:无线接入点使用RADIUS协议对无线用户进行认证与授权。

用户可以通过输入用户名和密码等凭证进行身份验证,通过RADIUS服务器的认证后,可以获得对无线网络的有限或无限权限。

2. 宽带拨号认证:RADIUS协议可以用于拨号用户的认证。

RADIUS网络认证协议RADIUS(Remote Authentication Dial-In User Service)是一种广泛应用于计算机网络认证的协议。

它在网络中提供了一种安全可靠的用户身份验证和授权机制。

本文将介绍RADIUS协议的基本原理、功能和特点,以及其在网络中的应用。

一、RADIUS简介RADIUS是由IETF(Internet Engineering Task Force)制定的一种认证协议,最早用于拨号认证服务。

随着网络的发展,RADIUS逐渐应用到各种网络接入场景,如无线局域网、虚拟专用网和宽带接入等。

它能够通过中央认证服务器对用户进行身份验证和授权,确保网络资源的安全使用。

二、RADIUS工作原理1.客户端认证阶段当用户发起认证请求时,客户端(如无线接入点)会将用户的认证请求发送给RADIUS服务器。

这个请求包含了用户的身份信息,如用户名和密码。

RADIUS服务器收到认证请求后,会查找或者查询认证服务器中存储的用户信息表,对用户的身份进行验证。

2.认证服务器响应阶段认证服务器在进行用户身份验证之后,会向客户端发送响应消息。

若认证成功,服务器会发送一个Access-Accept消息,告知客户端认证通过;若认证失败,则发送一个Access-Reject消息,告知客户端认证失败。

客户端根据服务器的响应,来决定是否允许用户接入网络。

3.认证授权阶段若用户认证通过,RADIUS服务器可以进一步向客户端发送授权消息,授权用户访问网络资源。

这个授权消息包含了用户所具备的权限信息,如访问限制和数据流量限制等。

客户端接收到授权消息后,根据服务器的指示,对用户进行相应的授权操作。

三、RADIUS的功能和特点1.用户身份认证RADIUS的主要功能是对用户身份进行有效的认证。

它支持多种认证方式,如基于密码的PAP(Password Authentication Protocol)和CHAP(Challenge Handshake Authentication Protocol),以及基于数字证书的EAP(Extensible Authentication Protocol)。

无线局域网中RADIUS协议原理与实现1 引言远程认证拨号用户服务协议(Remote Authentication Dial In User Service, RADIUS)最初是由Livingston公司提出的一个为拨号用户提供认证和计费的协议。

后经多次改进,逐渐成为一项通用的网络认证、计费协议,并定义于IETF提交的RFC2865和RFC2866文件中。

RADIUS协议以Client/Server方式工作,客户端为网络接入服务器(NAS),它向RADIUS服务器提交认证、计费等信息,RADIUS服务器处理信息并将结果返回给NAS。

RADIUS协议的应用范围很广,在移动、数据、智能网等业务的认证、计费系统中都有所应用。

无线局域网的802.1X认证框架中,在认证端也建议使用RADIUS协议。

本文将论述RADIUS协议的原理,并探讨它在WLAN中的应用及实现方案。

2 RADIUS协议2.1 WLAN网络模型实际商用的无线局域网,可以用局域网交换机来实现802.1X认证协议中的端口控制功能。

为保证网络的安全性,在无线局域网的出口和认证端应加上防火墙。

RADIUS服务器和数据库还可以采取主、备结构,以保证网络的健壮性。

网络模型如下图所示:图1 无线局域网网络模型无线局域网的认证端由RADIUS服务器、网络接入服务器(NAS)和数据库组成。

其中:NAS:作为RADIUS服务器的客户端,向RADIUS服务器转交用户的认证信息。

并在用户通过认证之后,向RADIUS服务器发送计费信息。

RADIUS服务器:作为认证系统的中心服务器,它与NAS、数据库相连,它接受来自NAS提交的信息,对数据库进行相应的操作,并把处理结果返回给NAS。

数据库:用于保存所有的用户信息、计费信息和其他信息。

用户信息由网络管理员添加至数据库中;计费信息来自于RADIUS服务器;其他信息包括日志信息等。

2.2 RADIUS的数据包结构RADIUS是应用层的协议,在传输层它的报文被封装在UDP的报文中,进而封装进IP 包。

RADIUS认证使用1812端口,计费使用1813端口。

以太网上的RADIUS封装后的包结构:RADIUS数据包分为5个部分:(1)Code:1个字节,用于区分RADIUS包的类型:常用类型有:接入请求(Access-Request),Code=1;接入应答(Access-Accept),Code=2;接入拒绝(Access- Reject),Code=3;计费请求(Accounting-Request),Code=4等。

(2)Identifier:一个字节,用于请求和应答包的匹配。

(3)Length:两个字节,表示RADIUS数据区(包括Code, Identifier, Length, Authenticator, Attributes)的长度,单位是字节,最小为20,最大为4096。

(4)Authenticator:16个字节,用于验证服务器端的应答,另外还用于用户口令的加密。

RADIUS服务器和NAS的共享密钥(Shared Secret)与请求认证码(Request Authenticator)和应答认证码(Response Authenticator),共同支持发、收报文的完整性和认证。

另外,用户密码不能在NAS和RADIUS 服务器之间用明文传输,而一般使用共享密钥(Shared Secret)和认证码(Authenticator)通过MD5加密算法进行加密隐藏。

(5)Attributes:不定长度,最小可为0个字节,描述RADIUS协议的属性,如用户名、口令、IP地址等信息都是存放在本数据段。

2.3 RADIUS的认证、计费过程如图1网络模型所示:(1)申请者登录网络时,NAS会有一个客户定义的Login提示符要求申请者输入用户信息(用户名和口令),申请者输入相关的认证信息后,等待认证结果。

(2)NAS在得到用户信息后,将根据RADIUS的数据包格式,向RADIUS服务器发出“接入请求”(Access-Request)包。

包中一般包括以下RADIUS属性值:用户名、用户口令、访问服务器的ID、访问端口的ID。

(3)当RADIUS服务器收到“接入请求”包后,首先验证NAS的共享密码与RADIUS 服务器中预先设定的是否一致,以确认是所属的RADIUS客户端。

在查验了包的正确性之后,RADIUS服务器会依据包中的用户名在用户数据库中查询是否有此用户记录。

如果用户信息不符合,就向NAS发出“接入拒绝”(Access-Reject)包。

NAS在收到拒绝包后,会立即停止用户连接端口的服务要求,用户被强制退出。

(4)如果用户信息全部符合,服务器向NAS发出“接入质询”包(Access-Challenge),对用户的登录请求作进一步的验证。

其中包括:用户口令、用户登录访问服务器的IP、用户登录的物理端口号等。

NAS收到“接入质询”包后,将消息显示给用户,要求用户进一步确认登录请求。

用户再次确认后,RADIUS服务器将比较两次的请求信息,决定如何响应用户(发送Access-Accept、Access-Reject或再一次的Access-Challenge)。

(5)当所有的验证条件和握手会话均通过后,RADIUS服务器会将数据库中的用户配置信息放在“接入接受”(Access-Accept)包中返回给NAS,后者会根据包中的配置信息限定用户的具体网络访问能力。

包括服务类型:SLIP、PPP、Login User、Rlogin、Framed、Callback等等。

还包括与服务类型相关的配置信息:IP地址、时间限制等等。

(6)在所有的验证、授权完成后,局域网交换机的控制端口被打开。

用户可以通过交换机进入网络。

同时,NAS向RADIUS服务器发送“计费请求开始”包(Accounting-Request Start),通知RADIUS服务器开始计费。

当用户下网时,NAS向RADIUS服务器发送“计费请求结束”包(Accounting- Request Stop),RADIUS服务器根据计费包的信息计算用户使用网络的费用。

3 WLAN模型中RADIUS认证系统的设计与实现3.1 WLAN网络模型的简化在实验室的模拟环境下,由于网络用户少,可以采用中、小型的数据库来存放所需信息,并可以将RADIUS服务器与数据库在同一主机上实现。

局域网交换机可以实现端口控制功能。

网络结构可简化如下:图2 实验室环境下WLAN网络模型3.2 NAS设计(1)RADIUS客户端处理程序:负责接收申请者的信息;向RADIUS服务器提交认证、计费、管理等数据包;向申请者返回相应结果。

(2)服务器管理程序:为了方便网络管理员对RADIUS服务器和数据库的管理,在NAS主机上,还可以运行服务器管理程序,管理程序的功能应该包括有:管理员模块(添加、删除网络管理员,设置管理员权限等);用户信息模块(实现用户的查询、添加、删除等操作);计费信息模块(查询用户的计费信息,创建、修改、删除各种不同的计费方式,);日志信息模块等。

(3)用户信息的提交:用户需要向NAS提交用户信息,有多种方法可以实现,最简单的方法是采用Web方式提交。

在NAS上建立一个Web服务器,这样,用户可以直接使用浏览器来和NAS交互,Web服务器接受到用户提交的信息后,把这些信息传给RADIUS 的客户端处理程序。

后者把这些信息封装成RADIUS的接入请求(Access-Request)包格式,通过认证端口(1812)向RADIUS服务器提出认证请求。

(4)计费信息的提交:认证通过之后,NAS客户端程序通过认证端口(1812)向RADIUS 服务器发送包含有用户名、用户IP、上网起始时间等信息的“计费请求开始”包(Accounting-Request Start),通知RADIUS服务器开始计费。

RADIUS服务器在数据库中纪录下相应项,并返回“计费响应”包(Accounting- Response)。

当用户下网时,NAS向RADIUS服务器发送包含有结束时间、数据流量等信息的“计费请求结束”包(Accounting- Request Stop)。

后者返回“计费响应”包(Accounting-Response)确认。

(5)服务器管理程序的提交:也通过RADIUS客户端处理程序来向RADIUS服务器提交。

客户端处理程序将管理程序的请求包装成标准的RADIUS包格式,并通过为服务器管理程序定义一个端口号提交给RADIUS服务器。

3.3 RADIUS服务器设计RADIUS服务器处理来自NAS的各项数据和实现对数据库的操作,并返回相应的结果。

RADIUS客户端和服务器端的协议通信采用Socket编程来实现。

(1)对数据库的操作:RADIUS服务器通过数据库接口与数据库建立起连接。

在RADIUS服务器中用SQL语句实现所需的数据库操作模块(如:用户、计费、管理员等信息的查询、添加、修改等操作),当RADIUS服务器需要对数据库操作时,就调用相应的模块。

(2)认证包处理:通过*认证端口(1812),来监测NAS提交的认证数据包,收到认证包后,查询数据库验证用户,并把结果以RADIUS数据包格式从1812 端口返回。

对于多个用户申请并发的情况,使用多线程方式处理。

(3)计费包的处理:当用户的认证通过时,查询该用户计费信息。

确定其计费类型、费率等。

当*到NAS在计费端口(1813)提交计费包后,就向数据库中添加“计费请求开始”包中所提交的计费信息(包括用户名、上网起始时间等)。

在收到用户下网的“计费请求结束”后,根据包中提交的用户结束时间、数据流量等信息,计算用户的上网时长和数据流量,并根据用户计费类型来计算出用户本次上网费用,记录入数据库。

(4)服务器管理程序请求的处理:*管理程序请求的端口(自定义),收到后解包并执行相应的处理函数。

3.4 数据库的设计用于保存所有的用户信息、计费信息等。

数据库中包含的表项至少应包括以下几类:(1)用户信息:包括用户名、口令、认证方式、访问权限、付费方式等。

(2)授权信息:服务器返回给用户的授权等配置信息,如服务类型,会话时间等。

(3)计费信息:存放与计费有关的各种统计信息。

如:上网时间、计费费率、用户的历次上网的数据流量和费用、用户帐户余额等。

(4)管理员信息:网络管理员的ID号和口令、管理员的权限。

(5)NAS信息:RADIUS服务器所属的各NAS纪录。

包括各NAS的ID号、与RADIUS服务器的共享密码等。

(6)日志信息:保存用户上网的历史记录、网络管理员的登录及操作纪录。

3.5认证端各部分的实现:操作系统:RADIUS服务器和NAS均采用Linux(Red Hat 9.0,内核Linux-2.4.20-8)作为操作系统。